Mô hình triển khai IBM Guardium

I. Mô hình triển khai IBM Guardium

1. Lý thuyết1.1. Agent

S-TAP (Software TAP): Cài đặt trực tiếp trên các Database server. Dùng để theo dõi và gửi các hoạt động của cơ sở dữ liệu về Collector.

E-TAP: Không cài đặt trực tiếp trên các Database server. Đóng vai trò là Proxy trong phân đoạn mạng từ Client đến Database server

GIM (Guardium Installation Manager): Dùng để quản lý việc cài đặt, cập nhật và thay đổi cấu hình của các Agent khác (như S-TAP, CAS) từ xa mà không cần đăng nhập trực tiếp vào từng Server DB.

- GIM client là một tập hợp các tập lệnh Perl chạy trên mỗi máy chủ được quản lý. Sau khi cài đặt, nó phối hợp với GIM server để thực hiện các tác vụ sau:

- Kiểm tra các bản cập nhật cho phần mềm đã cài đặt trên database server hoặc file systems.

- Truyền tải và cài đặt phần mềm mới.

- Gỡ bỏ phần mềm.

- Cập nhật các tham số phần mềm.

- Giám sát sức khoẻ và dừng các tiến trình đang chạy trên máy chủ cơ sở dữ liệu.

- Software TAP agent (gọi là S-TAP): Cài đặt trên các CSDL server để thu thập mọi thông tin về các hoạt động của CSDL trên server này và chuyển tiếp hoạt động được quan sát đến thiết bị Guardium Collector.

- Collector: Theo dõi và phân tích các hoạt động của CSDL để cung cấp khả năng làm báo cáo và audit chi tiết, quản trị truy cập CSDL và cảnh báo dựa trên những chính sách an ninh theo thời gian thực. Mỗi trung tâm dữ liệu tùy vào số lượng máy chủ cơ sở dữ liệu cũng như số lượng cơ sở dữ liệu cần bảo vệ sẽ có số lượng Guardium Collector tương ứng.

- Aggregator: cung cấp khả năng kết hợp các thông tin dữ liệu thu thập được từ các Collector tạo thành một báo cáo tổng hợp, hoàn chỉnh.

- Central Manager (CM): Chức năng CM được sử dụng để quản lý và điều khiển nhiều thiết bị Guardium. Cung cấp một điểm quản lý thống nhất cho toàn bộ hệ thống an ninh CSDL. Với thiết bị này, các chính sách an ninh, báo cáo, cập nhật, cài đặt cấu hình có thể triển khai cho toàn bộ các Collector trong hệ thống

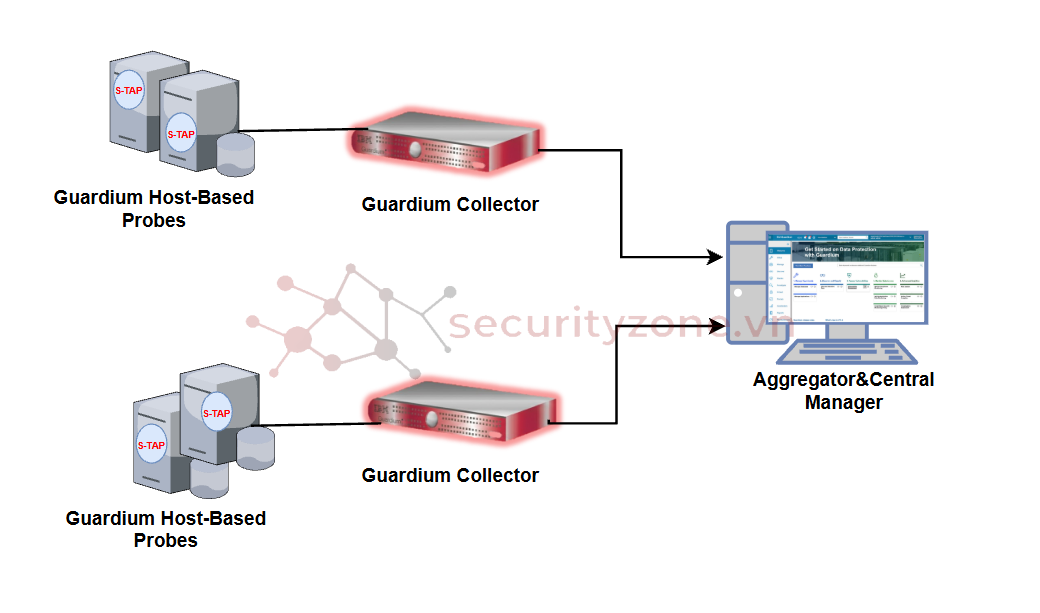

1.3.1. Mô hình

1.3.2. Cấu trúc

- Cấu trúc: Gồm nhiều Collector và các S-TAP. Có thêm 1 Aggregator.

- Luồng đi: Các Collector gửi dữ liệu về Aggregator để báo cáo tập trung. Trong mô hình này, Aggregator cũng có vai trò Central Manager để quản lý các Collector.

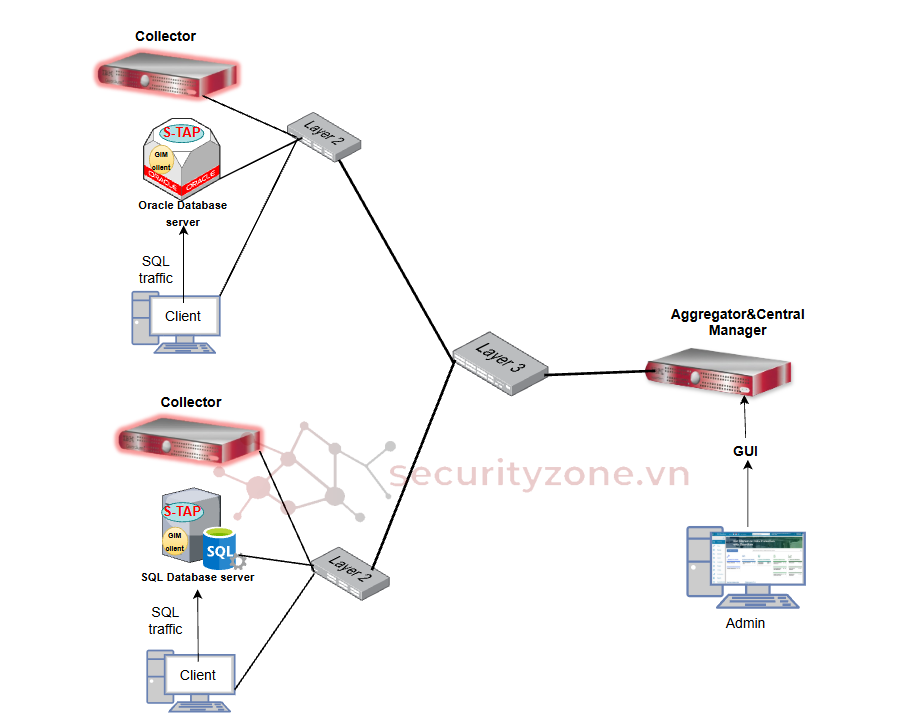

| Thành phần | Thiết bị / Hệ điều hành (đề xuất) | Thành phần phần mềm cần cài đặt | Vai trò chính |

| Aggregator & Central Manager | Guardium OS | Central Manager (CM) + Aggregator | Quản trị tập trung, lưu trữ kho dữ liệu kiểm toán (Audit Repository) và quản lý chính sách toàn hệ thống. |

| Collectors (1 & 2) | Guardium OS | Collector | Thu thập và phân tích lưu lượng DB trong thời gian thực. |

| Oracle Database Server | RedHat Enterprise Linux (RHEL)) | Oracle DB + S-TAP + GIM Client | Máy chủ chứa dữ liệu Oracle, cài đặt Agent để giám sát lưu lượng. |

| SQL Database Server | Windows Server 2019/2022 | MS SQL Server + S-TAP + GIM Client | Máy chủ chứa dữ liệu SQL, cài đặt Agent để giám sát lưu lượng. |

| Admin | Truy cập Dashboard trên Central Manager để quản lý, cấu hình tập trung |

1.3.4. Các port cần cấu hình

| Source → Destination | Port | Giao thức | Ý nghĩa và chức năng |

| Client -> Database Servers | 1521, 1433 | TCP | SQL Traffic: Luồng truy vấn dữ liệu nghiệp vụ thông thường. |

| DB Servers -> Collectors | 16016 | TCP | S-TAP Traffic: Gửi dữ liệu SQL đã bắt được về Collector (không mã hóa). |

| DB Servers -> Collectors | 16018 | TCP | S-TAP TLS: Gửi dữ liệu SQL về Collector có mã hóa TLS (nếu cấu hình). |

| DB Servers -> Collectors/CM | 8444, 8446 | TCP | GIM Traffic: GIM Client kết nối về GIM Server để nhận cấu hình. |

| Collectors -> Aggregator/CM | 8443 | HTTPS | CM điều khiển và cấu hình các Unit bên dưới. |

| Collectors -> Aggregator/CM | 22 | SSH | Internal Comms: Trao đổi dữ liệu nội bộ giữa các thiết bị Guardium. Đẩy file dữ liệu đã xử lý lên để tổng hợp báo cáo. |

| Admin PC -> Aggregator/CM | 8443 | HTTPS | Web GUI: Truy cập giao diện quản trị và Dashboard của Central Manager. |

| Managed Units (Collector) -> Aggregator/CM | 16020 | TCP | Đăng ký thiết bị và duy trì kết nối quản lý (Keep-alive). |

| Aggregator/CM -> Managed Units (Collector) | 8447 | TCP | Cổng này cho phép CM định nghĩa các thiết lập cấu hình hoặc lịch trình (scheduling) và phân phối chúng đến các nhóm Managed Unit |

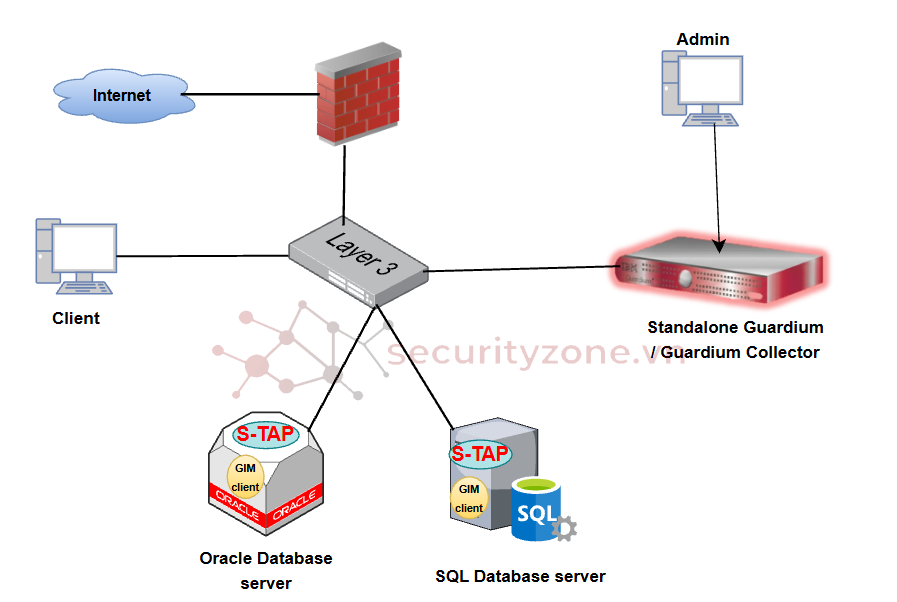

1.4. Basic stand-alone architecture - Sử dụng S-TAP Agent

1.4.1. Mô hình

1.4.2. Cấu trúc

- Cấu trúc: Chỉ gồm 1 Collector duy nhất và các S-TAP agent.

- Luồng đi: S-TAP gửi dữ liệu trực tiếp về Collector để phân tích và lưu trữ, report.

| Thiết bị | Hệ điều hành (Đề xuất) | Vai trò & Thành phần cài đặt |

| Oracle DB Server | RedHat Enterprise Linux (RHEL) | Chứa Database Oracle.Cài đặt S-TAP và GIM Client. |

| SQL DB Server | Windows Server 2019/2022 | Chứa MS SQL Server. Cài đặt S-TAP và GIM Client. |

| Guardium Collector | Guardium OS (v11.5.x hoặc 12.x) | Thiết bị Standalone xử lý và lưu trữ log, hiển thị Report, Dashboard. |

| Client | Windows/Linux | Máy người dùng hoặc Application Server truy vấn dữ liệu. (SQL Query) |

| Layer 3 Switch | Kết nối các thiết bị, định tuyến lưu lượng giữa Client và Server. | |

| Admin | Windows | Truy cập GUI của Guardium Collector để quản lý, cấu hình |

| Nguồn (Source) | Đích (Destination) | Port | Giao thức | Mục đích |

| Client | DB Servers | 1521, 1433 | TCP | Truy vấn dữ liệu SQL |

| DB Servers | Collector | 16016, 16018 | TCP | S-TAP gửi Captured data về Collector (không mã hoá và mã hoá) |

| DB Servers | Collector | 8444, 8446 | TCP | GIM Client giao tiếp GIM Server, nhận cấu hình từ GIM server |

| Admin | Collector | 8443 | TCP | Truy cập Web quản trị/Dashboard |

1.4.5. Thông tin cấu hình tài nguyên xem chi tiết: II. 1.3. Tài nguyên tối thiểu và khuyến nghị trên mỗi phần mềm/thiết bị ảo

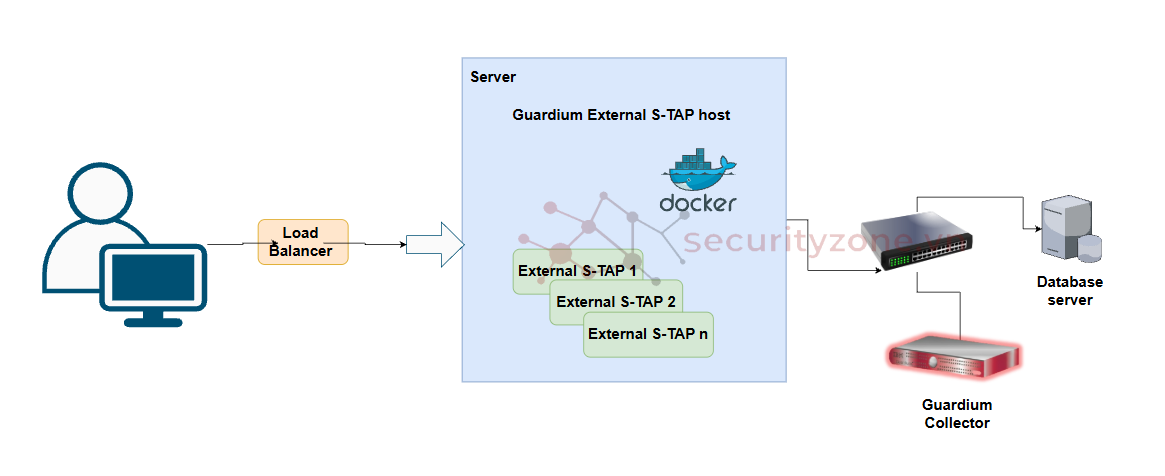

1.5. Sử dụng E-TAP Agent

Các thành phần của mô hình

Docker: External S-TAP được triển khai dưới dạng container, giúp việc mở rộng (scale) trở nên cực kỳ linh hoạt.Load Balancer: Đảm bảo tính sẵn sàng cao (High Availability). Nếu một container S-TAP bị lỗi, lưu lượng sẽ được chuyển sang container khác.

External S-TAP 1, 2, n: Bạn có thể chạy nhiều instance song song để xử lý tải lớn.

Chức năng

Database trên Cloud (PaaS): Ví dụ như AWS RDS hay Azure SQL, nơi bạn không có quyền truy cập vào hệ điều hành để cài đặt S-TAP agent.

Giảm tải cho DB Server: Toàn bộ việc xử lý log và giám sát được đẩy sang một máy chủ riêng (External Host), không chiếm dụng tài nguyên CPU/RAM của máy chủ database.

Quản lý tập trung: Dễ dàng cập nhật hoặc thay đổi cấu hình S-TAP mà không cần khởi động lại hay can thiệp vào Database.

Yêu cầu cấu hình

1. Load Balancer

Nó tiếp nhận tất cả các yêu cầu từ Client

LB sẽ chia tải các kết nối này đến các Container E-TAP khác nhau (1, 2, n) đang chạy trên Server -> đảm bảo các E-TAP Container không bị quá tải hoặc khi gặp sự cố các truy vấn của người dùng vẫn được xử lý thông qua các Container khác.2. Chuẩn bị máy chủ Host (E-TAP Host)

Máy chủ này nên chạy một bản phân phối Linux ổn định như RHEL, Ubuntu Server hoặc Debian (giống như các hệ thống bạn thường làm Lab).- Yêu cầu hệ thống: Tối thiểu 4GB RAM và 2 CPU (vì Docker sẽ chạy nhiều instance E-TAP cùng lúc).

- Cài đặt Docker: Đảm bảo Docker Engine và Docker Compose đã được cài đặt sẵn để quản lý các container dễ dàng hơn.

- Docker compose để cấu hình các container E-TAP

Tiếp nhận các gói tin được gửi về từ các E-TAP container

Sử dụng tiến trình Sniffer để phân tích cú pháp SQL (Parsing), đối chiếu với các chính sách bảo mật (Policy) và ghi nhật ký kiểm toán (Audit Log).

II. IBM Guardium-System Requirements and Pre-requirements

Version: v12.x, v11.5, v11.41. System Requirements

Giải pháp IBM Guardium hiện có dưới hai dạng:- Sản phẩm Phần cứng (Hardware offering): Là thiết bị vật lý đã được cấu hình đầy đủ do IBM cung cấp.

- Sản phẩm Phần mềm (Software offering): Là các hình ảnh phần mềm (software images) được triển khai trực tiếp trên phần cứng của khách hàng hoặc dưới dạng thiết bị ảo (virtual appliances).

1.1. Cài đặt trên thiết bị vật lý

- Nền tảng: Chỉ hoạt động trên nền tảng x86 dựa trên Intel hoặc AMD (64-bit).

- Hệ điều hành hỗ trợ: Chỉ những nền tảng được hỗ trợ chính thức bởi Red Hat Linux 9.4 (64-bit).

1.2. Cài đặt trên thiết bị ảo (Virtual Appliances)

- Hỗ trợ: Red Hat Enterprise Virtualization, VMware, Microsoft Hyper-V và Nutanix AHV.

- Yêu cầu tối thiểu: VMware ESX 5.1 trở lên là mức tối thiểu để chạy Guardium 12.1.

- Khi sử dụng môi trường ảo hoá, hiệu suất của giải pháp phụ thuộc vào cấu hình của hệ thống ảo hoá (RAM, CPU), cấu hình của VMware

1.3. Tài nguyên tối thiểu và khuyến nghị trên mỗi phần mềm/thiết bị ảo

| Tài nguyên | Phạm vi yêu cầu | Ghi chú |

| CPU vật lý | Tối thiểu: 4 nhân Khuyến nghị: 8 nhân Khuyến nghị cho tải cao: 24 nhân | Yêu cầu bộ vi xử lý x86 (Intel hoặc AMD) |

| CPU ảo | Tối thiểu: 4 vCPUs Khuyến nghị: 8 vCPUs Khuyến nghị cho tải cao: 24 nhân | Đối với các nút môi giới Kafka (Kafka broker nodes), khuyến nghị 8 CPU (Core=4, Socket=2). |

| RAM (64-bit) | Tối thiểu: 24 GB Khuyến nghị: 32 GB Khuyến nghị cho tải cao/Analytics/Quick Search: 64 GB | Các tính năng của Guardium tiêu tốn rất nhiều bộ nhớ. Để tận dụng đầy đủ các tính năng này, khuyến nghị có ít nhất 32 GB RAM và CPU 8 nhân. Đối với Central Managers trong môi trường liên kết lớn, bộ nhớ khuyến nghị là 64 GB. Đối với các nút môi giới Kafka, khuyến nghị RAM là 64 GB và SWAP là 32 GB. |

| Cổng (NICs) | Khuyến nghị card 1 Gbit hoặc 10 Gbit/s. Card 10 Gbit/s có thể dùng trên hệ thống 64-bit với bộ nhớ đủ. Số lượng: 1-4 cổng | Mỗi cổng có thể là một NIC vật lý, hoặc một switch ảo có thể cấu hình sử dụng nhiều NIC, tùy chọn với tính năng failover IP teaming. |

| Dung lượng đĩa | Tối thiểu: 300 GB Tối đa: < 2 TB Khuyến nghị: Collectors: 300-600 GB Aggregators: 600-1000 GB | Khuyến khích: Sử dụng RAID Lưu ý: Đĩa lớn hơn có thể lưu trữ nhiều bản ghi kiểm tra hơn trong thời gian dài hơn, nhưng có nhiều khả năng ảnh hưởng đến hiệu suất. Yêu cầu ít nhất 25 GB không gian đĩa trống trên phân vùng /var. Đối với các nút môi giới Kafka, dung lượng đĩa khuyến nghị: 800GB (Collector), 950GB (Central Manager/Aggregator) |

| Dung lượng đĩa > 2 TB | Bắt đầu từ v10.1.2, hỗ trợ các phân vùng đĩa > 2 TB. | 1. Cấu hình hệ thống ở chế độ EFI/UEFI qua BIOS. 2. Cài đặt phiên bản 10.1.2 trở về sau (ví dụ 11.4, 11.5 hoặc 12). Trong quá cài đặt, việc cài đặt sẽ tự động phát hiện hỗ trợ EFI bios và sử dụng GPT cho phép các phân vùng > 2 TB. Ngoài ra, bản cài đặt v10.1.2 sẽ sử dụng loại phân vùng EXT4 theo mặc định, tránh được giới hạn kích thước file < 2 TB của EXT3 trước đây. Lưu ý: Để thay đổi kích thước ổ cứng của một thiết bị hiện có, người dùng cần xây dựng lại (rebuild) hệ thống. Lưu ý: Để thay đổi kích thước ổ cứng của một thiết bị hiện có, người dùng cần xây dựng lại (rebuild) hệ thống. |

| Tốc độ đĩa | 7200 RPM đến 15,000 RPM | Để sử dụng 7200 RPM, hãy giảm tỷ lệ định cỡ xuống 70%. Ví dụ: Nếu bạn đang sử dụng đĩa 7200 RPM (tốc độ chậm), bạn nên giảm mức định cỡ đi 70%. Nếu định cỡ của bạn yêu cầu 10 S-TAP cho một bộ thu thập, thì nếu chạy với ổ đĩa 7200 RPM, hãy giảm xuống còn 3 S-TAP cho một bộ thu thập. |

1.4. Thiết bị vật lý

Các thông số kĩ thuật của 4 cấu hình IBM SR630 V2 (M7) được IBM cung cấp:- Collector x2464 64-bit

- Aggregator x2464 64-bit

- Collector x3364 64-bit

- Aggregator x3364 64-bit

Các thông số kĩ thuật của 4 cấu hình IBM SR630 được IBM cung cấp:

- Collector x2364 64-bit

- Aggregator x2364 64-bit

- Collector x3264 64-bit

- Aggregator x3264 64-bit

IBM Guardium Appliance Technical Requirements 12.1

IBM Guardium Appliance Technical Requirements 11.4

Supported Platforms and Requirements for Guardium Data Protection 11.5

1.5. Giao diện người dùng (UI) của Guardium hỗ trợ các trình duyệt web và độ phân giải màn hình sau đây:

- Microsoft Edge: Phiên bản 90.0.818.56 trở lên.

- Firefox ESR: Phiên bản 52 trở lên.

- Chrome: Phiên bản 70 trở lên.

- Độ phân giải màn hình: 1366 x 768 hoặc lớn hơn.

2. Pre-requirements (tiền điều kiện)

Đây là các bước chuẩn bị hoặc các yếu tố môi trường cần phải được thiết lập sẵn trước khi bạn tiến hành cài đặt hoặc cấu hình một tính năng cụ thể. Nếu thiếu cái này, bạn vẫn cài được phần mềm nhưng sẽ không thể kết nối hoặc không thể sử dụng được các tính năng của nó.Ví dụ: Đảm bảo máy ảo Guardium và máy ảo MySQL thông mạng với nhau, và Tắt Firewall hoặc mở port trên máy MySQL để Guardium có thể truy cập vào

Một vài các Pre-requirements khác

Mở cổng tường lửa:

- Port 8443 (HTTPS): Để bạn truy cập vào giao diện Web UI.

- Port 16016/16018: Để tác nhân S-TAP trên Database server gửi dữ liệu về Collector.

- Port của Database: (Ví dụ: 1521 cho Oracle, 3306 cho MySQL) để Guardium thực hiện quét lỗ hổng (VA).

- Các máy chủ phải phân giải được tên miền của nhau hoặc phải được khai báo trong file /etc/hosts.

- Máy chủ Guardium và máy chủ Database bắt buộc phải khớp thời gian. Nếu lệch múi giờ hoặc lệch phút, các bản ghi log sẽ bị sai lệch, gây khó khăn cho việc điều tra sự cố.

- Phải có file license (thường là file nén hoặc mã key) để kích hoạt các tính năng như DAM, VA sau khi cài đặt xong

Cổng 16016: Nếu bạn cài S-TAP trên Linux/Unix để giám sát DB, dữ liệu sẽ chảy qua các cổng này về Collector (không mã hoá)

Cổng 16018: Nếu bạn cài S-TAP trên Linux/Unix để giám sát DB, dữ liệu sẽ chảy qua các cổng này về Collector (có mã hoá)

Cổng 9801: Nếu bạn cài S-TAP trên Windows để giám sát DB, dữ liệu sẽ chảy qua các cổng này về Collector (có mã hoá)

Cổng 9800: Nếu bạn cài S-TAP trên Windows để giám sát DB, dữ liệu sẽ chảy qua các cổng này về Collector (không mã hoá)

Cổng 16017: Hệ thống kiểm tra cấu hình Configuration Audit System (không mã hoá)

Cổng 16019: Hệ thống kiểm tra cấu hình Configuration Audit System (có mã hoá)

| Port | Giao thức | Chức năng |

| 323 | UDP | NTP (Máy chủ thời gian) để đồng bộ hóa thời gian. |

| user-defined (người dùng định nghĩa) | TCP | Các cổng lắng nghe của Máy chủ Cơ sở dữ liệu, ví dụ: 1521 cho Oracle hoặc 1433 cho MS-SQL, để truy cập nguồn dữ liệu Guardium. |

| 16022/16023 | TCP/TLS | Ngoài giám sát SQL, thì port này giúp Giám sát hoạt động tệp (FAM). |

| 8445 | Cổng lắng nghe của GIM client trên Database server, theo cả hai chiều. GIM client thực hiện việc lắng nghe. Bất kỳ máy chủ GIM nào trên Central Manager hoặc collector đều có thể kết nối tới nó. Hệ thống Guardium giao tiếp với các Database server thông qua 8445. GIM Server (trên CM hoặc Collector) sẽ chủ động kết nối tới GIM Client thông qua cổng này. | |

| 8446 | TLS | GIM xác thực qua TLS, theo cả hai chiều. Sử dụng giữa GIM client và GIM server Central Manager hoặc collector. Nếu GIM_USE_SSL không bị tắt, GIM client sẽ cố gắng truyền chứng chỉ của nó qua cổng 8446. Nếu cổng 8446 không mở, nó sẽ mặc định chuyển sang 8444, nhưng không có chứng chỉ nào được truyền đi (ví dụ: TLS không xác thực). Dùng để truyền tải chứng chỉ (certificate) giữa Client và Server để xác thực bảo mật |

| 8447 trên các Managed unit | TLS | Configuration profiles cho phép xác định các thiết lập cấu hình và lịch trình từ central manager và phân phối các thiết lập đó đến các máy khác mà không làm thay đổi cấu hình của chính trình quản lý trung tâm. Central manager giao tiếp với managed unit (Collector hoặc Aggregator) |

| 8443 | TLS | Enterprise load balancer. Cổng này cần thiết để các UNIX/Linux S-TAPs truyền tải tới bộ thu thập Collector hoặc Central Manager Nếu bạn không muốn mở cổng trực tiếp từ cơ sở dữ liệu đến trình quản lý trung tâm, bạn có thể sử dụng máy chủ proxy ở giữa. |

| 8081 | TLS | Để sử dụng cổng 8081 kết nối GIM client với GIM server, hãy tắt tham sốGIM_USE_SSL.Tham số này mặc định là BẬT và là một phần của các tham số chung GIM trong GUI. NếuGIM_USE_SSLKHÔNG bị tắt, GIM client sẽ cố gắng truyền chứng chỉ qua cổng 8446. Nếu cổng 8446 KHÔNG mở, nó sẽ mặc định về 8444, nhưng không có chứng chỉ nào được chuyển qua (ví dụ: TLS không xác thực). Lưu ý: Cổng này không khả dụng trong phiên bản Guardium 12.1. |

| 8983 | TCP | Được sử dụng để thiết lập giao tiếp giữa central manager và managed unit (các thành phần được quản lý: như là collector) |

| 9983 | TCP | Được sử dụng để thiết lập giao tiếp từ managed unit đến các central manager (managed unit sẽ tự động kết nối đến CM để duy trì kết nối) |

Đính kèm

Sửa lần cuối: