Để có thể truy cập SSL VPN ta có thể sử dụng xác thực với user local hoặc có thể dùng user LDAP

Ở đây mình sẽ sử dụng xác thực bằng user LDAP vì thường được sử dụng hơn

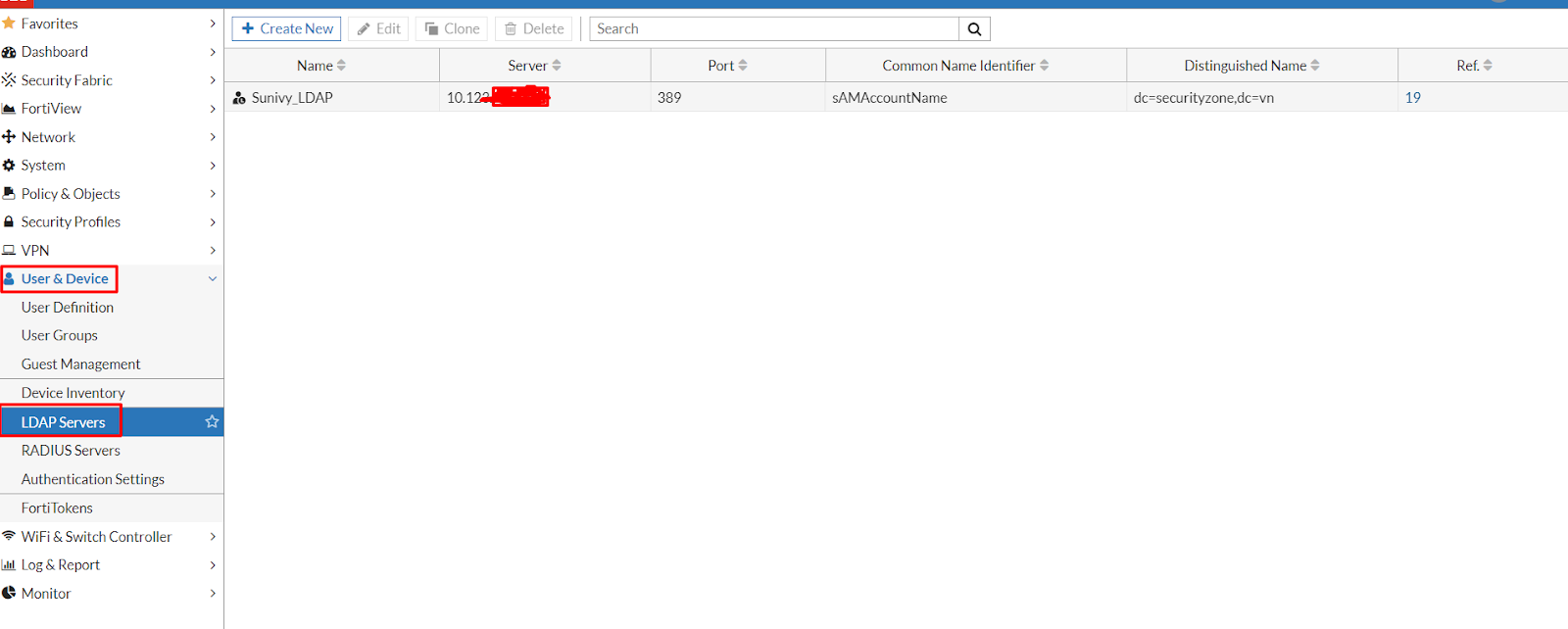

Truy cập User & Device > LDAP Server, chọn Create New, tạo các user để truy cập SSL VPN:

Tiếp theo sẽ map các user trong AD lên Fortigate

Tiếp theo chúng ta sẽ tạo Group để nhóm các user lại giúp dễ quản lí và sử dụng policy.

CẤU HÌNH SSL VPN PORTAL

Trong bài này mình sử dụng 2 portal là Local và Guest dùng để xác định các quyền và giới hạn giữa 2 portal này sẽ khác nhau và được định nghĩa cho SSL-VPN. Các bạn có thể tạo các portal khác cho SSL VPN và bật cả 2 tính năng Tunnel Mode và Webmode để có thể truy cập được bằng web access và FortiClient

Chọn edit LOCAL_TEAM Portal

Nhấn OK để hoàn thành cấu hình.

Tương tự như LOCAL portal thì GUEST cũng sẽ cấu hình tương tự nhưng phần routing address sẽ giới hạn lại subnet mà cho phép GUEST có thể truy cập.

CẤU HÌNH SSL VPN SETTING

Truy cập VPN > SSL-VPN Settings:

Tạo Policy cho phép SSL VPN truy cập zone server,dmz,wifi, site to site.

Từ SSL_VPN truy cập Server_zone

Nhấn OK để hoàn thành Policy.

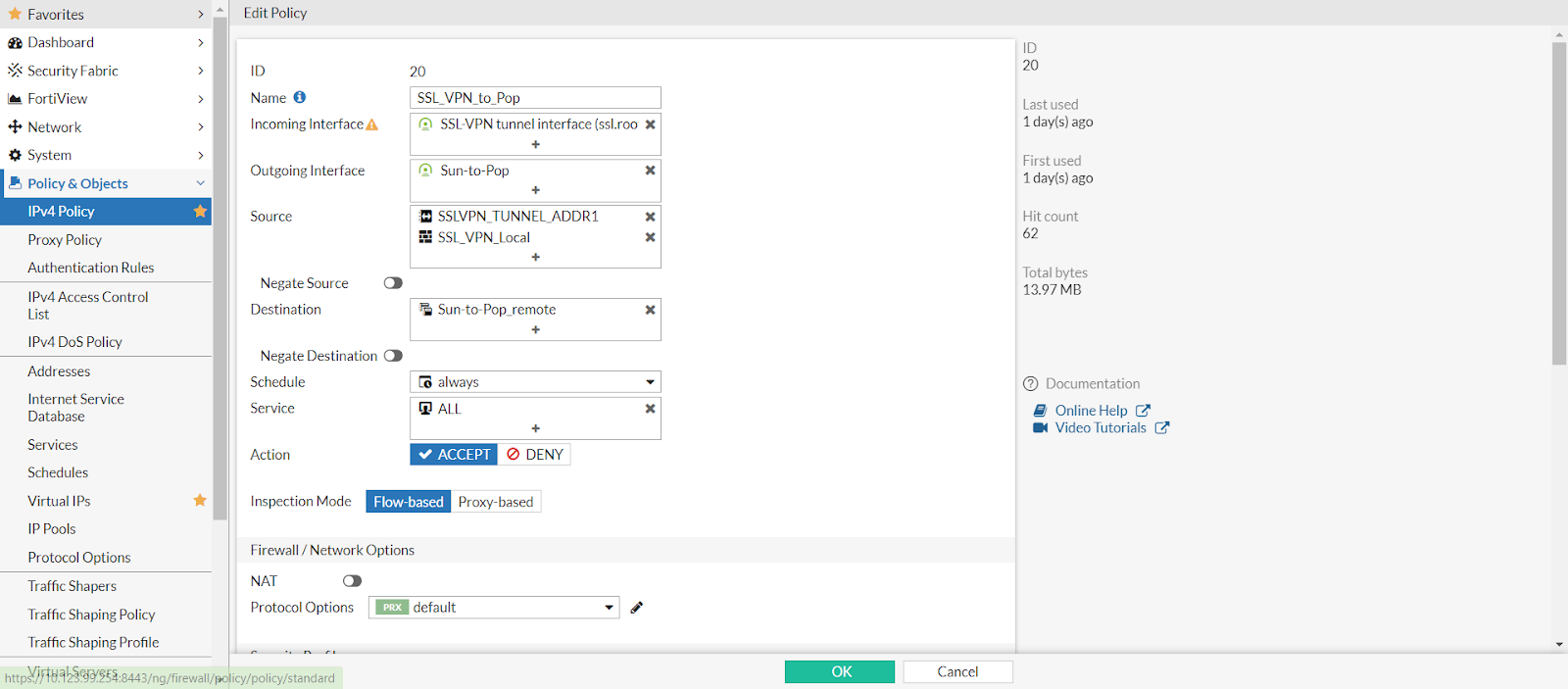

Từ SSL_VPN truy cập tới site to site

Nhấn OK để hoàn thành Policy.

Tương tự như cấu hình trên thực hiện với DMZ và WIFI zone.

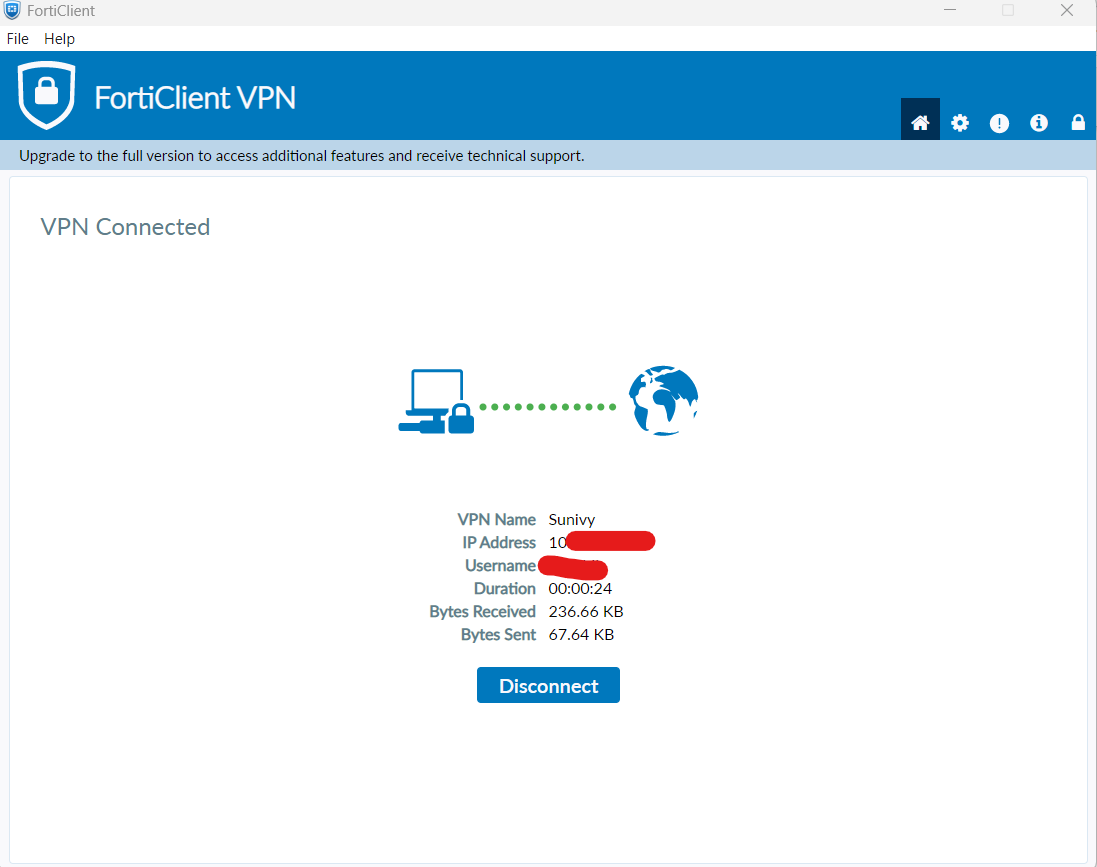

KẾT NỐI SỬ DỤNG FORTICLIENT

Để sử dụng FortiClient, chúng ta có thể vào web portal để download hoặc truy cập vào trang chủ của hãng: FortiClient

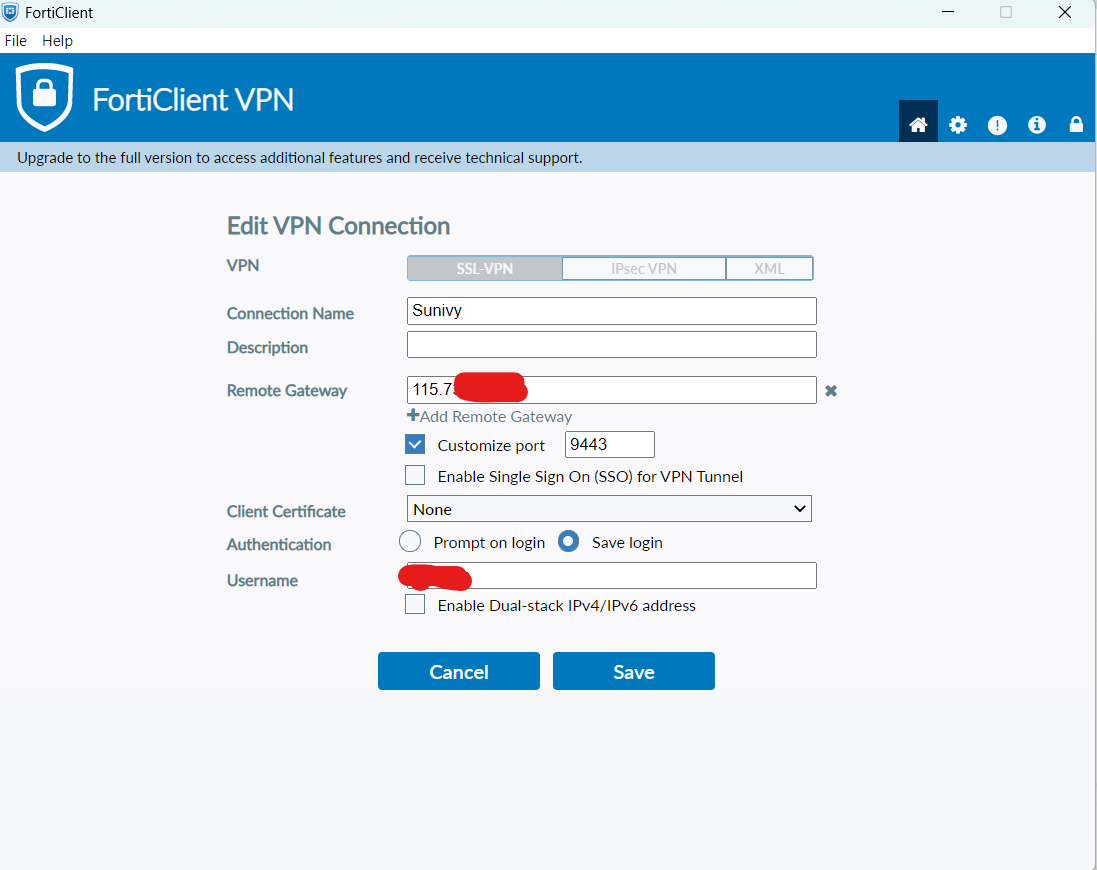

Mở FortiClient và thiết lập các thông số kết nối:

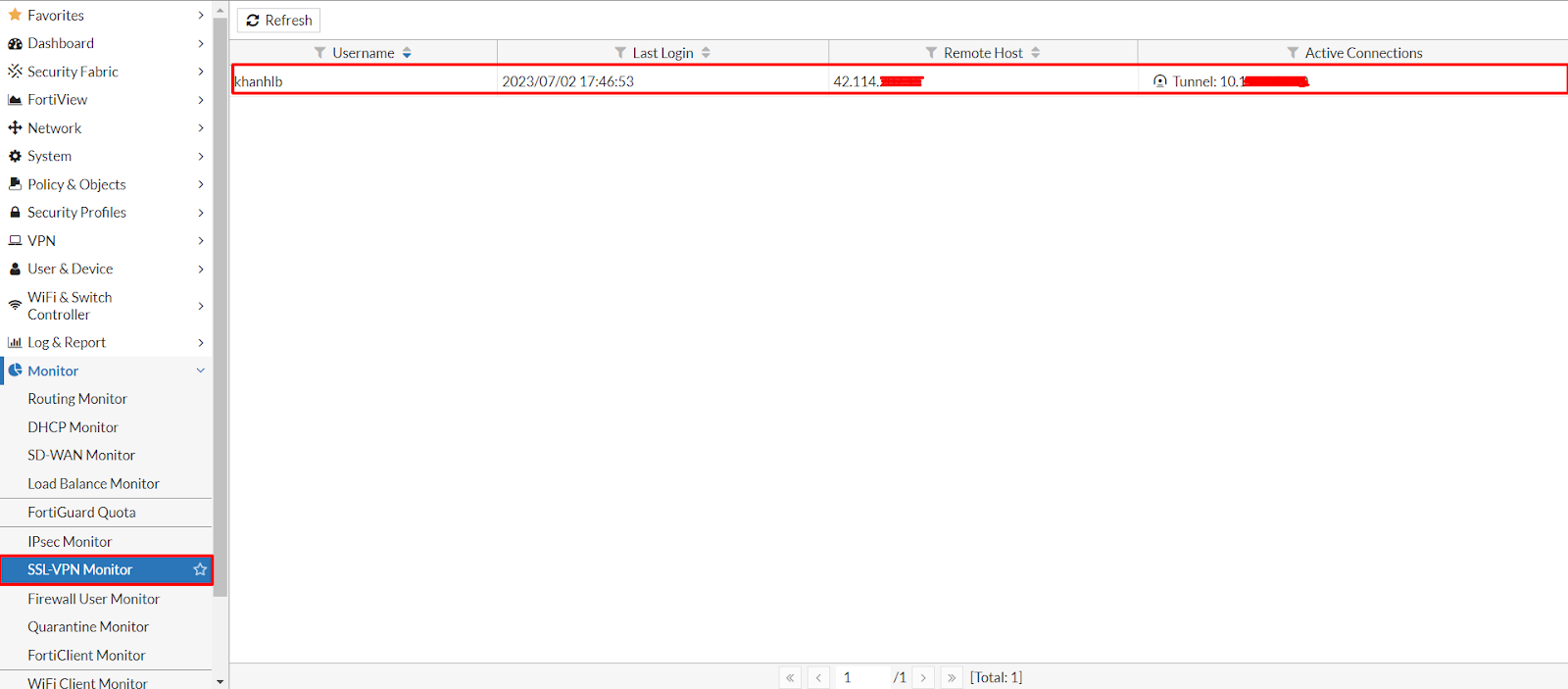

Check Log trên Fortigate

Truy cập Monitor > SSL-VPN Monitor để kiểm tra các phiên đang kết nối VPN.

Như vậy là chúng ta đã cấu hình thành công SSL VPN cho phép remote user truy cập qua cả web mode và tunnel mode. Chúc các bạn thành công!

Ở đây mình sẽ sử dụng xác thực bằng user LDAP vì thường được sử dụng hơn

Truy cập User & Device > LDAP Server, chọn Create New, tạo các user để truy cập SSL VPN:

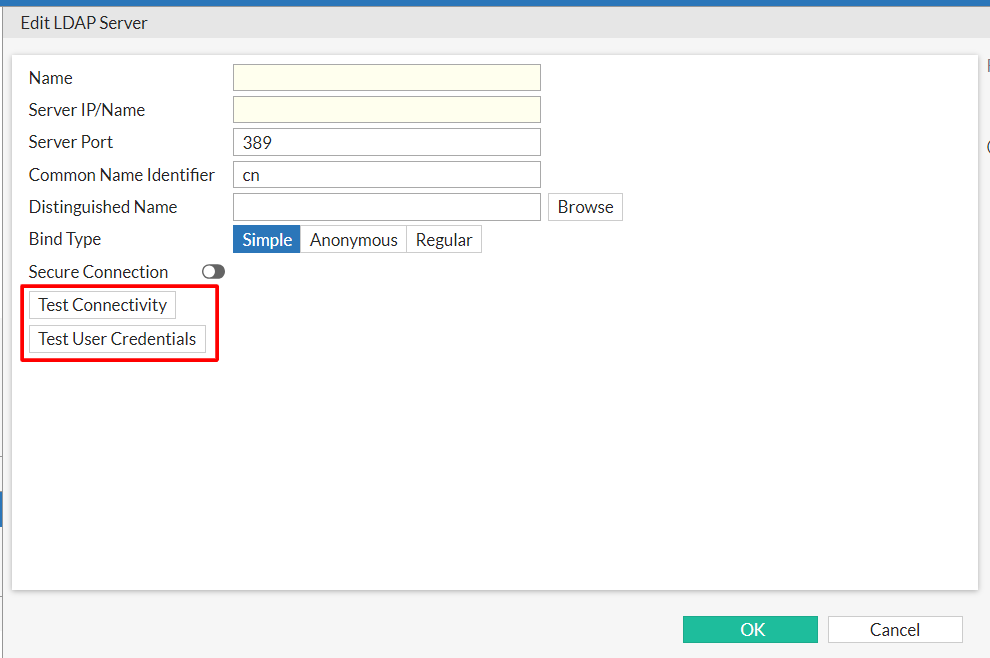

- Đặt tên cho rule

- Ở phần Server IP Name: Nhập IP của Domain Controller

- Ở phần Server Port: Nhập 389

- Ở phần Common Name Identifier: Nhập sAMAccountName

- Ở phần Distinguished Name: Nhập tên domain theo dạng (DC=…,DC=…)

- Ở phần Bind Type: Chọn Regular

- Ở phần Username: Nhập tài khoản quản trị của admin

- Ở phần Password: Nhập pass của tài khoản quản trị của admin

- Nhấn Test Connectivity

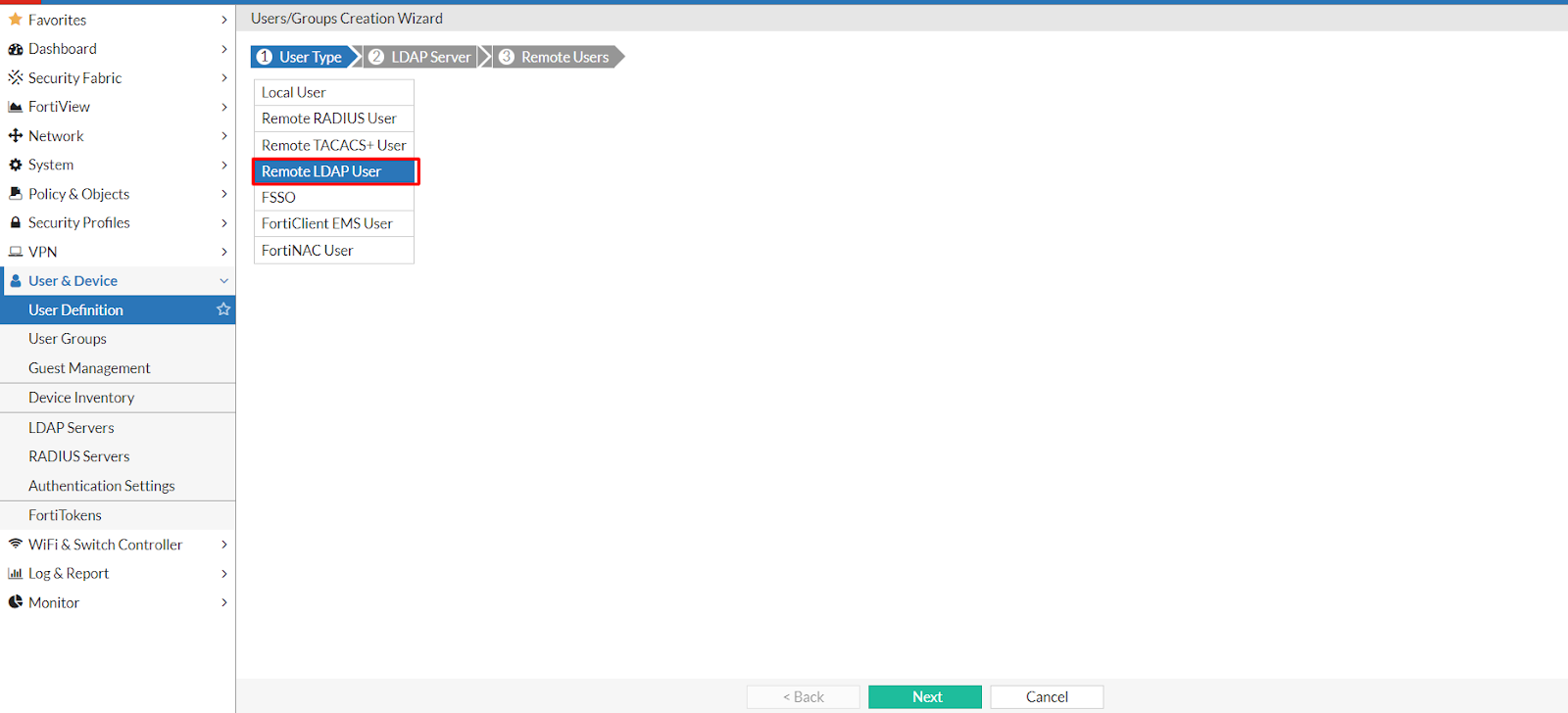

Tiếp theo sẽ map các user trong AD lên Fortigate

- User & Device -> User Definition -> Nhấn Create New

- Chọn Remote LDAP User -> Nhấn Next để tiếp tục

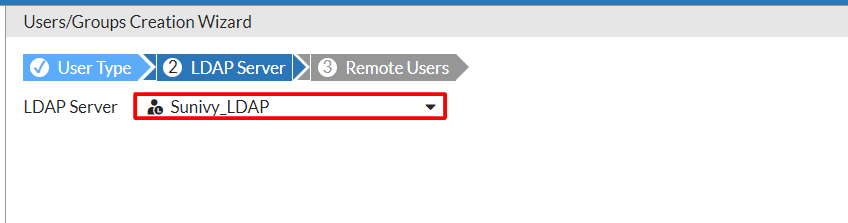

- Ở phần LDAP Server: Chọn rule Server đã tạo trước đó -> Nhấn Next để tiếp tục

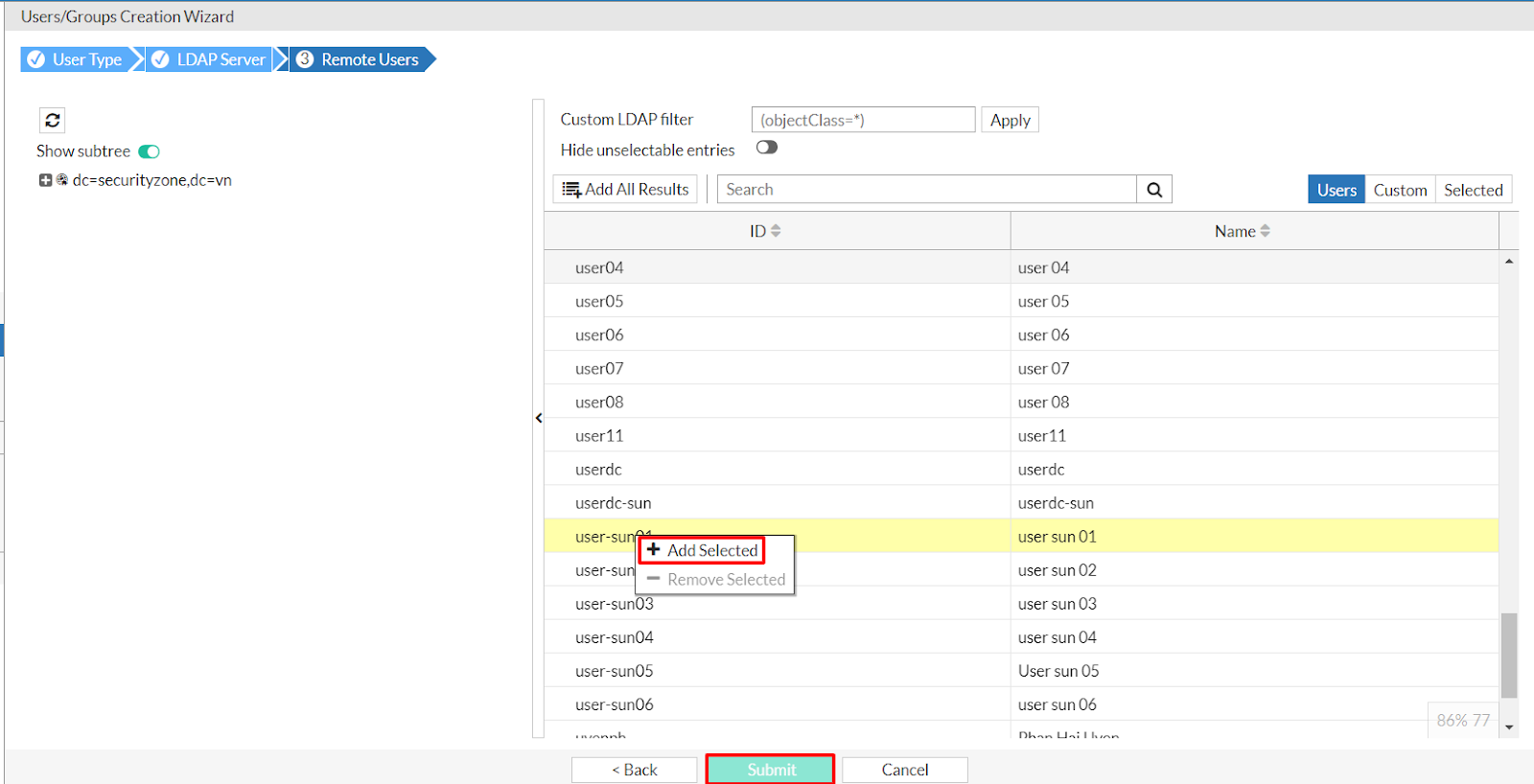

- Nhấn chuột phải vào user mà ta muốn map -> Nhấn Add Selected -> Nhấn Submit

Tiếp theo chúng ta sẽ tạo Group để nhóm các user lại giúp dễ quản lí và sử dụng policy.

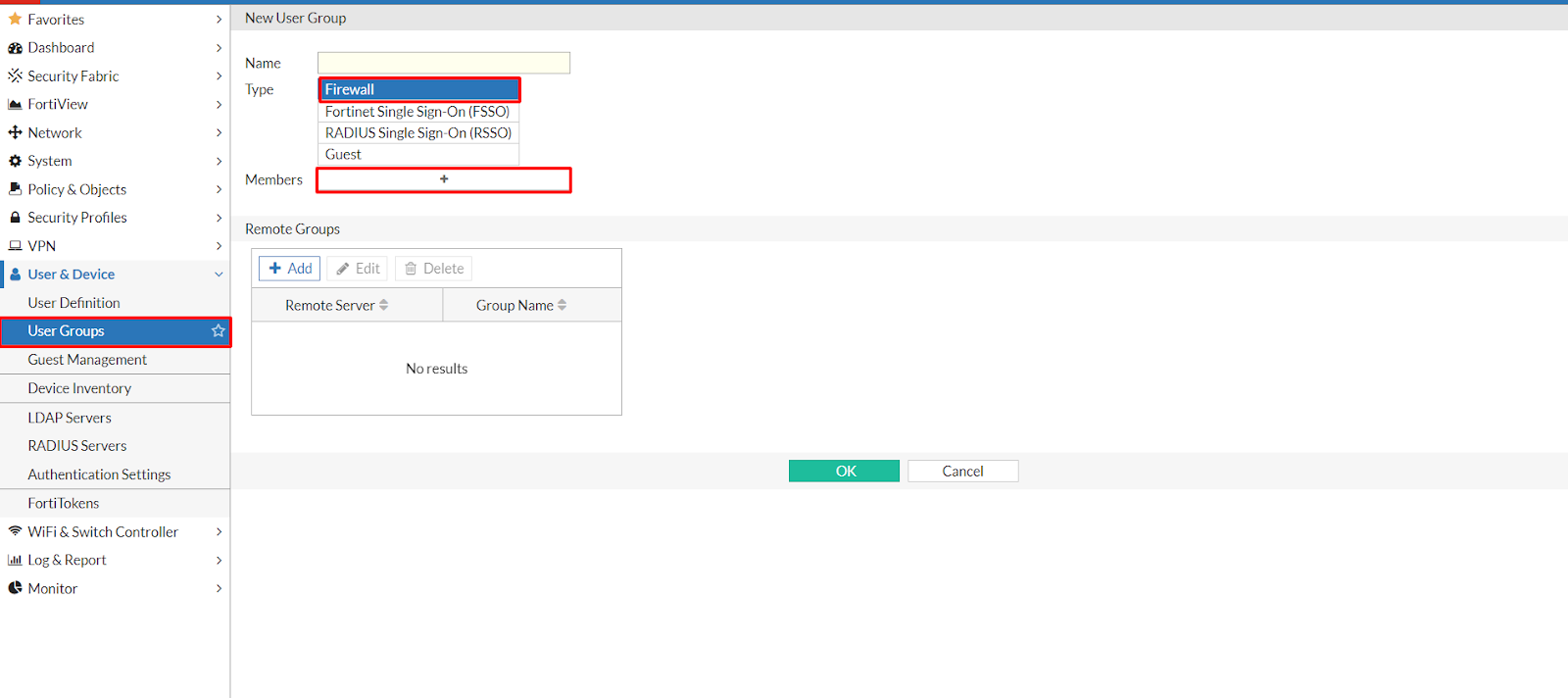

- User & Device -> User Group -> Nhấn Create New

- Name: Đặt tên cho Group

- Type: Chọn Firewall

- Members: Chọn các user muốn thêm vào chung một group tùy mục đích sử dụng.

CẤU HÌNH SSL VPN PORTAL

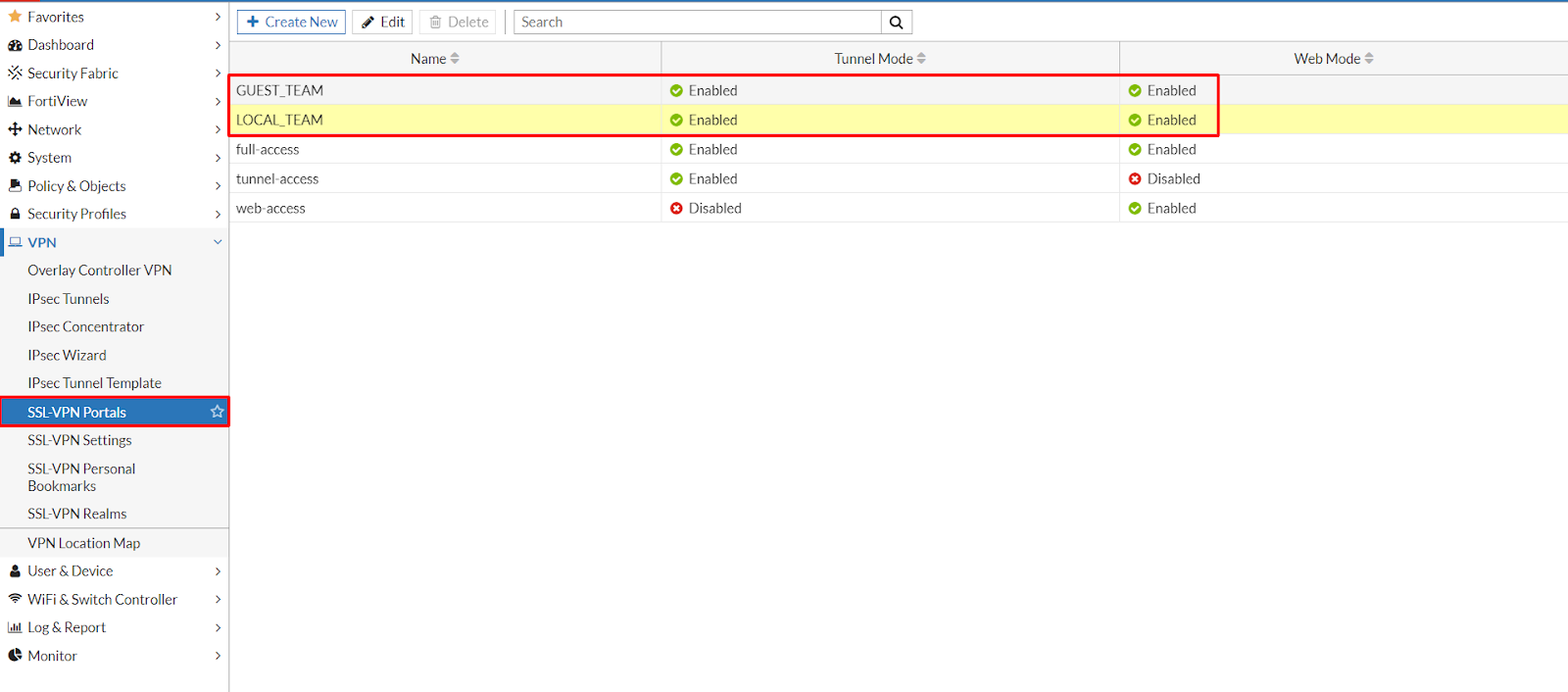

Trong bài này mình sử dụng 2 portal là Local và Guest dùng để xác định các quyền và giới hạn giữa 2 portal này sẽ khác nhau và được định nghĩa cho SSL-VPN. Các bạn có thể tạo các portal khác cho SSL VPN và bật cả 2 tính năng Tunnel Mode và Webmode để có thể truy cập được bằng web access và FortiClient

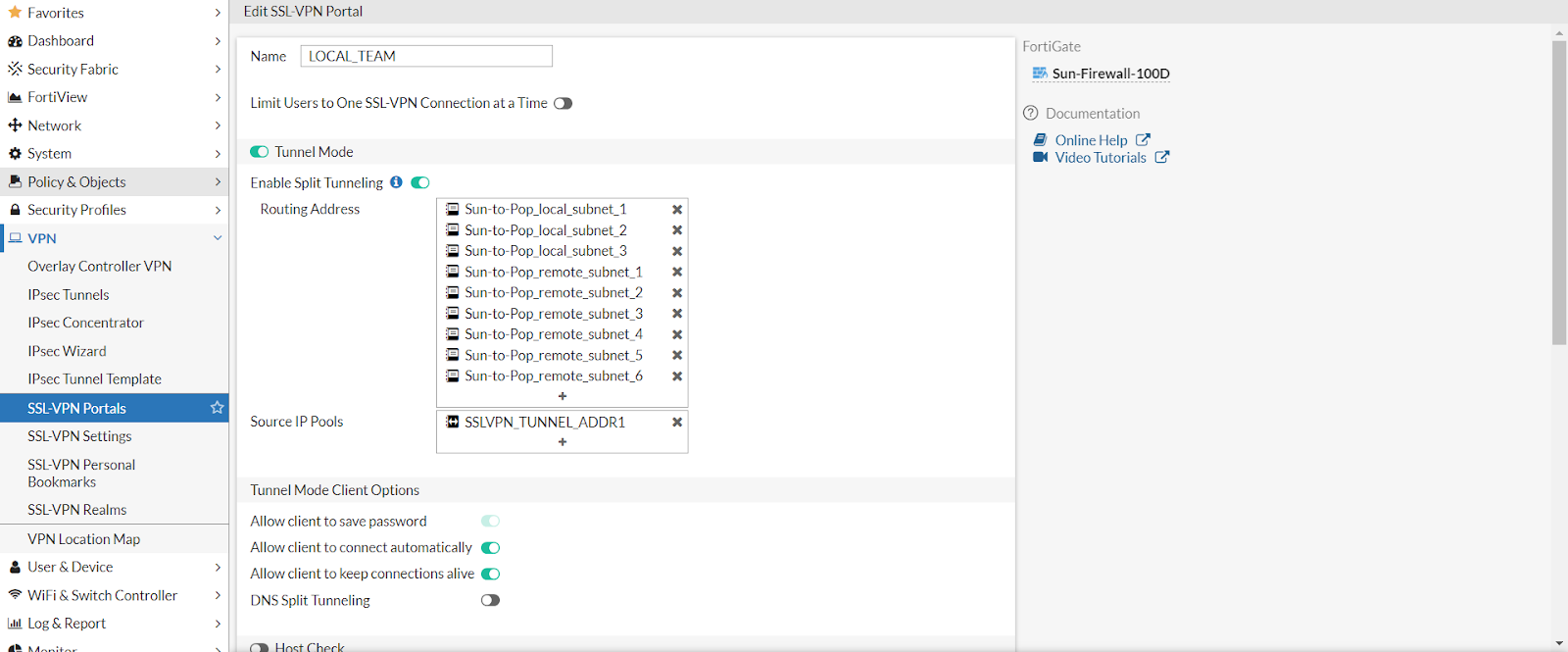

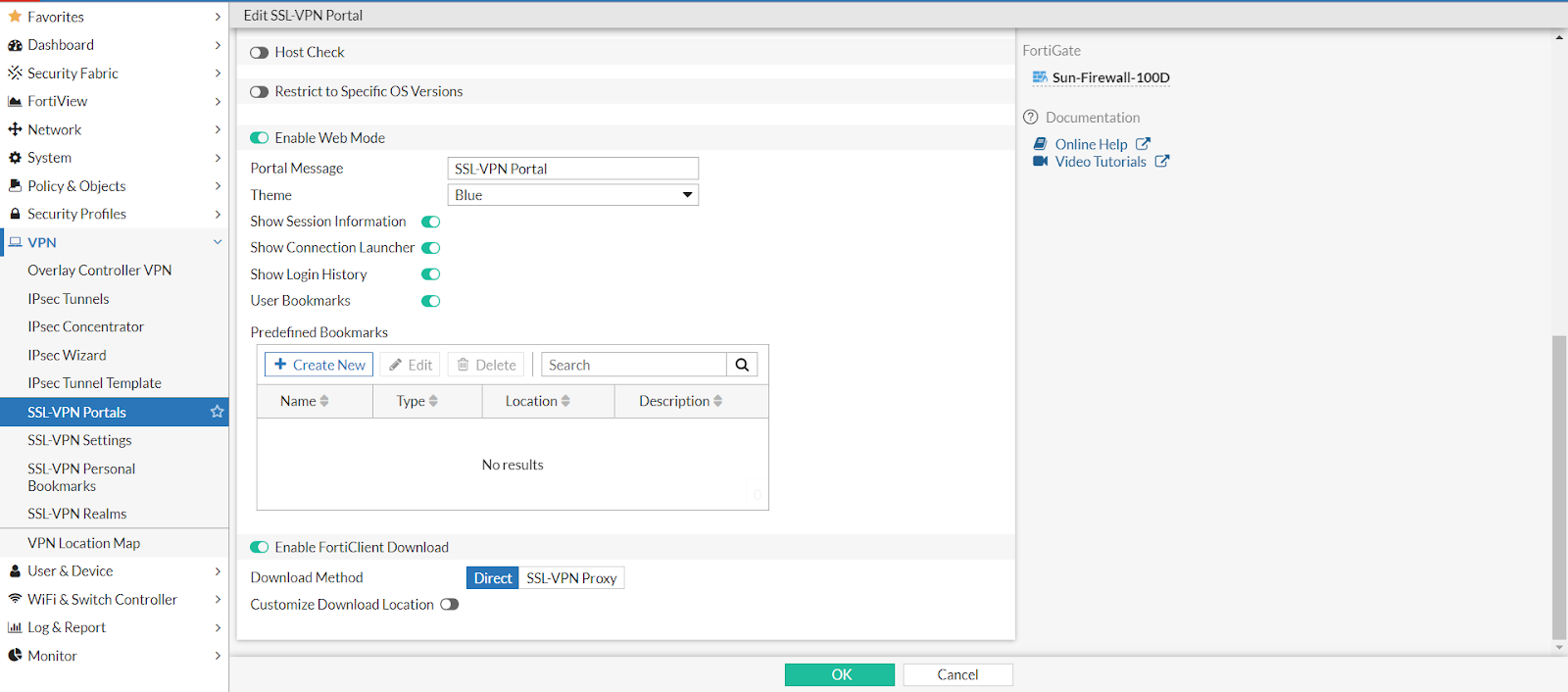

Chọn edit LOCAL_TEAM Portal

- Tunnel Mode:

- Enable Split Tunneling: chọn enable để sau khi truy cập VPN thì traffic sẽ từ firewall đi tới các subnet mà đã được xác định sẵn và cho phép.

- Routing address: Chọn các subnet muốn truy cập từ VPN trên firewall

- Source IP Pools: dải IP cấp cho VPN client.(Thường thì firewall Fortigate sẽ cấp một range IP sẵn nhưng bạn có thể tùy chỉnh theo ý muốn của bạn)

- Tunnel Mode Client Option: các tùy chọn cho client như lưu mật khẩu, tự động kết nối... Các bạn có thể bật tùy nhu cầu sử dụng.

- Enable Web Mode:

- Portal Message: thông điệp được hiển thị trên tab trình duyệt khi truy cập bằng web mode.

- Theme: giao diện khi truy cập web mode.

- Predefined Bookmarks: phần này để tạo các Bookmarks, khi truy cập bằng web mode sẽ hiển thị sẵn các Bookmarks đã được cấu hình sẵn này để truy cập nhanh trong web portals.

Nhấn OK để hoàn thành cấu hình.

Tương tự như LOCAL portal thì GUEST cũng sẽ cấu hình tương tự nhưng phần routing address sẽ giới hạn lại subnet mà cho phép GUEST có thể truy cập.

CẤU HÌNH SSL VPN SETTING

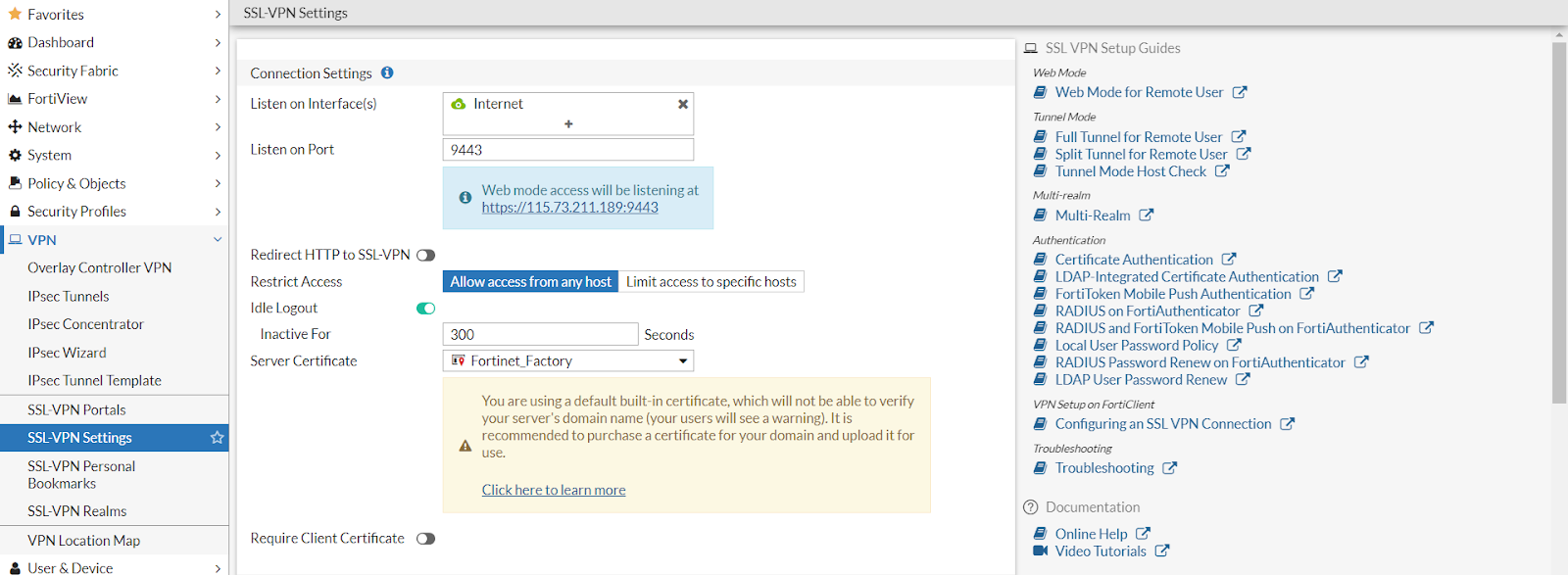

Truy cập VPN > SSL-VPN Settings:

- Listen on Interface(s): chọn cổng wan kết nối ra internet.

- Listen on Port: đổi sang 1 port khác bất kỳ do cổng mặc định 443 đang được sử dụng cho HTTPS, ở đây mình dùng port 9443. Khi truy cập bằng Web Mode, chúng ta sẽ truy cập bằng port này: https://ip-wan:9443.

- Restrict Access: chọn Allow access from any host để client có thể VPN từ bất kỳ mạng nào bên ngoài.

- Server Certificate: nếu các bạn có sẵn certificate thì có thể tải lên để sử dụng trong mục System > Certificates.Sử dụng certificate mặc định sẽ có cảnh báo bảo mật lúc truy cập bằng Web Mode.

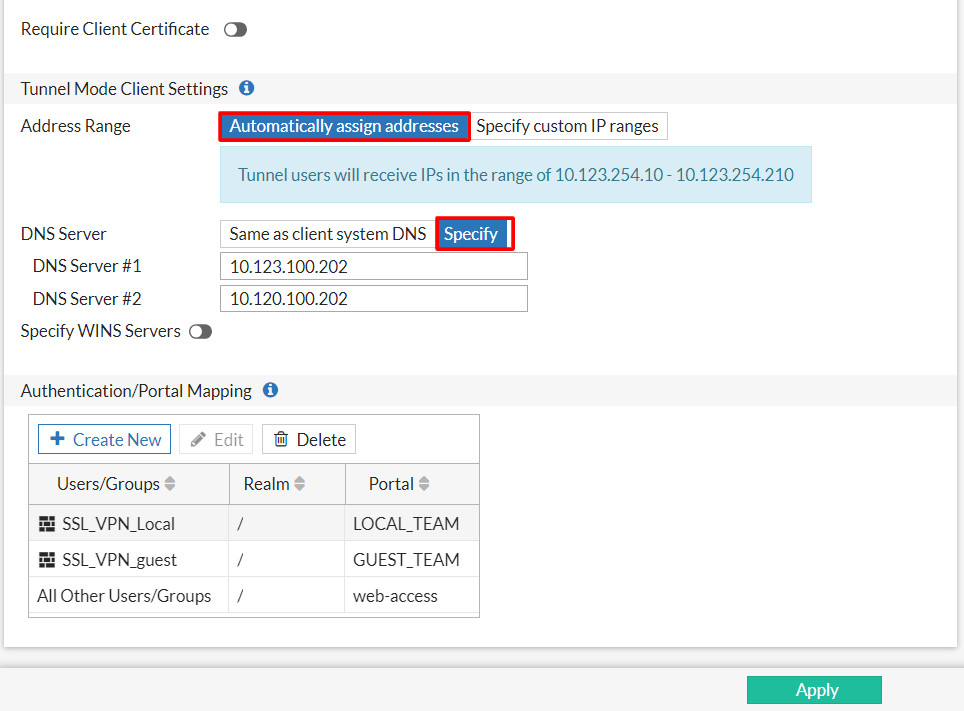

- Address Range: chọn Automatically assign addresses để client nhận IP trong dải Ip mà chúng ta tạo trong phần SSL-VPN Portals.

- DNS Server: Chọn Same as client system DNS nếu bạn đã cấu hình DNS trước rồi còn không thì chọn Specify và nhập DNS của bạn vào.

- Authentication/Portal Mapping: chọn Create New và trỏ user group VPN tới portal mà chúng ta vừa cấu hình ở trên(vd: có 2 group là local và user, chúng ta sẽ map group local với portal Local và user với portal Guest). Phần All Other Users/Groups chon portal Web-access.

Tạo Policy cho phép SSL VPN truy cập zone server,dmz,wifi, site to site.

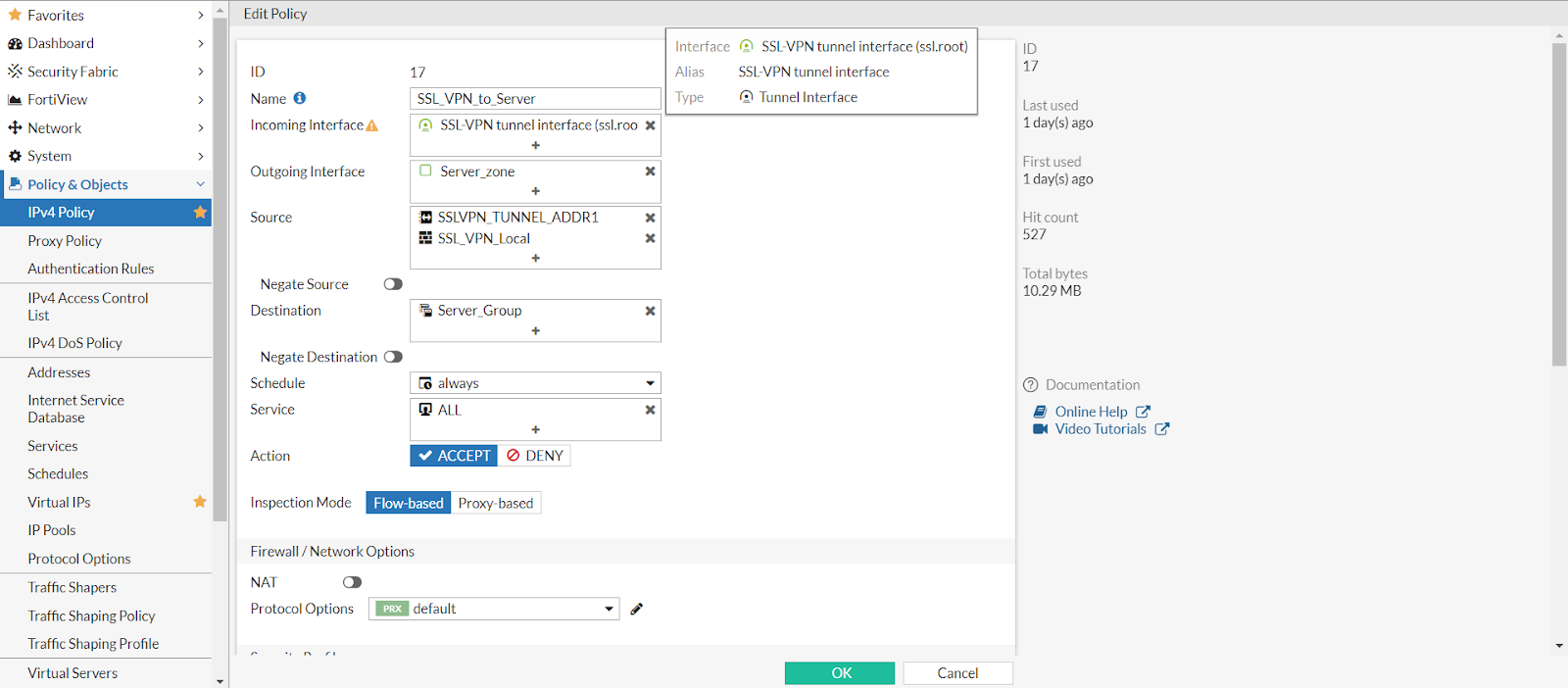

Từ SSL_VPN truy cập Server_zone

- Incoming Interface: chọn SSL-VPN tunnel interface. Phần này đang có cảnh báo do đang sử dụng Certificate mặc định của Fortigate.

- Outgoing Interface: chọn Server_zone

- Source: chọn Address là dải IP cấp cho client mà đã cấu hình ở SSl VPN portal và chọn Group user cho VPN

- Destination: chọn các subnet có trong Server_zone.

- Schedule: always

- Service: ALL hoặc các dịch vụ bạn cho phép client VPN được phép truy cập

- Action: chọn ACCEPT

- NAT: Disable

Nhấn OK để hoàn thành Policy.

Từ SSL_VPN truy cập tới site to site

- Incoming Interface: chọn SSL-VPN tunnel interface. Phần này đang có cảnh báo do đang sử dụng Certificate mặc định của Fortigate.

- Outgoing Interface: chọn cổng kết nối site to site

- Source: chọn Address là dải IP cấp cho client mà đã cấu hình ở SSl VPN portal và chọn Group user cho VPN

- Destination: chọn các subnet có trong site bên kia.

- Schedule: always

- Service: ALL hoặc các dịch vụ bạn cho phép client VPN được phép truy cập

- Action: chọn ACCEPT

- NAT: Disable

Nhấn OK để hoàn thành Policy.

Tương tự như cấu hình trên thực hiện với DMZ và WIFI zone.

KẾT NỐI SỬ DỤNG FORTICLIENT

Để sử dụng FortiClient, chúng ta có thể vào web portal để download hoặc truy cập vào trang chủ của hãng: FortiClient

Mở FortiClient và thiết lập các thông số kết nối:

- Name: Nhập tên kết nối.

- Remote Gateway: Nhập IP public đã chọn ở Interface SSL VPN Setting hoặc nếu có certificate thì nhập domain của cer SSL.

Check Log trên Fortigate

Truy cập Monitor > SSL-VPN Monitor để kiểm tra các phiên đang kết nối VPN.

Như vậy là chúng ta đã cấu hình thành công SSL VPN cho phép remote user truy cập qua cả web mode và tunnel mode. Chúc các bạn thành công!