AnhTuIS

Moderator

Cài Đặt Cisco Firepower Threat Defense Virtual (FTDv) trên Môi Trường VMware

- Trong bối cảnh an ninh mạng hiện nay, các mối đe dọa ngày càng tinh vi và đa dạng hơn. Các doanh nghiệp không chỉ cần lớp tường lửa truyền thống “cho phép/ chặn”, mà còn cần khả năng phát hiện và ứng phó với tấn công nâng cao, quản lý ứng dụng, lọc truy cập web, phân tích mã độc…- Cisco Firepower Threat Defense (FTD) là giải pháp bảo mật hợp nhất từ Cisco, tích hợp nhiều chức năng như tường lửa trạng thái, hệ thống ngăn chặn xâm nhập thế hệ mới (NGIPS), lọc URL, kiểm soát ứng dụng, và bảo vệ chống mã độc — giúp đơn giản hóa kiến trúc và tăng cường khả năng bảo vệ mạng.

- Mình có bài viết lý thuyết về Cisco FTD Tìm hiểu Cisco FTD, FDM và FMC: Kiến trúc & Mô hình Quản lý

- Lab này sẽ hướng dẫn bạn từng bước triển khai FTD trên môi trường VMware, từ khâu chuẩn bị, cài đặt cho tới cấu hình cơ bản và kiểm thử. Sau khi hoàn thành, bạn sẽ có một thiết bị FTD hoạt động được và sẵn sàng cho các bước cấu hình nâng cao hơn hoặc tích hợp với các hệ thống quản lý tập trung (như Firepower Management Center – FMC) trong tương lai.

Mục Lục

I. Chuẩn Bị File Cài Đặt

II. Yêu Cầu Hệ Thống

1. Yêu cầu Phần mềm

2. Yêu cầu Cấu hình VMware

III. Triển Khai Thiết Bị Ảo (Deploy OVF Template)

IV. Kết luận

I. Chuẩn Bị File Cài Đặt

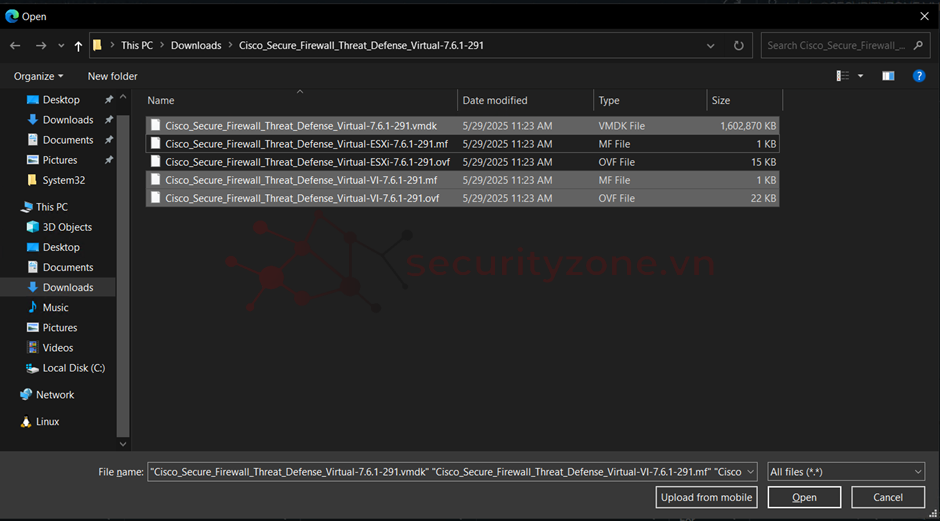

- Trong lab này, chúng ta sử dụng phiên bản Cisco Firepower Threat Defense Virtual (FTDv) 7.6.1.- Bạn có thể tải file OVA tại trang chính thức của Cisco ở đây

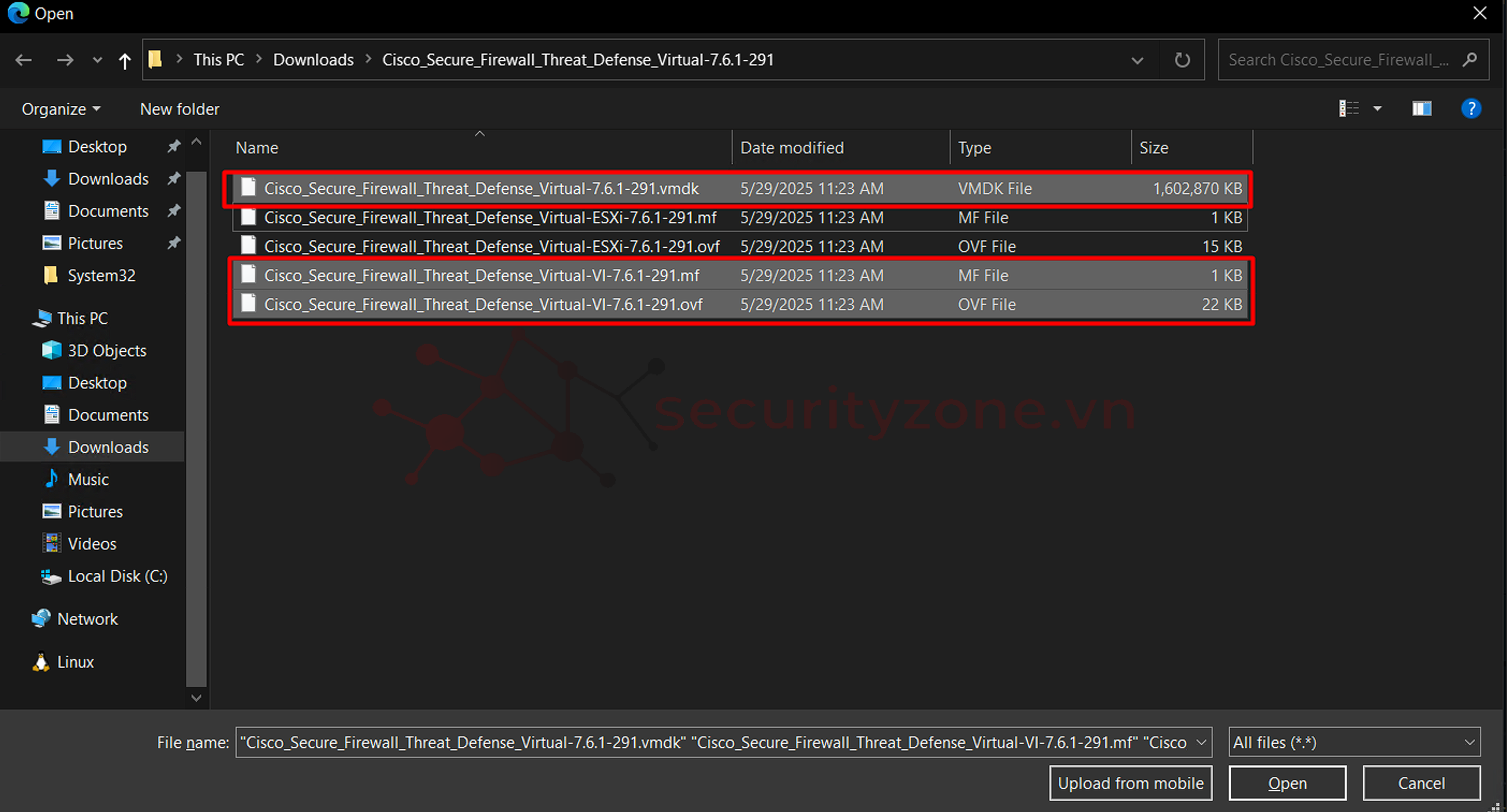

- Sau khi tải về và giải nén, bạn sẽ thấy hai bộ file OVF với tên dạng:

- Cisco_Secure_Firewall_Threat_Defense_Virtual-VI-X.X.X-xxx.ovf: Dùng khi triển khai trong môi trường vCenter (vSphere Integrated)

- Cisco_Secure_Firewall_Threat_Defense_Virtual-ESXi-X.X.X-xxx.ovf: Dùng khi cài đặt trực tiếp trên ESXi standalone

II. Yêu Cầu Hệ Thống (System Requirements)

1. Yêu cầu phần cứng

VMware ESXi 6.7, 7.0, 8.0 hoặc môi trường vCenter/vSphere

- Gói OVA của Cisco FTDv (VI hoặc ESXi tùy môi trường)

- Storage: Tối thiểu là 48.24GB

- Cisco Firewall Threat Defense Virtual hỗ trợ cấp phép theo từng cấp hiệu suất, cung cấp nhiều mức throughput và giới hạn kết nối VPN khác nhau dựa trên yêu cầu triển khai.

2. Yêu cầu cấu hình VMware

- Đối với port-group nơi FTDv kết nối, cần cho phép:- Promiscuous Mode = Accept (Cho phép FTDv nhìn thấy tất cả các gói tin đi qua vSwitch, cần thiết cho một số chức năng bảo mật và chế độ Transparent.)

- MAC Address Changes = Accept (Cho phép FTDv thay đổi địa chỉ MAC của các gói tin đi qua nó (ví dụ: trong quá trình NAT).)

- Forged Transmits = Accept (Cho phép FTDv gửi các gói tin với địa chỉ MAC nguồn khác với địa chỉ MAC của chính nó, cần thiết cho NAT và các chức năng định tuyến.)

Nếu không bật ba tuỳ chọn này, FTD có thể không xử lý traffic đúng, NAT không hoạt động hoặc gói tin bị drop.

- Cisco Firepower Threat Defense Virtual (FTDv) trên VMware mặc định sử dụng VMXNET3 cho tất cả các interface. Đây là loại card được Cisco khuyến nghị vì tích hợp trực tiếp với ESXi hypervisor, sử dụng ít tài nguyên hơn và cho hiệu năng xử lý traffic tốt hơn nhiều so với e1000.

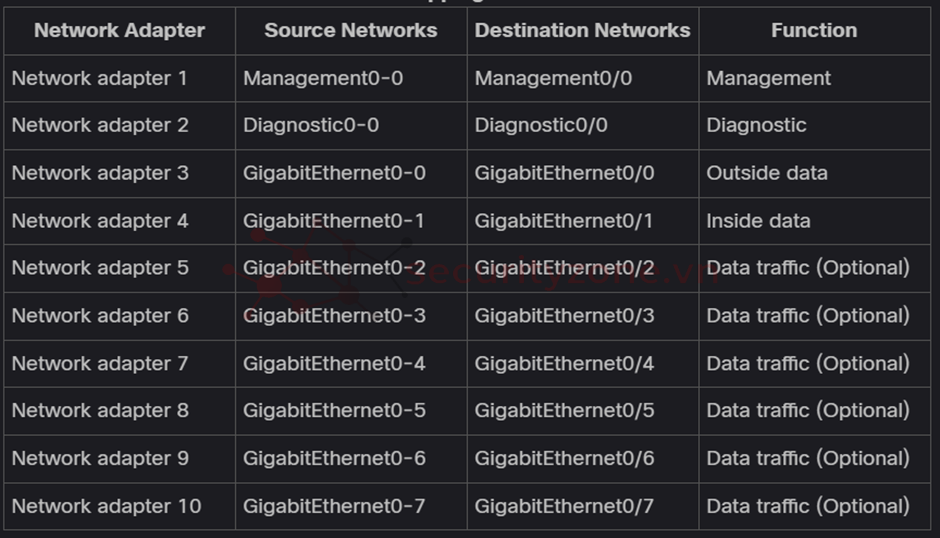

- FTD luôn ánh xạ NIC theo thứ tự sau:

- Nếu sử dụng từ 4 NIC trở lên, Cisco khuyến nghị nên triển khai qua vCenter để FTD lấy đúng thứ tự NIC tự động.

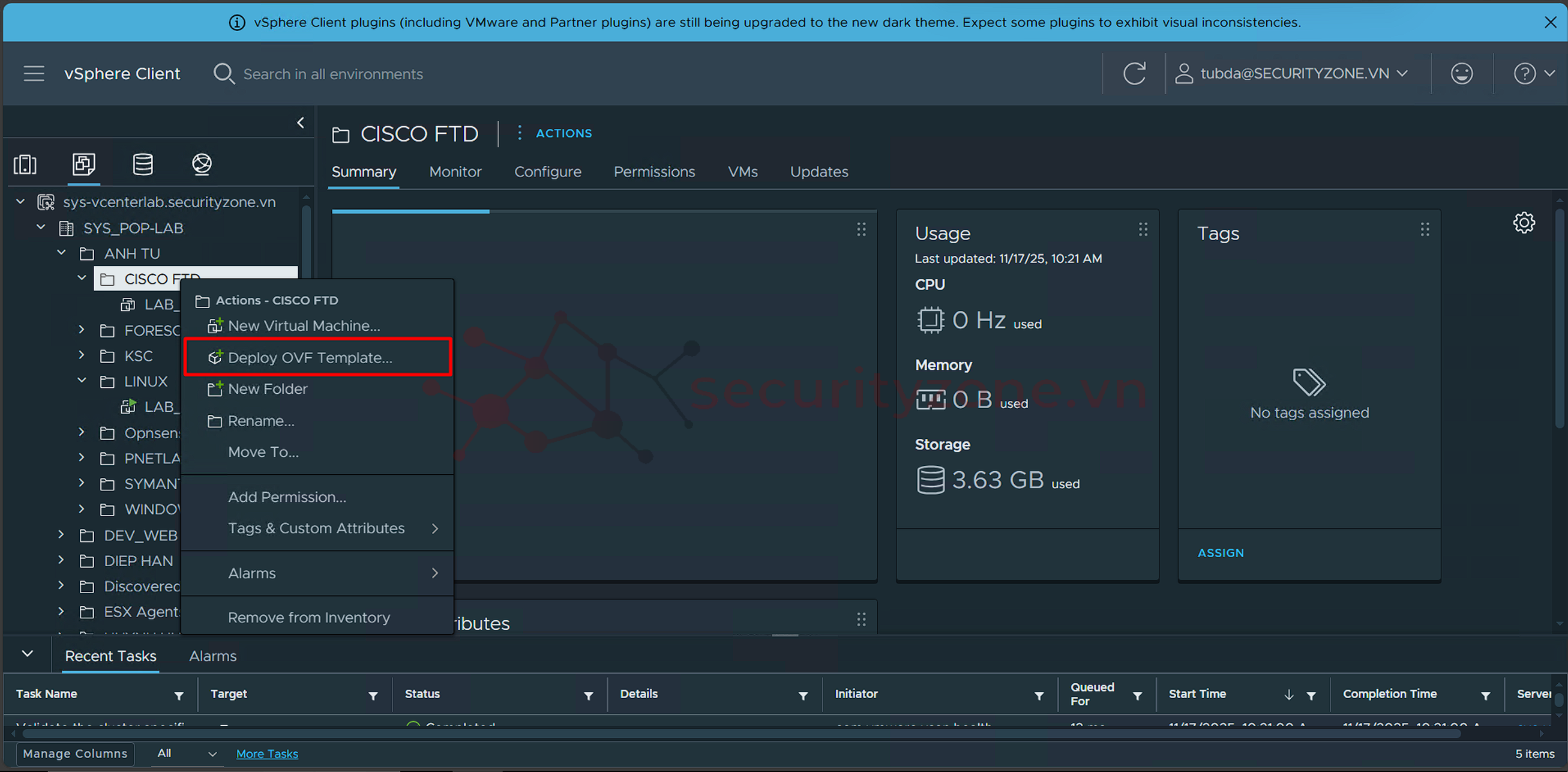

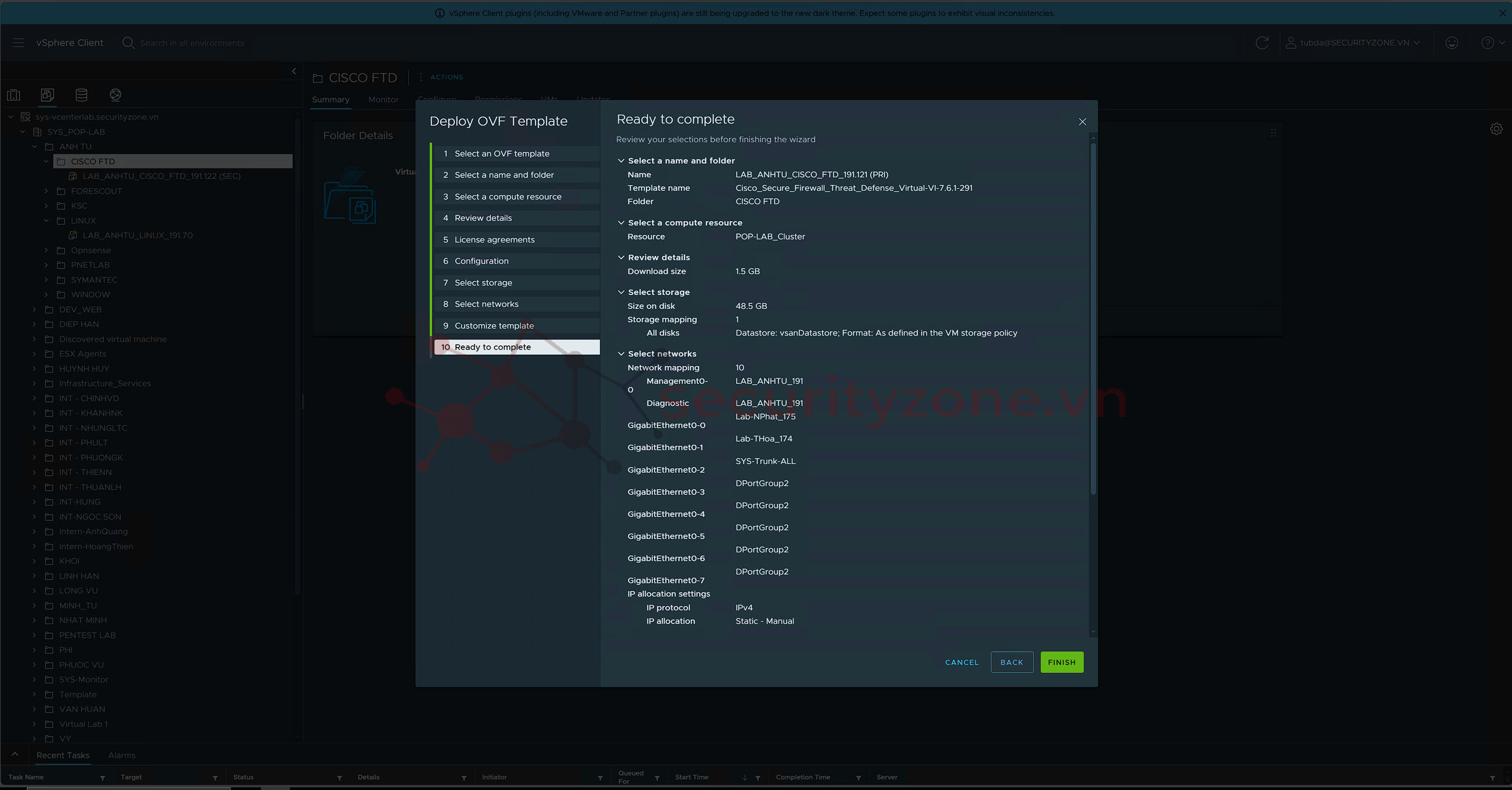

III. Triển Khai Thiết Bị Ảo (Deploy OVF Template)

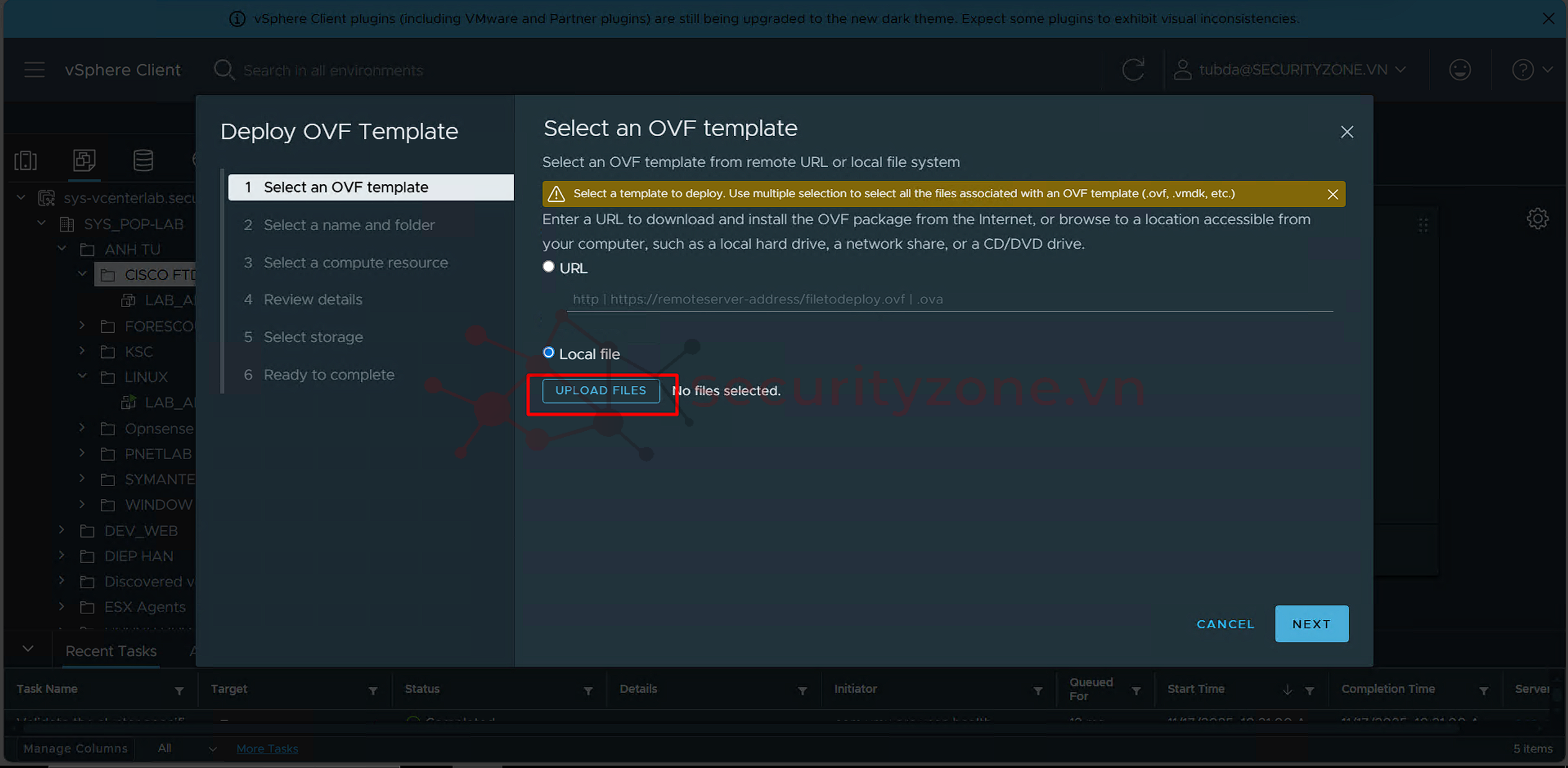

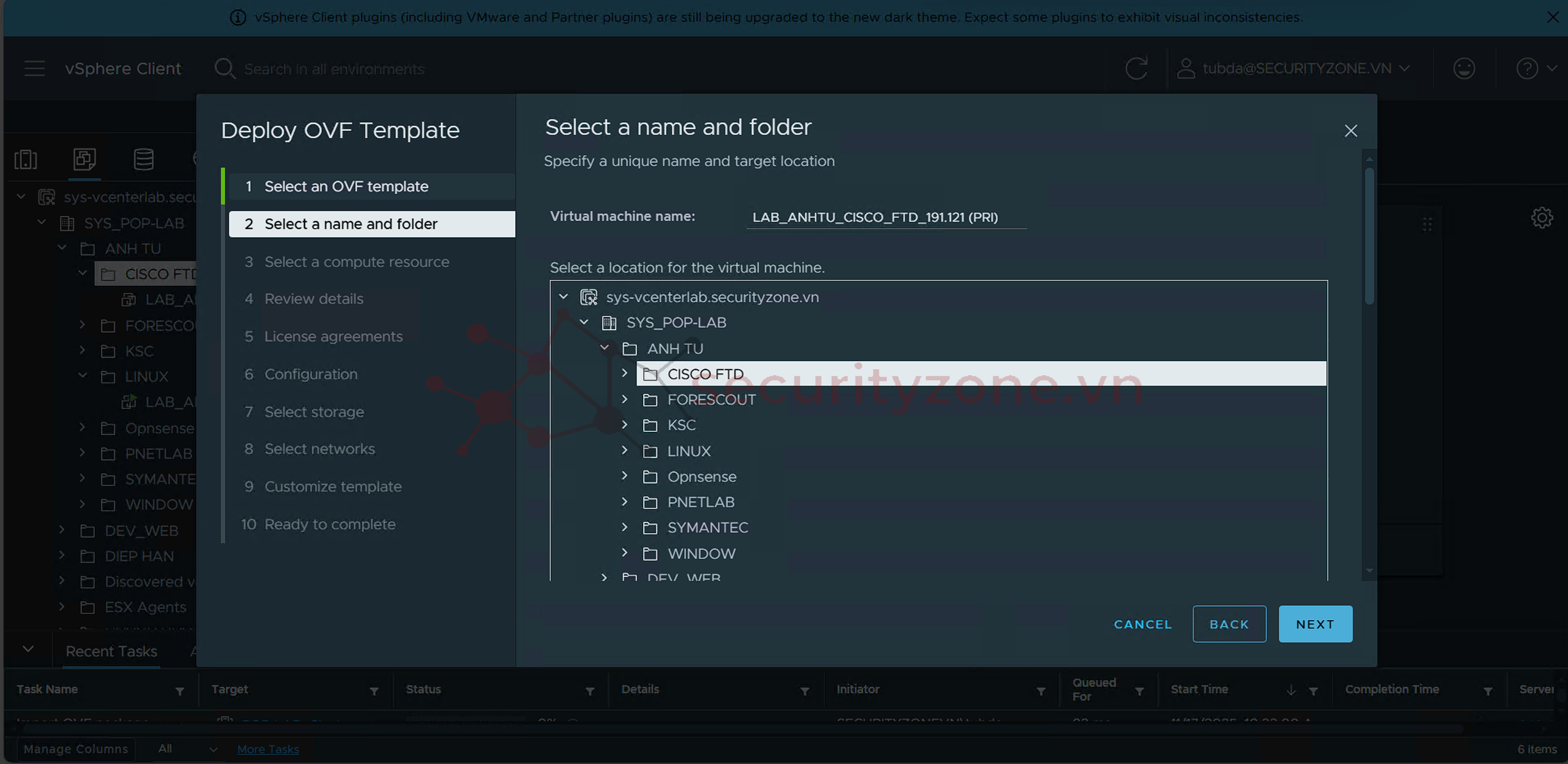

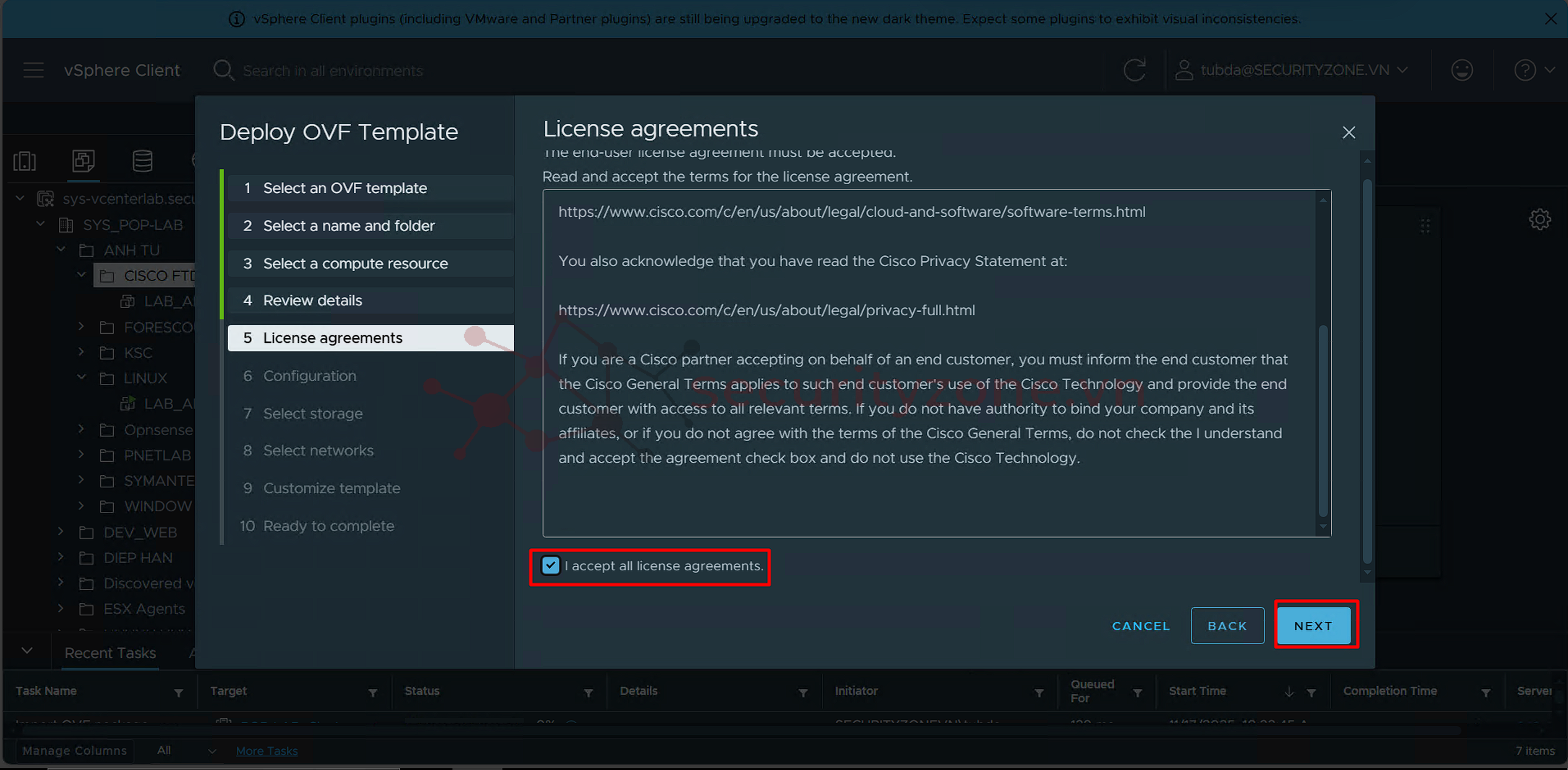

- Bước 1: Đăng nhập vào vSphere Web Client. Chọn File > Deploy OVF Template

- Bước 3: Đặt tên cho máy ảo và chọn vị trí (Host/Cluster) để triển khai.

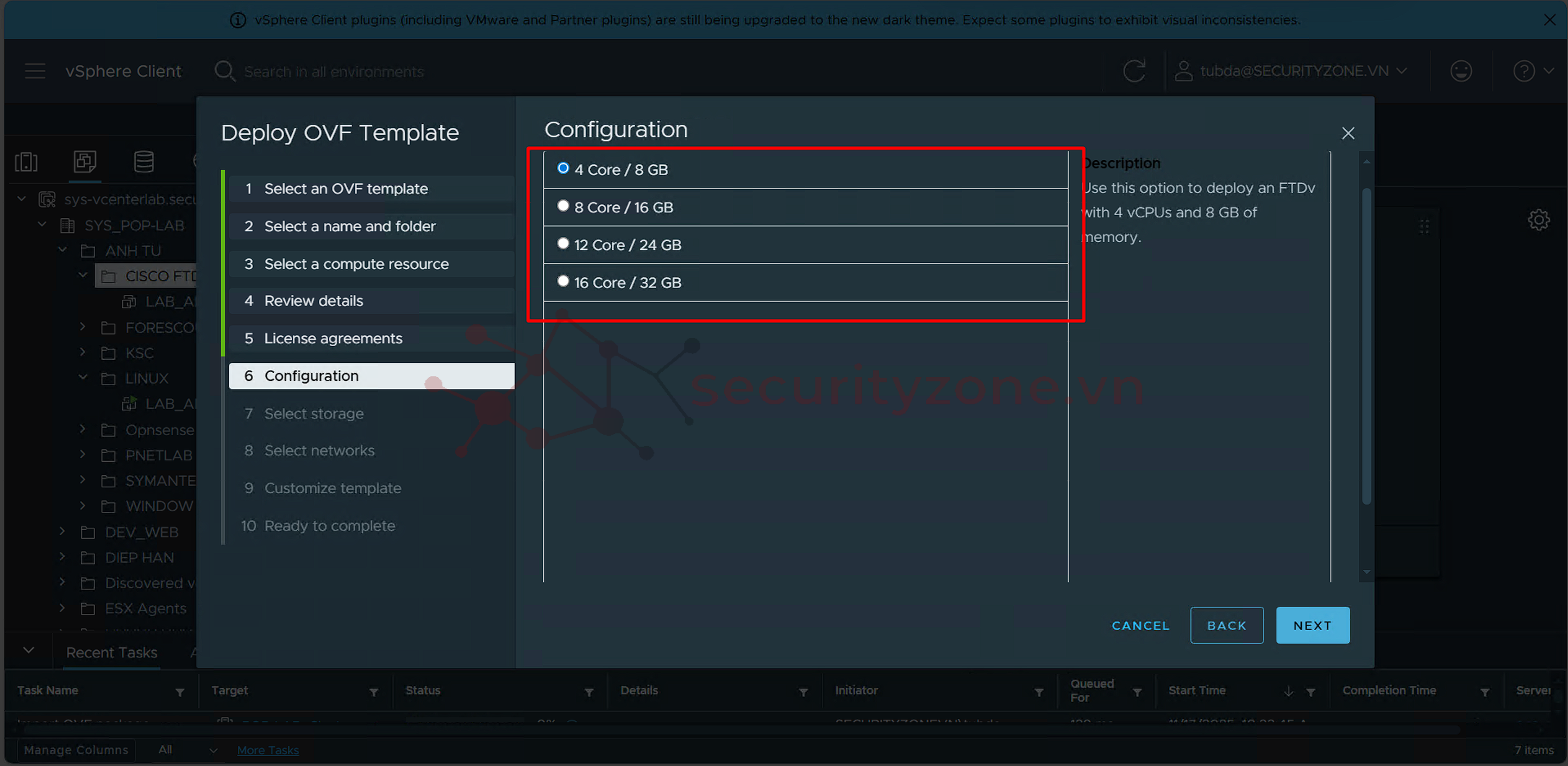

- Bước 4: Trên trang Configuration, chọn cấu hình vCPU/Memory phù hợp với yêu cầu hiệu suất.

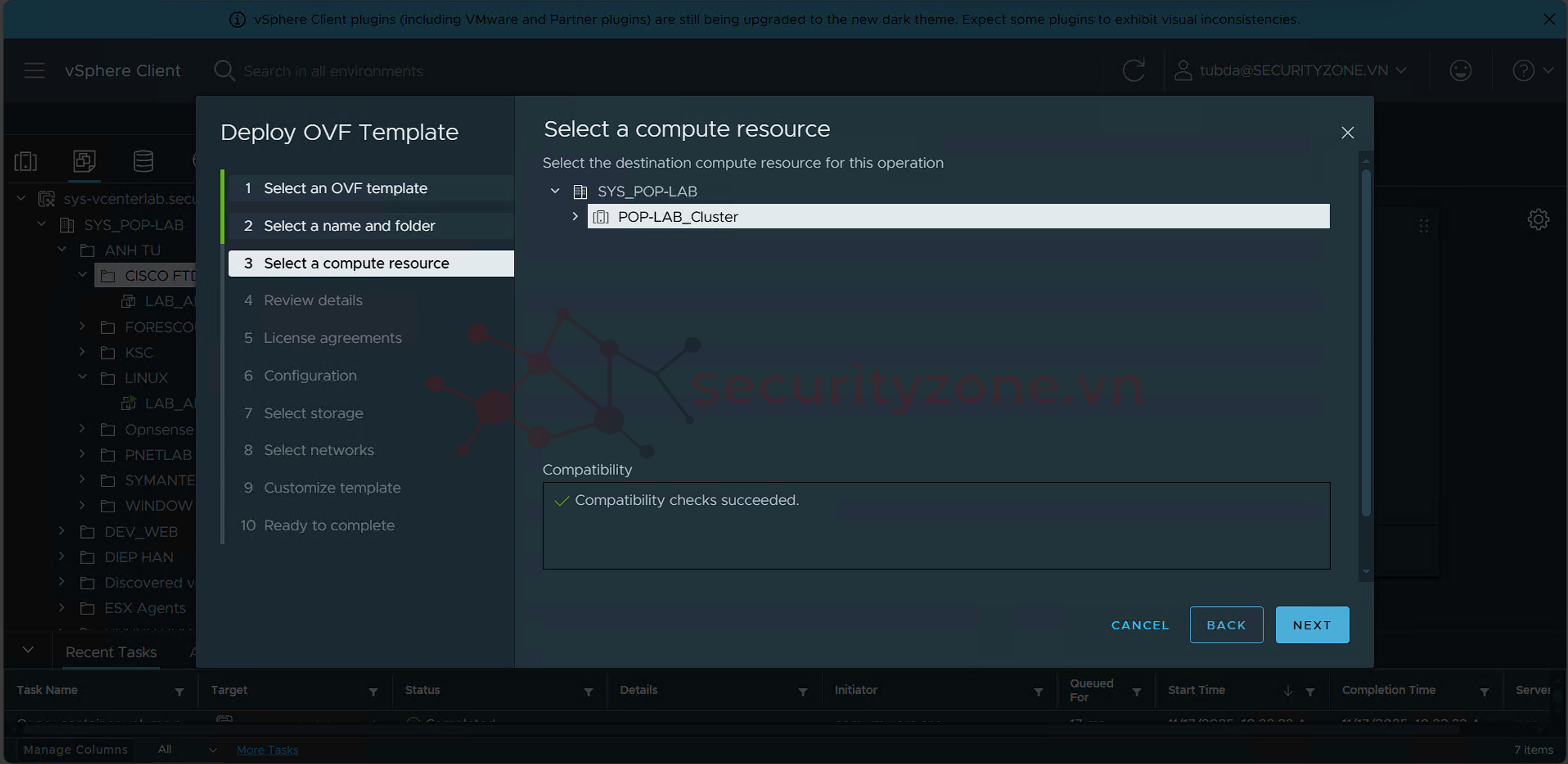

- Bước 5: Chọn Resource Pool (nếu có) và Datastore để lưu trữ các file máy ảo.

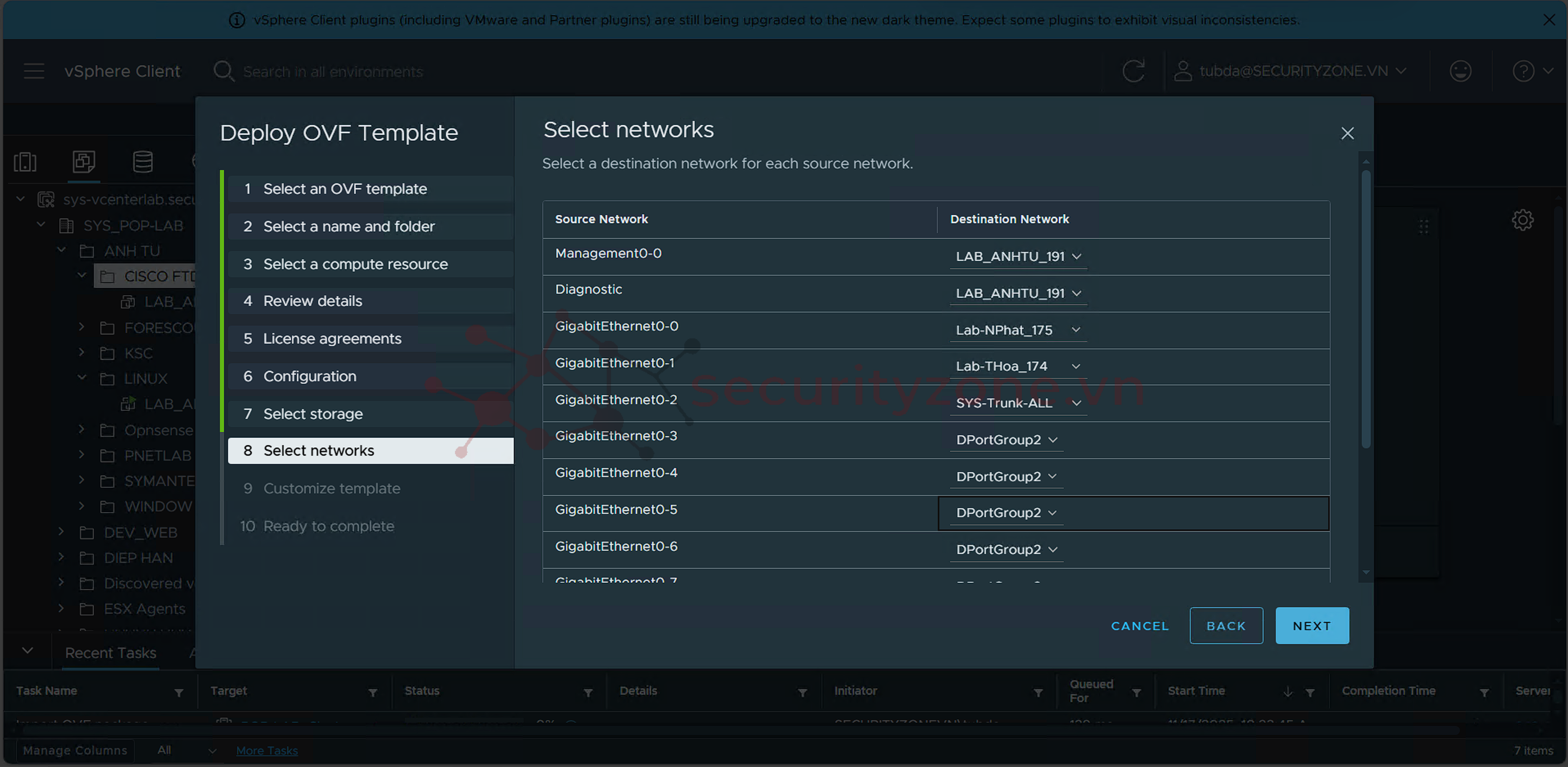

- Bước 6: Trên trang Select networks, ánh xạ các Network Adapter của FTDv với các Port-Group (VM Network) trong môi trường VMware của bạn.

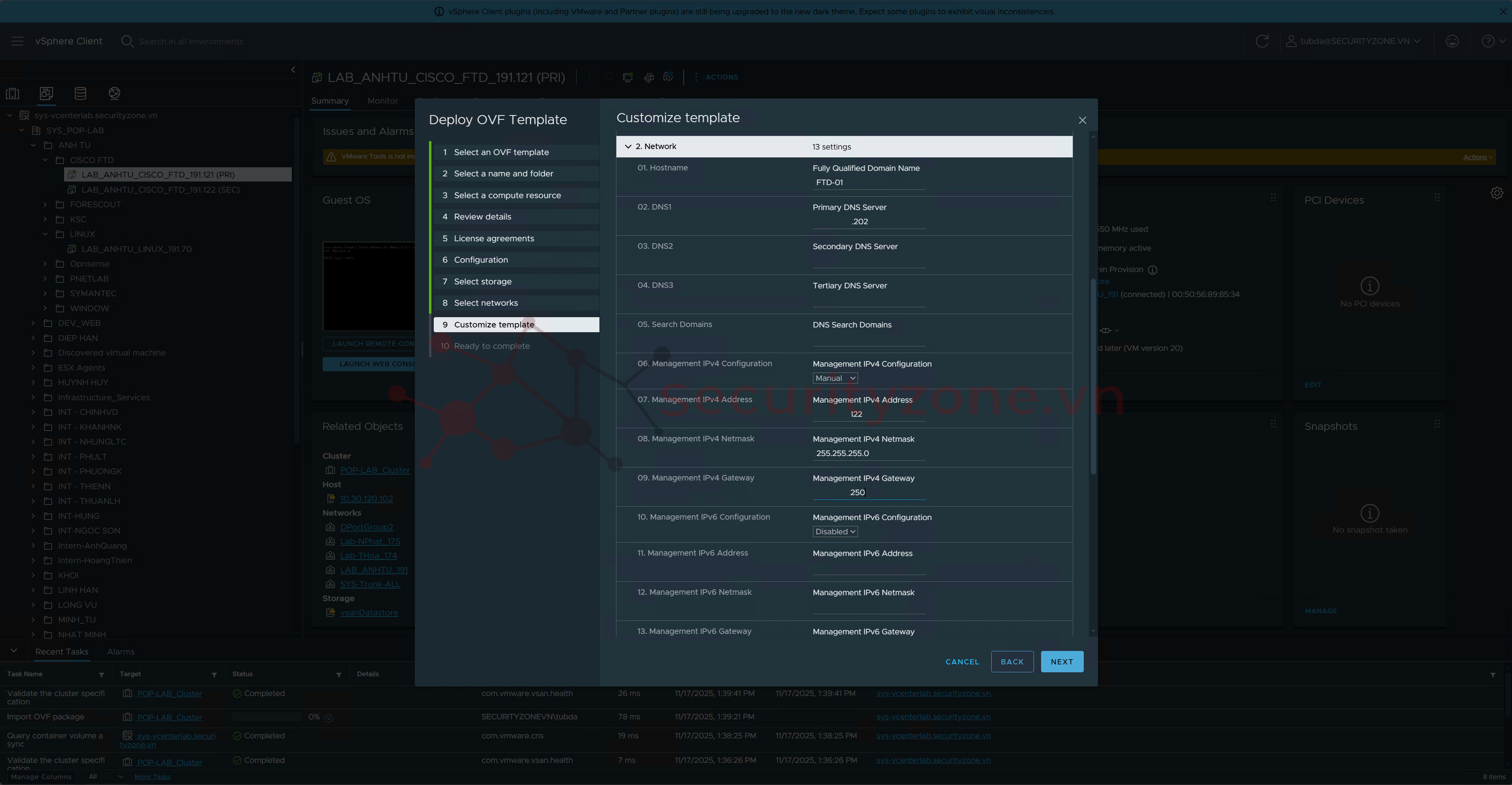

- Bước 7: Trên trang Customize templates properties, cấu hình các thông số ban đầu:

- Password: Đặt mật khẩu cho quyền truy cập admin của FTDv.

- Network: Cấu hình FQDN, DNS, Search Domain, và Network Protocol (IPv4).

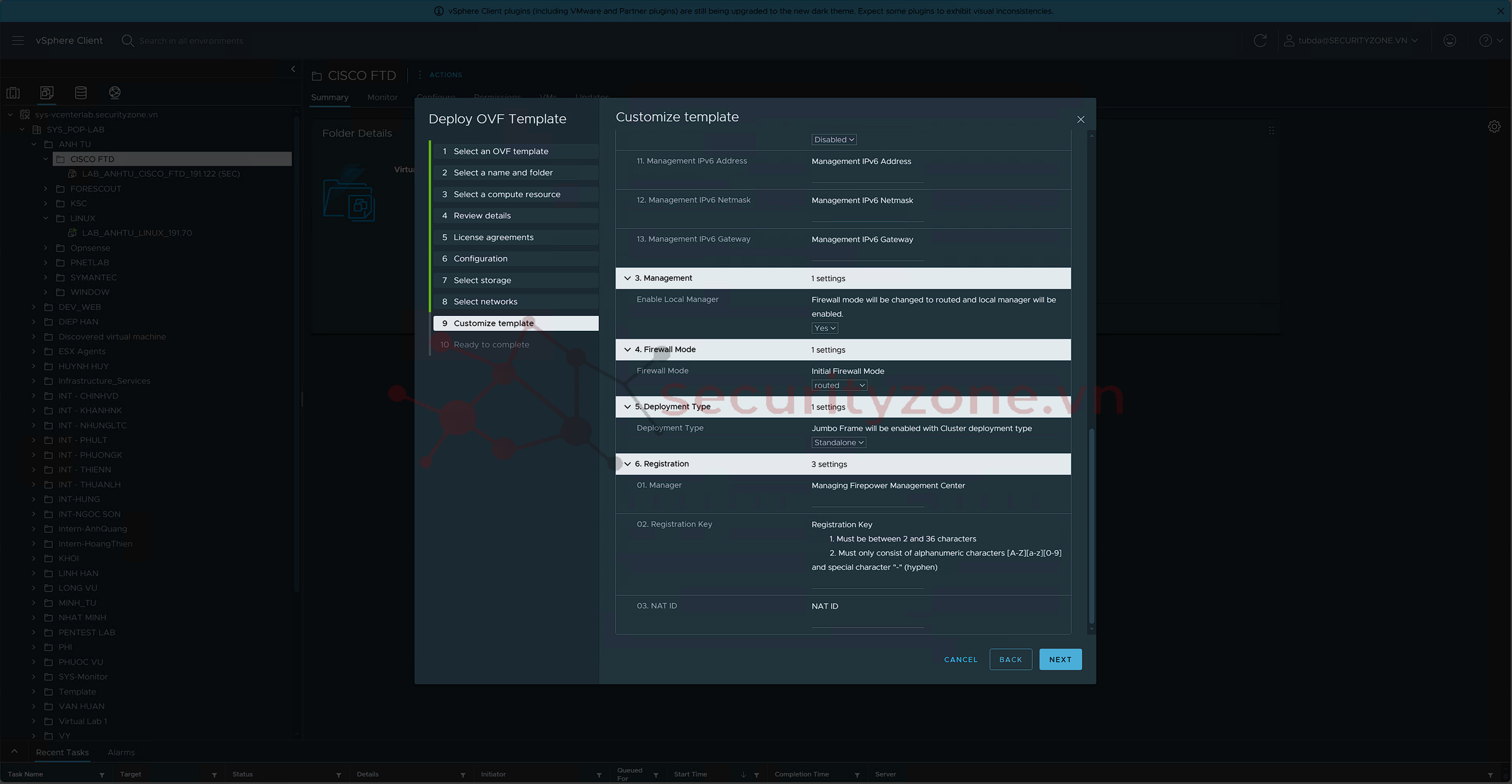

- Management: Chọn Enable Local Manager là Yes (để quản lý bằng FDM) hoặc No (để quản lý bằng FMC). Lưu ý: Nếu chọn Yes (FDM), bạn chỉ có thể chọn Routed Firewall Mode.

- Firewall Mode: Chọn chế độ tường lửa ban đầu là Routed hoặc Transparent (bridge).

- Deployment Type: Chọn Standalone (cho triển khai độc lập hoặc High Availability) hoặc Cluster.

- Registration (Nếu chọn Management là No): Cung cấp Managing Defense Center (IP/Hostname của FMC) và Registration Key để đăng ký với FMC. Bỏ qua nếu bạn chọn quản lý bằng FDM (Local Manager).

- Bước 8: Save Configuration: Xác nhận lưu cấu hình.

IV. Kết luận

- Trong bài lab này, chúng ta đã hoàn thành bước triển khai Cisco Firepower Threat Defense Virtual (FTDv) trên môi trường VMware, bao gồm lựa chọn đúng bộ OVA, triển khai template lên ESXi/vCenter và cấu hình các thông số Day-0 trong quá trình Customize Template. Đây là giai đoạn nền tảng để thiết bị có thể khởi động lần đầu và sẵn sàng cho việc cấu hình thông qua giao diện quản lý FDM hoặc FMC.- Ở bước hiện tại, FTDv mới chỉ được deploy và thiết lập các tham số cơ bản như password, IP management, chế độ quản lý (FDM hoặc FMC), firewall mode và loại hình triển khai. Thiết bị đã sẵn sàng để thực hiện các cấu hình GUI tiếp theo, nhưng chưa có bất kỳ chính sách mạng hay tính năng bảo mật nào được thiết lập.

- Việc hoàn tất triển khai OVA giúp đảm bảo rằng hệ thống đã được cài đặt đúng chuẩn, nhận đầy đủ NIC, hoạt động ổn định và có thể truy cập qua management interface. Đây là bước khởi đầu bắt buộc trước khi tiếp tục cấu hình giao diện, giao thức, zone, NAT, policy hoặc tích hợp FMC trong các lab kế tiếp.

Bài viết liên quan

Được quan tâm

Bài viết mới