Nội Dung

1. Cài đặt VIBs + VTEP

Để chuẩn bị các máy chủ cho NSX hoạt động tiến hành cài đặt các Agent cho các host.

Bước này sẽ cài đặt nhiều VIBs – gồm VXLAN, Distributed Firewall, Distributed Routing và user world agent vào mỗi máy chủ ESXi.

Cần chọn cluster cho trình cài đặt. nó sẽ cài đặt trên tất cả các máy chủ trong cluster.

NSX cài đặt ba gói cài đặt vSphere (VIB) cho phép kích hoạt tính năng NSX cho máy chủ:

Bước 1: Để install các VIBs cho các máy chủ để chuẩn bị cho NSX ta bắt đầu như sau:

Bước 2: Sau khi cài đặt đặt thành công, máy chủ trong các cluster đã được chuẩn bị cho NSX, nhưng chưa được cấu hình VXLAN. Điều này đòi hỏi thiết lập cổng VXLAN Tunnel End Point (VTEP) vmkNIC trên mỗi máy chủ tham gia trong mạng logic.

Bạn sẽ thấy rằng các thành phần ảo hóa mạng, còn được gọi là mặt phẳng dữ liệu, được cài đặt trên các máy chủ trong cụm của chúng tôi.

Các thành phần này bao gồm sau: Mô-đun nhân mức Hypervisor cho Bảo mật cổng, VXLAN, Tường lửa phân tán và Định tuyến phân tán.

Như vậy là các host trong cùng cluster có thể giao tiếp nhau thông qua vmknic vừa tạo.

2. Kiểm tra hoạt động của VTEP:

Để kiểm tra hoạt động VTEP chúng ta sẽ SSH và từng host và thực hiện lệnh

Trong lab sẽ thực hiện lệnh Ping sau:

Như vậy là chúng ta đã cài đặt xong phần VIBs trên các host và cài đặt VTEP cho các host.

Next Step : Tạo VXLAN Port, Segment ID và Transport Zones

1. Cài đặt VIBs + VTEP

Để chuẩn bị các máy chủ cho NSX hoạt động tiến hành cài đặt các Agent cho các host.

Bước này sẽ cài đặt nhiều VIBs – gồm VXLAN, Distributed Firewall, Distributed Routing và user world agent vào mỗi máy chủ ESXi.

Cần chọn cluster cho trình cài đặt. nó sẽ cài đặt trên tất cả các máy chủ trong cluster.

NSX cài đặt ba gói cài đặt vSphere (VIB) cho phép kích hoạt tính năng NSX cho máy chủ:

- Một VIB kích hoạt VXLAN layer 2

- VIB khác kích hoạt các bộ định tuyến phân tán

- VIB cuối cùng kích hoạt các bức tường lửa phân tán.

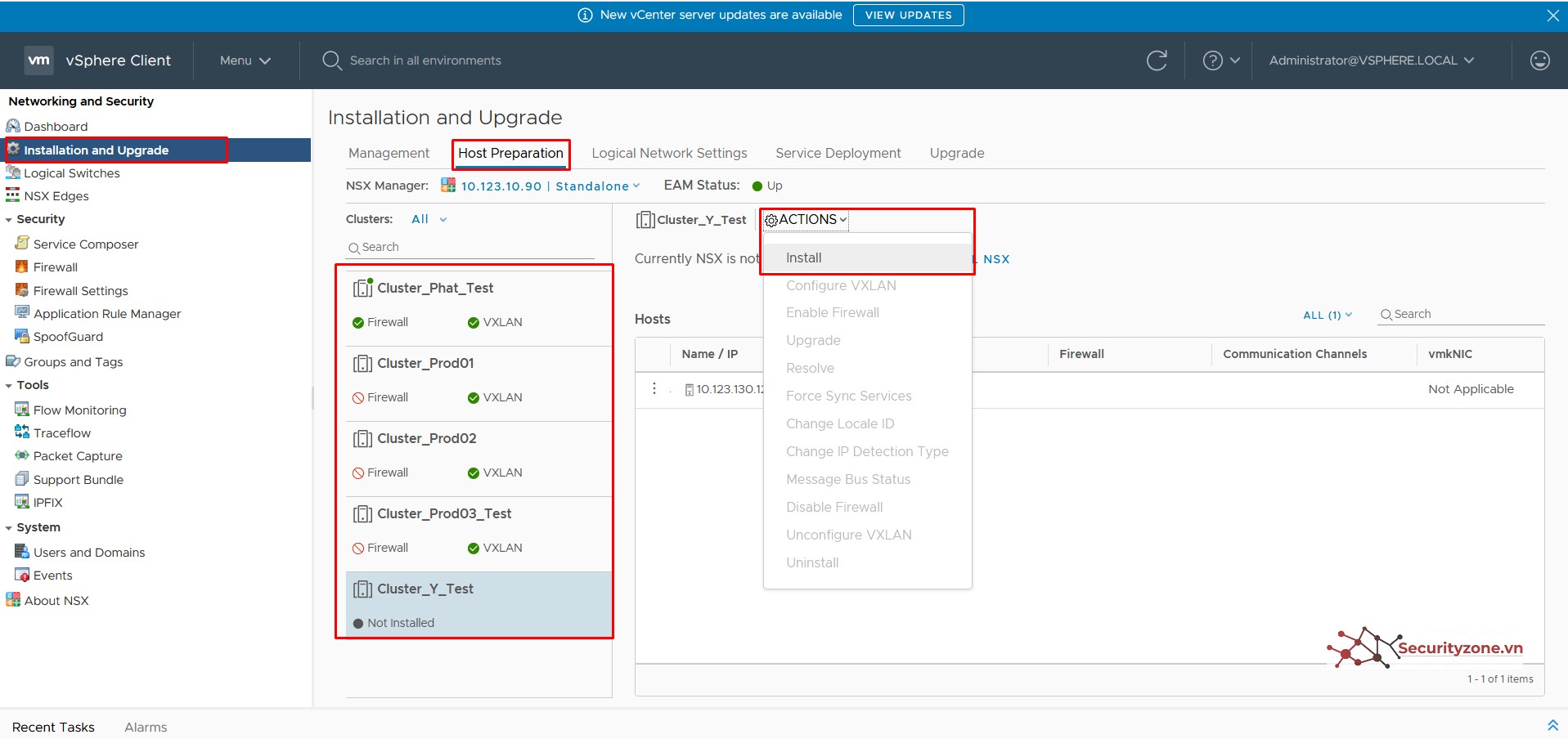

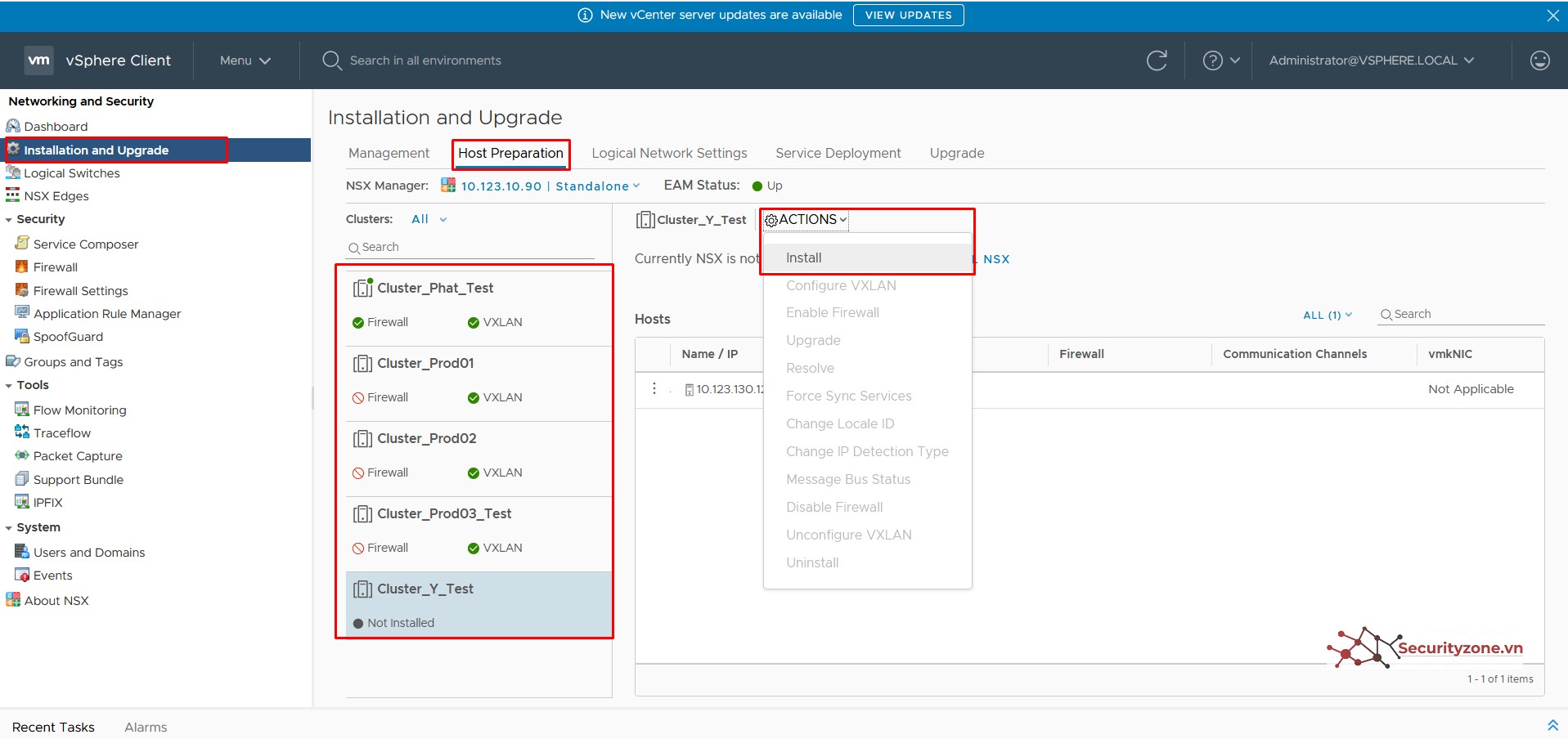

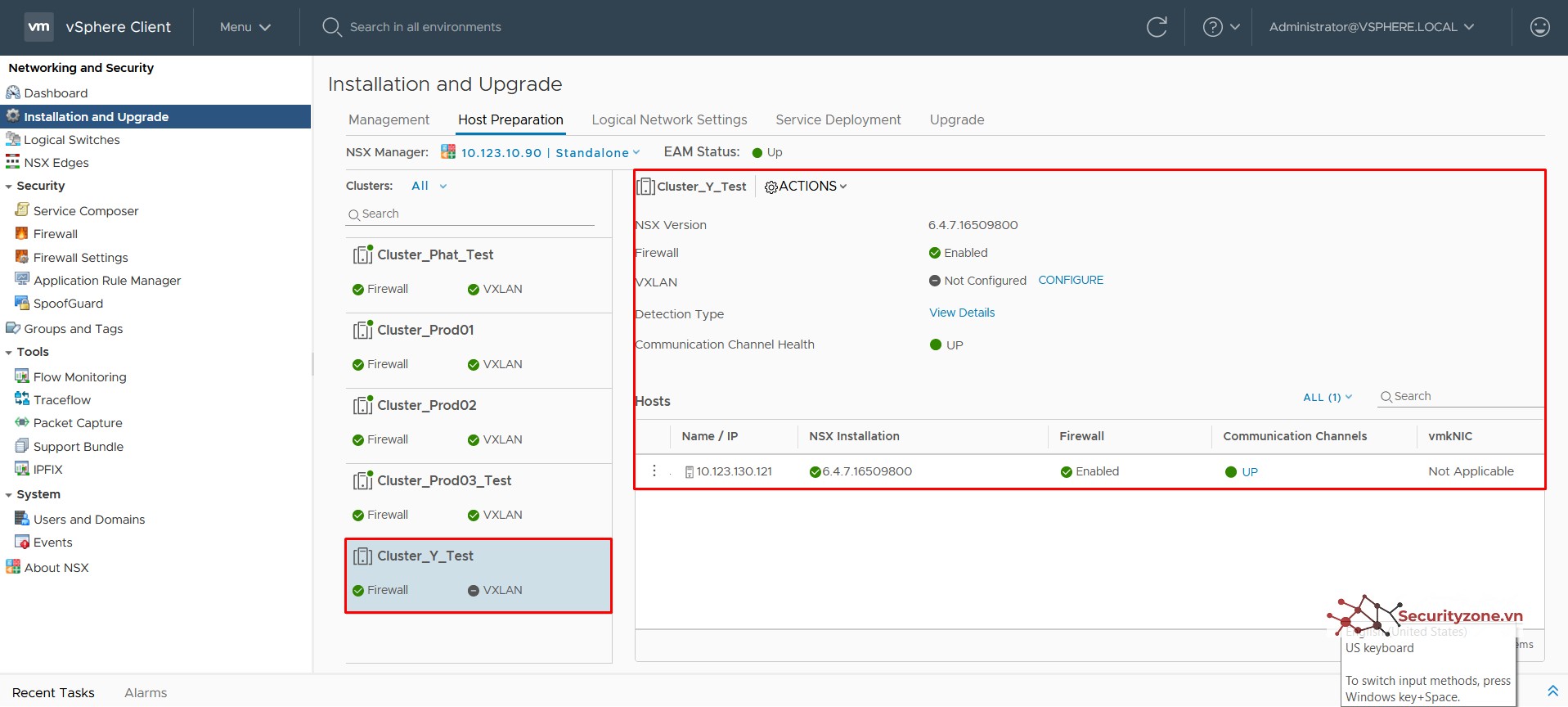

Bước 1: Để install các VIBs cho các máy chủ để chuẩn bị cho NSX ta bắt đầu như sau:

- vCenter > Networking & Security > Installation and Upgrade > Host Preparation.

- Chọn Cluster cần cài đặt, sau đó chọn Action > Install và click Yes để bắt đầu cài đặt

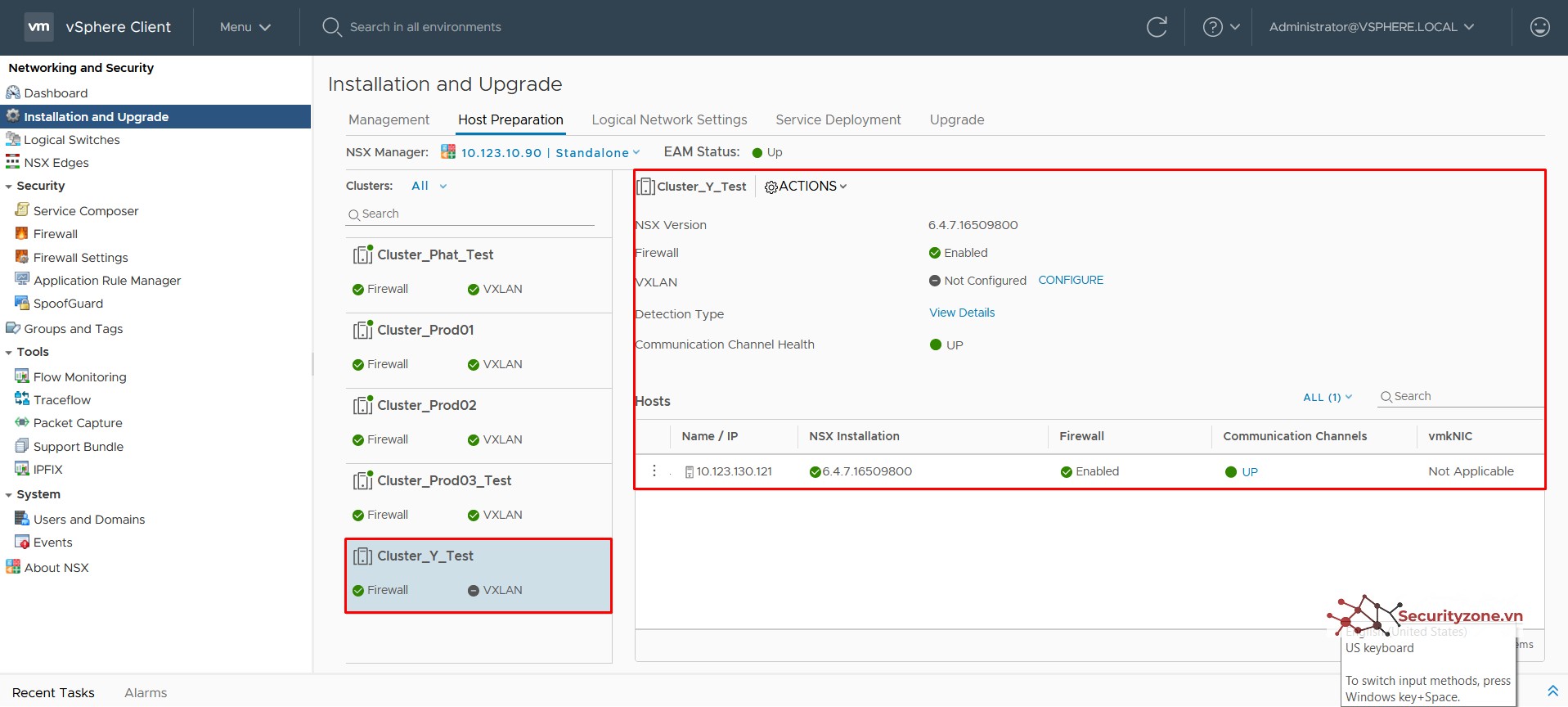

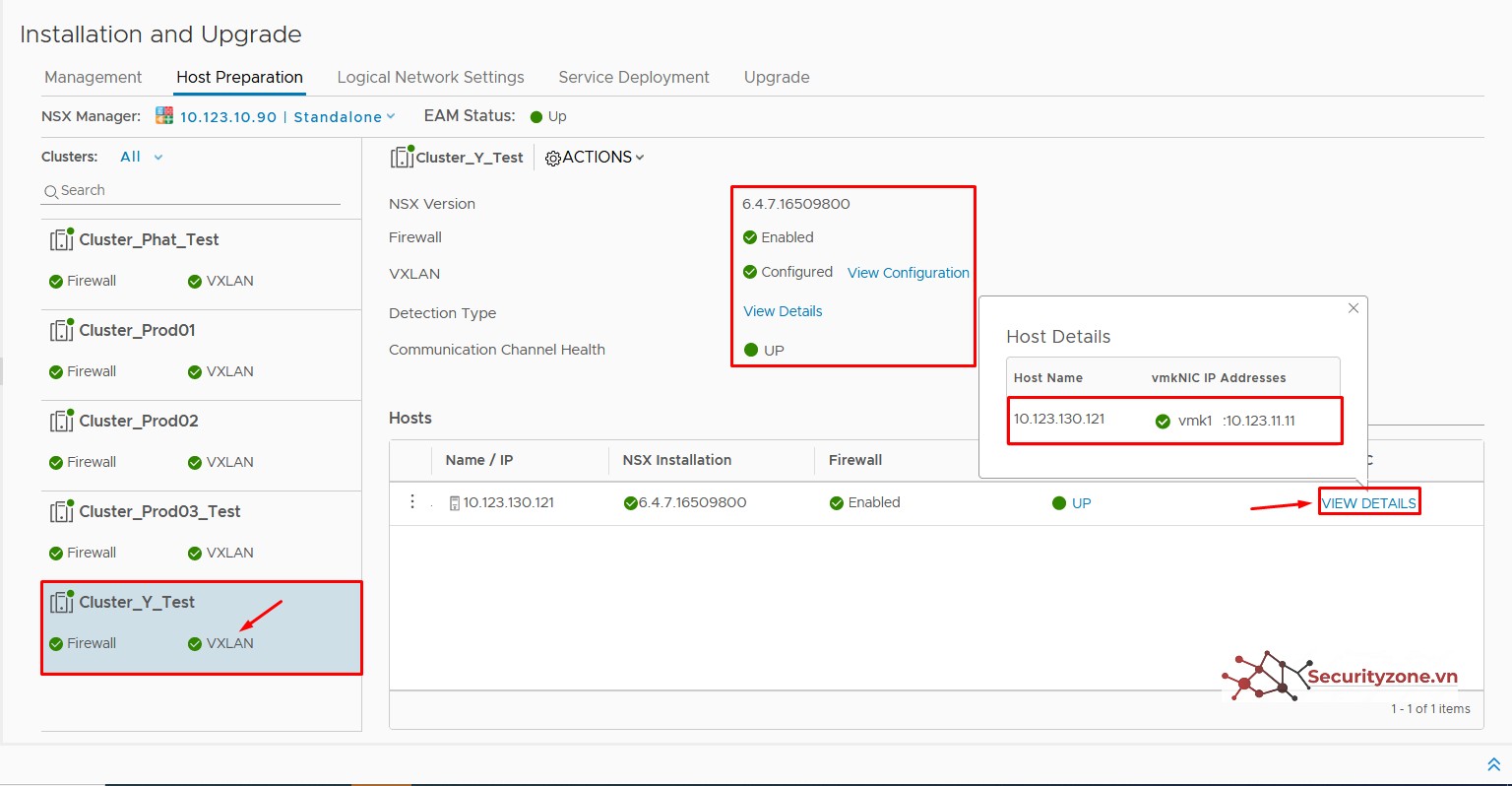

- Quá trình cài đặt diễn ra, bên dưới là hình ảnh sau cài đặt thành công

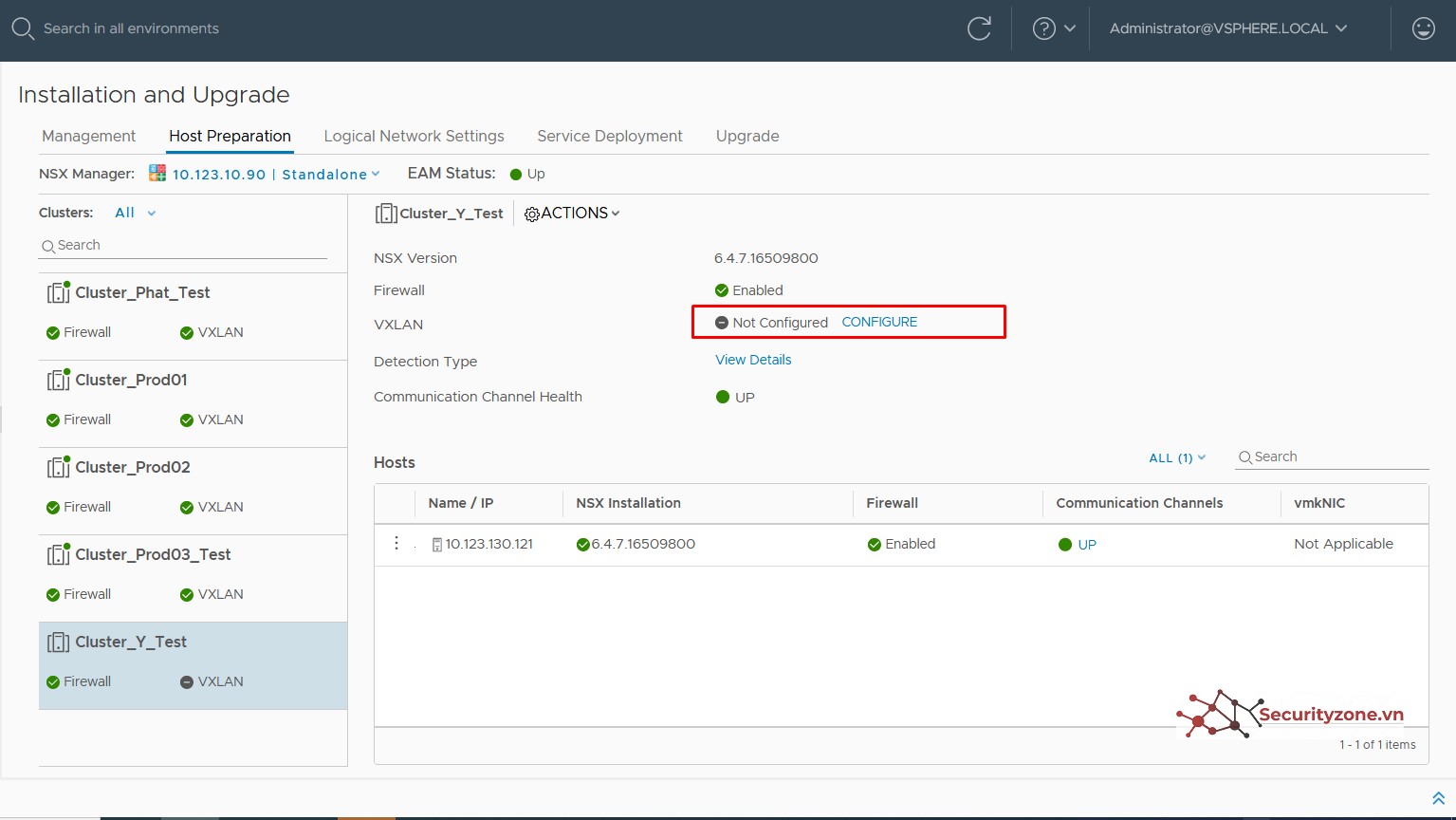

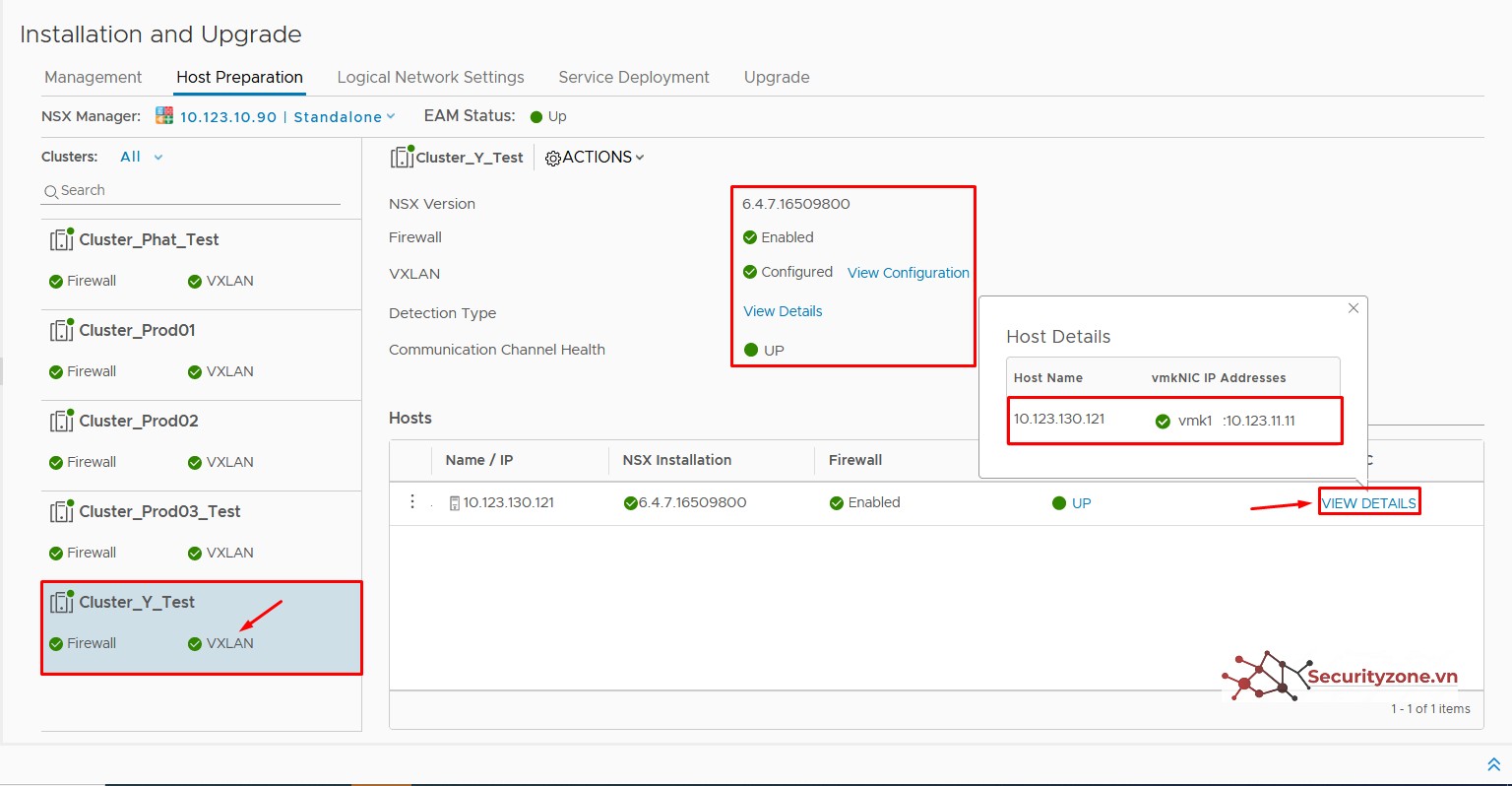

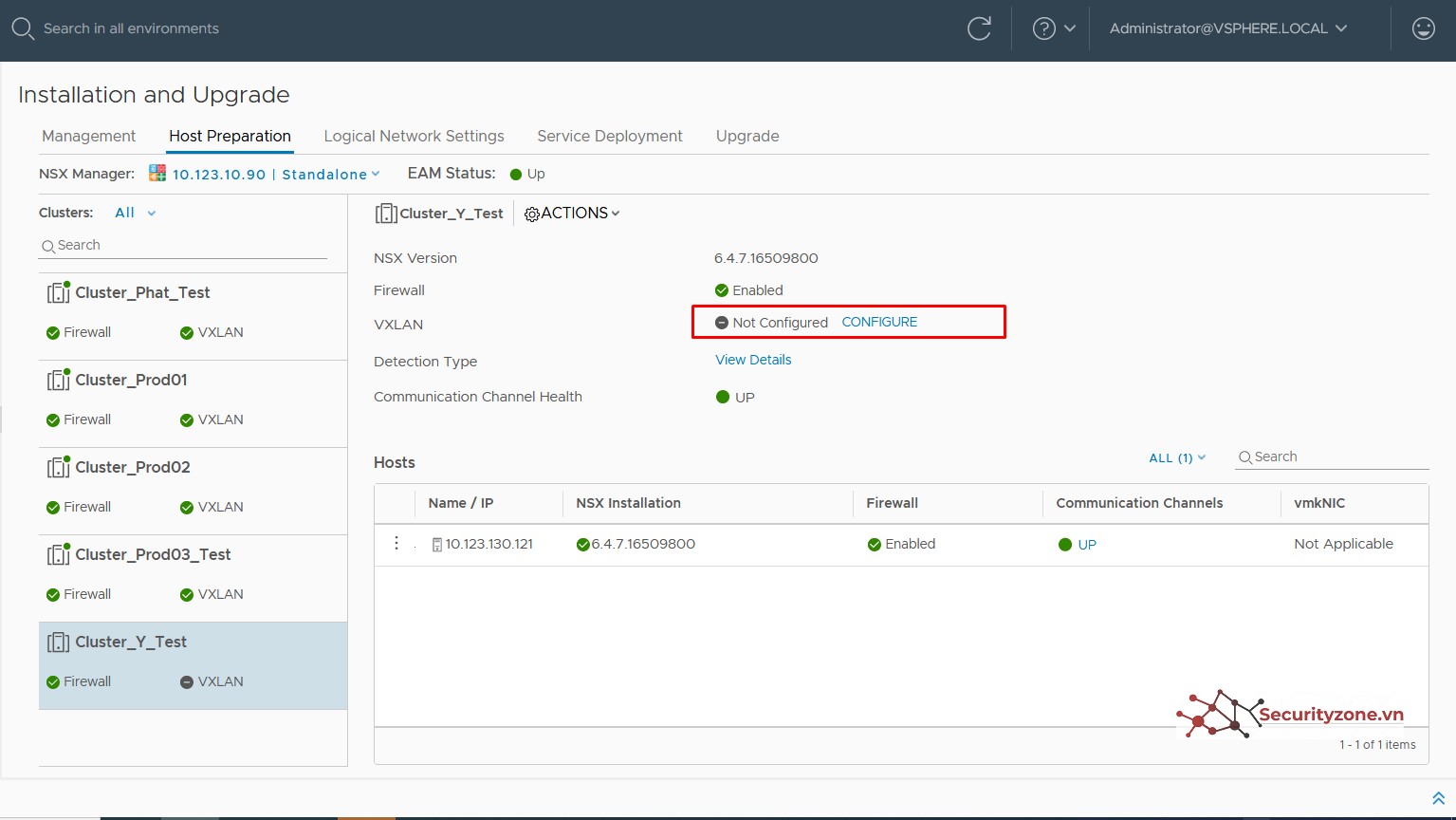

Bước 2: Sau khi cài đặt đặt thành công, máy chủ trong các cluster đã được chuẩn bị cho NSX, nhưng chưa được cấu hình VXLAN. Điều này đòi hỏi thiết lập cổng VXLAN Tunnel End Point (VTEP) vmkNIC trên mỗi máy chủ tham gia trong mạng logic.

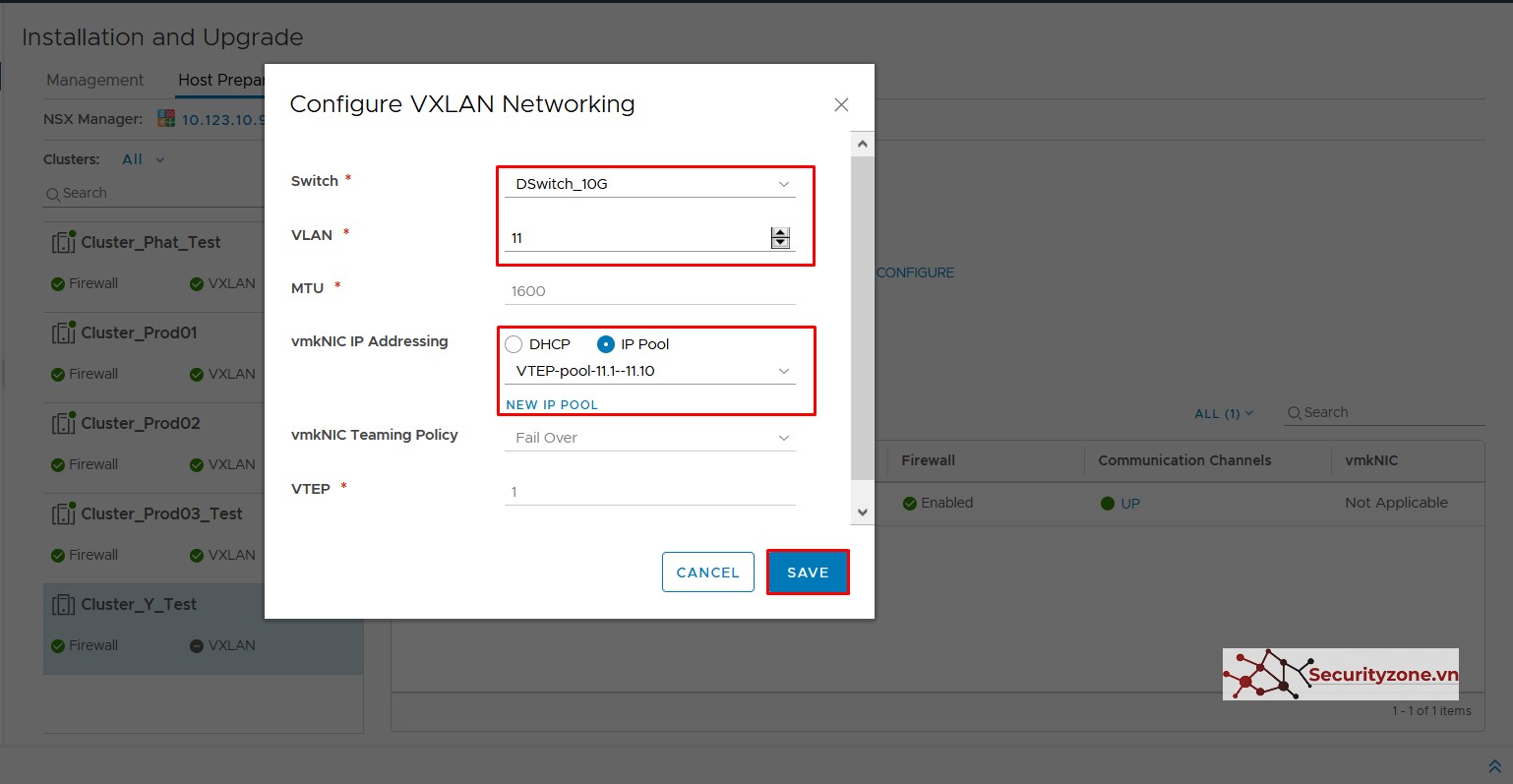

- Để cài đặt VXLAN ta vào phần Host Preparation sau đó chọn CONFIGURE

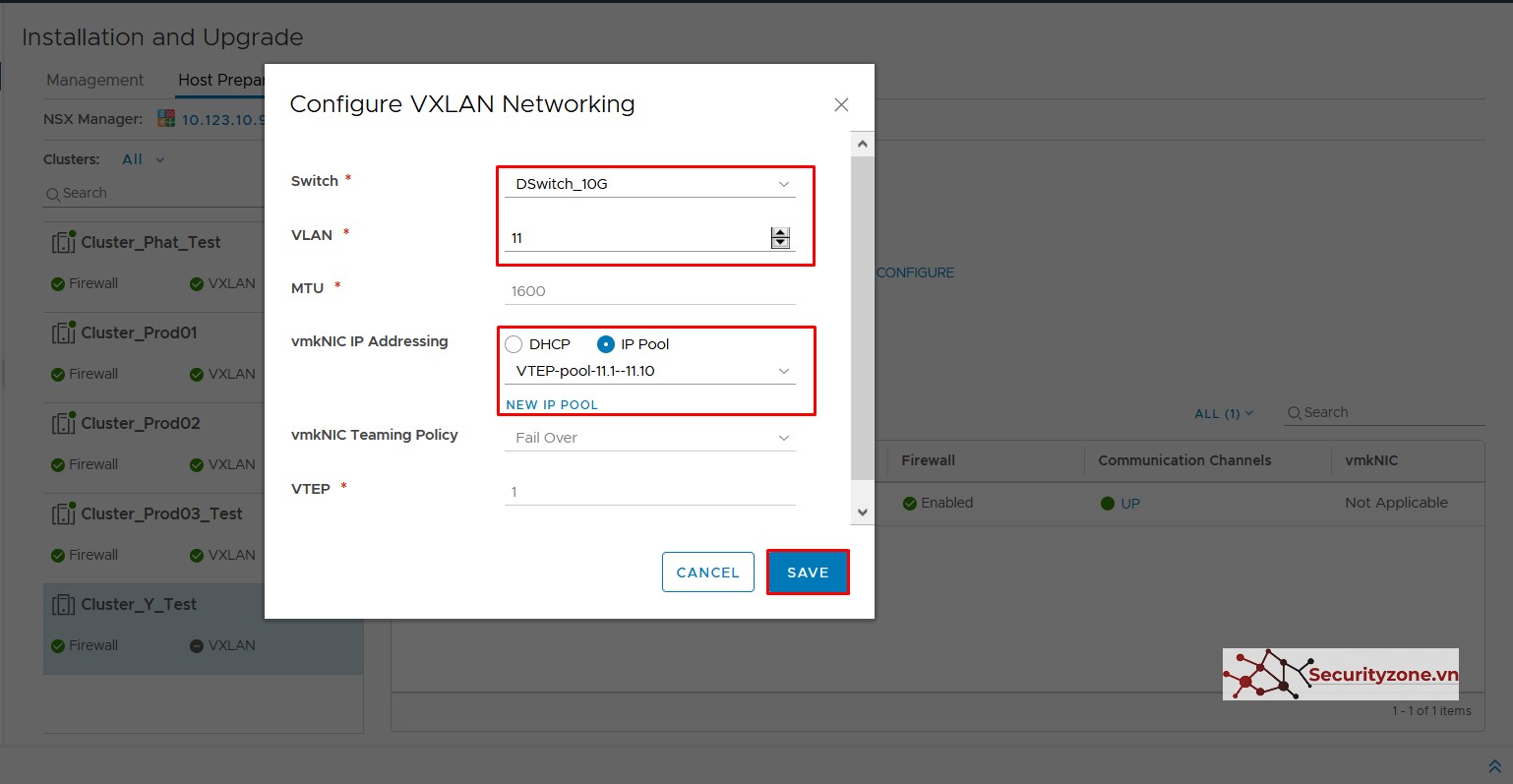

- Điền các thông tin

- Distribute Switch: dùng để chạy VTEP

- VLAN: VLAN dành riêng để chạy VTEP

- Pool DHCP dùng để cấp IP cho các vmkNIC

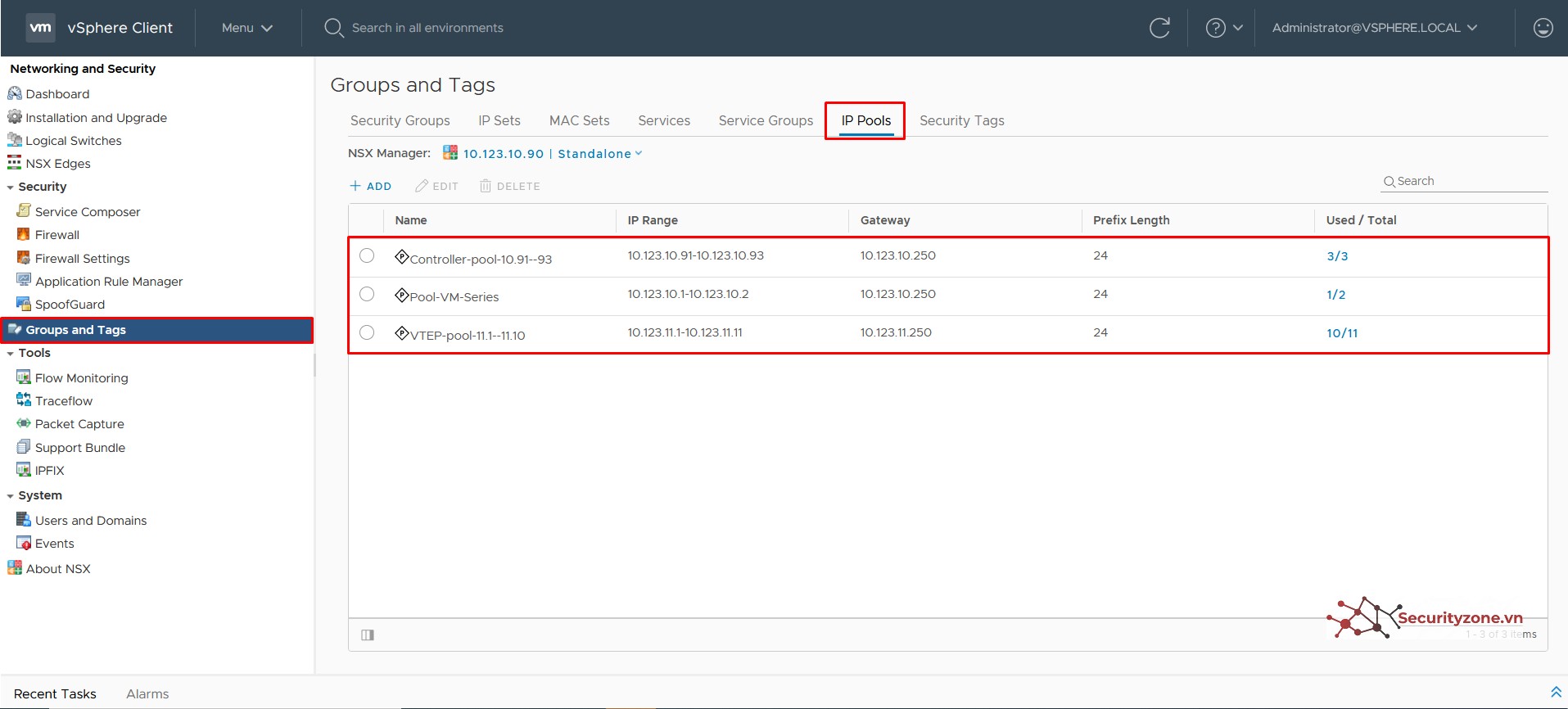

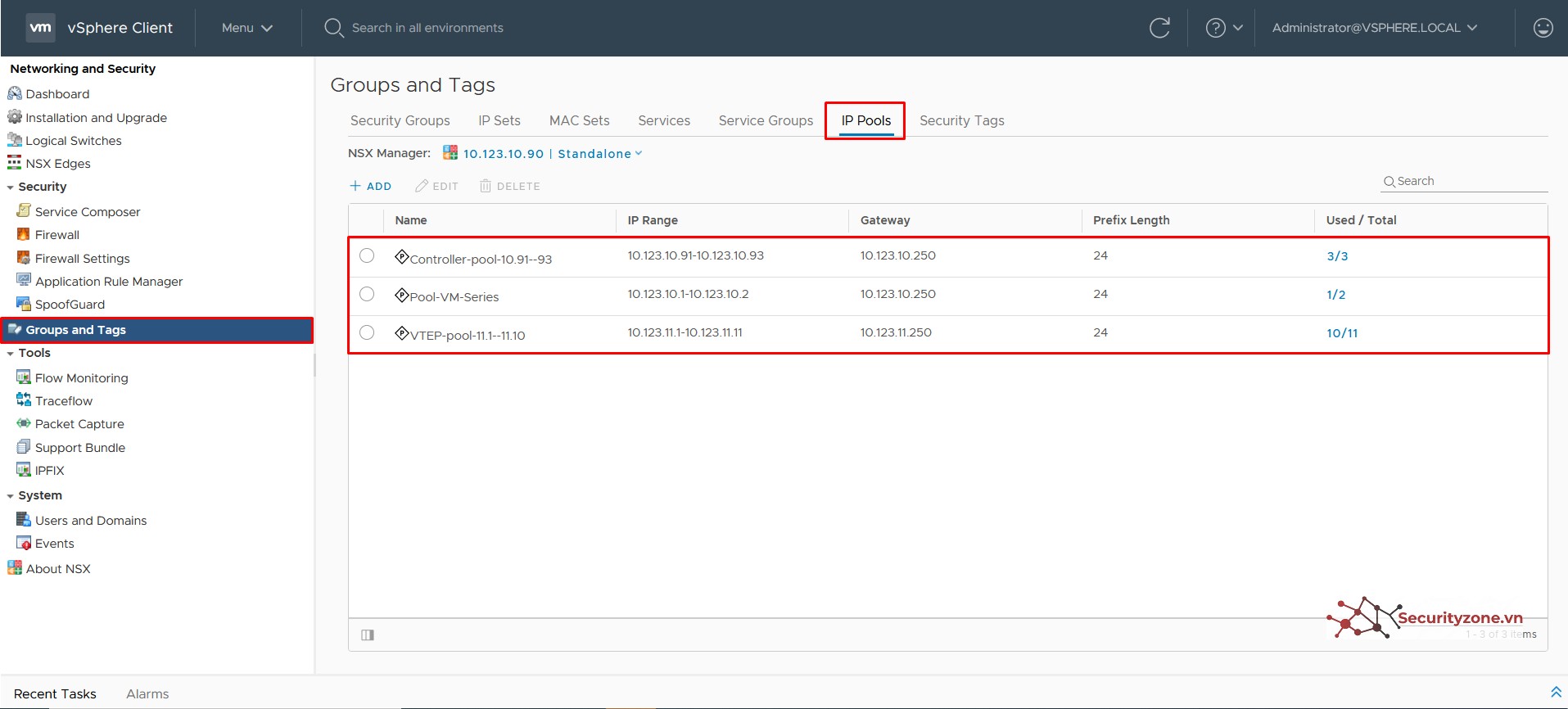

- Có thể tạo pool cấp DHCP bằng cách click chọn NEW IP POOL như hình bên trên hoặc vào phần Groups and Tags > IP Pools để tạo

- Sau khi điền đầy đủ các thong tin chọn Save để cài đặt, sau khi cài đặt xong ta sẽ thấy phần vmkNIC của host sẽ được cài đặt IP . Các host sẽ trong cùng cluster sẽ trao đổi nhau thông qua kênh vmkNIC này hay còn gọi là VTEP.

Bạn sẽ thấy rằng các thành phần ảo hóa mạng, còn được gọi là mặt phẳng dữ liệu, được cài đặt trên các máy chủ trong cụm của chúng tôi.

Các thành phần này bao gồm sau: Mô-đun nhân mức Hypervisor cho Bảo mật cổng, VXLAN, Tường lửa phân tán và Định tuyến phân tán.

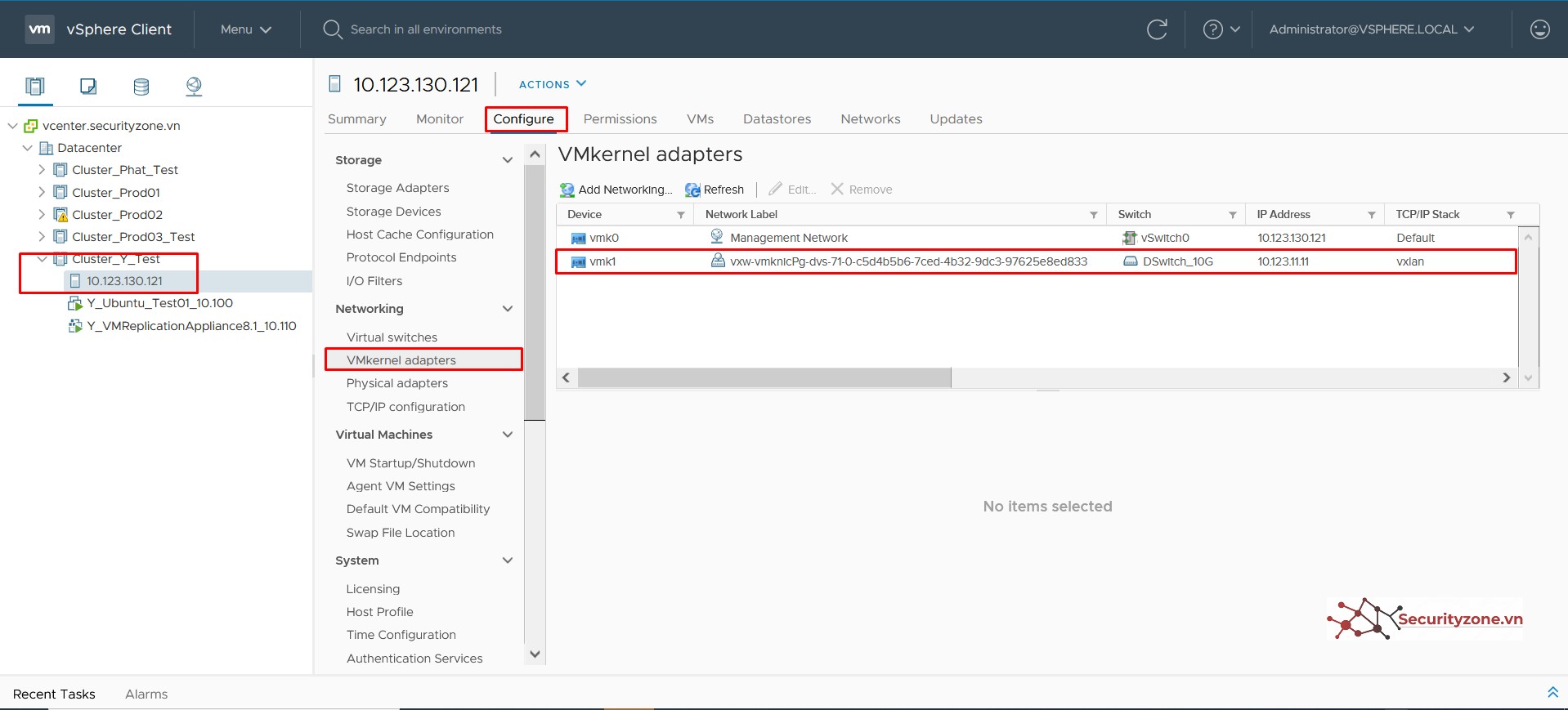

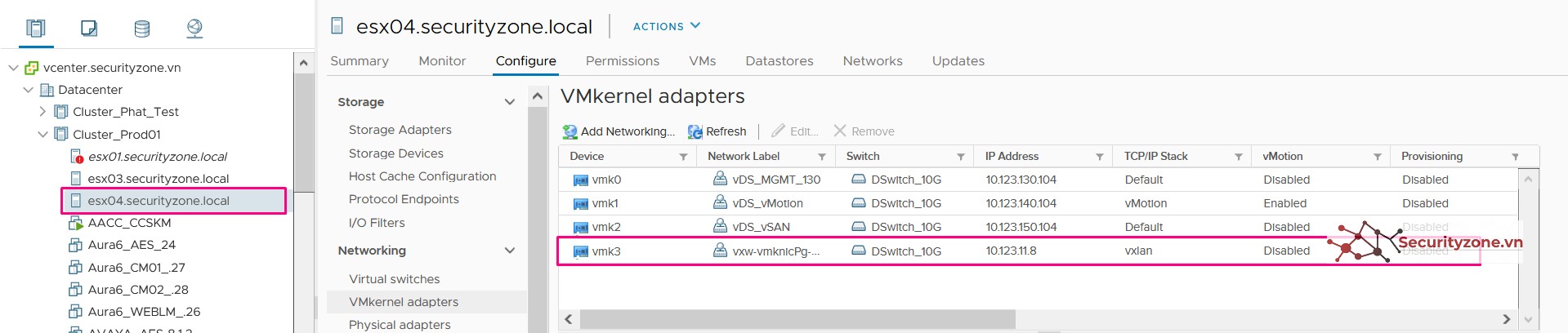

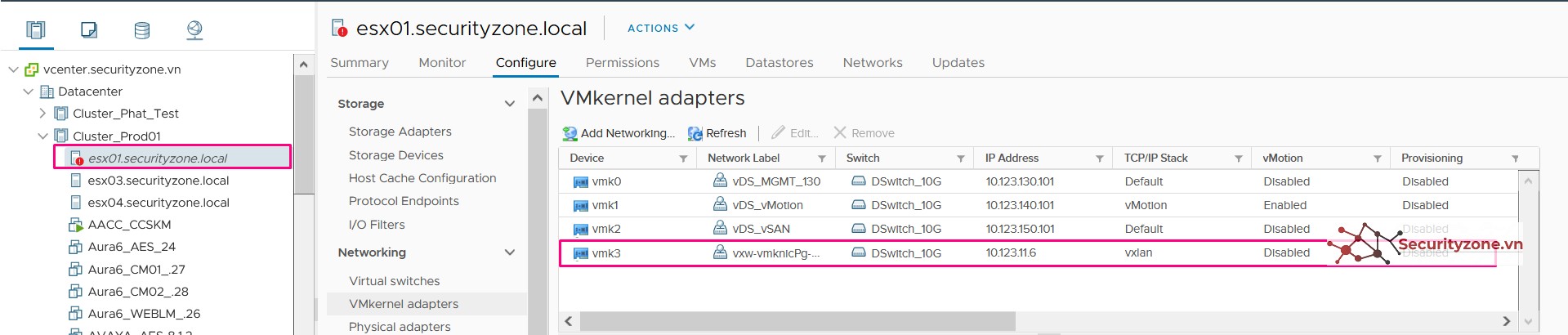

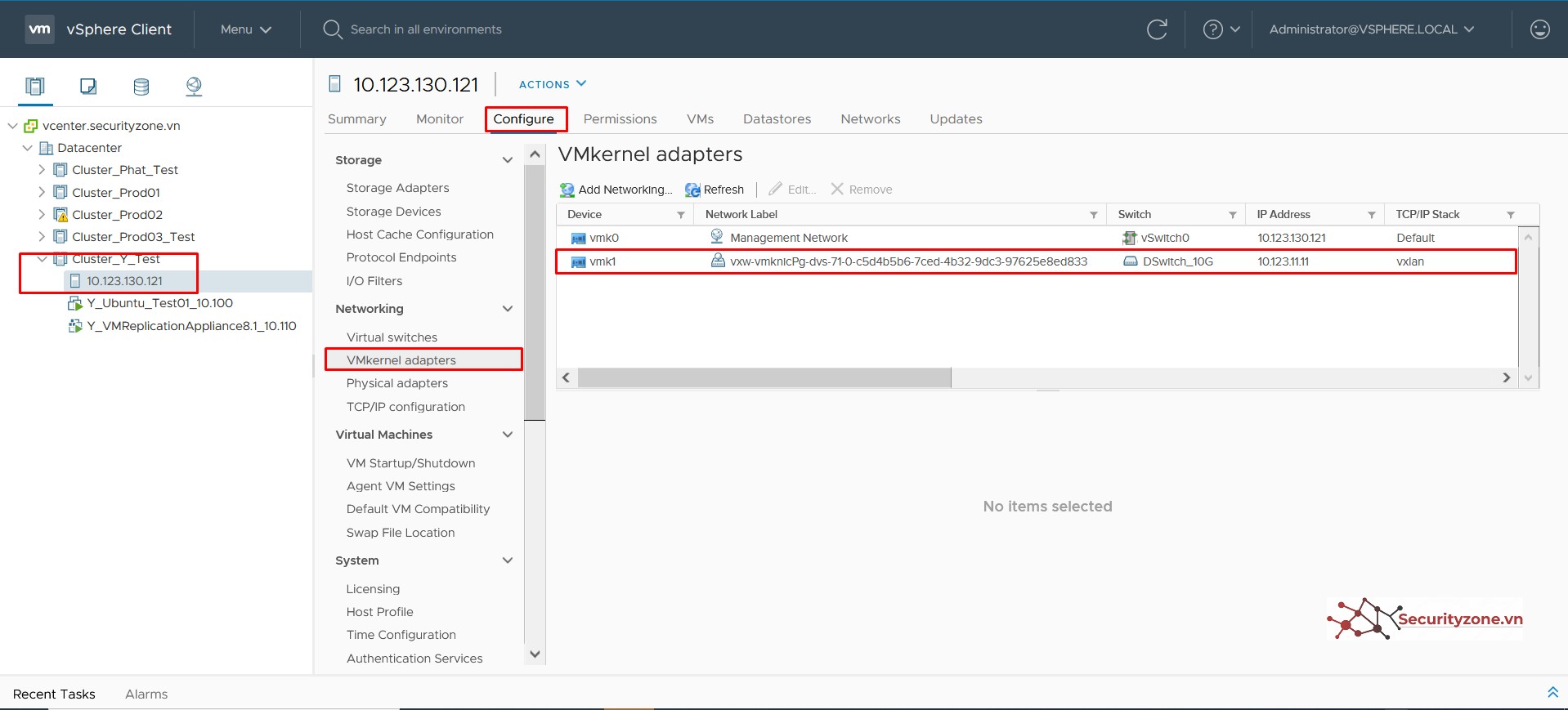

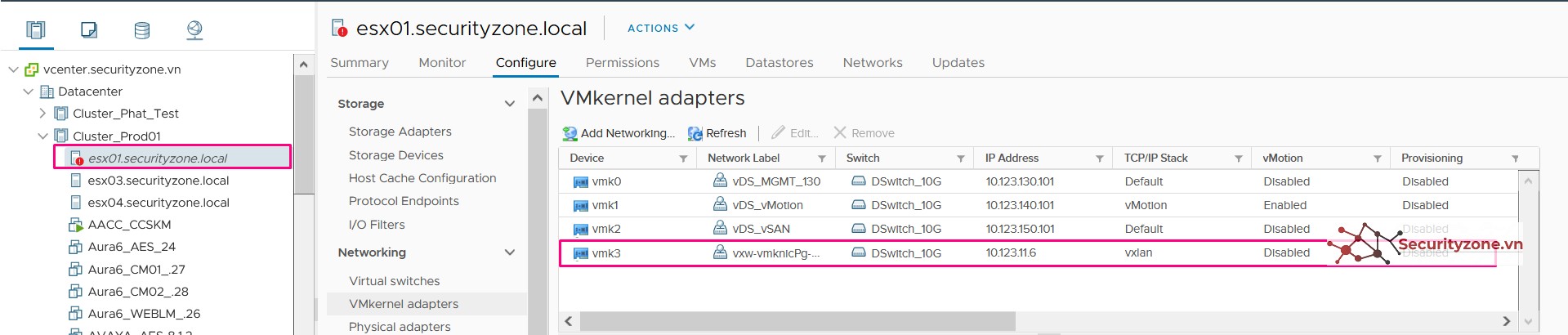

- Tiếp theo vào phần VMkernel adapter của host để kiềm tra thông tin vxlan được tạo

Như vậy là các host trong cùng cluster có thể giao tiếp nhau thông qua vmknic vừa tạo.

2. Kiểm tra hoạt động của VTEP:

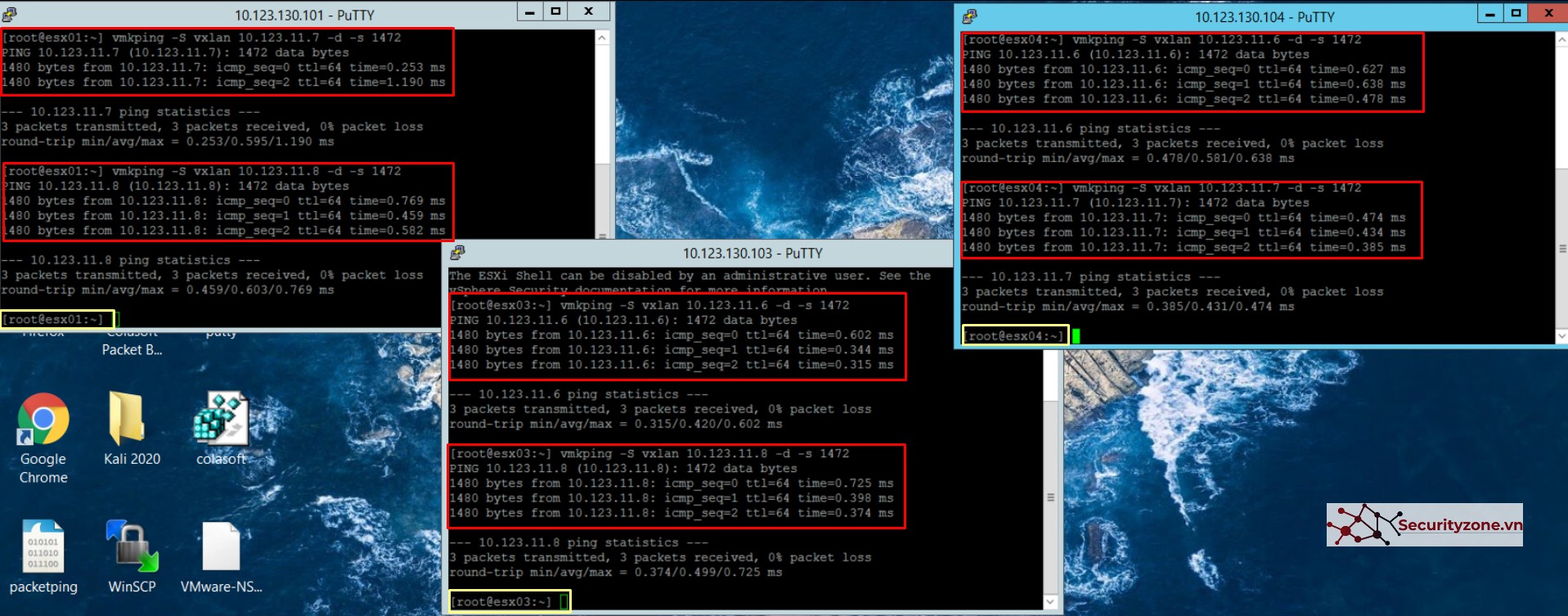

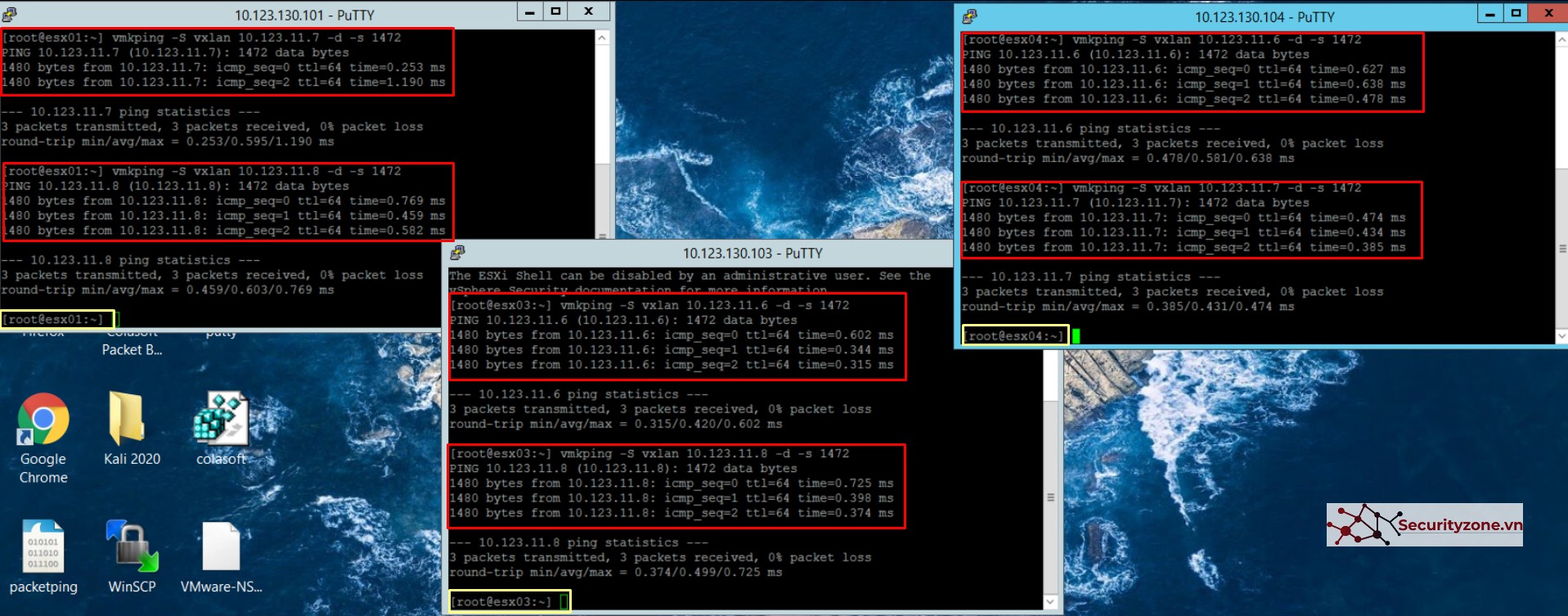

Để kiểm tra hoạt động VTEP chúng ta sẽ SSH và từng host và thực hiện lệnh

Trong đó:vmkping -S vxlan <destination VTEP IP address> -d -s <packet size>

- -d: Sets the DF (do not fragment) bit on IPv4 packets

- -S or ++netstack=: TCP/IP stack

- -s <packet size>: Sets the number of ICMP data bytes

- -I: Outgoing VMkernel interface

Trong lab sẽ thực hiện lệnh Ping sau:

vmkping -S vxlan 10.123.11.x -d -s 1472

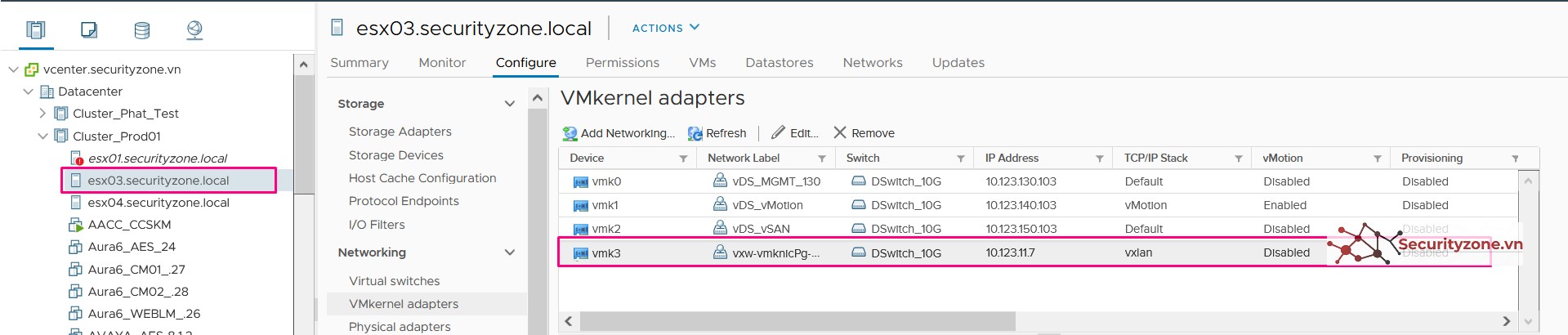

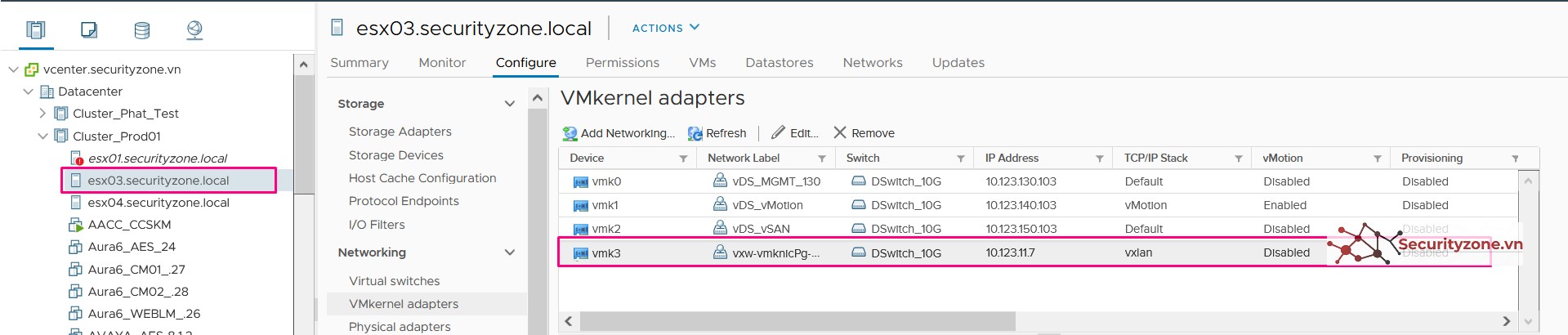

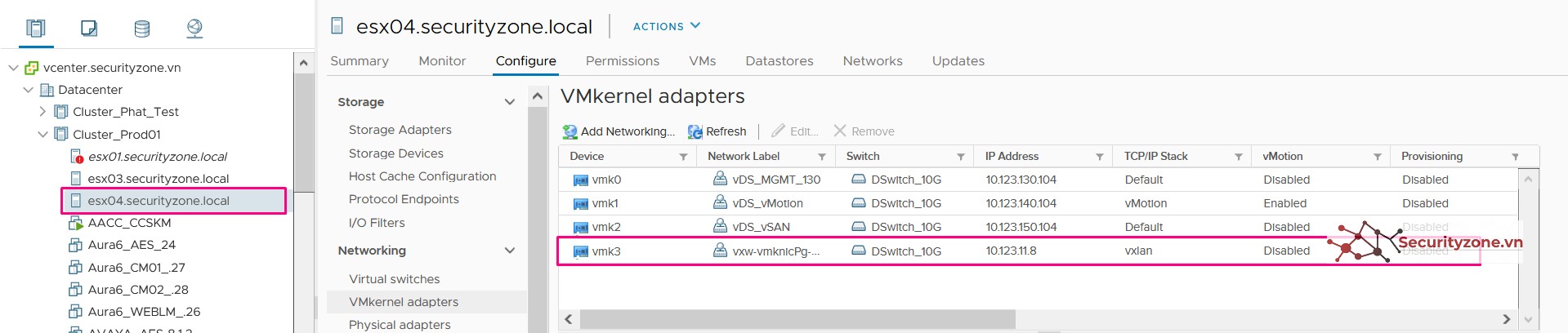

- Check IP VTEP trên host esx01

- Check IP VTEP trên host esx02

- Check IP VTEP trên host esx03

- Tiến hành SSH vào các host và Ping kiểm tra VTEP:

Như vậy là chúng ta đã cài đặt xong phần VIBs trên các host và cài đặt VTEP cho các host.

Next Step : Tạo VXLAN Port, Segment ID và Transport Zones