1. Overview

Packet crafting là một kỹ thuật cho phép bạn thăm dò rule firewall, các điểm truy cập vào hệ thống hoặc mạng. Có thể thực hiện thủ công bằng cách tạo ra các gói tin để gửi đi nhằm tìm kiếm thông tin, hành vi các thiết bị mạng thay vì sử dụng lưu lượng mạng hiện có.

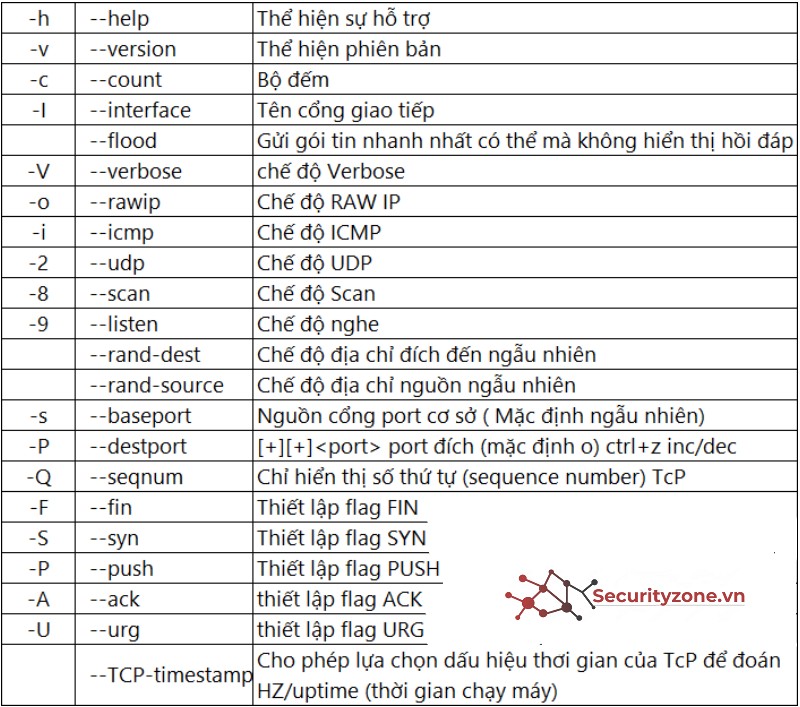

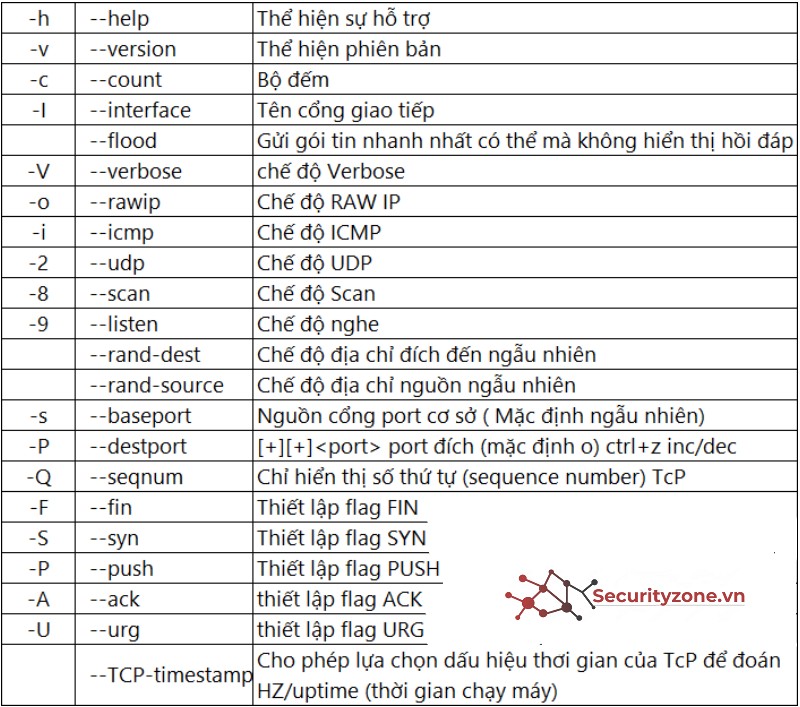

Hping là một trình tạo và phân tích gói miễn phí cho giao thức TCP / IP được phân phối bởi Salvatore Sanfilippo. Đây là một loại máy kiểm tra an ninh mạng. HPING3 là một công cụ mạng có thể gửi các gói TCP / IP tùy chỉnh và hiển thị các packet reply giống như chương trình ping thực hiện với các câu trả lời ICMP reply.

2. Lab

Để thực hiện bài lab này chúng ta cần chuẩn bị:

Với thông tin các port mà scan được ta có thể làm tiền để để khai thác, attack Win10.

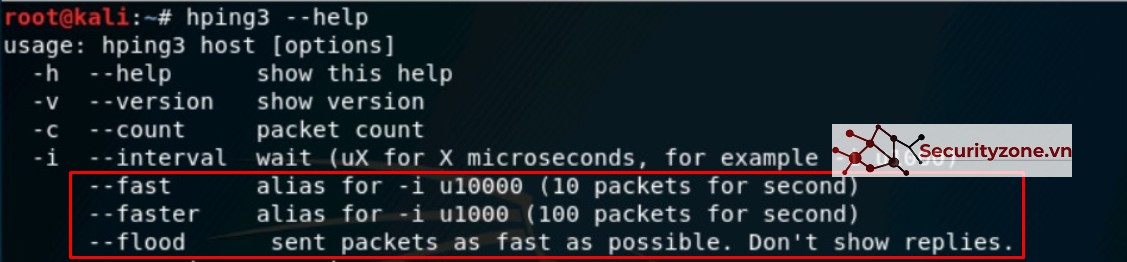

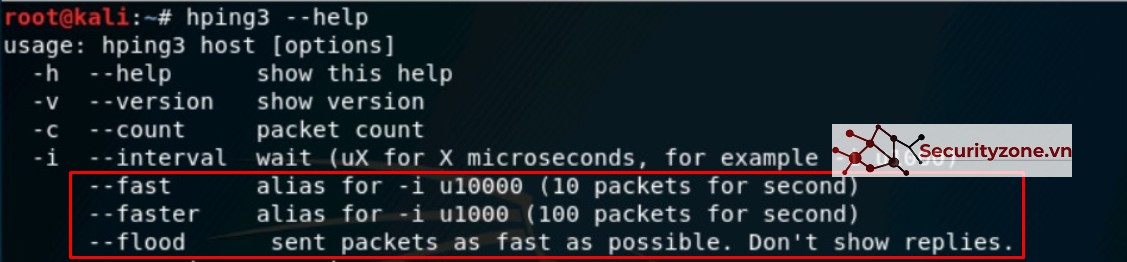

Các thông số về số lượng packet gửi:

--fast: 10 packet/second

--faster: 100 packet/second

--flood: Gửi nhanh nhất có thể. không cần gói reply.

Như vậy là ta đã tìm hiểu sơ qua về công cụ Hping3 trên Kali Linux, 1 số cách thức để scan mạng và (DoS) flood attack 1 máy client nào đó.

Next step: Basic Network Troubleshooting using MegaPing

Packet crafting là một kỹ thuật cho phép bạn thăm dò rule firewall, các điểm truy cập vào hệ thống hoặc mạng. Có thể thực hiện thủ công bằng cách tạo ra các gói tin để gửi đi nhằm tìm kiếm thông tin, hành vi các thiết bị mạng thay vì sử dụng lưu lượng mạng hiện có.

Hping là một trình tạo và phân tích gói miễn phí cho giao thức TCP / IP được phân phối bởi Salvatore Sanfilippo. Đây là một loại máy kiểm tra an ninh mạng. HPING3 là một công cụ mạng có thể gửi các gói TCP / IP tùy chỉnh và hiển thị các packet reply giống như chương trình ping thực hiện với các câu trả lời ICMP reply.

2. Lab

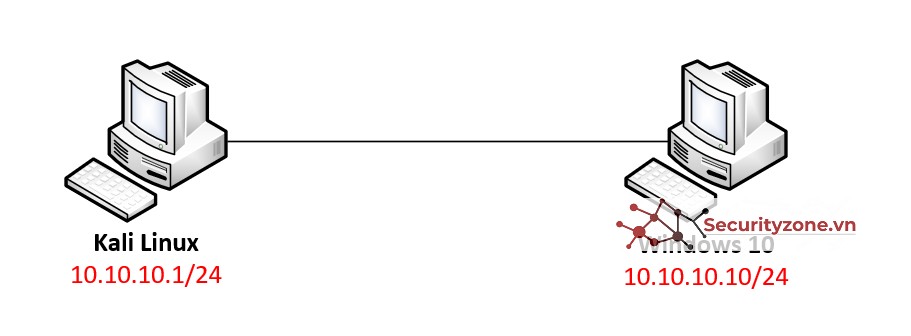

Để thực hiện bài lab này chúng ta cần chuẩn bị:

- Máy ảo Windows 10 bạn có thể tải tại đây ,bạn cần cài phần mềm Wireshark trên Windows 10 để capture gói tin.

- Máy ảo kali Linux bạn có thể tải tại đây .

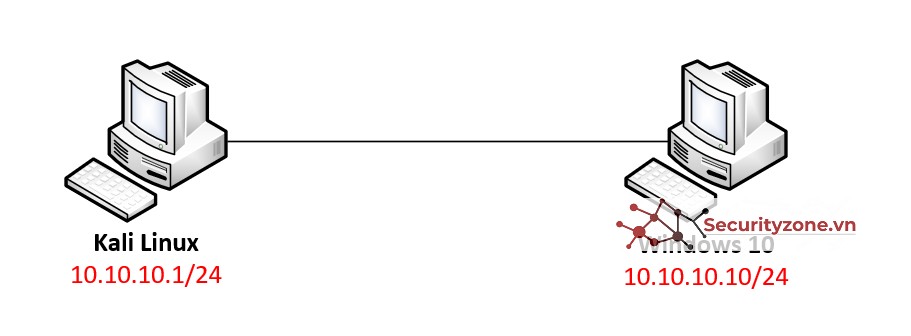

- IP máy kali linux: 10.10.10.1/24

- IP máy Windows 10: 10.10.10.10/24

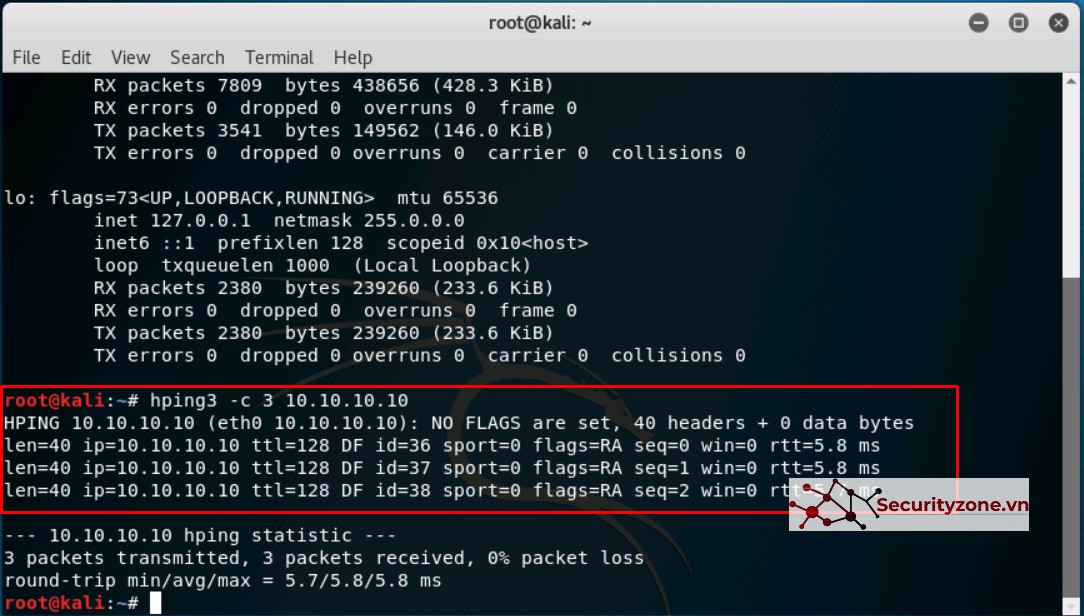

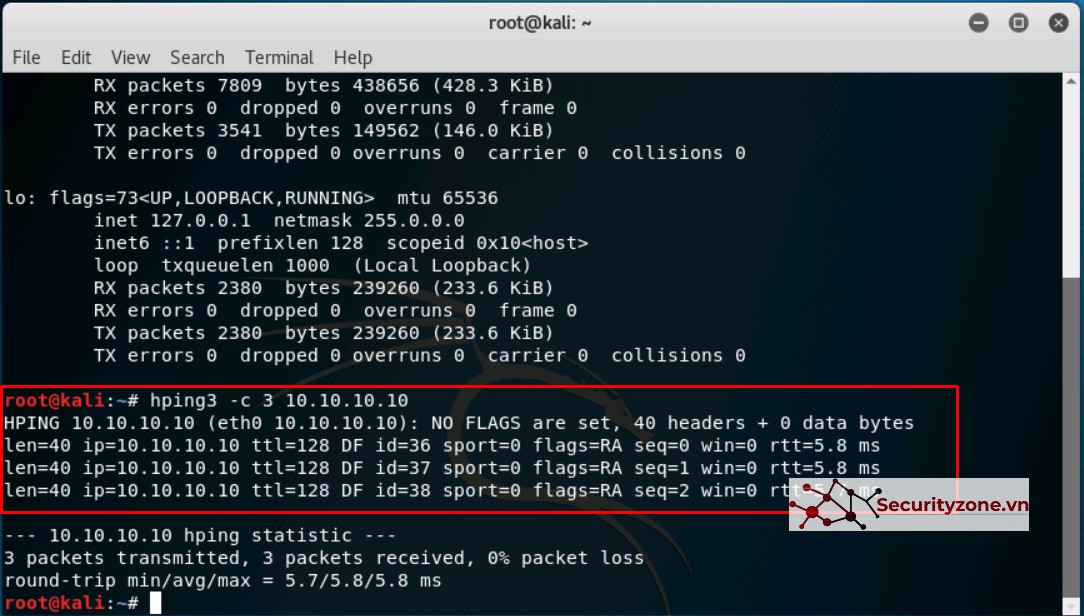

- Bước đầu tiên sẽ login vào máy Kali và thực hiện lệnh sau để ping đến máy Win10

(-c 3 có nghĩa là gửi 3 gói tin)

hping3 -c 3 10.10.10.10

- Hình bên dưới là thông tin gói tin gửi và nhận 3 packets transmitted, 3 packets received

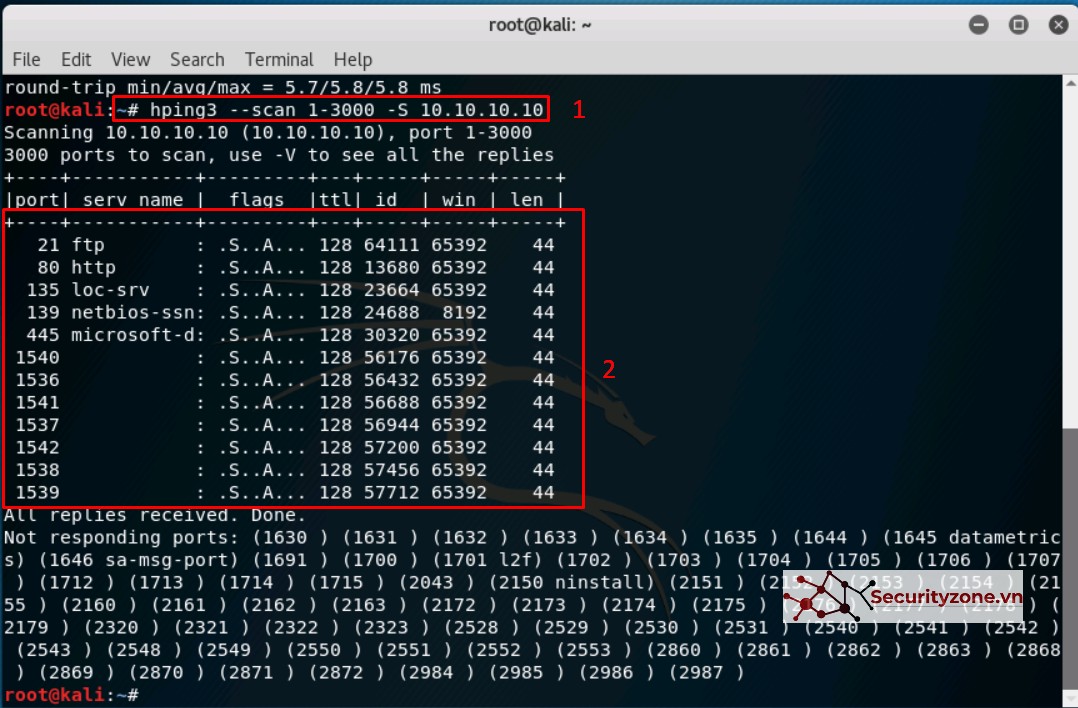

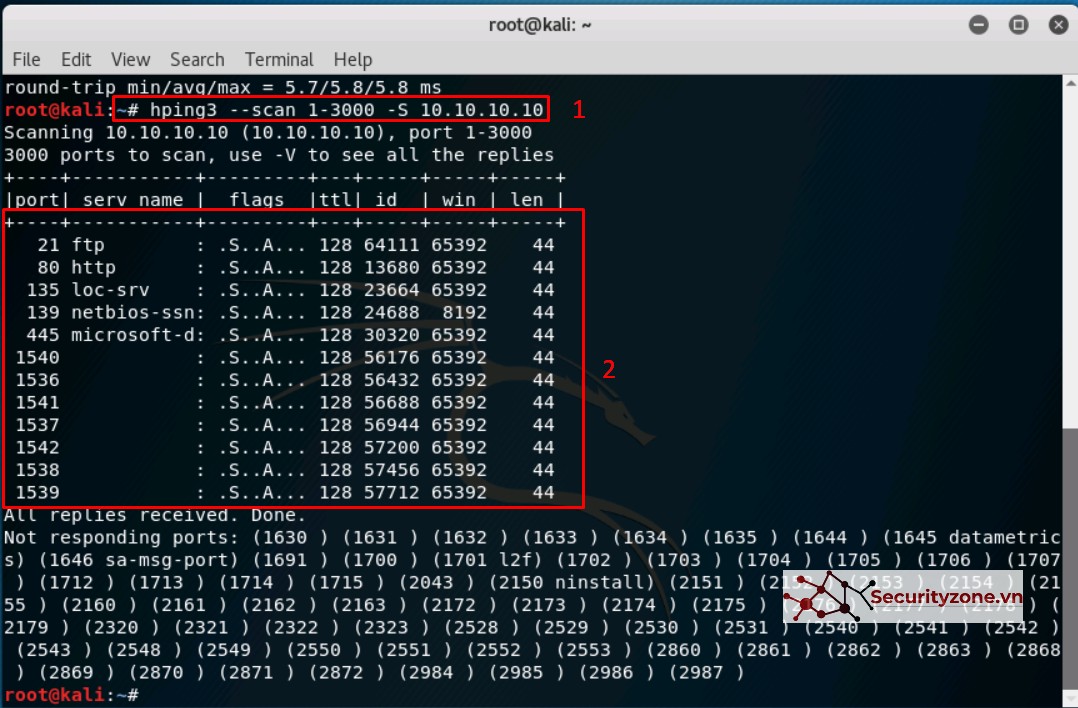

- Kế tiếp là scan port 1 máy client trong mạng. để scan ta dùng lệnh sau:

hping3 --scan 1-3000 -S 10.10.10.10

- Lệnh bên trên sẽ scan từ port 1 đến port 1000 trên máy client Win10. Sau khi scan xong ta sẽ có kết quả những port nào hiện tại đang open trên Client Win10

Với thông tin các port mà scan được ta có thể làm tiền để để khai thác, attack Win10.

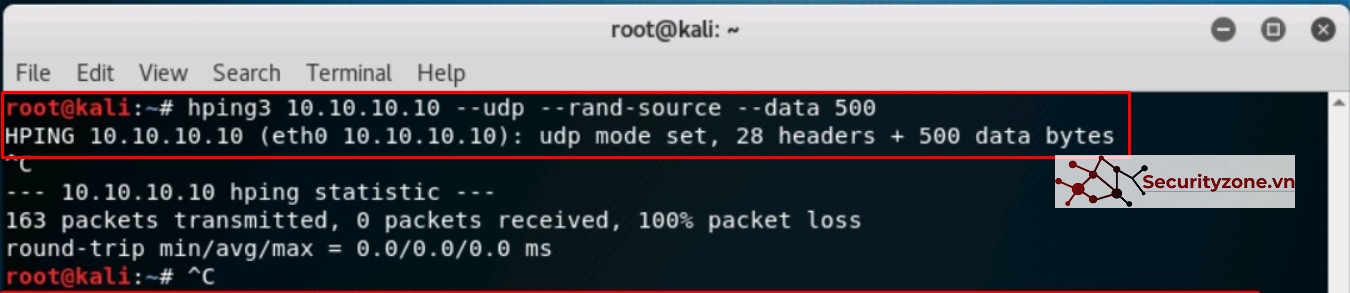

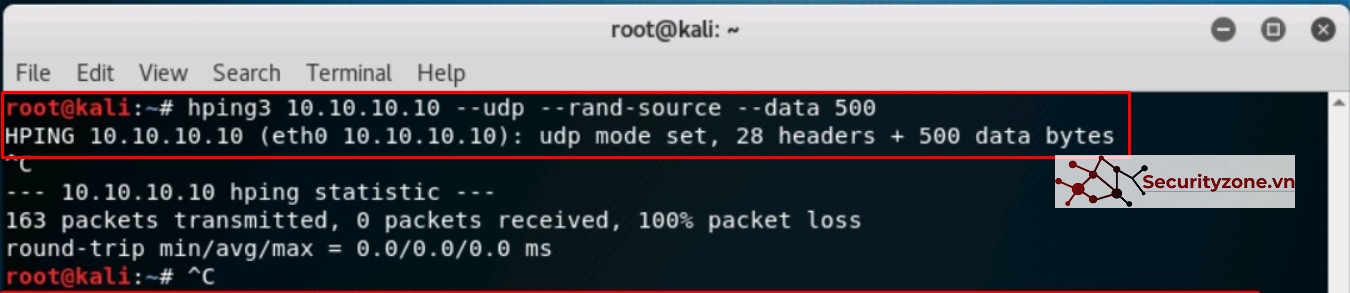

- Tiếp theo là tìm hiểu UDP packet crafting

hping3 10.10.10.10 --udp --rand-source --data 500

- Với lệnh trên ta sẽ tạo ra gói tin UDP và gửi đến máy đích là máy Client Win10. Source của gói tin UDP sẽ random

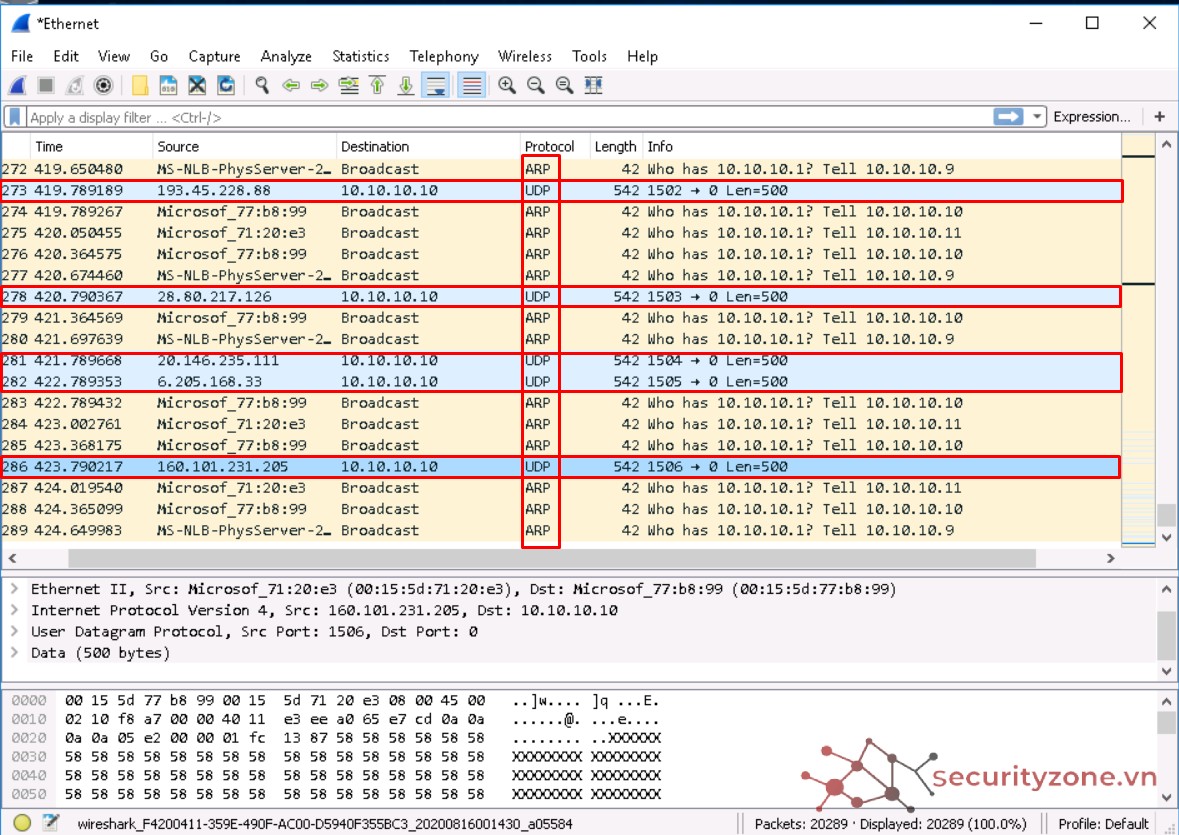

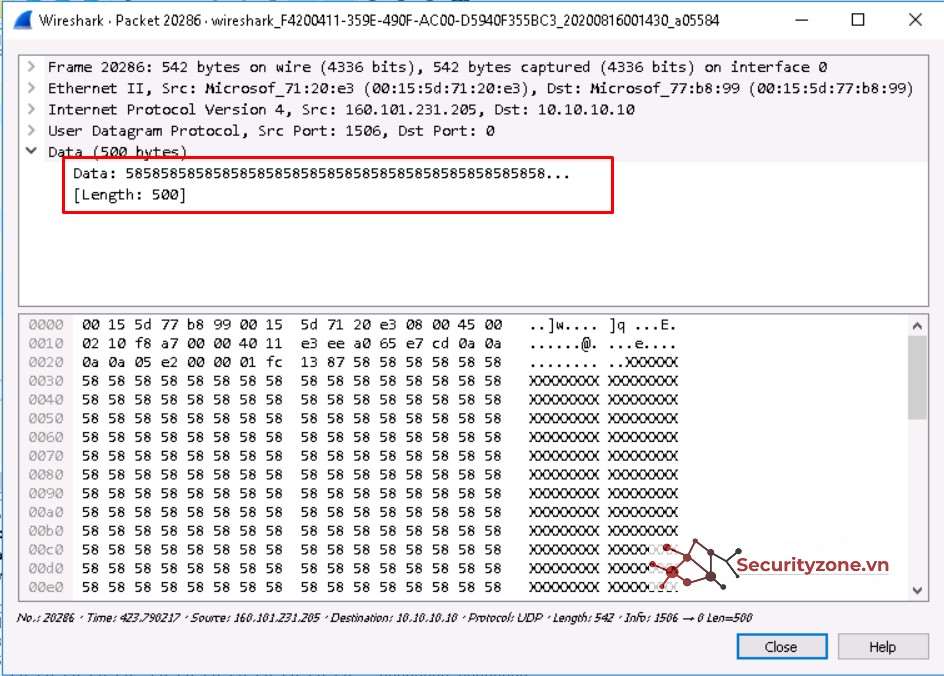

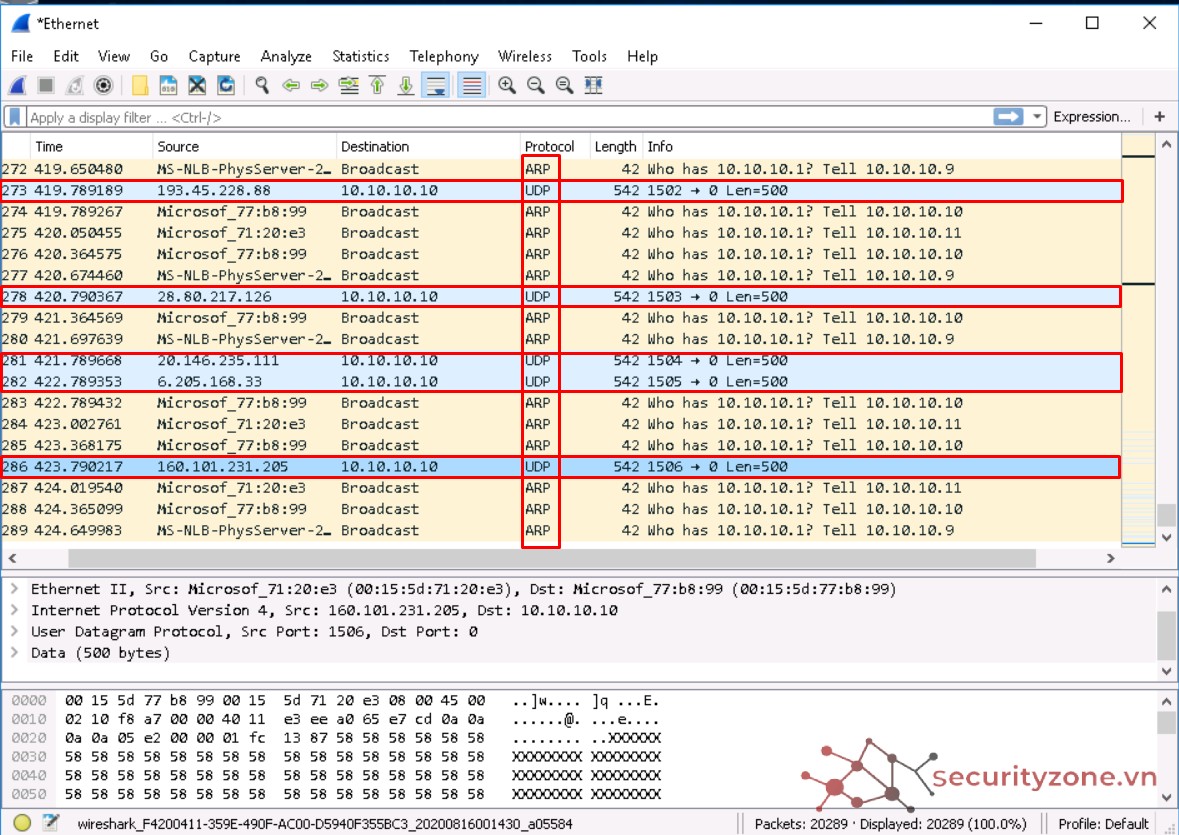

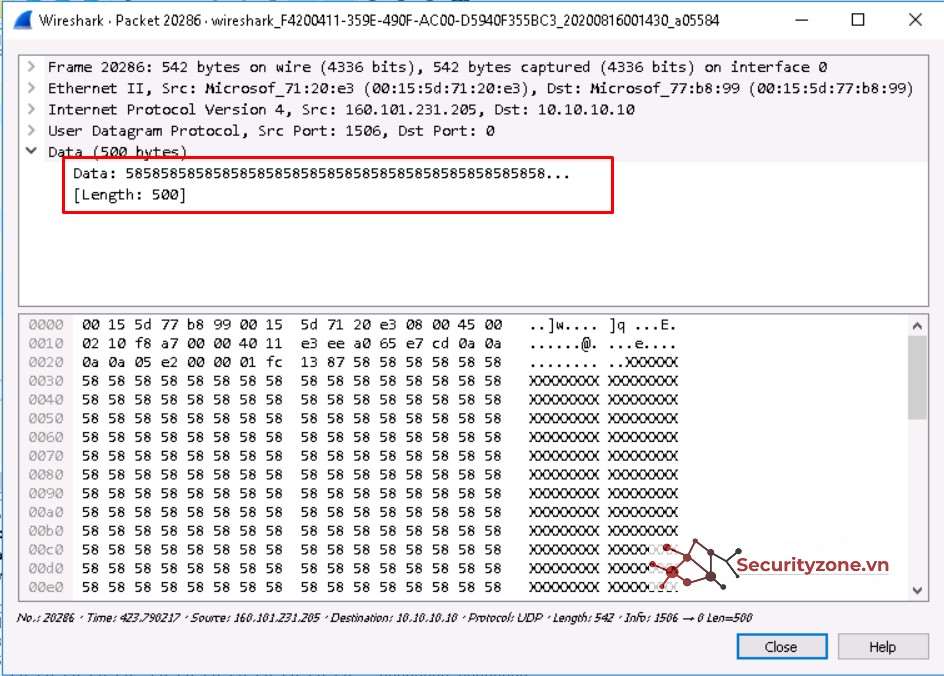

- Sử dụng wireshark trên win10 để capture lưu lương traffic. Hình bên dưới hiển thị cho chúng ta thấy các gói tin UDP được capture lại khi máy Kali gửi ra. Source của gói UDP được random liên tục

- Việc gửi gói tin UDP random source gửi liên tục sẽ làm cho việc truy ngược source máy gửi UDP trở nên khó khăn hơn.

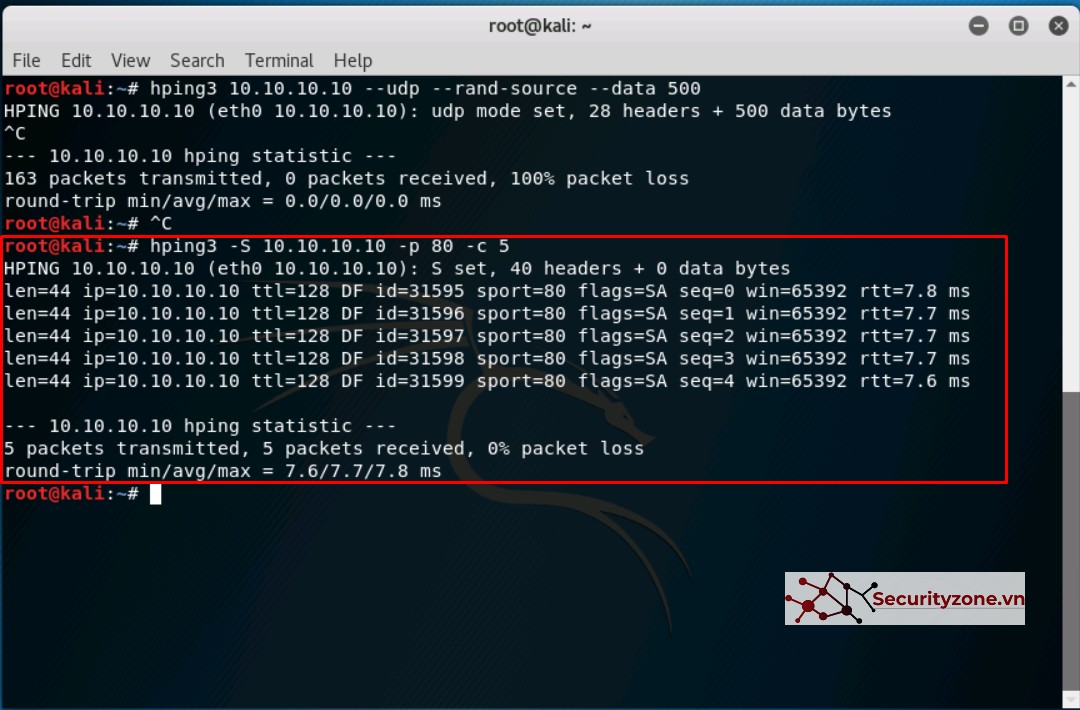

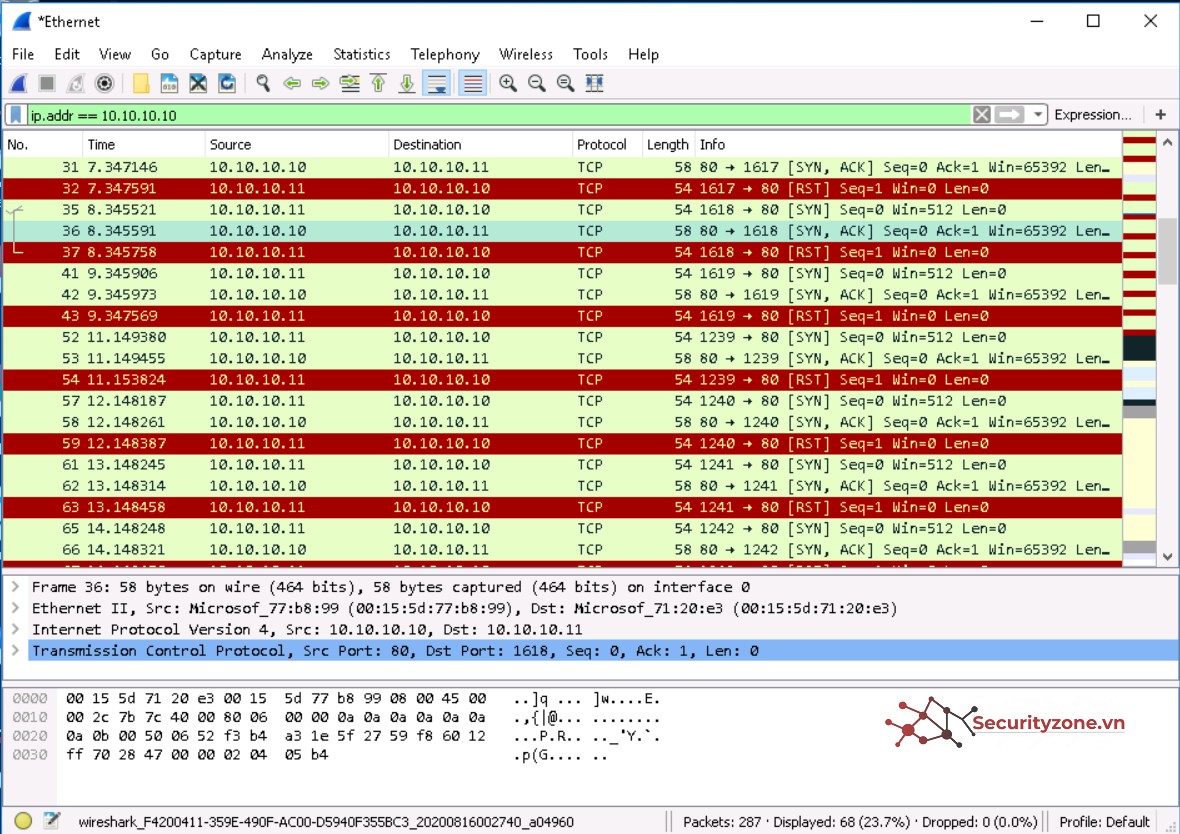

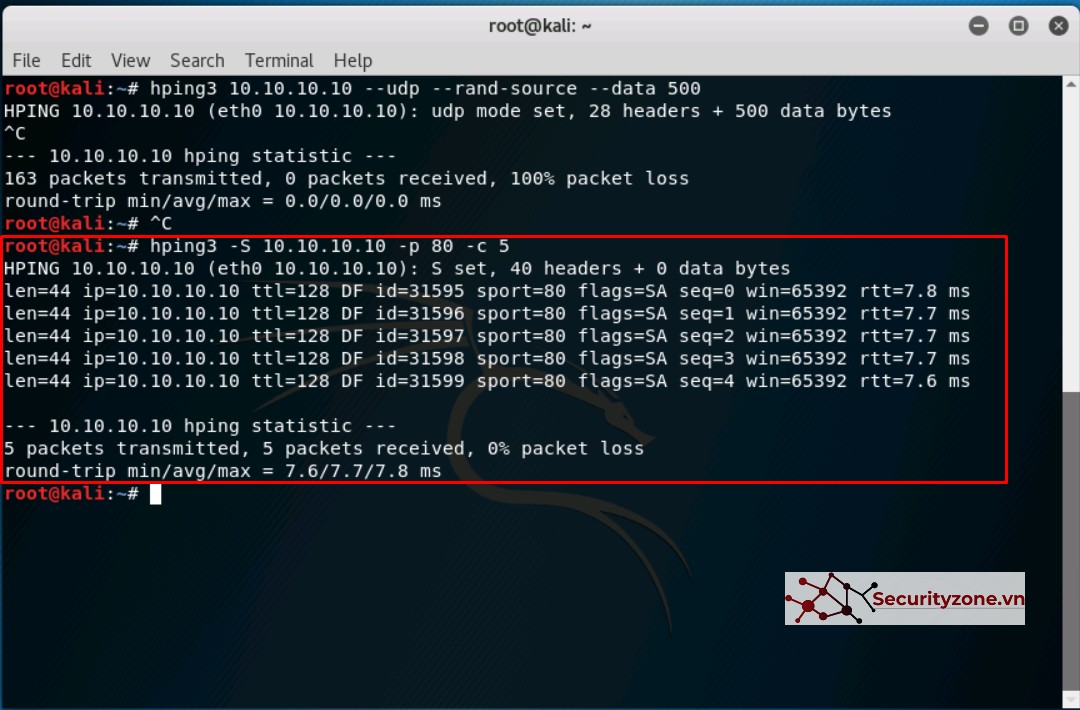

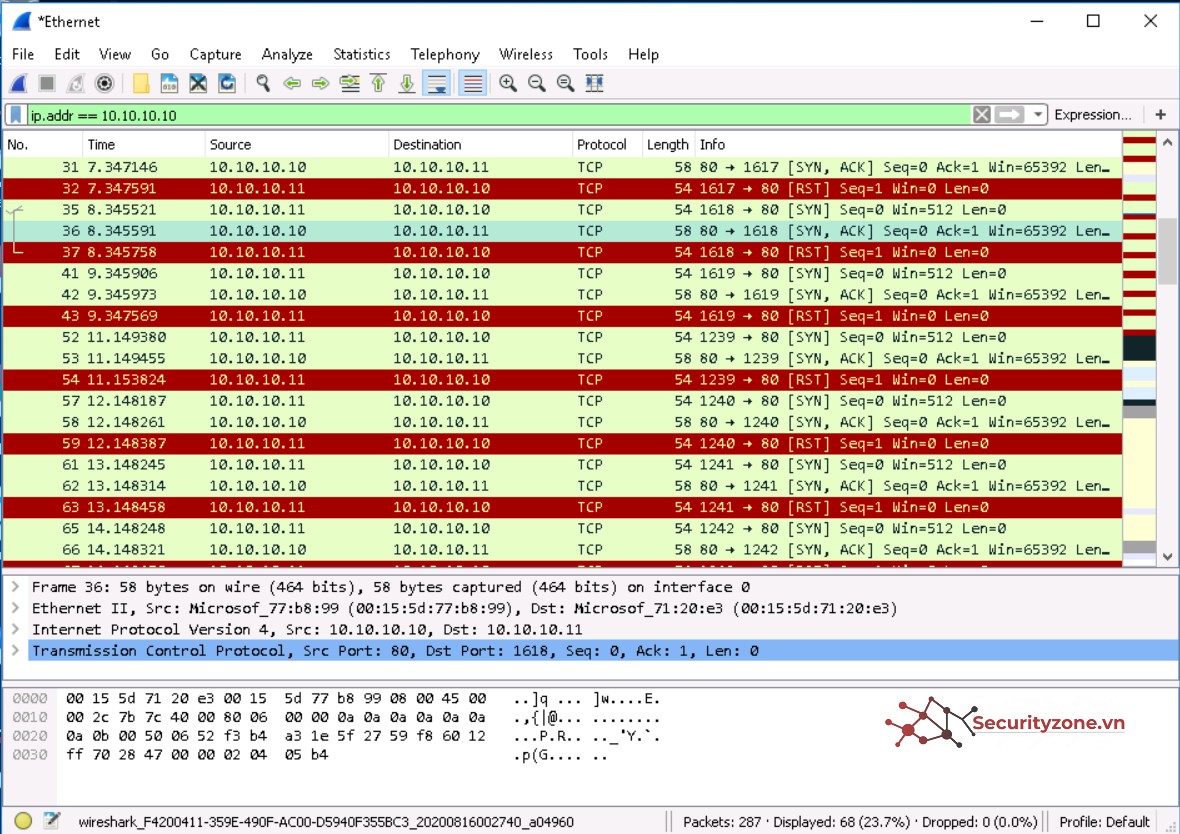

- Tiếp theo sử dụng gói tin TCP port 80 để request đến máy Win10, để thực hiện ta dùng lệnh sau:

hping3 -S 10.10.10.10 -p 80 -c 5

- Dùng Wireshark trên win10 capture traffic ta thấy các gói tin TCP được gửi đến từ máy Kali

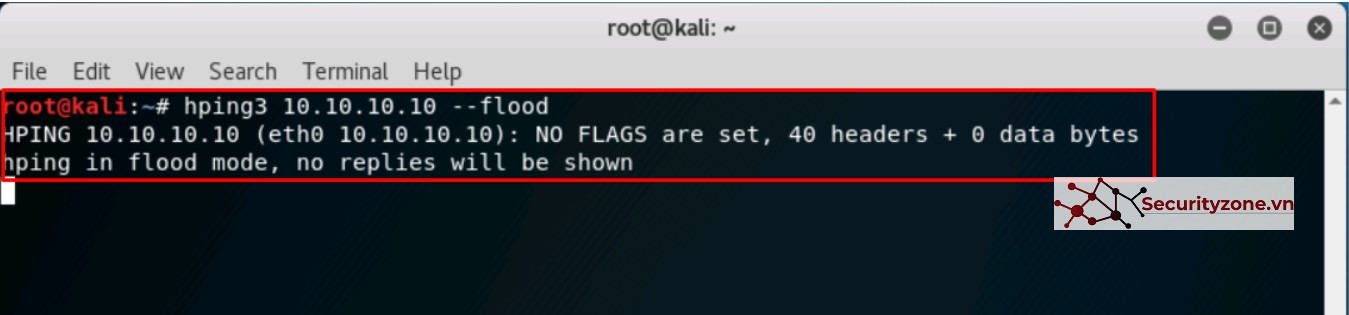

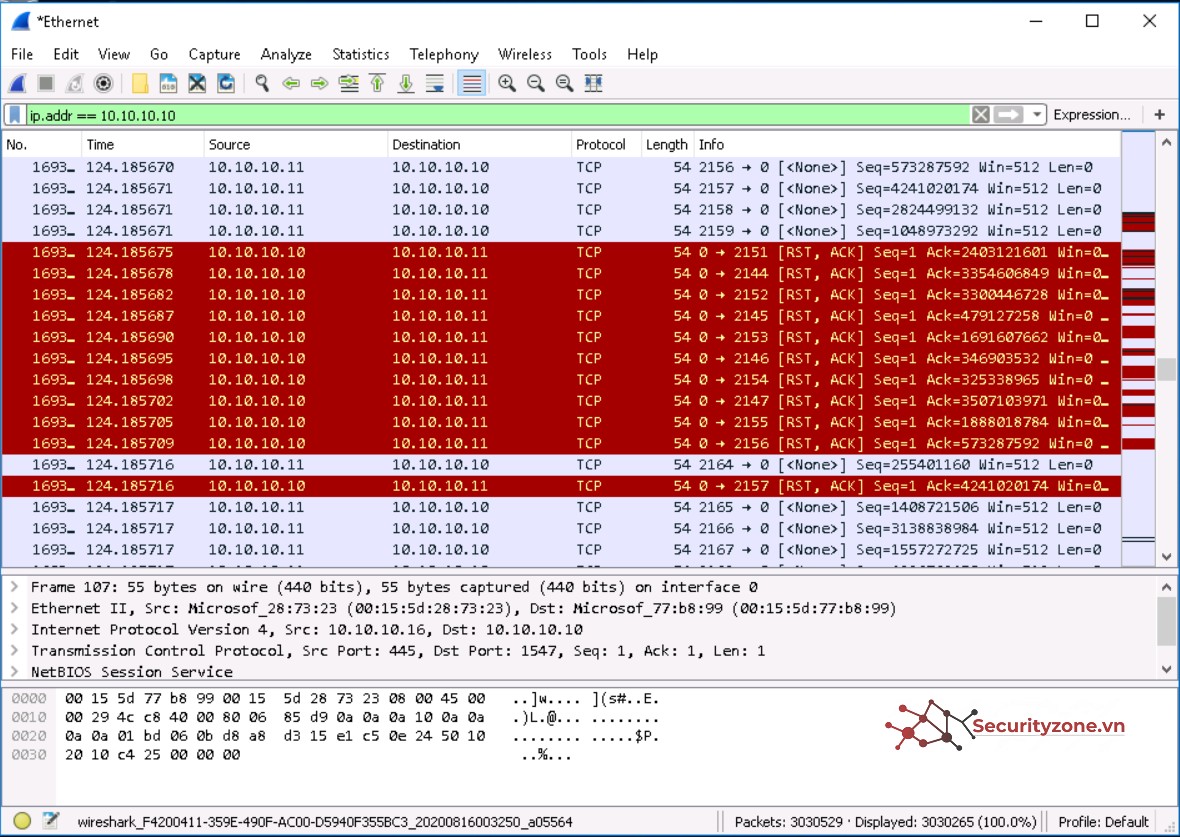

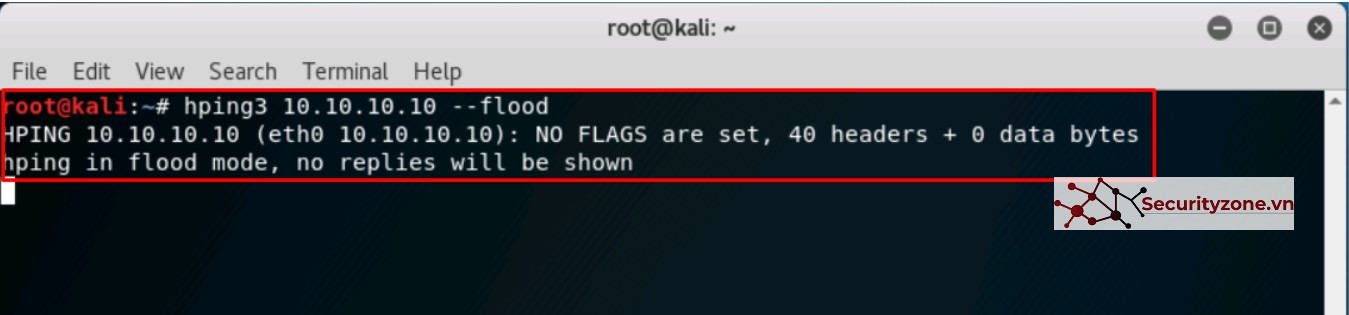

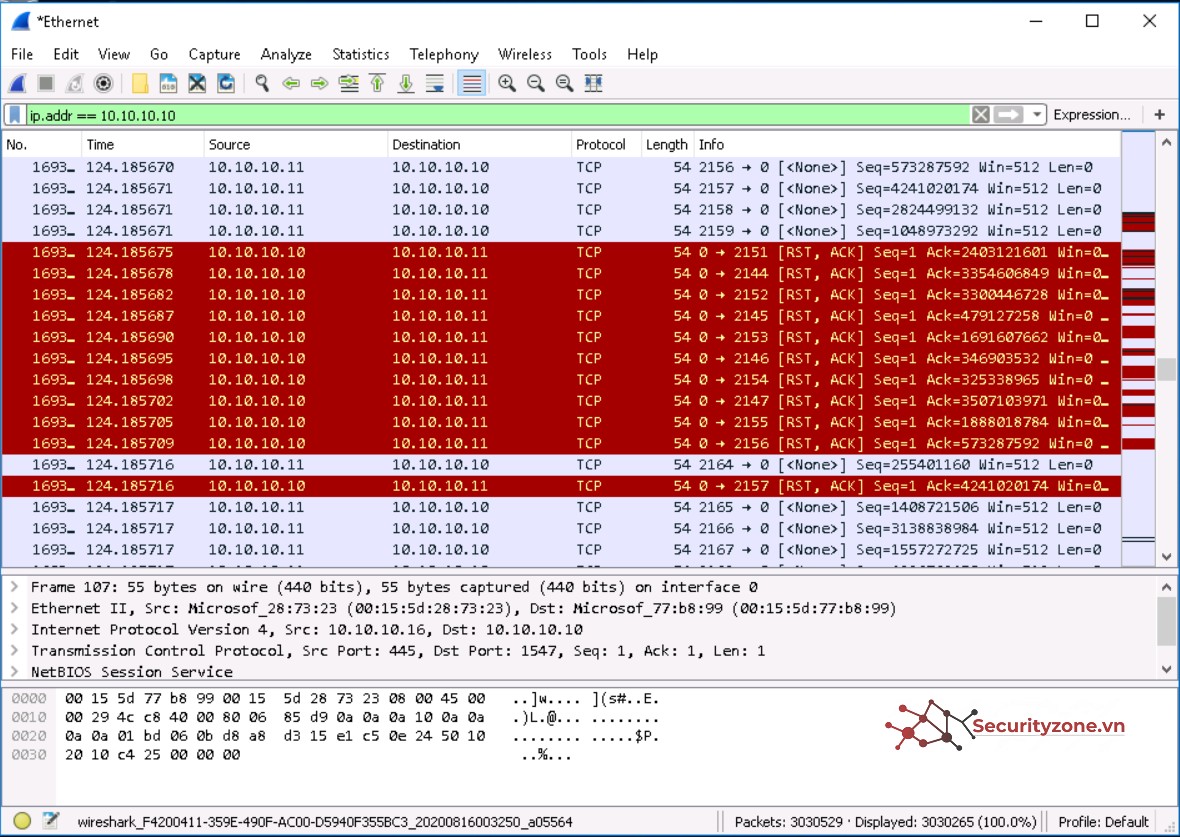

- Phần tiếp theo sử dụng hping3 flood attack máy Win10 bằng cách gửi liên tục gói TCP khiên cho máy Win10 bị đơ và treo. Để thực hiện ta sử dụng lệnh sau:

hping3 10.10.10.10 --flood

- Mở wireshark trên windows10 và capture traffic ta thấy 1 lượng rất lớn traffic TCP được gửi tới, source là từ máy kali đang attack.

Các thông số về số lượng packet gửi:

--fast: 10 packet/second

--faster: 100 packet/second

--flood: Gửi nhanh nhất có thể. không cần gói reply.

Như vậy là ta đã tìm hiểu sơ qua về công cụ Hping3 trên Kali Linux, 1 số cách thức để scan mạng và (DoS) flood attack 1 máy client nào đó.

Next step: Basic Network Troubleshooting using MegaPing