I. Mô hình và yêu cầu

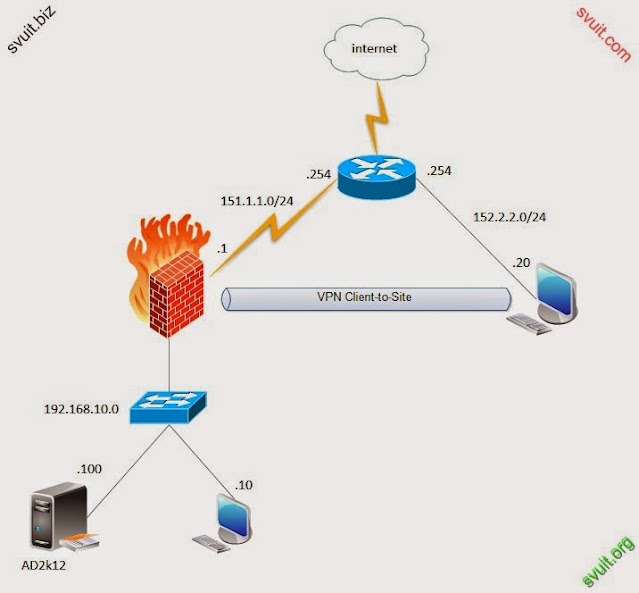

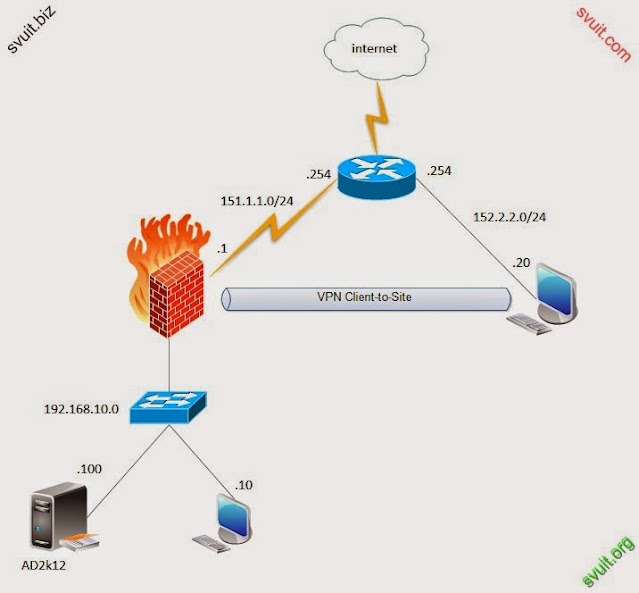

1.Mô hình

2. Yêu cầu

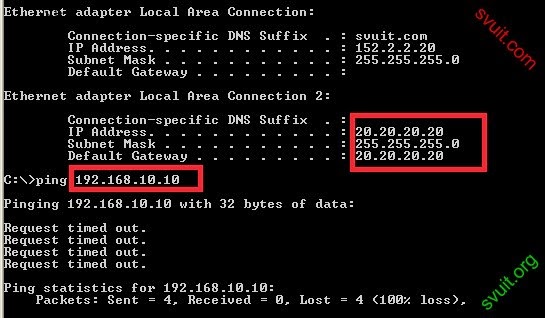

- Thực hiện IPSEC-VPN client-to-site cho phép PC ngoài internet có thể VPN vào trong hệ thống mạng của ASA

- Cấu hình NAT để PC đi internet và VPN đều bình thường

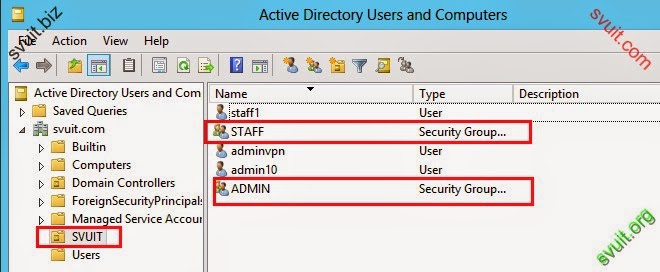

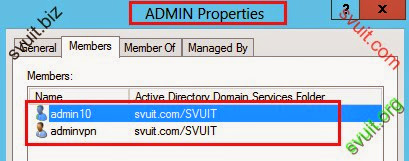

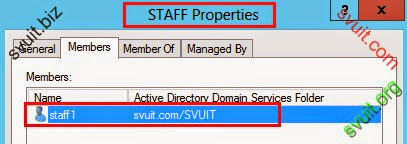

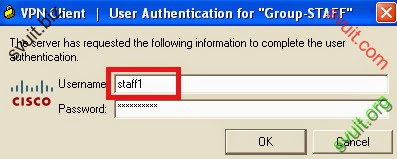

- Cấu hình IPSEC-VPN sử dụng Ldap trên AD windows server 2012 để thực hiện chứng thực user/pass của VPN-Client

- Sơ đồ IP:

II. Triển khai

- Các yêu cầu 1 và 2 các bạn thực hiện tương tự trong bài lab trước Lab 16.5 nhé.

1. Trên Router ISP

- Cấu hình IP và NAT cho phép Client đi internet

2. Trên ASA

- Cấu hình IP và default-route

- Định nghĩa các subnet bằng object-network

Cấu hình IPSEC-VPN

- Pharse 1:

- Pharse 2:

- Cấu hình NAT

- Đảm bảo Client có thể VPN được

1.Mô hình

2. Yêu cầu

- Thực hiện IPSEC-VPN client-to-site cho phép PC ngoài internet có thể VPN vào trong hệ thống mạng của ASA

- Cấu hình NAT để PC đi internet và VPN đều bình thường

- Cấu hình IPSEC-VPN sử dụng Ldap trên AD windows server 2012 để thực hiện chứng thực user/pass của VPN-Client

- Sơ đồ IP:

| ASA | g0 g1 | nameif: outside, IP: 151.1.1.1/24 nameif: inside, IP: 192.168.10.1/24 |

| Router ISP | f0/0 f0/1 f1/0 | IP: 151.1.1.254/24 IP: 152.2.2.254/24 IP: DHCP |

| AD2k12 | IP: 192.168.10.100/24 | |

| PC1 | IP: 192.168.10.10/24 Gateway: 192.168.10.1 | |

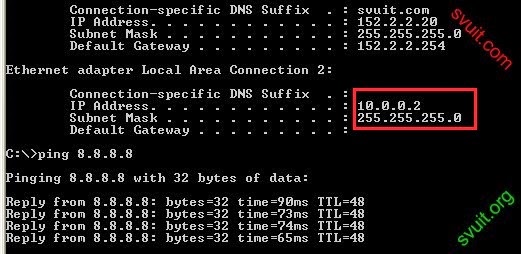

| PC2 | IP: 10.2.2.20/24 Gateway: 10.2.2.2 |

II. Triển khai

- Các yêu cầu 1 và 2 các bạn thực hiện tương tự trong bài lab trước Lab 16.5 nhé.

1. Trên Router ISP

- Cấu hình IP và NAT cho phép Client đi internet

| ISP(config-if)#int f0/0 ISP(config-if)#ip address 151.1.1.254 255.255.255.0 ISP(config-if)#no shutdown ISP(config-if)#int f0/1 ISP(config-if)#ip address 152.2.2.254 255.255.255.0 ISP(config-if)#no shutdown ISP(config-if)#int f1/0 ISP(config-if)#ip address dhcp ISP(config)#ip access-list extended NAT ISP(config-ext-nacl)#deny ip 152.2.2.0 255.255.255.0 151.1.1.1 255.255.255.0 ISP(config-ext-nacl)#permit ip any any ISP(config)#ip nat inside source list NAT interface FastEthernet1/0 overload ISP(config)#int f1/0 ISP(config-if)#ip nat outside ISP(config-if)#int f0/1 ISP(config-if)#ip nat inside ISP(config-if)#int f0/0 ISP(config-if)#ip nat inside |

- Cấu hình IP và default-route

| ASA2(config-if)# int g0 ASA2(config-if)# nameif outside ASA2(config-if)# ip address 151.1.1.1 255.255.255.0 ASA2(config-if)# no shutdown ASA2(config-if)# int g1 ASA2(config-if)# nameif inside ASA2(config-if)# ip address 192.168.10.1 255.255.255.0 ASA2(config-if)# no shutdown ASA2config)# route outside 0 0 151.1.1.254 |

| ASA(config)# object network INSIDE-ASA ASA(config-network-object)# subnet 192.168.10.0 255.255.255.0 ASA(config-network-object)# object network VPN-Client ASA(config-network-object)# subnet 10.0.0.0 255.255.255.0 ASA(config-network-object)# object network OUTSIDE ASA(config-network-object)# subnet 0.0.0.0 0.0.0.0 |

- Pharse 1:

| ASA(config)# crypto ikev1 policy 10 ASA(config-ikev1-policy)# authentication pre-share ASA(config-ikev1-policy)# encryption 3des ASA(config-ikev1-policy)# hash md5 ASA(config-ikev1-policy)# group 2 ASA(config-ikev1-policy)# lifetime 86400 ASA(config)# crypto ikev1 enable outside |

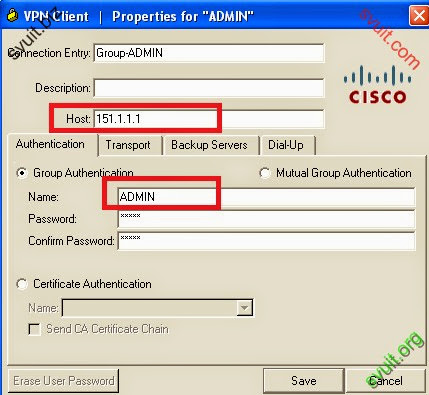

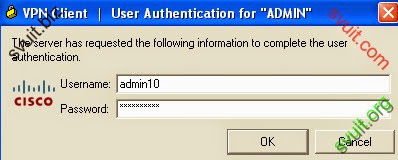

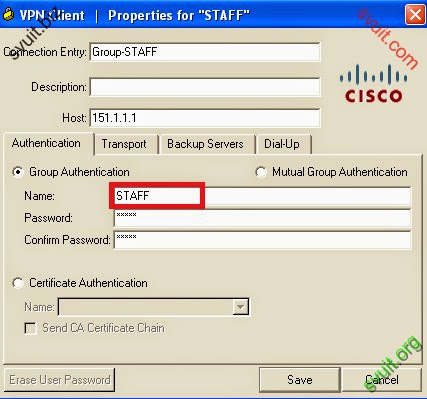

| ASA(config)# crypto ipsec ikev1 transform-set MYSET esp-3des esp-md5-hmac ASA(config)# crypto dynamic-map DYNAMIC-MAP 10 set ikev1 transform-set MYSET ASA(config)# crypto map MYMAP 10 ipsec-isakmp dynamic DYNAMIC-MAP ASA(config)# crypto map MYMAP interface outside ASA(config)# ip local pool MYPOOL 10.0.0.2-10.0.0.20 mask 255.255.255.0 ASA(config)# group-policy REMOTE-VPN internal ASA(config)# group-policy REMOTE-VPN attributes ASA(config-group-policy)# default-domain value svuit.com ASA(config-group-policy)# address-pools value MYPOOL ASA(config)# tunnel-group REMOTE-VPN type remote-access ASA(config)# tunnel-group REMOTE-VPN general-attributes ASA(config-tunnel-general)# default-group-policy REMOTE-VPN ASA(config)# tunnel-group REMOTE-VPN ipsec-attributes ASA(config-tunnel-ipsec)# ikev1 pre-shared-key svuit ASA(config)# username svuit password svuit.com |

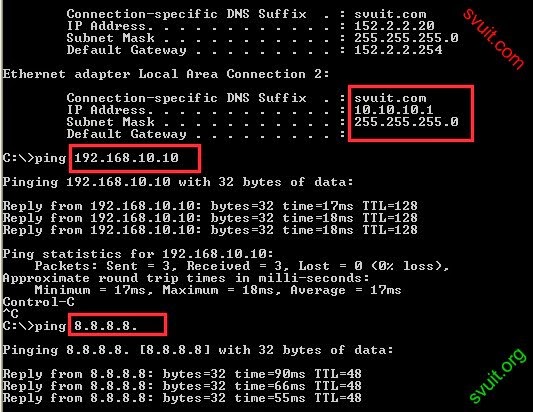

| ASA(config)# object-group network VPN-Client ASA(config-network-object-group)# network-object 10.0.0.0 255.255.255.0 ASA(config)# object-group network INSIDE ASA(config-network-object-group)# network-object 192.168.10.0 255.255.255.0 ASA(config)# object-group network OUTSIDE ASA(config-network-object-group)# network-object 0.0.0.0 0.0.0.0 ASA(config-network-object)# nat (inside,outside) dynamic interface ASA(config-if)# nat (inside,outside) source static INSIDE-ASA INSIDE-ASA destination static VPN-Client VPN-Client |