dungnh

Intern

Thực hiện cấu hình VPN (Virtual Private Network - trên NSX Edge)

Tài liệu này sẽ thực hiện cấu hinh VPN 2 site A và B bằng IPSec VPN1. Chuẩn bị

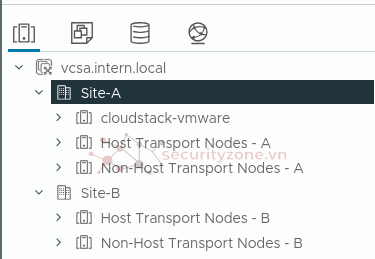

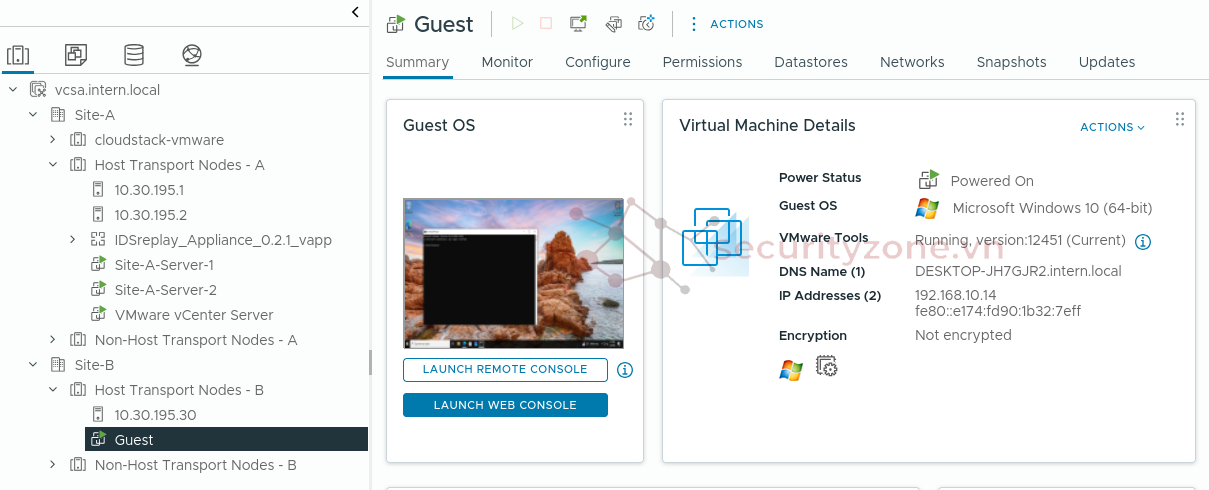

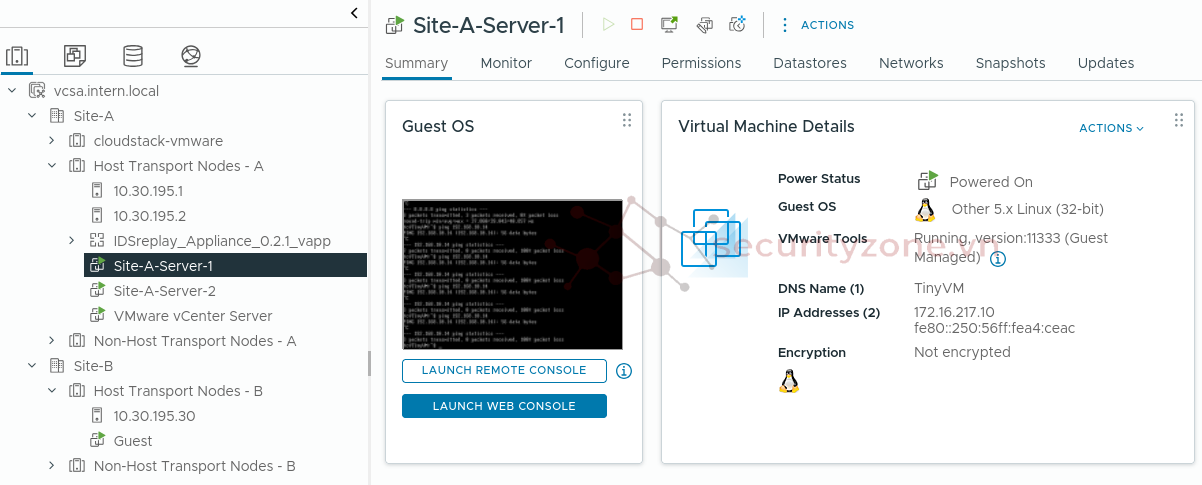

Để cấu hình VPN thì ta cần chuẩn bị 2 site A và B và ta sẽ config VPN giữa 2 site đó trên Tier-1 giữa Tier-1 GW-A và Tier-1 GW-B

2. Cấu hinh IPSec VPN cho 2 Site A và B

IPSec VPN trong VMware NSX là dịch vụ cung cấp kết nối an toàn, bảo mật giữa NSX Edge nodes và các địa điểm từ xa (remote sites) thông qua mạng công cộng.NSX hỗ trợ hai phương thức triển khai IPSec VPN chính :

- Policy-Based IPSec VPN (Dựa trên chính sách):

- Cơ chế: Quyết định mã hóa traffic dựa trên các chính sách đã định nghĩa (ví dụ: Traffic từ Subnet A đến Subnet B sẽ đi qua VPN).

- Đặc điểm: Đây là loại VPN tĩnh. Bạn phải khai báo rõ ràng các mạng cục bộ (Local Networks) và mạng từ xa (Remote Networks) trong cấu hình phiên (Session). Nếu cấu hình mạng thay đổi, bạn phải cập nhật lại chính sách.

- Hạn chế: Không hỗ trợ tính năng dự phòng đường hầm (VPN tunnel redundancy) do kiến trúc vốn có của nó.

- Route-Based IPSec VPN (Dựa trên định tuyến):

- Cơ chế: Tạo ra một giao diện đường hầm ảo gọi là VTI (Virtual Tunnel Interface). Traffic được định tuyến vào giao diện này (thông qua định tuyến tĩnh hoặc động như BGP) sẽ được mã hóa và gửi đi.

- Ưu điểm: Hỗ trợ các giao thức định tuyến động. Đặc biệt, nó hỗ trợ VPN Tunnel Redundancy (dự phòng đường hầm) khi kết hợp với BGP, cho phép thiết lập nhiều đường hầm giữa hai site và tự động chuyển đổi khi một đường gặp sự cố.

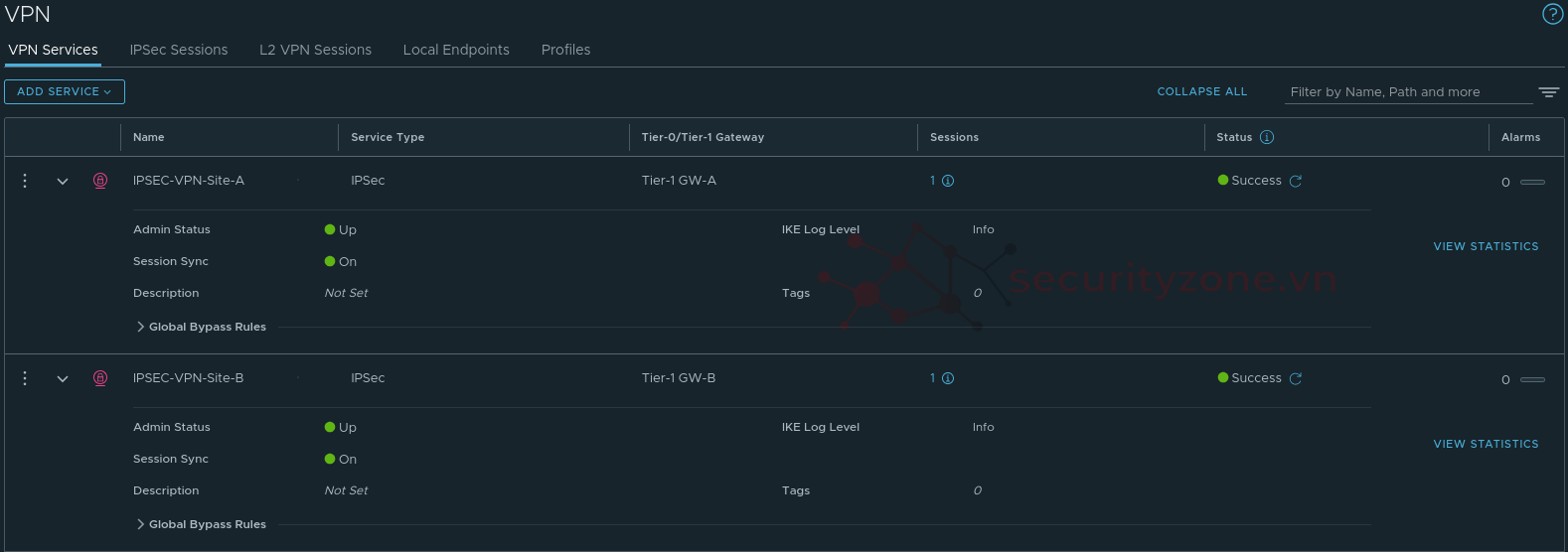

Vào Networking > VPN > VPN Service > ADD SERVIC > IPSec, tiến hành ADD SERVICE và tạo service cho 2 site để kết nối IPSec VPN, chọn IPSEC và tạo 2 service gắn với tier-1 GW-A và GW-B. Có thể sử dụng Tier-0 cũng được nhưng vì site A mình chạy tier-0 là Active-Active nên k chạy VPN được phải chuyển qua dùng tier-1.

Tiếp đến vào tab Profile, ở đây sẽ có 3 tab chọn phụ đó là :

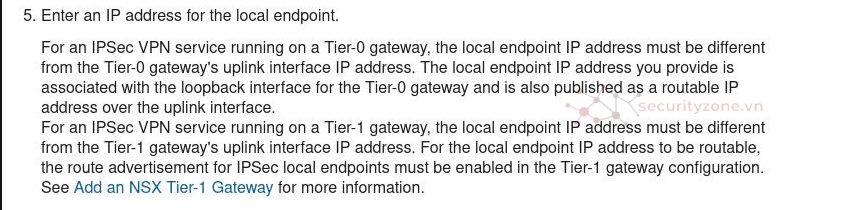

Tiếp đến vào phần Local EndPoint, và cũng tạo 2 LE một cho site A, một cho site B, có lưu ý như sau : Đó là điểm kết nối cục bộ trên Edge Node. Bạn cần gán một địa chỉ IP cho endpoint này (IP này phải khác với IP uplink của Gateway) và một Local ID.

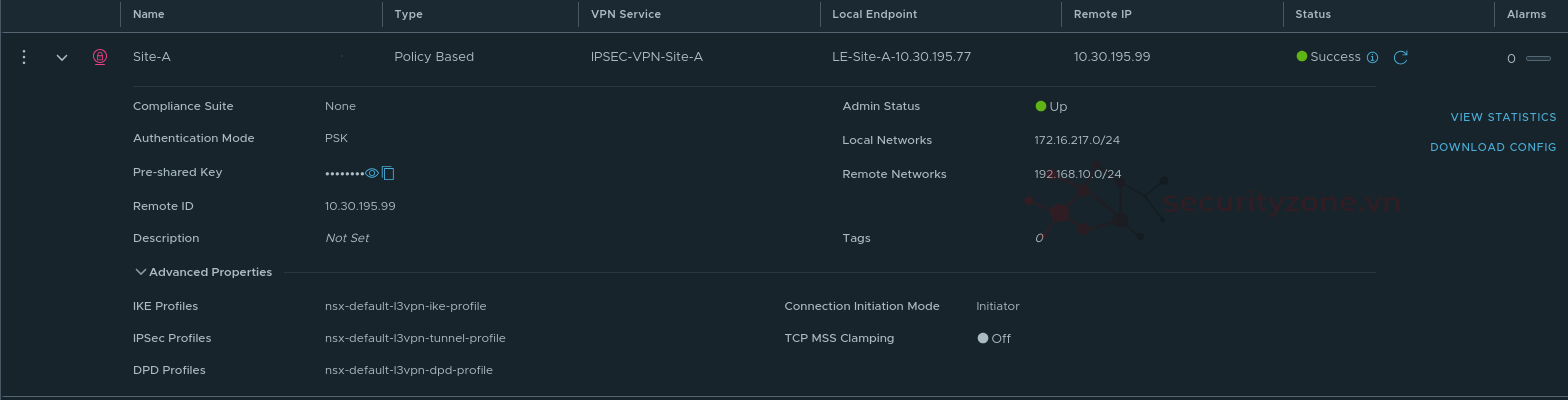

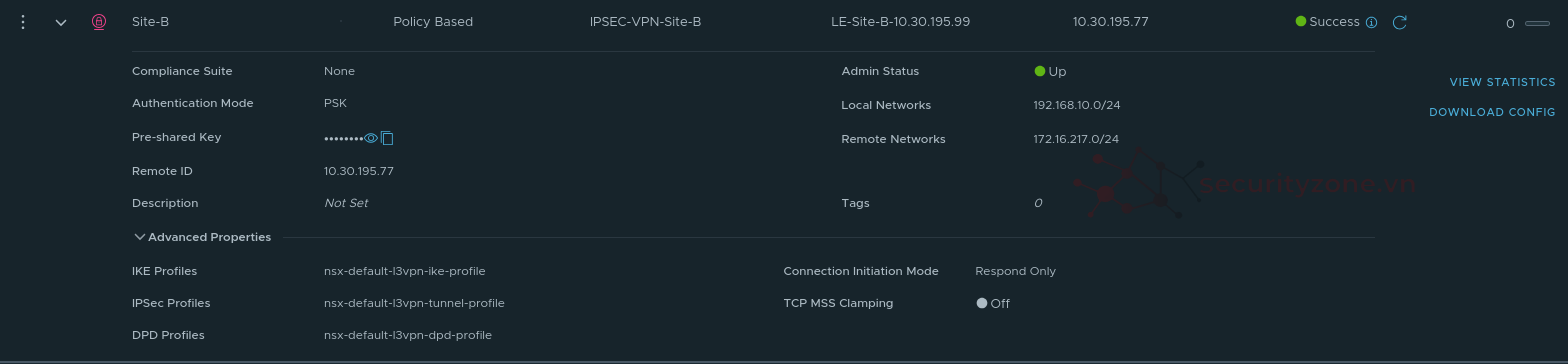

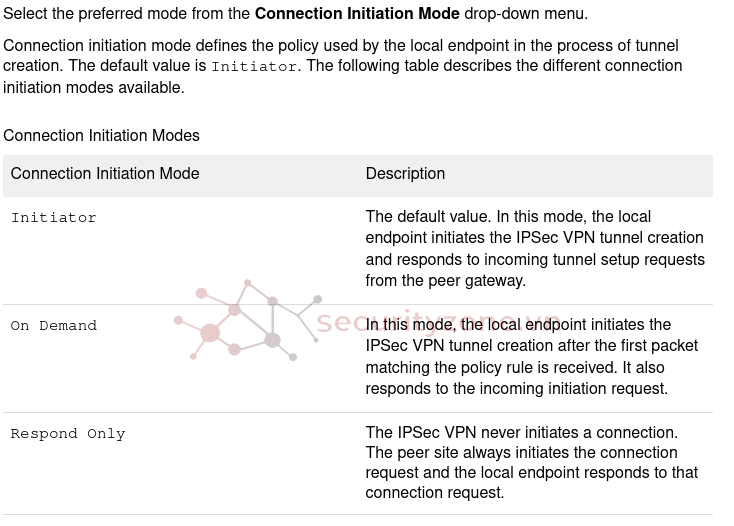

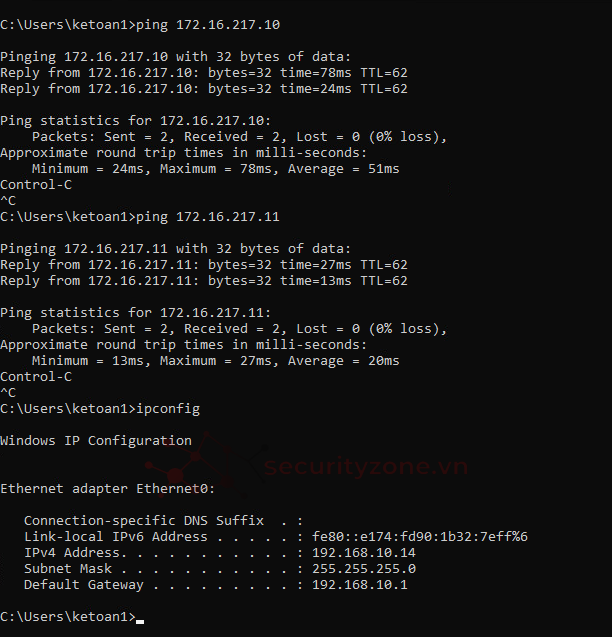

Sau khi tạo xong thì ta sẽ tạo phần cuối cùng đó là : tạo IPSEC Session cho 2 site. Nơi bạn thiết lập kết nối thực tế tới site từ xa (Remote IP, Remote ID, Pre-shared Key hoặc Certificate) và có một lưu ý như sau : một site phải là Initiator, một site là Response only

Đính kèm

Bài viết liên quan

Được quan tâm

Bài viết mới