Mục Lục:

I. Giới thiệu về mô hình bài Lab

II. Cấu hình tính năng SSL Inbound Inspection trên PAN VM-series

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)

I. Giới thiệu về mô hình bài Lab

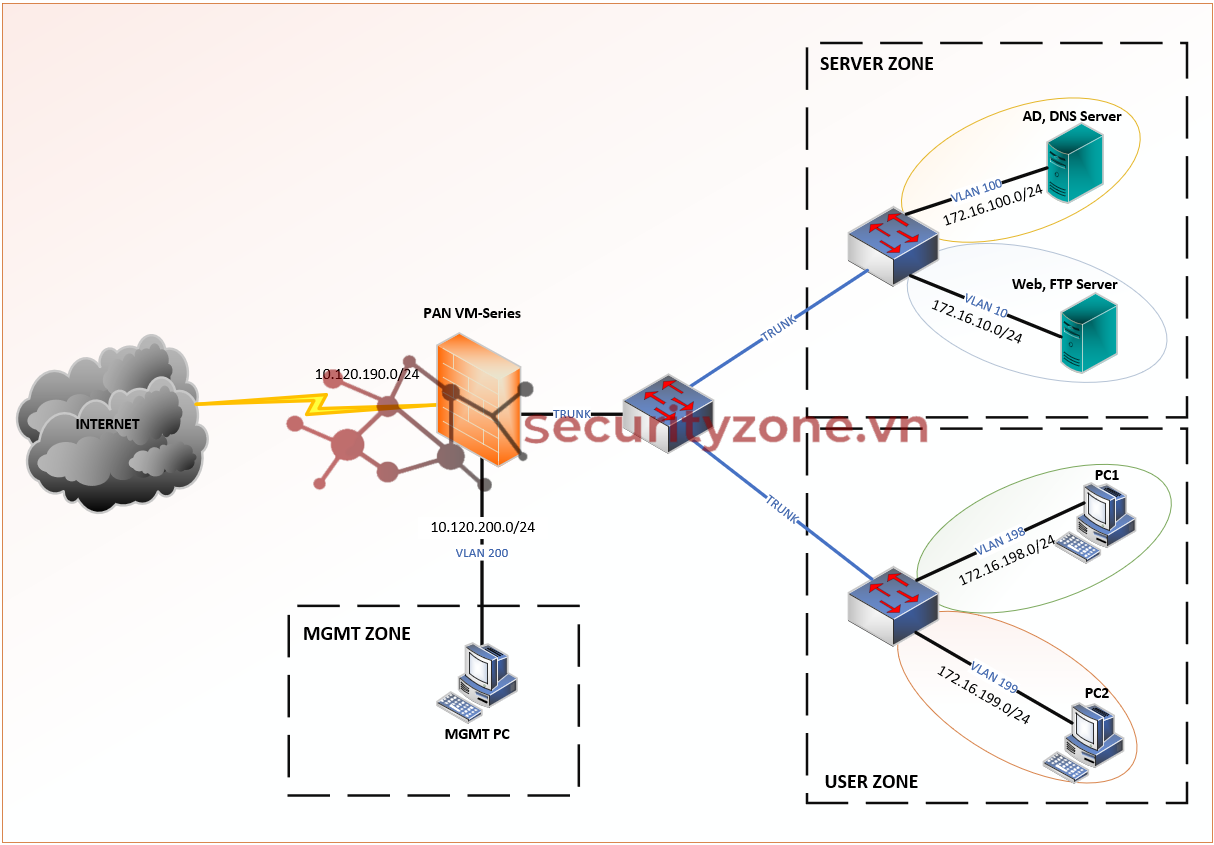

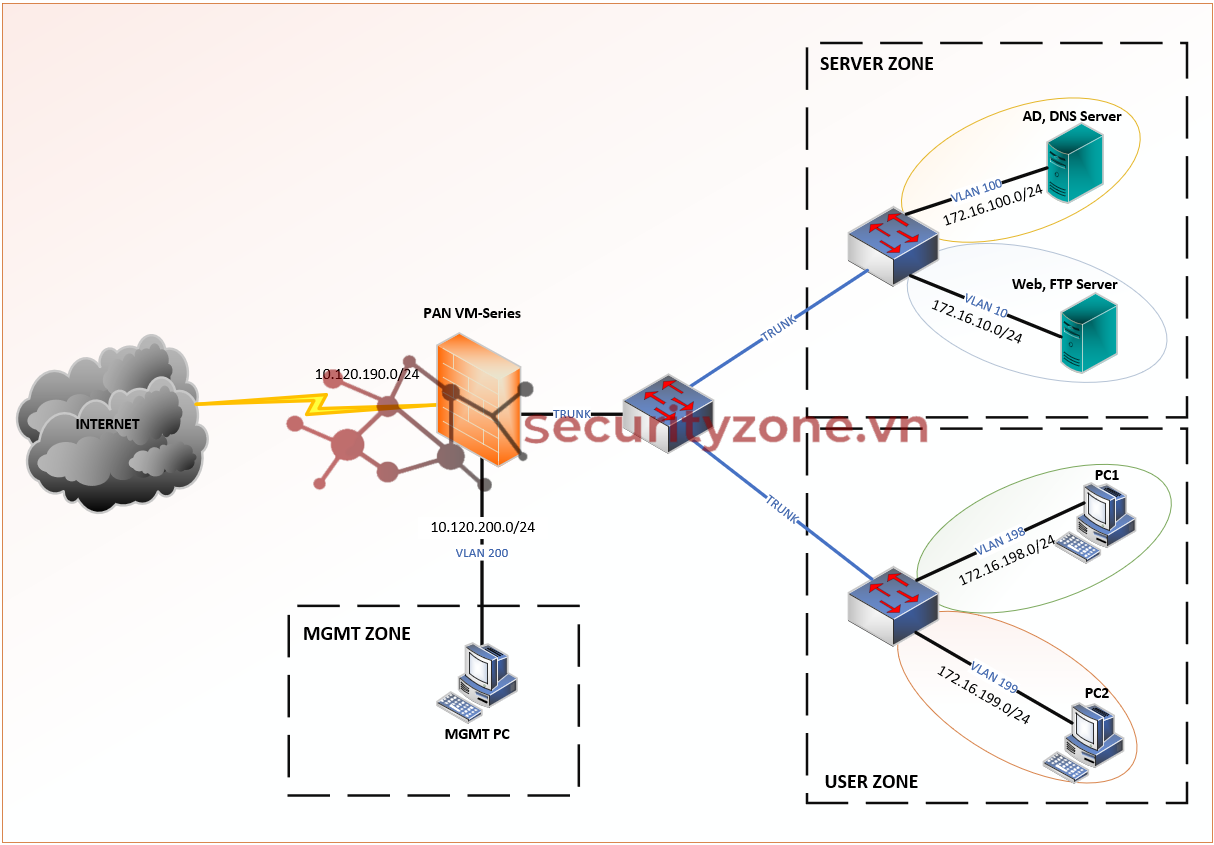

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

Yêu cầu của bài Lab:

II. Cấu hình tính năng SSL Inbound Inspection trên PAN VM-series

SSL Inbound Inspection là tính năng trên Firewall Palo Alto cho phép giải mã lưu lượng truy cập SSL/TLS đến các máy chủ nội bộ để tường lửa có thể xem xét các mối đe dọa tiềm ẩn và áp dụng các biện pháp bảo mật. Khi được bật, SSL Inbound Inspection sẽ giải mã lưu lượng truy cập đến được bảo vệ bằng chứng chỉ SSL/TLS do máy chủ nội bộ cung cấp. Điều này cho phép tường lửa quét lưu lượng truy cập cho các mối đe dọa như vi-rút, phần mềm độc hại và các cuộc tấn công mạng khác.

SSL Inbound Inspection cung cấp một số lợi ích, bao gồm:

Sau khi đã import certificate mà Server 172.16.10.100 dùng để mã hóa HTTPS cần import thêm các CA và Sub-CA dùng để kí certificate đó như hình bên dưới.

Tiến hành điền tên cho Profile, sau đó tại phần SSL Decryption > SSL Inbound Inspection tiến hành cấu hình chọn Block sessions with unsupported versions và Block sessions with unsupported cipher suites để chặn các kết nối không đáp ứng trong SSL Protocol Settings.

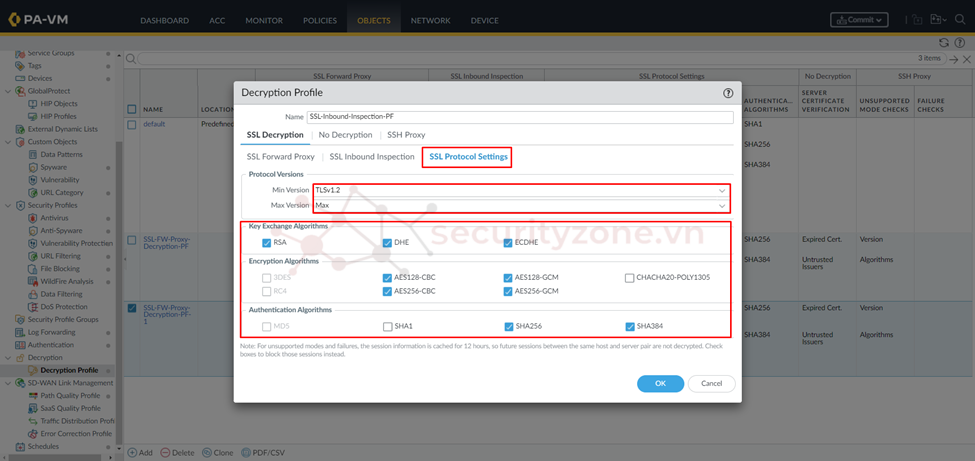

Tại phần SSL Protocol Settings sẽ cấu hình các thông tin liên quan đến các thuật toán và version hỗ trợ khi sử dụng SSL/TLS bao gồm: Cấu hình version TLS, cấu hình các thuật toán trao đổi được hỗ trợ, cấu hình các thuật toán mã hóa và xác thực được hỗ trợ. (nên chọn cấu hình như hình bên dưới hoặc để bảo mật hon nên chọn các thuật toán với chiều dài hơn 128)

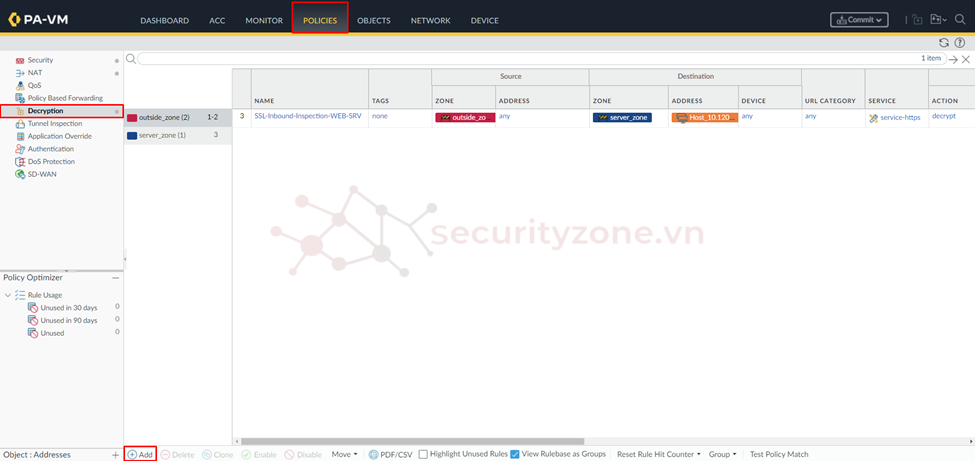

Sau khi hoàn thành việc cấu hình Decryption Profile, để tính năng hoạt động cần tạo Decryption Policy trong phần POLICES > Decryption > chọn Add.

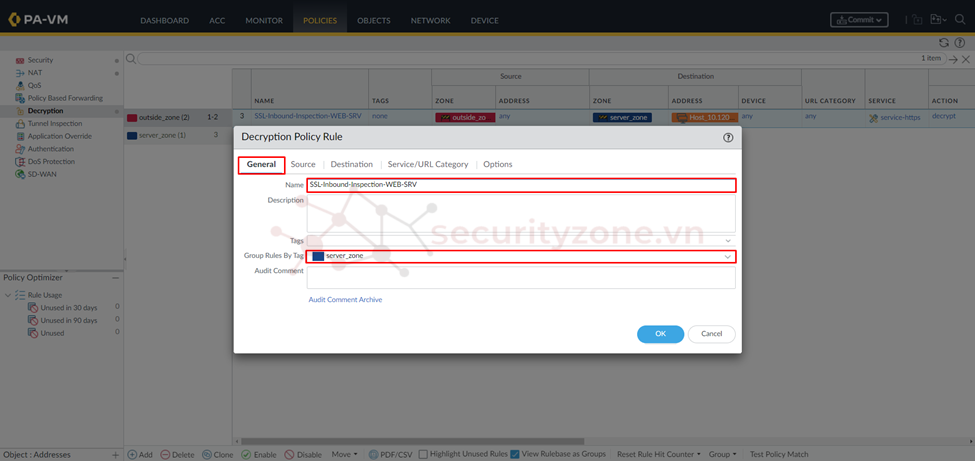

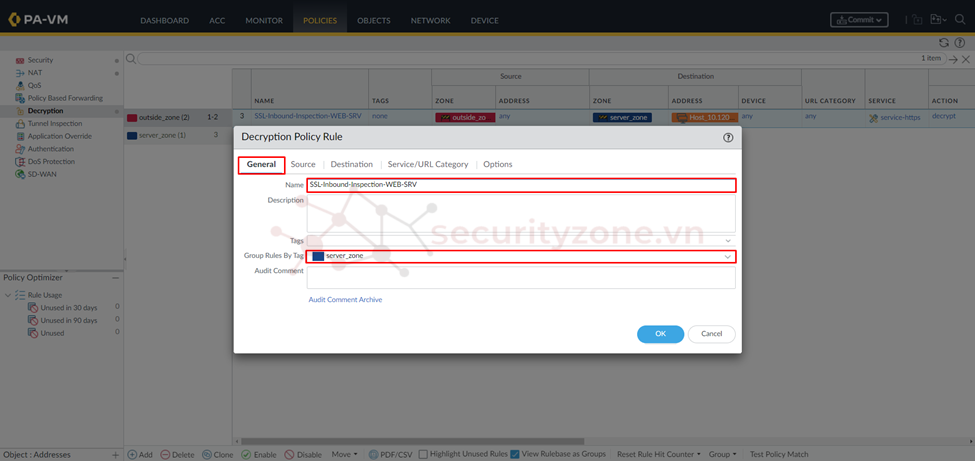

Việc cấu hình SSL Inbound Inspection policy sẽ tương tự như cấu hình Security Policy khi NAT server ra bên ngoài, tại phần General sẽ cấu hình thông tin phân loại như tên và tag.

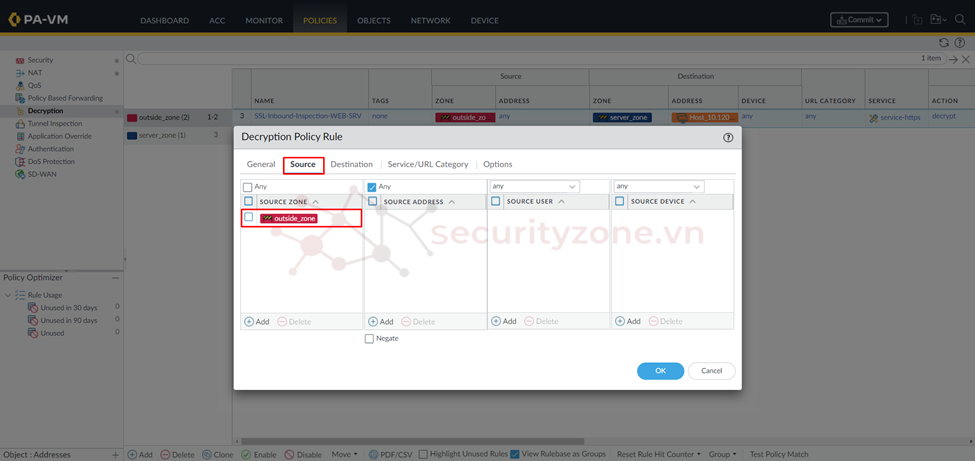

Tiếp theo tại phần Source sẽ để truy cập từ ouside_zone với tất cả IP tới Destination sẽ là Server_Zone với NAT IP của web server là 10.120.190.52 như hình bên dưới.

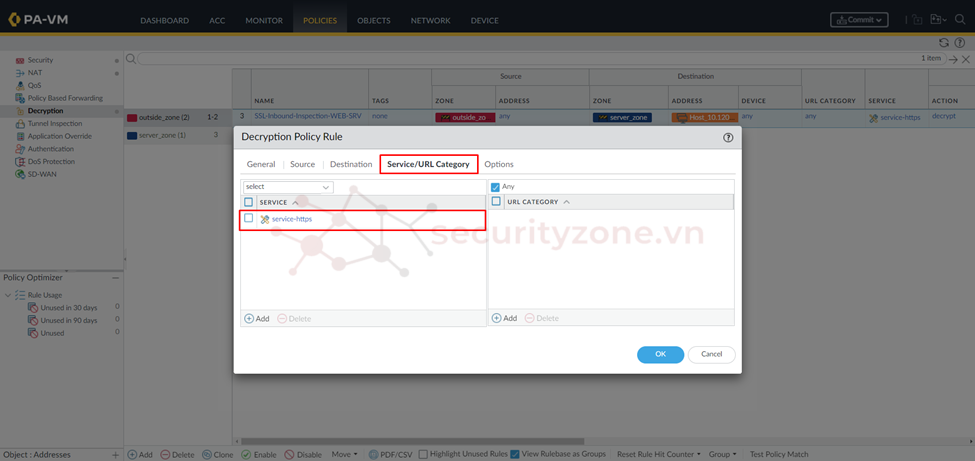

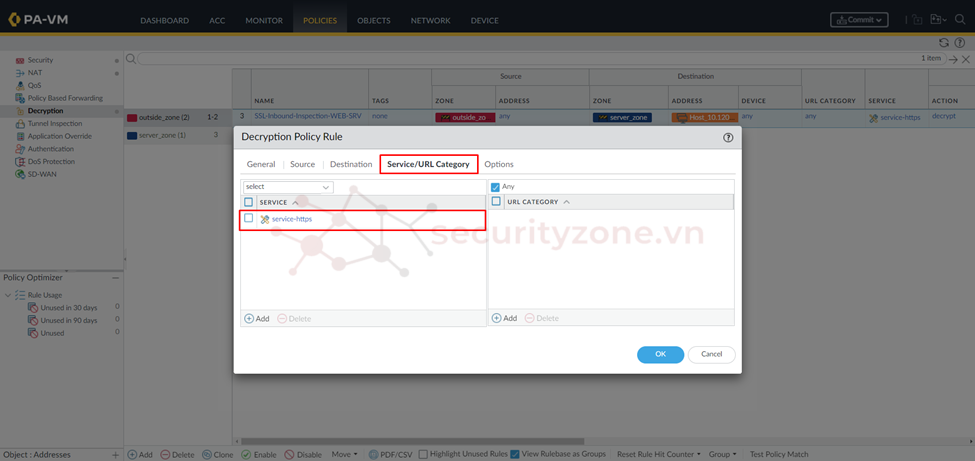

Tiếp theo tại phần Service/URL Category sẽ cấu hình port https/443 tương ứng với port public trên web server 10.120.190.52.

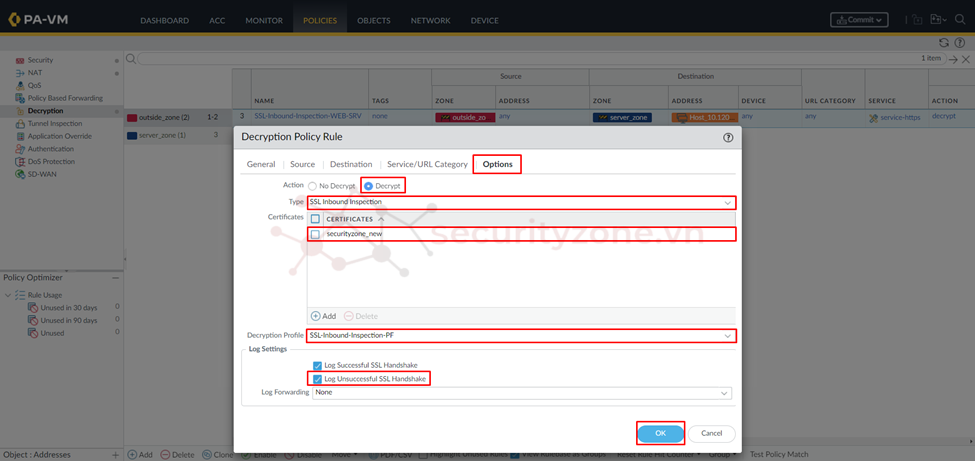

Cuối cùng tại phần Option sẽ chọn Action là Decrypt và loại Decrypt là SSL Inbound Inspection với certificate đã được import ở trên (certificate này là chứng chỉ trên web server để mã hóa HTTPS)

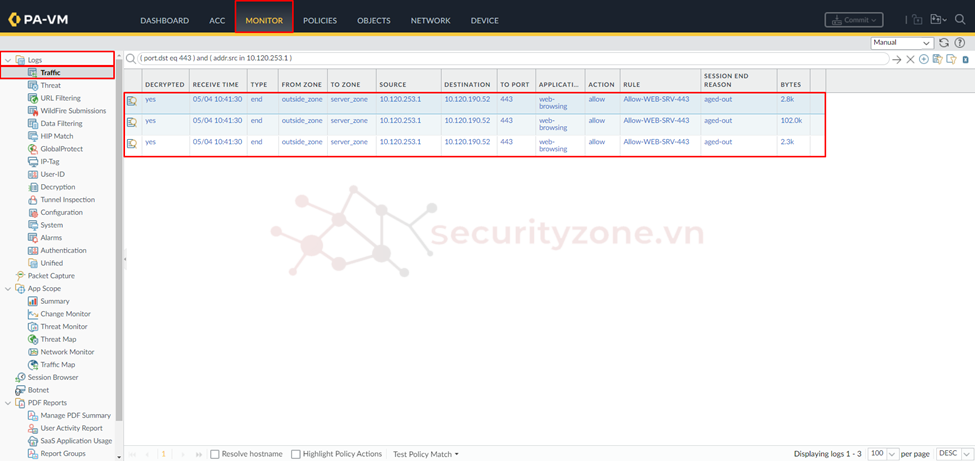

Kiểm tra hoạt động từ bên ngoài truy cập vào web server 10.120.190.52, khi này trên Palo Alto phần MONITOR > Logs > Traffic sẽ thấy được traffic phát sinh và cột DECRYPTED là "yes".

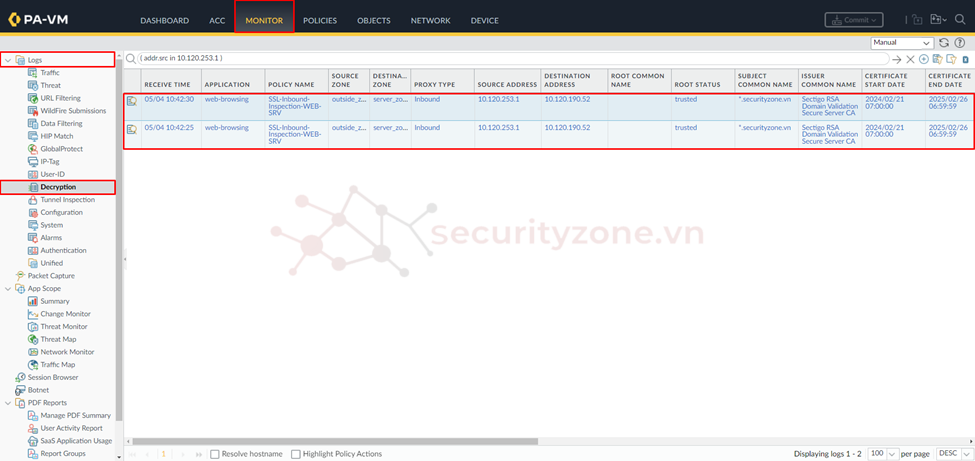

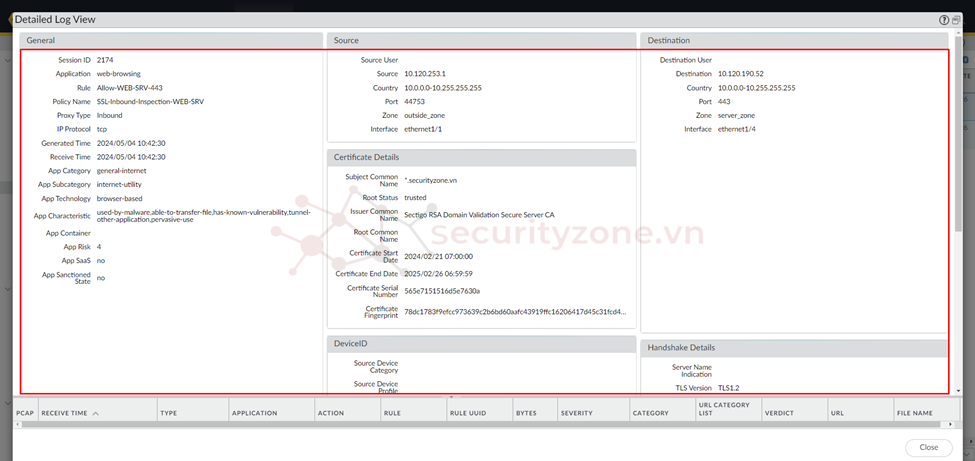

Tại phần MONITOR > Logs > Decryption sẽ thấy được thông tin các traffic và chứng chỉ được giải mã.

Lưu ý: khi cấu hình Decyption Policy nếu chọn "Logs Successful SSL Handshake" thì lúc này sẽ thấy được thêm các traffic bắt tay thành công nhưng đều này có thể làm gia tăng số lượng logs trên thiết bị Palo Alto.

Chọn vào Detail để xem thông tin chi tiết Policy sử dụng cũng như thông tin chi tiết Certificate của Web Server sử dụng.

I. Giới thiệu về mô hình bài Lab

II. Cấu hình tính năng SSL Inbound Inspection trên PAN VM-series

[LAB-18] Cấu hình SSL Inbound Inspection trên PAN VM-series

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)

I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

- Outside network: 10.120.190.0/24

- User network: 172.16.198.0/24 và 172.16.199.0/24

- Server network: 172.16.100.0/24

- Web server network: 172.16.10.0/24, IP private của server 172.16.10.100:80 được NAT bằng IP 10.120.190.52:80

Yêu cầu của bài Lab:

- Cấu hình import certificate của web server 172.16.10.100 (NAT IP 10.120.190.51) vào Palo Alto.

- Cấu hình Decryption Profile cho SSL Inbound Inspection để quản lý các traffic SSL/TLS truy cập vào Web server 172.16.10.100 (NAT IP10.120.190.51)

- Cấu hình Decryption Policy cho phép mã hóa và giải mã các traffic truy cập vào Web server 172.16.10.100 (NAT IP10.120.190.51) bằng tính năng SSL Inbound Inspection và kiểm tra hoạt động của traffic.

II. Cấu hình tính năng SSL Inbound Inspection trên PAN VM-series

SSL Inbound Inspection là tính năng trên Firewall Palo Alto cho phép giải mã lưu lượng truy cập SSL/TLS đến các máy chủ nội bộ để tường lửa có thể xem xét các mối đe dọa tiềm ẩn và áp dụng các biện pháp bảo mật. Khi được bật, SSL Inbound Inspection sẽ giải mã lưu lượng truy cập đến được bảo vệ bằng chứng chỉ SSL/TLS do máy chủ nội bộ cung cấp. Điều này cho phép tường lửa quét lưu lượng truy cập cho các mối đe dọa như vi-rút, phần mềm độc hại và các cuộc tấn công mạng khác.

SSL Inbound Inspection cung cấp một số lợi ích, bao gồm:

- Tăng cường bảo mật: Bằng cách giải mã lưu lượng truy cập SSL/TLS, tường lửa có thể kiểm tra nó cho các mối đe dọa mà nó không thể phát hiện được nếu lưu lượng truy cập được mã hóa. Điều này có thể giúp ngăn chặn vi-rút, phần mềm độc hại và các cuộc tấn công mạng khác xâm nhập vào mạng của bạn.

- Tăng khả năng hiển thị: SSL Inbound Inspection cung cấp khả năng hiển thị lưu lượng truy cập SSL/TLS đang di chuyển qua mạng. Điều này có thể hữu ích để khắc phục sự cố và xác định các mối đe dọa tiềm ẩn.

- Tuân thủ: Một số quy định yêu cầu giải mã lưu lượng truy cập SSL/TLS để kiểm tra. SSL Inbound Inspection có thể giúp bạn đáp ứng các yêu cầu tuân thủ này.

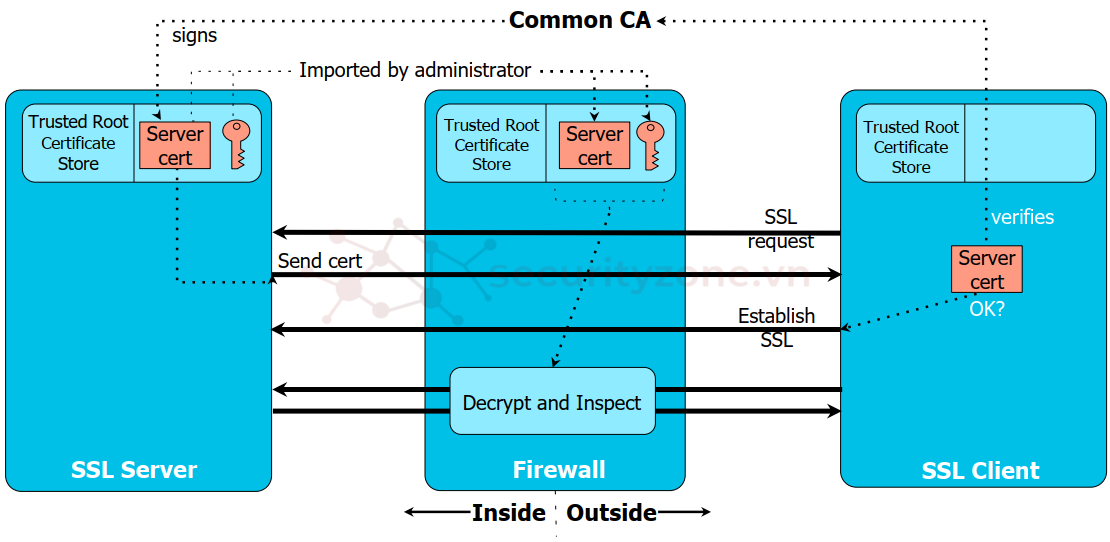

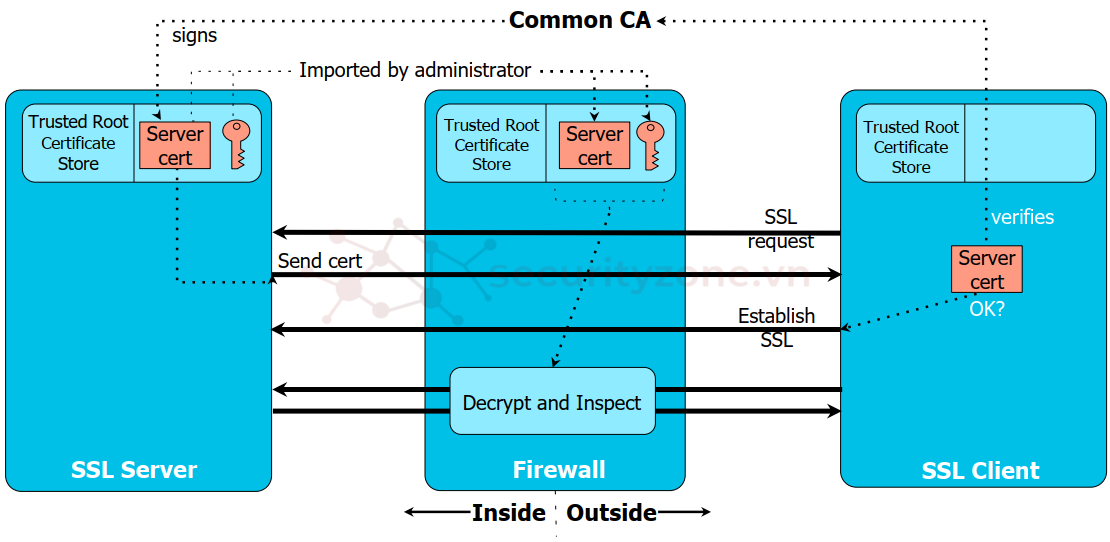

- Người dùng bên ngoài gửi SSL request tới server nội bộ.

- Server nội bộ gửi thông tin certificate của nó cho người dùng bên ngoài.

- Người dùng bên ngoài sẽ xác nhận các thông tin certificate và gửi lại thông tin thành lập kênh mã hóa SSL.

- Firewall Palo Alto vì đã được import certificate của Server nội bộ nên có thể dùng chính certificate đó để giải mã traffic gửi người dùng bên ngoài và Server nội bộ một cách transparent không ảnh hường gì đến kết nối trực tiếp từ người dùng bên ngoài và Server nội bộ.

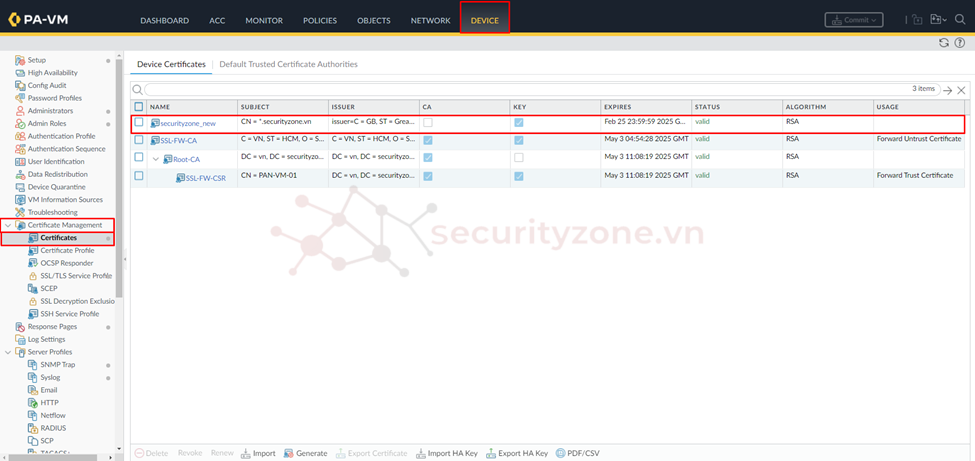

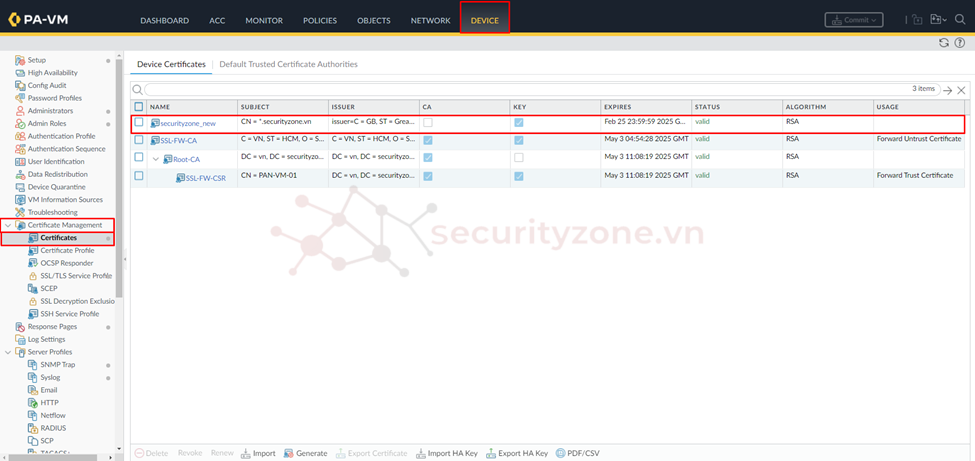

Để cấu hình tính năng SSL Inbound Inspection trước hết cần import đúng certificate mà Server nội bộ ở đây là 172.16.10.100 dùng bật HTTPS. (cách import certificate được trình bày chi tiết theo link sau)

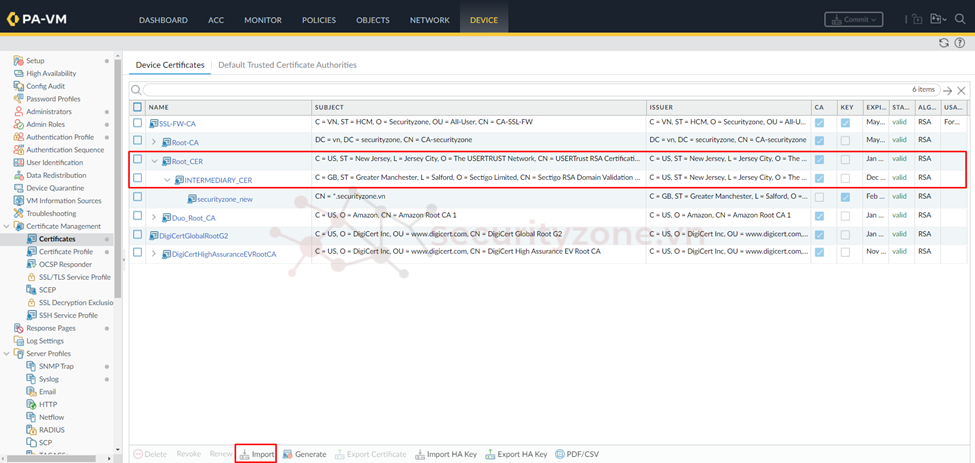

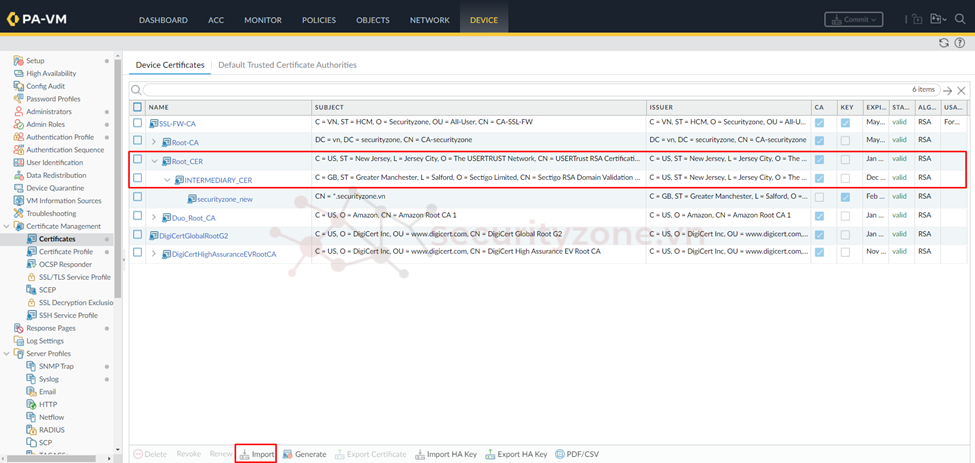

Sau khi đã import certificate mà Server 172.16.10.100 dùng để mã hóa HTTPS cần import thêm các CA và Sub-CA dùng để kí certificate đó như hình bên dưới.

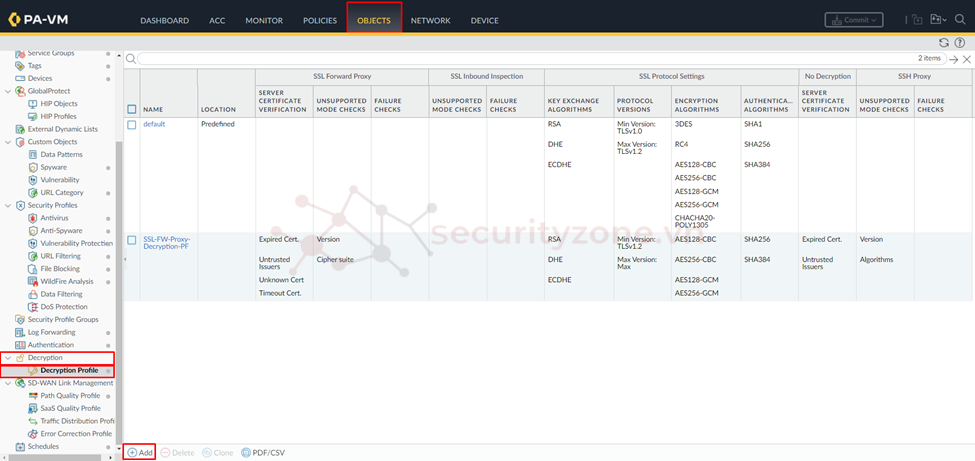

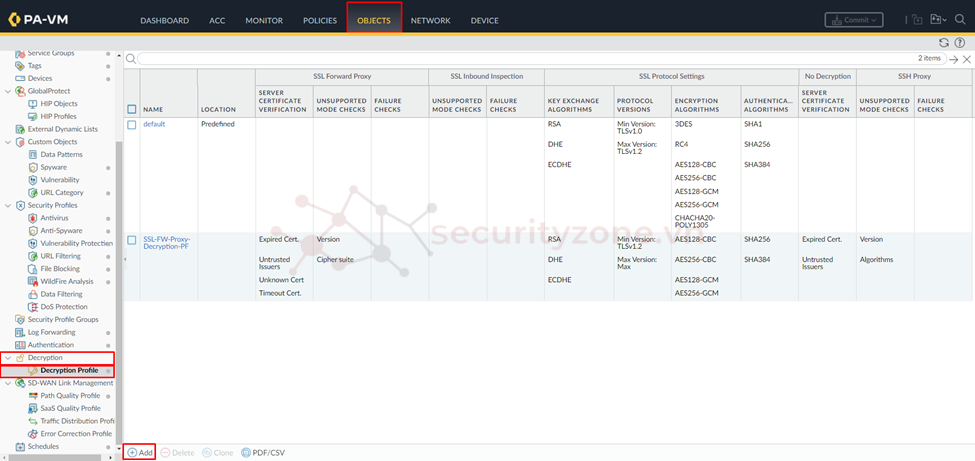

Sau khi hoàn thành việc import certificate, tiến hành cấu hình Decryption Profile để thiết lập các thông số cho SSL Inbound Inspection tại phần OBJECTS > Decryption Profile > chọn Add.

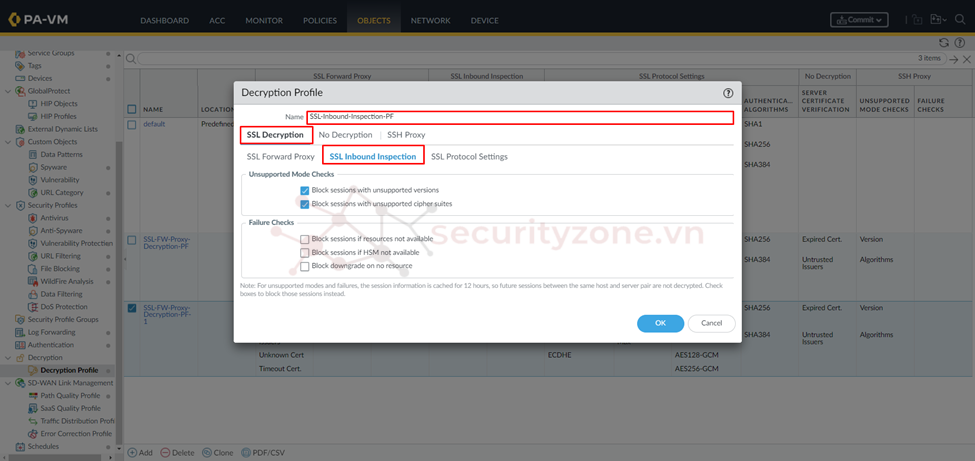

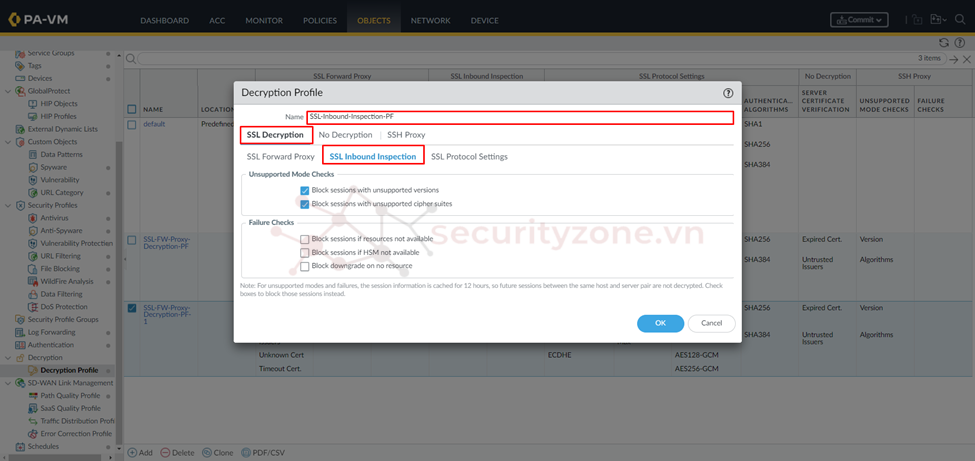

Tiến hành điền tên cho Profile, sau đó tại phần SSL Decryption > SSL Inbound Inspection tiến hành cấu hình chọn Block sessions with unsupported versions và Block sessions with unsupported cipher suites để chặn các kết nối không đáp ứng trong SSL Protocol Settings.

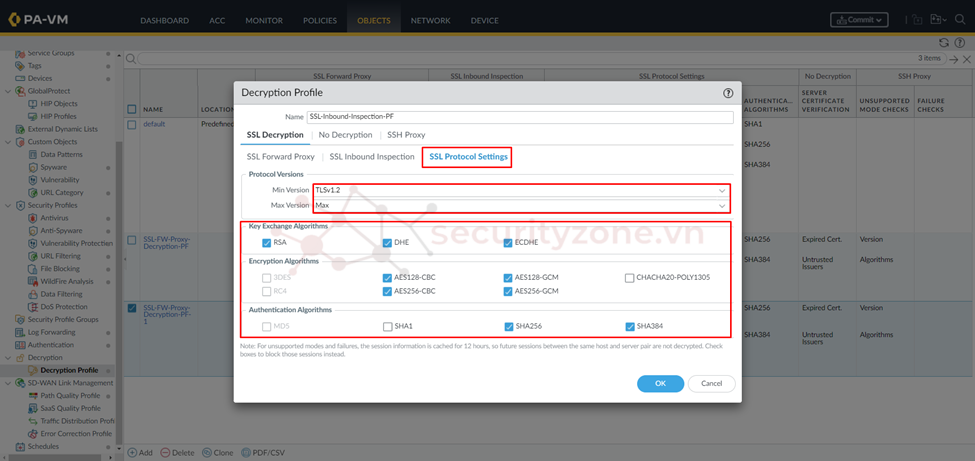

Tại phần SSL Protocol Settings sẽ cấu hình các thông tin liên quan đến các thuật toán và version hỗ trợ khi sử dụng SSL/TLS bao gồm: Cấu hình version TLS, cấu hình các thuật toán trao đổi được hỗ trợ, cấu hình các thuật toán mã hóa và xác thực được hỗ trợ. (nên chọn cấu hình như hình bên dưới hoặc để bảo mật hon nên chọn các thuật toán với chiều dài hơn 128)

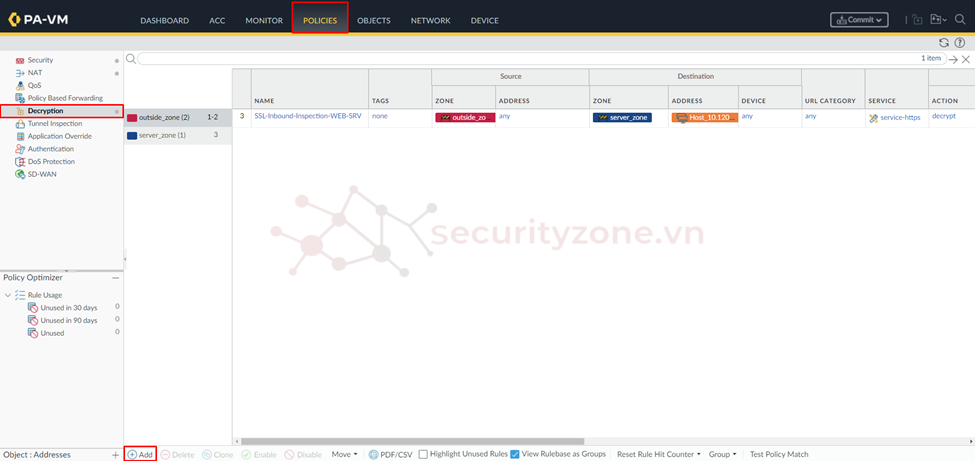

Sau khi hoàn thành việc cấu hình Decryption Profile, để tính năng hoạt động cần tạo Decryption Policy trong phần POLICES > Decryption > chọn Add.

Việc cấu hình SSL Inbound Inspection policy sẽ tương tự như cấu hình Security Policy khi NAT server ra bên ngoài, tại phần General sẽ cấu hình thông tin phân loại như tên và tag.

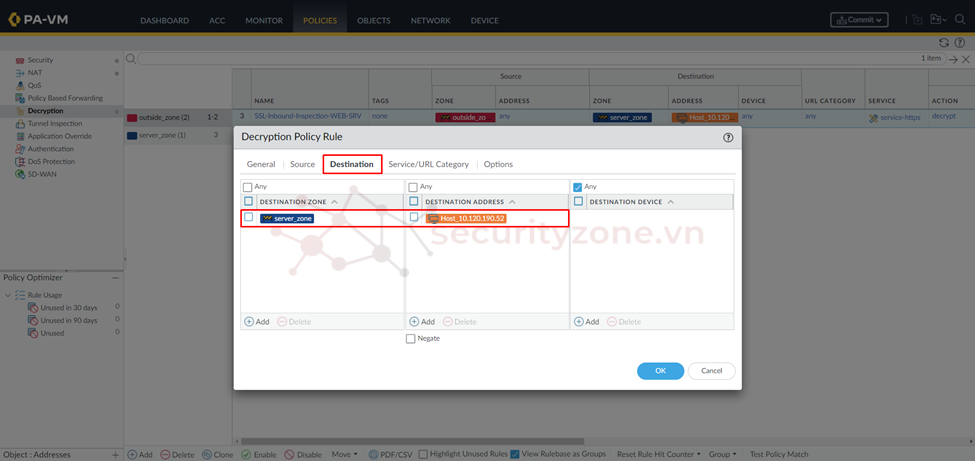

Tiếp theo tại phần Source sẽ để truy cập từ ouside_zone với tất cả IP tới Destination sẽ là Server_Zone với NAT IP của web server là 10.120.190.52 như hình bên dưới.

|

|

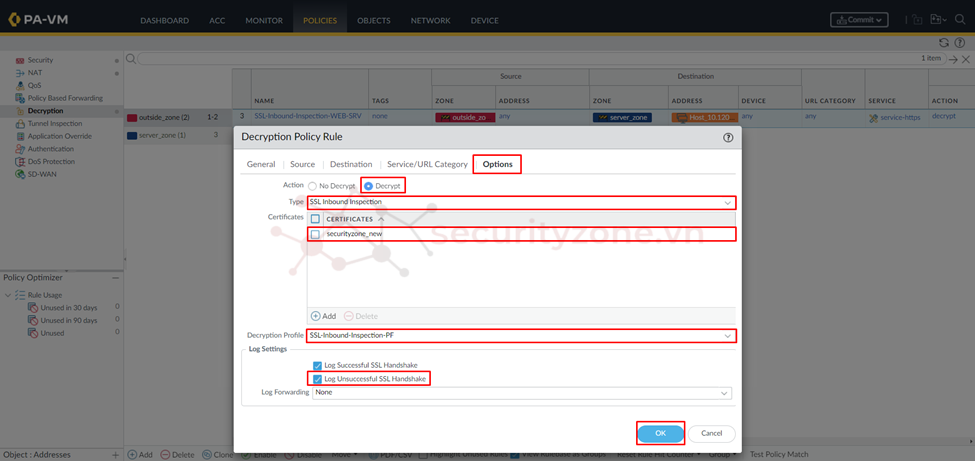

Cuối cùng tại phần Option sẽ chọn Action là Decrypt và loại Decrypt là SSL Inbound Inspection với certificate đã được import ở trên (certificate này là chứng chỉ trên web server để mã hóa HTTPS)

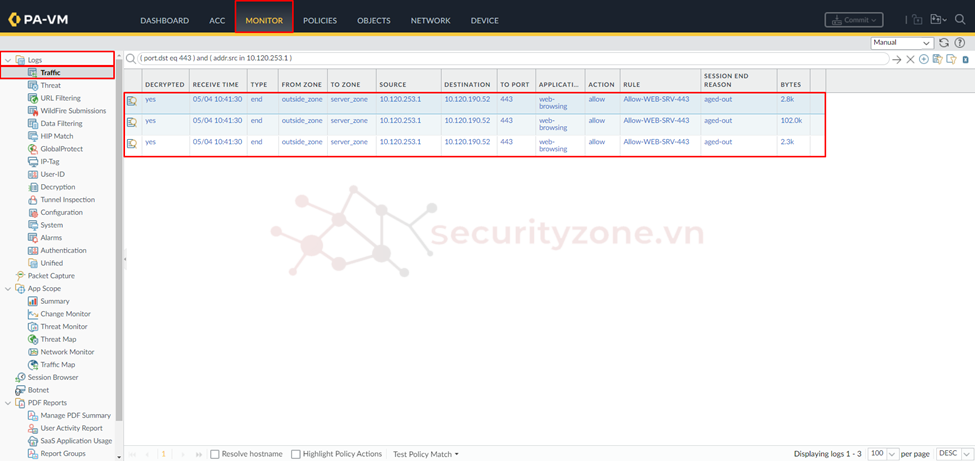

Kiểm tra hoạt động từ bên ngoài truy cập vào web server 10.120.190.52, khi này trên Palo Alto phần MONITOR > Logs > Traffic sẽ thấy được traffic phát sinh và cột DECRYPTED là "yes".

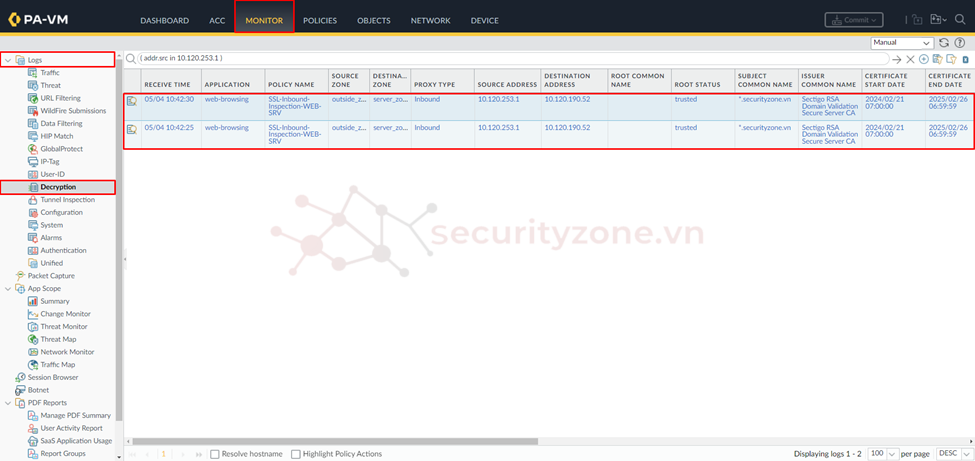

Tại phần MONITOR > Logs > Decryption sẽ thấy được thông tin các traffic và chứng chỉ được giải mã.

Lưu ý: khi cấu hình Decyption Policy nếu chọn "Logs Successful SSL Handshake" thì lúc này sẽ thấy được thêm các traffic bắt tay thành công nhưng đều này có thể làm gia tăng số lượng logs trên thiết bị Palo Alto.

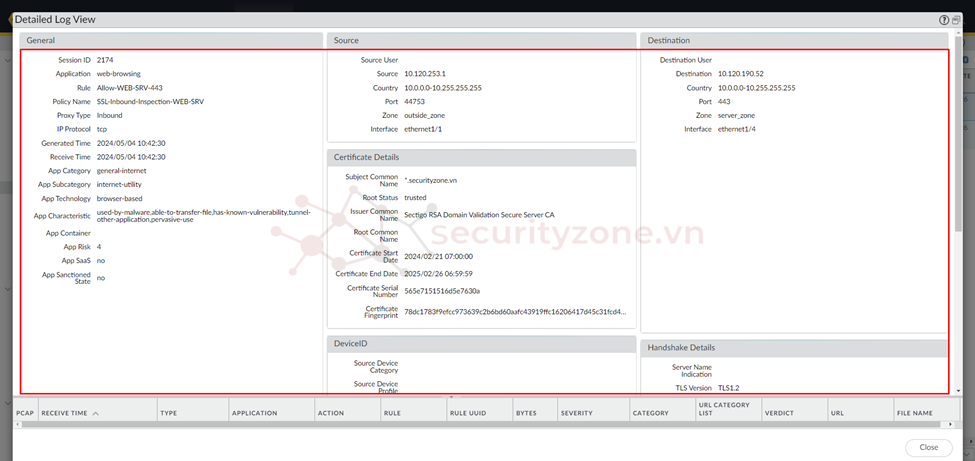

Chọn vào Detail để xem thông tin chi tiết Policy sử dụng cũng như thông tin chi tiết Certificate của Web Server sử dụng.

Attachments

Last edited: