Nguyễn Văn Huấn

Moderator

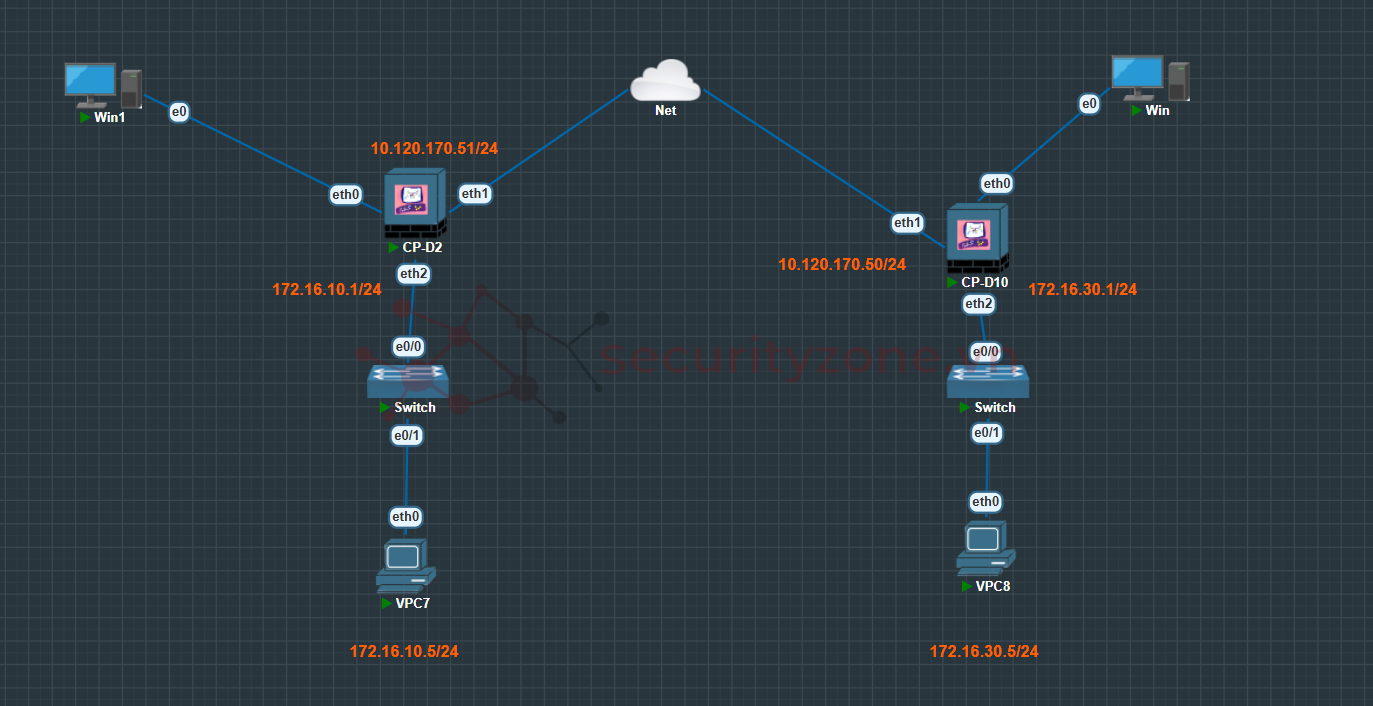

Trong thực tế, các doanh nghiệp có nhiều chi nhánh và họ cũng yêu cầu rằng hệ thống mạng nội bộ của họ phải được truyền đi một cách bảo mật, an toàn. Đối với các yêu cầu như vậy, ta sẽ sử dụng VPN IPsec để tạo ra tunnel (ống), dữ liệu giữa 2 đầu chi nhánh sẽ được mã hóa trong quá trình truyền và giải mã tại nơi nhận. Bài lab này sẽ thực hiện cấu hình VPN IPsec cho 2 văn phòng thuộc quận 2 (D2) và quận 10 (D10) trên Firewall CheckPoint

Mục tiêu: Từ VPC của chi nhánh D2 sẽ ping được tới VPC của chi nhánh D10, dữ liệu được truyền thông qua tunnel được dựng trên CheckPoint

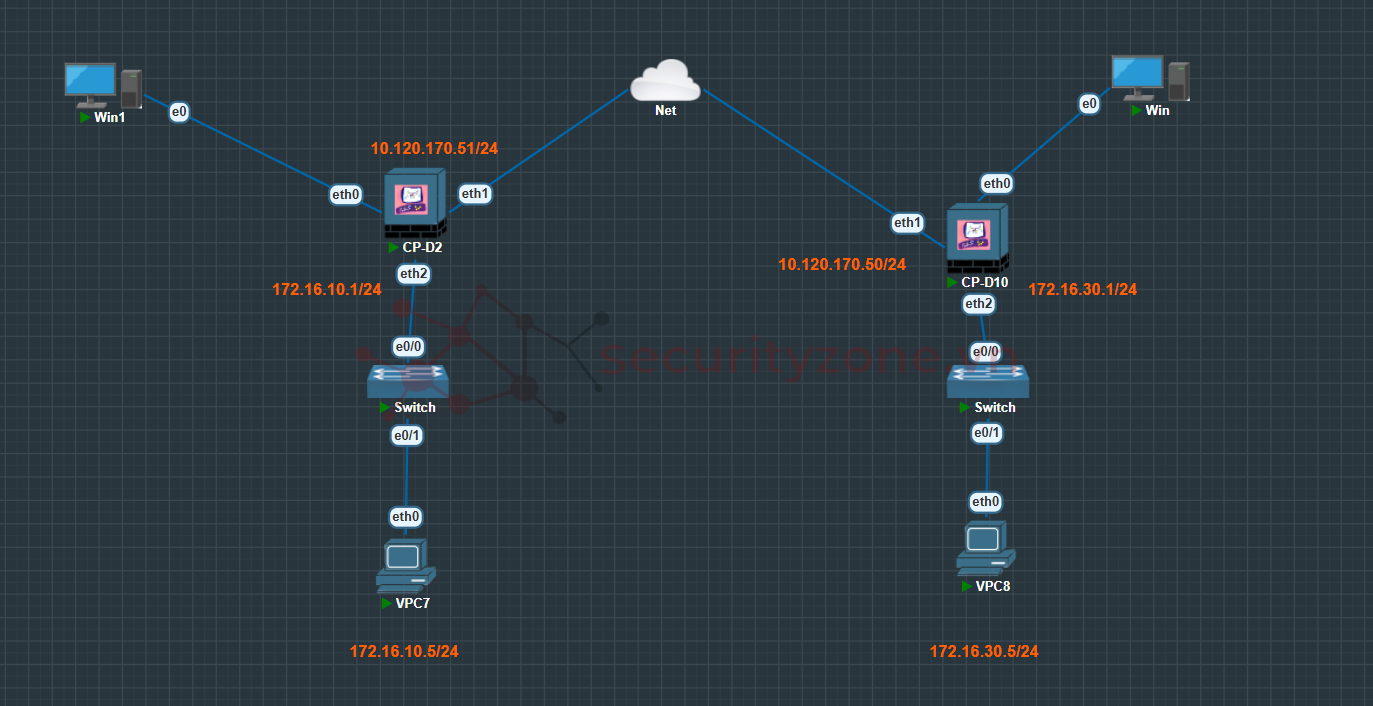

Topology

Các bước triển khai: triển khai trên CP-D2

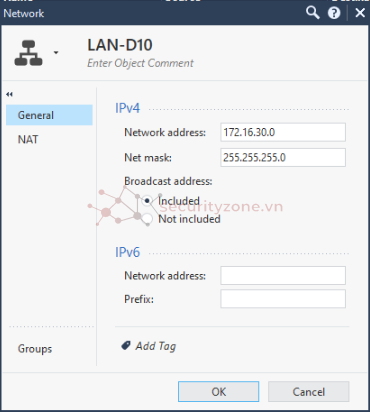

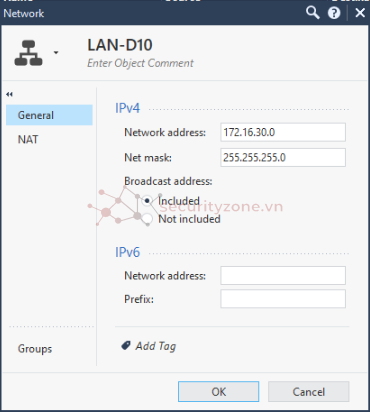

Tạo network LAN-D10 - là lớp mạng LAN của chi nhánh D10

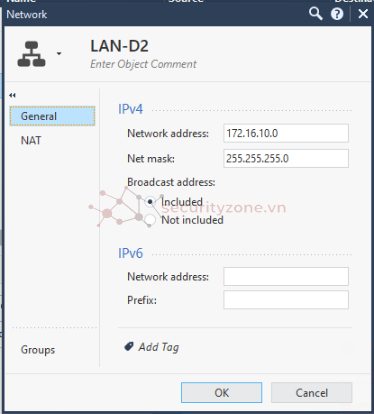

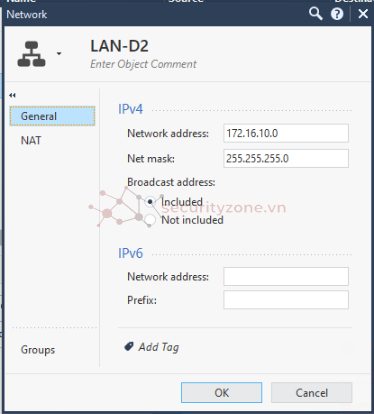

Tạo network LAN-D2 - là lớp mạng LAN của chi nhánh D2

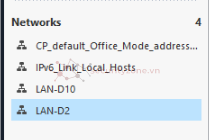

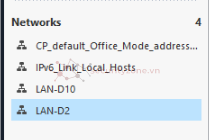

Network được tạo thành công

Tạo Interoperable Device

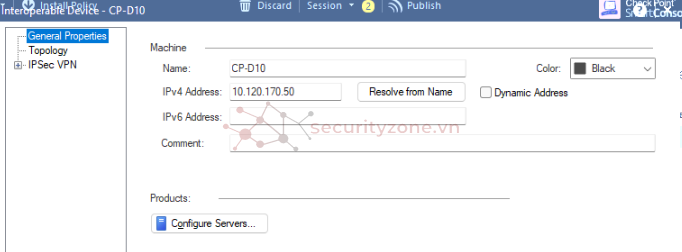

Cấu hình các thông tin của CP-D10

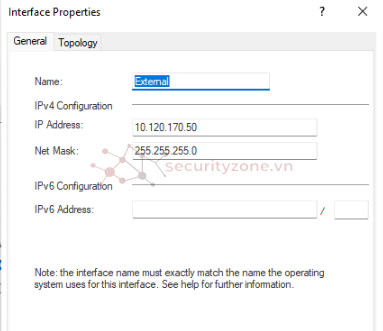

Tạo Interface External cho CP-D10, Topology > New...

Cấu hình các thông tin thêm cho Interface External cho CP-D10

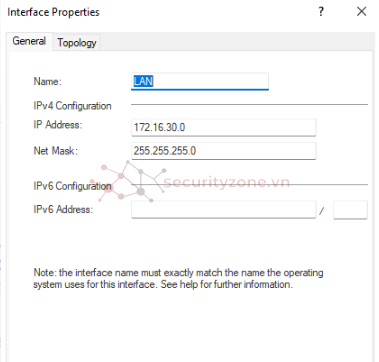

Tạo Interface LAN cho CP-D10, Topology > New...

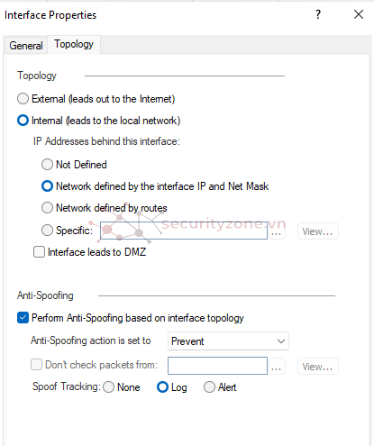

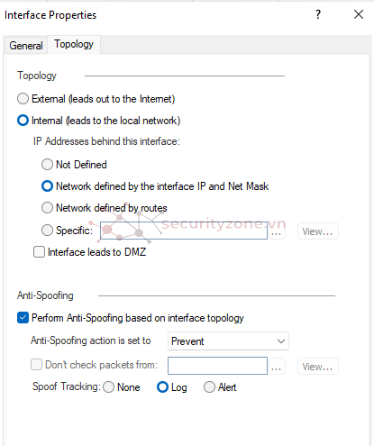

Cấu hình các thông tin thêm cho Interface LAN cho CP-D10

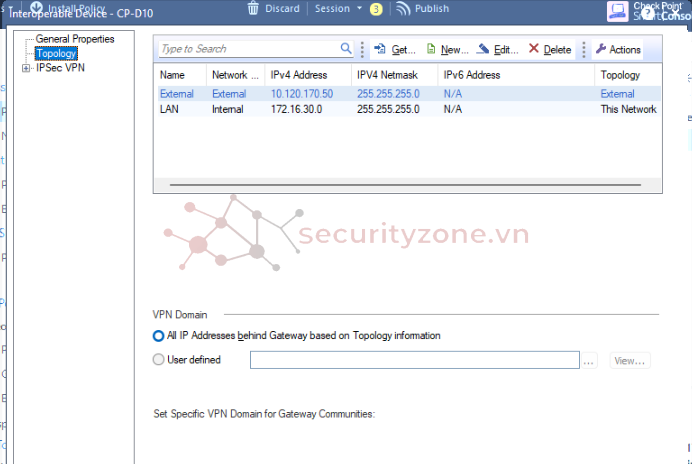

Các Interface được tạo thành công

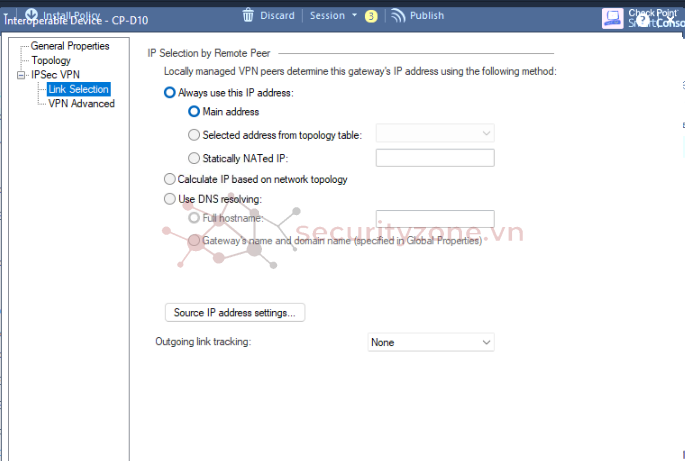

Cấu hình các thông tin của CP-D10

Cấu hình các thông tin của CP-D10

Tạo VPN Community

Star, Meshed là các kiểu thiết kế mô hình mạng. Tùy vào thiết kế của từng mô hình, ta sẽ cấu hình VPN Community khác nhau. Đọc thêm tài liệu tại link này Site-to-site VPN

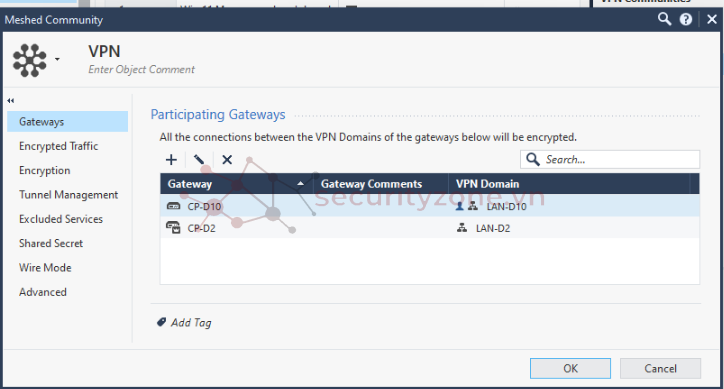

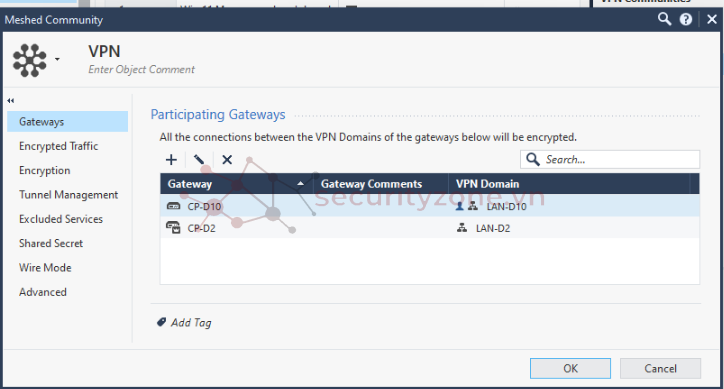

Thêm các Gateway đã tạo, VPN Domain sẽ là lớp mạng mà Gateway đó quản lý

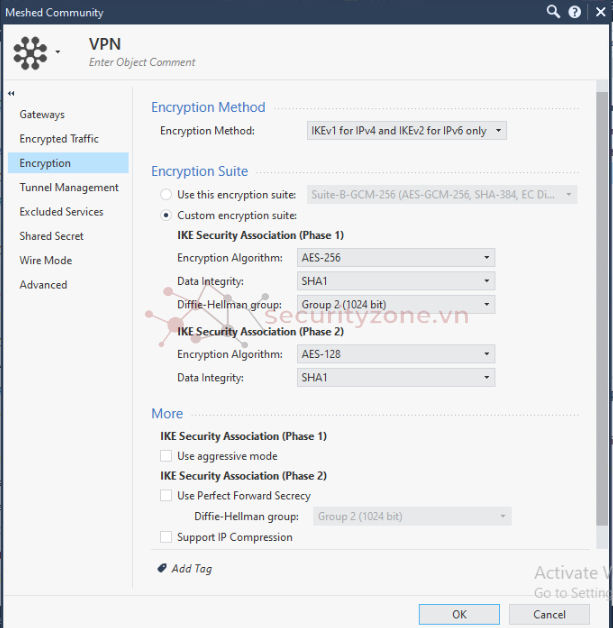

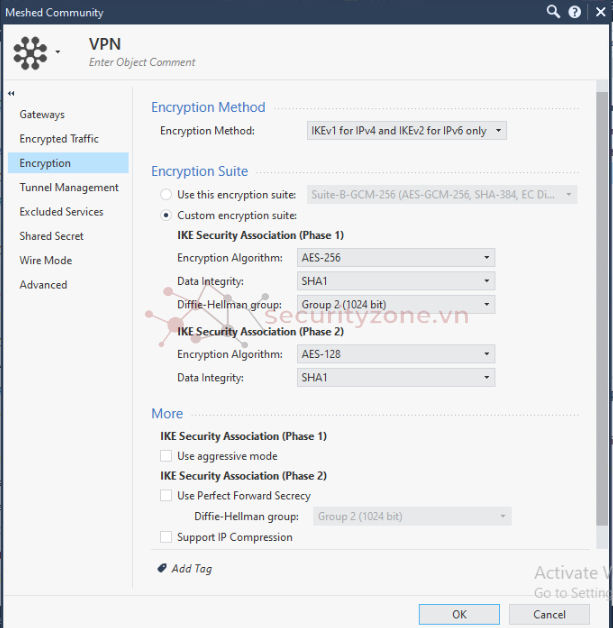

Cấu hình các thuật toán mã hóa dữ liệu

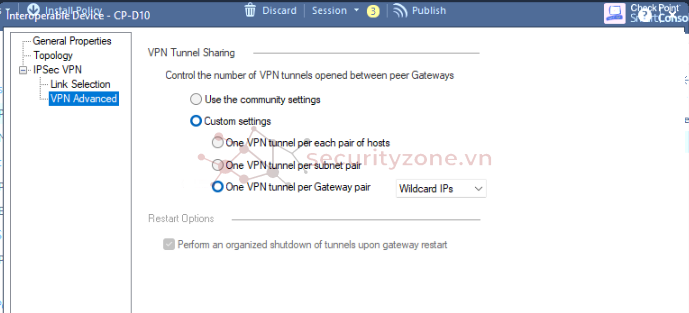

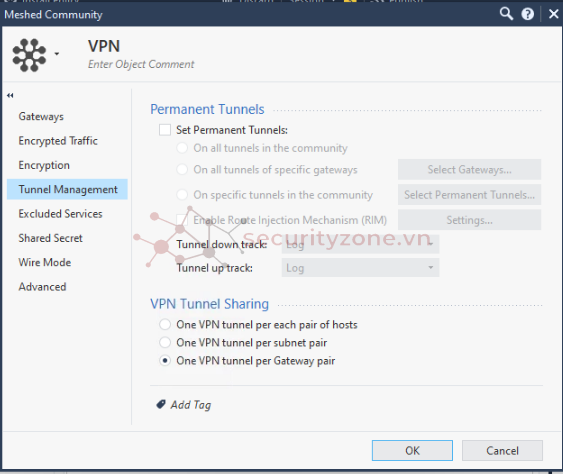

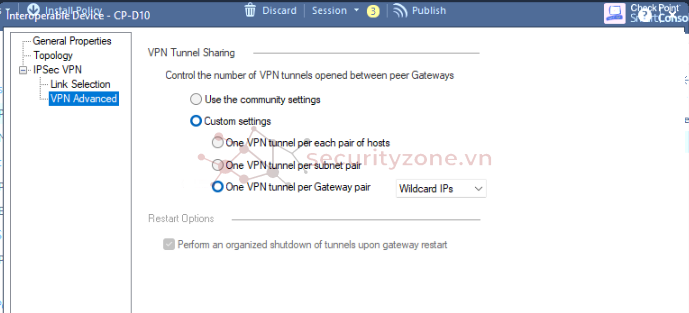

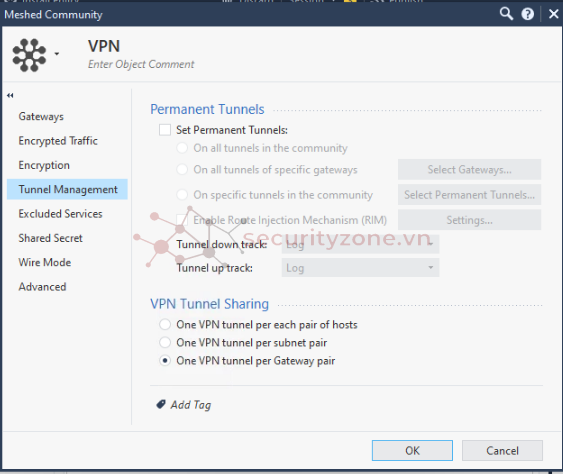

Cấu hình Tunnel Management, VPN tunnel sharing được cấu hình dựa theo 3 lựa chọn trên

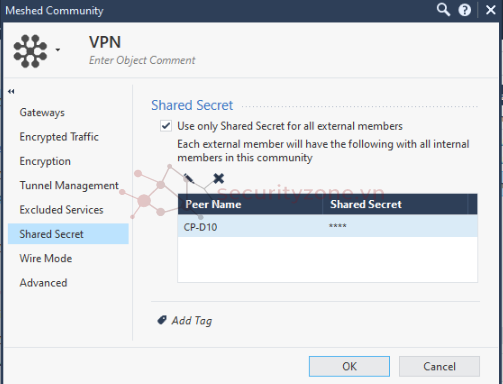

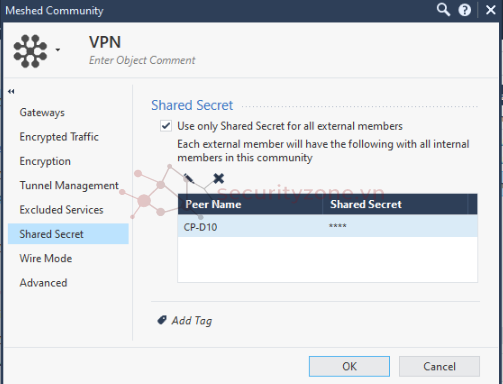

Cấu hình Shared Secret

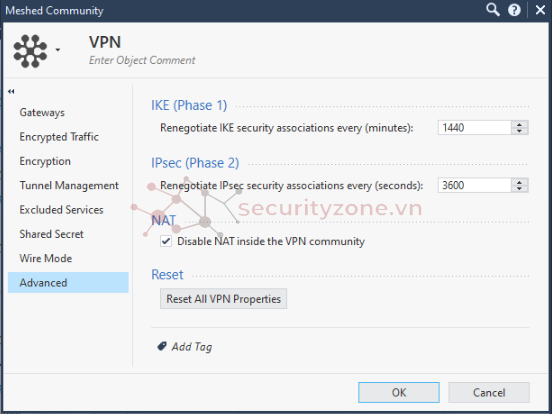

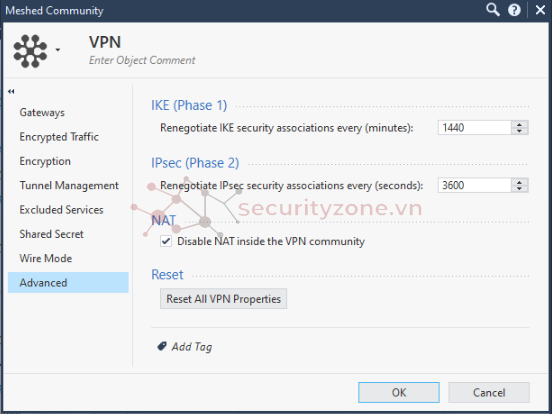

Tại Advanced, Disable NAT inside the VPN Community

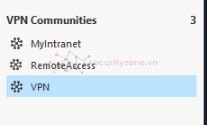

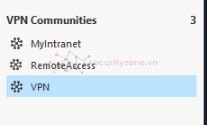

VPN community tạo thành công

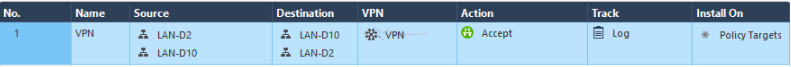

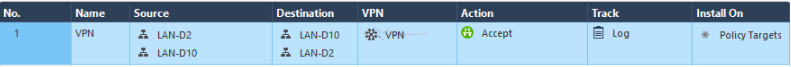

Tạo Rule cho VPN

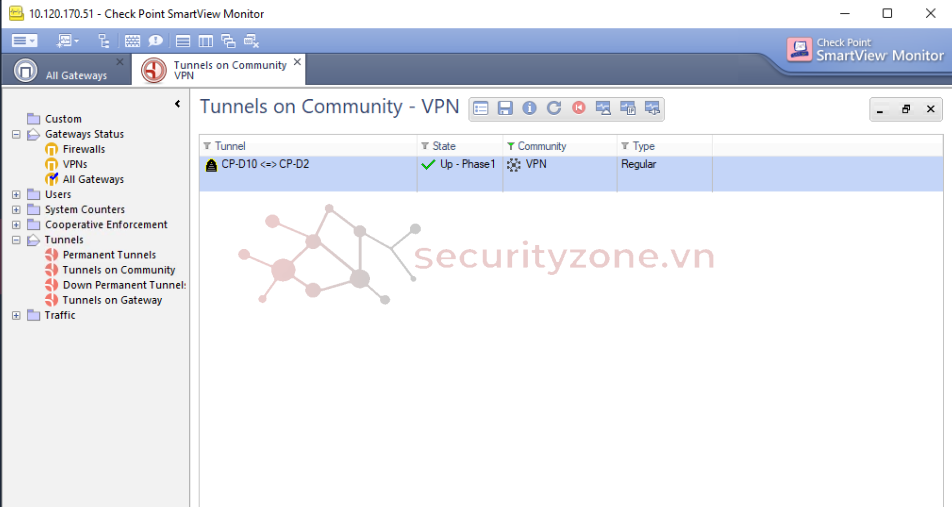

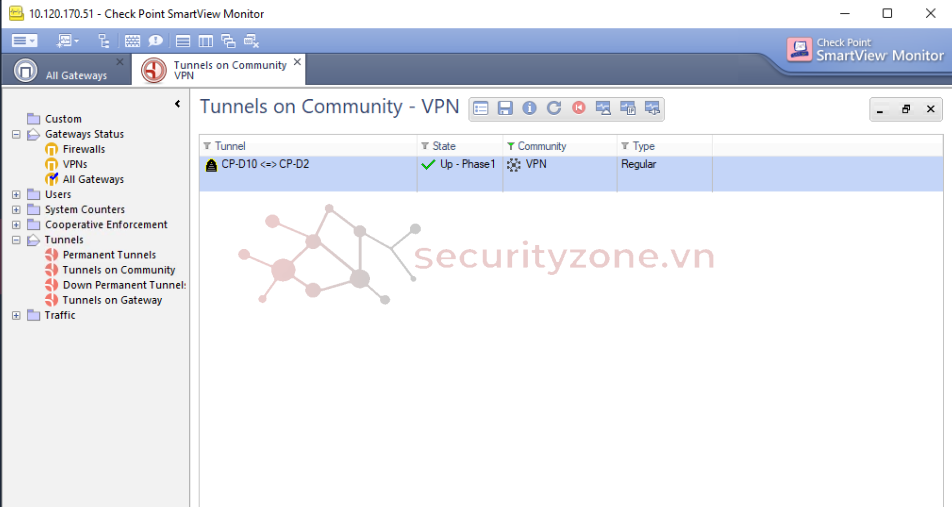

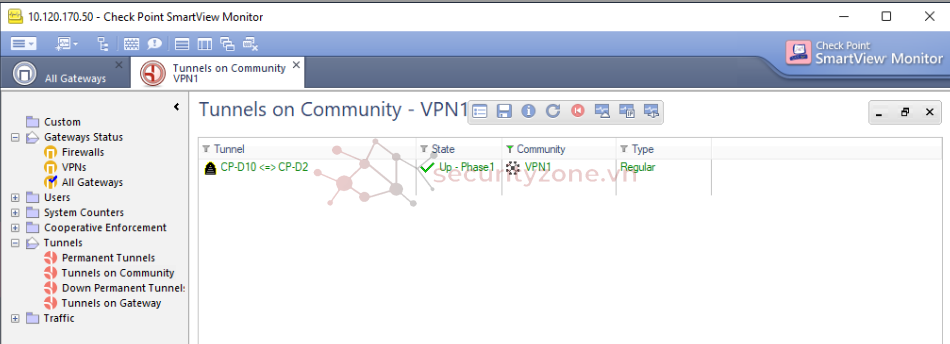

Trạng thái của Tunnel sau khi tạo trên CP-D2

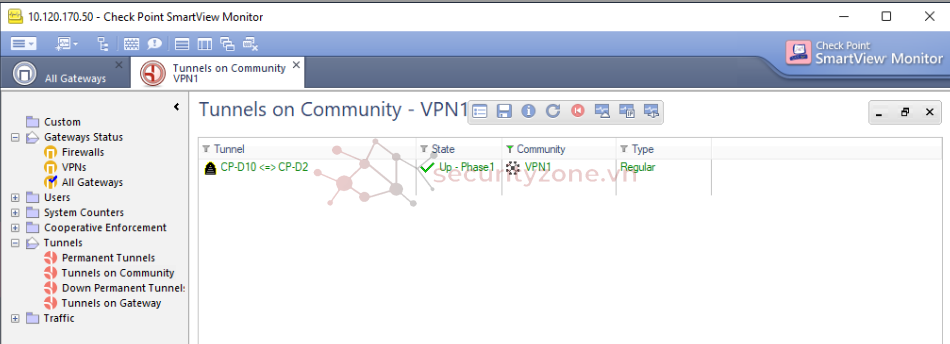

Cấu hình tương tự đối với CP-D10, ta sẽ được kết quả như sau:

Trạng thái của tunnel sau khi tạo trên CP-D10

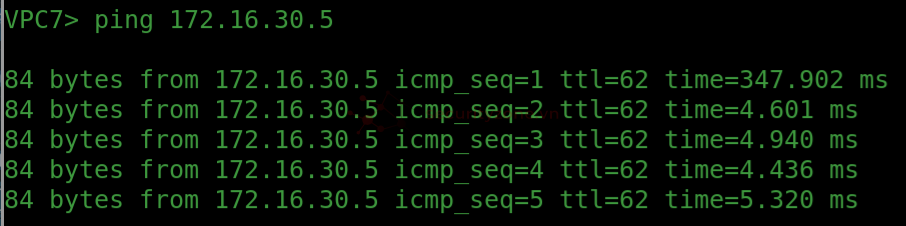

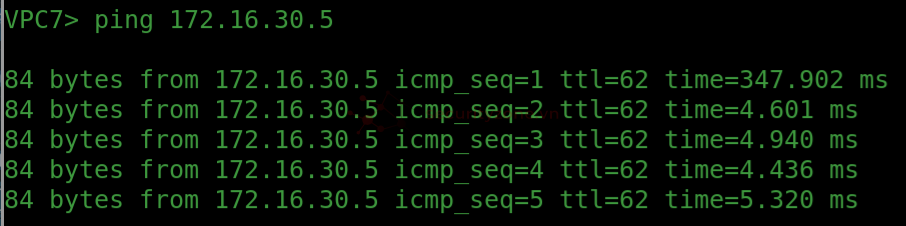

Ping từ VPC7 đến VPC8 > Thành công

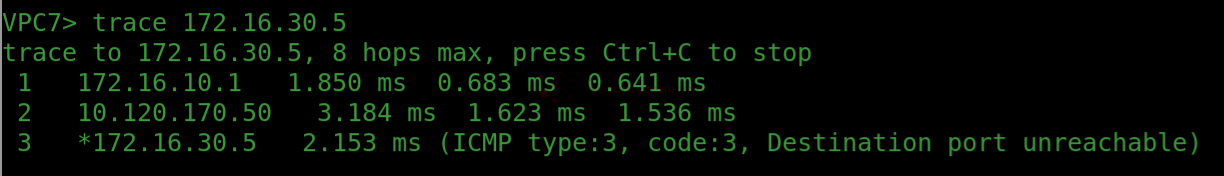

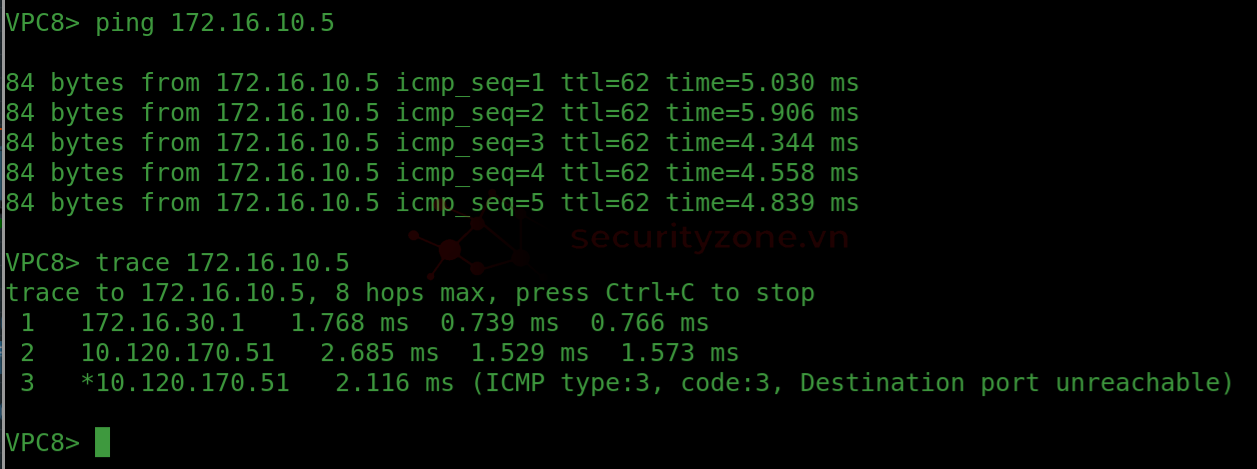

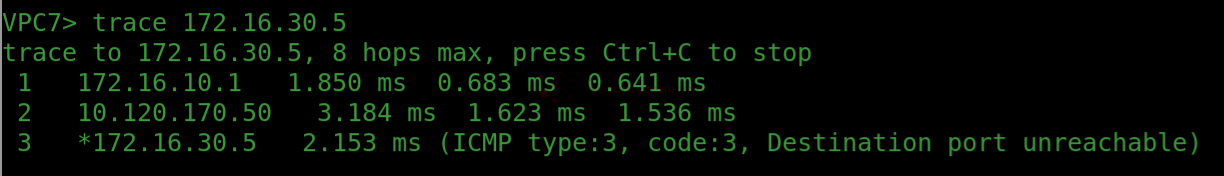

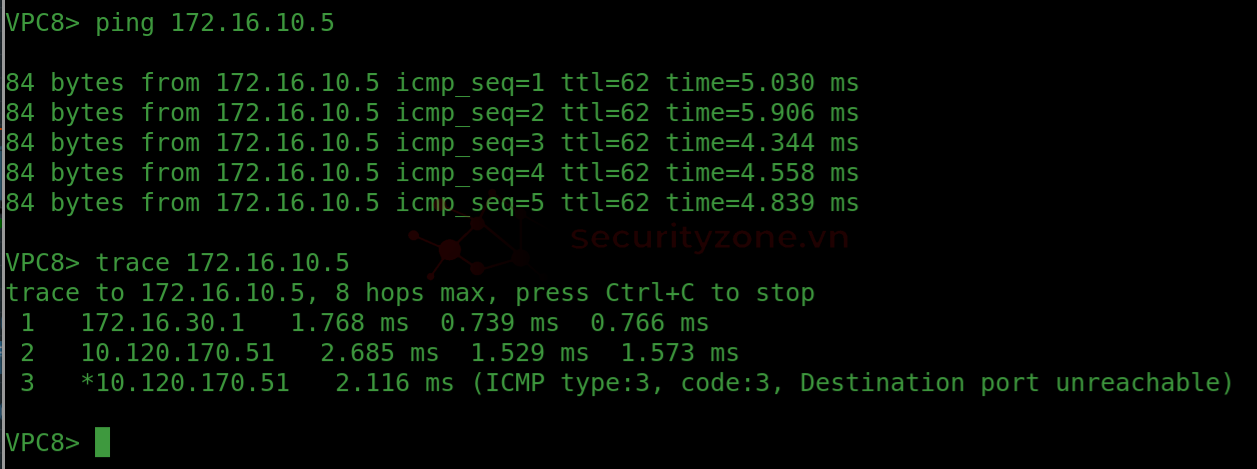

Trace đến VPC8 từ VPC7, traffic được gửi thông qua Tunnel

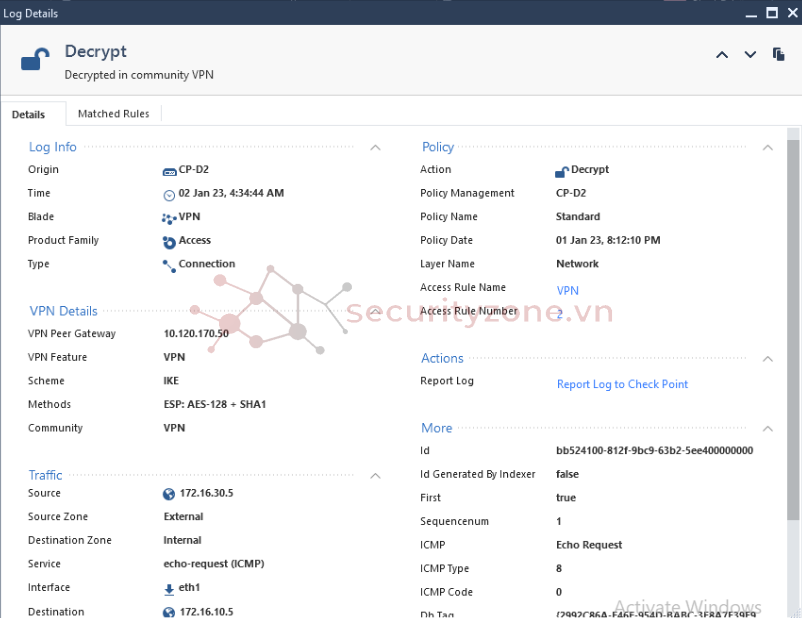

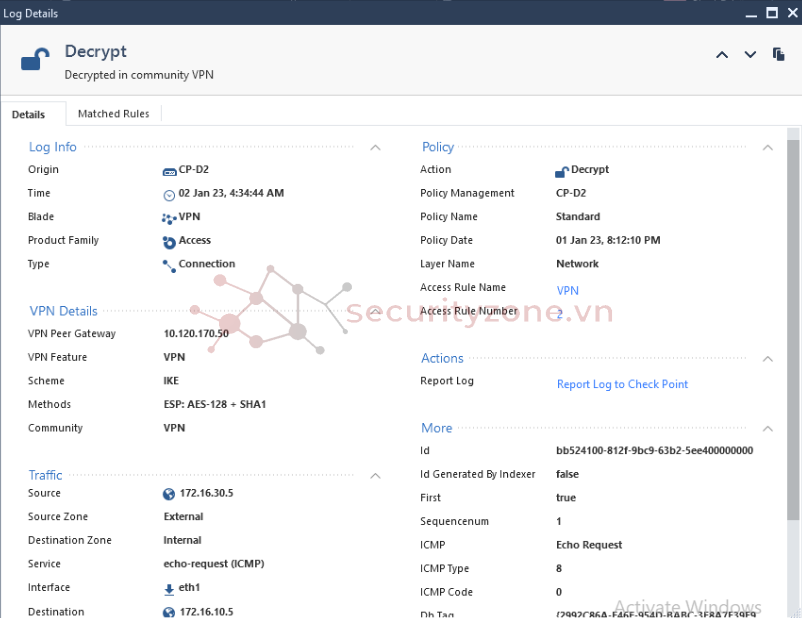

Log trên CP-D2 việc ping từ VPC7 -> VPC8

Ping và Tracert ngược lại đối với VPC8 đến VPC7 > Thành công

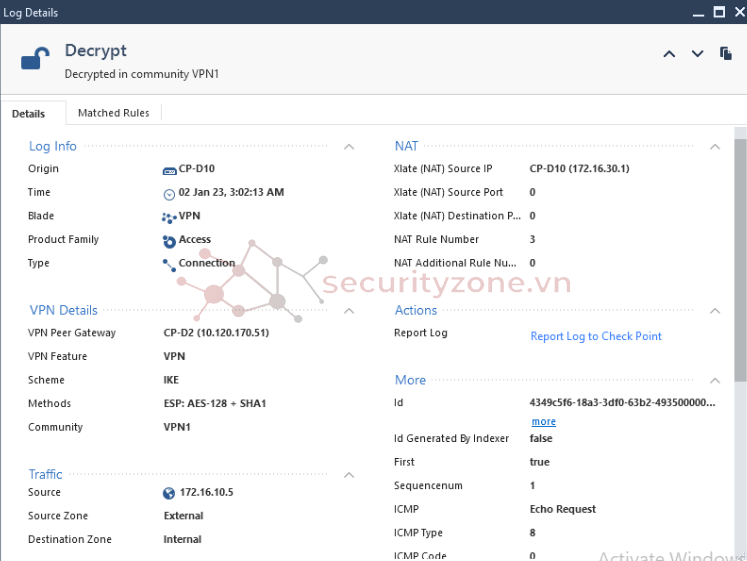

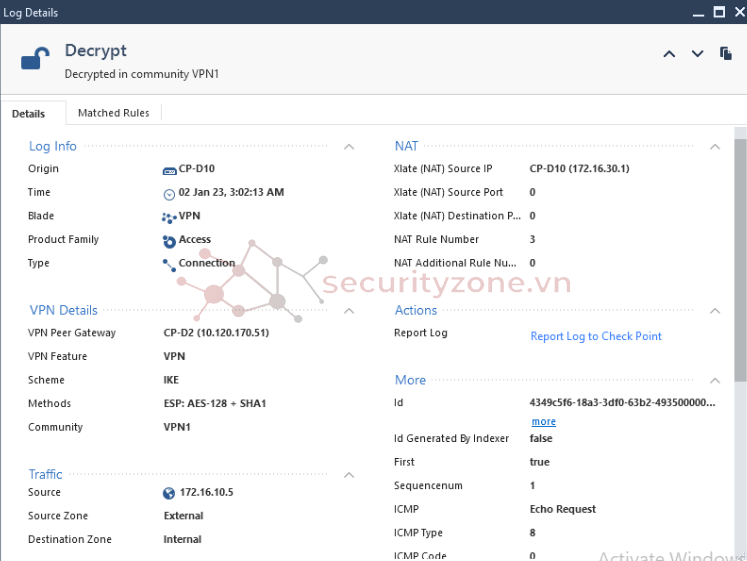

Log trên CP-D10 việc ping từ VPC8 -> VPC7

Lưu ý khi cấu hình: Hãy đảm bảo phần thuật toán mã hóa khi dựng VPN Community > Encryption cấu hình giữa 2 CheckPoint của 2 chi nhánh là phải giống nhau

CHÚC CÁC BẠN THÀNH CÔNG ~

Mục tiêu: Từ VPC của chi nhánh D2 sẽ ping được tới VPC của chi nhánh D10, dữ liệu được truyền thông qua tunnel được dựng trên CheckPoint

Topology

Các bước triển khai: triển khai trên CP-D2

- Bước 1: Trên CP-D2 ,tạo Network. Network này sẽ là lớp mạng sẽ được truyền bằng VPN tunnel. Object > New Network...

Tạo network LAN-D10 - là lớp mạng LAN của chi nhánh D10

Tạo network LAN-D2 - là lớp mạng LAN của chi nhánh D2

Network được tạo thành công

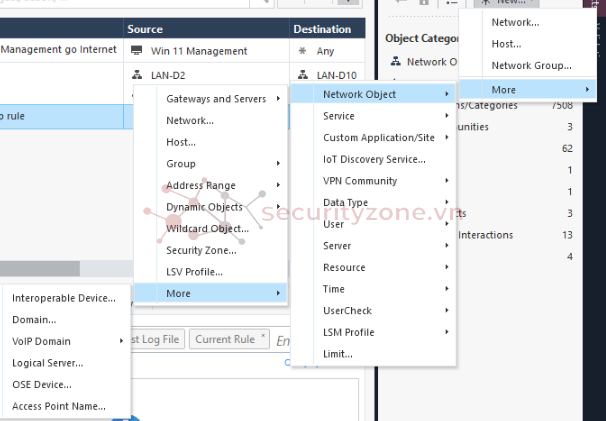

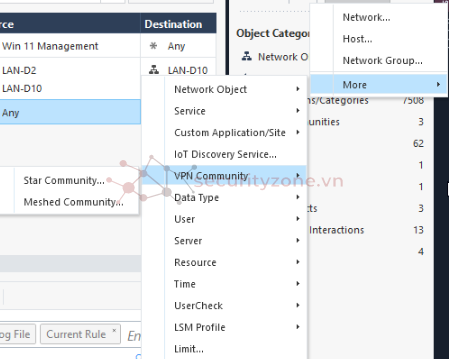

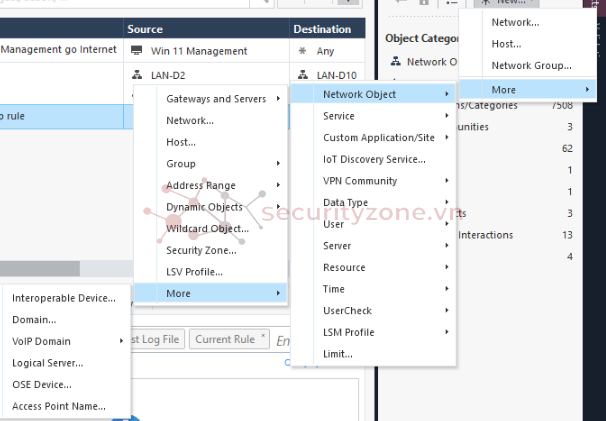

- Bước 2: Tạo Remote Security Gateway, ở đây Local Security Gateway là CP-D2 nên Remote sẽ là CP-D10, New... > More > Network Object > More > Interoperable Device

Tạo Interoperable Device

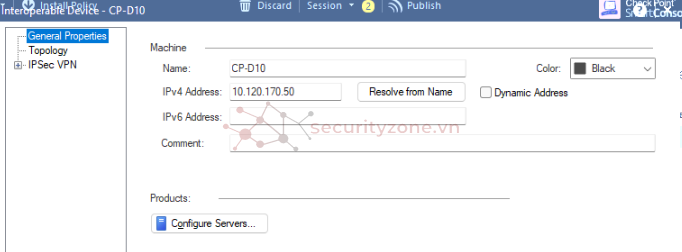

Cấu hình các thông tin của CP-D10

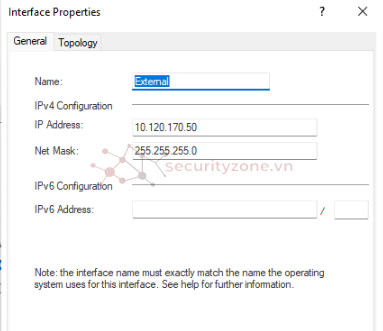

Tạo Interface External cho CP-D10, Topology > New...

Cấu hình các thông tin thêm cho Interface External cho CP-D10

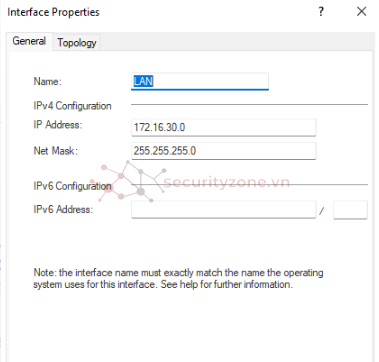

Tạo Interface LAN cho CP-D10, Topology > New...

Cấu hình các thông tin thêm cho Interface LAN cho CP-D10

Các Interface được tạo thành công

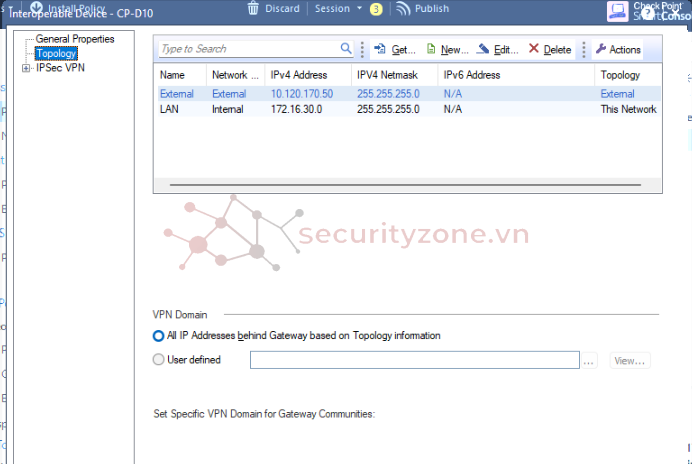

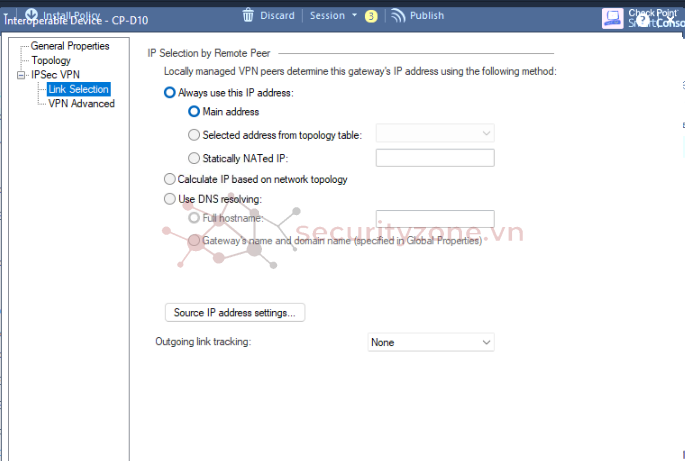

Cấu hình các thông tin của CP-D10

Cấu hình các thông tin của CP-D10

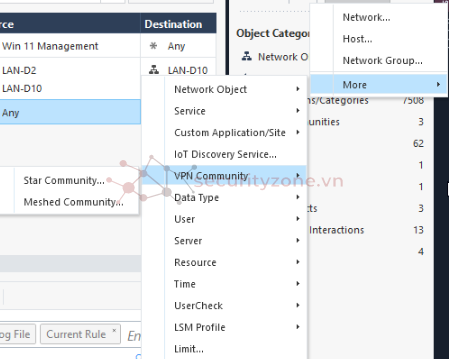

- Bước 3: Tạo VPN Community, New > More > VPN Community > Meshed Community...

Tạo VPN Community

Star, Meshed là các kiểu thiết kế mô hình mạng. Tùy vào thiết kế của từng mô hình, ta sẽ cấu hình VPN Community khác nhau. Đọc thêm tài liệu tại link này Site-to-site VPN

Thêm các Gateway đã tạo, VPN Domain sẽ là lớp mạng mà Gateway đó quản lý

Cấu hình các thuật toán mã hóa dữ liệu

Cấu hình Tunnel Management, VPN tunnel sharing được cấu hình dựa theo 3 lựa chọn trên

Cấu hình Shared Secret

Tại Advanced, Disable NAT inside the VPN Community

VPN community tạo thành công

- Bước 4: Tạo rule cho VPN

Tạo Rule cho VPN

- Bước 5: Kiểm tra trạng thái của Tunnel ở SmartView Monitor

Trạng thái của Tunnel sau khi tạo trên CP-D2

Cấu hình tương tự đối với CP-D10, ta sẽ được kết quả như sau:

Trạng thái của tunnel sau khi tạo trên CP-D10

Ping từ VPC7 đến VPC8 > Thành công

Trace đến VPC8 từ VPC7, traffic được gửi thông qua Tunnel

Log trên CP-D2 việc ping từ VPC7 -> VPC8

Ping và Tracert ngược lại đối với VPC8 đến VPC7 > Thành công

Log trên CP-D10 việc ping từ VPC8 -> VPC7

Lưu ý khi cấu hình: Hãy đảm bảo phần thuật toán mã hóa khi dựng VPN Community > Encryption cấu hình giữa 2 CheckPoint của 2 chi nhánh là phải giống nhau

CHÚC CÁC BẠN THÀNH CÔNG ~

Sửa lần cuối:

Bài viết liên quan

Bài viết mới