AnhTuIS

Moderator

Cấu hình các tính năng cơ bản cho Cisco FTD (Interface, Routing, Management)

- Cisco Firepower Threat Defense (FTD) là nền tảng firewall thế hệ mới tích hợp khả năng kiểm soát truy cập, IDS/IPS và quản lý tập trung qua Firepower Management Center (FMC) hoặc FDM. Trước khi triển khai các tính năng nâng cao, việc cấu hình đúng các thành phần cơ bản như Interface, Routing và Management là bước bắt buộc để thiết bị hoạt động ổn định trong mạng. Bài viết này tập trung vào cách thiết lập những cấu hình nền tảng đó một cách rõ ràng và thực tế nhất.

- Mình có 1 bài viết giới thiệu về Cisco FTD các bạn xem ở Tìm hiểu Cisco FTD, FDM và FMC: Kiến trúc & Mô hình Quản lý

Mục lục:

I. Cấu Hình Interface

1. Các chế độ Interface (Routed, Inline, Passive, Bridge Group)

2. Cấu hình Interface Vật lý

3. Cấu hình Subinterface (VLAN Tagging)

4. Cấu hình Interface Quản lý (Management Interface)

II. Cấu Hình Routing (Định Tuyến)

1. Cấu hình Static Route

2. Giới thiệu về Dynamic Routing (OSPF)

III. Cấu Hình Management (Quản Lý Hệ Thống)

1. Cấu hình Truy cập Quản lý (Management Access)

2. Cấu hình Cài đặt Hệ thống (System Settings)

IV. Kết Luận

I. Cấu Hình Interface

1. Các chế độ Interface (Routed, Inline, Passive, Bridge Group)

- FTD hỗ trợ nhiều chế độ hoạt động cho các interface, mỗi chế độ phục vụ một mục đích khác nhau trong kiến trúc mạng:- Routed Mode: Chế độ mặc định và phổ biến nhất. Mỗi interface hoạt động ở Layer 3, yêu cầu một địa chỉ IP trên một subnet duy nhất và tham gia vào quá trình định tuyến.

- Passive Mode: Interface chỉ nhận bản sao lưu lượng (từ cổng SPAN/Mirror) để giám sát và phát hiện mối đe dọa, không tham gia vào luồng dữ liệu thực tế.

- Inline Mode: FTD hoạt động như một thiết bị trong suốt (transparent firewall) ở Layer 2, không cần địa chỉ IP trên các interface dữ liệu.

- Bridge Group: Nhóm các interface lại với nhau để hoạt động như một Switch Layer 2.

2. Cấu hình Interface Vật lý

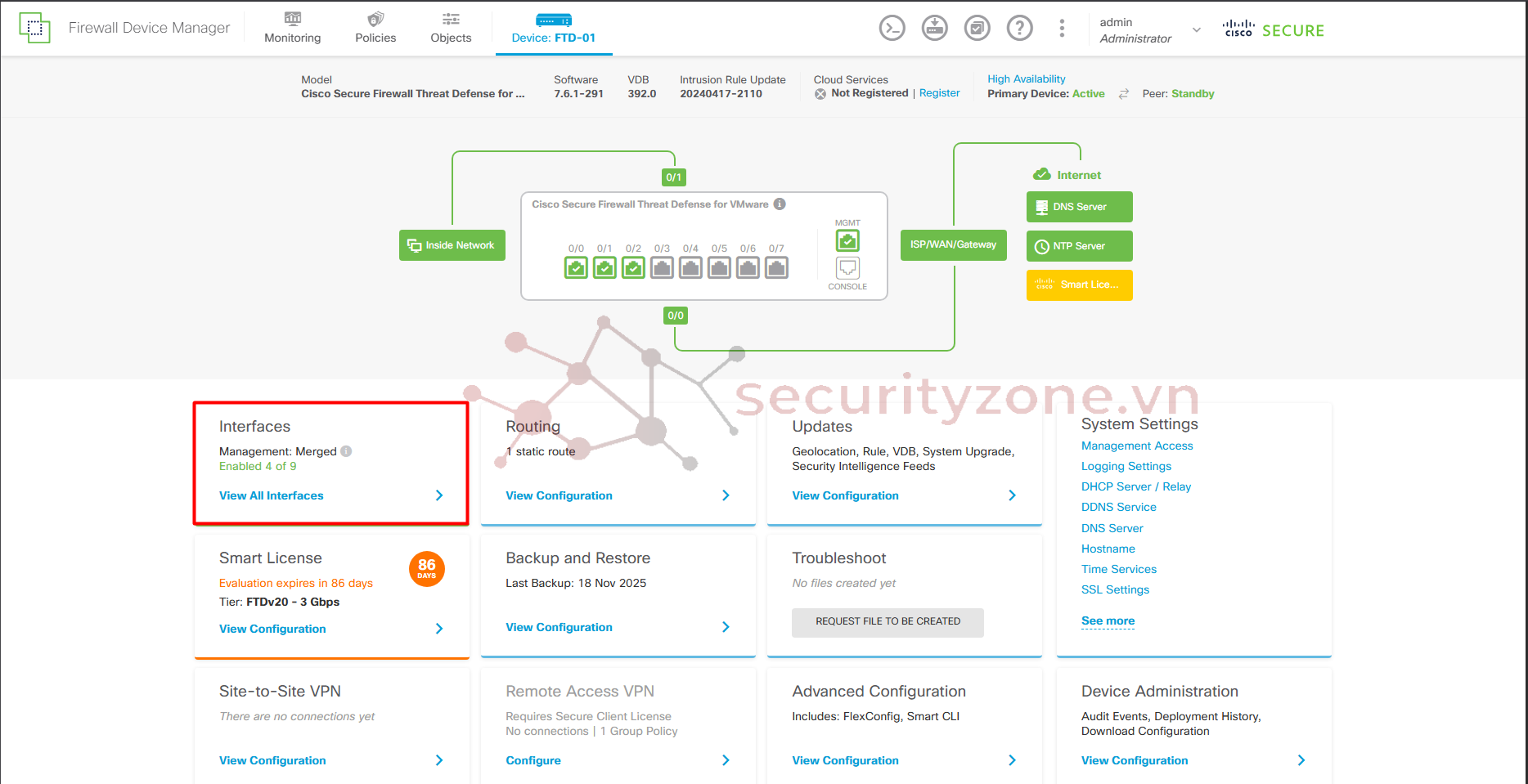

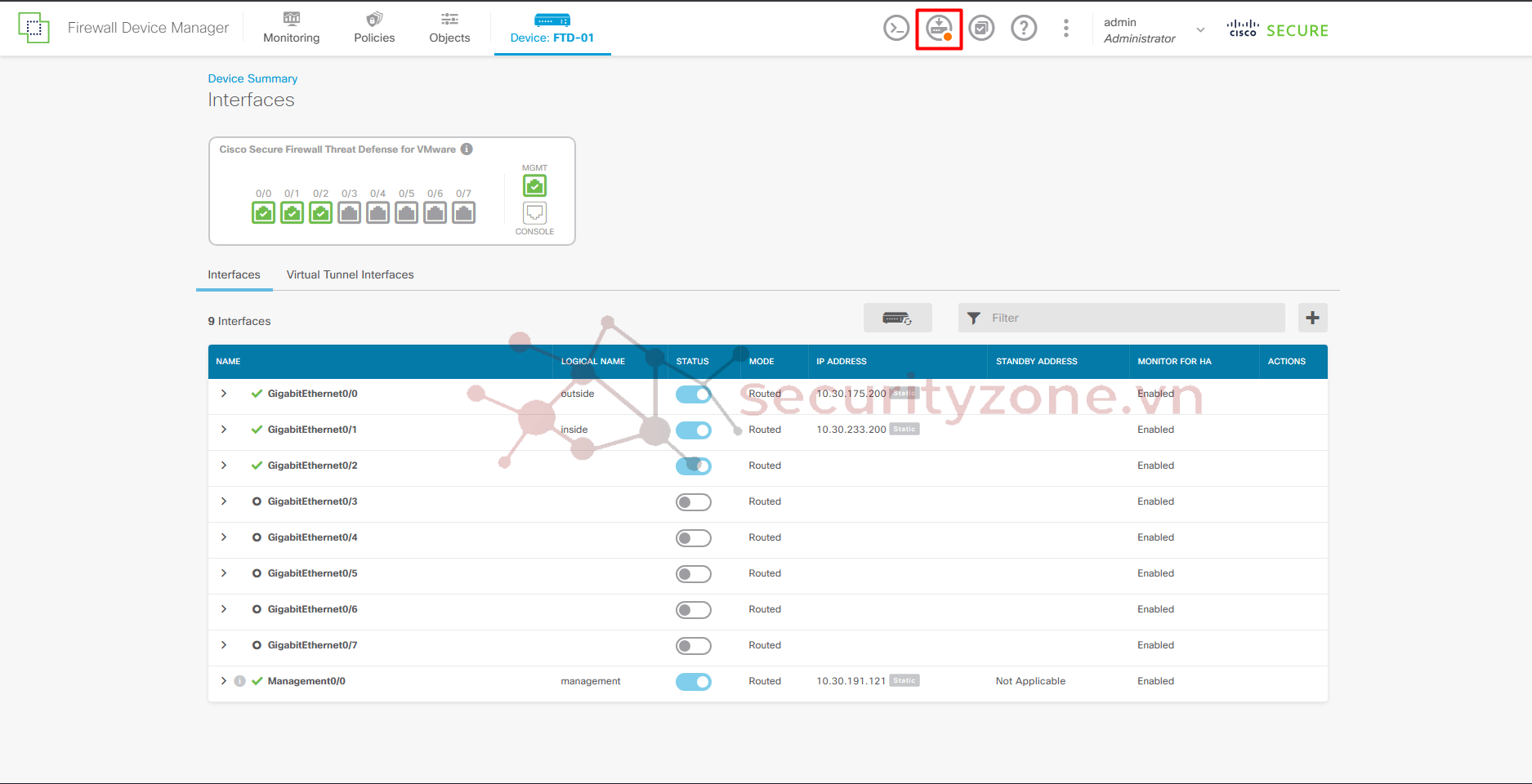

- Vào Device Summary -> Interfaces -> View Interfaces

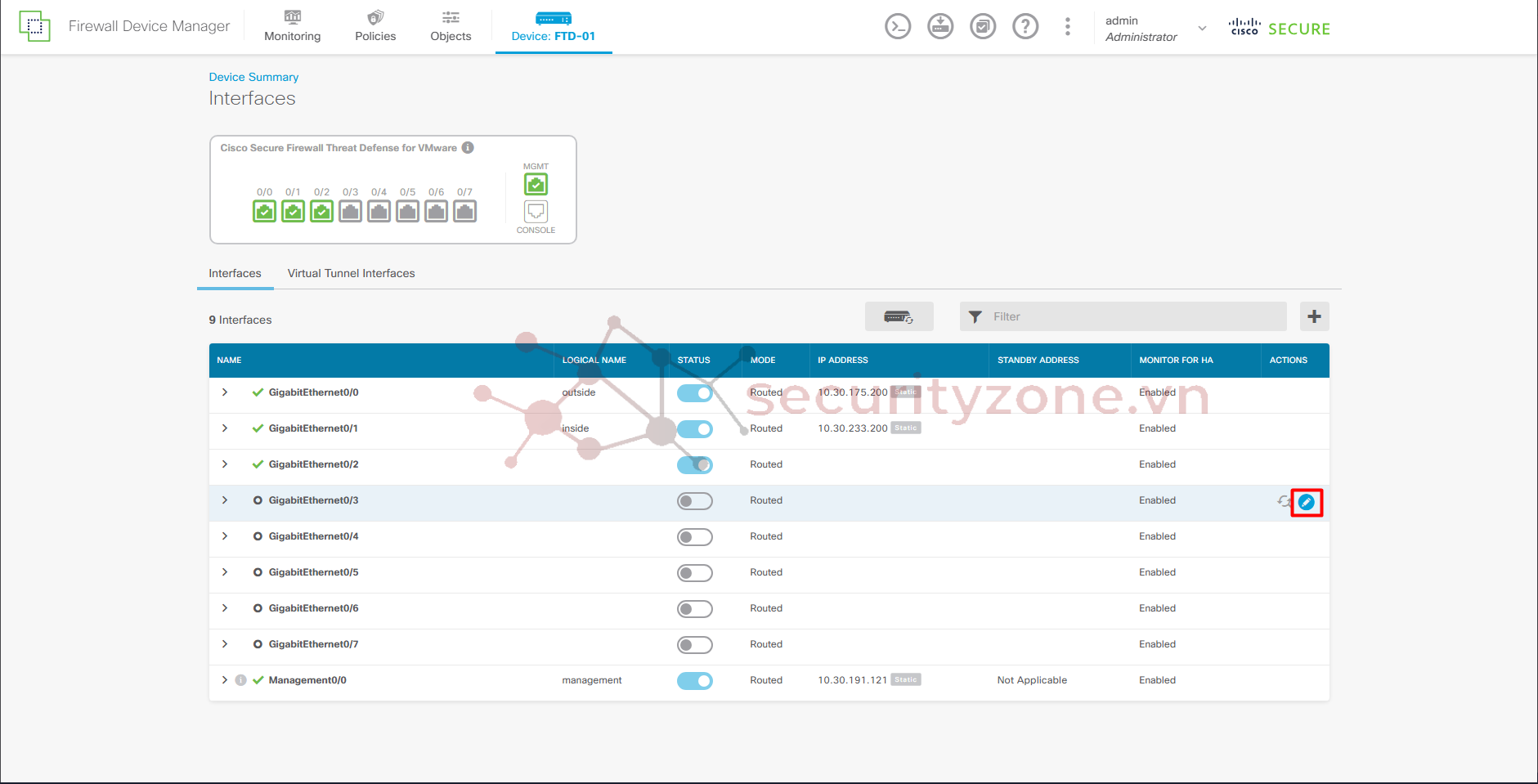

- Nhấn vào edit để chỉnh sửa interface tương ứng

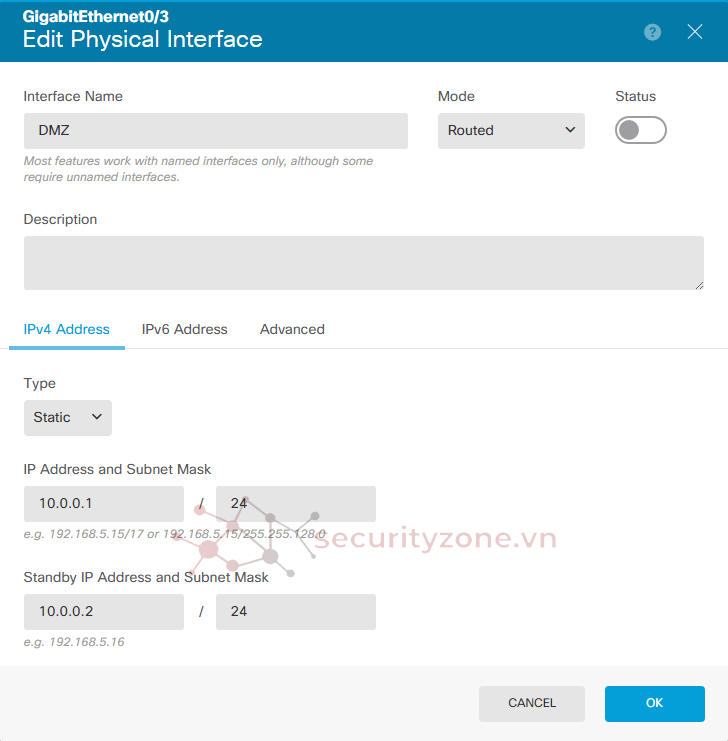

- Cấu hình các thông tin trên interface

- Kích hoạt và đặt tên: Bật tùy chọn Enable và đặt tên interface sao cho dễ nhận diện, ví dụ: Outside, Inside, DMZ.

- Chế độ hoạt động: Ở mục Mode, chọn Routed để interface hoạt động theo mô hình định tuyến thông thường.

- Gán địa chỉ IP: Trong phần IP Address, chọn Static hoặc DHCP.

- Nếu dùng Static, nhập IP và subnet mask, ví dụ: 192.168.1.1/24.

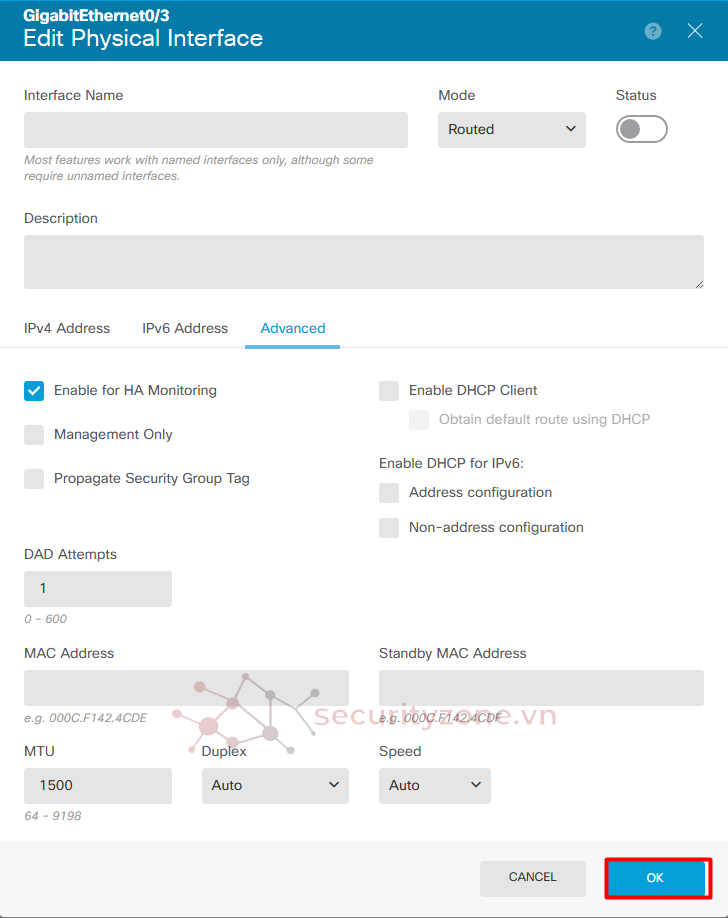

- Tab Advance: các tùy chọn mở rộng

- HA Monitoring: bật nếu interface dùng để giám sát HA.

- DHCP Client: bật khi muốn interface lấy IP từ DHCP.

- Management Only: chỉ bật nếu interface này dành riêng cho quản lý.

- Security Group Tag: để mặc định, trừ khi bạn dùng TrustSec.

- MAC / Standby MAC: chỉ đặt khi cần MAC thủ công hoặc dùng HA.

- MTU / Speed / Duplex: giữ mặc định (1500 / Auto / Auto) trừ khi có yêu cầu đặc biệt.

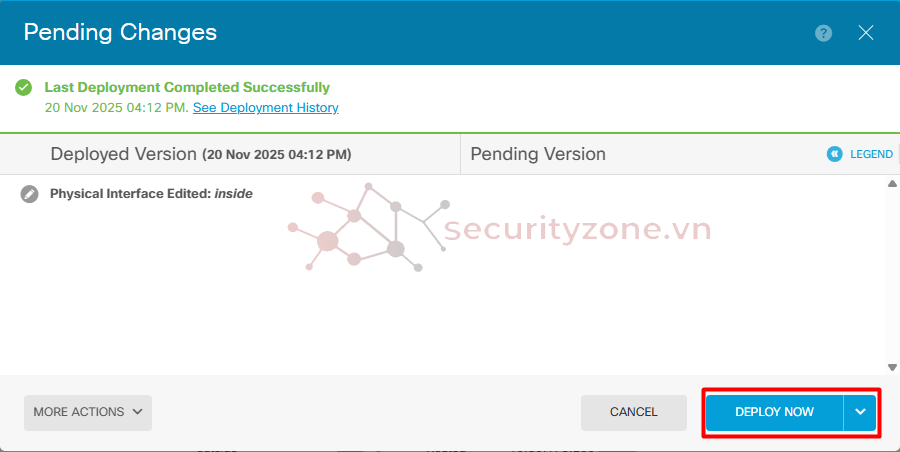

- Lưu và triển khai: Nhấn OK để lưu interface. Khi đã hoàn tất cấu hình cho tất cả các interface, nhấn Deploy để áp dụng lên thiết bị.

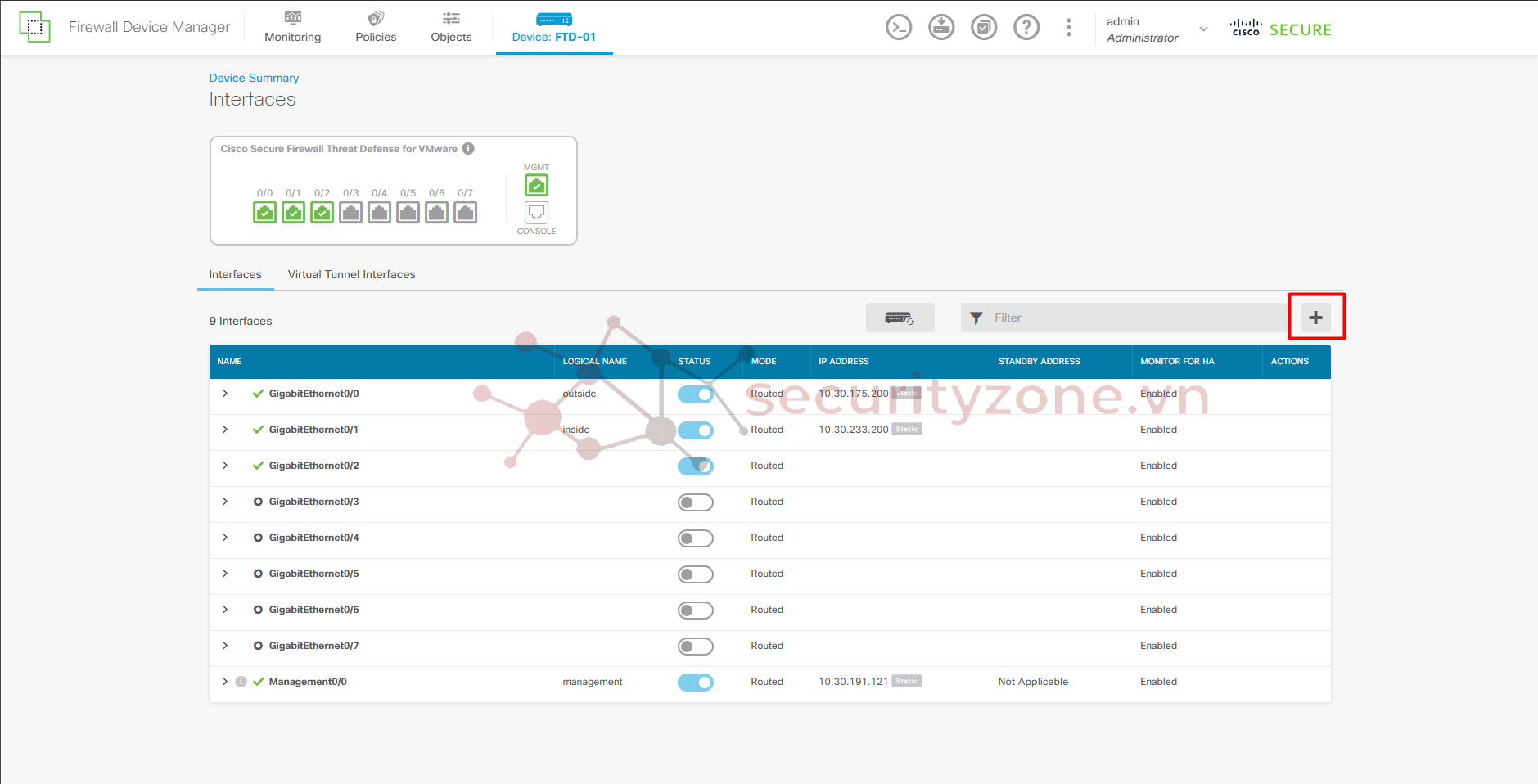

3. Cấu hình Subinterface (VLAN Tagging)

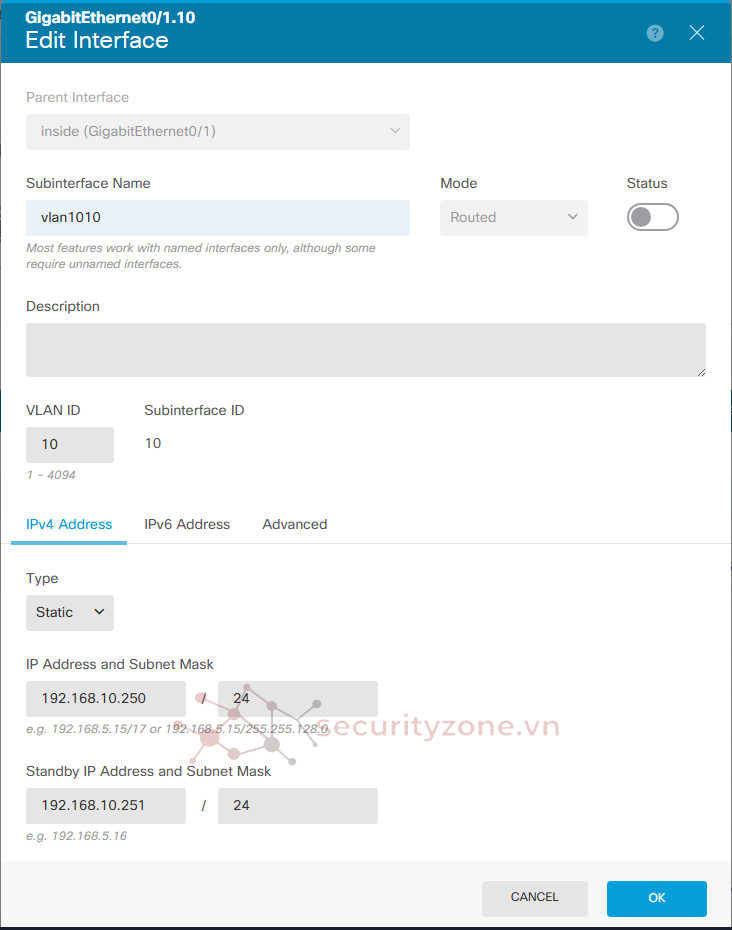

- Vào Device Summary -> Interfaces -> View Interfaces- Nhấn dấu + để thêm interface

- Cấu hình các thông tin của sub-interface như tên IP Parent interface, tab Advanced tương tự như interface

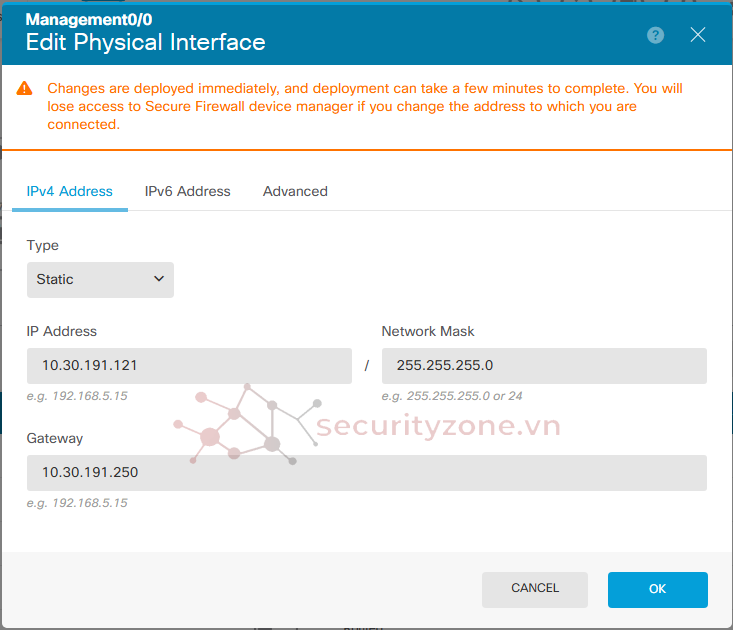

4. Cấu Hình Interface Quản Lý (Management Interface)

- Interface quản lý (Management0/0) được sử dụng để truy cập FDM, Smart Licensing và cập nhật cơ sở dữ liệu.

- Trong trang Interfaces, tìm và chọn interface Management.

- Cấu hình IP và Gateway: Cấu hình IP tĩnh hoặc DHCP cho interface này.

- Trong phần Default Gateway, đặt địa chỉ IP của Default Gateway cho mạng quản lý.

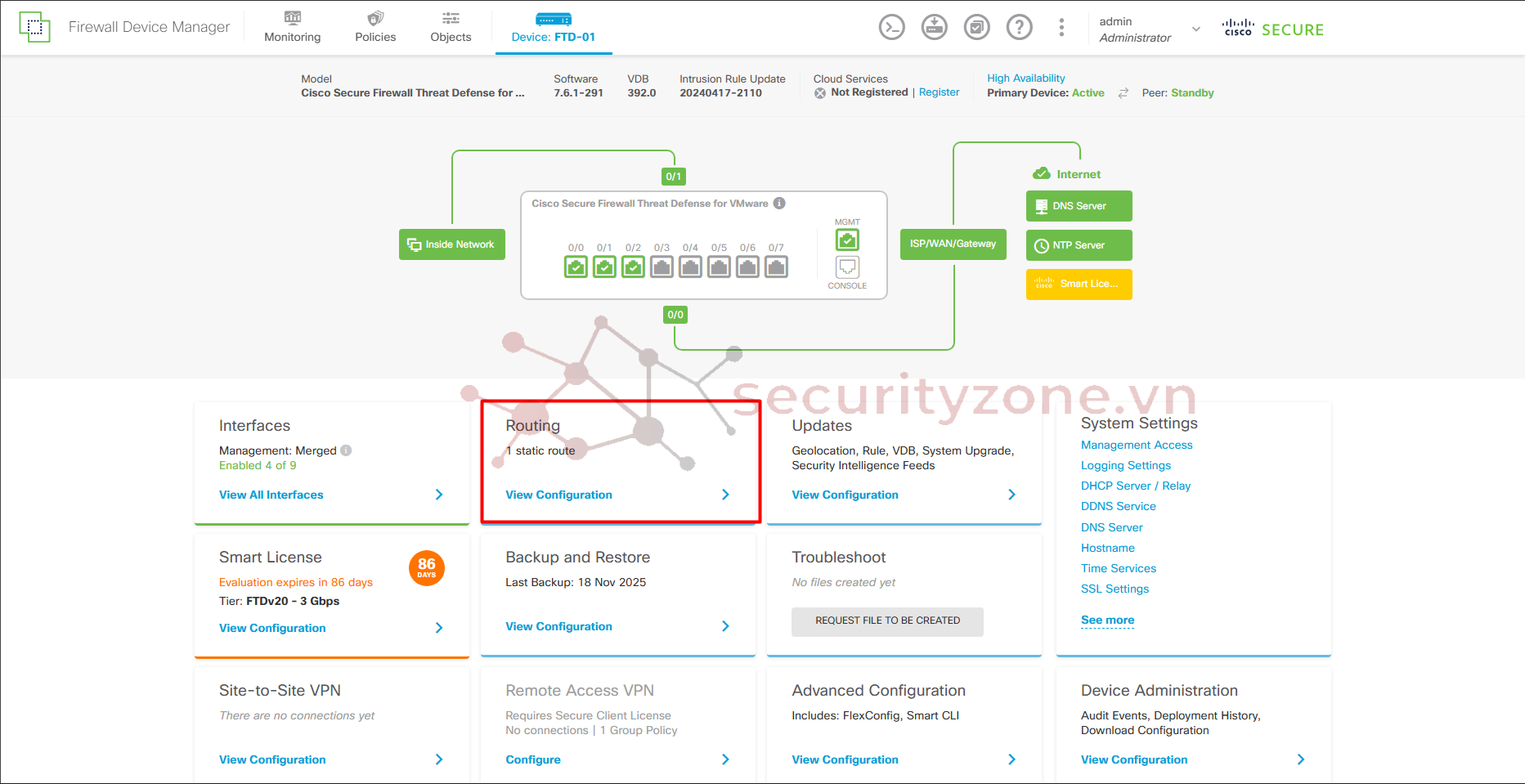

II. Cấu Hình Routing (Định Tuyến)

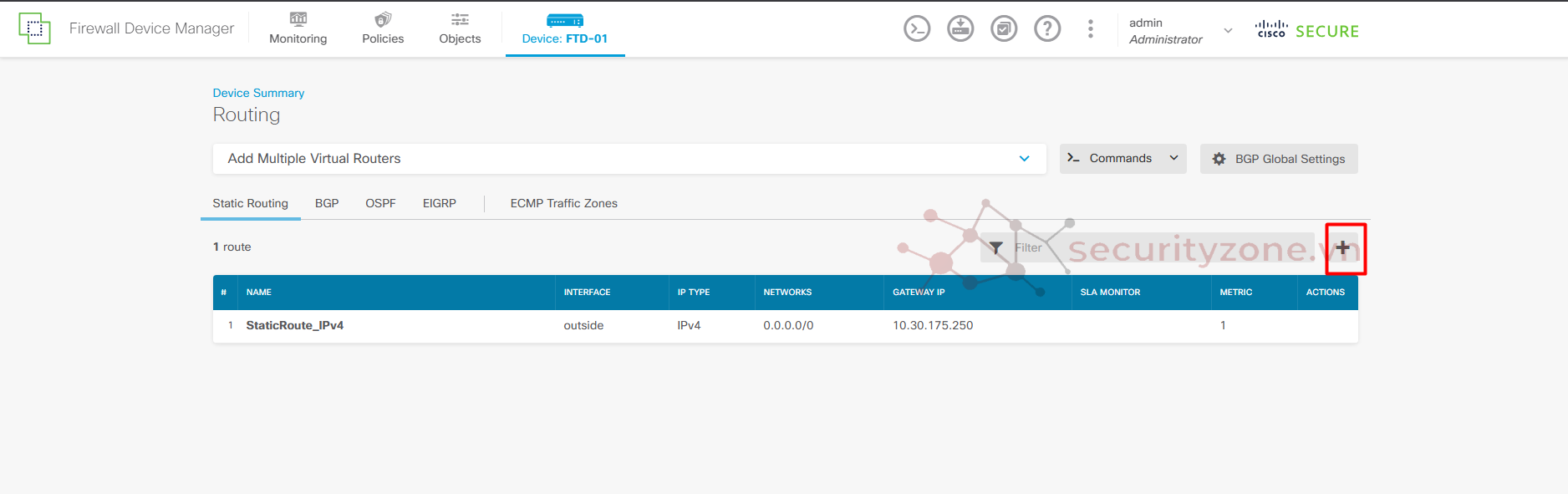

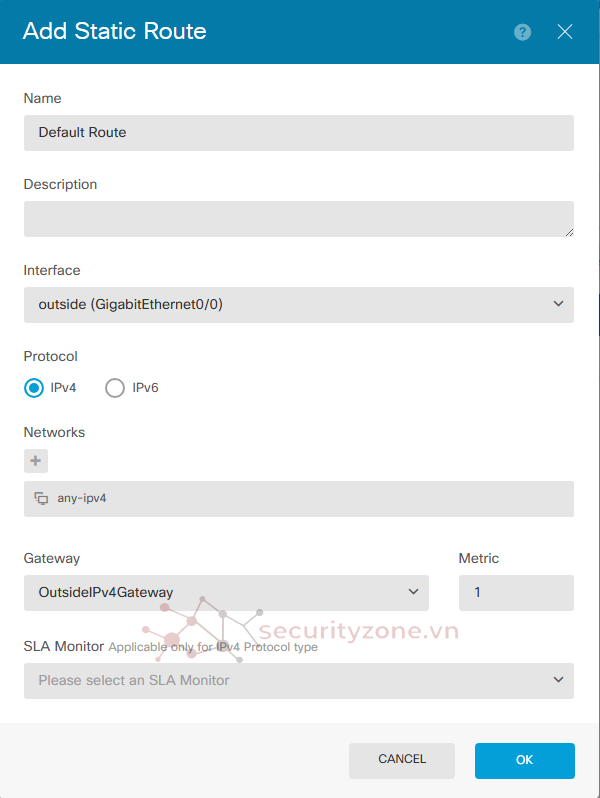

1. Cấu hình Static Route

- Mở mục Routing: Vào Device > Routing > Static Routes.

- Thêm route mới: Nhấn + để tạo tuyến tĩnh.

- Chọn interface: Chọn interface lưu lượng sẽ đi ra (vd: Outside).

- Nhập mạng đích

- Gõ mạng cần định tuyến.

- Default Route → 0.0.0.0/0.

- Next Hop: Nhập IP gateway của router kế tiếp.

- Metric (tùy chọn): Giữ mặc định 1, trừ khi cần thay đổi.

- Lưu & Deploy: Nhấn OK, sau đó Deploy để áp dụng.

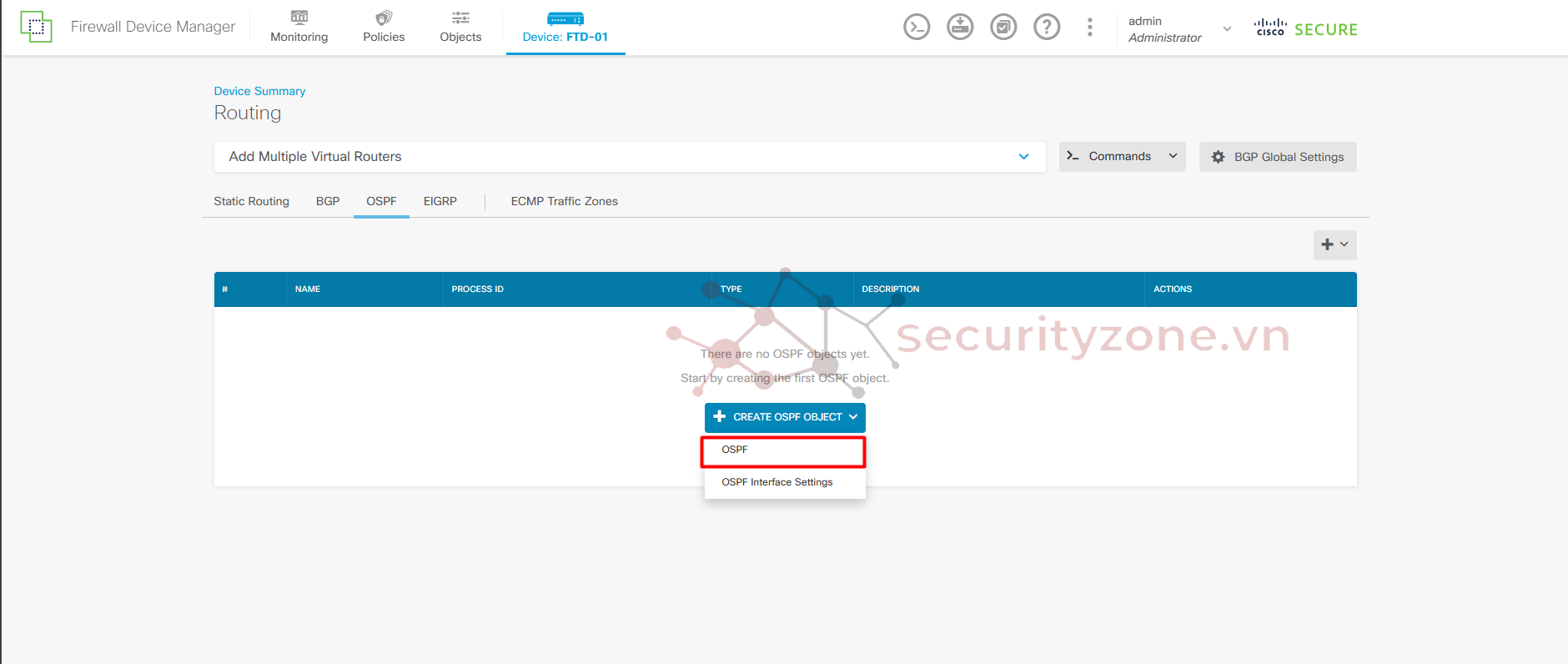

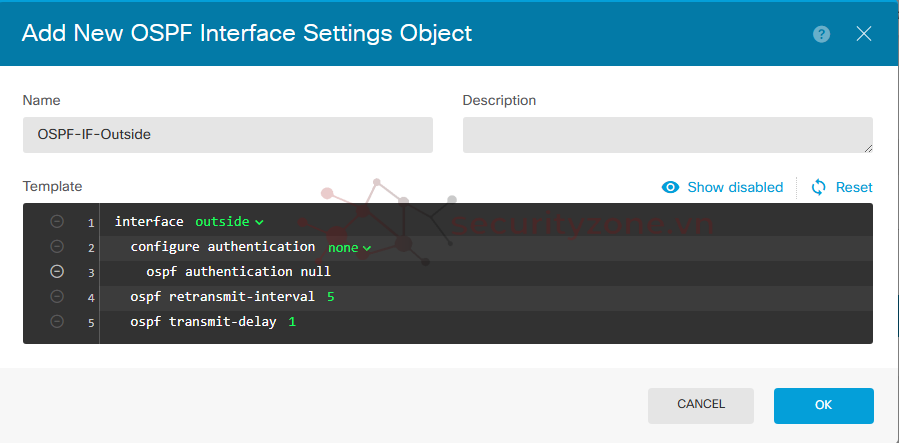

- Chuyển qua tab OSPF và chọn CREATE OSPF OBJECT -> OSPF

- Cấu hình:

- process-id → đặt process id.

- log-adj-changes → để log-state enable -> detail

- Đặt Name cho object (vd: OSPF-Process-1).

III. Cấu Hình Management (Quản Lý Hệ Thống)

1. Cấu hình Truy cập Quản lý (Management Access)

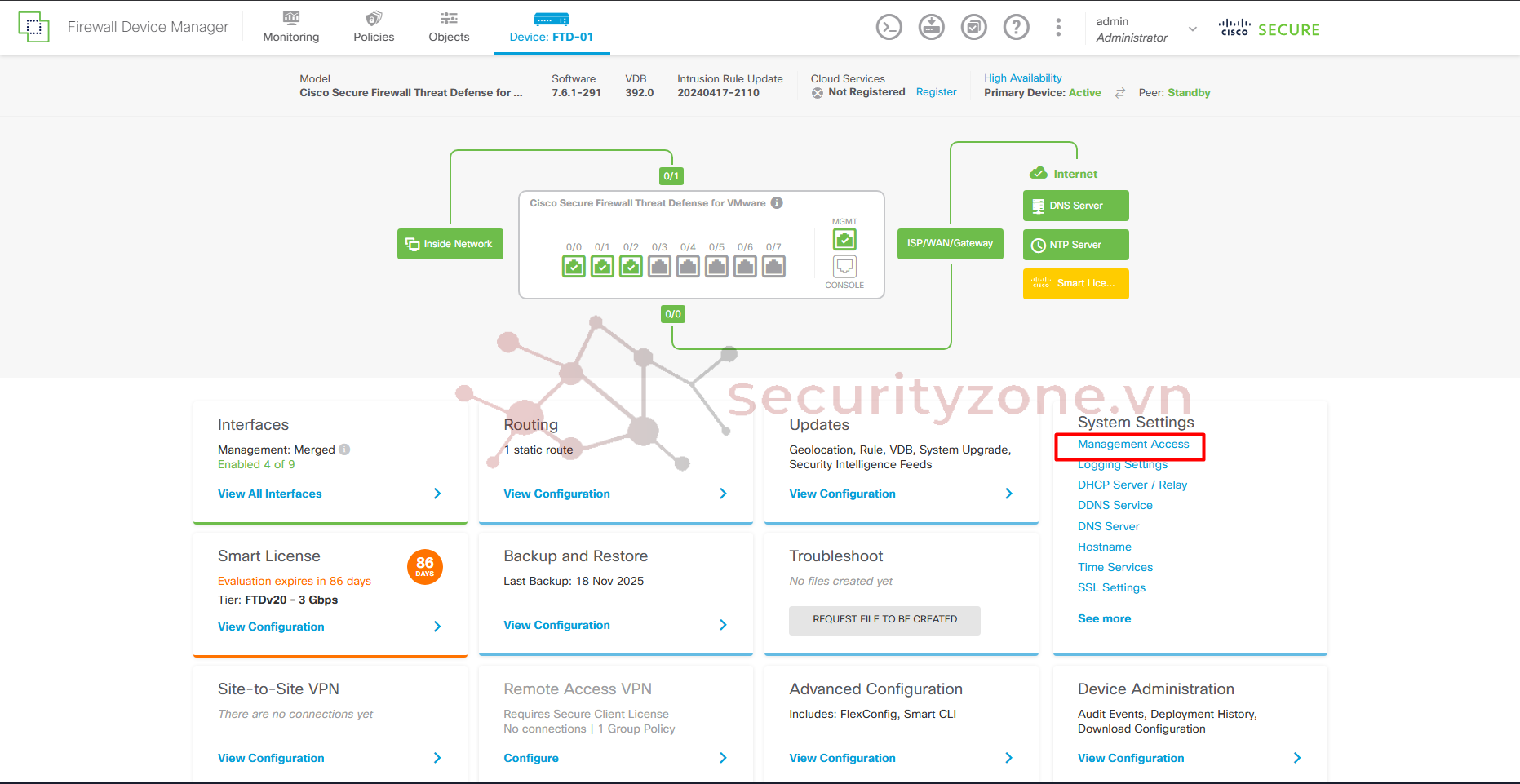

- Trên thanh điều hướng, chọn System Settings > Management Access.

- Tab AAA Configuration

- Tab này dùng để xác định nguồn xác thực cho các kết nối quản lý như HTTPS và SSH.

- Mặc định FTD sử dụng LocalIdentitySource, nghĩa là user local trên thiết bị sẽ được dùng để đăng nhập. Nếu cần tích hợp RADIUS hoặc LDAP, bạn có thể cấu hình thêm server group và chọn lại tại đây.

- Là tab chọn nơi chứa tài khoản dùng để đăng nhập quản lý thiết bị.

- Tab Management Interface

- Tab này kiểm soát những mạng nào được phép truy cập giao diện quản lý qua HTTPS hoặc SSH.

- Bạn có thể tạo nhiều rule, mỗi rule quy định: giao thức (HTTPS/SSH) + mạng được phép truy cập.

- Theo mặc định trong hình, FTD đang cho phép any-ipv4 và any-ipv6, tức là toàn mạng có thể truy cập, điều này không an toàn. Nên giới hạn lại theo mạng quản trị nội bộ.

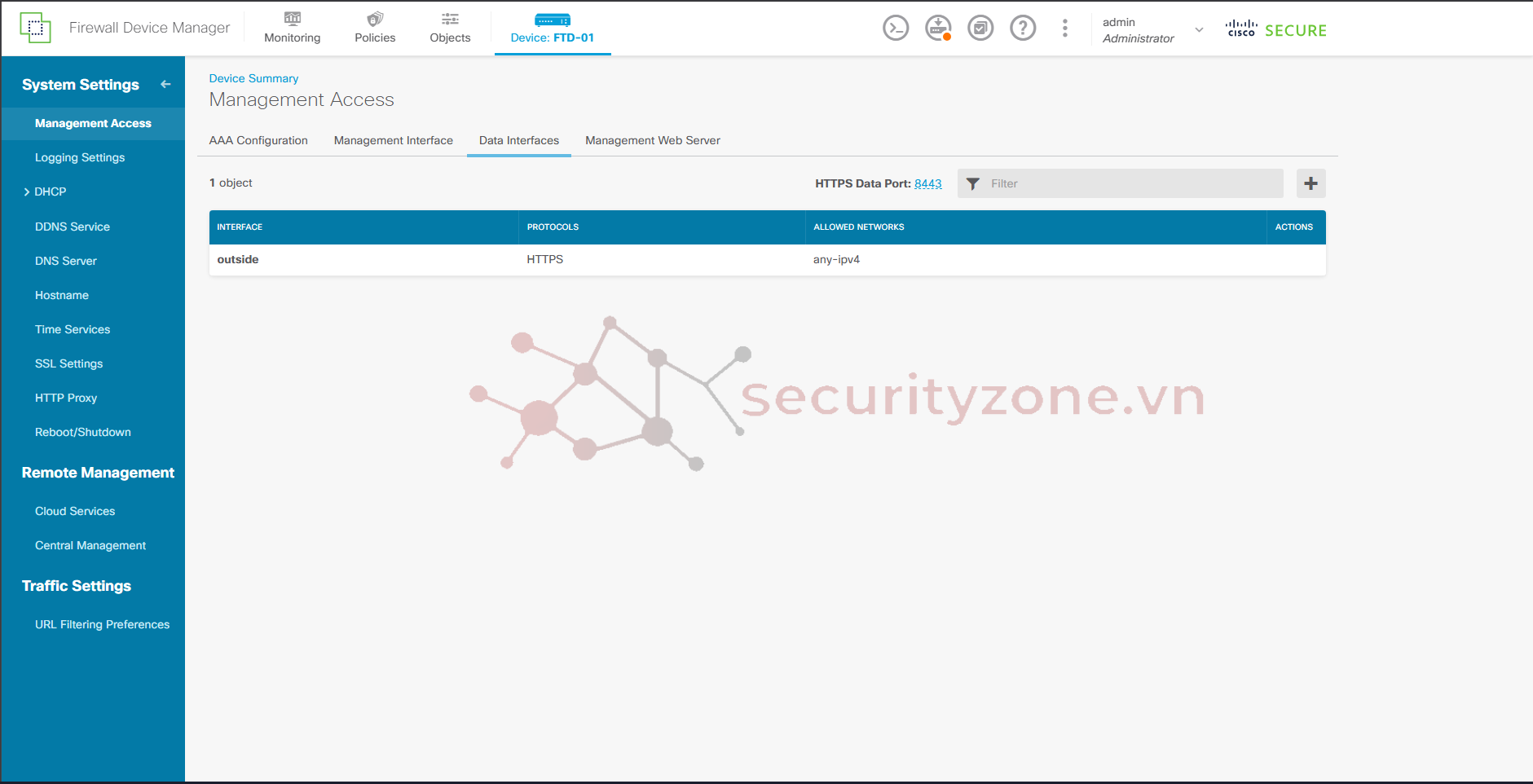

- Tab Data Interfaces

- Tab này cho phép bật truy cập quản lý qua các data interface (ví dụ: Inside, DMZ), thay vì chỉ dùng cổng management vật lý.

- Bạn có thể tùy chỉnh:

- Interface: chọn interface sẽ dùng để quản trị.

- Protocols: HTTPS hoặc SSH.

- Allowed Networks: dải mạng được phép truy cập vào FDM qua interface này.

- HTTPS Data Port: cổng HTTPS cho data interface (vd: 8443).

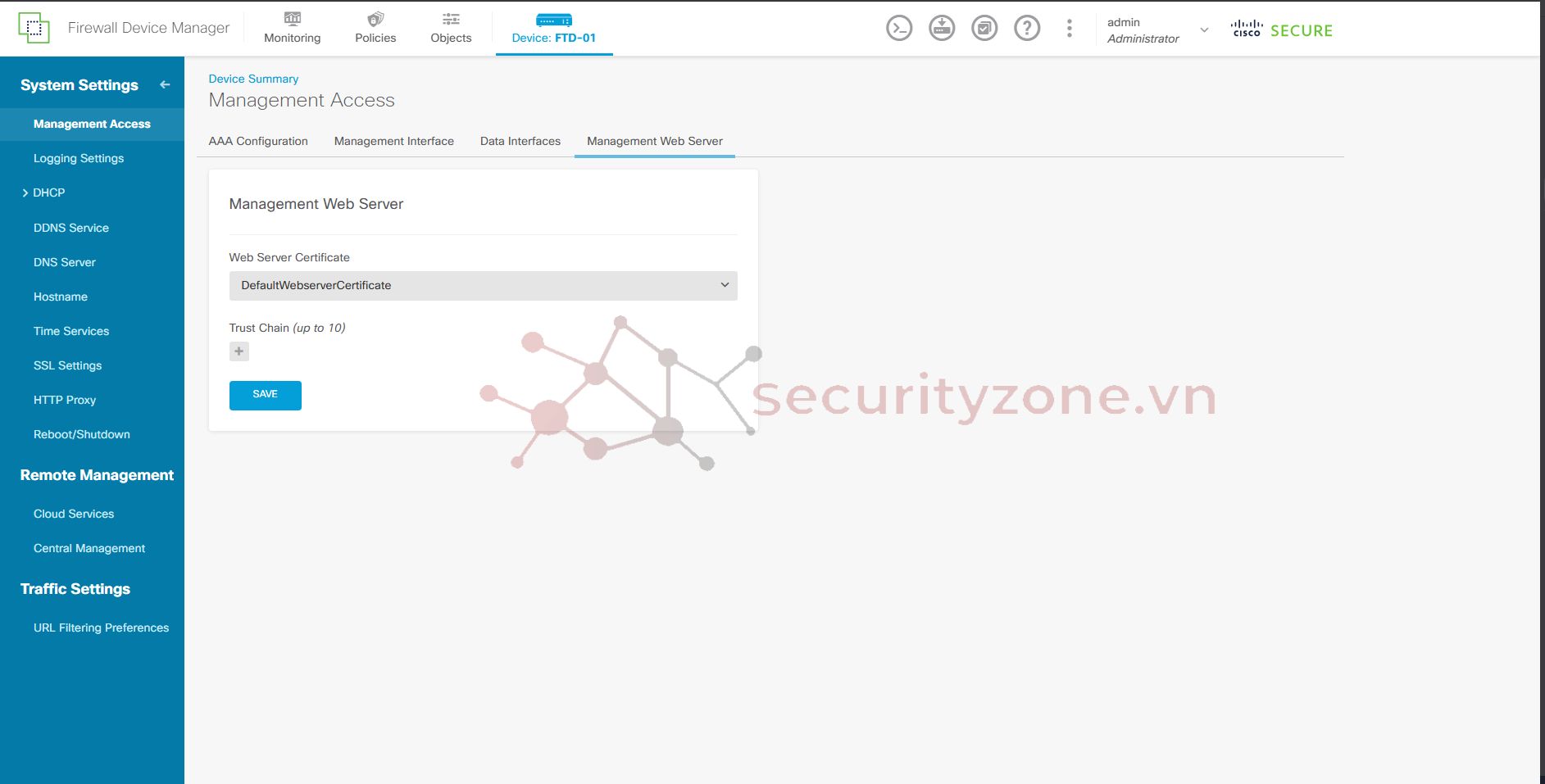

- Tab Management Web Server

- Tab này quản lý certificate HTTPS dùng cho giao diện FDM.

- Thiết bị mặc định sử dụng chứng chỉ tự ký (DefaultWebserverCertificate). Bạn có thể thay bằng certificate CA-signed để tránh cảnh báo bảo mật khi truy cập bằng trình duyệt.

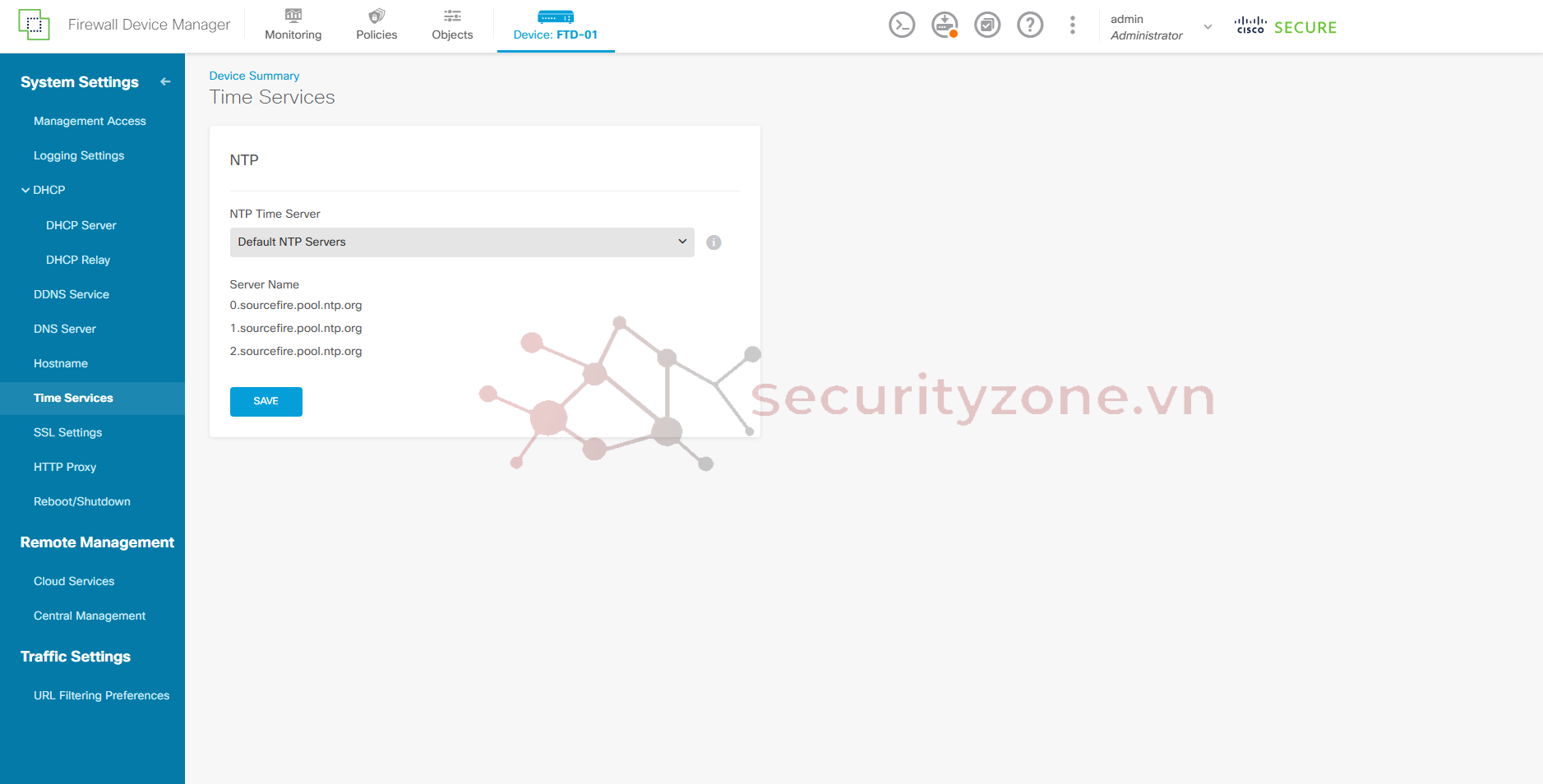

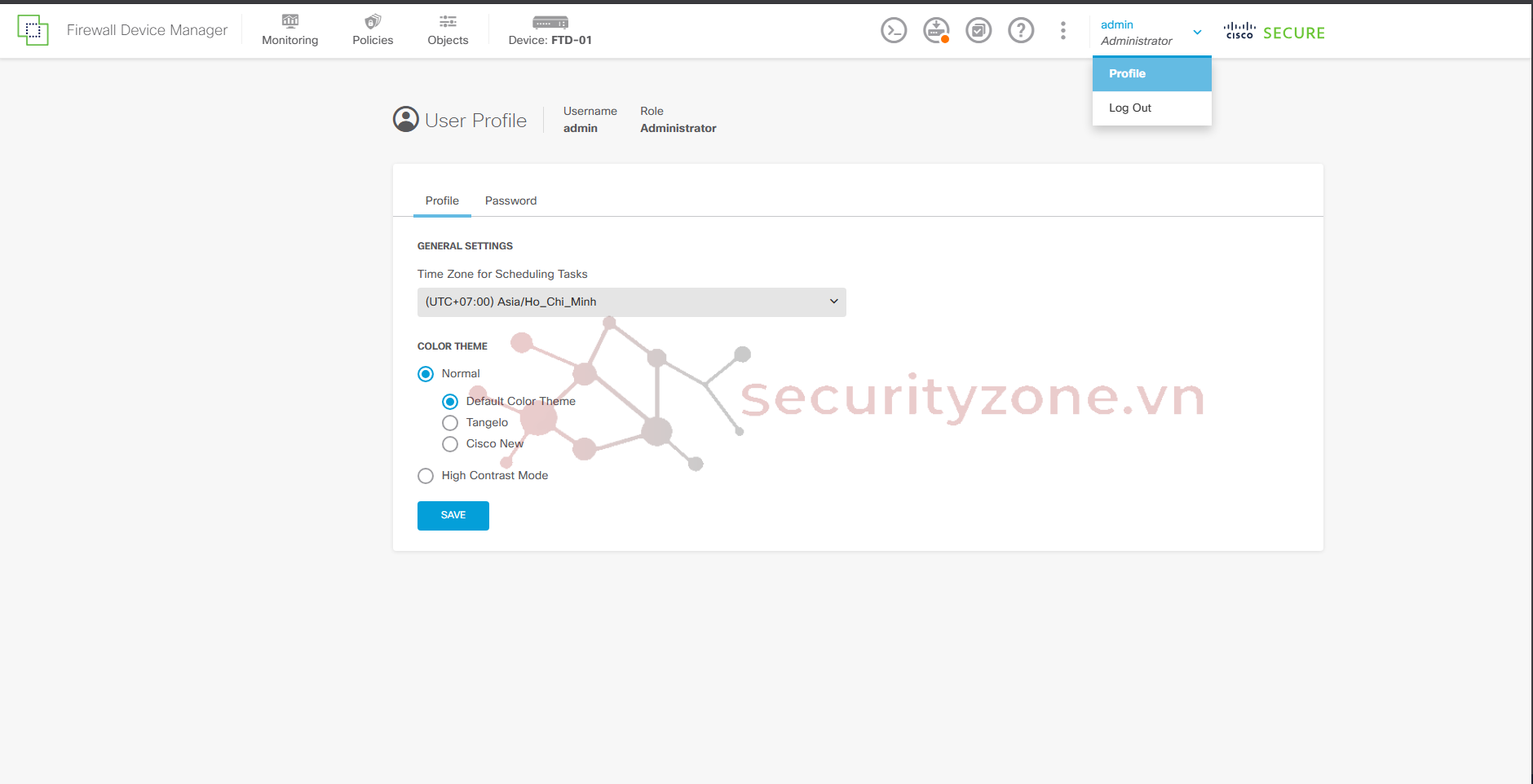

2. Cấu hình Cài đặt Hệ thống (System Settings)

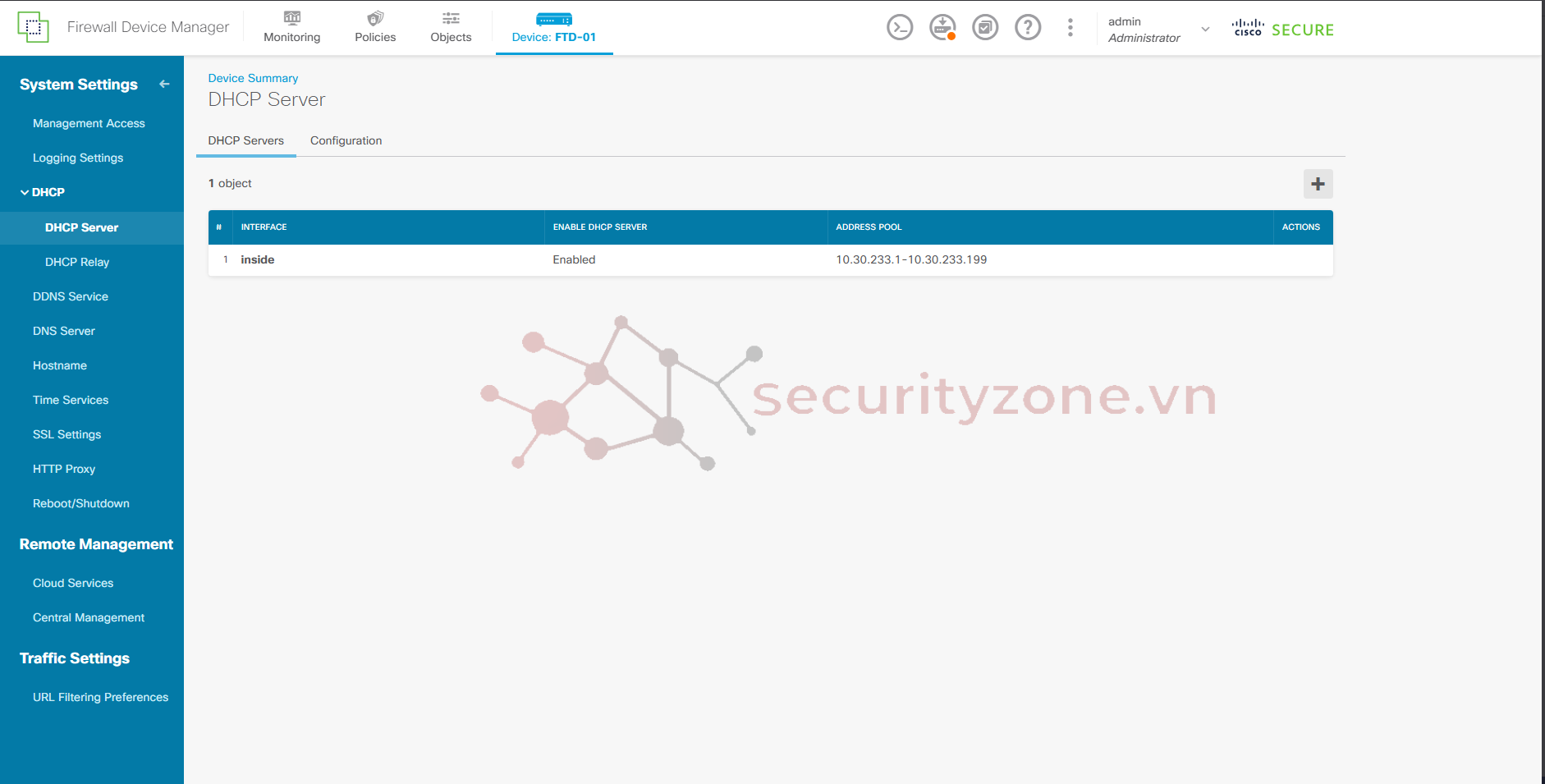

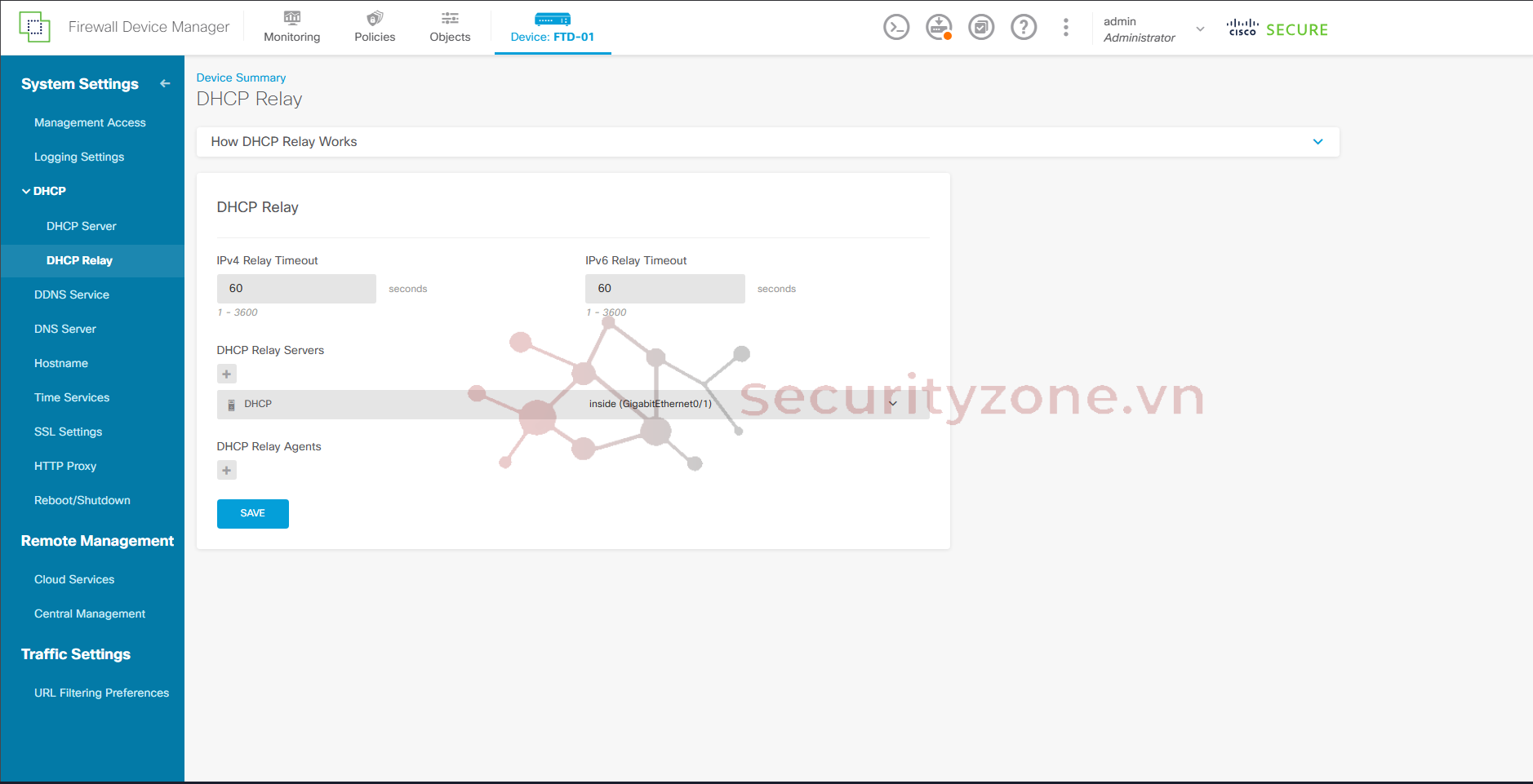

- DHCP Server và DHCP Relay

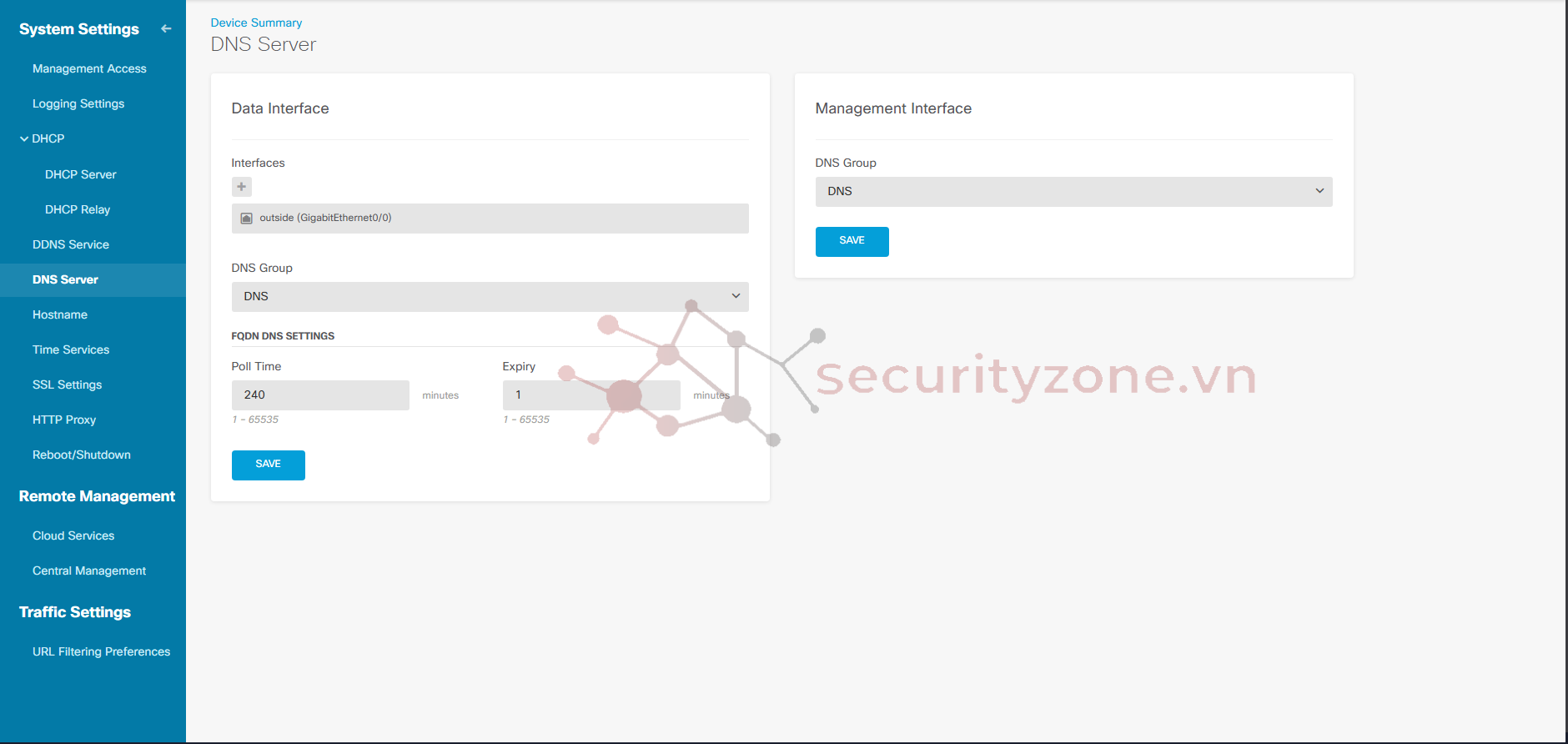

- DNS Server

- Hostname / NTP

- User profile

IV. Kết Luận

- Việc cấu hình các thành phần cơ bản như Interface, Routing và Management Access là bước nền tảng để Cisco FTD hoạt động ổn định và sẵn sàng cho các tính năng bảo mật cao hơn. Khi giao diện mạng được đặt đúng, định tuyến được thiết lập chuẩn và quyền truy cập quản lý được kiểm soát chặt chẽ, hệ thống sẽ vận hành mượt mà và an toàn hơn.- Sau khi hoàn tất các cấu hình cơ bản này, bạn có thể tiếp tục triển khai những tính năng nâng cao như policy rules, NAT, VPN, HA hoặc IPS tùy theo yêu cầu hệ thống.

Bài viết liên quan

Được quan tâm

Bài viết mới