hiep03

Intern

Cấu hình xác định người dùng bằng Agent

I. Mở đầuII. Lý thuyết

1. User-Id Mapping là gì ?

2. Các phương thức Mapping phổ biến

a. Clientless Mapping (Agentless hoặc qua User-ID Agent)

b. Captive Portal (Web-based Authentication)

c. Global Protect (VPN)

d. Syslog Listening

III. Mô hìnhIV. Cấu hình

1. Tải Agent về Win Server

2. Tạo tài khoản dùng cho User-ID agent

3. Đăng nhập tài khoản đã tạo trong Agent

4. Khai báo các Máy chủ cần giám sát (Server Monitoring)

5. Xác định dải mạng cần ánh xạ (Include/Exclude)

6. Cấu hình Interface

7. Cấu hình Certificate

8. Cấu hình Certificate Profile

9. Cấu hình Rule cho phép Inbound trên Port 5007

10. Cấu hình Firewall kết nối tới Agent

V. Kiểm traVI. Tổng kết

I. Mở đầu

Trong bài viết hôm nay, mình sẽ hướng dẫn các bạn triển khai giải pháp định danh người dùng sử dụng Palo Alto User-ID Agent. Thay vì để tường lửa trực tiếp truy vấn Domain Controller (Agentless), chúng ta sẽ cài đặt một phần mềm Agent chuyên biệt lên Windows Server 2019. Phương thức này giúp tối ưu hóa hiệu suất cho thiết bị tường lửa, đồng thời đảm bảo việc thu thập dữ liệu đăng nhập diễn ra ổn định và bảo mật hơn thông qua giao thức WMI/WinRM.Mục tiêu cụ thể của bài Lab này là: Thiết lập một hệ thống sao cho chỉ những máy đã tham gia Domain và xác thực thành công mới có quyền truy cập Internet, còn lại các thiết bị lạ sẽ bị chặn đứng ngay tại Gateway.

II. Lý thuyết

1. User-Id Mapping là gì ?

Trong môi trường mạng truyền thống, tường lửa quản lý lưu lượng dựa trên địa chỉ IP. Tuy nhiên, IP có thể thay đổi (DHCP) hoặc không đại diện cho một người dùng cụ thể (một máy tính nhiều người dùng).User-ID Mapping là quá trình liên kết (binding) một địa chỉ IP cụ thể với một danh tính người dùng (Username) xác định. Khi đó, thay vì viết chính sách cho IP 192.168.1.50, bạn có thể viết chính sách cho người dùng NguyenVanA.

2. Các phương thức Mapping phổ biến

Tùy vào hạ tầng hệ thống, Palo Alto hỗ trợ nhiều phương thức mapping khác nhau:a. Clientless Mapping (Agentless hoặc qua User-ID Agent)

- Đây là phương thức phổ biến nhất trong môi trường doanh nghiệp sử dụng Microsoft Active Directory.

- Cơ chế: Tường lửa hoặc Agent sẽ truy vấn các sự kiện đăng nhập (Login Events) từ Domain Controller.

b. Captive Portal (Web-based Authentication)

- Cơ chế: Khi người dùng truy cập web, tường lửa sẽ chặn lại và yêu cầu nhập Username/Password qua một trang chào.

- Ứng dụng: Dùng cho các thiết bị không thuộc Domain (BYOD, khách), hoặc các thiết bị chạy Linux/macOS không có log tập trung.

- Cơ chế: Khi người dùng kết nối VPN qua GlobalProtect, phần mềm này sẽ cung cấp trực tiếp thông tin người dùng cho tường lửa.

- Ứng dụng: Dành cho nhân viên làm việc từ xa (Remote workers).

- Cơ chế: Tường lửa đóng vai trò là Syslog Server để nhận log từ các thiết bị khác (Wireless Controller, Proxy, VPN Gateway của hãng thứ ba).

- Ứng dụng: Khi bạn muốn tích hợp định danh từ các hệ thống WiFi (như Aruba, Cisco Meraki) vào Palo Alto

III. Mô hình

Ở mô hình này:

Winserver 2019: Sẽ được cài Palo Alto User-Id Agent để khi có sự kiện đăng nhập nó sẽ thu thập thông tin và đẩy về Firewall

Mục tiêu:

- Win A đã tham gia domain sẽ truy cập được internet

- Máy không tham gia sẽ không truy cập được

IV. Cấu hình

1. Tải Agent về Win Server

Link hướng dẫn tải chính thức của Palo Alto: https://knowledgebase.paloaltonetworks.com/KCSArticleDetail?id=kA10g000000PN1PCAWMình sẽ cài Agent lên Win Server 2019

Giao diện App

2. Tạo tài khoản dùng cho User-ID agent

Nhằm truy cập các dịch vụ và máy chủ AD mà nó sẽ giám sát để thu thập thông tin ánh xạ người dùng

Thêm quyền Log on as a service

Vào Control Panel > Administrative Tools > Local Security Policy

Chọn Local Policies > User Rights Assignment > Log on as a service.

Add tài khoản đã tạo vô

Để cho phép tài khoản chạy các tiến trình ngầm (background processes) mà không cần có người dùng đăng nhập trực tiếp vào máy chủ.

Thêm quyền Quyền đọc Nhật ký sự kiện (Event Log Reader)

Vào user này và gán thêm vào group Event Log Readers

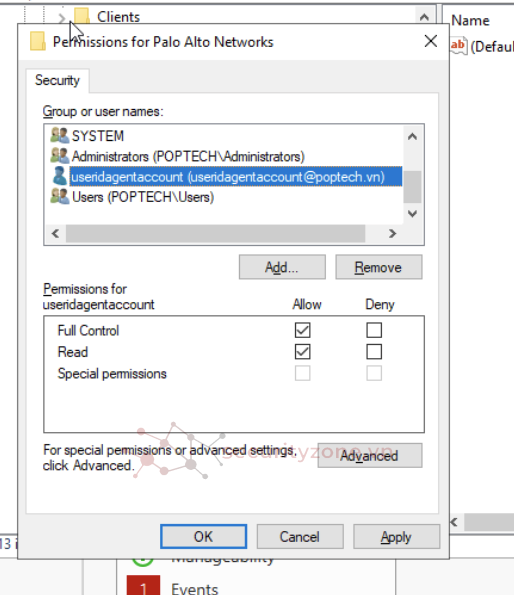

Gán quyền trên Thư mục cài đặt ( installation folder ) và Registry

Tài khoản dịch vụ này không phải là Domain Admin hay Local Admin, phải gán quyền thủ công:

Chuột phải vào C:\Program Files(x86)\Palo Alto Networks

Gán full quyền cho user này

Vào Registry Editor

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Palo Alto Networks

Cấp quyền cho tài khoản đã tạo full quyền

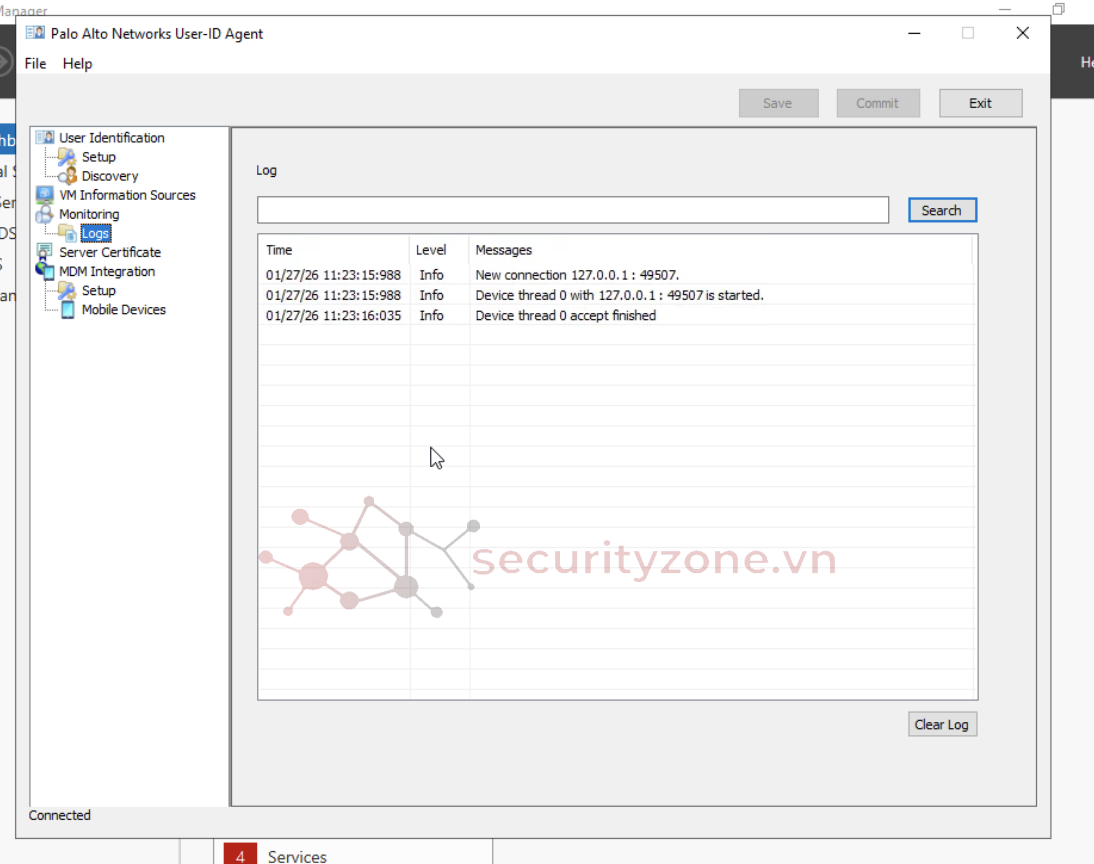

3. Đăng nhập tài khoản đã tạo trong Agent

Mở User Id Agent bằng quyền Administrator

Chọn User Identification > Setup, click Edit.

Nhập tài khoản đã tạo vào

Commit để khởi động lại dịch vụ với tài khoản này

Xem logs đã có

4. Khai báo các Máy chủ cần giám sát (Server Monitoring)

Agent cần biết nó phải lấy log từ máy chủ nào (AD, Exchange, v.v.)- Mở phần mềm User-ID Agent.

- Chọn User Identification > Discovery.

- Tại phần Servers, nhấn Add.

- Nhập Name (Tên gợi nhớ) và Server Address (IP hoặc FQDN của máy AD).

- Chọn Server Type (thường là Microsoft Active Directory). Nhấn OK.

- Có thể dùng nút Auto Discover để agent tự tìm các Domain Controller trong mạng local.

Vì mình cài trong máy Winserver nên sẽ dùng Auto Discovery

5. Xác định dải mạng cần ánh xạ (Include/Exclude)

Giúp Agent biết nó chỉ nên quan tâm đến người dùng ở dải mạng nào.

Tại mục User Identification > Discovery.

Tại phần Include/Exclude list, nhấn Add.

Nhập dải IP (ví dụ: 192.168.30.0/24).

Chọn kiểu:

- Include: Chỉ ánh xạ người dùng trong dải này (Nên dùng cách này cho mạng nội bộ).

- Exclude: Loại trừ dải này khỏi danh sách đã Include.

Commit

6. Cấu hình Interface

Device > Setup > Services > Service Route Config

7. Cấu hình Certificate

Firewall cần biết được Agent kết nối tới là tin cậy vì thế cần certificate để xác minh

Xuất Certificate ra để đưa vào Agent

Trên Winserver đưa certificate vào Agent để khi kết nối Agent sẽ trình chứng chỉ này ra cho Firewall

8. Cấu hình Certificate Profile

Máy chủ sẽ dùng cái này để xác nhận chứng chỉDevice > Certificate Management > Certificate Profile

Gán vào

Device > User Identification > Connect Security

9. Cấu hình Rule cho phép Inbound trên Port 5007

Trên Winserver cấu hình rule cho phép inbound TCP trên port 5007

10. Cấu hình Firewall kết nối tới Agent

Device > User Identification > User-ID Agents

Commit

V. Kiểm tra

Trạng thái màu xanh

Có thể xem Mapping User ở đây nhưng bản mình không xem được

Hiện tại có 1 máy join domain vào mạng. Có thể xem bằng CLI

Đã mapping IP - User

Với trường from là lấy từ UIA - User-Id Agent

VI. Tổng kết

Trong bài Lab này, chúng ta đã triển khai thành công giải pháp định danh người dùng sử dụng Palo Alto User-ID Agent trong môi trường Active Directory. Thông qua việc cài đặt Agent trên Windows Server 2019, hệ thống có thể thu thập sự kiện đăng nhập từ Domain Controller và gửi thông tin ánh xạ IP–User về Firewall một cách ổn định và bảo mật.Sau khi hoàn tất cấu hình, Firewall không còn kiểm soát truy cập chỉ dựa trên địa chỉ IP mà có thể nhận diện chính xác người dùng đang sử dụng thiết bị trong mạng. Điều này cho phép xây dựng chính sách bảo mật theo User

Đính kèm

Sửa lần cuối:

Bài viết liên quan

Được quan tâm

Bài viết mới