Trong bài viết này mình sẽ điểm qua một số kiến thức cơ bản cần có trước khi các bạn làm quen với hệ thống VMWare NSX.

I. GIỚI THIỆU VỀ VMWARE NSX

VMware NSX là một giải pháp ảo hóa mạng cho phép tạo, quản lý và bảo vệ mạng ảo trong môi trường ảo hóa và điện toán đám mây. NSX cho phép tự động hóa và ảo hóa các chức năng mạng vật lý, giúp giảm bớt sự phụ thuộc vào cơ sở hạ tầng vật lý và tăng tính linh hoạt trong quản lý mạng.

Các tính năng chính của NSX bao gồm:

II. CÁC THÀNH PHẦN CHÍNH TRONG VMWARE NSX

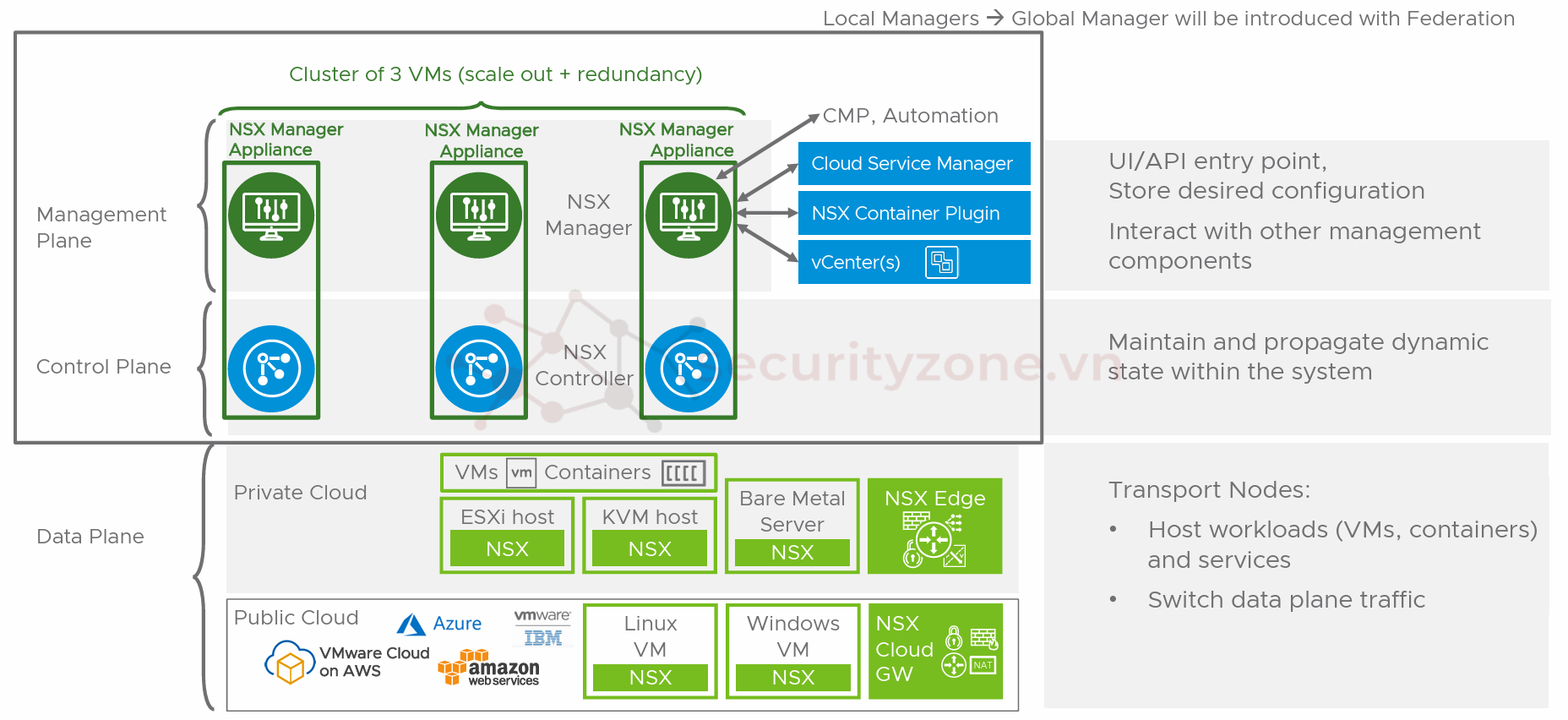

VMware NSX bao gồm một số thành phần chính cung cấp các tính năng và khả năng đa dạng cho việc ảo hóa mạng và bảo mật. Dưới đây là các thành phần quan trọng của NSX:

III. KHÁI NIỆM QUAN TRỌNG

Ngoài những kiến thức cơ bản về VMWare NSX, còn có một số khái niệm các bạn cần nắm trong hệ thống mạng trước khi bắt tay vào việc triển khai một hệ thống VMWare NSX:

1. LACP (Link Aggregation Control Protocol)

Đây là một giao thức được sử dụng trong mạng máy tính để tổ chức và quản lý việc ghép nối các liên kết mạng vật lý thành một kênh truyền đơn nhằm tăng băng thông và cải thiện sự tin cậy của mạng. Cụ thể, LACP cho phép kết hợp nhiều liên kết mạng Ethernet vật lý thành một liên kết mạng logic duy nhất, được gọi là Link Aggregation Group (LAG) hoặc EtherChannel.

Tính năng LAG của VMWare NSX thường được sử dụng để tạo ra các liên kết trung lập (bonded links) cho các máy ảo và mạng ảo dựa trên Virtual Switch với mục đích tăng cường băng thông hoặc cải thiện sự tin cậy của kết nối mạng, NSX có thể sử dụng LAG để ghép nối các liên kết mạng vật lý thành một kênh truyền đơn nhằm tạo ra một kênh truyền lớn hơn và có khả năng chịu lỗi.

2. VMkernel

VMkernel là một phần của hệ điều hành VMware ESXi, mà là một trong những thành phần chính của nền tảng ảo hóa VMware vSphere. VMkernel chủ yếu làm việc như một lớp trung gian giữa phần cứng vật lý của máy chủ và các máy ảo chạy trên đó.

Công việc chính của VMkernel:

MTU (Maximum Transmission Unit) và MSS (Maximum Segment Size) là hai khái niệm quan trọng trong mạng máy tính, đặc biệt là trong giao thức TCP/IP.

4. Giao thức Geneve

Geneve là một giao thức tunneling mạng (network tunneling protocol) được phát triển để hỗ trợ việc triển khai và quản lý mạng ảo (virtual networks) trong các môi trường đám mây (cloud environments) và các hệ thống mạng phức tạp khác.

Trong VMware NSX, Geneve được sử dụng làm một trong những phương tiện để triển khai mạng ảo và quản lý việc truyền dữ liệu giữa các máy ảo và mạng ảo trong môi trường ảo hóa. Hiểu một cách đơn giản tương tự như cách mà các giao thức định tuyến như OSPF, BGP được sử dụng để hướng dẫn các gói tin đi qua mạng vật lý (mạng underlay), Geneve định tuyến các gói tin giữa các mạng ảo (mạng overlay) trong môi trường NSX. Nó giúp các máy ảo và các dịch vụ mạng ảo trong NSX có thể giao tiếp với nhau một cách hiệu quả và an toàn.

Vậy qua một số khái niệm cơ bản trên, trong các bài viết tiếp theo chúng ta sẽ cùng nhau tìm hiểu rõ hơn về mô hình cấu trúc và phương thức hoạt động của VMWare NSX.

Chúc mọi người thành công :">

I. GIỚI THIỆU VỀ VMWARE NSX

VMware NSX là một giải pháp ảo hóa mạng cho phép tạo, quản lý và bảo vệ mạng ảo trong môi trường ảo hóa và điện toán đám mây. NSX cho phép tự động hóa và ảo hóa các chức năng mạng vật lý, giúp giảm bớt sự phụ thuộc vào cơ sở hạ tầng vật lý và tăng tính linh hoạt trong quản lý mạng.

Các tính năng chính của NSX bao gồm:

- Virtualization of Network Functions: NSX cho phép ảo hóa các chức năng mạng vật lý như tường lửa, cân bằng tải, và các dịch vụ mạng khác, giúp tiết kiệm chi phí và tăng tính linh hoạt

- Micro-segmentation: Giúp tạo ra các phân đoạn mạng nhỏ, cho phép kiểm soát truy cập mạng cụ thể từng ứng dụng hoặc dịch vụ, tăng cường bảo mật mạng.

- Automation and Orchestration: NSX cung cấp các công cụ tự động hóa và quản lý trung tâm, giúp tối ưu hóa quy trình triển khai và quản lý mạng.

- Integration with Cloud Environments: NSX tích hợp mạnh mẽ với các môi trường đám mây công cộng và riêng tư, cho phép di chuyển ứng dụng và dịch vụ mạng một cách linh hoạt giữa các môi trường khác nhau.

II. CÁC THÀNH PHẦN CHÍNH TRONG VMWARE NSX

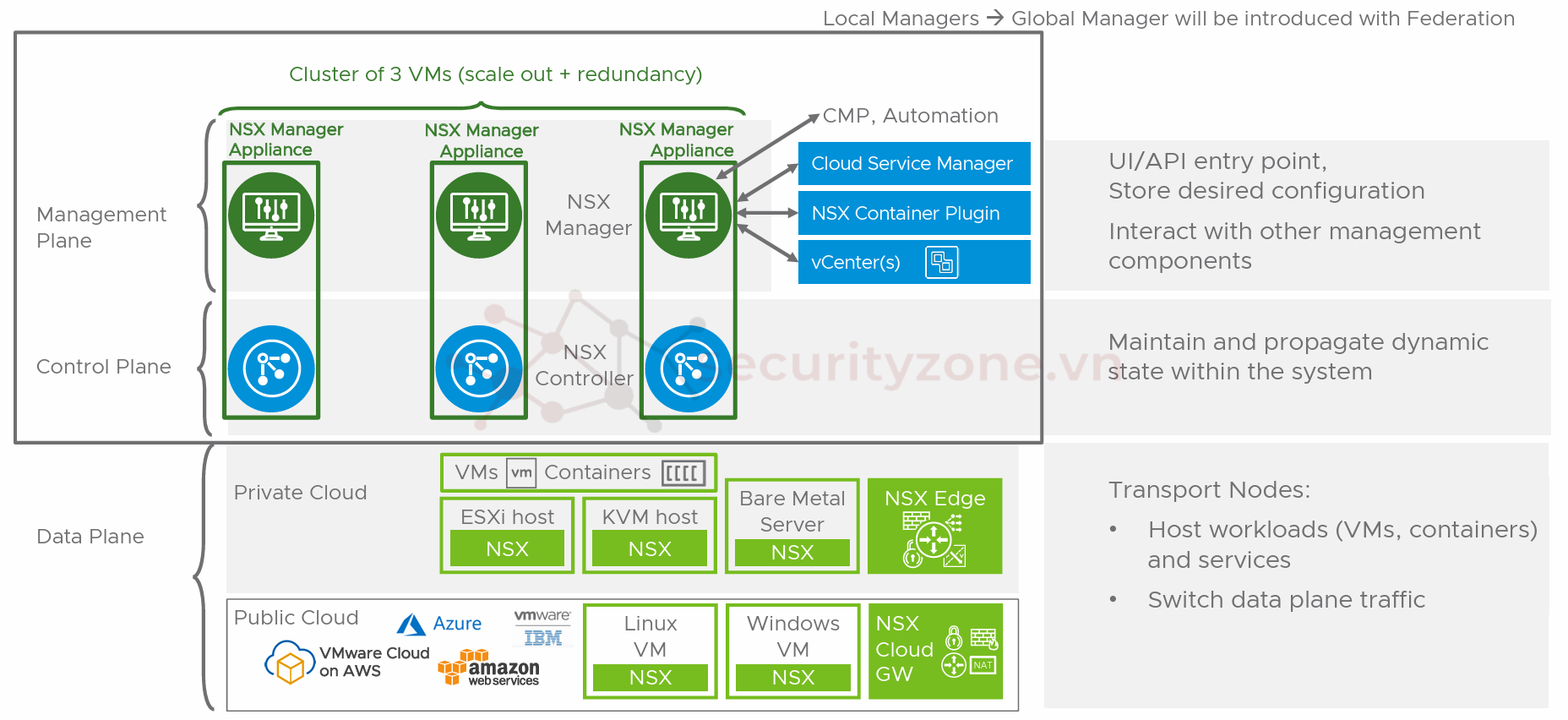

VMware NSX bao gồm một số thành phần chính cung cấp các tính năng và khả năng đa dạng cho việc ảo hóa mạng và bảo mật. Dưới đây là các thành phần quan trọng của NSX:

- NSX Manager: NSX Manager là thành phần quản lý trung tâm của NSX, cung cấp giao diện người dùng đồ họa (GUI) và API cho việc cấu hình, quản lý và giám sát hệ thống NSX.

- NSX Controller Cluster: NSX Controller Cluster cung cấp chức năng điều khiển trung tâm cho việc quản lý và triển khai mạng ảo. Chúng cung cấp các thông tin về bảng định tuyến và chuyển tiếp dữ liệu cho các máy chủ NSX Edge và các máy chủ ảo khác.

- NSX Edge: NSX Edge là thành phần phần mềm cung cấp các dịch vụ mạng và bảo mật như tường lửa, VPN, cân bằng tải, và routing. NSX Edge được sử dụng để kết nối mạng ảo với mạng vật lý hoặc các mạng khác nhau trong môi trường đám mây.

- NSX Distributed Firewall (DFW): DFW là một tường lửa phân tán được triển khai trực tiếp trên mỗi máy chủ ảo, cho phép kiểm soát truy cập mạng giữa các ứng dụng và máy chủ ảo một cách linh hoạt.

- NSX Logical Switch: Logical Switch là một mạng ảo ở lớp 2 được tạo ra bởi NSX, cho phép các máy chủ ảo trong cùng một mạng logcial switch có thể giao tiếp với nhau như trong một mạng LAN truyền thống.

- NSX Logical Router: Logical Router là một router ảo được sử dụng để kết nối các mạng ảo và mạng vật lý, cung cấp chức năng định tuyến và chuyển tiếp dữ liệu giữa các mạng khác nhau.

- NSX Service Composer: Service Composer là một công cụ quản lý chính sách và an ninh trong NSX, cho phép người quản trị xác định và triển khai các chính sách bảo mật dựa trên nhãn hoặc tên ứng dụng.

- NSX Data Security: NSX Data Security cung cấp các tính năng bảo mật cho dữ liệu trong môi trường ảo, bao gồm phát hiện và ngăn chặn việc truy cập không được ủy quyền vào dữ liệu quan trọng.

III. KHÁI NIỆM QUAN TRỌNG

Ngoài những kiến thức cơ bản về VMWare NSX, còn có một số khái niệm các bạn cần nắm trong hệ thống mạng trước khi bắt tay vào việc triển khai một hệ thống VMWare NSX:

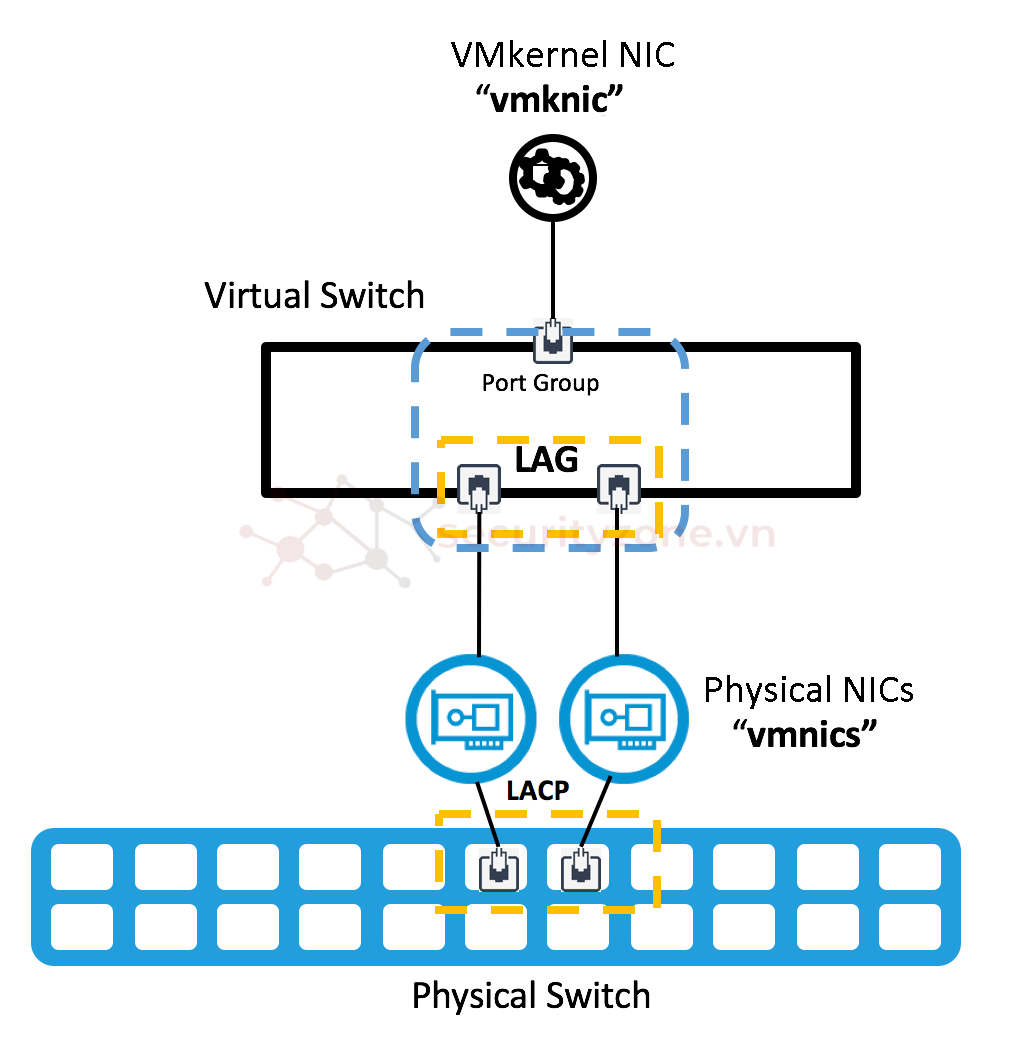

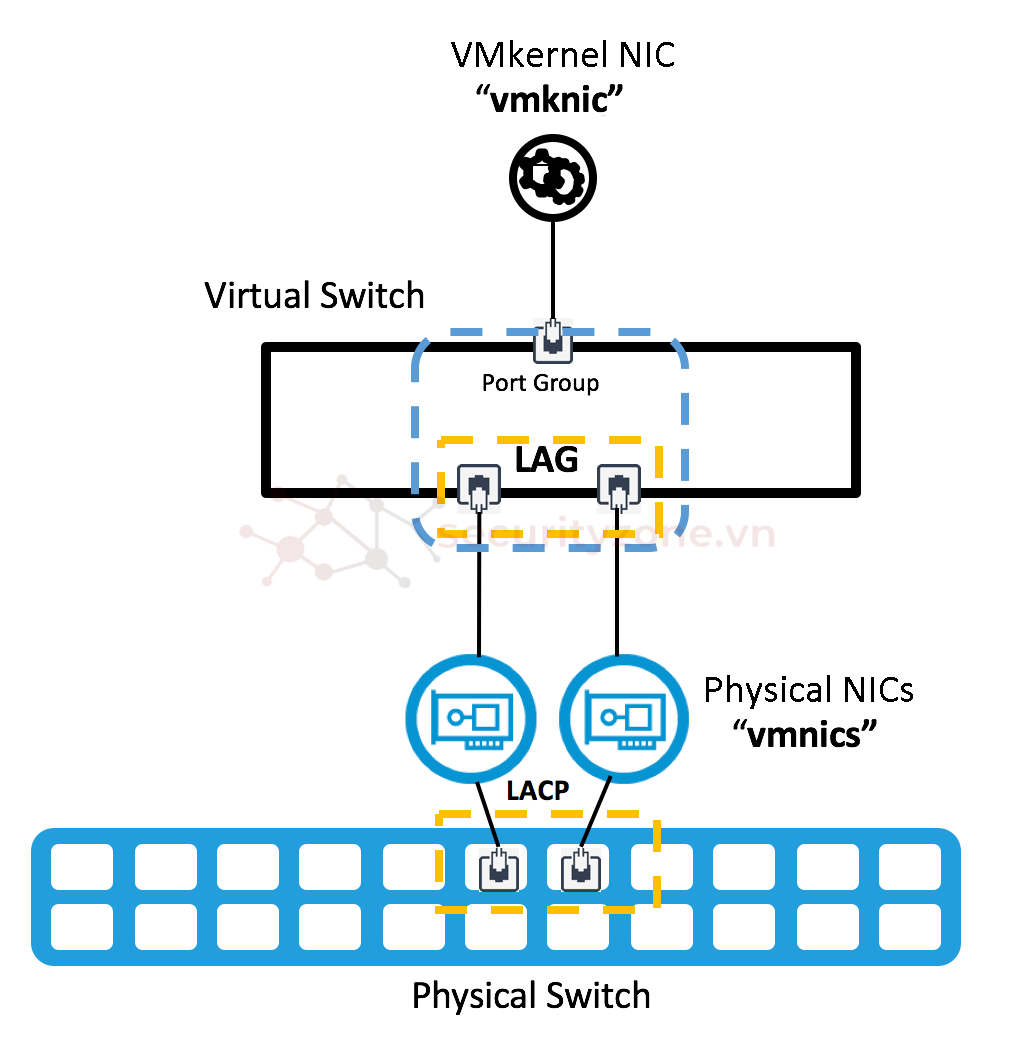

1. LACP (Link Aggregation Control Protocol)

Đây là một giao thức được sử dụng trong mạng máy tính để tổ chức và quản lý việc ghép nối các liên kết mạng vật lý thành một kênh truyền đơn nhằm tăng băng thông và cải thiện sự tin cậy của mạng. Cụ thể, LACP cho phép kết hợp nhiều liên kết mạng Ethernet vật lý thành một liên kết mạng logic duy nhất, được gọi là Link Aggregation Group (LAG) hoặc EtherChannel.

Tính năng LAG của VMWare NSX thường được sử dụng để tạo ra các liên kết trung lập (bonded links) cho các máy ảo và mạng ảo dựa trên Virtual Switch với mục đích tăng cường băng thông hoặc cải thiện sự tin cậy của kết nối mạng, NSX có thể sử dụng LAG để ghép nối các liên kết mạng vật lý thành một kênh truyền đơn nhằm tạo ra một kênh truyền lớn hơn và có khả năng chịu lỗi.

2. VMkernel

VMkernel là một phần của hệ điều hành VMware ESXi, mà là một trong những thành phần chính của nền tảng ảo hóa VMware vSphere. VMkernel chủ yếu làm việc như một lớp trung gian giữa phần cứng vật lý của máy chủ và các máy ảo chạy trên đó.

Công việc chính của VMkernel:

- Quản lý tài nguyên phần cứng: VMkernel quản lý trực tiếp tài nguyên phần cứng của máy chủ, bao gồm CPU, bộ nhớ và bộ lưu trữ. Nó cung cấp giao tiếp trực tiếp với phần cứng để tạo ra các máy ảo và quản lý chúng.

- Virtual Networking: VMkernel cung cấp các dịch vụ mạng ảo như máy ảo, bộ chuyển tiếp mạng và các tính năng khác. Nó xử lý các yêu cầu mạng của máy ảo và tạo ra các kết nối mạng ảo giữa các máy ảo và các máy chủ vật lý.

- Storage Management: VMkernel cũng quản lý việc truy cập vào các hệ thống lưu trữ, bao gồm việc kết nối và quản lý các máy ảo với các thiết bị lưu trữ vật lý hoặc các tệp lưu trữ ảo.

- Kernel-level Virtualization Services: VMkernel cung cấp các dịch vụ ảo hóa ở mức kernel cho các máy ảo, bao gồm quản lý tài nguyên, cấp phát bộ nhớ và xử lý các yêu cầu của các máy ảo.

MTU (Maximum Transmission Unit) và MSS (Maximum Segment Size) là hai khái niệm quan trọng trong mạng máy tính, đặc biệt là trong giao thức TCP/IP.

- MTU (Maximum Transmission Unit):

- MTU là kích thước tối đa của một gói tin mạng mà một giao thức cụ thể có thể truyền.

- Nó đo lường kích thước tối đa cho mỗi gói tin dữ liệu mà một mạng có thể truyền qua một liên kết mạng nhất định.

- Được tính bằng byte, MTU xác định kích thước lớn nhất mà một gói tin có thể có trước khi nó phải được chia nhỏ hoặc tách thành các gói tin nhỏ hơn để truyền qua mạng.

- MSS (Maximum Segment Size):

- MSS là kích thước lớn nhất của một phần dữ liệu trong một phân đoạn TCP.

- Nó là một phần của quá trình thiết lập kết nối TCP và nói với máy chủ hoặc máy khách về kích thước lớn nhất mà nó có thể chấp nhận cho mỗi phần của dữ liệu TCP.

- MSS thường được sử dụng để đảm bảo rằng dữ liệu TCP được chia nhỏ thành các phần có kích thước phù hợp để tránh việc cần phải chia nhỏ lại ở lớp mạng (IP layer) dựa trên MTU.

4. Giao thức Geneve

Geneve là một giao thức tunneling mạng (network tunneling protocol) được phát triển để hỗ trợ việc triển khai và quản lý mạng ảo (virtual networks) trong các môi trường đám mây (cloud environments) và các hệ thống mạng phức tạp khác.

Trong VMware NSX, Geneve được sử dụng làm một trong những phương tiện để triển khai mạng ảo và quản lý việc truyền dữ liệu giữa các máy ảo và mạng ảo trong môi trường ảo hóa. Hiểu một cách đơn giản tương tự như cách mà các giao thức định tuyến như OSPF, BGP được sử dụng để hướng dẫn các gói tin đi qua mạng vật lý (mạng underlay), Geneve định tuyến các gói tin giữa các mạng ảo (mạng overlay) trong môi trường NSX. Nó giúp các máy ảo và các dịch vụ mạng ảo trong NSX có thể giao tiếp với nhau một cách hiệu quả và an toàn.

Vậy qua một số khái niệm cơ bản trên, trong các bài viết tiếp theo chúng ta sẽ cùng nhau tìm hiểu rõ hơn về mô hình cấu trúc và phương thức hoạt động của VMWare NSX.

Chúc mọi người thành công :">

Attachments

Last edited: