phatnguyen

Administrator

Nội dung:

Task01: Install Colasoft Packet Builder

Task02: Add packet ARP

Task03: Mô hình Lab test thử

Task01: Install Colasoft Packet Builder

Chọn Network Interface:

Task02: Add packet ARP:

Task03: Mô hình Lab test thử:

Mô hình test gồm 3 máy Client Windows Server 2012:

Subnet IP: 10.123.10.0/24

IP Client01: 10.123.10.173/24

IP Client02: 10.123.10.5/24

IP Client03: 10.123.10.6/24

Kịch bản test: Dùng máy 10.123.10.173 ping đến IP 10.72.10.6

Dùng wireshark capture các gói tin ICMP khi ping từ 10.72.10.173 đến 10.72.10.6

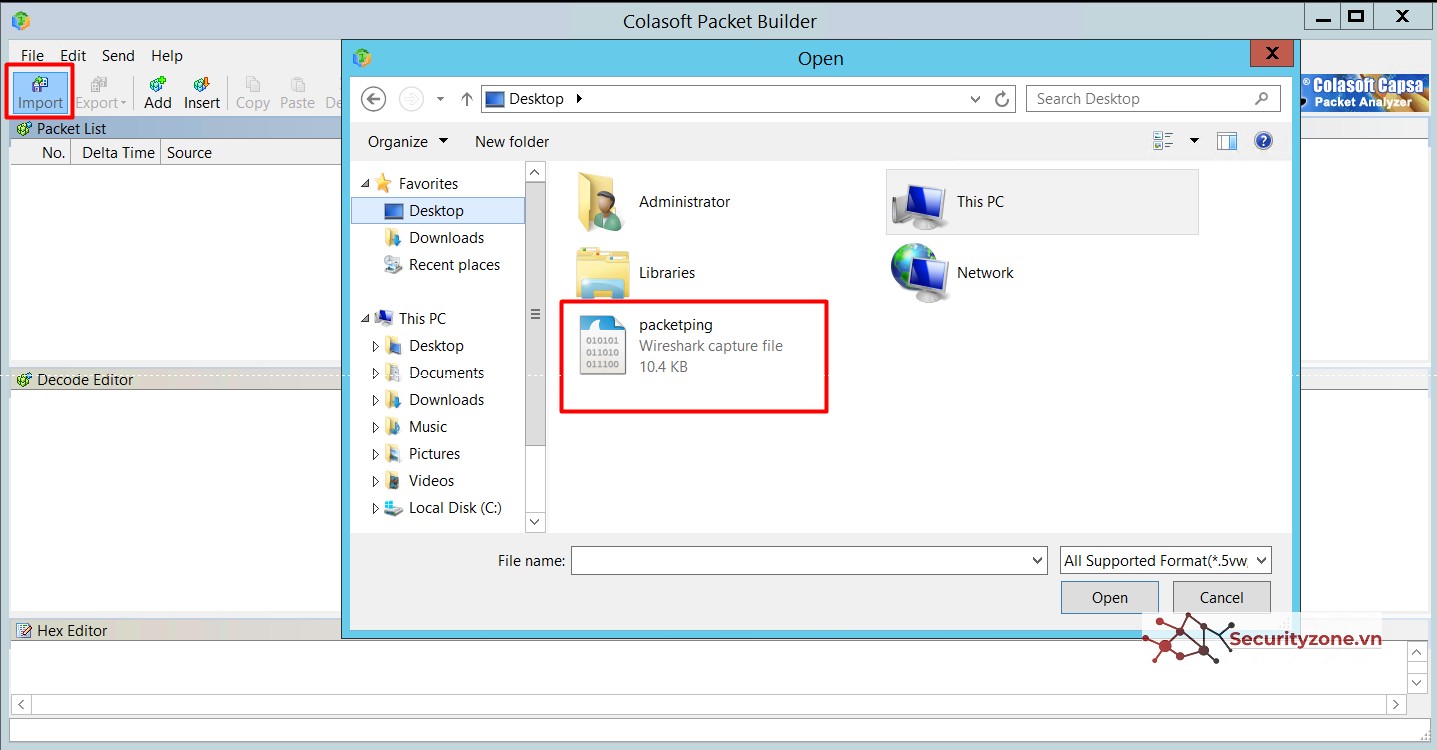

Tiếp theo là import file capture các gói tin vào tool Colasoft Packet Builder

Sau khi edit xong tiếp theo sẽ gửi packet vừa edit ra mạng

==> Attacker có thể dùng phương pháp này để tấn công một ứng dụng hay một trang web nào đó.

Next Lab02: UDP and TCP Packet Crafting Techniques using HPING3

end

Task01: Install Colasoft Packet Builder

Task02: Add packet ARP

Task03: Mô hình Lab test thử

Task01: Install Colasoft Packet Builder

- Colasoft Packet Builderlà tool cho phép attacker có thể tự tùy chỉnh tạo gói tin network, các chuyên gia mạng đánh giá hệ thống mạng. Kẻ tấn công có thể chọn gói tin TCP từ mẫu có sẵn hoặc là edit tham số trong phần decoder, … Bên cạnh đó tool còn hỗ trợ save packet thành file hoặc gửi đến 1 địa chỉ nào đó trọng mạng.

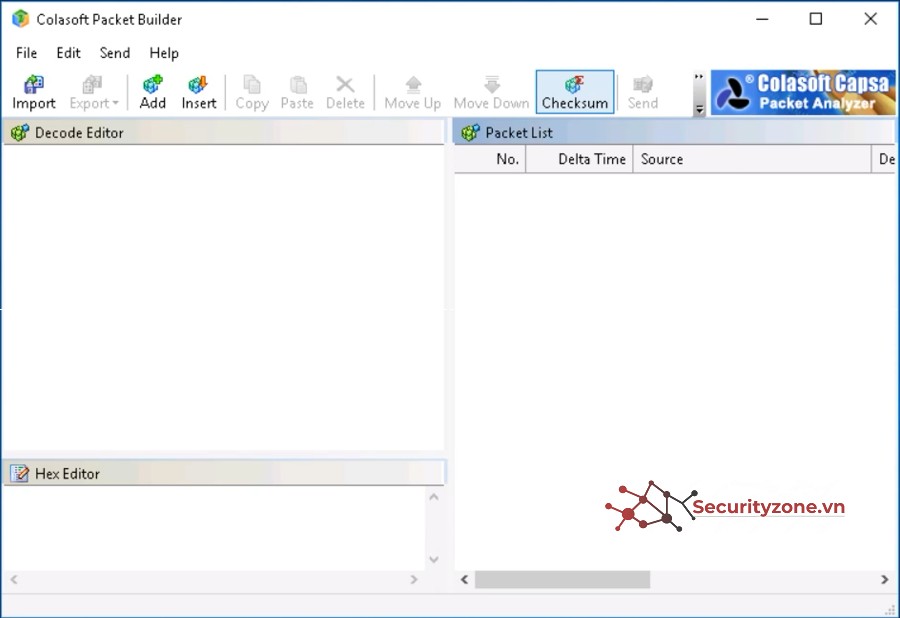

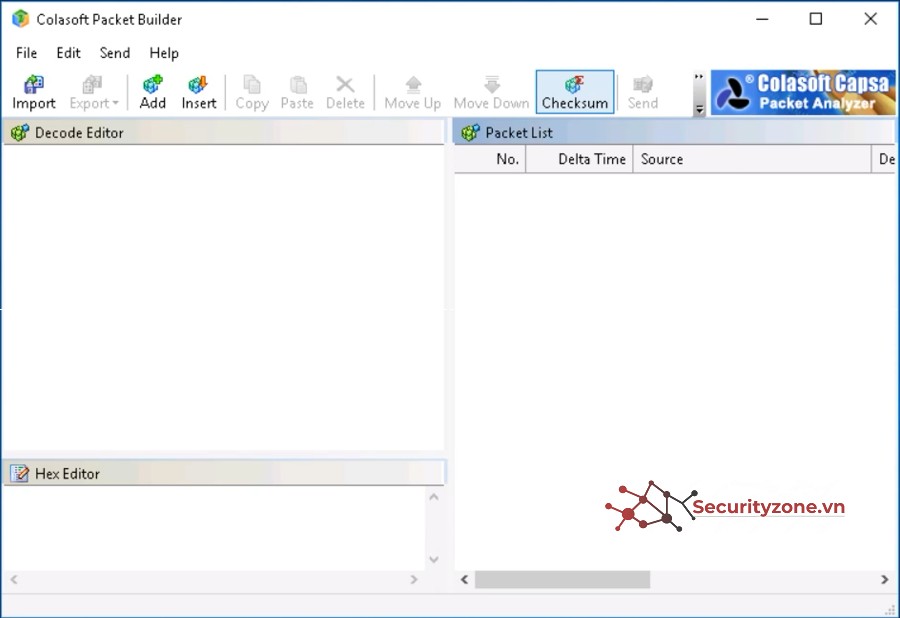

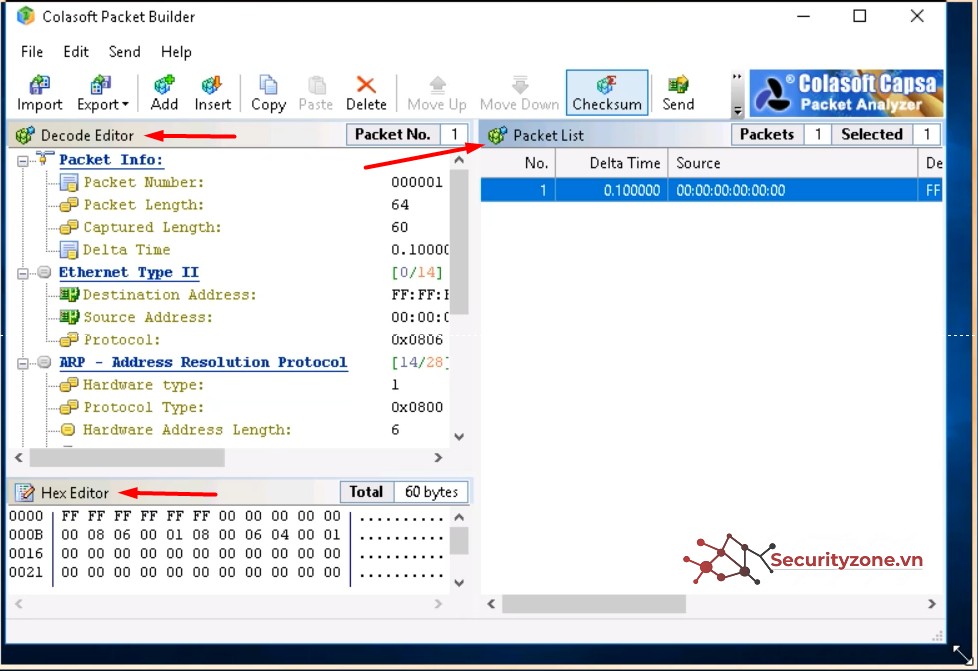

- Packet list: Hiển thị tất cả các gói tin được build

- Decode editor: Cho phép edit mà không cần nhở độ dài value, byte, độ lệch, …

- Hex editor: Dữ liệu sẽ được biểu diễn dưới dạng thập lục phân hoặc ASCII.

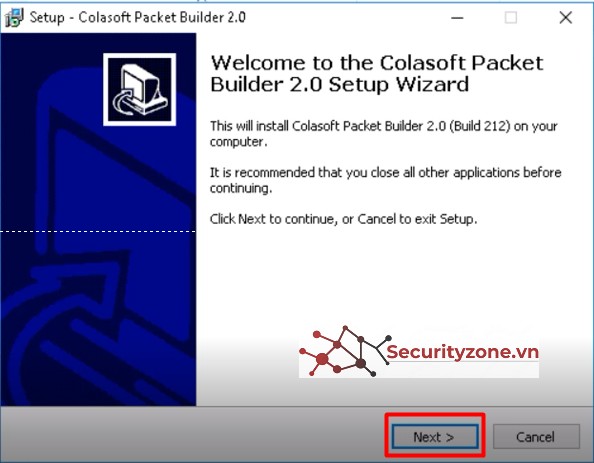

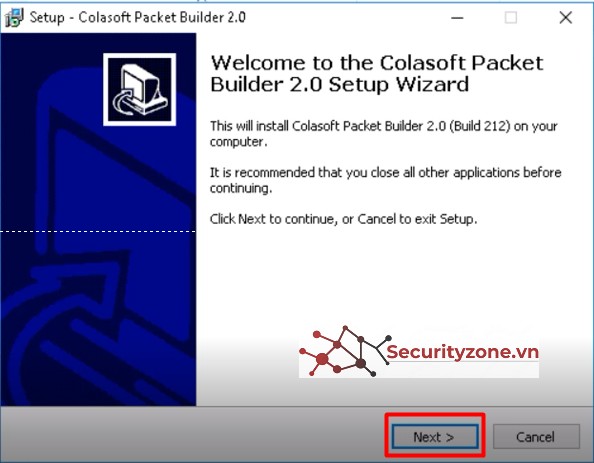

- Tiến hành install tool:

- Link tải tool Colasoft Packet Builder: DOWNLOAD

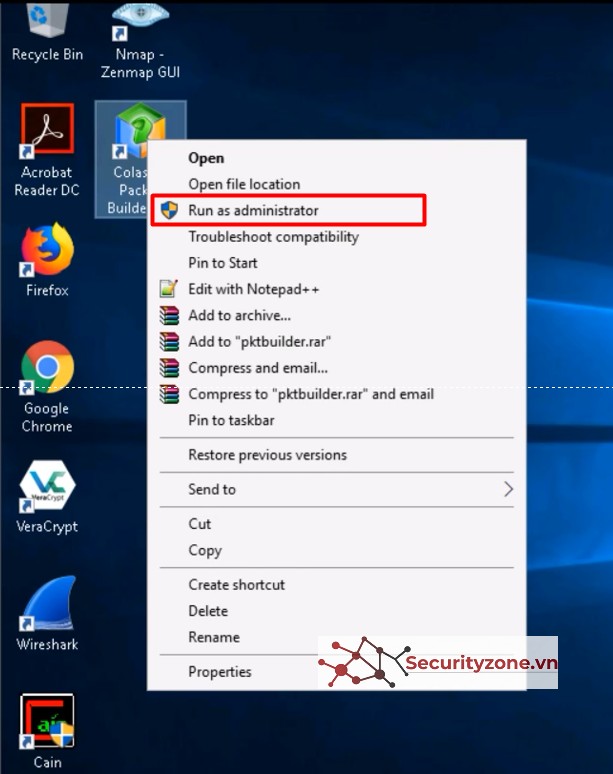

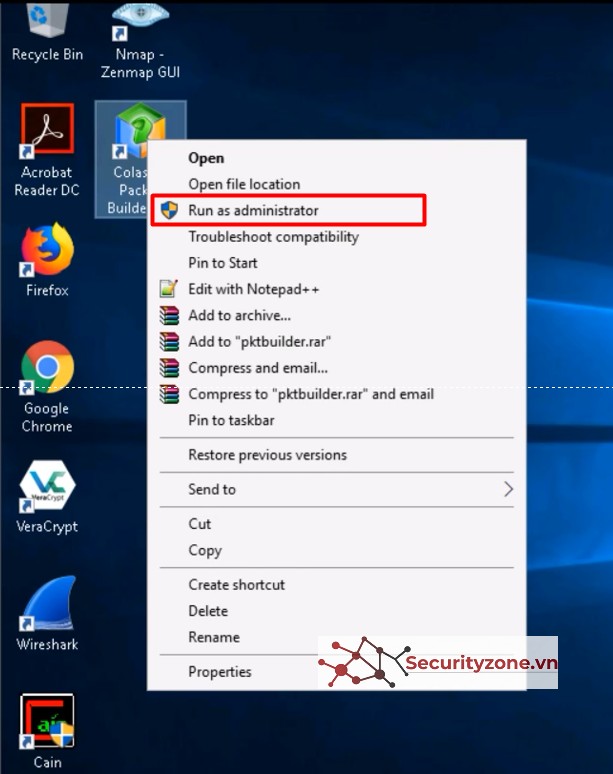

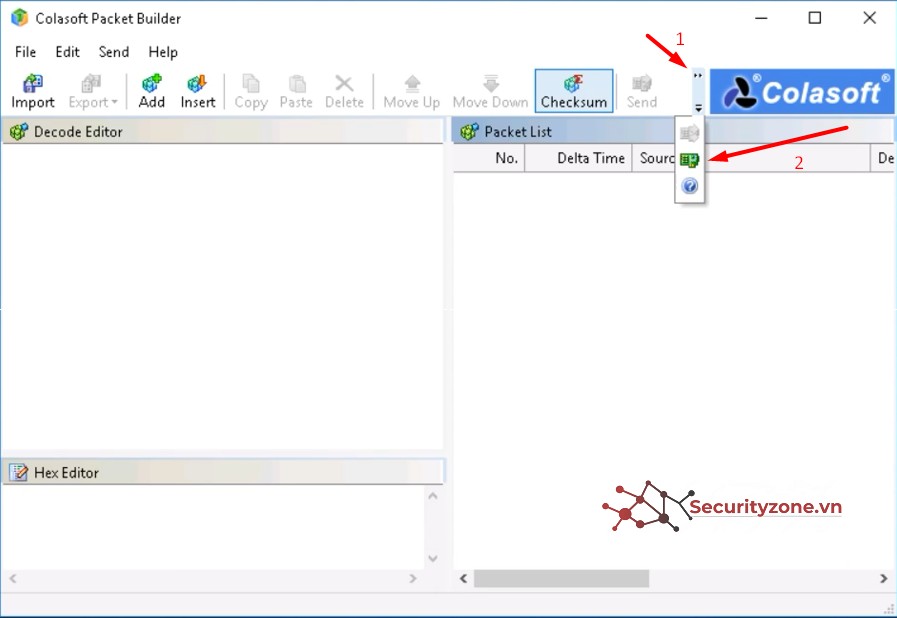

- Sau khi install thành công, tiến hành open tool lên:

- Bên dưới là giao diện của Colasoft packet builder

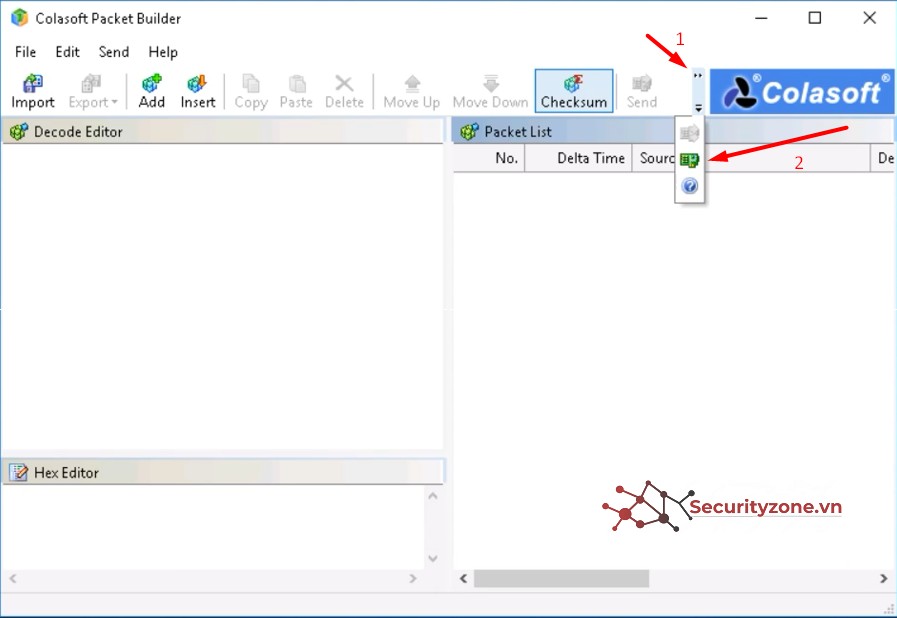

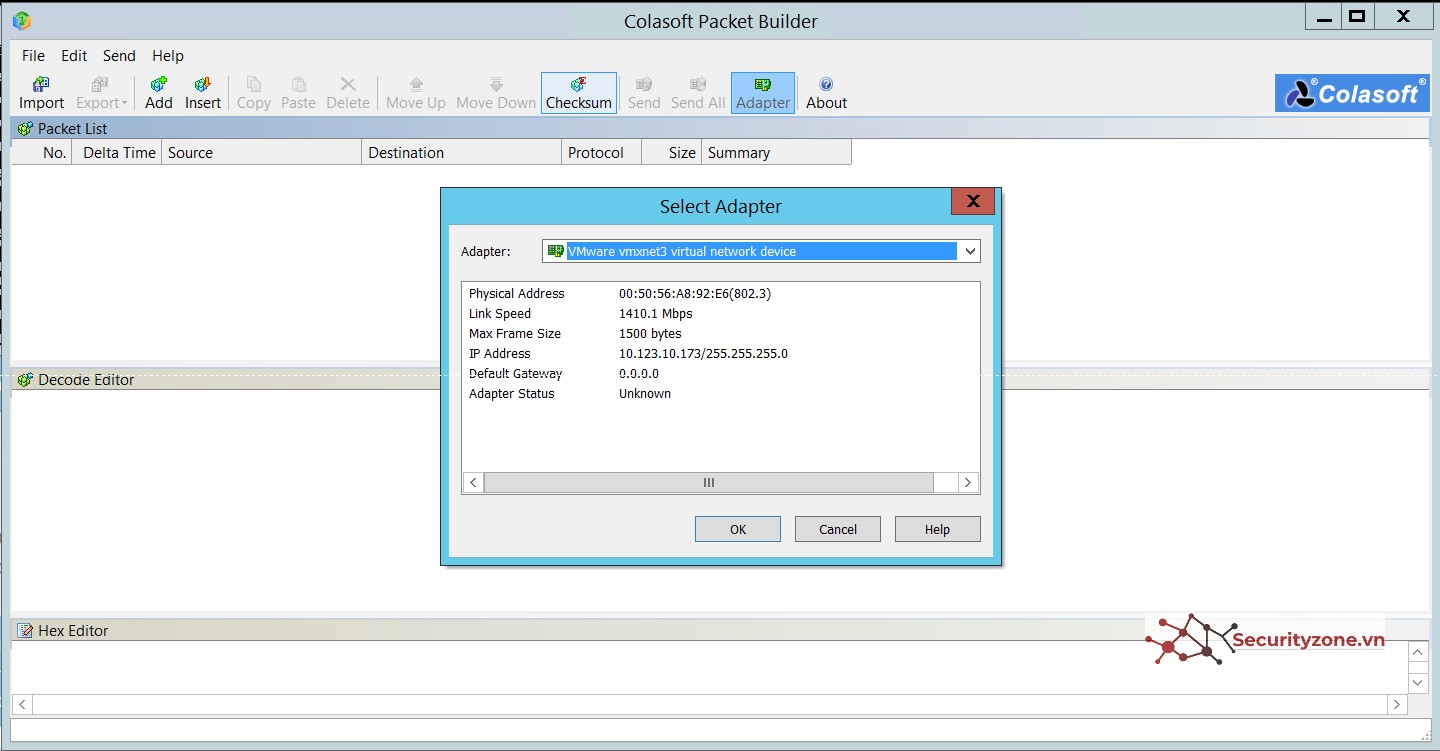

Chọn Network Interface:

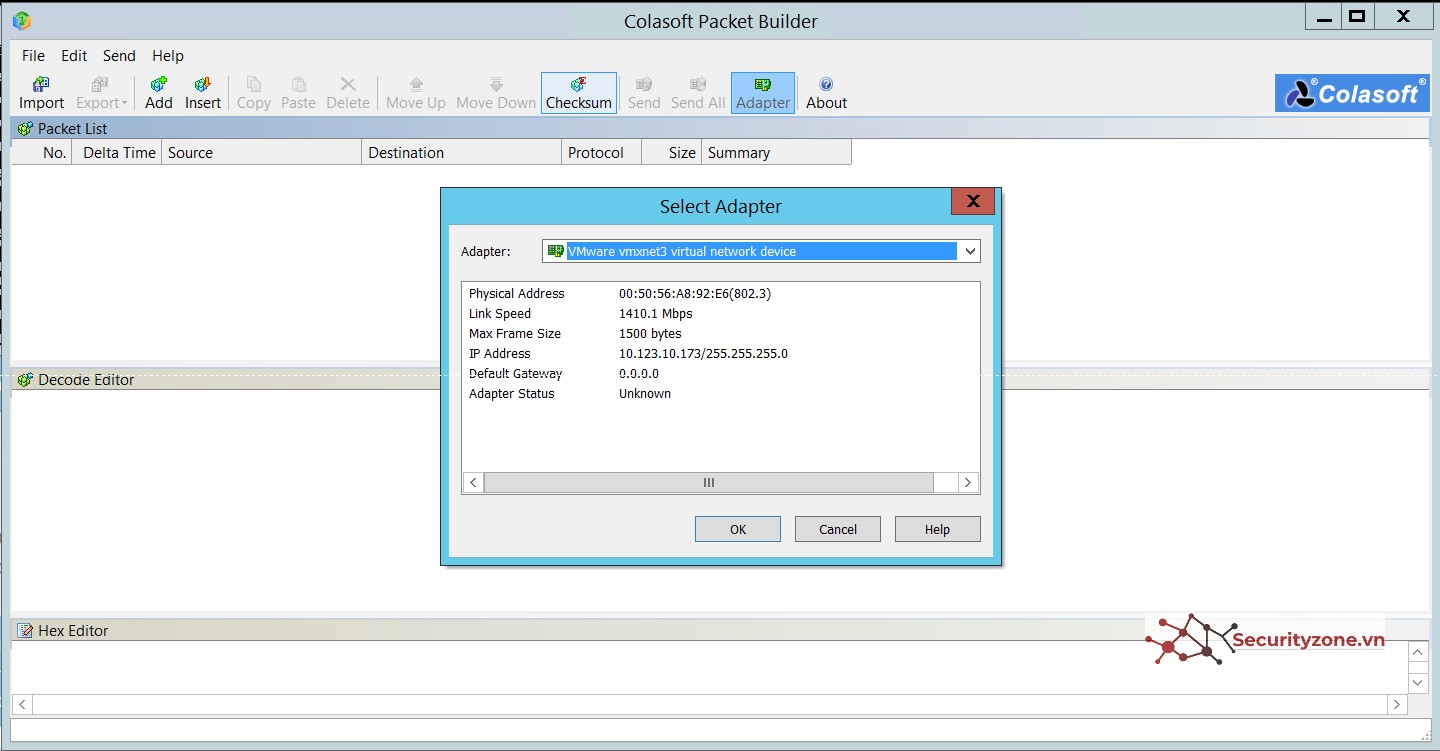

- Đầu tiên cần click vào icon Adapter để chọn adapter tương ứng với máy test

- Kiểm tra thông tin adapter của máy test: IP, MAC, …

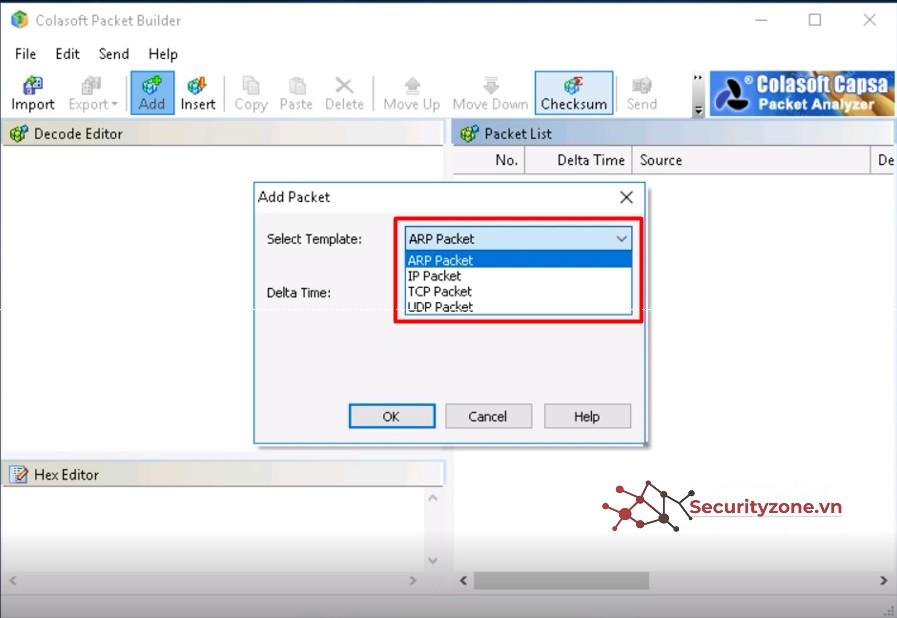

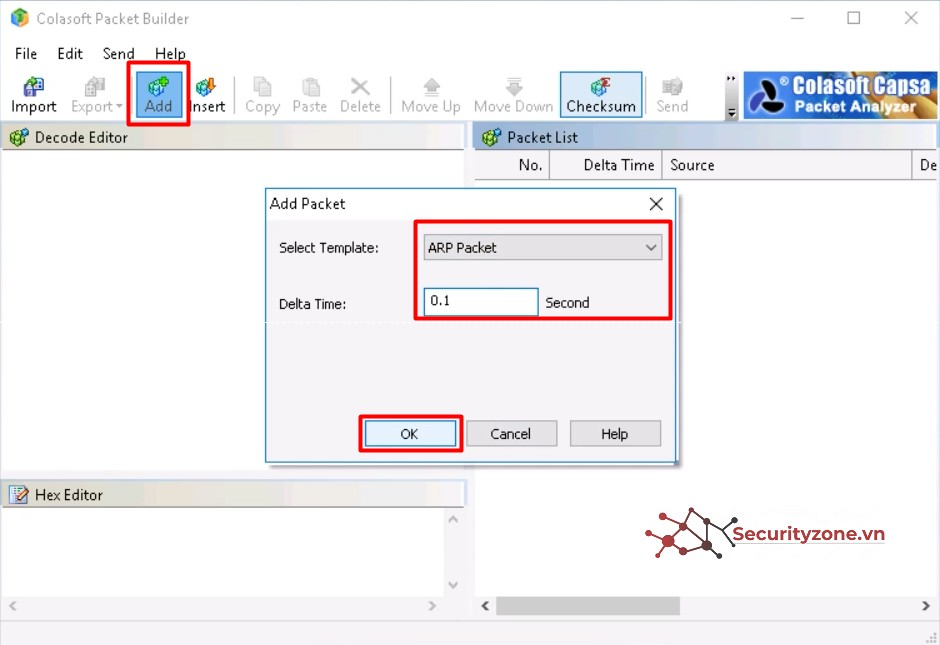

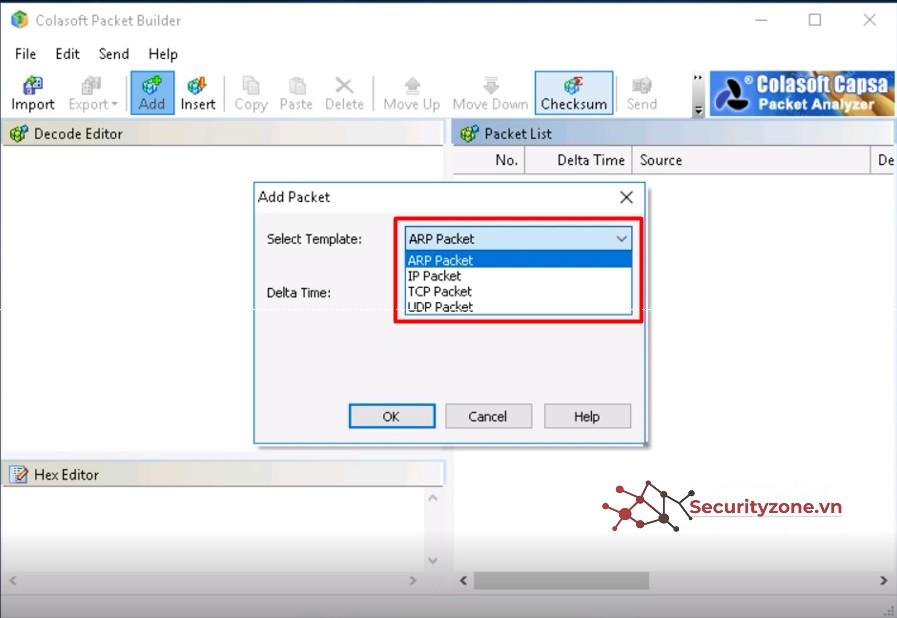

- Colasoft Packet Builder cung cấp các lựa chọn xuất và nhập để thiết đặt các gói. Bạn cũng có thể thêm các gói mới bằng cách nhấp chuột vào nút Add. Chọn loại gói từ hộp danh sách thả xuống. Bạn có những lựa chọn sau:

- Gói ARP

- Gói IP

- Gói TCP

- Gói UDP

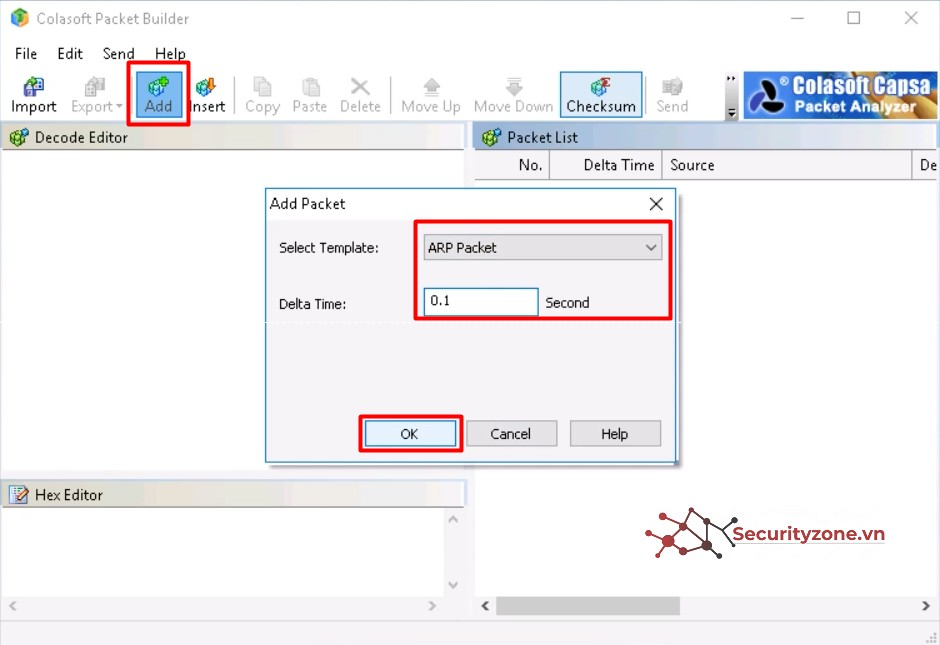

Task02: Add packet ARP:

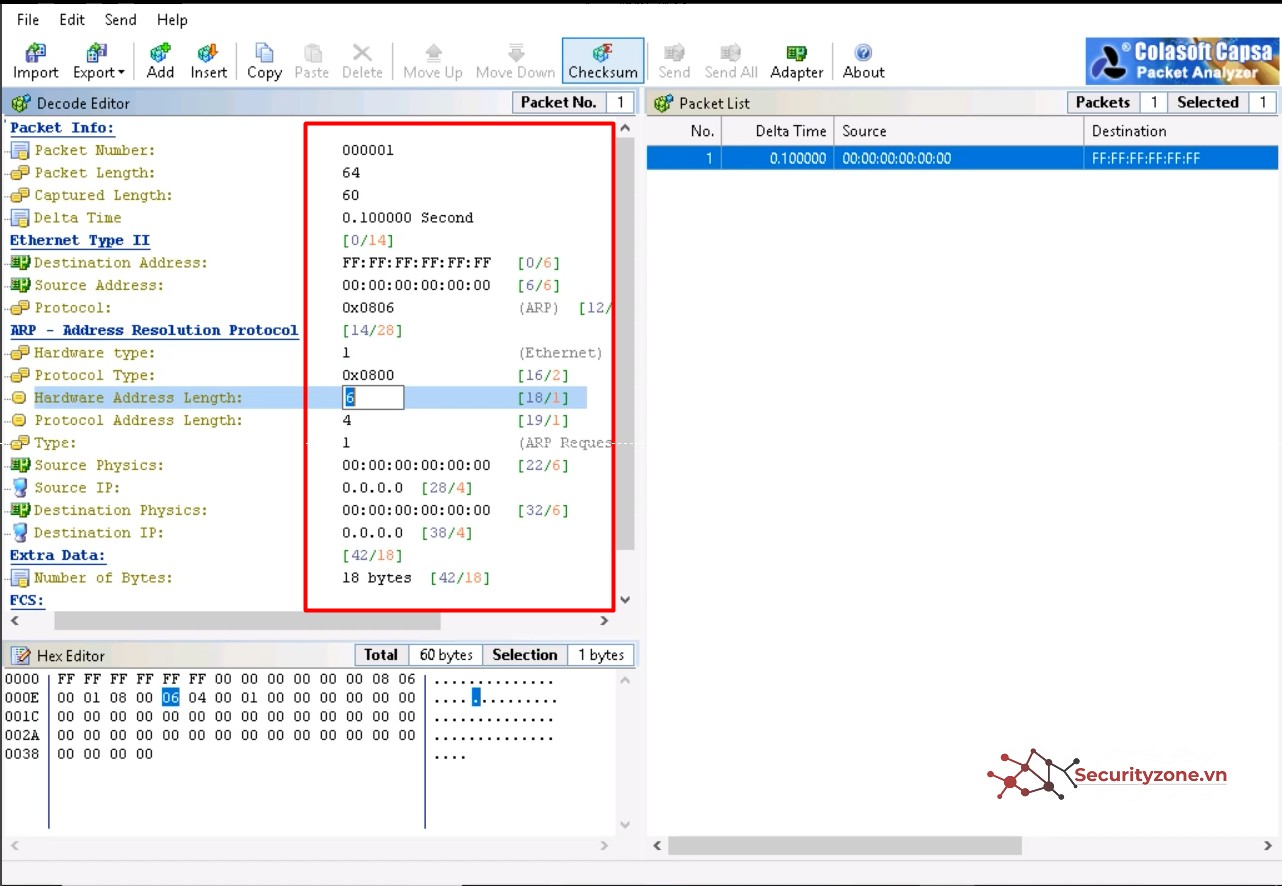

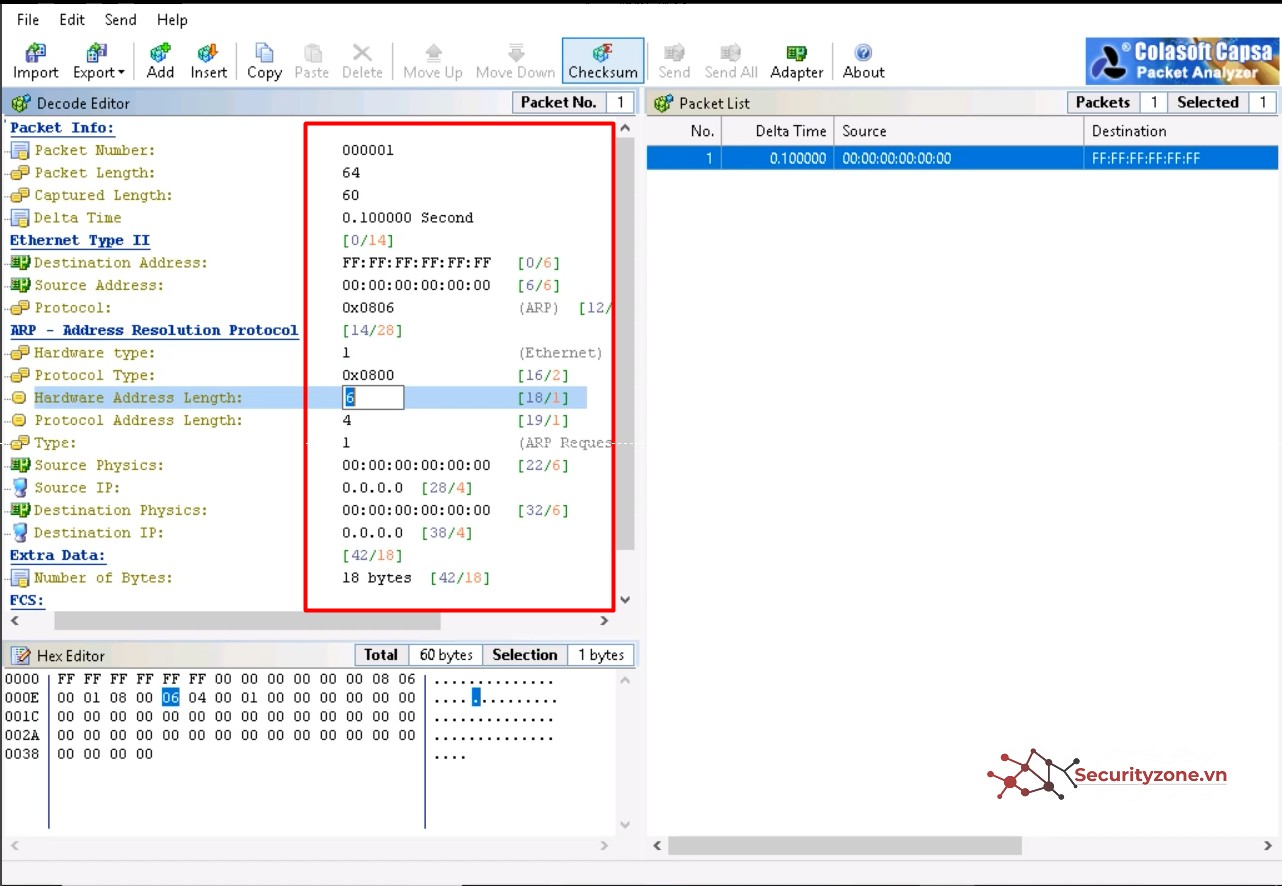

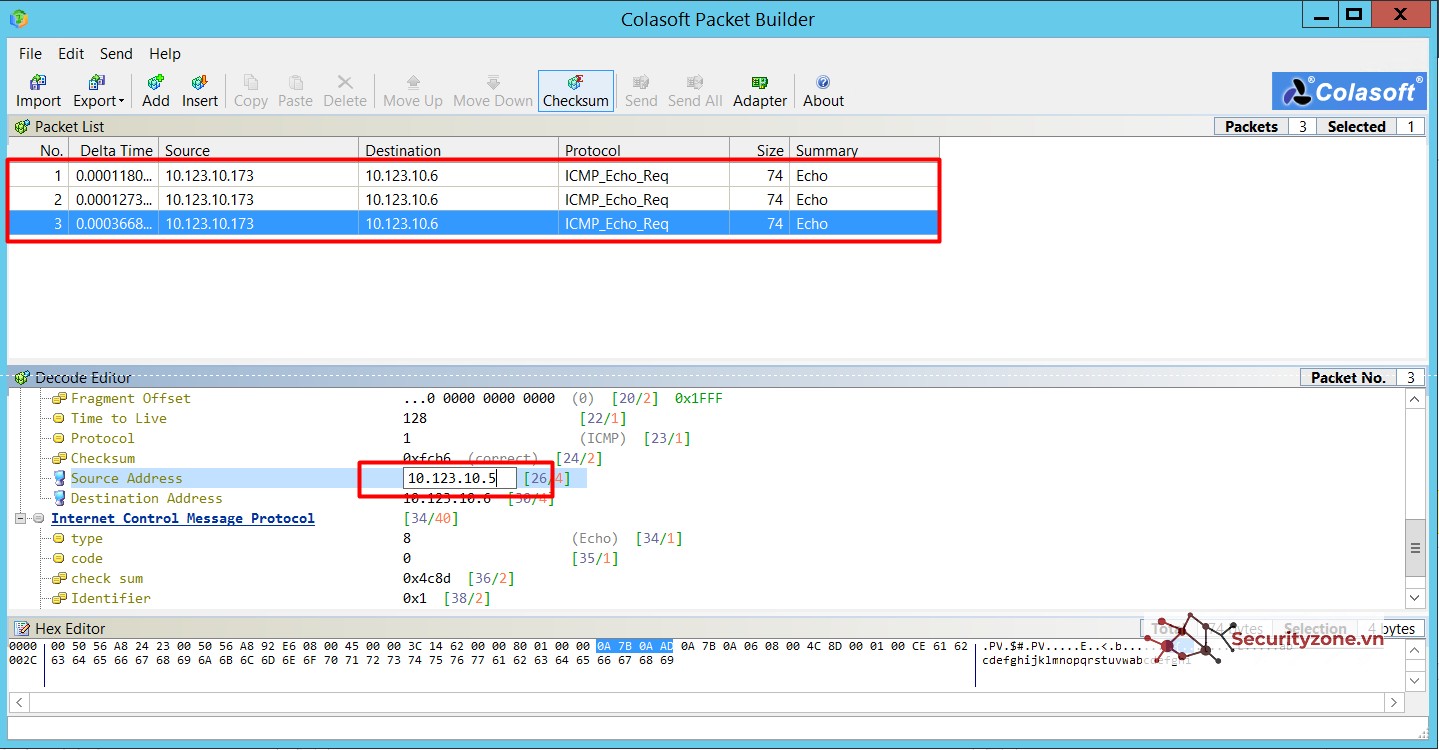

- THông tin packet sẽ hiển thị bao gồm các phần Decode Editor, Hex Editor và Packet List

- Với phần Decode Editor ta có thể chỉnh sửa các value , IP,... phù hợp với nhu cầu sử dụng.

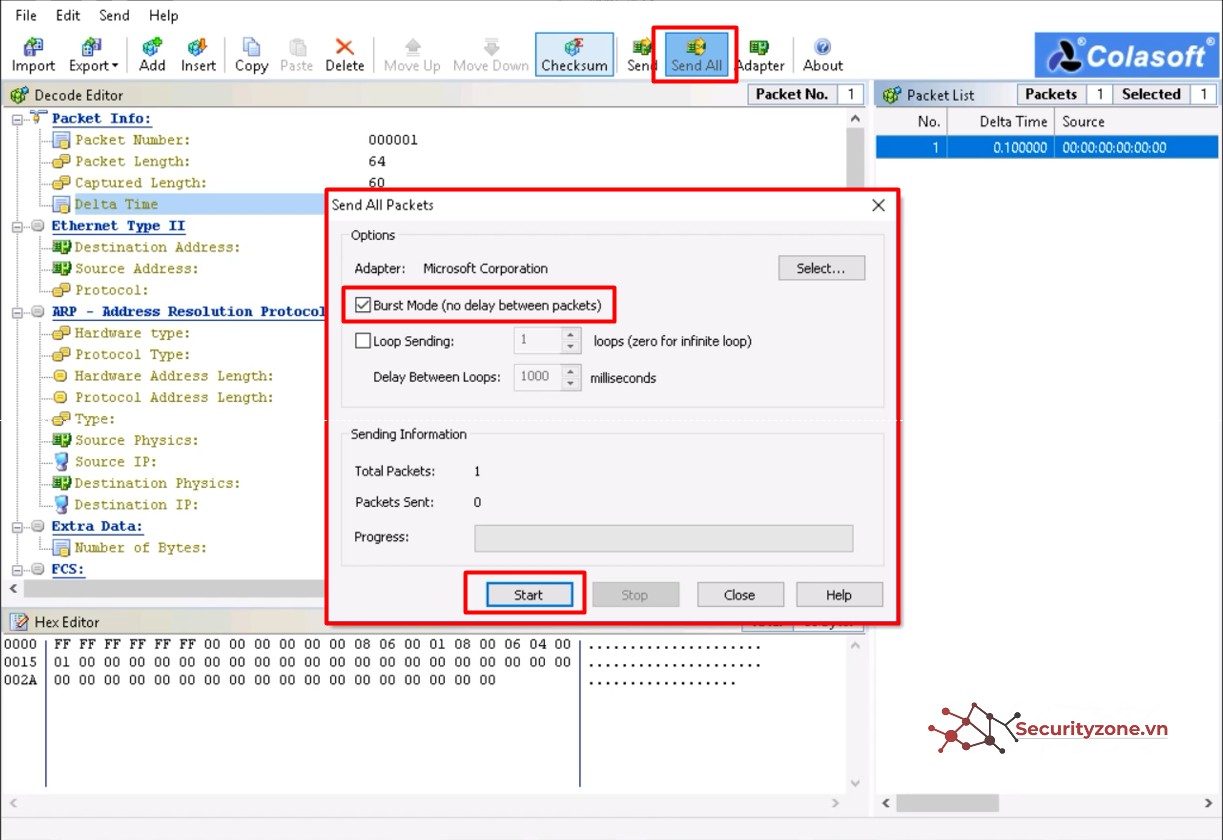

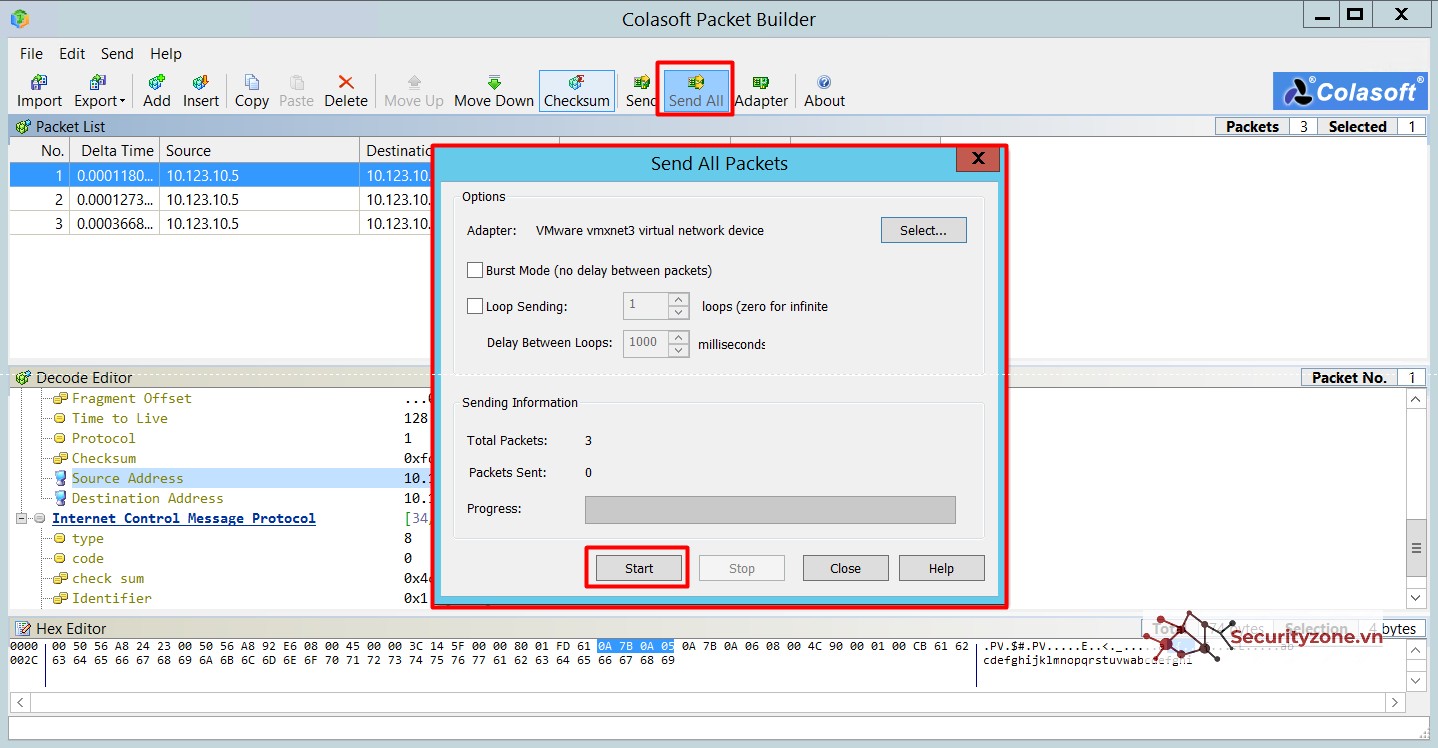

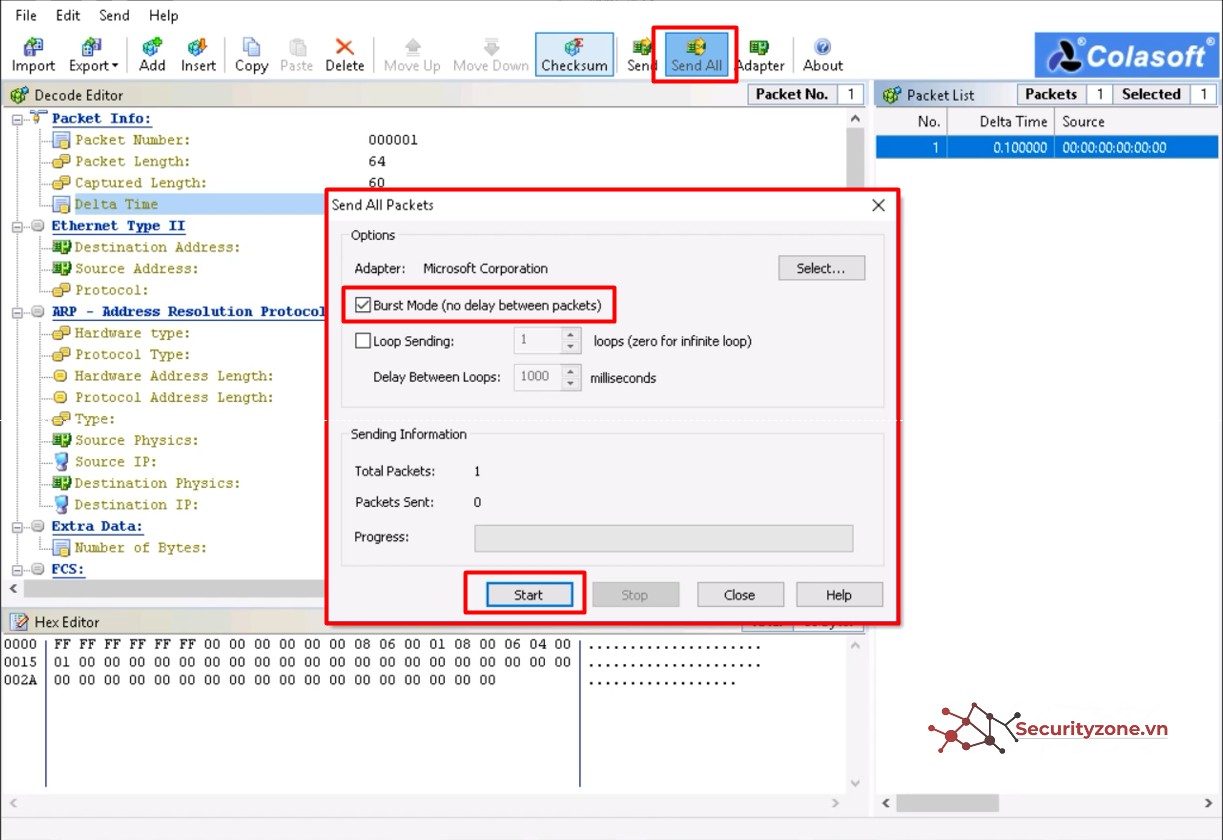

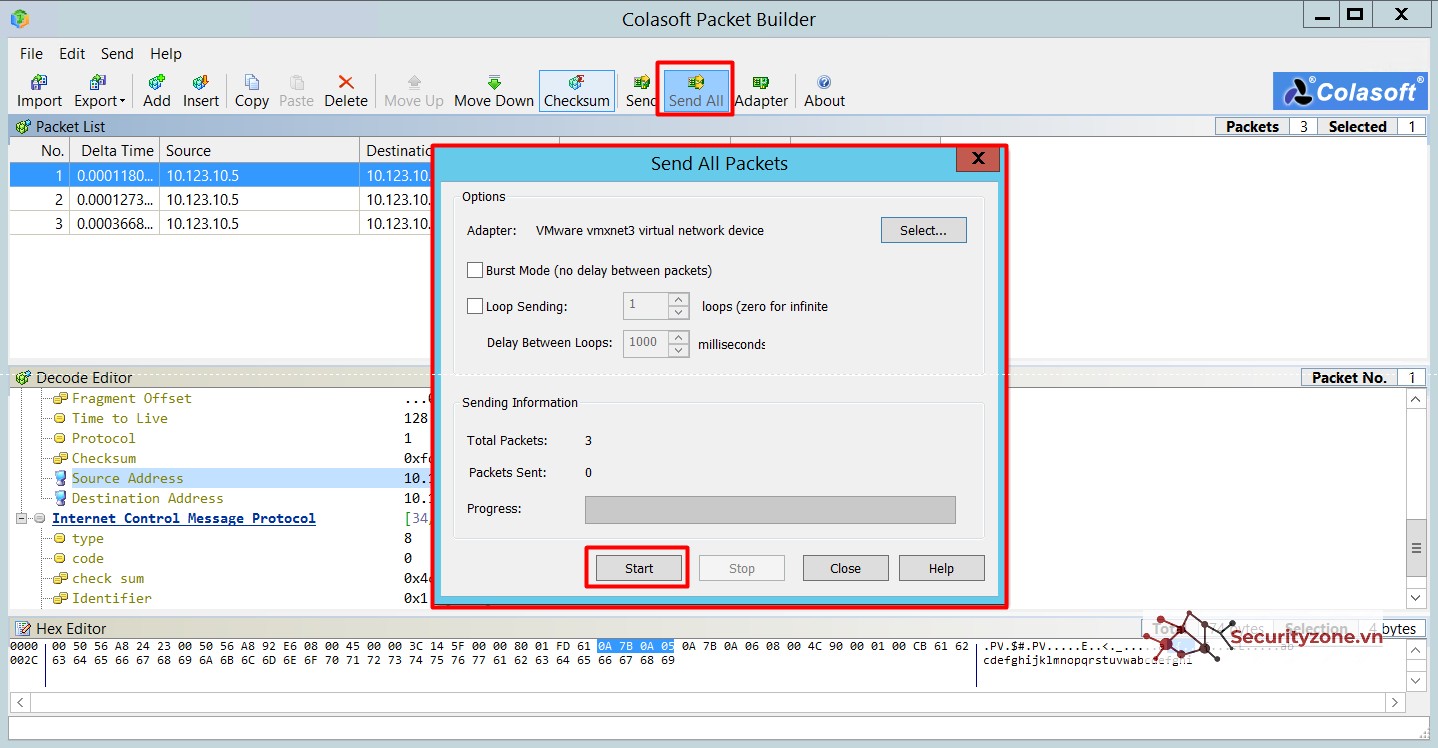

- Click chon Send All để gửi packet sau khi tạo thành công, gói tin có thể là ARP, ICMP,... gói tin sẽ gửi đến đích tùy thuộc vào các thành phần bên trong packet

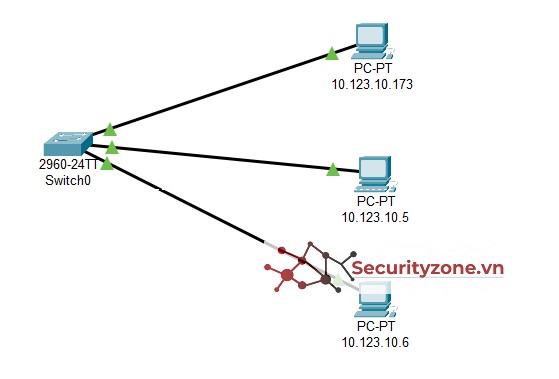

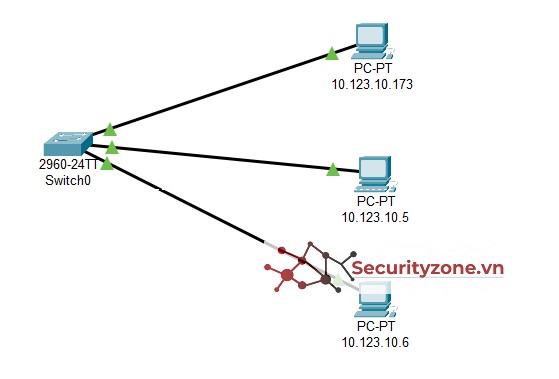

Task03: Mô hình Lab test thử:

Mô hình test gồm 3 máy Client Windows Server 2012:

Subnet IP: 10.123.10.0/24

IP Client01: 10.123.10.173/24

IP Client02: 10.123.10.5/24

IP Client03: 10.123.10.6/24

Kịch bản test: Dùng máy 10.123.10.173 ping đến IP 10.72.10.6

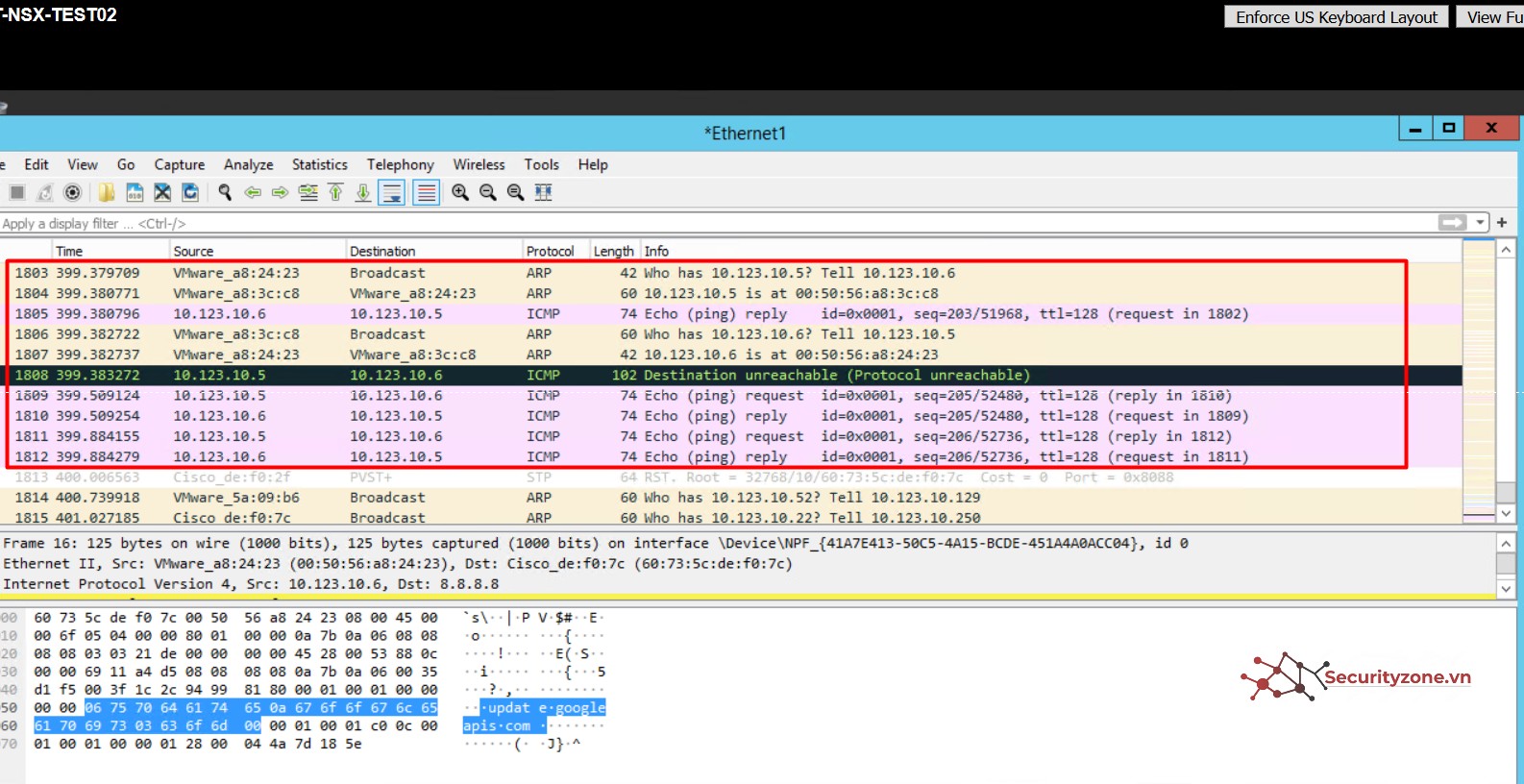

Dùng wireshark capture các gói tin ICMP khi ping từ 10.72.10.173 đến 10.72.10.6

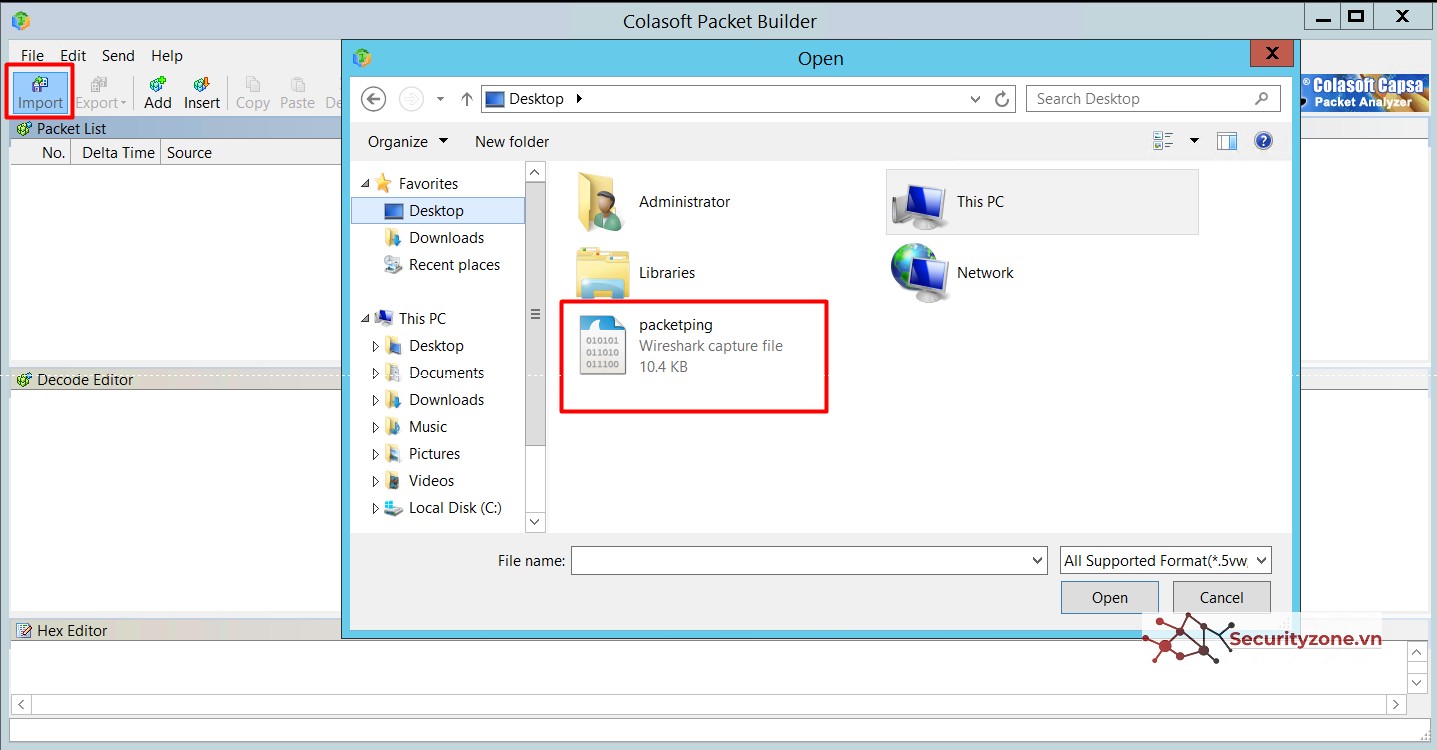

Tiếp theo là import file capture các gói tin vào tool Colasoft Packet Builder

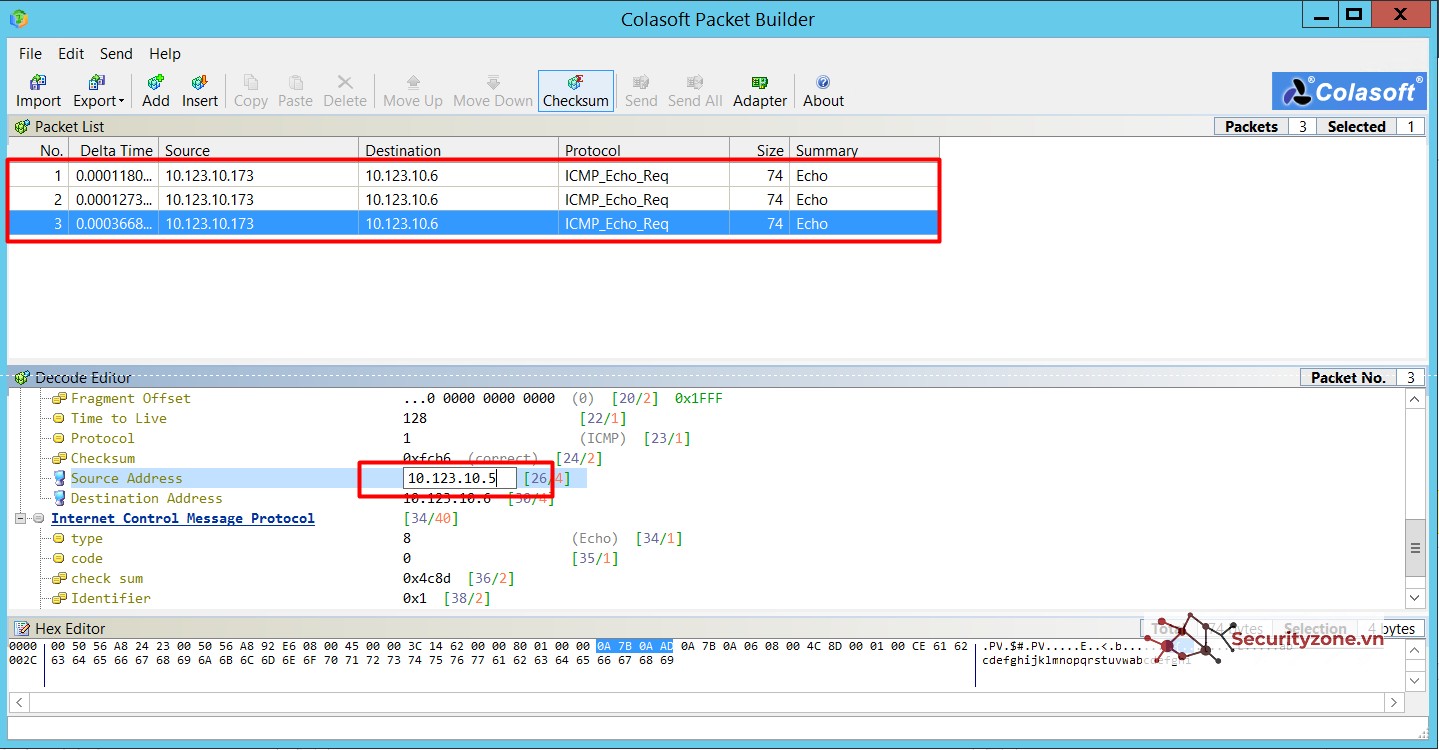

- Sử dụng tool để edit lại source của gói tin thay vì là Source IP là của máy 10.72.10.173 ta sẽ edit thành Source IP của máy 10.72.10.5

Sau khi edit xong tiếp theo sẽ gửi packet vừa edit ra mạng

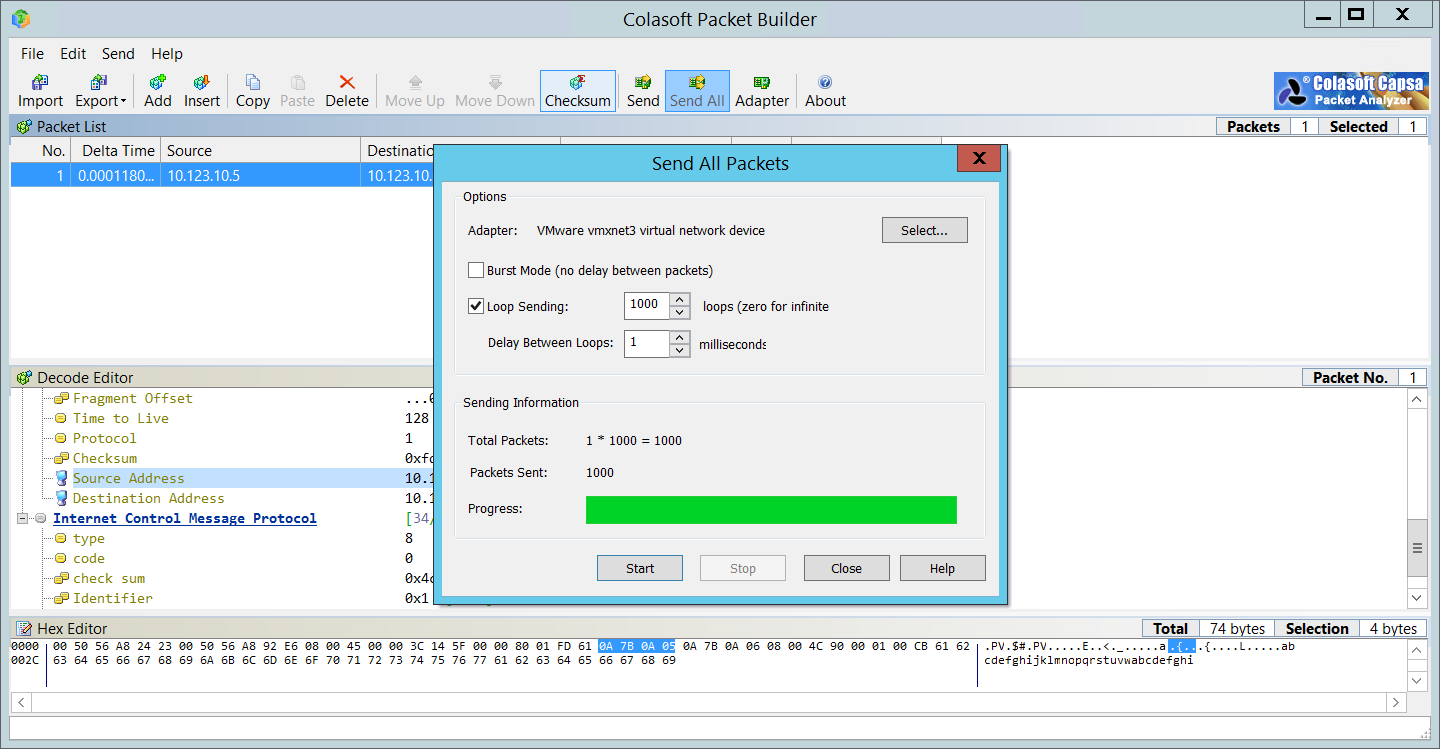

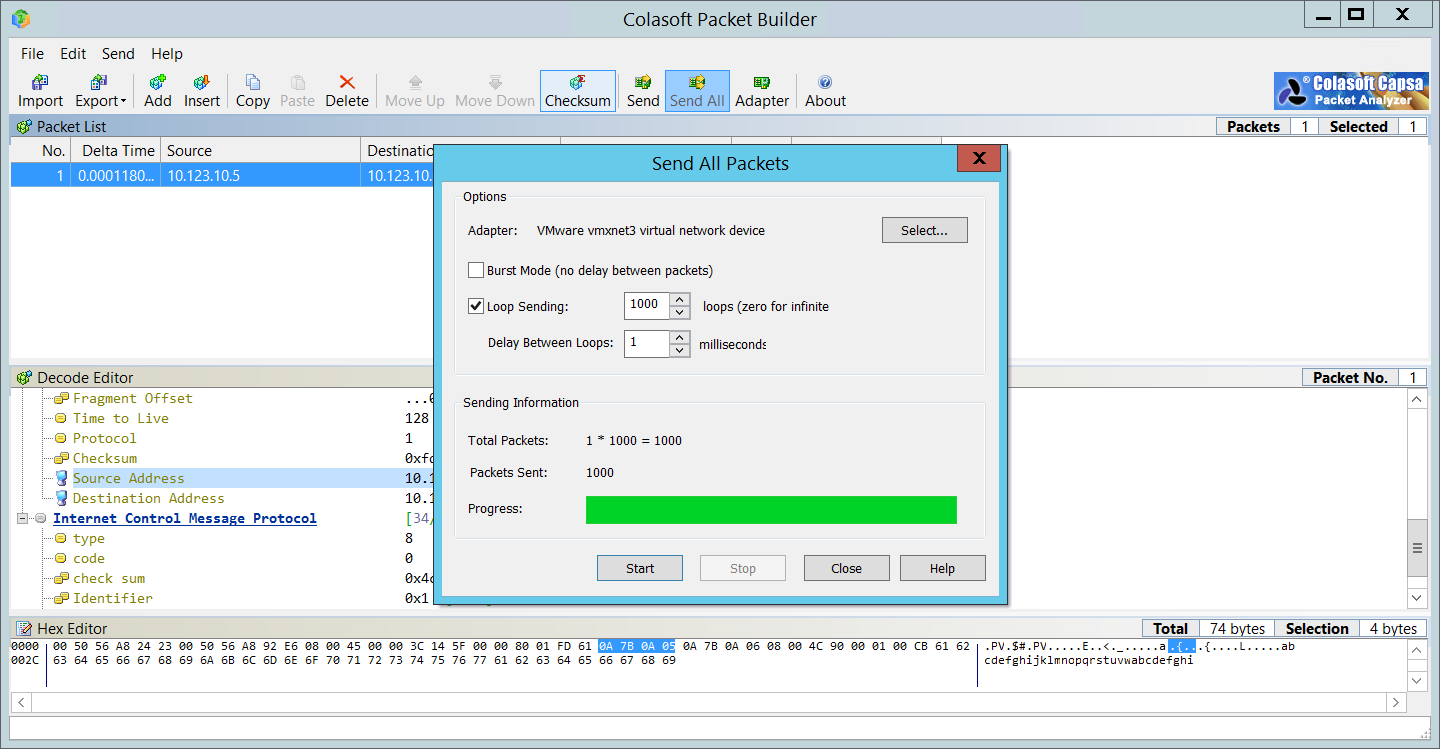

- Để gửi các packet ra mạng ta chọn icon Send All sau đó chọn Start để bắt đầu gửi. Ta có thể edit số lượng packet gửi ra bằng cách tick chọn Loop Sending

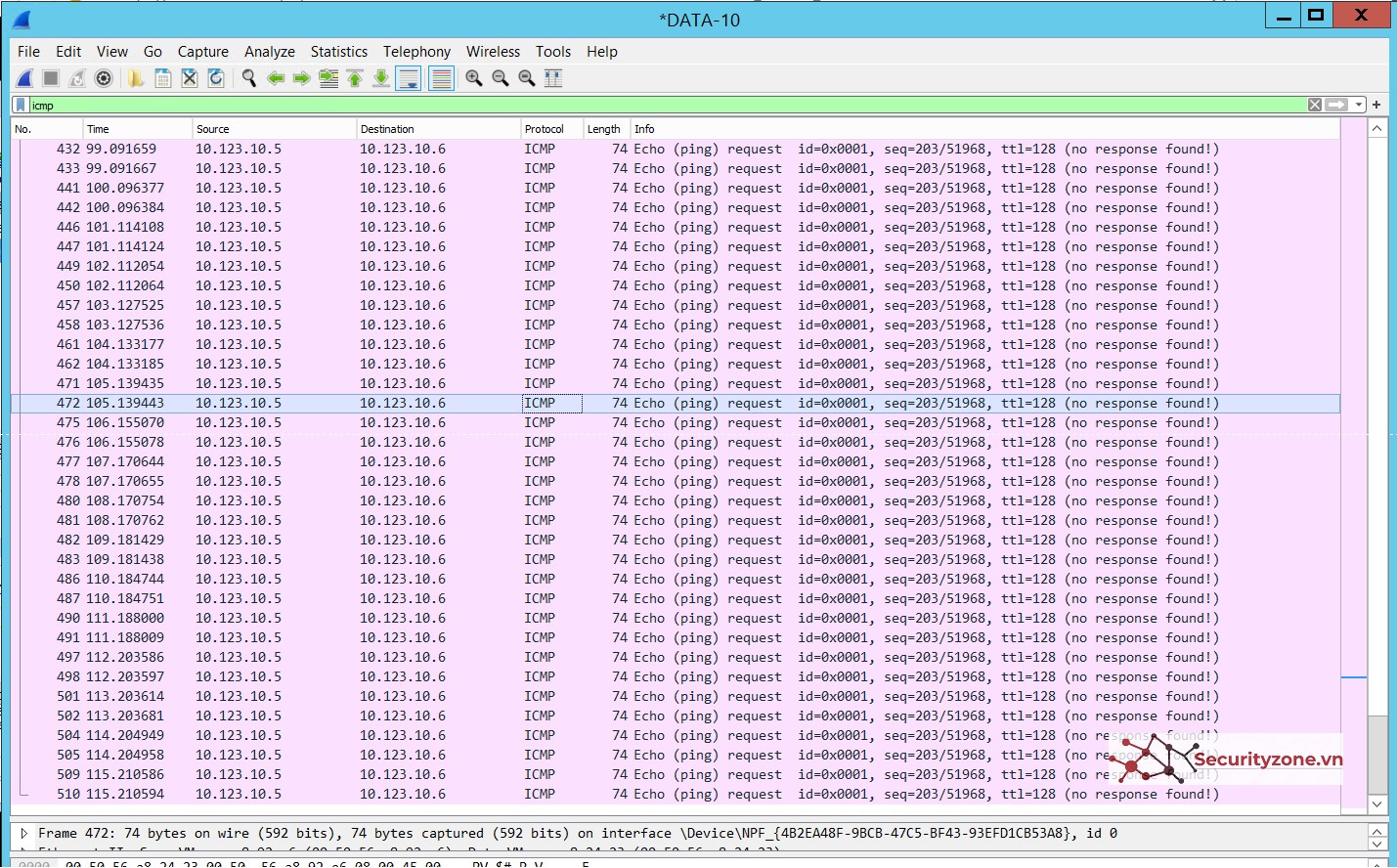

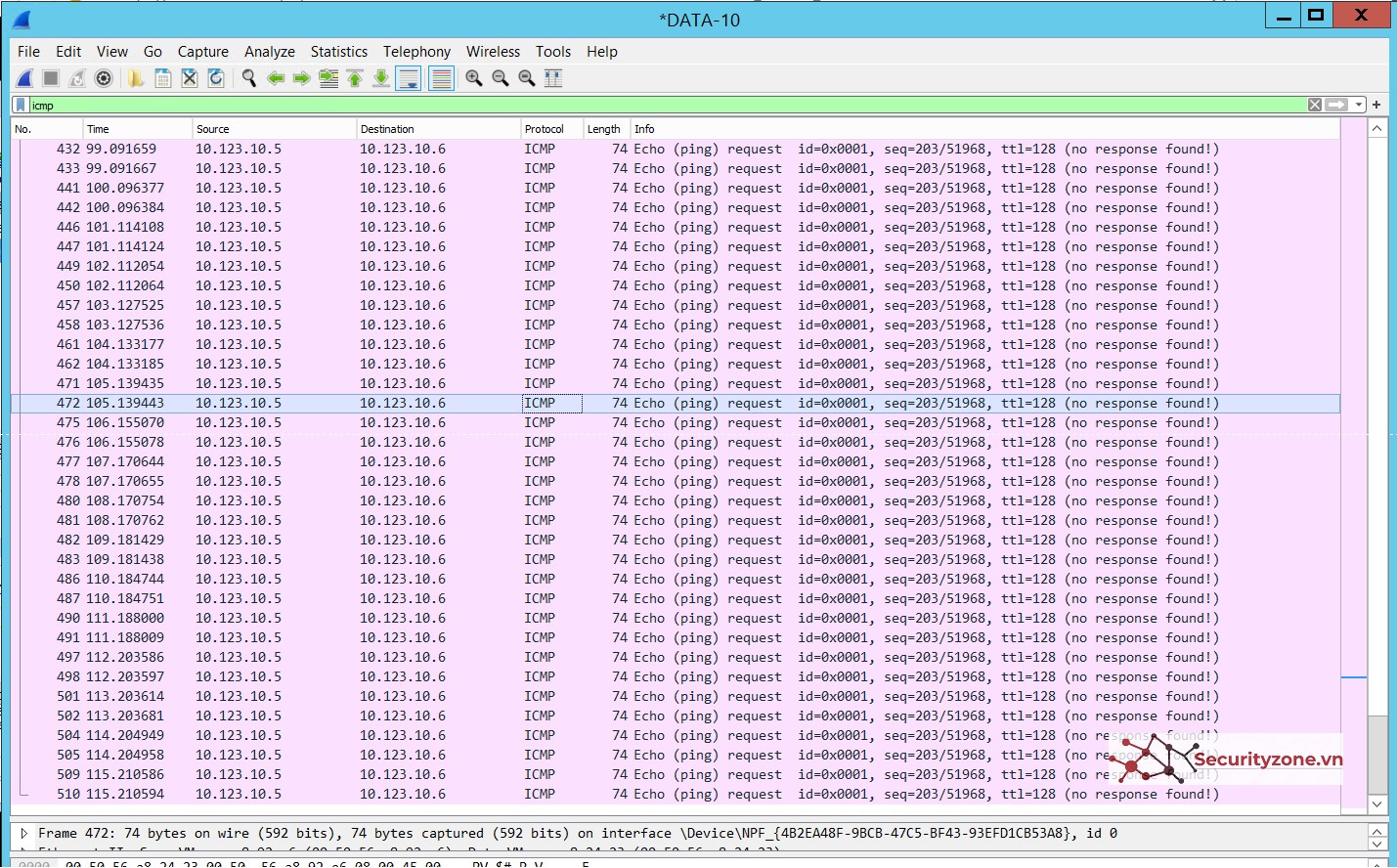

- Kiểm tra packet gửi ra bằng cách dùng Wireshark để capture. Trên máy Client 01 ta thấy số lượng gói tin gửi ra lớn do ta set số lượng là 1000

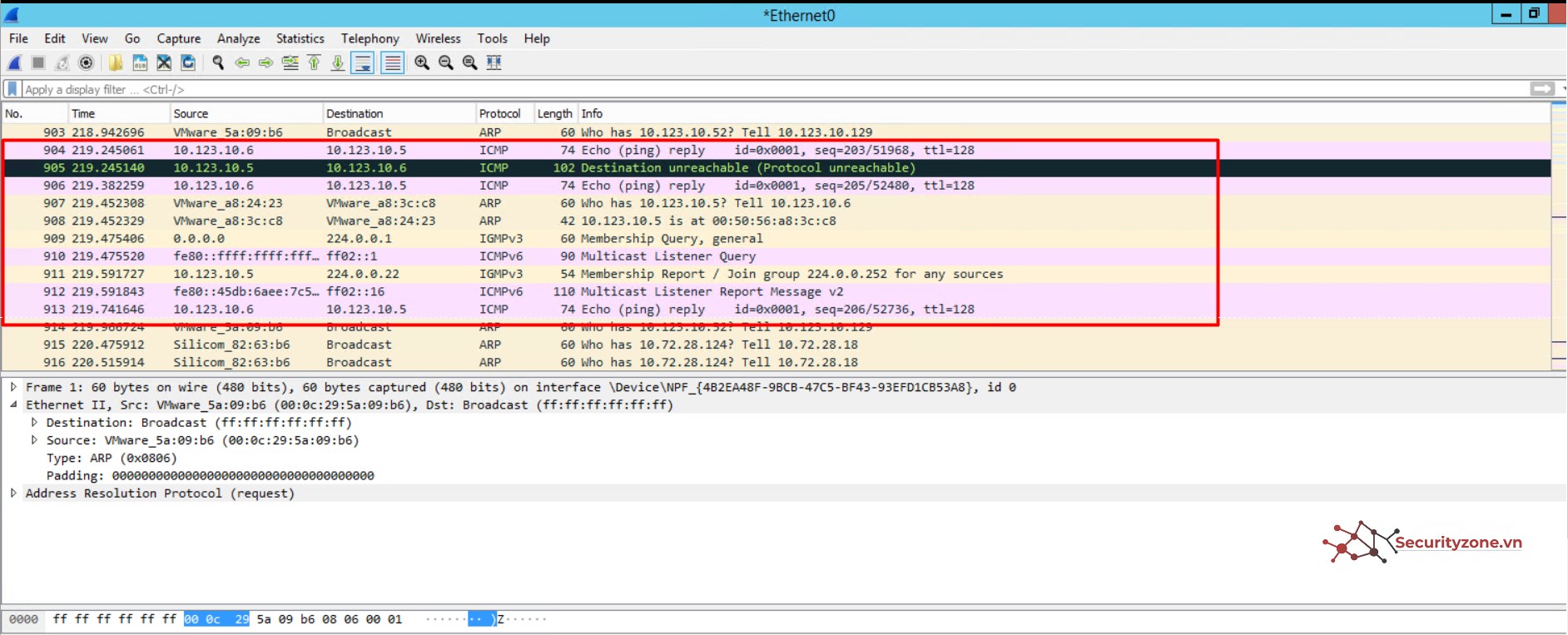

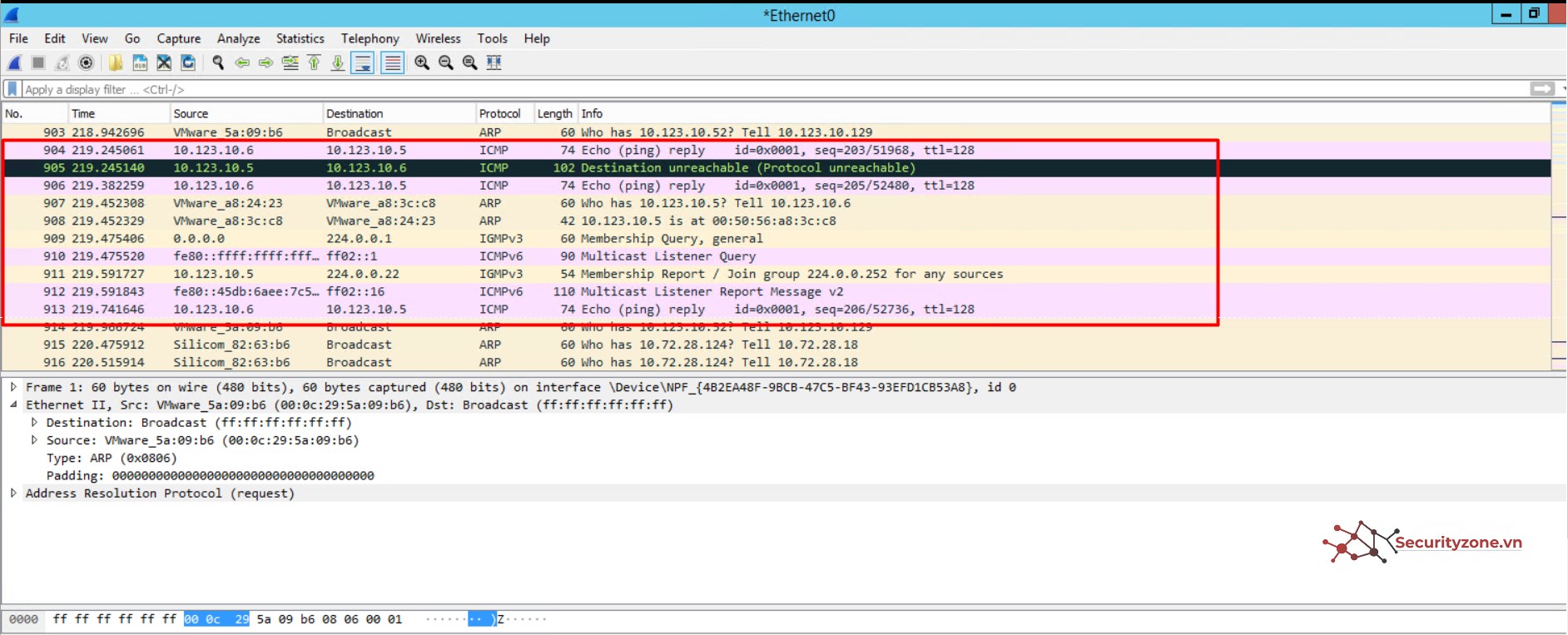

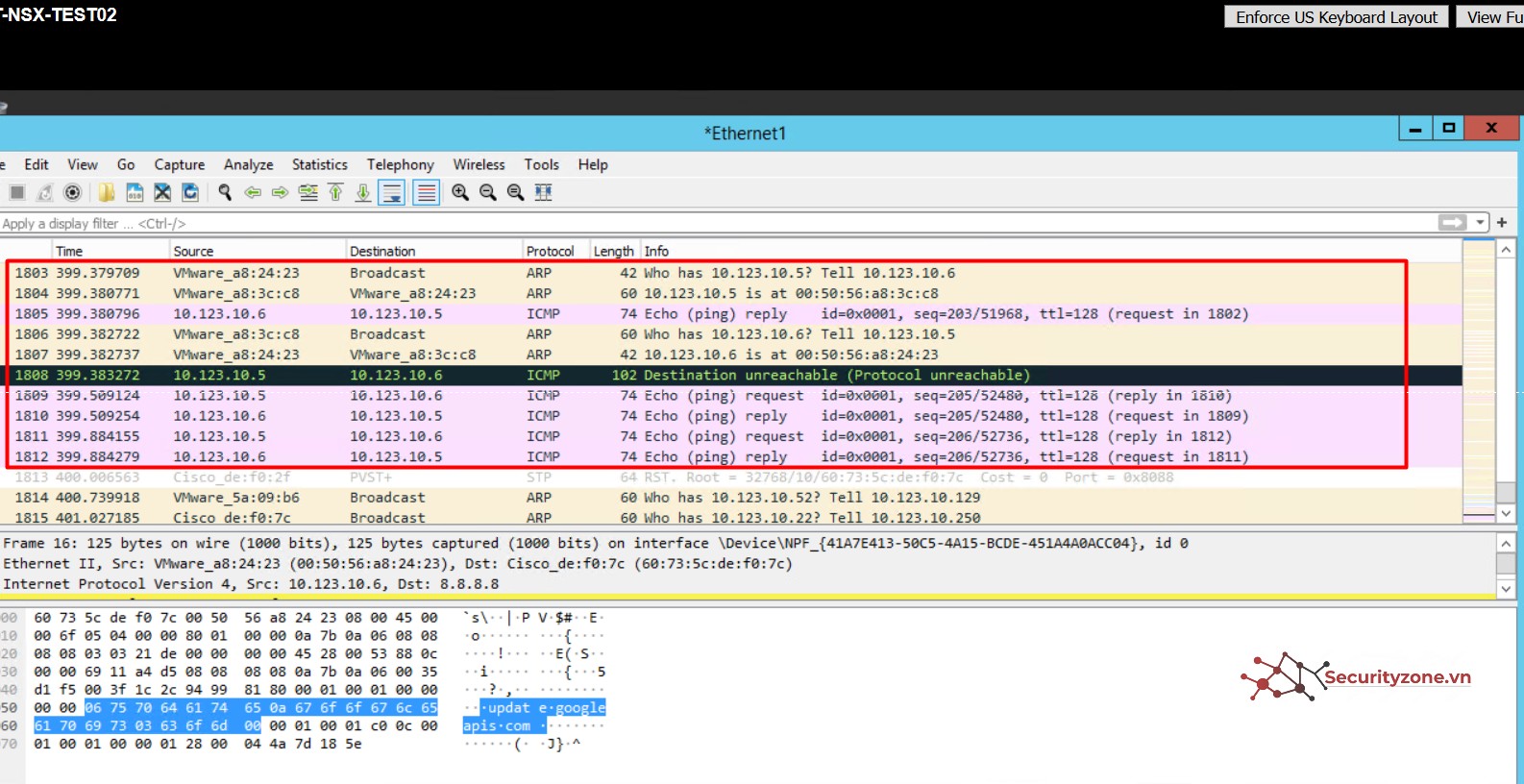

- Trên máy TEST 10.123.10.5 xuất hiện các gói tin ICMP mặc dù nó không thực hiện ping

- Tương tự thì máy TEST02 cũng thấy traffic trao đổi giửa máy TEST và TEST02

==> Attacker có thể dùng phương pháp này để tấn công một ứng dụng hay một trang web nào đó.

Next Lab02: UDP and TCP Packet Crafting Techniques using HPING3

end

Sửa lần cuối:

Bài viết liên quan

Bài viết mới