Trong bài viết này mình sẽ hướng dẫn các bạn cách sử dụng FMC (Firepower Device Manager) để cấu hình và quản lý HA của 2 thiết bị Firepower,

Trước khi cấu hình HA cho 2 thiết bị FTD các bạn cần đảm bảo thiết bị FTD phải đạt đủ các yêu cầu sau:

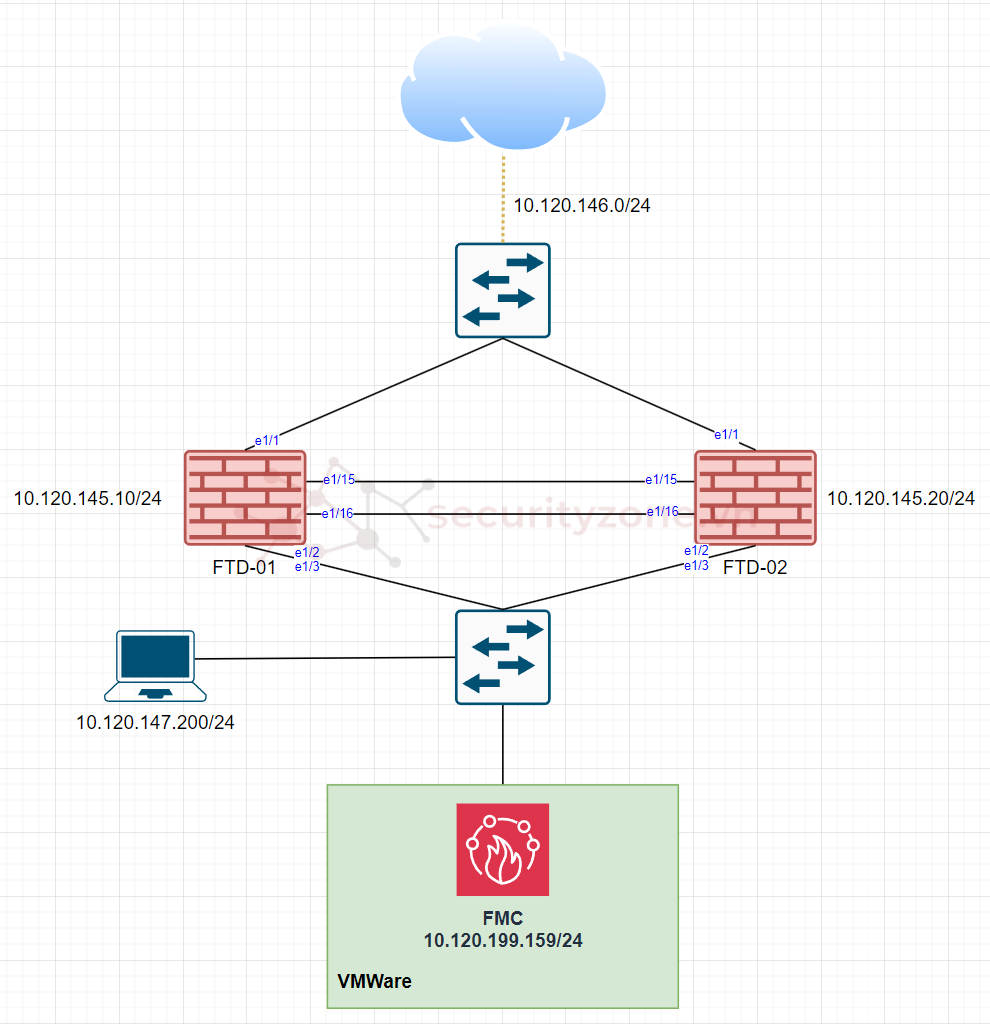

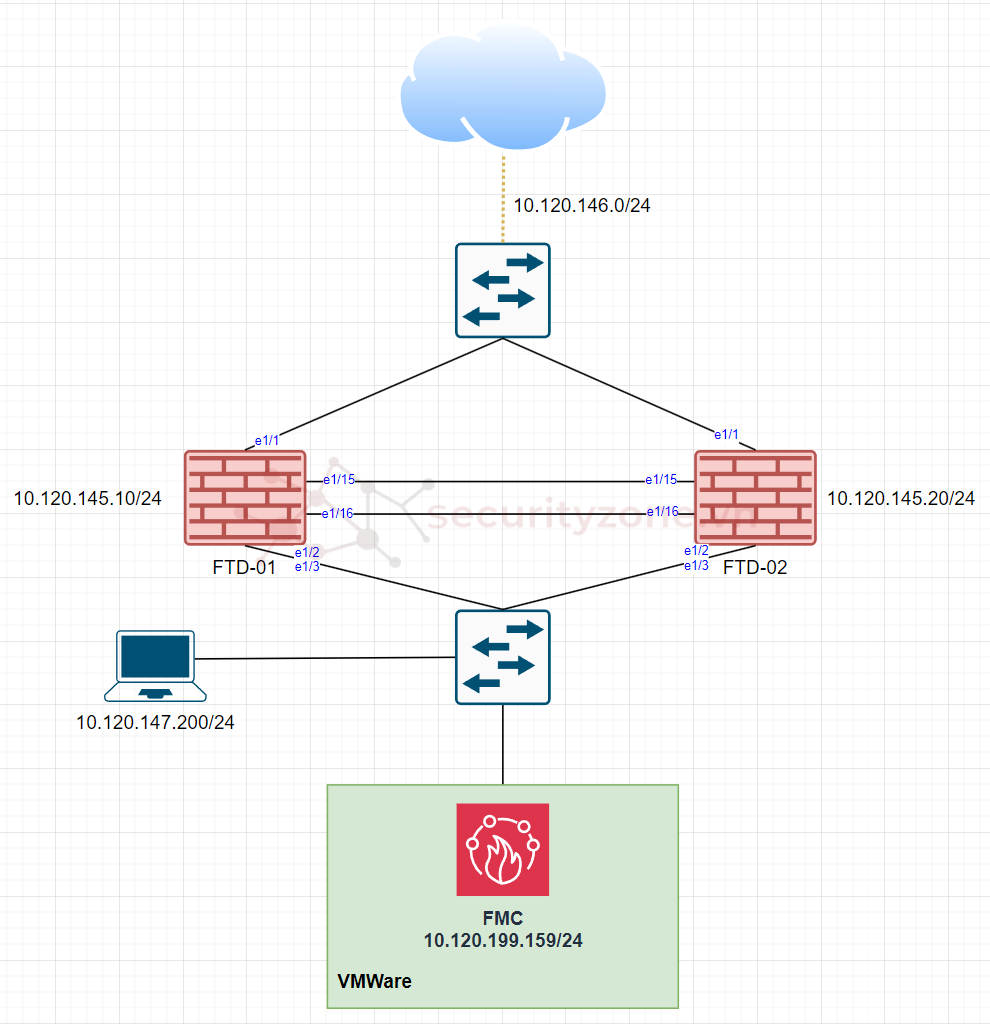

Bước 1: Cấu hình các Interface để các FTD giao tiếp HA với nhau, các bạn có thể tham khảo mô hình sau:

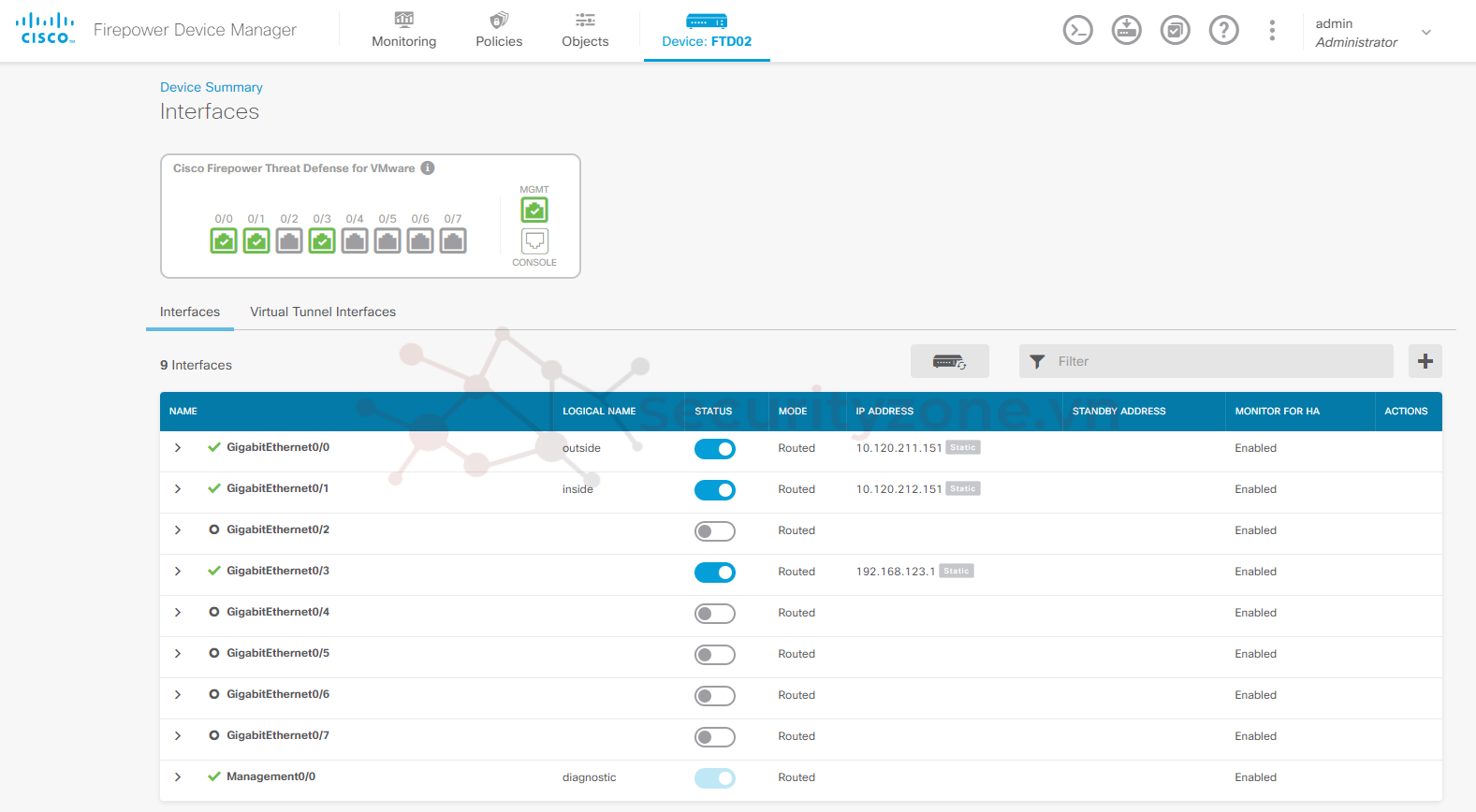

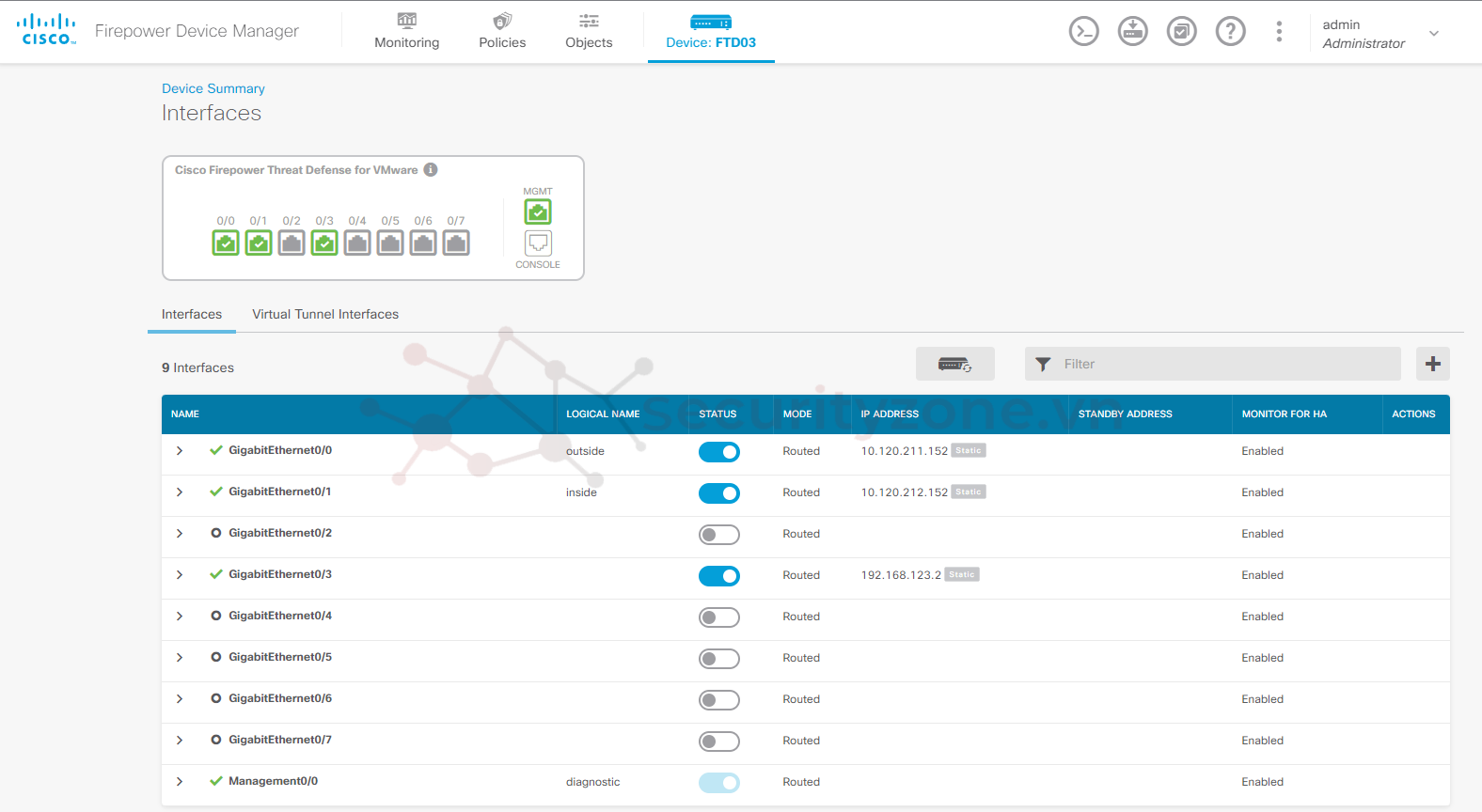

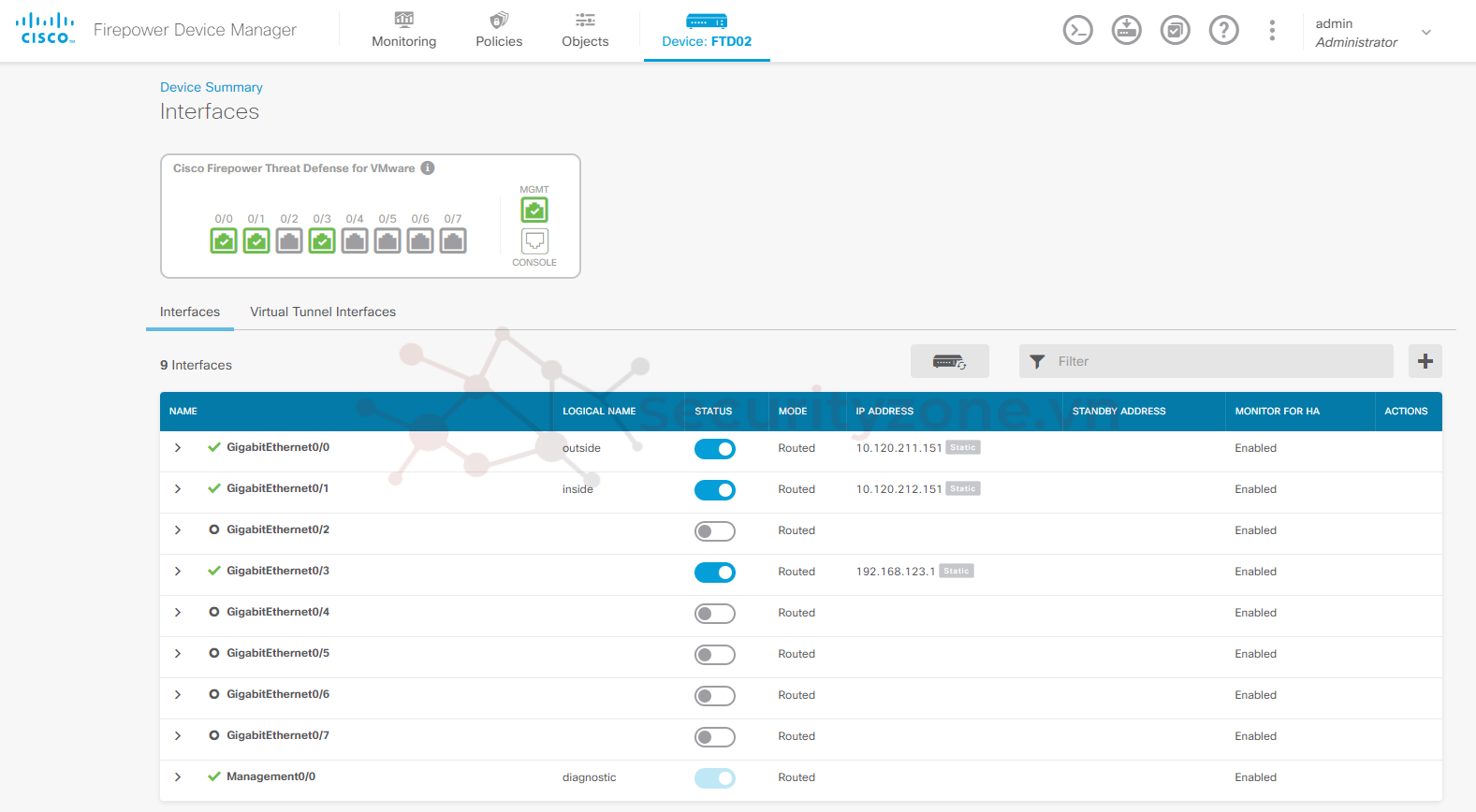

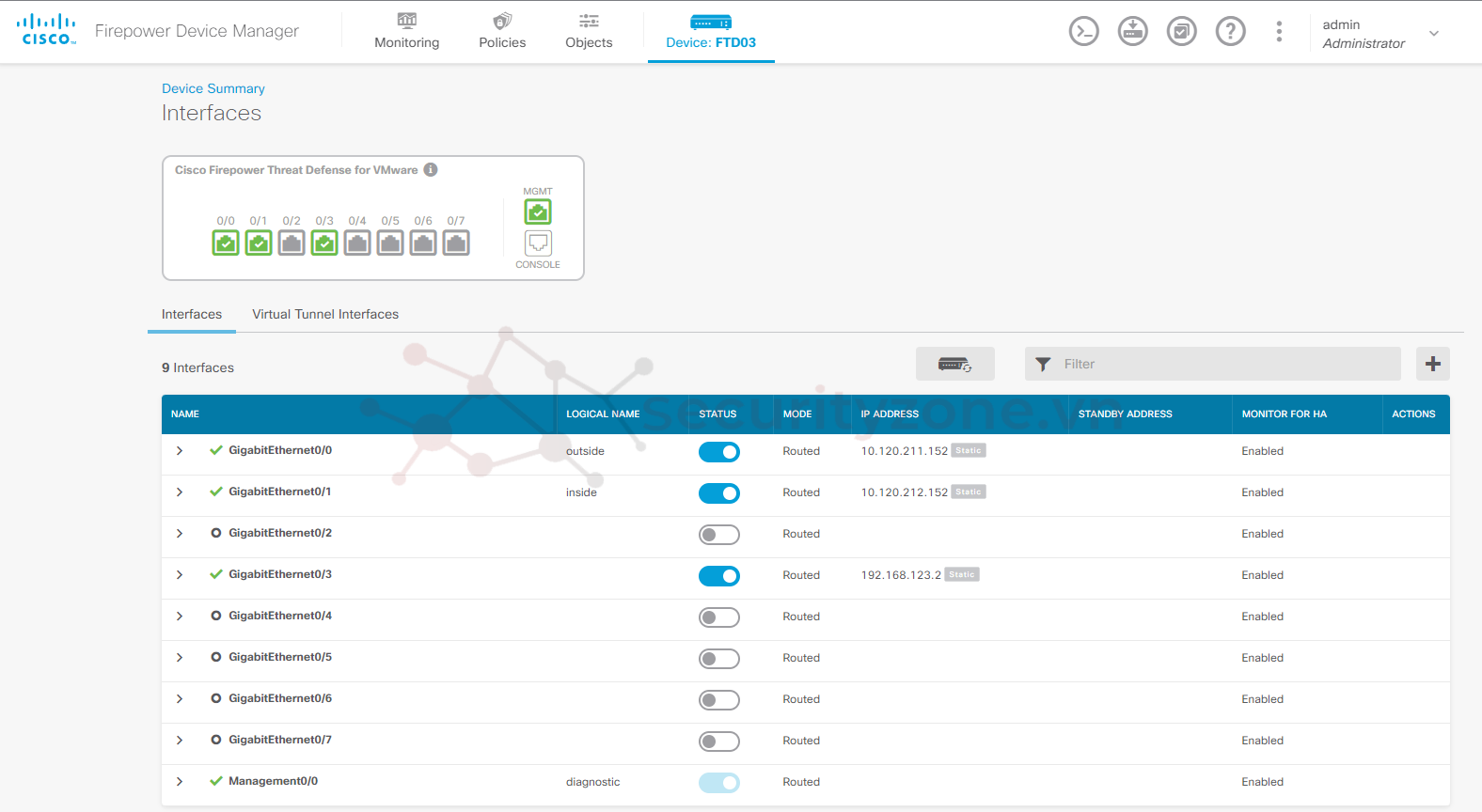

Như vậy trên FTD các bạn cần cấu hình tối thiểu 3 cổng (nếu không tính cổng dùng cho MGMT) bao gồm cổng ouside, cổng inside và cổng dùng cho failover.

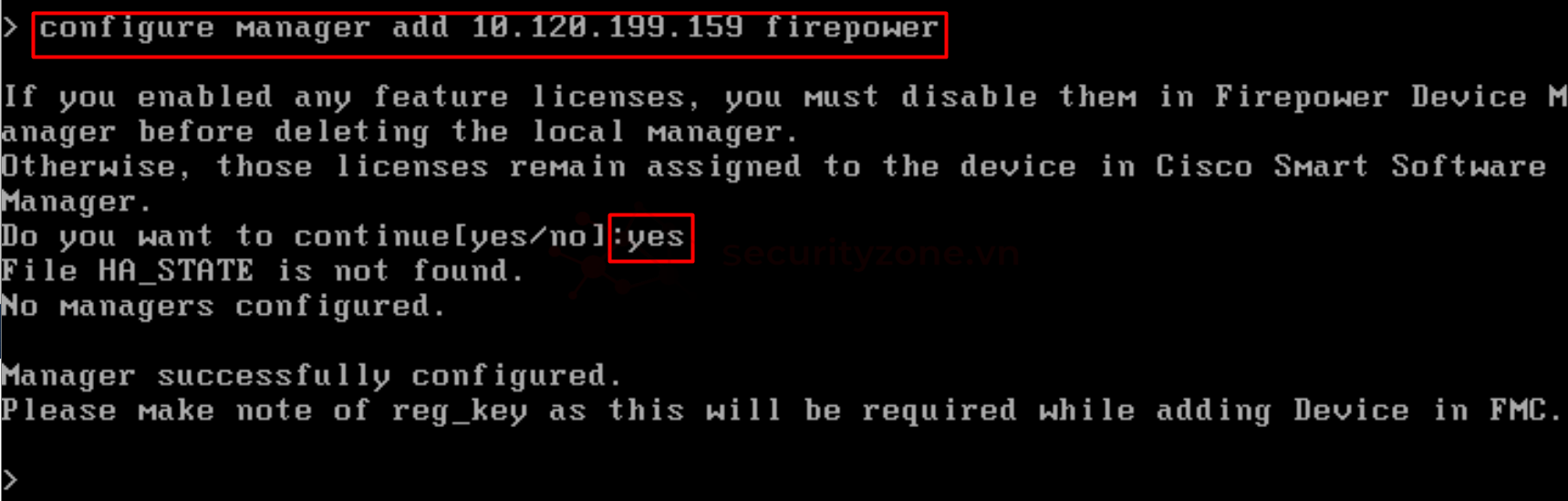

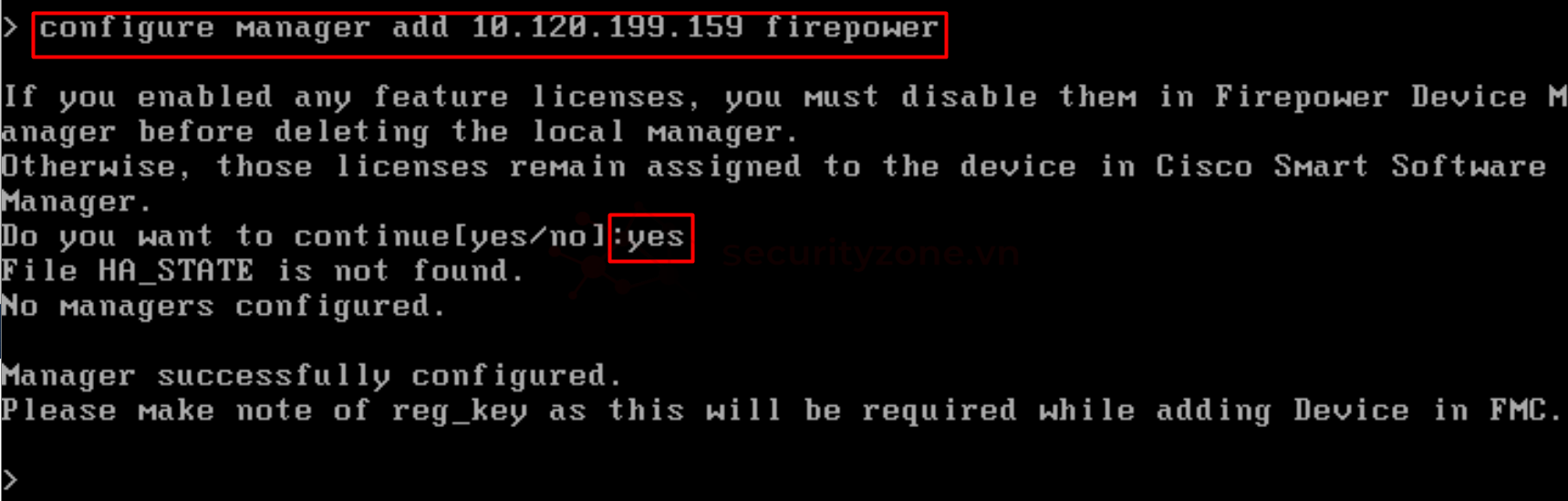

Bước 2: Truy cập vào CLI của thiết bị FTD, sử dụng lệnh "configure manager add <IP của FMC> <register key>" để cấu hình giao tiếp key với FMC:

II. Cấu hình trên FMC

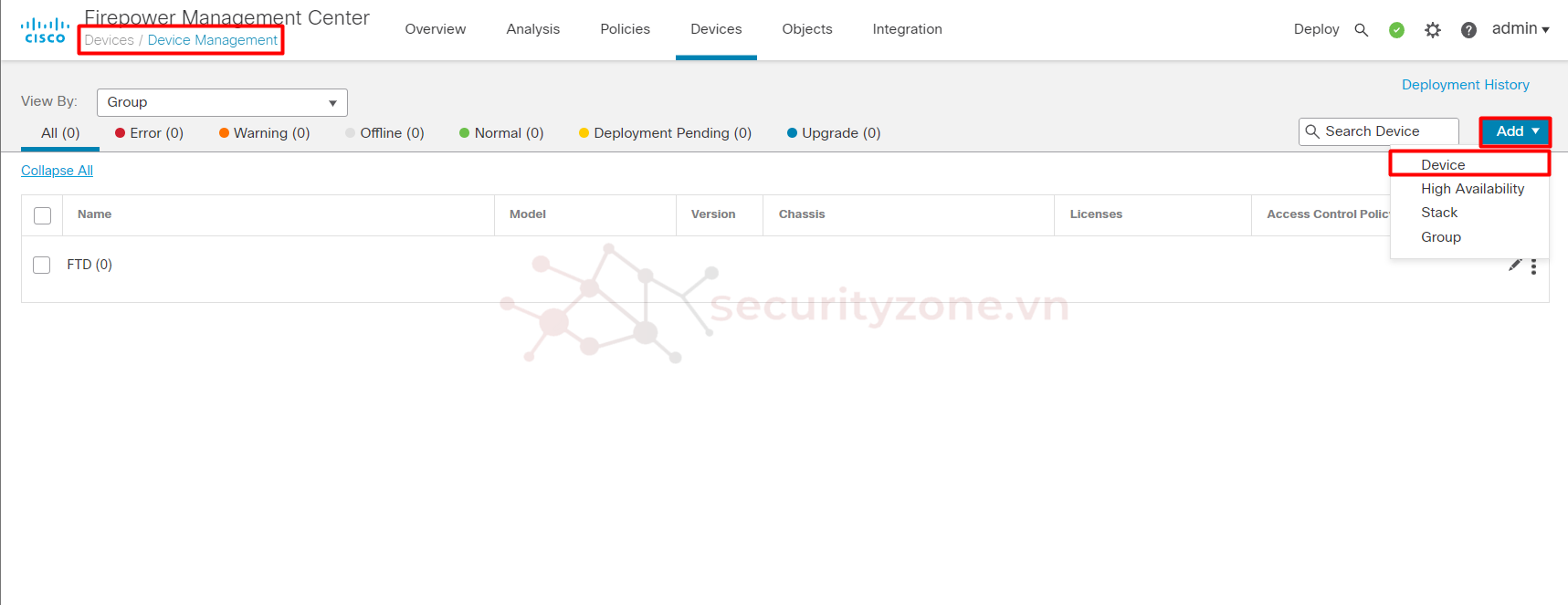

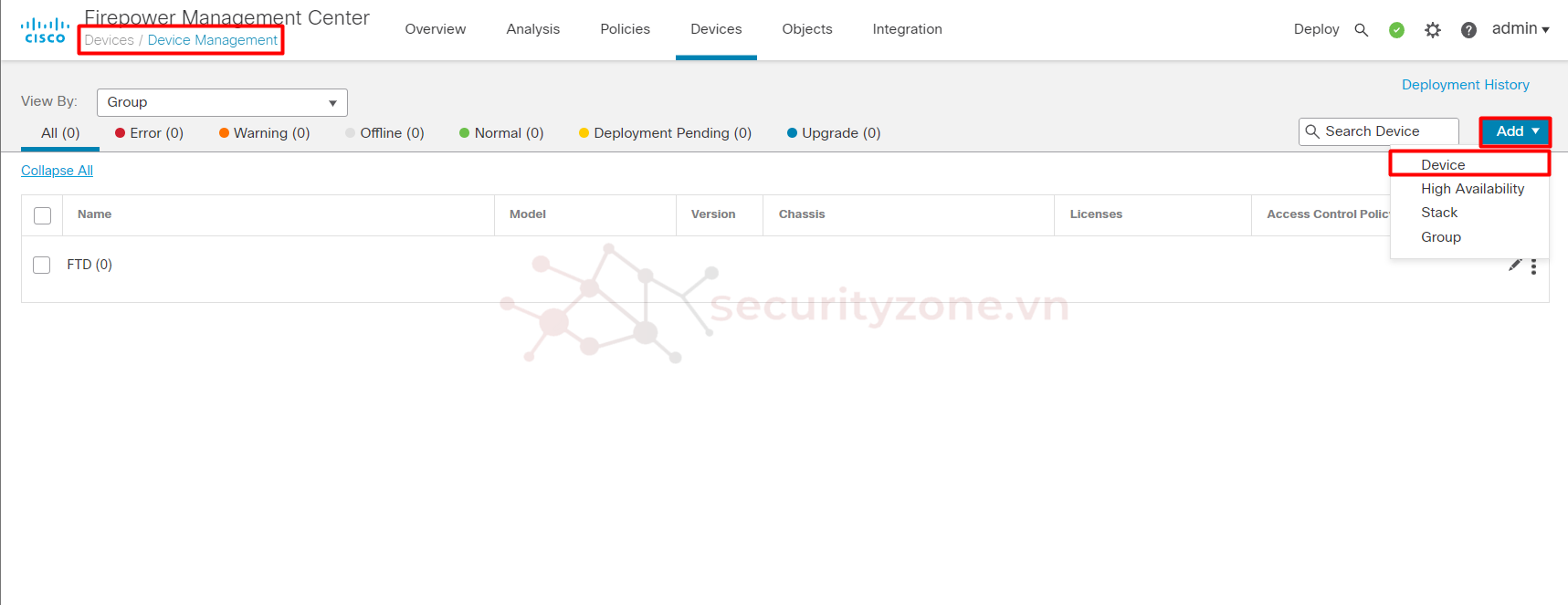

Bước 1: Truy cập vào GUI của FMC, vào phần Devices > Device Management sổ chọn Add > Device:

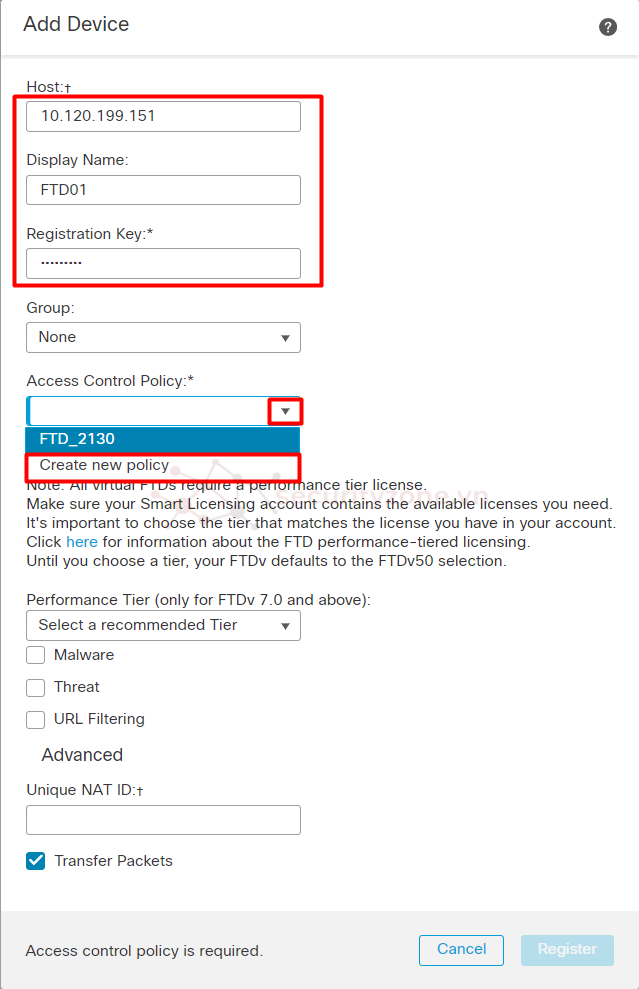

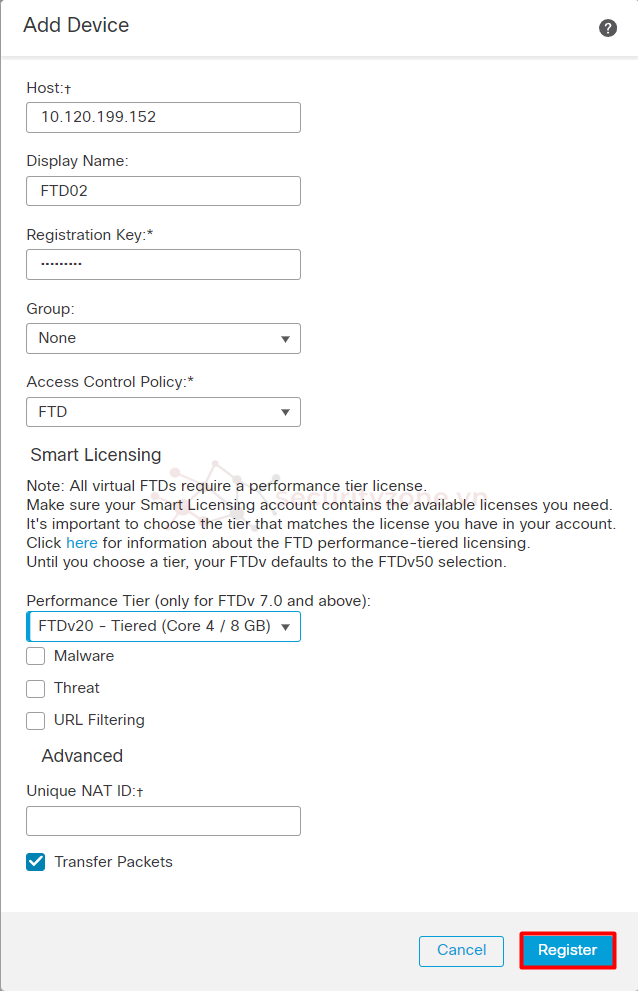

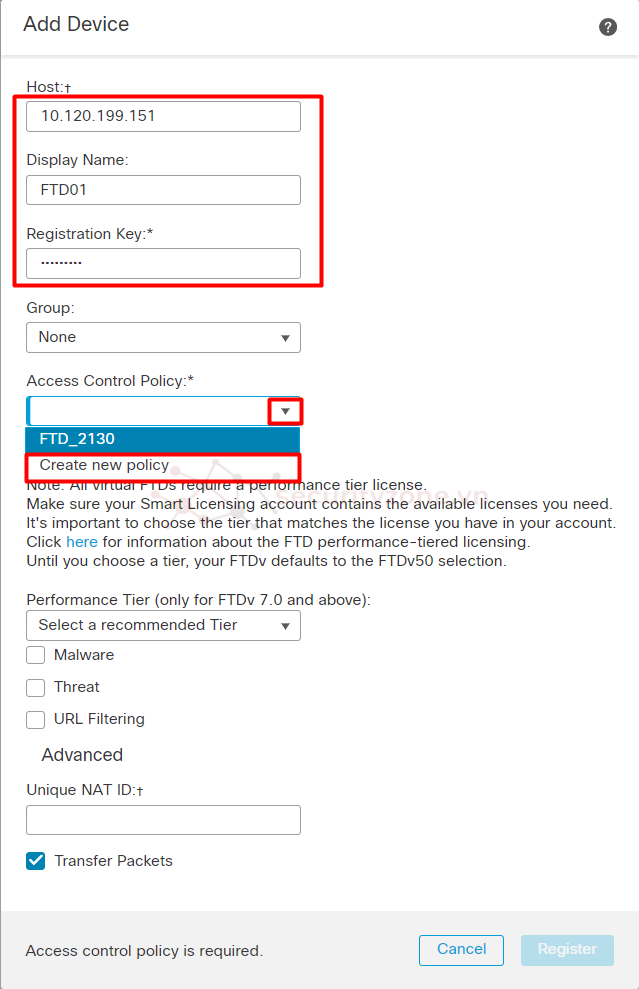

Bước 2: Điền thông tin thiết bị bao gồm IP MGMT, tên hiển thị và Registration key đã cấu hình ở trên, tại mục Group chọn None, mục Access Control Policy các bạn sổ chọn Create new policy:

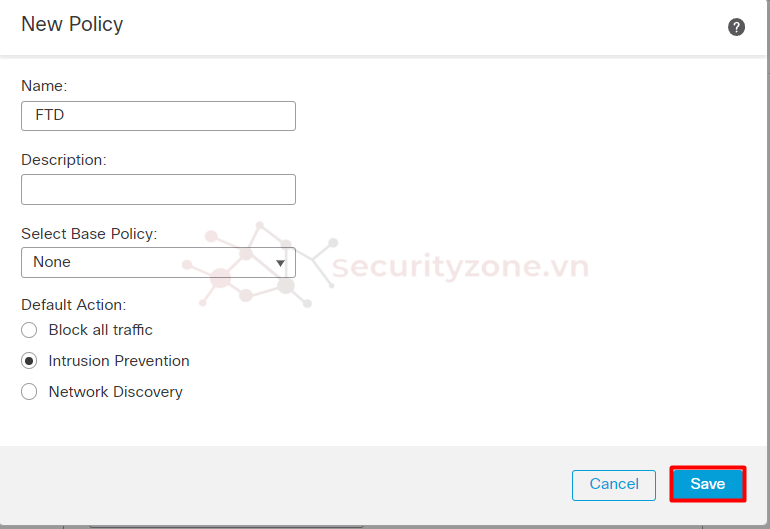

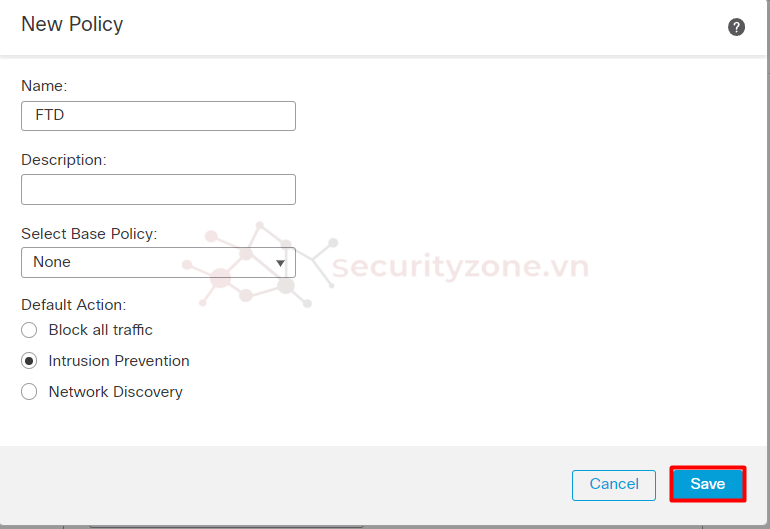

Điền tên Policy, chọn Action và chọn Save:

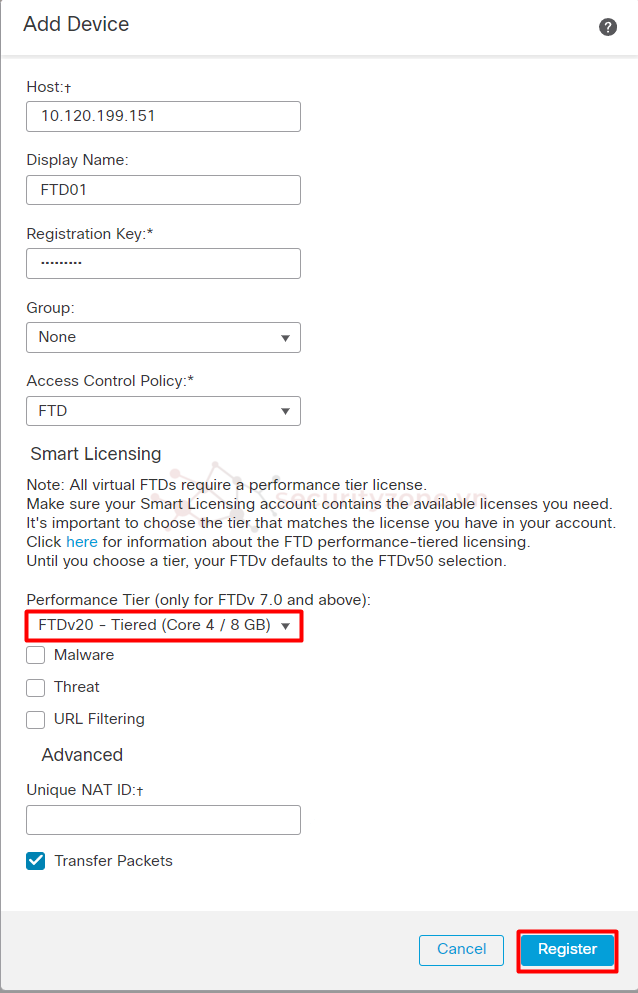

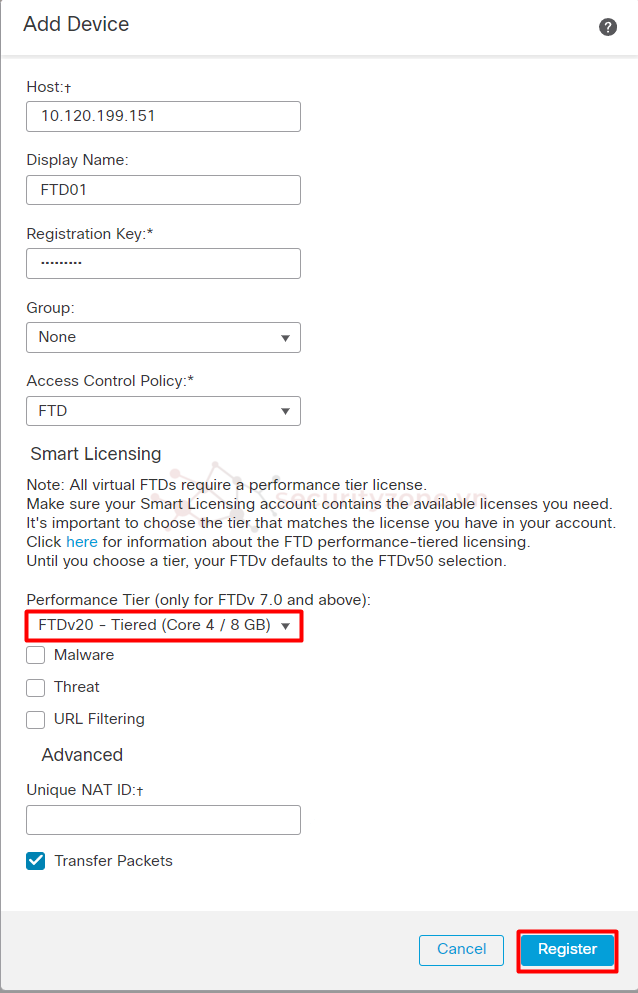

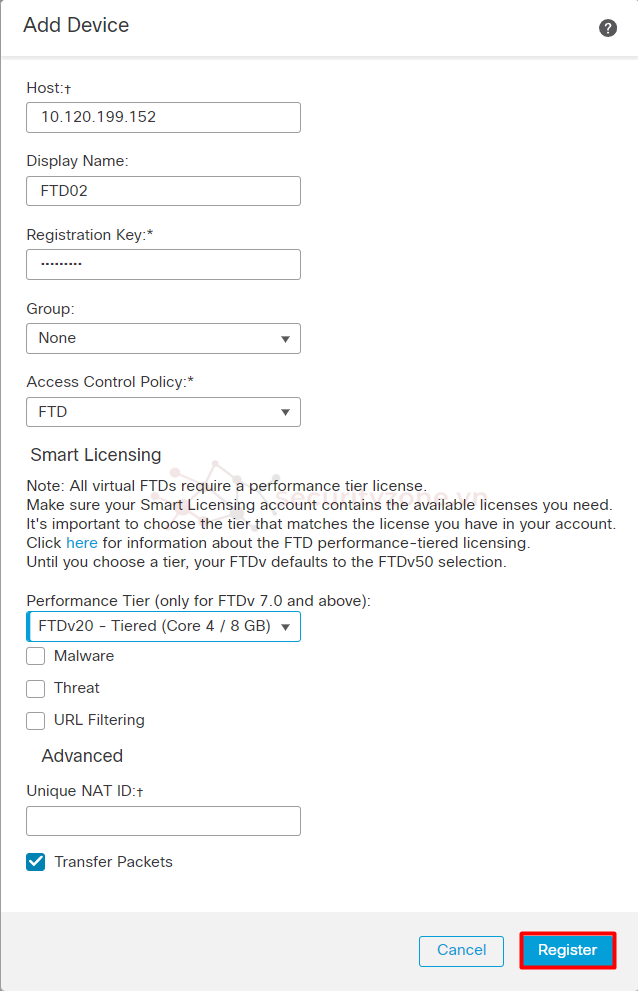

Tiếp theo ở mục Performance sổ chọn tùy vào Core thiết bị của các bạn, sau đó chọn Register:

Thực hiện tương tự cho thiết bị FTD còn lại:

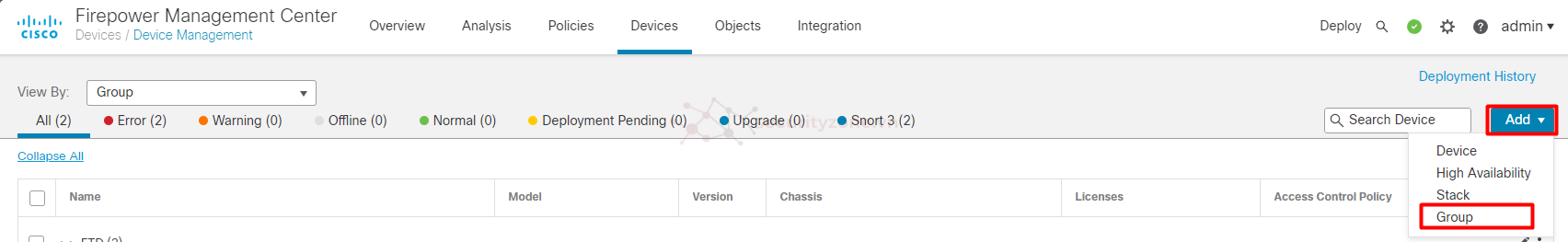

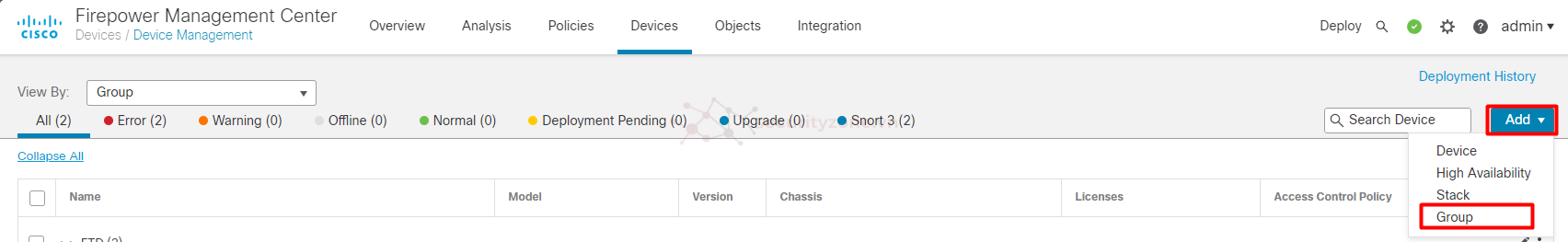

Bước 3: Chọn Add > Group để tạo group quản lý 2 thiết bị FTD đồng thời đây cũng là điều kiện để cấu hình HA cho FTD:

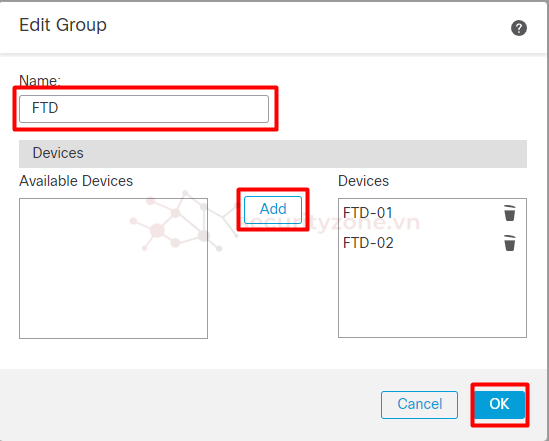

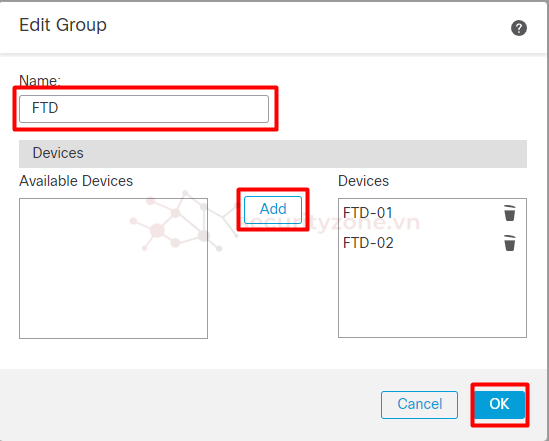

Đặt tên cho Group và Add các thiết bị muốn quản trị trong Group, chọn OK:

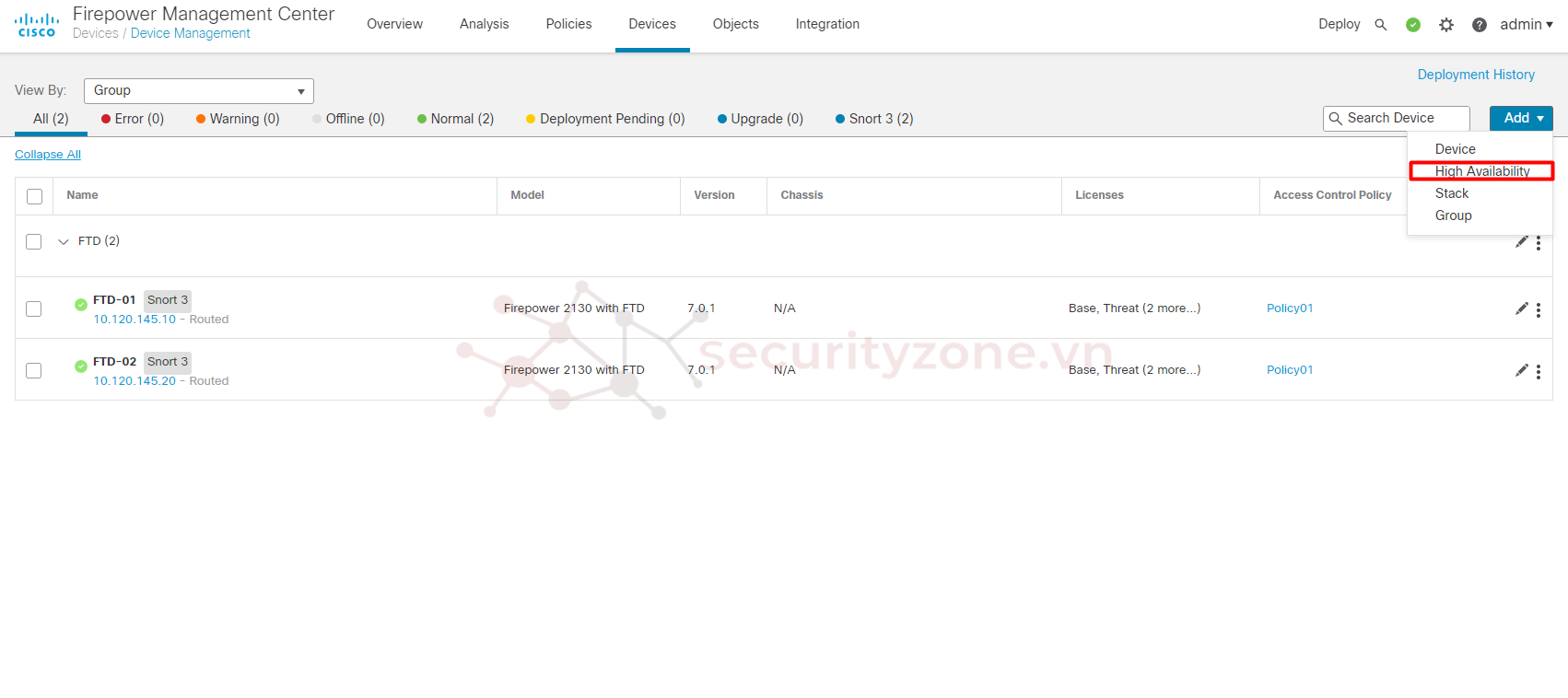

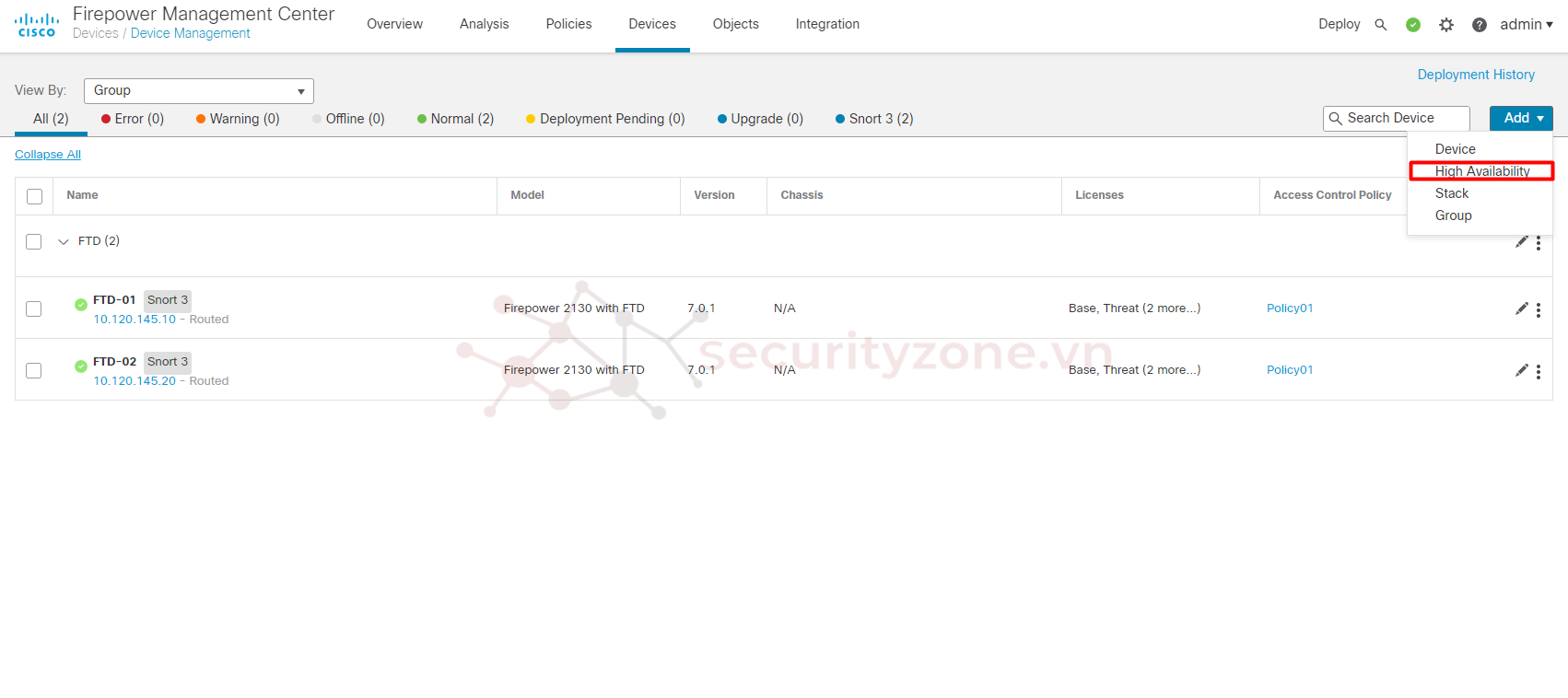

Bước 4: Để cấu hình HA chọn Add > High Availability:

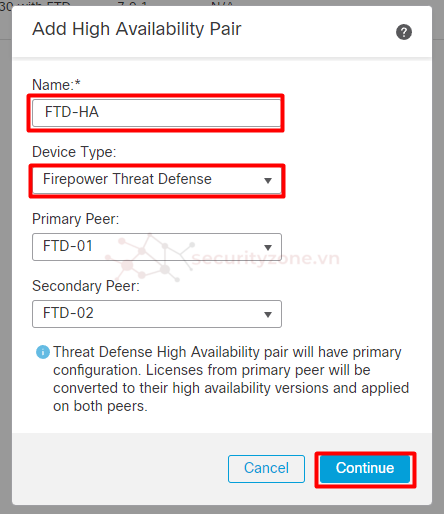

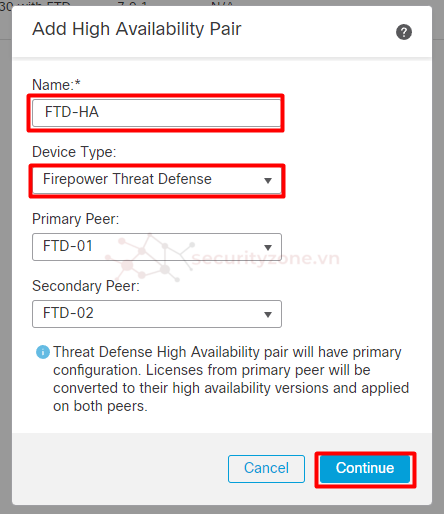

Bước 5: Điền tên cho group HA, Device Type chọn Firepower Threat Defense, chọn thiết bị đóng vai trò Primary và Secondary trong cụm HA sau đó chọn Continue:

Lưu ý khi cấu hình HA sẽ làm gián đoạn hệ thống, chọn Yes để tiếp tục:

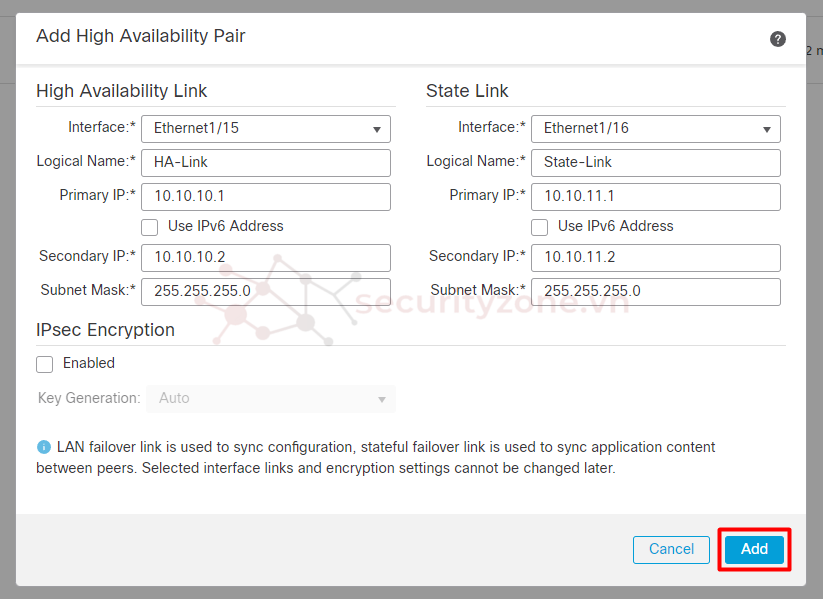

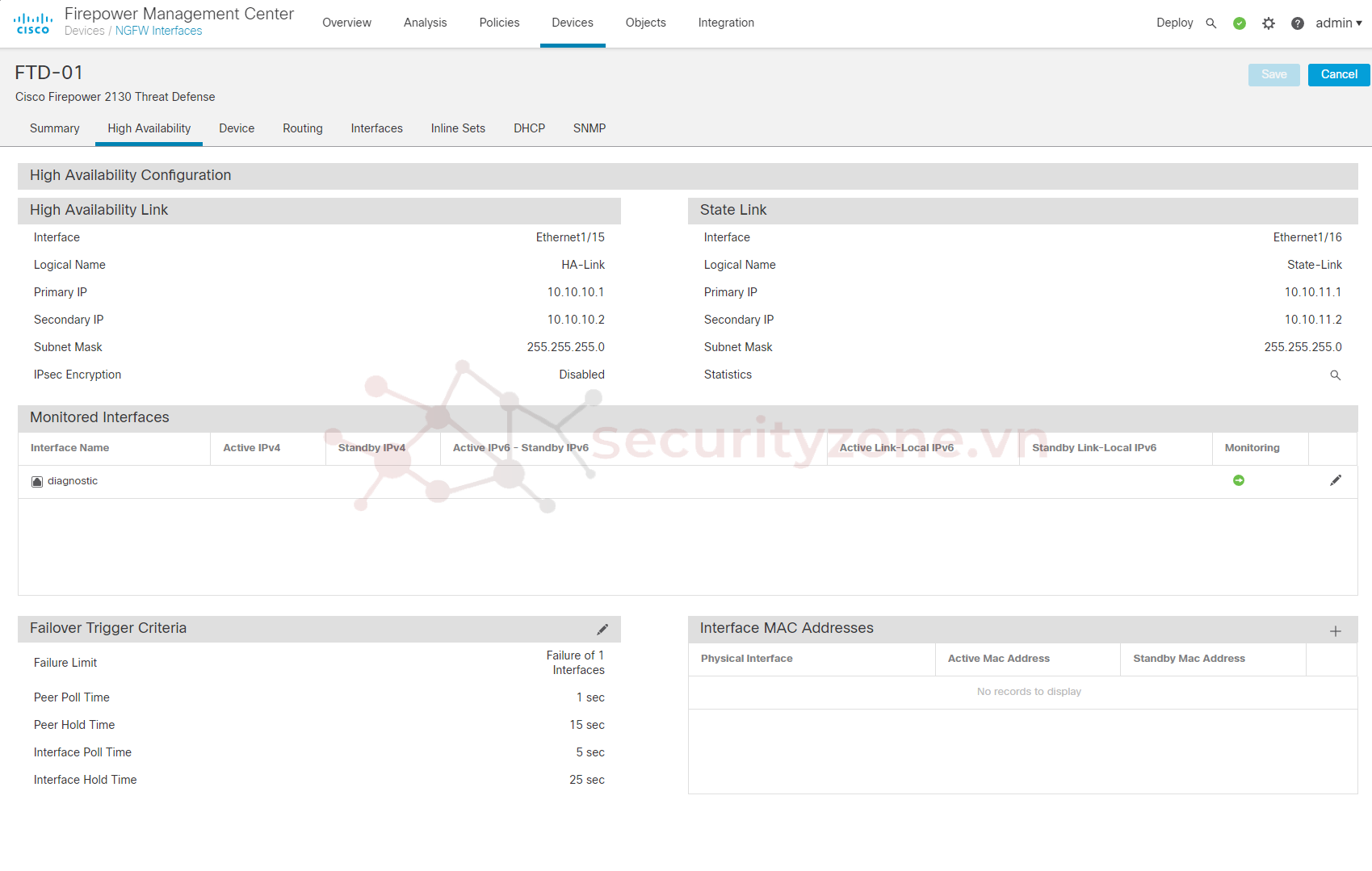

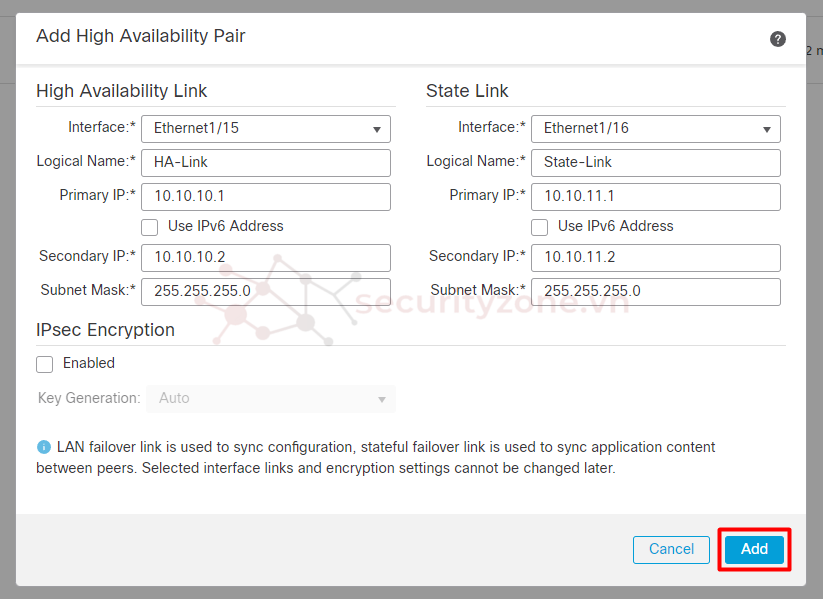

Bước 6: Cấu hình thông tin cho 2 Interface bao gồm HA Link và State Link và chọn Add, trong đó:

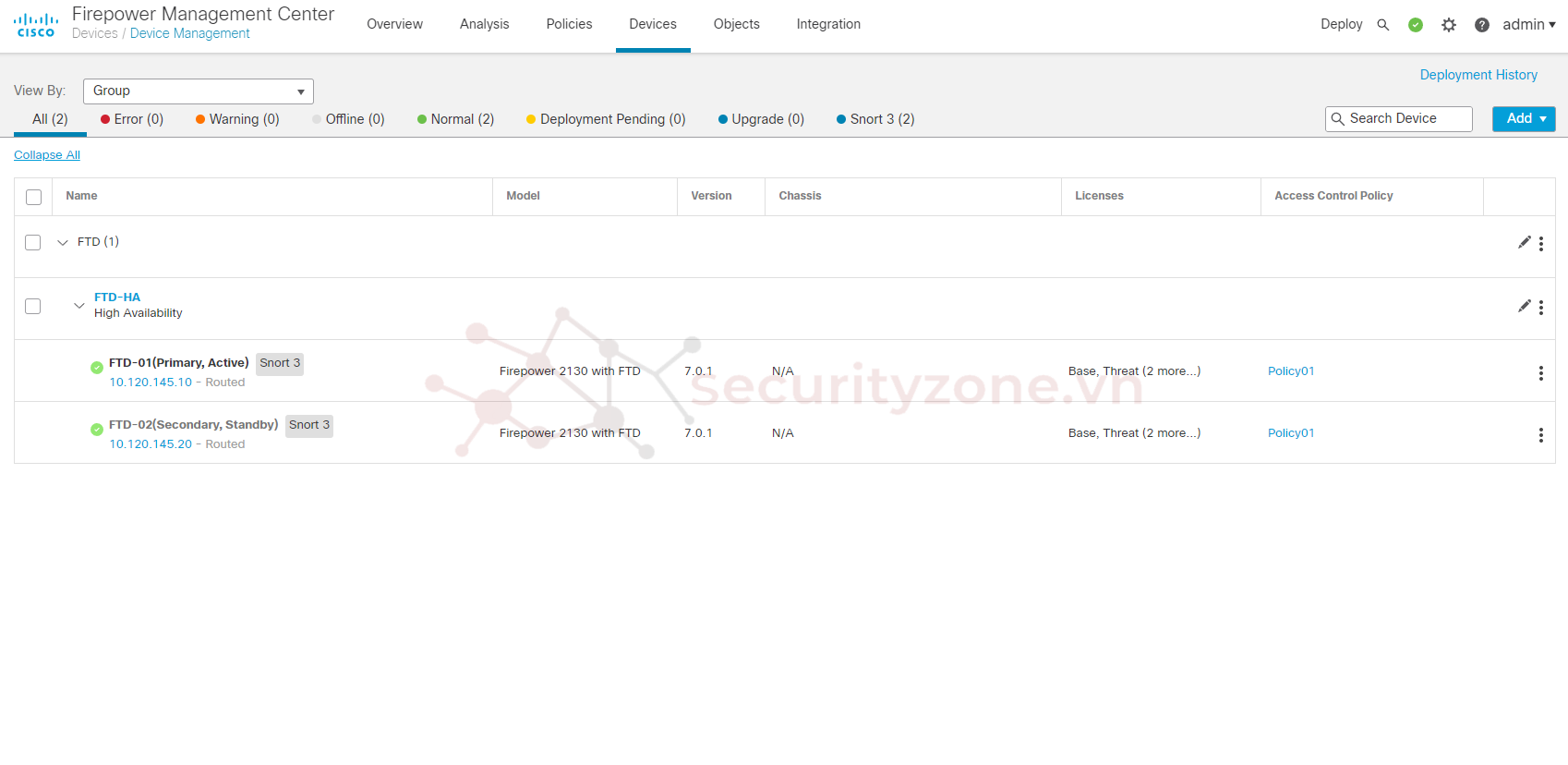

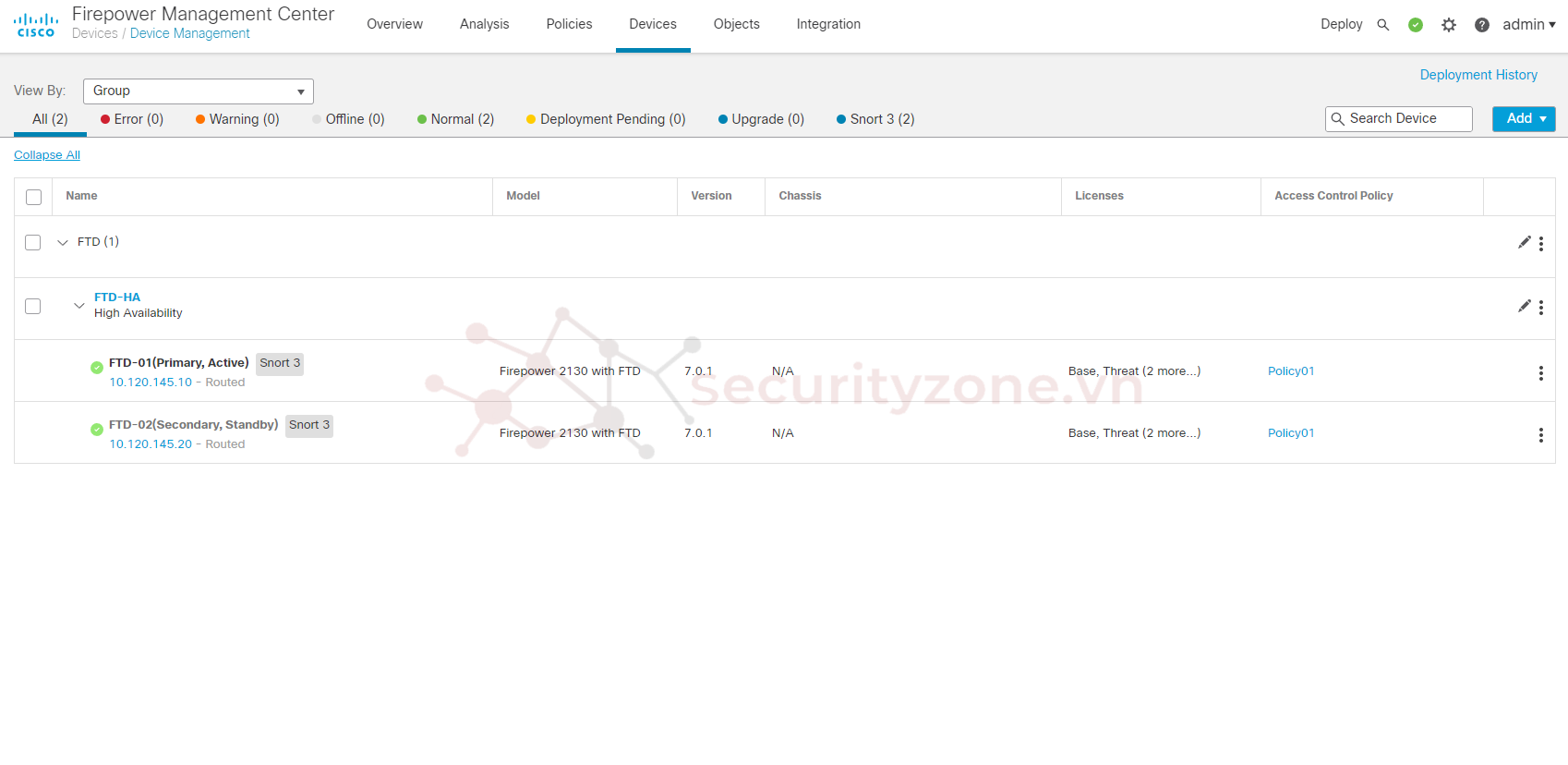

Đợi tiến trình HA thành công và kiểm tra thông tin thiết bị:

Bây giờ các thông tin các bạn cấu hình trên thiết bị Primary sẽ được đồng bộ cho thiết bị Secondary (ngoài thông tin cổng MGMT).

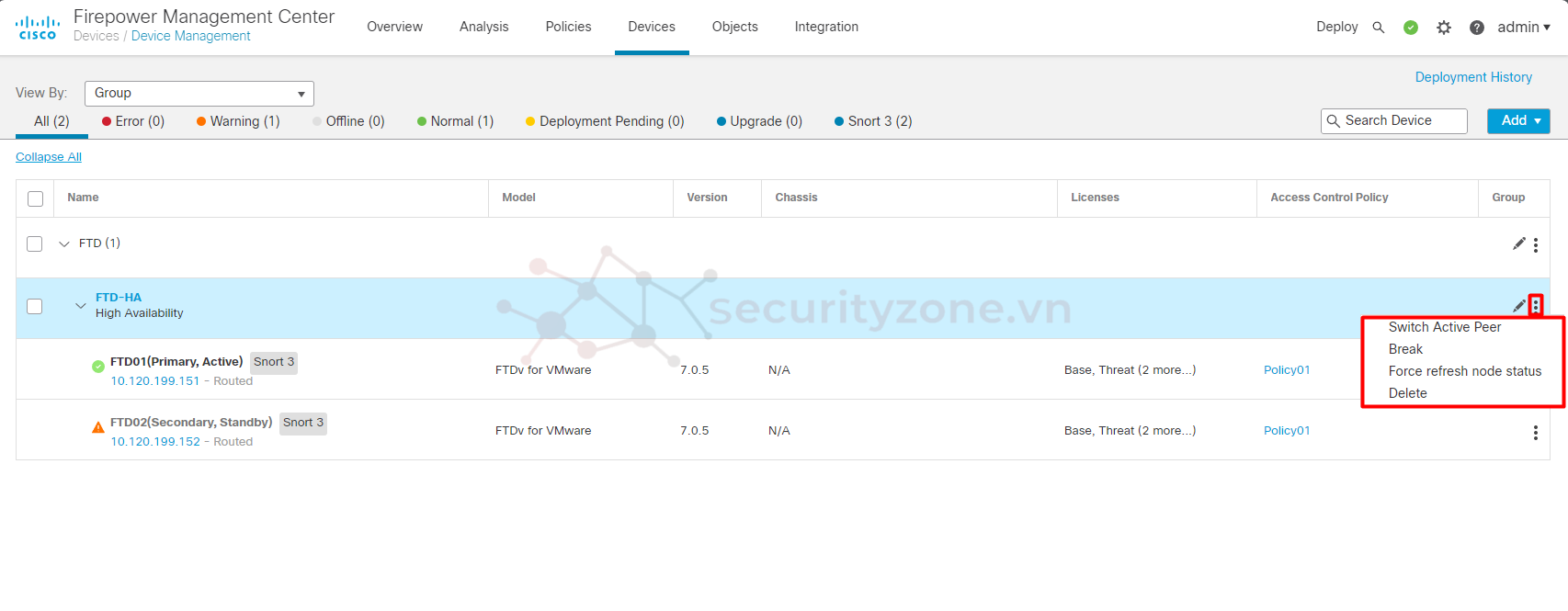

Ngoài ra tại phần quản lý cặp HA thì các bạn còn có thể sử dụng các thao tác như:

Chúc các bạn thành công :">

Trước khi cấu hình HA cho 2 thiết bị FTD các bạn cần đảm bảo thiết bị FTD phải đạt đủ các yêu cầu sau:

- Về phần cứng:

- Cùng model phần cứng

- Cùng số lượng và loại interface (trong trường hợp sau khi cấu hình HA cho 2 thiết bị mà các bạn muốn thay đổi cấu hình Interface thì cần thao tác trên thiết bị Standby rồi mới thực hiện trên thiết bị Active)

- Cùng được cài đặt module giống nhau. Ví dụ cả 2 phải cùng được bật module về tùy chọn giao diện mạng (network interface module).

- Về phần mềm:

- Cùng phiên bản phần mềm (kiểm tra bằng lệnh show version trên CLI thiết bị).

- Trước khi cấu hình HA, phải đảm bảo các thiết bị đều đã được thiết lập cơ bản ban đầu.

- Mỗi thiết bị cần có IP MGMT riêng để quản lý, và Interface sử dụng cho MGMT cũng sẽ không được đồng bộ giữa các thiết bị.

- Có cùng cấu hình NTP, chung Group hoặc Domain trên FMC.

- Tất cả Interface sử dụng đều được đặt IP tĩnh, nghĩa là không được cấu hình DHCP/PPPoE để nhận IP cho các giao diện trên 2 thiết bị sẽ cấu hình HA.

- Phải cùng region khi đăng ký dịch vụ đám mây hoặc cả 2 đều cùng không đăng ký dịch vụ này.

- Đảm bảo tất cả thay đổi đều đã được Deployment.

- Về License:

- Tương tự thì cả 2 thiết bị cũng phải cùng trạng thái License (cùng Base License hoặc cùng Envaluation License)

- Cùng được đăng ký Smart License hoặc cùng ở PLR (License Vĩnh viễn - Permanent)

- Đảm bảo là cả 2 thiết bị đều được kích hoạt Smart License trước khi cấu hình HA.

Bước 1: Cấu hình các Interface để các FTD giao tiếp HA với nhau, các bạn có thể tham khảo mô hình sau:

Như vậy trên FTD các bạn cần cấu hình tối thiểu 3 cổng (nếu không tính cổng dùng cho MGMT) bao gồm cổng ouside, cổng inside và cổng dùng cho failover.

Bước 2: Truy cập vào CLI của thiết bị FTD, sử dụng lệnh "configure manager add <IP của FMC> <register key>" để cấu hình giao tiếp key với FMC:

II. Cấu hình trên FMC

Bước 1: Truy cập vào GUI của FMC, vào phần Devices > Device Management sổ chọn Add > Device:

Bước 2: Điền thông tin thiết bị bao gồm IP MGMT, tên hiển thị và Registration key đã cấu hình ở trên, tại mục Group chọn None, mục Access Control Policy các bạn sổ chọn Create new policy:

Điền tên Policy, chọn Action và chọn Save:

Tiếp theo ở mục Performance sổ chọn tùy vào Core thiết bị của các bạn, sau đó chọn Register:

Thực hiện tương tự cho thiết bị FTD còn lại:

Bước 3: Chọn Add > Group để tạo group quản lý 2 thiết bị FTD đồng thời đây cũng là điều kiện để cấu hình HA cho FTD:

Đặt tên cho Group và Add các thiết bị muốn quản trị trong Group, chọn OK:

Bước 4: Để cấu hình HA chọn Add > High Availability:

Bước 5: Điền tên cho group HA, Device Type chọn Firepower Threat Defense, chọn thiết bị đóng vai trò Primary và Secondary trong cụm HA sau đó chọn Continue:

Lưu ý khi cấu hình HA sẽ làm gián đoạn hệ thống, chọn Yes để tiếp tục:

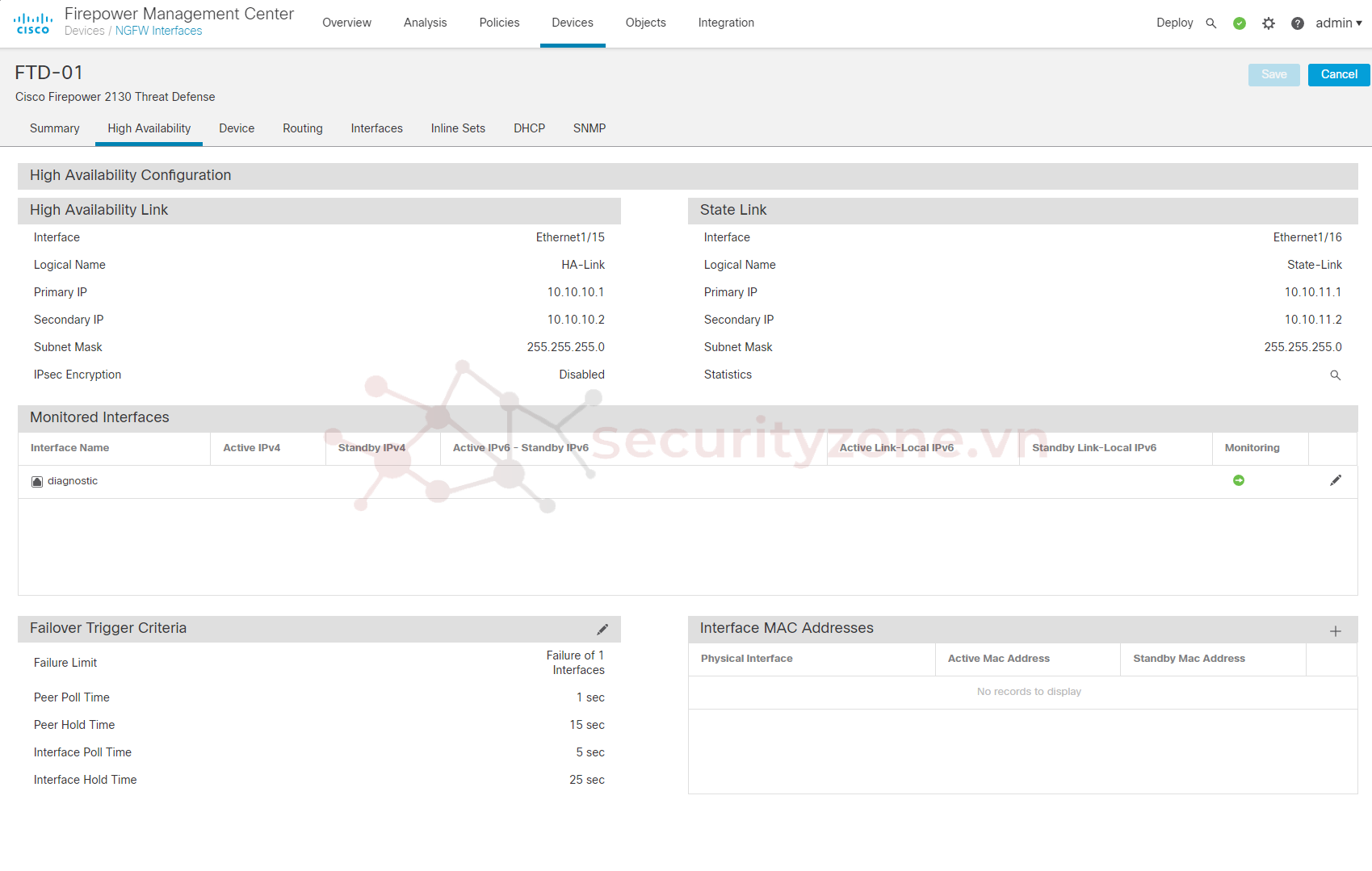

Bước 6: Cấu hình thông tin cho 2 Interface bao gồm HA Link và State Link và chọn Add, trong đó:

- High Availability Link (hay có thể là Failover Link):

- Mục tiêu: Kết nối failover link được sử dụng để truyền thông tin giữa hai thiết bị FTD trong cụm HA, cho phép một thiết bị dự phòng (standby) theo dõi trạng thái của thiết bị chính (active) và sẵn sàng để tiếp nhận nhiệm vụ hoạt động khi cần thiết.

- Chức năng: Khi thiết bị chính gặp sự cố hoặc bị ngắt kết nối, kết nối failover link cho phép thiết bị dự phòng chuyển đổi thành thiết bị hoạt động, đảm bảo tính sẵn sàng và liên tục của hệ thống. Failover link chịu trách nhiệm truyền tải các thông tin quan trọng như trạng thái hiện tại, kết nối và phiên làm việc giữa hai thiết bị.

- State Link:

- Mục tiêu: Kết nối stateful link là một phần quan trọng của HA, được sử dụng để đồng bộ hóa thông tin trạng thái mạng (stateful) giữa thiết bị chính và thiết bị dự phòng. Trạng thái mạng bao gồm thông tin về kết nối, phiên, và thông tin liên quan đến lưu lượng mạng.

- Chức năng: Kết nối stateful link đảm bảo rằng khi có sự chuyển đổi giữa thiết bị chính và thiết bị dự phòng (failover), lưu lượng mạng sẽ tiếp tục được xử lý mà không gây gián đoạn cho các phiên làm việc của người dùng hoặc các kết nối mạng hiện có. Nó giúp duy trì trạng thái mạng liên quan đến phiên làm việc và không cắt ngang kết nối khi có sự chuyển đổi.

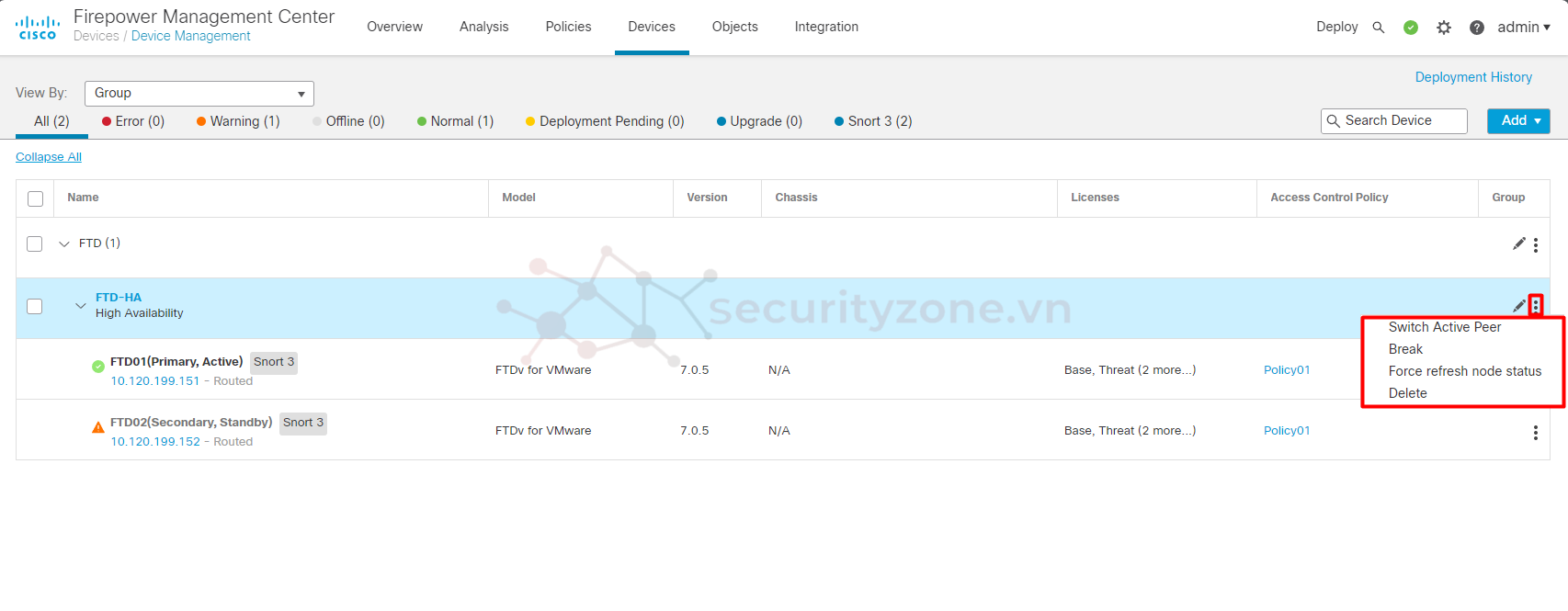

Đợi tiến trình HA thành công và kiểm tra thông tin thiết bị:

Bây giờ các thông tin các bạn cấu hình trên thiết bị Primary sẽ được đồng bộ cho thiết bị Secondary (ngoài thông tin cổng MGMT).

Ngoài ra tại phần quản lý cặp HA thì các bạn còn có thể sử dụng các thao tác như:

- Switch Active Peer: dùng để chuyển đổi thủ công giữa 2 thiết bị Active và Standby, buộc chuyển đổi dự phòng một cách hiệu quả vì các lý do như lỗi dai dẳng hoặc sự cố xảy ra trên thiết bị đang hoạt động hiện tại. Cả hai đơn vị phải được triển khai đầy đủ trước khi bạn hoàn tất quy trình này.

- Break: gỡ cấu hình HA cho cả 2 thiết bị Active và Standby, khi đó thiết bị đang Active sẽ được giữ nguyên cấu hình còn thiết bị Standby sẽ bị mất toàn bộ cấu hình ngoại trừ địa chỉ IP MGMT dùng để giao tiếp với FMC.

- Force refresh node status: được sử dụng trong trường hợp nếu thiết bị FTD sau khi được khởi động không cập nhập trạng thái HA cho FMC hoặc lỗi giao tiếp/ kênh truyền yếu giữa FMC và FTD làm dữ liệu không được đồng bộ, tính năng này giúp làm mới trạng thái của thiết bị trong cặp HA để có được thông tin chính xác về thiết bị Active và Standby.

- Delete: xóa toàn bộ cấu hình trên các thiết bị FTD và gỡ kết nối với FMC, tuy nhiên vẫn giữ cấu hình trên cổng MGMT để các bạn có thể truy cập GUI thiết bị để cấu hình lại.

Chúc các bạn thành công :">

Attachments

Last edited: