Nguyễn Tuấn Phát

Intern

Xin chào mọi người, ở bài viết này mình sẽ trình bày về cách cấu hình Health-Based Access Control cho phép các Endpoints non-Compliant không đạt yêu cầu bảo mật có thể tự khắc phục để trở lại thành Complaint và kết nối vào mạng.

Mục lục

I. Tổng quan

II. Cấu hình cho switch Aruba OS-CX

III. Cấu hình trong ClearPass

Mục lục

I. Tổng quan

II. Cấu hình cho switch Aruba OS-CX

III. Cấu hình trong ClearPass

1. Posture Policy

2. Enforcement Profile

3. Enforcement Policy

4. Service

1. WebAuth dành cho OnGuard

2. Wired 802.1X

IV. Testing

5. Khi Client pass Health Check

6. Khi Client fail Health Check

I. Tổng quan

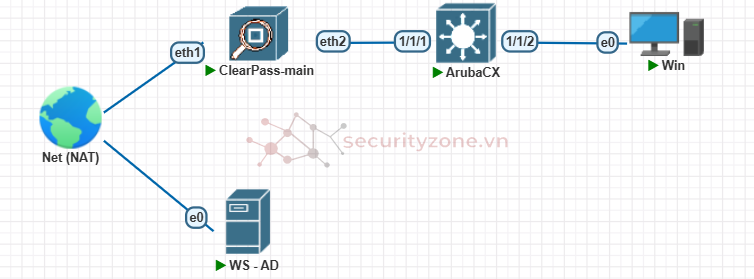

Mô hình mạng:

Trong bài lab này, chúng ta sẽ cấu hình trên switch và ClearPass để kiểm tra Health Check trên các endpoints khi kết nối vào mạng, cụ thể:

5. Khi Client pass Health Check

6. Khi Client fail Health Check

I. Tổng quan

Mô hình mạng:

Trong bài lab này, chúng ta sẽ cấu hình trên switch và ClearPass để kiểm tra Health Check trên các endpoints khi kết nối vào mạng, cụ thể:

- Khi endpoint đăng nhập vào mạng, sẽ tải OnGuard về và thực hiện Health Check và được gán token tương ứng:

- Điều kiện khi Health Check: không tồn tại process notepad.exe

- Pass: HEALTHY

- Fail: QUARANTINE/INFECTED/UNKNOWN

- Sau khi Health Check thành công và gán token cho endpoint, sẽ thực hiện re-authentication trên endpoint với giao thức 802.1X, dựa vào Role và Posture Token (được cached từ quá trình Health Check trước đó) để trả về các role tương ứng (VD: employee và employee_quarantine) lại switch.

- Dựa vào role của client được gán mà thực hiện các policy chặn truy cập tương ứng.

II. Cấu hình cho switch Aruba OS-CX

Cấu hình các vlan cần thiết:

vlan 11name Admin VLANvlan 12name Employee VLANvlan 13name Guest VLANCấu hình xác thực 802.1X với RADIUS Server:

radius-server host 192.168.100.100 key plaintext Test123 vrf defaultaaa group server radius rad_grpserver 192.168.100.100 vrf defaultexitaaa authentication port-access dot1x authenticatorradius server-group rad_grpenableexitradius dyn-authorization enableradius dyn-authorization client 192.168.100.100 secret-key plaintext Test123 vrf defaulint 1/1/2aaa authentication port-access dot1x authenticator enable

Cấu hình các class IP:

class ip class-clearpass-web10 match tcp any 192.168.100.100 eq 8020 match tcp any 192.168.100.100 eq 443class ip class-dhcp10 match udp any any eq 67class ip class-web-traffic10 match tcp any any eq 8020 match tcp any any eq 443class ip class-remediation10 match tcp any 192.168.100.100Cấu hình policy cho port-access để cho phép truy cập đến server clearpass để remediation, chặn người dùng truy cập web khi chưa đạt yêu cầu bảo mật (redirect đến url khác):

port-access policy quarantine10 class ip class-clearpass-web20 class ip class-dhcp30 class ip class-remediation40 class ip class-web-traffic action redirect captive-portalaaa authentication port-access captive-portal-profile clearpass-quarantineurl http://192.168.100.100/guest/quarantined_blocked.php! -------- Access --------port-access role adminvlan access name Admin VLANport-access role employeevlan access name Employee VLANport-access role contractorvlan access name Guest VLANport-access role BYODvlan access name Guest VLAN! -------- Quarantine --------port-access role employee_quarantineassociate captive-portal-profile clearpass-quarantineassociate policy quarantinevlan access name Employee VLANport-access role contractor_quarantineassociate captive-portal-profile clearpass-quarantineassociate policy quarantinevlan access name Guest VLANport-access role BYOD_quarantineassociate captive-portal-profile clearpass-quarantineassociate policy quarantinevlan access name Guest VLANIII. Cấu hình trong ClearPass

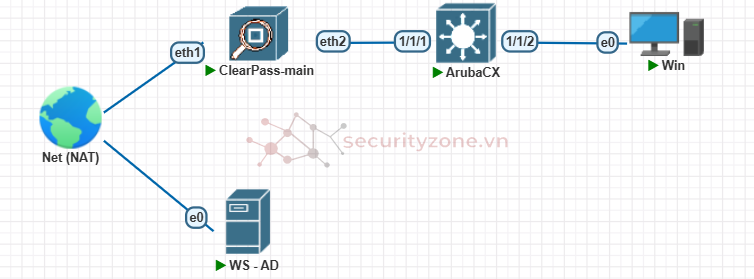

1. Cấu hình Posture Policy

Cấu hình Posture Policy để tùy chỉnh quá trình Health Check trên endpoint, ở đây mình sẽ kiểm tra process notepad.exe trên endpoint, process này không được tồn tại trên endpoints.

Chi tiết cách cấu hình Posture Policy này, mọi người có thể coi lại ở bài viết cũ của mình về cấu hình cơ bản cho ClearPass OnGuard.

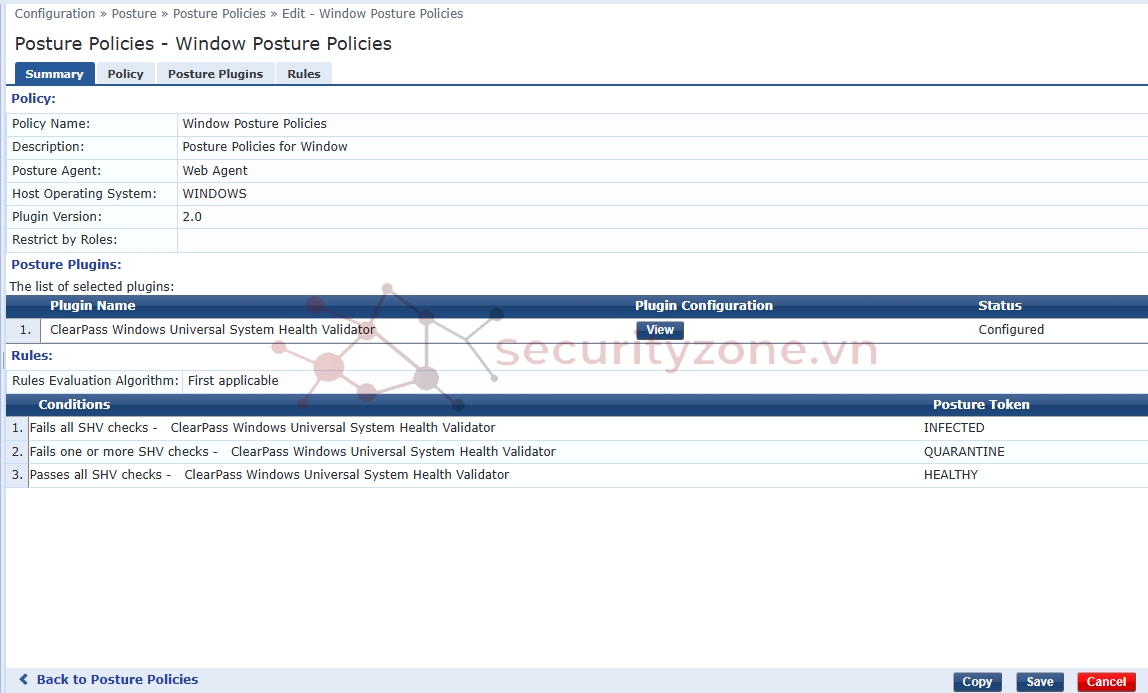

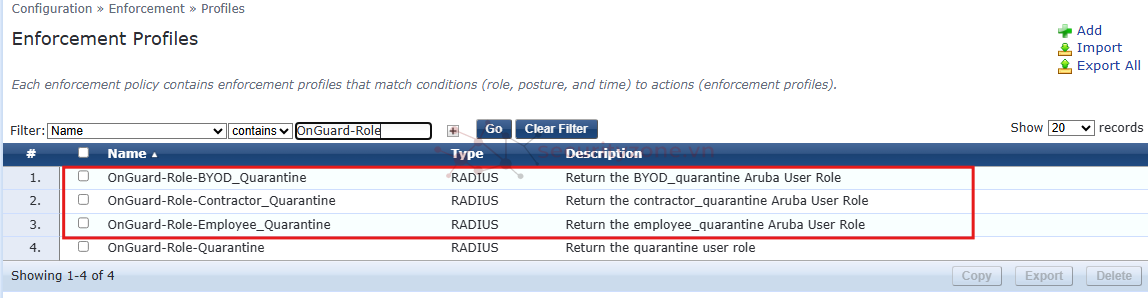

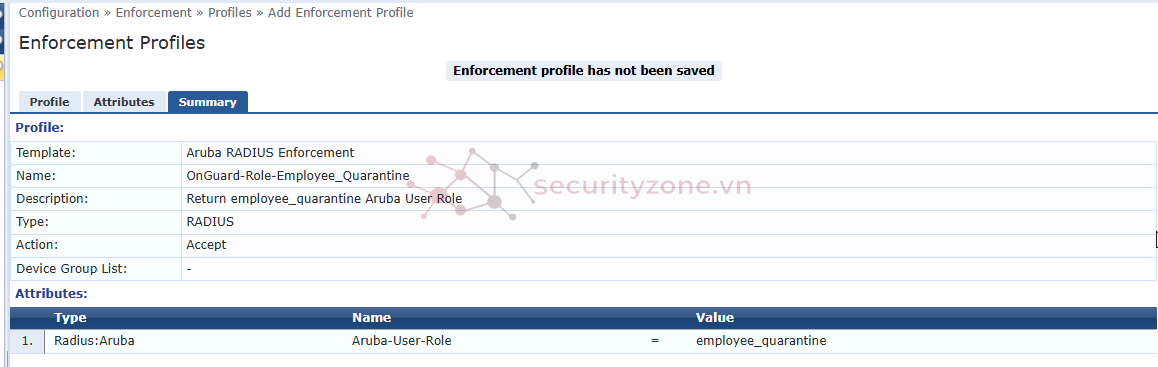

2. Cấu hình Enforcement Profiles

Cấu hình các Enforcement Profiles để trả về các Aruba User Role tương ứng cho switch:

Truy cập đến mục Configuration > Enforcement > Profiles, sau đó "Add" để thêm profile mới. Taị đây cấu hình như sau:

- Profile:

- Template: Aruba RADIUS Enforcement

- Attributes (Type|Name|Value):

- Radius:Aruba | Aruba-User-Role | {role_name}

Sau khi cấu hình xong, save để lưu profile, sau đó tạo các Enforcement Profiles tương tự với các role khác.

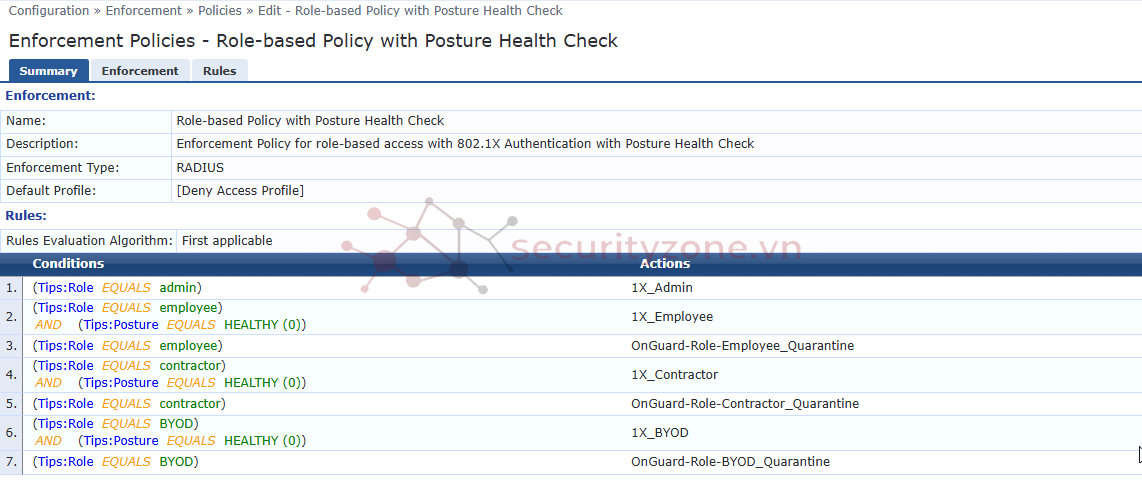

3. Enforcement Policy

Với Enforcement Policy, mình sẽ cấu hình lại EP đã đươc sử dụng trước đó trong bài lab này để xác thực 802.1X và gán role cho client. Mình sẽ chỉnh sửa để EP này có thêm các rule kiểm tra Posture Token và gán role quarantine tương ứng cho các client.

Summary về EP trước khi chỉnh sửa:

Ta copy EP này thành một EP mới và chỉnh sửa như sau:

- Nếu client có role A và Posture Token là HEALTHY => role A

- Nếu client có role A và Posture Token khác HEALTHY (UNKNOWN/QUARANTINE/INFECTED,...) => role A_quarantine

4. Service

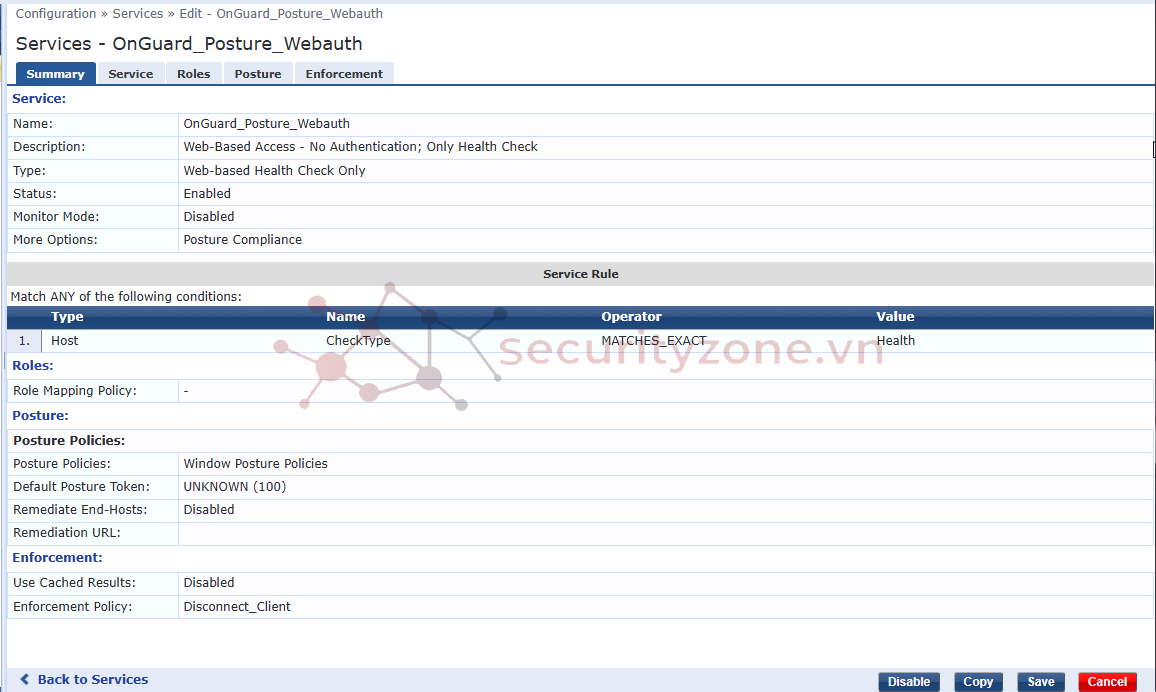

4.1 WebAuth dành cho OnGuard

Tạo một service WebAuth để thực hiện Health Check với Posture Policy đã tạo dành cho các endpoint. Chi tiết về cách cấu hình cho service này, mọi người có thể xem lại ở bài viết này.

Chi tiết về Service:

- Thực hiện Health Check trên client với Posture Policy đã tạo ở trên (Kiểm tra process notepad.exe).

- Thực hiện các Enforcement Terminate Session để thực hiện lại quá trình authentication 802.1X.

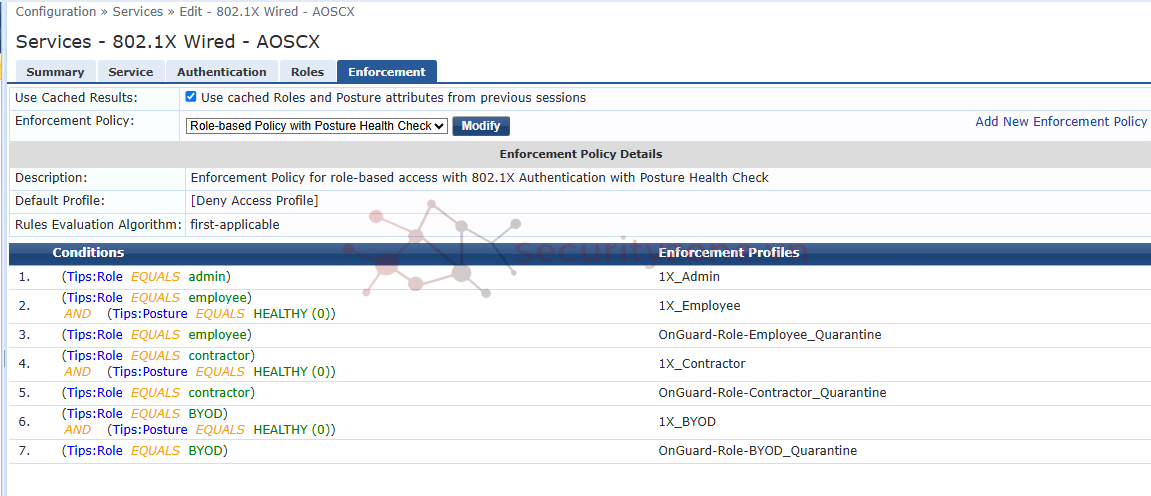

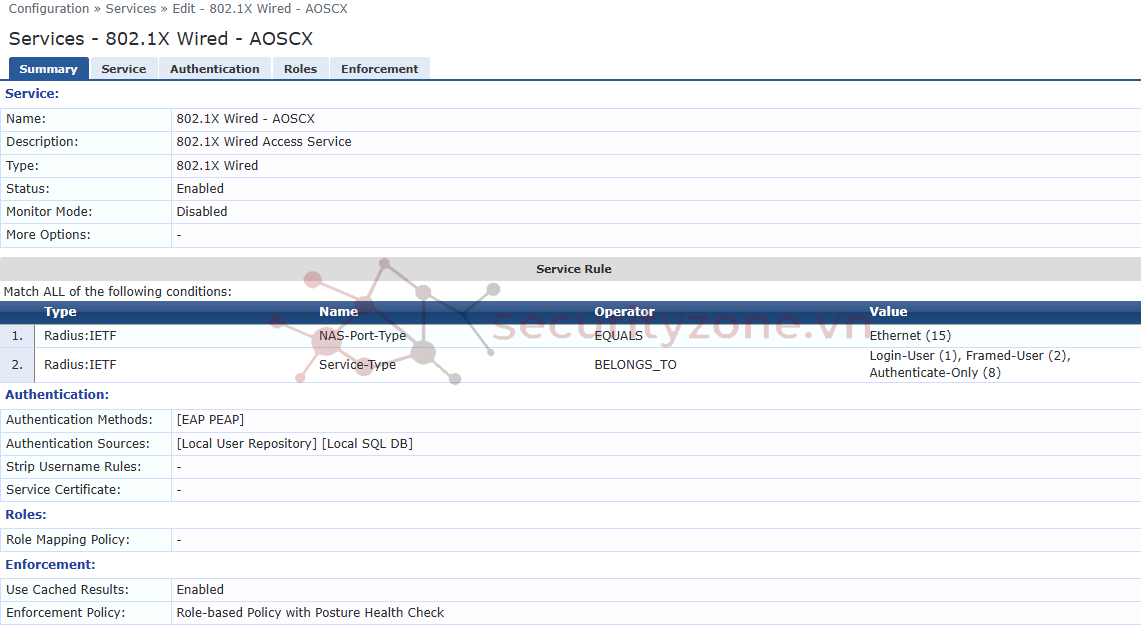

4.2 Wired 802.1X

Ta sẽ thực hiện chỉnh sửa trên Service dùng để xác thực 802.1X, chi tiết cách cấu hình mọi người xem lại ở bài viết này.

Chọn service 802.1X đã tạo và chuyển đến phần "Enforcement":

- Check vào ô "Use cached Roles and Posture attributes from previous sessions" để có thể cache được Posture Token có được ở session khi thực hiện Health Check.

- Chọn Enforcement Policy đã được tạo ở trên (Role-Based Policy with Posture Health Check).

Summary của service Wired 802.1X:

IV. Testing

1. Khi Client pass Health Check

Tiến hành tải OnGuard, xác thực 802.1X trên client, lúc này ta không mở bất kỳ process notepad.exe nào, client lúc này sẽ được gán token HEALTHY kèm theo role tương user tương ứng:

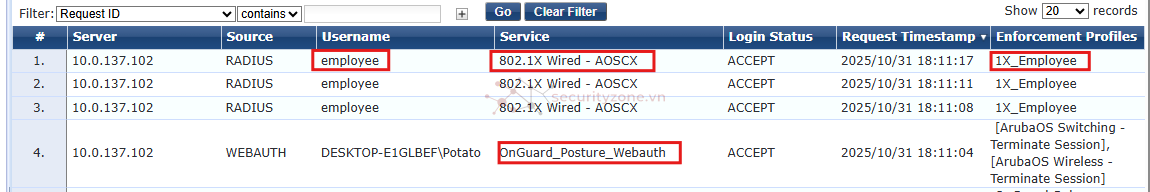

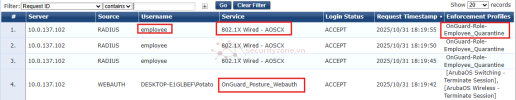

Các Request nhận được trên server ClearPass:

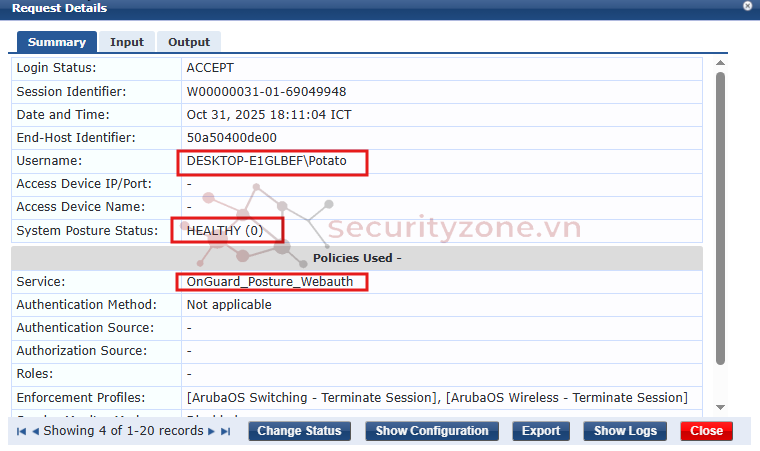

Request Health Check, sau khi xác nhận client đạt chuẩn thì gán token HEALTHY (0) cho client:

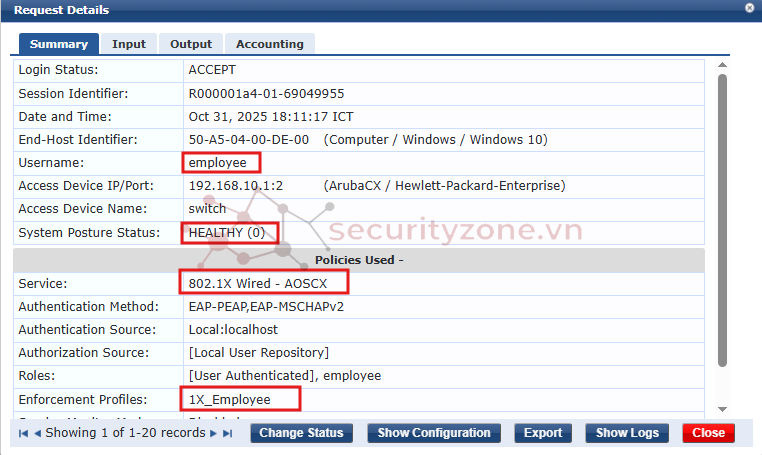

Sau đó sẽ tự động thực hiện lại quá trình authentication 802.1X, lúc này sẽ có thêm Posture Token đã được cached từ request Health Check trước, do token là HEALTHY nên được gán role employee, cho phép truy cập vào mạng.

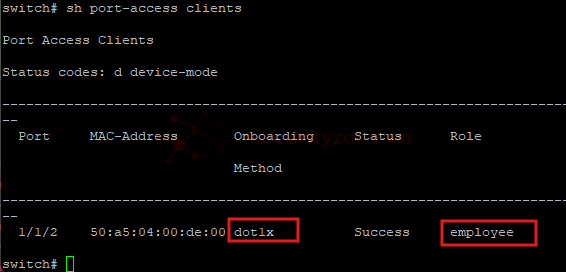

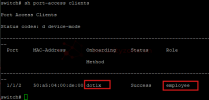

Kiểm tra user role trên switch:

2. Khi Client fail Health Check

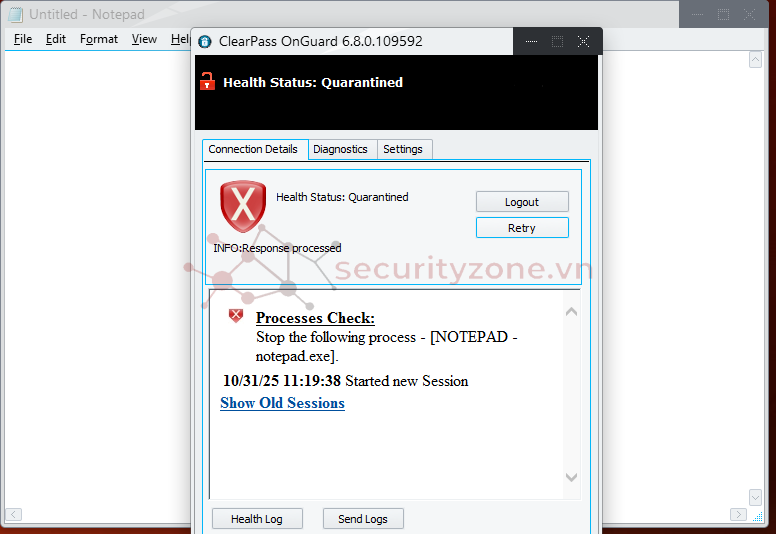

Lúc này, ta sẽ mở process notepad.exe trên client, sau một vài giây OnGuard sẽ tự thực hiện Health Check lại và lúc này sẽ bị cảnh báo do vi phạm Posture Policy:

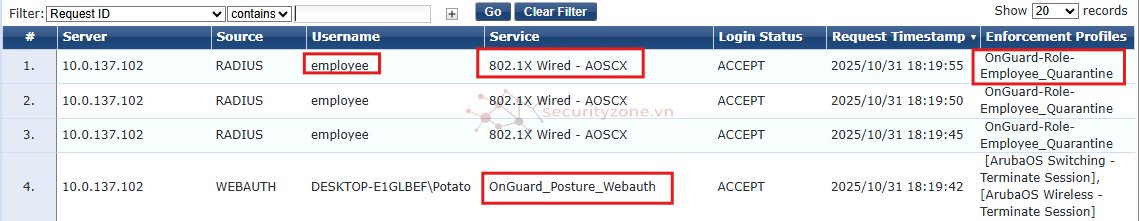

Kiểm tra các request trên ClearPass:

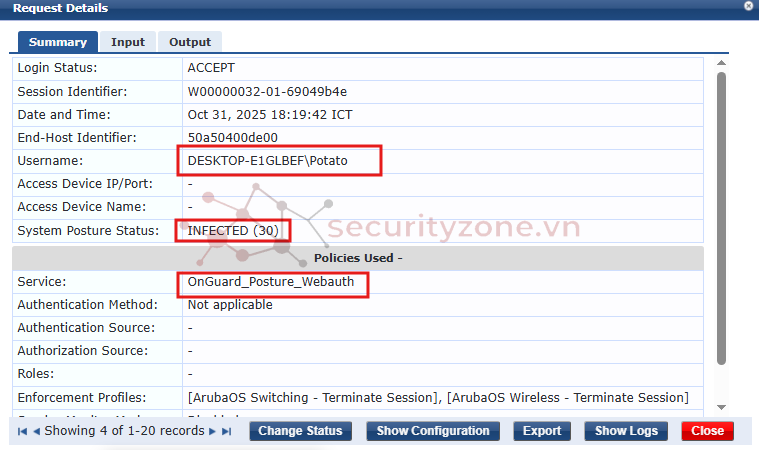

Kiểm tra request WebAuth, ta thấy client đã fail quá trình Health Check và được gán token INFECTED (30).

Kiểm tra request 802.1X, lúc này với role employee và token INFECTED được cached trước đó, server sẽ thực hiện Enforcement Profile để trả về role employee_quarantine cho client:

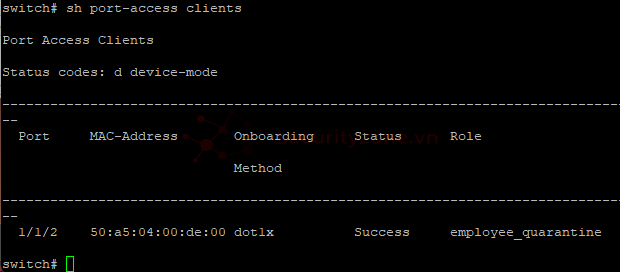

Trên switch, ta cũng có thể thấy được role employee_quarantine được gán cho client, các policy dành cho role này sẽ được áp dụng với client:

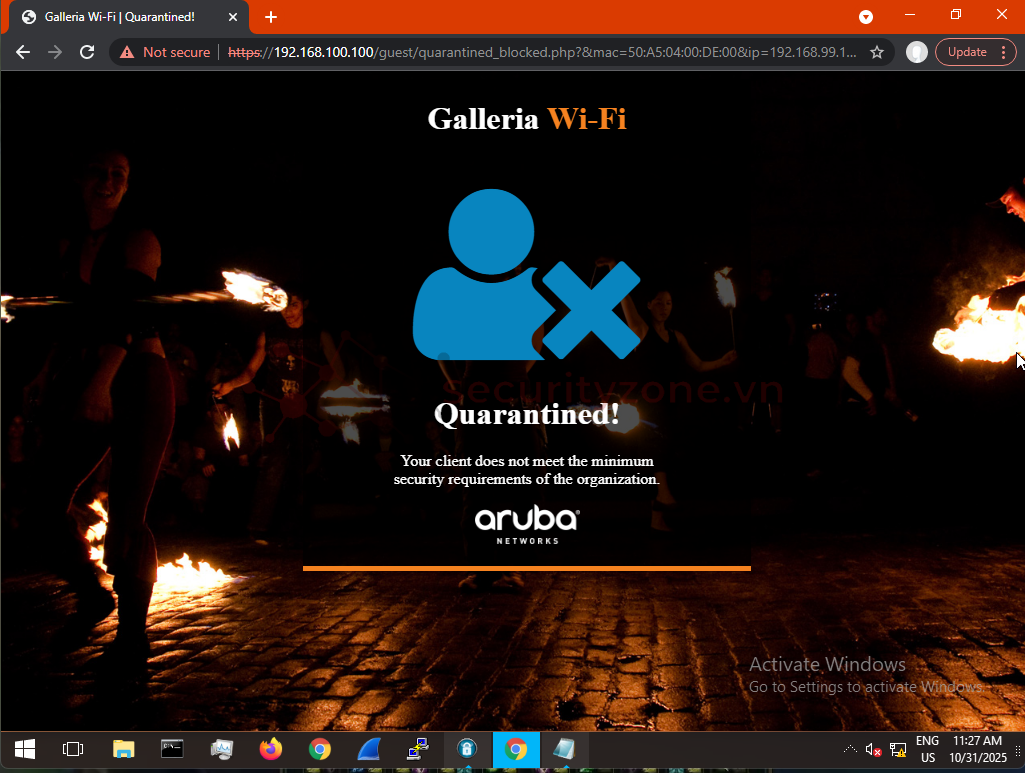

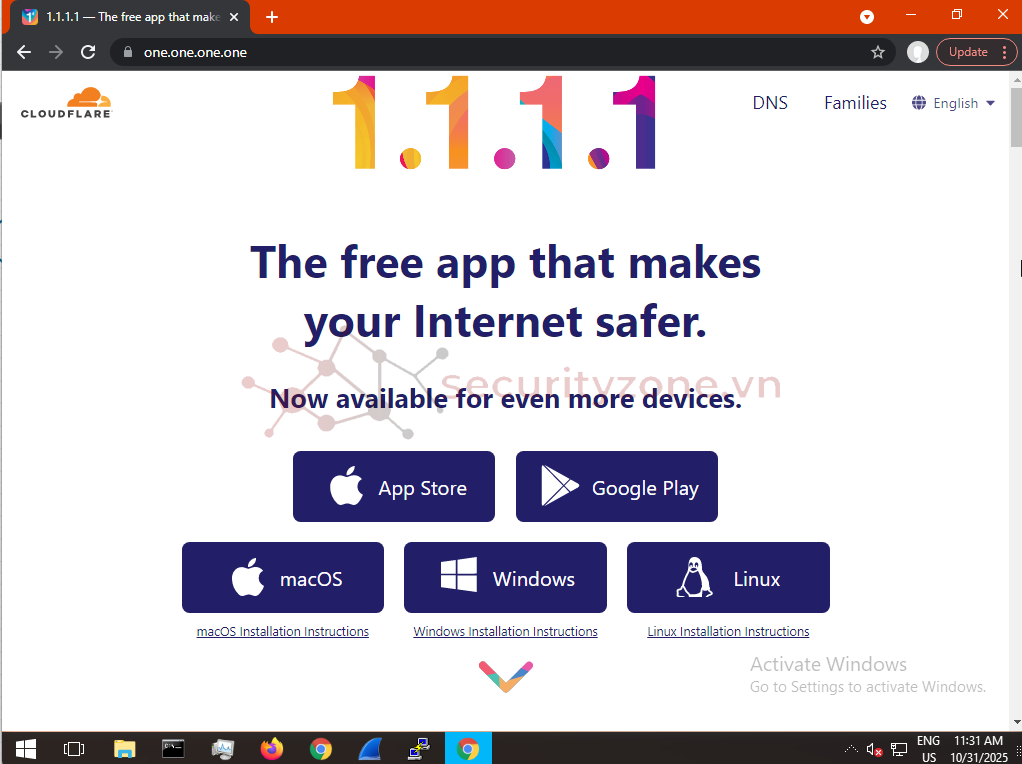

Khi này, khi client thử truy cập 1.1.1.1 (hay bất kỳ web nào) trên browser, sẽ bị redirect về url 192.168.100.100/guest/quarantined_blocked.php (đã được cấu hình captive-portal-profile trên switch)

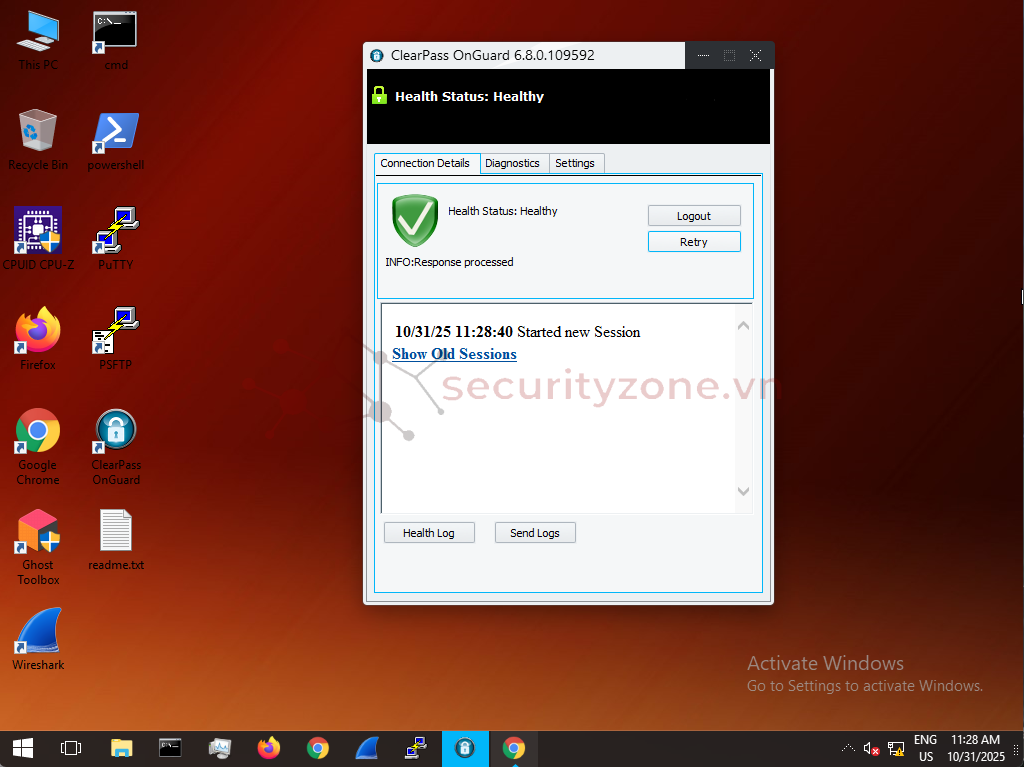

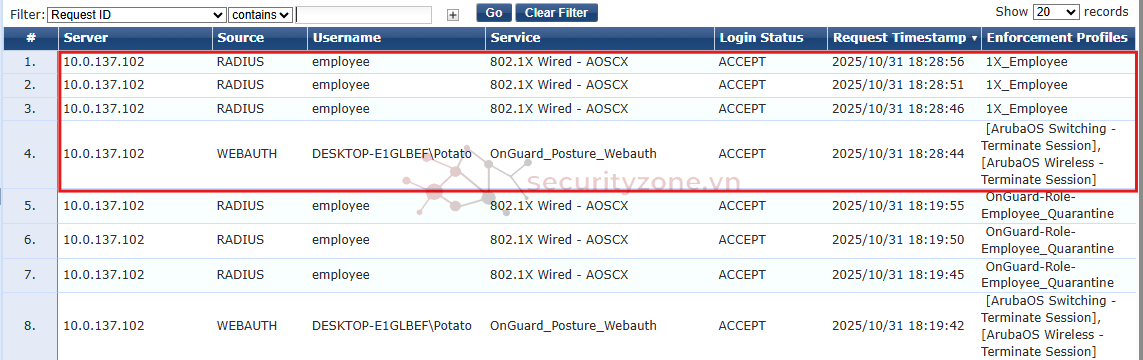

Để có thể remediate và có thể truy cập mạng, trên client, ta tắt notepad.exe và tiến hành lại quá trình Health Check:

Kiểm tra lại các request trên CPPM có thể thấy client đã pass Health Check và được gán role employee thay vì employee_quarantine:

Lúc này client đã có thể truy cập vào mạng, không còn bị redirect:

Mình cảm ơn mọi người đã theo dõi bài viết của mình !

Các tài liệu/bài viết tham khảo liên quan:

https://arubanetworking.hpe.com/tec...UserGuide/About ClearPass/About_ClearPass.htm

https://www.youtube.com/playlist?list=PLsYGHuNuBZcbZPEku1zxkfpn2k_O_MENo

https://arubanetworking.hpe.com/techdocs/AOS-CX/10.10/PDF/security_6200-6300-6400.pdf

Đính kèm

-

lab13-01-Infrastructure.png47.6 KB · Lượt xem: 0

lab13-01-Infrastructure.png47.6 KB · Lượt xem: 0 -

lab13-02-Posture_Policy.png74.5 KB · Lượt xem: 0

lab13-02-Posture_Policy.png74.5 KB · Lượt xem: 0 -

lab13-03-EPr_all.png51 KB · Lượt xem: 0

lab13-03-EPr_all.png51 KB · Lượt xem: 0 -

lab13-04-EPr_config.png39 KB · Lượt xem: 0

lab13-04-EPr_config.png39 KB · Lượt xem: 0 -

lab13-05-EP_old.png46.8 KB · Lượt xem: 0

lab13-05-EP_old.png46.8 KB · Lượt xem: 0 -

lab13-06-EP_new.png73 KB · Lượt xem: 0

lab13-06-EP_new.png73 KB · Lượt xem: 0 -

lab13-07-Service_WebAuth.png74.7 KB · Lượt xem: 0

lab13-07-Service_WebAuth.png74.7 KB · Lượt xem: 0 -

lab13-08-Service_1X_Enforcement.png81.1 KB · Lượt xem: 0

lab13-08-Service_1X_Enforcement.png81.1 KB · Lượt xem: 0 -

lab13-09-Service_1X_Summary.png72.1 KB · Lượt xem: 0

lab13-09-Service_1X_Summary.png72.1 KB · Lượt xem: 0 -

lab13-10-Testing_1_Access_Tracker.png40.8 KB · Lượt xem: 0

lab13-10-Testing_1_Access_Tracker.png40.8 KB · Lượt xem: 0 -

lab13-11-Testing_1_Req_WebAuth.png52.4 KB · Lượt xem: 0

lab13-11-Testing_1_Req_WebAuth.png52.4 KB · Lượt xem: 0 -

lab13-12-Testing_1_Req_1X.png58.6 KB · Lượt xem: 0

lab13-12-Testing_1_Req_1X.png58.6 KB · Lượt xem: 0 -

lab13-13-Testing_1_Switch.png14.7 KB · Lượt xem: 0

lab13-13-Testing_1_Switch.png14.7 KB · Lượt xem: 0 -

lab13-14-Testing_2_OnGuard_Status_Quarantined.png54.5 KB · Lượt xem: 0

lab13-14-Testing_2_OnGuard_Status_Quarantined.png54.5 KB · Lượt xem: 0 -

lab13-15-Testing_2_Access_Tracker.png46.2 KB · Lượt xem: 0

lab13-15-Testing_2_Access_Tracker.png46.2 KB · Lượt xem: 0 -

lab13-16-Testing_2_Req_WebAuth.png53 KB · Lượt xem: 0

lab13-16-Testing_2_Req_WebAuth.png53 KB · Lượt xem: 0 -

lab13-17-Testing_2_Req_1X.png59.7 KB · Lượt xem: 0

lab13-17-Testing_2_Req_1X.png59.7 KB · Lượt xem: 0 -

lab13-18-Testing_2_Switch.png14.3 KB · Lượt xem: 0

lab13-18-Testing_2_Switch.png14.3 KB · Lượt xem: 0 -

lab13-19-Testing_2_Web_Redirect.png588.9 KB · Lượt xem: 0

lab13-19-Testing_2_Web_Redirect.png588.9 KB · Lượt xem: 0 -

lab13-20-Testing_2_Re-HC.png206 KB · Lượt xem: 0

lab13-20-Testing_2_Re-HC.png206 KB · Lượt xem: 0 -

lab13-21-Testing_2_Re-HC_Access_Tracker.png72.2 KB · Lượt xem: 0

lab13-21-Testing_2_Re-HC_Access_Tracker.png72.2 KB · Lượt xem: 0 -

lab13-22-Testing_2_Re-HC_browser.png95.8 KB · Lượt xem: 0

lab13-22-Testing_2_Re-HC_browser.png95.8 KB · Lượt xem: 0

Bài viết liên quan

Bài viết mới