Nguyễn Tuấn Phát

Intern

Xin chào mọi người, ở 2 bài viết ta đã cấu hình các thành phần cơ bản (CA, Provisioning Settings,...) cho Onboard để cung cấp bảo mật cho thiết bị BYOD. Ở bài viết lần này, mình sẽ cấu hình Service cho quá trình Onboard, cũng như demo tính năng Onboard với 2 loại protocol xác thực: PEAP with MSCHAPv2 và TLS.

Mục lục

I. Tổng quan

II. Cấu hình ClearPass

IV. Demo Onboard #2 - Protocol TLS

I. Tổng quan

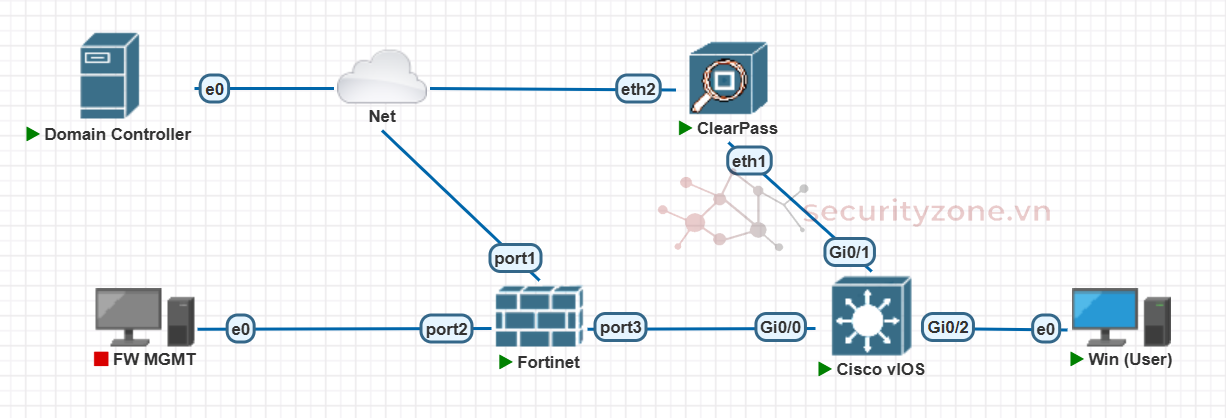

Mô hình mạng sử dụng trong bài viết:

Trong bài lab này, ta sẽ cấu hình các Service, Authentication Methods cho quá trình Onboard, các bước như sau:

Mục lục

I. Tổng quan

II. Cấu hình ClearPass

1. Web Page Onboard

2. Onboard Application Service

3. Authentication Method - EAP TLS

4. Chỉnh sửa Service 802.1X Authentication

III. Demo Onboard #1 - Protocol PEAP with MSCHAPv2IV. Demo Onboard #2 - Protocol TLS

I. Tổng quan

Mô hình mạng sử dụng trong bài viết:

Trong bài lab này, ta sẽ cấu hình các Service, Authentication Methods cho quá trình Onboard, các bước như sau:

- Khi người dùng kết nối với network thông qua switch, được xác thực qua service MAC và cấp cho role guest-cp (hay GUEST VLAN với quyền giới hạn) để redirect đến captive portal dành cho guest. Tại page này ta thêm một đường dẫn để login dành cho employee/contractor.

- Khi người dùng được chuyển đến page của Onboard, tiến hành tải config/app về để tải các cert từ ClearPass.

- Sau đó, người dùng sẽ được cấp unique username để login vào mạng qua giao thức 802.1x với protocol TLS/PEAP-MSCHAPv2.

II. Cấu hình ClearPass

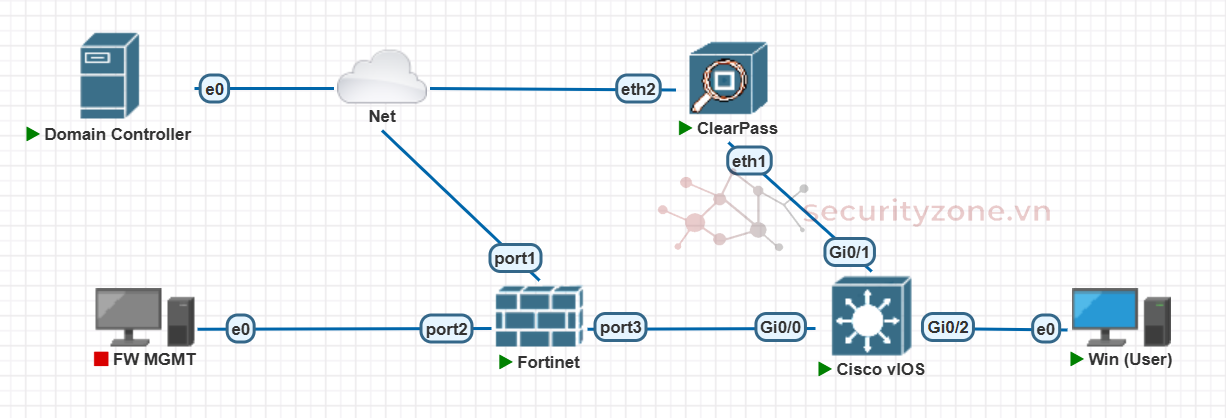

1. Web Page Onboard

Truy cập đến ClearPass Guest > Configuration > Pages > Self-Registrations, chọn page dành cho guest và edit, sau đó tìm Register Page > Footer.

Tại đây, thêm đường dẫn trỏ đến web page Onboard đã cấu hình ở bài viết trước:

Kiểm tra lại page Self-Registration:

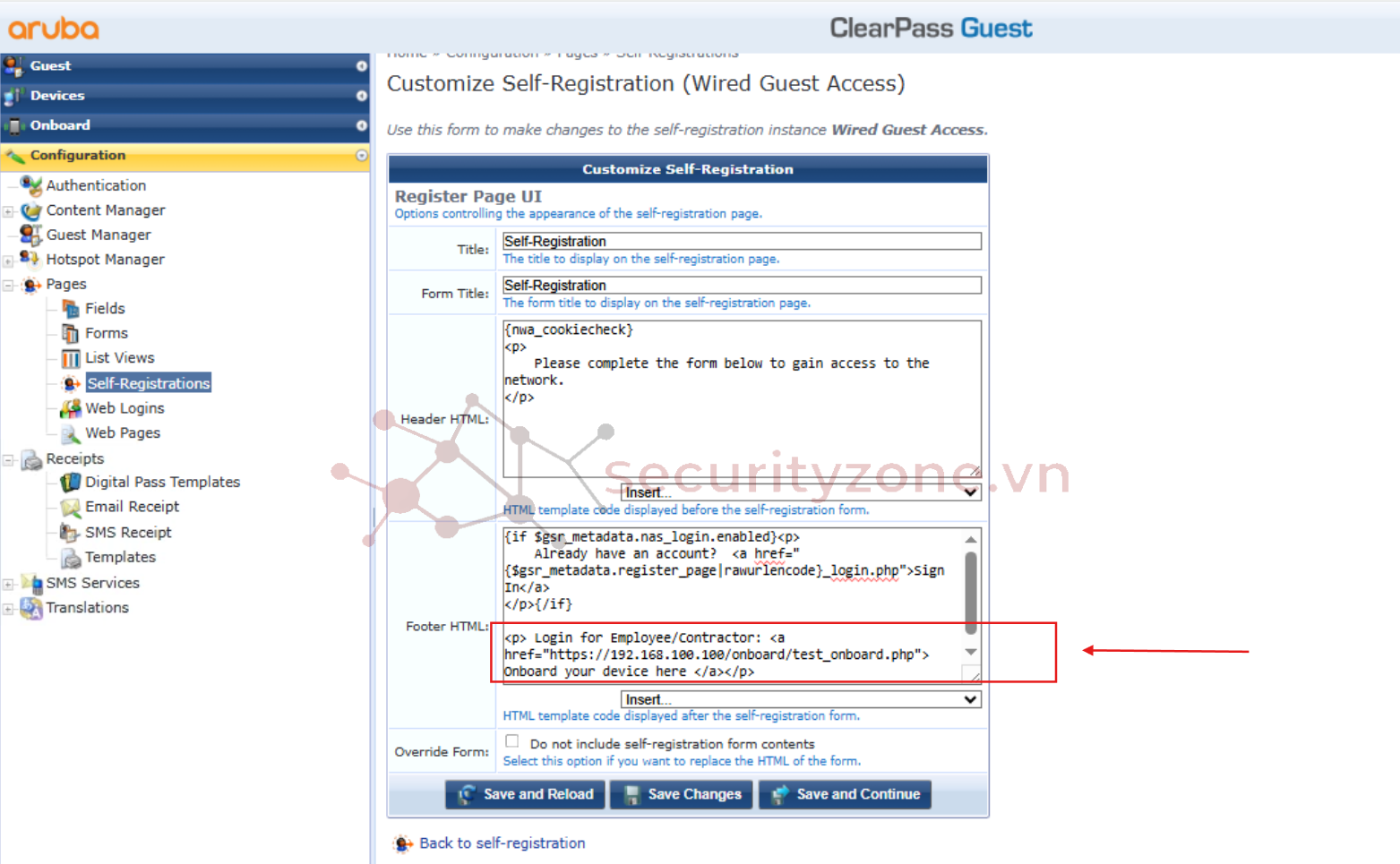

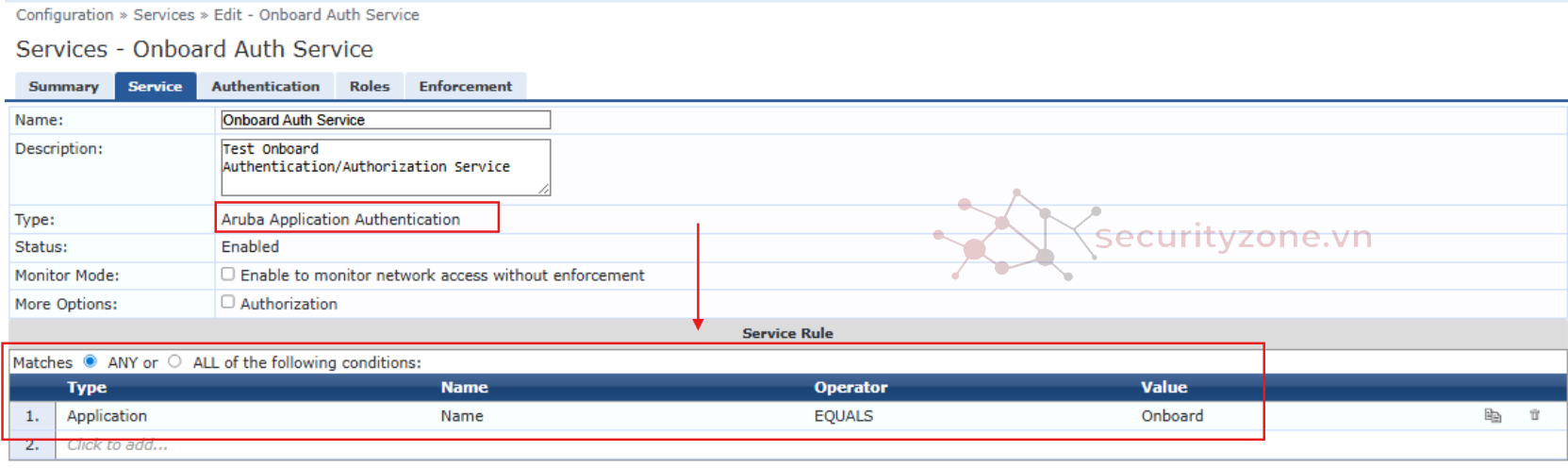

2. Onboard Application Service

Kế đến ta sẽ tạo Service để xác thực cho user khi login vào web Onboard.

Truy cập đến ClearPass Policy Manager > Configuration > Services, sau đó tạo một service mới như sau:

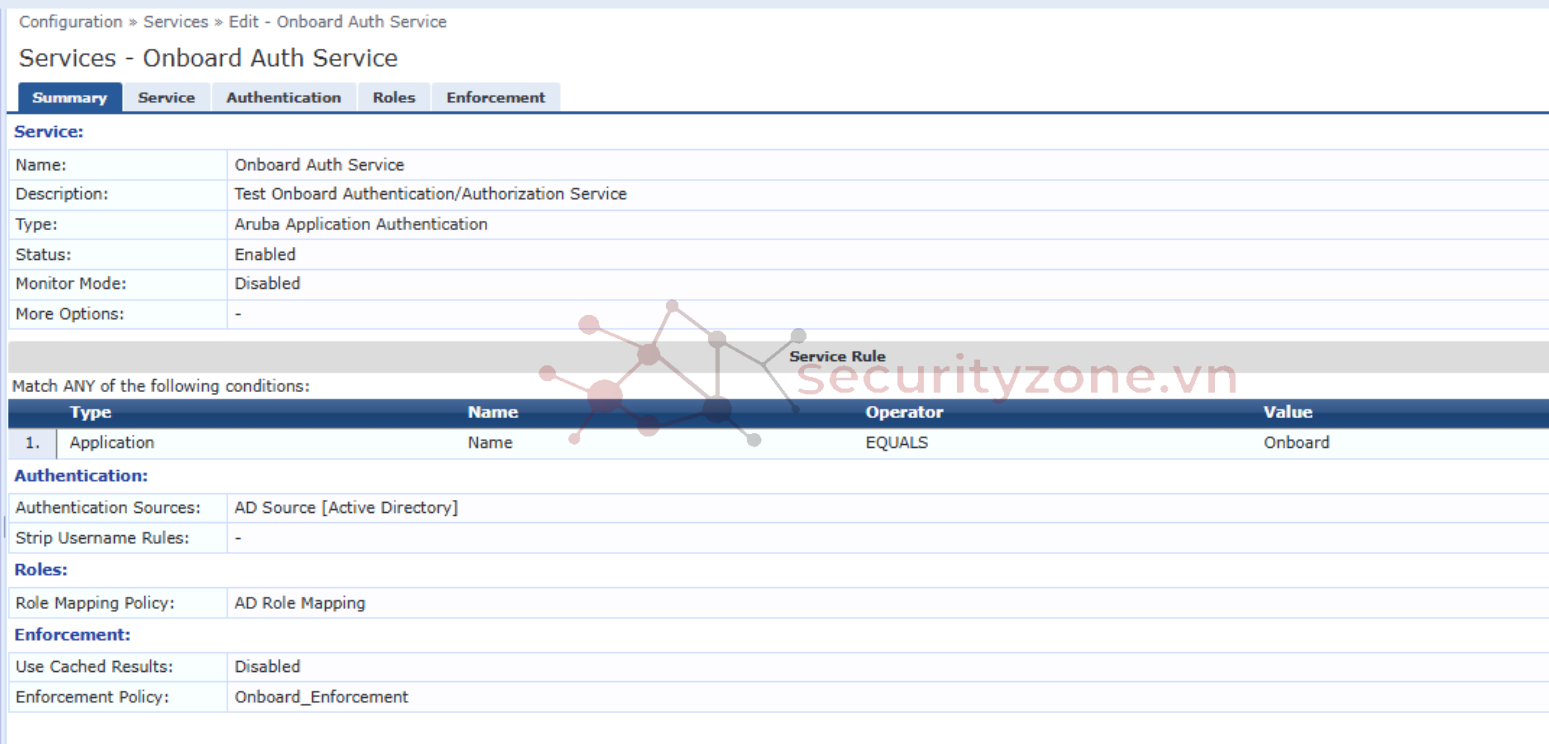

- Service:

- Type: Aruba Application Authentication

- Rule (Type | Name | Operator | Value):

- Application | Name | Equals | Onboard

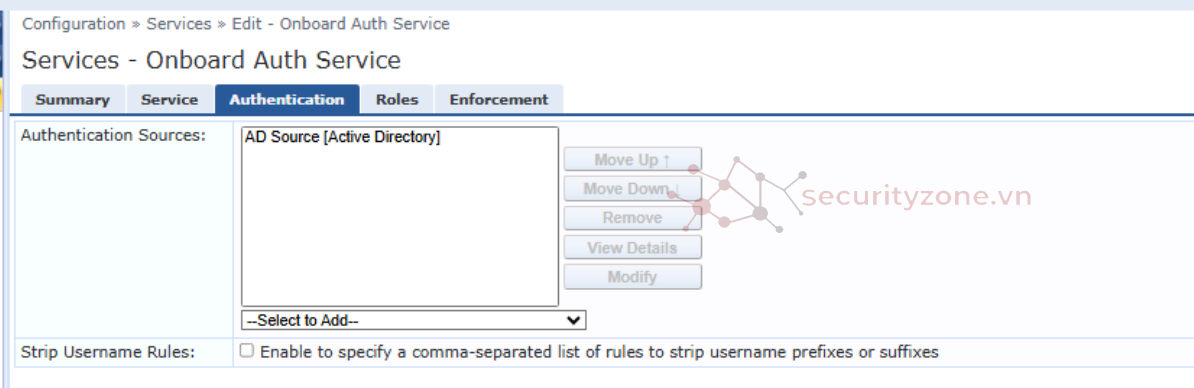

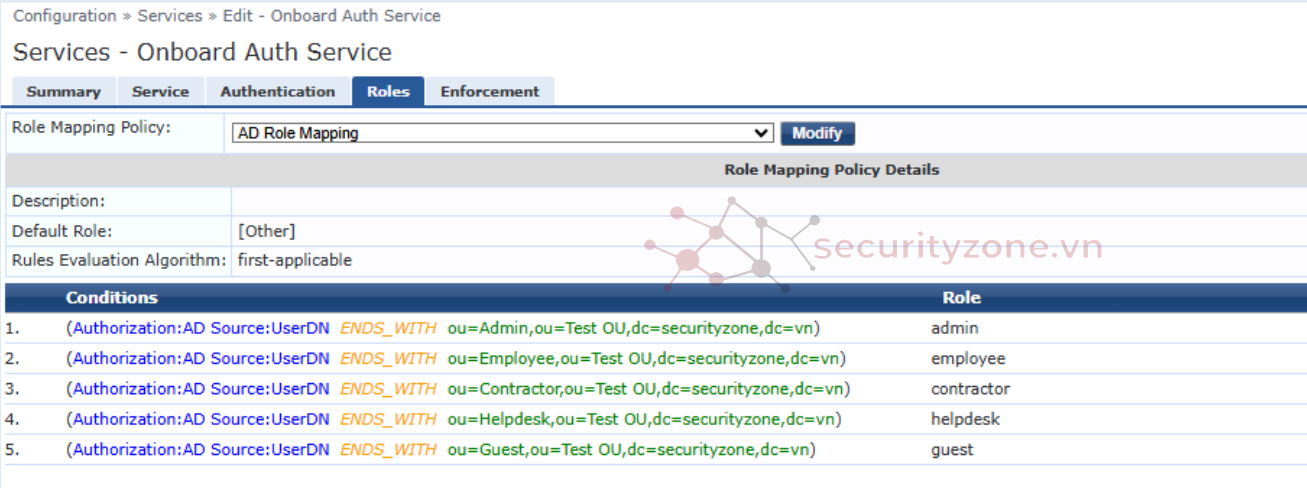

- Authentication: Chọn source dùng để xác thực

- Roles: Chọn Role Mapping Policy nếu cần thiết

- Enforcement: Ở đây mình tạo một Enforcement Policy chỉ cho phép user với role employee/contractor login.

- Summary của Service vừa tạo:

3. Authentication Method - EAP TLS

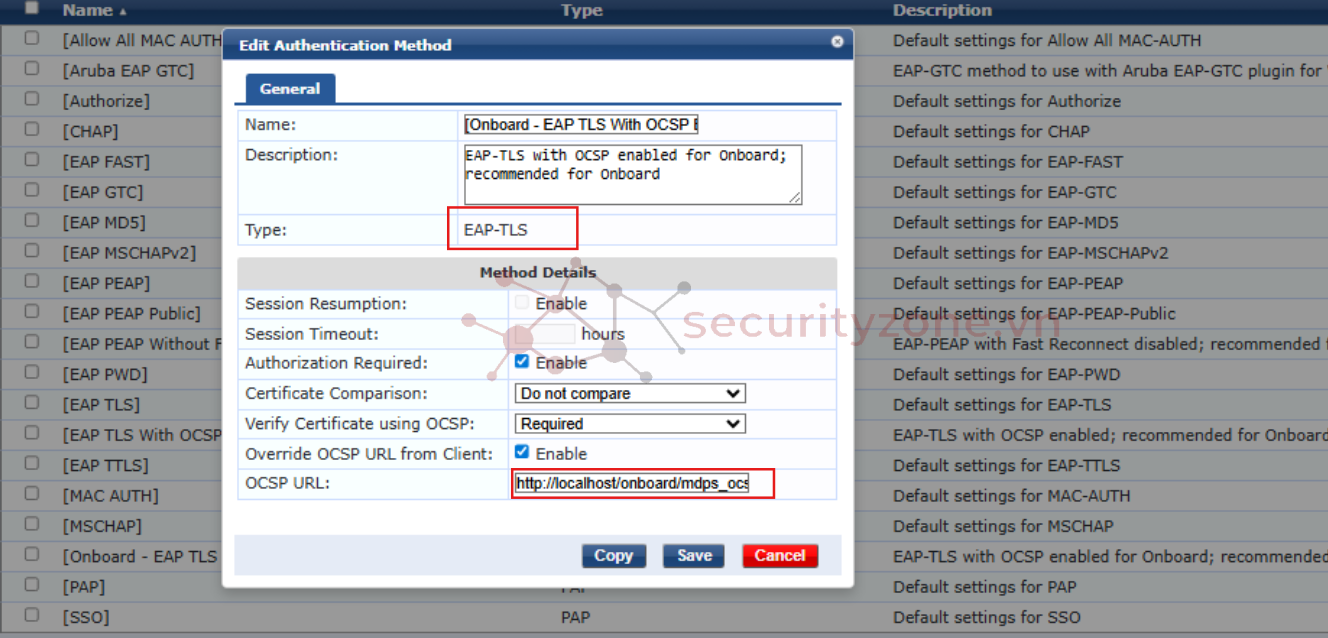

Chúng ta sẽ tạo một Authentication Method EAP-TLS mới cho Onboard, truy cập đến ClearPass Policy Manager > Configuration > Authentication > Methods.

Tại đây tìm method tên "EAP TLS With OCSP Enabled" và copy thành một method mới, sau đó chỉnh sửa:

- OSCP URL: điền OSCP URL của CA Onboard đã tạo ở bìa viết trước.

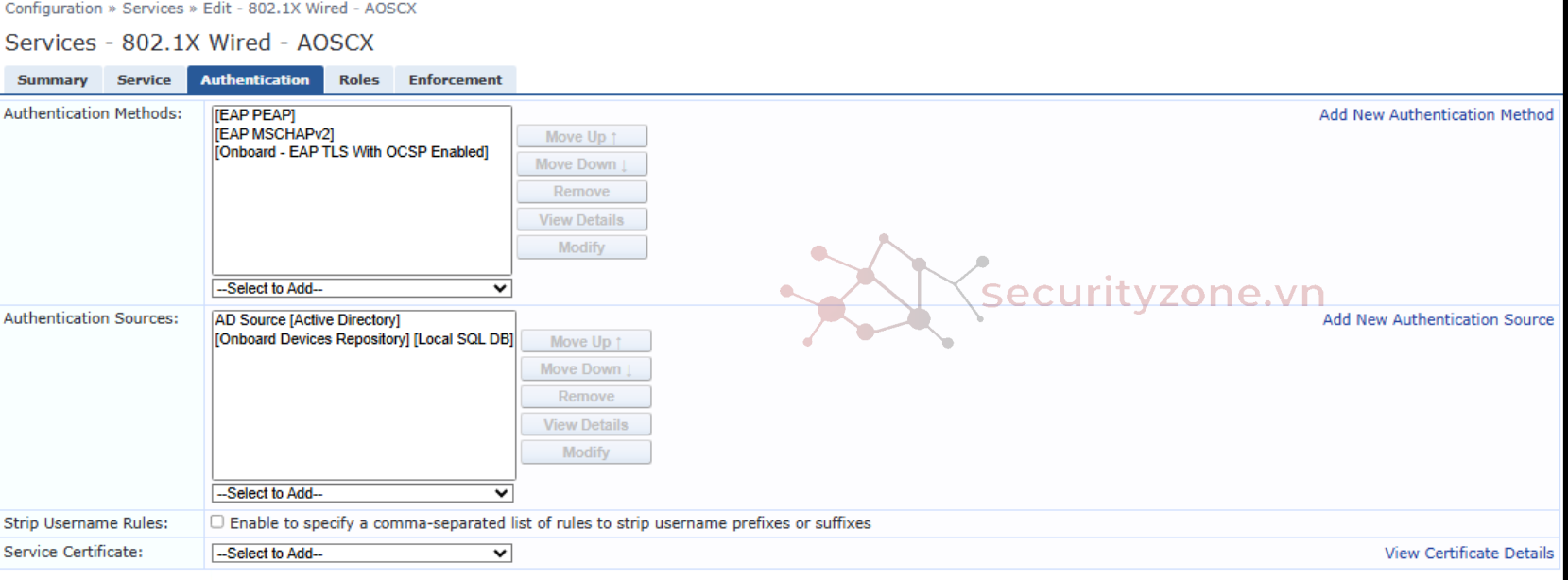

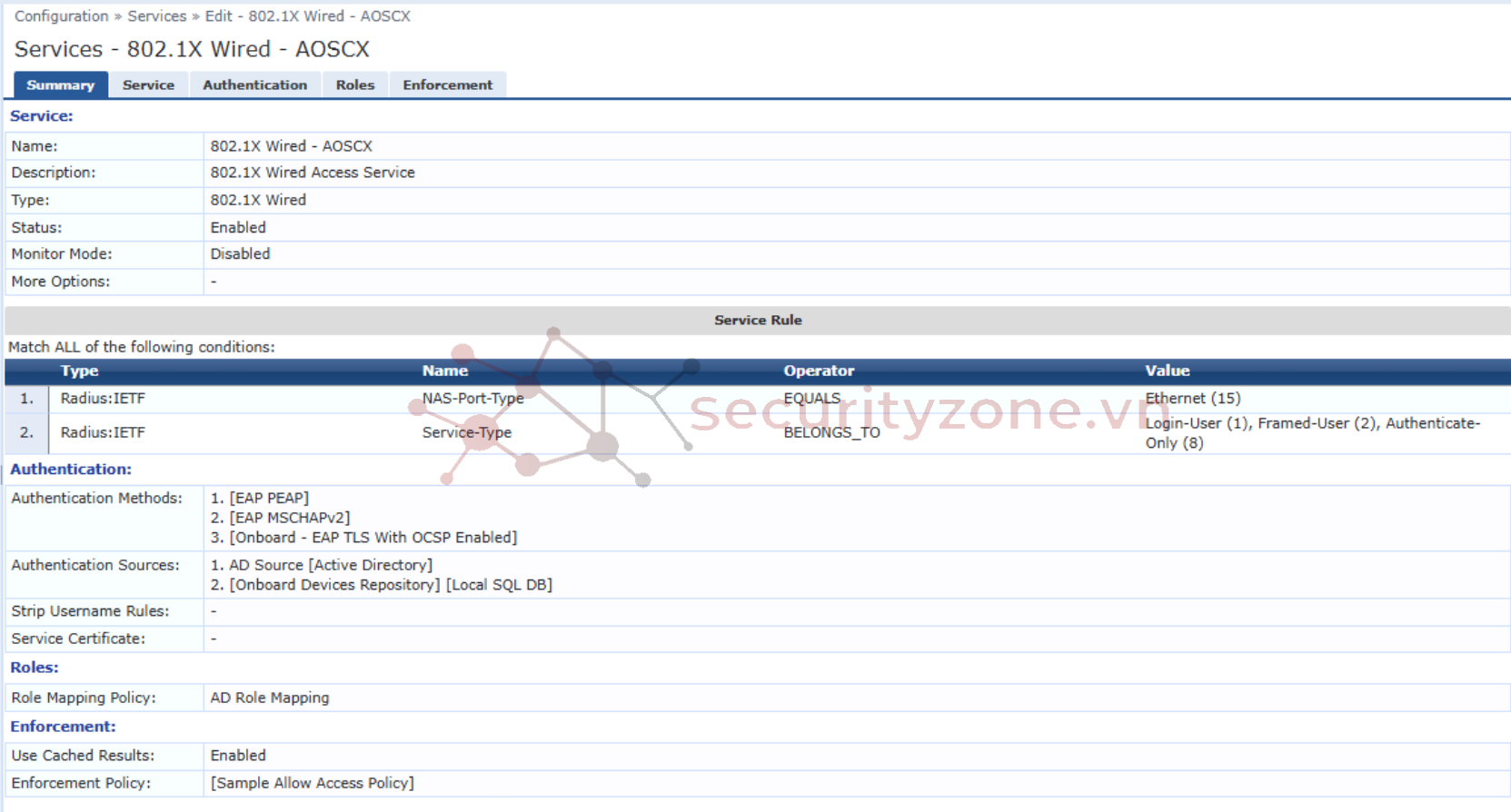

4. Chỉnh sửa Service 802.1X Authentication

Cuối cùng, chúng ta sẽ sửa service 802.1X Authentication, chi tiết về service này mọi người có thể xem lại ở bài viết cũ của mình. OnBoard xác thực người dùng sau khi provision qua giao thức 802.1X, tùy chỉnh service 802.1X với từng protocol TLS và MSCHAPv2

Truy cập đến ClearPass Policy Manager > Configuration > Services, sau đó chọn Service 802.1X Authentication và edit:

- Authentication:

- Methods: Thêm EAP MSCHAPv2 và methods TLS đã tạo ở trên

- Sources: Thêm [Onboard Devices Repository]

Summary của Service 802.1X:

III. Demo Onboard #1 - Protocol PEAP with MSCHAPv2

Trên Client, truy cập đến web Onboard, sau đó điền thông tin đăng nhập

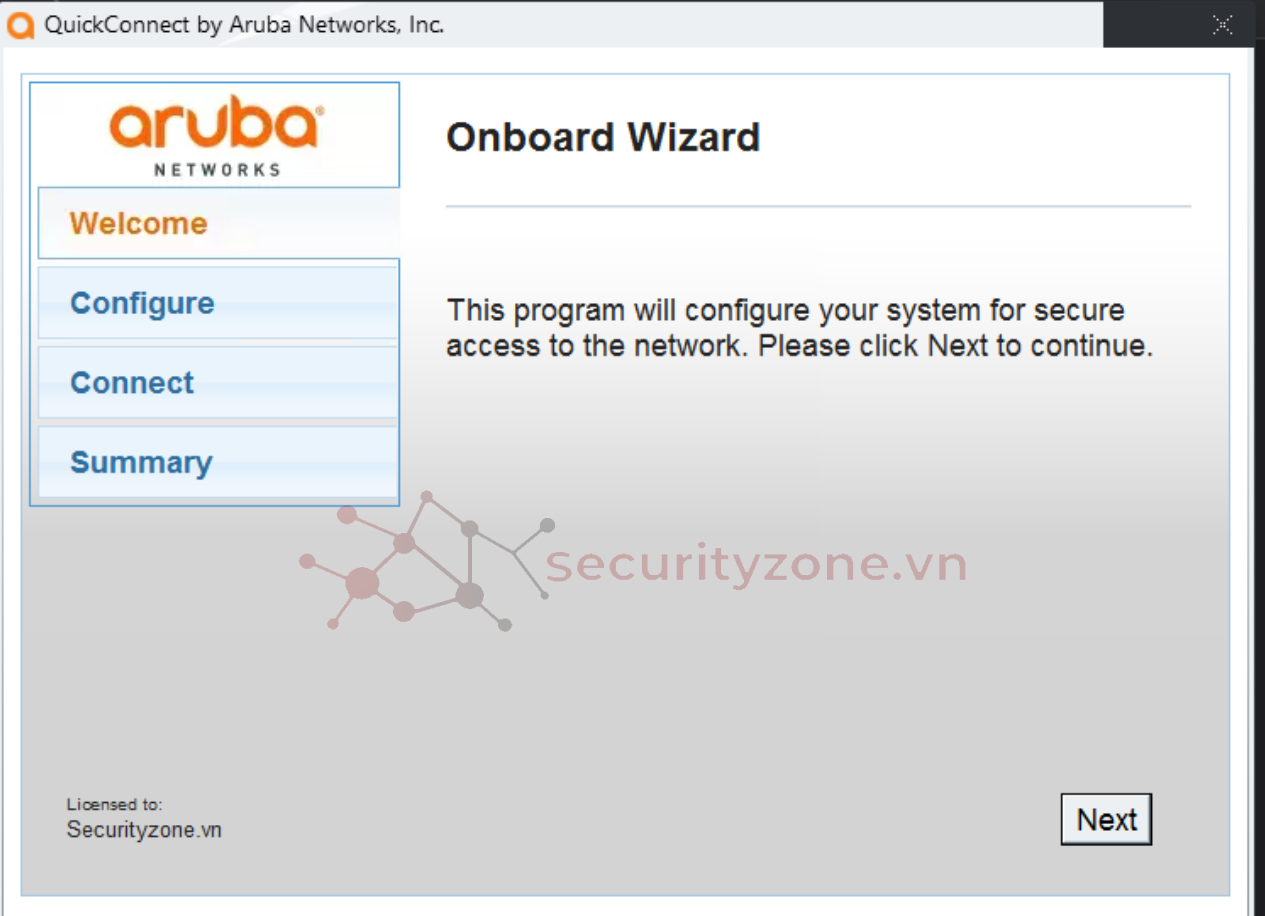

Sau khi login thành công, sẽ chuyển đến trang Instruction, với Window sẽ là hướng dẫn tải app QuickConnect để thực hiện bước kế tiếp

Giao diện app QuickConnect:

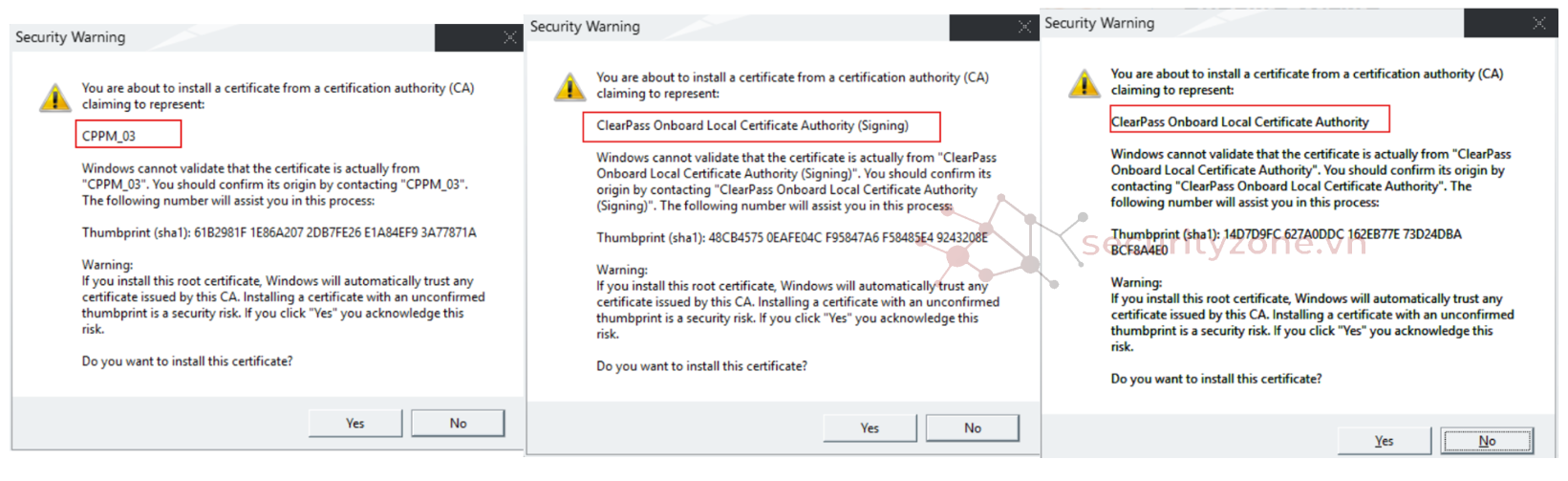

Sau đó chọn "Next" để tiến hành cài đặt cert, các prompt sau sẽ hiển ra xác nhận người dùng có muốn install cert hay không.

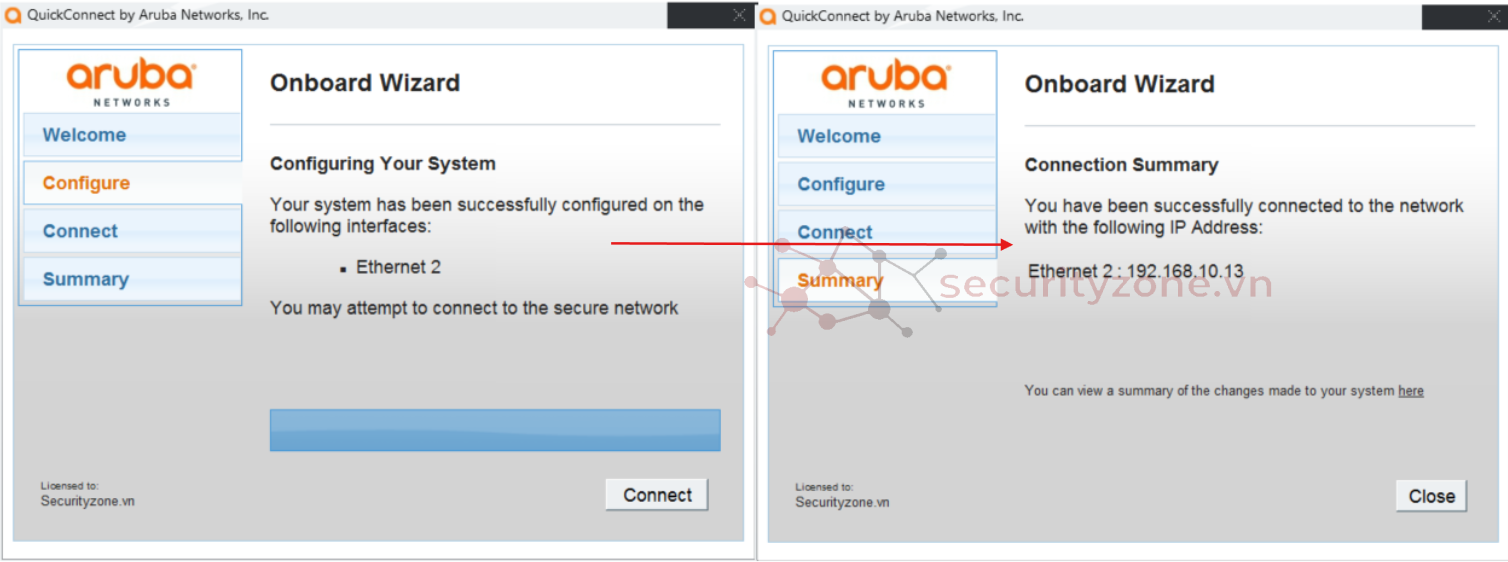

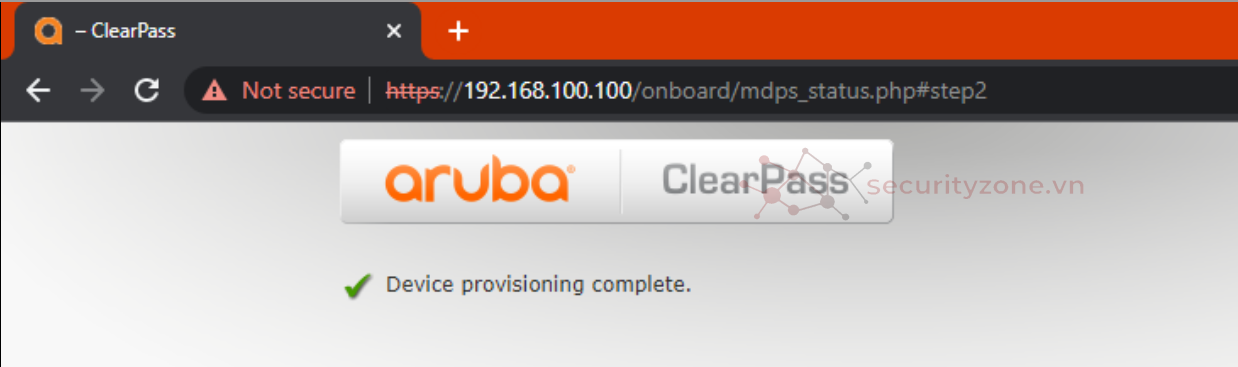

Sau khi install xong, sẽ hiển thị thông báo có thể kết nối vào mạng, ngoài ra trên page Onboard lúc này cũng thông báo đã provisioning thành công:

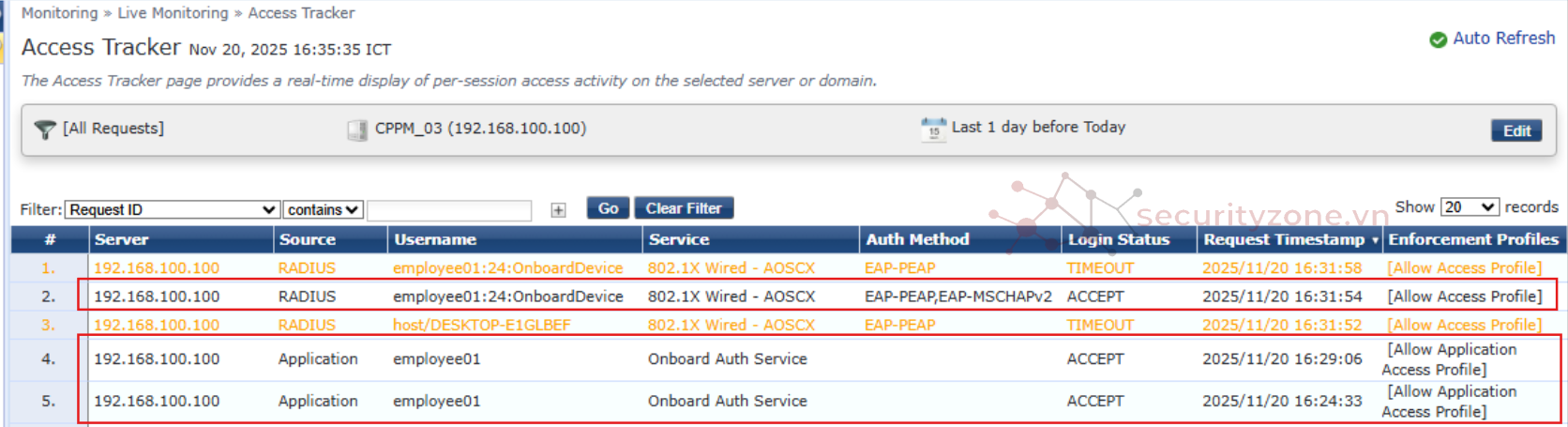

Kiểm tra trên Access Tracker để xem các request được thực hiện:

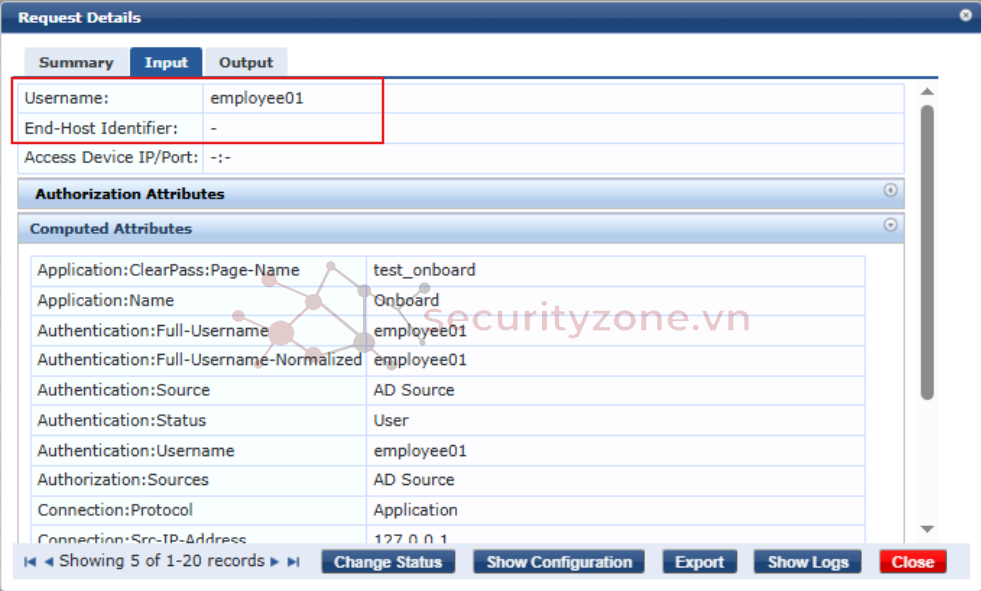

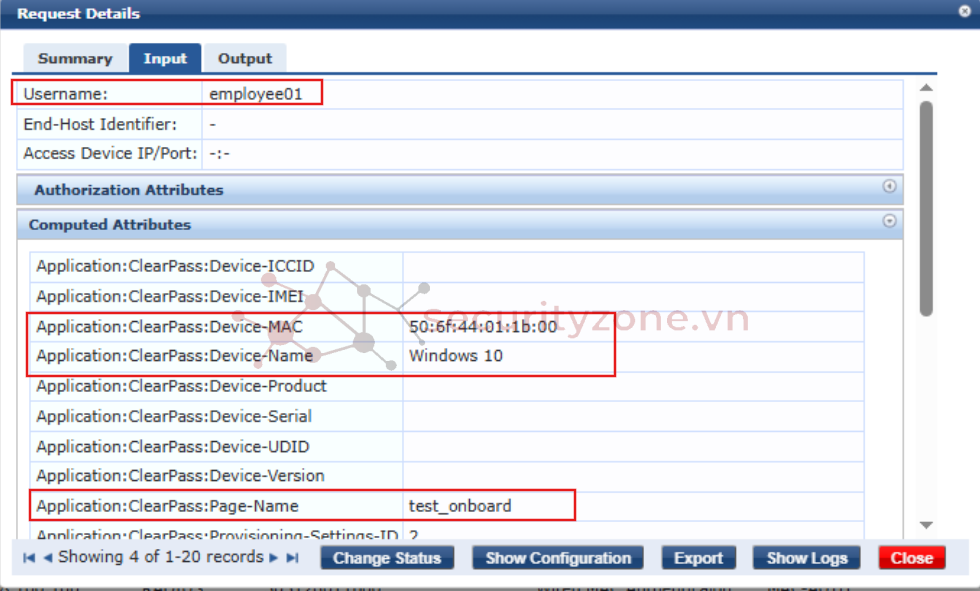

- Request #5 - Onboard Auth Service: Service này thực hiện sau khi người dùng login trên page Onboard, sẽ thu thập username dùng để login và cho phép User thực hiện các bước tiếp theo của quá trình Onboard:

- Request #4 - Onboard Auth Service: Service này được thực hiện sau khi người dùng bắt đầu quá trình Provisioning với app QuickConnect, request lần này sẽ kèm theo thông tin địa chỉ MAC của thiết bị được provisioned để đăng ký.

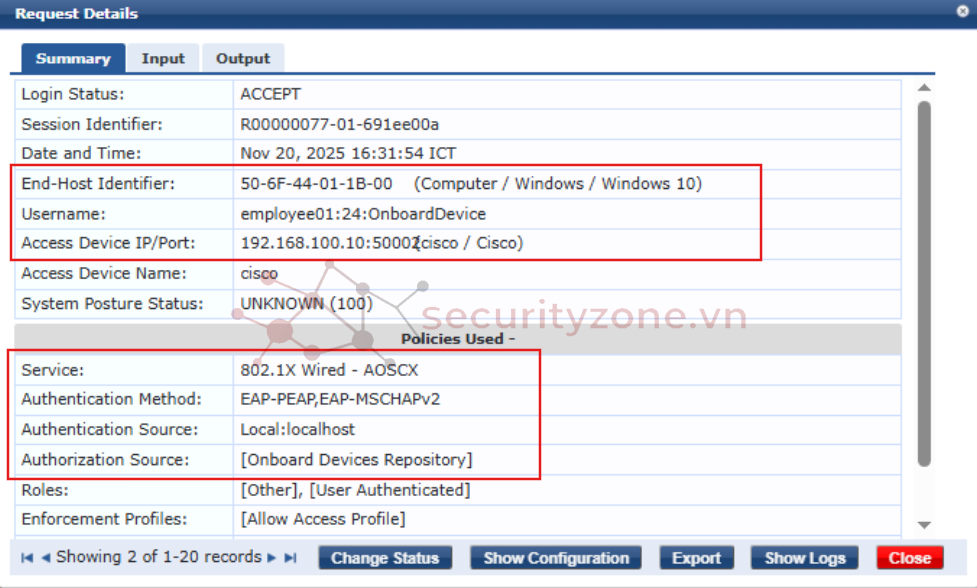

- Request #2 - 802.1X: Request được thực hiện khi Client provisioning thành công sau đó thực hiện quá trình xác thực 802.1X với credentials mới được cấp để truy cập vào mạng. Request xác thực này sử dụng giao thức EAP-MSCHAPv2 và Onboard Devices Repository để xác thực:

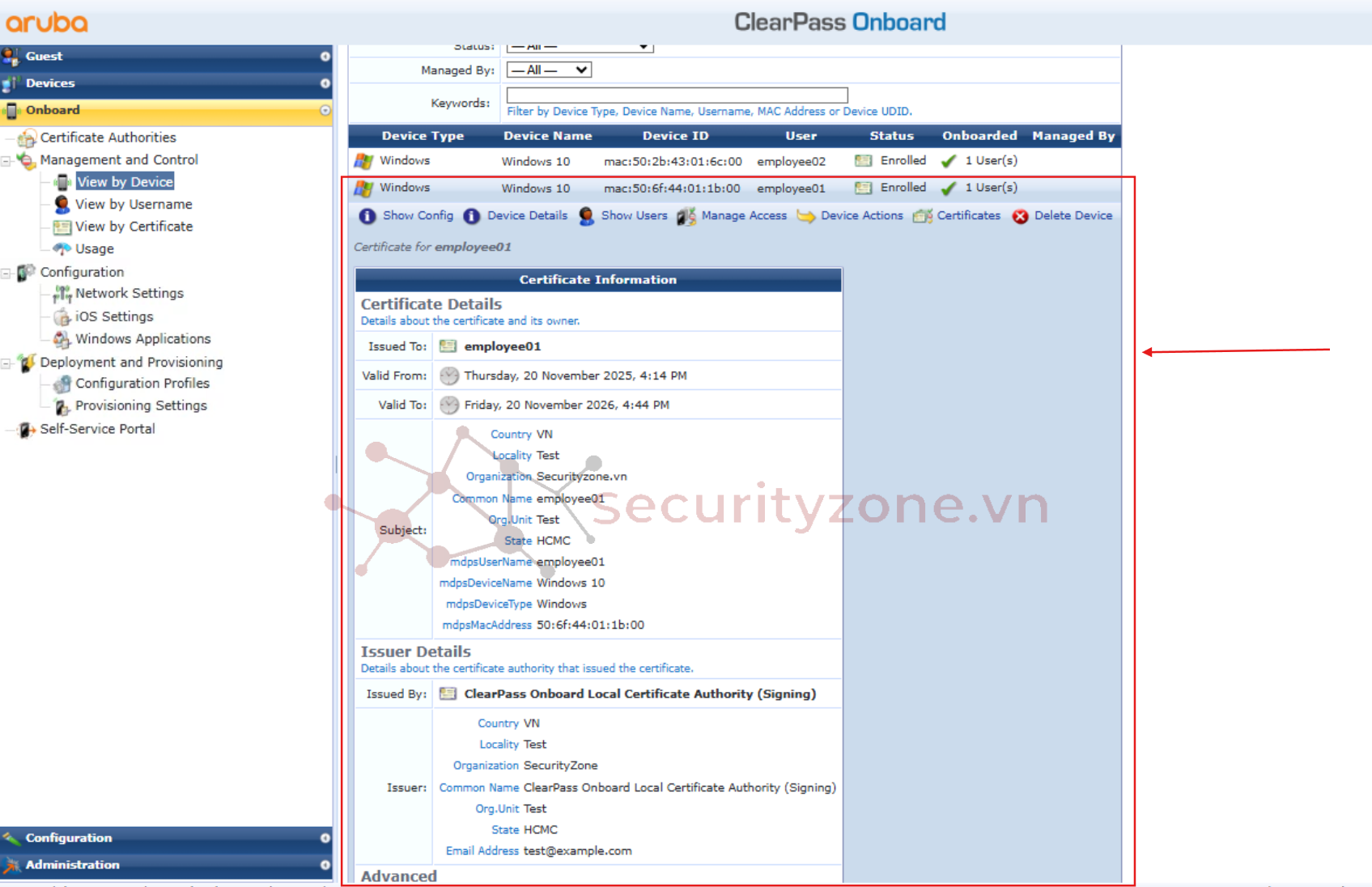

Sau khi Onboard thành công, thiết bị và cert liên quan có thể được tìm thấy ở giao diện Management của Onboard:

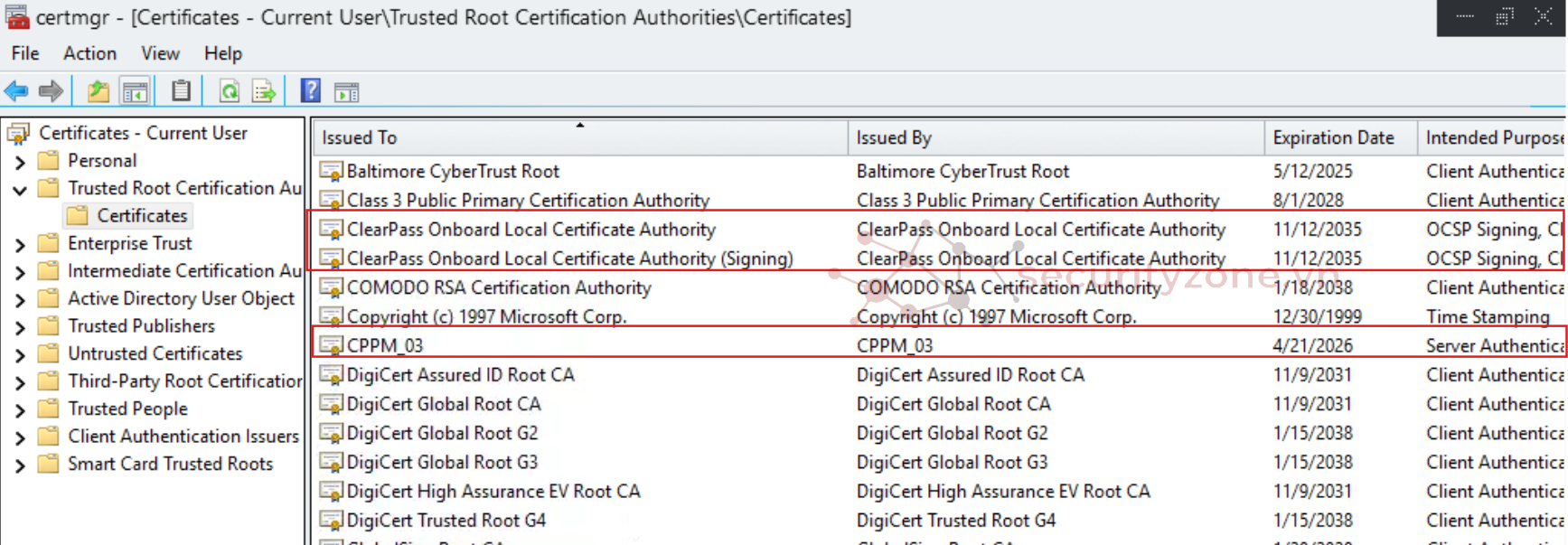

Các Cert của ClearPass Server được cài đặt trên Client có thể xem được ở app certmgr - [Certificates - Current User]

IV. Demo Onboard #2 - Protocol TLS

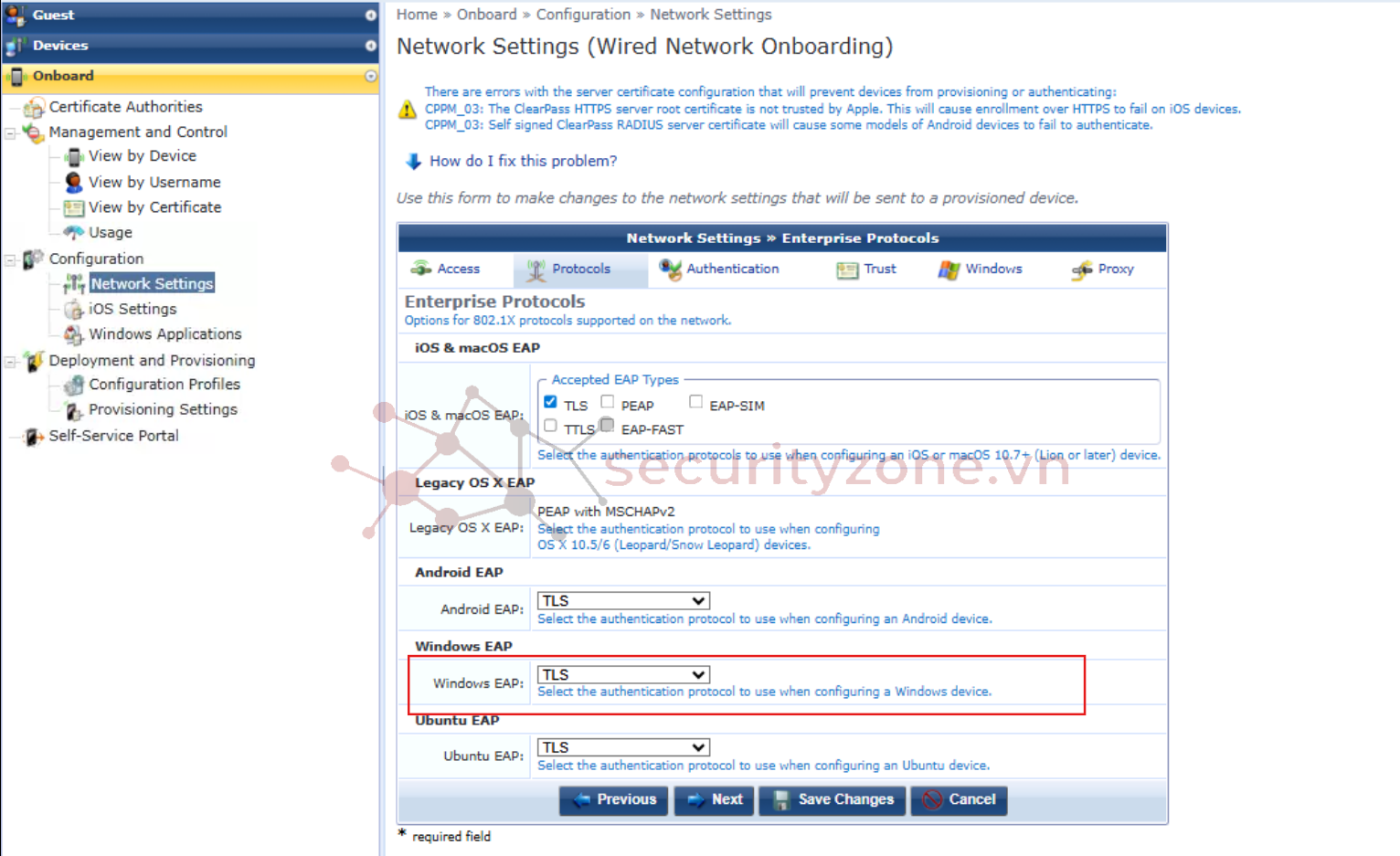

Để thay đổi Protocol cho giao thức 802.1X, truy cập đến Onboard > Configuration > Network Settings, chọn network và edit > Protocols, sau đó chuyển thành TLS:

Bắt đầu quá trình Onboard giống như Demo #1: login page Onboard > tải QuickConnect > Install Certificate.

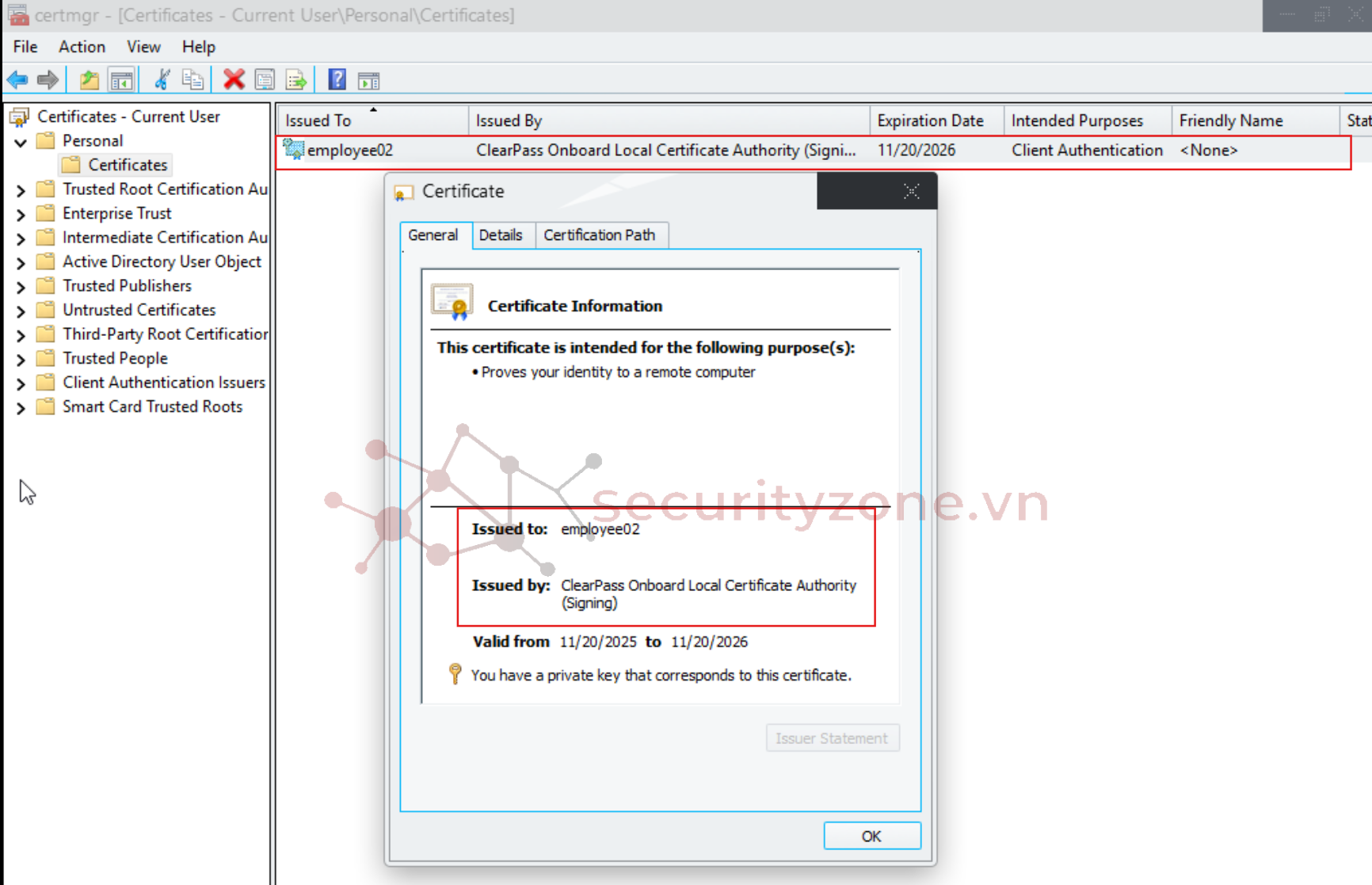

Lúc này với giao thức TLS, ngoài 3 certificate của server ClearPass ra, trên Client lúc này cũng sẽ có một certificate mới được ký để trao đổi với Server xác thực:

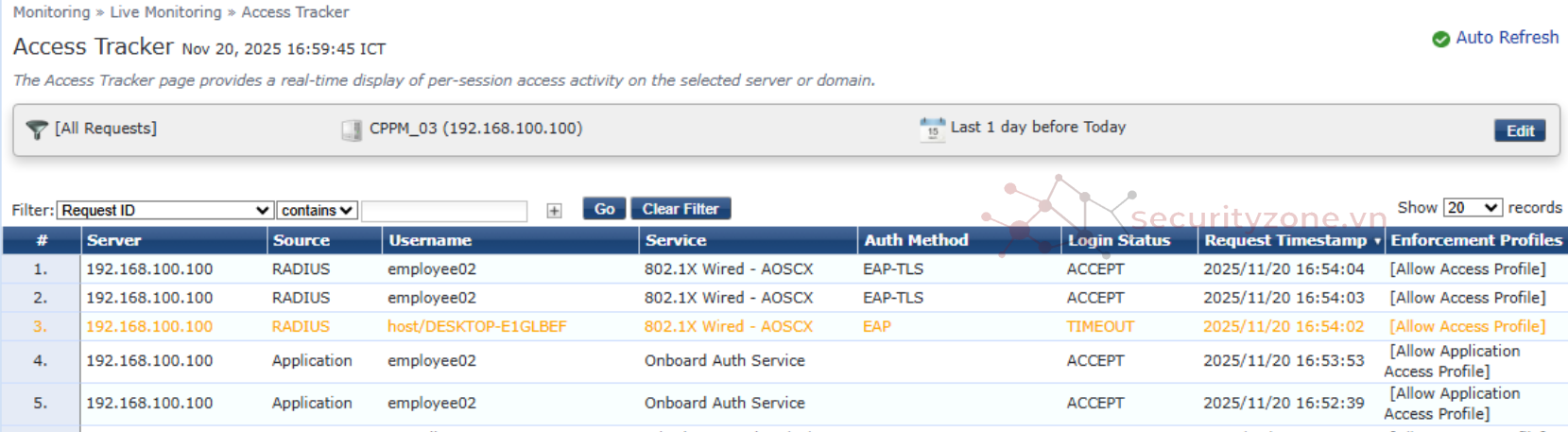

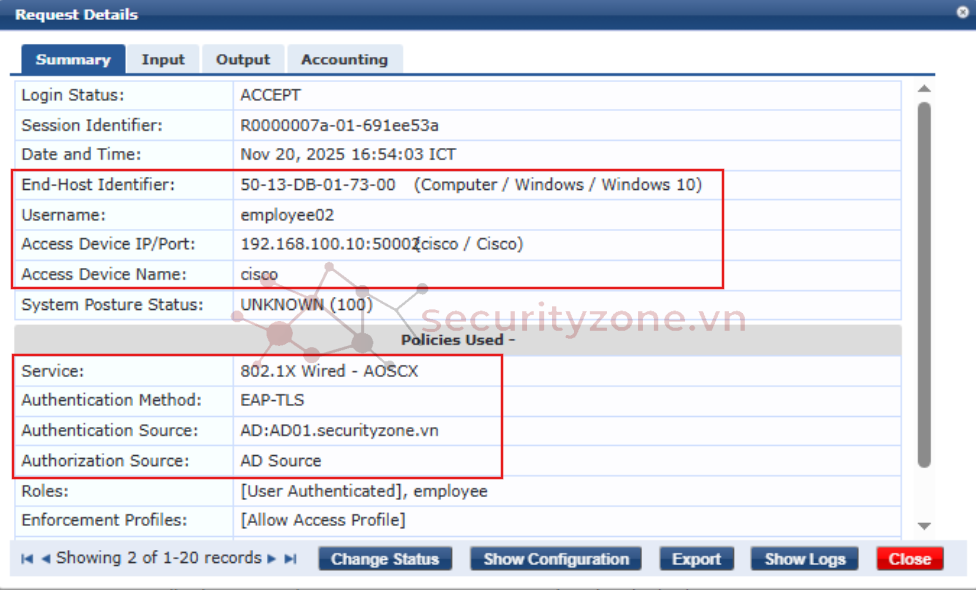

Các Request được thực hiện trong quá trình Onboard:

- Request #4 và #5 của Onboard Authentication giống như Demo #1

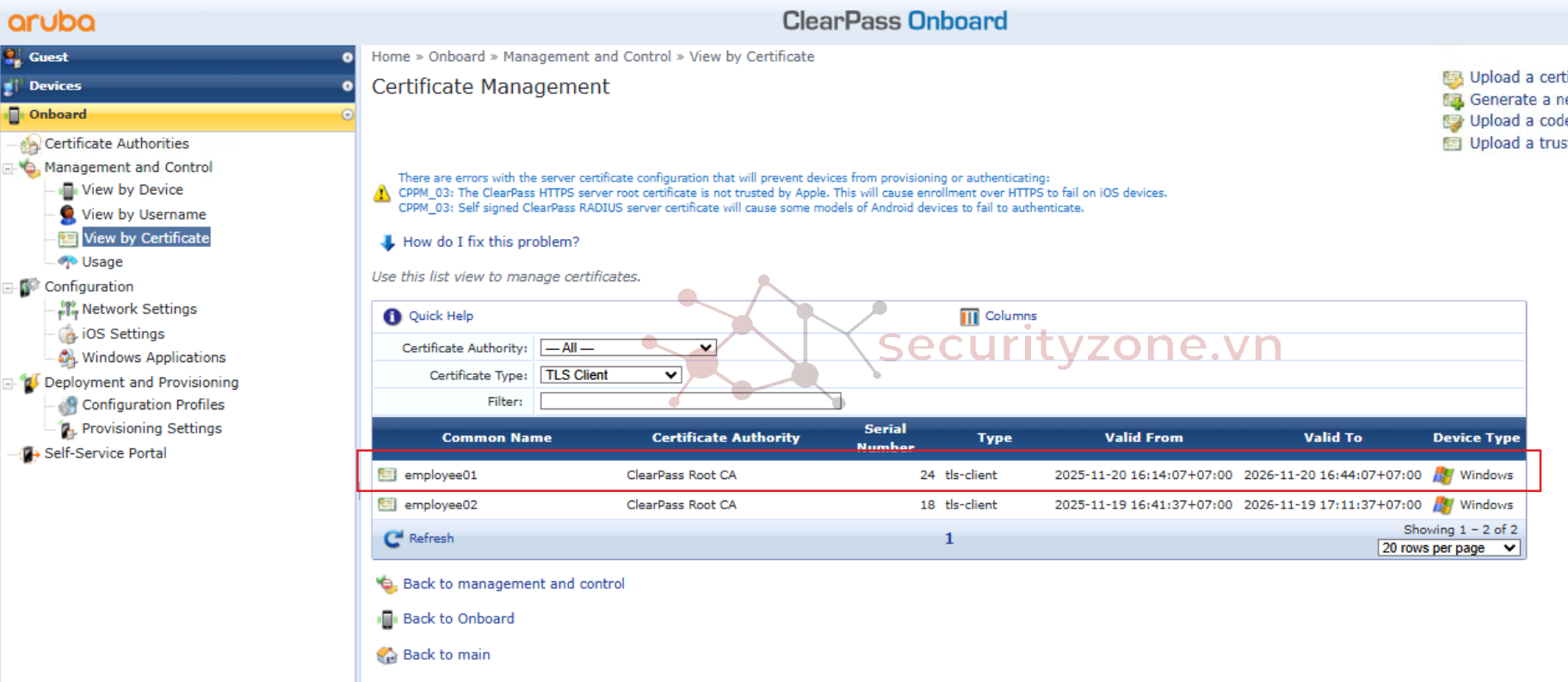

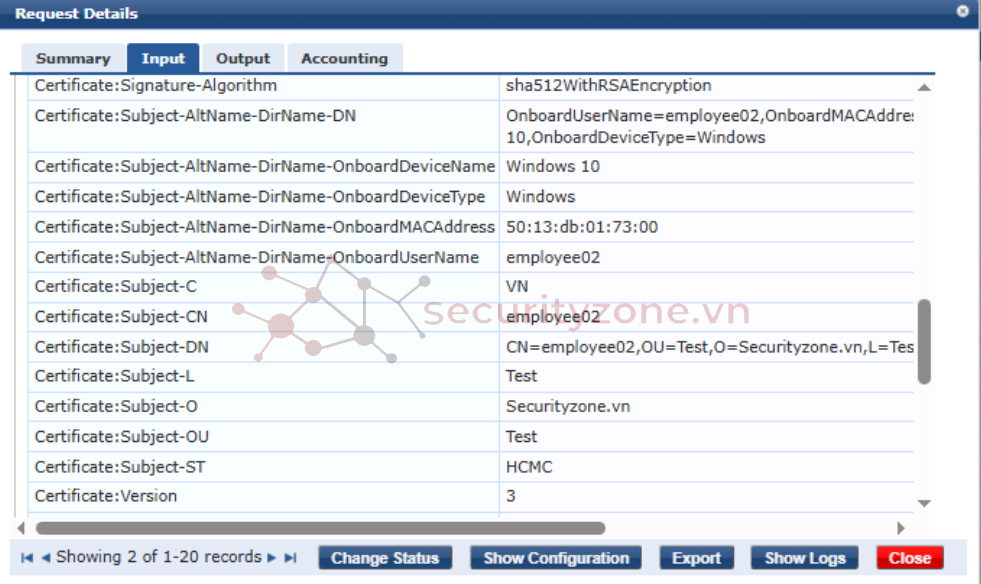

- Request #1 và #2 được thực hiện sau khi quá trình provisioning hoàn tất, sẽ bắt đầu xác thực qua TLS giữa client và server để truy cập vào mạng. Request lần này sử dụng method EAP-TLS để xác thực.

- Request này sẽ bao gồm các thêm thông tin certificate được install trên user

Mình cảm ơn mọi người đã theo dõi bài viết của mình !

Các tài liệu/bài viết tham khảo liên quan:

https://arubanetworking.hpe.com/tec...UserGuide/About ClearPass/About_ClearPass.htm

https://www.youtube.com/playlist?list=PLsYGHuNuBZcbZPEku1zxkfpn2k_O_MENo

Bài viết liên quan

Bài viết mới