pluto

Moderator

Cấu hình Alert cho Rule Remote Desktop Network Traffic – SIEM SPLUNK

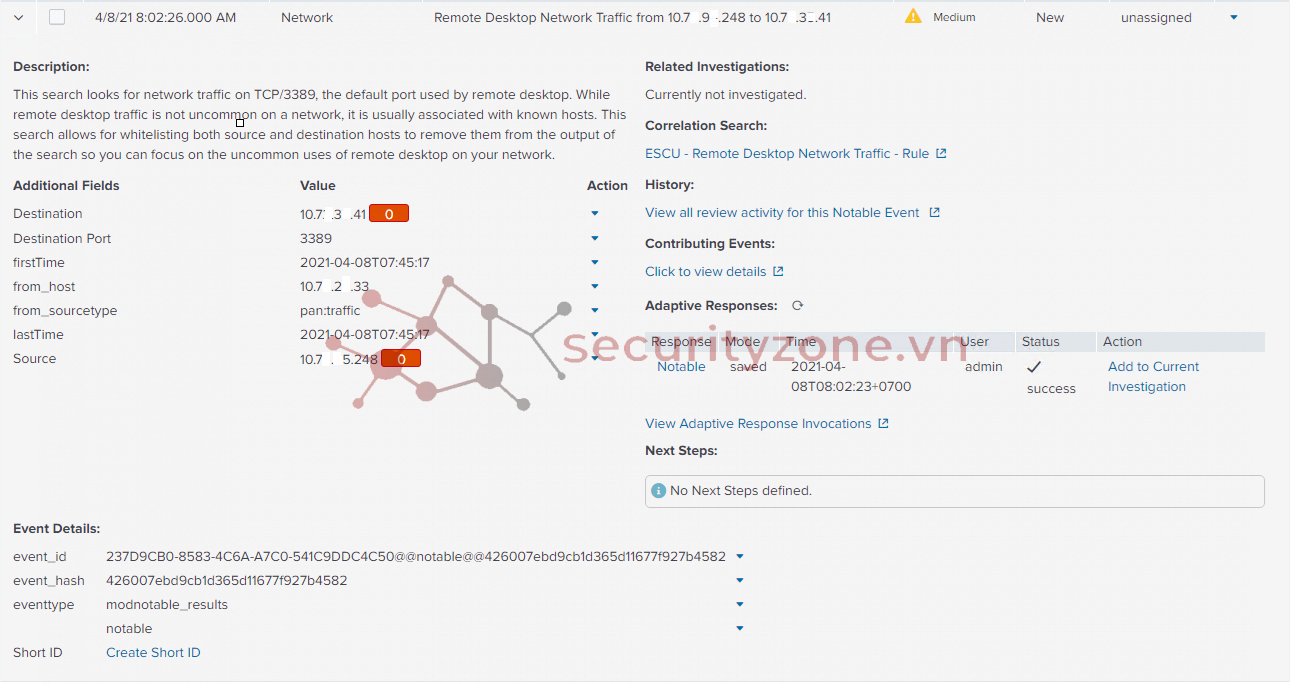

1.Mô tả Alert trong Rule Remote Desktop Network Traffic

Rule Remote Desktop Network Traffic có chức năng theo dõi các traffic Remote Desktop trong hệ thống, sau đó hiện cảnh báo cho người quản trị hệ thống. Hiện tại, các tất cả các Traffic đều hiện cảnh báo, trong khi đó, người quản trị đang muốn theo dõi các Traffic được allow qua cảnh báo. Như vậy các Traffic bị deny sẽ không cẩn cảnh báo cho người quản trị viên.

2. Tắt cảnh báo cho các Traffic đã được deny.

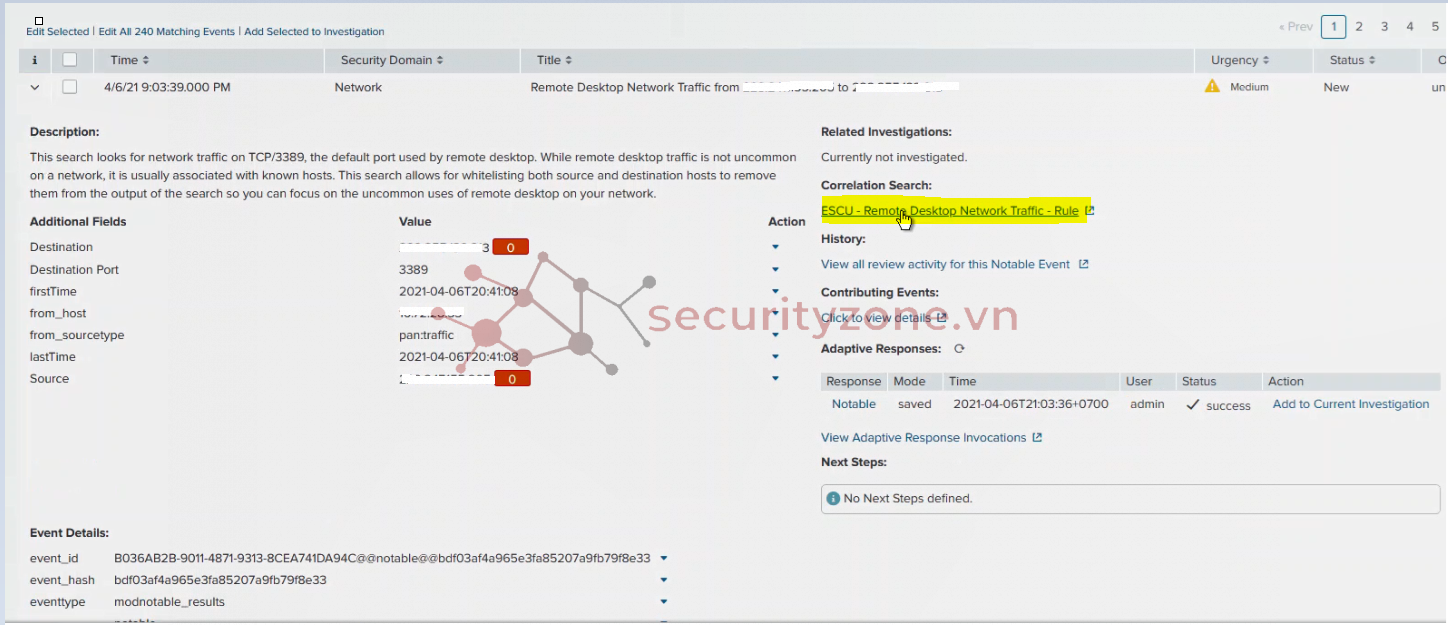

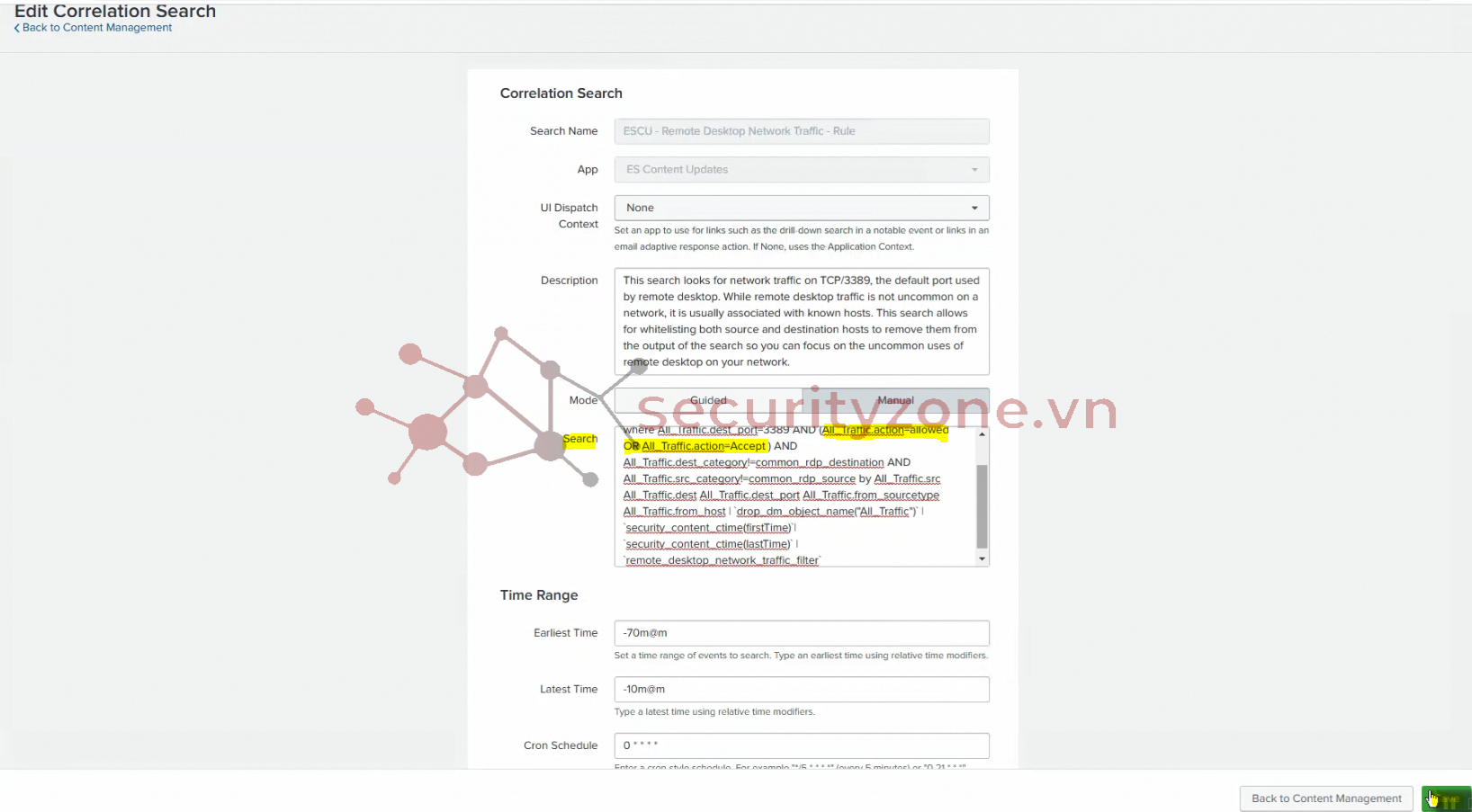

Để cấu hình Alert cho Rule Remote Desktop Network Traffic , chọn ESCU - Remote Desktop Network Traffic – Rule trong phần Correlation Search:

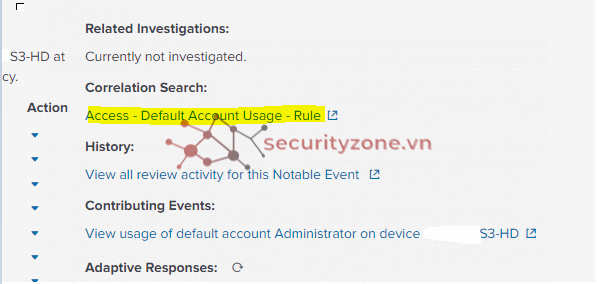

Để kiểm tra phần định nghĩa của câu search trên, tại Alert cảnh báo, chọn Access - Default Account Usage – Rule trong phần Correlation Search:

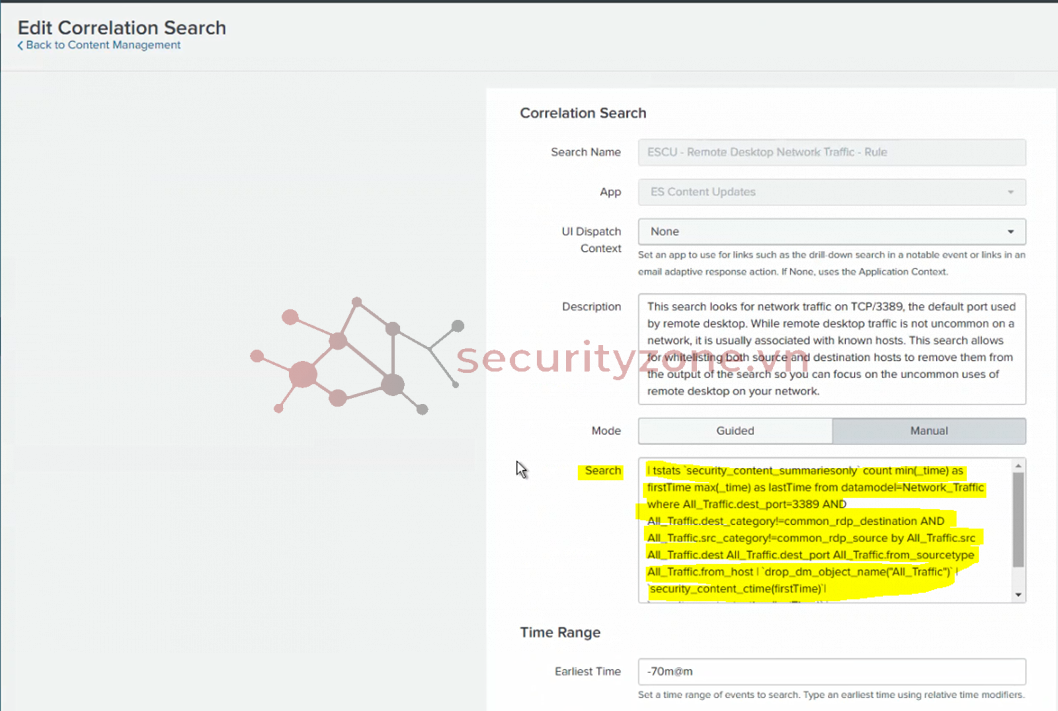

Tại tab Correlation Search, copy câu search của Rule này trong phần Search ra notepad:

Câu search của Rule chi tiết như sau:

| tstats `security_content_summariesonly` count min(_time) as firstTime max(_time) as lastTime from datamodel=Network_Traffic where All_Traffic.dest_port=3389 AND All_Traffic.dest_category!=common_rdp_destination AND All_Traffic.src_category!=common_rdp_source by All_Traffic.src All_Traffic.dest All_Traffic.dest_port All_Traffic.from_sourcetype All_Traffic.from_host

| `drop_dm_object_name("All_Traffic")`

| `security_content_ctime(firstTime)`

| `security_content_ctime(lastTime)`

| `remote_desktop_network_traffic_filter`

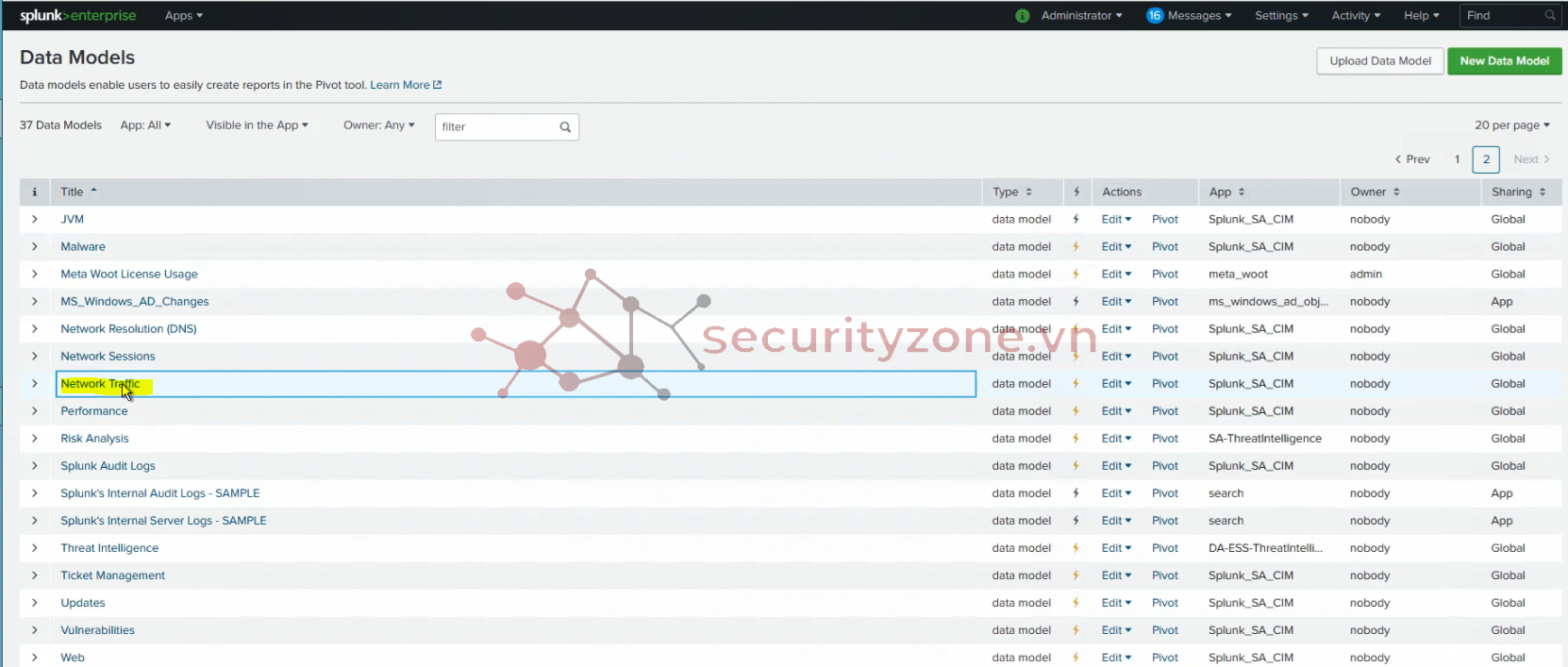

Tiếp theo, thực hiện thêm điều kiện vào câu search trên, để thỏa mãn điều kiện chỉ alert các Traffic đã được allow. Câu search trên sử dụng data model Network_Traffic, vì thế truy cập datamodel Network_Traffic, Chọn Settings>Data Models>Network Traffic:

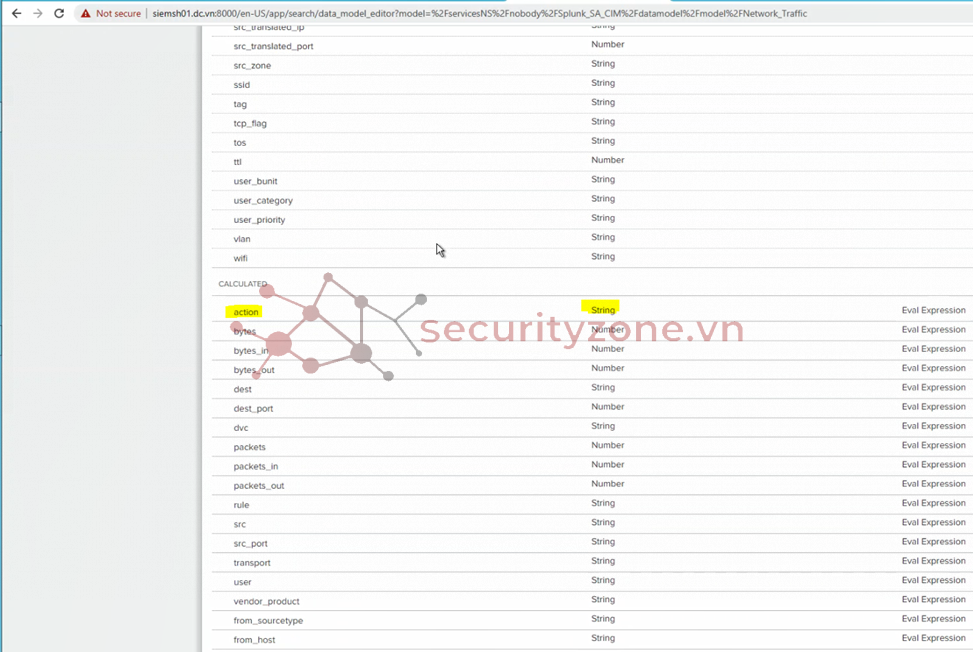

Trong data model Network Traffic, có một trường là action, trường này sẽ quy định các rule là Alow hay là Deny, như vậy, xác đinh được biến để truyền giá trị là “All_Traffic.action” :

Tiếp theo, cần xác định chính xác giá trị trường action của sự kiện Alow trên Firewall Palo Alto và Checkpoint là gì, sau đó sẽ xác định được giá trị cần truyền vào cho biến “All_Traffic.action”.

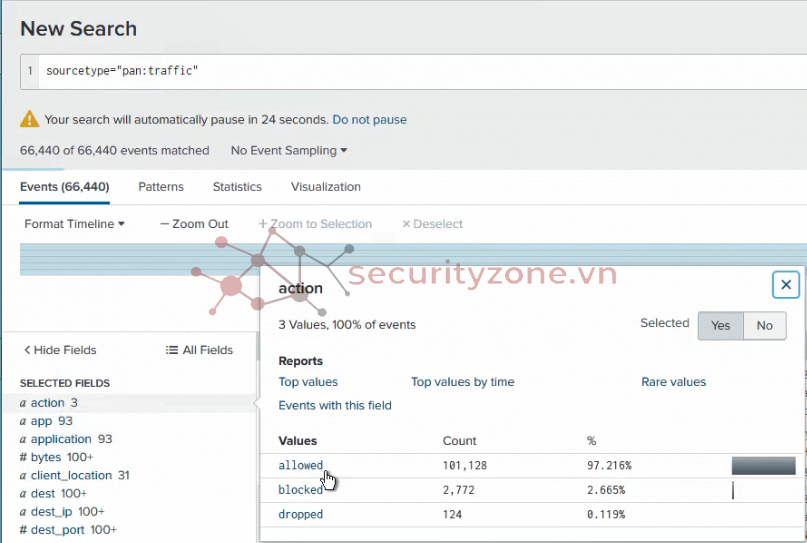

Sử dụng công cụ Search trên Splunk Web, tìm tới traffic log của Palo Alto, sau đó tìm giá trị của trường “action”. Theo như hình bên dưới, giá trị action=allowed sẽ tương ứng với các Traffic Allow trên Palo Alto, như vậy ta sẽ truyền giá trị trên công search là “All_Traffic.action=allowed”:

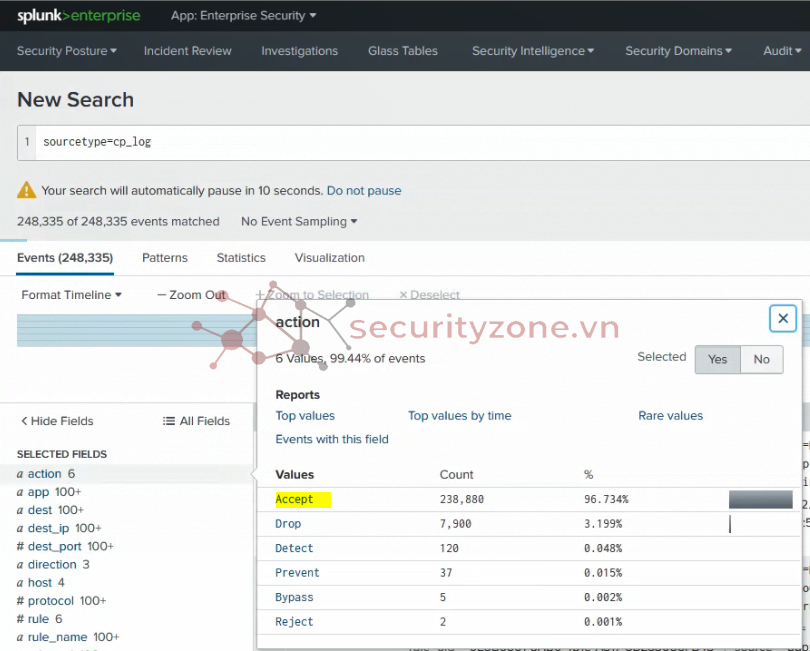

Thực hiện tương tự, địn được giá trị action=allowed sẽ tương ứng với các Traffic Allow trên Check Point là action=Accept, như vậy ta sẽ truyền giá trị trên công search là “All_Traffic.action=Accept”:

Như vậy, đã xác định được giá trị của Traffic Alow trên Data model Network Traffic, tiếp theo , sẽ viết lại câu search cho Rule Remote Desktop Network Traffic, bằng cách thêm điều kiện All_Traffic.action=allowed , hoặc All_Traffic.action=Accept trong câu search, ta được câu search mới dưới đây:

| tstats `security_content_summariesonly` count min(_time) as firstTime max(_time) as lastTime from datamodel=Network_Traffic where All_Traffic.dest_port=3389 AND (All_Traffic.action=allowed OR All_Traffic.action=Accept ) AND All_Traffic.dest_category!=common_rdp_destination AND All_Traffic.src_category!=common_rdp_source by All_Traffic.src All_Traffic.dest All_Traffic.dest_port All_Traffic.from_sourcetype All_Traffic.from_host

| `drop_dm_object_name("All_Traffic")`

| `security_content_ctime(firstTime)`

| `security_content_ctime(lastTime)`

| `remote_desktop_network_traffic_filter`

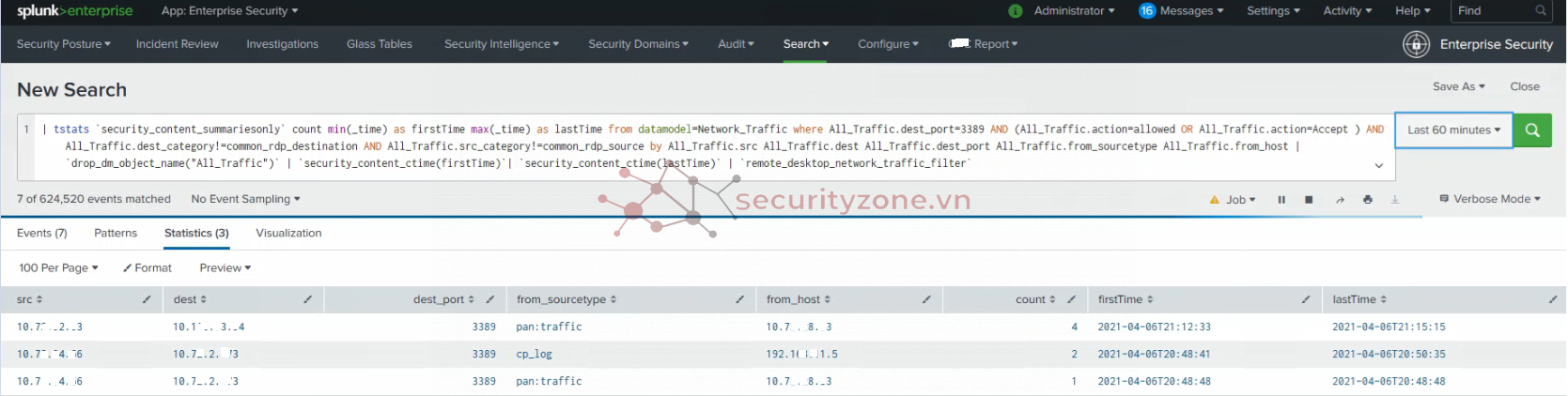

Kiểm tra câu search trên:

Như vậy , câu search trên đã hoạt động, tiến hành edit câu search trong phần Search tại tab Correlation Search, sau đó chọn Save:

Như vậy, đã cấu hình xong Alert cho Rule Remote Desktop Network Traffic.

Đính kèm

Sửa lần cuối:

Bài viết liên quan

Bài viết mới