Trong bài viết trước mình đã giới thiệu một số tính năng trong bộ chính sách Threat Protection cho Server, hãy tiếp tục các tính năng còn lại trong phần này nhé.

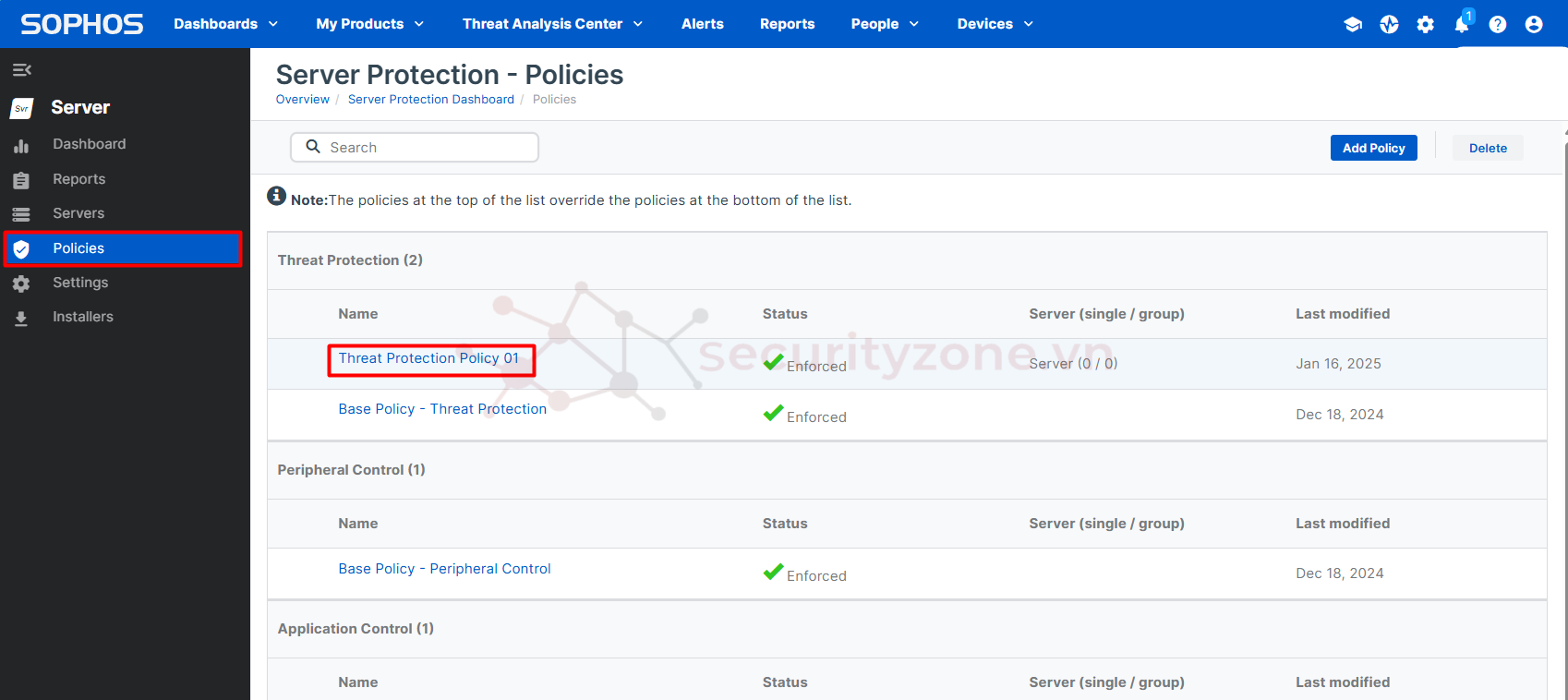

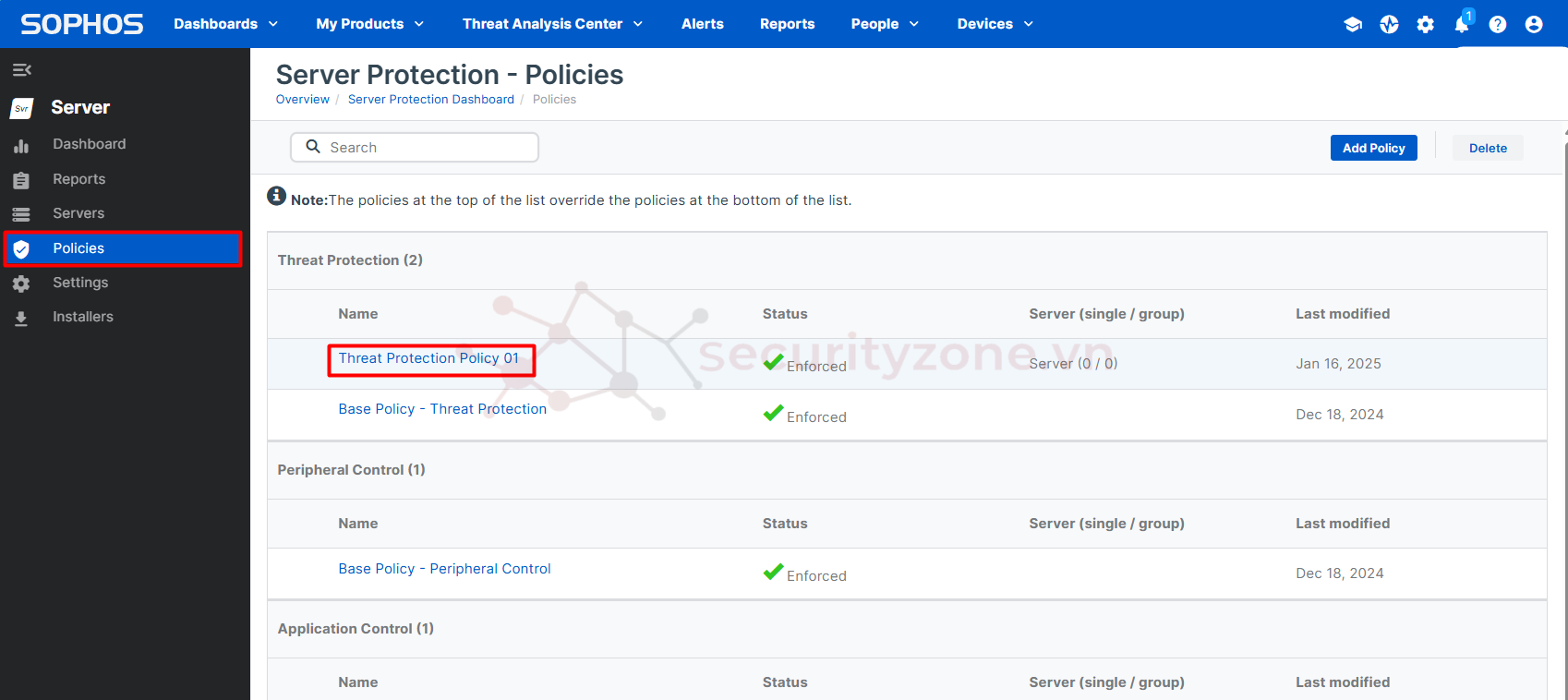

Bước 1: Các bạn truy cập Sophos Central, vào phần My Products > Server > Policies sau đó tiến hành Add Policy hoặc Edit policy đã tạo và vào phần SETTINGS:

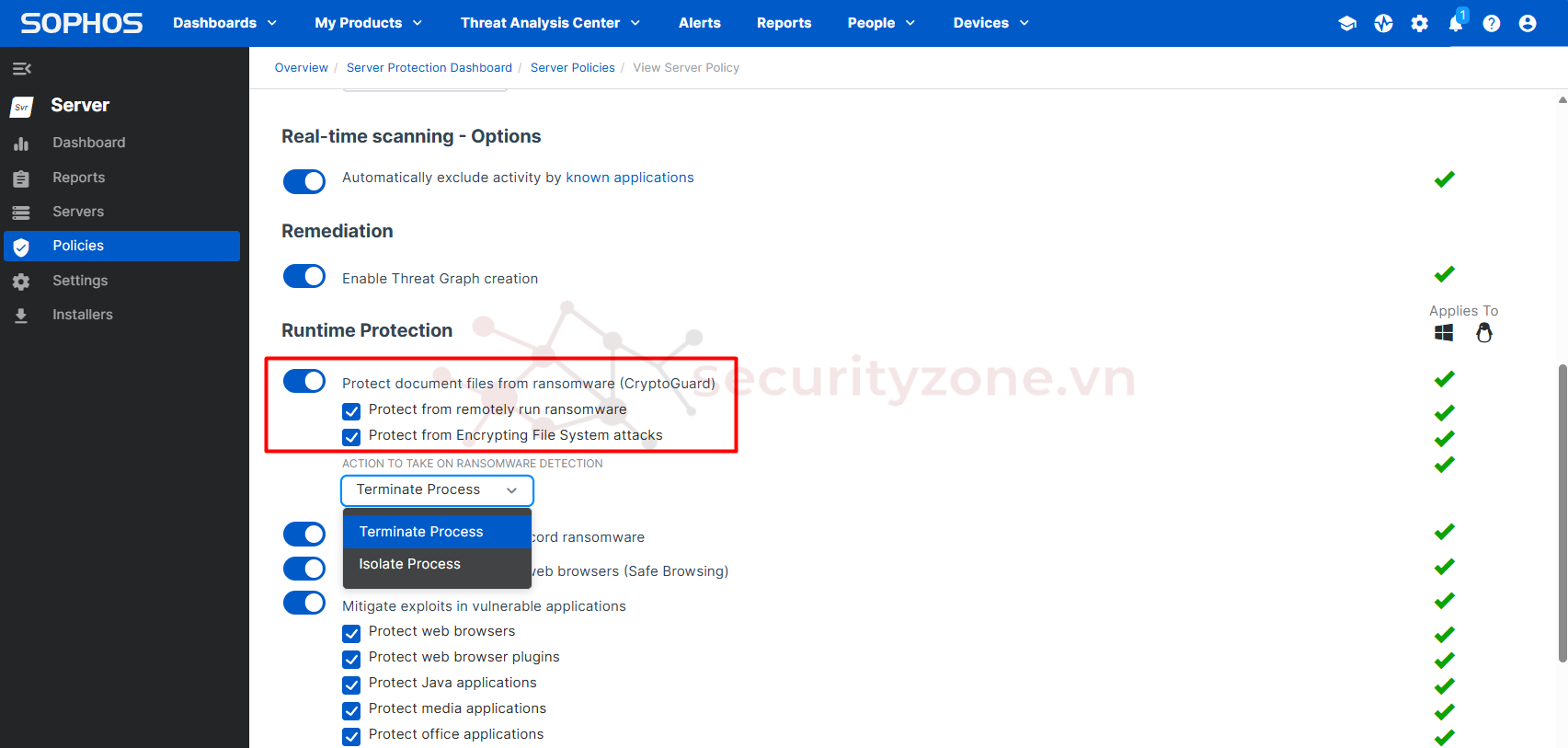

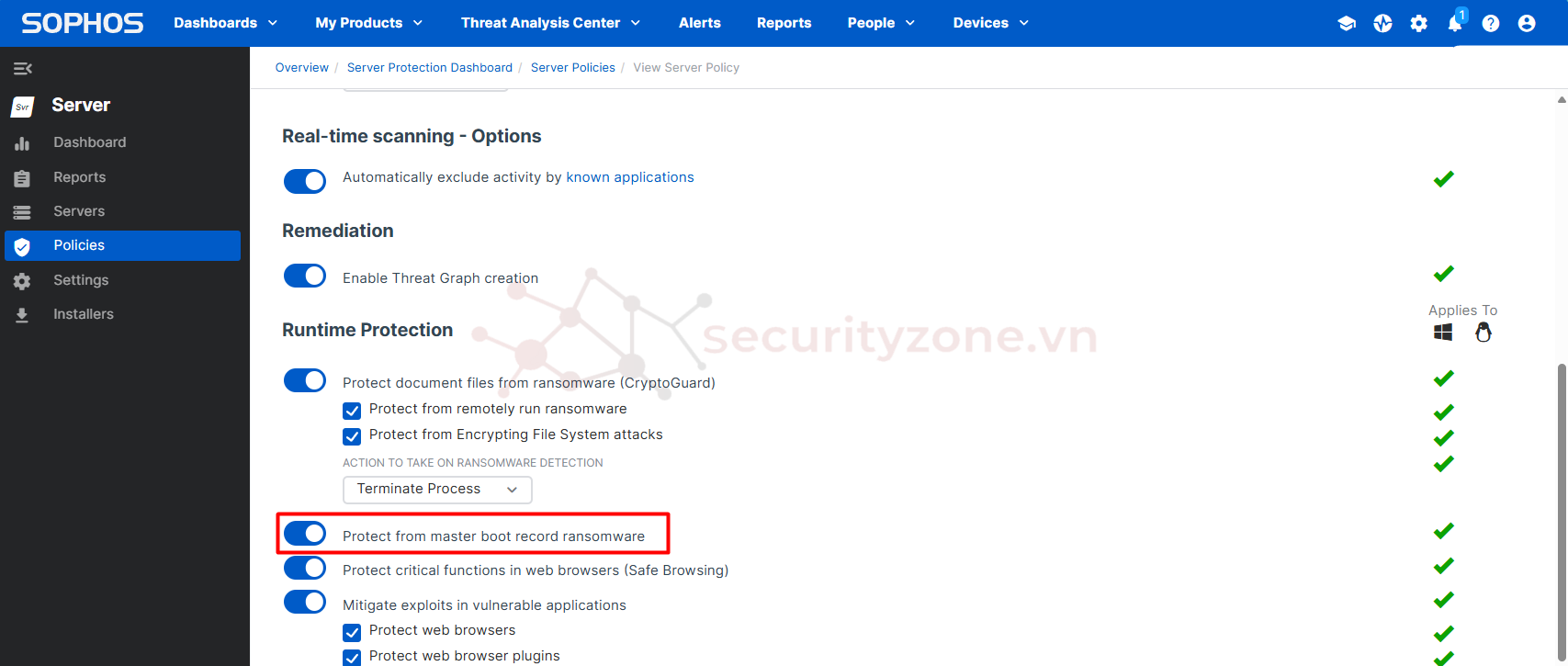

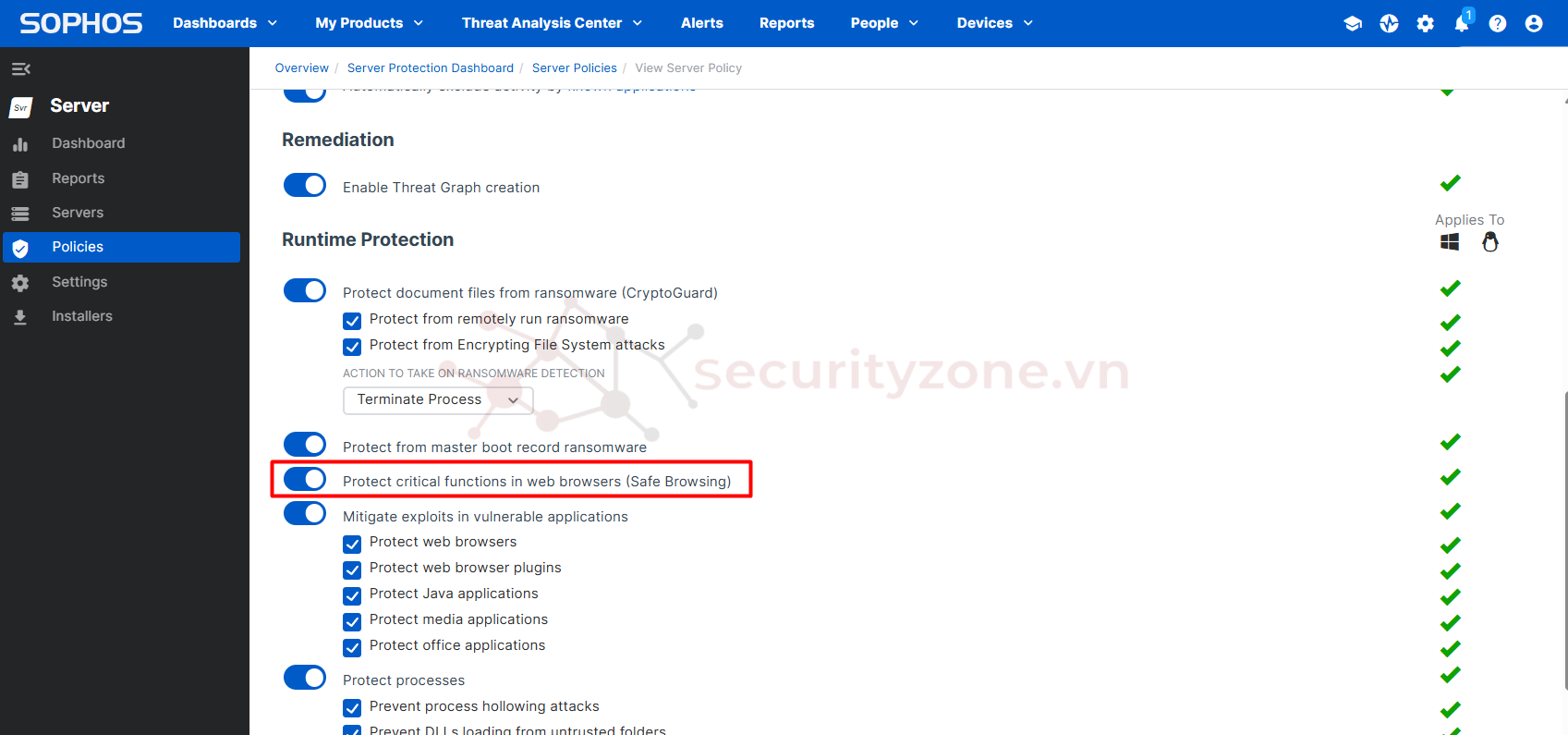

Bước 2: Tiếp theo với tính năng Runtime Protection, đây là tính năng giúp bảo vệ chống lại các mối đe dọa bằng cách phát hiện các hành vi hoặc lưu lượng đáng ngờ và độc hại:

Bước 3: Tiếp theo với tính năng Adaptive Attack Protection, đây là tính năng cho phép cấu hình hành động cho máy chủ khi phát hiện các cuộc tấn công, bao gồm các tính năng sau:

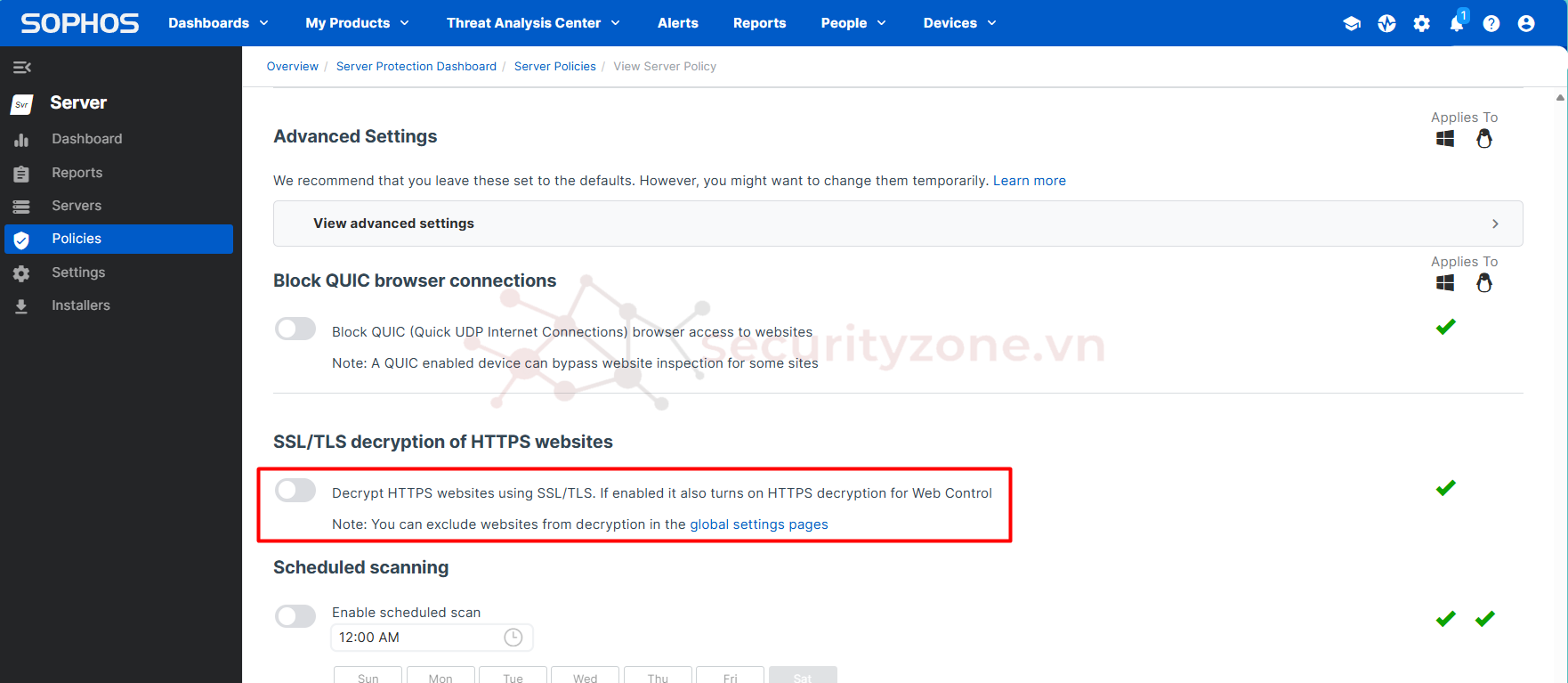

Bước 4: Với tính năng SSL/TLS decryption of HTTPS websites, đây là tính năng cho phép Sophos giải mã và kiểm tra nội dung của các trang web HTTPS để phát hiện kịp thời các mối đe dọa. Trường hợp nếu có phát hiện rủi ro, Sophos sẽ thực hiện việc chặn trang web đó và hiển thị cảnh báo cho người dùng đồng thời sẽ gửi thông tin đến SophosLabs để thực hiện đánh giá chi tiết.

Ngoài ra người quản trị viên có thể cấu hình các Trang web ngoại lệ (đảm bảo được tính an toàn và tin cậy) trong tính năng Global Exclusion để bỏ qua việc quét của Sophos nhằm nâng cao tốc độ đường truyền cho hệ thống.

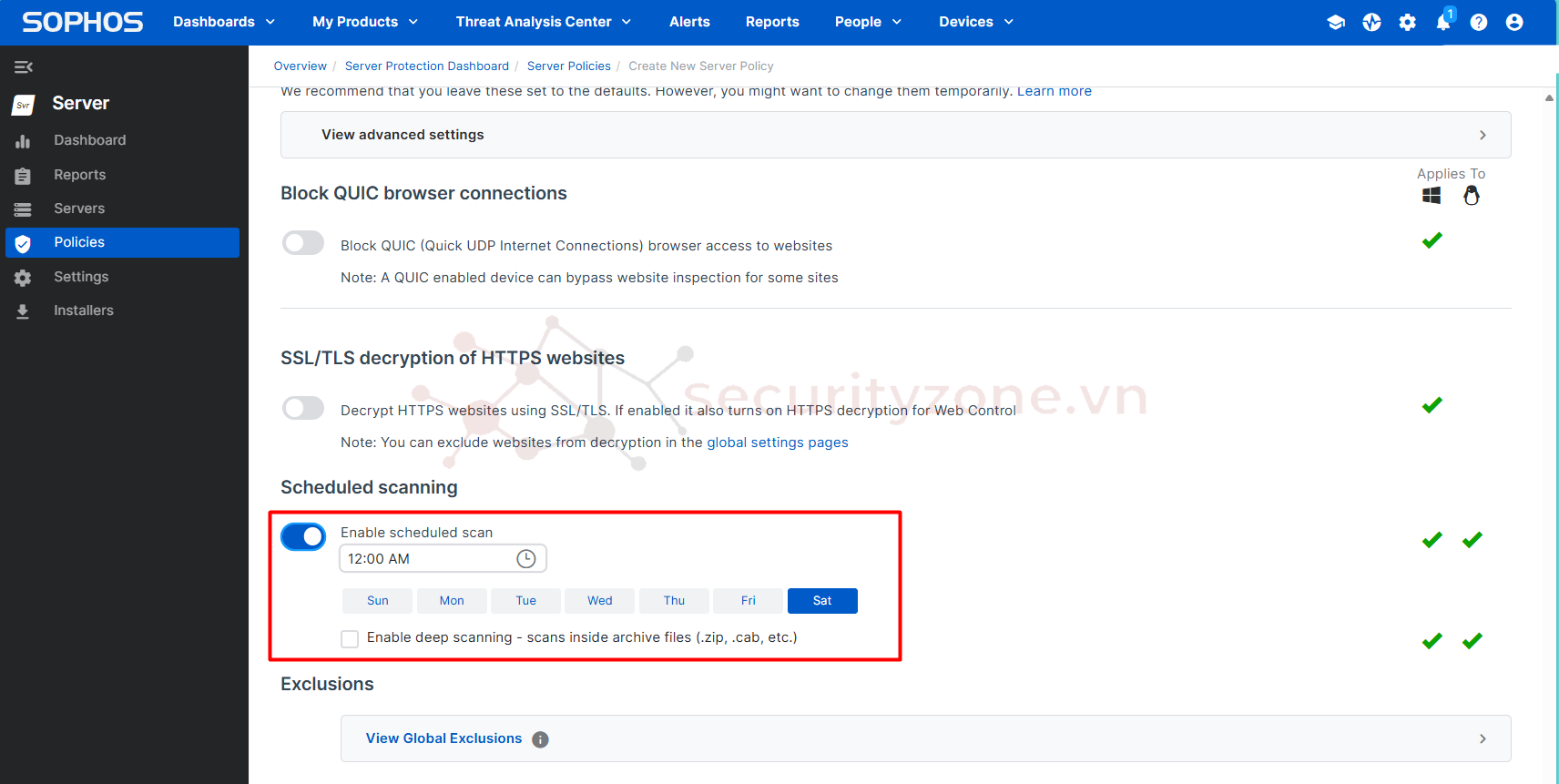

Bước 5: Tính năng Scheduled scanning cho phép đặt lịch Scan vào thời điểm được chỉ định, hãy lưu ý khi sử dụng tính năng này vì việc quét đồng thời nhiều thiết bị cùng một lúc có thể gây tăng tải hệ thống và làm chậm quá trình quét đáng kể. Có các tùy chọn cho bạn tham khảo sau:

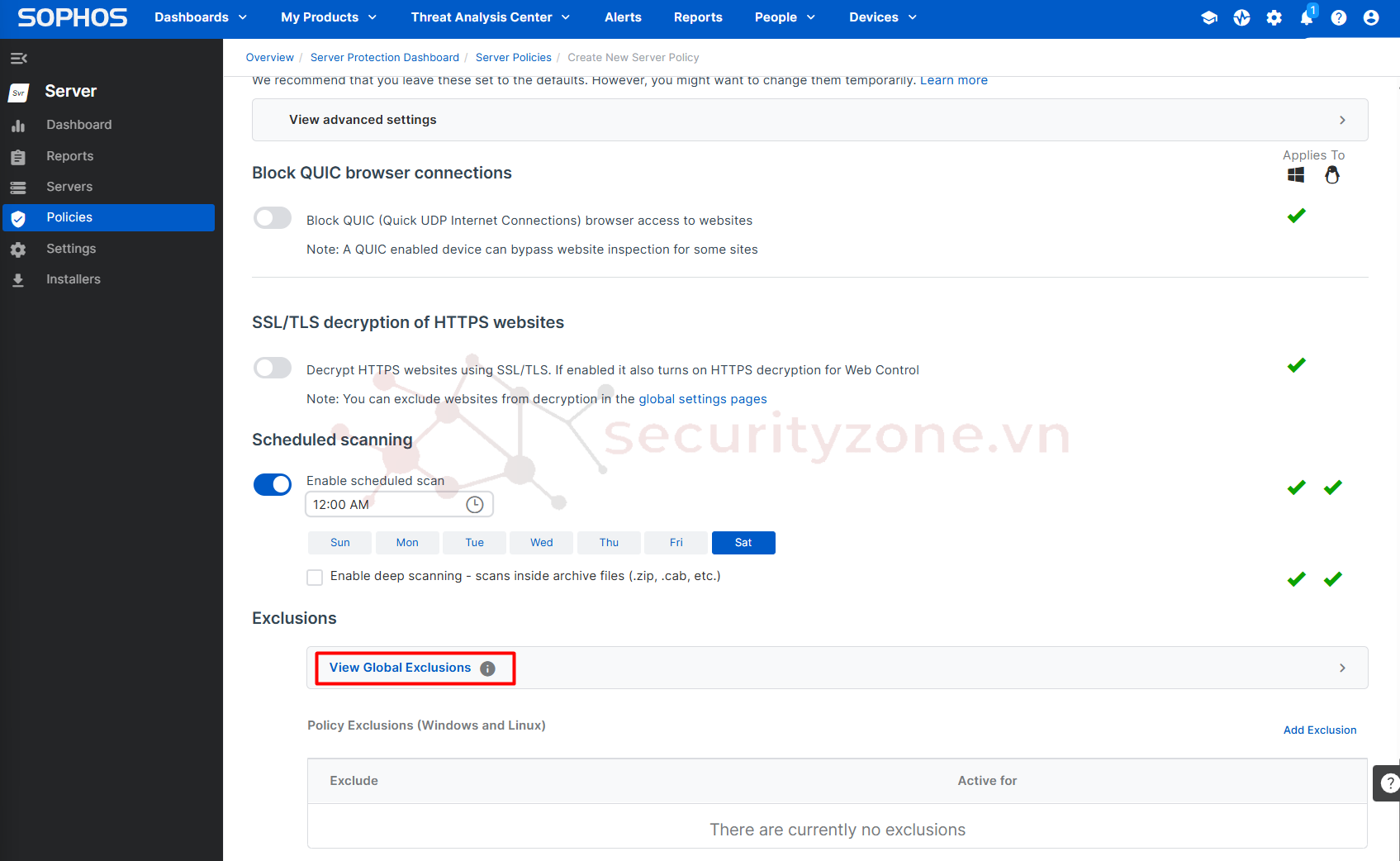

Bước 6: Tính năng Scanning exclusions cho phép người quản trị khai báo các chương trình, tiến trình hoặc các file tệp muốn loại trừ ra khỏi quá trình quét (hỗ trợ cho các Quét nhanh và Quét lập lịch). Đối với các hệ thống Cơ sở dữ liệu, việc loại trừ là cần thiết để tránh việc gây giảm hiệu suất của hệ thống do đặc trưng của các loại tệp trong môi trường cơ sở dữ liệu phức tạp hay cũng có thể sử dụng tính năng cho các ứng dụng tự phát triển của doanh nghiệp nhằm tránh trường hợp Sophos phát hiện và loại bỏ như các tệp độc hại không rõ nguồn gốc.

Với cấu hình này bạn chỉ có thể loại trừ cấu hình cho các máy chủ được chỉ định sử dụng Policy này, trường hợp bạn muốn loại trừ cho toàn bộ hệ thống, hãy sử dụng tính năng Products > General Settings > Global Exclusions.

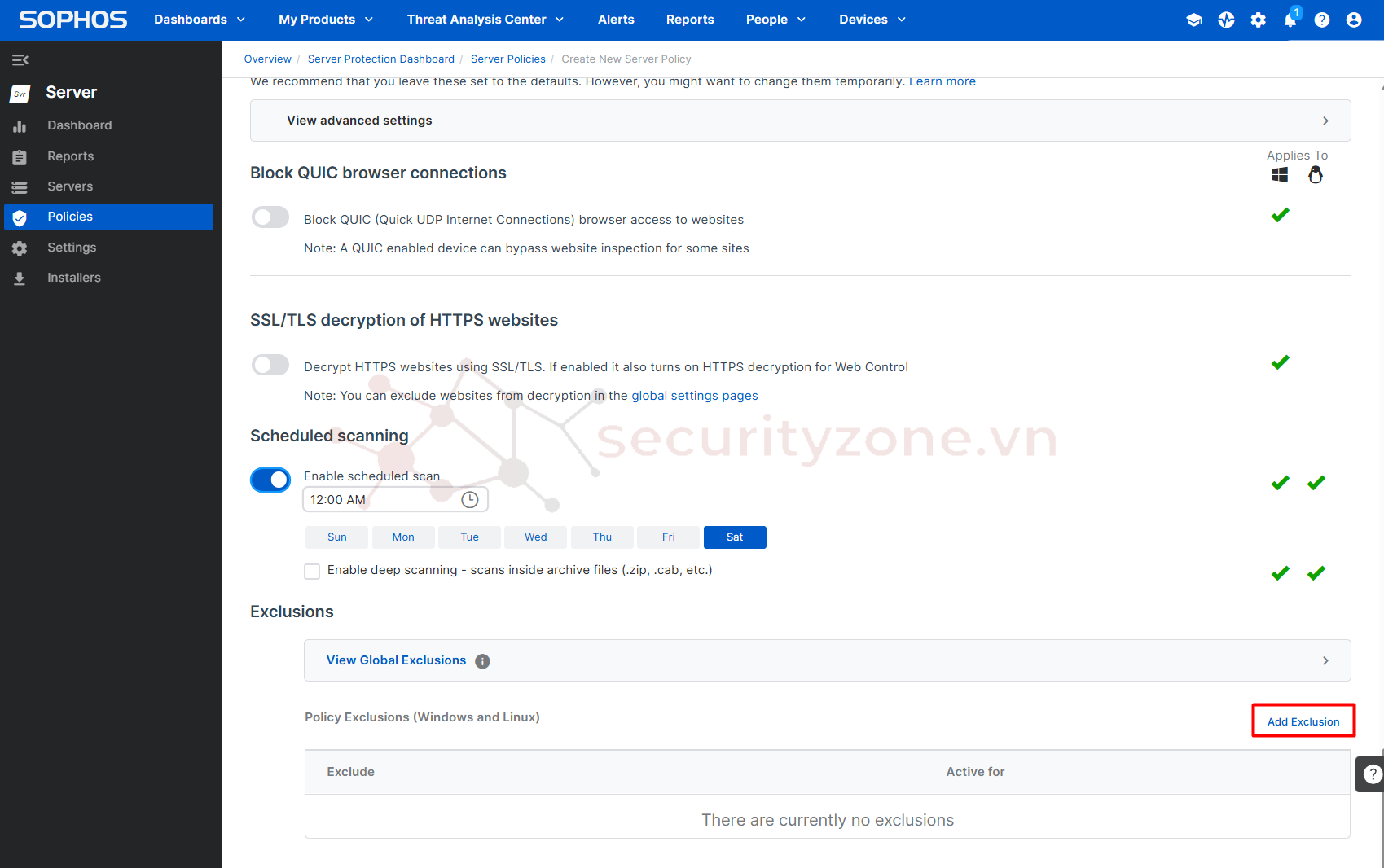

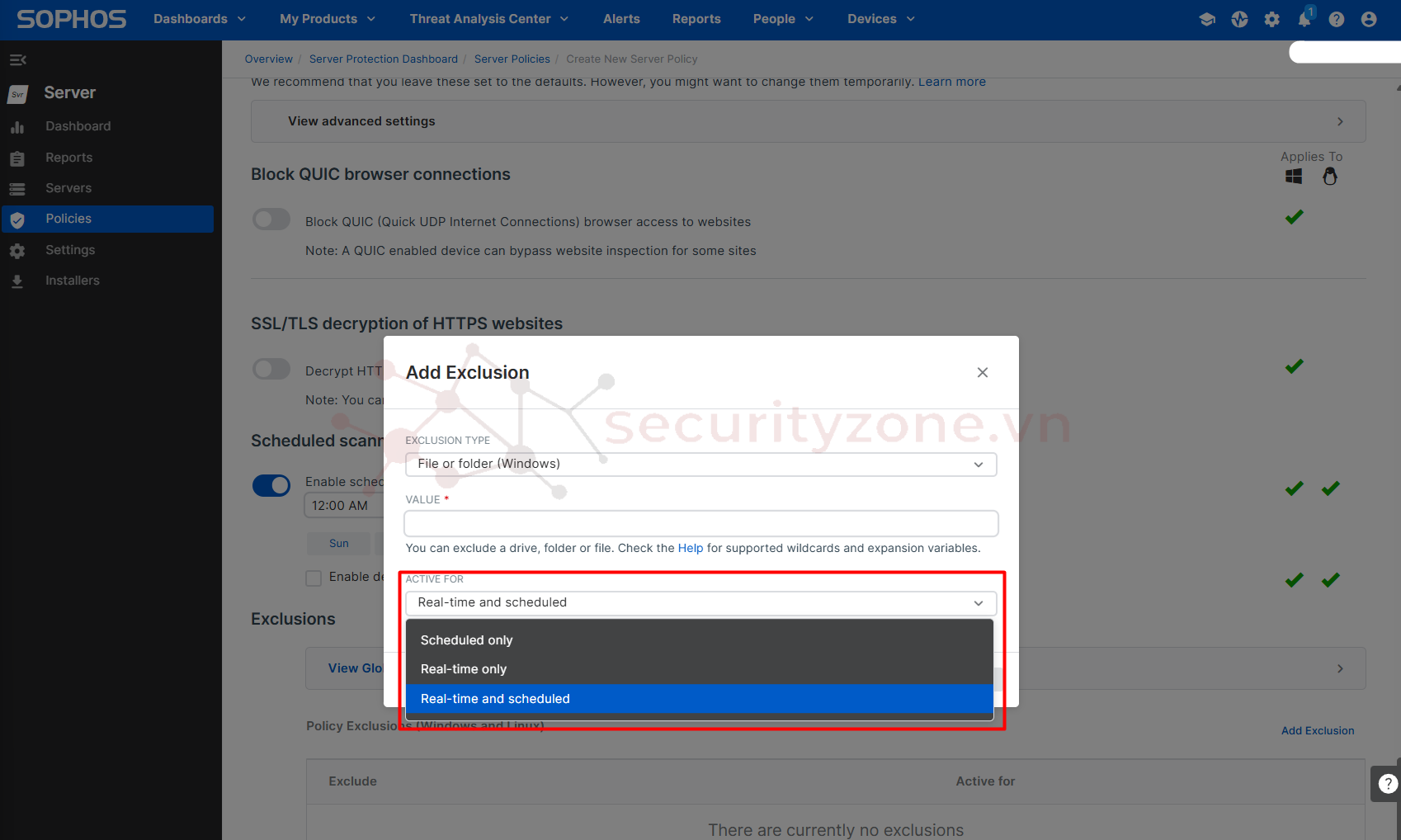

Để cấu hình đầu tiên chọn Add Exclusion, cấu hình các thông tin sau:

Một số Type cho phép tùy chọn hành động loại trừ được áp dụng cho (ACTIVE FOR) Real-time hoặc Scheduled Scanning hoặc cả hai.

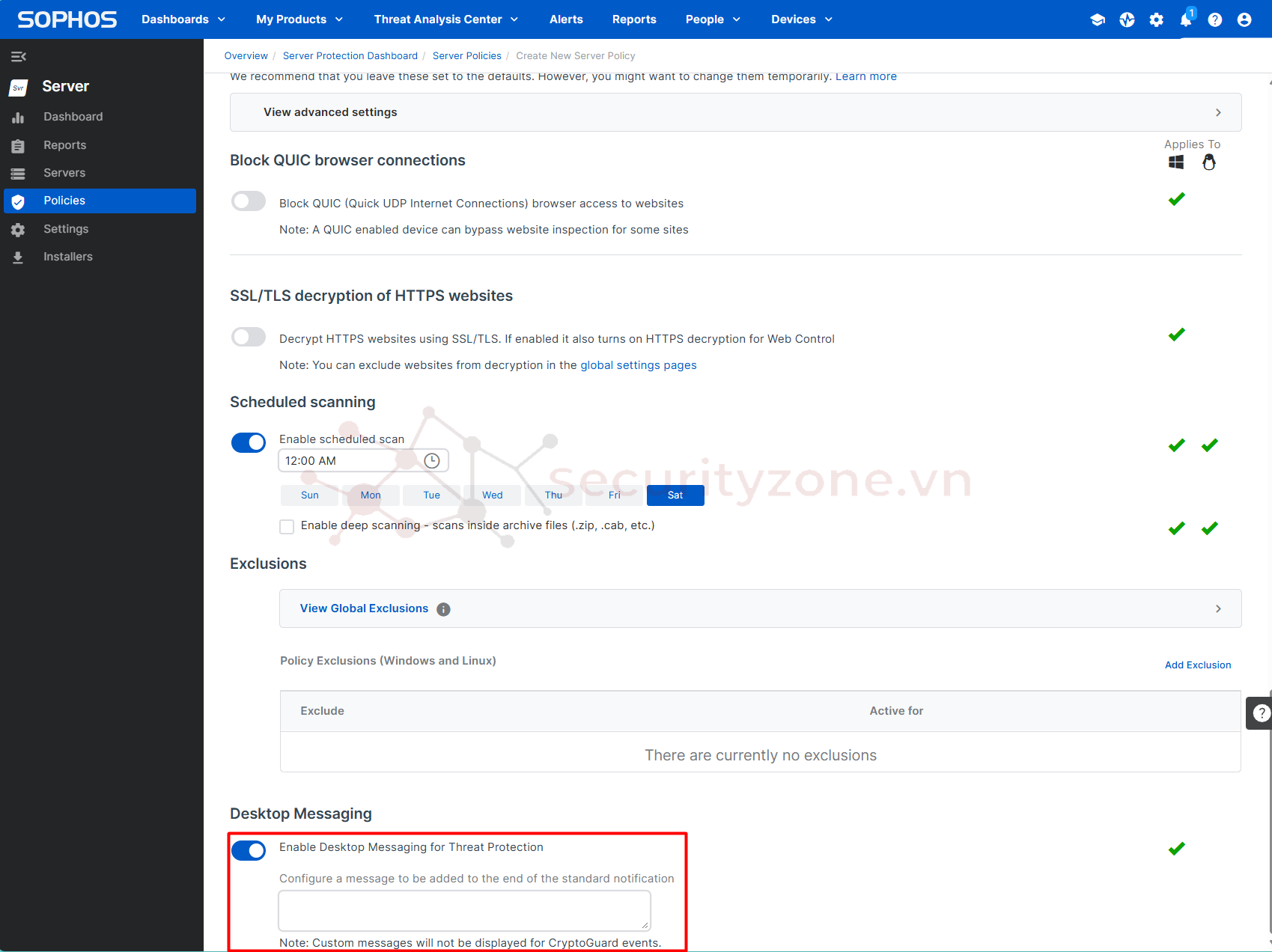

Bước 7: Tính năng Desktop Messaging cho phép Sophos Central sẽ gửi cho người quản trị thông báo về các sự kiện bảo vệ mối đe dọa. Bạn có thể nhập thông điệp của riêng mình để thêm vào cuối thông báo của hệ thống.

Bước 8: Ngoài các tính năng trong phần SETTINGS, bạn có thể tùy chỉnh một số tùy chọn ở mục POLICY EXPIRES:

Như vậy mình đã giới thiệu tất cả các tính năng có trong Threat Protection Policy. Chúc các bạn thành công :">

Bước 1: Các bạn truy cập Sophos Central, vào phần My Products > Server > Policies sau đó tiến hành Add Policy hoặc Edit policy đã tạo và vào phần SETTINGS:

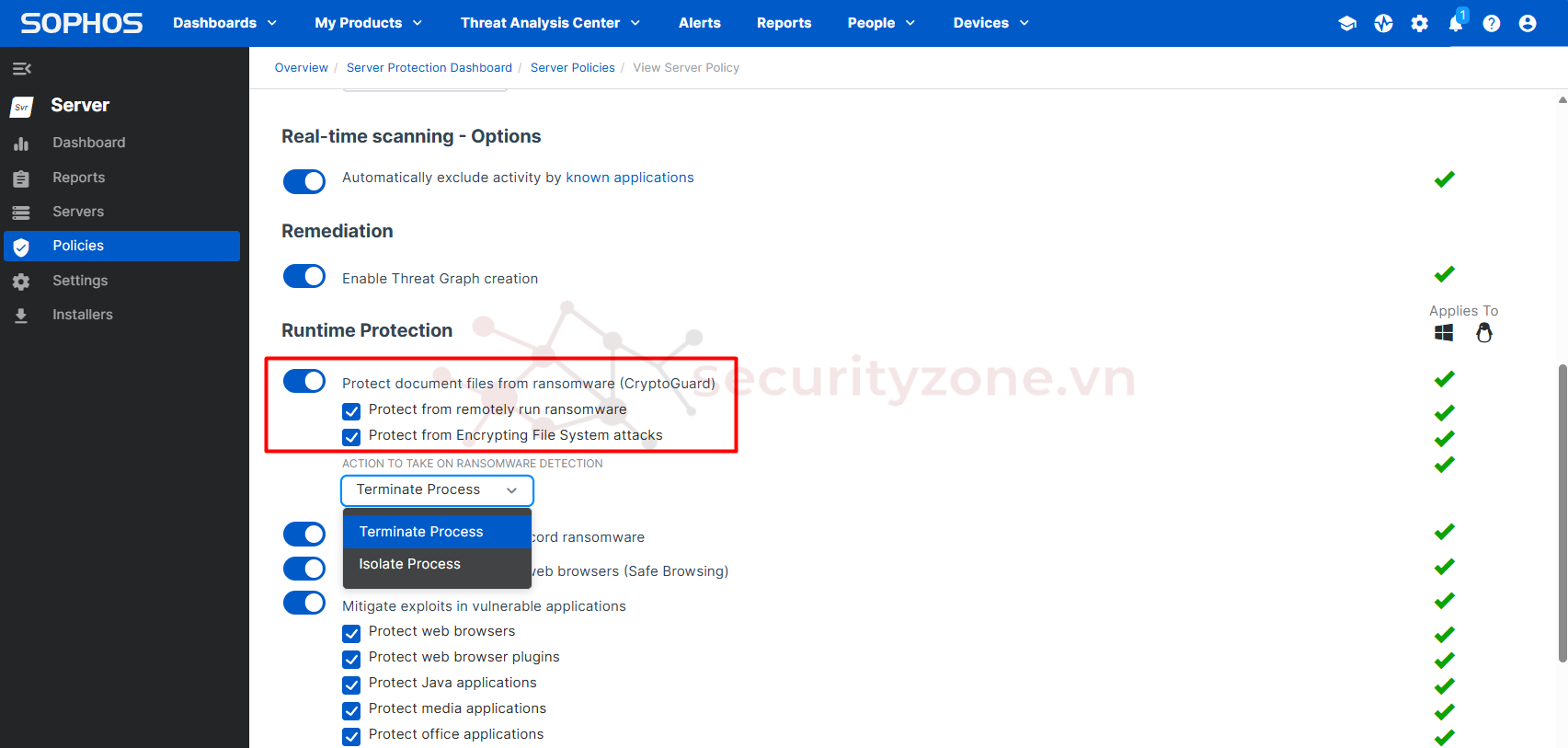

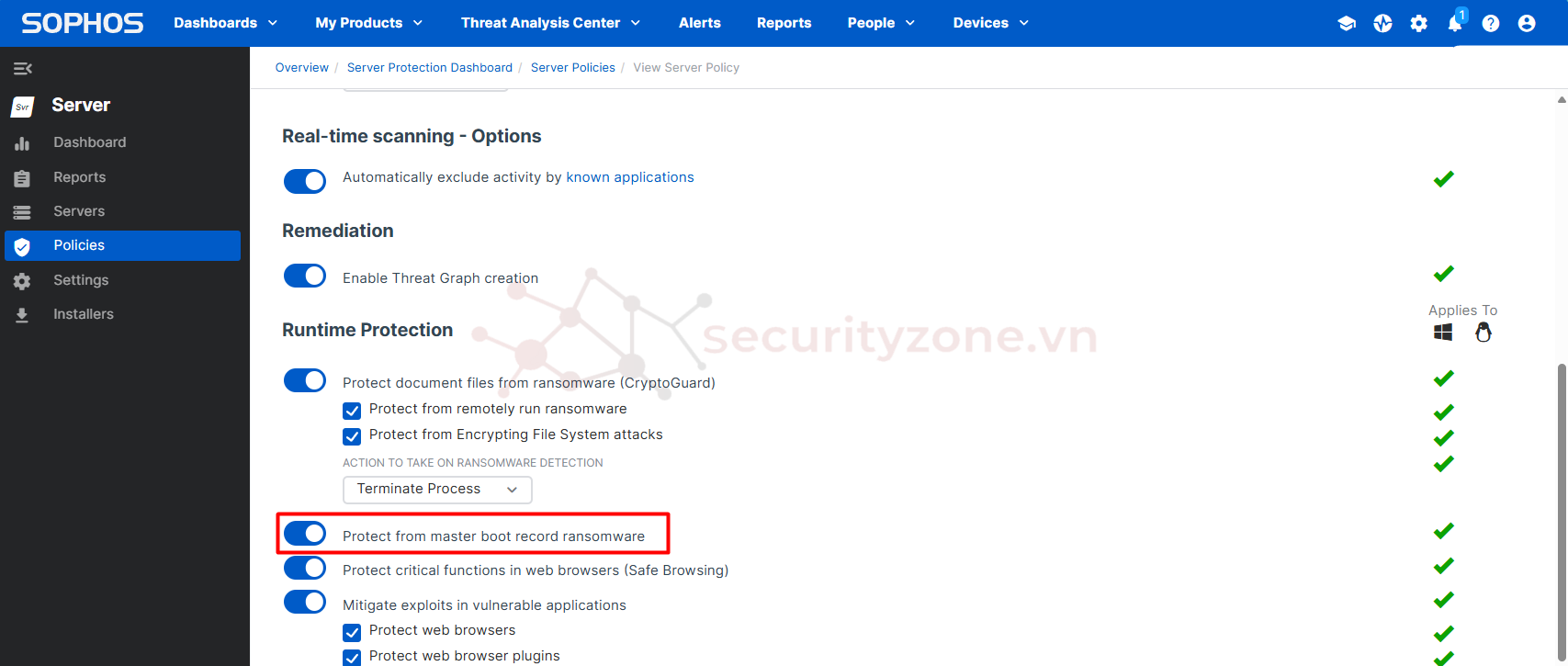

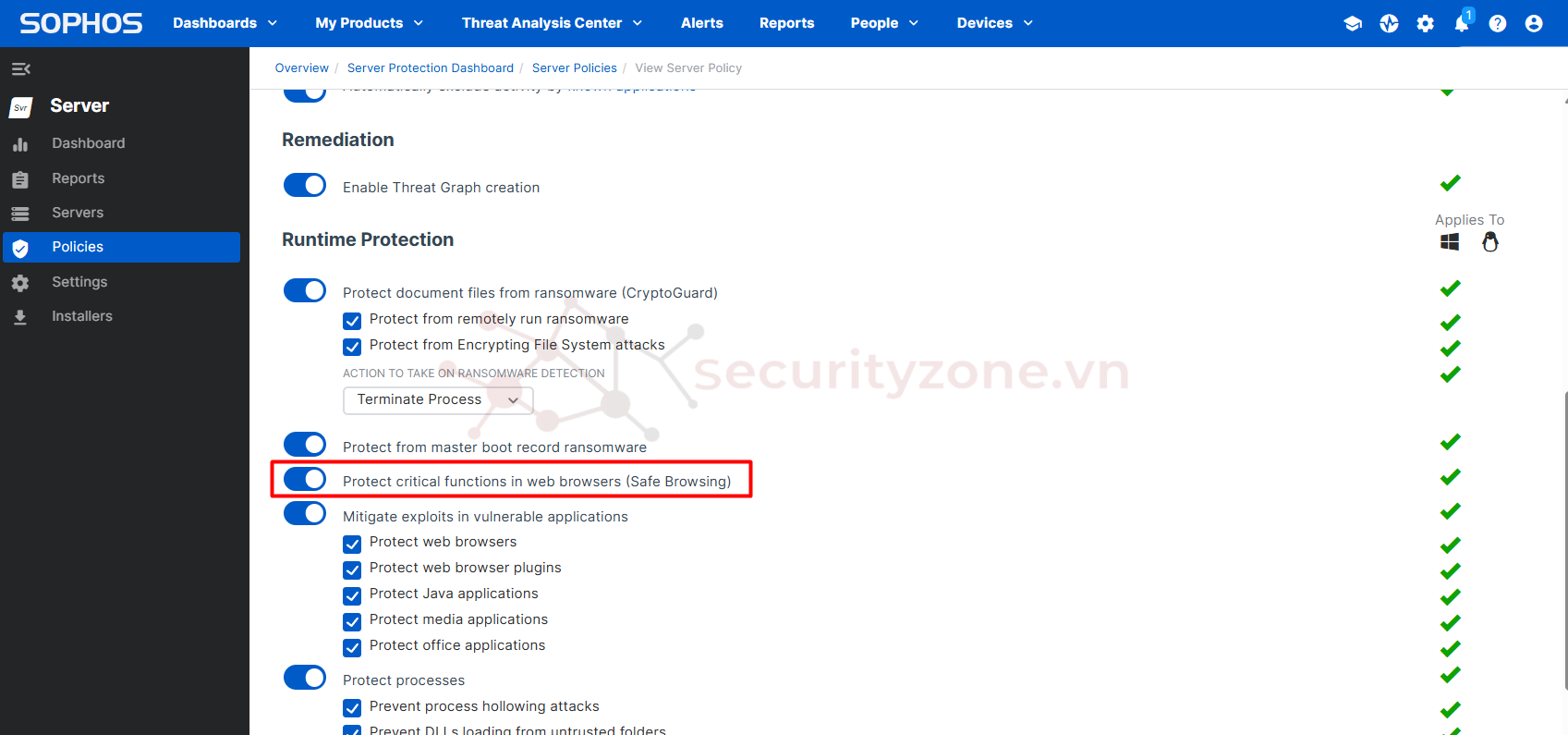

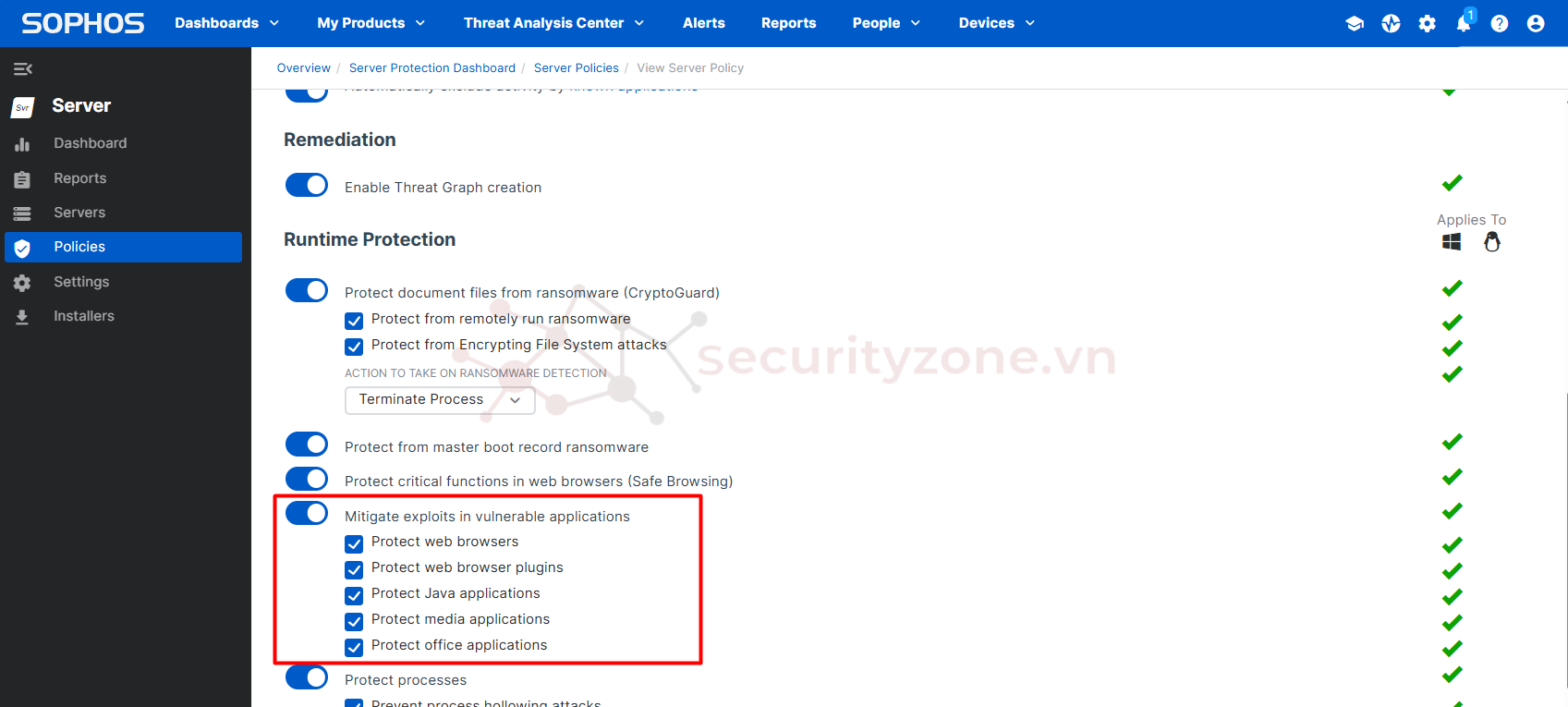

Bước 2: Tiếp theo với tính năng Runtime Protection, đây là tính năng giúp bảo vệ chống lại các mối đe dọa bằng cách phát hiện các hành vi hoặc lưu lượng đáng ngờ và độc hại:

- Protect document files from ransomware (CryptoGuard): Tính năng giúp bảo vệ hệ thống khỏi phần mềm độc hại làm cho hệ thống bị mất quyền truy cập và thường bị yêu cầu một khoản phí để giải mã khi hệ thống bị tấn công. Đây là tính năng được khuyến nghị nên luôn được bật. Với các tùy chọn sau:

- Protect from remotely run ransomware: Tùy chọn giúp triển khai tính năng này trên toàn bộ mạng của bạn

- Protect from Encrypting File System attacks:Tùy chọn này bảo vệ các thiết bị 64-bit khỏi ransomware mã hóa hệ thống tệp và chọn hành động để thực hiện với chúng khi hệ thống phát hiện có tệp bị mã hóa thông qua Action to take on ransomware detection bao gồm:

- Terminate Processes: Ngăn chặn hoàn toàn tiến trình ransomeware khi bị phát hiện

- Isolate Processes: Cô lập tiến trình ransomeware để chúng không ghi vào hệ thống tệp

- Protect from master boot record ransomware: Tính năng này giúp bảo vệ thiết bị khỏi ransomeware mã hóa bản ghi khi thiết bị khởi động (ngăn thiết bị khởi động hệ thống) và các cuộc tấn công xóa dữ liệu ổ cứng

- Protect critical functions in web browsers (Safe Browsing): Tính năng cho phép bảo hệ trình duyệt web của người dùng khỏi việc bị khai thác bởi phần mềm độc hại thông qua trình duyệt

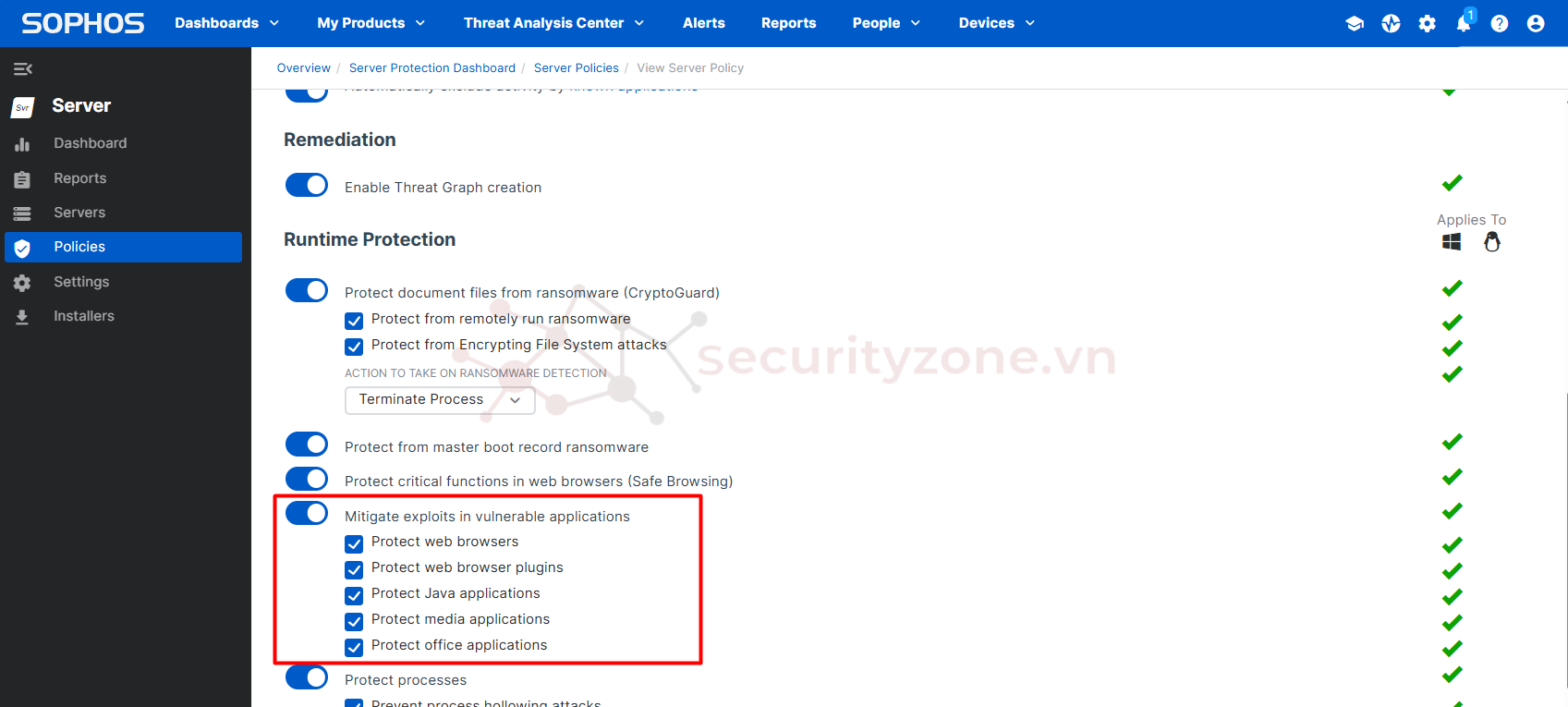

- Mitigate exploits in vulnerable applications: Tính năng cho phép bảo vệ các ứng dụng dễ bị khai thác bởi phần mềm độc hại, bạn có thể tùy chọn các loại ứng dụng cần được bảo vệ như ứng dụng web, media hay office,

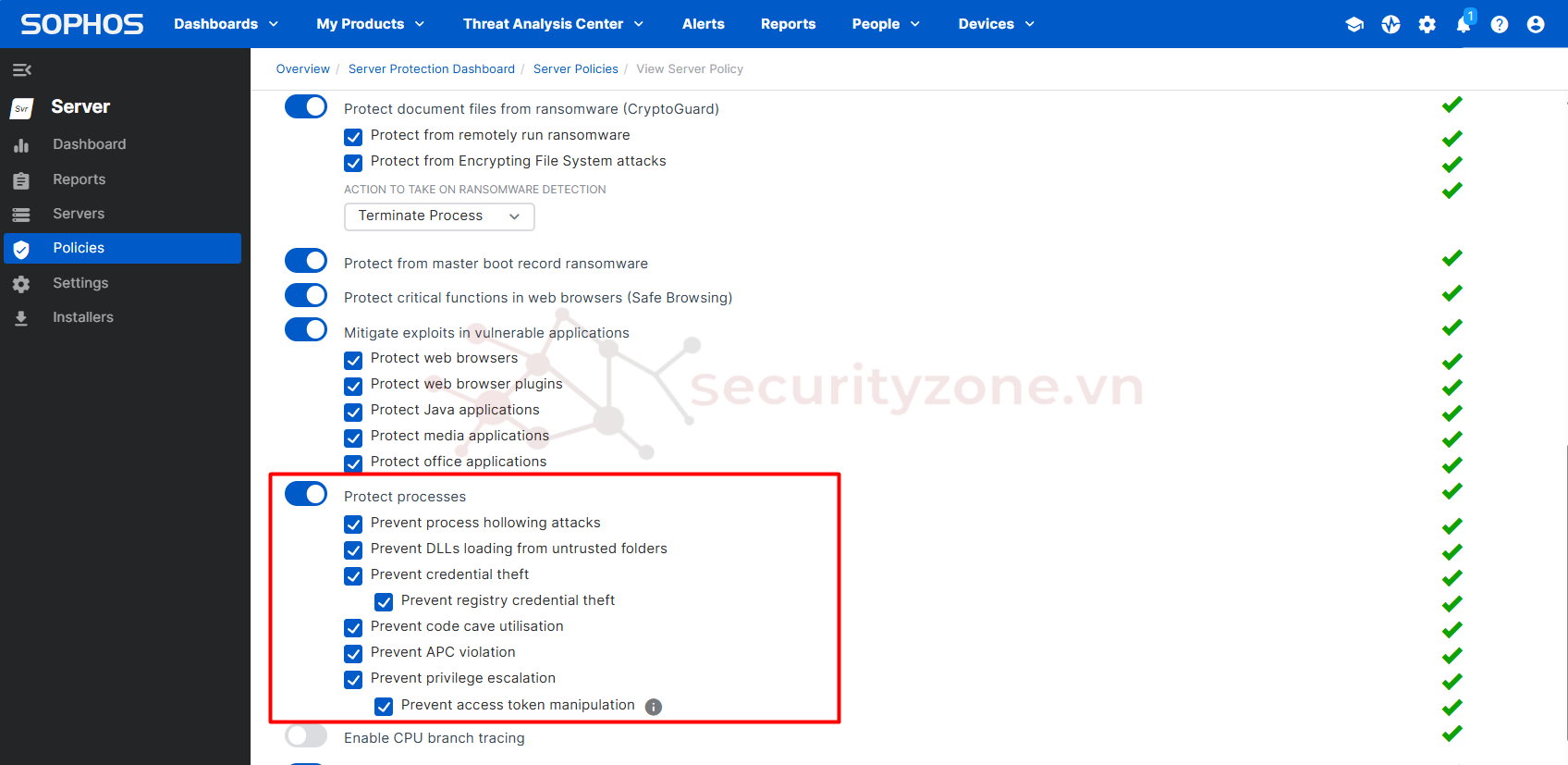

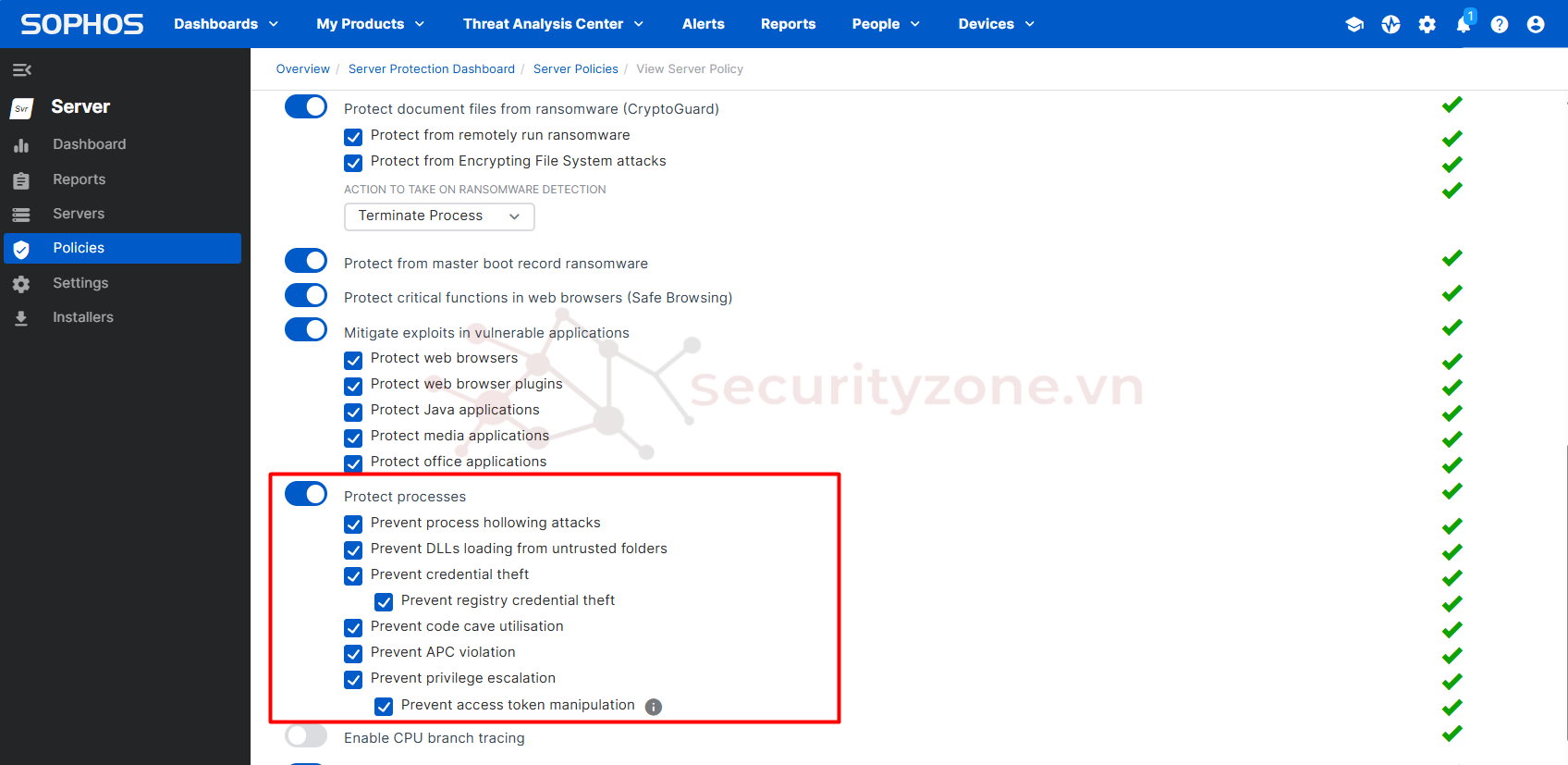

- Protect processes:Tính năng giúp ngăn chặn phần mềm độc hại chiếm quyền điều khiển các ứng dụng hợp pháp với cac tùy chọn sau:

- Prevent process hollowing attacks: Ngăn chặn trước cuộc tấn công "Hollowing" hay còn gọi là "thay thế tiến trình" hay DLL injection, kẻ tấn công thường sử dụng để tải mã độc vào một ứng dụng hợp pháp nhằm vượt qua phần mềm bảo mật

- Prevent DLLs loading from untrusted folders: Chống lại việc tải các tệp DLL từ các thư mục không đáng tin cậy

- Prevent credential theft: Ngăn chặn việc đánh cắp mật khẩu và thông tin hash từ bộ nhớ, registry hoặc ổ cứng

- Prevent code cave utilisation: Phát hiện mã độc được chèn vào một ứng dụng hợp pháp khác

- Prevent APC violation: Ngăn chặn các cuộc tấn công sử dụng Application Procedure Calls (APC) để chạy mã độc

- Prevent privilege escalation: Ngăn chặn các cuộc tấn công từ việc nâng cấp một tiến trình có đặc quyền thấp lên quyền cao hơn để truy cập hệ thống của người dùng

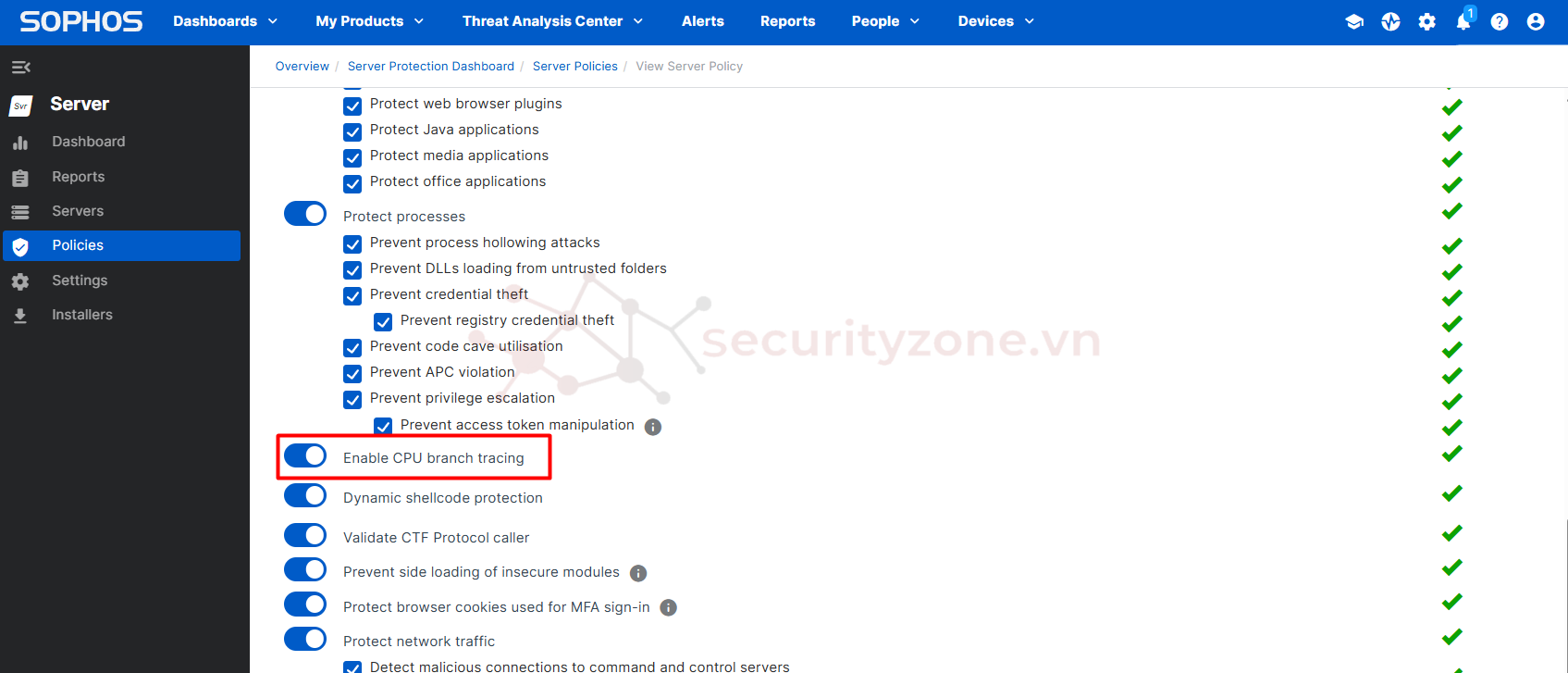

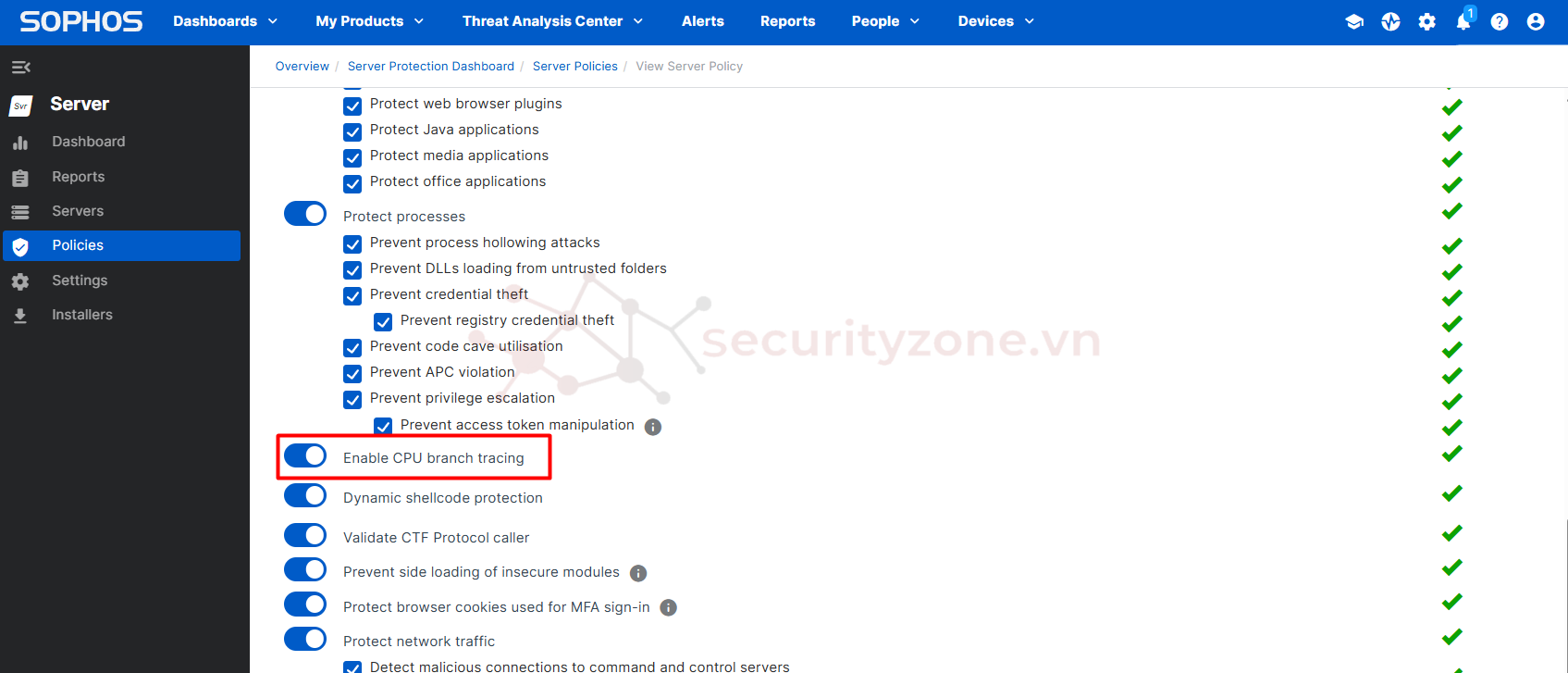

- Enable CPU branch tracing: Dựa vào chức năng của bộ xử lý Intel, cho phép theo dõi hoạt động của bộ xử lý để phát hiện mã độc. Hiện tại Sophos hỗ trợ các bộ xử lý của Nehalem, Westmere, Sandy Bridge, Ivy Bridge, Haswell, Broadwell, Goldmont, SkyLake, và Kaby Lake. Lưu ý tính năng này không hỗ trợ cho máy chủ sử dụng hypervisor hợp pháp.

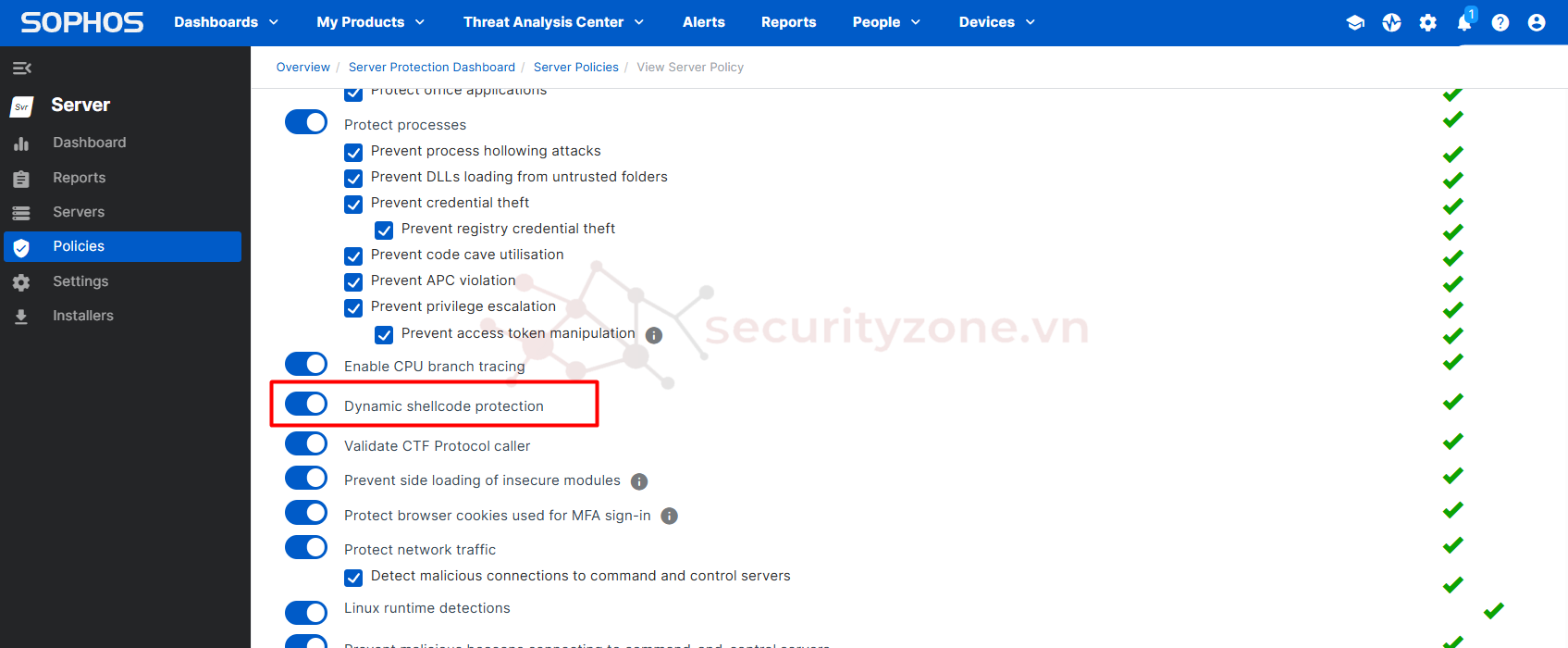

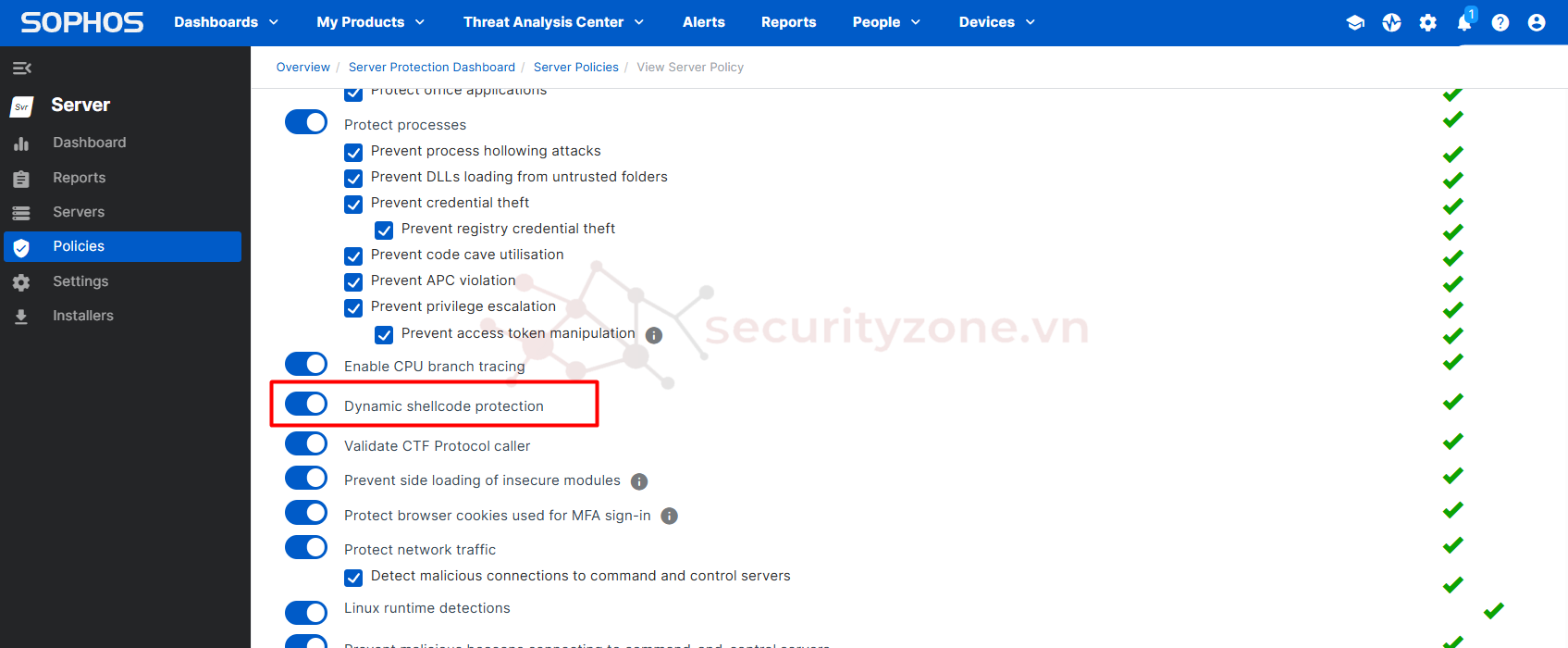

- Dynamic shellcode protection: Tính năng phát hiện hành vi của các tác nhân điều khiển từ xa ẩn và ngăn chặn kẻ tấn công chiếm quyền kiểm soát mạng

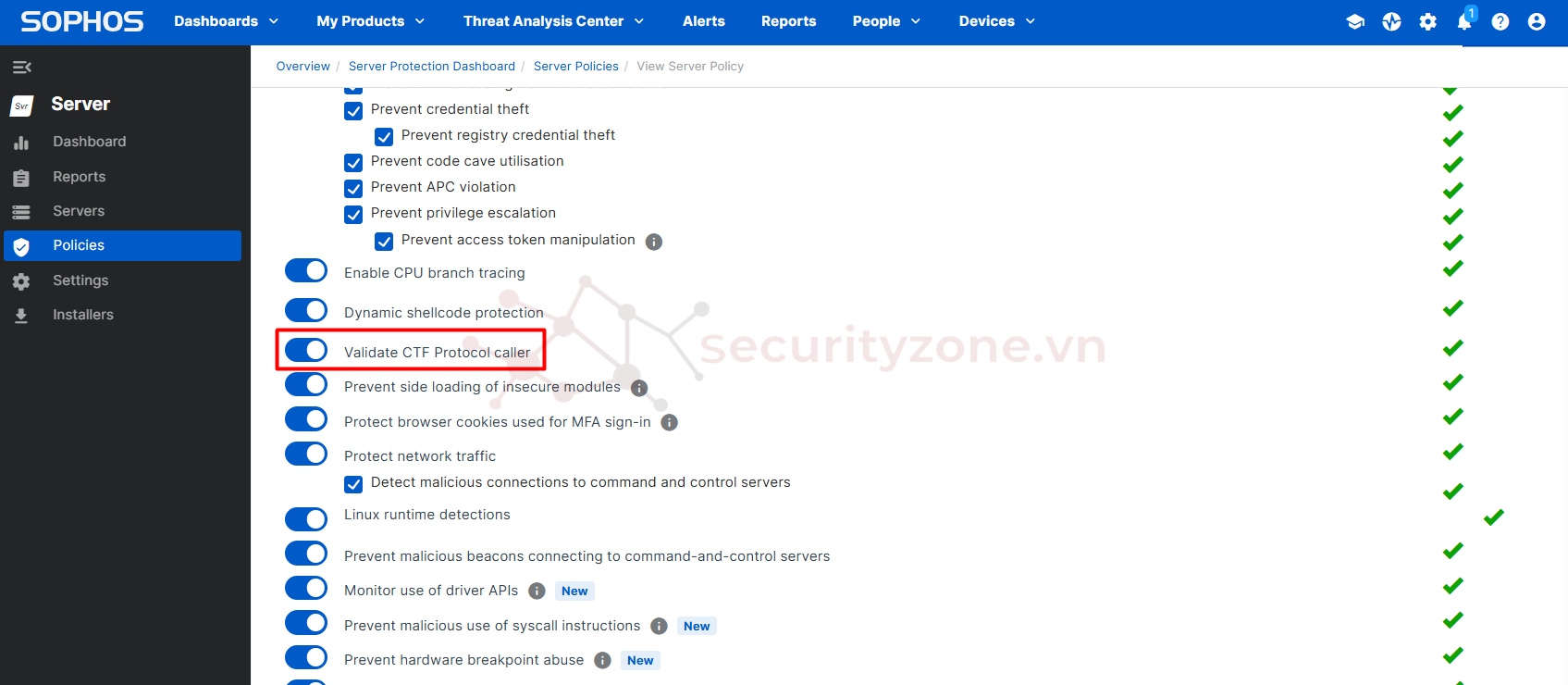

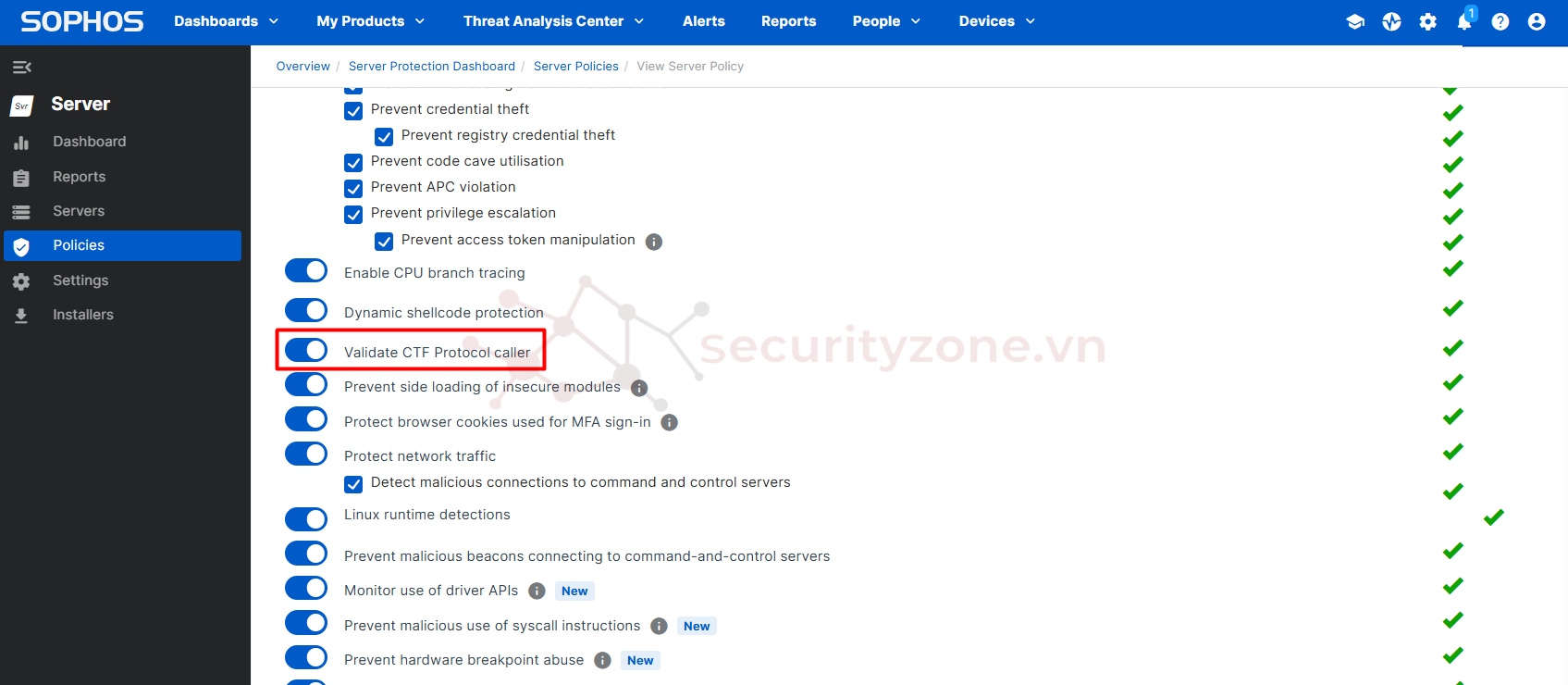

- Validate CTF Protocol caller: Tính năng giúp chặn các ứng dụng cố gắng khai thác lỗ hổng trong CTF, một thành phần có trong tất cả máy Windows. Lỗ hổng này cho phép kẻ tấn công không phải quản trị viên chiếm quyền điều khiển bất kỳ tiến trình Windows, bao gồm các ứng dụng chạy trong sandbox.

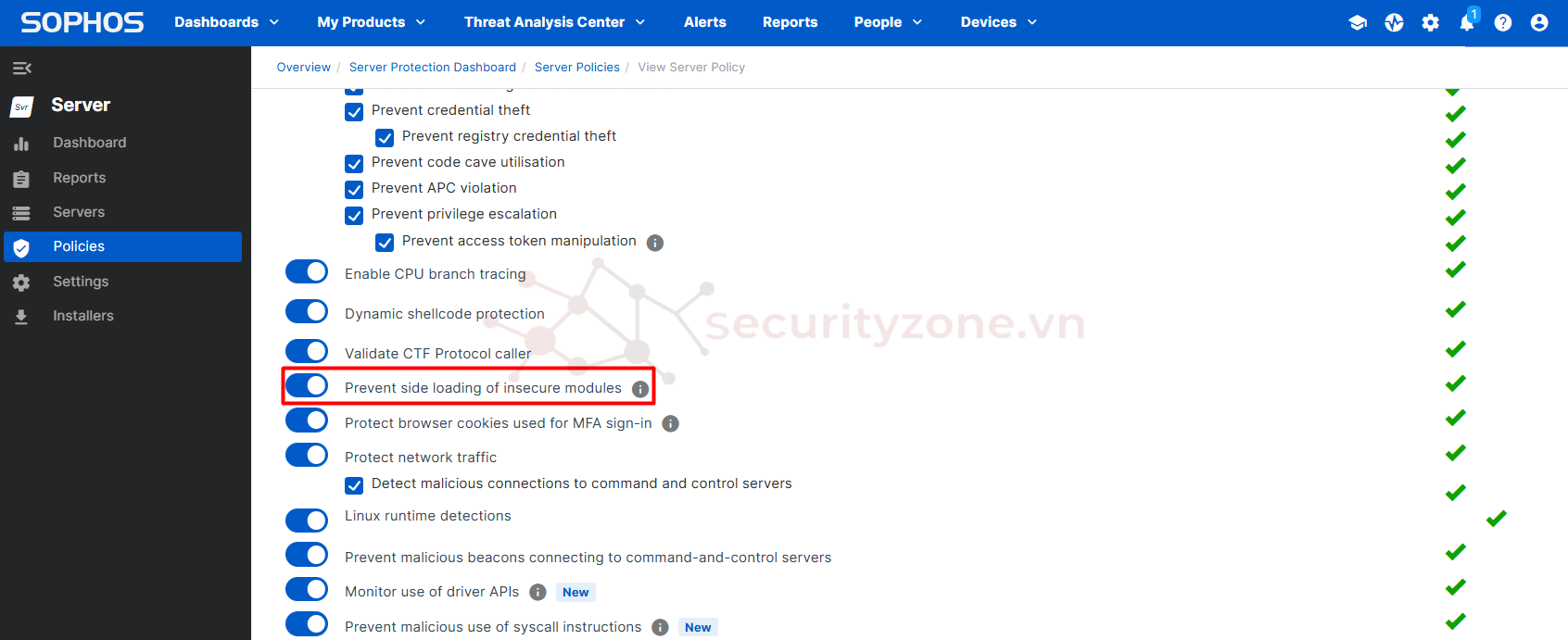

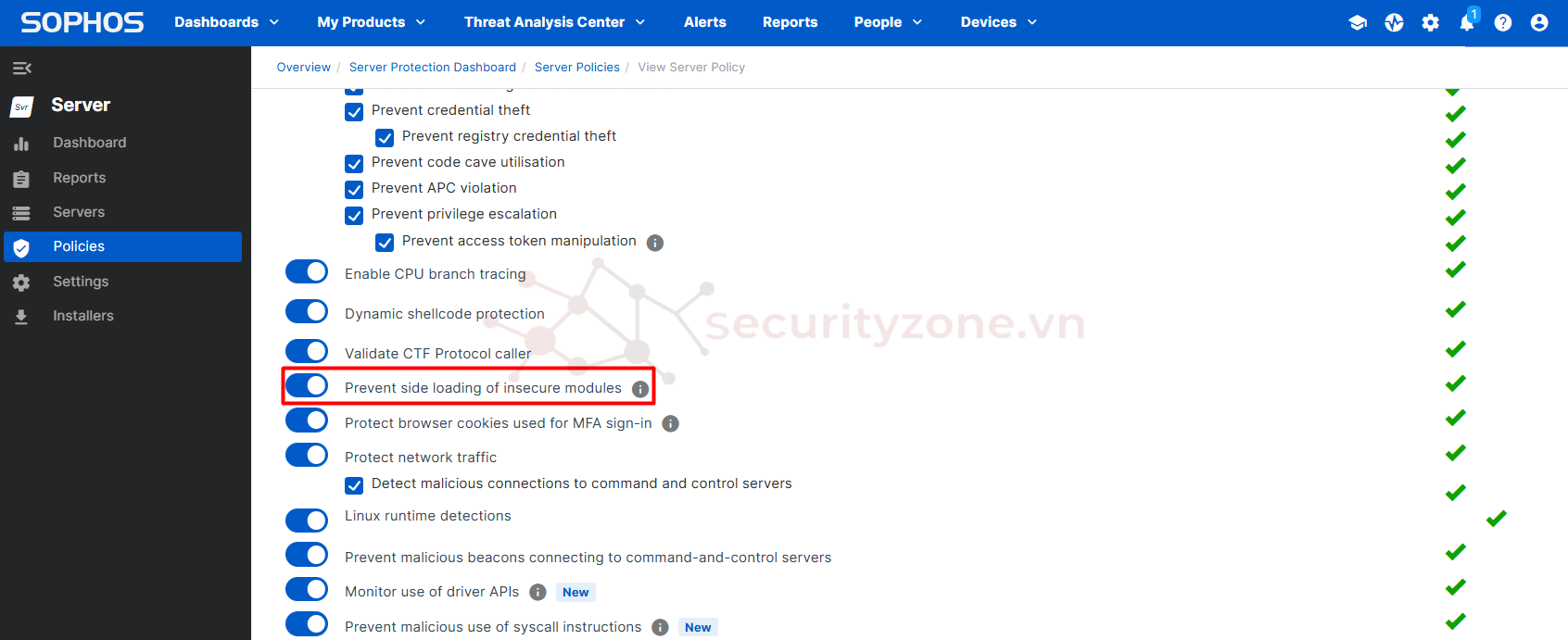

- Prevent side loading of insecure modules: Tính năng giúp chặn một ứng dụng tải lên một DLL độc hại giả dạng như một ApiSet Stub DLL (ApiSet Stub DLL hoạt động như một proxy để duy trì khả năng tương thích giữa các ứng dụng cũ và các phiên bản hệ điều hành mới hơn). Kẻ tấn công có thể sử dụng ApiSet Stub DLL độc hại để vượt qua hàng rào bảo vệ chống giả mạo (Tamper Protection) và vô hiệu hóa tính năng bảo vệ chống phần mềm độc hại.

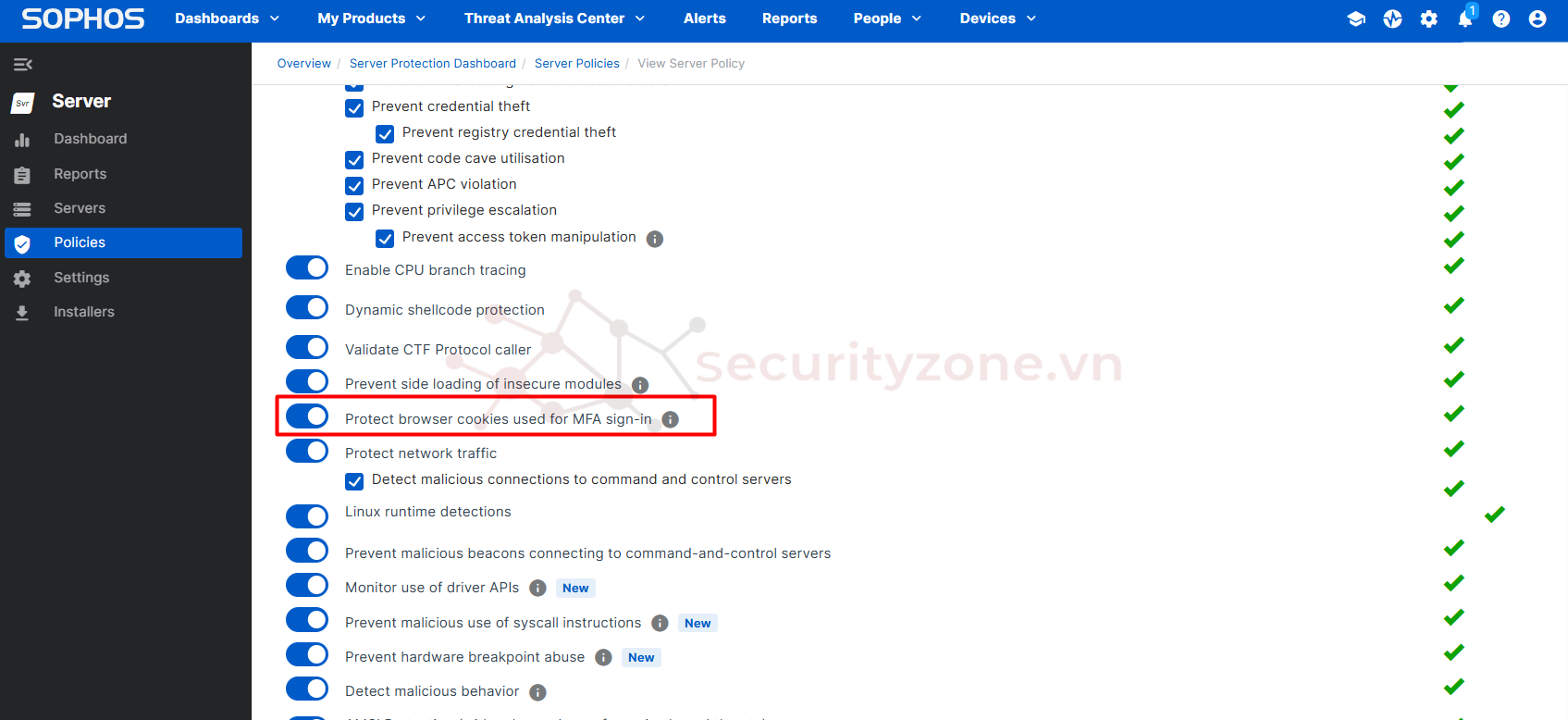

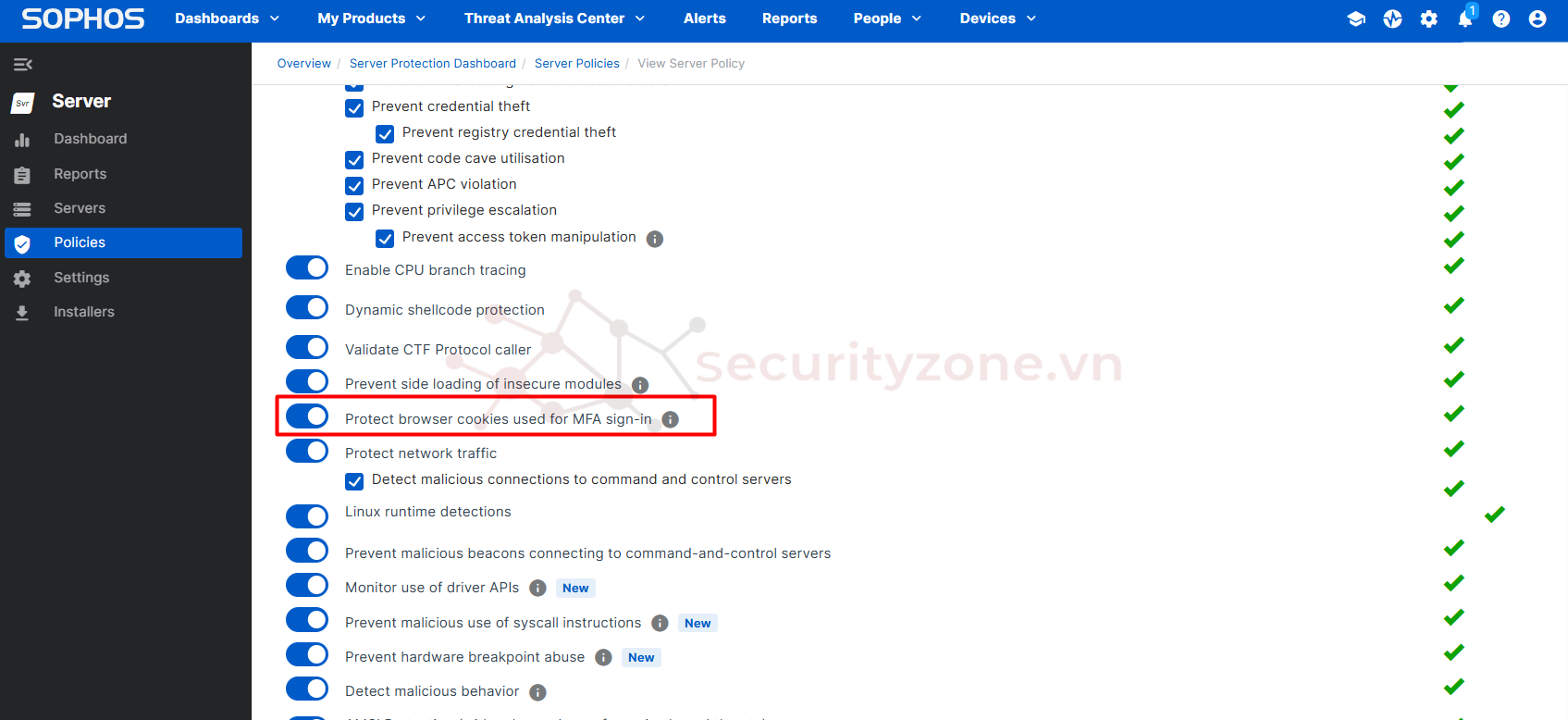

- Protect browser cookies used for MFA sign-in: Tính năng cho phép ngăn chặn các ứng dụng trái phép giải mã khóa AES được sử dụng để mã hóa cookie xác thực đa yếu tốt (MFA)

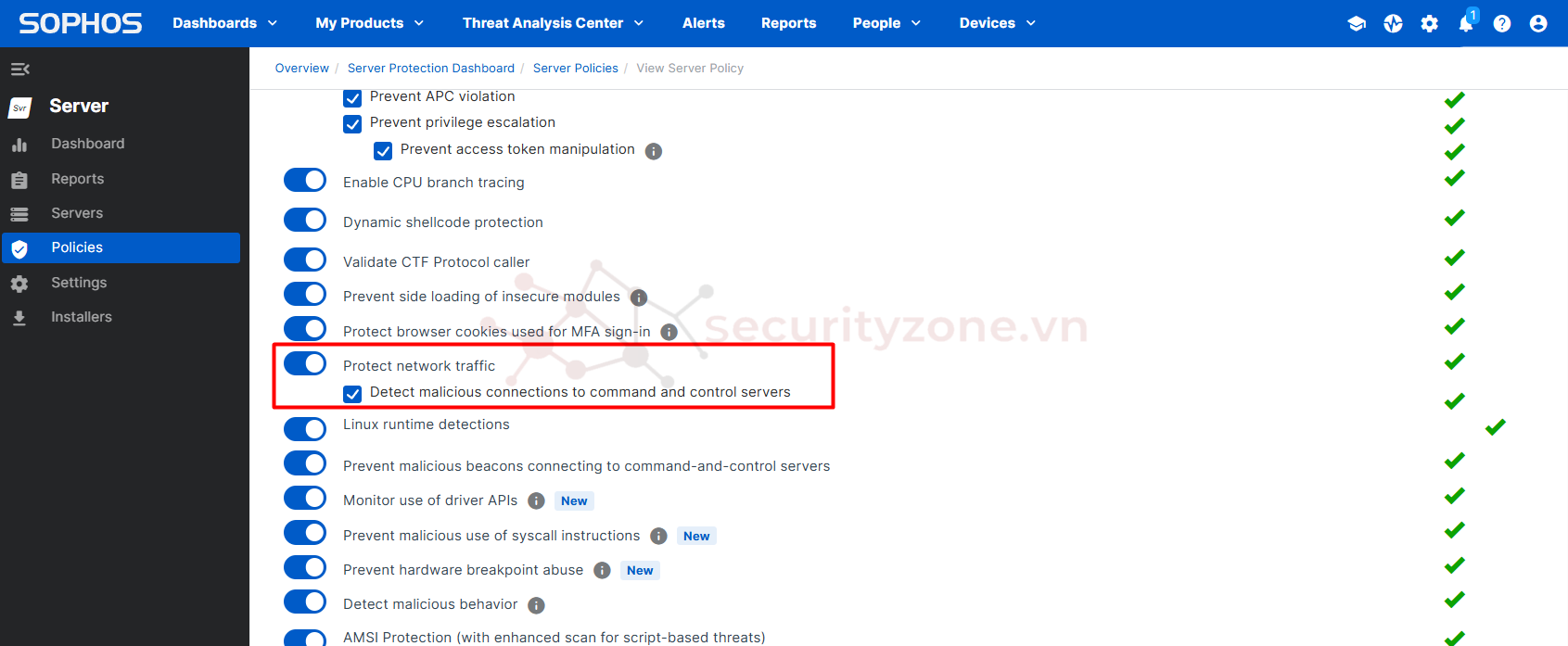

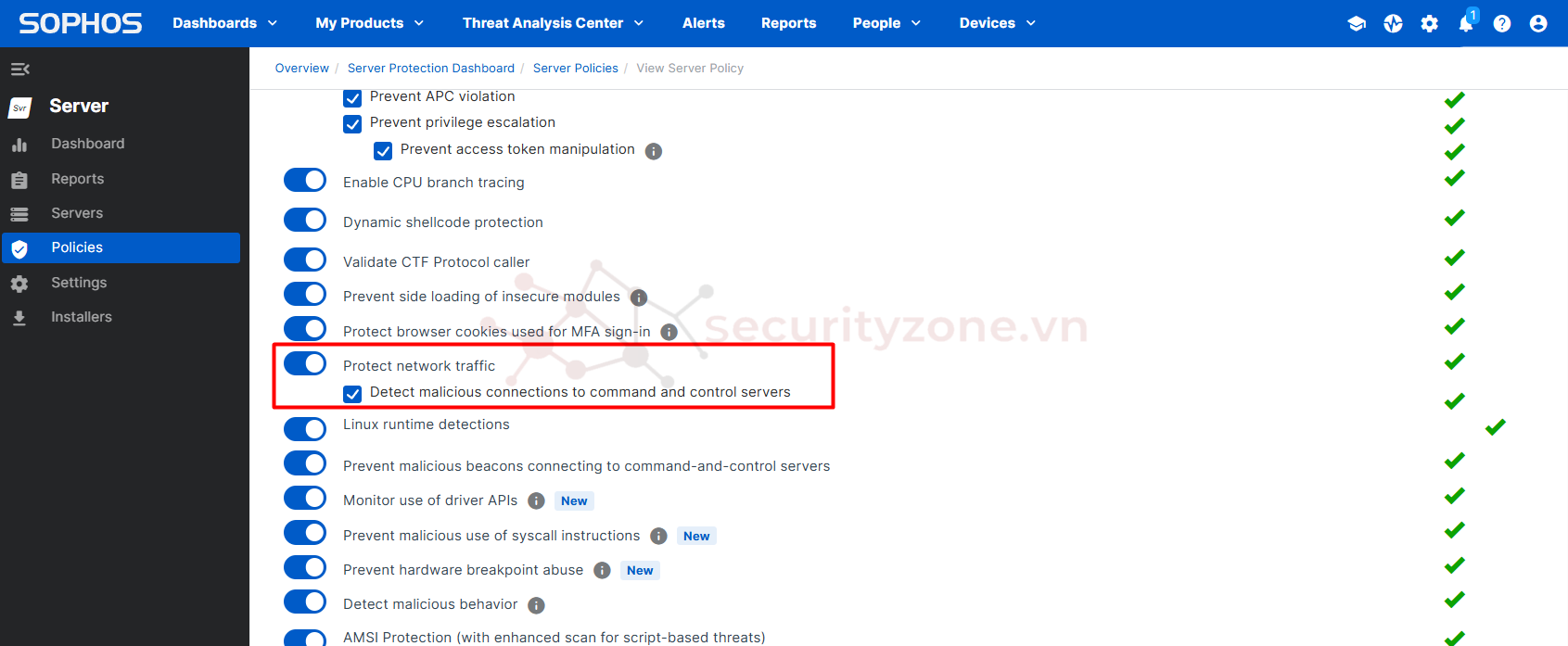

- Protect network traffic: Với tùy chọn "Detect malicious connections to command and control servers" giúp phát hiện lưu lượng bất hợp pháp như chiếm quyền kiểm soát giữa máy tính đầu cuối (endpoint) với máy chủ,

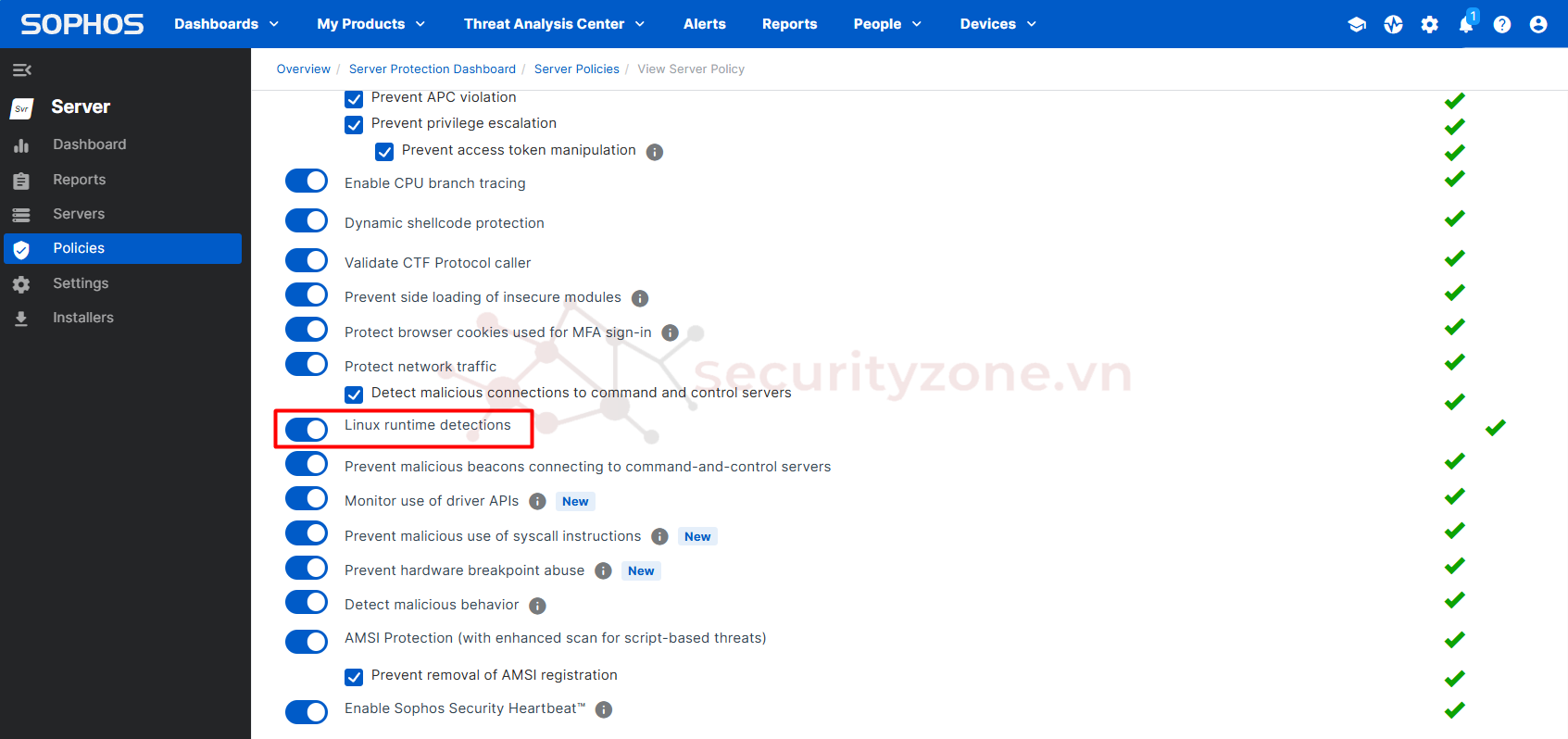

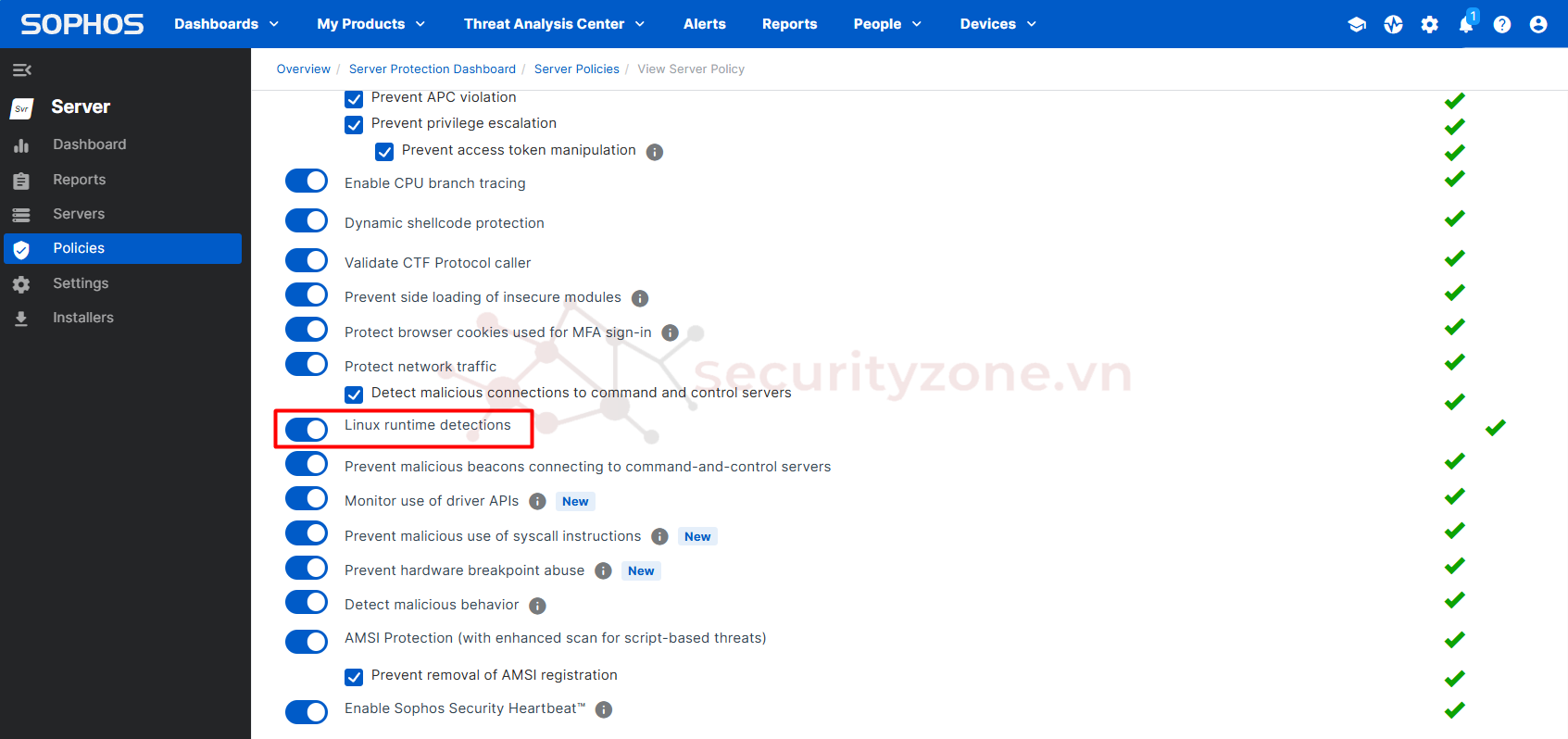

- Linux runtime detections: Tính năng cung cấp khả năng hiển thị cảnh báo và phát hiện các mối đe dọa trong thời gian thực của công việc và container trên máy chủ Linux.

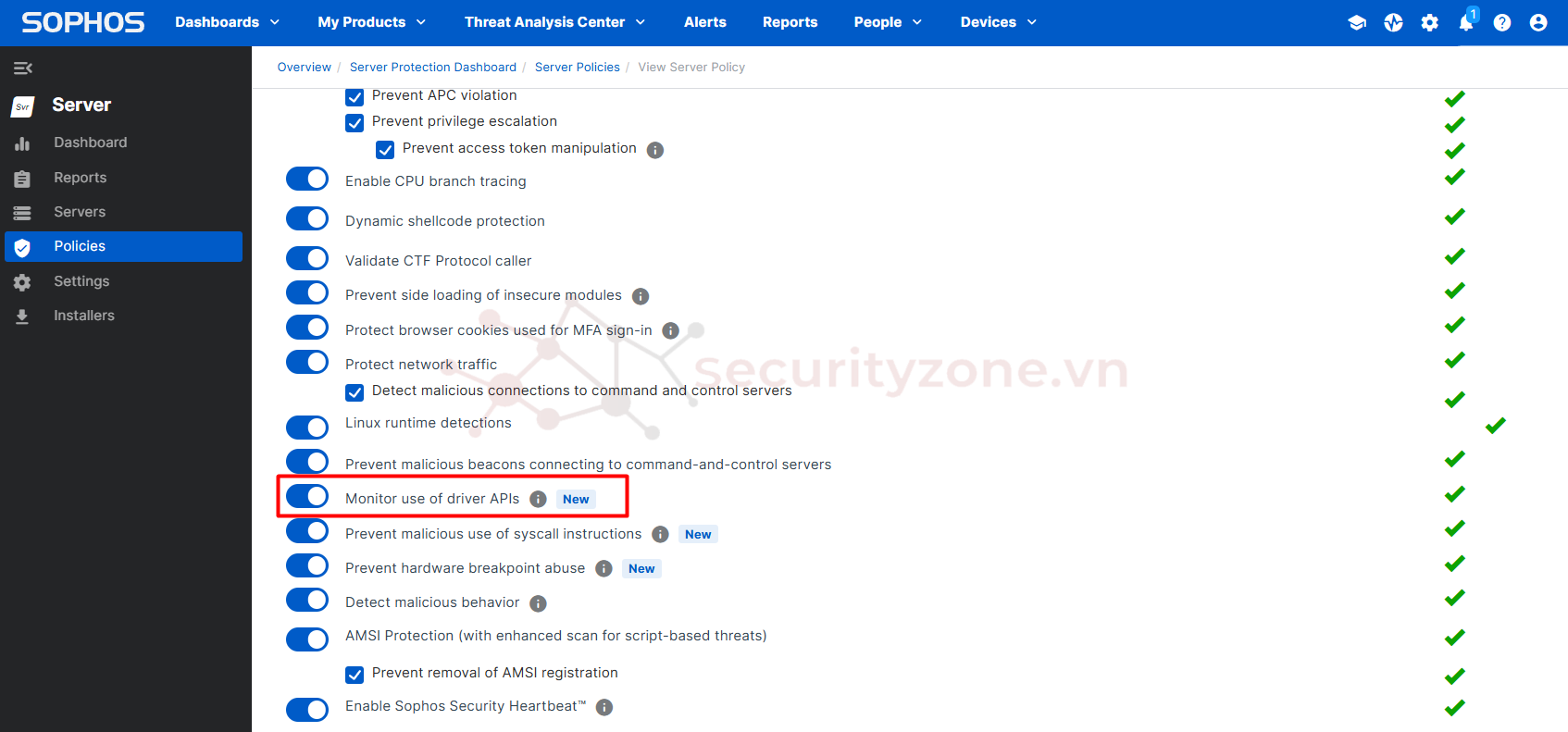

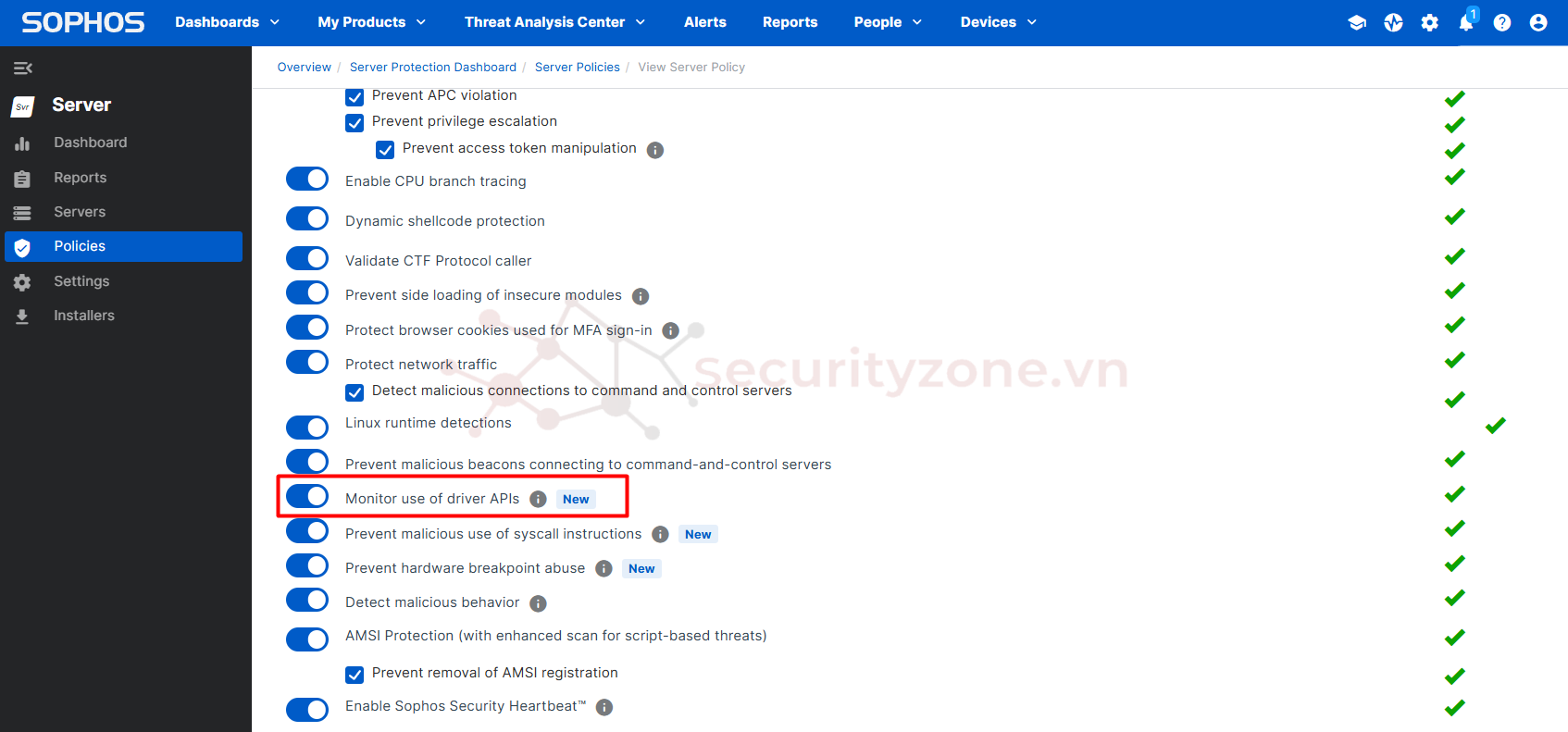

- Monitor use of driver APIs: Tính năng giúp phát hiện các hành vi lạm dụng API thường được sử dụng bởi các ứng dụng hợp pháp như máy in hoặc virtual network adapter, để tương tác với mã kernel

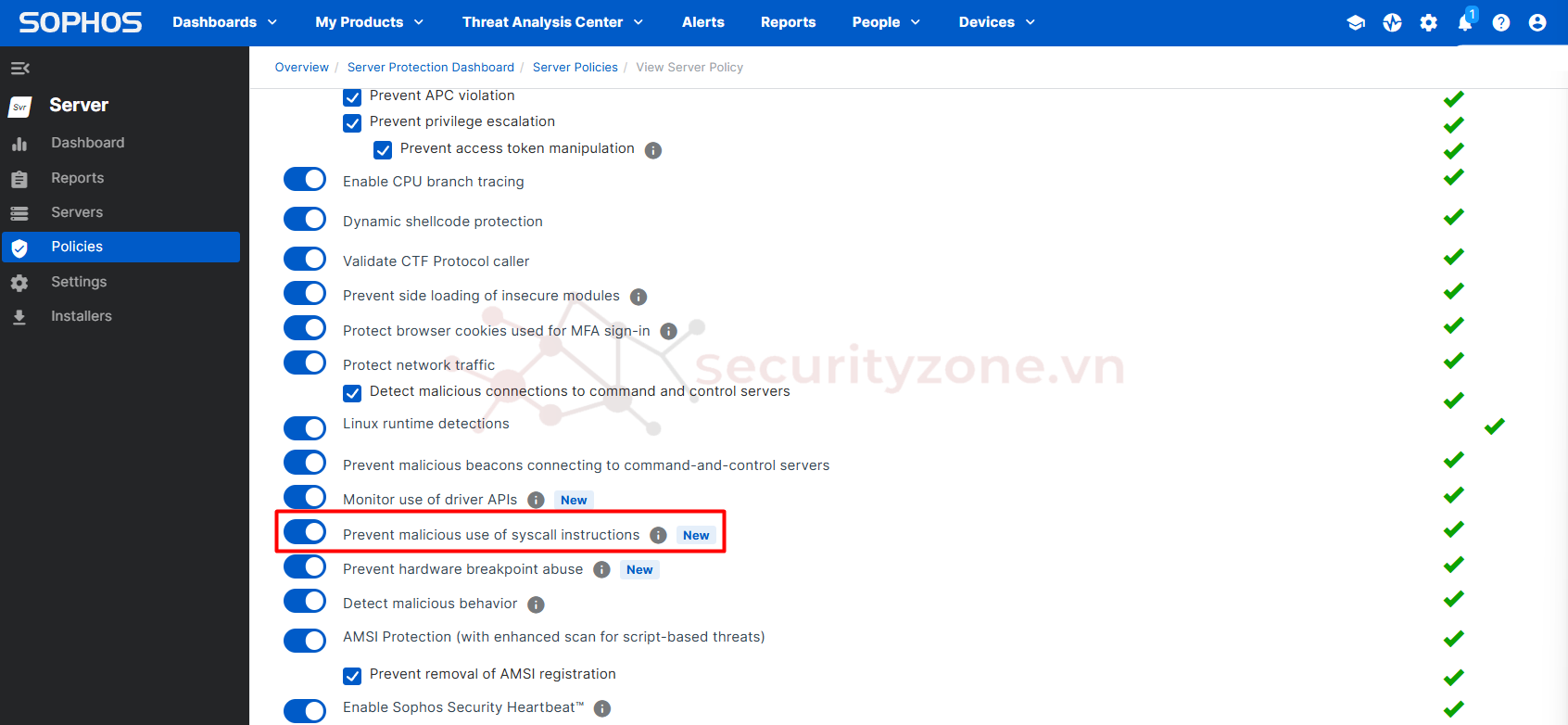

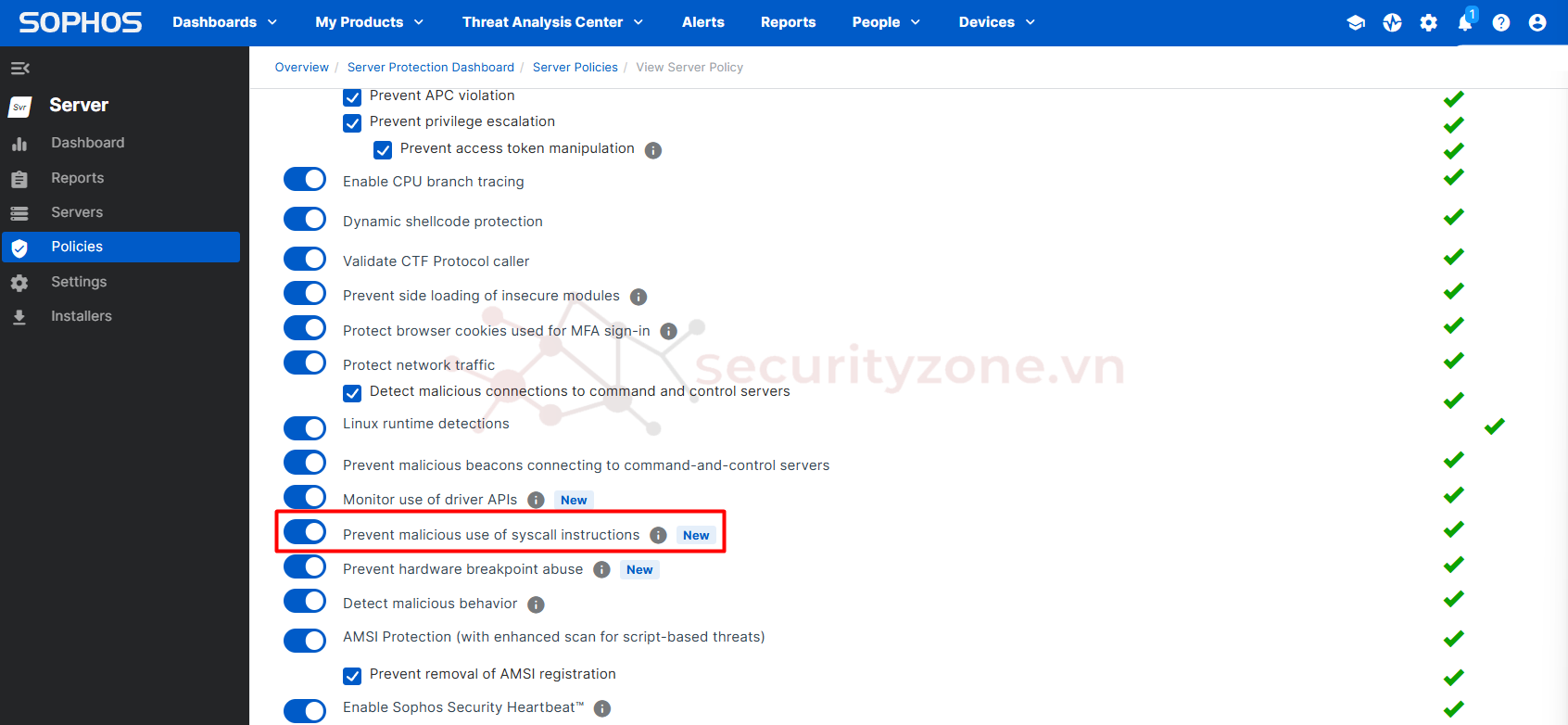

- Prevent malicious use of syscall instructions: Tính năng giúp chặn các truy cập né tránh việc giám sát thông qua việc truy cập trực tiếp đến hệ thống API

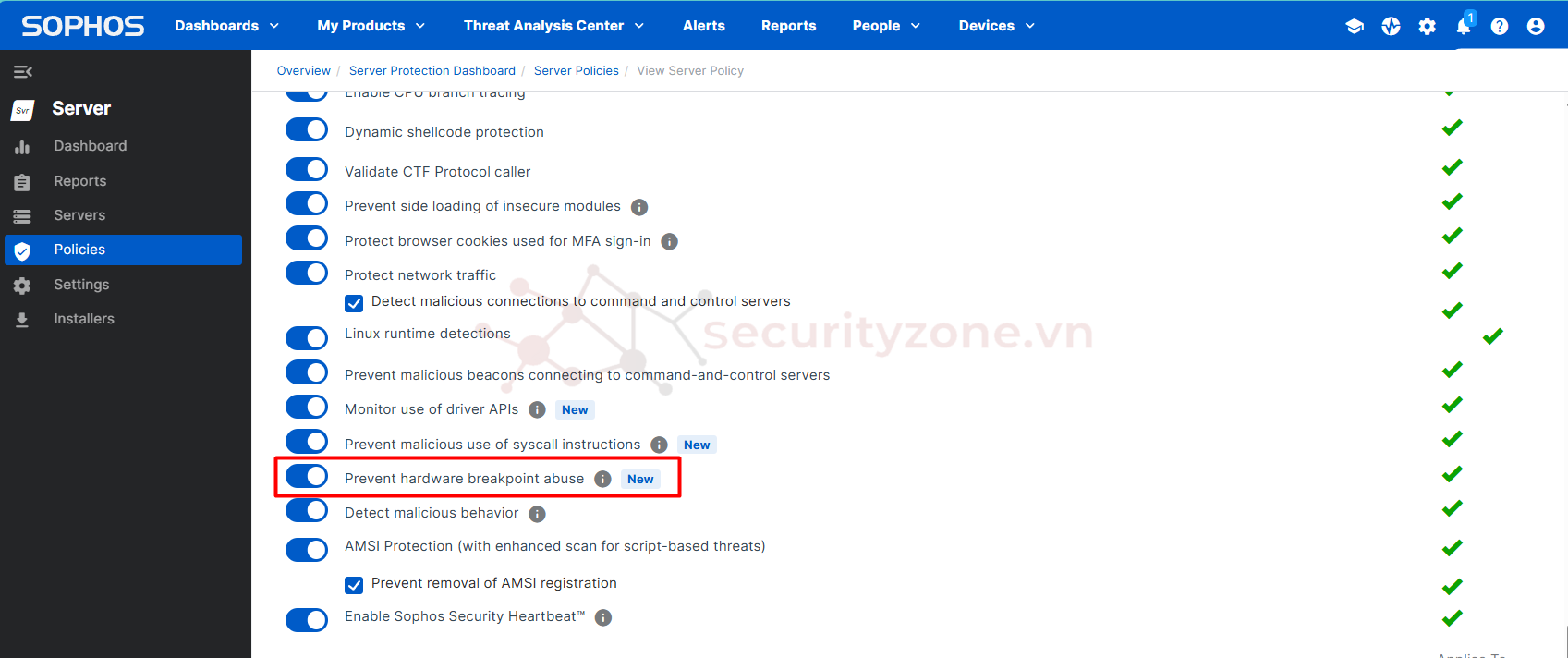

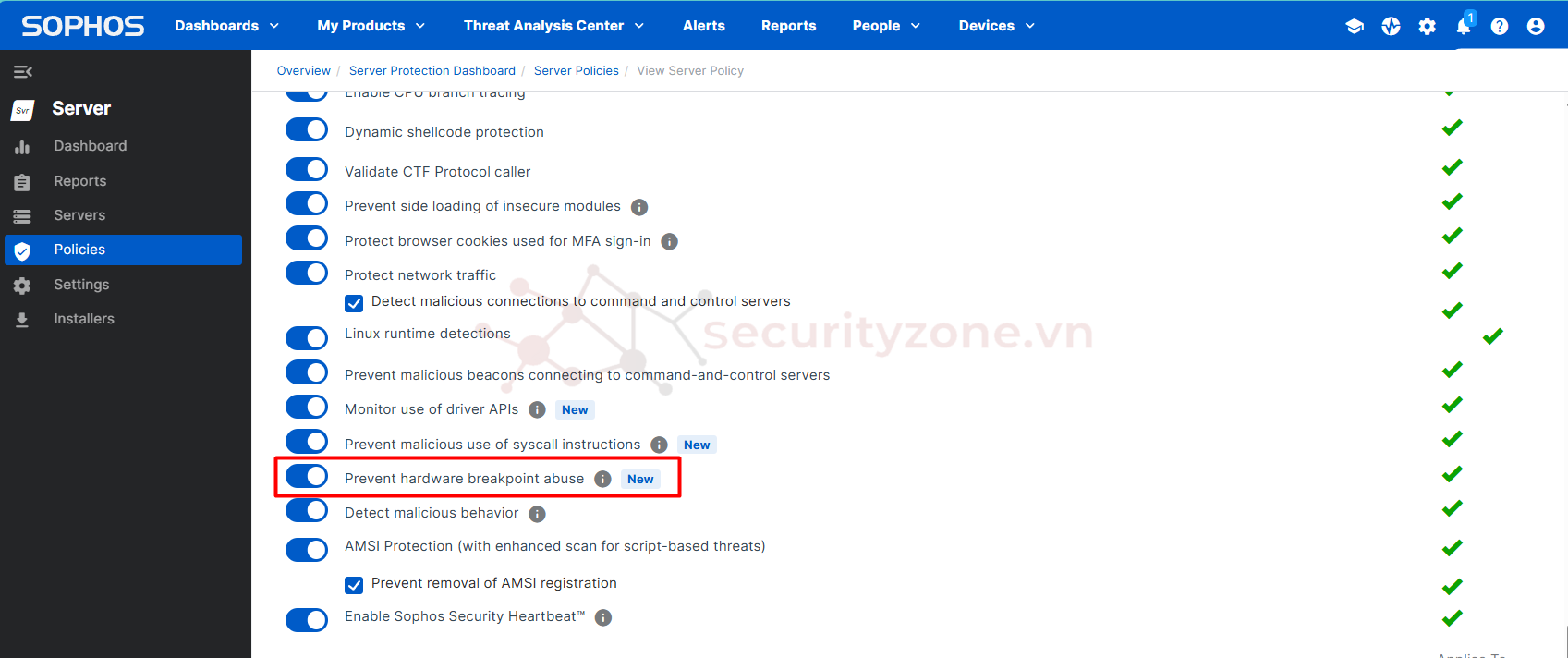

- Prevent hardware breakpoint abuse: Tính năng ngăn chặn việc lạm dụng các breakpoint của phần cứng (Hardware breakpoint là một cơ chế được sử dụng trong quá trình gỡ lỗi (debugging) để tạm dừng thực thi chương trình tại một vị trí hoặc khi có điều kiện cụ thể, dựa trên phần cứng của bộ xử lý)

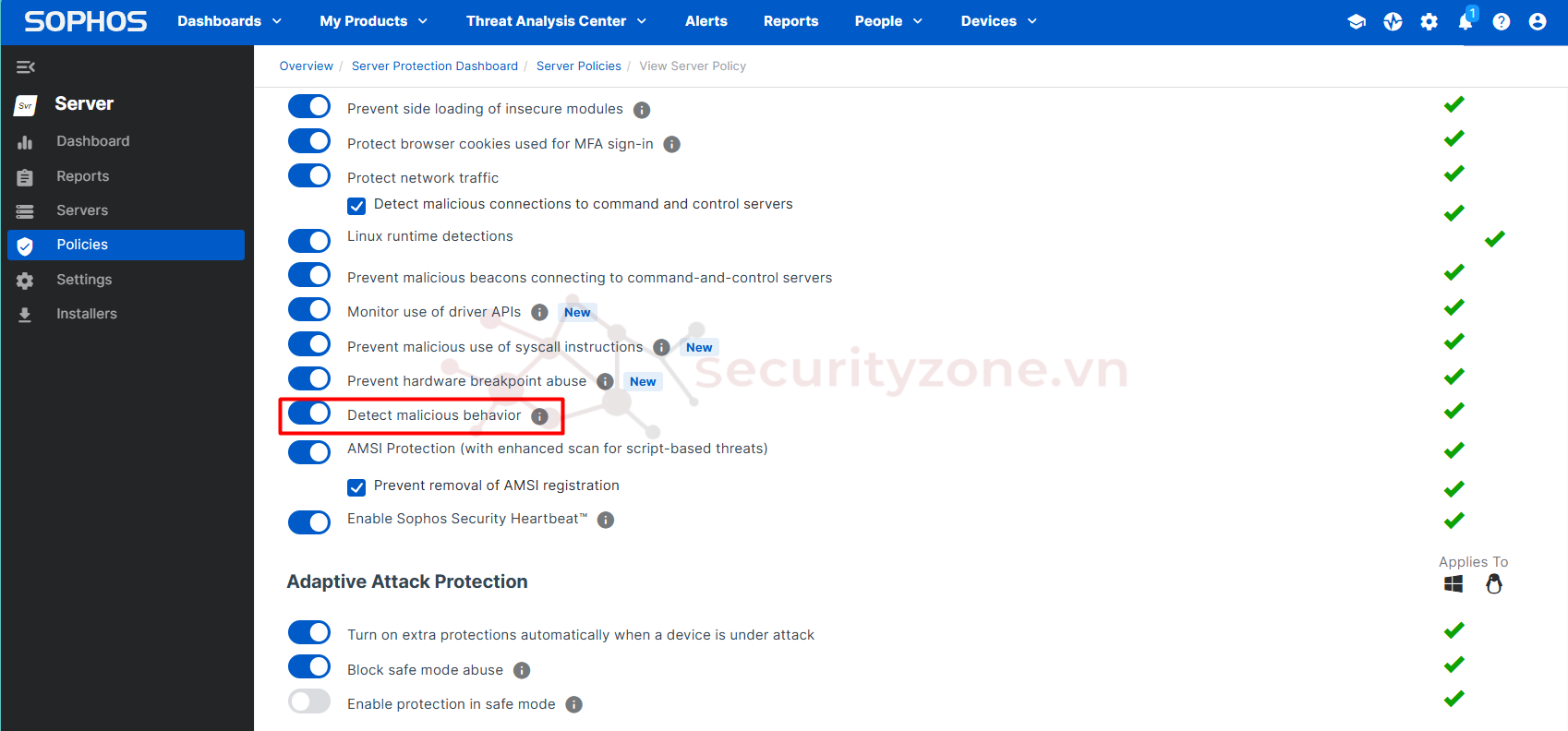

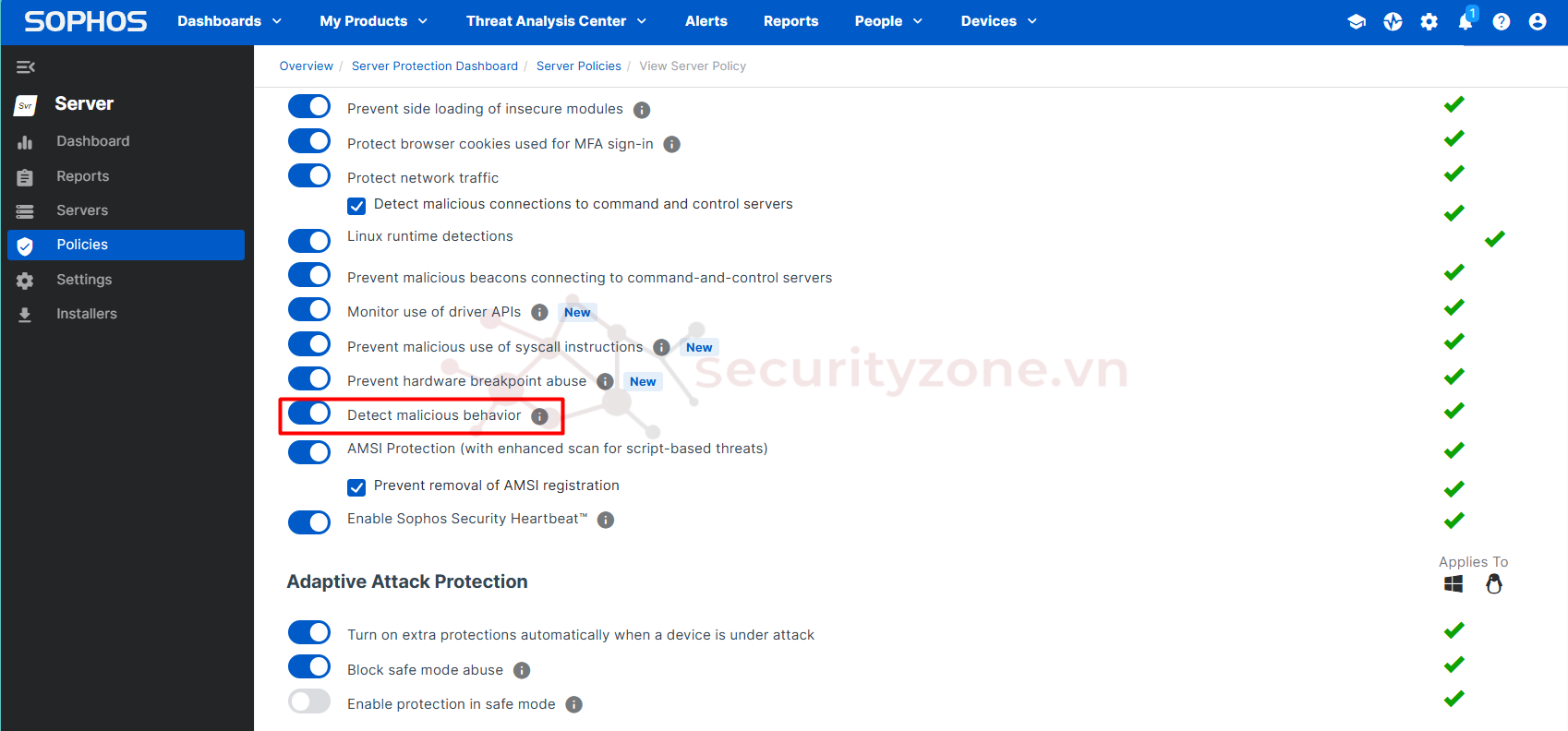

- Detect malicious behavior: Tính năng bảo vệ chống lại các mối đe dọa chưa được biết đến, cụ thể phát hiện và ngăn chặn các hành vi được biết là độc hajiu và đáng ngờ

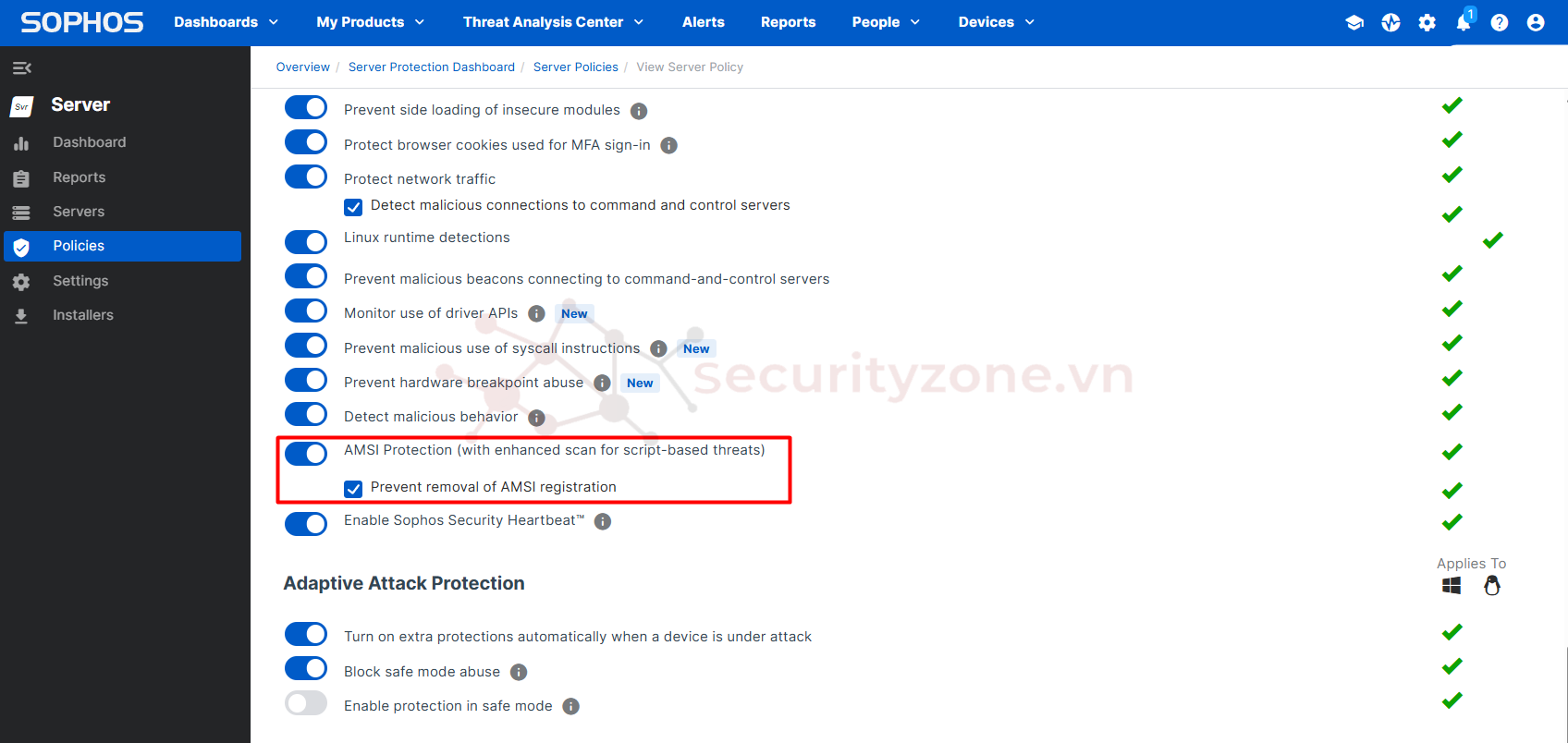

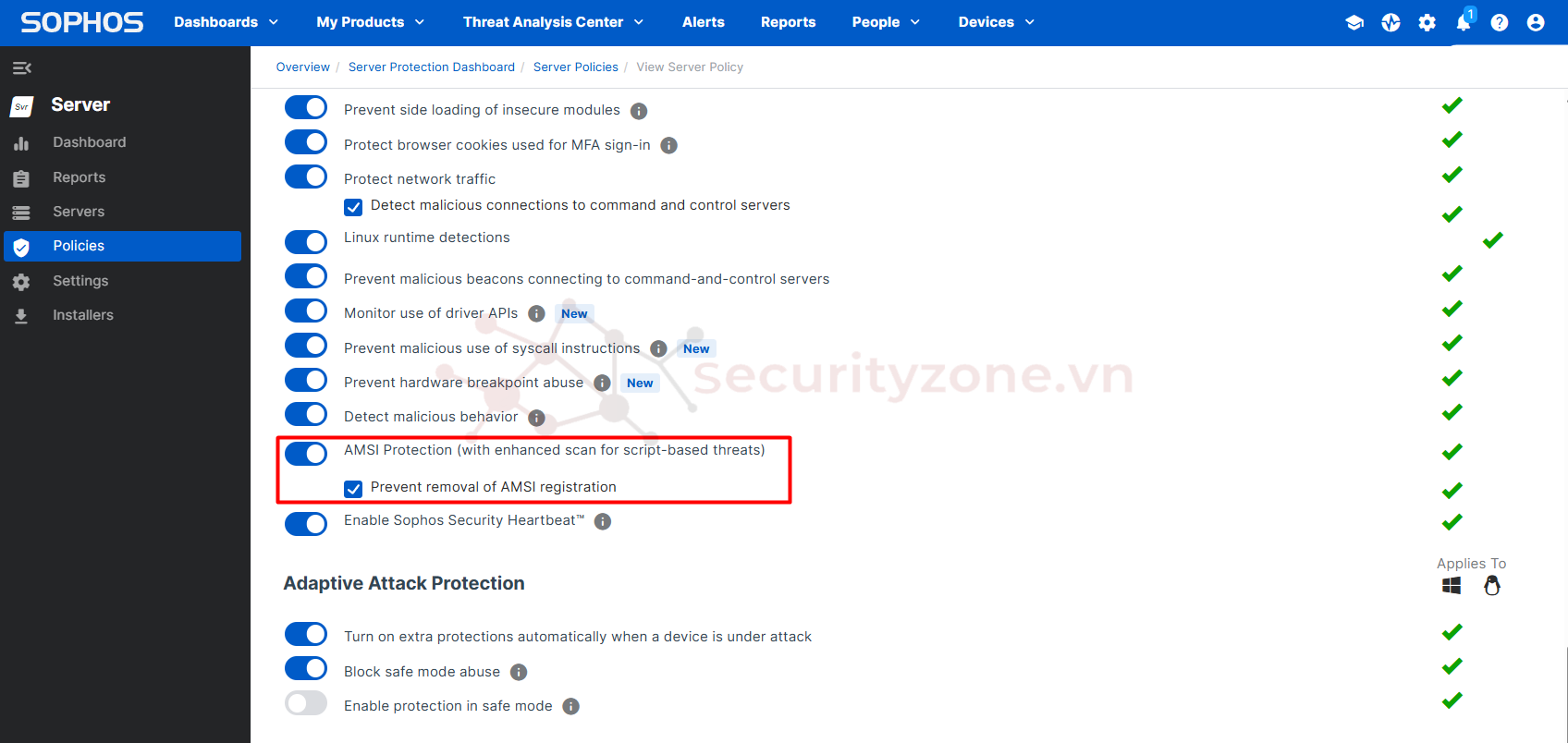

- AMSI Protection (with enhanced scan for script-based threats):Tính năng bảo vệ chống lại mã độc hại như script PowerShell bằng cách sử dụng Microsoft Antimalware Scan Interface (AMSI). Mã được chuyển qua AMSI sẽ được quét trước khi chạy và hệ thống sẽ thống báo cho các ứng dụng sử dụng mã đó về mối đe dọa, nếu phát hiện thật sự là mối đe dọa, hệ thống sẽ ghi lại dự kiện của cuộc tấn công

- Prevent the removal of AMSI registration: Tùy chọn này ngăn chặn thao tác gỡ bỏ AMSI khỏi máy chủ của bạn

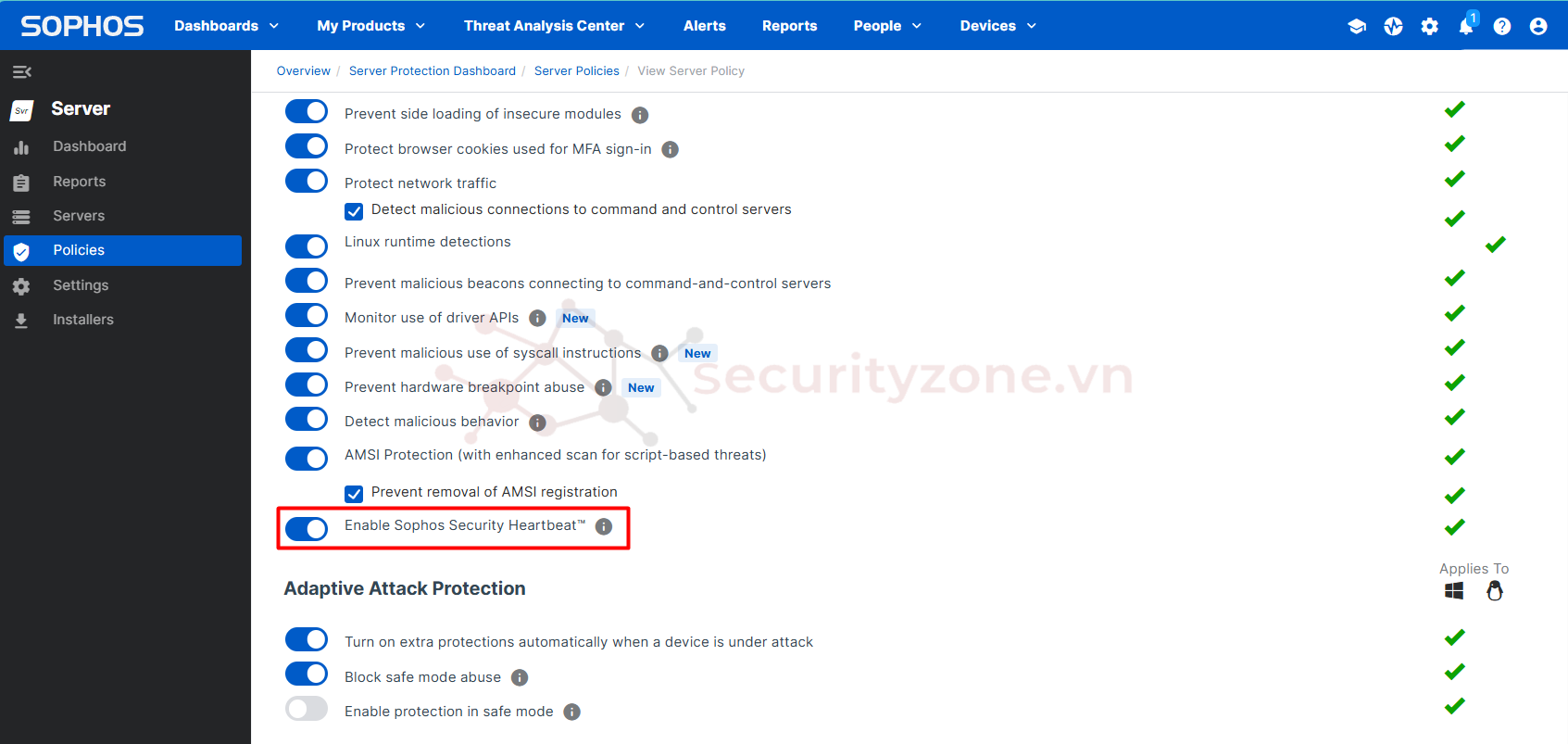

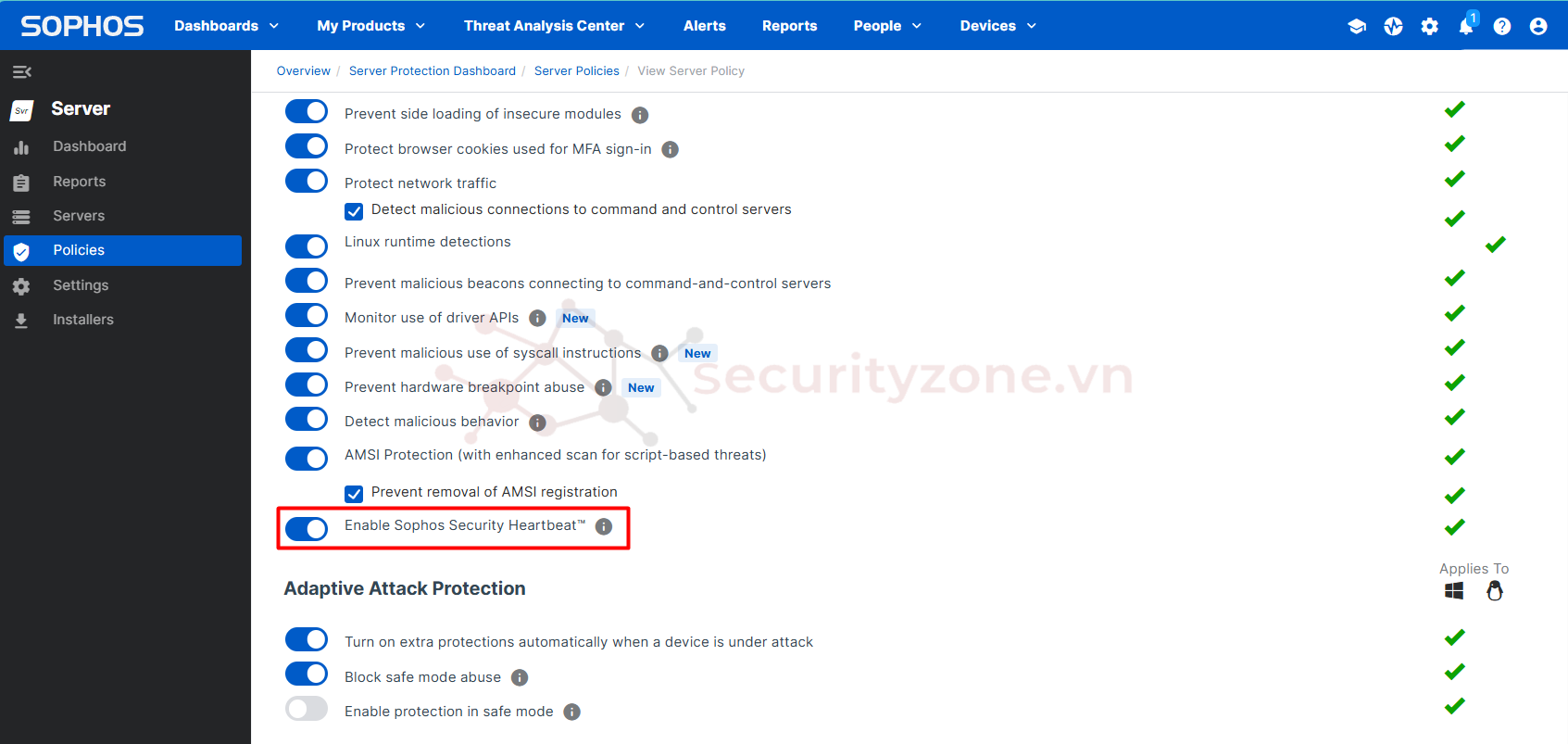

- Enable Sophos Security Heartbeat: Tính năng này cho phép tích hợp Sophos Server Protection với tính năng Sophos Security Heartbeat của Sophos Firewall khi trong hệ thống của bạn đang sử dụng 2 giải pháp này song song với nhau, với điều kiện Sophos Firewall của bạn phải được register trên Sophos Central và cũng được bật tính năng Heartbeat. Các báo cáo của máy chủ sẽ được gửi đến Firewall gần nhất và Firewall sẽ hạn chế quyền truy cập của máy chủ nếu có phát hiện mối đe dọa hoặc bị xâm phạm

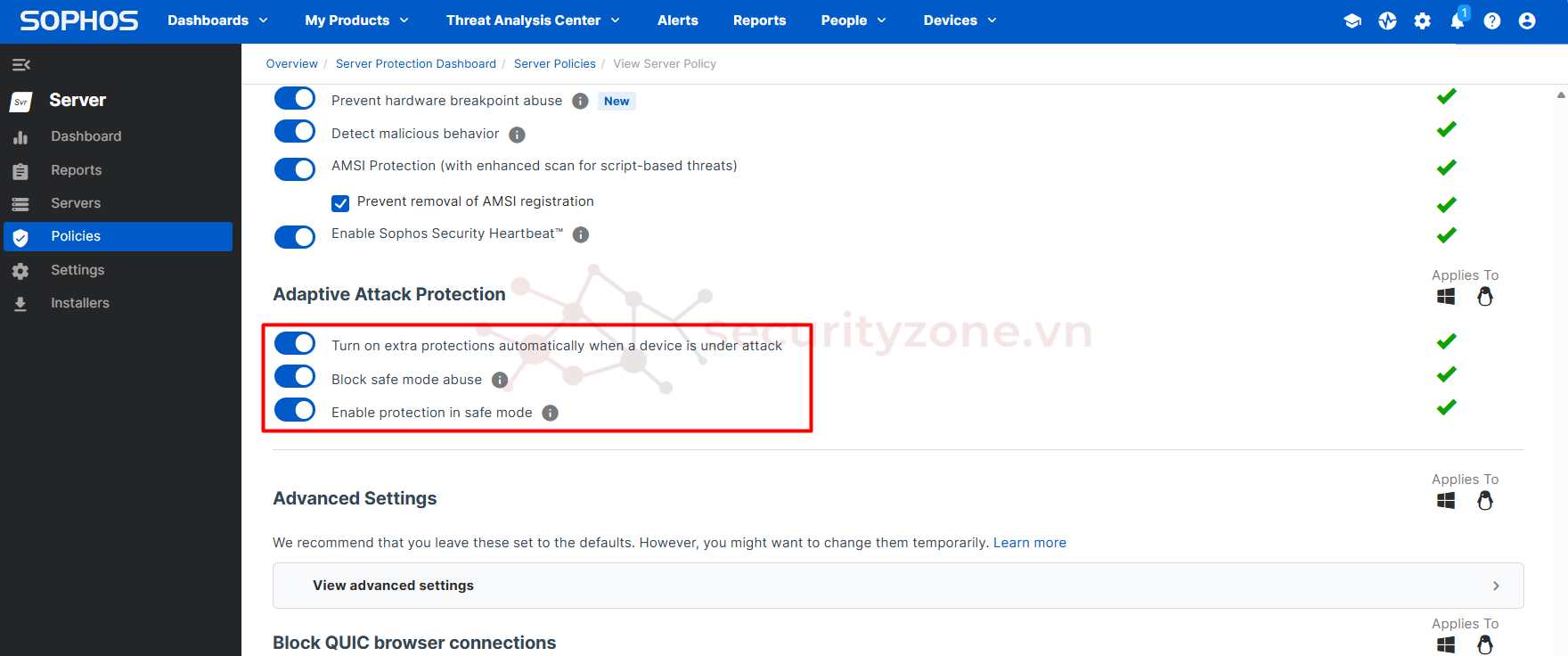

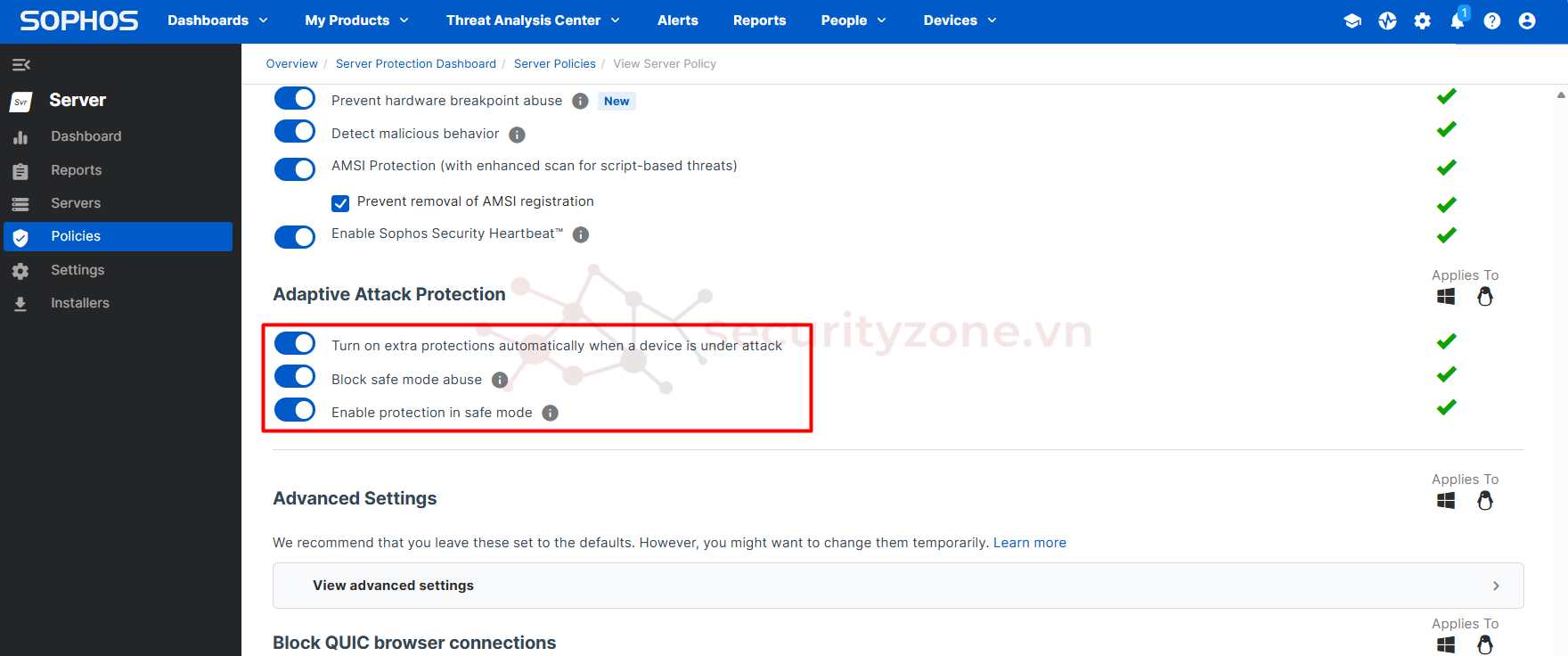

Bước 3: Tiếp theo với tính năng Adaptive Attack Protection, đây là tính năng cho phép cấu hình hành động cho máy chủ khi phát hiện các cuộc tấn công, bao gồm các tính năng sau:

- Turn on extra protections automatically when a device is under attack: Khi bật tính năng này sẽ kích hoạt một loạt các hành đồng bảo vệ mạnh mẽ cho máy chủ khi hệ thống phát hiện một cuộc tấn công, các biện pháp bảo vệ này được thiết kế để ngăn chặn các hành động của kẻ tấn công.

- Block safe mode abuse: Cài đặt này giúp phát hiện và chặn các hoạt động của kẻ tấn công khi cố gắng đưa thiết bị vào chế độ Safe Mode.

- Enable protection in safe mode: Cài đặt này giúp kích hoạt bảo vệ Sophos khi thiết bị đang nằm trong chế độ Safe Mode, một số thành phần và tính năng ví dụ như Message Relay và Update Cache sẽ không khả dụng trong chế độ Safe Mode.

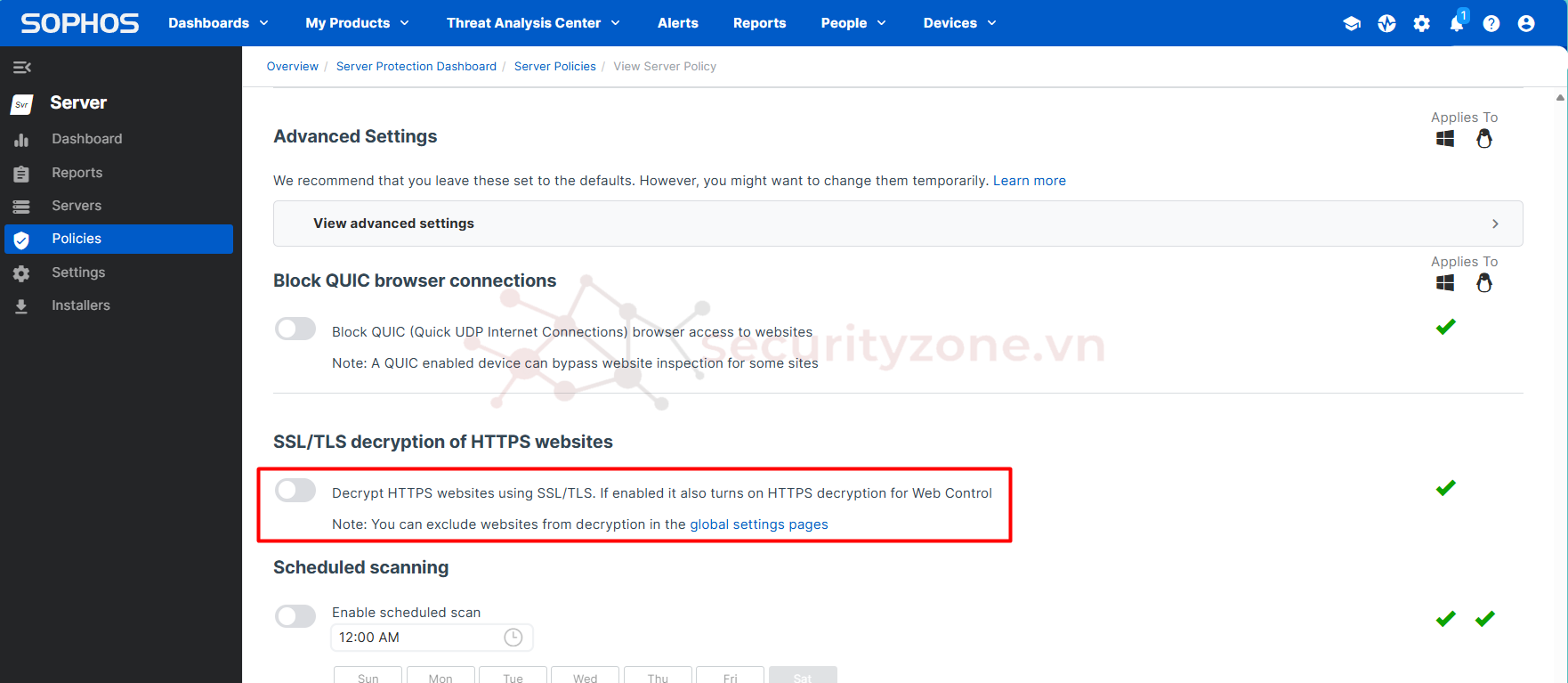

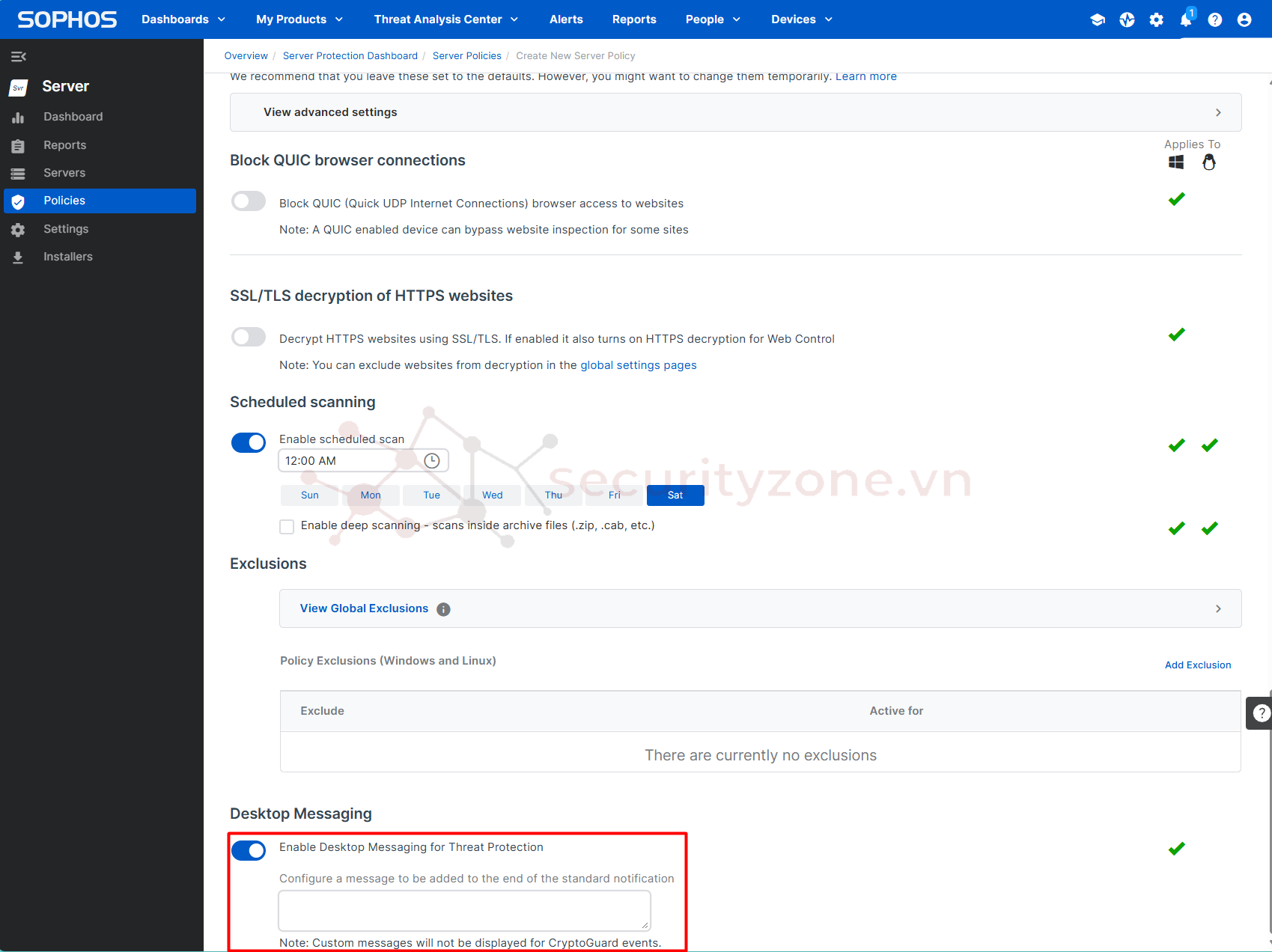

Bước 4: Với tính năng SSL/TLS decryption of HTTPS websites, đây là tính năng cho phép Sophos giải mã và kiểm tra nội dung của các trang web HTTPS để phát hiện kịp thời các mối đe dọa. Trường hợp nếu có phát hiện rủi ro, Sophos sẽ thực hiện việc chặn trang web đó và hiển thị cảnh báo cho người dùng đồng thời sẽ gửi thông tin đến SophosLabs để thực hiện đánh giá chi tiết.

Ngoài ra người quản trị viên có thể cấu hình các Trang web ngoại lệ (đảm bảo được tính an toàn và tin cậy) trong tính năng Global Exclusion để bỏ qua việc quét của Sophos nhằm nâng cao tốc độ đường truyền cho hệ thống.

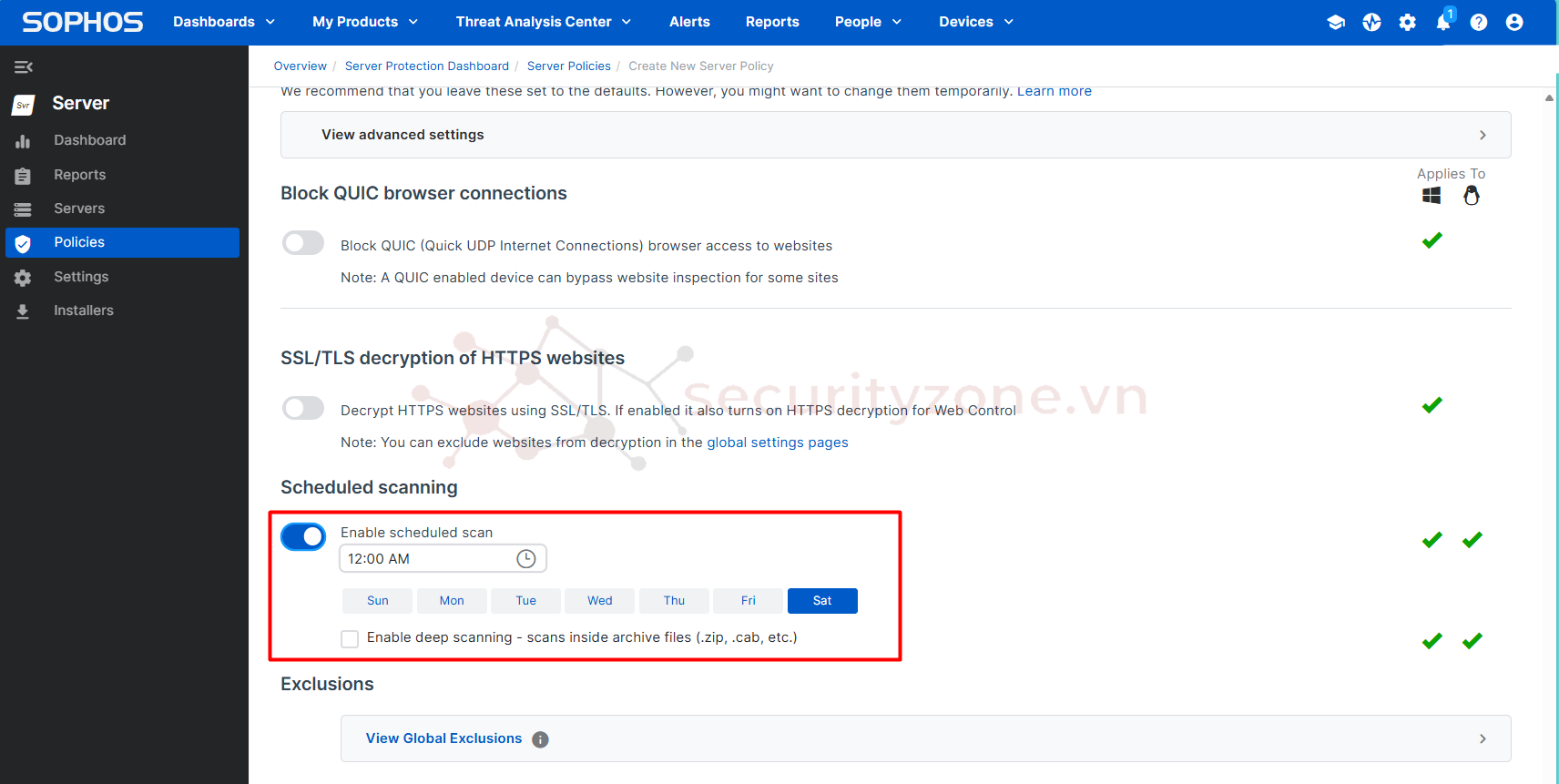

Bước 5: Tính năng Scheduled scanning cho phép đặt lịch Scan vào thời điểm được chỉ định, hãy lưu ý khi sử dụng tính năng này vì việc quét đồng thời nhiều thiết bị cùng một lúc có thể gây tăng tải hệ thống và làm chậm quá trình quét đáng kể. Có các tùy chọn cho bạn tham khảo sau:

- Enable scheduled scan: Dùng để bật tính nằng lập lịch quét vào thời điểm được chỉ định, lưu ý thời gian này là thời gian thực trên các Endpoint chứ không phải thời gian của hệ thống Sophos.

- Enable deep scanning - scans inside archive files (.zip, .cab, etc.): Khi bật tùy chọn này, csc tệp dưới dạng lưu trữ sẽ được quét, có thể làm giảm hiệu suất hệ thống.

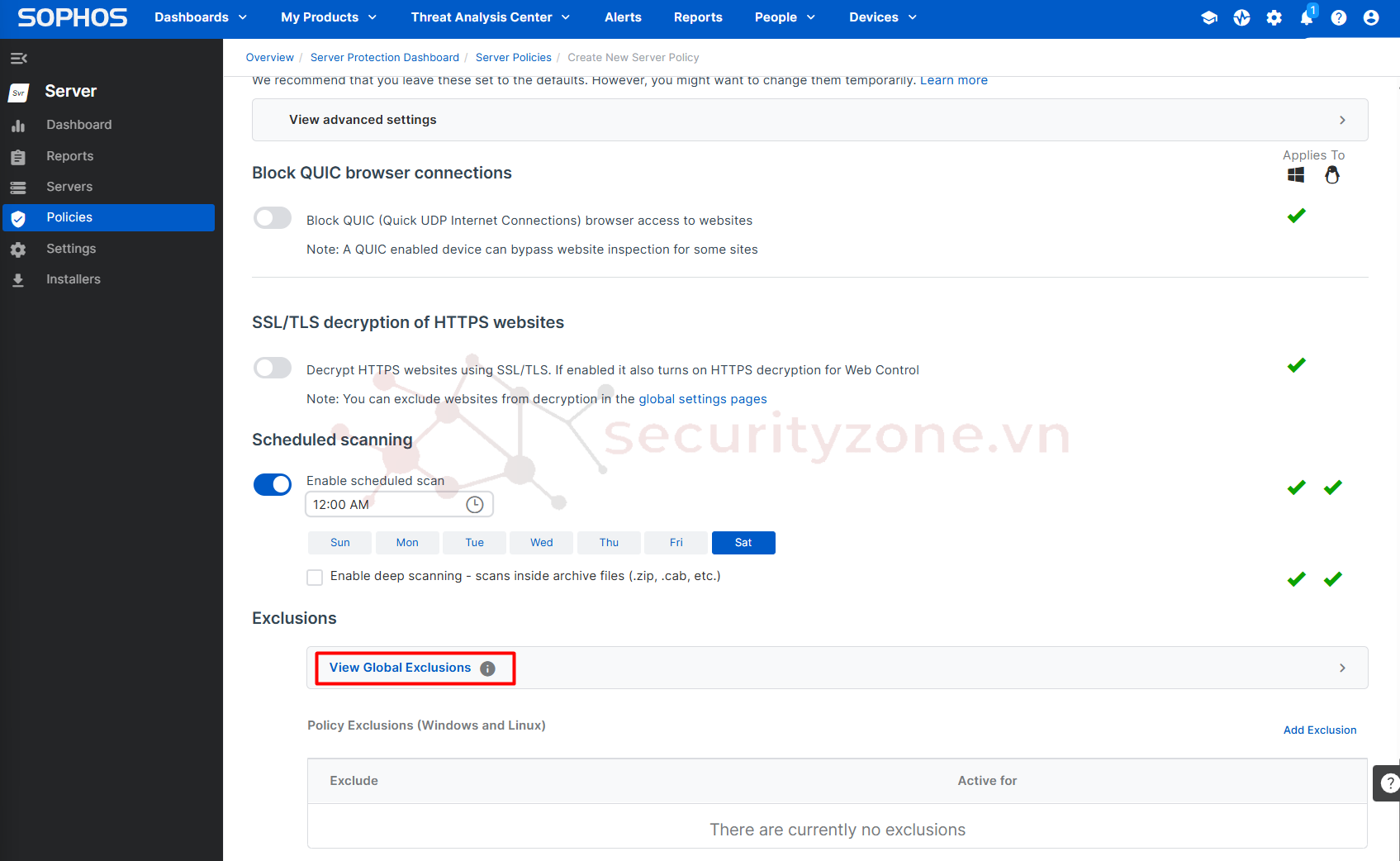

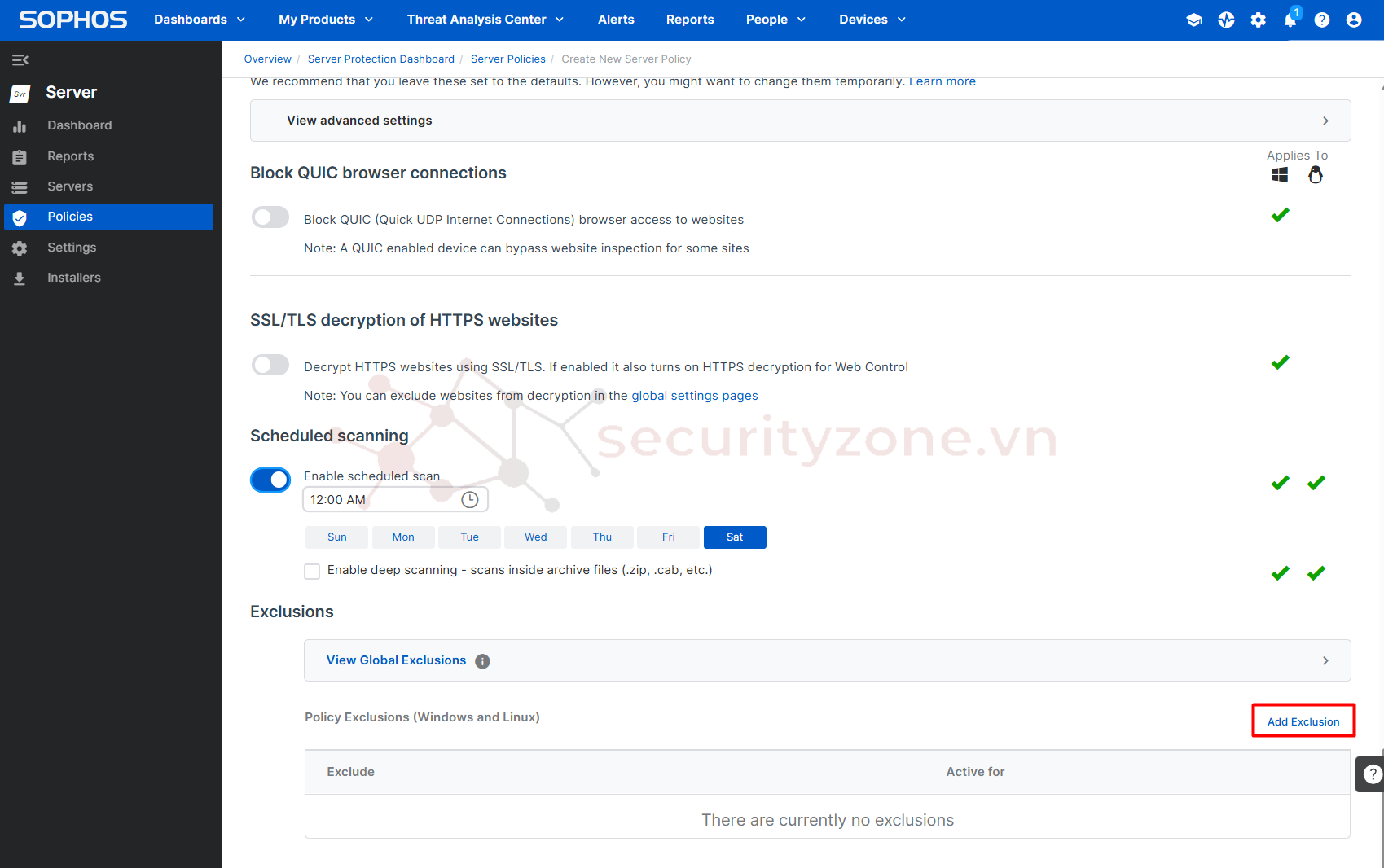

Bước 6: Tính năng Scanning exclusions cho phép người quản trị khai báo các chương trình, tiến trình hoặc các file tệp muốn loại trừ ra khỏi quá trình quét (hỗ trợ cho các Quét nhanh và Quét lập lịch). Đối với các hệ thống Cơ sở dữ liệu, việc loại trừ là cần thiết để tránh việc gây giảm hiệu suất của hệ thống do đặc trưng của các loại tệp trong môi trường cơ sở dữ liệu phức tạp hay cũng có thể sử dụng tính năng cho các ứng dụng tự phát triển của doanh nghiệp nhằm tránh trường hợp Sophos phát hiện và loại bỏ như các tệp độc hại không rõ nguồn gốc.

Với cấu hình này bạn chỉ có thể loại trừ cấu hình cho các máy chủ được chỉ định sử dụng Policy này, trường hợp bạn muốn loại trừ cho toàn bộ hệ thống, hãy sử dụng tính năng Products > General Settings > Global Exclusions.

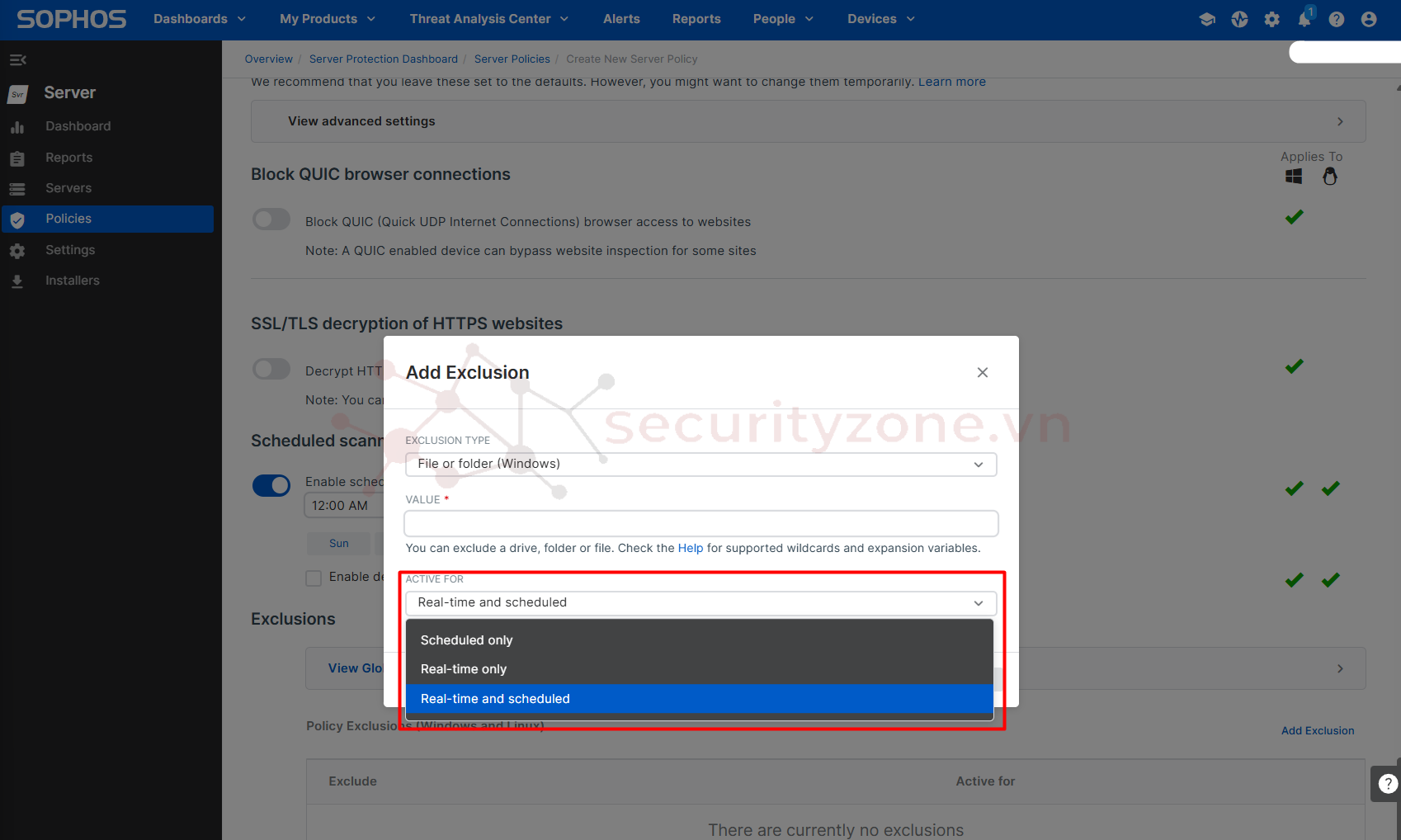

Để cấu hình đầu tiên chọn Add Exclusion, cấu hình các thông tin sau:

- Exclusion Type:Chỉ định phân loại muốn loại trừ cấu hình, Sophos hỗ trợ các quy tắc sau:

- File or folder (Windows): Tùy chọn cho máy chủ Windows, hỗ trợ loại trừ theo ổ đĩa, thư mục và tệp bằng đường dẫn đầy đủ, có thể sử dụng ký tự đại diện và biến. (Ví dụ: Thư mục C:\programdata\adobe\photoshop\ | Toàn bộ ổ đĩa: D: | Tệp: C:\program files\program*.vmg)

- File or folder (Linux): Tùy chọn cho máy chủ Linux, cho phép loại trừ một thư mục hoặc tệp, có thể sử dụng ký tự đại diện. Xem thêm về cách cấu hình cụ thể cho Linux tại Bài viết [LAB 10] Cấu hình Linux Scanning Exclusion.

- Process (Windows): Cho phép loại trừ bất cứ quy trình nào đang chạy từ một ứng dụng, và đồng thời cũng sẽ loại trừ các tệp mà quy trình đó sử dụng. Để đảm bảo chính xác hãy nhập thông tin đường dẫn đầy đủ của quy trình từ ứng dụng, không nên chỉ nhập tên quy trình được hiển thị trong Task Manager, có thể sử dụng ký tự và biến. (Ví dụ: %PROGRAMFILES%\Microsoft Office\Office 14\Outlook.exe)

- Website (Windows): Cho phép chỉ định các trang web dưới dạng địa chỉ IP, dải địa chỉ IP (theo định dạng CIDR) hoặc tên miền. Đồng thời việc loại trừ này cũng sẽ được áp dụng cho tính năng Server Wev Control Policy.

- Potentially Unwanted Application (Windows/Mac/Linux): Cho phép loại trừ các ứng dụng thường được phát hiện là độc hại nhưng thực tế thì vẫn an toàn, cấu hình tên của ứng dụng mà bị hệ thống phát hiện là độc hại, có thể xem thông tin ở phần Log của Sophos Agent.

- Detected Exploits (Windows/Mac): Cho phép loại trừ các lỗ hổng nào đã được phát hiện, sau khi cấu hình Sophos sẽ bỏ chặn ứng dụng bị ảnh hưởng và sẽ không còn tác động hay chặn ứng dụng đó nữa. Có thể cấu hình bằng tên ứng dụng hoặc mã ID cho đội Sophos Support cung cấp trong quá trình hỗ trợ nếu xảy ra trường hợp phát hiện giả các lỗ hổng hoặc troubleshoot hệ thống.

- AMSI Protection (Windows): Tủy chọn cho máy chủ Windows, cho phép loại trừ một ổ đĩa, thư mục hoặc tệp bằng đường dẫn đầy đủ của nó. Có thể sử dụng ký tự đại diện * cho tên tệp hoặc phần mở rộng.

- Server isolation (Windows): Tùy chọn cho máy chủ Windows, cho phép các máy chủ đang bị cô lập có thể giao tiếp với các thiết bị khác thông qua cài đặt. Có tùy chọn 2 hướng kết nối là Outbound và Inbound, hoặc cả hai. Và có thể tùy chỉnh các giao tiếp như mở port hoặc địa chỉ IP.

Một số Type cho phép tùy chọn hành động loại trừ được áp dụng cho (ACTIVE FOR) Real-time hoặc Scheduled Scanning hoặc cả hai.

Bước 7: Tính năng Desktop Messaging cho phép Sophos Central sẽ gửi cho người quản trị thông báo về các sự kiện bảo vệ mối đe dọa. Bạn có thể nhập thông điệp của riêng mình để thêm vào cuối thông báo của hệ thống.

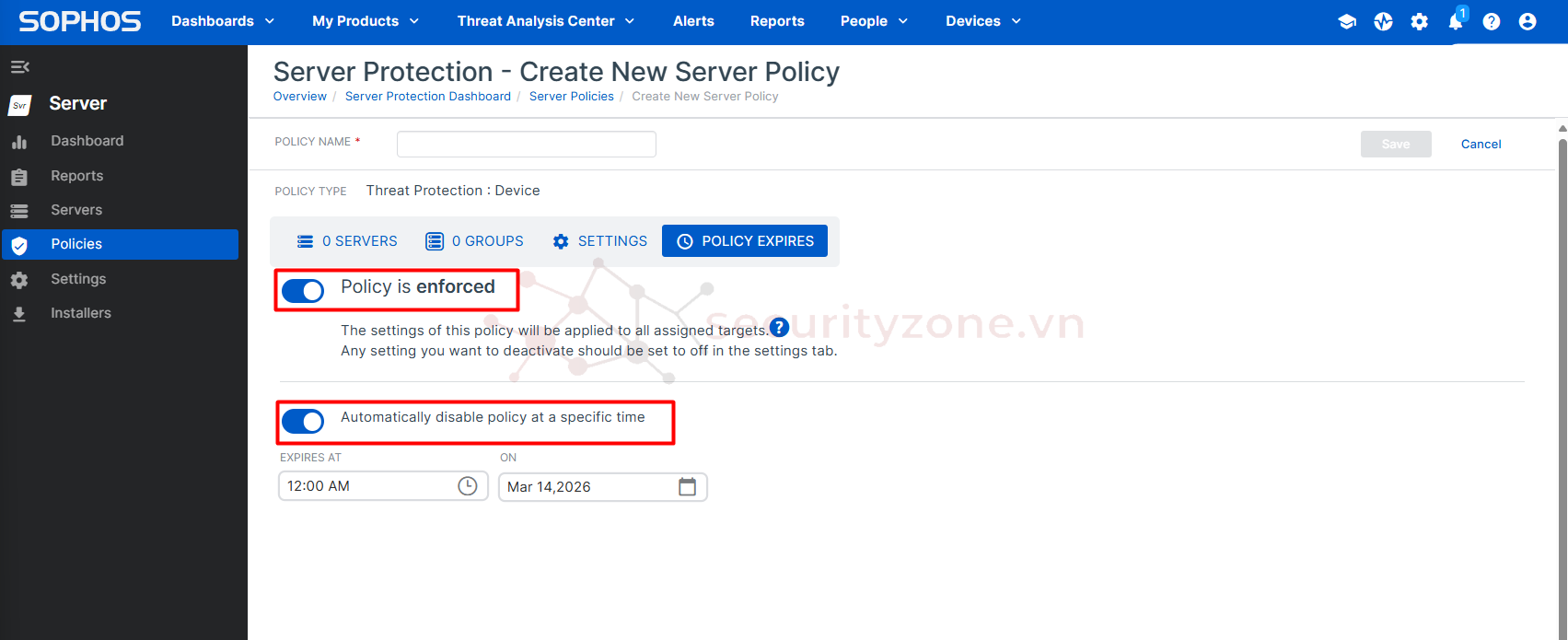

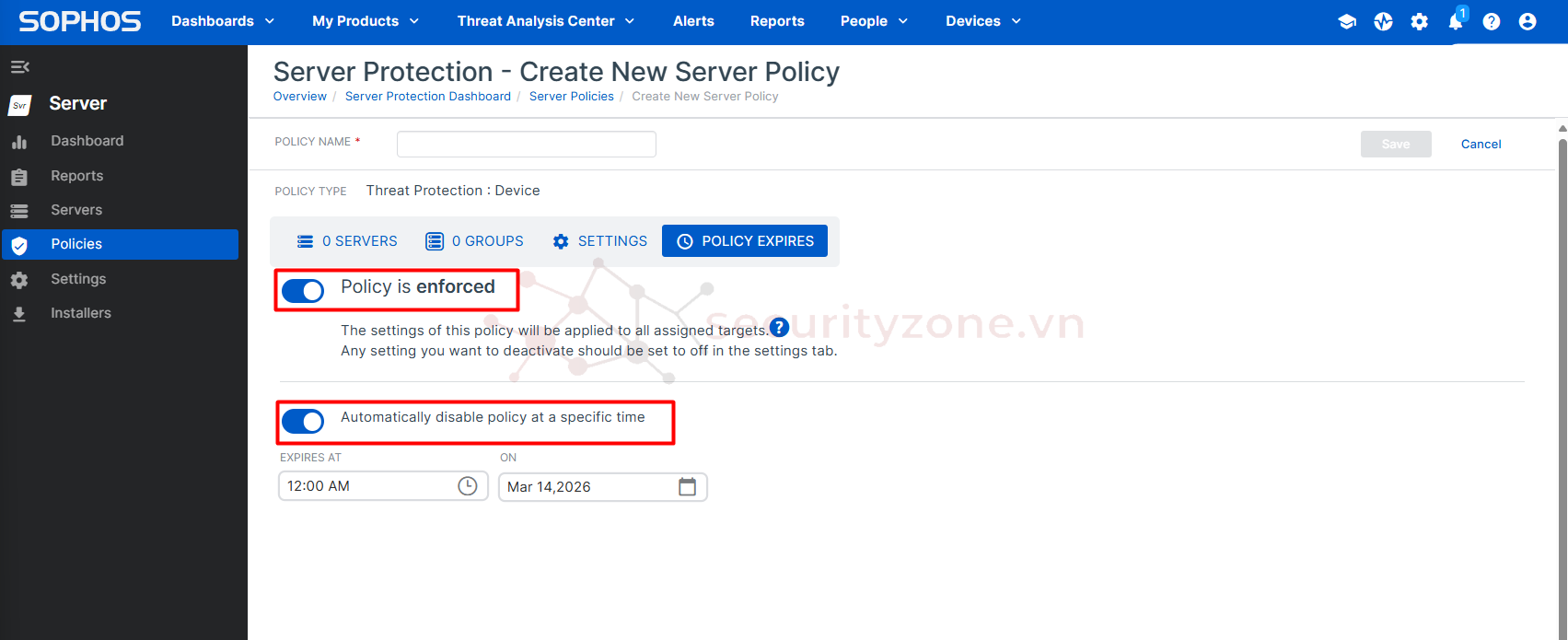

Bước 8: Ngoài các tính năng trong phần SETTINGS, bạn có thể tùy chỉnh một số tùy chọn ở mục POLICY EXPIRES:

- Policy is enforced: Khi tắt tùy chọn này cho phép bạn ngừng áp dụng chính sách cho hệ thống thay vì xóa hoàn toàn Policy đã tạo, khi bật cài đặt này sẽ cho phép bạn áp dụng chính sách đó cho tất cả các mục tiêu được chỉ định ở mục SERVERS và GROUPS.

- Automatically disable policy at a specific time: Cài đặt này cho phép bạn cấu hình khoản thời gian nhất định bất kỳ mà bạn muốn tắt chính sách này cho các mục tiêu.

Như vậy mình đã giới thiệu tất cả các tính năng có trong Threat Protection Policy. Chúc các bạn thành công :">

Đính kèm

Sửa lần cuối:

Bài viết liên quan

Bài viết mới