MỤC LỤC :

I. Giới Thiệu Về vPC.

II. Thành Phần Kiến Trúc của vPC.

III. Hướng dẫn cấu hình vPC trên Cisco.

IV. Các trường hợp Failure.

- Kiến trúc vPC bao gồm các thành phần sau:

- Mô hình virtual Port Channel bao gồm 2 thiết bị switch Cisco Nexus trong 1 cặp, một thiết bị hoạt động ở chế độ Primary và 1 thiết bị Secondary cho phép các thiết bị khác kết nối tới 2 switch này bằng Multi-Channel Ethernet (MEC). Hai thiết bị này được gọi là vPC Peer và được kết nối với nhau thông qua vPC Peer Link.

Chỉ số vPC domain number phải giống nhau trên 2 switch.

Bật vPC và cấu hình vPC trên switch 1 (Primary)

Cấu hình trên Primary

Kiểm tra trạng thái port channel trên SW-Access

- Vậy là chúng ta đã cấu hình xong vPC trên 2 thiết bị switch Cisco nexus để tạo 1 port channel nối xuống switch access. Bây giờ chúng ta sẽ xét tới các trường hợp lỗi các link trong vPC

- Khi đó thiết bị trong vPC là Secondary sẽ suppend các cổng thuộc vPC để tránh bị loop trong mạng. Traffic lúc này sẽ đi qua vPC Primary mà không có sự gián đoạn nào. Trong trường hợp đường uplink là đường vPC và có 1 thiết bị cắm vào Secondary ( không thuộc vPC) thì thiết bị đó sẽ mất kết nối

- Trong trường hợp Keepalive Link lỗi, không có sự thay đổi vai trò giữa vPC (chính / phụ) và không có thời gian ngừng hoạt động trong mạng.

- Trong trường hợp 1 switch trong vPC bị lỗi, thiết bị còn lại sẽ biết được do không nhận được bản tin keepalive. Lúc này traffic sẽ đi qua switch còn lại.

-Lúc này cả 2 thiết bị đều là Primary và sẽ xảy ra loop trong mạng, gây mất ổn định hệ thống mạng.

Như vậy chúng ta đã hoàn thành cấu hình vPC và các trường hợp lỗi trong vPC. Tùy từng mô hình chúng ta sẽ quy hoạch các port vào vPC cho hợp lý.

Chúc các bạn thành công!!!

I. Giới Thiệu Về vPC.

II. Thành Phần Kiến Trúc của vPC.

III. Hướng dẫn cấu hình vPC trên Cisco.

IV. Các trường hợp Failure.

I. Giới Thiệu Về vPC.

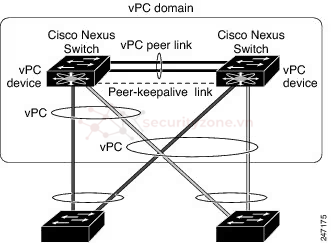

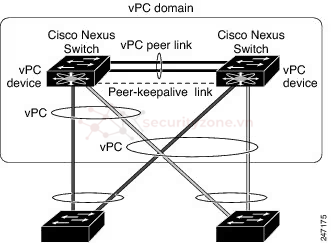

- vPC là viết tắt của virtual Port Channel, là một công nghệ ảo hóa, được ra mắt vào năm 2009, cho phép các liên kết vật lý trên hai thiết bị Cisco Nexus 3000 5000 7000 hoặc 9000 khác nhau có thể được gom lại thành 1 cổng logic (channel) để kết nối tới các thiết bị Endpoint. Endpoint có thể là một switch, máy chủ, router hoặc bất kỳ thiết bị nào khác hỗ trợ công nghệ LACP (Etherchannel). Điều này giúp tạo ra nhiều đường truyền song song, tăng cường độ tin cậy và băng thông mạng, đồng thời cho phép phân phối lưu lượng hiệu quả hơn. Nói đơn giản, vPC giúp kết nối mạng ổn định và nhanh hơn bằng cách sử dụng nhiều đường kết nối cùng lúc.

II. Thành Phần Kiến Trúc của vPC.

- Kiến trúc vPC bao gồm các thành phần sau:

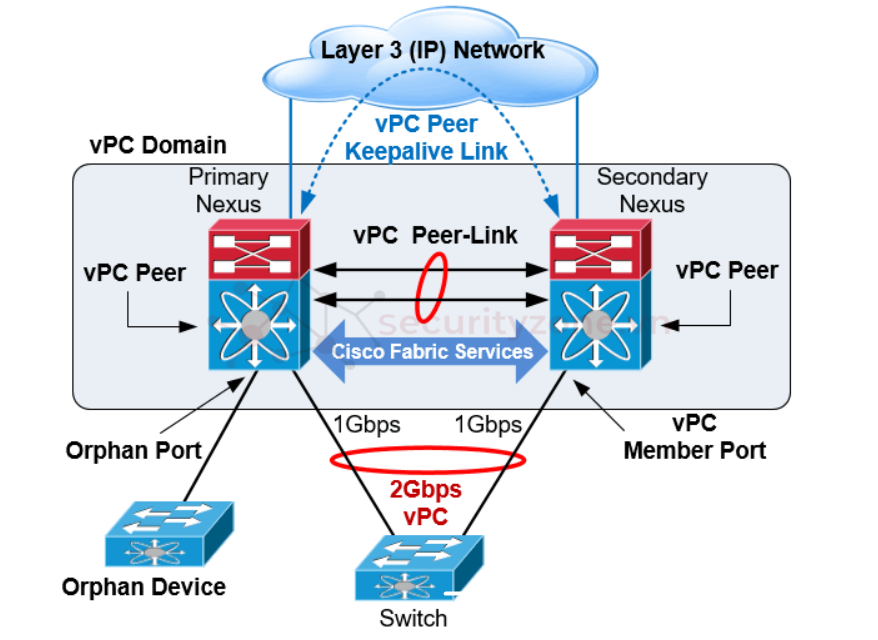

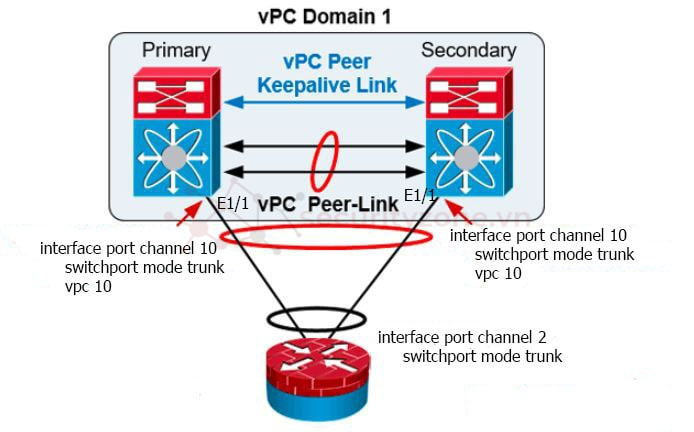

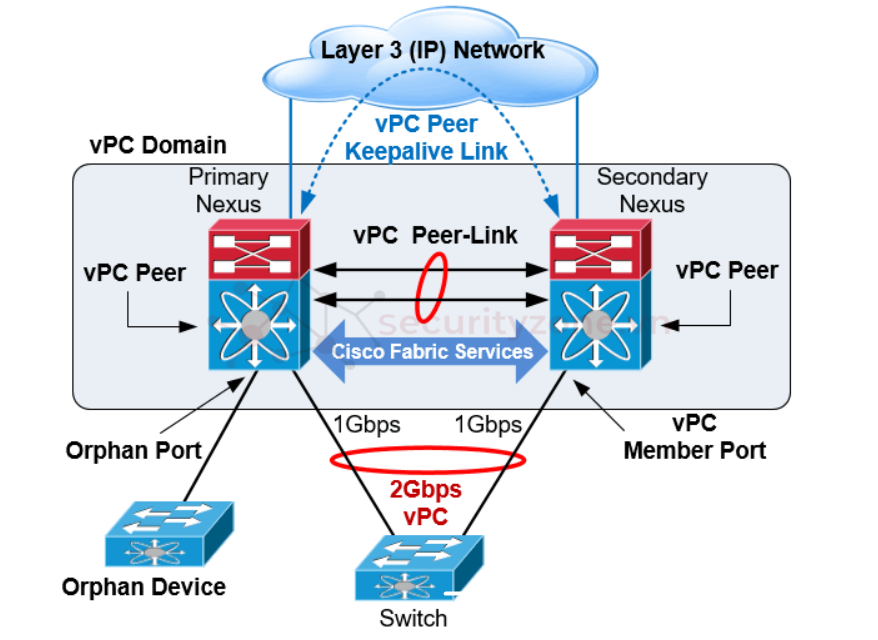

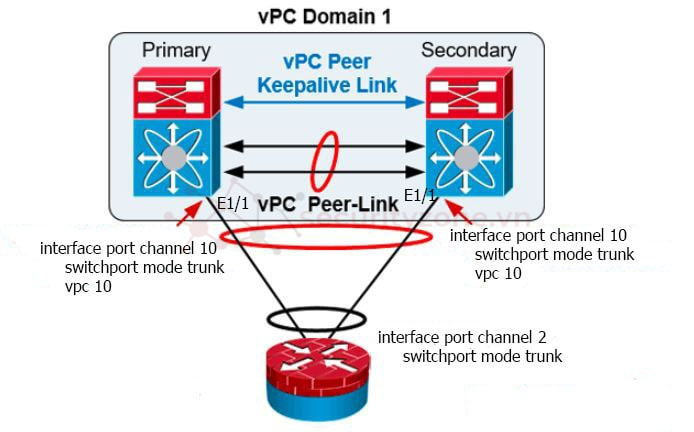

vPC Peer

- Mô hình virtual Port Channel bao gồm 2 thiết bị switch Cisco Nexus trong 1 cặp, một thiết bị hoạt động ở chế độ Primary và 1 thiết bị Secondary cho phép các thiết bị khác kết nối tới 2 switch này bằng Multi-Channel Ethernet (MEC). Hai thiết bị này được gọi là vPC Peer và được kết nối với nhau thông qua vPC Peer Link.

vPC Peer Link

- vPC peer-link là thành phần kết nối quan trọng nhất trong thiết lập virtual Port Channel. vPC peer-link được sử dụng để đồng bộ hóa trạng thái giữa 2 thiết bị vPC thông qua các gói điều khiển vPC để tạo ra một mặt phẳng điều khiển duy nhất (1 switch logical). Trong trường hợp thiết bị vPC cũng là switch layer 3, vPC peer-link mang các gói Hot Standby Router Protocol (HSRP).vPC Peer Keepalive Link

-vPC Peer Keepalive Link là đường link Layer 3 được sử dụng để xác định các thiết bị trong cụm vPC và các đường vPC Peer Link có hoạt động hay không. Trên liên kết này, chỉ có các gói tin nhỏ được gửi đi để thông báo rằng switch đang hoạt động, không có dữ liệu lớn nào được truyền. Thời gian mặc định của các gói tin này là 1giây và timeout là 5 giây.vPC Domain

-vPC domain là thông số để xác định các thiết bị switch Cisco Nexus nào đang chung 1 miền vPC. Các Switch Nexus trong 1 cụm vPC phải chung vPC Domain.III. Hướng dẫn cấu hình vPC trên Cisco.

Bước 1: bật tính năng vPC, interface-vlan, LACP và cấu hình vPC domainChỉ số vPC domain number phải giống nhau trên 2 switch.

Bật vPC và cấu hình vPC trên switch 1 (Primary)

Cấu hình tương tự trên thiết bị thứ 2 (Secondary)vPC-Primary(config)# feature vpc

vPC-Primary(config)# feature lacp

vPC-Primary(config)# feature interface-vlan

vPC-Primary(config)# vpc domain 1

vPC-Secondary(config)# feature vpc

vPC-Secondary(config)# feature lacp

vPC-Secondary(config)# feature interface-vlan

vPC-Secondary(config)# vpc domain 1

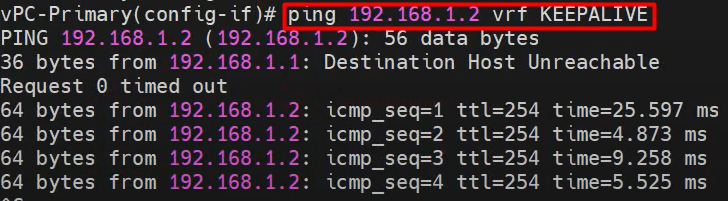

Bước 2: Cấu hình vPC Peer Keepalive link

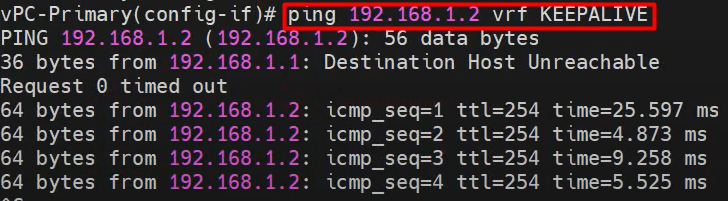

- vPC Peer Keepalive link có thể sử dụng link Layer 3 bằng cách đặt IP 2 đầu hoặc sử dụng interface VLAN. Trong ví dụ này mình sử dụng Interface VLAN và gán các interface này vào 1 VRF ( keepalive) để cô lập và không cho các interface này định tuyến trong mạng.Cấu hình tương tự trên switch Secondary.vPC-Primary(config)# vlan 23 //tạo vlan 23vPC-Primary(config-vlan)# name keepalivevPC-Primary(config)# vrf context keepalive //tạo vrf keepalive để cô lập vlan23vPC-Primary(config)#interface Vlan23vPC-Primary(config-if)#vrf member keepalive //gán vlan 23 vào vrf keepalivevPC-Primary(config-if)#ip address 192.168.1.1/24vPC-Primary(config)#interface Ethernet1/32 //sử dụng cổng E1/23 là cổng keepalivevPC-Primary(config-if)#switchport mode accessvPC-Primary(config-if)#switchport access vlan 23

Kiểm tra kết nối giữa 2 đầu keepalivevPC-Secondary(config)# vlan 23 //tạo vlan 23vPC-Secondary(config-vlan)# name keepalivevPC-Secondary(config)# vrf context keepalive //tạo vrf keepalive để cô lập vlan23vPC-Secondary(config)#interface Vlan23vPC-Secondary(config-if)#vrf member keepalive //gán vlan 23 vào vrf keepalivevPC-Secondary(config-if)#ip address 192.168.1.2/24vPC-Secondary(config)#interface Ethernet1/32 //sử dụng cổng E1/23 là cổng keepalivevPC-Secondary(config-if)#switchport mode accessvPC-Secondary(config-if)#switchport access vlan 23

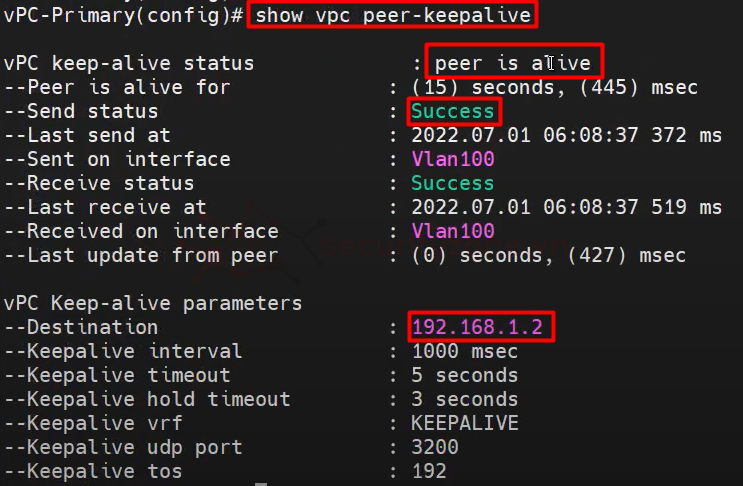

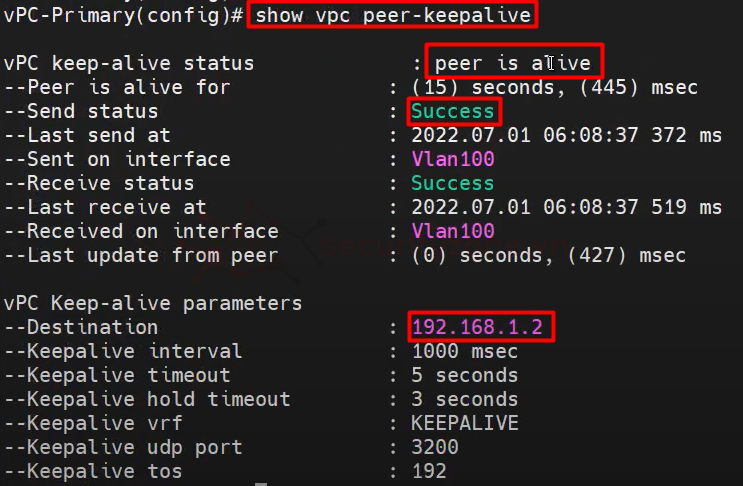

Bước 3: Cấu hình keepalive vPC peer

Cấu hình trên thiết bị PrimaryCấu hình trên thiết bị SecondaryvPC-Primary(config)# vpc domain 1

vPC-Primary (config-vpc-domain)# peer-keepalive destination 192.168.1.2 source 192.168.1.1 vrf keepalive

Kiểm tra cấu hìnhvPC-Secondary(config)# vpc domain 1

vPC-Secondary(config-vpc-domain)# peer-keepalive destination 192.168.1.2 source 192.168.1.1 vrf keepalive

Bước 4: Cấu hình vPC Peer Link

Trong ví dụ này chúng ta sử dụng cổng E1/2 và E1/3 được gom lại thành 1 port channel 10 để làm vPC Peer LinkCấu hình tương tự trên thiết bị SecondaryvPC-Primary(config)# interface ethernet 1/2-3

vPC-Primary(config-if-range)# channel-group 23 mode active

vPC-Primary(config)# interface port-channel 23

vPC-Primary(config-if)# switchport mode trunk

vPC-Primary(config-if)# vpc peer-link

vPC-Primary(config-if)# spanning-tree port type network

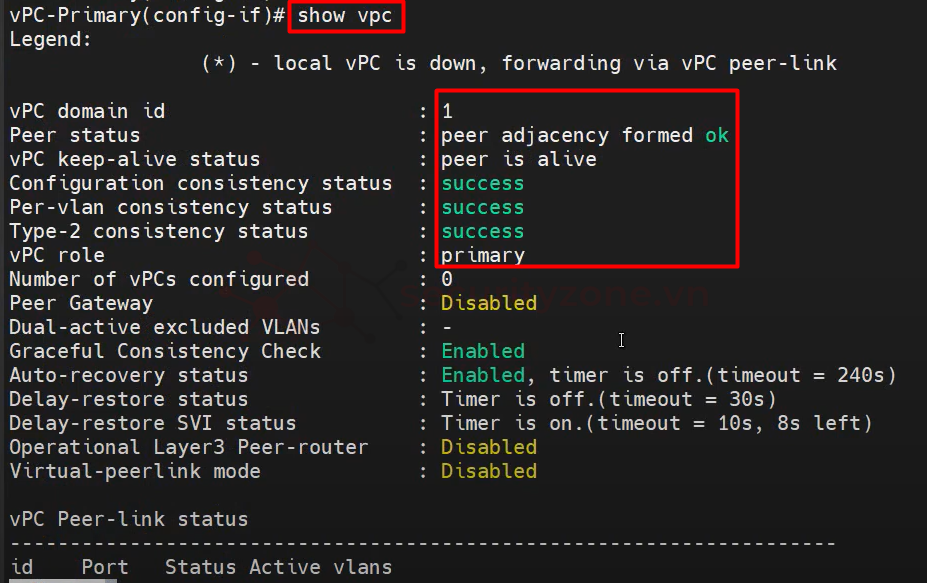

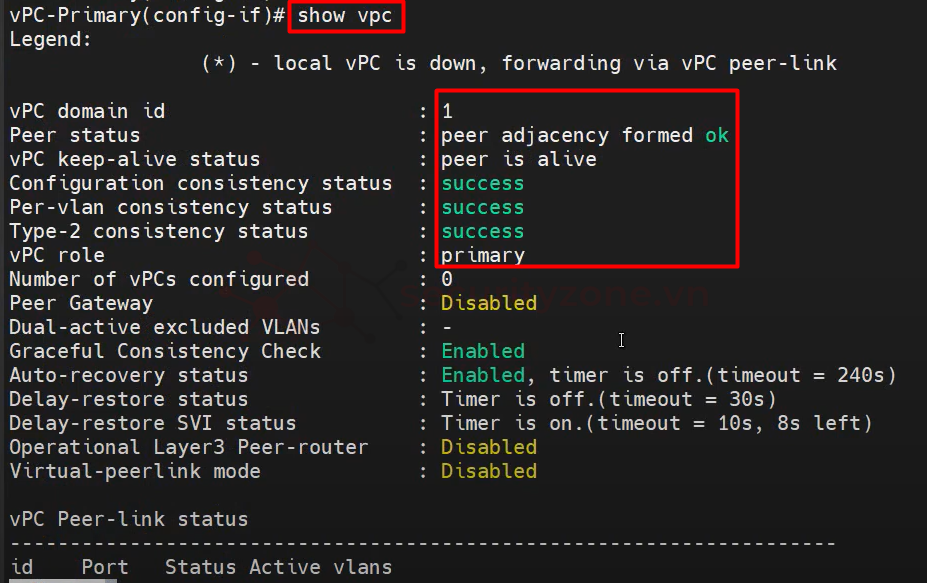

Kiểm tra cấu hình vPC trên PrimaryvPC-Secondary(config)# interface ethernet 1/2-3

vPC-Secondary(config-if-range)# channel-group 23 mode active

vPC-Secondary(config)# interface port-channel 23

vPC-Secondary(config-if)# switchport mode trunk

vPC-Secondary(config-if)# vpc peer-link

vPC-Secondary(config-if)# spanning-tree port type network

Bước 5: Cấu hình vPC gom các port trên 2 switch vào 1 channel để kết nối tới các thiết bị khác

Cấu hình trên Primary

Cấu hình trên SecondaryvPC-Primary(config)#interface Ethernet1/1

vPC-Primary(config-if)#switchport mode trunk

vPC-Primary(config-if)#channel-group 10 mode active

vPC-Primary(config-if)#exit

vPC-Primary(config)#interface port-channel 10

vPC-Primary(config-if)#switchport mode trunk

vPC-Primary(config-if)#vpc 10

Cấu hình port channel trên thiết bị switch accessvPC-Secondary(config)#interface Ethernet1/1

vPC-Secondary(config-if)#switchport mode trunk

vPC-Secondary(config-if)#channel-group 10 mode active

vPC-Secondary(config-if)#exit

vPC-Secondary(config)#interface port-channel 10

vPC-Secondary(config-if)#switchport mode trunk

vPC-Secondary(config-if)#vpc 10

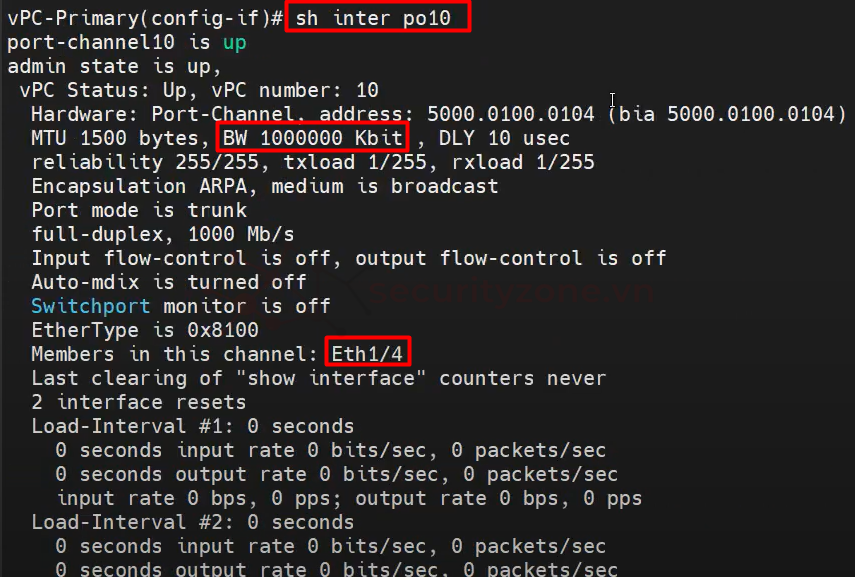

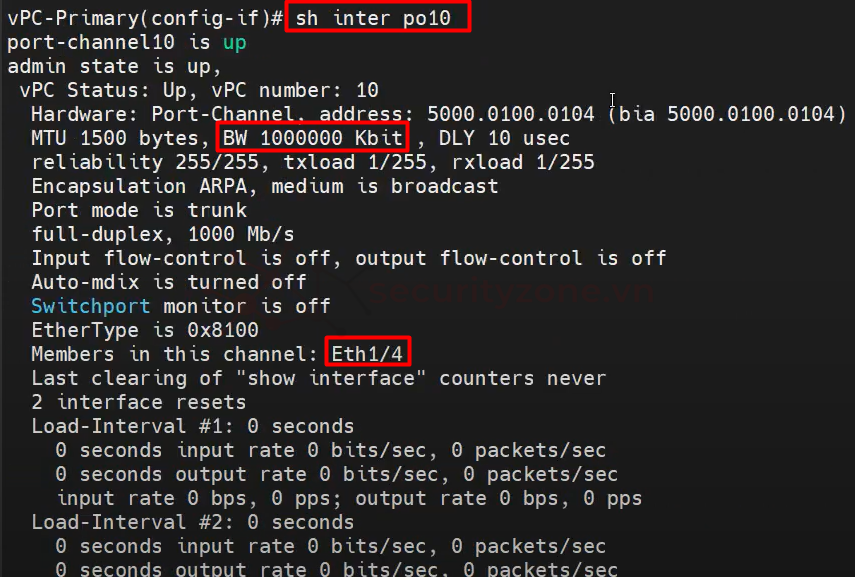

Kiểm tra trạng thái port channel trên PrimarySW-Access(config)#interface range FastEthernet1/1-2

SW-Access(config-if)#switchport mode trunk

SW-Access(config-if)#channel-group 2 mode active

SW-Access(config-if)#exit

SW-Access(config)#interface port-channel 2

SW-Access(config-if)#switchport mode trunk

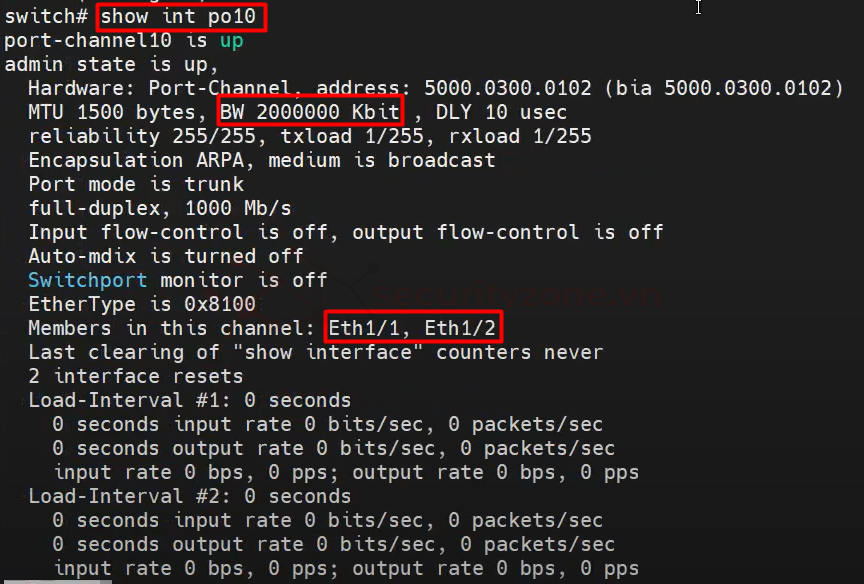

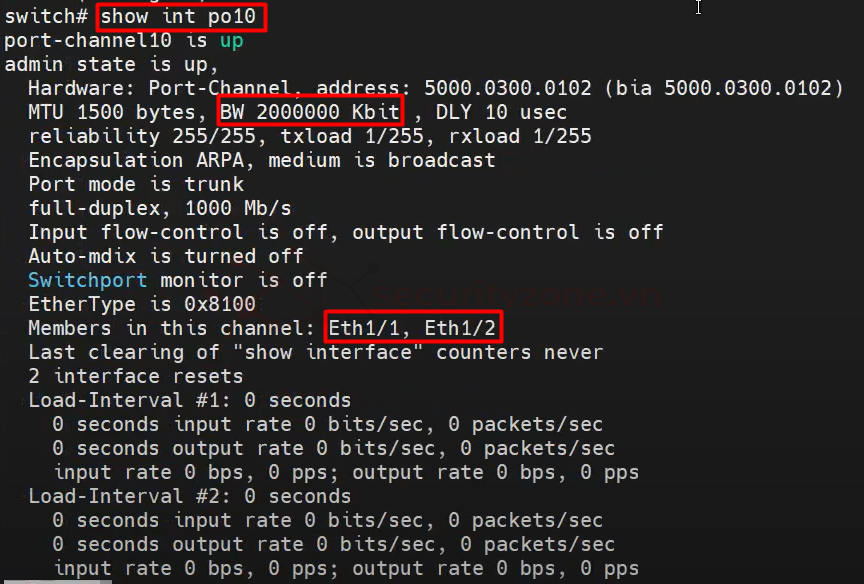

Kiểm tra trạng thái port channel trên SW-Access

IV. Các trường hợp Failure.

- Vậy là chúng ta đã cấu hình xong vPC trên 2 thiết bị switch Cisco nexus để tạo 1 port channel nối xuống switch access. Bây giờ chúng ta sẽ xét tới các trường hợp lỗi các link trong vPC

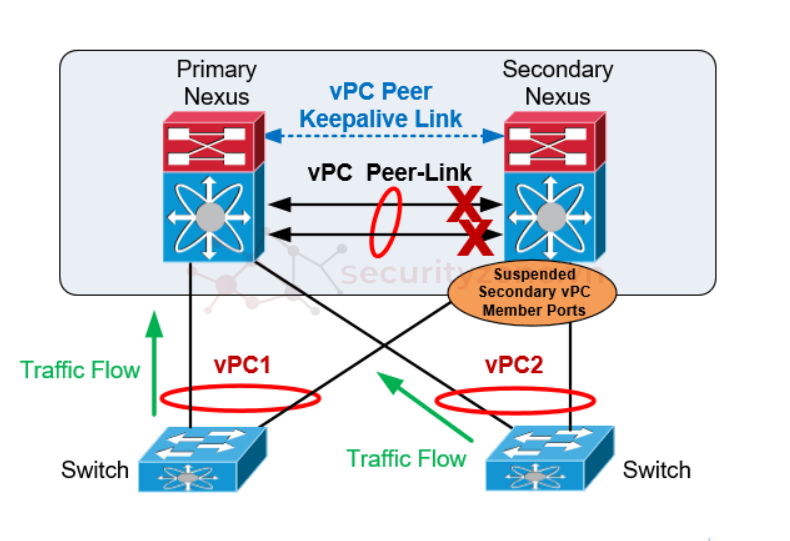

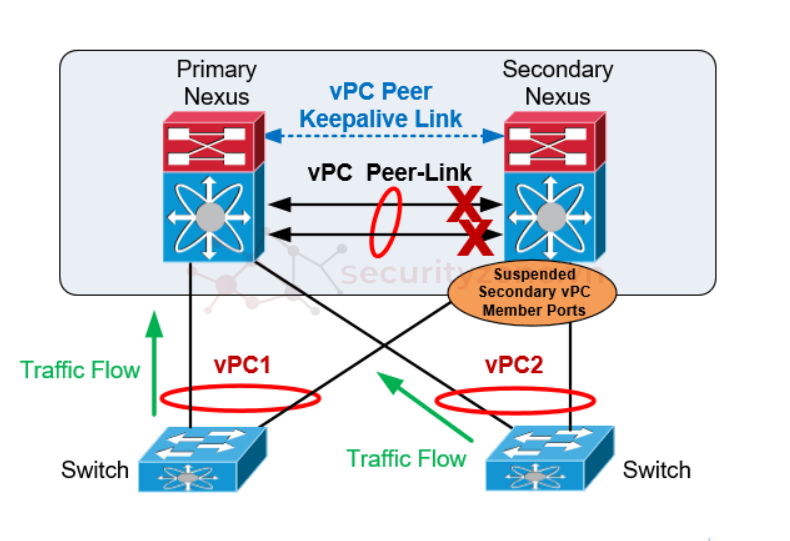

Trường hợp 1: vPC Peer link Failure

Trong trường hợp vPC Peer link bị lỗi trạng thái của vPC Peer sẽ được kiểm tra bằng Peer Keepalive Link.

- Khi đó thiết bị trong vPC là Secondary sẽ suppend các cổng thuộc vPC để tránh bị loop trong mạng. Traffic lúc này sẽ đi qua vPC Primary mà không có sự gián đoạn nào. Trong trường hợp đường uplink là đường vPC và có 1 thiết bị cắm vào Secondary ( không thuộc vPC) thì thiết bị đó sẽ mất kết nối

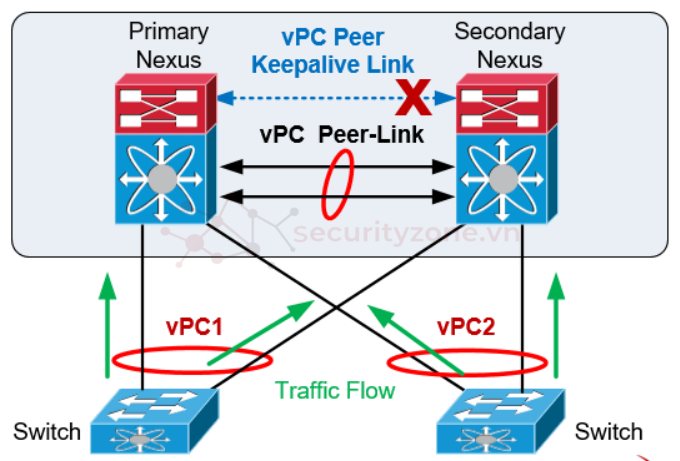

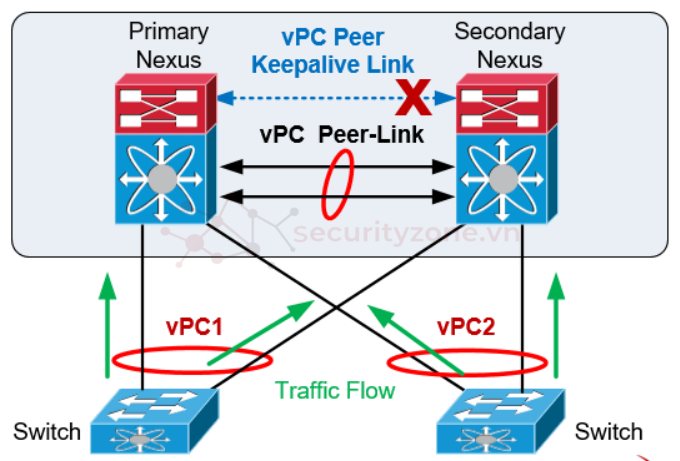

Trường hợp 2: vPC Peer Keepalive lỗi

- Trong trường hợp Keepalive Link lỗi, không có sự thay đổi vai trò giữa vPC (chính / phụ) và không có thời gian ngừng hoạt động trong mạng.

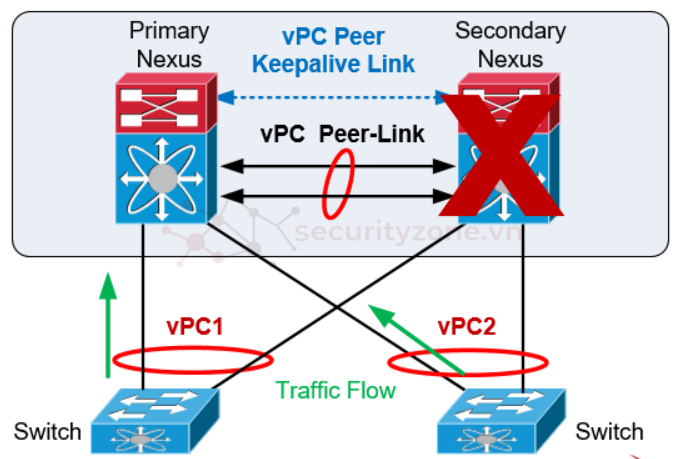

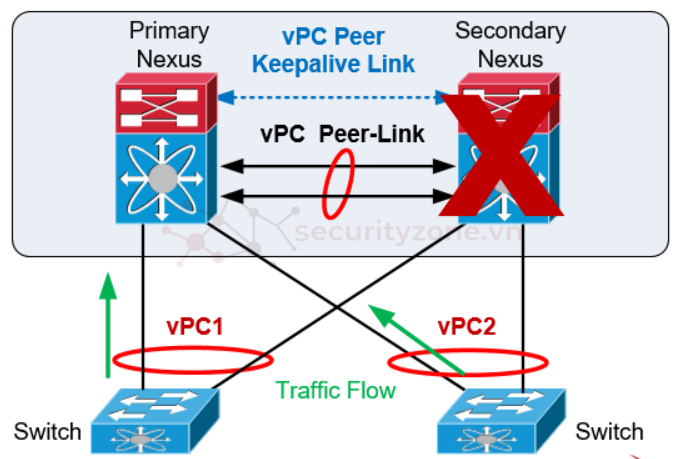

Trường hợp 3: vPC Peer Switch Lỗi

- Trong trường hợp 1 switch trong vPC bị lỗi, thiết bị còn lại sẽ biết được do không nhận được bản tin keepalive. Lúc này traffic sẽ đi qua switch còn lại.

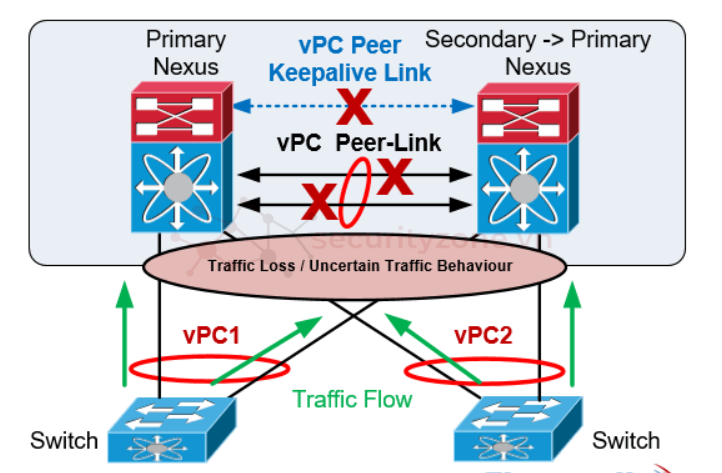

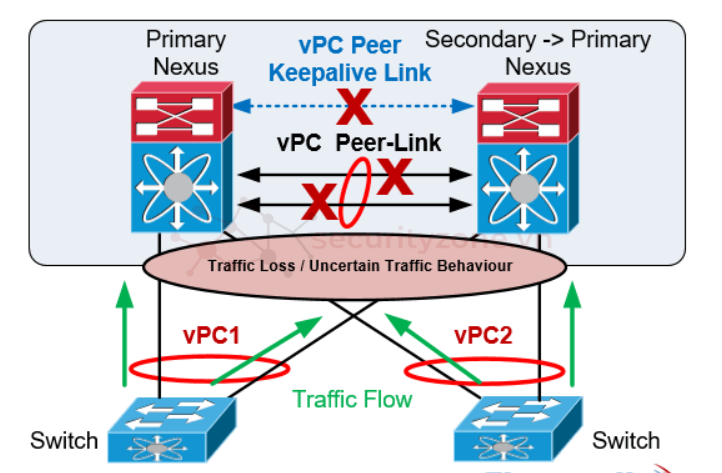

Trường hợp 4: cả peer-link và keepalive link đều lỗi

-Lúc này cả 2 thiết bị đều là Primary và sẽ xảy ra loop trong mạng, gây mất ổn định hệ thống mạng.

Như vậy chúng ta đã hoàn thành cấu hình vPC và các trường hợp lỗi trong vPC. Tùy từng mô hình chúng ta sẽ quy hoạch các port vào vPC cho hợp lý.

Chúc các bạn thành công!!!