kevink

Intern

Trong các doanh nghiệp có nhiều chi nhánh, việc thiết lập kết nối an toàn và liên tục giữa các văn phòng là cực kỳ quan trọng để bảo vệ dữ liệu nội bộ.

Mục lục:

1. Mô hình

2. Cấu hình VPN site-to-site

3. Kết luận

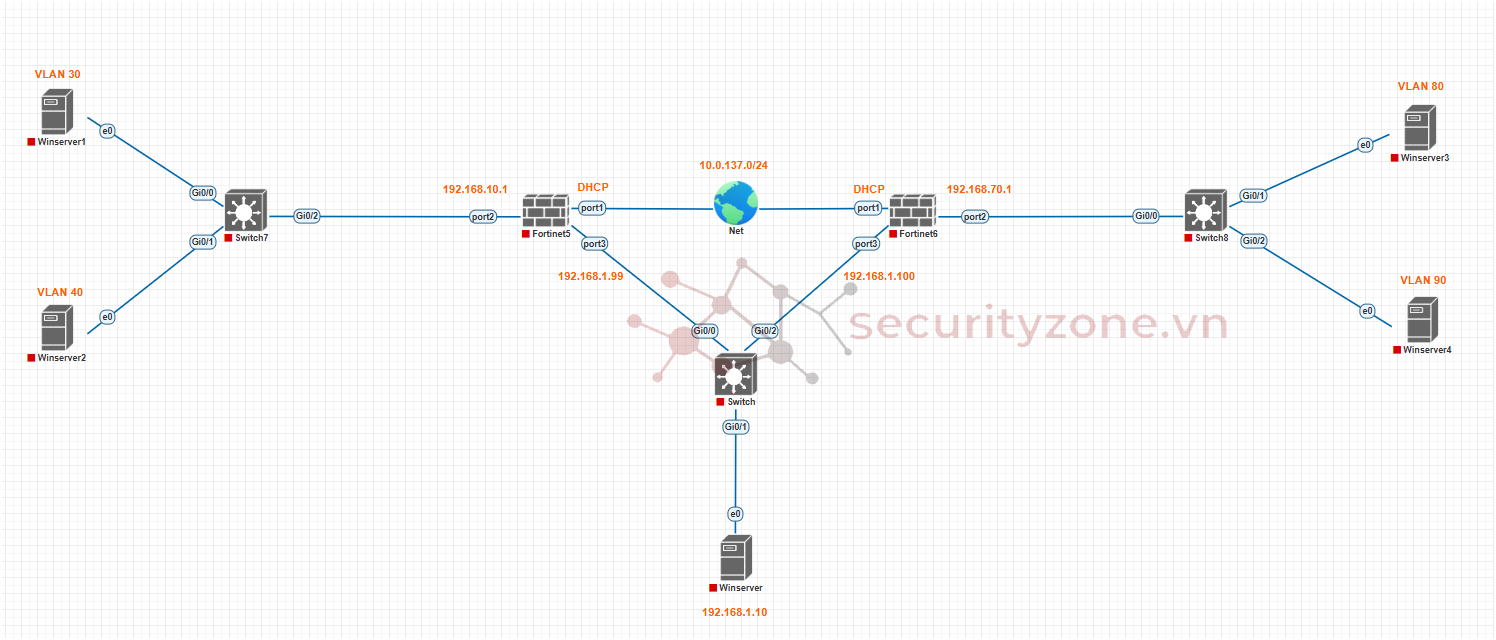

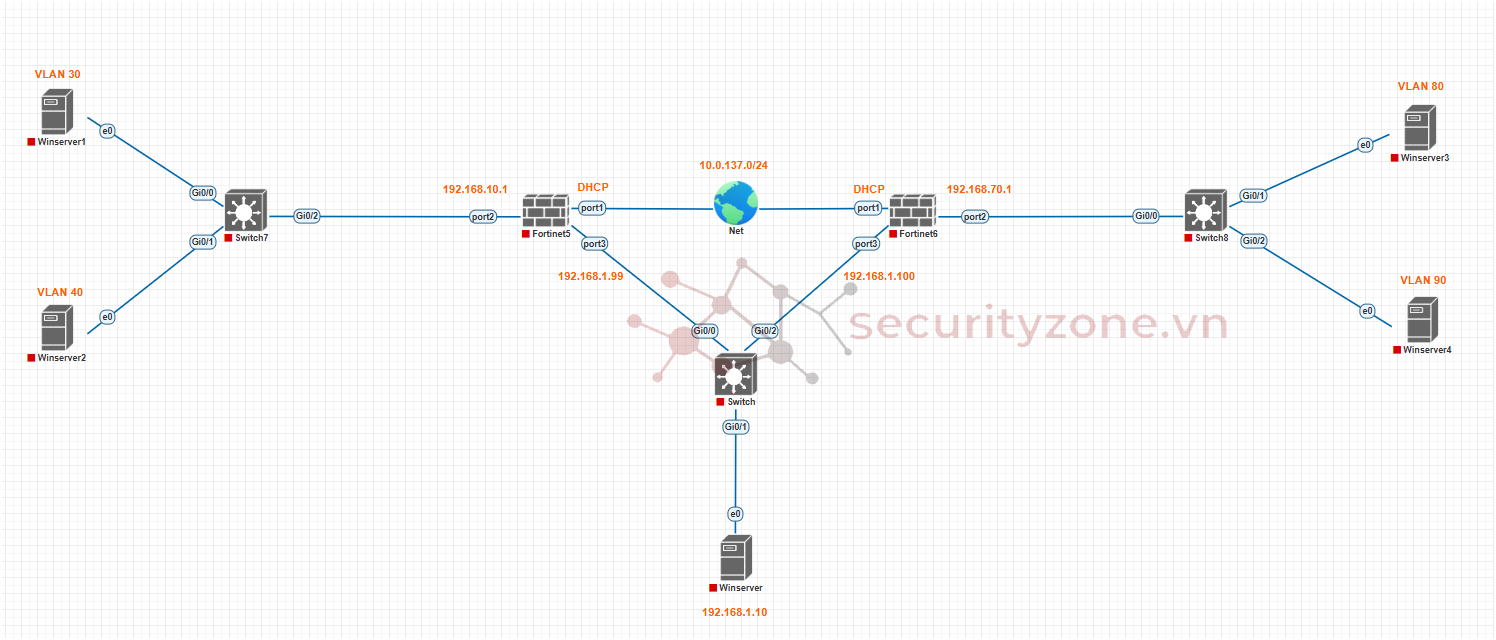

1. Mô hình

2. Cấu hình VPN site-to-site

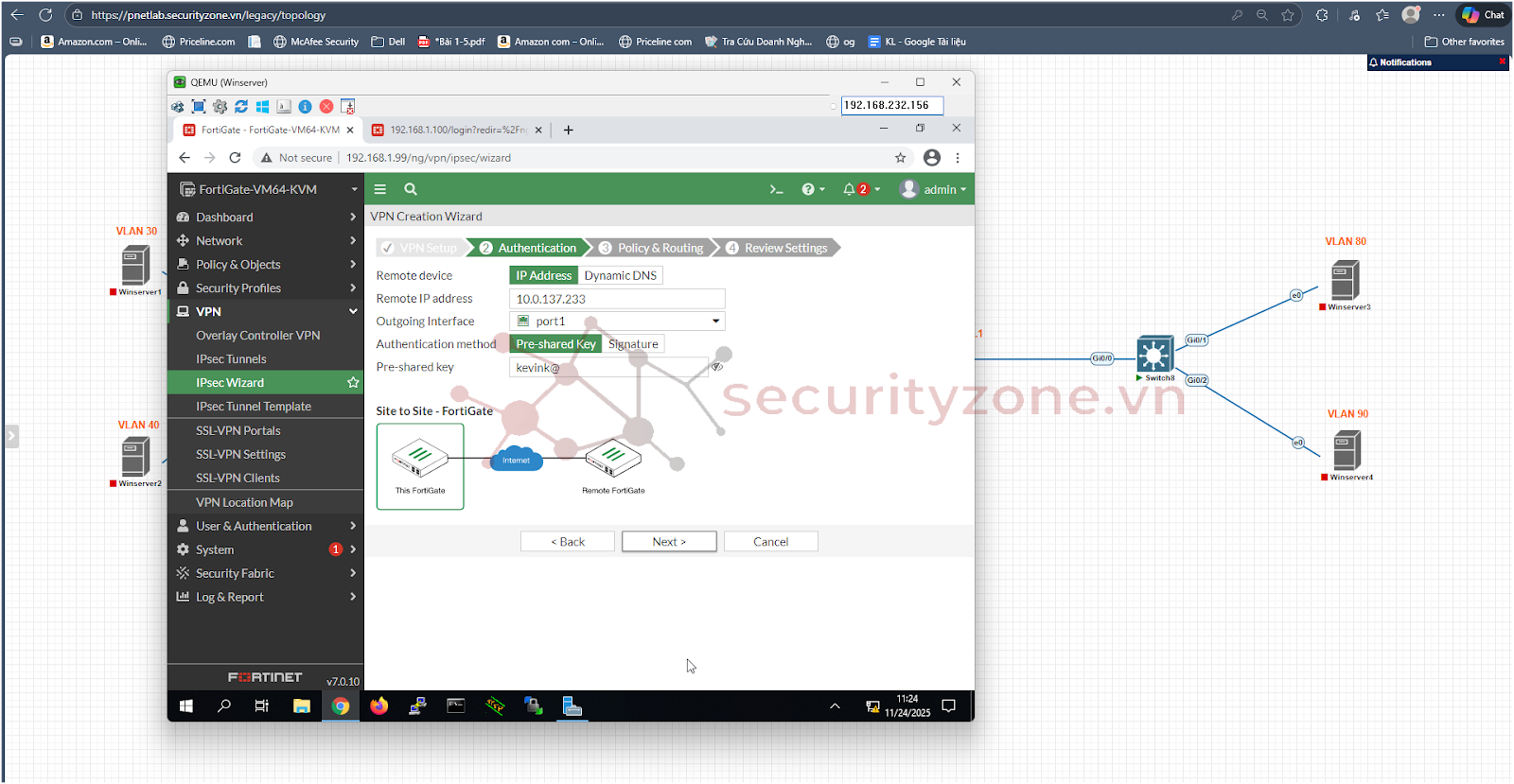

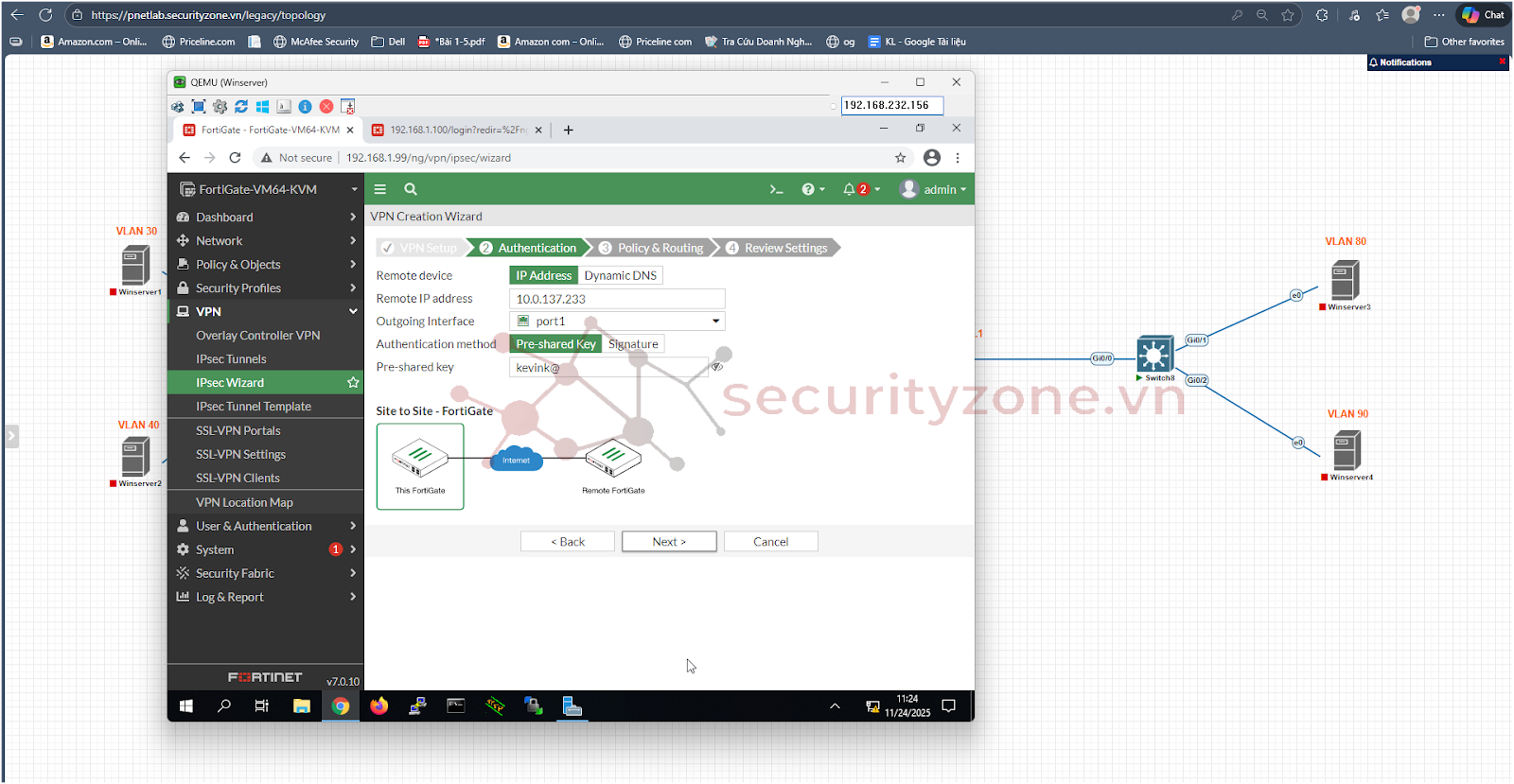

- Ta đặt remote IP address là 10.0.137.233 ( là địa chỉ IP WAN của site remote VPN firewall mình muốn thực hiện kết nối VPN vào ) outgoing là port 1 và đặt preshared Key theo mình mong muốn ( lưu ý đặt xong là phải nhớ preshared key nhé )

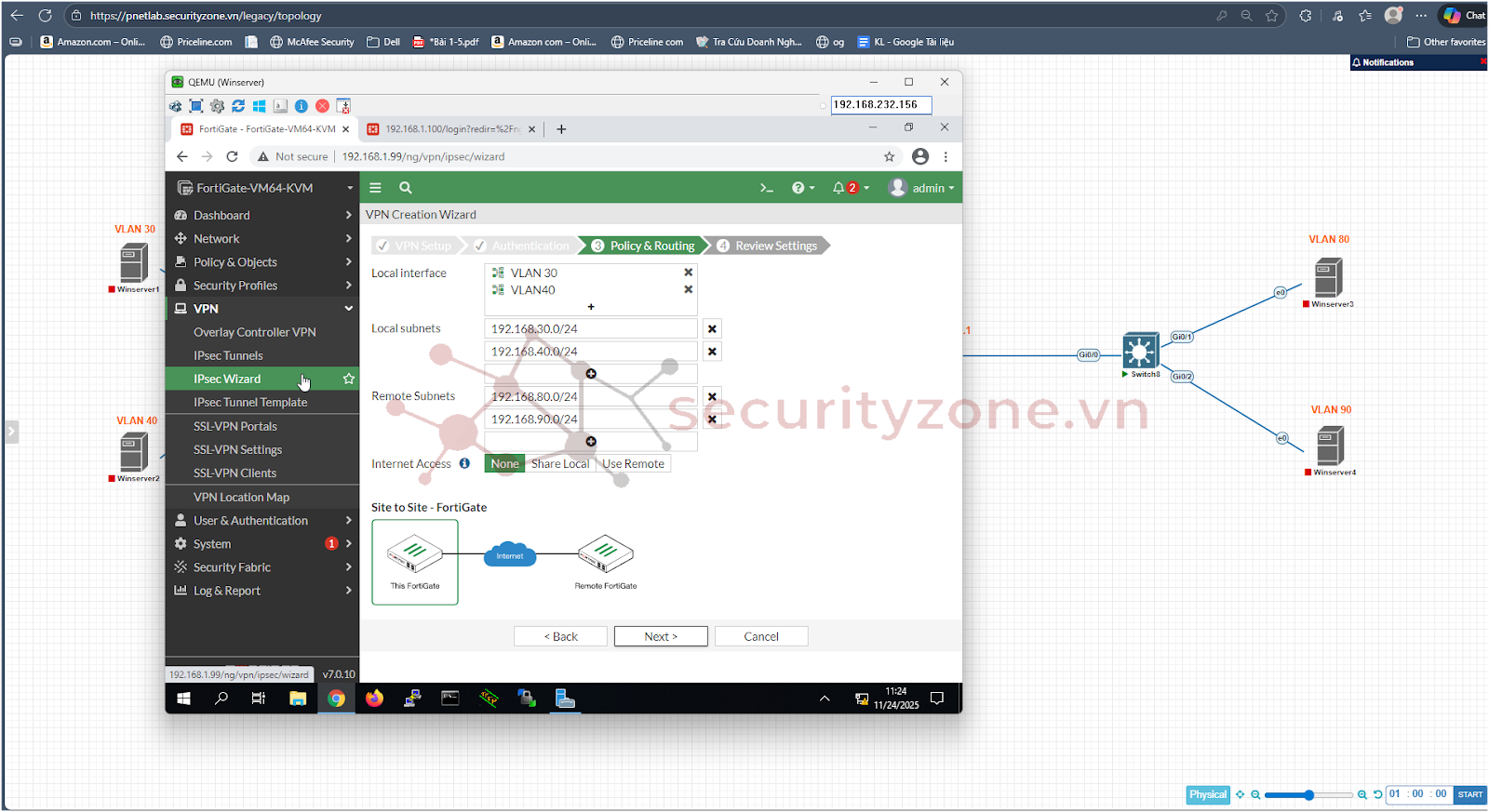

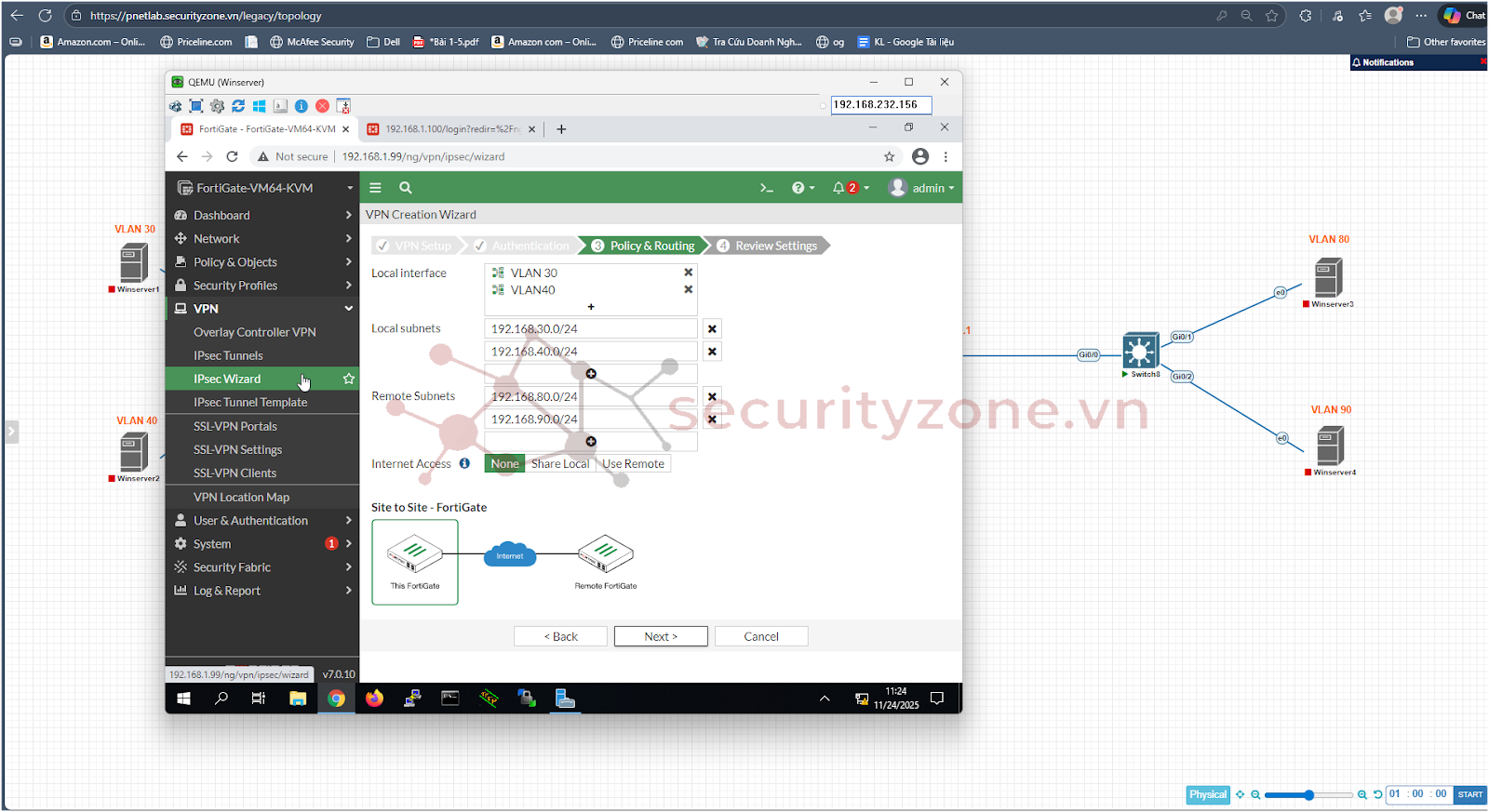

- Ta đặt Local interface là những network interface ta đặt trong mạng LAN của firewall 192.168.1.99. Ở đây của mình là VLAN30, VLAN40

- Local subnet là dãy IP của mình trong mạng LAN đó là 192.168.30.0/24 và 192.168.40.0/24

- Remote subnets là địa chỉ mình muốn liên lạc đến đó là VLAN80, VLAN90 và có địa chỉ remote subnet là 192.168.80.0/24 và 192.168.90.0/24

- Đối với firewall còn lại thì mình cấu hình tương tự

Địa chỉ IP là địa chỉ IP cổng WAN của firewall remote bên mình muốn truy cập ( ở đây IP WAN là của firewall Fortinet 5 có địa chỉ IP là 10.0.137.161 ) vào nhớ nhập chính xác preshared key

Local Interface là VLAN80, VLAN90, Local subnets lần lượt là 192.168.80.0/24 và 192.168.90.0/24 còn remote subnets là IP dãy LAN bên firewall fortinet5 192.168.30.0/24 và 192.168.40.0/24

- Máy thuộc VLAN 30 có thể ping được đến máy thuộc VLAN 80 và ngược lại

3. Kết luận

- Qua quá trình triển khai VPN Site-to-Site, có thể thấy đây là giải pháp hiệu quả trong việc kết nối an toàn giữa các mạng nội bộ ở những vị trí địa lý khác nhau thông qua hạ tầng Internet. VPN Site-to-Site giúp các chi nhánh trao đổi dữ liệu như trong cùng một mạng nội bộ, đồng thời đảm bảo tính bảo mật nhờ cơ chế mã hóa và xác thực.

- Các giải pháp truyền thống như đường truyền thuê riêng (leased line) đảm bảo an toàn, nhưng lại đi kèm với chi phí rất cao và thiếu tính linh hoạt khi mở rộng.

Vì vậy ta đã có giải pháp: VPN Site-to-Site qua Internet

Để giải quyết bài toán chi phí mà vẫn duy trì bảo mật ở mức cao, VPN Site-to-Site qua Internet là lựa chọn tối ưu:- Nguyên lý: Giải pháp này tạo ra một "đường hầm mã hóa" (Encrypted Tunnel) qua mạng Internet công cộng, cho phép hai hệ thống mạng cục bộ (LAN) tại các địa điểm khác nhau kết nối và giao tiếp như thể chúng đang nằm trên cùng một mạng.

- An toàn & Tự động: Dữ liệu được mã hóa tại tường lửa (Firewall/NGFW) đầu vào và giải mã tại tường lửa đầu ra. Toàn bộ quá trình này diễn ra tự động và minh bạch với người dùng cuối, đảm bảo dữ liệu truyền tải được bảo mật tuyệt đối khỏi các mối đe dọa bên ngoài.

Mục lục:

1. Mô hình

2. Cấu hình VPN site-to-site

3. Kết luận

1. Mô hình

- Bên nhánh firewalll Fortinet5 có địa chỉ IP port2 là 192.168.10.1 và bên trong mạng LAN bên Fortinet5 được chia ra thành 2 VLAN đó là VLAN 30 và VLAN 40

- Bên nhánh firewalll Fortinet6 có địa chỉ IP port2 là 192.167.70.1 và bên trong mạng LAN bên Fortinet6 được chia ra thành 2 VLAN đó là VLAN 80 và VLAN 90

- Port1 của cả 2 firewall đều đang được cấu hình sử dụng mode DHCP và static route là 10.0.137.254/24 ( được lấy theo chế độ Dynamic)

2. Cấu hình VPN site-to-site

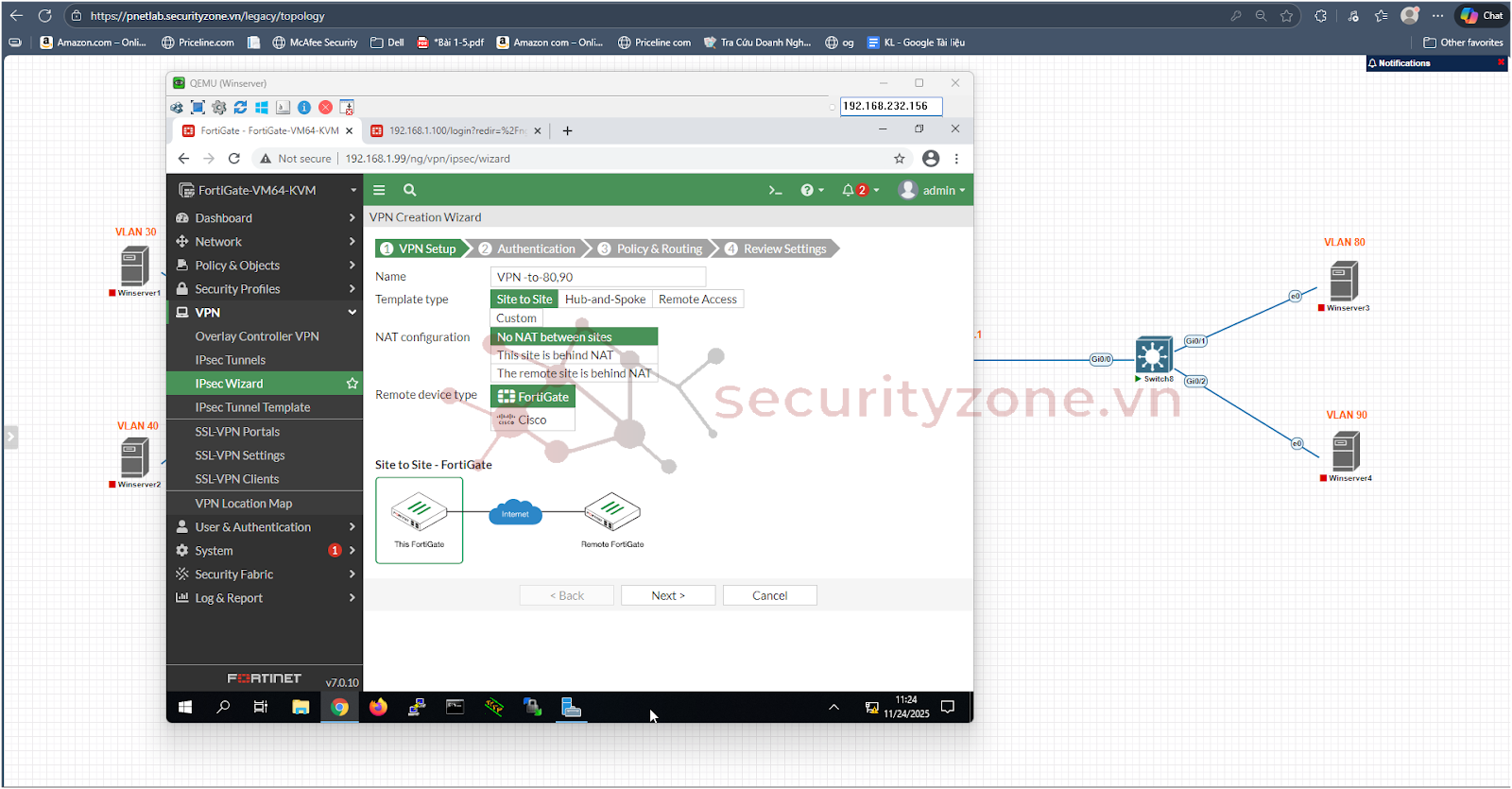

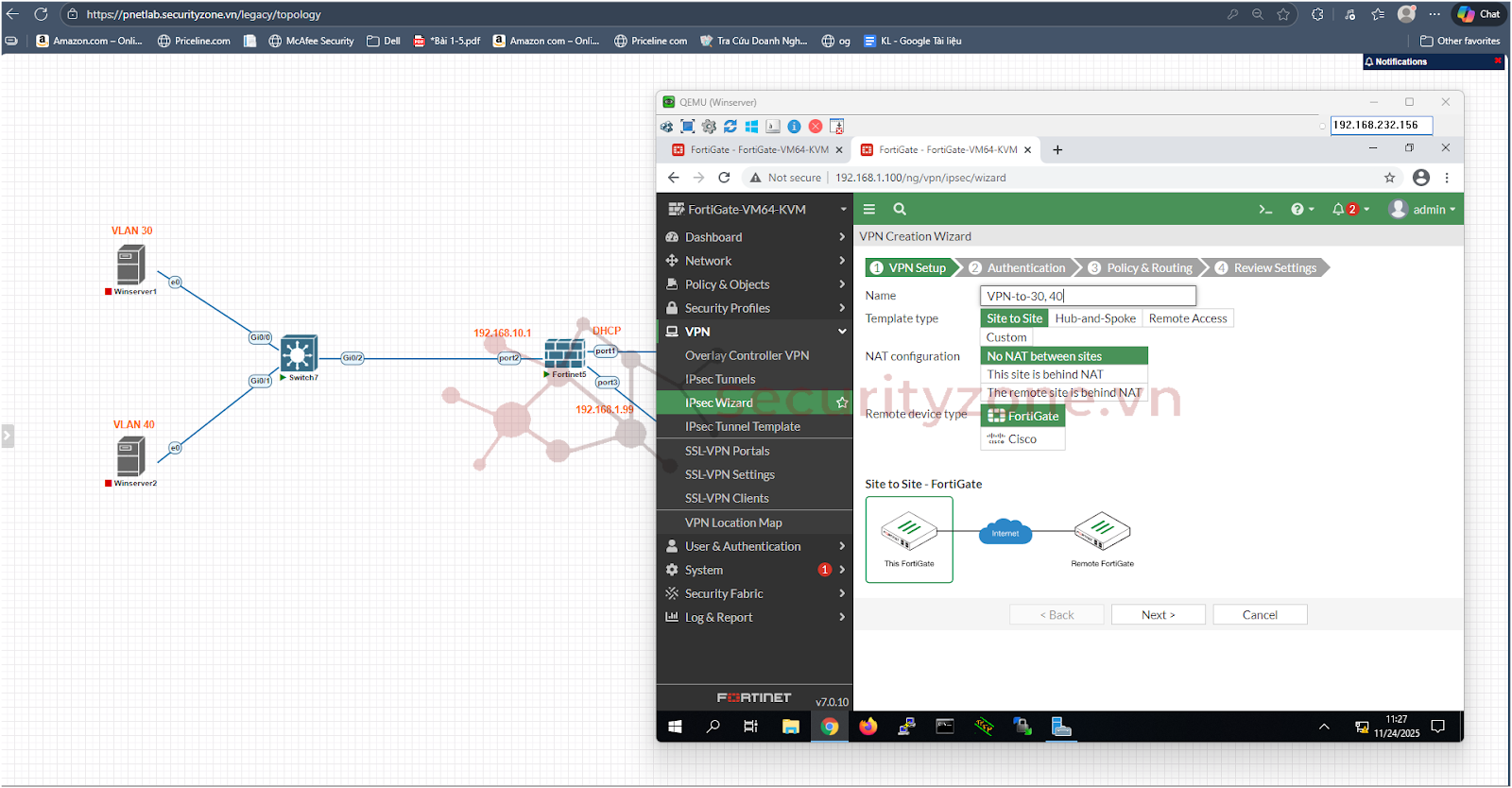

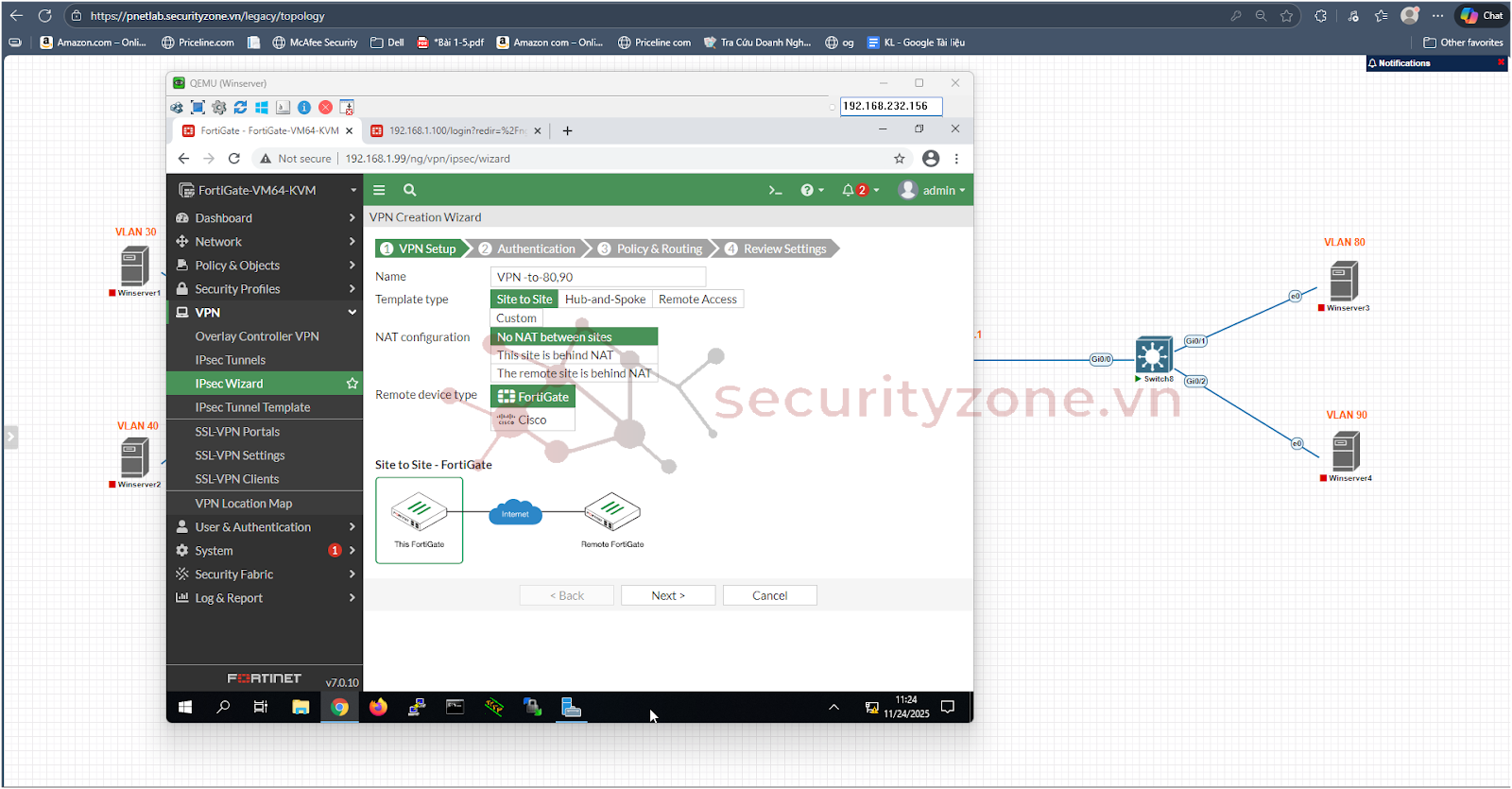

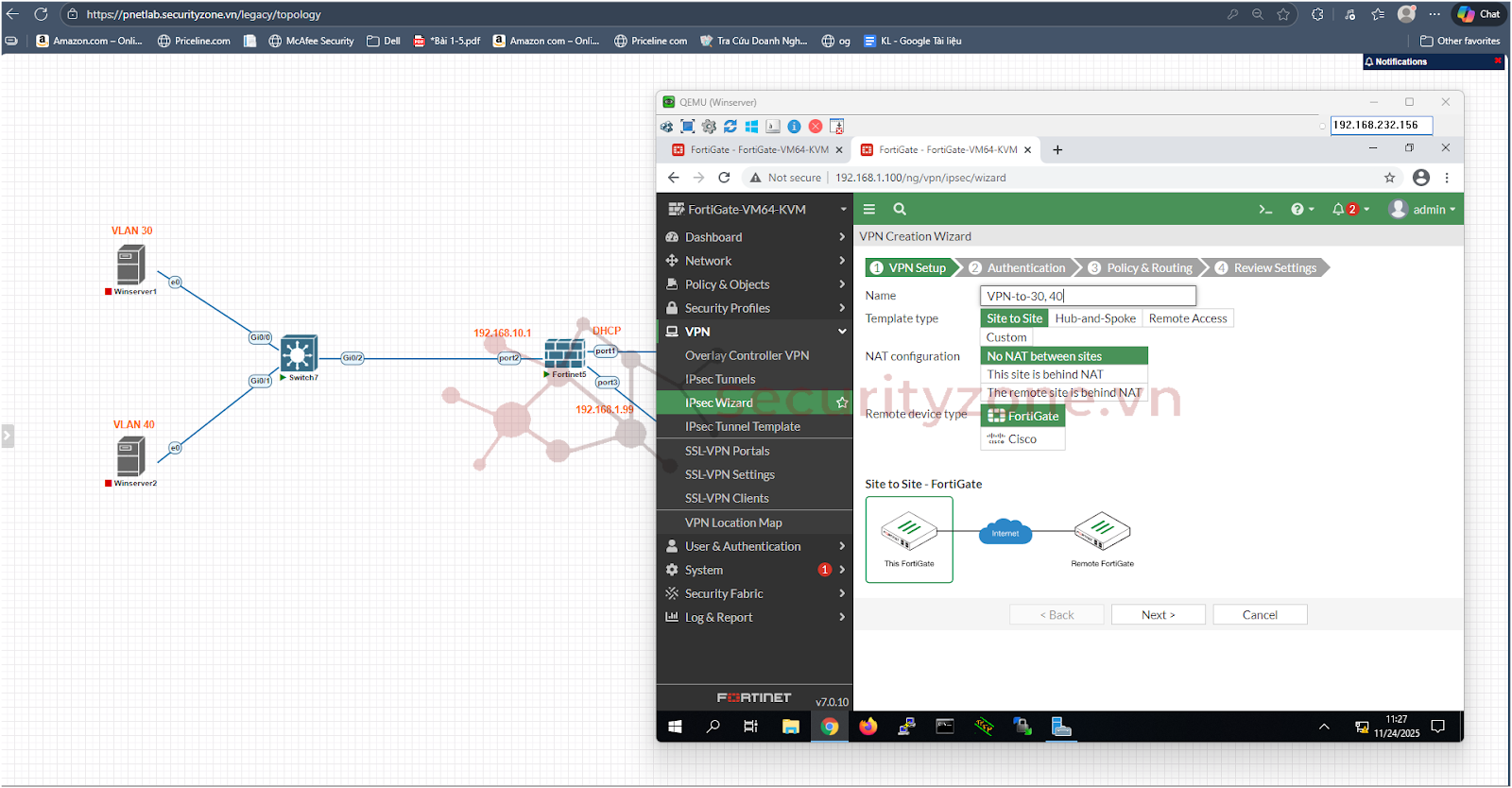

- Vào phần VPN → IPsec Wizard

- Đặt Name là VPN-to-80,90 ( bạn muốn đặt tên nào cho dễ nhớ cũng được )

- Template type thì mình đặt là site-to-site và phần cấu hình NAT thì mình chọn No NAT between sites

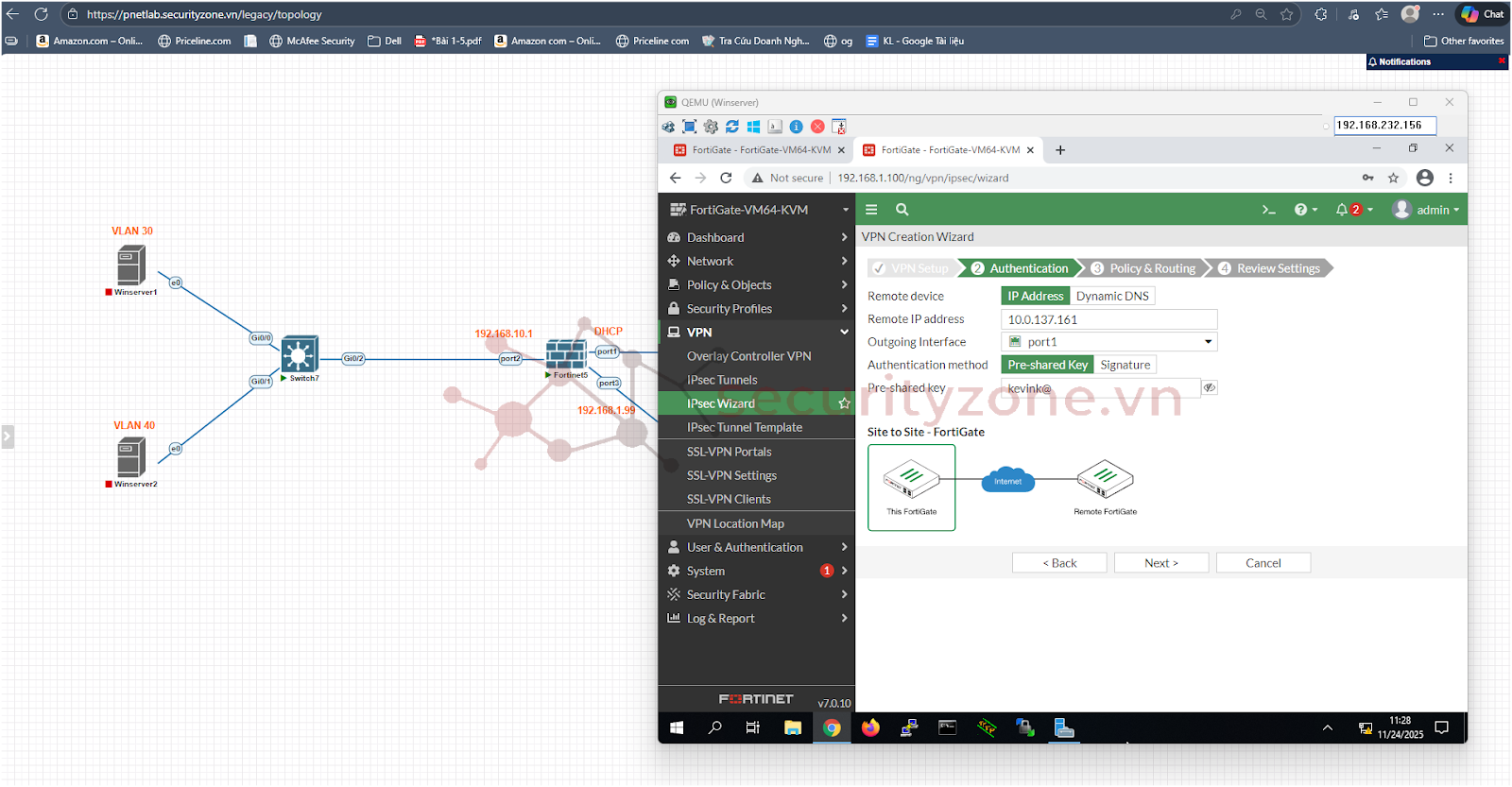

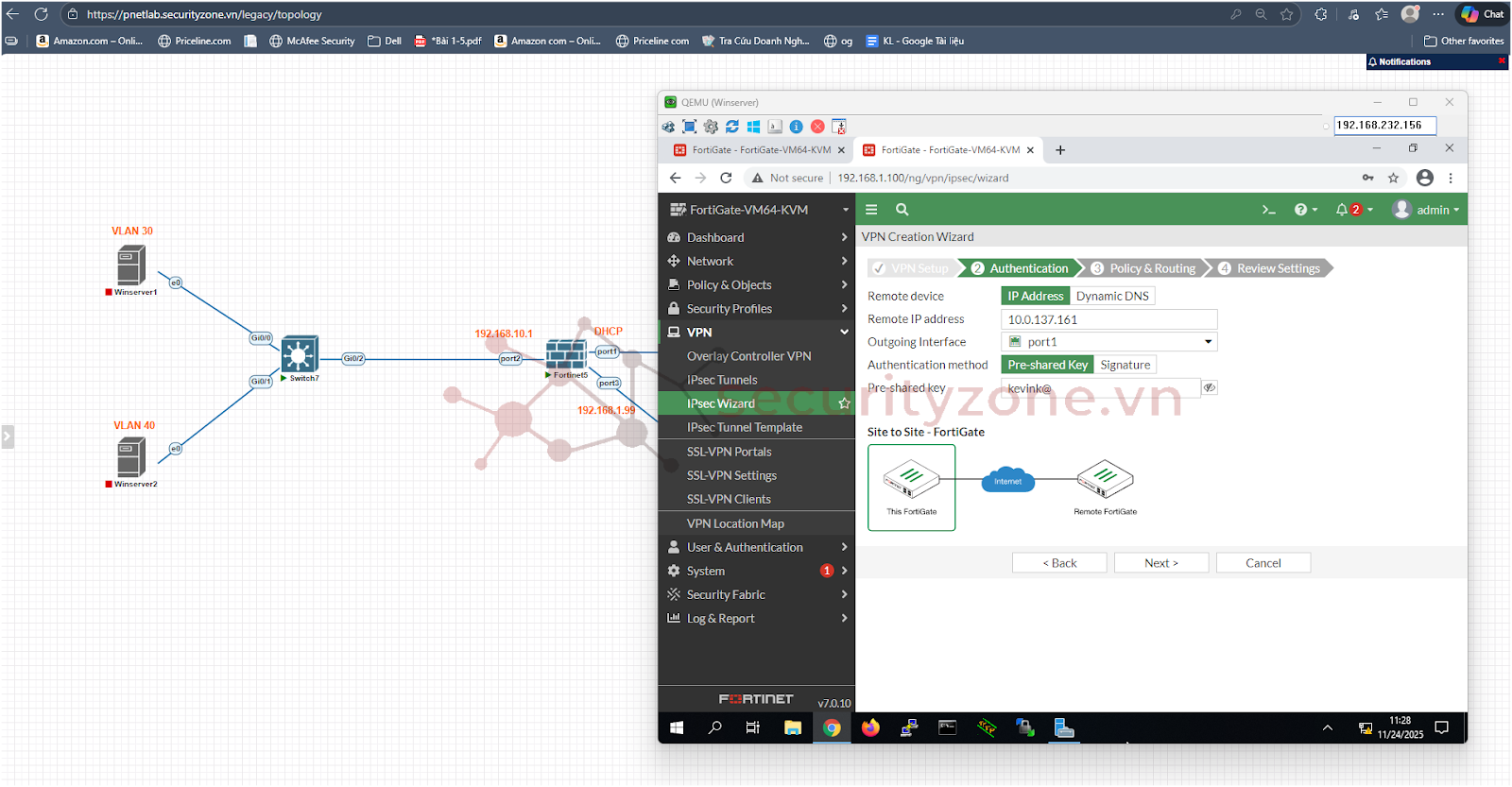

- Ta đặt remote IP address là 10.0.137.233 ( là địa chỉ IP WAN của site remote VPN firewall mình muốn thực hiện kết nối VPN vào ) outgoing là port 1 và đặt preshared Key theo mình mong muốn ( lưu ý đặt xong là phải nhớ preshared key nhé )

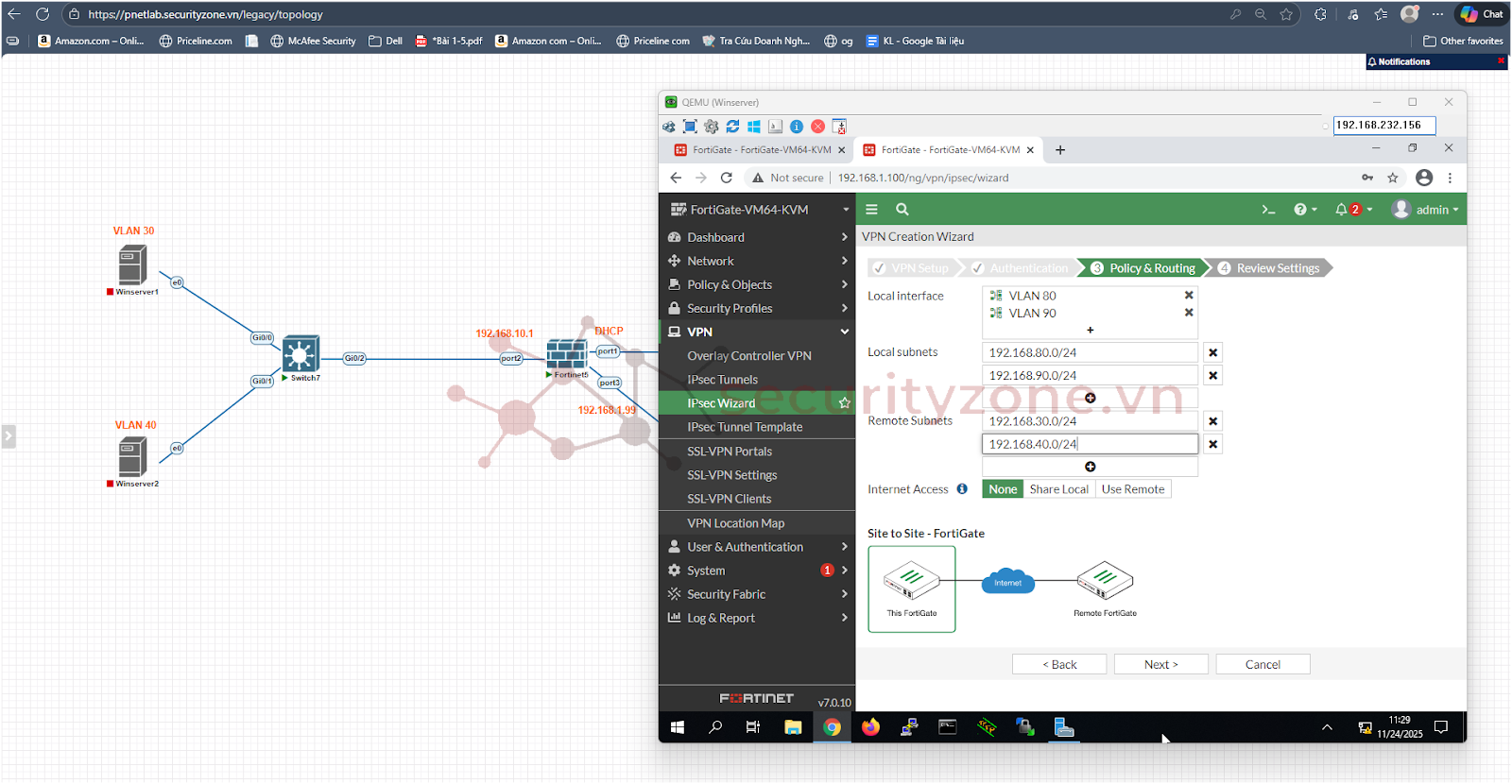

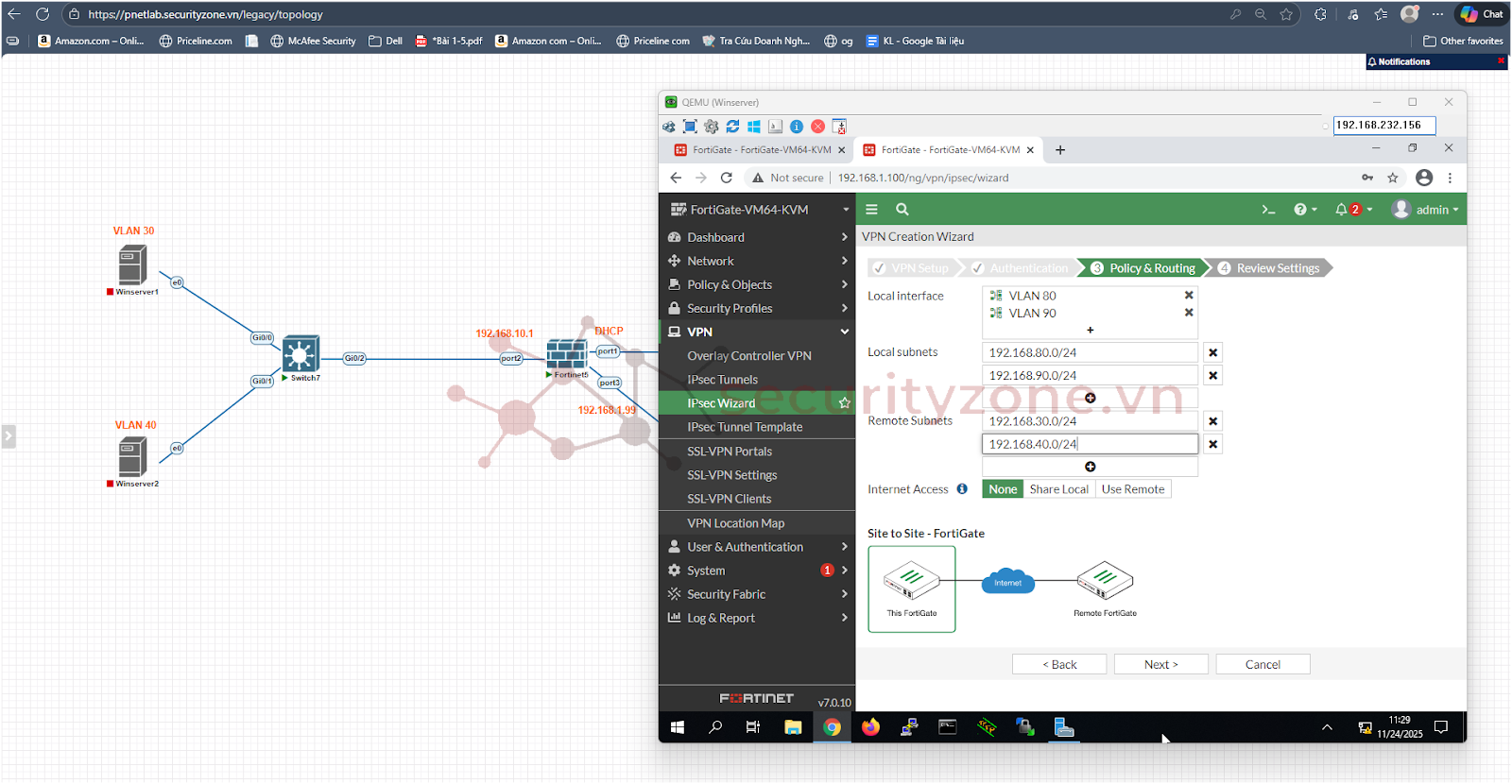

- Ta đặt Local interface là những network interface ta đặt trong mạng LAN của firewall 192.168.1.99. Ở đây của mình là VLAN30, VLAN40

- Local subnet là dãy IP của mình trong mạng LAN đó là 192.168.30.0/24 và 192.168.40.0/24

- Remote subnets là địa chỉ mình muốn liên lạc đến đó là VLAN80, VLAN90 và có địa chỉ remote subnet là 192.168.80.0/24 và 192.168.90.0/24

- Đối với firewall còn lại thì mình cấu hình tương tự

Địa chỉ IP là địa chỉ IP cổng WAN của firewall remote bên mình muốn truy cập ( ở đây IP WAN là của firewall Fortinet 5 có địa chỉ IP là 10.0.137.161 ) vào nhớ nhập chính xác preshared key

Local Interface là VLAN80, VLAN90, Local subnets lần lượt là 192.168.80.0/24 và 192.168.90.0/24 còn remote subnets là IP dãy LAN bên firewall fortinet5 192.168.30.0/24 và 192.168.40.0/24

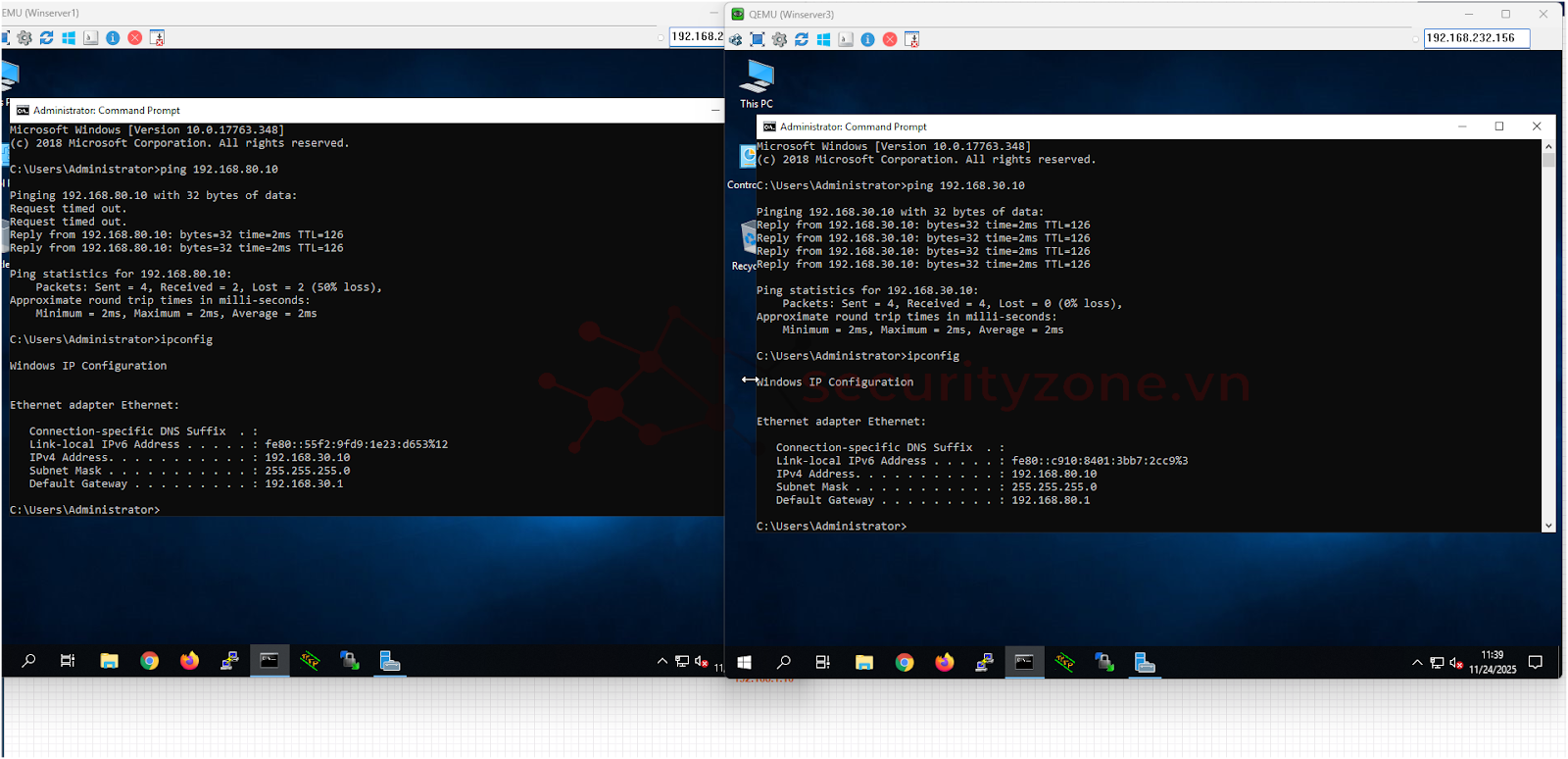

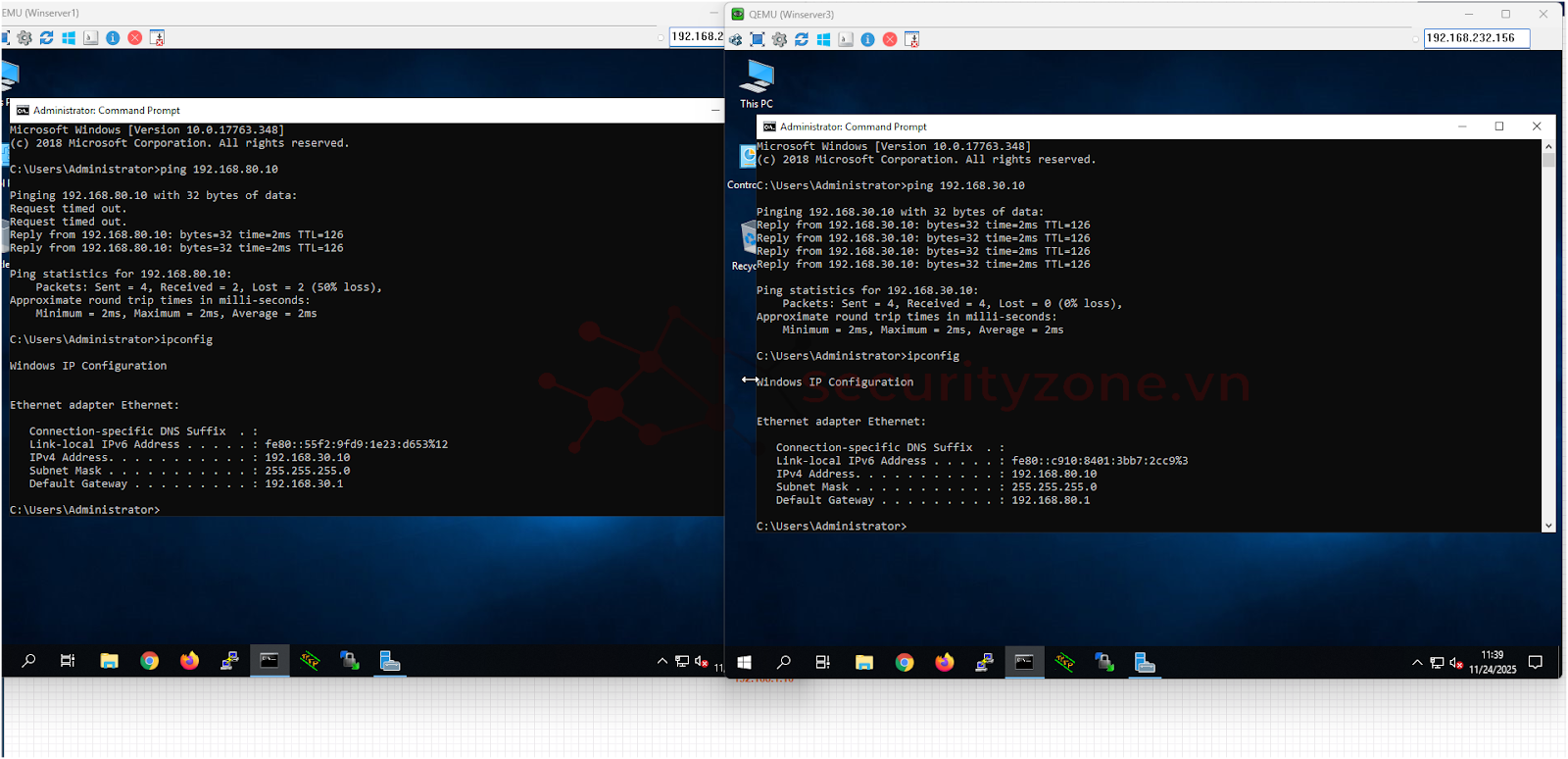

- Máy thuộc VLAN 30 có thể ping được đến máy thuộc VLAN 80 và ngược lại

3. Kết luận

- Qua quá trình triển khai VPN Site-to-Site, có thể thấy đây là giải pháp hiệu quả trong việc kết nối an toàn giữa các mạng nội bộ ở những vị trí địa lý khác nhau thông qua hạ tầng Internet. VPN Site-to-Site giúp các chi nhánh trao đổi dữ liệu như trong cùng một mạng nội bộ, đồng thời đảm bảo tính bảo mật nhờ cơ chế mã hóa và xác thực.

Bài viết liên quan

Được quan tâm

Bài viết mới