Cấu hình xác định người dùng bằng Captive Portal kết hợp với MFA

I. Lý thuyết

MFA (Multi-Factor Authentication) kết hợp Captive Portal trên Sophos XG Firewall là tính năng giúp đảm bảo rằng ngay cả khi lộ mật khẩu AD, kẻ gian cũng không thể đăng nhập vào mạng qua Wifi hay dây mạng lạ được.

=> Tăng cường bảo mật, an toàn hơn

Cơ chế hoạt động (Quan trọng cần hiểu trước)

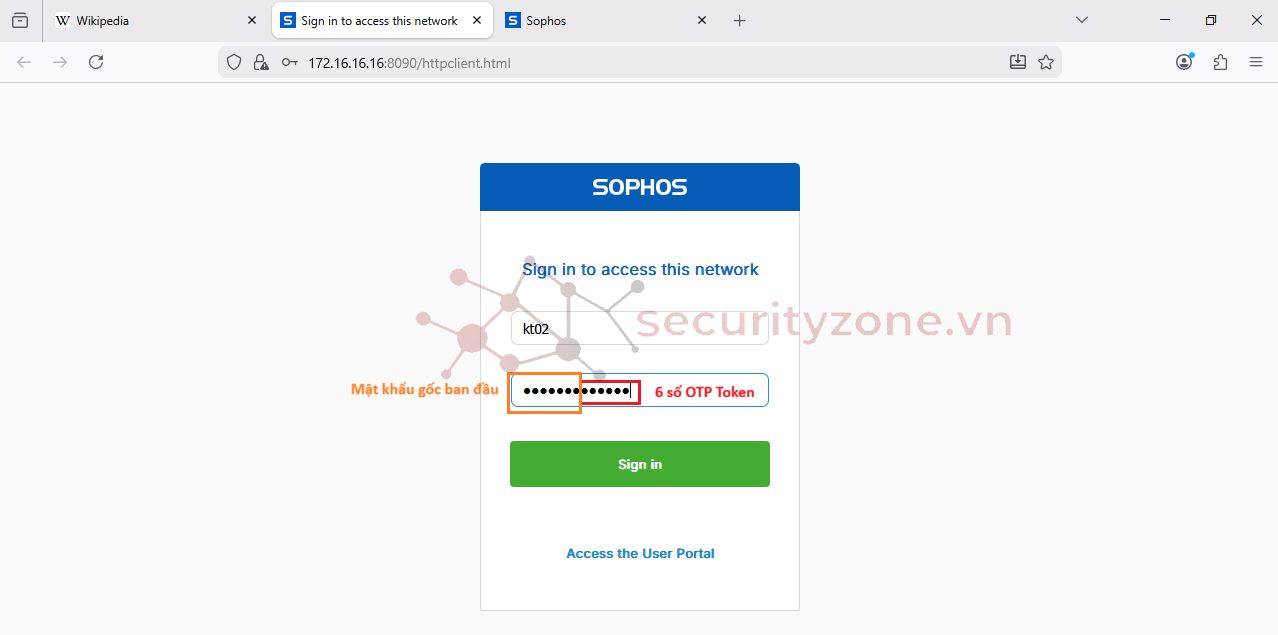

Sophos XG Firewall KHÔNG hiện ra một ô thứ 2 để nhập mã OTP trên màn hình Captive Portal Người dùng sẽ xác thực theo quy tắc:

Username: tayle

Password: Người dùng sẽ nhập MậtKhẩuCũ + 6SốOTP.

Ví dụ: Mật khẩu là Abc@123, mã trên điện thoại là 888999.Người dùng gõ vào ô Password là: Abc@123888999.

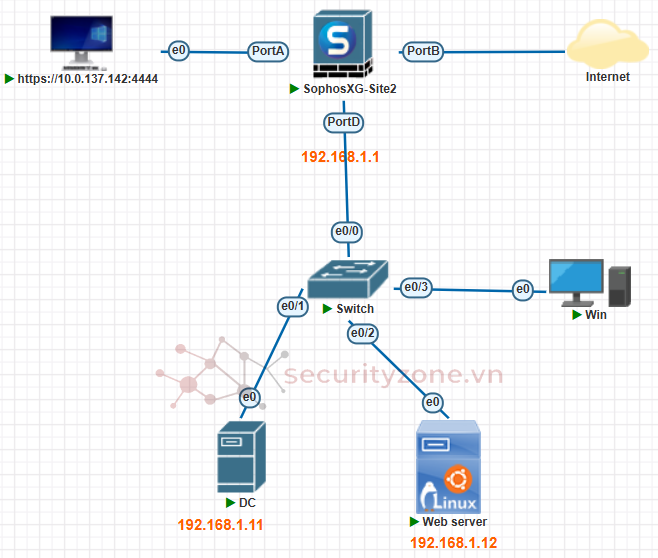

II. Mô hình

III. Thực hành

Bước 1: Kết nối từ Sophos Firewall đến Active Directory

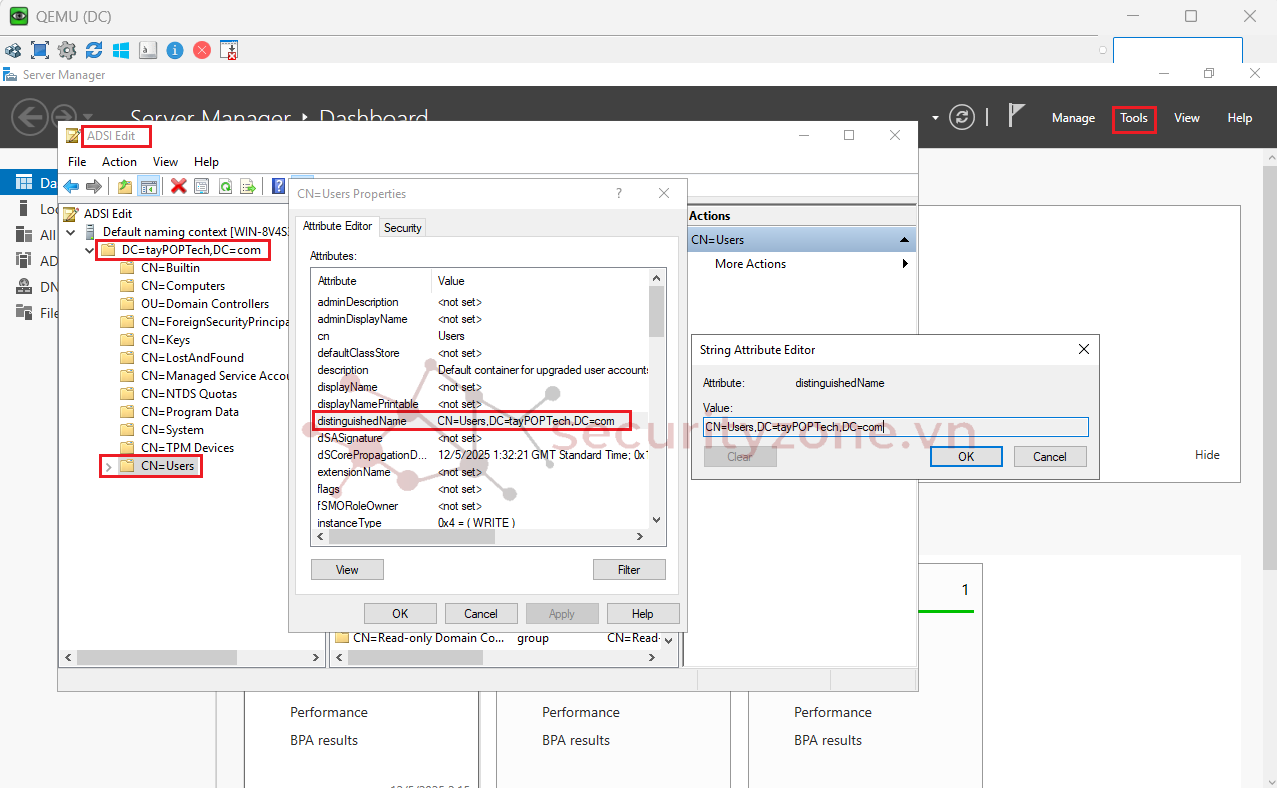

Hình 1. Thông tin cấu hình Active Directory Server

Tích hợp Active Directory (AD) vào Sophos XG

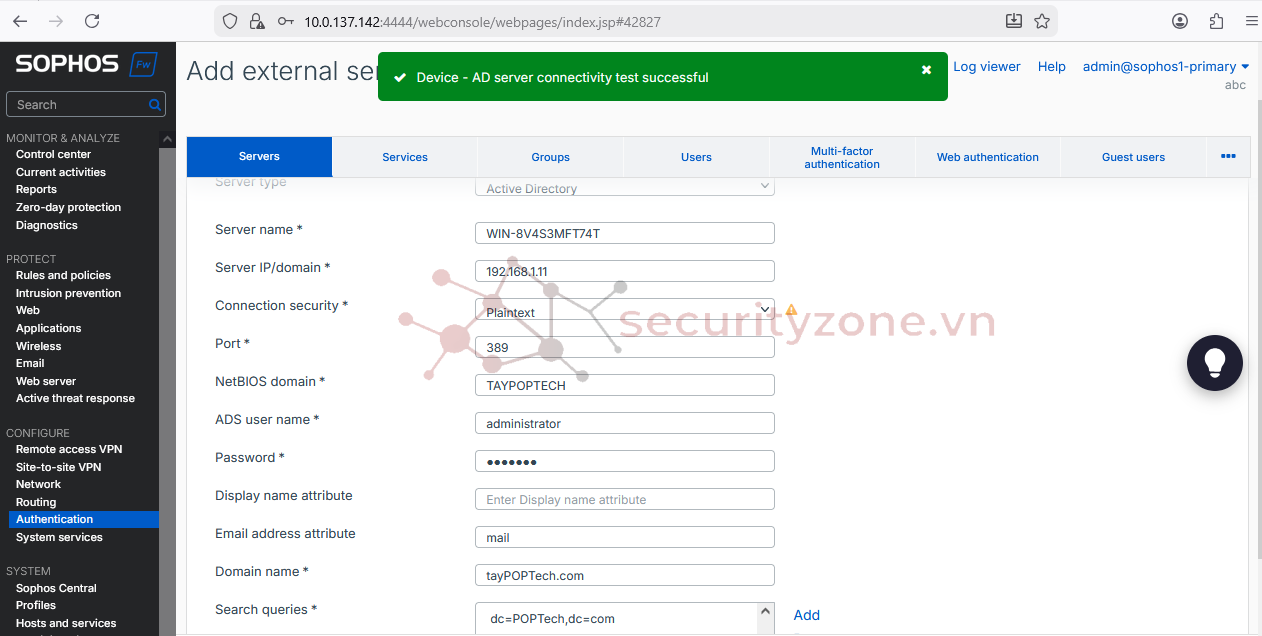

Truy cập Authentication > Servers > Nhấn Add.

Server type: Active Directory.

IP Address: IP của máy chủ AD.

Port: 389 (LDAP) hoặc 636 (LDAPS - khuyên dùng nếu có chứng chỉ).

NetBIOS domain: Tên domain

ADS user name / password: Tài khoản có quyền đọc AD (nên dùng tài khoản Administrator hoặc Service Account).

Connection security: Simple (nếu dùng port 389).

Display Name Attribute: displayName (để hiển thị tên đầy đủ).

Email Address Attribute: mail.

Nhấn Test Connection để đảm bảo kết nối thành công. Sau đó nhấn Save.

Hình 2. Khai báo cấu hình của Active Directory server trên Sophos

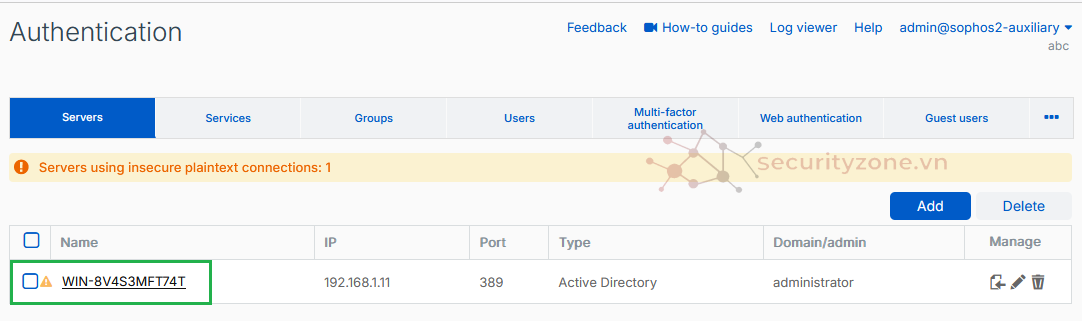

Hình 3. Kiểm tra Sophos kết nối thành công đến DC

Bước 2: Import Group từ Active Directory về Sophos Firewall và Tạo user Local Sophos

Quản lý User và Group

2.1. Đối với Active Directory Users:

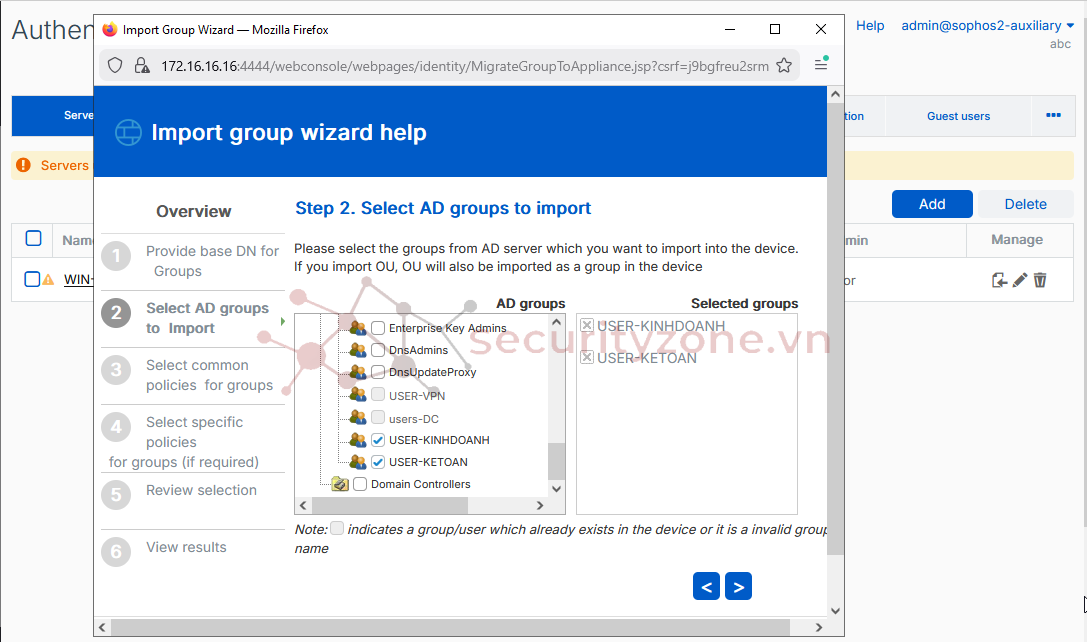

Truy cập Authentication > Servers.

Nhấn vào biểu tượng Import (hình mũi tên tải xuống) bên cạnh AD Server vừa tạo.

Làm theo hướng dẫn (Wizard) để chọn các Groups (OU) trong AD mà bạn muốn cho phép truy cập mạng (ví dụ: HR, IT, All_Staff).

Lưu ý: Bạn import Group, khi user thuộc group đó đăng nhập lần đầu, user sẽ tự động được tạo trên Sophos.

Hình 4. Import Group từ máy DC về Sophos

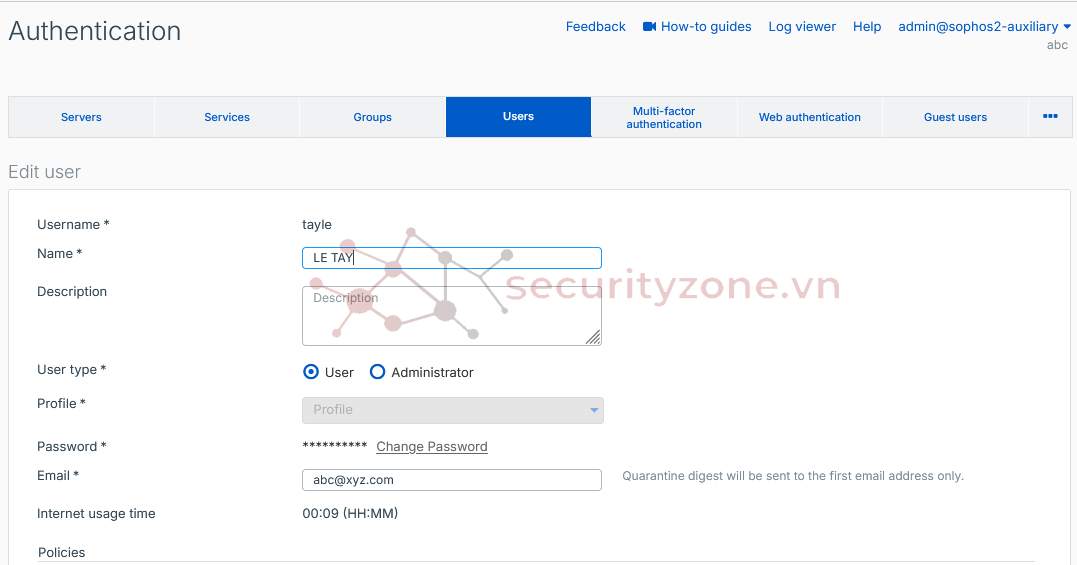

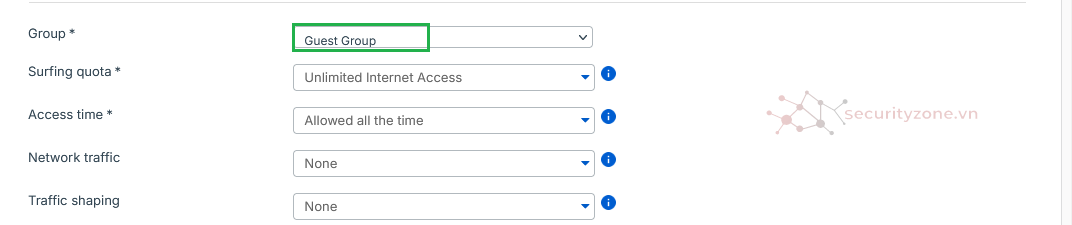

2.2. Đối với Local Users:

Truy cập Authentication > Users.

Nhấn Add để tạo user thủ công (dành cho khách hoặc nhân viên không có AD).

Điền Username, Password và gán vào Group tương ứng (ví dụ: Open Group hoặc tạo Group mới là Guest)

Hình 5. Tạo User nội bộ - Local Sophos

Bước 3: Cấu hình cách thực xác thực

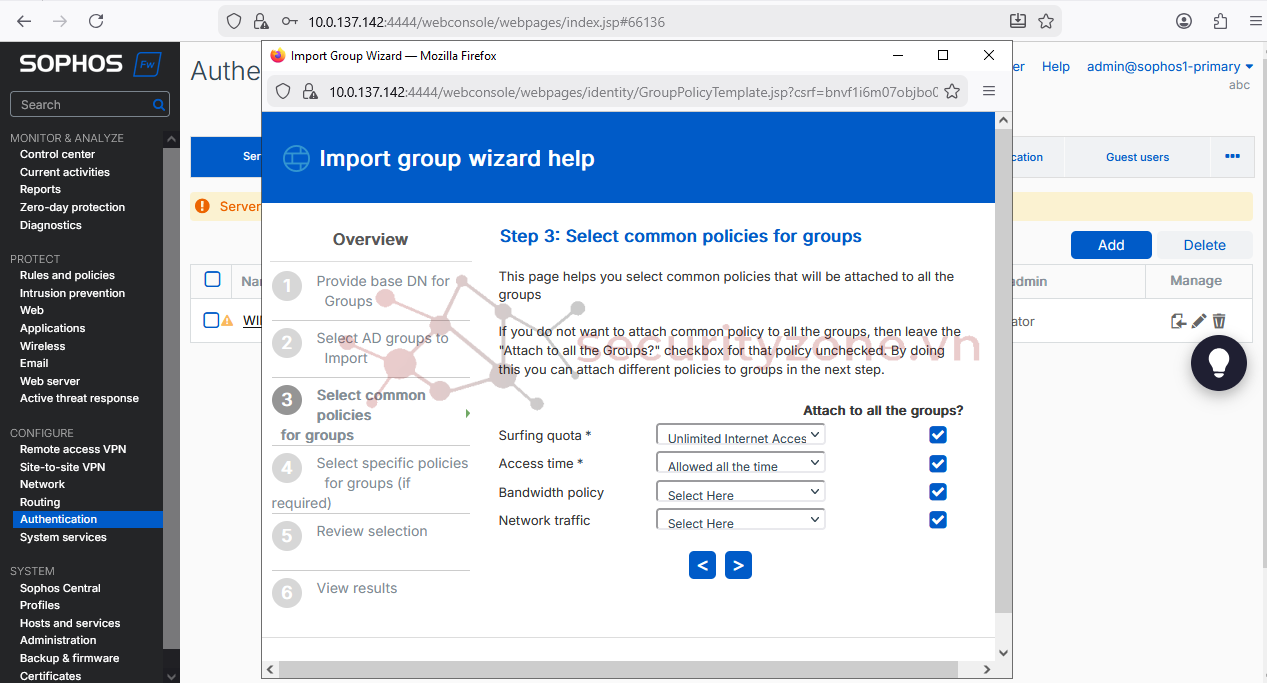

Cấu hình ưu tiên phương thức xác thực

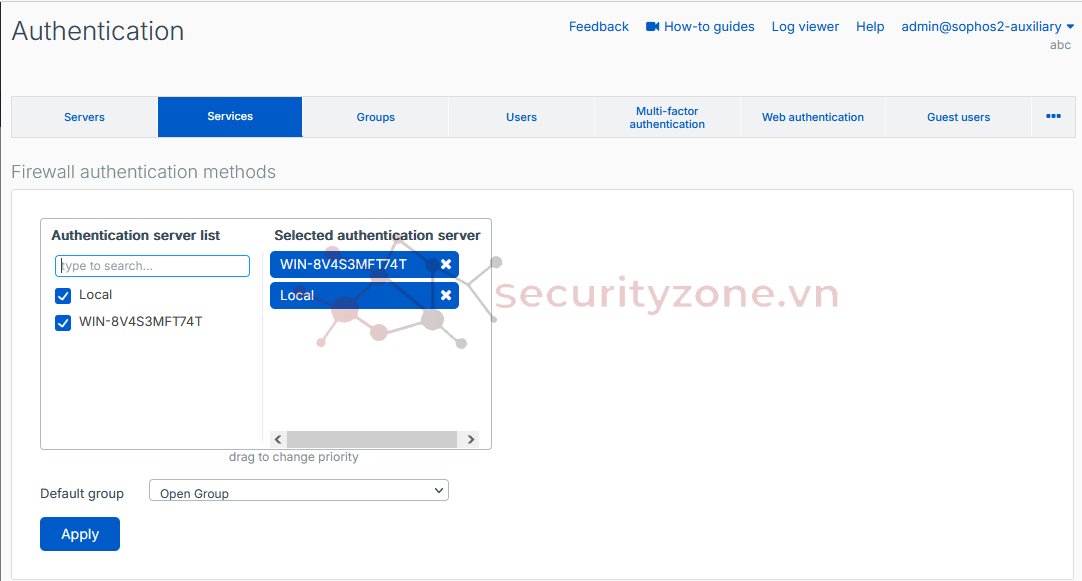

Truy cập Authentication > Services.

Tại mục Firewall authentication methods:

Chọn Server AD bạn vừa tạo và đẩy lên trên cùng.

Đảm bảo Local nằm ở phía dưới.

Lý do: Sophos sẽ kiểm tra AD trước, nếu không tìm thấy user trong AD thì mới tìm trong Local database.

Nhấn Apply.

Hình 6. Cấu hình thứ tự database dùng để xác thực (Local / Active Directory)

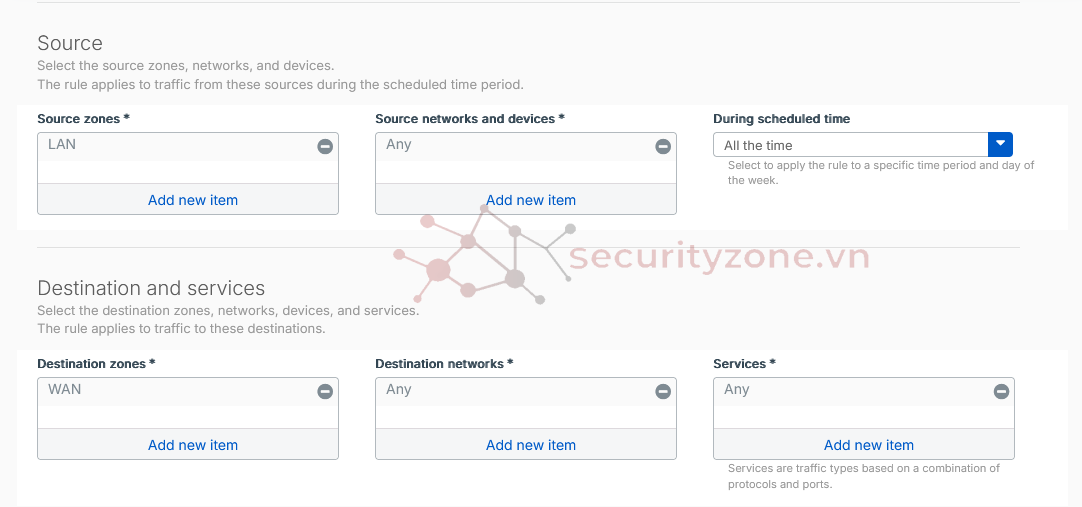

Bước 4. Tạo Firewall Rule

Tạo Firewall Rule để kích hoạt Captive Portal

Truy cập Rules and policies > Firewall rules > Add firewall rule > New firewall rule.

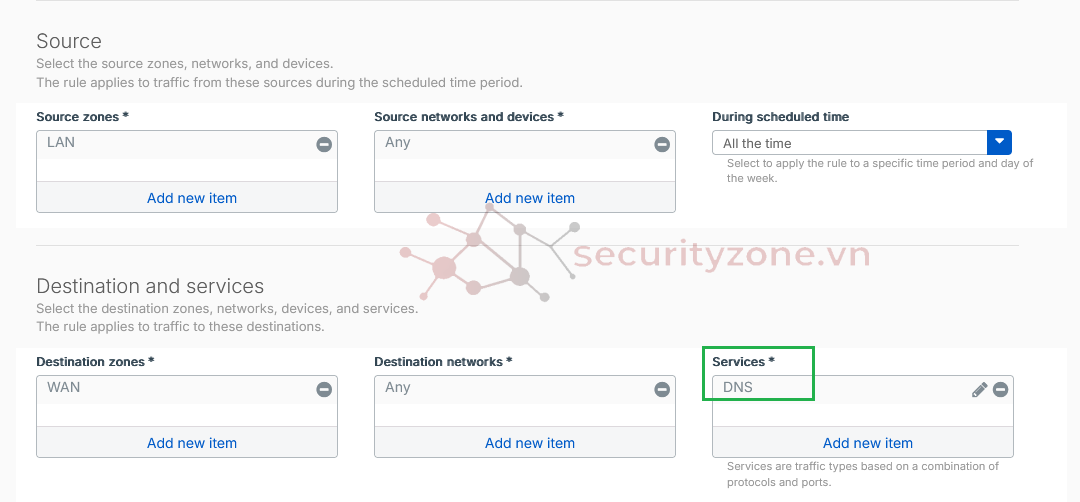

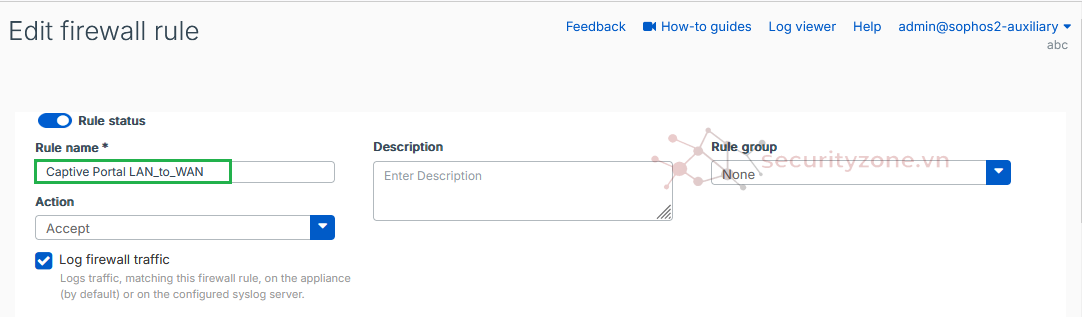

Source zones: LAN

Destination zones: WAN.

Action: Accept.

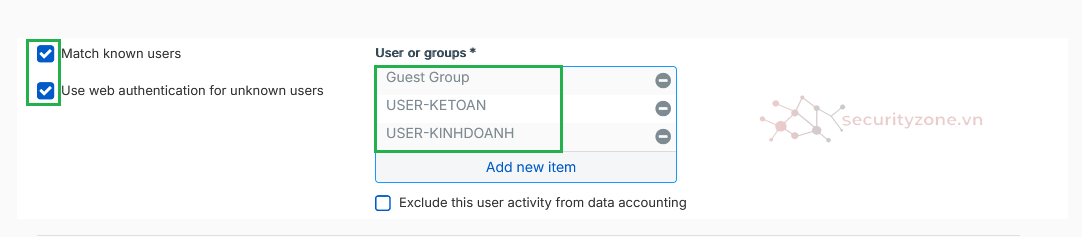

Tích vào ô Match known users.

Tích vào ô Use web authentication for unknown users

Tại mục Users or groups: Chọn các Group AD đã import và Group Local (hoặc chọn Any nếu muốn áp dụng cho tất cả user đã tạo).

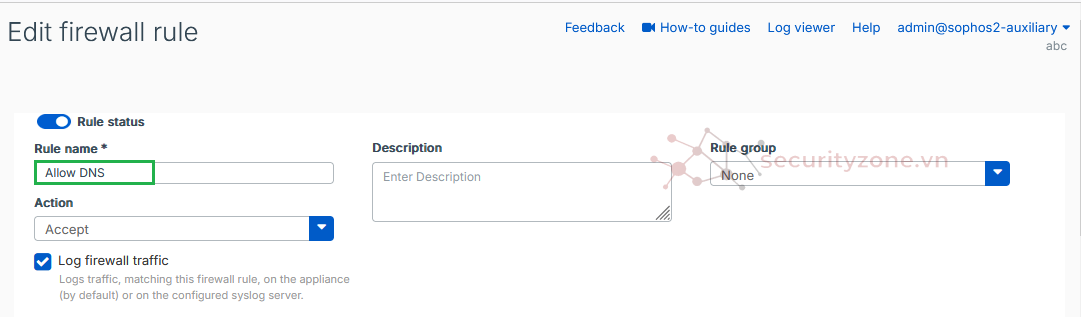

Giải thích: Nếu người dùng chưa đăng nhập (Unknown), Firewall sẽ chặn traffic internet và đẩy ra trang Captive Portal yêu cầu đăng nhập. -> Nên cần có Rule Allow DNS trước

Cấu hình các phần khác (Security features, Logging) như bình thường.

Nhấn Save.

Hình 7. Cho phép các thiết bị, các User đều có thể truy vấn DNS trước khi bắt xác thực Captive Portal

Hình 8. Cấu hình xác thực Captive Portal từ LAN_to_WAN cho các Group/User

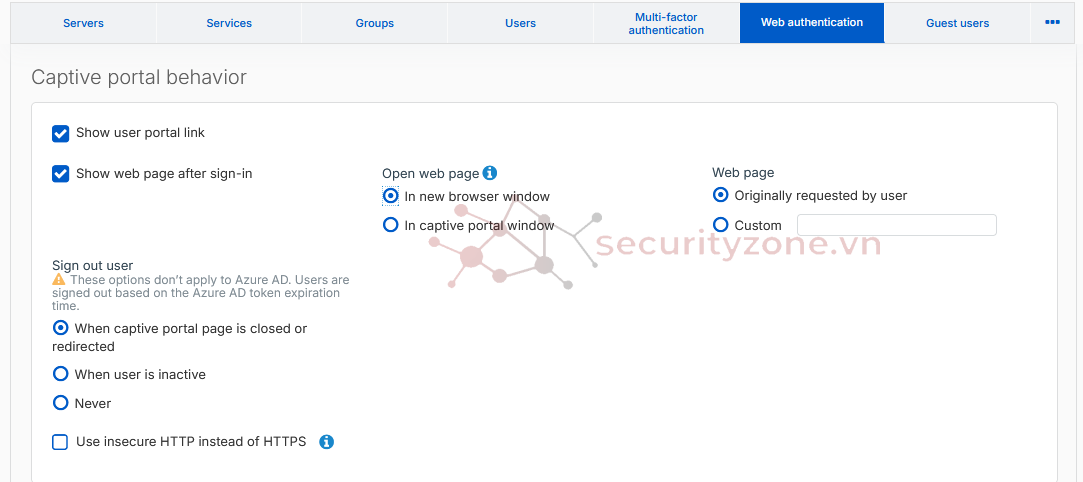

Bước 5: Cấu hình Captive Portal

Cấu hình Captive Portal Settings (Tùy chọn)

Truy cập Authentication > Web authentication.

Captive Portal behavior: Bạn có thể chọn Show captive portal link (hiện link đăng nhập khi bị chặn) hoặc tự động chuyển hướng (nhưng lưu ý với HTTPS sẽ bị lỗi certificate warning nếu không cài CA).

Hình 9. Cấu hình của Captive Portal

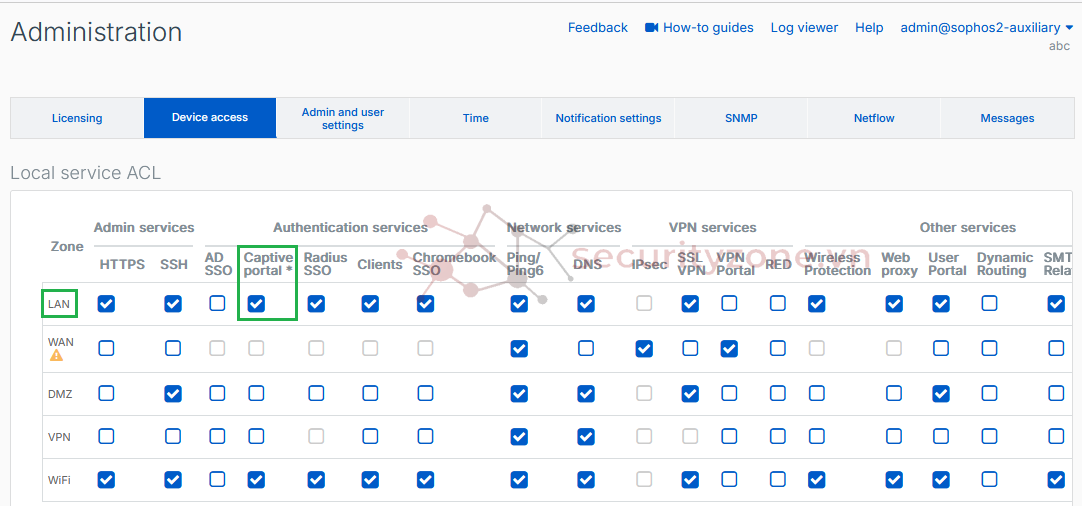

Bật dịch vụ Captive Portal trên Zone

Truy cập Administration > Device Access.

Tại dòng Local service ACL, tìm cột Captive Portal.

Tích chọn (Check) vào ô tương ứng với LAN (hoặc WiFi nếu bạn áp dụng cho mạng Wifi).

Nhấn Apply.

Hình 10. Cấu hình Local service Captive Portal trên Zone LAN

Bước 6: Cấu hình xác thực MFA

One-time password (OTP): Cấu hình cách thức sử dụng mã OTP (Mật khẩu dùng một lần).

All users: Yêu cầu OTP cho tất cả người dùng.

Specific users and groups: Chỉ yêu cầu OTP cho người dùng và nhóm cụ thể.

No OTP: Không yêu cầu OTP.

Generate OTP token with next sign-in: Tự động yêu cầu người dùng thiết lập mã OTP khi họ đăng nhập lần tiếp theo (nếu họ chưa có), QR code để đăng nhập chỉ xuất hiện trong lần đầu tiên sau khi MFA được thiết lập

Require MFA for: Danh sách các dịch vụ mạng nơi có thể bắt buộc áp dụng MFA/OTP.

Bước 7: Kiểm tra

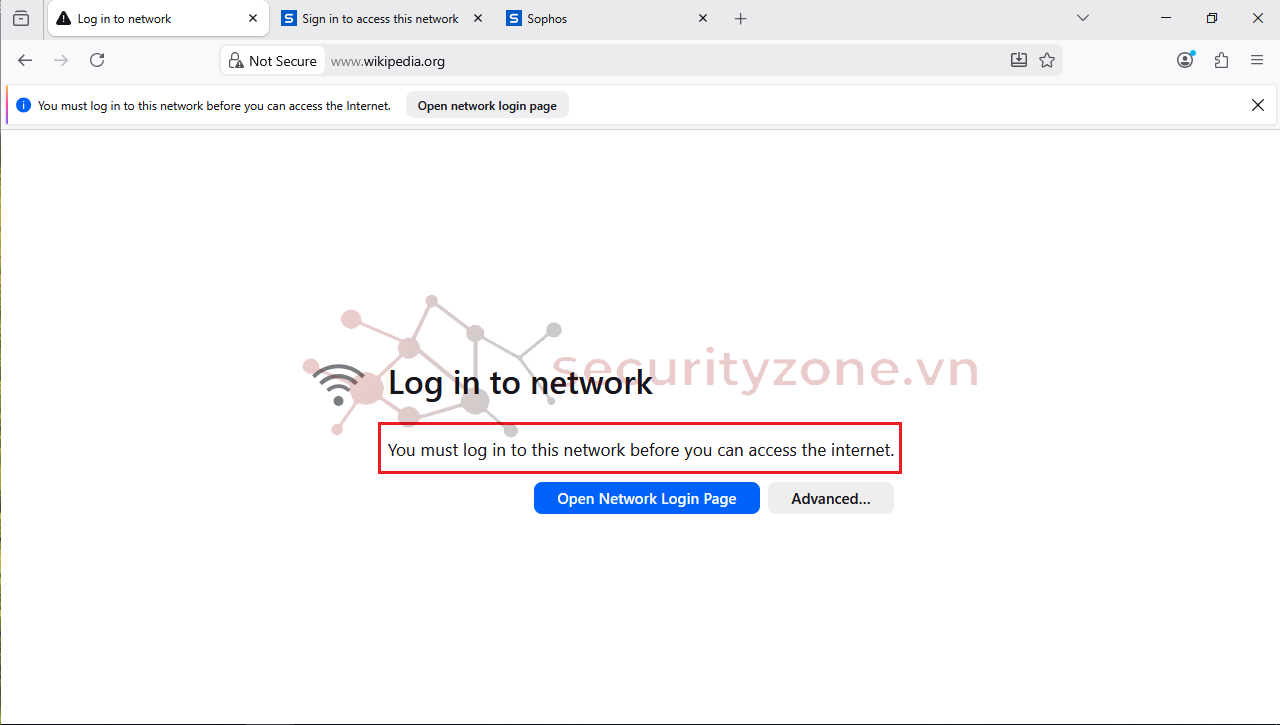

Hình 11. Khi truy cập website được yêu cầu xác thực

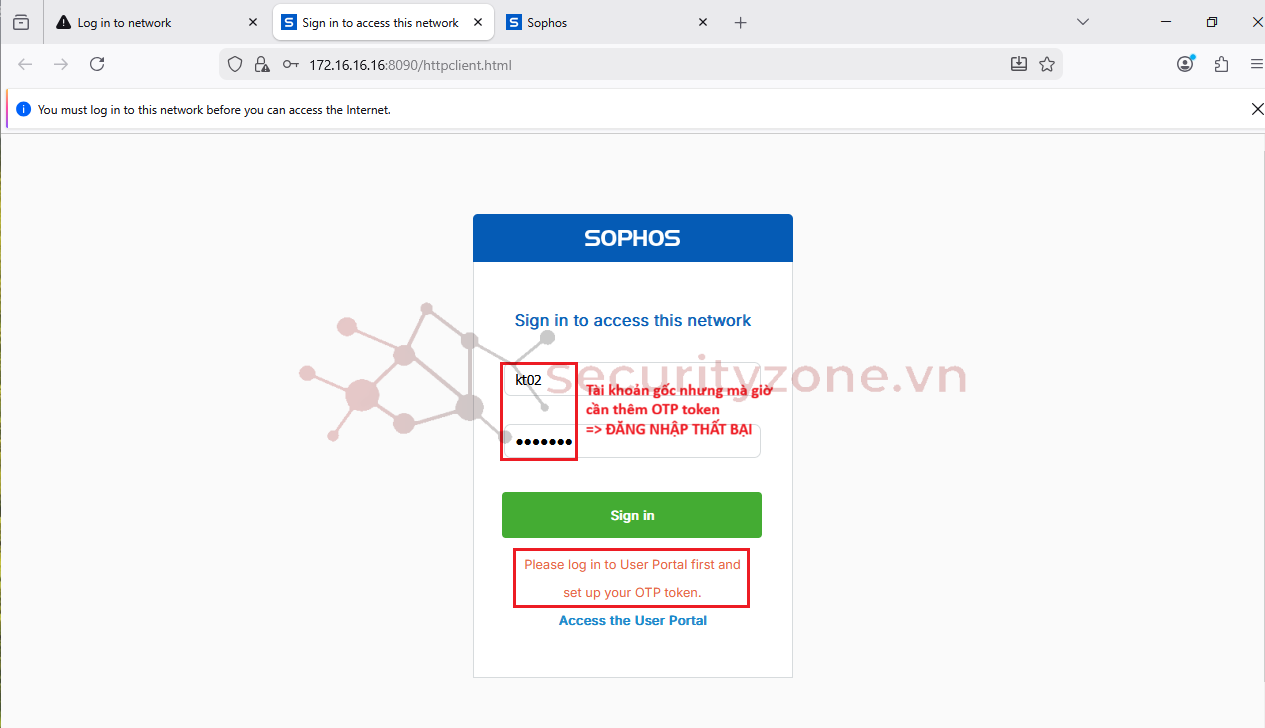

Hình 12. Xác thực dùng username/password gốc nhưng bị từ chối

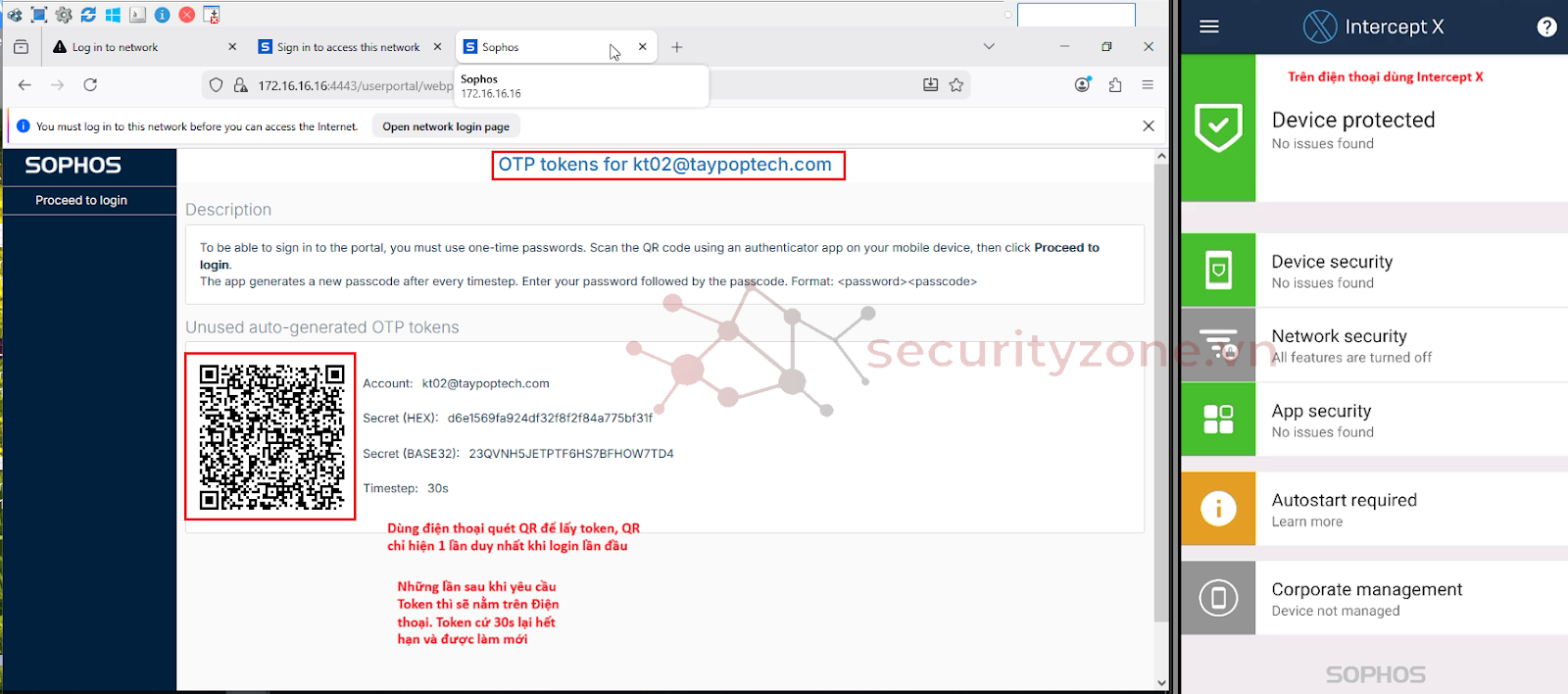

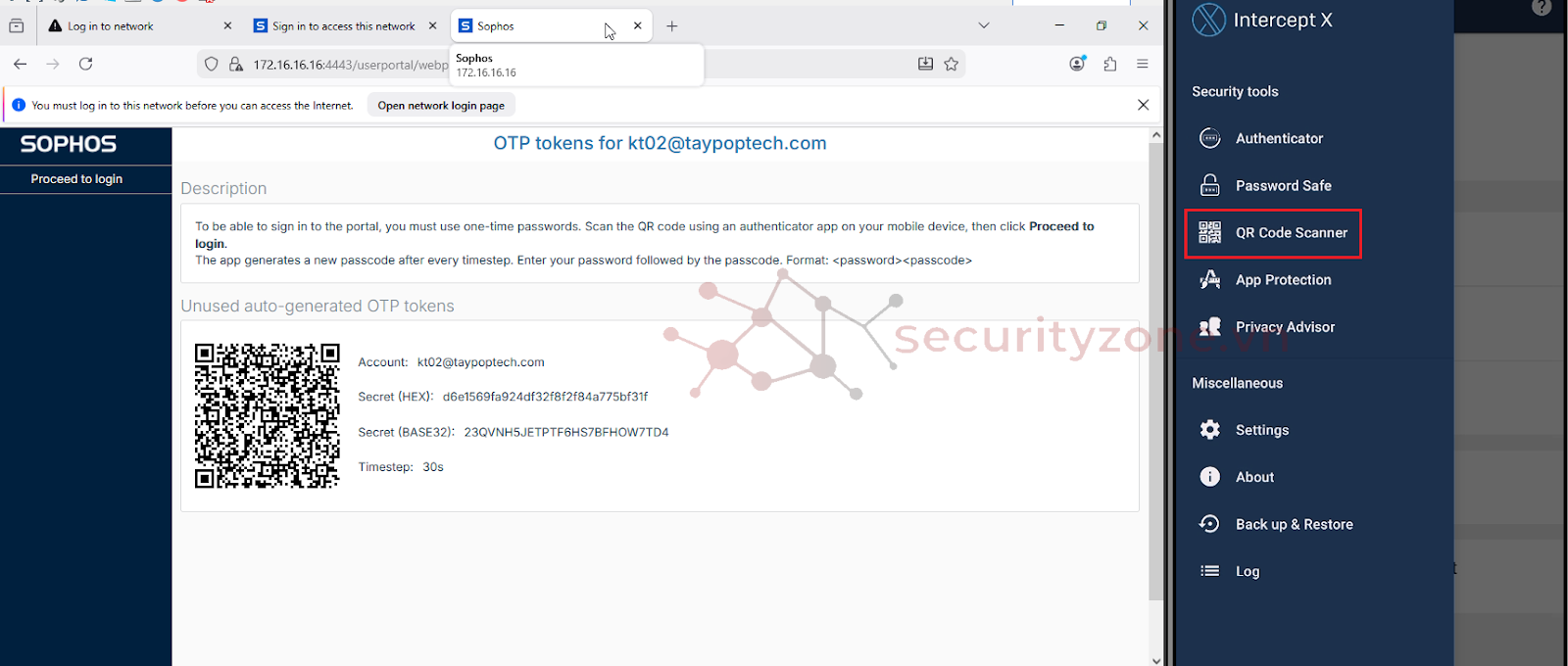

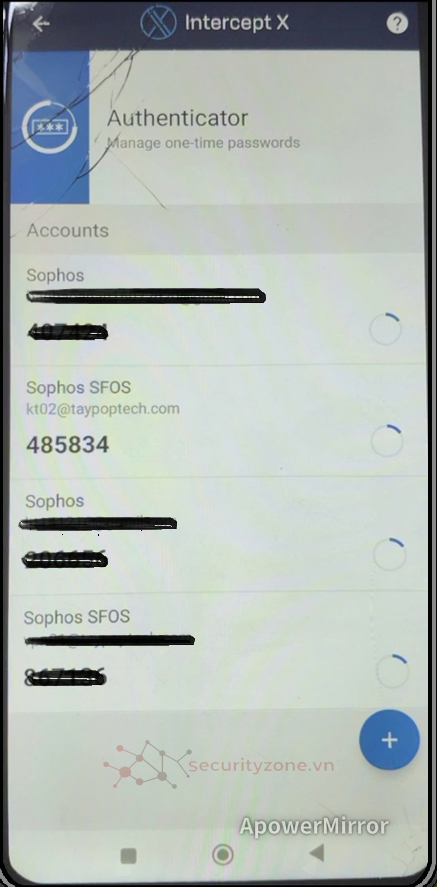

Trong lần đăng nhập đầu tiên sau khi cấu hình MFA, dùng Intercept X quét mã QR code để đăng nhập và nhận về các OTP token

OTP token cứ 30s lại hết hạn và được làm mới

Hình 13. Truy cập vào Portal để lấy mã xác thực

Hình 14. Dùng Intercept X trên điện thoại để quét QR lấy Token OTP

Hình 15. Token OTP trả về trên điện thoại

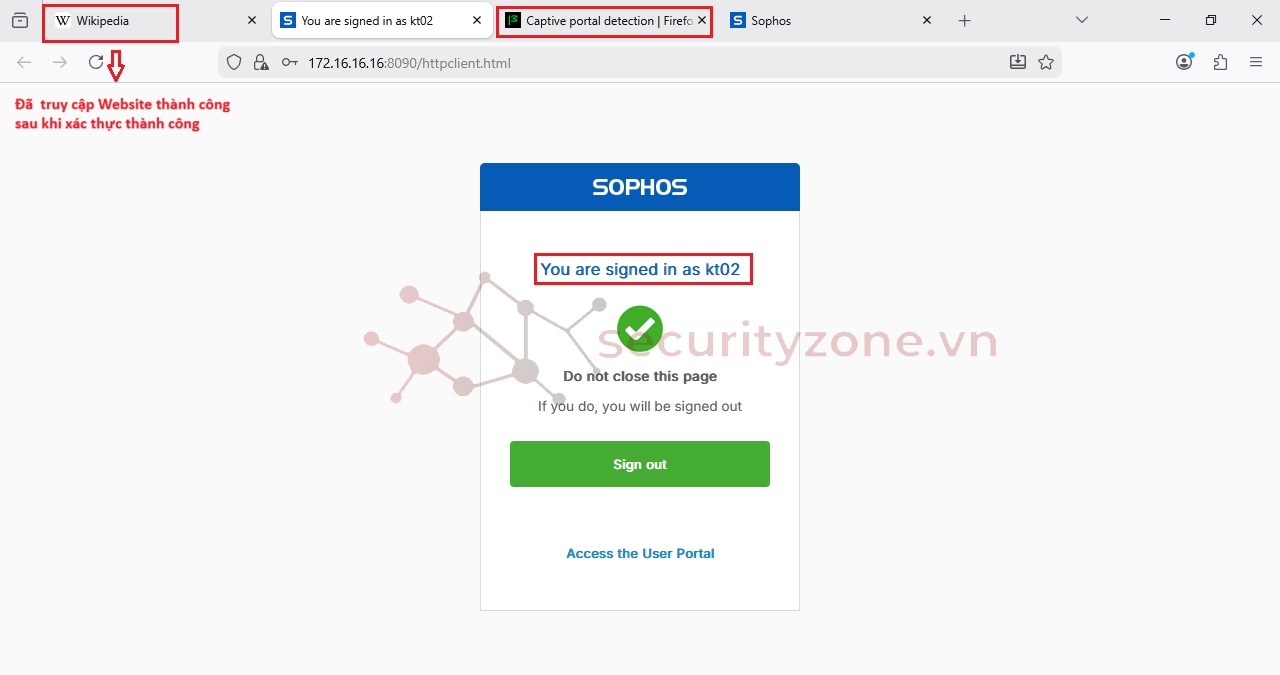

Hình 17. Xác thực thành công, đồng thờ trạng web cũng truy cập được

Bài viết liên quan

Được quan tâm