Ở bài viết trước mình có đi qua về kiến trúc và thành phần của Firewall Checkpoint. Trong bài viết này, mình sẽ tiếp tục đi sâu hơn vào phần kiến trúc của nó và các mô hình có thể triển khai.

MỤC LỤC

I. Kiến trúc triển khai của Firewall Checkpoint

1. Security Gateway

2. Security Management Server

3. Smart Console

II. Các dạng triển khai của Firewall Checkpoint

1. Mô hình triển khai đơn lẻ (Standalone Deployment)

2. Mô hình triển khai phân tán (Distributed Deployment)

3. Mô hình triển khai cầu nối (Bridge Mode)

III. Kết Luận

Như ở bài viết trước mình đã đề cập thì Firewall có 3 kiến trúc chính là Security Gateway, Security Management Server và Smart Console. Vậy thì vị trí được đặt của các kiến trúc này là ở đâu và từng kiến trúc ấy có chức năng gì, mình sẽ cùng tìm hiểu nhé

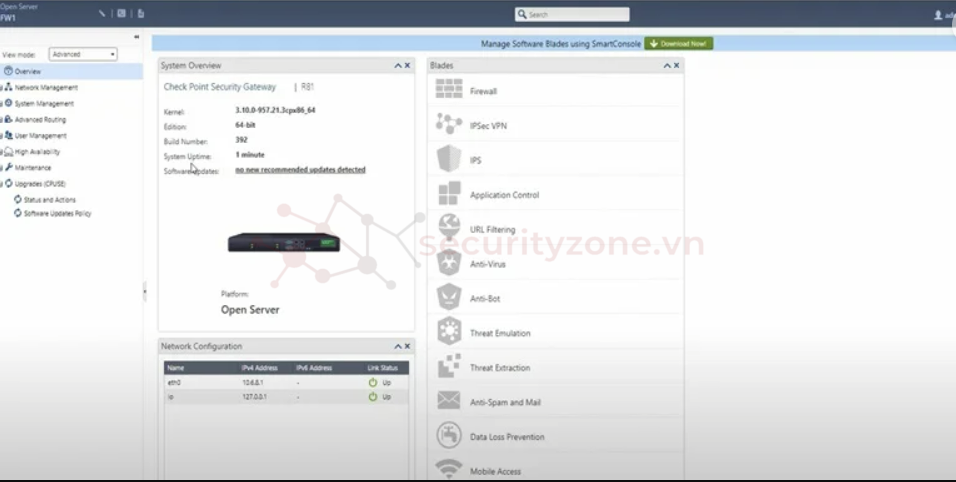

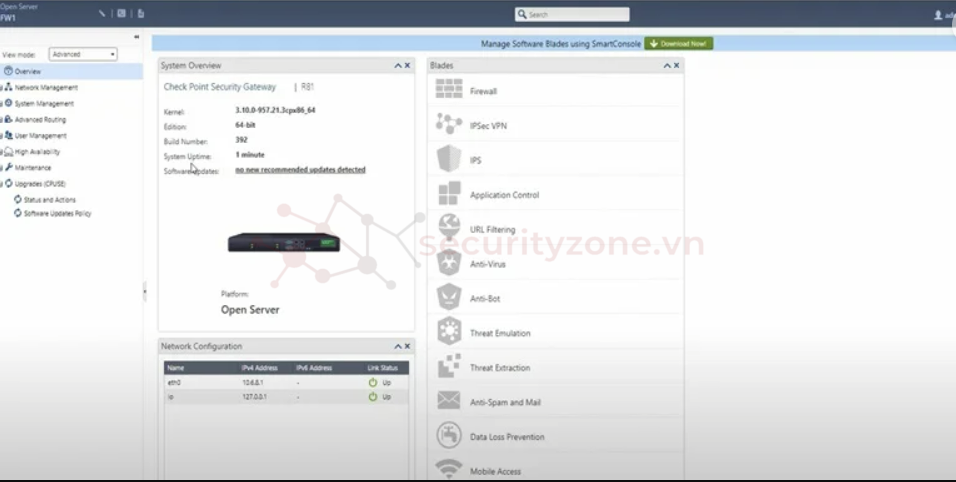

1. Security Gateway

· Vị trí: Security Gateway được đặt tại vị trí trọng yếu trong hệ thống mạng, thường là ở lối vào hoặc giữa các phân đoạn mạng quan trọng.

· Chức năng: Khi lưu lượng mạng đi qua Security Gateway, nó sẽ được phân tích và so sánh với các quy tắc bảo mật để quyết định cho phép hoặc chặn. Điều này bao gồm việc kiểm tra các gói tin, phân loại ứng dụng, và thậm chí là phát hiện phần mềm độc hại.Security Gateway không hoạt động độc lập mà cần sự hỗ trợ của các thành phần khác như Management Server để cập nhật chính sách và cung cấp các báo cáo chi tiết về tình trạng hệ thống.

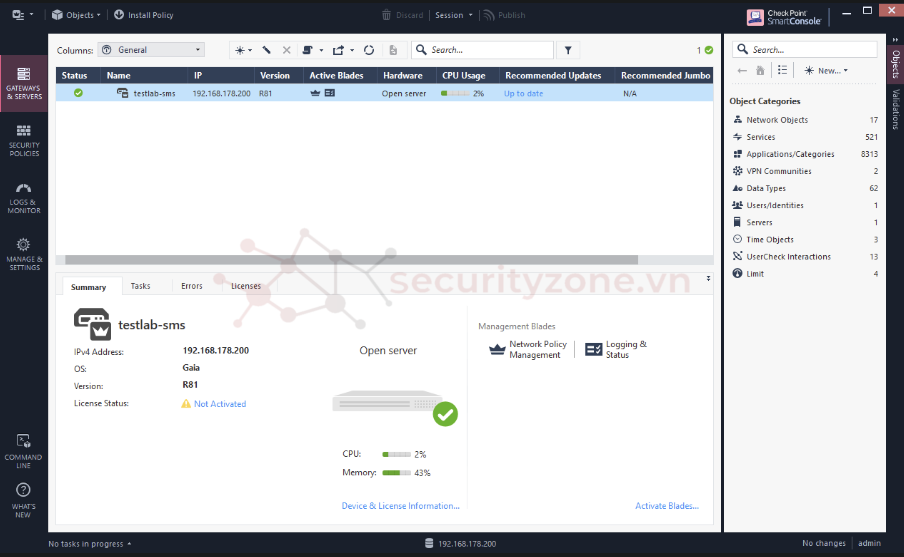

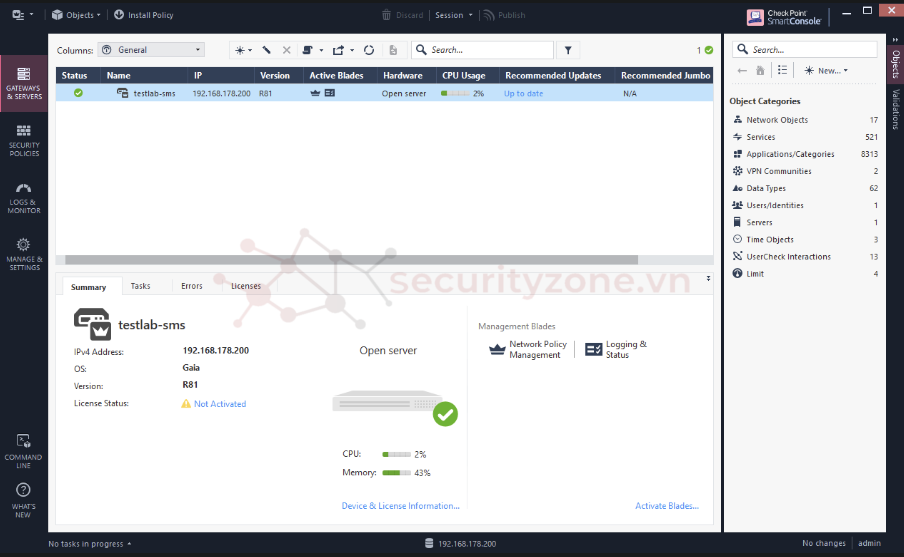

2. Security Management Server

· Vị trí: SMS được triển khai trong mạng quản trị, nơi có quyền truy cập tới các thành phần khác của hệ thống.

· Chức năng: Management Server lưu trữ cơ sở dữ liệu chứa tất cả các quy tắc và cấu hình của hệ thống. Quản trị viên sử dụng Management Server để tạo và cập nhật các chính sách bảo mật, sau đó phân phối chúng tới các Security Gateway. Ngoài ra, nó cũng thu thập các nhật ký từ các Gateway để phục vụ cho việc giám sát và phân tích.Management Server là nơi mà các quyết định chiến lược về bảo mật được thực hiện và là điểm tập trung của mọi hoạt động quản lý trong hệ thống Check Point.

3. Smart Console

· Vị trí: SmartConsole là phần mềm cài đặt trên máy tính của quản trị viên, cho phép truy cập và quản lý hệ thống từ xa.

· Chức năng: SmartConsole cung cấp giao diện để tạo, chỉnh sửa, và quản lý các chính sách bảo mật. Ngoài ra, nó cũng cung cấp các công cụ để giám sát hoạt động của các Gateway, xem các báo cáo và nhật ký, và thực hiện các tác vụ khắc phục sự cố.SmartConsole là cầu nối giữa quản trị viên và hệ thống Check Point, cho phép thực hiện các thay đổi và giám sát hệ thống một cách dễ dàng và hiệu quả.

· Ba thành phần Security Gateway, Management Server, và SmartConsole tạo thành một kiến trúc triển khai linh hoạt và mạnh mẽ. Chúng hoạt động như một hệ thống bảo mật mạng toàn diện, trong đó:

+ Management Server đóng vai trò điều phối và quản lý, thiết lập các chính sách bảo mật và phân phối chúng tới các Security Gateway.

+ Security Gateway thực thi các chính sách này trên lưu lượng mạng, đảm bảo rằng chỉ có lưu lượng hợp lệ mới được phép qua lại.

+ SmartConsole là công cụ mà quản trị viên sử dụng để tương tác với Management Server, theo dõi trạng thái của Security Gateway, và thực hiện các thay đổi cần thiết.Mối quan hệ giữa ba thành phần này đảm bảo rằng hệ thống Check Point Firewall không chỉ bảo vệ mạng khỏi các mối đe dọa bên ngoài mà còn cung cấp một phương tiện quản lý hiệu quả cho các tổ chức.

II. Các dạng triển khai của Firewall Checkpoint

1. Mô hình triển khai đơn lẻ (Standalone Deployment)

· Là cấu hình đơn giản nhất của Check Point Firewall, trong đó cả Security Gateway và Management Server được cài đặt trên cùng một thiết bị phần cứng hoặc máy ảo. Mô hình này thường được áp dụng cho các hệ thống mạng nhỏ hoặc đơn giản, nơi mà nhu cầu bảo mật không quá phức tạp.

· Ưu điểm :

+ Dễ dàng cài đặt và quản lý

+ Tiết kiệm chi phí triển khai do chỉ cần 1 thiết bị duy nhất

+ Phù hợp cho các môi trường nhỏ với số lượng người dùng hạn chế'

· Nhược điểm :

+ Giới hạn về khả năng mở rộng và hiệu suất

+ Nếu thiết bị triển khai gặp sự cố, toàn bộ hệ thống bảo mật sẽ bị ảnh hưởng

+ Khó khăn trong việc quản lý nhiều chính sách bảo mật trong tổ chức lớn

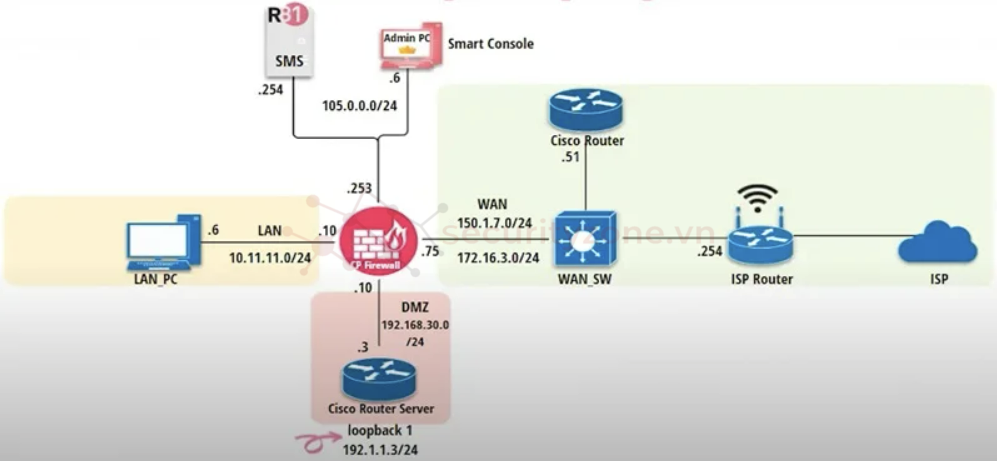

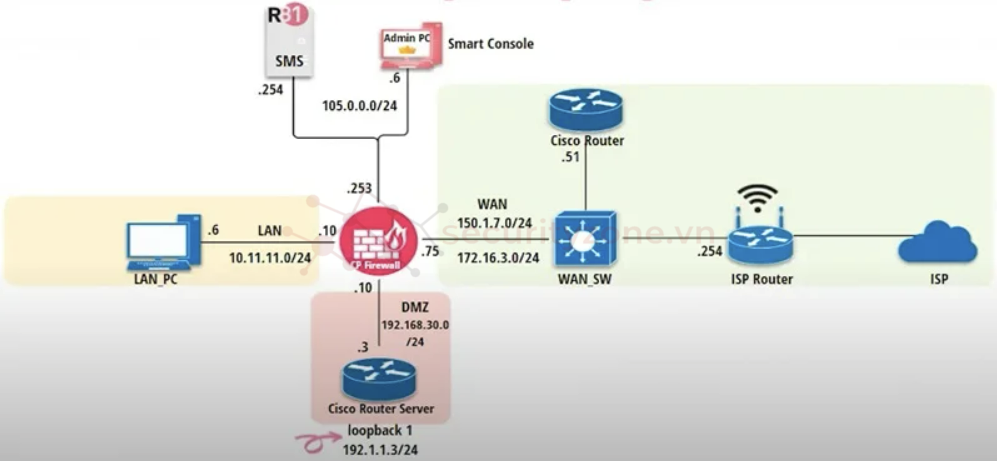

2. Mô hình triển khai phân tán (Distributed Deployment)

· Là cấu hình phổ biến nhất trong các môi trường mạng lớn, nơi mà Security Gateway và Management Server được triển khai trên các thiết bị phần cứng hoặc máy ảo riêng biệt. Điều này cho phép phân tán chức năng bảo mật và quản lý, tăng khả năng mở rộng và hiệu quả hoạt động của hệ thống.

· Ưu điểm:

+ Tăng cường khả năng mở rộng và hiệu suất do các chức năng được phân tách rõ ràng

+ Bảo mật cao hơn do Management Server có thể được đặt ở vị trí an toàn, tách biệt với Security Gateway

+ Dễ dàng quản lý nhiều Security Gateway từ một Management Server duy nhất.

· Nhược điểm:

+ Chi phí triển khai cao hơn do yêu cầu nhiều thiết bị và tài nguyên hơn

+ Yêu cầu kỹ năng quản trị và cấu hình phức tạp hơn

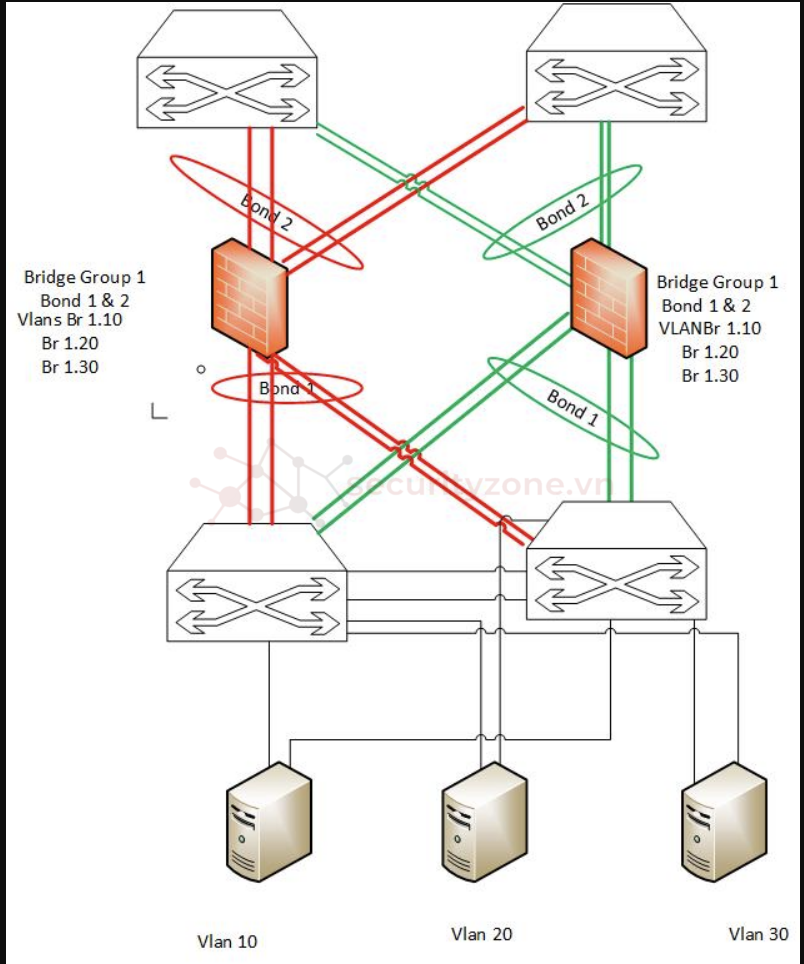

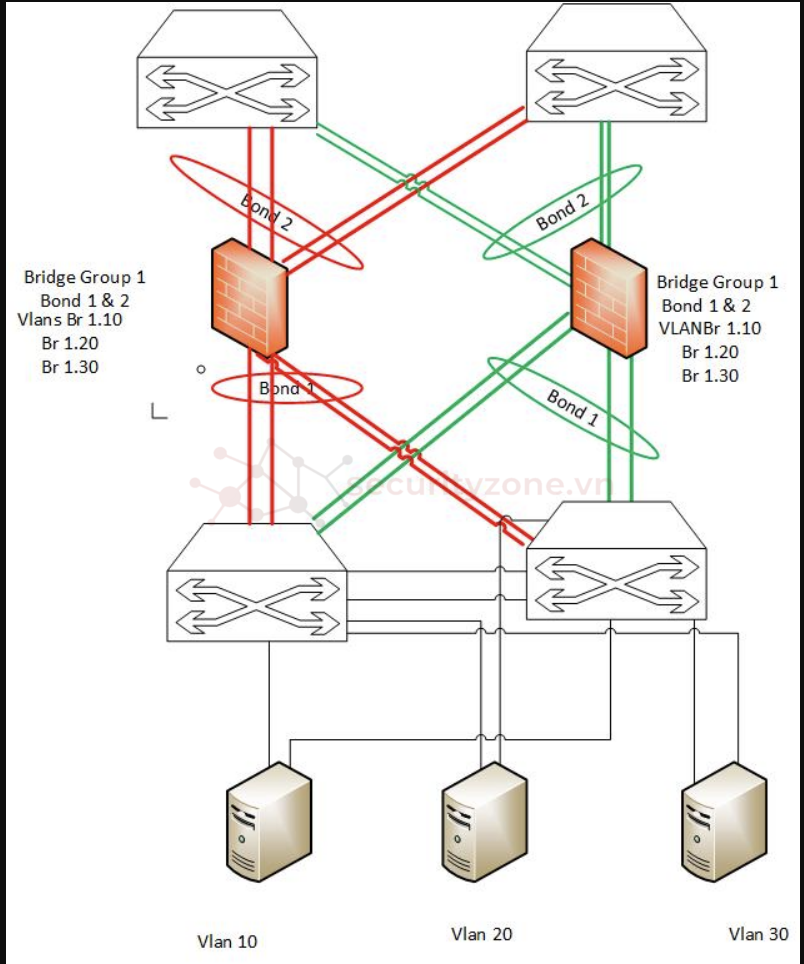

3. Mô hình triển khai cầu nối (Bridge Mode)

· Là một phương thức trong đó Security Gateway được triển khai như một cầu nối giữa các phân đoạn mạng. Trong mô hình này, Security Gateway không thay đổi địa chỉ IP của các gói tin mà chỉ kiểm tra và thực thi các chính sách bảo mật. Điều này cho phép tích hợp firewall vào các mạng hiện có mà không cần thay đổi cấu trúc mạng.

· Ưu điểm:

+ Không cần thay đổi địa chỉ IP hoặc cấu trúc mạng hiện tại

+ Dễ dàng tích hợp vào các mạng hiện có mà không gây gián đoạn

+ Phù hợp cho các môi trường yêu cầu kiểm soát truy cập và bảo mật mà không cần cấu hình lại mạng

· Nhược điểm:

+ Giới hạn về khả năng kiểm soát và quản lý so với các mô hình triển khai khác

+ Có thể gặp khó khăn trong việc triển khai các tính năng nâng cao như NAT (Network Address Translation)

+ Khả năng mở rộng có thể bị hạn chế trong các mạng lớn.

* Mỗi mô hình triển khai đều có những ưu và nhược điểm riêng, phù hợp với các nhu cầu và cấu trúc mạng khác nhau. Việc lựa chọn mô hình triển khai phù hợp không chỉ phụ thuộc vào tính năng kỹ thuật mà còn vào yêu cầu cụ thể của tổ chức, cấu trúc mạng hiện có, cũng như ngân sách và nguồn lực kỹ thuật. Do đó, để đạt được hiệu quả tối ưu, cần phải đánh giá cẩn thận các yếu tố này trước khi quyết định mô hình triển khai cho hệ thống.

III. Kết Luận

Trong bài viết này, chúng ta đã thảo luận về kiến trúc và các mô hình triển khai của Check Point Firewall, một trong những giải pháp bảo mật mạng hàng đầu hiện nay. Tùy thuộc vào nhu cầu cụ thể của tổ chức, mỗi mô hình triển khai có thể mang lại những lợi ích và thách thức khác nhau. Việc lựa chọn mô hình phù hợp cần dựa trên quy mô mạng, yêu cầu bảo mật, và nguồn lực hiện có của tổ chức. Check Point Firewall không chỉ cung cấp các giải pháp bảo mật mạnh mẽ mà còn linh hoạt trong việc đáp ứng các nhu cầu đa dạng của hệ thống mạng hiện đại.

MỤC LỤC

I. Kiến trúc triển khai của Firewall Checkpoint

1. Security Gateway

2. Security Management Server

3. Smart Console

II. Các dạng triển khai của Firewall Checkpoint

1. Mô hình triển khai đơn lẻ (Standalone Deployment)

2. Mô hình triển khai phân tán (Distributed Deployment)

3. Mô hình triển khai cầu nối (Bridge Mode)

III. Kết Luận

Checkpoint Firewall Deployment Architecture

I. Kiến trúc triển khai của Firewall Checkpoint

Như ở bài viết trước mình đã đề cập thì Firewall có 3 kiến trúc chính là Security Gateway, Security Management Server và Smart Console. Vậy thì vị trí được đặt của các kiến trúc này là ở đâu và từng kiến trúc ấy có chức năng gì, mình sẽ cùng tìm hiểu nhé

1. Security Gateway

· Vị trí: Security Gateway được đặt tại vị trí trọng yếu trong hệ thống mạng, thường là ở lối vào hoặc giữa các phân đoạn mạng quan trọng.

· Chức năng: Khi lưu lượng mạng đi qua Security Gateway, nó sẽ được phân tích và so sánh với các quy tắc bảo mật để quyết định cho phép hoặc chặn. Điều này bao gồm việc kiểm tra các gói tin, phân loại ứng dụng, và thậm chí là phát hiện phần mềm độc hại.Security Gateway không hoạt động độc lập mà cần sự hỗ trợ của các thành phần khác như Management Server để cập nhật chính sách và cung cấp các báo cáo chi tiết về tình trạng hệ thống.

2. Security Management Server

· Vị trí: SMS được triển khai trong mạng quản trị, nơi có quyền truy cập tới các thành phần khác của hệ thống.

· Chức năng: Management Server lưu trữ cơ sở dữ liệu chứa tất cả các quy tắc và cấu hình của hệ thống. Quản trị viên sử dụng Management Server để tạo và cập nhật các chính sách bảo mật, sau đó phân phối chúng tới các Security Gateway. Ngoài ra, nó cũng thu thập các nhật ký từ các Gateway để phục vụ cho việc giám sát và phân tích.Management Server là nơi mà các quyết định chiến lược về bảo mật được thực hiện và là điểm tập trung của mọi hoạt động quản lý trong hệ thống Check Point.

3. Smart Console

· Vị trí: SmartConsole là phần mềm cài đặt trên máy tính của quản trị viên, cho phép truy cập và quản lý hệ thống từ xa.

· Chức năng: SmartConsole cung cấp giao diện để tạo, chỉnh sửa, và quản lý các chính sách bảo mật. Ngoài ra, nó cũng cung cấp các công cụ để giám sát hoạt động của các Gateway, xem các báo cáo và nhật ký, và thực hiện các tác vụ khắc phục sự cố.SmartConsole là cầu nối giữa quản trị viên và hệ thống Check Point, cho phép thực hiện các thay đổi và giám sát hệ thống một cách dễ dàng và hiệu quả.

· Ba thành phần Security Gateway, Management Server, và SmartConsole tạo thành một kiến trúc triển khai linh hoạt và mạnh mẽ. Chúng hoạt động như một hệ thống bảo mật mạng toàn diện, trong đó:

+ Management Server đóng vai trò điều phối và quản lý, thiết lập các chính sách bảo mật và phân phối chúng tới các Security Gateway.

+ Security Gateway thực thi các chính sách này trên lưu lượng mạng, đảm bảo rằng chỉ có lưu lượng hợp lệ mới được phép qua lại.

+ SmartConsole là công cụ mà quản trị viên sử dụng để tương tác với Management Server, theo dõi trạng thái của Security Gateway, và thực hiện các thay đổi cần thiết.Mối quan hệ giữa ba thành phần này đảm bảo rằng hệ thống Check Point Firewall không chỉ bảo vệ mạng khỏi các mối đe dọa bên ngoài mà còn cung cấp một phương tiện quản lý hiệu quả cho các tổ chức.

II. Các dạng triển khai của Firewall Checkpoint

1. Mô hình triển khai đơn lẻ (Standalone Deployment)

· Là cấu hình đơn giản nhất của Check Point Firewall, trong đó cả Security Gateway và Management Server được cài đặt trên cùng một thiết bị phần cứng hoặc máy ảo. Mô hình này thường được áp dụng cho các hệ thống mạng nhỏ hoặc đơn giản, nơi mà nhu cầu bảo mật không quá phức tạp.

· Ưu điểm :

+ Dễ dàng cài đặt và quản lý

+ Tiết kiệm chi phí triển khai do chỉ cần 1 thiết bị duy nhất

+ Phù hợp cho các môi trường nhỏ với số lượng người dùng hạn chế'

· Nhược điểm :

+ Giới hạn về khả năng mở rộng và hiệu suất

+ Nếu thiết bị triển khai gặp sự cố, toàn bộ hệ thống bảo mật sẽ bị ảnh hưởng

+ Khó khăn trong việc quản lý nhiều chính sách bảo mật trong tổ chức lớn

2. Mô hình triển khai phân tán (Distributed Deployment)

· Là cấu hình phổ biến nhất trong các môi trường mạng lớn, nơi mà Security Gateway và Management Server được triển khai trên các thiết bị phần cứng hoặc máy ảo riêng biệt. Điều này cho phép phân tán chức năng bảo mật và quản lý, tăng khả năng mở rộng và hiệu quả hoạt động của hệ thống.

· Ưu điểm:

+ Tăng cường khả năng mở rộng và hiệu suất do các chức năng được phân tách rõ ràng

+ Bảo mật cao hơn do Management Server có thể được đặt ở vị trí an toàn, tách biệt với Security Gateway

+ Dễ dàng quản lý nhiều Security Gateway từ một Management Server duy nhất.

· Nhược điểm:

+ Chi phí triển khai cao hơn do yêu cầu nhiều thiết bị và tài nguyên hơn

+ Yêu cầu kỹ năng quản trị và cấu hình phức tạp hơn

3. Mô hình triển khai cầu nối (Bridge Mode)

· Là một phương thức trong đó Security Gateway được triển khai như một cầu nối giữa các phân đoạn mạng. Trong mô hình này, Security Gateway không thay đổi địa chỉ IP của các gói tin mà chỉ kiểm tra và thực thi các chính sách bảo mật. Điều này cho phép tích hợp firewall vào các mạng hiện có mà không cần thay đổi cấu trúc mạng.

· Ưu điểm:

+ Không cần thay đổi địa chỉ IP hoặc cấu trúc mạng hiện tại

+ Dễ dàng tích hợp vào các mạng hiện có mà không gây gián đoạn

+ Phù hợp cho các môi trường yêu cầu kiểm soát truy cập và bảo mật mà không cần cấu hình lại mạng

· Nhược điểm:

+ Giới hạn về khả năng kiểm soát và quản lý so với các mô hình triển khai khác

+ Có thể gặp khó khăn trong việc triển khai các tính năng nâng cao như NAT (Network Address Translation)

+ Khả năng mở rộng có thể bị hạn chế trong các mạng lớn.

* Mỗi mô hình triển khai đều có những ưu và nhược điểm riêng, phù hợp với các nhu cầu và cấu trúc mạng khác nhau. Việc lựa chọn mô hình triển khai phù hợp không chỉ phụ thuộc vào tính năng kỹ thuật mà còn vào yêu cầu cụ thể của tổ chức, cấu trúc mạng hiện có, cũng như ngân sách và nguồn lực kỹ thuật. Do đó, để đạt được hiệu quả tối ưu, cần phải đánh giá cẩn thận các yếu tố này trước khi quyết định mô hình triển khai cho hệ thống.

III. Kết Luận

Trong bài viết này, chúng ta đã thảo luận về kiến trúc và các mô hình triển khai của Check Point Firewall, một trong những giải pháp bảo mật mạng hàng đầu hiện nay. Tùy thuộc vào nhu cầu cụ thể của tổ chức, mỗi mô hình triển khai có thể mang lại những lợi ích và thách thức khác nhau. Việc lựa chọn mô hình phù hợp cần dựa trên quy mô mạng, yêu cầu bảo mật, và nguồn lực hiện có của tổ chức. Check Point Firewall không chỉ cung cấp các giải pháp bảo mật mạnh mẽ mà còn linh hoạt trong việc đáp ứng các nhu cầu đa dạng của hệ thống mạng hiện đại.

Last edited: