I. GIỚI THIỆU

II. PACKET FLOW (LUỒNG DỮ LIỆU) CỦA CHECKPOINT FIREWALL

III. CÁC CHẾ ĐỘ TRIỂN KHAI VÀ LUỒNG DỮ LIỆU CỦA CHECKPOINT FIREWALL

IV. TỔNG KẾT

I. GIỚI THIỆU

Trong [CHAP 02], chúng ta đã khám phá các kiến trúc triển khai khác nhau của Checkpoint Firewall, từ mô hình đơn giản đến những cấu hình phức tạp, nhằm đảm bảo hệ thống bảo mật phù hợp với nhu cầu cụ thể của tổ chức. Dựa trên kiến thức đó, trong [CHAP 03] sẽ đi sâu hơn vào các chế độ triển khai thực tế của tường lửa Checkpoint và cách mà các gói tin di chuyển qua hệ thống. Việc hiểu rõ các chế độ triển khai như Standalone Deployment, Distributed Deployment, High Availability Deployment,... cùng với phân tích chi tiết về luồng gói tin, sẽ giúp bạn tối ưu hóa hiệu suất và bảo mật cho hệ thống mạng. Hãy cùng khám phá cách mà Checkpoint Firewall xử lý dữ liệu trong các tình huống khác nhau để có cái nhìn toàn diện và sâu sắc hơn về cách bảo vệ hệ thống mạng một cách hiệu quả nhất.

II. PACKET FLOW (LUỒNG DỮ LIỆU) CỦA CHECKPOINT FIREWALL

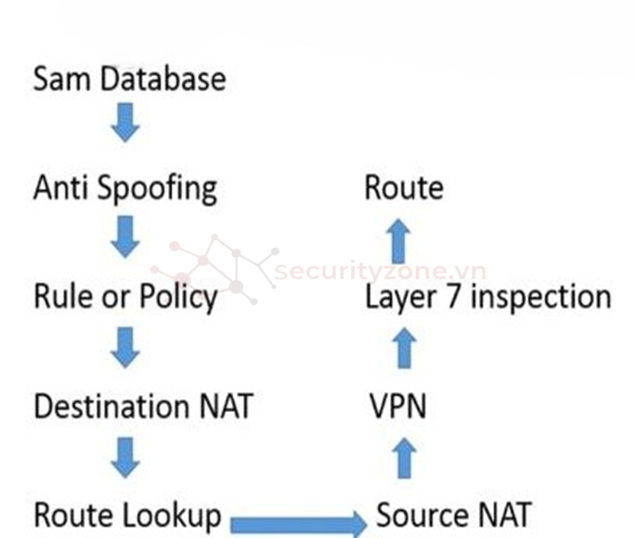

Trong Check Point Firewall, quá trình xử lý gói tin thường bao gồm nhiều bước, và các bước liệt kê ở đây đại diện cho một quy trình phân tích và xử lý gói tin từ khi nó được nhận cho đến khi được gửi đi. Dưới đây là giải thích cho từng bước:

- SAM Database (Security Access Manager Database): Đây là cơ sở dữ liệu lưu trữ thông tin về quyền truy cập và quản lý bảo mật mạng, giúp theo dõi và điều chỉnh quyền truy cập khi phát hiện các hoạt động đáng ngờ.

- Anti-Spoofing: Kỹ thuật bảo mật nhằm ngăn chặn các cuộc tấn công sử dụng địa chỉ IP giả mạo. Nó bảo vệ mạng khỏi việc tin tặc giả mạo địa chỉ IP nguồn để thực hiện các hành vi xâm nhập hoặc tấn công.

- Rule Policy: Bộ quy tắc mà tường lửa sử dụng để kiểm soát lưu lượng mạng. Nó xác định các điều kiện mà theo đó lưu lượng được phép đi qua hoặc bị chặn.

- Destination NAT (DNAT): Kỹ thuật thay đổi địa chỉ IP đích của gói tin khi nó đi qua tường lửa hoặc thiết bị mạng khác, nhằm chuyển hướng lưu lượng đến các máy chủ nội bộ hoặc địa chỉ IP cụ thể trong mạng nội bộ.

- Route Lookup: Quá trình xác định con đường hoặc tuyến đường mà gói tin sẽ đi qua trong mạng để đến đích. Nó giúp đảm bảo gói tin đi đúng con đường và đến đúng nơi.

- Source NAT (SNAT): Kỹ thuật thay đổi địa chỉ IP nguồn của gói tin, thường được sử dụng để ẩn địa chỉ IP thực của thiết bị gửi, giúp bảo mật mạng nội bộ và quản lý các kết nối ra ngoài.

- VPN (Virtual Private Network): Mạng riêng ảo cho phép kết nối an toàn và bảo mật qua mạng công cộng như Internet bằng cách mã hóa dữ liệu, giúp bảo vệ thông tin và bảo mật kết nối.

- Layer 7 Inspection: Kiểm tra lưu lượng mạng ở lớp ứng dụng (lớp 7 của mô hình OSI), cho phép phân tích và kiểm soát lưu lượng dựa trên nội dung ứng dụng như HTTP, FTP, hoặc email.

- Route: Tuyến đường mà gói tin đi qua từ nguồn đến đích trong mạng, bao gồm tất cả các thiết bị mạng và các bước mà gói tin phải trải qua để đến được đích cuối cùng.

III. CÁC CHẾ ĐỘ TRIỂN KHAI VÀ LUỒNG DỮ LIỆU CỦA CHECKPOINT FIREWALL

1. Chế Độ Độc Lập (Standalone Deployment)

Trong chế độ độc lập, cả Security Gateway và Security Management Server đều được triển khai trên một thiết bị duy nhất. Đây là lựa chọn đơn giản nhất, thường được sử dụng cho các tổ chức nhỏ hoặc trong môi trường thử nghiệm.

Dữ liệu di chuyển:

- Luồng dữ liệu: Dữ liệu từ các nguồn bên ngoài hoặc bên trong mạng đều đi qua Security Gateway duy nhất. Security Gateway xử lý các yêu cầu và thực hiện các chính sách bảo mật được cấu hình trên thiết bị.

- Quản lý: Tất cả các cấu hình và chính sách bảo mật được quản lý trực tiếp trên cùng một thiết bị.

2. Chế Độ Phân Tán (Distributed Deployment)

Chế độ phân tán triển khai các Security Gateway và Security Management Server trên các thiết bị khác nhau, cho phép phân tách các chức năng bảo mật và quản lý.

Dữ liệu di chuyển:

- Luồng dữ liệu: Dữ liệu được chuyển tiếp từ các nguồn qua các Security Gateway. Các Security Gateway xử lý lưu lượng và gửi thông tin quản lý đến Security Management Server để cập nhật và đồng bộ hóa các chính sách.

- Quản lý: Security Management Server tập trung quản lý các chính sách bảo mật và cấu hình cho nhiều Security Gateway.

3. Chế Độ Sẵn Sàng Cao (High Availability Deployment)

Chế độ sẵn sàng cao sử dụng nhiều thiết bị hoạt động đồng thời để đảm bảo tính liên tục của dịch vụ. Nếu một thiết bị gặp sự cố, các thiết bị khác sẽ tiếp tục xử lý lưu lượng mà không làm gián đoạn dịch vụ.

Dữ liệu di chuyển:

- Luồng dữ liệu: Dữ liệu được phân phối giữa các thiết bị Security Gateway hoạt động song song. Khi một thiết bị gặp sự cố, các thiết bị khác tiếp tục xử lý lưu lượng mà không làm gián đoạn dịch vụ.

- Quản lý: Các thiết bị sẵn sàng cao đồng bộ hóa thông tin trạng thái và cấu hình với nhau để đảm bảo chuyển giao mượt mà trong trường hợp có sự cố.

4. Chế Độ CloudGuard (CloudGuard Deployment)

Chế độ CloudGuard triển khai Security Gateways trên nền tảng đám mây để bảo vệ các ứng dụng và dịch vụ đám mây. Đây là lựa chọn phổ biến cho các tổ chức sử dụng dịch vụ đám mây công cộng hoặc riêng.

Dữ liệu di chuyển:

- Luồng dữ liệu: Dữ liệu di chuyển qua các Security Gateways ảo trên nền tảng đám mây. Security Gateways xử lý các yêu cầu và áp dụng chính sách bảo mật trước khi dữ liệu đến đích.

- Quản lý: Các chính sách và cấu hình bảo mật được quản lý từ xa thông qua các công cụ quản lý đám mây tích hợp.

5. Chế Độ Virtual System (VSX)

Chế độ Virtual System (VSX) cho phép một thiết bị Security Gateway hoạt động như nhiều tường lửa ảo, mỗi tường lửa ảo có cấu hình và chính sách riêng biệt.

Dữ liệu di chuyển:

- Luồng dữ liệu: Dữ liệu được phân phối qua các tường lửa ảo trên cùng một thiết bị. Mỗi tường lửa ảo áp dụng các chính sách bảo mật riêng biệt cho từng loại lưu lượng.

- Quản lý: Quản lý các chính sách và cấu hình cho từng tường lửa ảo trên cùng một thiết bị.

6. Chế Độ Load Sharing (Load Sharing Deployment)

Chế độ Load Sharing phân phối lưu lượng mạng giữa nhiều thiết bị Security Gateway để tối ưu hóa hiệu suất và khả năng xử lý.

Dữ liệu di chuyển:

- Luồng dữ liệu: Lưu lượng mạng được phân phối giữa các Security Gateway để giảm tải cho từng thiết bị và cải thiện hiệu suất tổng thể.

- Quản lý: Các thiết bị phối hợp để đảm bảo tính liên tục và đồng bộ hóa trong việc áp dụng các chính sách bảo mật.

IV. TỔNG KẾT

Trong bài này, chúng ta đã xem xét các chế độ triển khai khác nhau của Checkpoint Firewall và phân tích chi tiết luồng dữ liệu trong từng chế độ. Việc hiểu rõ cách các gói tin di chuyển qua các chế độ triển khai này không chỉ giúp bạn lựa chọn cấu hình phù hợp cho hệ thống mạng của tổ chức mà còn tối ưu hóa hiệu suất và bảo mật. Mỗi chế độ triển khai đều có những đặc điểm và lợi ích riêng, cho phép bạn điều chỉnh chiến lược bảo mật để đáp ứng các yêu cầu cụ thể của môi trường mạng. Khả năng phân tích và áp dụng các chính sách bảo mật một cách hiệu quả sẽ đóng vai trò quan trọng trong việc bảo vệ hệ thống mạng trước các mối đe dọa và tối ưu hóa hoạt động của tổ chức.

Last edited: