MỤC LỤC:

I. Khái niệm về Checkpoint Firewall Deployment Mode & Packet Flow

II. Checkpoint Firewall Deployment Mode

III. Checkpoint Firewall Packet Flow

III. Kết luận

Checkpoint Firewall cung cấp các chế độ triển khai (Deployment Mode) khác nhau để phù hợp với nhu cầu bảo mật của từng tổ chức. Mỗi chế độ triển khai có cách thức xử lý gói tin (Packet Flow) đặc trưng, giúp tối ưu hóa việc kiểm tra và bảo vệ dữ liệu.

I. Khái niệm về Checkpoint Firewall Deployment Mode & Packet Flow

1. Deployment Mode

Tường lửa Checkpoint có thể được triển khai trong nhiều kiến trúc khác nhau, mỗi kiến trúc phù hợp với các môi trường mạng và yêu cầu bảo mật khác nhau.

2. Khái niệm về Packet Flow

Checkpoint Firewall có một quy trình xử lý gói tin chi tiết để đảm bảo rằng mọi gói dữ liệu đều được kiểm tra một cách toàn diện trước khi được chuyển tiếp hoặc từ chối.

II. Checkpoint Firewall Deployment Mode

1. Standalone Deployment

Standalone Deployment là cách đơn giản và trực tiếp nhất để triển khai. Hai chức năng management và security gateway được cài đặt trên cùng một máy vật lý hoặc máy ảo.

Trường hợp sử dụng: Phù hợp với các mạng nhỏ, không yêu cầu quản lý tập trung hoặc khi quy mô mạng đủ nhỏ để một thiết bị duy nhất có thể xử lý cả chức năng quản lý và bảo mật.

Điểm nổi bật:

Các thiết bị Check Point được triển khai tại nhiều địa điểm khác nhau nhưng vẫn được quản lý tập trung từ một điểm (các chi nhánh, văn phòng cùa một công ty hay tổ chức). Tức máy chủ quản lý và cổng bảo mật được cài đặt trên các máy riêng biệt.

Trường hợp sử dụng: Lý tưởng cho các mạng vừa và lớn, nơi yêu cầu quản lý tập trung nhiều cổng. Triển khai này cho phép hiệu suất và khả năng mở rộng tốt hơn vì các tác vụ quản lý và bảo mật được phân phối.

Điểm nổi bật:

Triển khai với mục đích đảm bảo ổn định, liên tục và giảm thiểu thời gian die của dịch vụ xong HA cũng cung cấp khả năng phục hồi nhanh chóng và tính sẵn sàng cao, nhưng yêu cầu chi phí đầu tư cao hơn và cấu hình phức tạp hơn so với Standalone Deployment.

Hai hoặc nhiều cổng bảo mật được định cấu hình thành một cụm để cung cấp khả năng dự phòng.

Trường hợp sử dụng: Phù hợp với các mạng quan trọng, nơi thời gian hoạt động và độ tin cậy là tối quan trọng. Việc triển khai HA đảm bảo hoạt động liên tục ngay cả khi phần cứng hoặc phần mềm bị lỗi.

Điểm nổi bật:

Nhiều tường lửa cùng chia sẻ lưu lượng và hoạt động cùng lúc (hiều cổng bảo mật được cấu hình để chia sẻ tải lưu lượng mạng).

Trường hợp sử dụng: Phù hợp với các môi trường có tải lưu lượng cao, nơi việc phân phối khối lượng công việc trên nhiều cổng có thể cải thiện hiệu suất và khả năng phục hồi.

Điểm nổi bật:

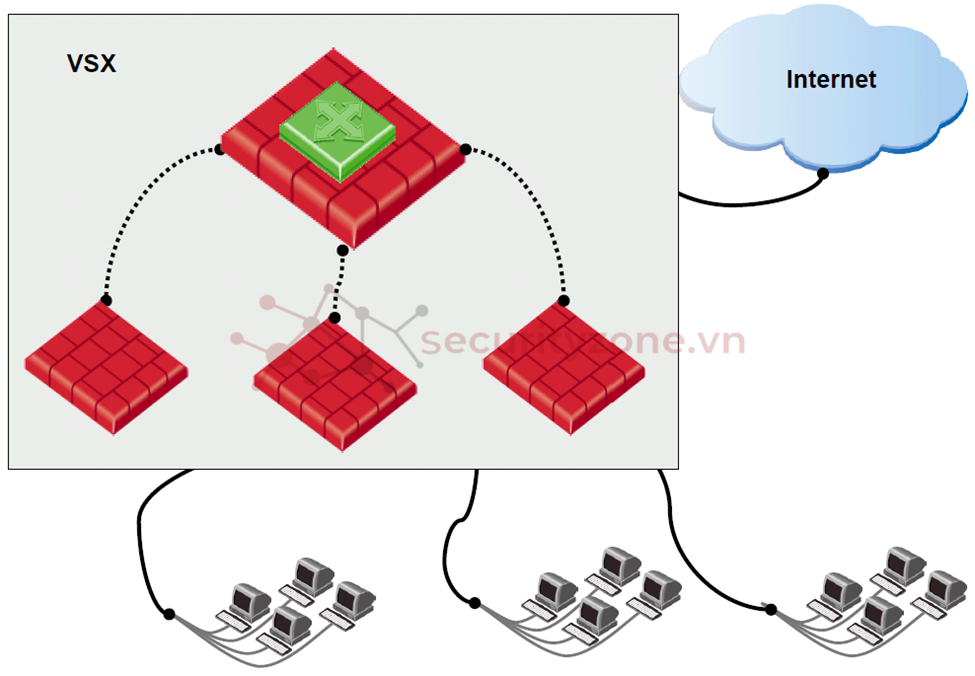

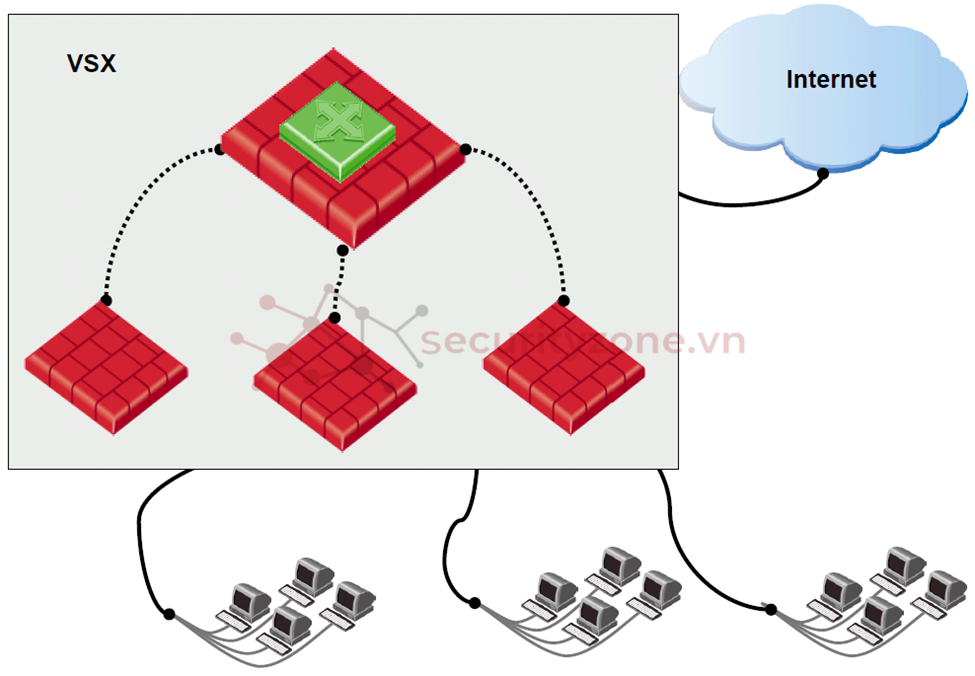

Dành cho môi trường ảo hóa, nơi các tường lửa ảo được triển khai trong một cụm để cung cấp khả năng chia sẻ tải và chịu lỗi. Một cổng vật lý duy nhất được ảo hóa thành nhiều hệ thống ảo (Virtual Systems -VS), mỗi hệ thống hoạt động như một tường lửa riêng biệt.

Trường hợp sử dụng: Phù hợp với các môi trường nhiều bên thuê, như nhà cung cấp dịch vụ hoặc doanh nghiệp lớn, nơi cần các chính sách bảo mật khác nhau cho các phòng ban hoặc khách hàng khác nhau.

Điểm nổi bật:

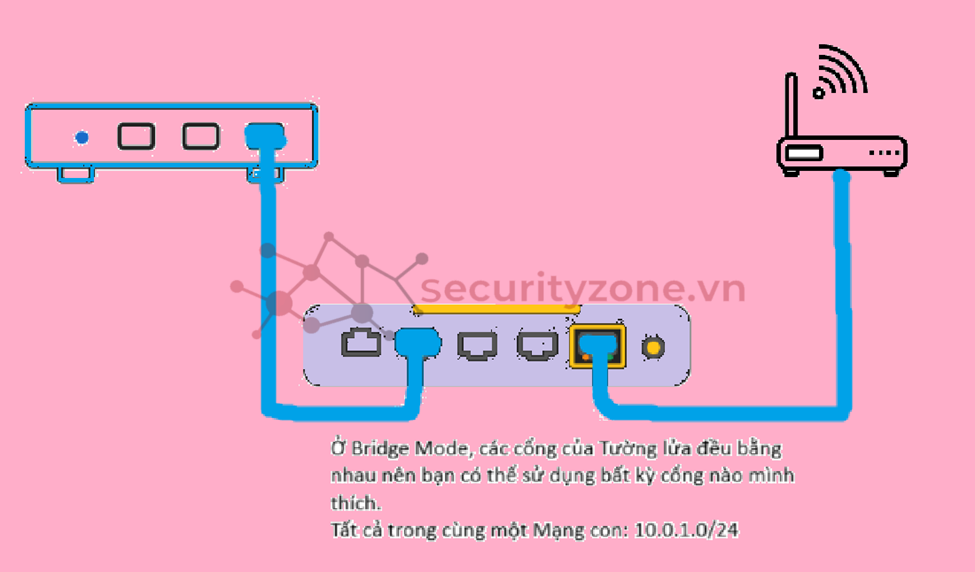

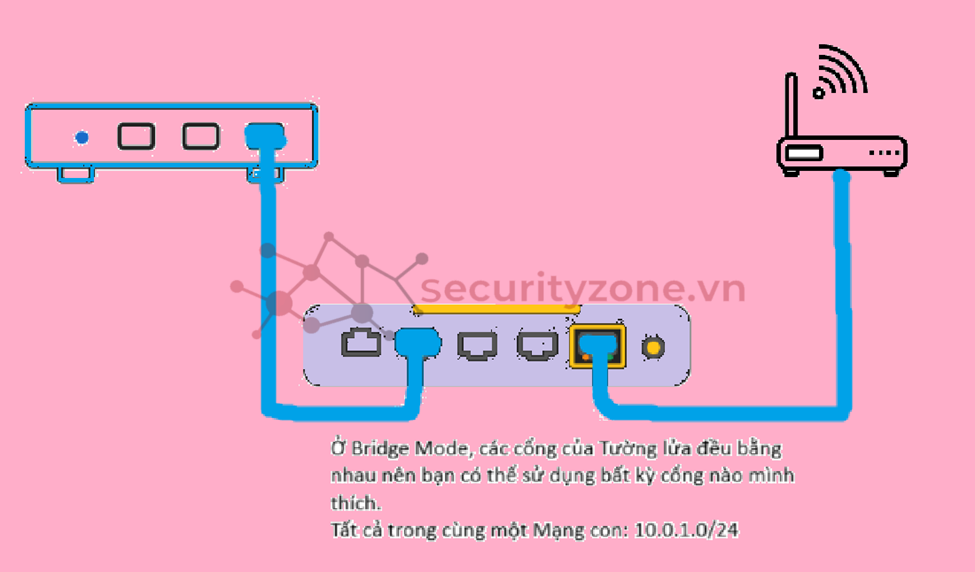

Tường lửa hoạt động ở Lớp 2 (Lớp liên kết dữ liệu) mà không cần thay đổi cấu trúc mạng hiện có (không can thiệp vào việc định tuyến).

Trường hợp sử dụng: Các tình huống cần triển khai tường lửa mà không cần thay đổi cấu trúc mạng hiện có, thường là để phân đoạn mạng hoặc ngăn chặn mối đe dọa nội tuyến.

Điểm nổi bật:

Tường lửa hoạt động như một bộ tập trung VPN, cho phép người dùng từ xa kết nối an toàn với mạng công ty qua internet.

Trường hợp sử dụng: Đối với các tổ chức có nhân viên từ xa, việc triển khai này cho phép truy cập an toàn vào các tài nguyên nội bộ từ mọi nơi.

Điểm nổi bật:

Được triển khai trên các nền tảng đám mây như AWS, Azure hoặc Google Cloud dưới dạng thiết bị ảo.

Trường hợp sử dụng: Phù hợp với các tổ chức sử dụng cơ sở hạ tầng đám mây, cần bảo mật mở rộng ra môi trường đám mây, bảo vệ khối lượng công việc và dữ liệu trên đám mây.

Điểm nổi bật:

1. Thành phần chính của Checkpoint Packet Flow

Mỗi thành phần chính của Checkpoint Packet đóng vai trò cụ thể trong việc đảm bảo rằng gói tin được xử lý an toàn, hiệu quả và tuân thủ các chính sách bảo mật.

Routing Table:

Xác định đường đi của gói tin dựa trên địa chỉ đích sau khi đã qua các bước kiểm tra. Routing Table cùng với các chính sách bảo mật sẽ quyết định gói tin sẽ được chuyển tiếp đến đâu.

2. Quy trình xử lý gói tin

3. Các thành phần nâng cao liên quan

IV. Kết luận

Có nhiều cách để triển khai Check Point Firewall nên xem xét kỹ để cấu hình sao cho phù hợp với nhu cầu. Gói tin khi đến Firewall sẽ được kiểm tra và xử lý qua các bước như kiểm tra tính hợp lệ, so khớp quy tắc bảo mật, dịch địa chỉ IP, và kiểm tra nội dung trước khi được định tuyến và chuyển tiếp. Hiểu rõ các yếu tố này giúp cấu hình và quản lý Firewall hiệu quả hơn, bảo vệ mạng tốt hơn.

I. Khái niệm về Checkpoint Firewall Deployment Mode & Packet Flow

II. Checkpoint Firewall Deployment Mode

III. Checkpoint Firewall Packet Flow

III. Kết luận

[CHAP 03] Tìm hiểu Checkpoint Firewall Deployment Mode và Packet Flow

Checkpoint Firewall cung cấp các chế độ triển khai (Deployment Mode) khác nhau để phù hợp với nhu cầu bảo mật của từng tổ chức. Mỗi chế độ triển khai có cách thức xử lý gói tin (Packet Flow) đặc trưng, giúp tối ưu hóa việc kiểm tra và bảo vệ dữ liệu.

I. Khái niệm về Checkpoint Firewall Deployment Mode & Packet Flow

1. Deployment Mode

Tường lửa Checkpoint có thể được triển khai trong nhiều kiến trúc khác nhau, mỗi kiến trúc phù hợp với các môi trường mạng và yêu cầu bảo mật khác nhau.

2. Khái niệm về Packet Flow

Checkpoint Firewall có một quy trình xử lý gói tin chi tiết để đảm bảo rằng mọi gói dữ liệu đều được kiểm tra một cách toàn diện trước khi được chuyển tiếp hoặc từ chối.

II. Checkpoint Firewall Deployment Mode

1. Standalone Deployment

Standalone Deployment là cách đơn giản và trực tiếp nhất để triển khai. Hai chức năng management và security gateway được cài đặt trên cùng một máy vật lý hoặc máy ảo.

Trường hợp sử dụng: Phù hợp với các mạng nhỏ, không yêu cầu quản lý tập trung hoặc khi quy mô mạng đủ nhỏ để một thiết bị duy nhất có thể xử lý cả chức năng quản lý và bảo mật.

Điểm nổi bật:

- Phù hợp với các môi trường nhỏ hoặc vừa, nơi yêu cầu về khả năng mở rộng và dự phòng (redundancy) không quá cao.

- Dễ dàng cài đặt và quản lý, vì tất cả các chức năng được tích hợp trong một thiết bị duy nhất.

- Không có khả năng chịu lỗi (fault tolerance) nếu thiết bị này gặp sự cố.

Các thiết bị Check Point được triển khai tại nhiều địa điểm khác nhau nhưng vẫn được quản lý tập trung từ một điểm (các chi nhánh, văn phòng cùa một công ty hay tổ chức). Tức máy chủ quản lý và cổng bảo mật được cài đặt trên các máy riêng biệt.

Trường hợp sử dụng: Lý tưởng cho các mạng vừa và lớn, nơi yêu cầu quản lý tập trung nhiều cổng. Triển khai này cho phép hiệu suất và khả năng mở rộng tốt hơn vì các tác vụ quản lý và bảo mật được phân phối.

Điểm nổi bật:

- Thích hợp cho các tổ chức lớn, yêu cầu quản lý tập trung nhưng có nhiều gateway để bảo vệ các phân đoạn mạng khác nhau.

- Cho phép mở rộng dễ dàng khi số lượng gateway tăng lên, mà không làm phức tạp hóa việc quản lý.

- Quản lý tập trung giúp dễ dàng thực hiện chính sách bảo mật đồng bộ trên toàn mạng.

Triển khai với mục đích đảm bảo ổn định, liên tục và giảm thiểu thời gian die của dịch vụ xong HA cũng cung cấp khả năng phục hồi nhanh chóng và tính sẵn sàng cao, nhưng yêu cầu chi phí đầu tư cao hơn và cấu hình phức tạp hơn so với Standalone Deployment.

Hai hoặc nhiều cổng bảo mật được định cấu hình thành một cụm để cung cấp khả năng dự phòng.

Trường hợp sử dụng: Phù hợp với các mạng quan trọng, nơi thời gian hoạt động và độ tin cậy là tối quan trọng. Việc triển khai HA đảm bảo hoạt động liên tục ngay cả khi phần cứng hoặc phần mềm bị lỗi.

Điểm nổi bật:

- Đảm bảo tính sẵn sàng cao, giảm thiểu thời gian chết (downtime) của hệ thống.

- Dễ dàng chuyển đổi từ tường lửa chính sang tường lửa dự phòng mà không làm gián đoạn lưu lượng mạng.

- Thích hợp cho các môi trường yêu cầu hoạt động liên tục, không gián đoạn.

Nhiều tường lửa cùng chia sẻ lưu lượng và hoạt động cùng lúc (hiều cổng bảo mật được cấu hình để chia sẻ tải lưu lượng mạng).

Trường hợp sử dụng: Phù hợp với các môi trường có tải lưu lượng cao, nơi việc phân phối khối lượng công việc trên nhiều cổng có thể cải thiện hiệu suất và khả năng phục hồi.

Điểm nổi bật:

- Cải thiện hiệu suất mạng bằng cách phân phối lưu lượng mạng qua nhiều thiết bị.

- Tăng cường khả năng chịu lỗi, vì nếu một tường lửa gặp sự cố, các tường lửa khác vẫn tiếp tục xử lý lưu lượng.

- Phù hợp cho các môi trường có lưu lượng mạng cao, yêu cầu cả hiệu suất và độ sẵn sàng cao.

Dành cho môi trường ảo hóa, nơi các tường lửa ảo được triển khai trong một cụm để cung cấp khả năng chia sẻ tải và chịu lỗi. Một cổng vật lý duy nhất được ảo hóa thành nhiều hệ thống ảo (Virtual Systems -VS), mỗi hệ thống hoạt động như một tường lửa riêng biệt.

Trường hợp sử dụng: Phù hợp với các môi trường nhiều bên thuê, như nhà cung cấp dịch vụ hoặc doanh nghiệp lớn, nơi cần các chính sách bảo mật khác nhau cho các phòng ban hoặc khách hàng khác nhau.

Điểm nổi bật:

- Tối ưu hóa tài nguyên phần cứng bằng cách chạy nhiều tường lửa ảo trên cùng một thiết bị.

- Thích hợp cho các tổ chức lớn, nhà cung cấp dịch vụ, hoặc môi trường đám mây cần bảo vệ nhiều mạng ảo (virtual networks) khác nhau.

- Quản lý và phân bổ tài nguyên linh hoạt, đáp ứng nhu cầu mở rộng khi cần thiết.

Tường lửa hoạt động ở Lớp 2 (Lớp liên kết dữ liệu) mà không cần thay đổi cấu trúc mạng hiện có (không can thiệp vào việc định tuyến).

Trường hợp sử dụng: Các tình huống cần triển khai tường lửa mà không cần thay đổi cấu trúc mạng hiện có, thường là để phân đoạn mạng hoặc ngăn chặn mối đe dọa nội tuyến.

Điểm nổi bật:

- Dễ dàng triển khai vào một mạng hiện có mà không cần thay đổi địa chỉ IP hoặc cấu trúc mạng.

- Hoạt động trong suốt với người dùng cuối, không làm ảnh hưởng đến trải nghiệm sử dụng mạng.

- Phù hợp cho việc bảo mật các kết nối giữa các phân đoạn mạng khác nhau.

Tường lửa hoạt động như một bộ tập trung VPN, cho phép người dùng từ xa kết nối an toàn với mạng công ty qua internet.

Trường hợp sử dụng: Đối với các tổ chức có nhân viên từ xa, việc triển khai này cho phép truy cập an toàn vào các tài nguyên nội bộ từ mọi nơi.

Điểm nổi bật:

- Cung cấp kết nối an toàn cho nhân viên từ xa hoặc các văn phòng chi nhánh.

- Bảo mật dữ liệu thông qua mã hóa khi truyền qua internet.

- Tích hợp các công nghệ bảo mật khác như xác thực hai yếu tố (2FA) để tăng cường bảo mật.

Được triển khai trên các nền tảng đám mây như AWS, Azure hoặc Google Cloud dưới dạng thiết bị ảo.

Trường hợp sử dụng: Phù hợp với các tổ chức sử dụng cơ sở hạ tầng đám mây, cần bảo mật mở rộng ra môi trường đám mây, bảo vệ khối lượng công việc và dữ liệu trên đám mây.

Điểm nổi bật:

- Bảo vệ các tài nguyên và ứng dụng trên đám mây.

- Tích hợp với các dịch vụ đám mây để quản lý và giám sát bảo mật dễ dàng hơn.

- Hỗ trợ triển khai hybrid (kết hợp giữa đám mây và on-premises).

1. Thành phần chính của Checkpoint Packet Flow

Mỗi thành phần chính của Checkpoint Packet đóng vai trò cụ thể trong việc đảm bảo rằng gói tin được xử lý an toàn, hiệu quả và tuân thủ các chính sách bảo mật.

- Network Interface Card (NIC):

- SecureXL:

- CoreXL:

- Firewall Kernel (INSPECT Engine):

- State Table:

- Inspection Modules:

- Security Policy Database:

- NAT Table:

Routing Table:

Xác định đường đi của gói tin dựa trên địa chỉ đích sau khi đã qua các bước kiểm tra. Routing Table cùng với các chính sách bảo mật sẽ quyết định gói tin sẽ được chuyển tiếp đến đâu.

- Logging and Monitoring:

2. Quy trình xử lý gói tin

- Nhận gói tin (Packet Reception)

- Khi gói tin đến Security Gateway qua NIC, hệ thống kiểm tra thông tin cơ bản như địa chỉ IP để xác định gói tin thuộc kết nối nào: mới hay đã có.

- Kiểm tra ban đầu (Initial Checks)

- Sanity Check: Kiểm tra gói tin xem có hợp lệ không (ví dụ, tiêu đề IP có đúng không). Gói tin không hợp lệ sẽ bị loại bỏ.

- Stateful Inspection: Kiểm tra gói tin với bảng trạng thái để xem nó có phải là phần của kết nối hiện có không. Nếu có, gói tin sẽ được xử lý tiếp.

- So khớp với cơ sở quy tắc (Rule Base Match)

- So sánh gói tin với các quy tắc bảo mật để quyết định hành động: cho phép, chặn, hoặc ghi log. Quy tắc này sẽ xét theo: Địa chỉ IP nguồn và đích, cổng nguồn và đích, giao thức (TCP,UDP,ICMP,...)

- Dịch địa chỉ (NAT)

- Nếu gói tin cần thay đổi địa chỉ IP (theo quy tắc NAT), thì địa chỉ sẽ được cập nhật.

- Mô-đun kiểm tra (Inspection Module)

- Gói tin được phân tích thêm bởi các mô-đun bảo mật như URL Filtering, Anti-Virus, Anti-Bot, để tìm các mối đe dọa.

- Quyết định định tuyến (Routing Decision)

- Xác định gói tin sẽ đi đâu dựa trên kết quả kiểm tra và bảng định tuyến.

- Chuyển tiếp gói tin (Packet Forwarding)

- Sau khi xử lý xong, gói tin sẽ được gửi đến đích của nó hoặc bị chặn nếu không hợp lệ.

3. Các thành phần nâng cao liên quan

- CoreXL: Sử dụng nhiều lõi CPU để xử lý gói tin nhanh hơn và hiệu quả hơn, giúp chia đều công việc giữa các lõi để tăng hiệu suất.

- Content Inspection: Kiểm tra sâu nội dung gói tin để tìm và ngăn chặn các mối đe dọa như virus, phần mềm độc hại, và các trang web nguy hiểm.

- Path Flow Types xác định cách gói tin được xử lý, từ nhanh chóng (Accelerated Path) đến chi tiết (FW Path)

- Accelerated Path: Xử lý nhanh chóng bằng cách bỏ qua một số kiểm tra chi tiết.

- Medium Path: Xử lý gói tin qua một số bước kiểm tra cơ bản.

- FW Path: Xử lý gói tin qua toàn bộ các bước kiểm tra bảo mật để đảm bảo an toàn nhất.

IV. Kết luận

Có nhiều cách để triển khai Check Point Firewall nên xem xét kỹ để cấu hình sao cho phù hợp với nhu cầu. Gói tin khi đến Firewall sẽ được kiểm tra và xử lý qua các bước như kiểm tra tính hợp lệ, so khớp quy tắc bảo mật, dịch địa chỉ IP, và kiểm tra nội dung trước khi được định tuyến và chuyển tiếp. Hiểu rõ các yếu tố này giúp cấu hình và quản lý Firewall hiệu quả hơn, bảo vệ mạng tốt hơn.

Last edited: