Ở bài viết trước mình đã đi sâu vào kiến trúc triển khai của Firewall Checkpoint và giới thiệu cho các bạn 3 mô hình có thể triển khai của nó. Thì trong bài viết này, mình sẽ tìm hiểu đến cách mà Firewall được triển khai và cách mà các gói tin (Packet) di chuyển (Flow) trong hệ thống như thế nào^^

MỤC LỤC

I. Cách Deployment Mode được triển khai trong hệ thống

1. Standalone Deployment

2. Distributed Deployment

3. Bridge Mode

II. Packet Flow trong Firewall Checkpoint

III. Kết Luận

Checkpoint Firewall Deployment Mode & Packet Flow

I. Cách Deployment Mode được triển khai trong hệ thống

1. Standalone Deployment:

+ SAM Database (Suspicious Activity Monitoring): Đây là cơ sở dữ liệu mà Check Point sử dụng để theo dõi các hoạt động đáng ngờ. Các gói tin có thể bị so sánh với SAM Database để phát hiện các hành vi bất thường.

+ Anti-Spoofing: Gói tin đầu tiên sẽ được kiểm tra chống lại các quy tắc Anti-Spoofing để đảm bảo rằng địa chỉ IP nguồn của gói tin là hợp lệ và không bị giả mạo. Điều này bảo vệ chống lại các cuộc tấn công giả mạo địa chỉ IP.

+ Rule or Policy (Security Policies): Sau đó, gói tin sẽ được kiểm tra dựa trên các quy tắc bảo mật đã được thiết lập trong Security Policies. Đây là bước kiểm tra để xác định xem gói tin có được cho phép đi qua hay không.

+ Destination NAT (DNAT): Nếu Destination NAT được cấu hình, Check Point sẽ thay đổi địa chỉ IP đích của gói tin. Điều này thường được sử dụng để ánh xạ các địa chỉ IP công cộng thành địa chỉ IP nội bộ.

+ Route Lookup: Sau khi DNAT, hệ thống sẽ kiểm tra bảng định tuyến để xác định giao diện nào mà gói tin sẽ được gửi qua để đến đích cuối cùng.

+ Source NAT (SNAT): Nếu Source NAT được cấu hình, Check Point sẽ thay đổi địa chỉ IP nguồn của gói tin trước khi nó được chuyển tiếp. SNAT thường được sử dụng để che giấu địa chỉ IP nội bộ khi gói tin ra ngoài mạng.

+ VPN: Nếu gói tin cần được mã hóa hoặc giải mã thông qua VPN, Check Point sẽ thực hiện bước này. VPN đảm bảo rằng dữ liệu được bảo vệ khi truyền qua mạng công cộng.

+ Layer 7 Inspection: Đây là bước kiểm tra nâng cao, nơi gói tin được kiểm tra ở tầng ứng dụng để phát hiện các mối đe dọa dựa trên nội dung. Điều này bao gồm kiểm tra các tệp, dữ liệu web, hoặc ứng dụng để phát hiện mã độc, vi phạm chính sách.

+ Routing: Cuối cùng, sau khi tất cả các kiểm tra đã hoàn tất, gói tin sẽ được định tuyến dựa trên bảng định tuyến của hệ thống để đến đích của nó.

~~Cảm ơn các bạn đã dành thời gian để đọc bài viết trên của mình , nếu có góp ý các đọc giả đừng ngại comment xuống phía dưới để cùng thảo luận và chia sẻ thêm nha~~

MỤC LỤC

I. Cách Deployment Mode được triển khai trong hệ thống

1. Standalone Deployment

2. Distributed Deployment

3. Bridge Mode

II. Packet Flow trong Firewall Checkpoint

III. Kết Luận

Checkpoint Firewall Deployment Mode & Packet Flow

I. Cách Deployment Mode được triển khai trong hệ thống

1. Standalone Deployment:

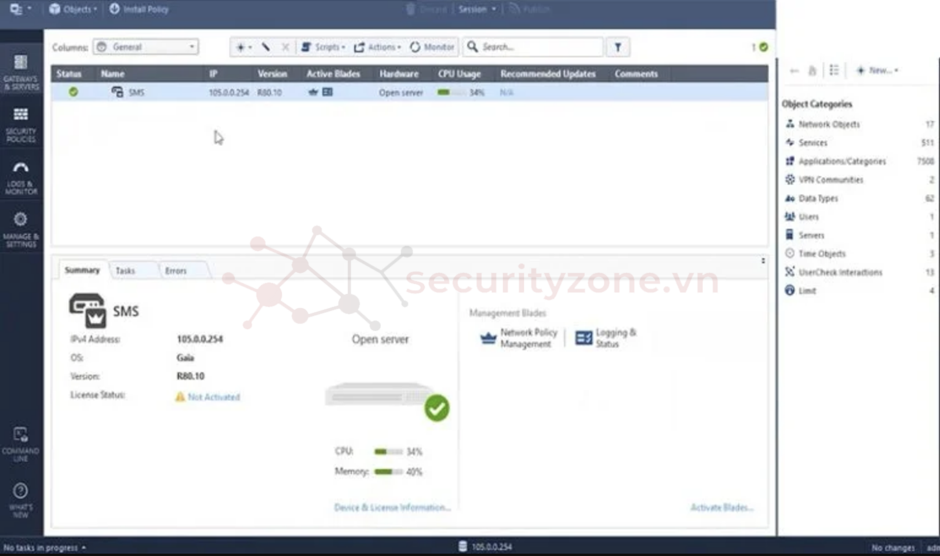

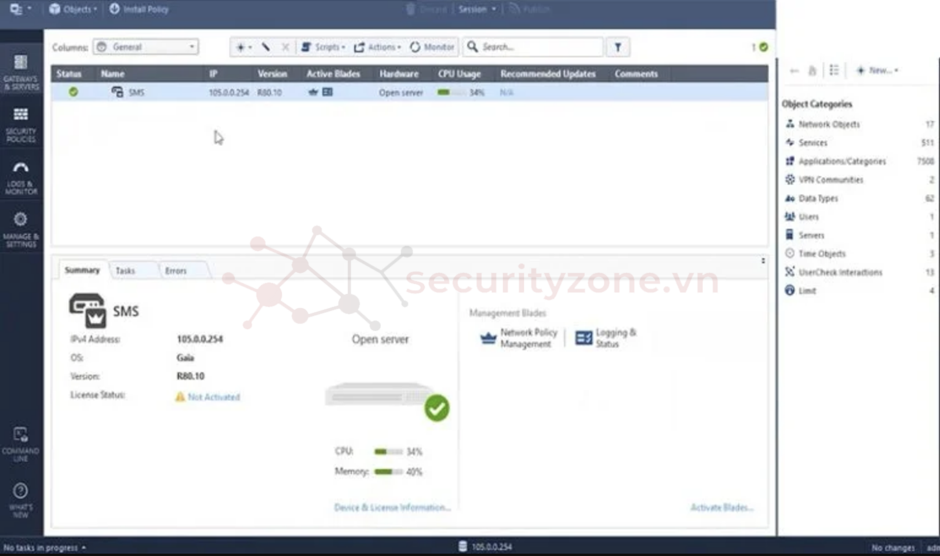

Standalone Deployment trong Firewall Checkpoint là một phương pháp triển khai mà cả Security Gateway và Security Management Server đều được cài đặt trên cùng một thiết bị.

- Thiết bị: Chỉ cần 1 thiết bị duy nhất có đủ tài nguyên (CPU, RAM, Memory) để chạy cả Security Gateway và Management Server.

- Cài đặt phần mềm: Check Point cung cấp hệ điều hành GAIA, và khi triển khai ở chế độ Standalone, bạn sẽ cài đặt cả Security Gateway và Management Server trên cùng một phiên bản GAIA.

- Cấu hình cơ bản :

+ Cài đặt phần mềm GAIA và chọn tùy chọn "Standalone" trong quá trình cài đặt.

+ Định cấu hình địa chỉ IP, gateway, DNS, và các thông số mạng khác cho thiết bị.

+ Tạo và áp dụng các Security Policies để bảo vệ hệ thống

** Các bạn có thể tham khảo bài viết về cách cài đặt cũng như cấu hình Standalone Deployment ở đây

2. Distributed DeploymentDistributed Deployment trong Firewall Checkpoint là một phương pháp triển khai mà Security Gateway và Security Management Server được cài đặt trên các thiết bị riêng biệt.

- Thiết bị: Cần ít nhất hai thiết bị — một cho Security Gateway và một cho Management Server.

- Cài đặt phần mềm: Cài đặt GAIA trên mỗi thiết bị. Thiết bị đóng vai trò Management Server sẽ chịu trách nhiệm quản lý tập trung, trong khi thiết bị Security Gateway sẽ bảo vệ các điểm cuối.

- Cấu hình cơ bản:

+ Cài đặt GAIA trên thiết bị Management Server trước và định cấu hình các thông số mạng.

+ Tiếp theo, cài đặt GAIA trên thiết bị Security Gateway, sau đó kết nối nó với Management Server.

+ Sử dụng SmartConsole để quản lý và phân phối các Security Policies từ Management Server đến Security Gateway

** Các bạn có thể tham khảo bài viết về Distributed Deployment ở đây

3. Bridge ModeBridge Mode trong Firewall Checkpoint là một phương pháp triển khai mà Security Gateway hoạt động như một cầu nối (bridge) giữa các mạng mà không thay đổi địa chỉ IP của các gói tin đi qua

- Thiết bị: Thiết bị Security Gateway chạy GAIA.

- Cài đặt phần mềm: Cài đặt GAIA trên thiết bị. Trong quá trình cài đặt, bạn có thể chọn chế độ "Bridge Mode."

- Cấu hình cơ bản

+ Kết nối các cổng (interfaces) mà bạn muốn đặt Firewall giữa chúng.

+ Trong SmartDashboard, định cấu hình các Security Policies như bình thường. Tuy nhiên, lưu ý rằng bạn không cần cấu hình IP trên các cổng.

+ Firewall sẽ hoạt động như một cầu nối và kiểm tra tất cả lưu lượng đi qua các cổng này dựa trên các quy tắc bạn đã cấu hình

** Các bạn có thể tham khảo bài viết về Bridge Mode ở đây

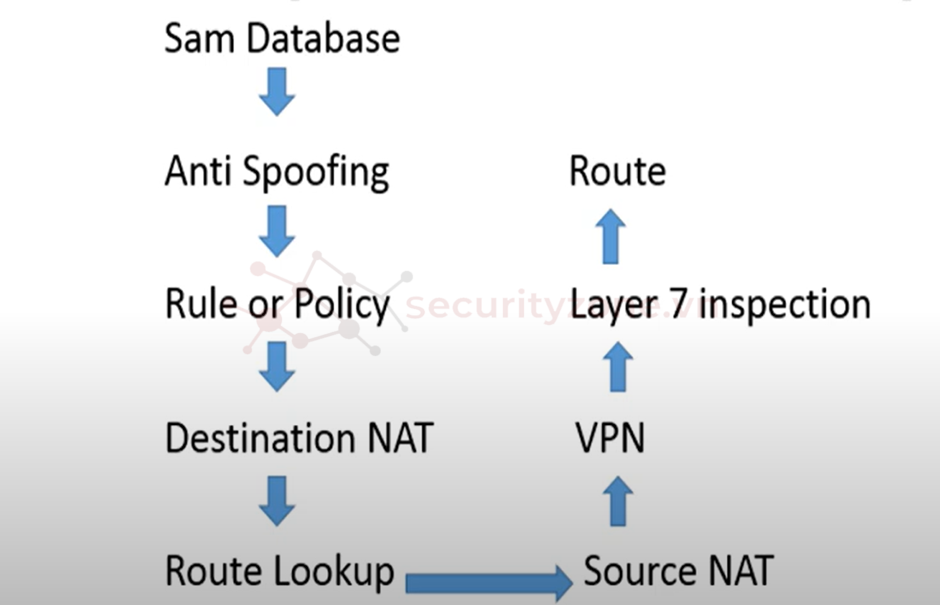

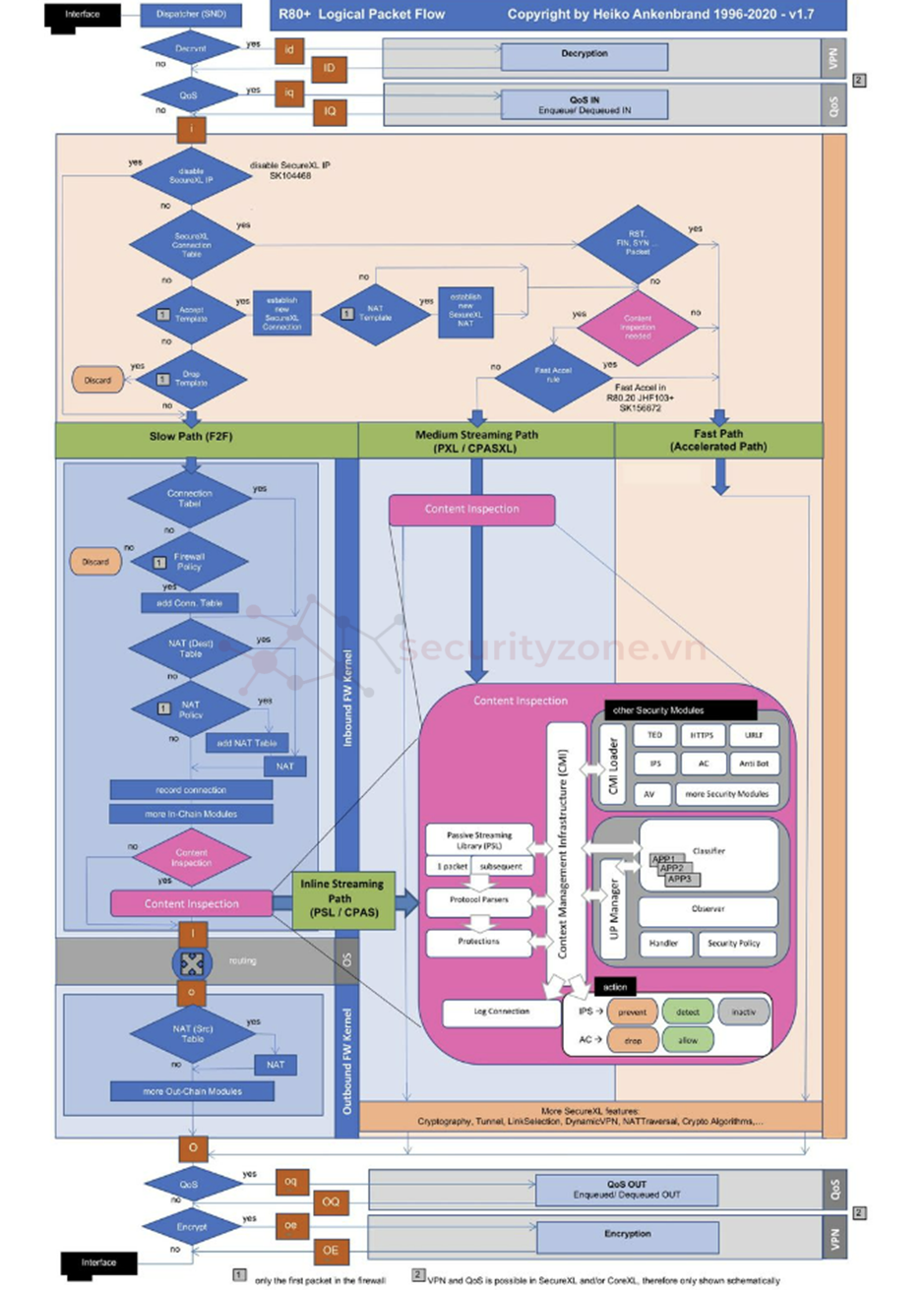

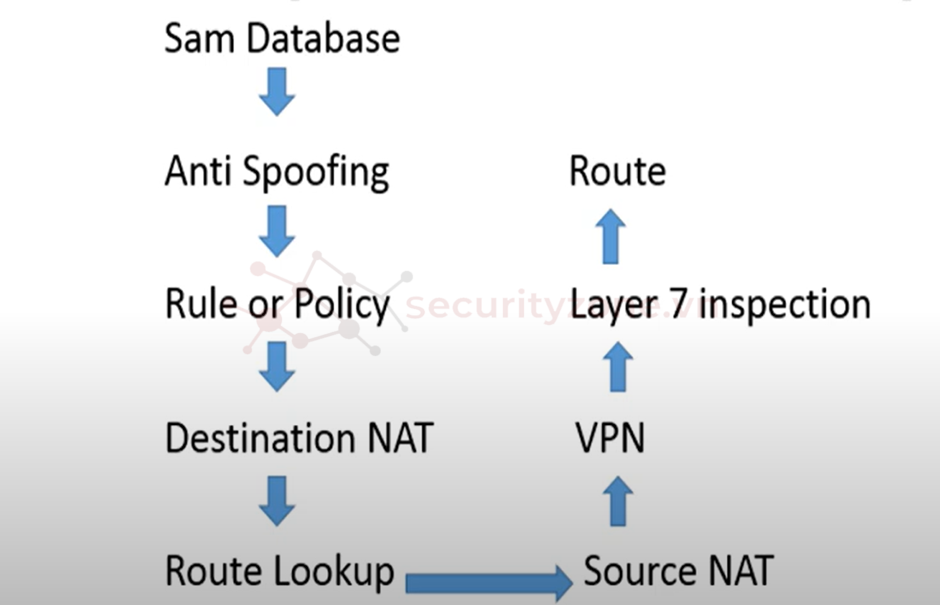

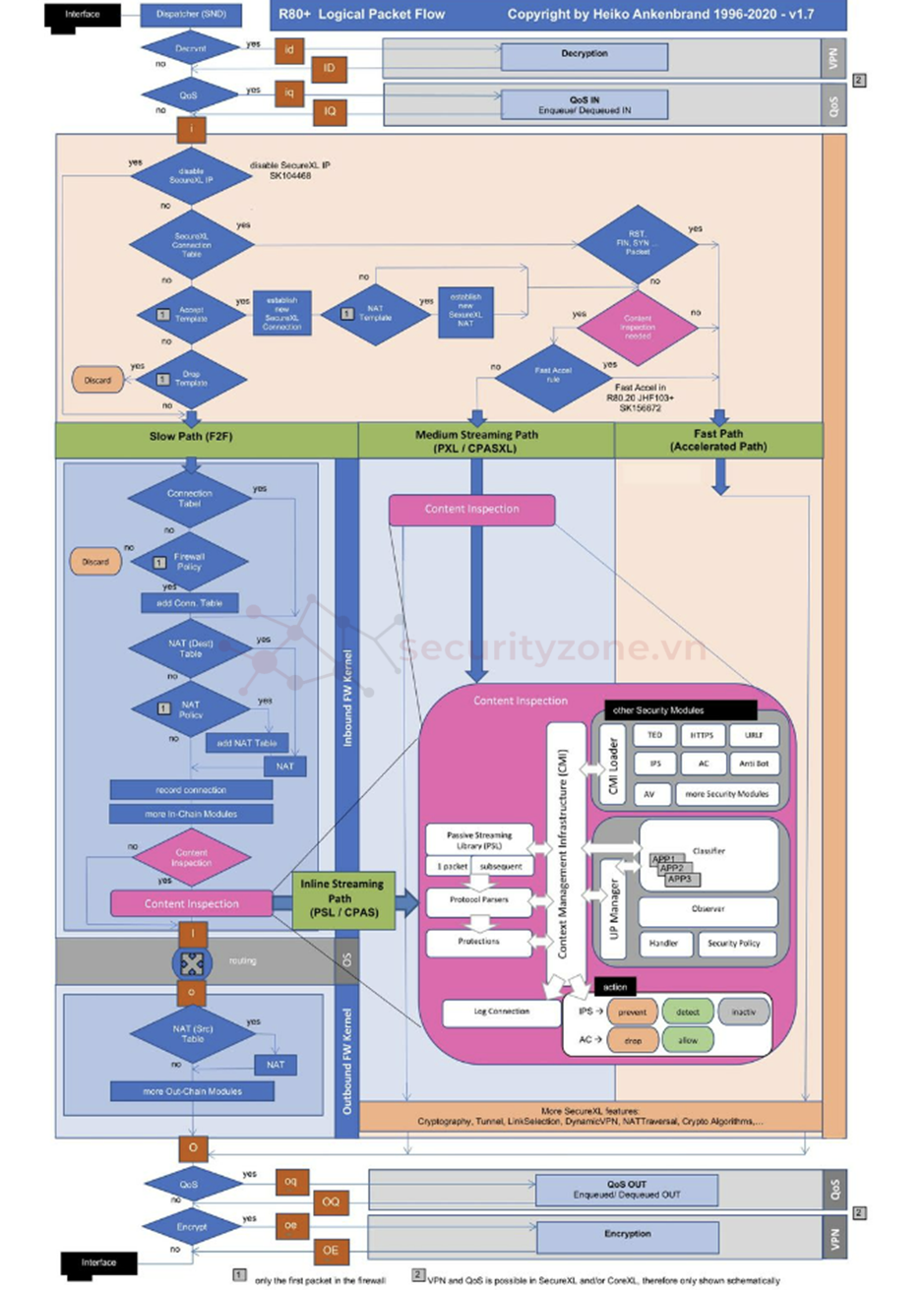

II. Packet Flow trong Firewall Checkpoint- Trong một hệ thống mạng, các gói tin là đơn vị cơ bản của dữ liệu được truyền qua lại giữa các thiết bị. Khi gói tin đi qua một Firewall như Check Point, nó phải tuân theo một loạt các quy tắc và kiểm tra để đảm bảo rằng nó không mang theo các mối đe dọa bảo mật và được phép đi qua.

- Packet Flow giúp mô tả các bước mà Firewall thực hiện để xử lý một gói tin, bao gồm kiểm tra địa chỉ IP, áp dụng các quy tắc bảo mật, thực hiện NAT (Network Address Translation), kiểm tra VPN, và nhiều hơn nữa.

+ SAM Database (Suspicious Activity Monitoring): Đây là cơ sở dữ liệu mà Check Point sử dụng để theo dõi các hoạt động đáng ngờ. Các gói tin có thể bị so sánh với SAM Database để phát hiện các hành vi bất thường.

+ Anti-Spoofing: Gói tin đầu tiên sẽ được kiểm tra chống lại các quy tắc Anti-Spoofing để đảm bảo rằng địa chỉ IP nguồn của gói tin là hợp lệ và không bị giả mạo. Điều này bảo vệ chống lại các cuộc tấn công giả mạo địa chỉ IP.

+ Rule or Policy (Security Policies): Sau đó, gói tin sẽ được kiểm tra dựa trên các quy tắc bảo mật đã được thiết lập trong Security Policies. Đây là bước kiểm tra để xác định xem gói tin có được cho phép đi qua hay không.

+ Destination NAT (DNAT): Nếu Destination NAT được cấu hình, Check Point sẽ thay đổi địa chỉ IP đích của gói tin. Điều này thường được sử dụng để ánh xạ các địa chỉ IP công cộng thành địa chỉ IP nội bộ.

+ Route Lookup: Sau khi DNAT, hệ thống sẽ kiểm tra bảng định tuyến để xác định giao diện nào mà gói tin sẽ được gửi qua để đến đích cuối cùng.

+ Source NAT (SNAT): Nếu Source NAT được cấu hình, Check Point sẽ thay đổi địa chỉ IP nguồn của gói tin trước khi nó được chuyển tiếp. SNAT thường được sử dụng để che giấu địa chỉ IP nội bộ khi gói tin ra ngoài mạng.

+ VPN: Nếu gói tin cần được mã hóa hoặc giải mã thông qua VPN, Check Point sẽ thực hiện bước này. VPN đảm bảo rằng dữ liệu được bảo vệ khi truyền qua mạng công cộng.

+ Layer 7 Inspection: Đây là bước kiểm tra nâng cao, nơi gói tin được kiểm tra ở tầng ứng dụng để phát hiện các mối đe dọa dựa trên nội dung. Điều này bao gồm kiểm tra các tệp, dữ liệu web, hoặc ứng dụng để phát hiện mã độc, vi phạm chính sách.

+ Routing: Cuối cùng, sau khi tất cả các kiểm tra đã hoàn tất, gói tin sẽ được định tuyến dựa trên bảng định tuyến của hệ thống để đến đích của nó.

** MÔ HÌNH TỔNG THỂ **

III. Kết LuậnQua bài viết trên, chúng ta đã thấy được cách mà mỗi mô hình triển khai đáp ứng các nhu cầu bảo mật khác nhau của tổ chức. Standalone Deployment đơn giản và hiệu quả cho các môi trường nhỏ, trong khi Distributed Deployment cung cấp khả năng quản lý tập trung và linh hoạt hơn cho các hệ thống lớn. Bridge Mode lại là giải pháp lý tưởng khi cần tích hợp Firewall vào mạng hiện tại mà không làm thay đổi cấu trúc IP.

Ngoài ra, cũng đã hiểu rõ Packet Flow để giúp chúng ta nắm bắt được quá trình mà gói tin được xử lý bên trong hệ thống, từ bước kiểm tra ban đầu đến khi được chuyển tiếp đến đích. Nhờ đó, ta có thể tối ưu hóa bảo mật và hiệu suất của hệ thống mạng, đảm bảo rằng mọi gói tin đều được kiểm soát chặt chẽ để bảo vệ tổ chức khỏi các mối đe dọa tiềm ẩn.

~~Cảm ơn các bạn đã dành thời gian để đọc bài viết trên của mình , nếu có góp ý các đọc giả đừng ngại comment xuống phía dưới để cùng thảo luận và chia sẻ thêm nha~~