MỤC LỤC

I. Checkpoint Firewall Deployment Modes1. Standalone Deployment Mode

2. Distributed Deployment Mode

II. Packet Flow

1. Nhận gói tin (Packet reception)

2. Kiểm tra Anti-Spoofing (Anti-Spoofing check)

3. Kiểm tra trạng thái (State table lookup)

4. Áp dụng chính sách bảo mật (Security policy lookup)

5. Thực hiện NAT (Network Address translation)

6. Phân tích tại tầng 7 (Layer 7 inspection)

7. Chuyển tiếp (Routing)

8. Ghi nhật ký (Logging)

[CHAP 03] CHECKPOINT FIREWALL DEPLOYMENT MODE & PACKET FLOW

I. Checkpoint Firewall Deployment Modes

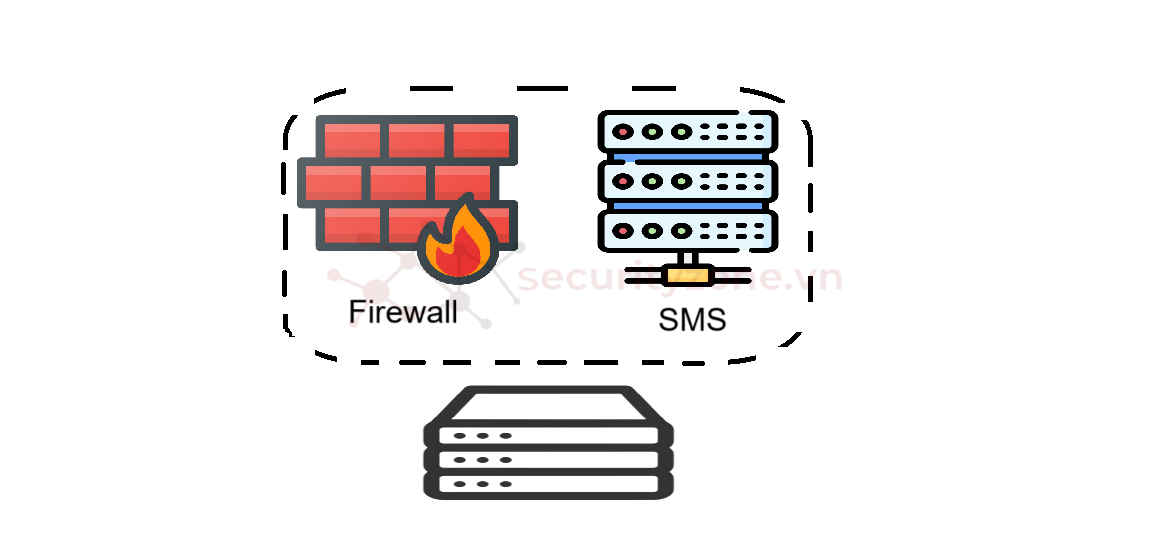

Khác với nhiều mô hình triển khai đã đề cập ở Chap 02 thì Checkpoint Firewall thường đi kèm với 2 chế độ cơ bản là:1. Standalone Deployment Mode

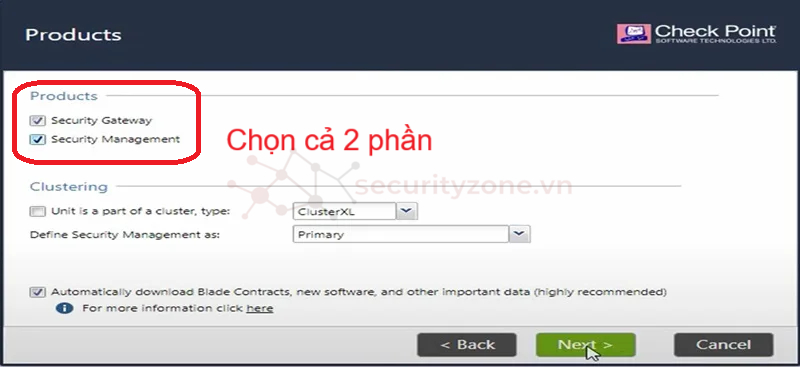

Trong chế độ Standalone, cả Security Management Server và Security Gateway được cài đặt và chạy trên cùng một máy chủ vật lý hoặc máy chủ ảo. Tức là một máy chủ duy nhất sẽ chịu trách nhiệm cả về quản lý chính sách bảo mật, theo dõi nhật ký (logs) và thực thi bảo mật cho luồng dữ liệu mạng. Tuy nhiên, chế độ triển khai này đi lệch toàn bộ mục đích của kiến trúc ba tầng theo Check Point và không được Check Point khuyến nghị, ngoại trừ các doanh nghiệp nhỏ hay trong các môi trường thử nghiệm.

Ưu điểm của chế độ này là cấu hình đơn giản và triển khai nhanh chóng, tiết kiệm chi phí đầu tư ban đầu và dễ dàng quản lý tài nguyên khi tất cả các tính năng được tích hợp cũng như triển khai trên cùng một thiết bị.

Ngược lại, vì tất cả các chức năng đều chạy trên cùng một thiết bị nên khi tải quá cao có thể dẫn đến thiếu hụt về tài nguyên (RAM, CPU, bộ nhớ).

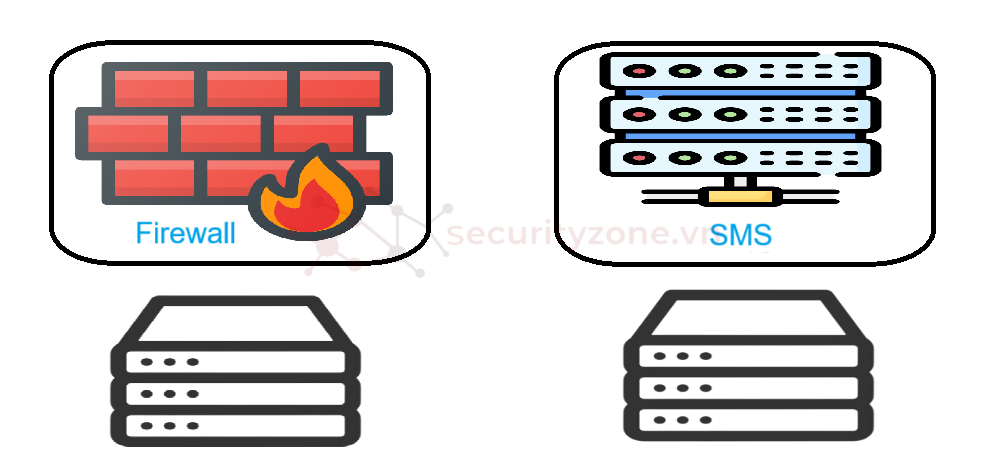

2. Distributed Deployment Mode

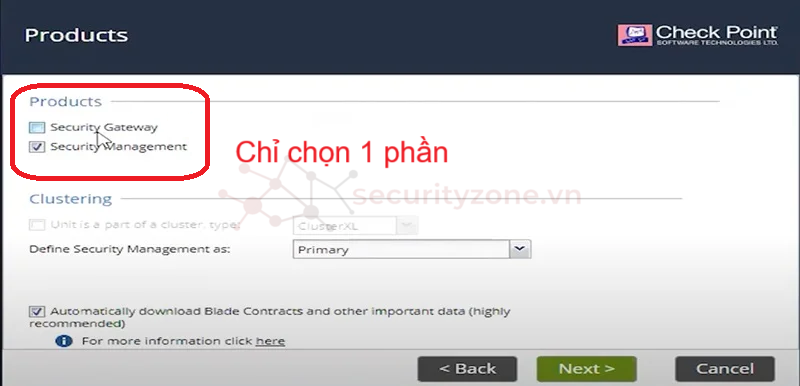

Chế độ Distributed hay còn được gọi là kiến trúc 3 tầng, trong đó Security Management Server và Security Gateway được cài đặt và chạy trên các nền tảng khác nhau (kiểu triển khai này được khuyến nghị cao bởi Check Point). Nghĩa là một hoặc nhiều Security Gateway sẽ chịu trách nhiệm thực thi bảo mật cho luồng dữ liệu, trong khi Security Management Server sẽ quản lý các chính sách bảo mật, theo dõi và lưu trữ nhật ký từ một máy chủ riêng biệt.

Với ưu điểm dễ dàng mở rộng hệ thống bảo mật bằng cách thêm nhiều Security Gateway mà không cần phải nâng cấp hoặc thay đổi SMS khiến cho khả năng quản lý và thực hiện bảo mật được tối ưu hơn.

Vì dùng nhiều Security Gateway khác nhau dẫn đến việc đội chi phí lên cao hơn so với chế độ Standalone. Cũng như gặp phải vấn đề trong quá trình cấu hình nhiều thiết bị hơn dẫn đến việc đòi hỏi sự phức tạp trong quá trình quản lý và vận hành.

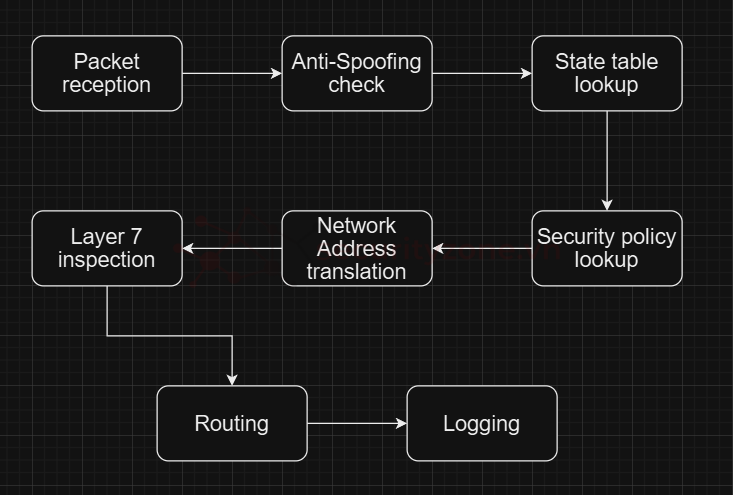

II. Packet Flow

Packet Flow là quá trình xử lý và kiểm tra của từng gói tin khi nó đi qua hệ thống tường lửa. Quá trình này bao gồm nhiều bước, từ việc nhận gói tin, kiểm tra chính sách bảo mật, áp dụng các quy tắc bảo mật, đến quyết định chuyển tiếp hoặc chặn gói tin. Quy trình Packet Flow sẽ tùy thuộc vào từng thiết lập của người quản trị mà có thể giống hoặc khác nhau, dưới đây là quy trình cơ bản của Packet Flow:

1. Nhận gói tin (Packet reception)

Gói tin từ mạng bên ngoài hoặc nội bộ đi vào tường lửa qua một trong các giao diện mạng của nó. Tường lửa Check Point hoạt động như một điểm trung gian, nơi tất cả các gói tin đều phải đi qua để được kiểm tra trước khi tiếp tục hành trình của chúng.

2. Kiểm tra Anti-Spoofing (Anti-Spoofing check)

Trước khi bất kỳ xử lý nào khác được thực hiện, Check Point kiểm tra nguồn gốc của gói tin để đảm bảo nó đến từ một nguồn hợp lệ, dựa trên chính sách Anti-Spoofing. Đây là bước đầu tiên trong việc bảo vệ mạng khỏi các cuộc tấn công giả mạo địa chỉ IP (IP Spoofing).

3. Kiểm tra trạng thái (State table lookup)

Check Point sử dụng bảng trạng thái (State Table) để theo dõi các kết nối hiện tại. Khi một gói tin đi vào, tường lửa sẽ kiểm tra xem gói tin này có thuộc về một kết nối đã được thiết lập trước đó không. Nếu có, gói tin sẽ được xử lý nhanh chóng mà không cần phải qua nhiều bước kiểm tra bổ sung. Nếu gói tin là một phần của một kết nối mới, nó sẽ trải qua các bước kiểm tra bảo mật tiếp theo.

4. Áp dụng chính sách bảo mật (Security policy lookup)

Gói tin được đối chiếu với các quy tắc trong bảng chính sách bảo mật (Rulebase). Tường lửa sẽ kiểm tra các thông tin như địa chỉ IP nguồn và đích, cổng, giao thức, và các dịch vụ được yêu cầu. Tùy thuộc vào quy tắc áp dụng, gói tin có thể được cho phép hoặc bị chặn.

5. Thực hiện NAT (Network Address translation)

Nếu có quy tắc NAT áp dụng, tường lửa sẽ thay đổi địa chỉ IP nguồn hoặc đích của gói tin. Điều này thường được sử dụng để ẩn địa chỉ IP nội bộ của mạng hoặc để chuyển tiếp các yêu cầu từ một địa chỉ IP công cộng vào các máy chủ nội bộ.

6. Phân tích tại tầng 7 (Layer 7 inspection)

Là quá trình kiểm tra và phân tích các gói tin tại tầng ứng dụng (Layer 7) của mô hình OSI. Layer 7 Inspection, hay còn gọi là Deep Packet Inspection (DPI), đi sâu vào nội dung của gói tin để xác định chính xác loại ứng dụng, dịch vụ, và hành vi của lưu lượng mạng. Quá trình này bao gồm việc: quét Anti-Virus, lọc URL, kiểm soát ứng dụng, anti-spoofing, phân loại website, Anti-bot, Anti-spam, …

7. Chuyển tiếp (Routing)

Sau khi gói tin đã qua tất cả các bước kiểm tra và xử lý, tường lửa sẽ quyết định chuyển tiếp nó đến đích dự kiến hoặc chặn lại nếu gói tin không đáp ứng được các yêu cầu bảo mật.

8. Ghi nhật ký (Logging)

Mọi hành động được thực hiện đối với gói tin, bao gồm cả việc cho phép, chặn, hoặc áp dụng NAT, đều được ghi lại trong hệ thống nhật ký (logs). Quản trị viên có thể sử dụng các nhật ký này để phân tích lưu lượng mạng, xử lý sự cố, và đảm bảo tuân thủ các chính sách bảo mật.

♥☻♥