Mục lục

I. Giới thiệu về Layer 3

II. Cấu trúc và chức năng

III. Hoạt động của Layer 3 trong vSphere

IV. Kết luận

I. Giới thiệu về Layer 3

Trong môi trường vSphere, Layer 3 giúp định tuyến lưu lượng giữa các mạng ảo, cho phép các máy ảo (VM) trên các subnet khác nhau giao tiếp thông qua các router ảo hoặc vật lý. Điều này vượt xa khả năng của Layer 2, nơi lưu lượng bị giới hạn trong một mạng con duy nhất. Layer 3 đảm bảo rằng các gói dữ liệu có thể được chuyển tiếp hiệu quả giữa các mạng khác nhau, hỗ trợ cho môi trường ảo hóa phức tạp và đa dạng.

Cấu trúc này rất quan trọng để mở rộng và tối ưu hóa hệ thống mạng ảo, đồng thời đảm bảo tính linh hoạt và khả năng quản lý trong môi trường vSphere.

II. Cấu trúc và chức năng

2.1 Distributed Logical Router (DLR)

Cấu trúc

2.2 Edge Services Gateway (ESG)

Cấu trúc

ESG là một thiết bị ảo hóa (virtual appliance) được triển khai trong môi trường VMware NSX. Nó cung cấp một loạt các dịch vụ mạng ở lớp 7, bao gồm:

Cấu trúc logic

Chức năng

ESG đóng vai trò như một cửa ngõ bảo mật và kiểm soát truy cập vào mạng ảo. Các chức năng chính của ESG bao gồm:

3.1 Distributed Logical Router (DLR)

Quá trình hoạt động

3.2 Edge Services Gateway (ESG)

Quy trình hoạt động

IV. Kết luận

vSphere Networking Layer 3 mở rộng khả năng kết nối mạng ảo hóa, cho phép giao tiếp giữa các mạng con và với mạng vật lý bên ngoài. Với các thành phần như Distributed Logical Router (DLR) và Edge Services Gateway (ESG), vSphere cung cấp một nền tảng mạng mạnh mẽ, linh hoạt, và có thể mở rộng, phù hợp với các nhu cầu phức tạp của môi trường doanh nghiệp.

I. Giới thiệu về Layer 3

II. Cấu trúc và chức năng

III. Hoạt động của Layer 3 trong vSphere

IV. Kết luận

[CHAP 08] Tìm hiểu về vSphere Networking Layer 3

Trong môi trường vSphere, Layer 3 giúp định tuyến lưu lượng giữa các mạng ảo, cho phép các máy ảo (VM) trên các subnet khác nhau giao tiếp thông qua các router ảo hoặc vật lý. Điều này vượt xa khả năng của Layer 2, nơi lưu lượng bị giới hạn trong một mạng con duy nhất. Layer 3 đảm bảo rằng các gói dữ liệu có thể được chuyển tiếp hiệu quả giữa các mạng khác nhau, hỗ trợ cho môi trường ảo hóa phức tạp và đa dạng.

Cấu trúc này rất quan trọng để mở rộng và tối ưu hóa hệ thống mạng ảo, đồng thời đảm bảo tính linh hoạt và khả năng quản lý trong môi trường vSphere.

II. Cấu trúc và chức năng

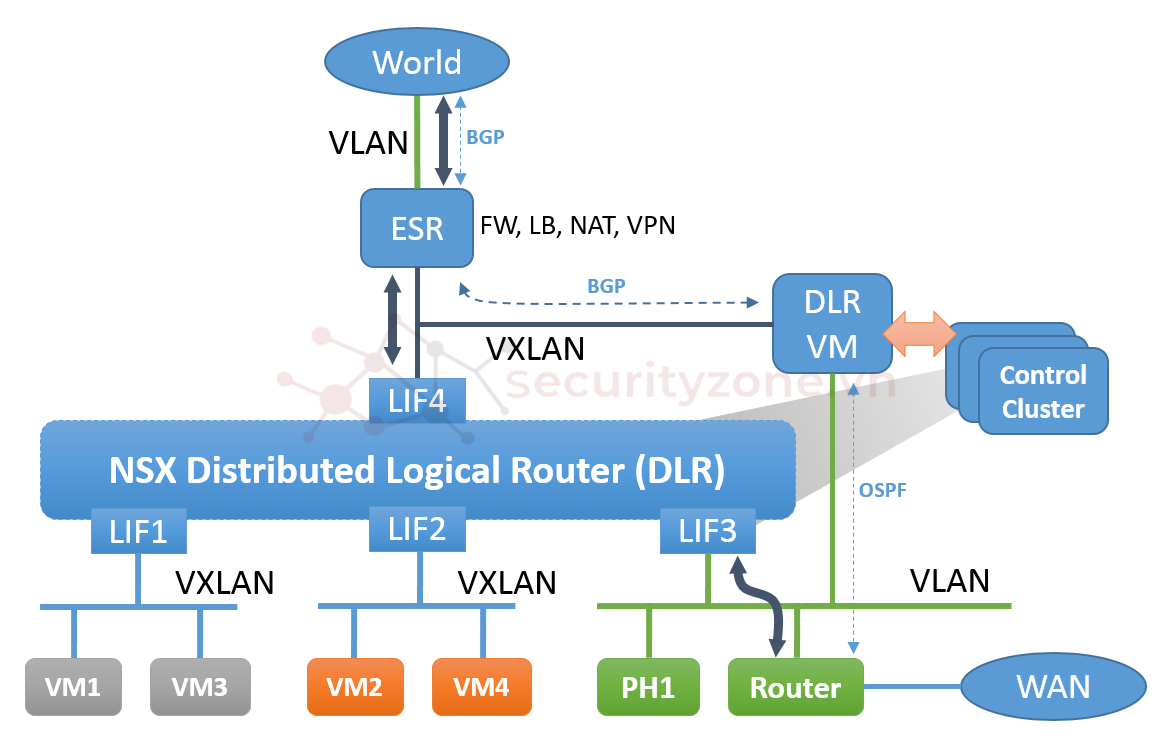

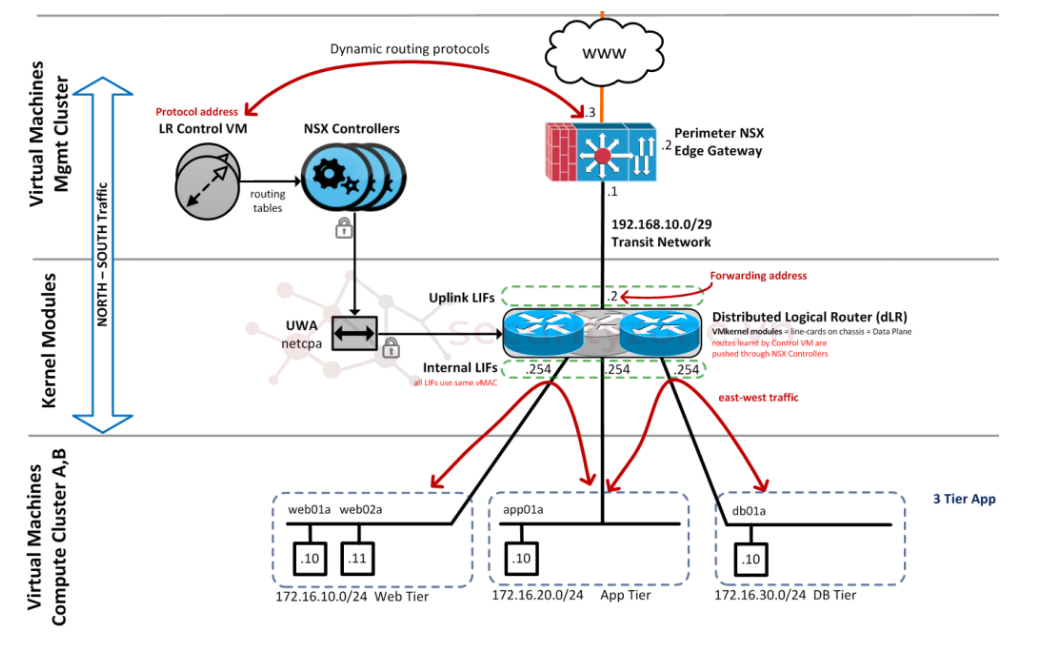

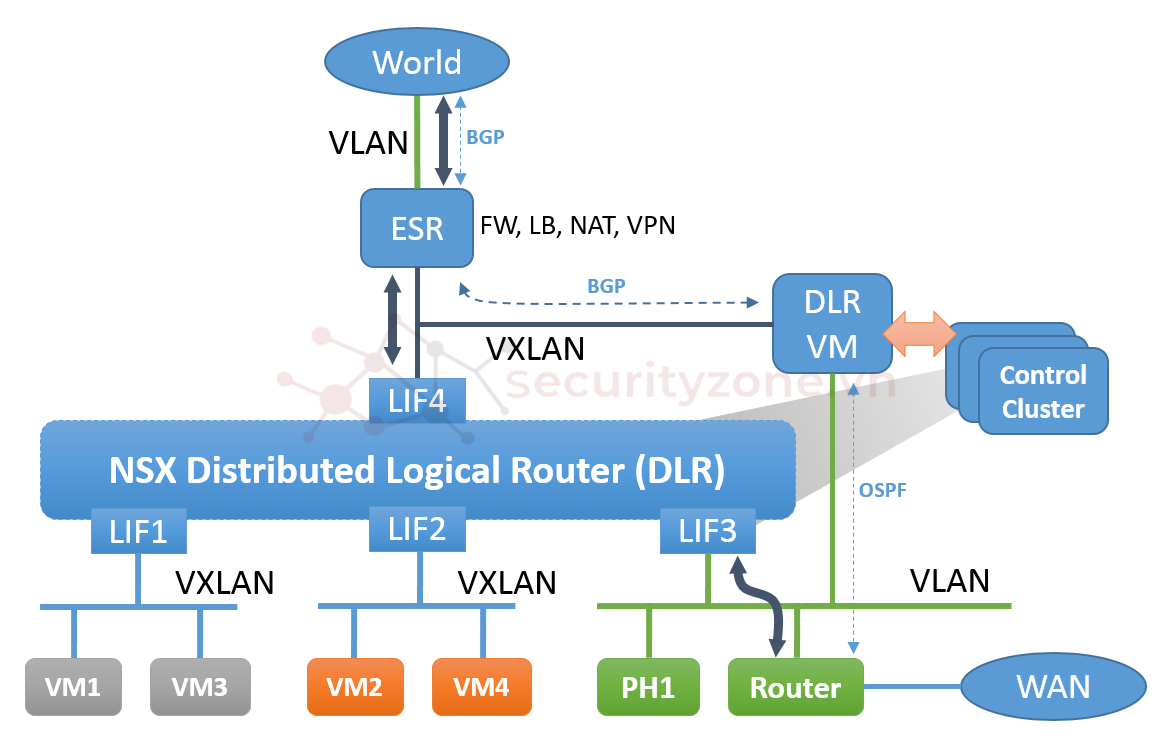

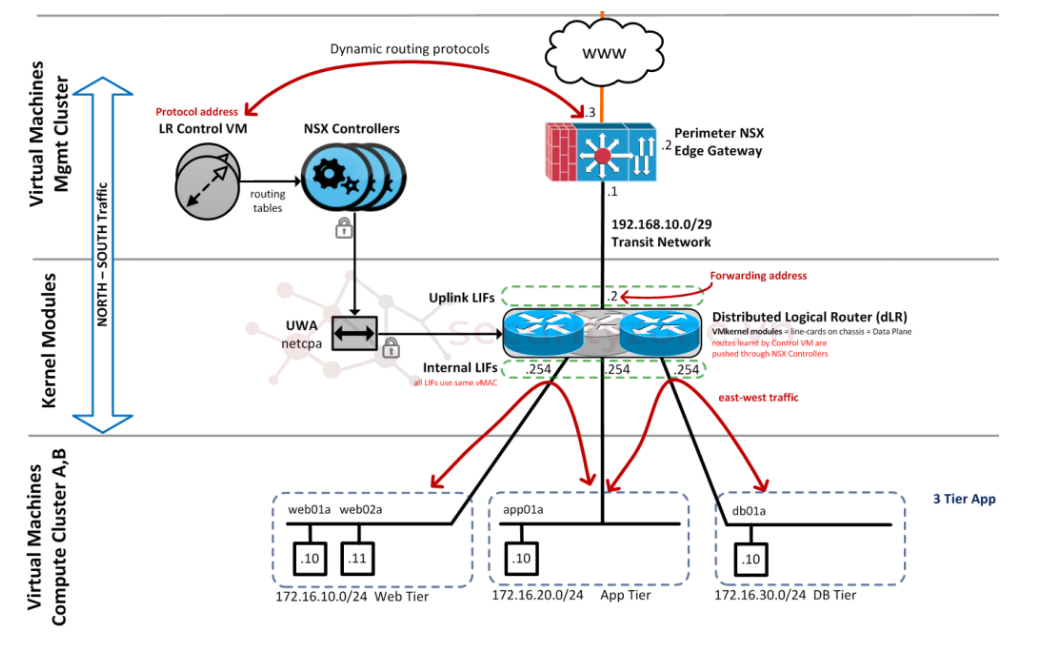

2.1 Distributed Logical Router (DLR)

Cấu trúc

- Control VM: Là một máy ảo chạy trên một trong các ESXi host, chịu trách nhiệm thực hiện các tính toán định tuyến, quản lý bảng định tuyến và giao tiếp với các control VM khác.

- Data Plane: Được phân tán trên các kernel module của các ESXi host, chịu trách nhiệm chuyển tiếp các gói tin dựa trên bảng định tuyến.

- Logical Interfaces: Các giao diện logic được tạo trên DLR để kết nối với các mạng ảo.

- Định tuyến động: Hỗ trợ các giao thức định tuyến động như OSPF, BGP để tự động cập nhật bảng định tuyến.

- NAT: Thực hiện dịch địa chỉ mạng để cho phép các máy ảo trong mạng private truy cập vào mạng public.

- QoS: Cung cấp các cơ chế để ưu tiên các loại lưu lượng mạng khác nhau.

- Tích hợp với NSX Edge: DLR có thể làm việc cùng với NSX Edge để cung cấp các dịch vụ mạng nâng cao như load balancing, VPN.

- Hiệu suất cao: Do việc định tuyến được thực hiện trực tiếp trên ESXi host, giảm thiểu độ trễ và tăng băng thông.

- Linh hoạt: Dễ dàng cấu hình và quản lý thông qua giao diện NSX Manager.

- Tích hợp chặt chẽ với NSX: Tận dụng được đầy đủ các tính năng của NSX như micro-segmentation, network virtualization overlay (NVO).

- Mở rộng dễ dàng: Có thể dễ dàng thêm hoặc xóa các DLR để đáp ứng nhu cầu mở rộng mạng.

- Độ phức tạp: Cấu hình và quản lý DLR đòi hỏi kiến thức chuyên sâu về mạng và NSX.

- Phụ thuộc vào NSX: Chỉ hoạt động trong môi trường có NSX.

- Tài nguyên: Tiêu tốn một lượng tài nguyên nhất định của ESXi host để chạy control VM và các kernel module.

2.2 Edge Services Gateway (ESG)

Cấu trúc

ESG là một thiết bị ảo hóa (virtual appliance) được triển khai trong môi trường VMware NSX. Nó cung cấp một loạt các dịch vụ mạng ở lớp 7, bao gồm:

- Firewall: Bảo vệ mạng khỏi các cuộc tấn công từ bên ngoài.

- Load balancing: Phân phối lưu lượng truy cập đến nhiều máy chủ ảo.

- VPN: Tạo các kết nối VPN an toàn giữa các mạng.

- Intrusion Detection and Prevention System (IDS/IPS): Phát hiện và ngăn chặn các cuộc tấn công vào mạng.

- Web Application Firewall (WAF): Bảo vệ các ứng dụng web khỏi các cuộc tấn công.

Cấu trúc logic

- Control Plane: Quản lý các cấu hình, chính sách và giao tiếp với NSX Manager.

- Data Plane: Xử lý lưu lượng mạng, thực hiện các chức năng như firewall, load balancing.

Chức năng

ESG đóng vai trò như một cửa ngõ bảo mật và kiểm soát truy cập vào mạng ảo. Các chức năng chính của ESG bao gồm:

- Bảo vệ mạng: Ngăn chặn các cuộc tấn công từ bên ngoài, bảo vệ dữ liệu và ứng dụng.

- Kiểm soát truy cập: Cho phép bạn xác định chính xác những gì được phép vào và ra khỏi mạng.

- Cải thiện hiệu suất: Tăng tốc độ truy cập ứng dụng bằng cách sử dụng các kỹ thuật như load balancing và caching.

- Đảm bảo tính sẵn sàng: Cung cấp các tính năng như high availability và failover để đảm bảo dịch vụ liên tục.

- Linh hoạt: Dễ dàng cấu hình và quản lý thông qua giao diện NSX Manager.

- Tích hợp: Tích hợp chặt chẽ với các thành phần khác của NSX.

- Hiệu suất cao: Cung cấp hiệu suất cao nhờ vào việc sử dụng phần cứng chuyên dụng.

- Bảo mật: Cung cấp nhiều lớp bảo mật để bảo vệ mạng.

- Độ phức tạp: Cấu hình và quản lý ESG đòi hỏi kiến thức chuyên sâu về mạng và bảo mật.

- Chi phí: Chi phí triển khai và vận hành ESG có thể cao hơn so với các giải pháp truyền thống.

- Phụ thuộc vào NSX: ESG chỉ hoạt động trong môi trường có NSX.

3.1 Distributed Logical Router (DLR)

Quá trình hoạt động

- Cấu hình: DLR được cấu hình thông qua NSX Manager, bao gồm việc tạo các giao diện logic, thiết lập các route static hoặc dynamic, và cấu hình các giao thức định tuyến như OSPF, BGP.

- Tính toán đường đi: Control VM thu thập thông tin về topo mạng, các route static và dynamic, sau đó tính toán bảng định tuyến.

- Phân phối bảng định tuyến: Bảng định tuyến được phân phối đến các data plane trên các ESXi host.

- Chuyển tiếp gói tin: Khi một gói tin cần được chuyển tiếp, data plane trên ESXi host sẽ tra cứu bảng định tuyến để xác định port xuất và chuyển tiếp gói tin đến đích.

3.2 Edge Services Gateway (ESG)

Quy trình hoạt động

- Tiếp nhận: ESG nhận tất cả lưu lượng mạng vào và ra khỏi mạng ảo.

- Phân tích: ESG kiểm tra từng gói tin để xác định nguồn, đích, loại và nội dung.

- So sánh: ESG so sánh thông tin gói tin với các quy tắc bảo mật đã đặt.

- Hành động:

- Cho phép: Nếu gói tin tuân thủ quy tắc, ESG cho phép nó đi qua.

- Chặn: Nếu gói tin vi phạm quy tắc, ESG chặn nó.

- Chuyển hướng: ESG chuyển gói tin đến dịch vụ khác (ví dụ: load balancer).

- Thay đổi: ESG có thể thay đổi nội dung gói tin.

IV. Kết luận

vSphere Networking Layer 3 mở rộng khả năng kết nối mạng ảo hóa, cho phép giao tiếp giữa các mạng con và với mạng vật lý bên ngoài. Với các thành phần như Distributed Logical Router (DLR) và Edge Services Gateway (ESG), vSphere cung cấp một nền tảng mạng mạnh mẽ, linh hoạt, và có thể mở rộng, phù hợp với các nhu cầu phức tạp của môi trường doanh nghiệp.