root

Moderator

I. Mô hình và chuẩn bị

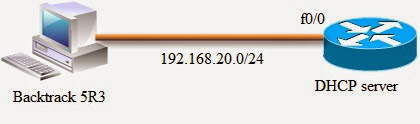

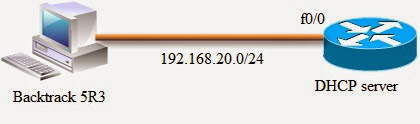

1.Mô hình

2. Chuẩn bị

- 1 máy backtrack chạy Backtrack 5R3

- 1 Router cấp dhcp với pool: 192.168.20.0/24

II. Thực hiện

1. Cấu hình Router cấp DHCP

- Router: Đặt IP cho interface f0/0 và tạo pool cấp IP

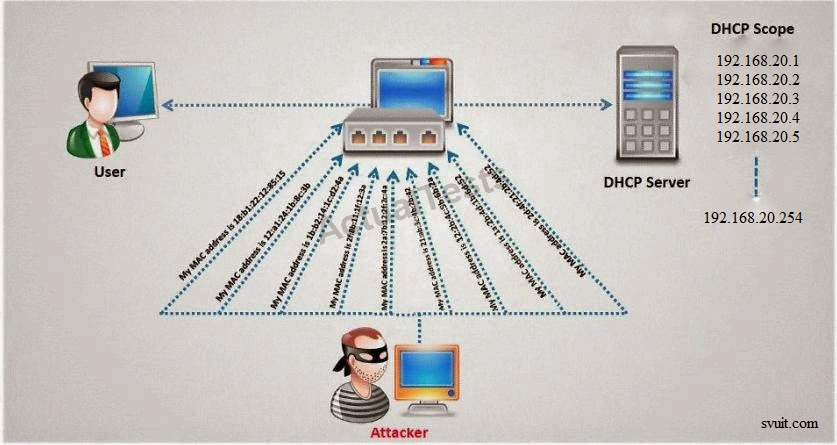

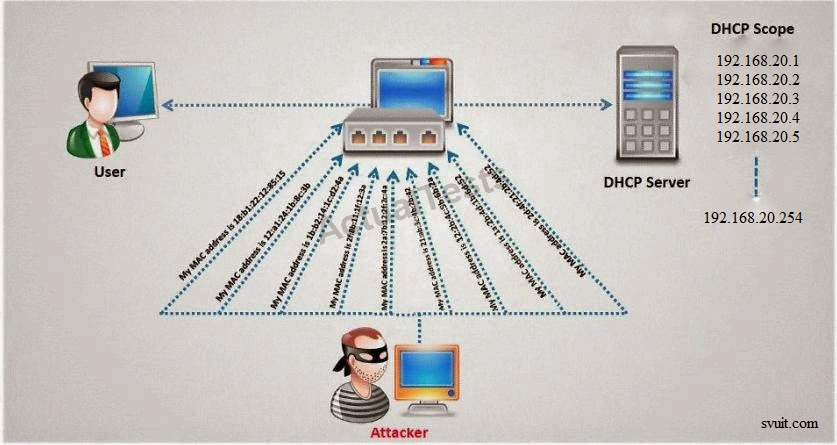

- Hình thức tấn công là dựa vào nguyên tắc hoạt động của dịch vụ DHCP

- Attacker sẽ sử dụng 1 công cụ để giả địa chỉ MAC và gửi đến DHCP server gói tin DHCP Discover để yêu cầu DHCP cung cấp IP

- Lúc này DHCP nhận được gói DISCOVER sẽ trả lời về gói DHCP OFFER bên trong gói này đã có IP cấp cho client. IP này sẽ được DHCP giữ lại để không cấp cho client khác

- Lợi dụng điều này Attacker sẽ gửi hàng loạt gói tin DHCP DISCOVER (dạng tấn công Dos) nhằm cho

3. Thực hiện tấn công

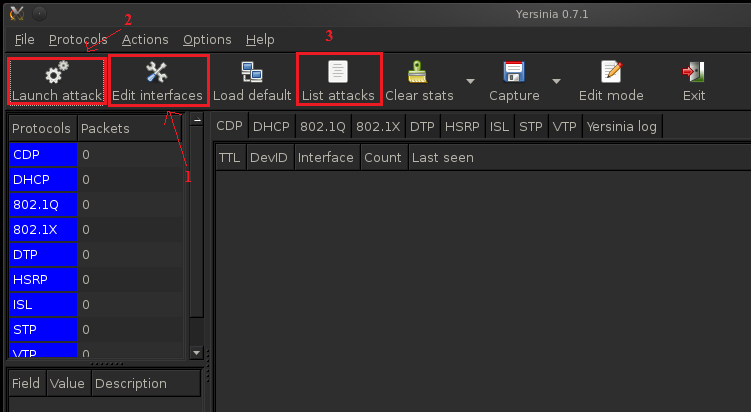

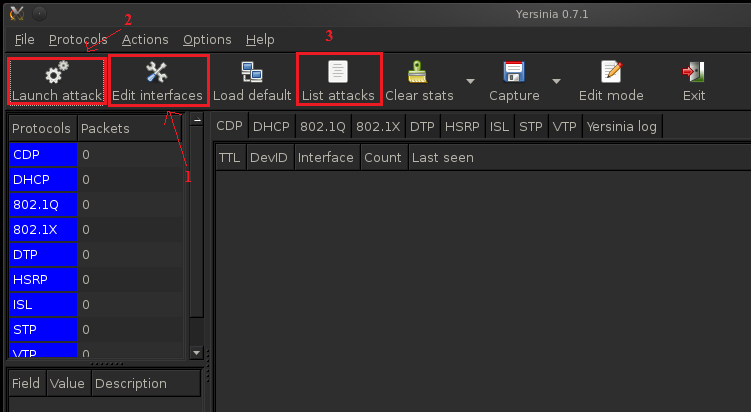

- Mở tool yersinia trên Backtrack để thực hiện tấn công bằng lệnh

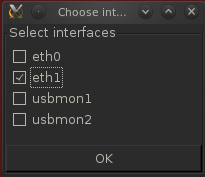

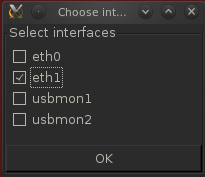

- Đầu tiên các bạn chọn tab "edit interface" để chọn interface mà broadcast gói DHCP DISCOVER đến DHCP Server

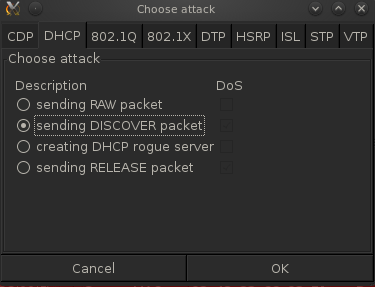

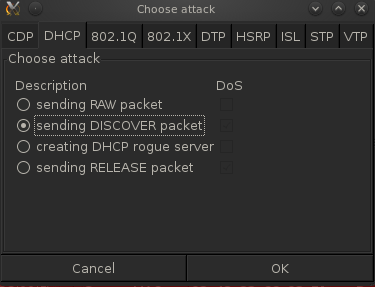

- Tiếp theo là tab "Lauch Attack" để thực hiện tấn công. Ở đây bạn chọn "DISCOVER packet" để tấn công

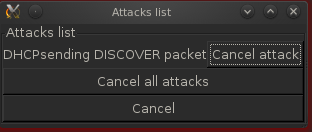

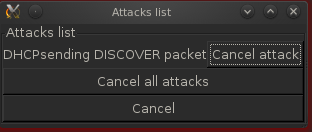

- Tab "List attacks" để dừng cuộc tấn công

1.Mô hình

2. Chuẩn bị

- 1 máy backtrack chạy Backtrack 5R3

- 1 Router cấp dhcp với pool: 192.168.20.0/24

II. Thực hiện

1. Cấu hình Router cấp DHCP

- Router: Đặt IP cho interface f0/0 và tạo pool cấp IP

[TABLE="class: outer_border, width: 500"]

[TR]

[TD](config)#int f0/0

(config-if)#ip address 192.168.20.254 255.255.255.0

(config-if)#exit

(config)#ip dhcp pool LAN

(dhcp-config)#network 192.168.20.0 255.255.255.0

(dhcp-config)#default-router 8.8.8.8 8.8.4.4[/TD]

[/TR]

[/TABLE]

2. Tấn công Starvation[TR]

[TD](config)#int f0/0

(config-if)#ip address 192.168.20.254 255.255.255.0

(config-if)#exit

(config)#ip dhcp pool LAN

(dhcp-config)#network 192.168.20.0 255.255.255.0

(dhcp-config)#default-router 8.8.8.8 8.8.4.4[/TD]

[/TR]

[/TABLE]

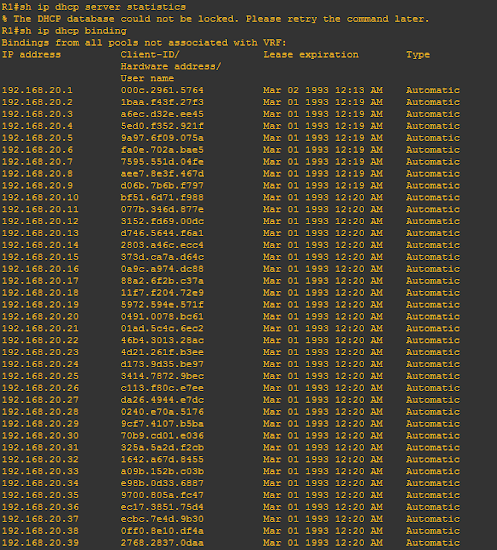

- Hình thức tấn công là dựa vào nguyên tắc hoạt động của dịch vụ DHCP

- Attacker sẽ sử dụng 1 công cụ để giả địa chỉ MAC và gửi đến DHCP server gói tin DHCP Discover để yêu cầu DHCP cung cấp IP

- Lúc này DHCP nhận được gói DISCOVER sẽ trả lời về gói DHCP OFFER bên trong gói này đã có IP cấp cho client. IP này sẽ được DHCP giữ lại để không cấp cho client khác

- Lợi dụng điều này Attacker sẽ gửi hàng loạt gói tin DHCP DISCOVER (dạng tấn công Dos) nhằm cho

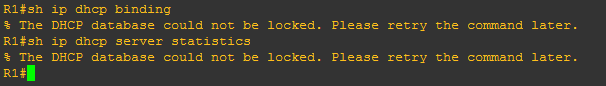

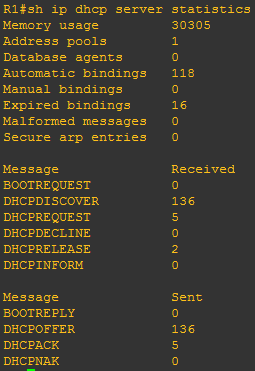

- Tài nguyên của DHCP Server bị cạn kiệt vì xử lý quá nhiều packet DISCOVER

- DHCP server sẽ cấp hết pool IP của nó và lúc này client khác không thể xin được IP

3. Thực hiện tấn công

- Mở tool yersinia trên Backtrack để thực hiện tấn công bằng lệnh

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]yersinia -G[/TD]

[/TR]

[/TABLE]

- Sau khi gõ lệnh sẽ xuất hiện giao diện của Yersinia. Các bạn thực hiện theo các bước trong hình[TR]

[TD]yersinia -G[/TD]

[/TR]

[/TABLE]

- Đầu tiên các bạn chọn tab "edit interface" để chọn interface mà broadcast gói DHCP DISCOVER đến DHCP Server

- Tiếp theo là tab "Lauch Attack" để thực hiện tấn công. Ở đây bạn chọn "DISCOVER packet" để tấn công

- Tab "List attacks" để dừng cuộc tấn công

Bài viết liên quan

Bài viết mới