Cấu hình tính năng lọc nội dung ngăn chặn thất thoát dữ liệu DLP (Data Loss Prevention)

I. Lý thuyếtDLP ngăn chặn việc mất dữ liệu bằng cách cho phép giám sát việc truyền tải các tệp dữ liệu nhạy cảm

DLP đảm bảo dữ liệu trong tầm kiểm soát và không bị chia sẻ trái phép

Phân biệt DLP trên Sophos XG vs. Sophos Central

| Đặc điểm | DLP trên Sophos XG Firewall | DLP trên Sophos Central (Endpoint) |

| Phạm vi bảo vệ | Network Layer (Gateway): Chỉ quét dữ liệu đi qua Firewall (Upload lên web, gửi mail SMTP/POP3) | Quét hành động ngay trên máy tính (Copy ra USB, in ấn, chụp màn hình, upload). |

| Mã hóa (HTTPS) | Cần bật HTTPS Decrypt & Scan (DPI) thì Firewall mới soi được nội dung bên trong gói tin web | Soi được trực tiếp vì agent chạy trên máy, không phụ thuộc nhiều vào việc giải mã mạng. |

| Cách quản lý | Cấu hình trực tiếp trên giao diện Admin của Sophos XG | Cấu hình trên web Sophos Central và đẩy policy xuống Agent cài trên máy. |

| Vị trí | Nằm trong mục Web (File types) hoặc Email (Data control) | Nằm trong mục Endpoint -> Policy Hoặc General Settings -> DLP |

Ví dụ: Nếu bạn muốn chặn nhân viên cắm USB chép dữ liệu, bạn phải dùng Sophos Central (Endpoint). Nếu bạn muốn chặn nhân viên gửi file nhạy cảm qua email hoặc upload lên Google Drive khi đi qua mạng công ty, bạn dùng Sophos XG.

II. Thực hành

Trường hợp 1: Chặn truyền file qua Web (Upload/Download)

Ví dụ: Chặn upload file .pdf hoặc .docx chứa dữ liệu nhạy cảm lên Internet.

Bước 1: Tạo File Type

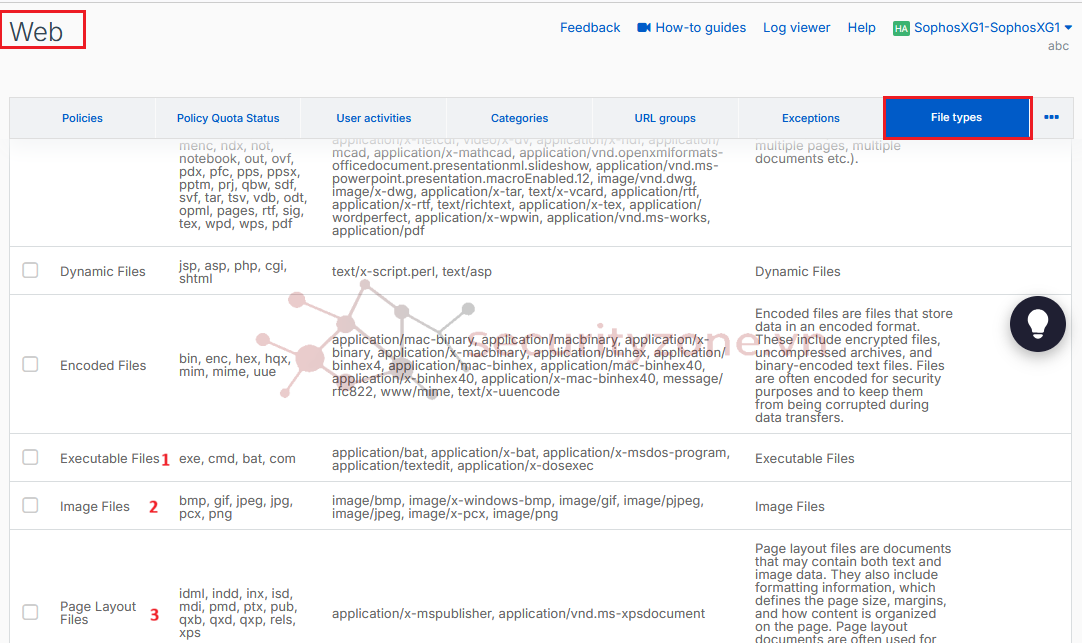

Vào Protect -> Web -> File types.

Nhấn Add. Tại đây bạn có thể định nghĩa loại file dựa trên đuôi mở rộng (extension) hoặc MIME header.

Lưu ý: XG có sẵn các nhóm file (như Executable, Image...), bạn có thể dùng luôn.

Hình 1. Các File Types mẫu của SophosXG

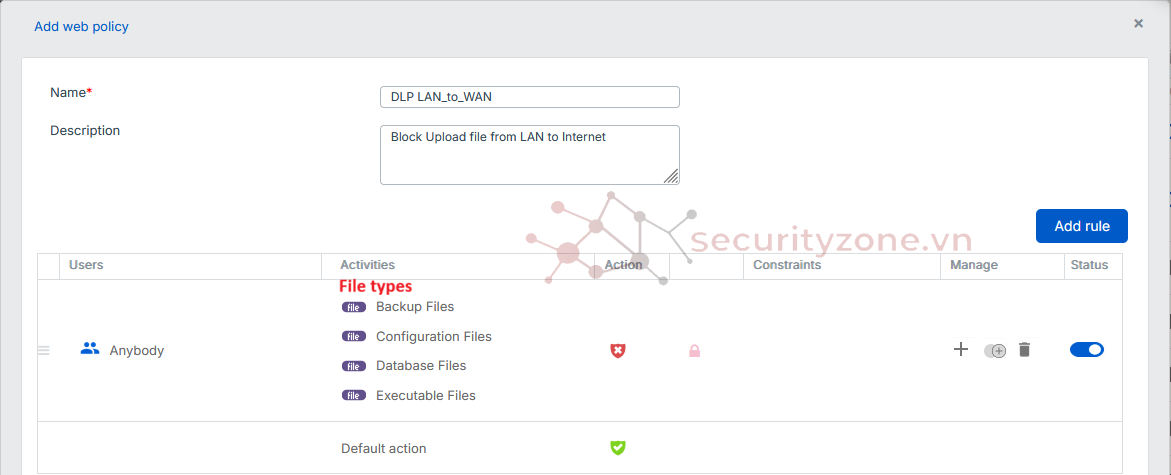

Bước 2: Cấu hình trong Web Policy:

Vào Protect -> Web -> Policies.

Tìm Policy đang áp dụng cho người dùng (ví dụ Default Workplace Policy) hoặc tạo mới.

Nhấn dấu + để thêm Rule mới vào Policy đó.

Trong bảng Rule:

Action: Block HTTP (hoặc Block HTTPS).

File types: Chọn loại file bạn vừa tạo hoặc có sẵn (ví dụ: Office Files).

Status: ON

.

Hình 2. Tạo 1 File Type mới

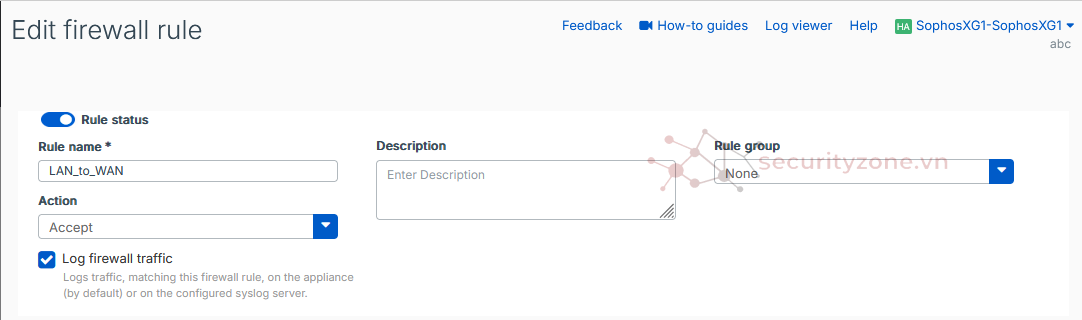

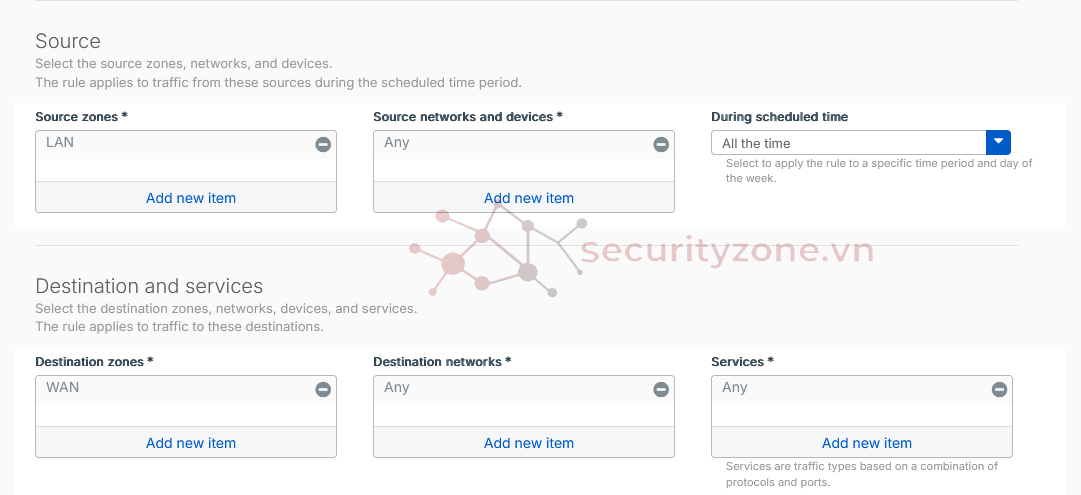

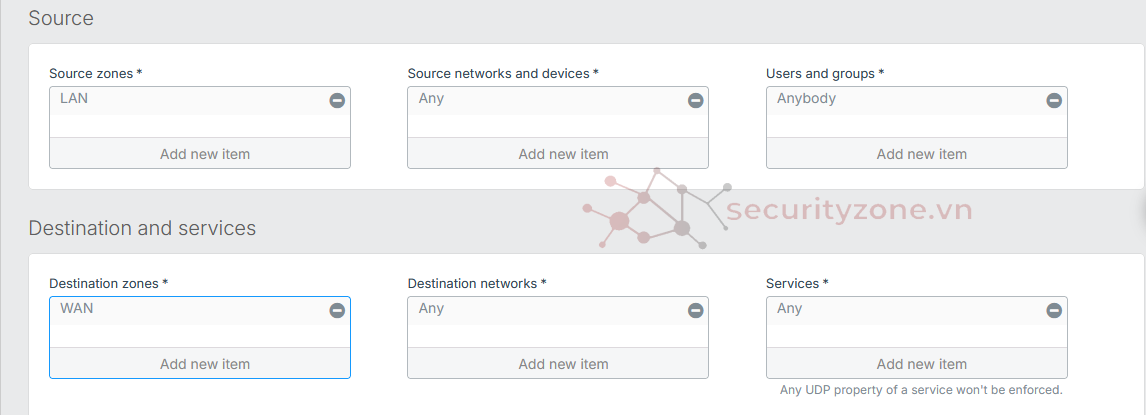

Bước 3. Áp dụng vào Firewall Rule:

Vào Protect -> Rules and policies.

Mở rule LAN-to-WAN cho phép người dùng ra mạng.

Kéo xuống mục Security features > Web filtering, chọn Policy bạn vừa sửa ở bước 2.

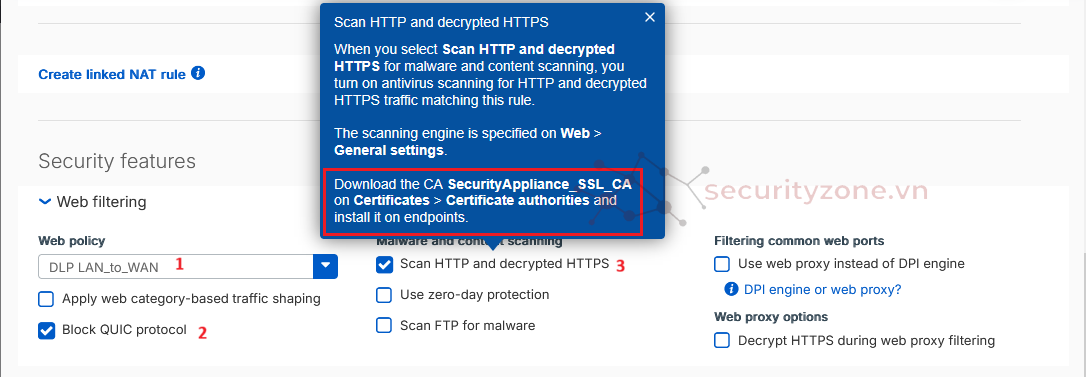

Quan trọng: Tích chọn Scan HTTP and decrypted HTTPS.

Hình 3. Tạo Firewall Rule sử dụng DLP tạo ở Bước 2

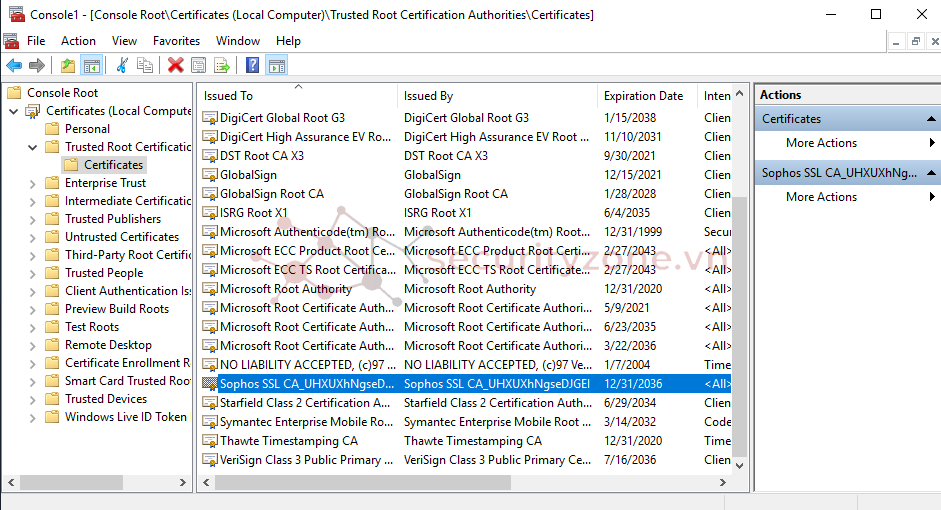

Bước 4: Import CA từ Sophos xuống Endpoint

Hình 4. Import CA Sophos vào Endpoint

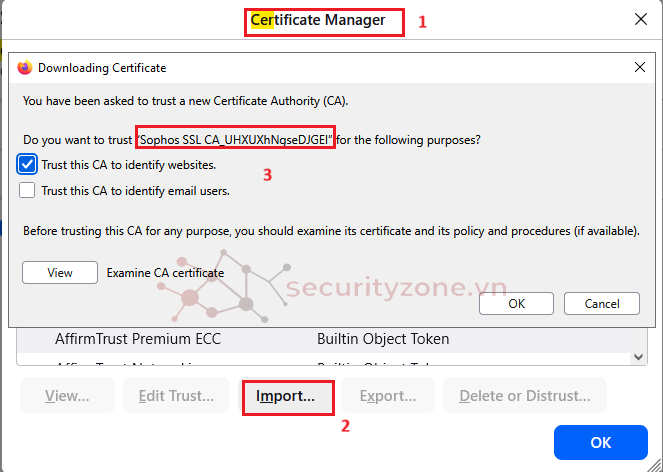

Import vào Firefox

Hình 5. Import CA Sophos và Firefox

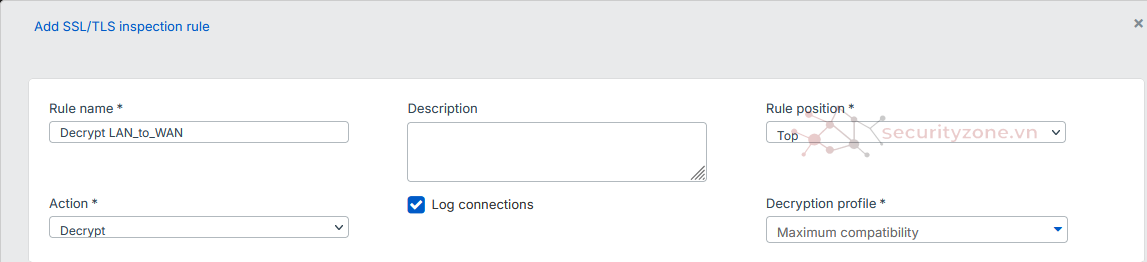

Bước 5: Cấu hình Decrypt HTTPS

Hình 6. Cấu hình Decrypt LAN_to_WAN

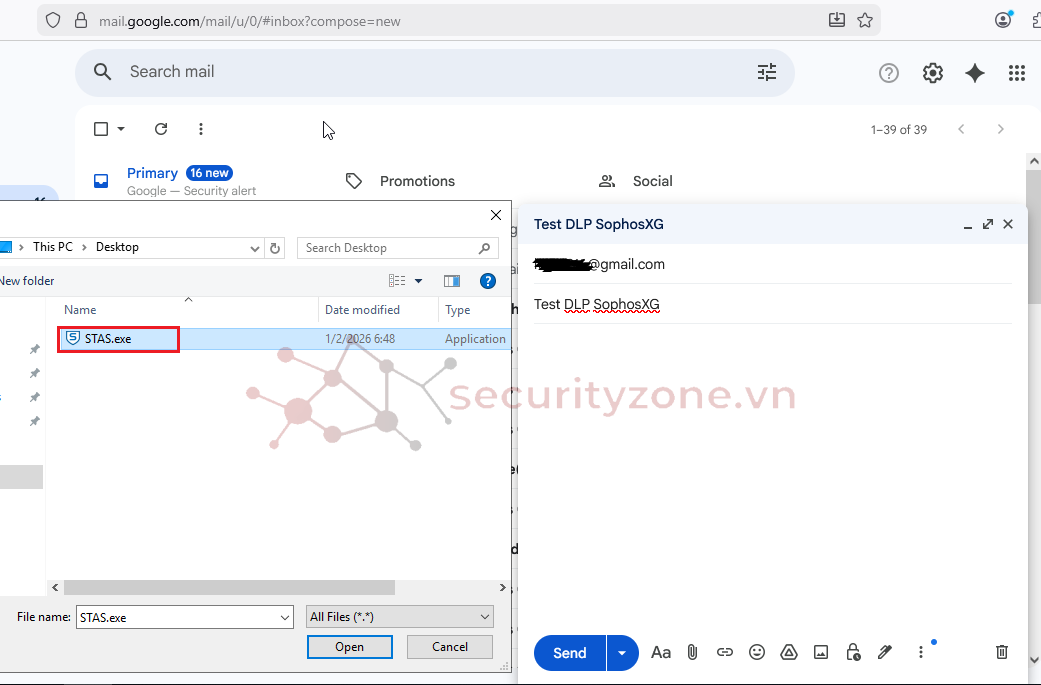

Bước 6. Kiểm tra

Hình 7. Upload 1 file .exe qua Internet (gửi mail)

Hình 8. Kết quả bị chặn, DLP trên SophosXG hoạt động thành công

Phần 2: Cấu hình DLP (Endpoint) trên Sophos Central

Điều kiện: Endpoint đã kết nối đến Sophos Central

Xem các làm chi tiết tại: Add Firewall-Endpoint vào Sophos Central

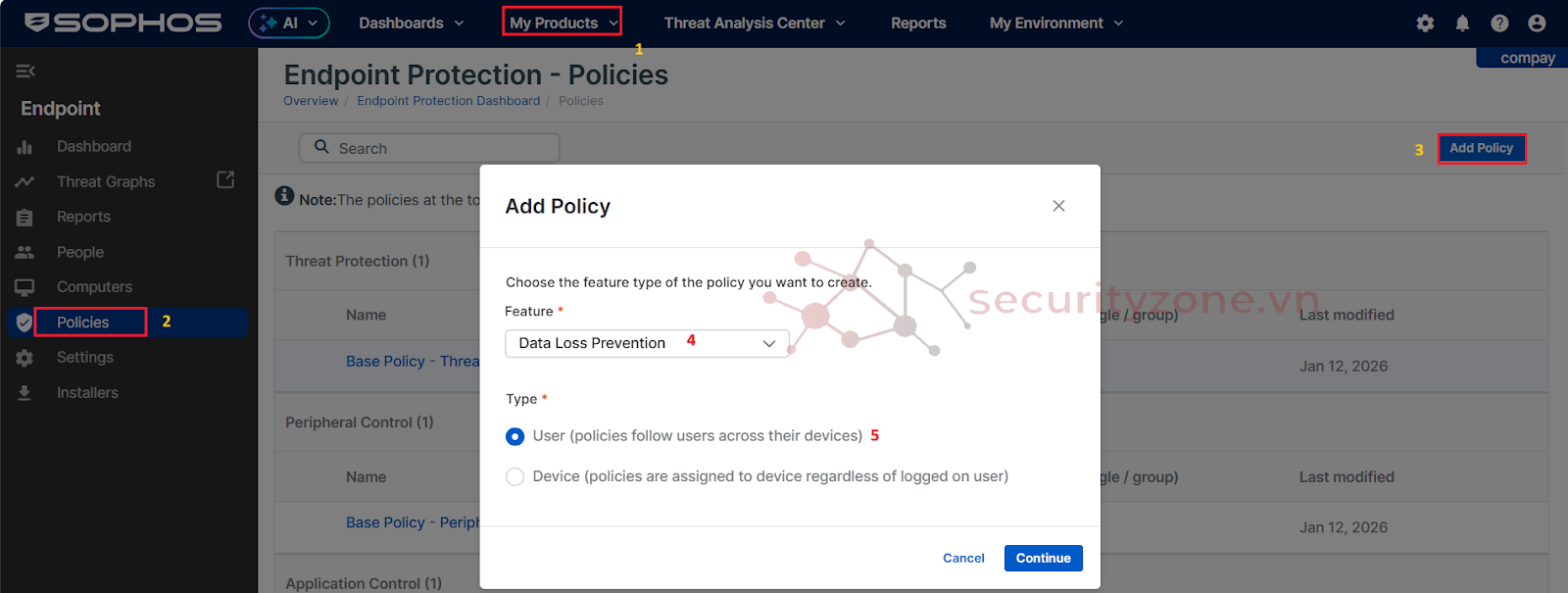

Bước 1. Tạo Policy

Hình 1. Tạo Policy thuộc vào nhóm DLP

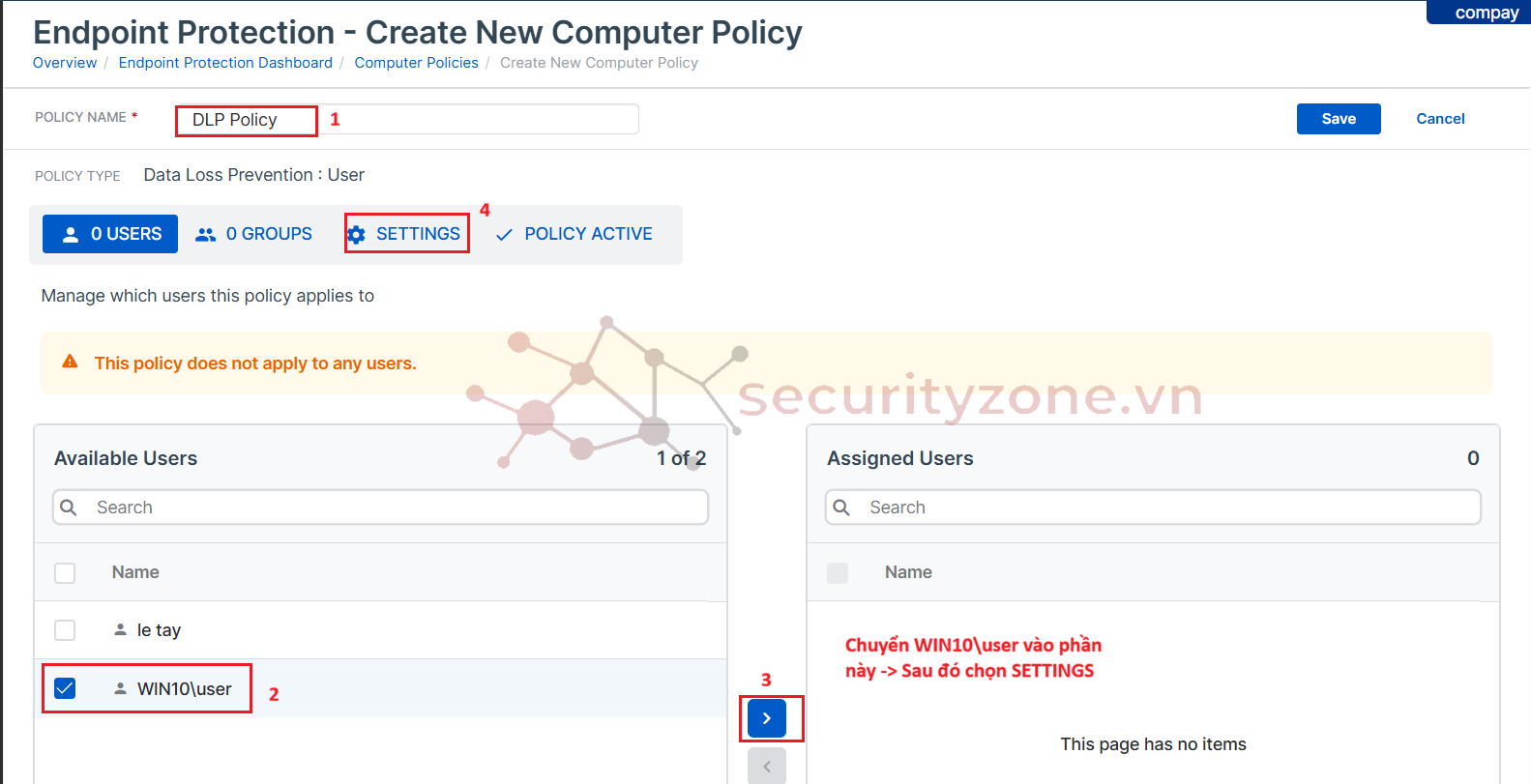

Hình 2. Cấu hình Name -> Settings cho Policy

Bước 2: Thêm quy tắc chặn (Add Rule)

Add Rule và cấu hình như sau để test tính năng DLP (chúng ta sẽ chặn thử thông tin thẻ tín dụng/tài chính - cái này quốc tế dùng chung nên không cần Vietnam):

Rule Type: Chọn Content (Nội dung).

Content Rule: Quét tệp tin để tìm các chuỗi văn bản cụ thể

Firewall Rule: Kiểm soát việc chuyển tiếp 1 tệp tin cụ thể

NAME: Đặt tên gợi nhớ, ví dụ: Chan Upload Du Lieu Tai Chinh.

DESCRIPTION: Ghi chú tùy ý (ví dụ: "Test DLP").

Send me email alerts: Có thể gạt sang ON nếu bạn muốn nhận email cảnh báo mỗi khi có ai đó vi phạm.

Hình 3. Cấu hình Content Rule

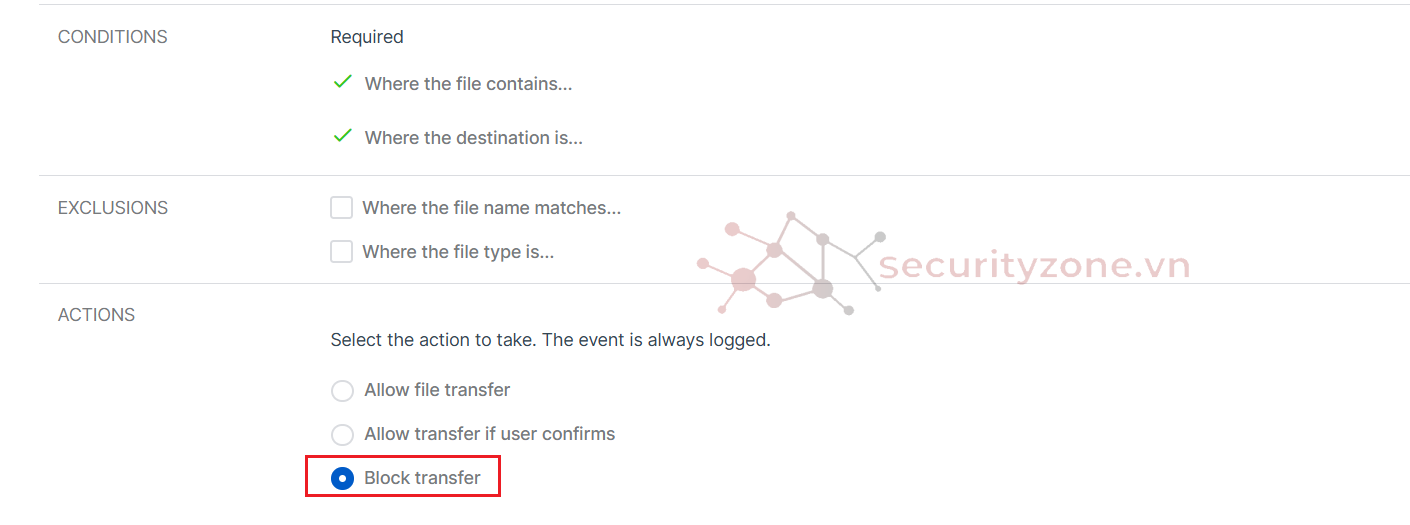

Hình 4. Chọn Action trước, sau đó Next để cấu hình Conditions

Where the file contains... (Nơi tập tin chứa...)

Bạn tìm và tích chọn Financial (hoặc Strict PCI nếu muốn bắt thẻ tín dụng).

Nhấn Save (hoặc Add) để đóng bảng nhỏ lại.

Hình 5. Where the file contains...

Where the destination is... (Nơi điểm đến là...)

Bạn tích chọn Internet Browsers (để chặn upload web).

Tích thêm Removable Storage (USB) nếu muốn chặn luôn đường này.

Nhấn Save (hoặc Add).

Hình 6. Where the destination is...

Bước 3. Như ở bước 2 là sử dụng CCCL có sẵn, Tạo CCCL Custom

Tạo DLP (DLP có sẵn, DLP tự tạo)

Cho DLP đó sử dụng CCCL nào (có CCLL có sẵn hoặc CCCL tự tạo)

Kích bản: Tạo CCCL để Block các file gửi số CCCD của người Việt Nam

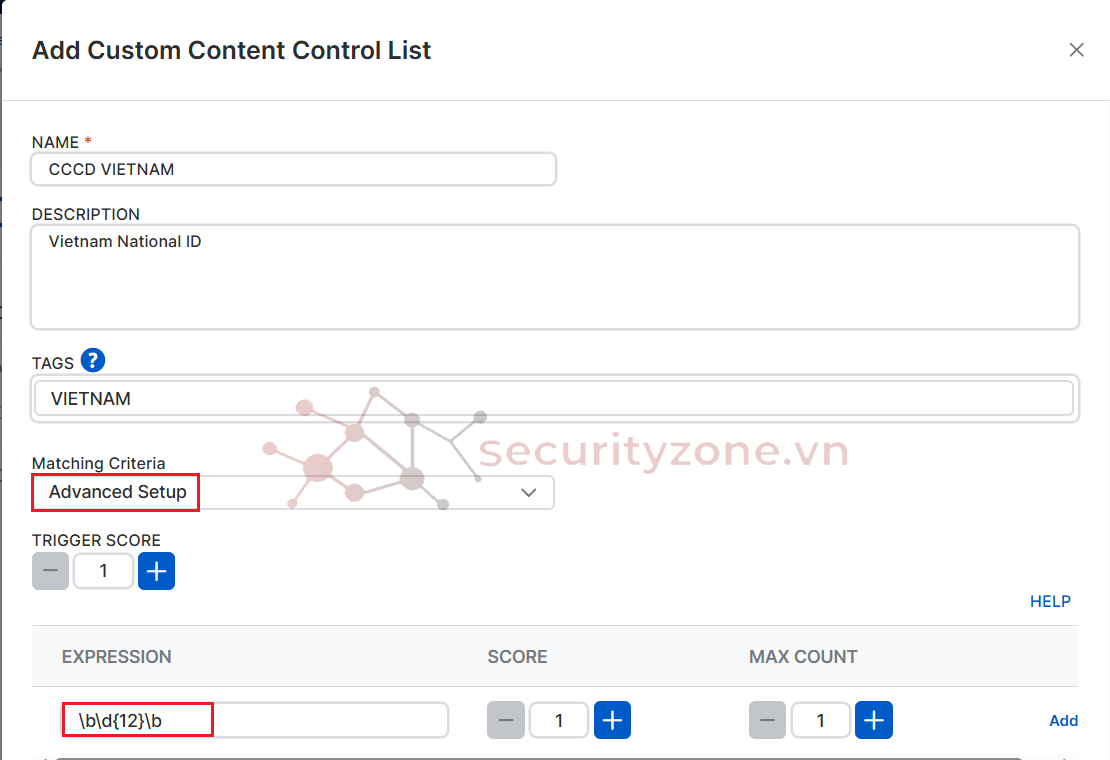

Hình 7. Tạo Custom Content Control List

NAME: CCCD Vietnam.

DESCRIPTION (Mô tả): Ghi chú

Matching Criteria:

Any of these terms (Bất kỳ từ nào).

Advanced Setup: Để tuỳ chỉnh Regular Expression (Biểu thức chính quy).

Trigger Score (Điểm kích hoạt/Ngưỡng chặn)=1: Nếu đạt đến số điểm này thì Sophos sẽ chặn gói tin đó

Expression Score = 1: Tìm thấy 1 số CCCD -> Được 1 điểm -> chặn gói tin

Có thể thay đổi nếu muốn gửi 1-2 số CCCD, nhưng mà nếu 1 file từ 3 số CCCD trở lên thì chặn lại

Max Count: (Số lượng đếm tối đa) là một chỉ số để giúp bạn kiểm soát "trọng lượng" của quy tắc này, tránh việc nó cộng điểm vô tận.

Cơ chế hoạt động (Ví dụ thực tế)

Giả sử bạn cài đặt như sau:

Score (Điểm mỗi lần thấy): 1

Max Count (Đếm tối đa): 5

Lúc này, nếu trong file tài liệu của nhân viên có chứa:

Trường hợp A (Có 3 số CCCD): Hệ thống đếm 3 lần -> Tổng điểm = 3.

Trường hợp B (Có 100 số CCCD): Hệ thống đếm đến số thứ 5 là dừng (đạt Max) -> Tổng điểm = 5 (chứ không phải 100).

Để đơn giản nhất: Bạn cứ để Max Count là 1 (hoặc lớn hơn 1 tùy ý, ví dụ để 5, 10 cũng được, không ảnh hưởng gì nếu Trigger Score của bạn đang để thấp là 1).

Tuyệt đối đừng để Max Count = 0.

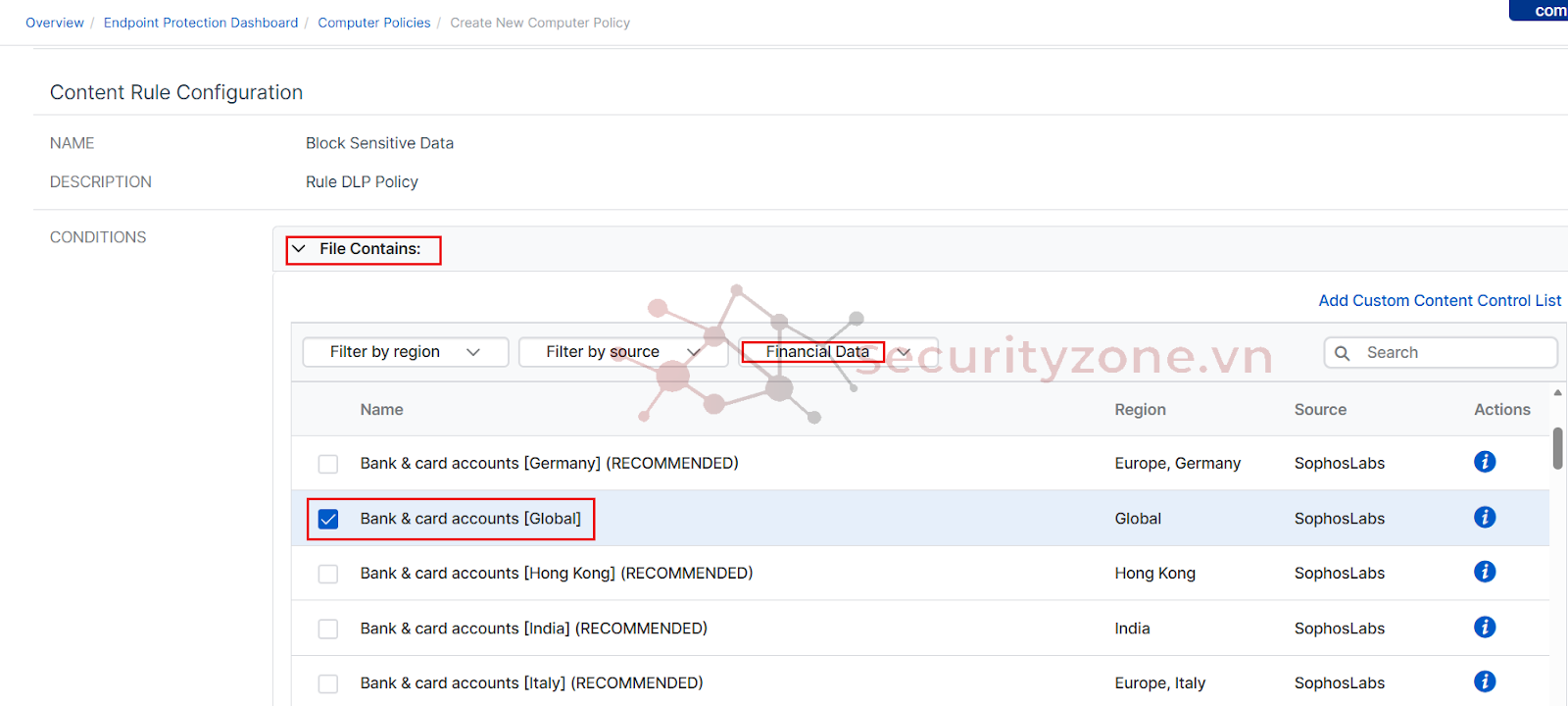

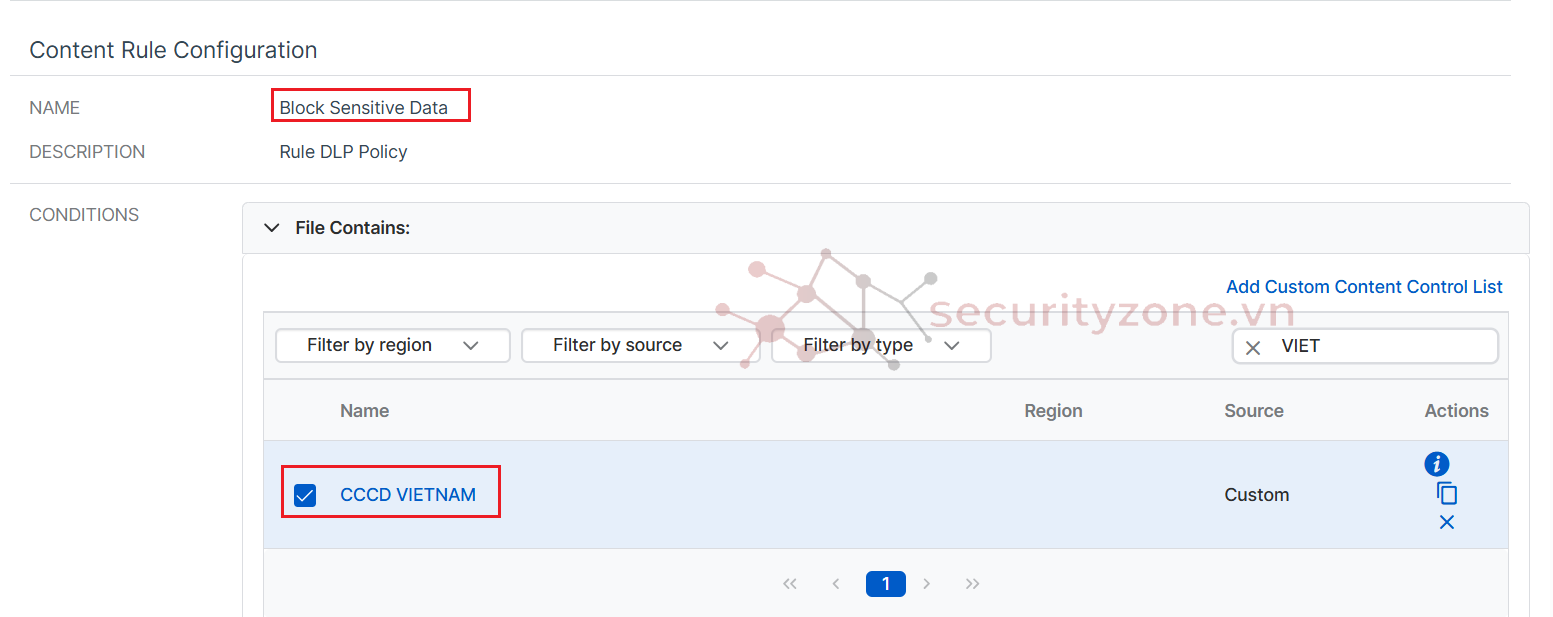

Bước 4. Áp dụng CCCL vào Rule Content

Hình 8. Thêm CCCL vào Rule Block Sensitive Data