Trong thời đại kỹ thuật số, việc bảo vệ hệ thống mạng khỏi các mối đe dọa an ninh ngày càng trở nên cấp thiết. Tường lửa (firewall) là một trong những công cụ quan trọng giúp bảo vệ các mạng nội bộ, ngăn chặn những truy cập trái phép và đảm bảo an toàn cho dữ liệu. Với sự phát triển nhanh chóng của các công nghệ tấn công, các giải pháp tường lửa hiện đại như Check Point, Fortinet, và Palo Alto đã không ngừng cải tiến để đáp ứng nhu cầu bảo mật ngày càng cao của các tổ chức. Check Point, với kiến trúc linh hoạt và khả năng tích hợp các tính năng bảo mật mạnh mẽ, nổi bật là sự lựa chọn cho các môi trường yêu cầu bảo mật nghiêm ngặt. Bài viết này sẽ phân tích chi tiết về kiến trúc của Check Point và so sánh với các đối thủ trong ngành để hiểu rõ hơn về những điểm mạnh và hạn chế của từng giải pháp.

Mục lục

I. Kiến trúc và thành phần của firewall CheckPointI. Kiến trúc và thành phần của firewall CheckPoint

1. Kiến trúc

Check Point là hệ thống tường lửa tiên tiến với kiến trúc phân lớp rõ ràng, dựa trên Software Blade Architecture – mỗi tính năng bảo mật (Firewall, IPS, VPN, v.v.) là một blade, có thể bật/tắt tùy theo nhu cầu.Kiến trúc chia làm 3 lớp chính:

| Lớp | Vai trò | Thành phần chính |

| Management Layer | Quản lý tập trung | SmartConsole, Management Server (SMS) |

| Control Layer | Ra quyết định bảo mật | PDP (Policy Decision Point) |

| Enforcement Layer | Thực thi chính sách | PEP (Policy Enforcement Point), SecureXL |

2. Các thành phần chính

a. SmartConsole- Giao diện quản trị đồ họa (GUI).

- Dùng để tạo policy, object, xem log, theo dõi event theo thời gian thực.

- Lưu trữ toàn bộ policy, object, và log.

- Biên dịch và đẩy chính sách xuống Gateway.

- Có thể hoạt động theo 2 chế độ:

- Standalone: SMS chạy trên cùng một máy với Security Gateway.

- Dedicated: SMS tách biệt khỏi Gateway.

- Thiết bị hoặc VM thực thi chính sách bảo mật.

- Hỗ trợ nhiều blade như: Firewall, IPS, VPN, App Control, Threat Prevention,...

- Có thể triển khai trên appliance, máy ảo hoặc máy vật lý.

- Bao gồm PDP và PEP phía dưới bên trong.

- Thành phần logic đưa ra quyết định theo chính sách.

- Thường nằm trên Security Gateway (tiến trình fwk) hoặc trên SMS nếu có dùng Identity Sharing.

- Thực thi quyết định từ PDP.

- Tích hợp trong nhân hệ điều hành, thông qua SecureXL/INSPECT driver.

- Log Server: lưu trữ log.

- SmartEvent: phân tích log, tạo báo cáo, cảnh báo theo thời gian thực.

- Có thể gộp chung với SMS hoặc triển khai tách rời để tăng hiệu năng.

3. Các mô hình triển khai

| Mô hình | Mô tả |

| Standalone | SMS và Security Gateway chạy trên cùng một thiết bị. Phù hợp lab hoặc site nhỏ. |

| Distributed (Dedicated) | SMS và Gateway tách biệt, triển khai trên các máy khác nhau. Phù hợp môi trường production. |

| Multi-Domain (MDS) | Một SMS quản lý nhiều domain độc lập. Dùng cho MSP hoặc tổ chức lớn nhiều chi nhánh. |

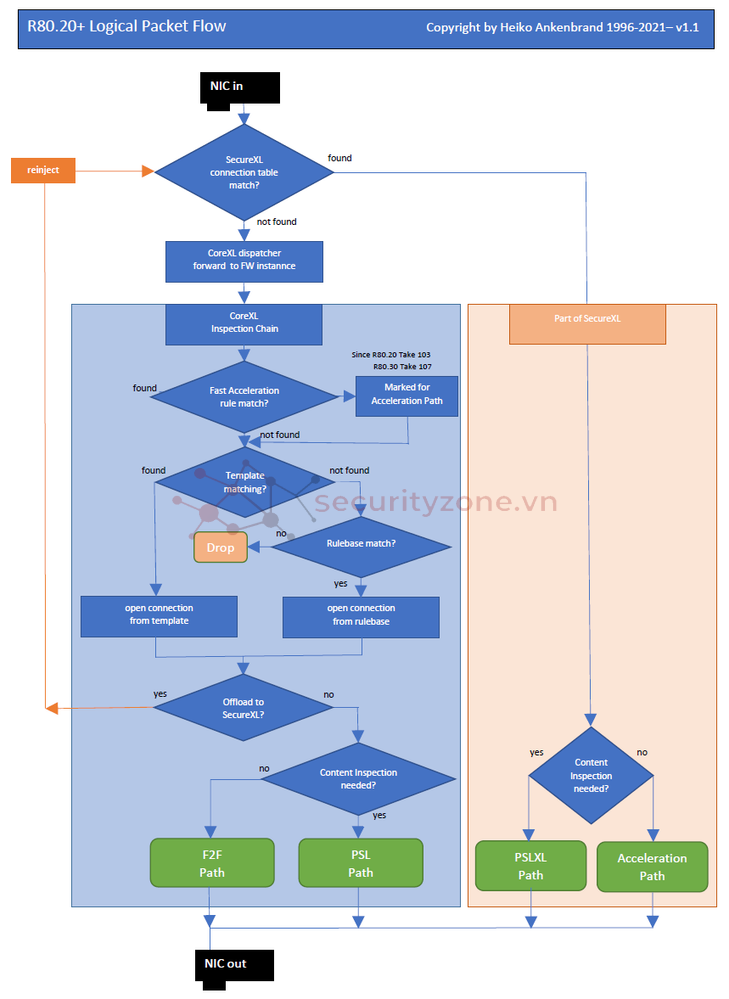

4. Logical Packet Flow

a. Bắt đầu:

- Gói vào từ NIC (network interface card) → kiểm tra SecureXL connection table:

- Nếu có match → đi vào SecureXL (PEP) (phần cam bên phải), kiểm tra tiếp:

- Nếu cần content inspection → đi vào PSLXL Path

- Không cần inspection → đi vào Acceleration Path

- Nếu có match → đi vào SecureXL (PEP) (phần cam bên phải), kiểm tra tiếp:

- Nếu không match → chuyển cho CoreXL xử lý (chỉ 1 gói tin đầu tiên được đi vào, các gói sau sẽ đợi khi nào được duyệt qua phần CoreXL)

- Vào CoreXL Inspection Chain (INSPECT driver → Gọi module fwk(PDP): So khớp policy, NAT, VPN, routing, AppCtrl, Threat Prevention,...)

- Kiểm tra:

- Fast Acceleration rule có match không.

- Nếu có → mark để sau này đưa vào Acceleration Path

- Template matching?

- Nếu có → mở kết nối từ template

- Nếu không, kiểm tra rulebase match?

- Nếu không match → Drop

- Nếu có match → mở kết nối theo rule

- Fast Acceleration rule có match không.

- Kiểm tra có thể offload sang SecureXL không (INSPECT driver lại):

- Nếu có → đi theo các path ở SecureXL (PEP) (PSLXL hoặc Acceleration Path)

- Nếu không → kiểm tra có cần Content Inspection không?

- Nếu có → PSL Path

- Nếu không → F2F Path

- INSPECT driver lại lúc này không kiểm tra lại gói nữa – nó chỉ:

- Gắn thông tin quyết định (policy decision) vào session table (connection state)

- Để các gói sau cùng session đó được xử lý tự động trong kernel (PEP/SecureXL), không cần gửi lại fwk.

| Path | Diễn giải ngắn |

| F2F | Full path, xử lý đầy đủ nhất |

| PSL | Deep inspection nhưng nhẹ hơn F2F |

| PSLXL | Deep inspection trên hardware |

| Acceleration | Xử lý nhanh, không inspection nội dung |

II. So sánh firewall của các hãng: Check Point, Fortinet, Palo Alto

Tiêu chí | Check Point | Fortinet | Palo Alto |

Kiến trúc | Stateful Inspection: Kiểm tra trạng thái kết nối. Next-Generation Firewall (NGFW): Tích hợp tính năng như kiểm soát ứng dụng, phát hiện và ngăn chặn xâm nhập (IPS), bảo vệ chống malware, sandboxing, kiểm soát URL phụ thuộc vào mô-đun phần cứng thêm vào. | Next-Generation Firewall (NGFW): Bao gồm các tính năng như kiểm soát ứng dụng, bảo vệ chống malware, IPS. UTM (Unified Threat Management): Kết hợp nhiều tính năng bảo mật (firewall, VPN, IPS, filtering, antivirus, etc.) vào một thiết bị. | NGFW với Single-Pass Architecture: Tất cả các tính năng bảo mật (IPS, kiểm soát ứng dụng, Antivirus) đều được xử lý trong một lần quét duy nhất, giúp giảm độ trễ và tăng hiệu suất. |

Tính năng bảo mật - Kiểm soát lưu lượng | IPS, Threat Prevention, URL Filtering, Antivirus, Anti-Bot, DLP, Threat Emulation (sandboxing), kiểm soát lưu lượng dựa trên rule-based policy, hỗ trợ Layer 7 Application Control, kiểm soát theo danh tính người dùng | IPS, Antivirus, Web Filtering, Sandboxing, Email Security, Anti-Spam, DLP, quản lý lưu lượng theo nhóm, whitelist/blacklist, hỗ trợ Layer 7 Application Control | Advanced Threat Prevention, WildFire Sandbox, DNS Security, Machine Learning-based Threat Detection, Zero Trust Architecture, kiểm soát lưu lượng bằng App-ID, User-ID, Content-ID giúp phân tích chi tiết dựa trên nội dung, ứng dụng, người dùng |

Giao diện quản lý | SmartConsole, WebUI, CLI, quản lý tập trung qua Check Point R80 Management, hỗ trợ tự động hóa và điều khiển chi tiết | FortiManager, FortiCloud, WebUI, CLI, giao diện đơn giản, dễ dàng quản lý nhiều thiết bị | Panorama, WebUI, CLI, hỗ trợ quản lý tập trung nhiều thiết bị, giao diện trực quan, tích hợp AI trong giám sát bảo mật |

Hiệu năng | Hiệu suất cao nhưng phụ thuộc vào mô-đun mở rộng, khả năng tối ưu hóa chính sách mạnh mẽ, xử lý tốt lưu lượng lớn | Xử lý hiệu suất cao nhờ ASIC, tối ưu DDoS, kiểm soát băng thông, tốc độ cao với chi phí hợp lý | Single-Pass Architecture giúp xử lý tất cả các tính năng bảo mật trong một lần quét, giảm độ trễ, tối ưu cho môi trường doanh nghiệp lớn và trung tâm dữ liệu |

Tính linh hoạt - Khả năng mở rộng - Tích hợp | Tích hợp với Cloud (AWS, Azure, GCP), hỗ trợ mô-đun mở rộng, phù hợp với hệ thống lớn cần kiểm soát chặt chẽ | Hỗ trợ triển khai linh hoạt từ phần cứng, máy ảo đến Cloud, tích hợp tốt với các giải pháp bảo mật khác | Hỗ trợ tích hợp với Prisma Cloud, bảo vệ môi trường hybrid-cloud, dễ dàng mở rộng, quản lý tập trung trên quy mô lớn |

Chi phí | Chi phí cao, mô hình cấp phép theo tính năng, phù hợp với doanh nghiệp cần bảo mật mạnh | Giá thành hợp lý, tối ưu chi phí cho SMB và doanh nghiệp lớn, không yêu cầu license phức tạp | Giá cao hơn nhưng tối ưu cho bảo mật chuyên sâu, cấp phép linh hoạt, phù hợp với tổ chức lớn |

Ứng dụng thực tế | Phù hợp cho ngân hàng, tổ chức chính phủ, doanh nghiệp lớn, yêu cầu bảo mật cao và chính sách phức tạp | Lý tưởng cho SMB, doanh nghiệp lớn, mạng viễn thông, cần hiệu suất cao với chi phí hợp lý | Phù hợp cho trung tâm dữ liệu, doanh nghiệp lớn, môi trường hybrid-cloud, yêu cầu bảo mật tiên tiến và hiệu suất cao tiên tiến và hiệu suất cao |

Tóm ý chính:

Check Point:

- Một số dòng Firewall của Check Point có thể mở rộng hiệu suất và tính năng bằng cách thêm các mô-đun phần cứng chuyên dụng.

- Mở rộng bằng giấy phép phần mềm (Software Blade Architecture): Check Point sử dụng kiến trúc Software Blade, tức là người dùng có thể kích hoạt hoặc mua thêm tính năng bảo mật dưới dạng giấy phép phần mềm mà không cần nâng cấp phần cứng.

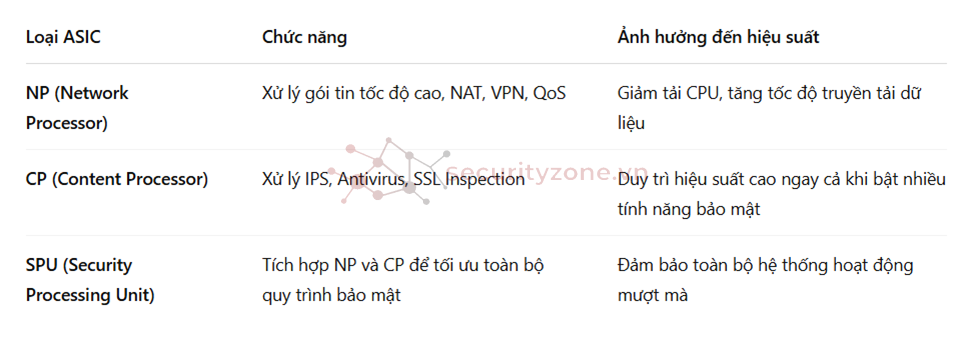

Fortinet:

- UTM (Unified Threat Management) là một giải pháp bảo mật tích hợp nhiều tính năng vào một thiết bị duy nhất, thay vì triển khai từng hệ thống riêng lẻ. Fortinet FortiGate(firewall của Fortinet) được thiết kế như một nền tảng UTM mạnh mẽ.

- Vấn đề của UTM là khi bật quá nhiều tính năng bảo mật, hiệu suất có thể bị giảm. Fortinet giải quyết điều này bằng cách tích hợp ASIC (Application-Specific Integrated Circuit) chuyên dụng (vi mạch chuyên dụng cho việc xử lý), giúp xử lý các tác vụ bảo mật một cách nhanh chóng mà không làm giảm hiệu suất của thiết bị.

Palo Alto:

- Các NGFW truyền thống có nhiều module bảo mật riêng biệt, mỗi module phải xử lý gói tin theo từng bước riêng lẻ. Điều này có thể gây: độ trễ cao vì một gói tin bị quét nhiều lần, hiệu suất kém do xử lý lặp lại trên cùng một dữ liệu, chi phí phần cứng lớn để đáp ứng hiệu suất.

- SPA(Single-Pass Architecture) là một kiến trúc giúp xử lý dữ liệu hiệu quả hơn bằng cách quét và áp dụng các chính sách bảo mật chỉ trong một lần xử lý duy nhất.

- SPA sử dụng hai thành phần chính:

- Single-Pass Processing (Xử lý một lần) (1)

- Khi một gói tin đi qua firewall, nó được trích xuất thông tin chỉ một lần.

- Thông tin này được sử dụng cho tất cả các mô-đun bảo mật cùng lúc: Firewall Policy, Application Identification (App-ID), User Identification (User-ID), Content Inspection (Threat Prevention, IPS, Anti-Malware, URL Filtering...)

- Một lần quét = nhiều tính năng bảo mật được áp dụng.

- Parallel Processing (Xử lý song song trên phần cứng chuyên biệt) (2)

- Palo Alto sử dụng kiến trúc xử lý song song, tách riêng hai phần:

- Data Plane: Chuyên xử lý lưu lượng mạng với ASIC/FPGA.

- Control Plane: Quản lý chính sách bảo mật, logging, giám sát hệ thống.

- Không ảnh hưởng đến hiệu suất khi hệ thống cần xử lý nhiều tính năng bảo mật cùng lúc.

- Single-Pass Processing (Xử lý một lần) (1)

- Có nghĩa trong lúc đang chạy (1) nó sẽ bắt đầu chạy (2) song song để chia ra tối và tối ưu hiệu suất tổng thể.

Kết luận

- Tổng kết lại, mỗi hãng firewall đều có những đặc điểm nổi bật và ưu thế riêng biệt.

- Check Point với mô hình phần mềm mở rộng linh hoạt và khả năng bảo mật mạnh mẽ, phù hợp với các tổ chức yêu cầu mức độ bảo mật cao và chính sách phức tạp.

- Fortinet, nhờ vào công nghệ UTM tích hợp và ASIC, cung cấp giải pháp bảo mật hiệu quả với chi phí hợp lý, đặc biệt là cho các doanh nghiệp vừa và nhỏ.

- Còn Palo Alto, với kiến trúc Single-Pass và Parallel Processing, tối ưu hiệu suất và khả năng bảo mật sâu rộng, là lựa chọn lý tưởng cho các tổ chức lớn và các môi trường hybrid-cloud yêu cầu bảo mật tiên tiến và khả năng xử lý mạnh mẽ.

- Việc lựa chọn firewall phù hợp sẽ phụ thuộc vào nhu cầu bảo mật, khả năng mở rộng, cũng như ngân sách của mỗi tổ chức.

Tài liệu tham khảo

Logical Packet Flow R80.20+

Sửa lần cuối:

Bài viết liên quan

Bài viết mới