wcuong

Moderator

Mục lục:

I. Cấu hình Server Object trên thiết bị

II. Cấu hình Service Object trên thiết bị

III. Cấu hình Service Group trên thiết bị

IV. Cấu hình Network Object trên thiết bị

IV.1. Cấu hình Network

IV.2. Cấu hình Single IP

IV.3 Cấu hình Range IP

IV.4. Cấu hình Domain name

IV.5. Cấu hình Network Group

V. Cấu hình Firewall Policy trên Checkpoint Quantum Rugged 1570R

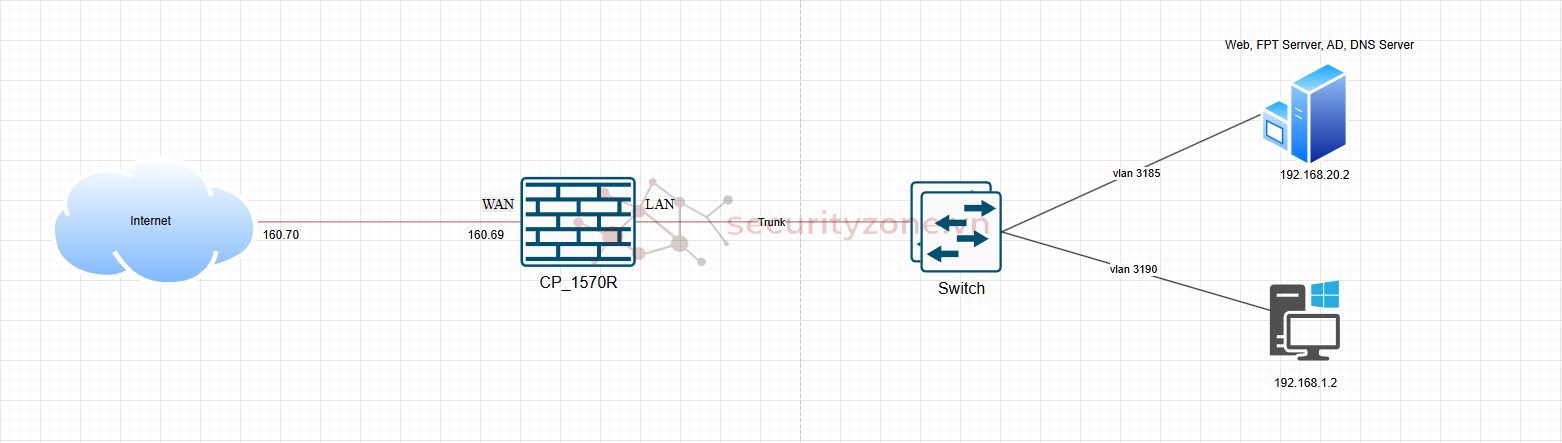

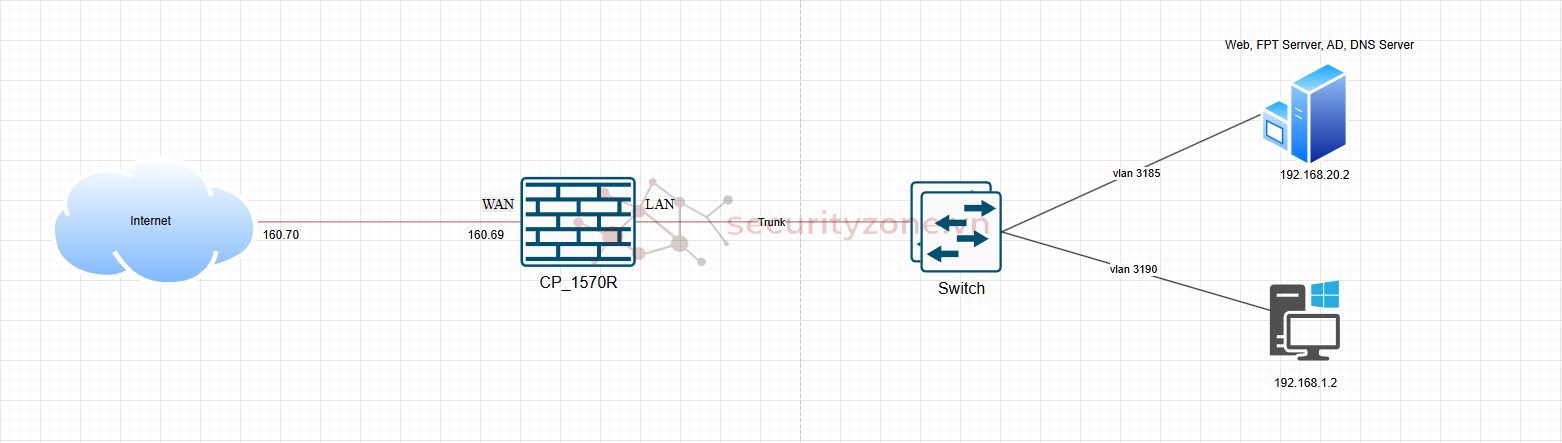

Mô hình:

Mô hình bao gồm các thành phần như: Switch, WEB server, DNS server, FTP Server, AD server, Check Point Quantum Rugged 1570R và các PC người dùng được phân chia làm các subnet:

Bước 2: Server Object được sử dụng để xác định quyền truy cập và NAT cho một số Server được Check Point Quantum Rugged 1570R định nghĩa sẵn gồm: Web Server, Mail Server, DNS Server, FTP Server, Citrix Server, PPTP Server và Other Server. Việc cấu hình Server Object sẽ giúp đơn giản quá trình tạo Firewall Policy và NAT cho Server đó thông qua các chính sách tự động.

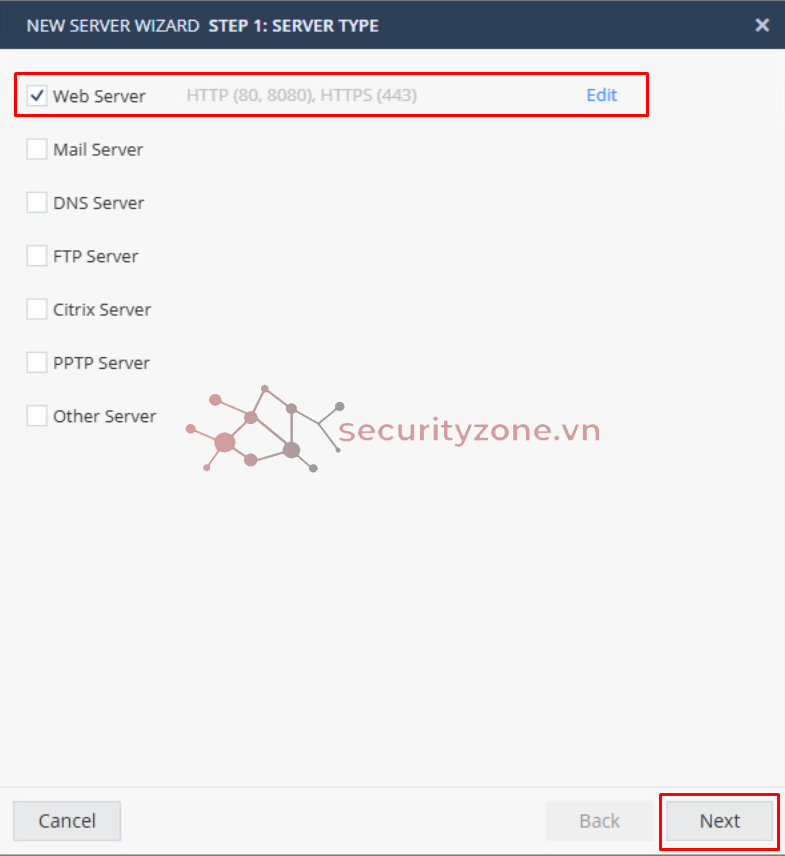

Xác định Server Type sau đó chọn Next

Bước 3: Điền các thông tin sau

Bước 4: Tại phần Access sẽ cho phép cấu hình để tạo Policy truy cập tới Server hỗ trợ:

Bước 5: Tại phần NAT chúng ta sẽ xác định cách Check Point xử lý chuyển tiếp địa chỉ IP (NAT - Network Address Translation) cho server mà bạn đang tạo. Đây là một bước cực kỳ quan trọng, vì nó quyết định server đó sẽ giao tiếp với các thiết bị bên ngoài (Internet hoặc các mạng khác) như thế nào.

Bước 6: Bạn có thể xem Policy được tạo tự động tại mục Access Policy > Firewall > Policy vì bạn đã cấu hình ở bước 4

Bước 1: Truy cập User & Object > Network Resources > Services > New

Bước 2: Tại phần Service tiến hành cấu hình các thông tin về dịch vụ bao gồm:

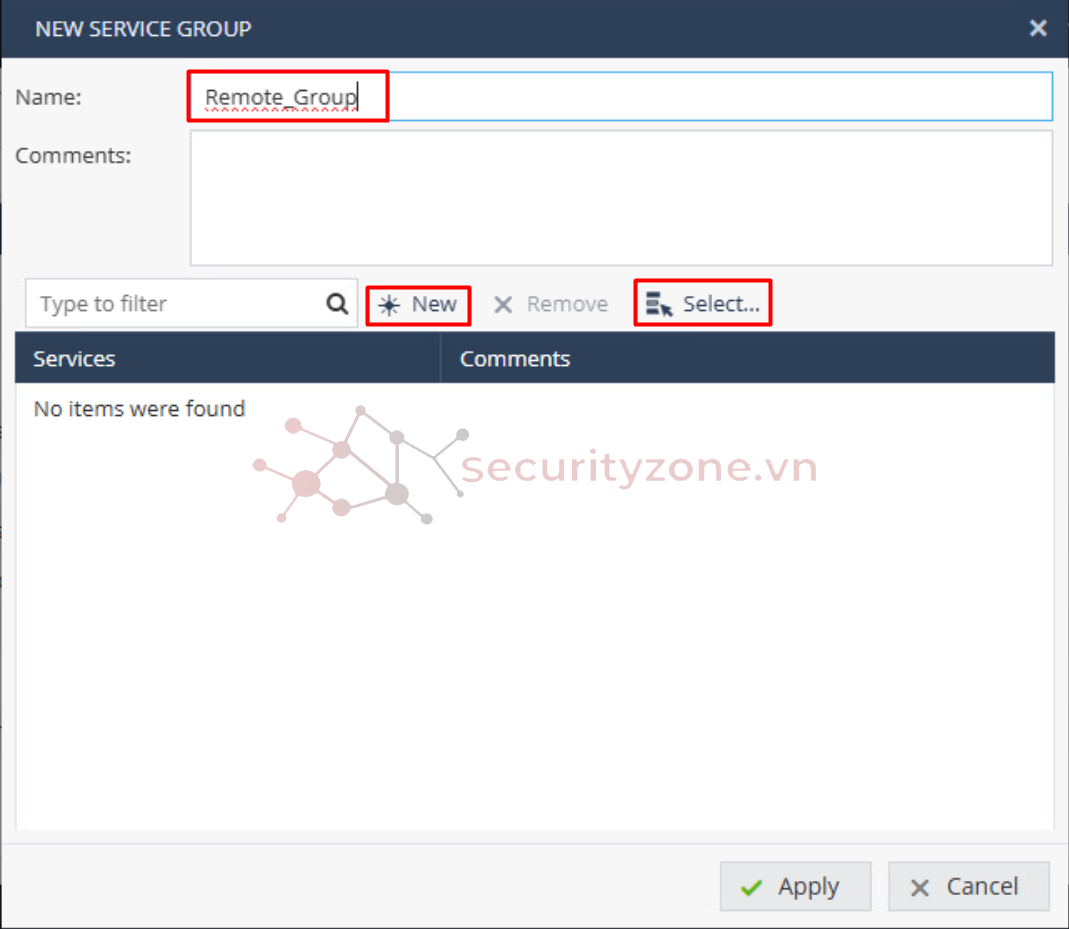

Bước 2: Sau đó tiến hành đặt tên và chọn Select… để chọn các Service Objects có sẵn hoặc được cấu hình, ngoài ra còn hỗ trợ tạo mới Service Object khi chọn New.

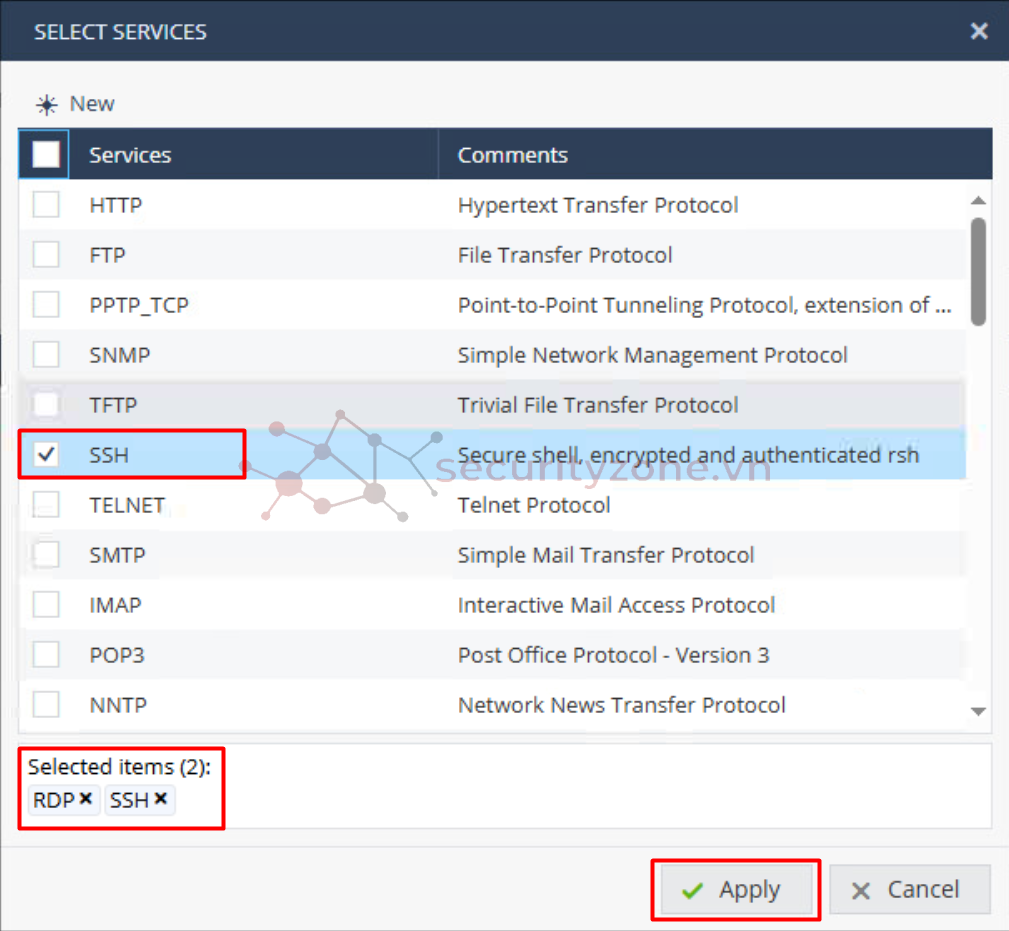

Bước 3: Chọn các Service Object và ấn Apply

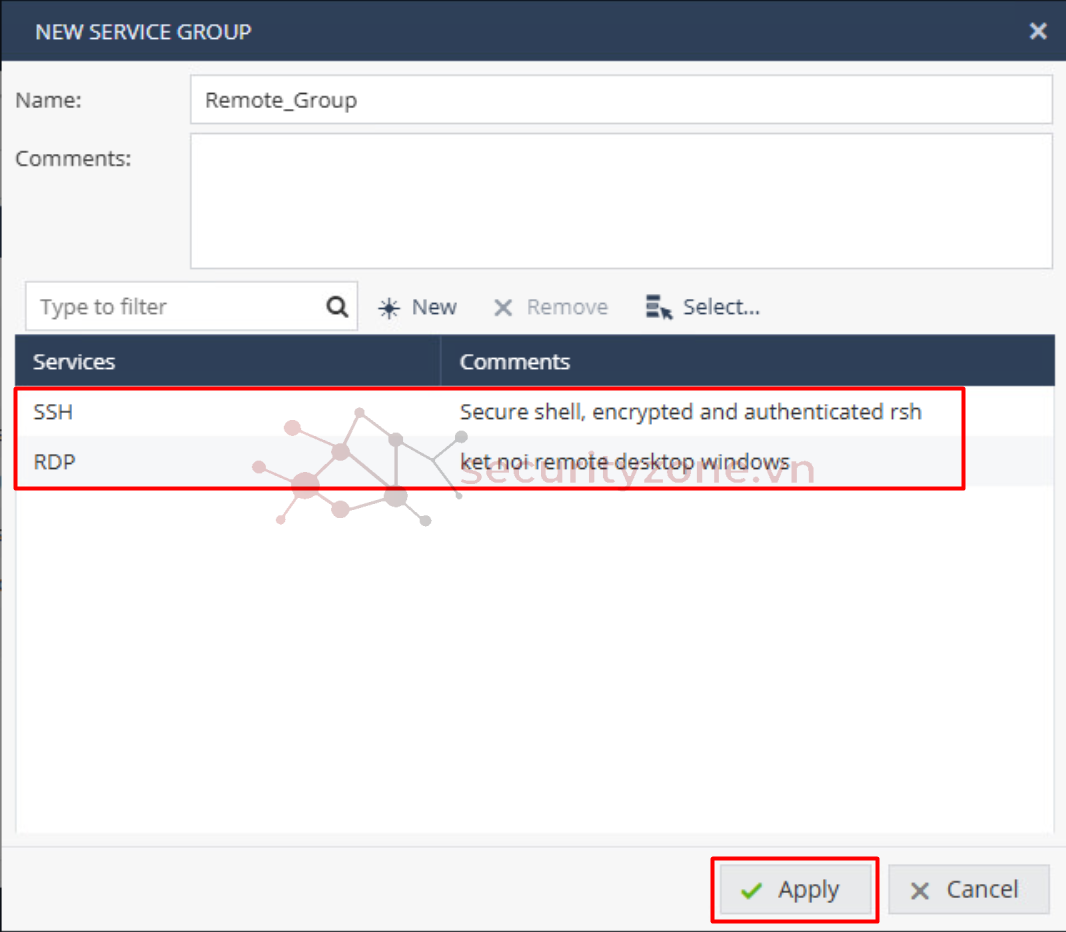

Bước 4: Sau khi đã chọn được các Service thích hợp như hình bên đưới tiến hành chọn Apply để lưu cấu hình. Trong trường hợp sau này đã chọn Service Group vào Firewall Policy nếu muốn chỉnh sửa các Service chỉ cần chọn Edit và thêm hoặc xóa Service (nhưng không cho phép đổi tên của Service Group)

Bước 2: Điền các thông tin sau

Bước 2: Tại đây tiến hành đặt tên và có thể tiến hành chọn các Network Object đã cấu hình trong phần Select… hoặc có thể tạo mới Network Object khi chọn New rồi đặt tên cho Group.

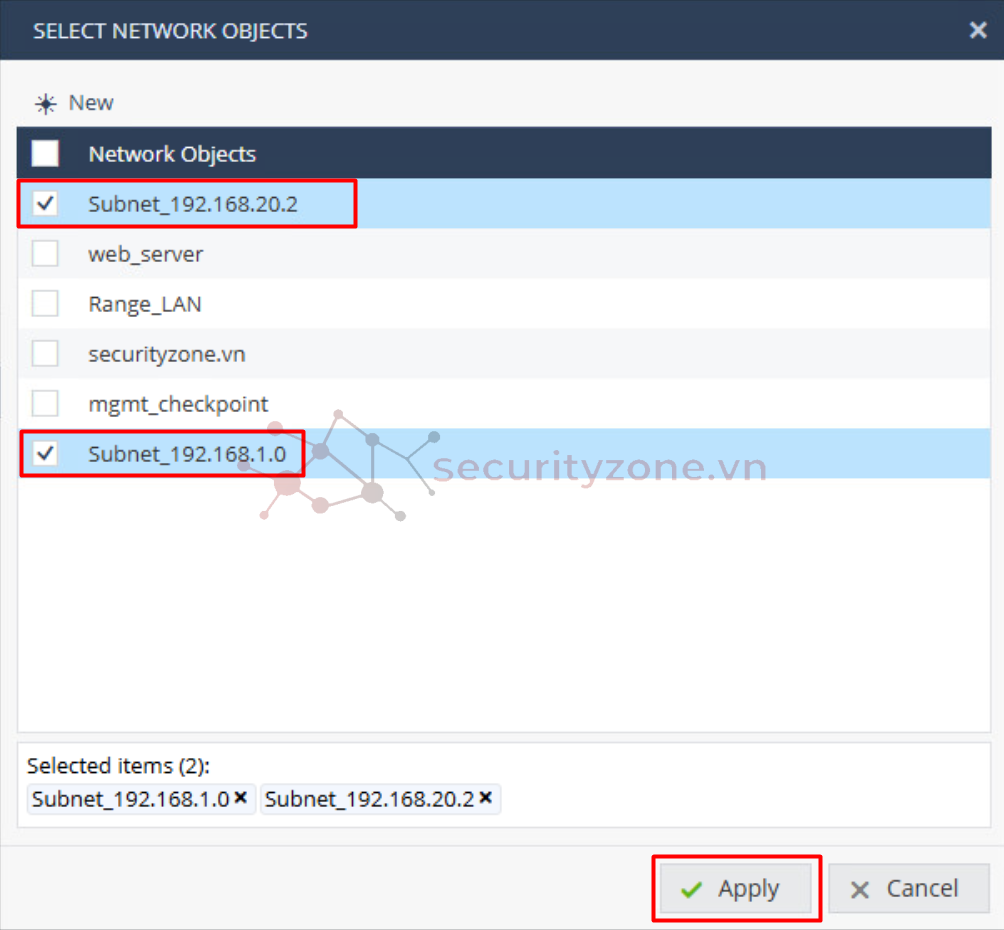

Bước 3: Chọn các Object đã được cấu hình sẵn sau đó chọn Apply.

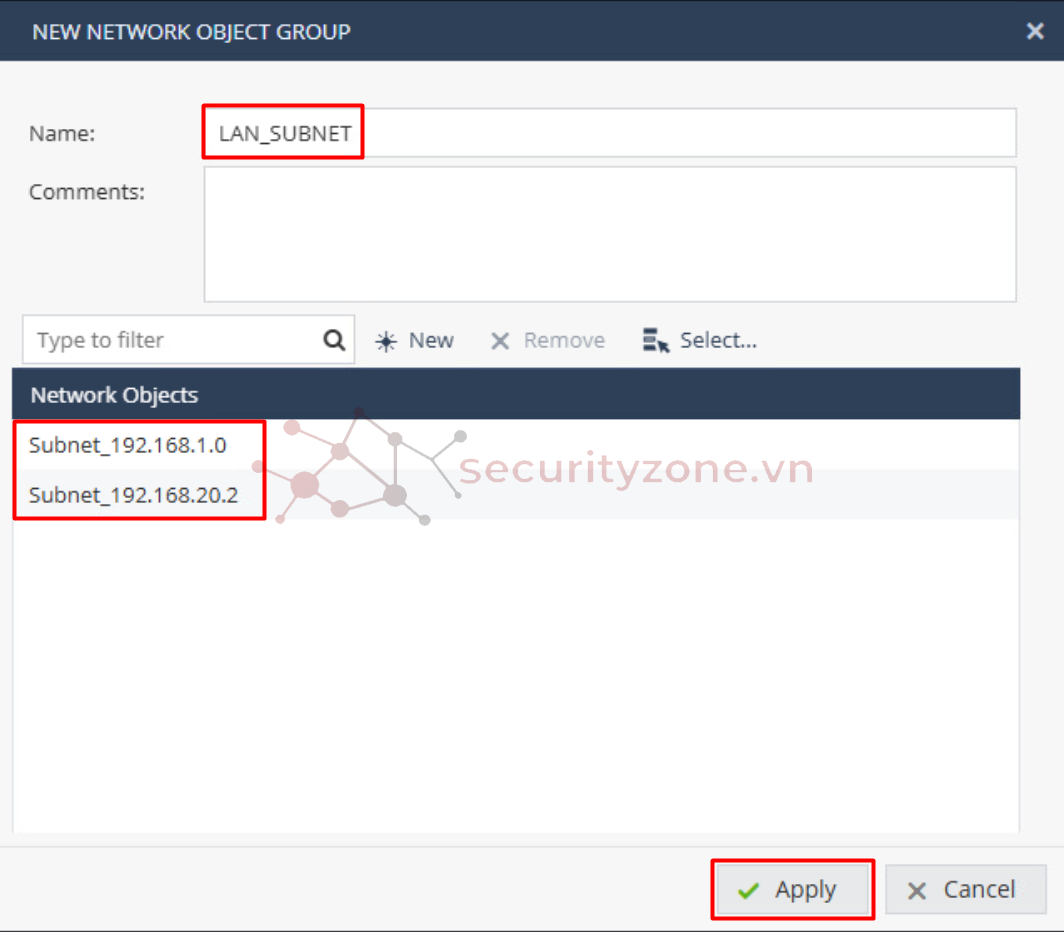

Bước 4: Sau khi đã chọn được các Network Object thích hợp như hình bên đưới tiến hành chọn Apply để lưu cấu hình.

Lưu ý: trong hệ thống Firewall Check Point, "blade" là một thuật ngữ dùng để chỉ các mô-đun hoặc tính năng bảo mật riêng lẻ có thể được bật hoặc tắt tùy thuộc vào nhu cầu của người dùng.

Incoming, Internal và VPN Traffic đại diện cho các loại lưu lượng khác nhau trong hệ thống:

Giao diện cấu hình Firewall Policy xuất hiện tại đây sẽ cấu hình thông tin bao gồm:

Để kiểm tra hoạt động cấm RDP từ 192.168.1.0/24 đến 192.168.20.0/24 thực hiện truy cập RDP sẽ thấy thông báo như hình.:

Trên thiết bị Check Point Quantum Rugged 1570R tiến hành vào phần Logs & Monitoring > Logs > Security Logs để kiểm tra nhật ký lưu lại của traffic sẽ thấy được trafic RDP với port TCP_3389 bị chặn.

Chỉnh Action thành Accept và kiểm tra kết quả

Kết quả đã RDP thành công

Kiểm tra Log

I. Cấu hình Server Object trên thiết bị

II. Cấu hình Service Object trên thiết bị

III. Cấu hình Service Group trên thiết bị

IV. Cấu hình Network Object trên thiết bị

IV.1. Cấu hình Network

IV.2. Cấu hình Single IP

IV.3 Cấu hình Range IP

IV.4. Cấu hình Domain name

IV.5. Cấu hình Network Group

V. Cấu hình Firewall Policy trên Checkpoint Quantum Rugged 1570R

Cấu hình Firewall Policy trên Check Point Quantum Rugged 1570R

Mô hình:

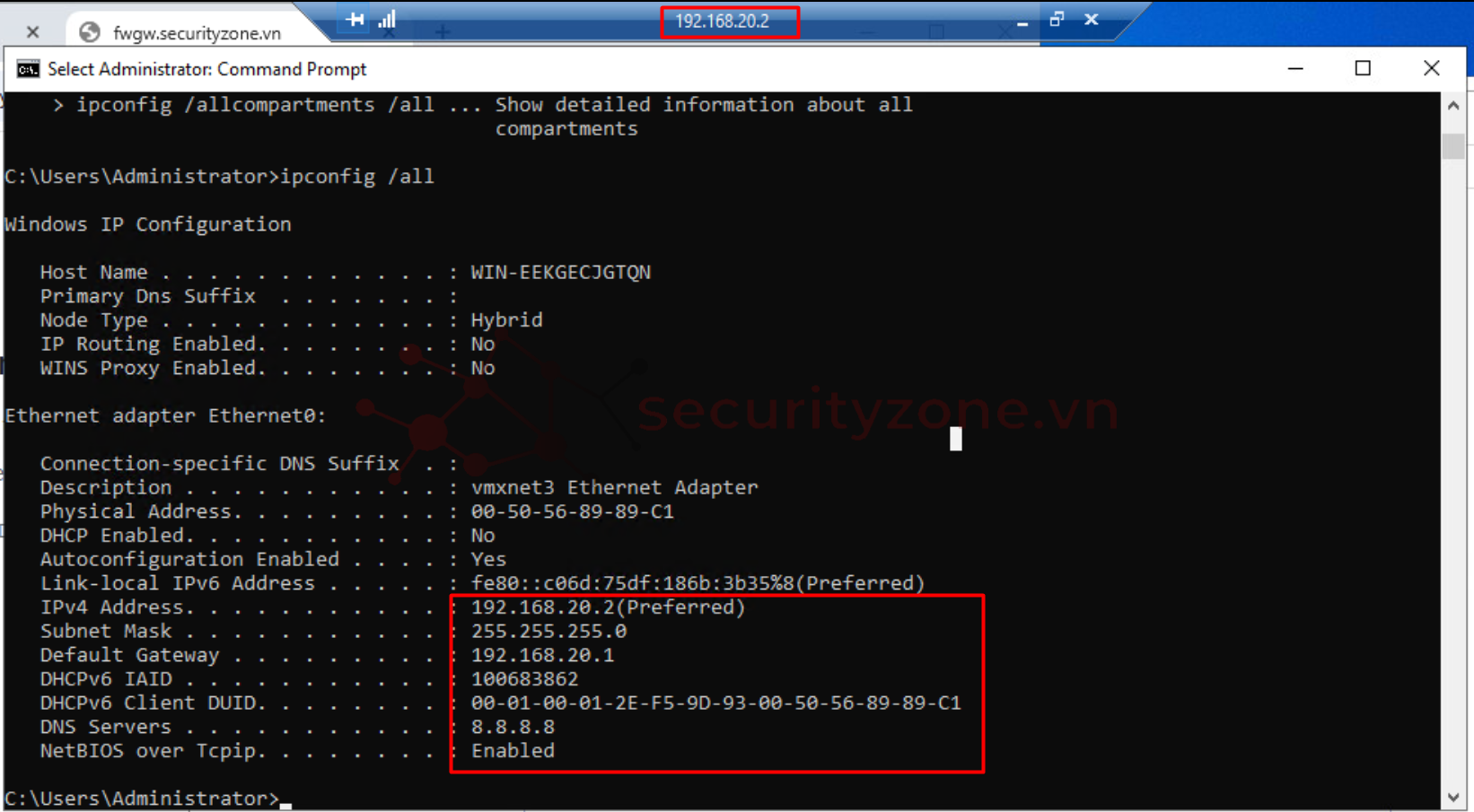

Mô hình bao gồm các thành phần như: Switch, WEB server, DNS server, FTP Server, AD server, Check Point Quantum Rugged 1570R và các PC người dùng được phân chia làm các subnet:

- User network: 192.168.1.0/24 và 192.168.20.0/24

- Server IP: 192.168.20.2 đại diện cho DNS server, FTP Server, AD server và WEB server.

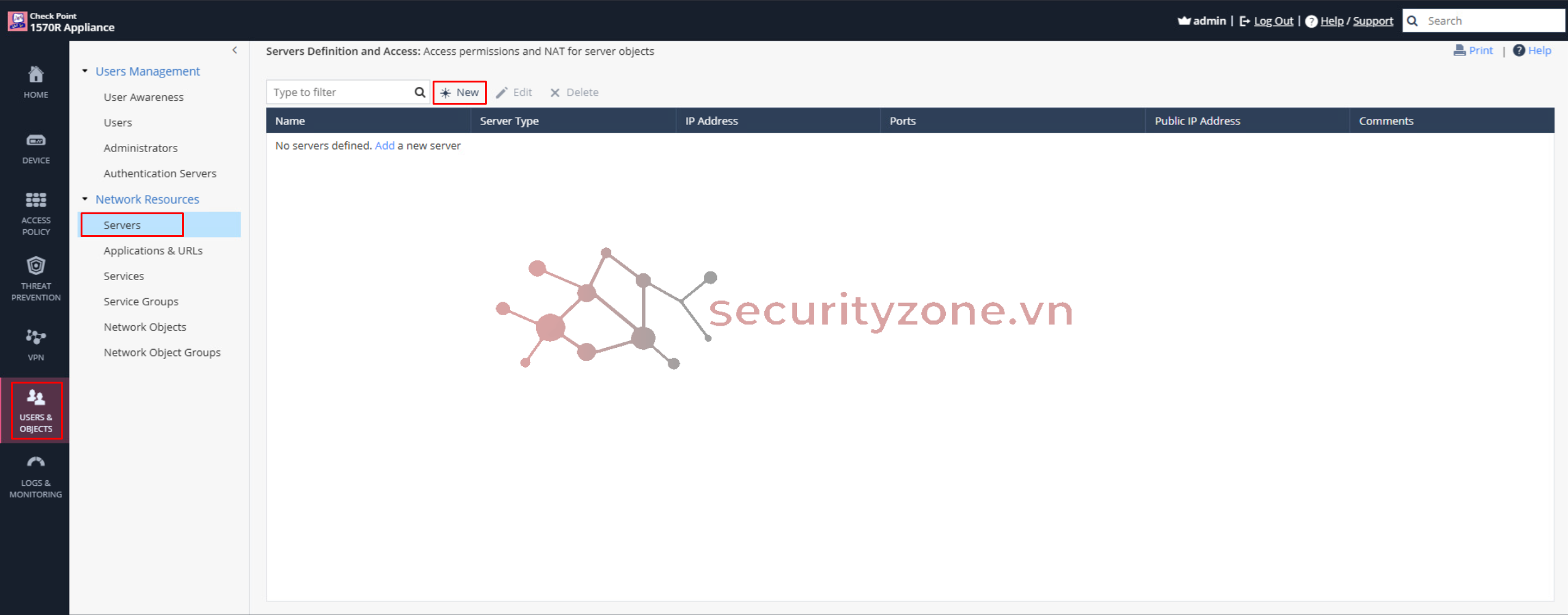

I. Cấu hình Server Object trên thiết bị

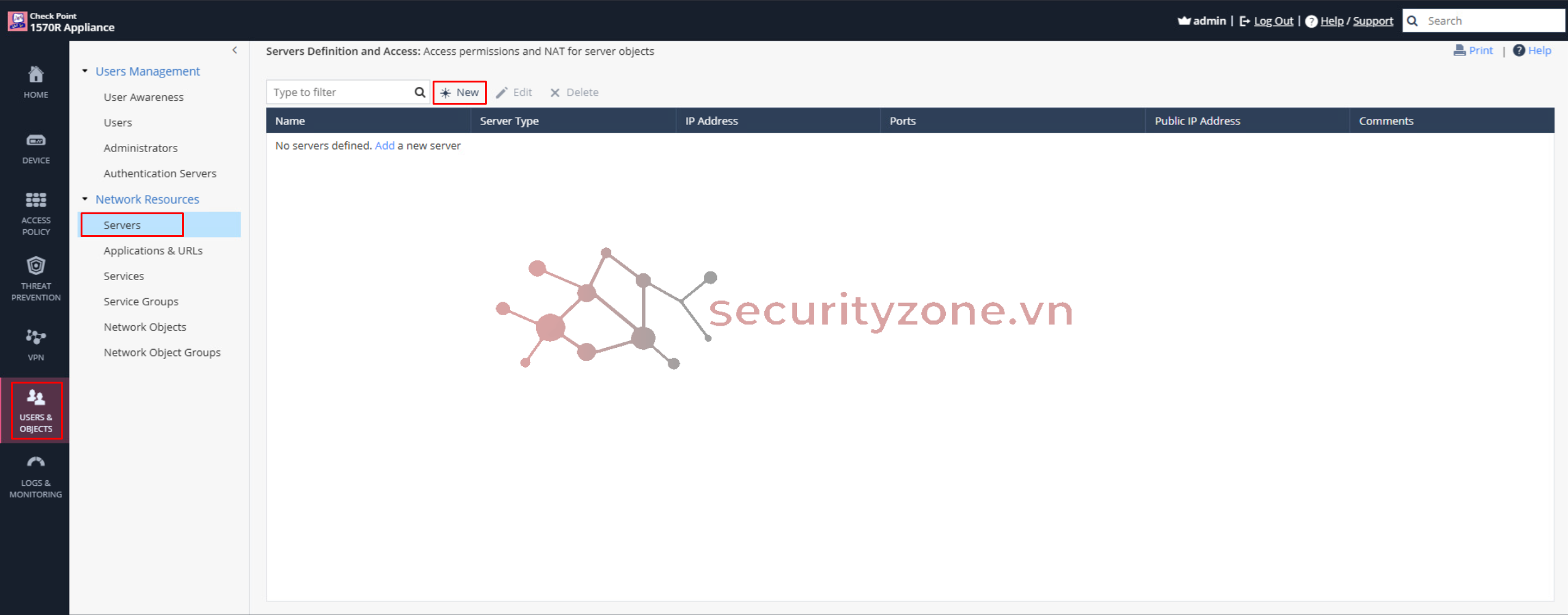

Bước 1: Từ giao diện Checkpoint chọn User & Object > Network Resources > Servers > New

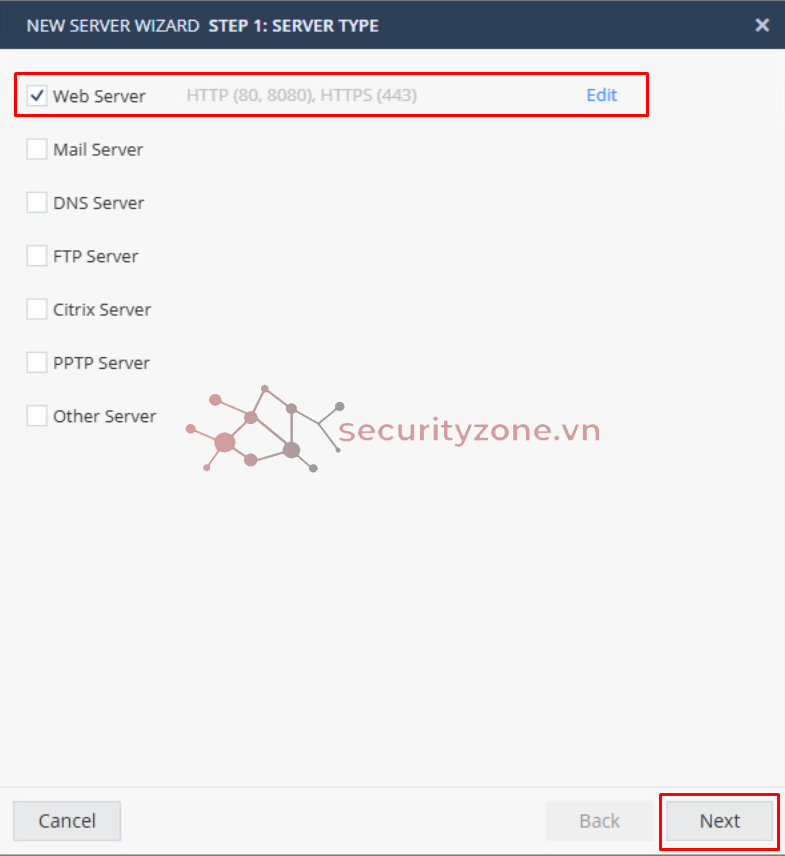

Bước 2: Server Object được sử dụng để xác định quyền truy cập và NAT cho một số Server được Check Point Quantum Rugged 1570R định nghĩa sẵn gồm: Web Server, Mail Server, DNS Server, FTP Server, Citrix Server, PPTP Server và Other Server. Việc cấu hình Server Object sẽ giúp đơn giản quá trình tạo Firewall Policy và NAT cho Server đó thông qua các chính sách tự động.

Xác định Server Type sau đó chọn Next

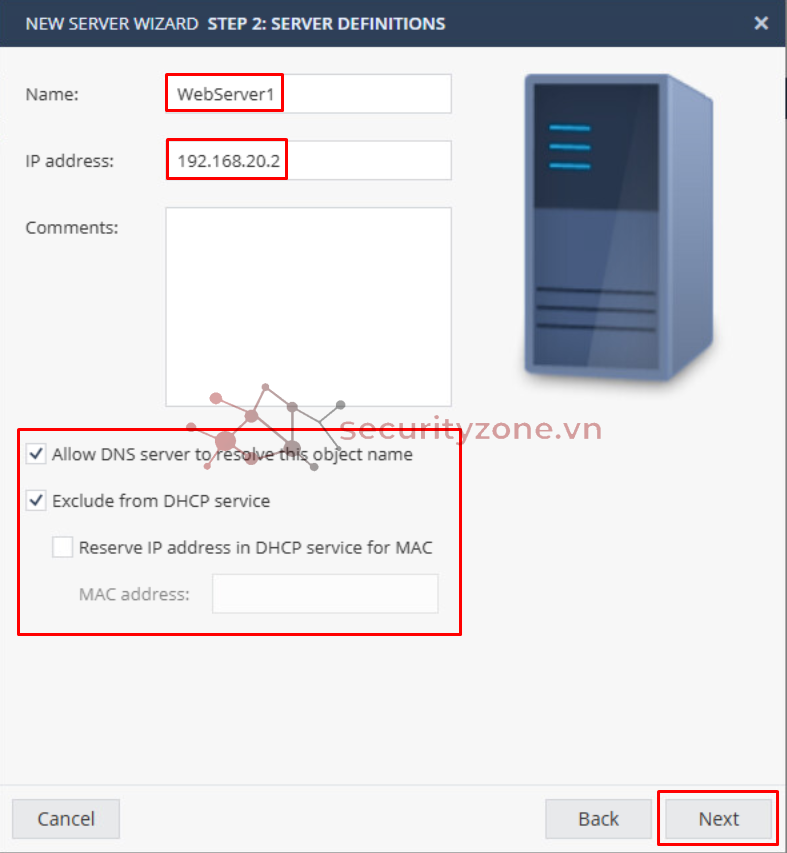

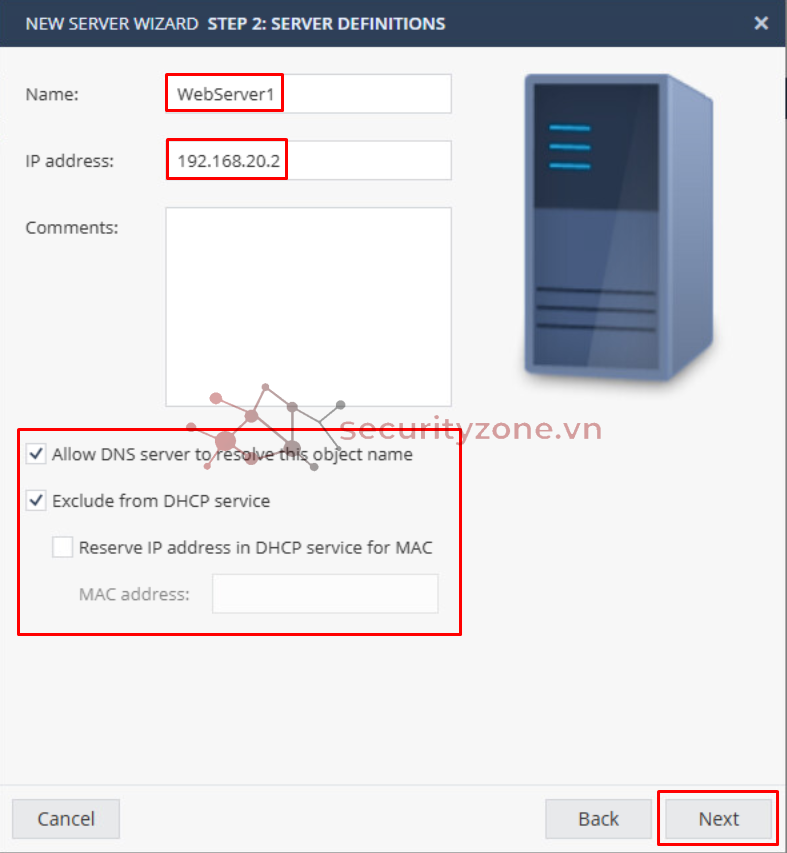

Bước 3: Điền các thông tin sau

- Name: Đặt tên cho object

- IP address: Điền IP của object

- Comments: Mô tả object

- Allow DNS server to resolve this object name: Chọn khi bạn muốn cho phép khi thiết bị làm DNS server sẽ phân giải tên thành IP

- Exclude from DHCP Service: Tùy chọn này cho phép bạn loại trừ địa chỉ IP của máy chủ khỏi dịch vụ DHCP, nghĩa là địa chỉ IP này sẽ không được cấp phát tự động cho các thiết bị khác trong mạng.

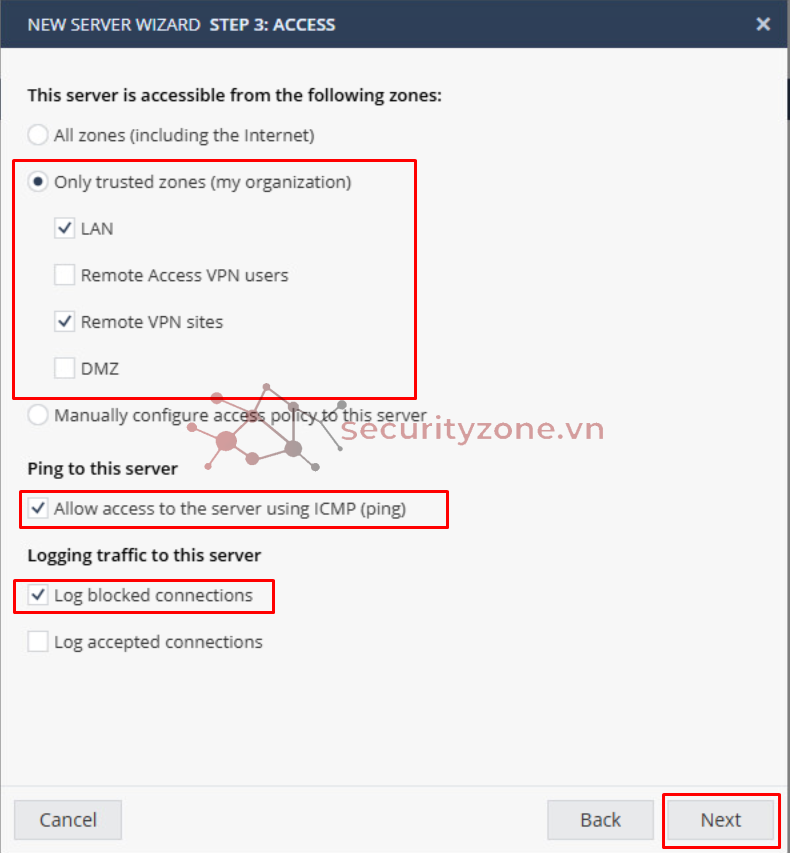

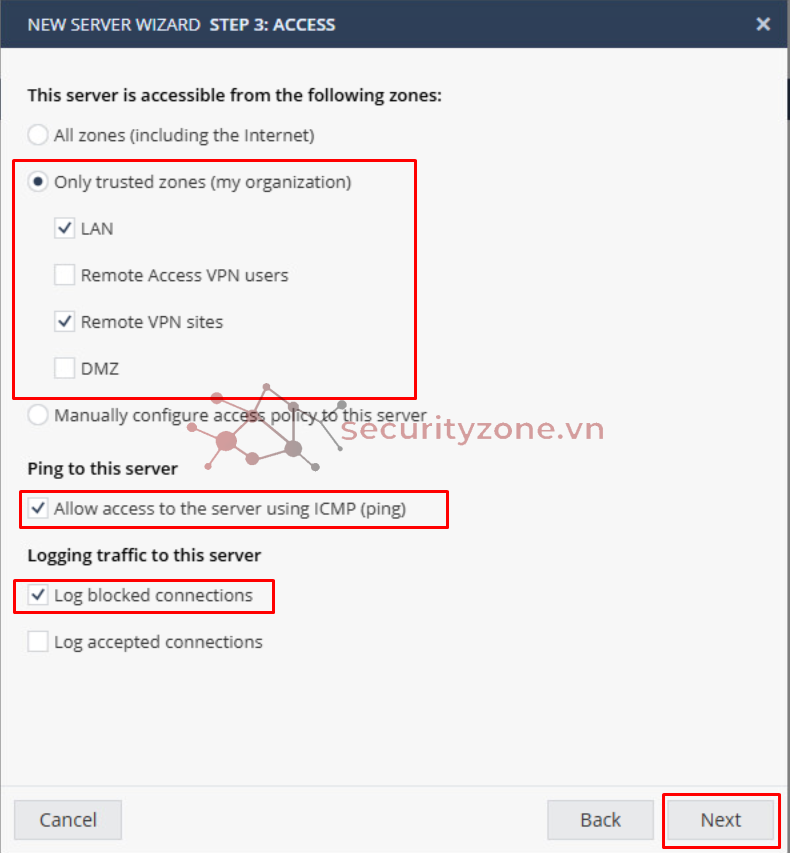

Bước 4: Tại phần Access sẽ cho phép cấu hình để tạo Policy truy cập tới Server hỗ trợ:

- All zones cho phép mọi zone truy cập vào Server (hệ thống sẽ tự động tạo rule),

- Only trusted zones sẽ cho phép chọn các zone cho phép truy cập vào Sever (hệ thống sẽ tự động tạo rule)

- Manually configure access policy to this server sẽ cho phép tự định nghĩa policy (phải cấu hình policy truy cập vào Server thủ công)

- Allow access to the server using ICMP (ping): Cho phép truy cập máy chủ thông qua ICMP, tức là cho phép ping.

- Log blocked connections: Ghi lại các kết nối bị chặn.

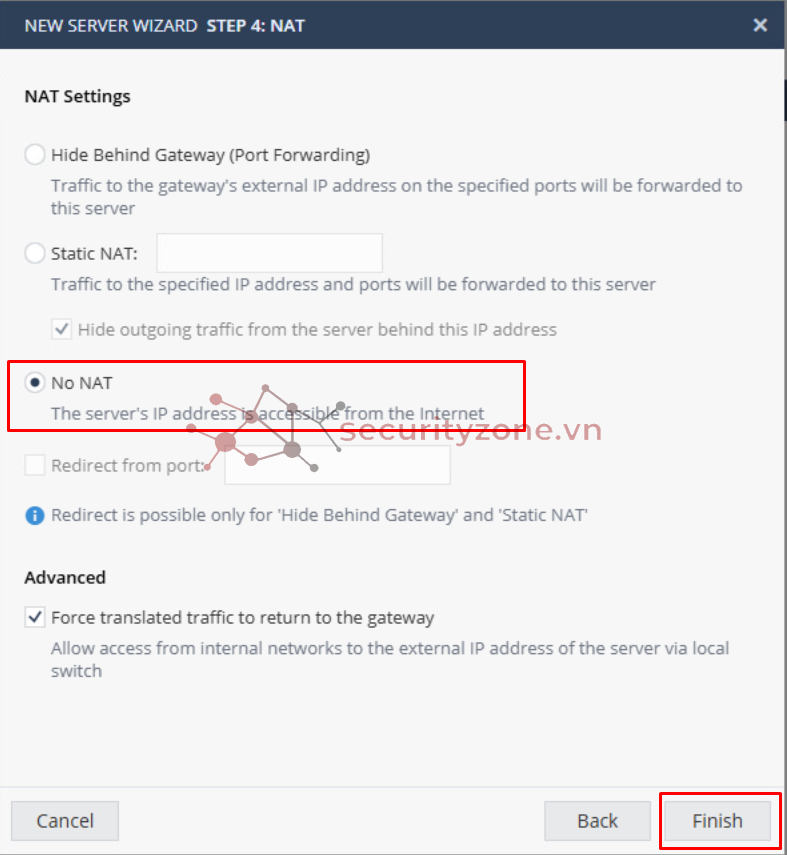

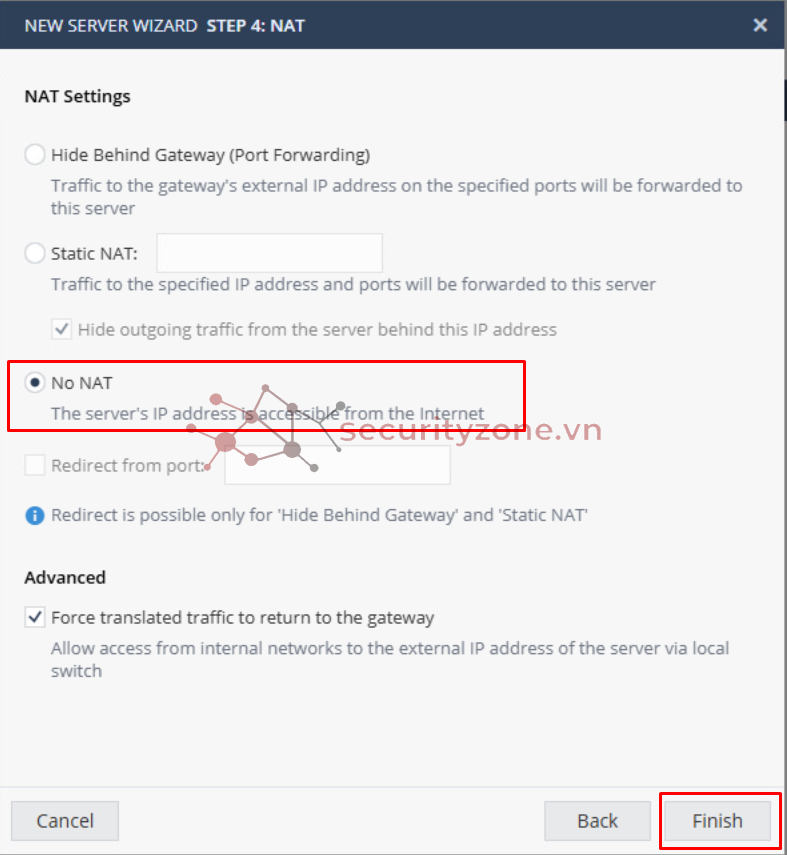

Bước 5: Tại phần NAT chúng ta sẽ xác định cách Check Point xử lý chuyển tiếp địa chỉ IP (NAT - Network Address Translation) cho server mà bạn đang tạo. Đây là một bước cực kỳ quan trọng, vì nó quyết định server đó sẽ giao tiếp với các thiết bị bên ngoài (Internet hoặc các mạng khác) như thế nào.

- Hide Behind Gateway (Port Forwarding): Traffic từ địa chỉ IP bên ngoài (Internet) đến một cổng cụ thể sẽ được chuyển tiếp (forward) tới địa chỉ IP nội bộ của server, và ngược lại, outgoing traffic từ server sẽ ẩn danh sau địa chỉ IP của Gateway.

- Static NAT: Là phương thức NAT tĩnh – bạn gán 1 địa chỉ IP Public cố định cho server. Bất kỳ traffic đến IP public đó sẽ được forward đến server nội bộ, và outgoing traffic cũng sẽ hiển thị là IP public đó.

- No NAT: Tùy chọn này cho phép địa chỉ IP của máy chủ có thể truy cập trực tiếp từ Internet. Điều này có nghĩa là không có NAT được áp dụng.

- Force translated traffic to return to the gateway: chọn để bắt buộc tất cả traffic (cả chiều đi và chiều về) đều phải đi qua firewall, đảm bảo kiểm soát đầy đủ luồng lưu lượng.

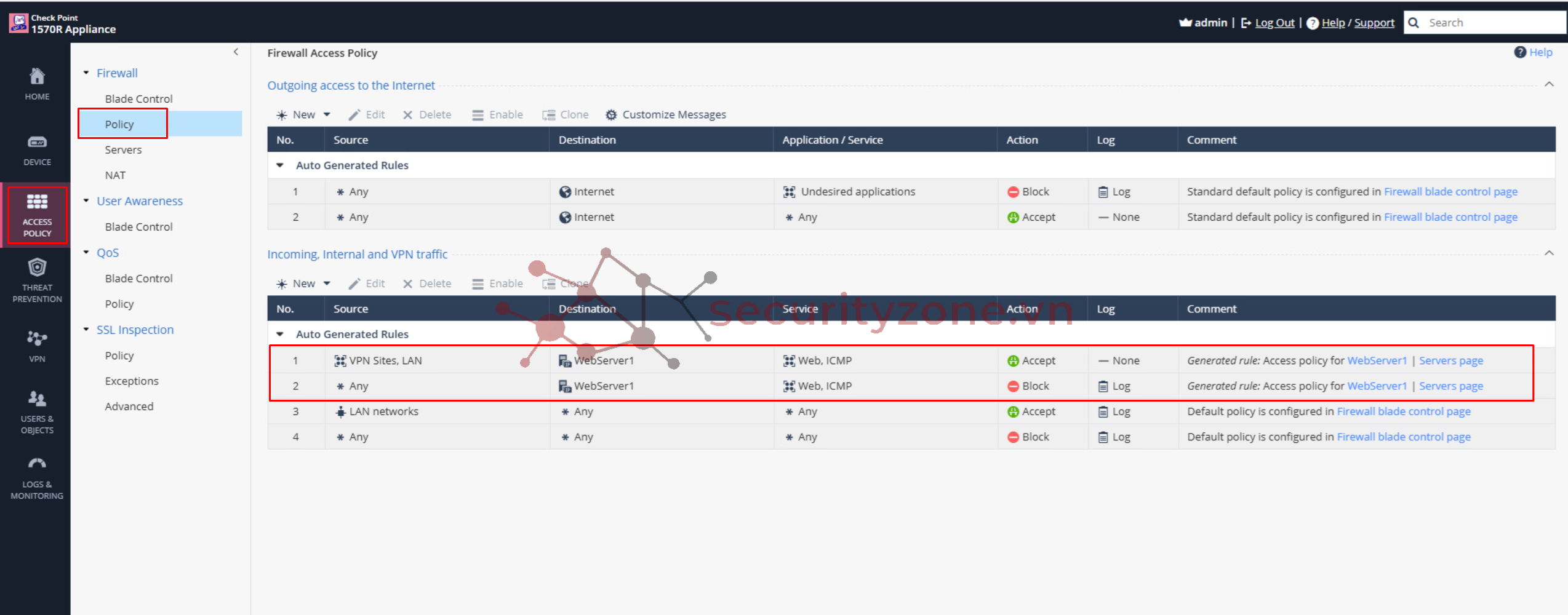

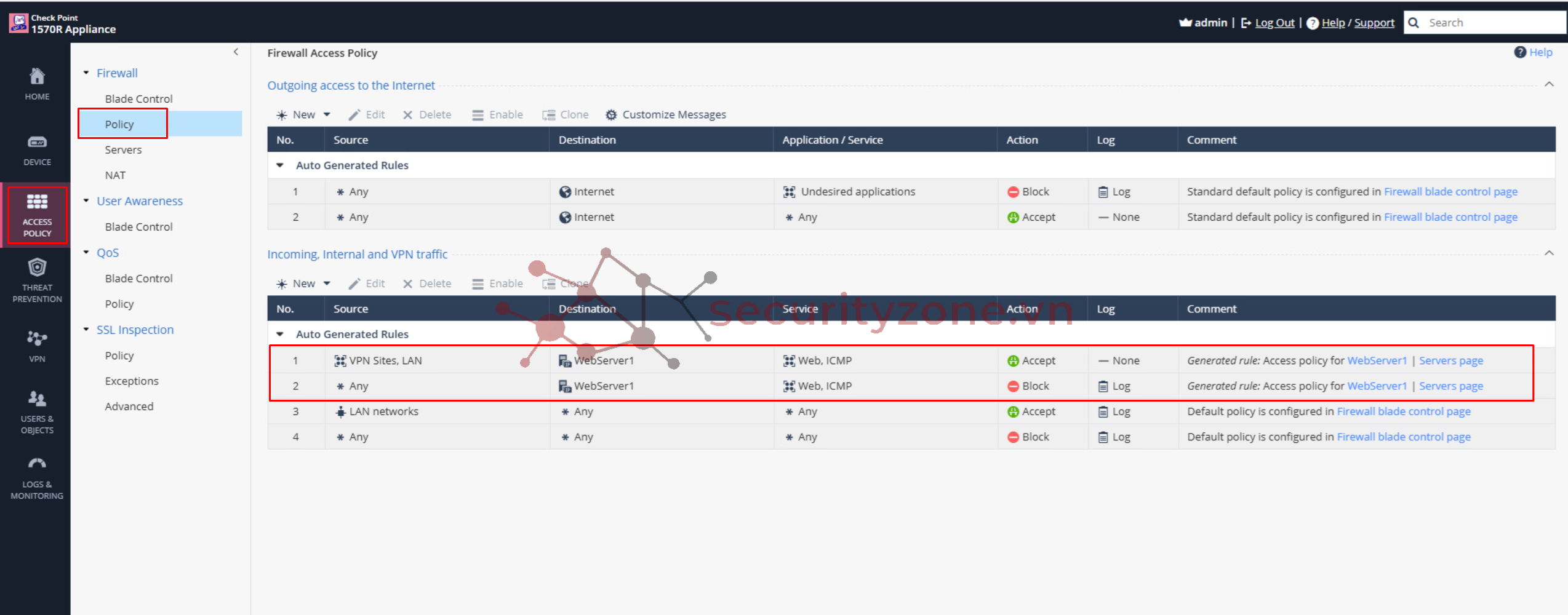

Bước 6: Bạn có thể xem Policy được tạo tự động tại mục Access Policy > Firewall > Policy vì bạn đã cấu hình ở bước 4

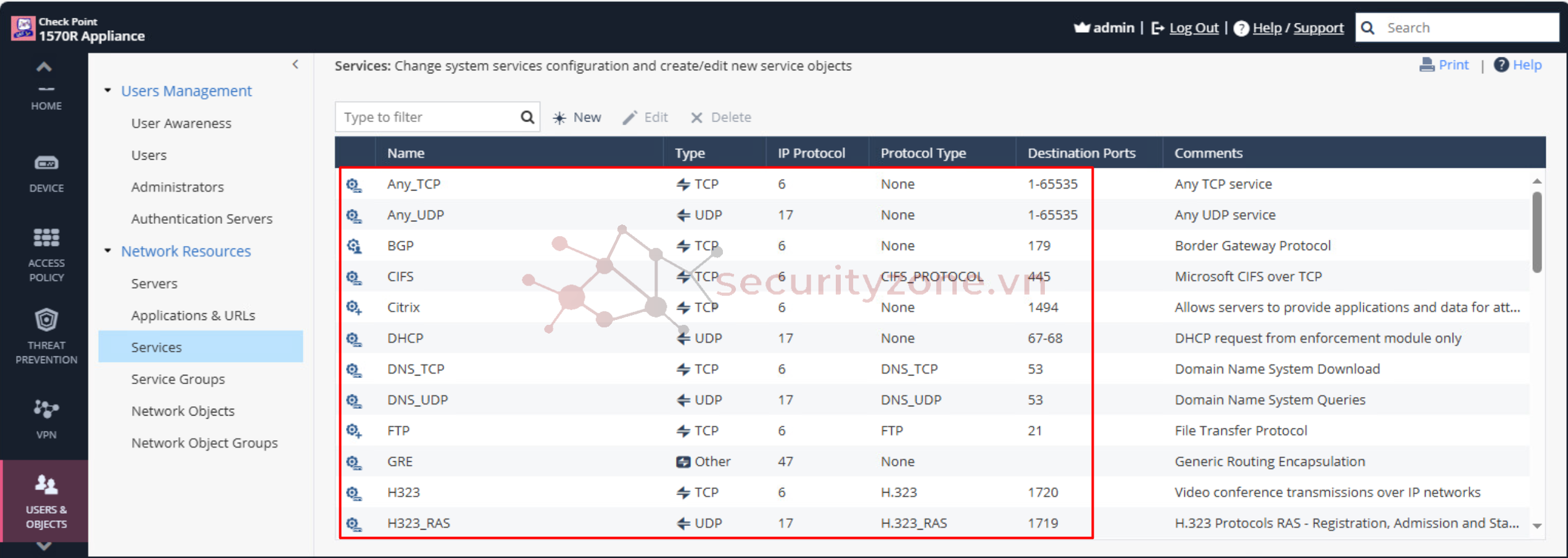

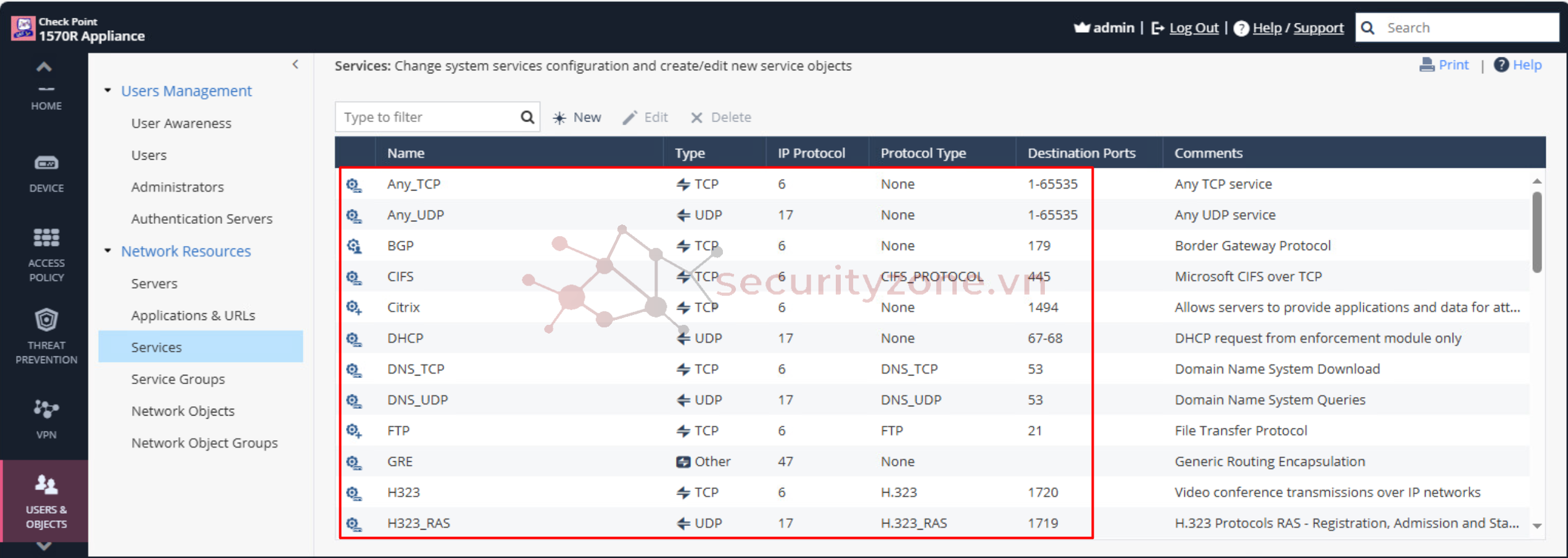

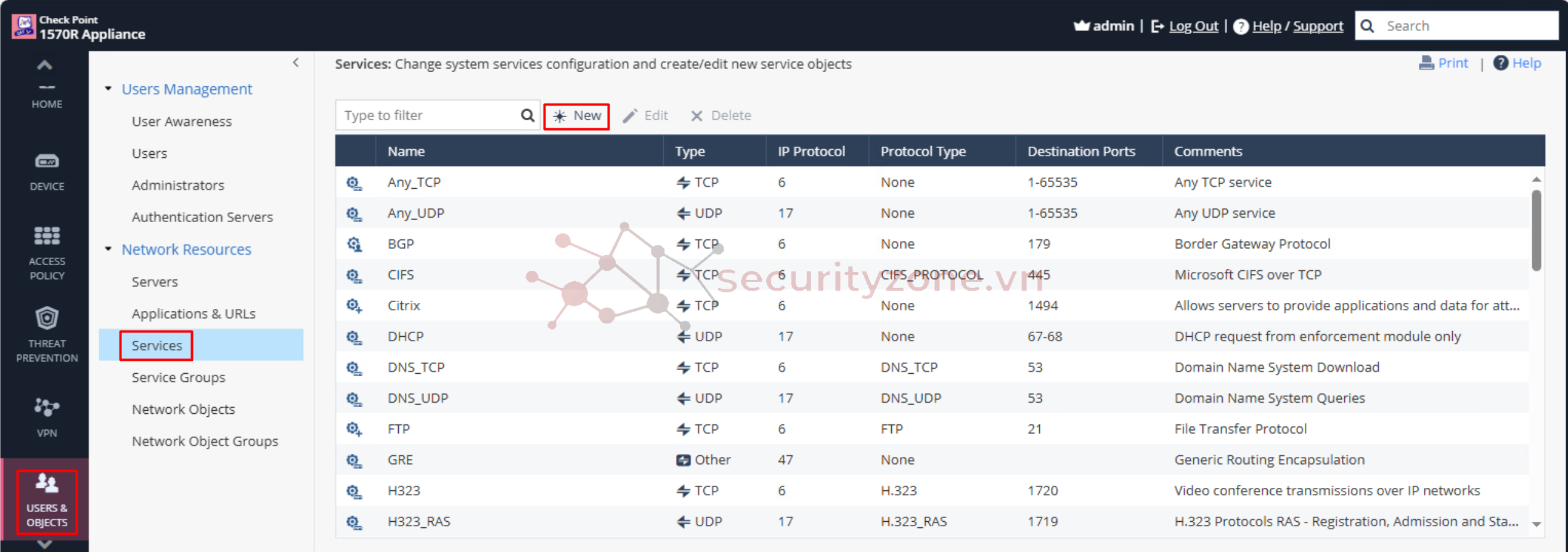

II. Cấu hình Service Object trên thiết bị

Service Object định nghĩa các dịch vụ dựa vào port number và protocol như UDP, TCP, IP,… được sử dụng, để cấu hình tiến hành vào phần Users & Objects > Network Resources > Services > chọn New. Mặc định, trên Check Point Quantum Rugged 1570R đã cung cấp sẵn một số dịch vụ thông dụng đã được định nghĩa.

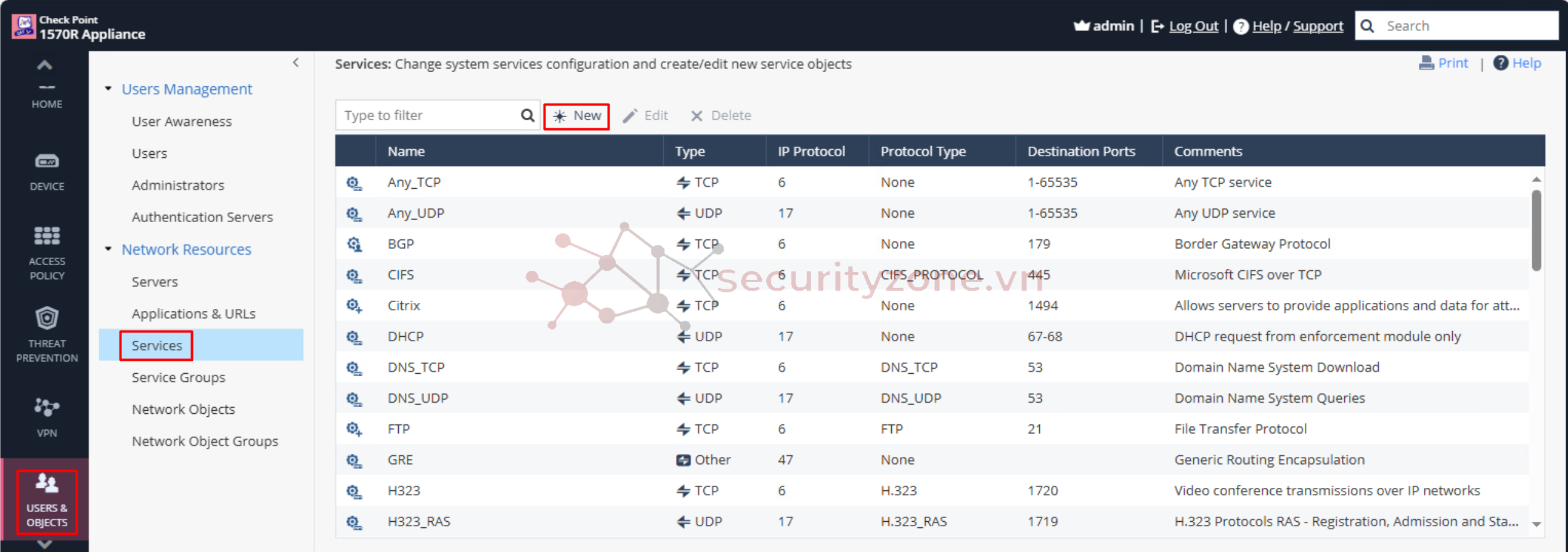

Bước 1: Truy cập User & Object > Network Resources > Services > New

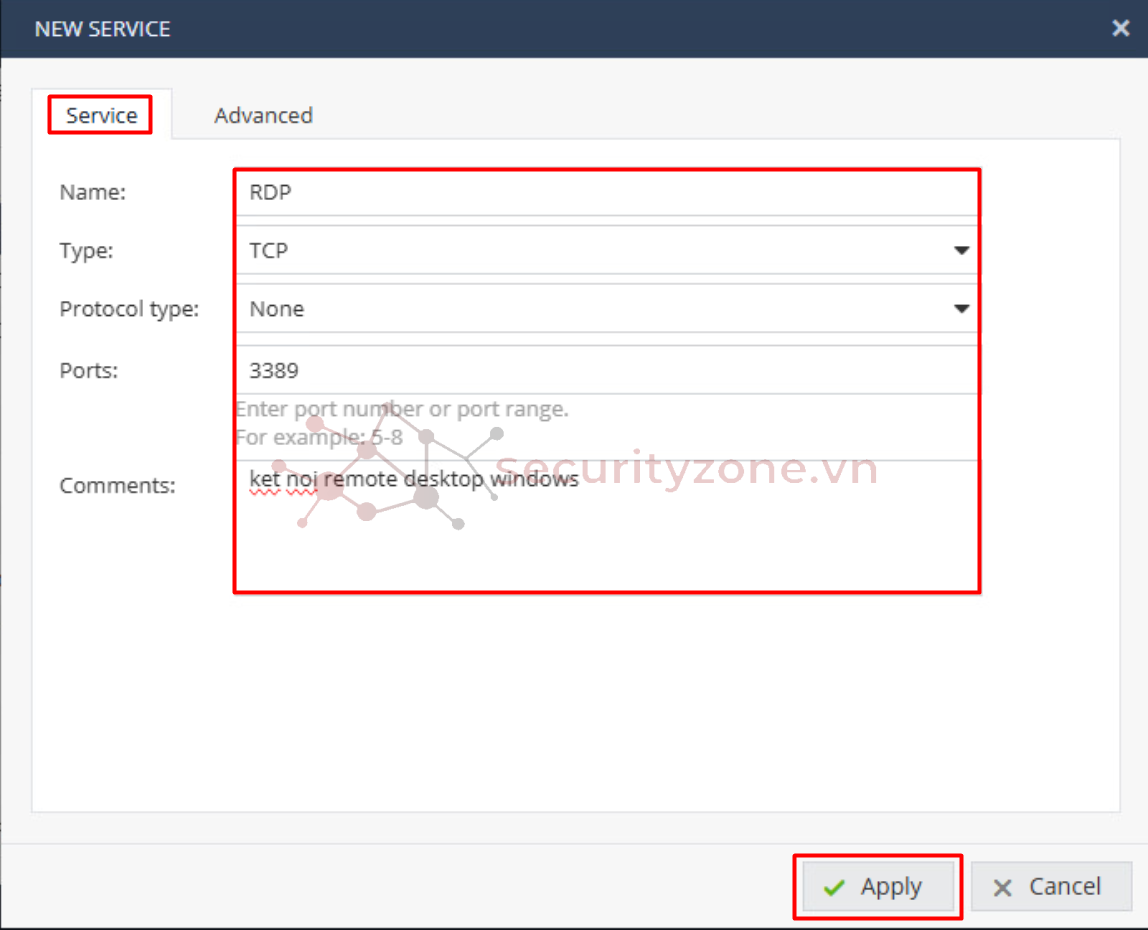

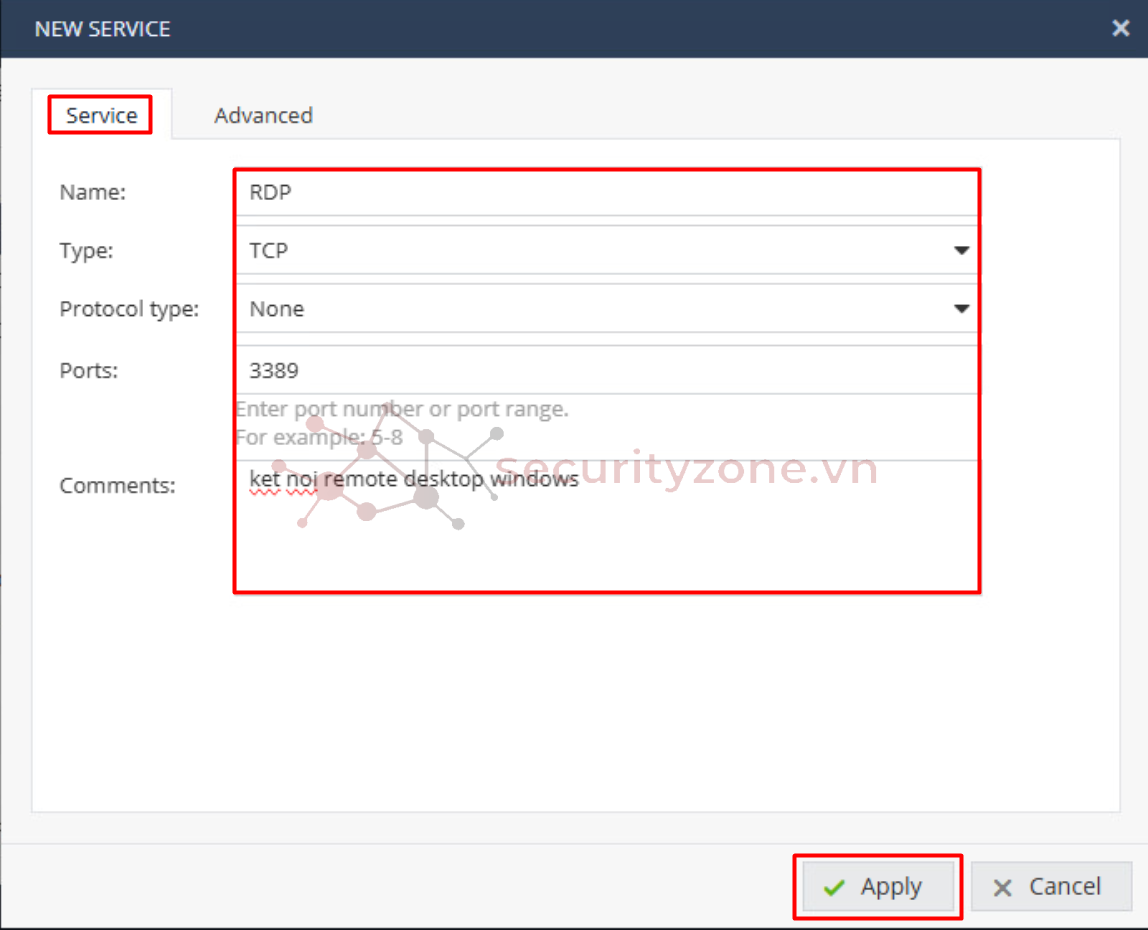

Bước 2: Tại phần Service tiến hành cấu hình các thông tin về dịch vụ bao gồm:

- Name: tên dịch vụ

- Type: loại giao thức sử dụng hỗ trợ TCP, UDP, ICMP hoặc các dịch vụ dựa vào IP

- Protocol type: dựa vào các giao thức được định nghĩa sẵn trên Check Point như HTTP, SSH,..

- Port: điền port hoặc range port

- Comment: mô tả cho dịch vụ

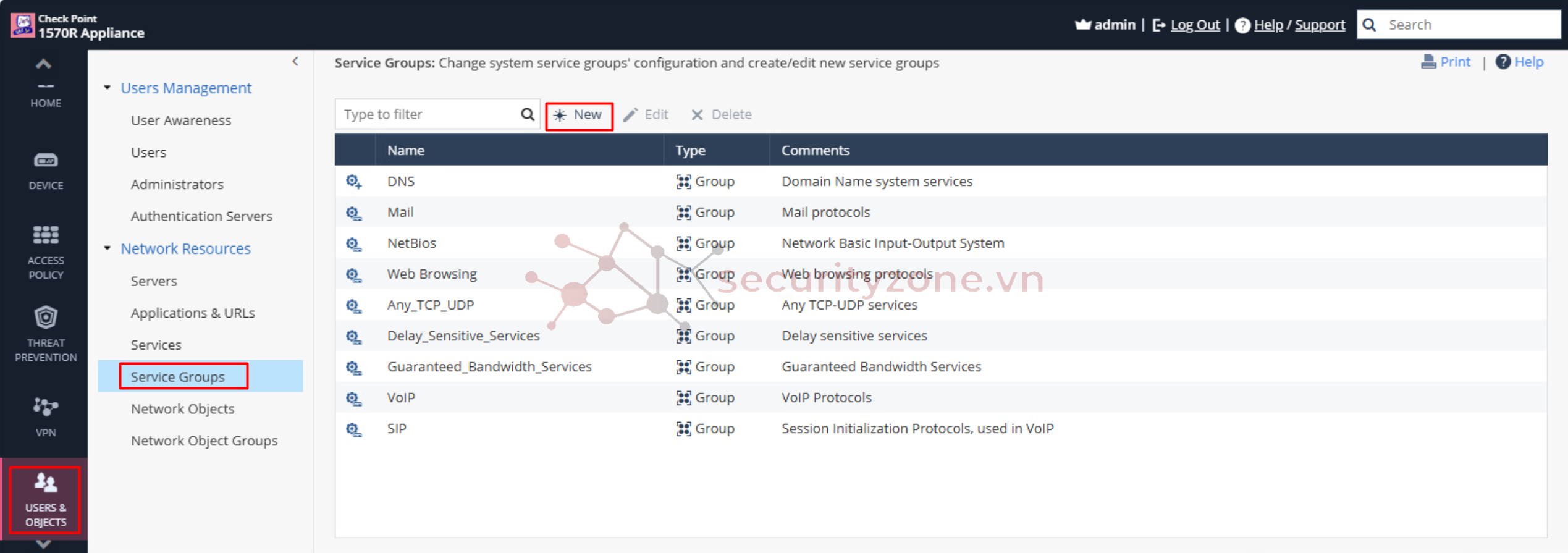

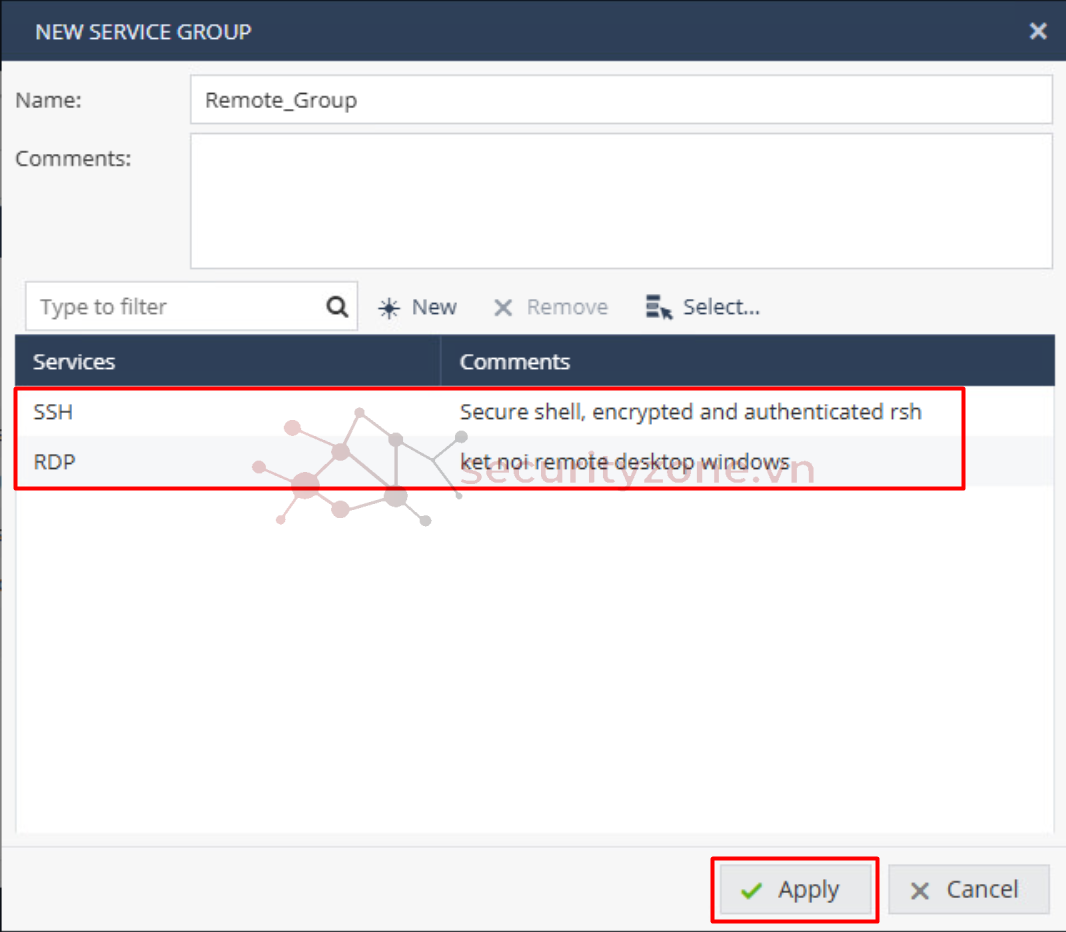

III. Cấu hình Service Group trên thiết bị

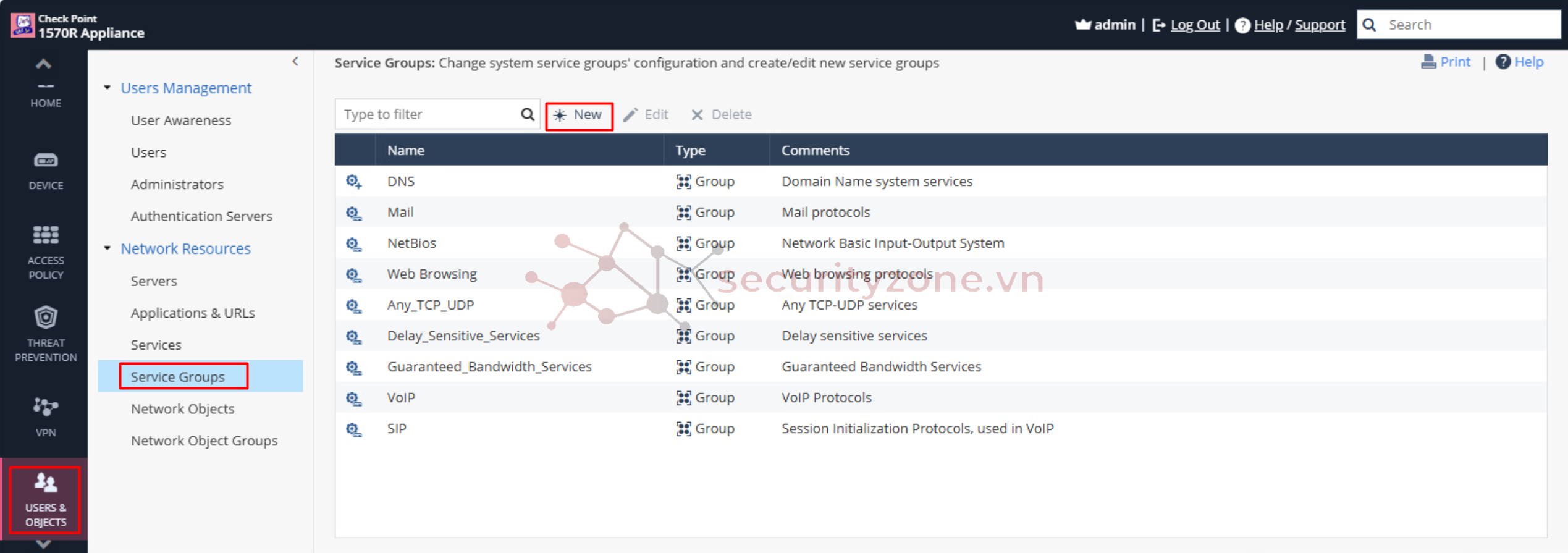

Bước 1: Với trường hợp gộp nhiều Service lại thành Group để tiện cho cấu hình policy tiến hành vào phần Users & Objects > Network Resources > Service Group > chọn New.

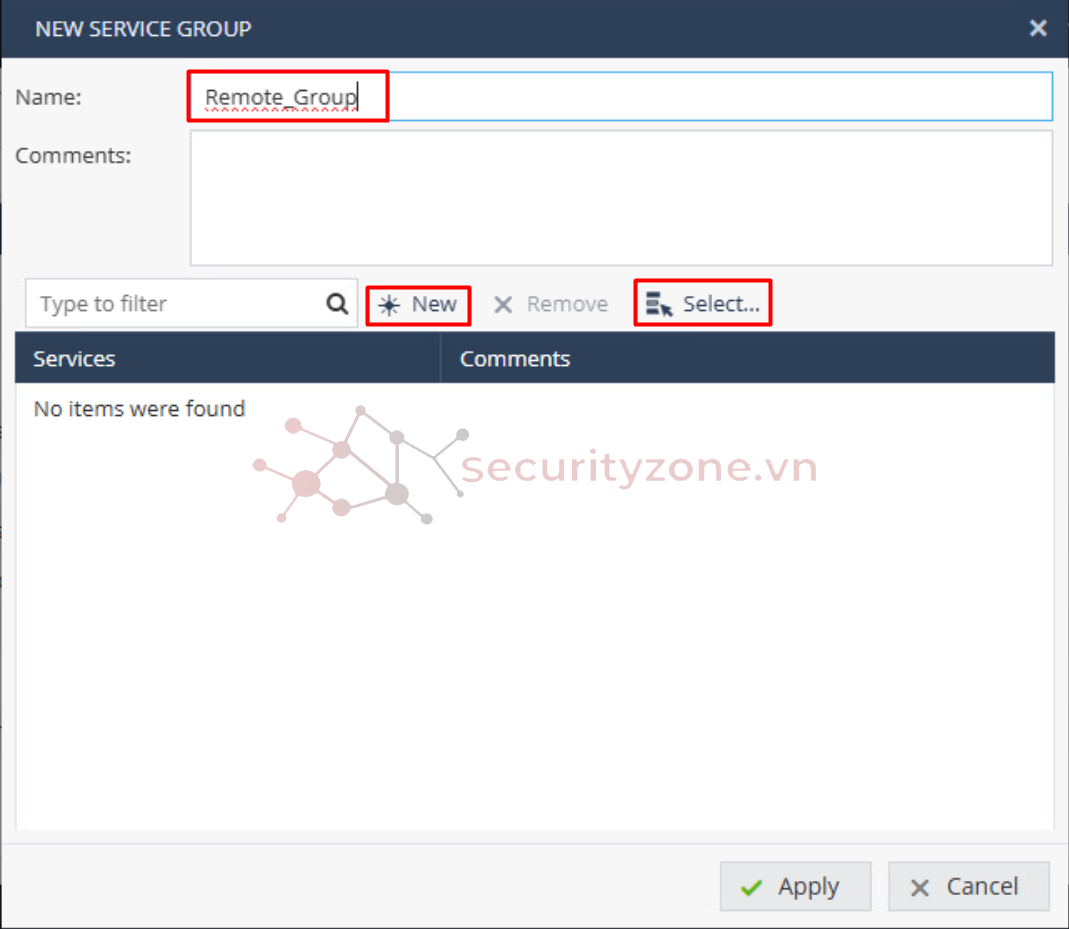

Bước 2: Sau đó tiến hành đặt tên và chọn Select… để chọn các Service Objects có sẵn hoặc được cấu hình, ngoài ra còn hỗ trợ tạo mới Service Object khi chọn New.

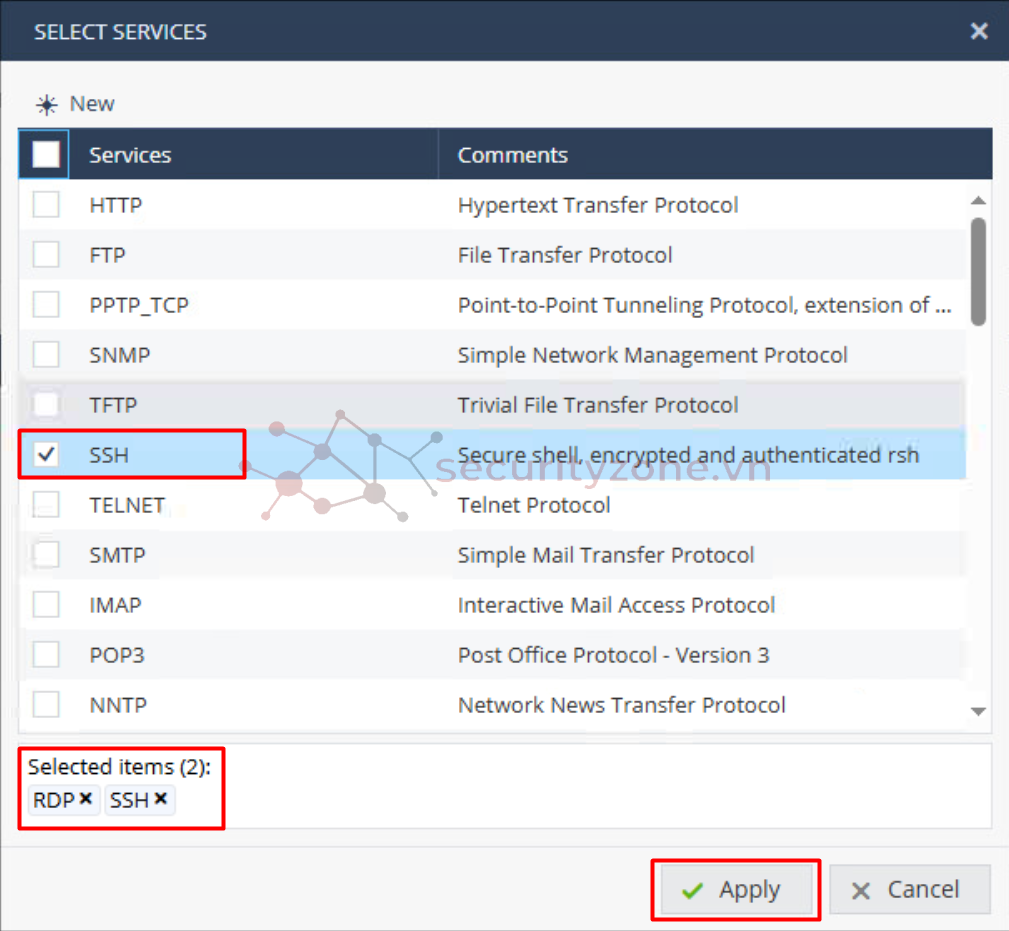

Bước 3: Chọn các Service Object và ấn Apply

Bước 4: Sau khi đã chọn được các Service thích hợp như hình bên đưới tiến hành chọn Apply để lưu cấu hình. Trong trường hợp sau này đã chọn Service Group vào Firewall Policy nếu muốn chỉnh sửa các Service chỉ cần chọn Edit và thêm hoặc xóa Service (nhưng không cho phép đổi tên của Service Group)

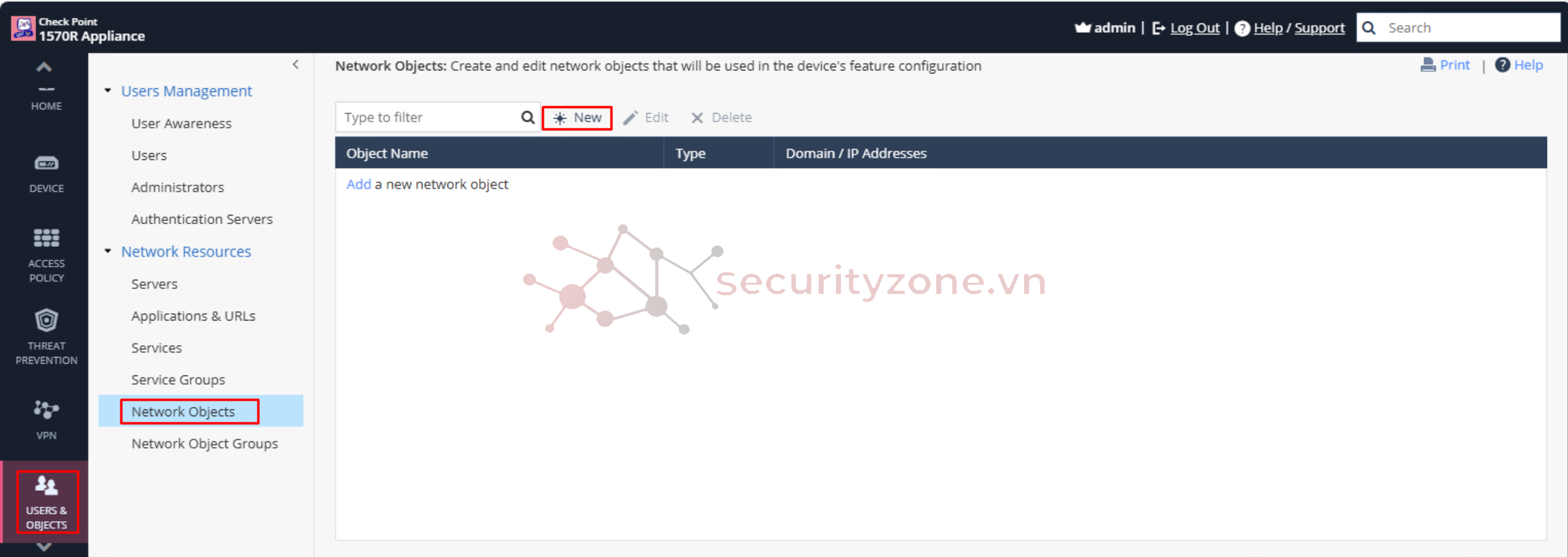

IV. Cấu hình Network Object trên thiết bị

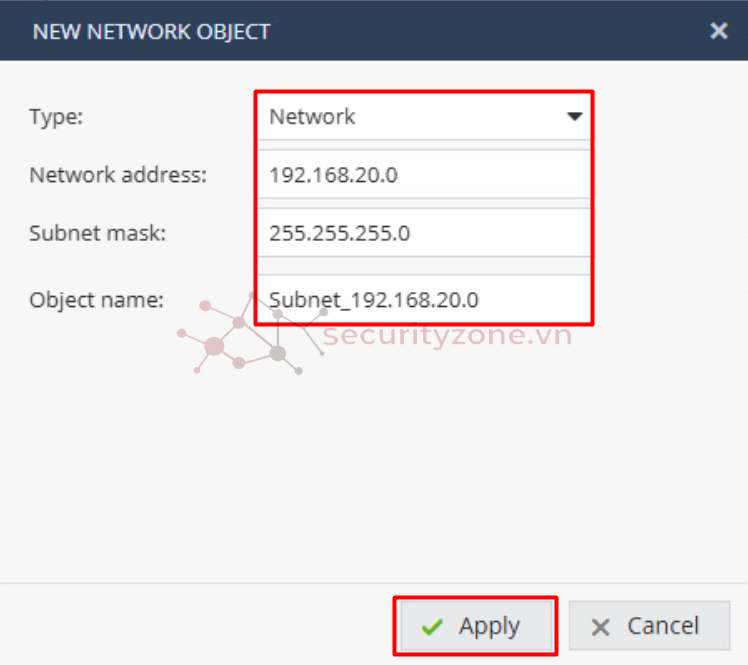

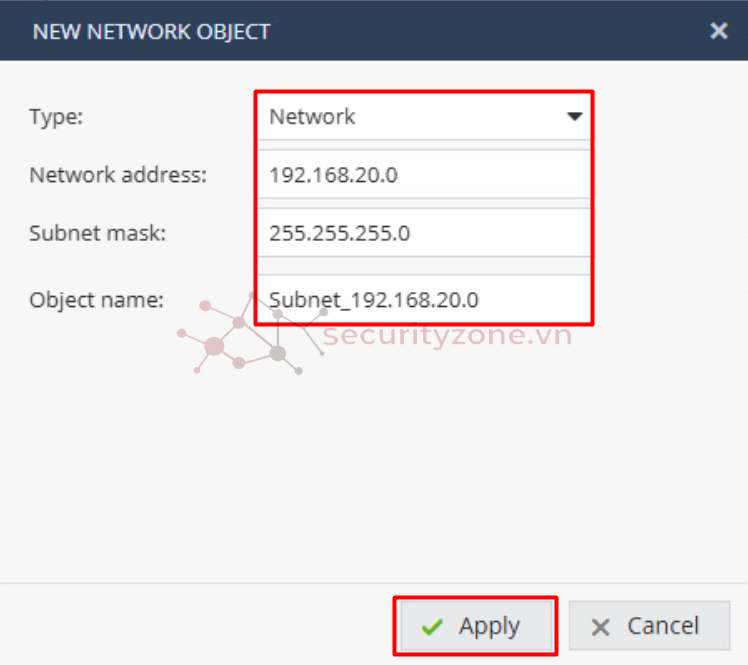

IV.1. Cấu hình Network

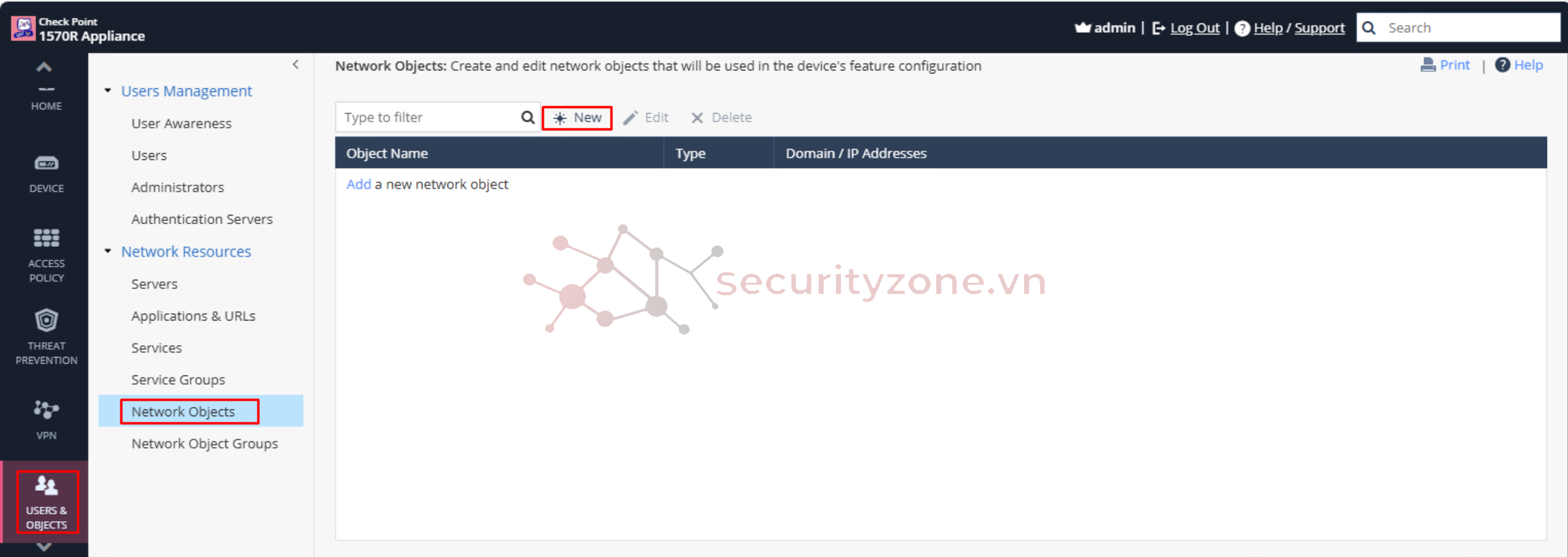

Bước 1: Để tạo một Network Object cho phép sử dụng trong Firewall policy tiến hành vào phần Users & Objects > Network Resources > Network Objects > chọn New.

Bước 2: Điền các thông tin sau

- Type: chọn Network

- Network adress: điền địa chỉ IP của subnet

- Subnet mask: điền subnet mask

- Object name: đặt tên cho Object

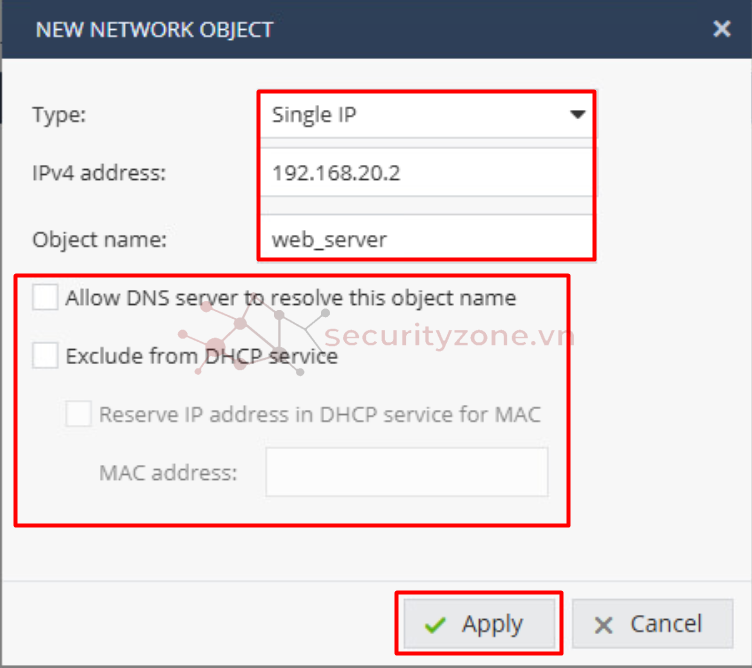

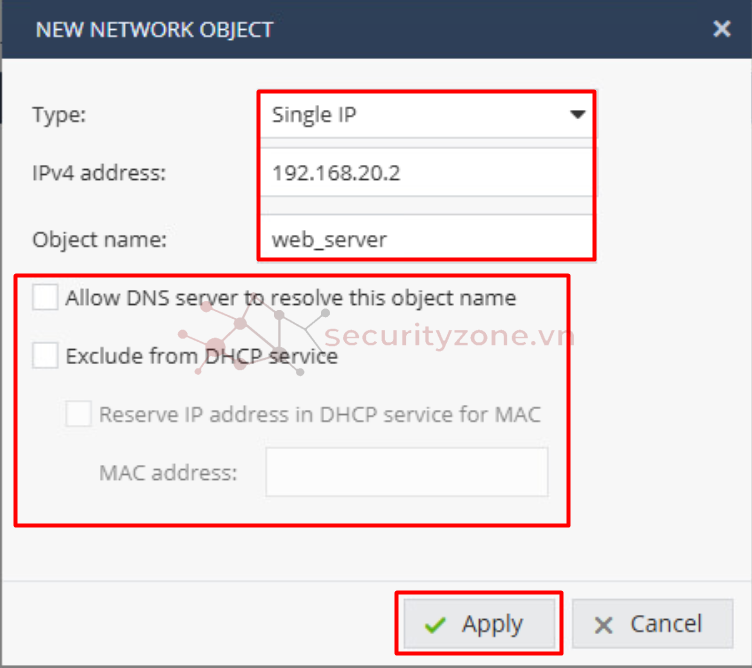

IV.2. Cấu hình Single IP

Tương tự để tạo duy nhất 1 địa chỉ IP cũng vào phần Users & Objects > Network Resources > Network Objects > chọn New nhưng lúc này Type sẽ chọn Single IP rồi tiến hành điền IP trong phần IPv4 address rồi đặt tên. Ngoài ra, còn các tùy chọn khác như nếu Firewall làm DNS server sẽ phân giải tên object thành IP nếu chọn Allow DNS server to resolve this object name cũng như loại trừ IP này khi cấp trong DHCP server khi chọn Exclude from DHCP service.

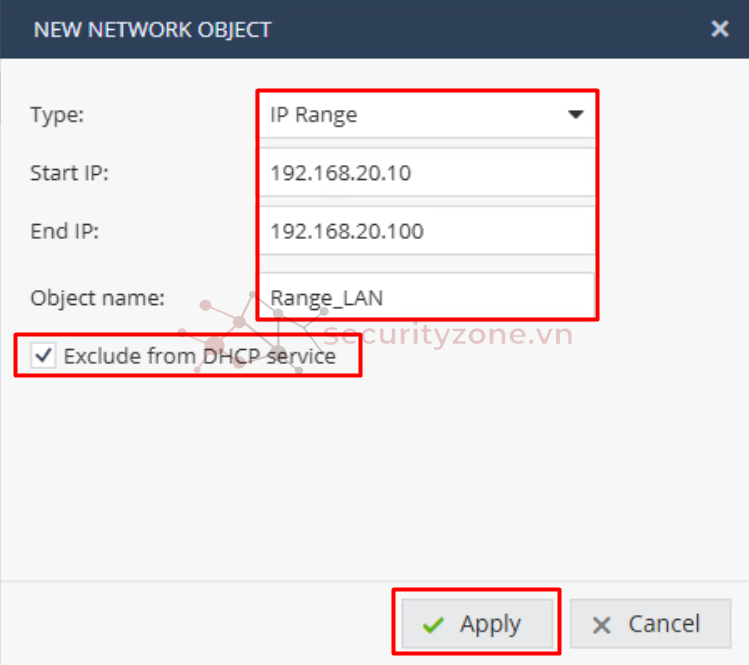

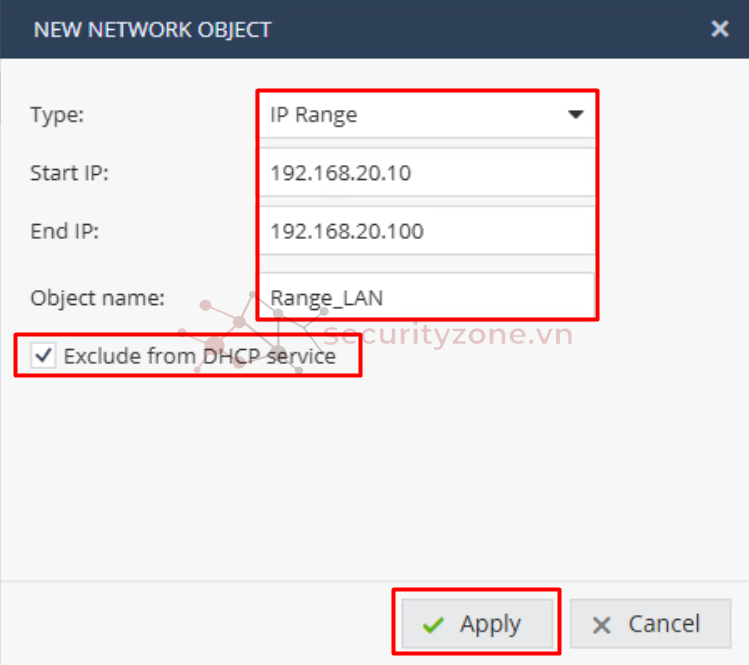

IV.3 Cấu hình Range IP

Để tạo 1 range IP chọn Type thành IP range rồi điền IP bắt đầu, IP kết thúc và tên Object cũng như lựa chọn loại trừ khi cấp IP khi cấu hình DHCP Server sau đó chọn Apply

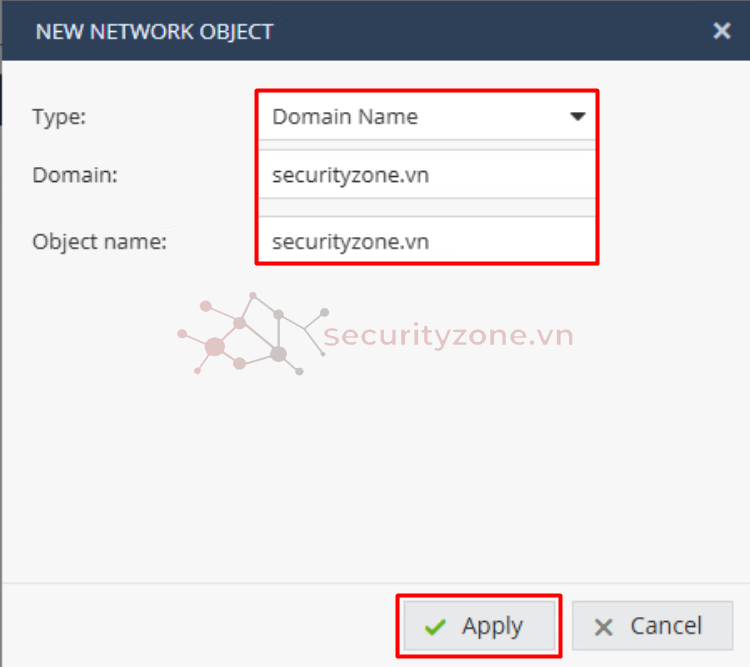

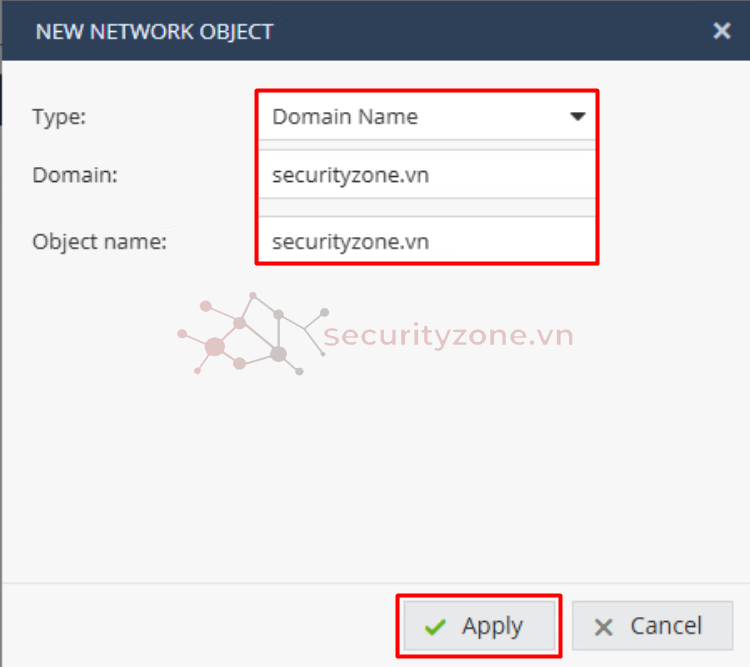

IV.4. Cấu hình Domain name

Để tạo Object liên quan để domain chọn Type thành Domain name rồi điền thông tin Domain cũng như đặt tên cho Object rồi chọn Apply.

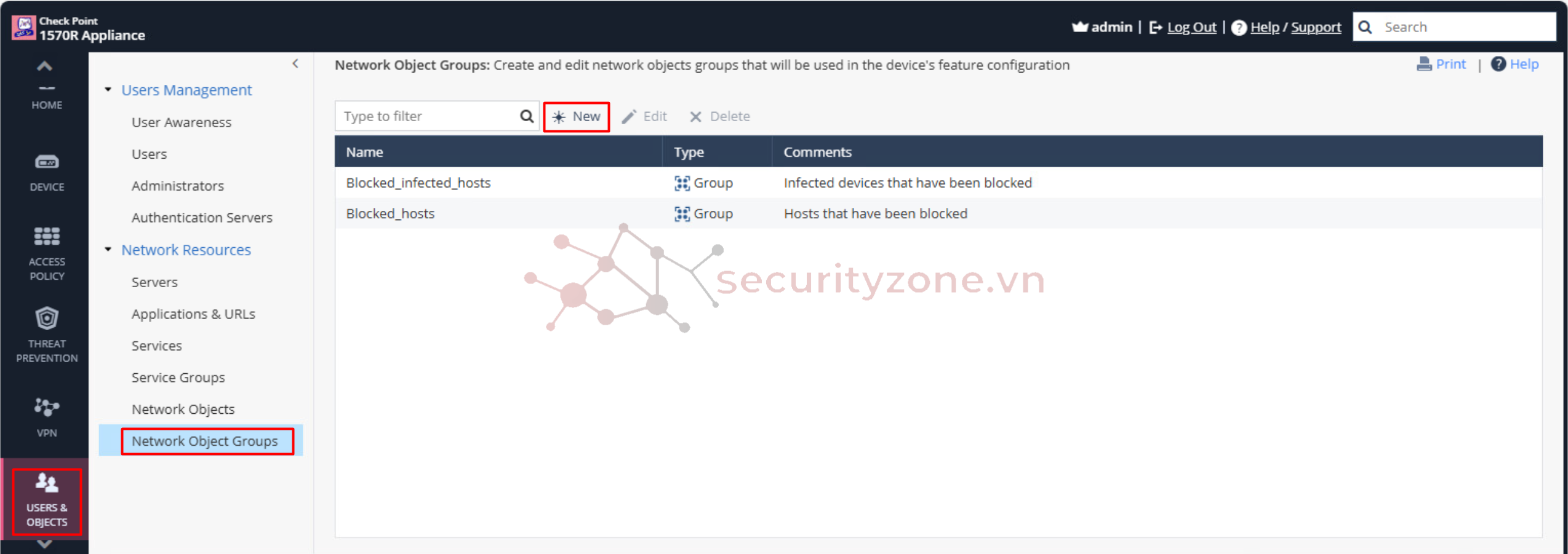

IV.5. Cấu hình Network Group

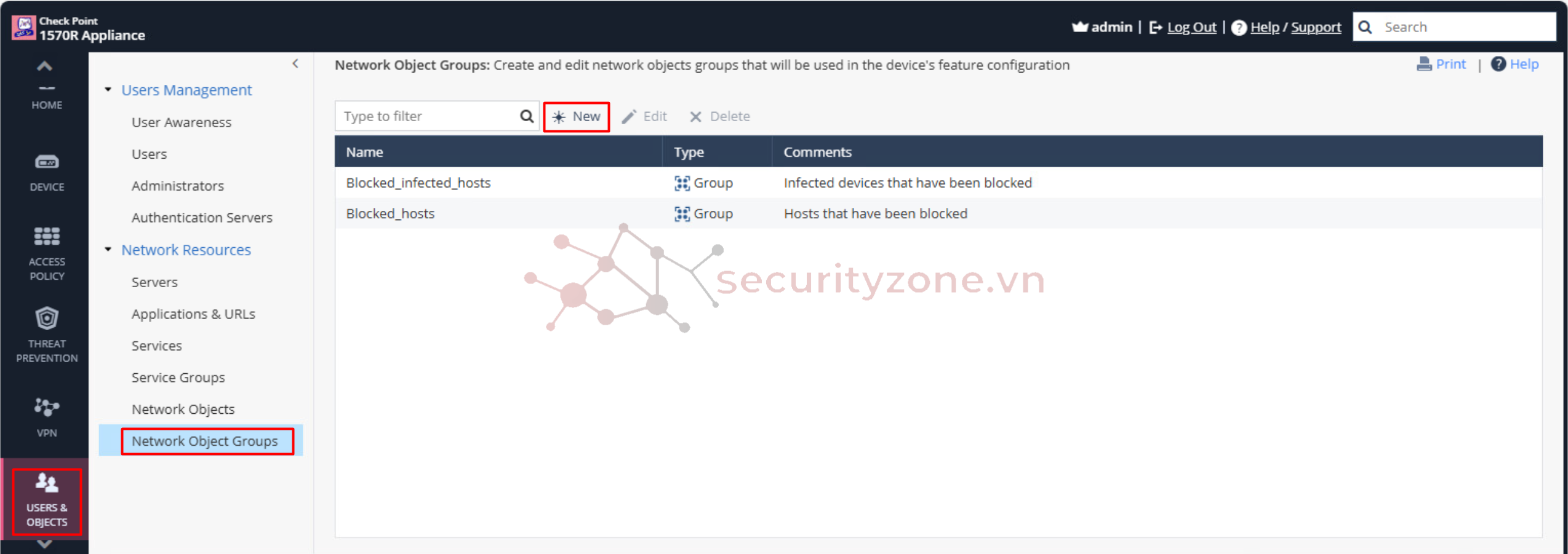

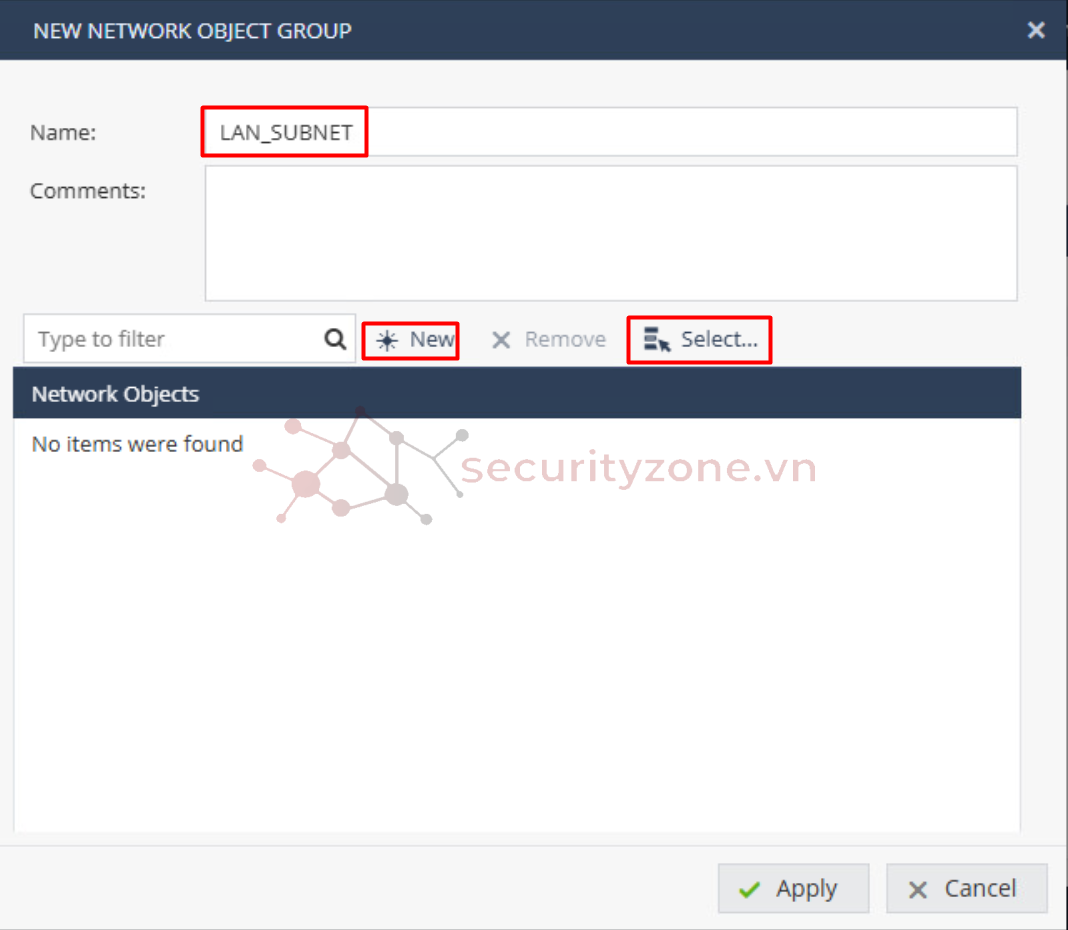

Bước 1: Để có thể group các Network Object lại với nhau để tiện cho việc cấu hình Firewall Policy vào phần Users & Objects > Network Resources > Network Object Groups > chọn New.

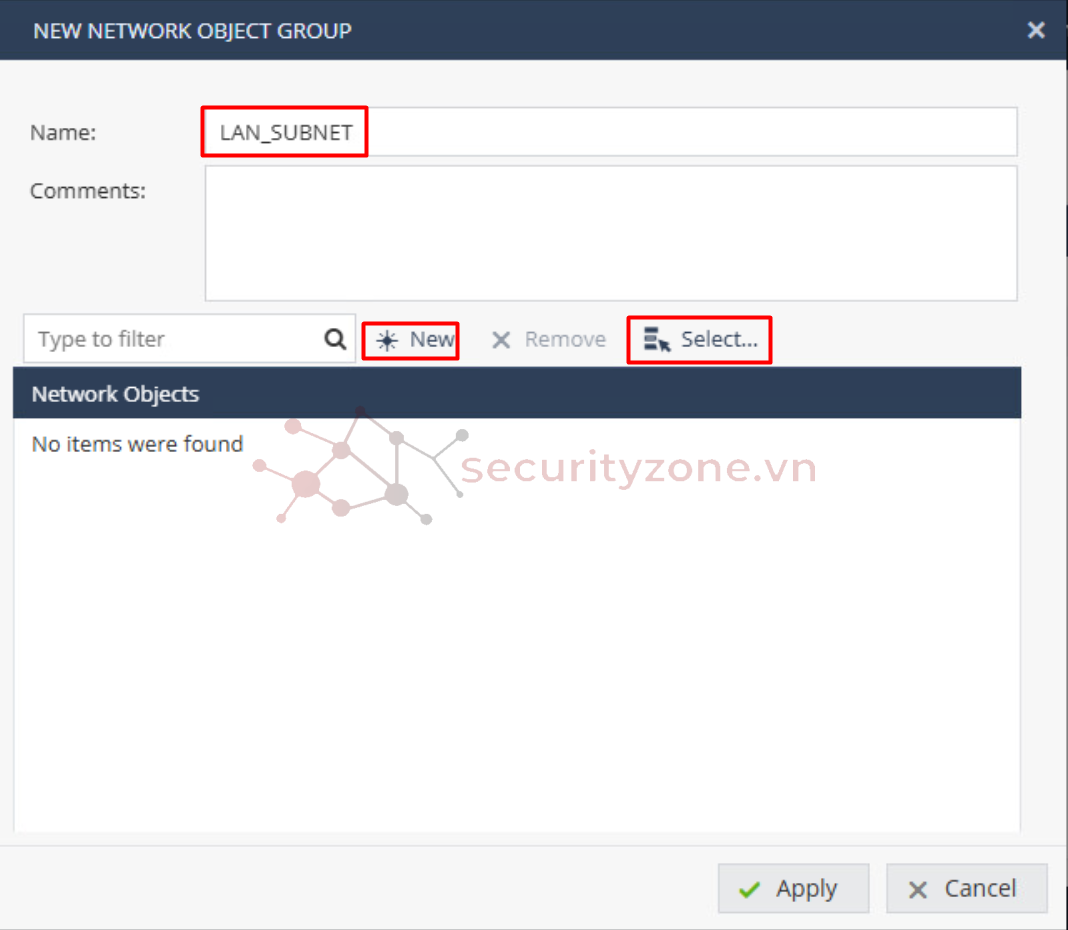

Bước 2: Tại đây tiến hành đặt tên và có thể tiến hành chọn các Network Object đã cấu hình trong phần Select… hoặc có thể tạo mới Network Object khi chọn New rồi đặt tên cho Group.

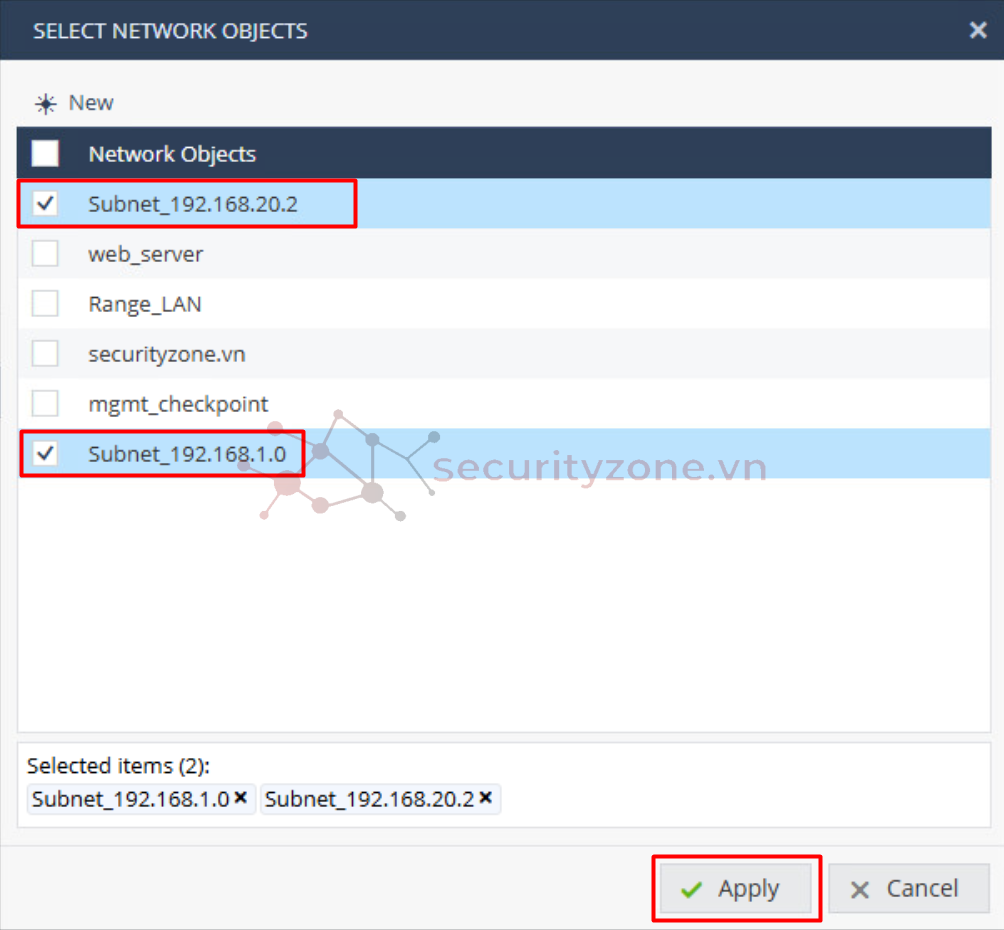

Bước 3: Chọn các Object đã được cấu hình sẵn sau đó chọn Apply.

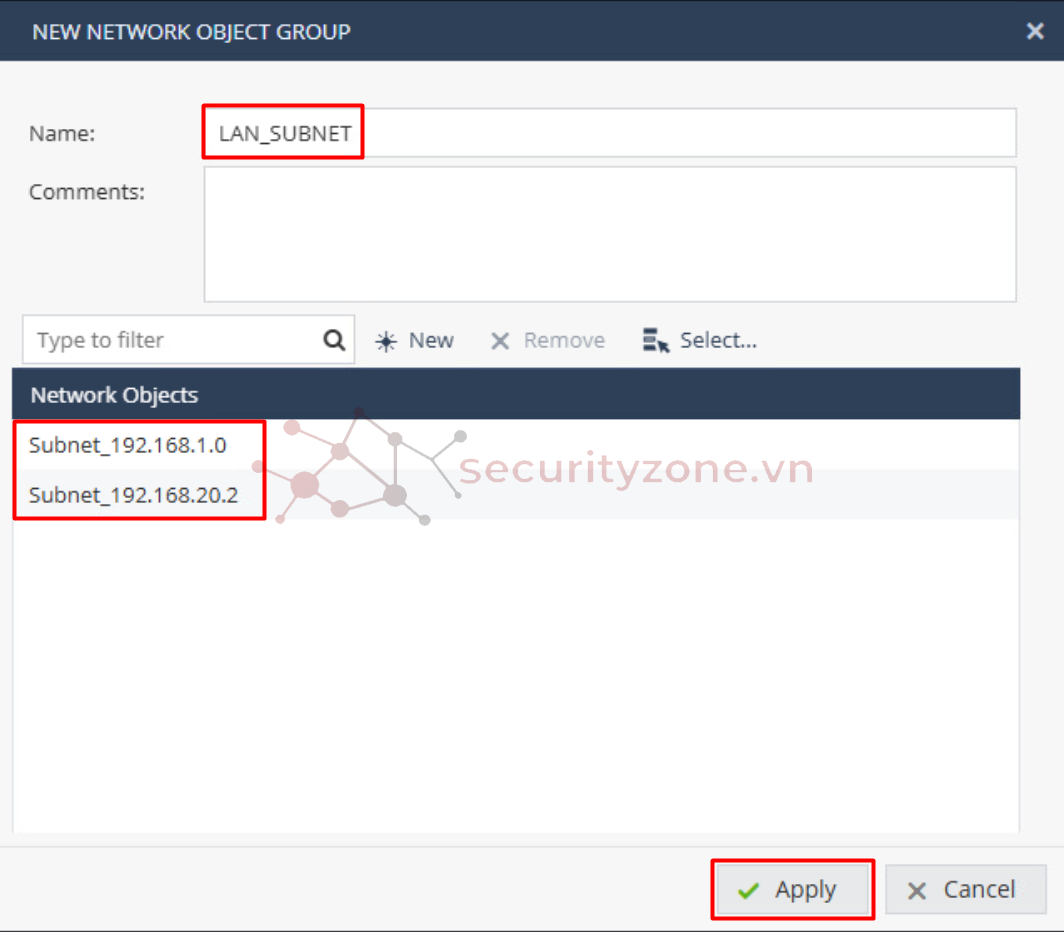

Bước 4: Sau khi đã chọn được các Network Object thích hợp như hình bên đưới tiến hành chọn Apply để lưu cấu hình.

V. Cấu hình Firewall Policy trên Checkpoint Quantum Rugged 1570R

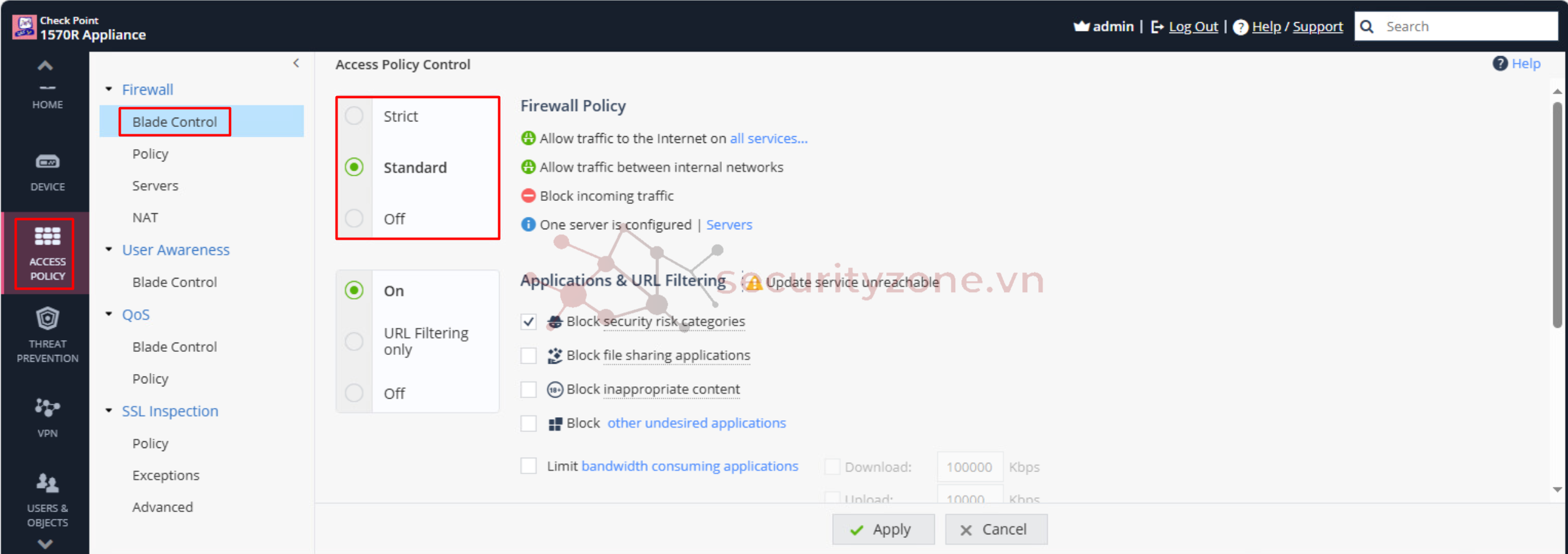

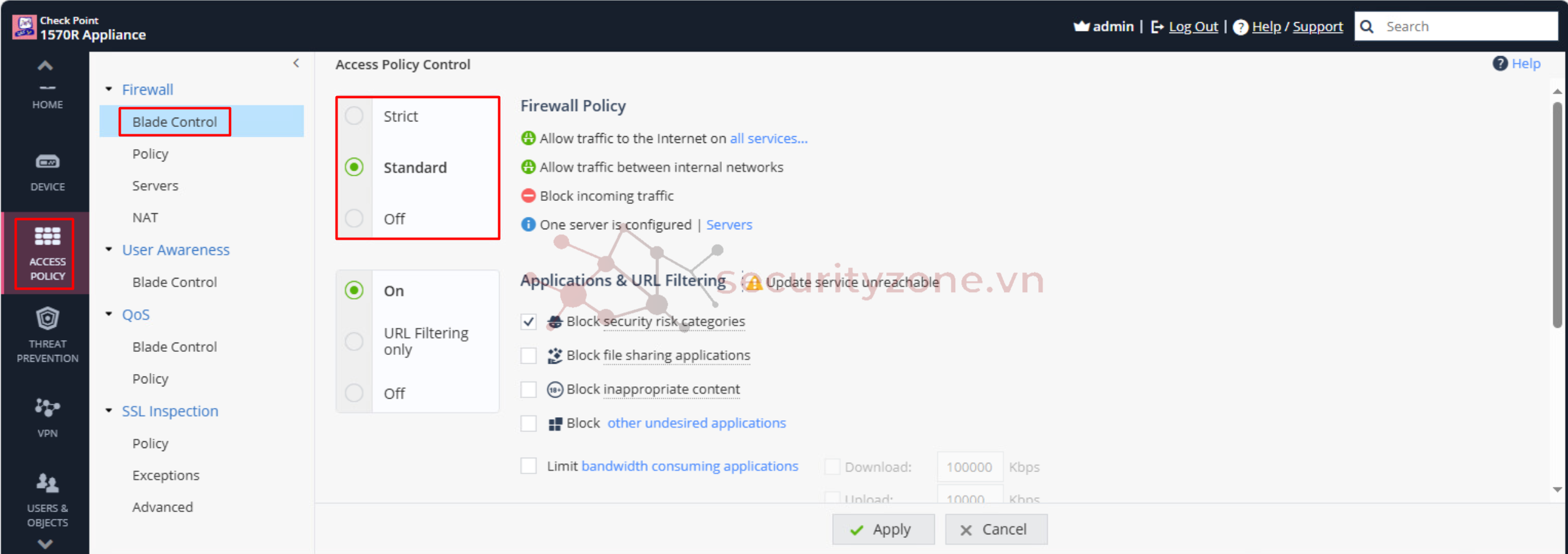

Để bắt đầu tạo Firewall Policy trước tiên cần định nghĩa các chính sách tự động của Firewall trong phần Access Policy > Firewall > Blade Control > tại phần Access Policy Control tại đây có 3 chế độ:- Strict: Chế độ bảo mật cao nhất, chỉ cho phép một số dịch vụ cơ bản truy cập Internet và chặn hoàn toàn lưu lượng giữa các mạng nội bộ cũng như lưu lượng từ bên ngoài truy cập vào hệ thống. Đây là chế độ phù hợp cho các môi trường yêu cầu bảo mật nghiêm ngặt như ngân hàng, tổ chức chính phủ, hoặc các hệ thống nhạy cảm, nơi mọi truy cập đều cần được kiểm soát chặt chẽ.

- Standard: Mặc định cho phép truy cập ra bên ngoài Internet thông qua các service định nghĩa (như hình bên dưới Allow traffic to the Internet on all service… cho phép truy cập internet với mọi dịch vụ), cho phép các traffic giữa các internal network, chặn traffic truy cập không được mã hóa từ Internet (lưu lượng truy cập từ bên ngoài đến hệ thống internal network), cho phép cấu hình định nghĩa các Server Object. Tùy chọn Standard policy là mức mặc định và được khuyến nghị sử dụng.

- Off: Sẽ tắt hoàn toàn chức năng tường lửa, không thực hiện bất kỳ kiểm soát hay lọc lưu lượng nào. Tất cả các loại lưu lượng – giữa các mạng nội bộ, ra Internet, hoặc từ Internet vào nội bộ – đều được cho phép.

Lưu ý: trong hệ thống Firewall Check Point, "blade" là một thuật ngữ dùng để chỉ các mô-đun hoặc tính năng bảo mật riêng lẻ có thể được bật hoặc tắt tùy thuộc vào nhu cầu của người dùng.

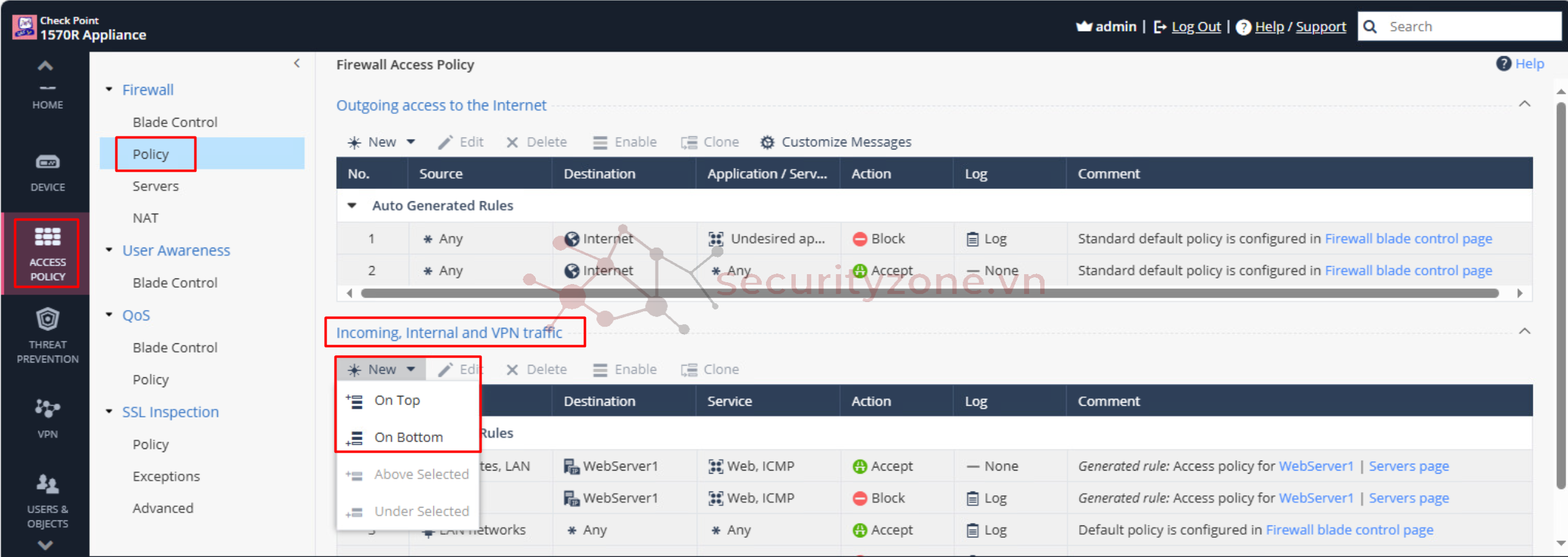

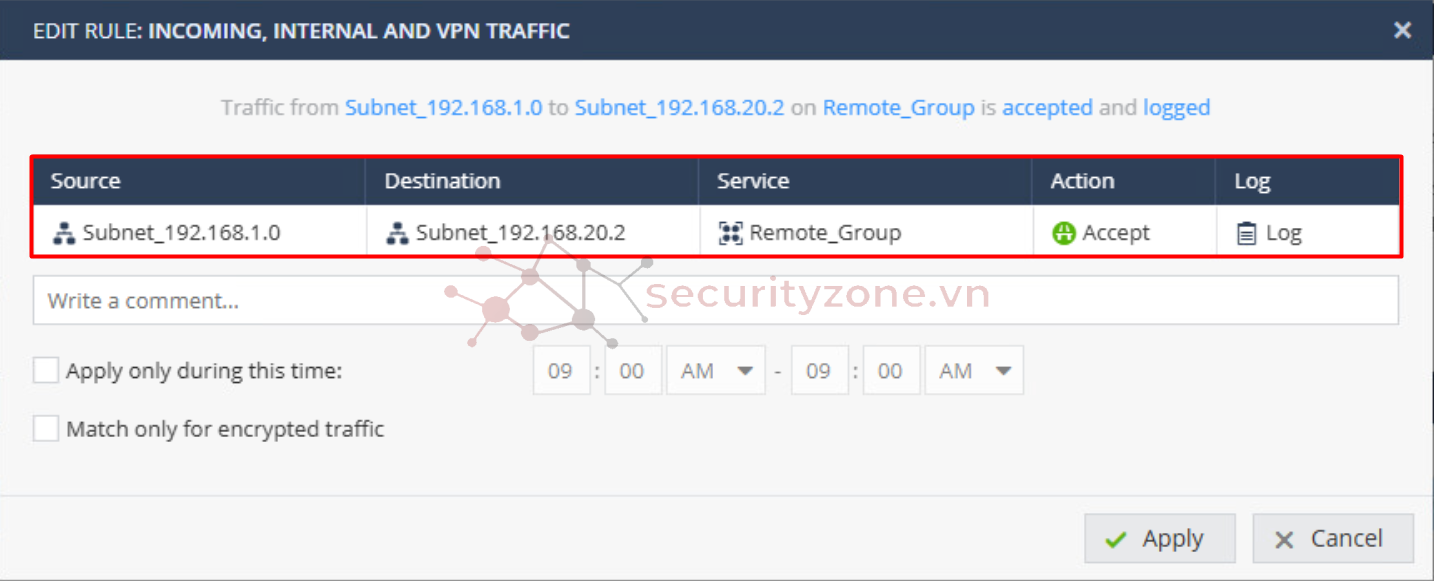

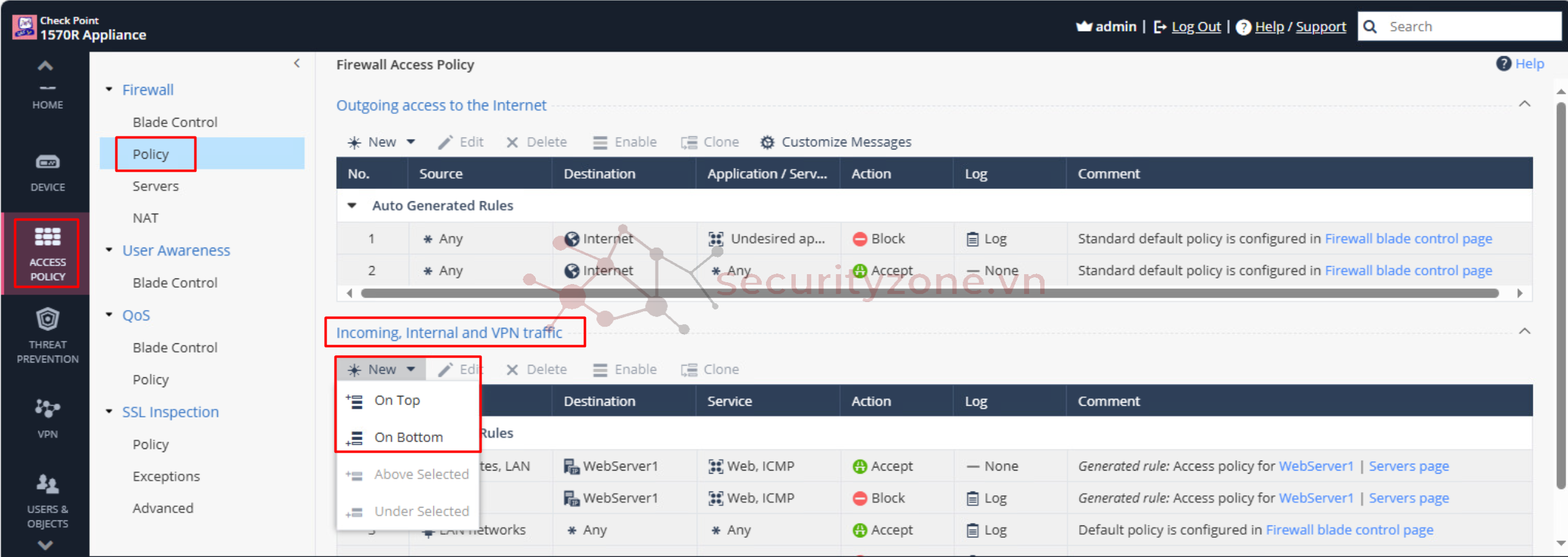

Incoming, Internal và VPN Traffic đại diện cho các loại lưu lượng khác nhau trong hệ thống:

- Internal là lưu lượng nội bộ giữa các thiết bị trong cùng hệ thống mạng.

- Incoming là lưu lượng từ bên ngoài (Internet) truy cập vào hệ thống, thường áp dụng khi các máy chủ nội bộ được NAT để cung cấp dịch vụ ra bên ngoài.

- VPN Traffic bao gồm lưu lượng đi qua các kết nối VPN, như Remote Access VPN (người dùng truy cập từ xa) và Site-to-Site VPN (kết nối giữa hai chi nhánh qua Internet).

- Top Rule: Thêm rule vào đầu danh sách (ưu tiên xử lý cao nhất).

- Bottom Rule: Thêm rule vào cuối danh sách (ưu tiên thấp hơn).

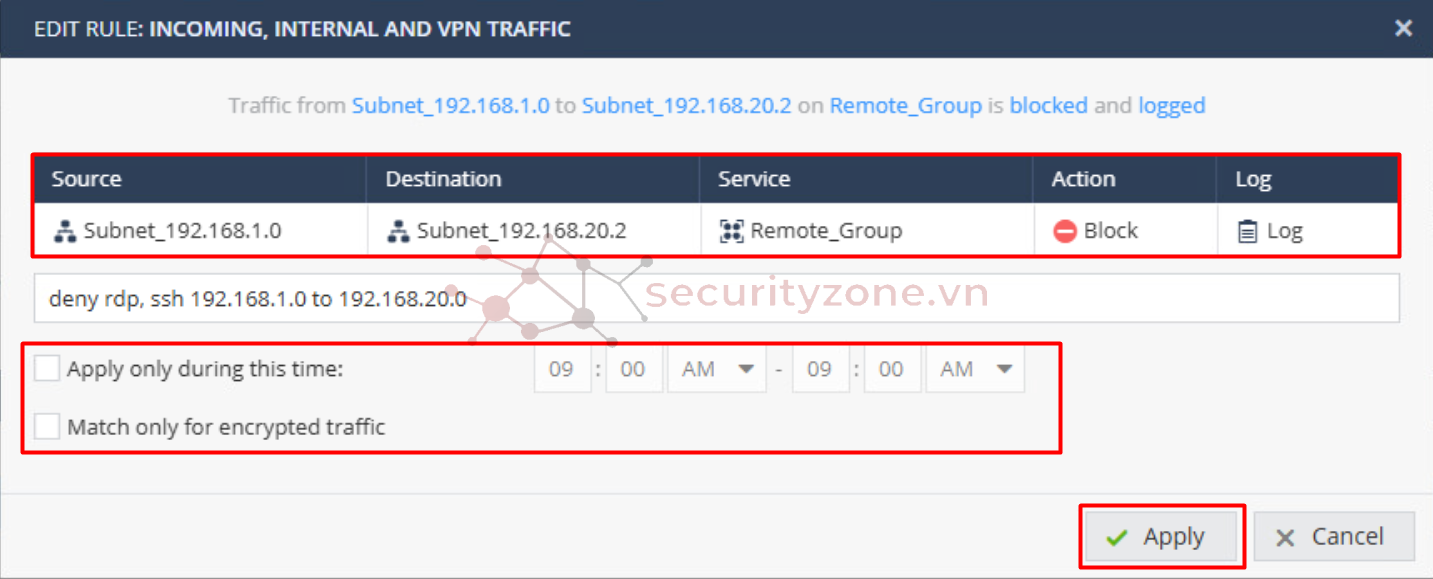

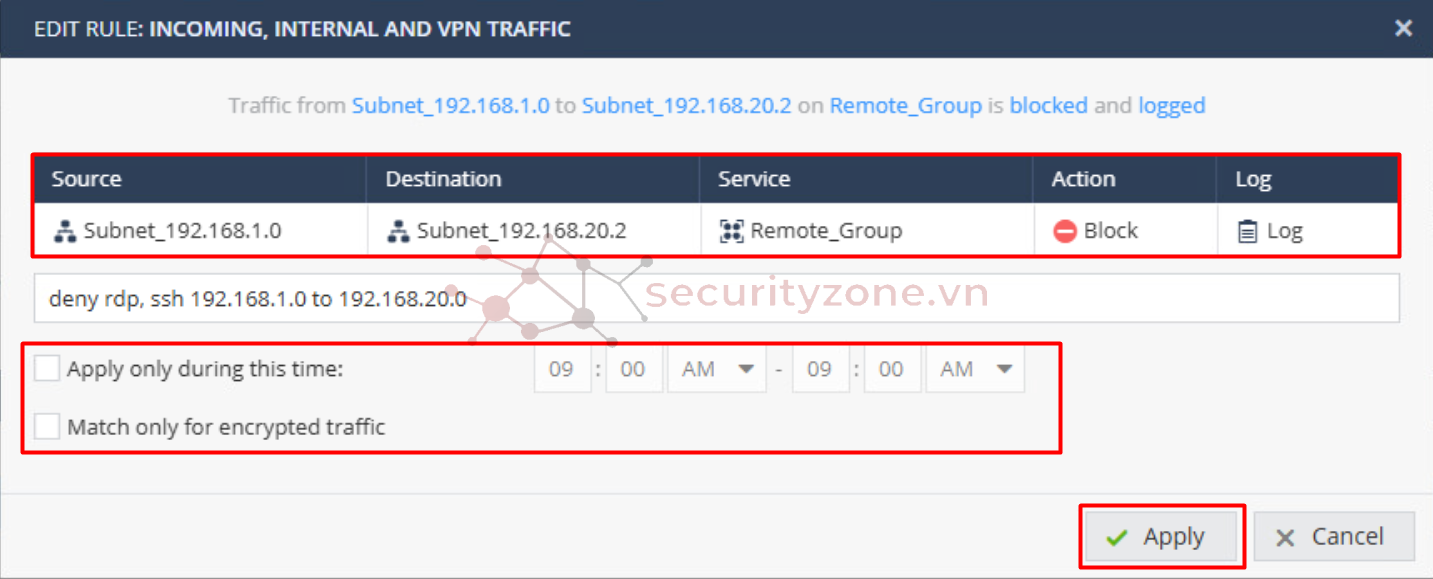

Giao diện cấu hình Firewall Policy xuất hiện tại đây sẽ cấu hình thông tin bao gồm:

- Source: nguồn của traffic

- Destination: đích đến của traffic

- Service: dịch vụ mà traffic sử dụng

- Action: hành động khi traffic khớp với policy đối với Incoming, Internal and VPN Traffic chỉ hỗ trợ action là Allow (cho phép traffic) Block hoặc (chặn traffic)

- Log: ghi lại nhật ký khi traffic khớp với Firewall policy hỗ trợ: None (không ghi lại nhật ký), Log (ghi lại nhật ký), Alert (ghi lại nhật ký với thông tin alert), Account (ghi lại số byte/thời lượng luồng traffic liên quan update 10 phút 1 lần)

- Apply only during this time: khi lựa chọn cho phép policy hoạt động trong một khoản thời gian nhất định ngoài thời gian đó policy coi như bị vô hiệu (nếu không cấu hình mặc định policy được áp dụng toàn thời gian)

- Match only for encrypted traffic: tùy chọn này dùng để chỉ áp dụng rule này nếu traffic được mã hóa (encrypted traffic) — cụ thể là traffic đi qua VPN tunnel.

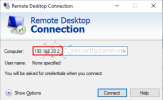

Để kiểm tra hoạt động cấm RDP từ 192.168.1.0/24 đến 192.168.20.0/24 thực hiện truy cập RDP sẽ thấy thông báo như hình.:

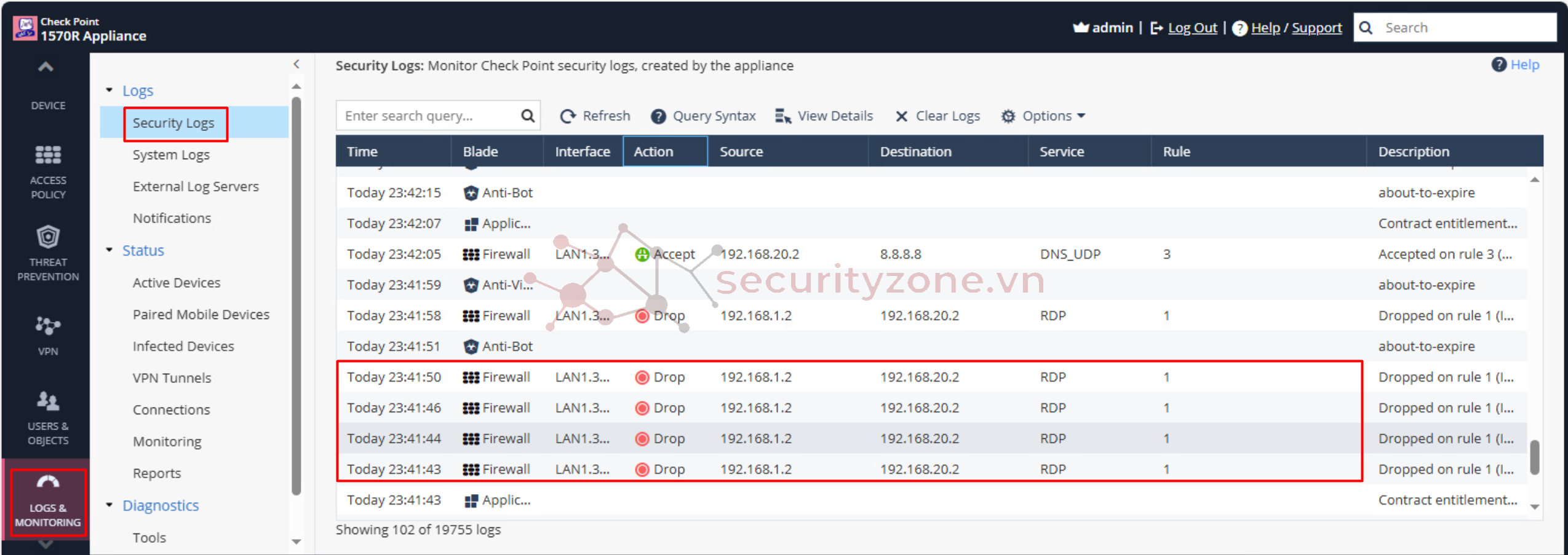

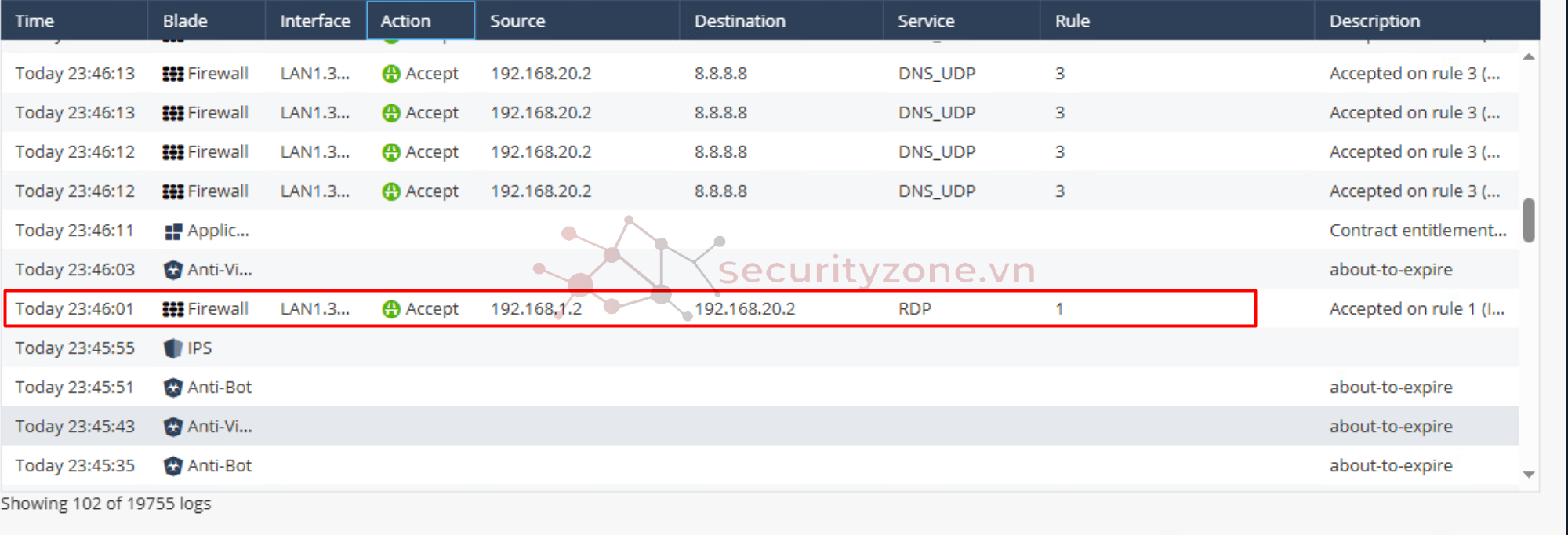

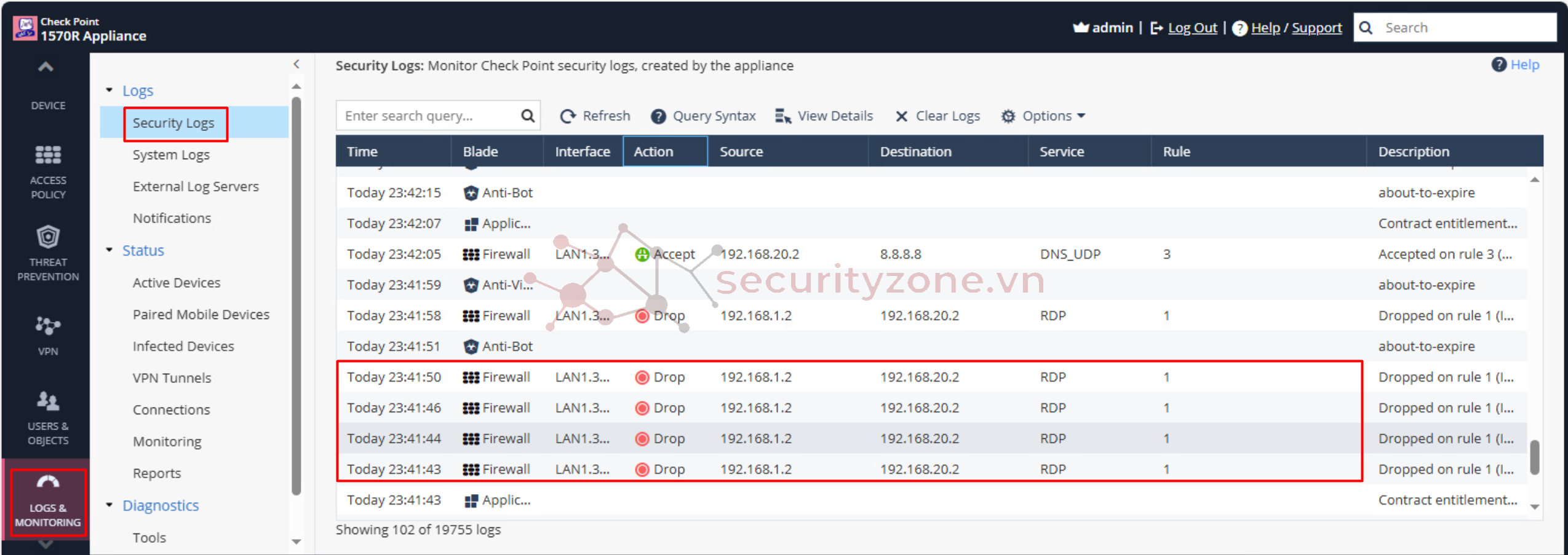

Trên thiết bị Check Point Quantum Rugged 1570R tiến hành vào phần Logs & Monitoring > Logs > Security Logs để kiểm tra nhật ký lưu lại của traffic sẽ thấy được trafic RDP với port TCP_3389 bị chặn.

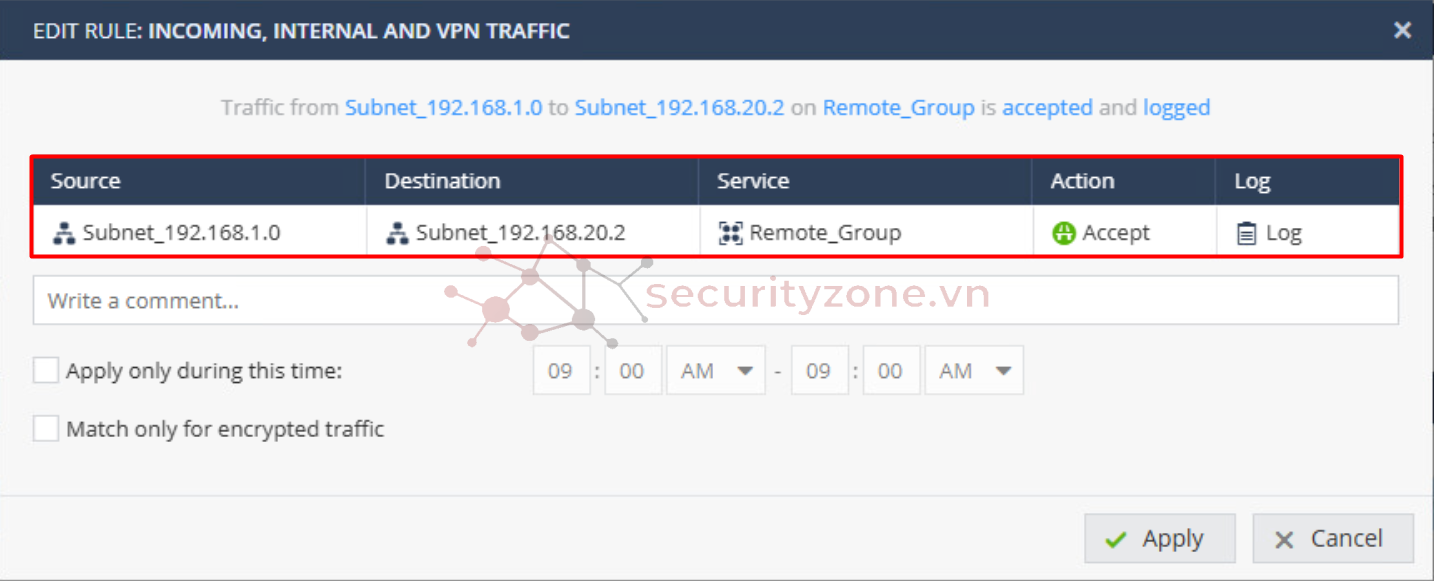

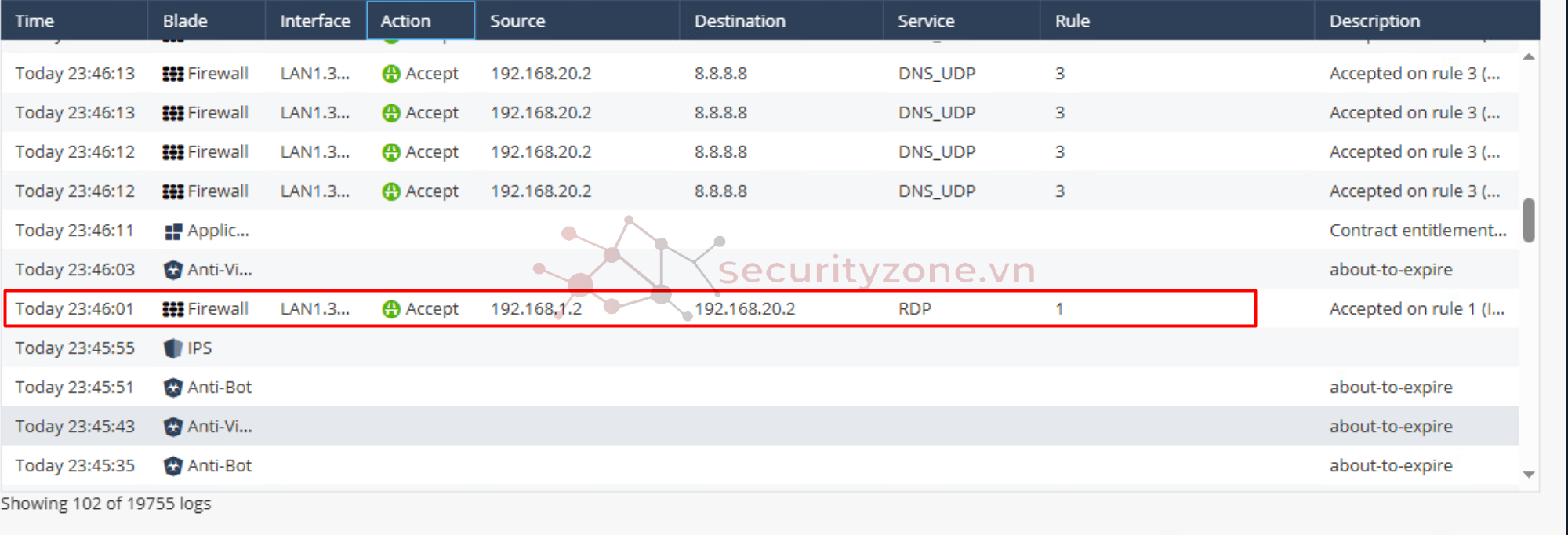

Chỉnh Action thành Accept và kiểm tra kết quả

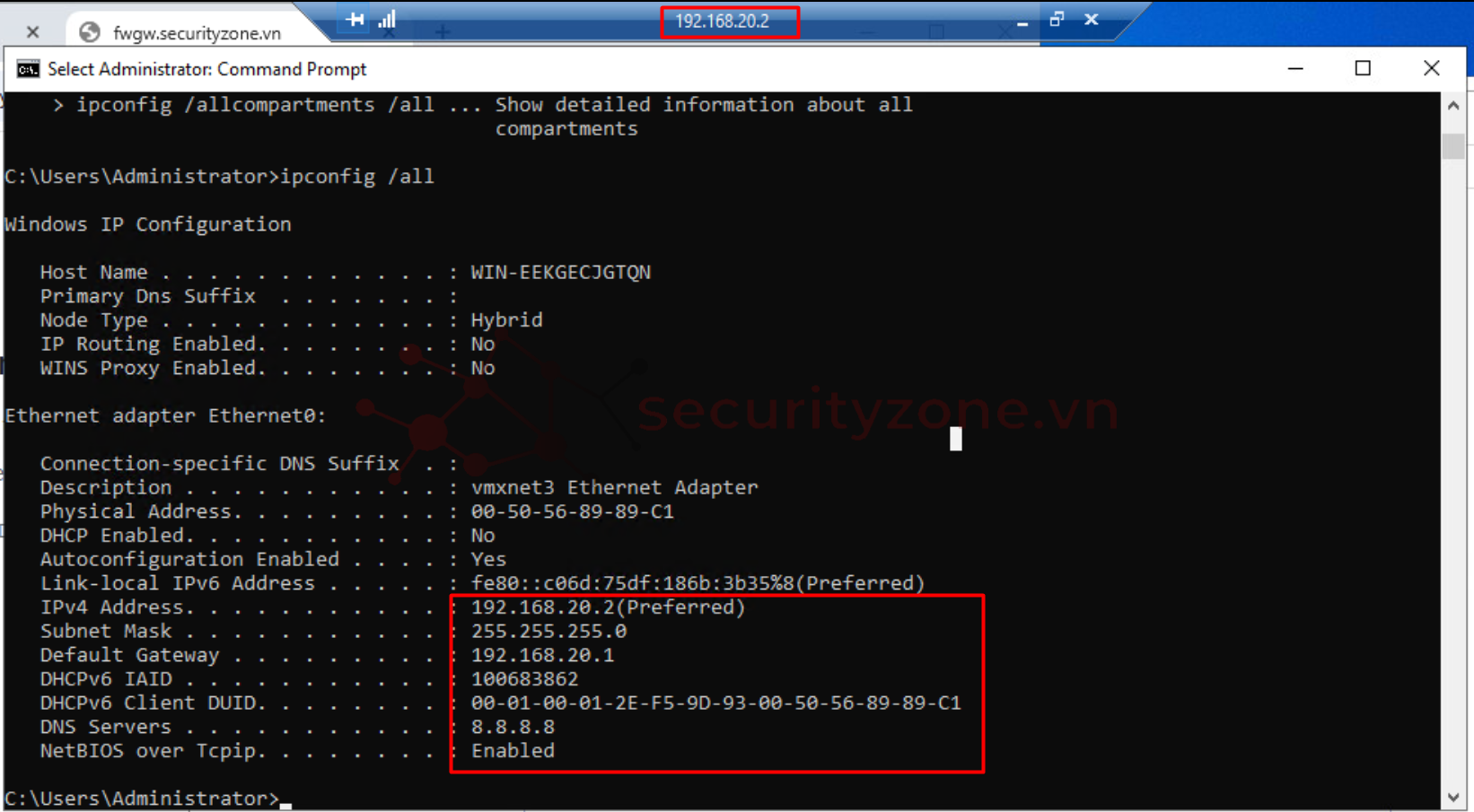

Kết quả đã RDP thành công

Kiểm tra Log

Đính kèm

Sửa lần cuối:

Bài viết liên quan

Được quan tâm

Bài viết mới