Nguyễn Văn Huấn

Intern

Sau khi triển khai thành công Aruba Clearpass ở bài lab trước, để quản lý các thiết bị mạng khi truy cập vào hệ thống, ta cần phải định nghĩa, cấu hình giữa thiết bị và ClearPass để chúng có thể giao tiếp được với nhau. Vậy cách để thêm Network Device vào ClearPass như thế nào? Ở bài lab này, mình sẽ thực hiện chúng!

Bài lab liên quan

[Lab-01]: Triển khai Aruba ClearPass

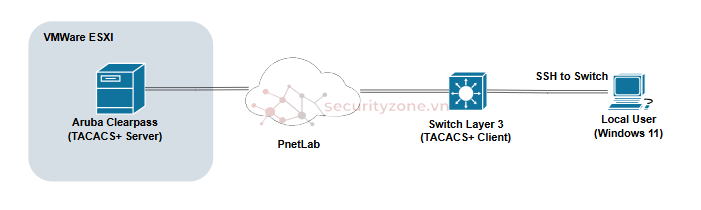

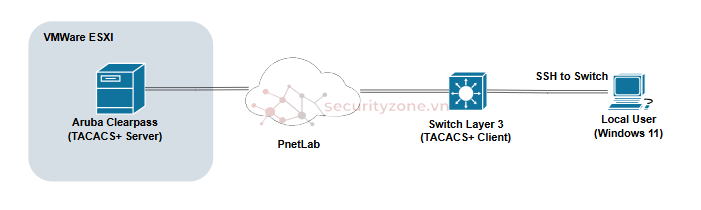

Mục tiêu bài lab: Thêm thiết bị Switch Layer 3 vào ClearPass sao cho khi SSH đến nó, ClearPass phát hiện được và chấp nhận kết nối thông qua giao thức TACACS+

Mục lục:

1. Giới thiệu về giao thức TACACS+

2. Cấu hình trên Switch

3. Cấu hình trên ClearPass

Mô hình bài Lab:

TACACS+ (Terminal Access Controller Access-Control System Plus) trong ClearPass là một giao thức xác thực, ủy quyền và kiểm toán (AAA - Authentication, Authorization, Accounting) được sử dụng để quản lý truy cập vào các thiết bị mạng, chẳng hạn như bộ chuyển mạch (switch), bộ định tuyến (router) hoặc tường lửa (firewall). Aruba ClearPass, một giải pháp quản lý truy cập mạng (NAC) của HPE, tích hợp TACACS+ để cung cấp khả năng kiểm soát truy cập tập trung và bảo mật cho các thiết bị mạng

Bước 1: Set IP interface cho Switch để đảm bảo Switch và ClearPass có thể giao tiếp được với nhau. Bên cạnh đó, cấu hình sao cho cả Switch và Local User có thể giao tiếp với nhau

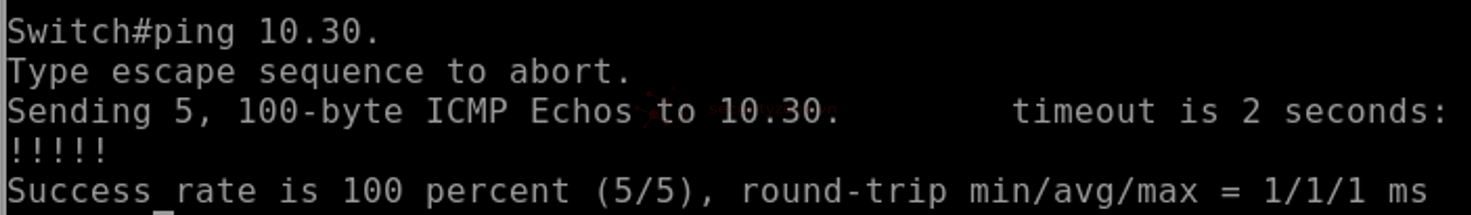

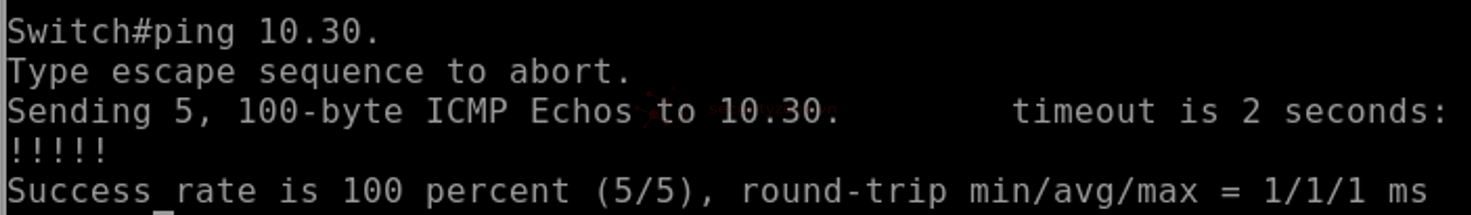

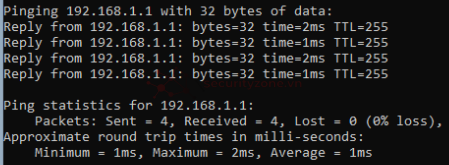

Kết quả: Switch và ClearPass ping được đến nhau, đây là bước quan trọng để làm các bước tiếp theo

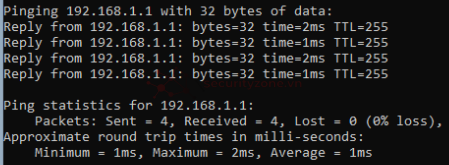

Kết quả: Switch và Local User ping được đến nhau

Bước 2: Kích hoạt SSH trên Switch để Local User có quyền được SSH đến cũng như ClearPass có thể kiểm soát kết nối từ Local User.

Cấu hình tham khảo:

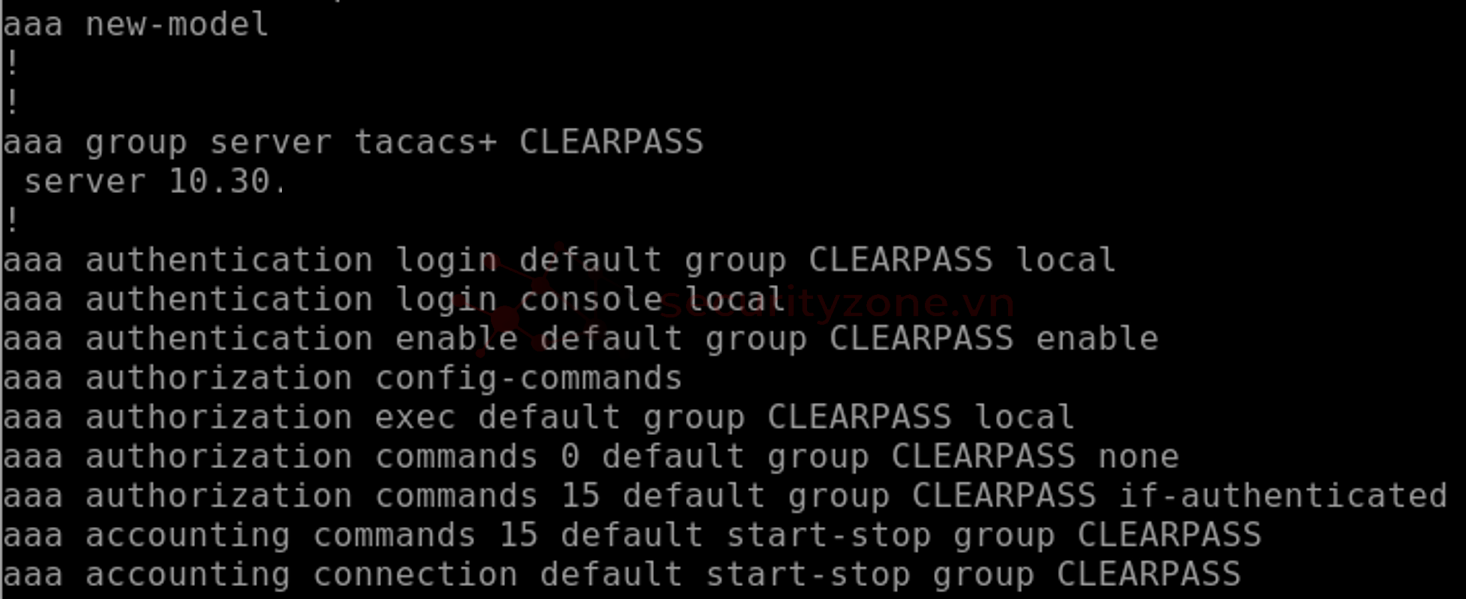

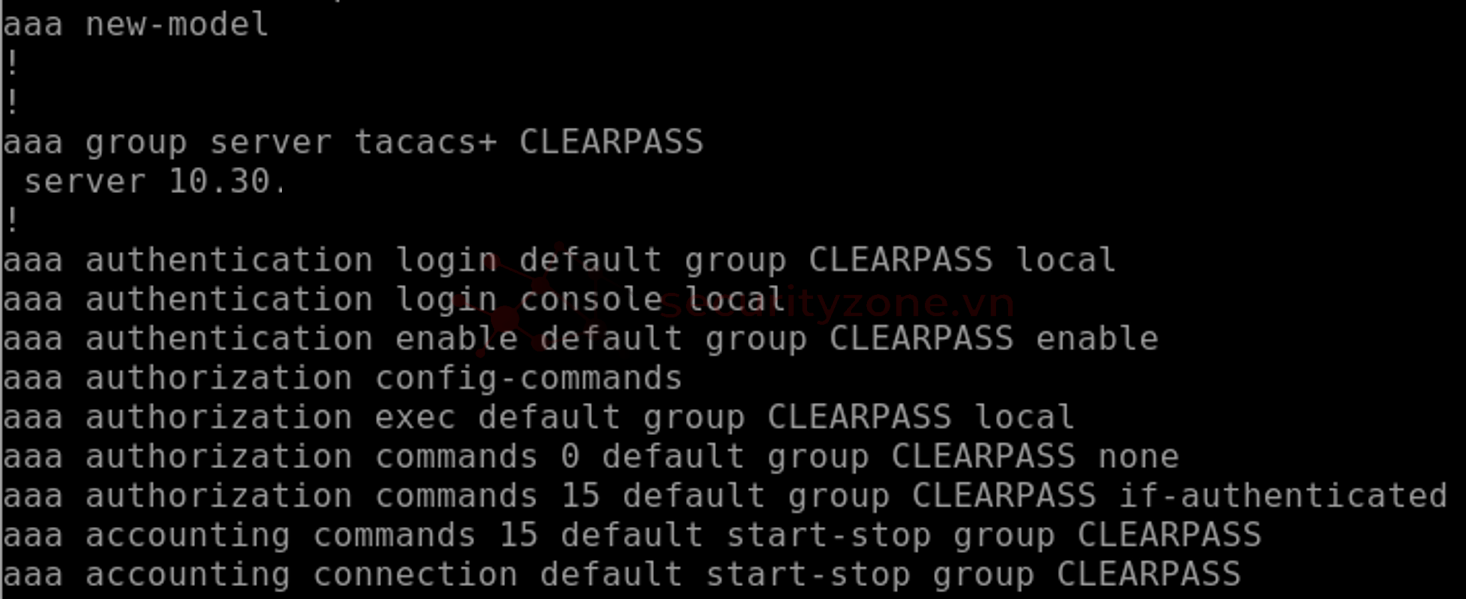

Bước 3: Bật AAA model và TACACS Server trên Switch để Switch trỏ đến ClearPass

Bước 4: Cấu hình AAA (Authentication, Authorization, Accounting) trên Switch để tích hợp với AAA Server (ClearPass)

Kết quả:

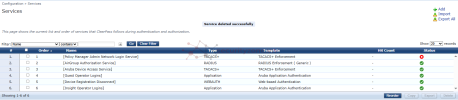

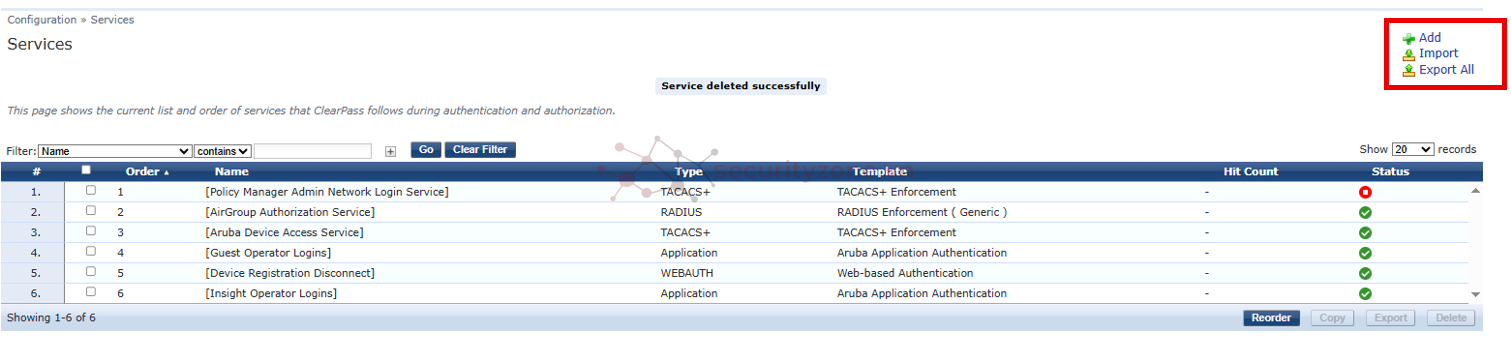

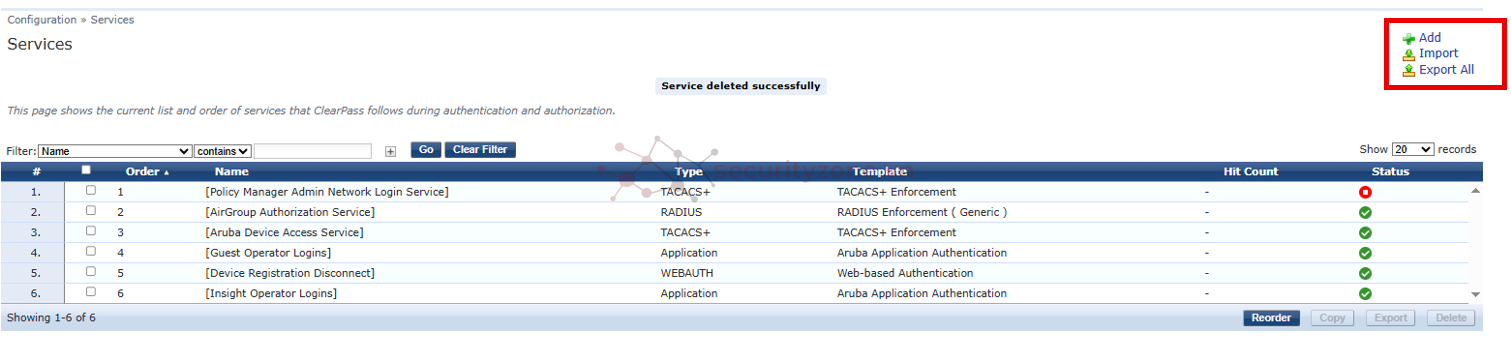

Vào Configuration > Services, tại đây có các Services mặc định trên ClearPass, hoặc có thể tự tạo một Service mới bằng cách Add. Với bài lab này thì sử dụng Service mặc định [Aruba Device Access Service]

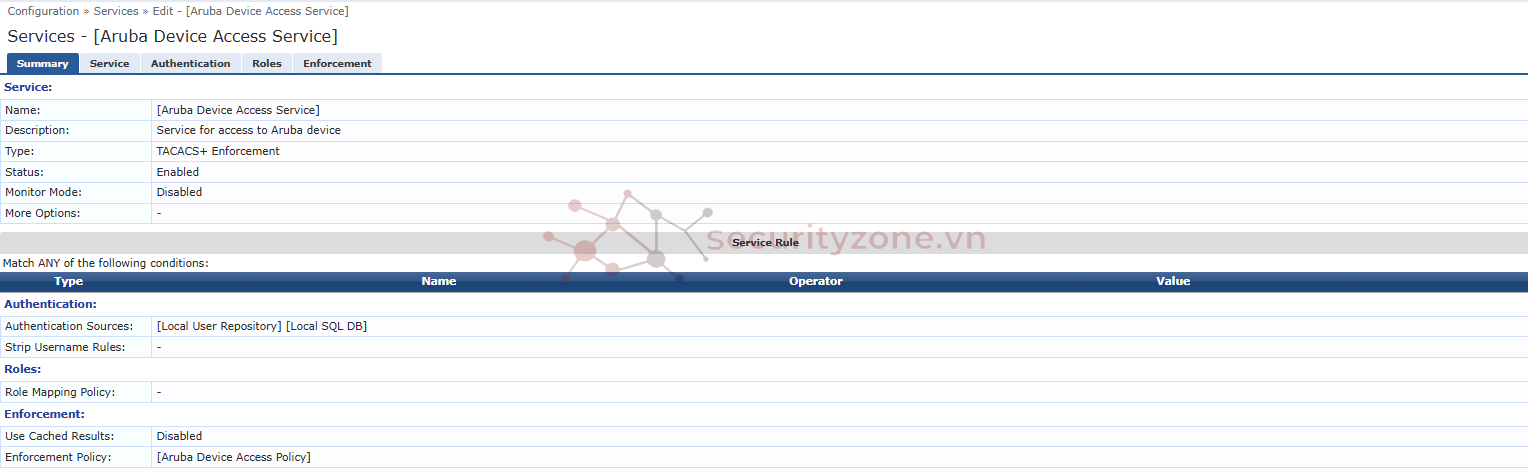

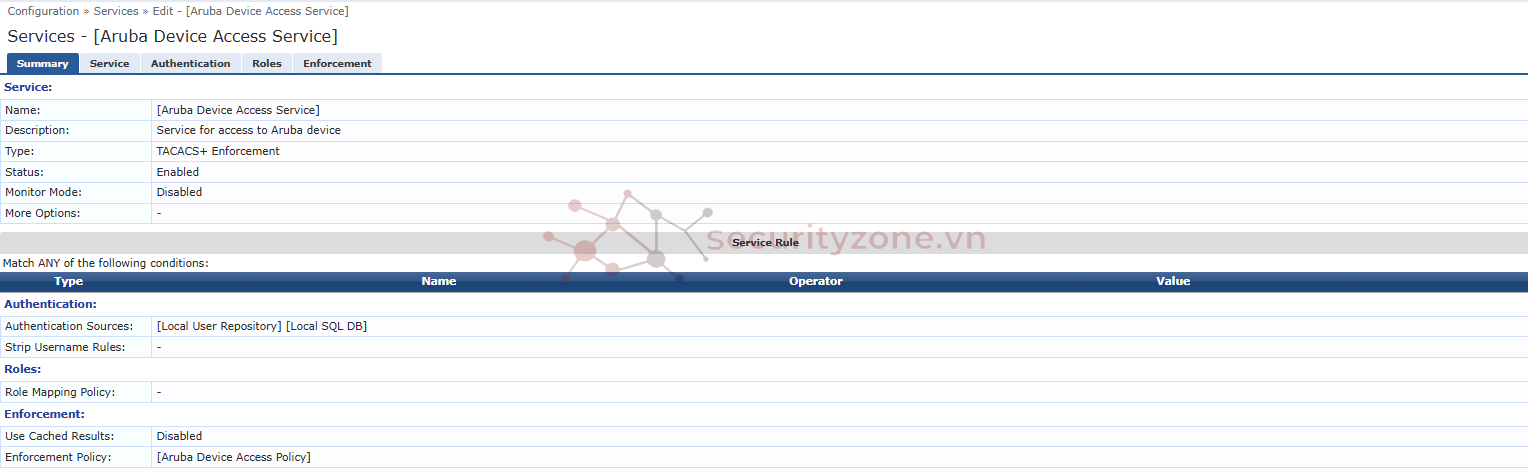

Tại Summary của Services [Aruba Device Access Service] có các trường như sau:

Name: Tên của Service

Description: Mô tả

Type: Service này thiết kế để hỗ trợ giao thức nào? Như hình thì Service hỗ trợ tiếp nhận và xử lý yêu cầu cho giao thức TACACS+

Status: Trạng thái của Service

Monitor Mode: Chế độ giám sát của ClearPass đối với các yêu cầu truy cập mà không cần áp dụng Enforcement Policy

Authentication Sources: Các user được truy cập vào Switch sẽ được định nghĩa tại đây, ClearPass sẽ dùng để đối chiếu và cho phép user nào được truy cập vào Switch

Enforcement Policy: Chính sách thực thi đối với các thiết bị truy cập vào Switch, ở đây là [Aruba Device Access Policy]

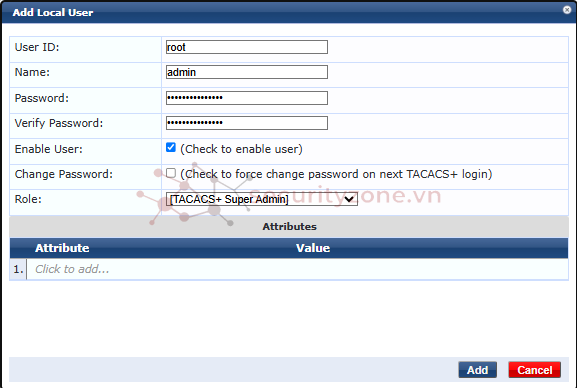

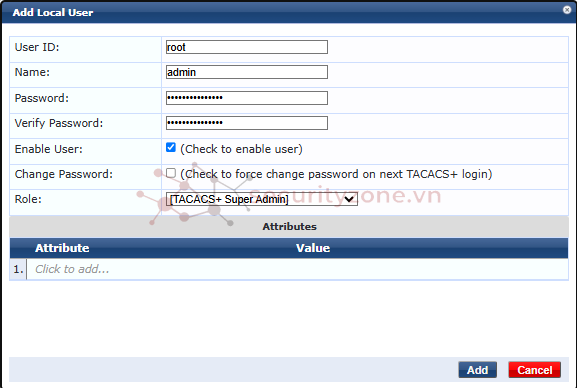

Configuration > Identity > Local Users > Add để thêm một Local User mới

Tại Add Local User có các trường dữ liệu như sau:

User ID: ID của User

Name: tên của User

Password: mật khẩu

Enable User: kích hoạt tài khoản của User

Change Password: tùy chọn thay đổi password sau khi đăng nhập vào TACACS+ ở lần kế tiếp

Role: vai trò của user từ đó có thể phân quyền nhờ vào trường này. Các Role có thể được định nghĩa trong Configuration > Identity > Roles. Ngoài ra cũng có các Roles có sẵn do ClearPass tự định nghĩa

Sau khi tạo Local Users xong, ta có kết quả như sau:

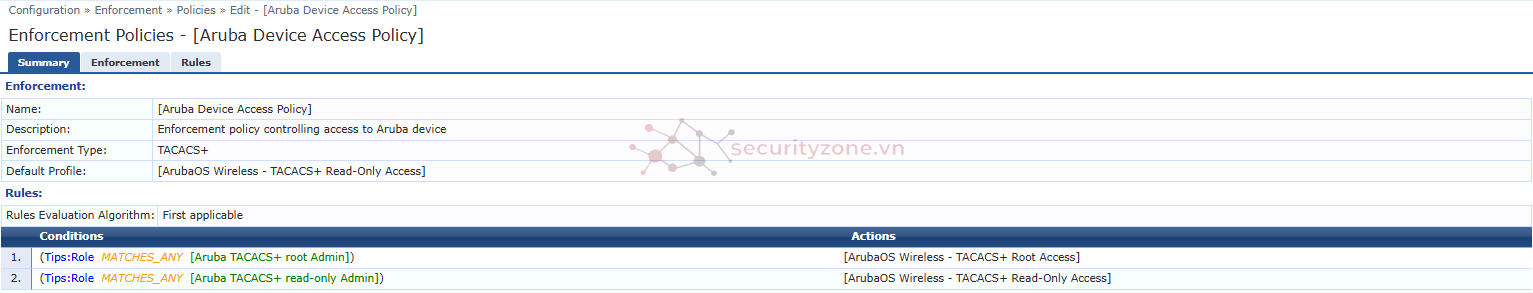

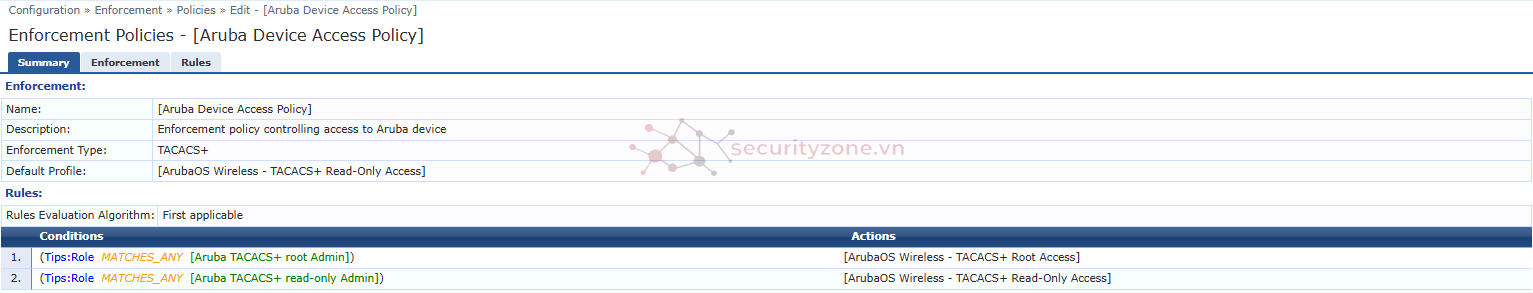

Chi tiết về một Policy mặc định trong ClearPass, được thực thi trong Service Aruba Device Access Policy

Tại Aruba Device Access Policy có các trường dữ liệu sau:

Name: tên của Policy

Description: mô tả

Enforcement Type: loại chính sách này hỗ trợ cho giao thức nào? Ở đây là hỗ trợ cho giao thức TACACS+

Default Profile: Hồ sơ thực thi mặc định (Default Enforcement Profile) được áp dụng nếu không quy tắc nào trong chính sách khớp với yêu cầu. Trong trường hợp này, nếu không có vai trò hoặc điều kiện nào khớp, người dùng sẽ nhận được quyền "Read-Only Access" (chỉ đọc), với priv-lvl=1 hoặc tương tự, tùy thuộc vào cấu hình của hồ sơ.

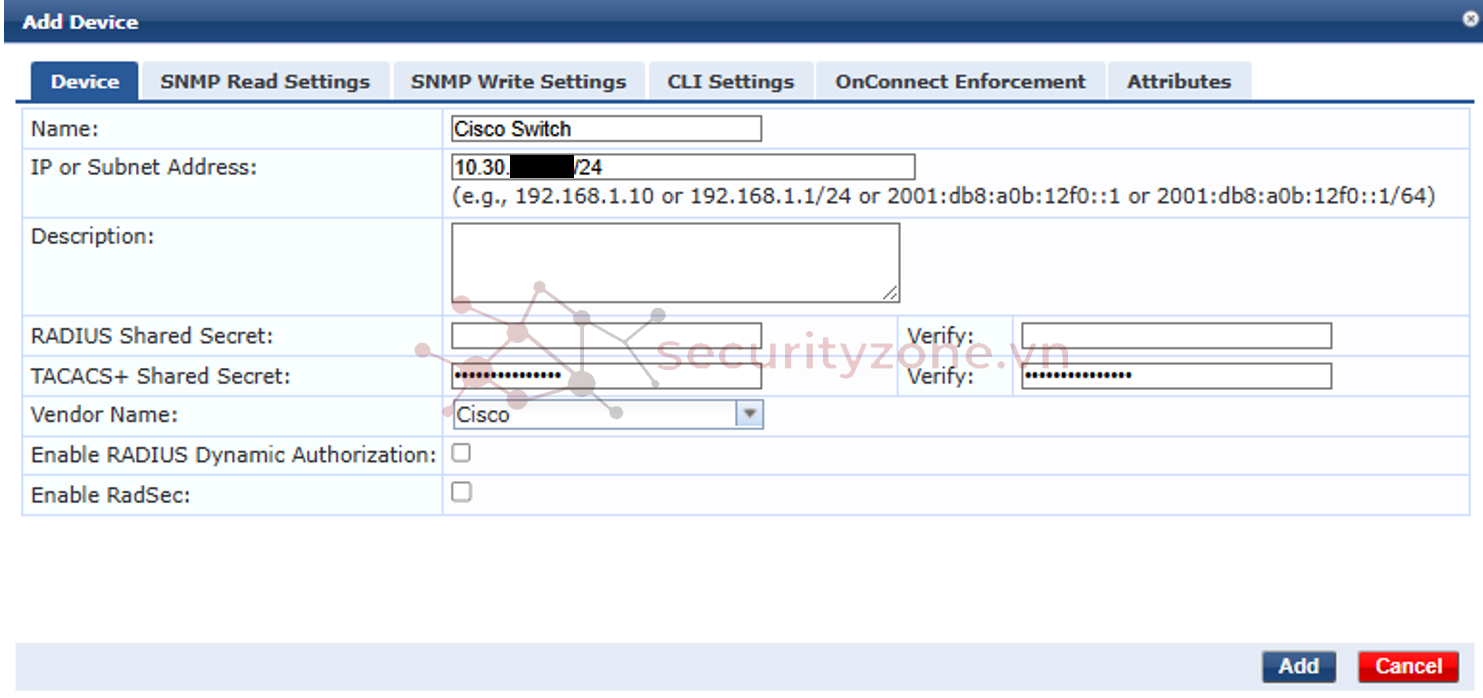

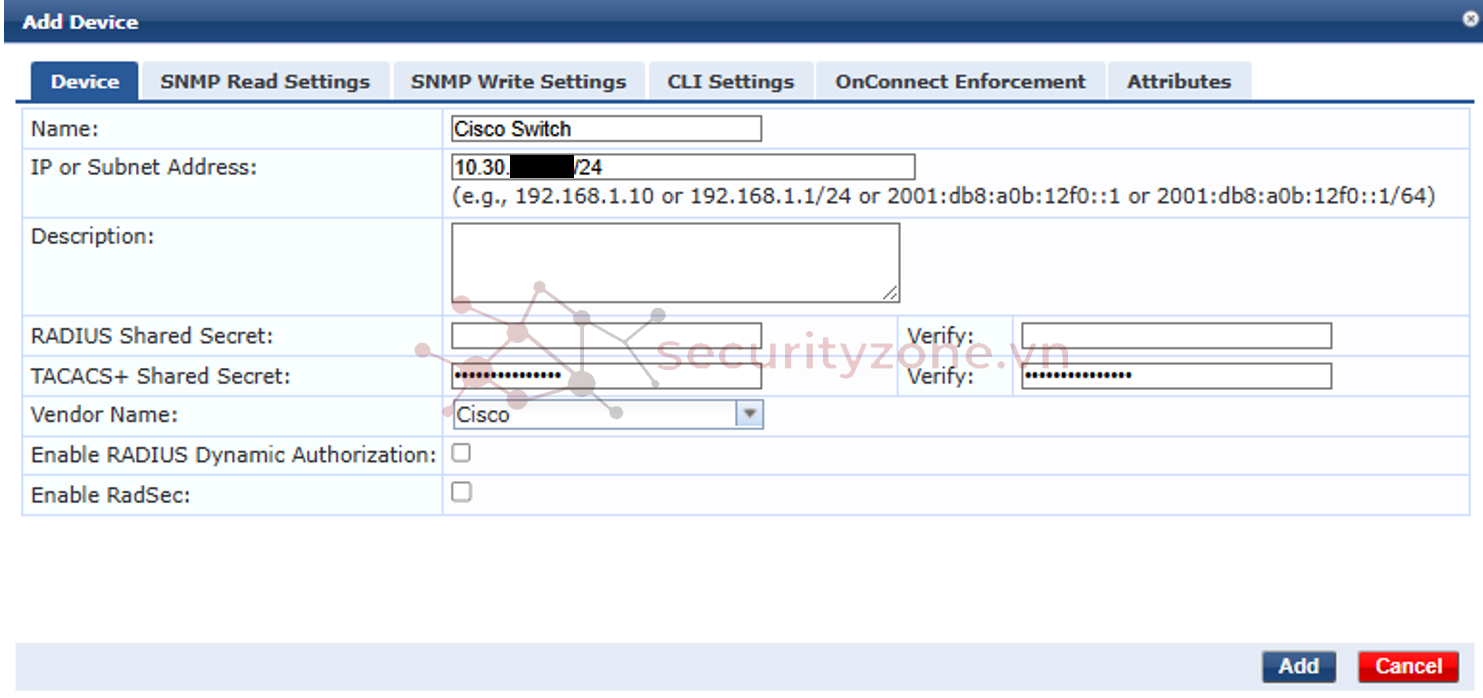

Configuration > Network > Devices > Add

Tại Add Device có các trường dữ liệu sau:

Name: tên thiết bị

IP or Subnet Address: địa chỉ IP quản trị của thiết bị

Description: mô tả

RADIUS Shared Secret: là một chuỗi ký tự dùng để xác thực giữa RADIUS Server (ClearPass) và RADIUS Client (Switch) để xác thực và giao tiếp với nhau

TACACS+ Shared Secret: tương tự như RADIUS nhưng là dùng để xác thực giữa TACACS+ Server (ClearPass) và TACACS+ Client (Switch)

Vendor Name: hãng (hoặc là nhà cung cấp) của thiết bị

Lưu ý: 2 loại Shared Secret phải giống nhau giữa Switch và ClearPass thì từ đó mới có thể giao tiếp được với nhau

Kết quả sau khi thêm thiết bị

DEMO:

Từ Local User thực hiện SSH đến Switch Layer 3 bằng câu lệnh ssh [Username]@[IP của Switch] và sau đó nhập Password. Username/Password này đã được định nghĩa ở Local Users trên ClearPass

Trên ClearPass, Monitoring > Live Monitoring > Access Tracker, thiết bị SSH vào Switch sẽ được ghi lại log tại đây

Chúc các bạn thành công!

Bài lab liên quan

[Lab-01]: Triển khai Aruba ClearPass

Mục tiêu bài lab: Thêm thiết bị Switch Layer 3 vào ClearPass sao cho khi SSH đến nó, ClearPass phát hiện được và chấp nhận kết nối thông qua giao thức TACACS+

Mục lục:

1. Giới thiệu về giao thức TACACS+

2. Cấu hình trên Switch

3. Cấu hình trên ClearPass

Mô hình bài Lab:

1. Giới thiệu về giao thức TACACS+

TACACS+ (Terminal Access Controller Access-Control System Plus) trong ClearPass là một giao thức xác thực, ủy quyền và kiểm toán (AAA - Authentication, Authorization, Accounting) được sử dụng để quản lý truy cập vào các thiết bị mạng, chẳng hạn như bộ chuyển mạch (switch), bộ định tuyến (router) hoặc tường lửa (firewall). Aruba ClearPass, một giải pháp quản lý truy cập mạng (NAC) của HPE, tích hợp TACACS+ để cung cấp khả năng kiểm soát truy cập tập trung và bảo mật cho các thiết bị mạng

Vai trò của TACACS+ trong ClearPass:

- Xác thực (Authentication): ClearPass sử dụng TACACS+ để xác minh danh tính của người dùng hoặc thiết bị khi họ cố gắng truy cập vào thiết bị mạng. Nó có thể tích hợp với các cơ sở dữ liệu nhận dạng như Active Directory, LDAP hoặc các máy chủ xác thực bên ngoài để kiểm tra thông tin đăng nhập.

- Ủy quyền (Authorization): Sau khi xác thực, ClearPass thông qua TACACS+ xác định quyền truy cập của người dùng hoặc thiết bị, ví dụ: cấp quyền quản trị (privilege level 15) hoặc quyền chỉ đọc (privilege level 1) trên thiết bị mạng. Điều này được thực hiện thông qua các chính sách (policy) được định nghĩa trong ClearPass.

- Kiểm toán (Accounting): TACACS+ trong ClearPass ghi lại các hoạt động của người dùng, bao gồm các lệnh đã thực hiện trên thiết bị mạng, thời gian đăng nhập và các hành động khác. Điều này giúp theo dõi và giám sát để đảm bảo an ninh và tuân thủ quy định.

| Tiêu chí | TACACS+ | RADIUS |

|---|---|---|

| Giao thức | TCP (cổng 49) | UDP (cổng 1812/1813, 1645/1646) |

| Mã hóa | Toàn bộ gói tin | Chỉ mã hóa mật khẩu |

| Ứng dụng chính | Quản trị thiết bị mạng | Truy cập mạng (Wi-Fi, VPN, 802.1X) |

| Kiểm soát quyền | Chi tiết (command authorization) | Cơ bản (VLAN, QoS, session) |

| Hiệu suất | Đáng tin cậy nhưng chậm hơn | Nhanh hơn nhưng kém tin cậy hơn |

| Bảo mật | Cao hơn | Thấp hơn |

| Tích hợp ClearPass | Phức tạp hơn, chính sách chi tiết | Dễ cấu hình, phù hợp số lượng lớn |

2. Cấu hình trên Switch

Bước 1: Set IP interface cho Switch để đảm bảo Switch và ClearPass có thể giao tiếp được với nhau. Bên cạnh đó, cấu hình sao cho cả Switch và Local User có thể giao tiếp với nhau

Kết quả: Switch và ClearPass ping được đến nhau, đây là bước quan trọng để làm các bước tiếp theo

Kết quả: Switch và Local User ping được đến nhau

Bước 2: Kích hoạt SSH trên Switch để Local User có quyền được SSH đến cũng như ClearPass có thể kiểm soát kết nối từ Local User.

Cấu hình tham khảo:

conf tline vty 0 4transport input sship domain-name switch.securityzone.vncrypto key generate rsaip ssh time-out 60ip ssh authentication-retries 2Bước 3: Bật AAA model và TACACS Server trên Switch để Switch trỏ đến ClearPass

conf taaa new-modelusername switch password 0 [password]aaa group server tacacs+ CLEARPASSserver 10.30.***.***tacacs-server host 10.30.***.*** timeout 5 key [key]do copy run startBước 4: Cấu hình AAA (Authentication, Authorization, Accounting) trên Switch để tích hợp với AAA Server (ClearPass)

aaa authentication login default group CLEARPASS localaaa authentication login console localaaa authentication enable default group CLEARPASS enableaaa authorization config-commandsaaa authorization exec default group CLEARPASS localaaa authorization commands 0 default group CLEARPASS noneaaa authorization commands 15 default group CLEARPASS if-authenticatedaaa accounting commands 15 default start-stop group CLEARPASSaaa accounting connection default start-stop group CLEARPASScopy run startKết quả:

3. Cấu hình trên ClearPass

a. Services

Trong Aruba ClearPass, Services là một thành phần cốt lõi trong ClearPass Policy Manager, đóng vai trò trung tâm trong việc xử lý các yêu cầu truy cập mạng và thiết bị, bao gồm xác thực (authentication), ủy quyền (authorization), và kiểm toán (accounting). Services định nghĩa cách ClearPass xử lý các yêu cầu từ các thiết bị mạng (như switch, access point, hoặc VPN) dựa trên các chính sách được cấu hình

Vào Configuration > Services, tại đây có các Services mặc định trên ClearPass, hoặc có thể tự tạo một Service mới bằng cách Add. Với bài lab này thì sử dụng Service mặc định [Aruba Device Access Service]

Tại Summary của Services [Aruba Device Access Service] có các trường như sau:

Name: Tên của Service

Description: Mô tả

Type: Service này thiết kế để hỗ trợ giao thức nào? Như hình thì Service hỗ trợ tiếp nhận và xử lý yêu cầu cho giao thức TACACS+

Status: Trạng thái của Service

Monitor Mode: Chế độ giám sát của ClearPass đối với các yêu cầu truy cập mà không cần áp dụng Enforcement Policy

Authentication Sources: Các user được truy cập vào Switch sẽ được định nghĩa tại đây, ClearPass sẽ dùng để đối chiếu và cho phép user nào được truy cập vào Switch

Enforcement Policy: Chính sách thực thi đối với các thiết bị truy cập vào Switch, ở đây là [Aruba Device Access Policy]

b. Local User

Trong Aruba ClearPass, Local User (Người dùng cục bộ) đề cập đến các tài khoản người dùng được lưu trữ và quản lý trực tiếp trong cơ sở dữ liệu cục bộ (Local SQL DB) của ClearPass. Tại đây, định nghĩa tài khoản/mật khẩu cho các user được quyền truy cập vào SwitchConfiguration > Identity > Local Users > Add để thêm một Local User mới

Tại Add Local User có các trường dữ liệu như sau:

User ID: ID của User

Name: tên của User

Password: mật khẩu

Enable User: kích hoạt tài khoản của User

Change Password: tùy chọn thay đổi password sau khi đăng nhập vào TACACS+ ở lần kế tiếp

Role: vai trò của user từ đó có thể phân quyền nhờ vào trường này. Các Role có thể được định nghĩa trong Configuration > Identity > Roles. Ngoài ra cũng có các Roles có sẵn do ClearPass tự định nghĩa

Sau khi tạo Local Users xong, ta có kết quả như sau:

c. Enforcement Policies

Trong Aruba ClearPass, Enforcement Policies (Chính sách thực thi) chịu trách nhiệm định nghĩa hành động cuối cùng mà ClearPass sẽ thực hiện sau khi xử lý các yêu cầu xác thực (Authentication) và ủy quyền (Authorization) từ thiết bị mạng. Đây là bước cuối cùng trong quy trình AAA (Authentication, Authorization, Accounting), nơi các quyết định chính sách được chuyển thành các hành động cụ thể gửi về thiết bị mạng (như switch, access point, hoặc router) hoặc được ghi nhận để giám sátChi tiết về một Policy mặc định trong ClearPass, được thực thi trong Service Aruba Device Access Policy

Tại Aruba Device Access Policy có các trường dữ liệu sau:

Name: tên của Policy

Description: mô tả

Enforcement Type: loại chính sách này hỗ trợ cho giao thức nào? Ở đây là hỗ trợ cho giao thức TACACS+

Default Profile: Hồ sơ thực thi mặc định (Default Enforcement Profile) được áp dụng nếu không quy tắc nào trong chính sách khớp với yêu cầu. Trong trường hợp này, nếu không có vai trò hoặc điều kiện nào khớp, người dùng sẽ nhận được quyền "Read-Only Access" (chỉ đọc), với priv-lvl=1 hoặc tương tự, tùy thuộc vào cấu hình của hồ sơ.

Rules:

- Conditions: (Tips:Role MATCHES_ANY [Aruba TACACS+ root Admin])

- Điều kiện này kiểm tra xem thuộc tính {Tips:Role} (vai trò của người dùng, có thể là vai trò được gán trong Local User hoặc từ nguồn xác thực) có khớp với giá trị [Aruba TACACS+ root Admin] hay không.

- [Aruba TACACS+ root Admin] là một vai trò được định nghĩa trước, có thể đại diện cho quản trị viên có quyền root (toàn quyền) trên thiết bị TACACS+.

- MATCHES_ANY cho phép khớp với bất kỳ giá trị nào trong danh sách vai trò (nếu có nhiều vai trò trong danh sách).

- Actions: [ArubaOS Wireless - TACACS+ Root Access]

- Nếu điều kiện khớp, Enforcement Profile [ArubaOS Wireless - TACACS+ Root Access] sẽ được áp dụng.

- Trả về các thuộc tính TACACS+ như priv-lvl=15 (quyền quản trị toàn quyền) hoặc service=login để cho phép người dùng truy cập với quyền root.

Rule 2:

- Conditions: (Tips:Role MATCHES_ANY [Aruba TACACS+ read-only Admin])

- Điều kiện này kiểm tra xem {Tips:Role} có khớp với vai trò [Aruba TACACS+ read-only Admin] hay không.

- Vai trò này có thể đại diện cho quản trị viên có quyền chỉ đọc (read-only) trên thiết bị.

- Actions: [ArubaOS Wireless - TACACS+ Read-Only Access]

- Nếu điều kiện khớp, Enforcement Profile [ArubaOS Wireless - TACACS+ Read-Only Access] sẽ được áp dụng.

- Hồ sơ này có thể trả về priv-lvl=1 (quyền chỉ đọc) hoặc các thuộc tính tương tự để giới hạn quyền truy cập

d. Network Devices

Tại đây, định nghĩa thiết bị được thêm vào để ClearPass quản lýConfiguration > Network > Devices > Add

Tại Add Device có các trường dữ liệu sau:

Name: tên thiết bị

IP or Subnet Address: địa chỉ IP quản trị của thiết bị

Description: mô tả

RADIUS Shared Secret: là một chuỗi ký tự dùng để xác thực giữa RADIUS Server (ClearPass) và RADIUS Client (Switch) để xác thực và giao tiếp với nhau

TACACS+ Shared Secret: tương tự như RADIUS nhưng là dùng để xác thực giữa TACACS+ Server (ClearPass) và TACACS+ Client (Switch)

Vendor Name: hãng (hoặc là nhà cung cấp) của thiết bị

Lưu ý: 2 loại Shared Secret phải giống nhau giữa Switch và ClearPass thì từ đó mới có thể giao tiếp được với nhau

Kết quả sau khi thêm thiết bị

DEMO:

Từ Local User thực hiện SSH đến Switch Layer 3 bằng câu lệnh ssh [Username]@[IP của Switch] và sau đó nhập Password. Username/Password này đã được định nghĩa ở Local Users trên ClearPass

Trên ClearPass, Monitoring > Live Monitoring > Access Tracker, thiết bị SSH vào Switch sẽ được ghi lại log tại đây

Chúc các bạn thành công!

Đính kèm

Sửa lần cuối:

Bài viết liên quan

Bài viết mới