Quoc Cuong

Moderator

IPS trên Sophos Firewall là một hệ thống phát hiện và ngăn chặn xâm nhập giúp bảo vệ mạng khỏi các cuộc tấn công từ bên ngoài và bên trong. Nó hoạt động bằng cách phân tích lưu lượng mạng theo thời gian thực, xác định các mẫu tấn công và chặn các gói tin độc hại trước khi chúng gây hại.

Cách hoạt động của IPS trên Sophos Firewall

IPS trên Sophos sử dụng chữ ký tấn công (signature-based detection) và phát hiện hành vi bất thường (behavior-based detection) để ngăn chặn các mối đe dọa.

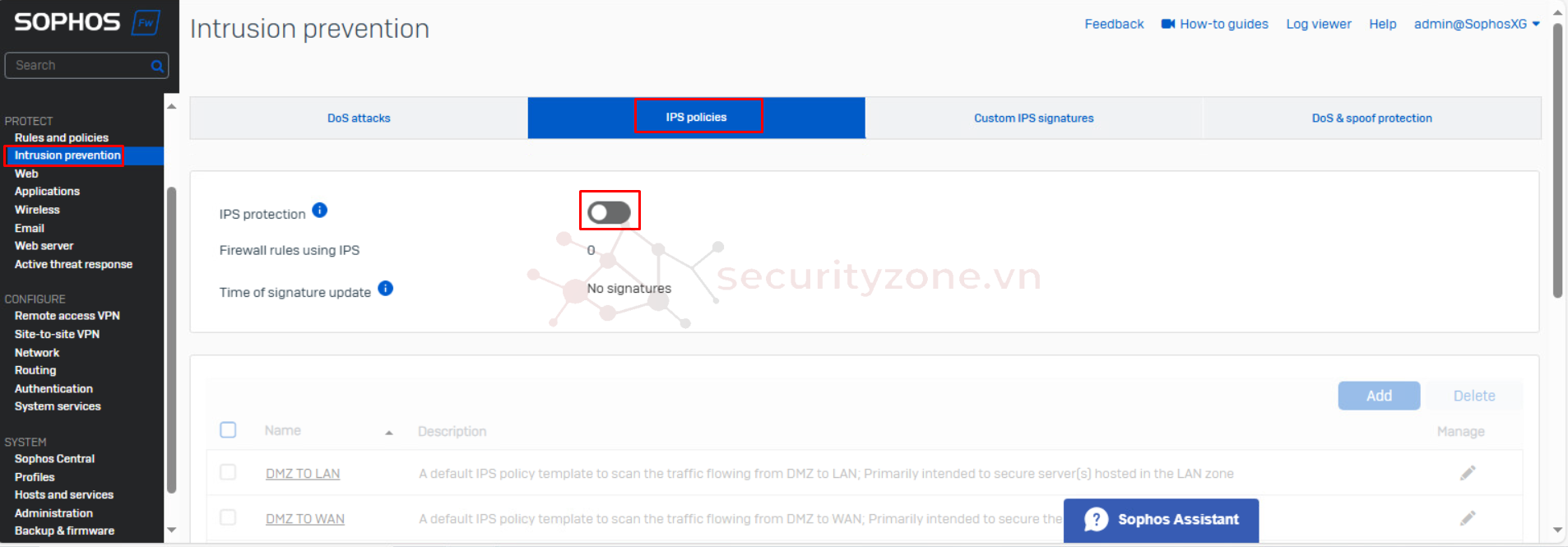

Bước 1: Để thực hiện được tạo policy drop tấn công Brute Force

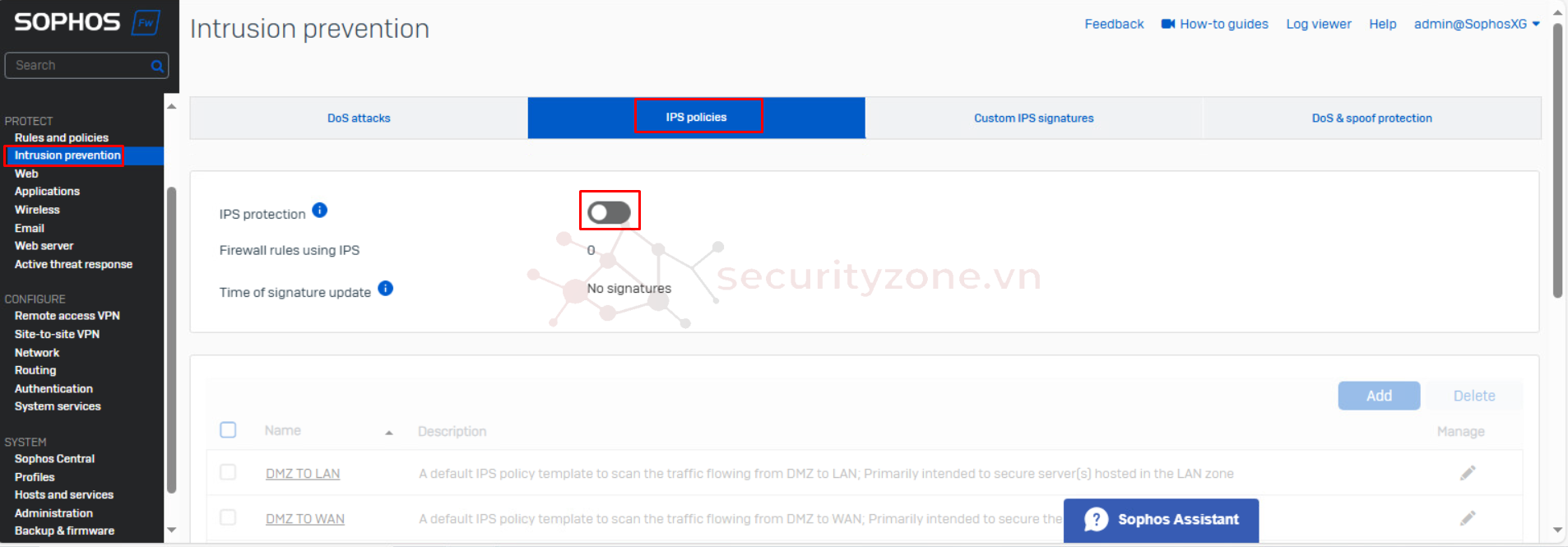

Truy cập Intrusion prevention > IPS policies > Turn on

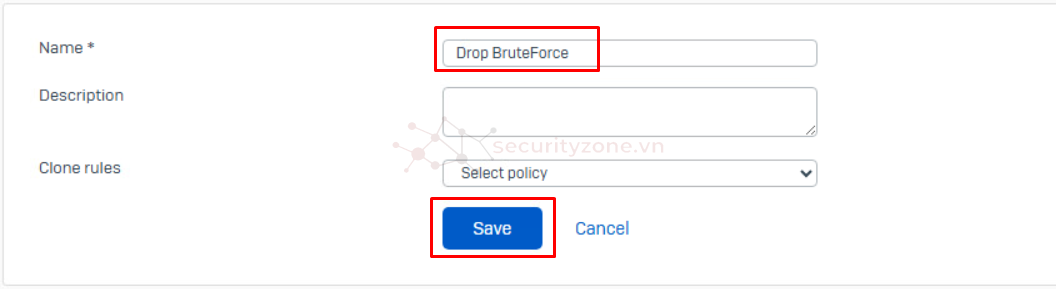

Bước 2: Sau khi bật lên chọn Add

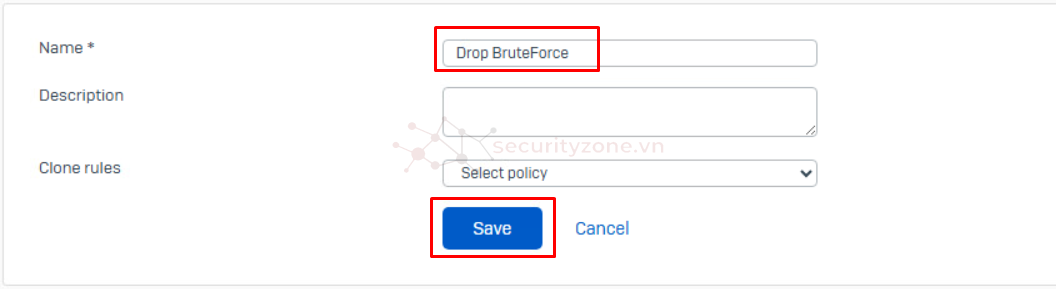

Bước 3: Đặt tên sau đó ấn Save

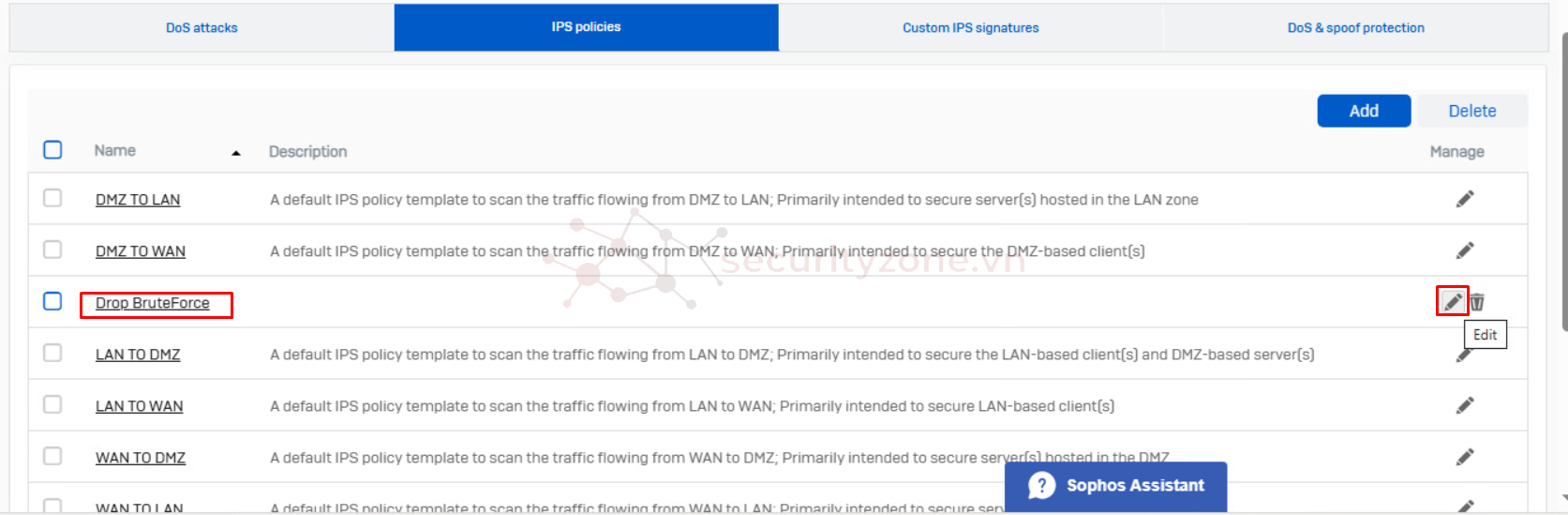

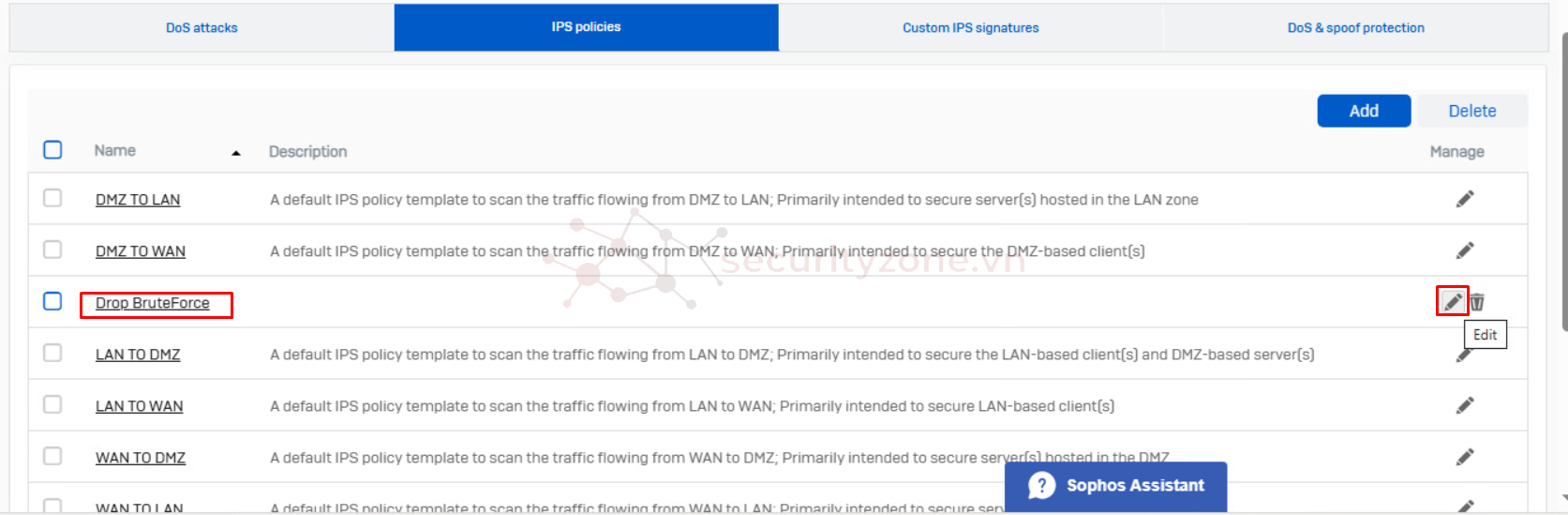

Bước 4: Chọn IPS policies vừa tạo và ấn Edit

Bước 5: Chọn Add

Bước 6: Đặt tên cho rule, sau đó ở phần Smart filter nhập brute force, nhấn Enter để tìm kiểm, chọn Select all. Ở phần Action chọn Drop packet và chọn Save để lưu thông tin:

Bước 7: Chọn Save

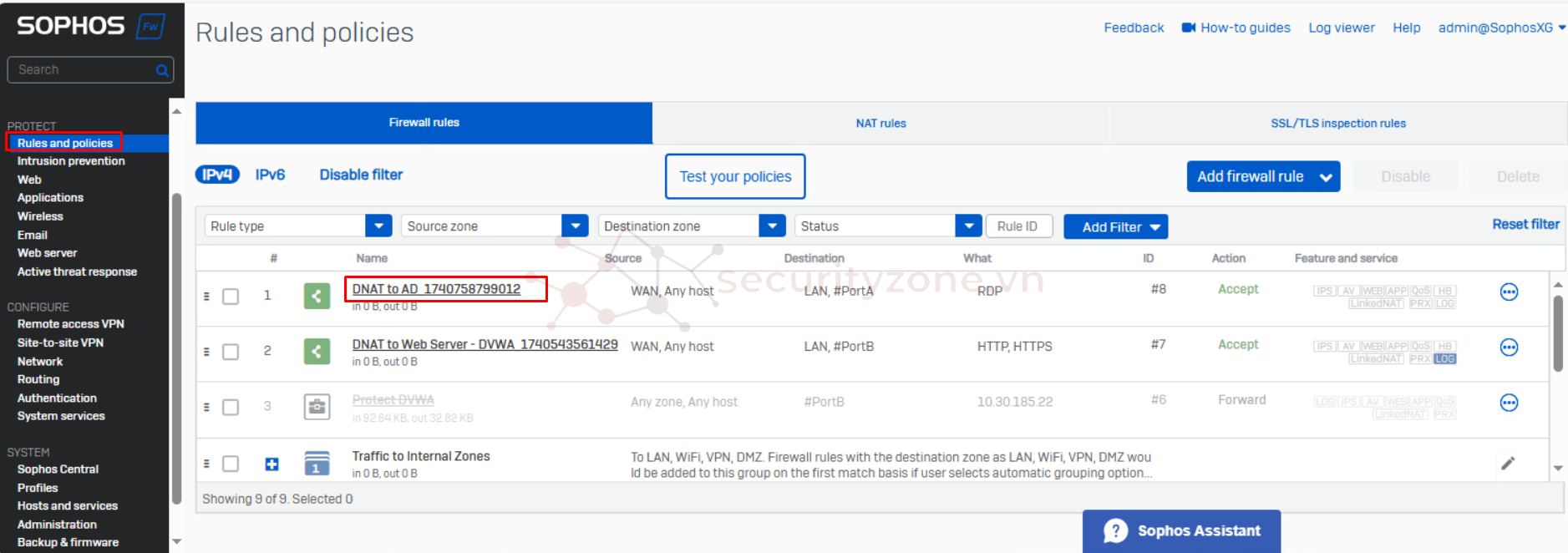

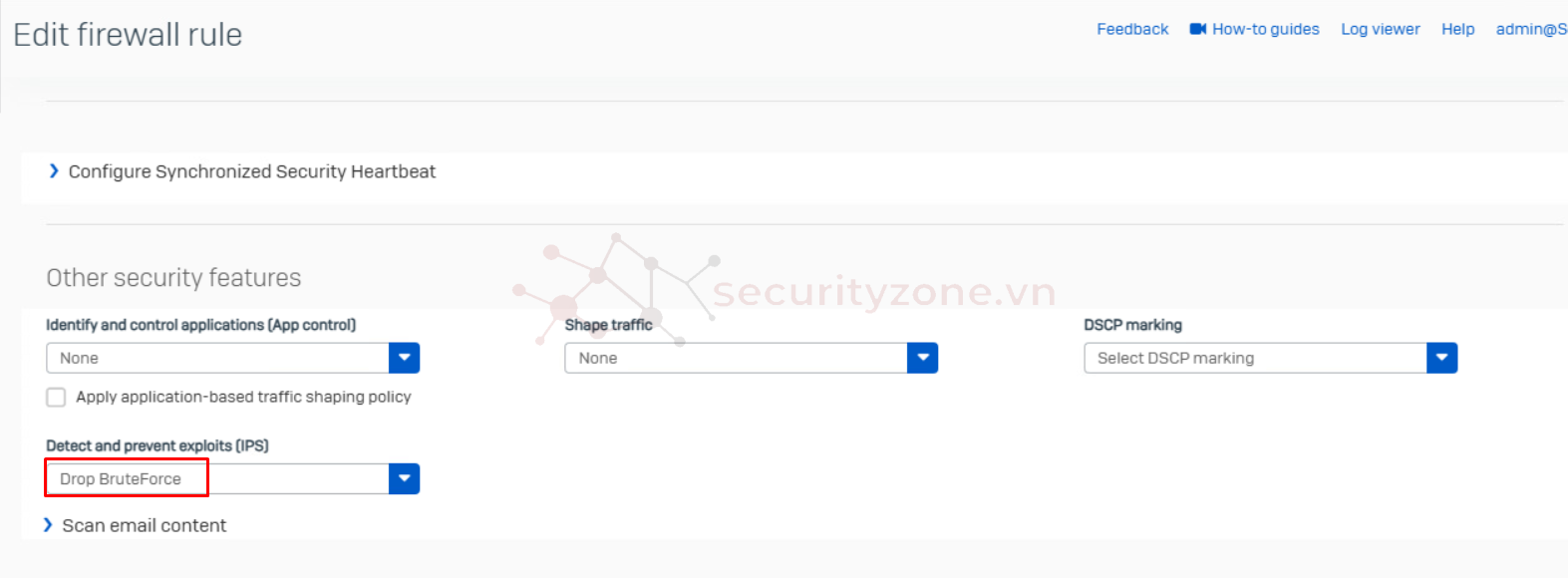

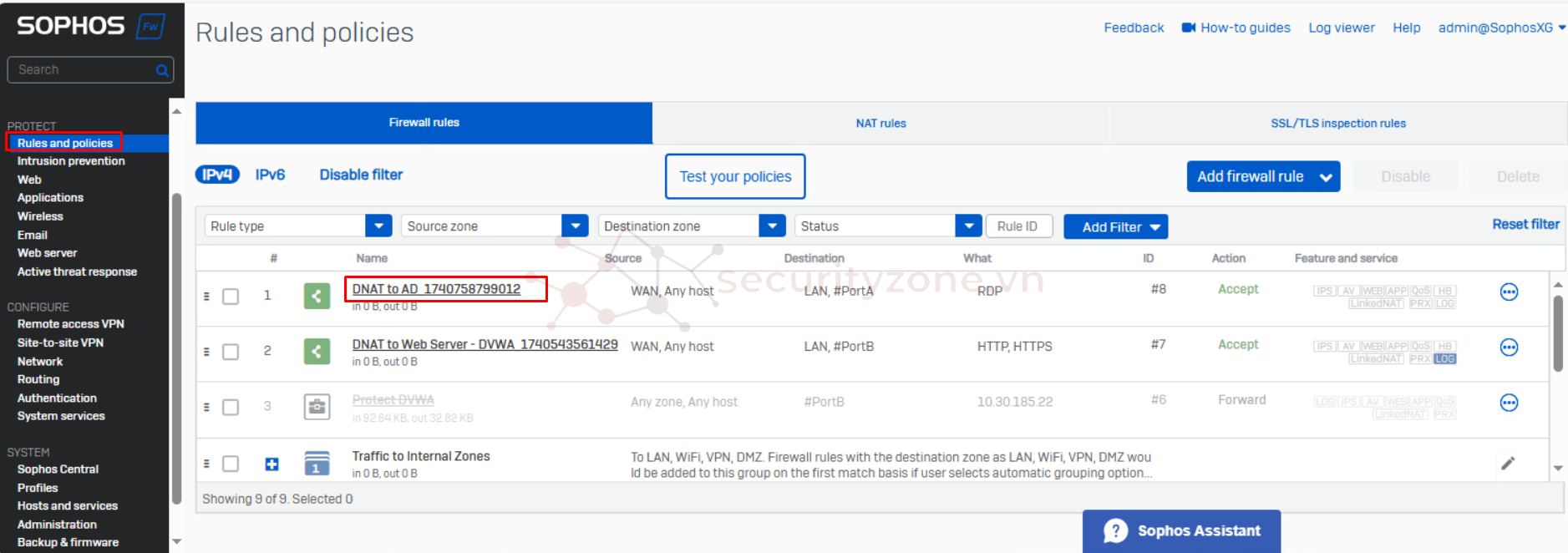

Bước 8: Thực hiện add IPS policy vào firewall rule NAT RDP của AD server

Quay lại mục Firewall rule và điều chỉnh Rule NAT RDP

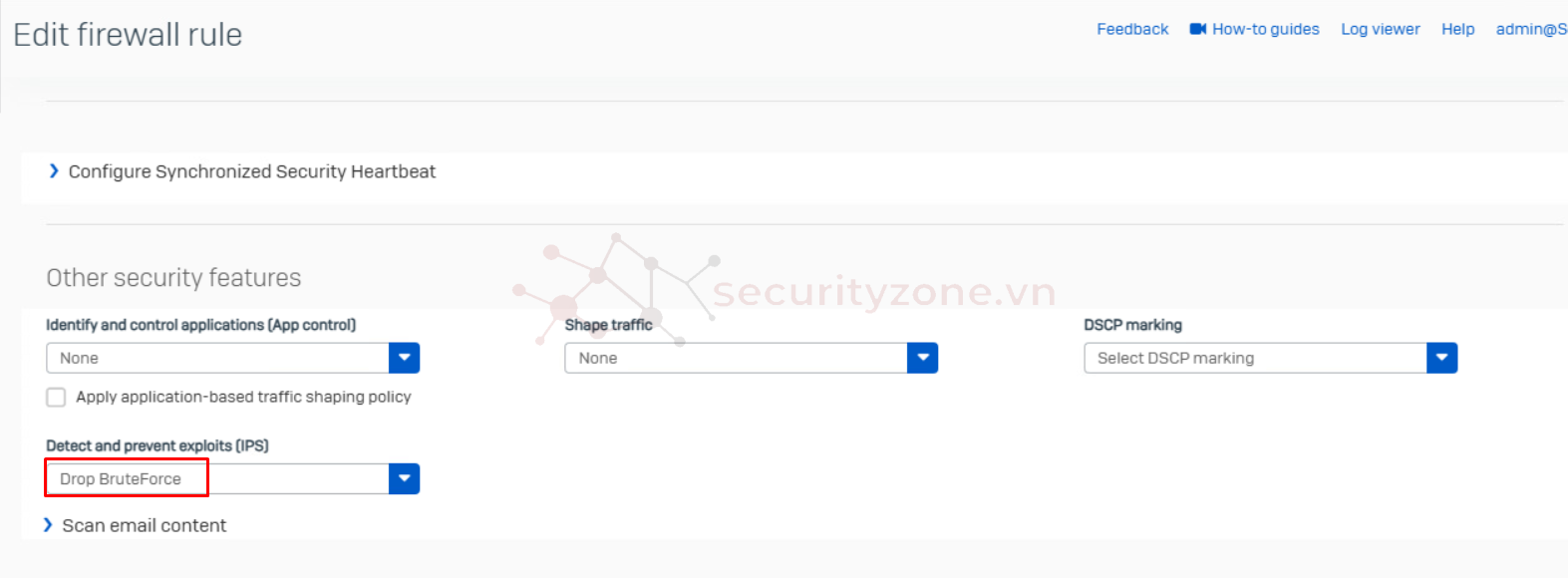

Bước 9: Ở mục Other security features > Detect and prevent exploits (IPS) > chọn Policy vừa tạo

Như vậy là đã hoàn thành xong việc cấu hình Policy để chặn tấn công Brute force dịch vụ RDP, bạn có thể kiểm tra bằng cách dùng tool trên Kali linux tấn công Brute force qua port RDP bằng công cụ Hydra,...

Cách hoạt động của IPS trên Sophos Firewall

IPS trên Sophos sử dụng chữ ký tấn công (signature-based detection) và phát hiện hành vi bất thường (behavior-based detection) để ngăn chặn các mối đe dọa.

- Chữ ký tấn công: So sánh lưu lượng mạng với một cơ sở dữ liệu chữ ký cập nhật để phát hiện các cuộc tấn công đã biết.

- Phát hiện hành vi bất thường: Phát hiện các mẫu lưu lượng đáng ngờ hoặc bất thường so với hoạt động mạng bình thường.

Bước 1: Để thực hiện được tạo policy drop tấn công Brute Force

Truy cập Intrusion prevention > IPS policies > Turn on

Bước 2: Sau khi bật lên chọn Add

Bước 3: Đặt tên sau đó ấn Save

Bước 4: Chọn IPS policies vừa tạo và ấn Edit

Bước 5: Chọn Add

Bước 6: Đặt tên cho rule, sau đó ở phần Smart filter nhập brute force, nhấn Enter để tìm kiểm, chọn Select all. Ở phần Action chọn Drop packet và chọn Save để lưu thông tin:

Bước 7: Chọn Save

Bước 8: Thực hiện add IPS policy vào firewall rule NAT RDP của AD server

Quay lại mục Firewall rule và điều chỉnh Rule NAT RDP

Bước 9: Ở mục Other security features > Detect and prevent exploits (IPS) > chọn Policy vừa tạo

Như vậy là đã hoàn thành xong việc cấu hình Policy để chặn tấn công Brute force dịch vụ RDP, bạn có thể kiểm tra bằng cách dùng tool trên Kali linux tấn công Brute force qua port RDP bằng công cụ Hydra,...

Đính kèm

-

1740758582863.png53.1 KB · Lượt xem: 0

1740758582863.png53.1 KB · Lượt xem: 0 -

1740758479398.png233.5 KB · Lượt xem: 0

1740758479398.png233.5 KB · Lượt xem: 0 -

1740758645104.png332.6 KB · Lượt xem: 0

1740758645104.png332.6 KB · Lượt xem: 0 -

1740758667026.png82.6 KB · Lượt xem: 0

1740758667026.png82.6 KB · Lượt xem: 0 -

1740758733661.png120.3 KB · Lượt xem: 0

1740758733661.png120.3 KB · Lượt xem: 0 -

1740758775674.png236 KB · Lượt xem: 0

1740758775674.png236 KB · Lượt xem: 0 -

1740758812322.png229.3 KB · Lượt xem: 0

1740758812322.png229.3 KB · Lượt xem: 0 -

1740758848162.png46.4 KB · Lượt xem: 0

1740758848162.png46.4 KB · Lượt xem: 0 -

1740758893565.png35.8 KB · Lượt xem: 0

1740758893565.png35.8 KB · Lượt xem: 0 -

1740758909044.png47.1 KB · Lượt xem: 0

1740758909044.png47.1 KB · Lượt xem: 0 -

1740758979982.png137.8 KB · Lượt xem: 0

1740758979982.png137.8 KB · Lượt xem: 0 -

1740759838393.png112.8 KB · Lượt xem: 0

1740759838393.png112.8 KB · Lượt xem: 0

Bài viết liên quan

Được quan tâm

Bài viết mới