I. SWITCH LAYER 2

II. SỰ KHÁC NHAU GIỮA SWITCH LAYER 2 VÀ 3

III. VLAN, TRUNK, ACCESS

IV. MÔ HÌNH

V. LỆNH

I. SWITCH LAYER 2

1. Giới thiệu

Switch Layer 2 hoạt động chủ yếu ở Lớp 2 (Data Link Layer) của mô hình OSI và sử dụng địa chỉ MAC (Media Access Control) để chuyển tiếp khung dữ liệu (frames) giữa các thiết bị trong cùng một mạng LAN. Thiết bị này duy trì một bảng MAC để xác định địa chỉ MAC của thiết bị đích và chỉ chuyển tiếp khung đến cổng phù hợp, mà không hiểu các địa chỉ IP hoặc thực hiện định tuyến giữa các mạng khác nhau. Switch Layer 2 được sử dụng chủ yếu trong các mạng LAN để kết nối các thiết bị như máy tính, máy in, và máy chủ. Nó còn có khả năng tạo VLANs (Virtual LANs) và hỗ trợ các giao thức như Spanning Tree Protocol (STP) để tránh vòng lặp mạng.

2. Cách hoạt động

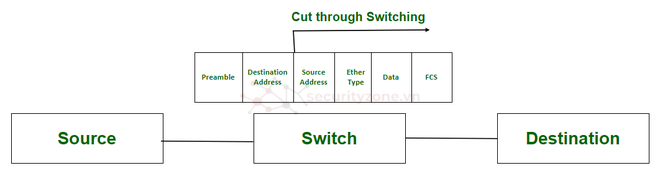

Cut-Through Switching

- Switch bắt đầu chuyển tiếp frame ngay sau khi nó đọc được địa chỉ MAC đích, không chờ đợi toàn bộ frame được nhận.

- Ưu điểm: Tốc độ nhanh, độ trễ thấp.

- Nhược điểm: Có thể chuyển tiếp các frame bị lỗi vì không kiểm tra toàn bộ dữ liệu trước khi chuyển tiếp.

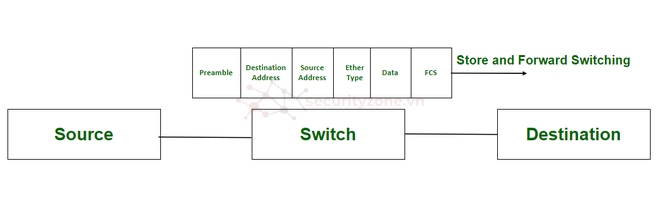

- Switch đợi toàn bộ frame được nhận, sau đó kiểm tra lỗi (bằng cách tính toán FCS - Frame Check Sequence) trước khi chuyển tiếp frame đó.

- Ưu điểm: Đảm bảo rằng chỉ các frame không lỗi mới được chuyển tiếp, cải thiện độ tin cậy.

- Nhược điểm: Độ trễ cao hơn do phải đợi toàn bộ frame.

- Đây là sự kết hợp giữa cut-through và store-and-forward. Switch sẽ đợi đến khi nhận được 64 bytes (nếu bé hơn sẽ đánh rớt) đầu tiên của frame trước khi bắt đầu chuyển tiếp.

- Lý do là phần lớn các lỗi mạng xảy ra trong 64 bytes đầu tiên của frame.

- Ưu điểm: Giảm khả năng chuyển tiếp frame lỗi so với cut-through và có độ trễ thấp hơn store-and-forward.

- Nhược điểm: Độ trễ cao hơn cut-through nhưng thấp hơn store-and-forward.

II. SỰ KHÁC NHAU GIỮA SWITCH LAYER 2 VÀ 3

Switch Layer 2:

- Chuyển tiếp dữ liệu dựa trên địa chỉ MAC.

- Hoạt động trong cùng một mạng con hoặc VLAN.

- Không thực hiện định tuyến IP.

- Chuyển tiếp dữ liệu dựa trên địa chỉ IP.

- Có khả năng định tuyến giữa các mạng con hoặc VLAN khác nhau.

- Hỗ trợ các tính năng mạng nâng cao như DHCP và NAT.

III. VLAN, TRUNK, ACCESS

1. Vlan

VLAN (Virtual Local Area Network) là một công nghệ mạng giúp chia một mạng vật lý thành nhiều mạng logic khác nhau. Nó giúp tách biệt lưu lượng mạng, tăng cường bảo mật, và cải thiện hiệu suất mạng bằng cách nhóm các thiết bị theo các tiêu chí logic, không phụ thuộc vào vị trí vật lý của chúng.

Là một kết nối mạng cho phép truyền tải dữ liệu của nhiều VLAN qua cùng một liên kết vật lý, sử dụng thẻ VLAN để phân biệt dữ liệu thuộc về VLAN nào. Điều này giúp tiết kiệm số lượng cổng và kết nối, đồng thời đơn giản hóa việc quản lý và mở rộng mạng.

Access port là cổng trên switch dùng để kết nối các thiết bị cuối vào một VLAN cụ thể, không có thẻ VLAN trong dữ liệu. Nó đơn giản hóa việc cấu hình mạng cho các thiết bị đầu cuối.

2. Trunk

Là một kết nối mạng cho phép truyền tải dữ liệu của nhiều VLAN qua cùng một liên kết vật lý, sử dụng thẻ VLAN để phân biệt dữ liệu thuộc về VLAN nào. Điều này giúp tiết kiệm số lượng cổng và kết nối, đồng thời đơn giản hóa việc quản lý và mở rộng mạng.

3. Access

Access port là cổng trên switch dùng để kết nối các thiết bị cuối vào một VLAN cụ thể, không có thẻ VLAN trong dữ liệu. Nó đơn giản hóa việc cấu hình mạng cho các thiết bị đầu cuối.

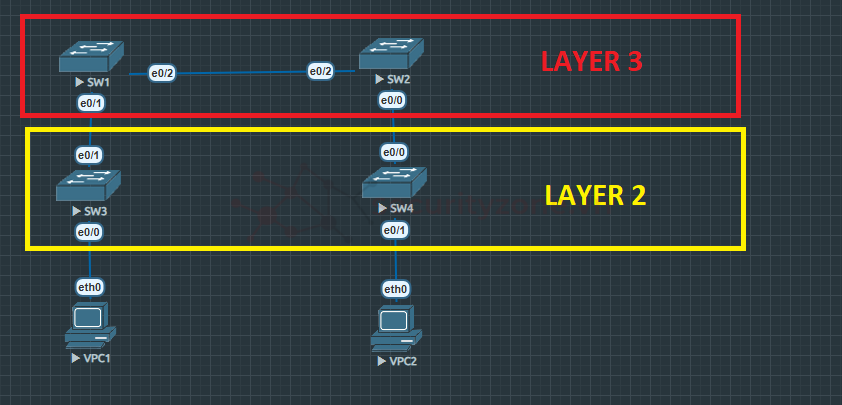

IV. MÔ

V. LỆNH

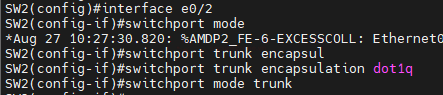

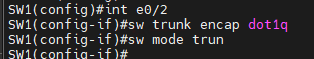

Trunk giữa SW1 và SW2

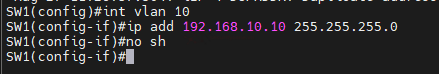

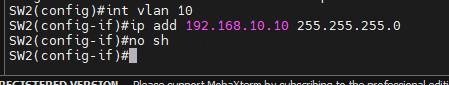

Tạo cổng Vlan 10 trên SW1 và SW2

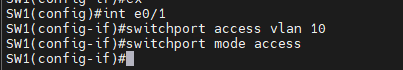

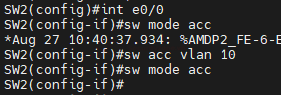

Cho switch layer 3 access xuống switch layer 2

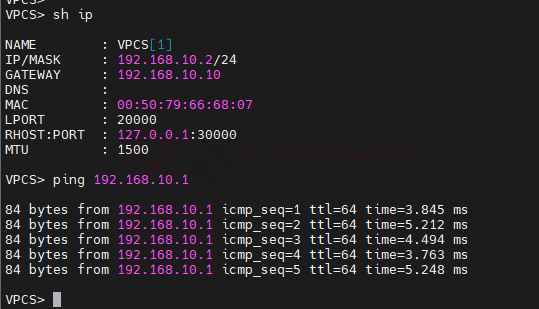

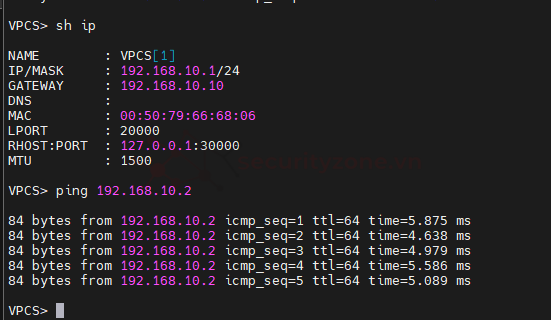

Cấu hình IP cho 2 vpc và ping với nhau

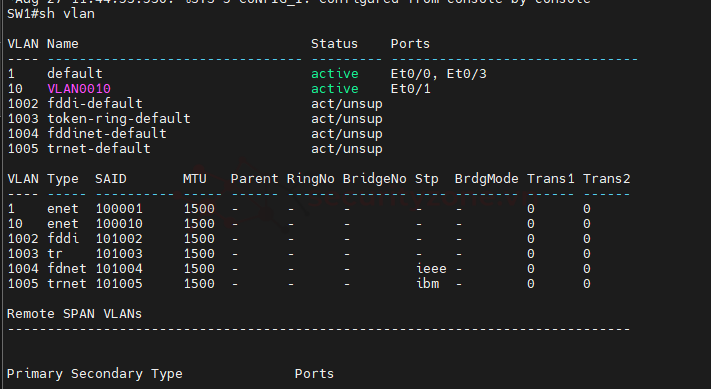

Kiểm tra Vlan trên SW1

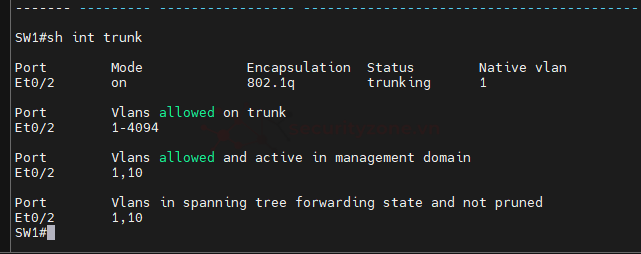

Kiểm tra trunk

Mong bài viết hữu ích.

Last edited: