Trong bài viết này mình sẽ hướng dẫn các bạn cấu hình IP Interface, Static Route và Policy ACL cơ bản cho thiết bị Cisco FTD thông qua Cisco FDM.

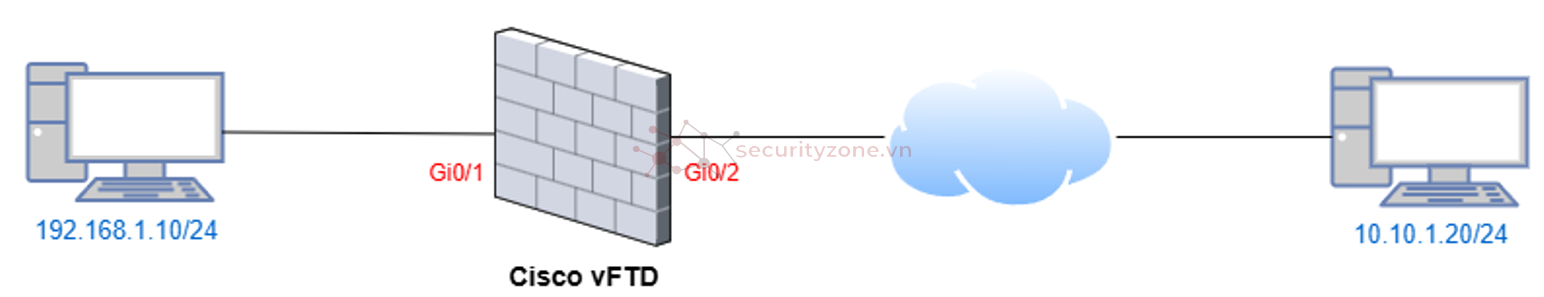

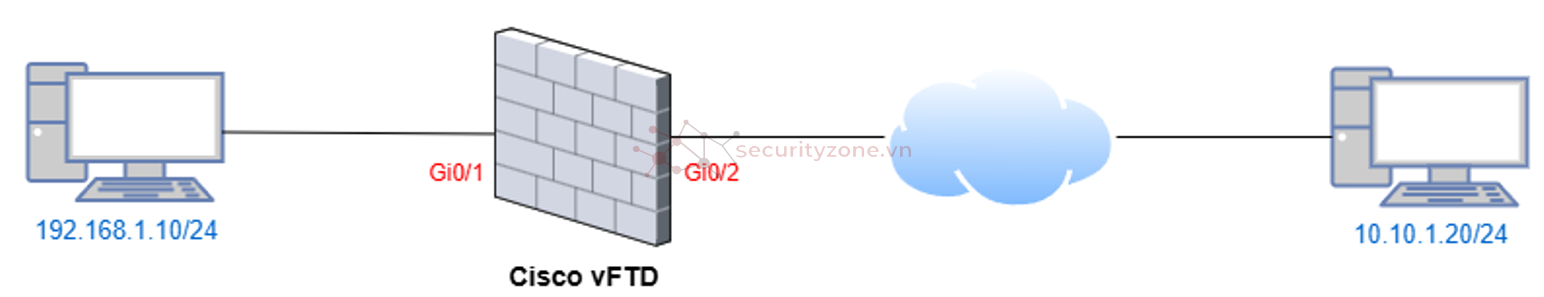

Trong bài hướng dẫn này mình sẽ sử dụng mô hình như sau:

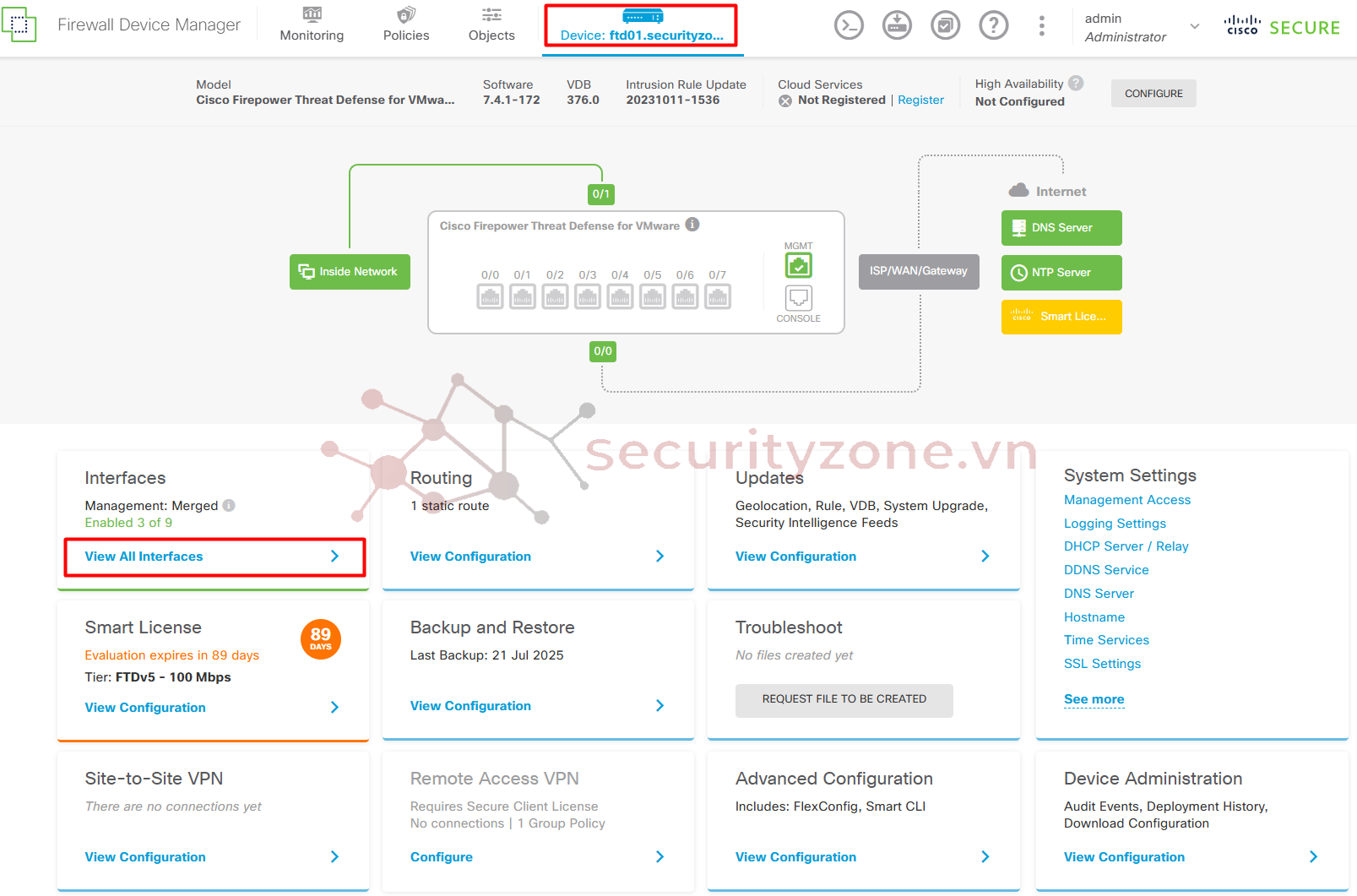

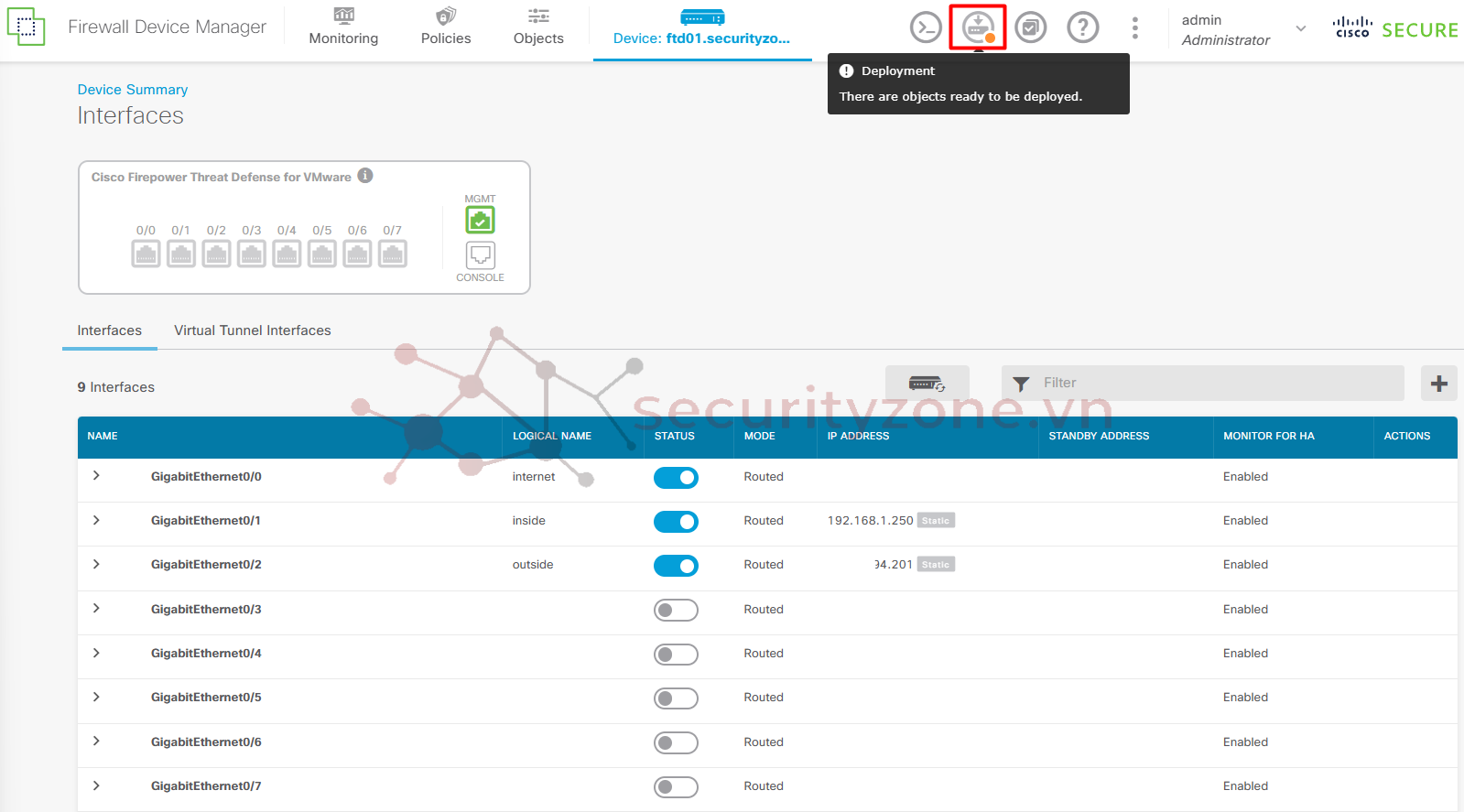

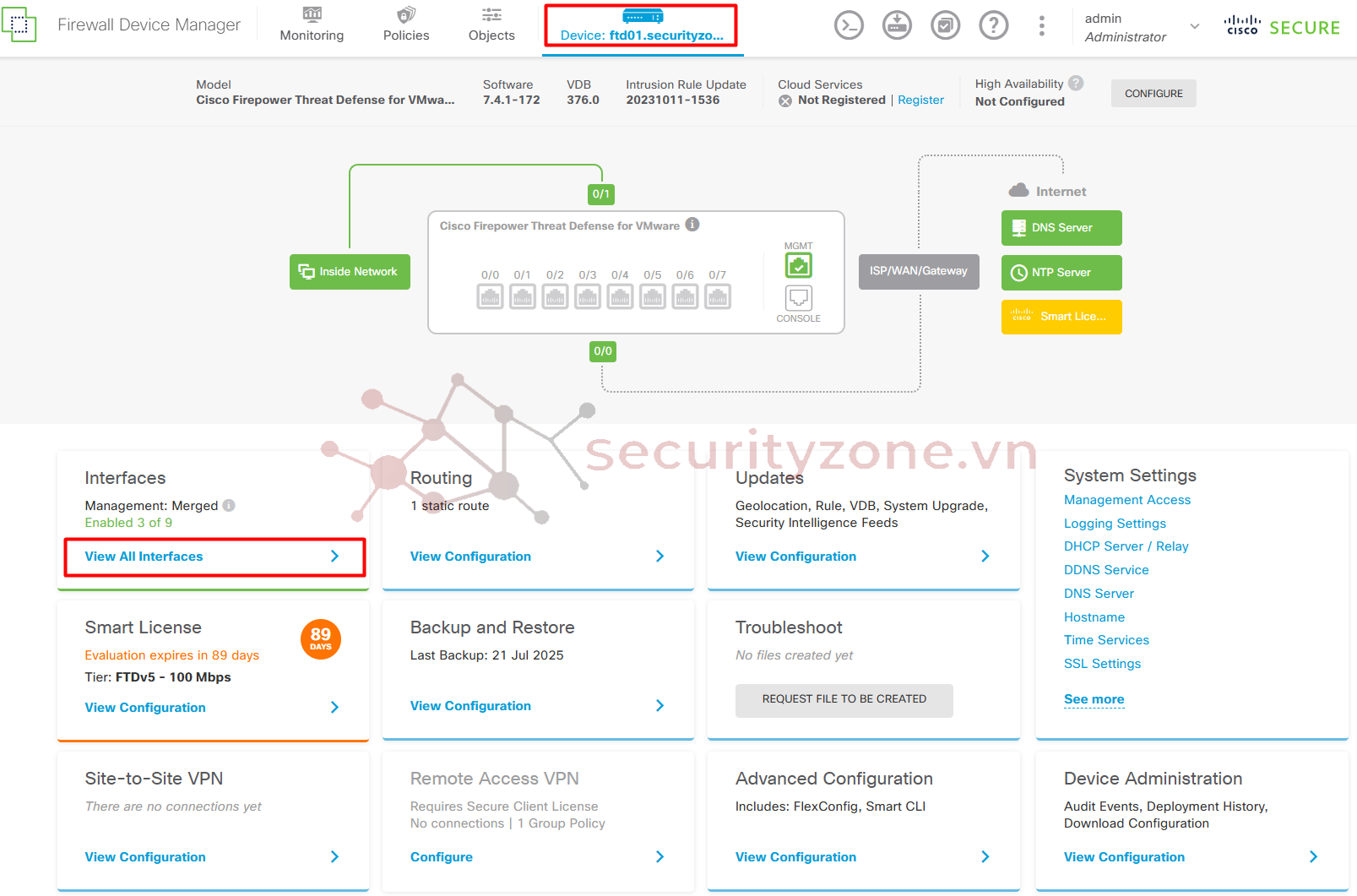

Bước 1: Truy cập vào Cisco vFTD thông qua giao diện Cisco FDM, vào phần Device > Interfaces > View All Interface:

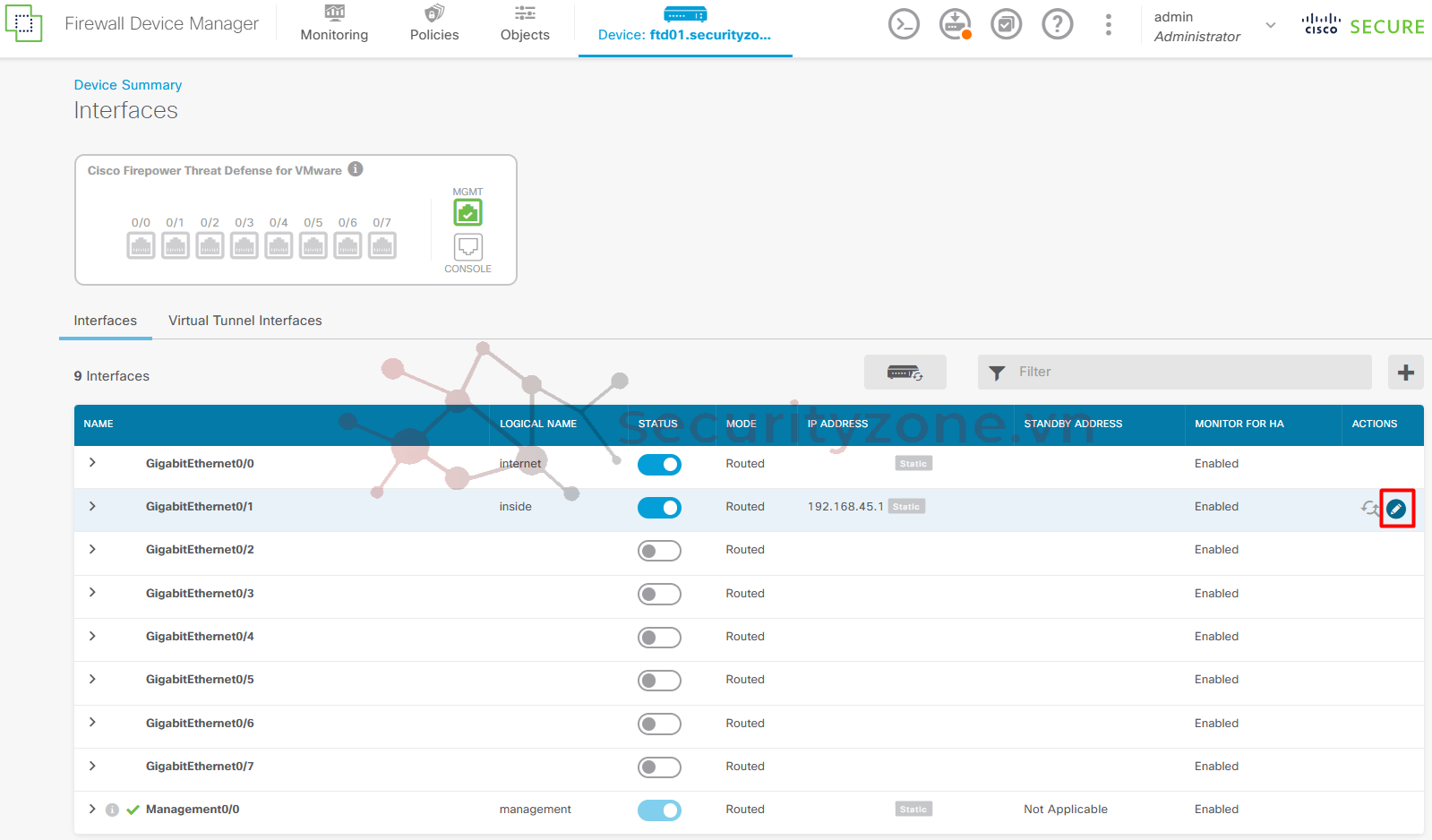

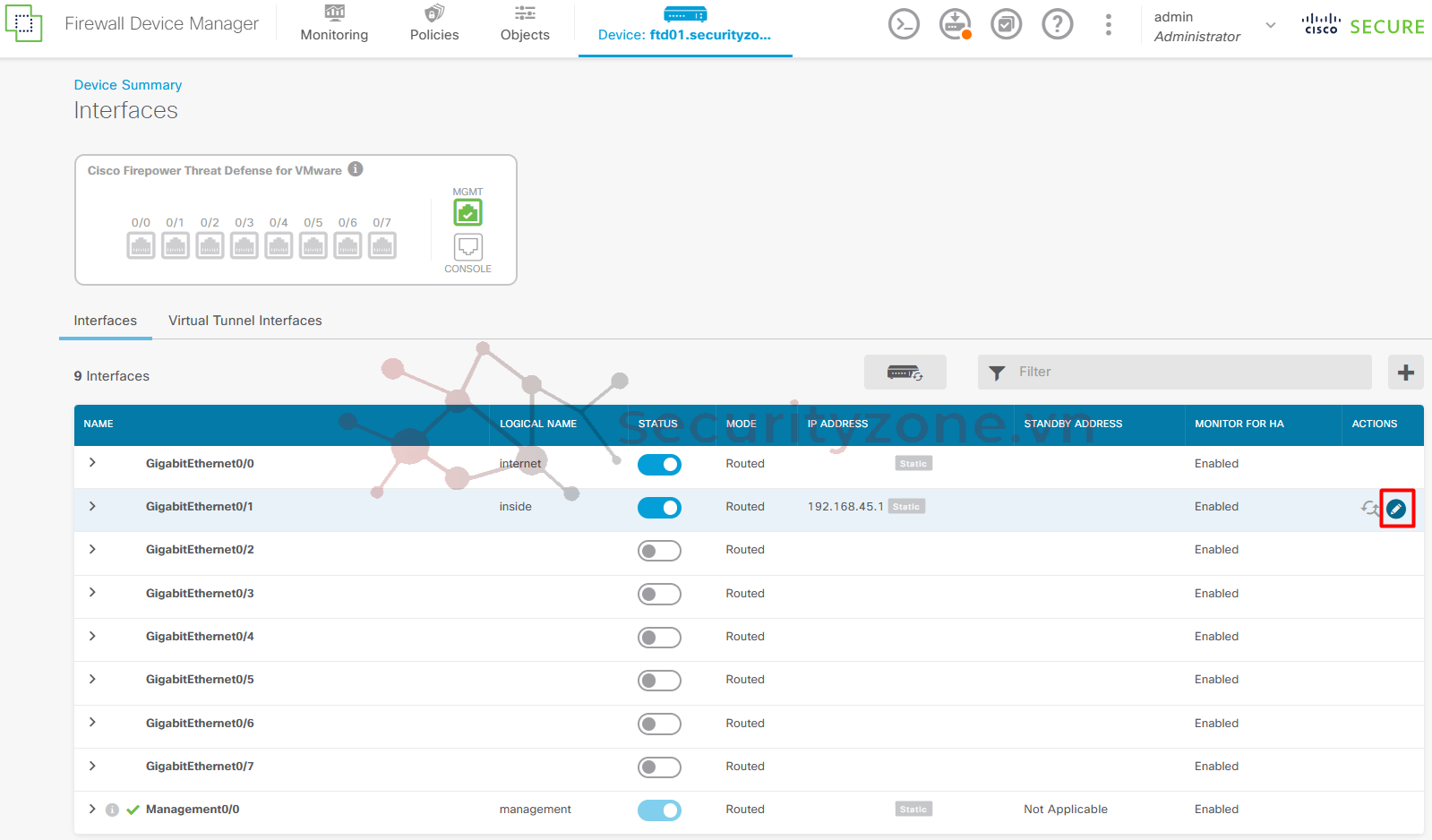

Bước 2: Chọn Edit cổng GigabitEthernet0/1:

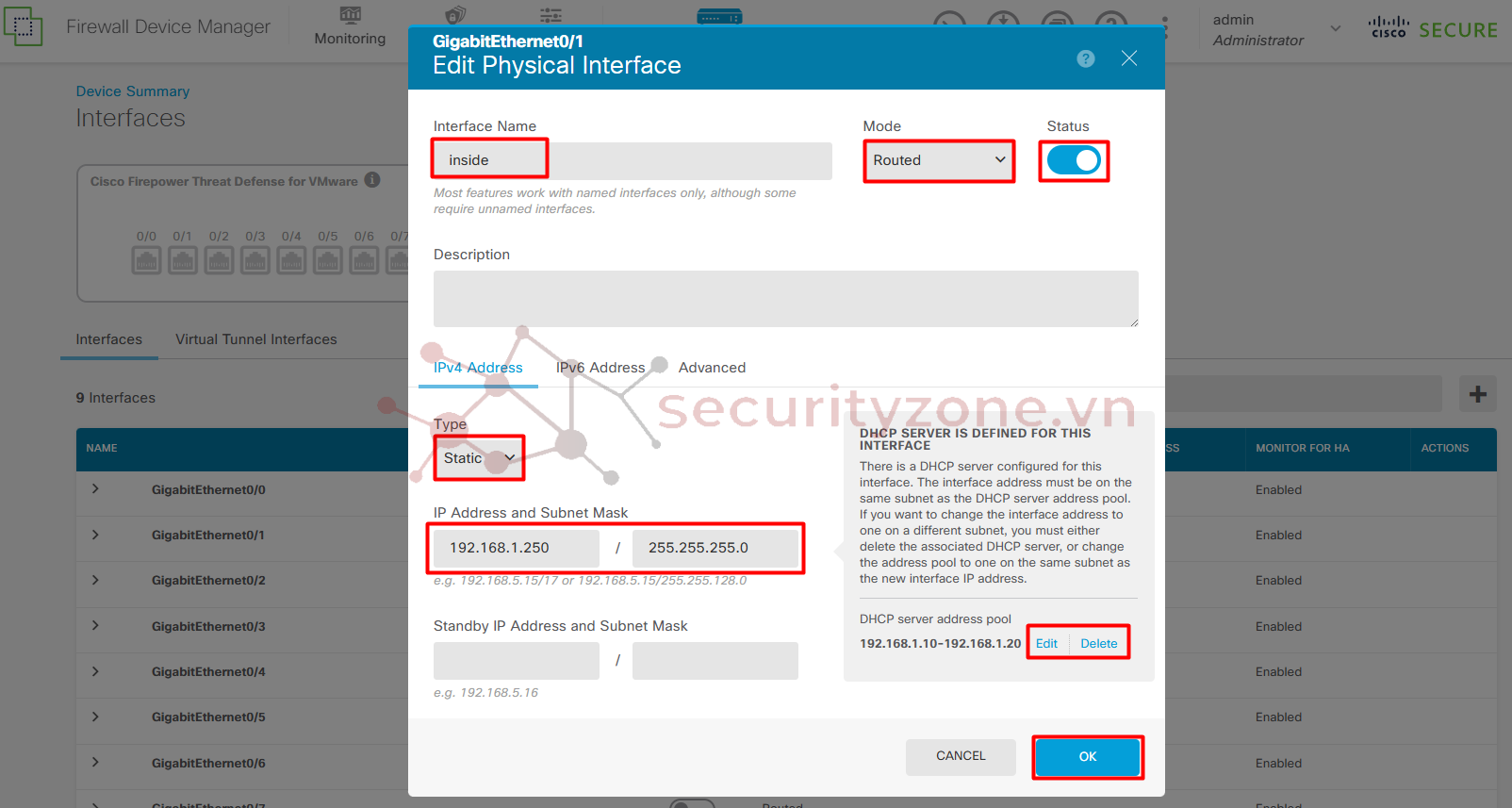

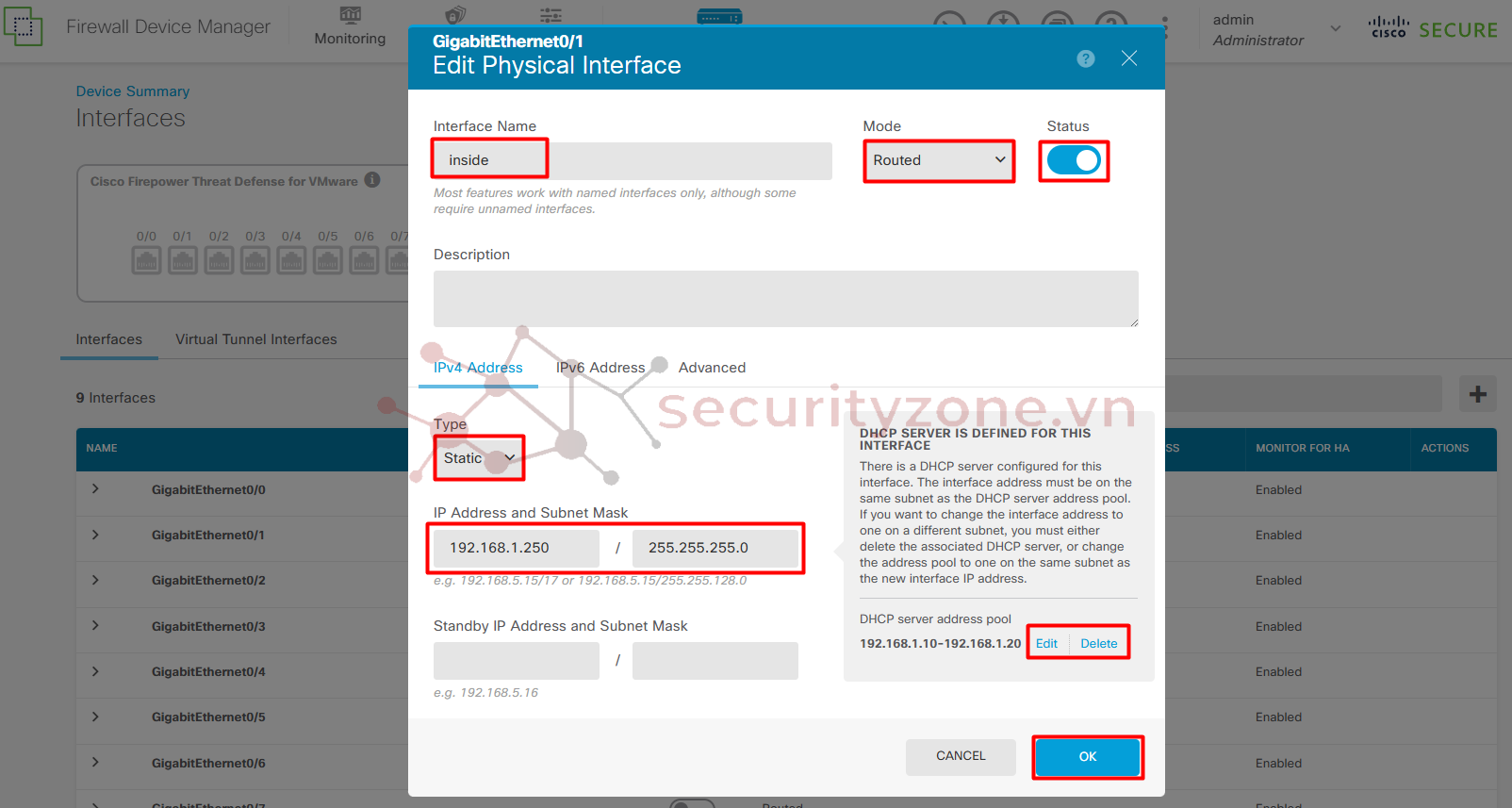

Bước 3: Cấu hình các thông tin cho cổng bao gồm:

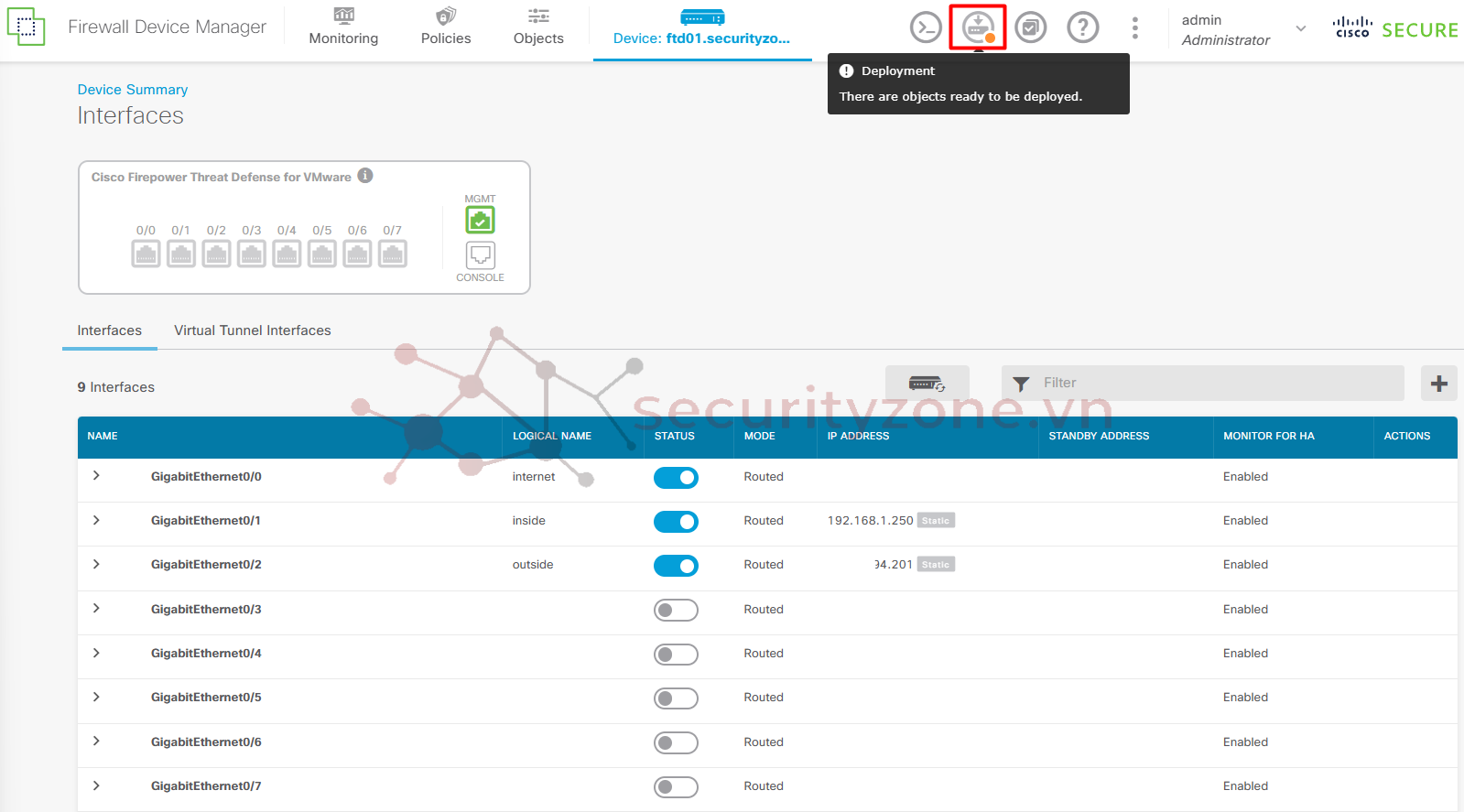

Bước 4: Cấu hình tương tự cho cổng GigabitEthernet0/2. Sau đó chọn Deployment:

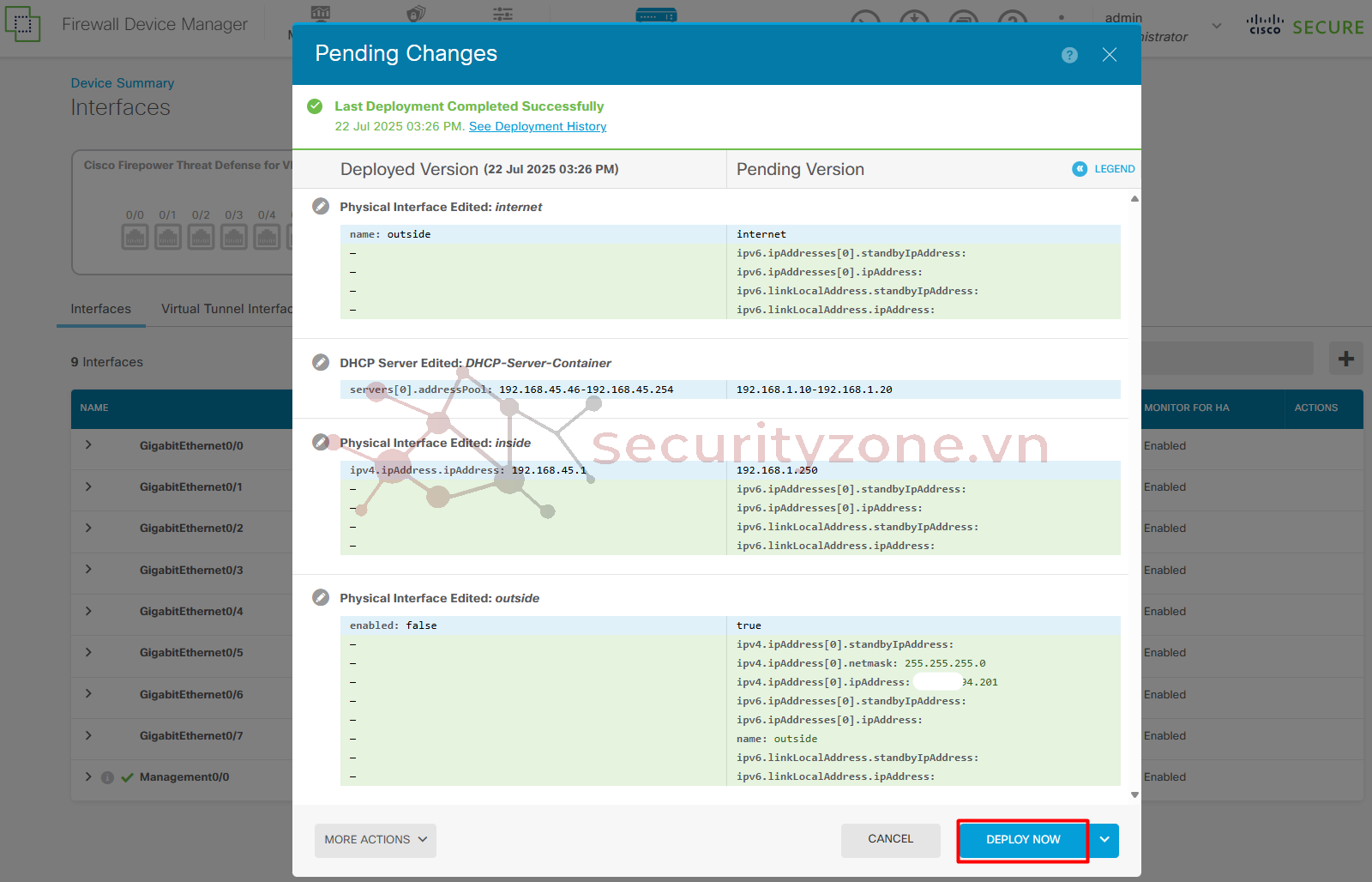

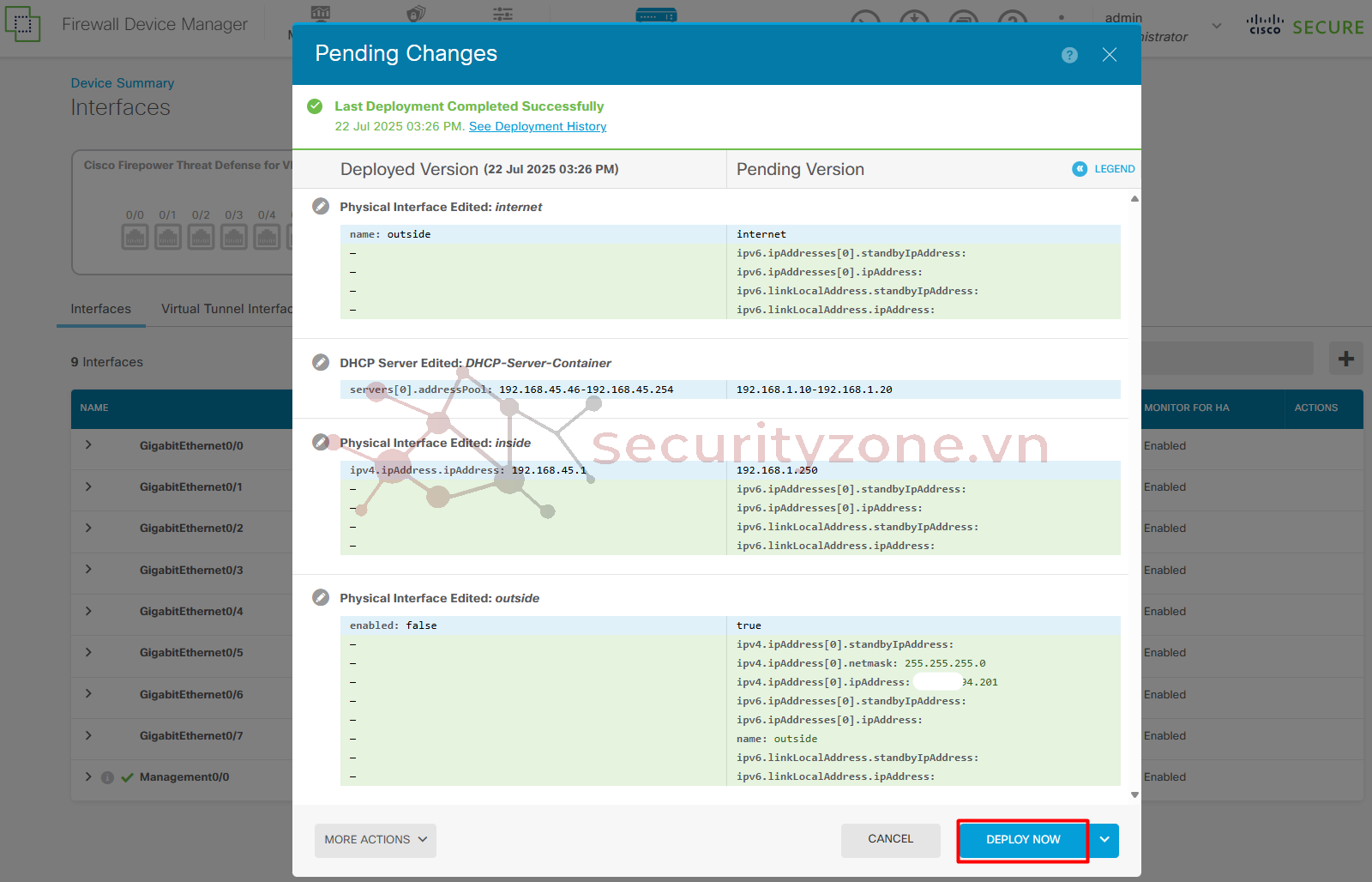

Bước 5: Chọn Deploy Now để áp dụng và lưu lại những cấu hình vừa rồi:

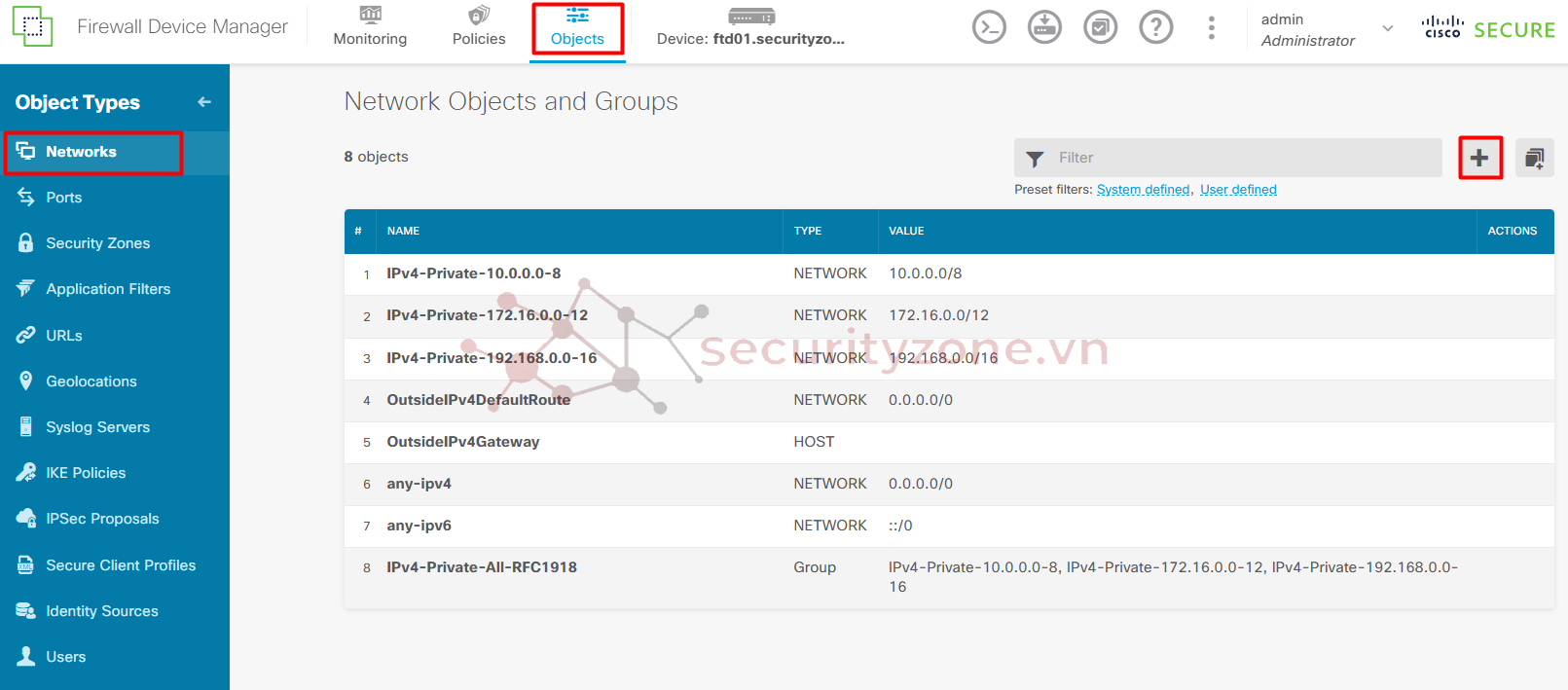

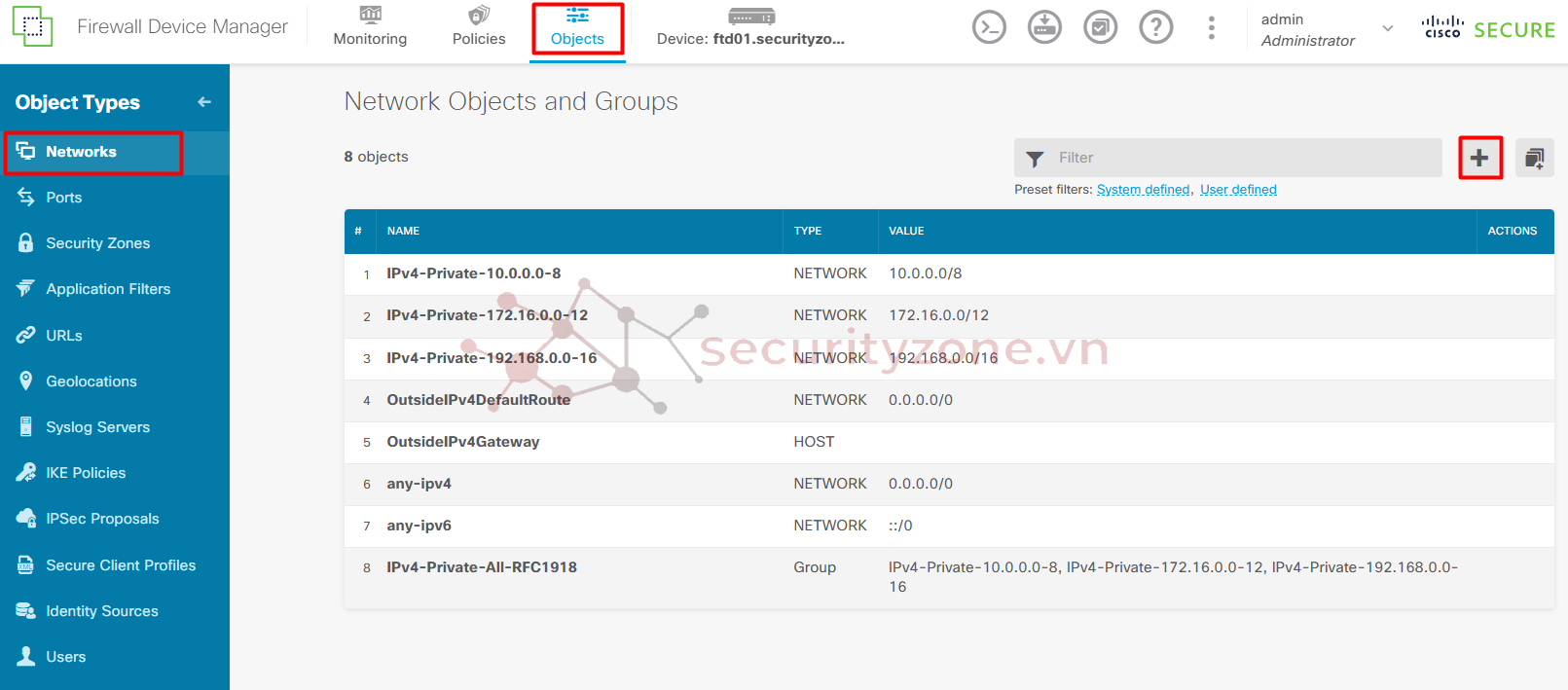

Bước 6: Tiếp theo ta sẽ cấu hình các Objects cho các Host và Network sử dụng trong bài Lab. Vào phần Objects > Networks > Add Network:

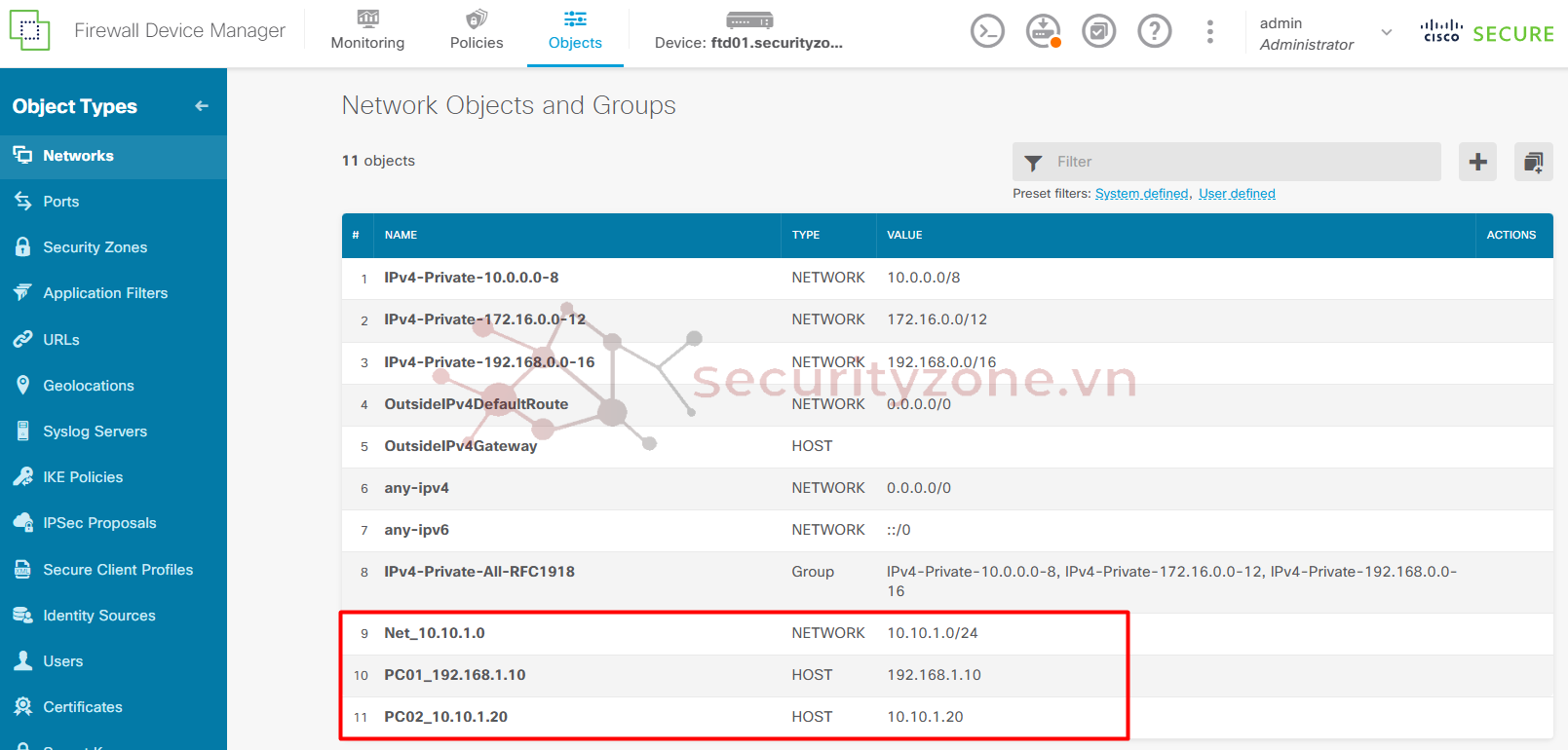

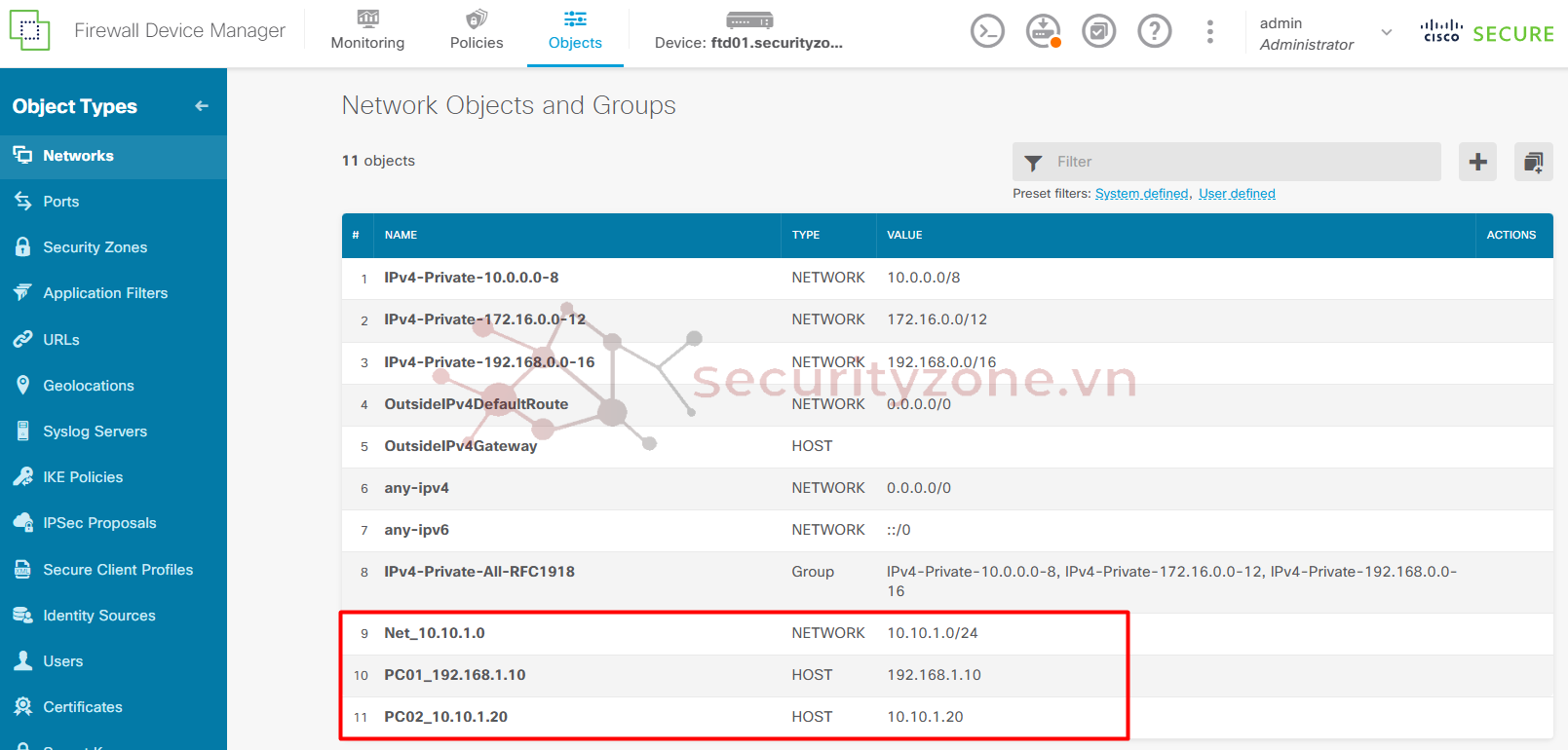

Tiến hành cấu hình các Objects cho 2 PC trong mô hình, Network 10.10.1.0/24. Sau đó chọn Deployment > Deploy Now để áp dụng cấu hình.

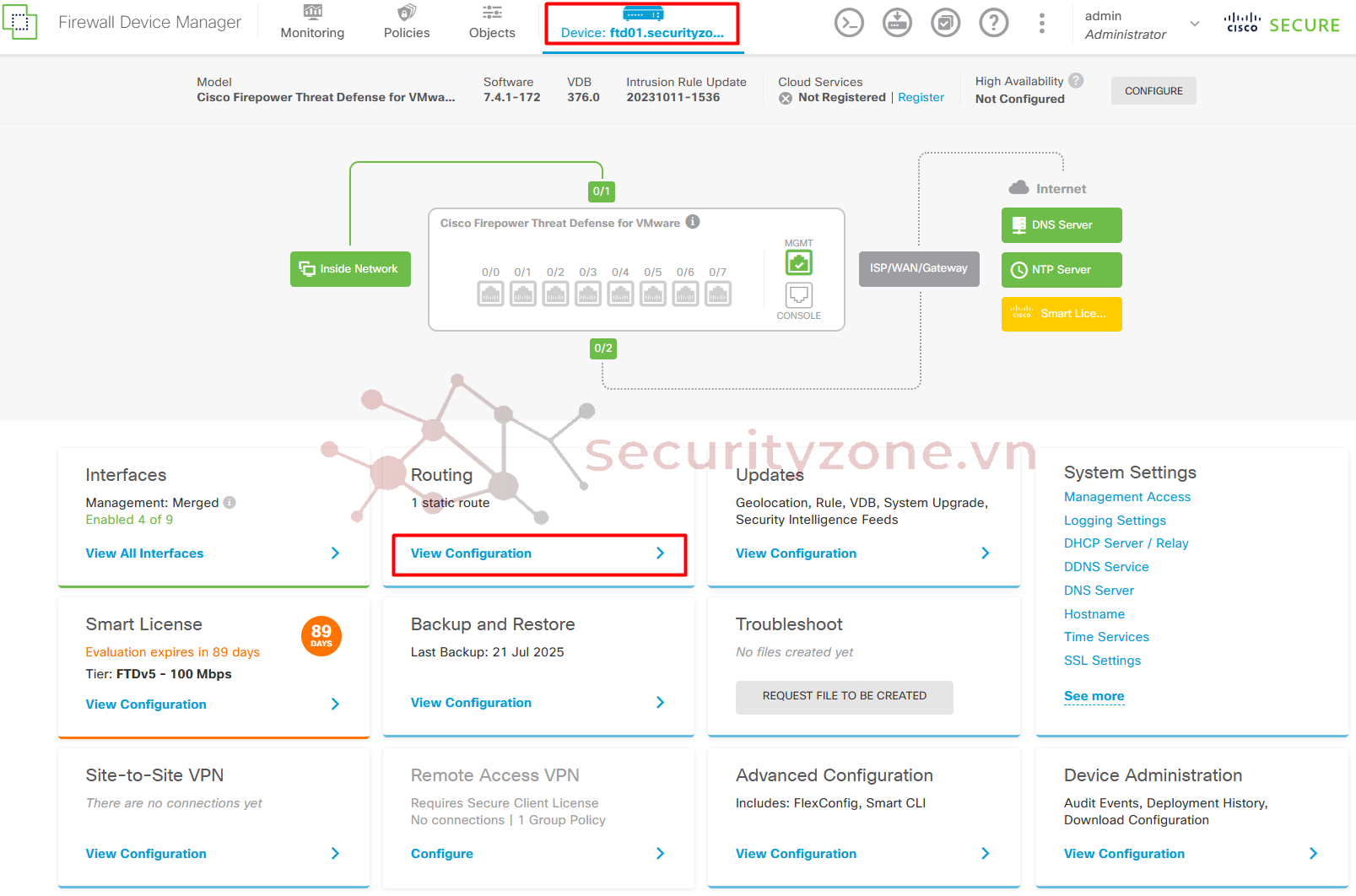

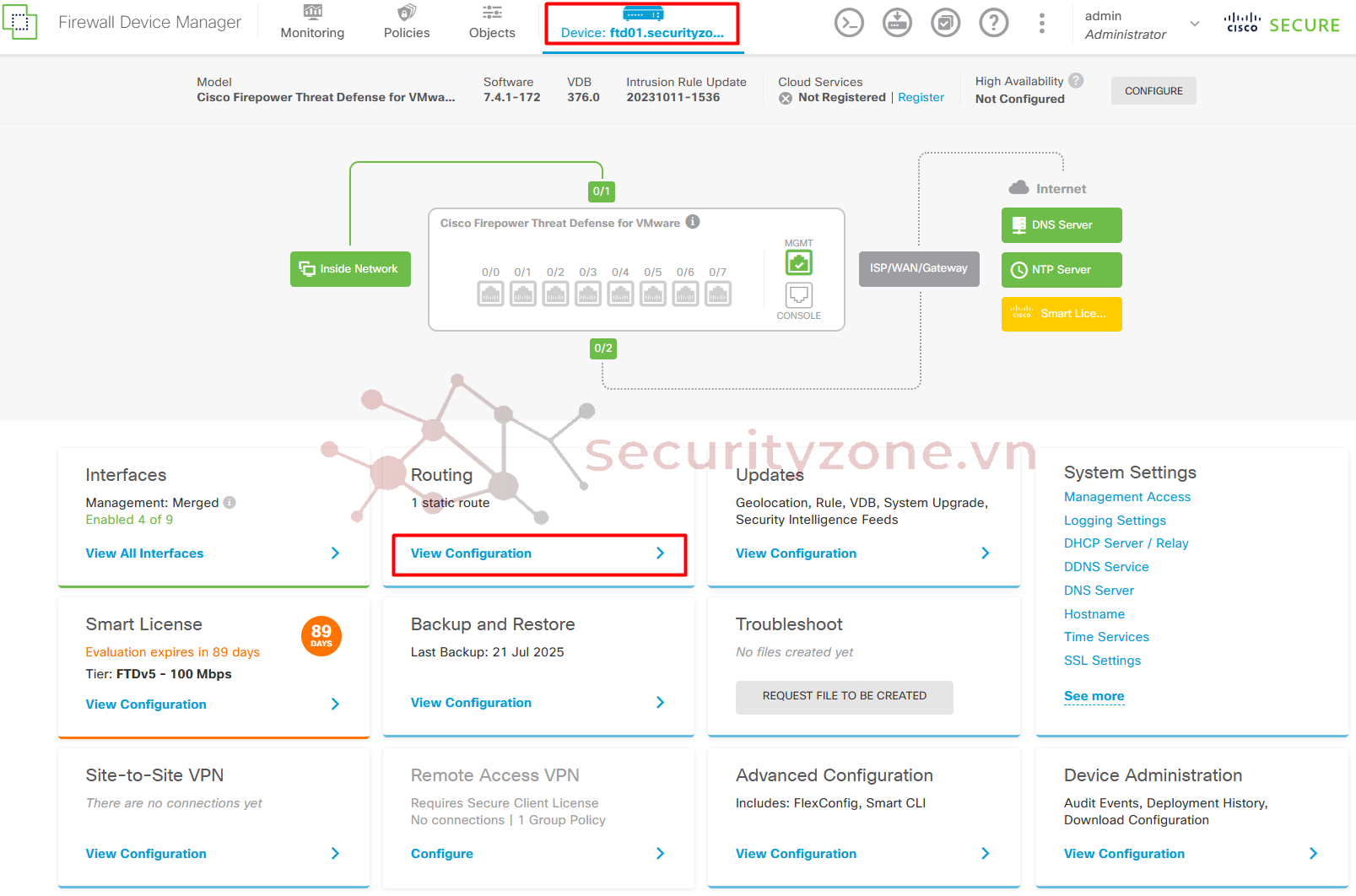

Bước 7: Để cấu hình Static Route cho hệ thống, vào phần Device > Routing > View Configuration:

Bước 8: Ở mục Static Routing chọn Add Static Route:

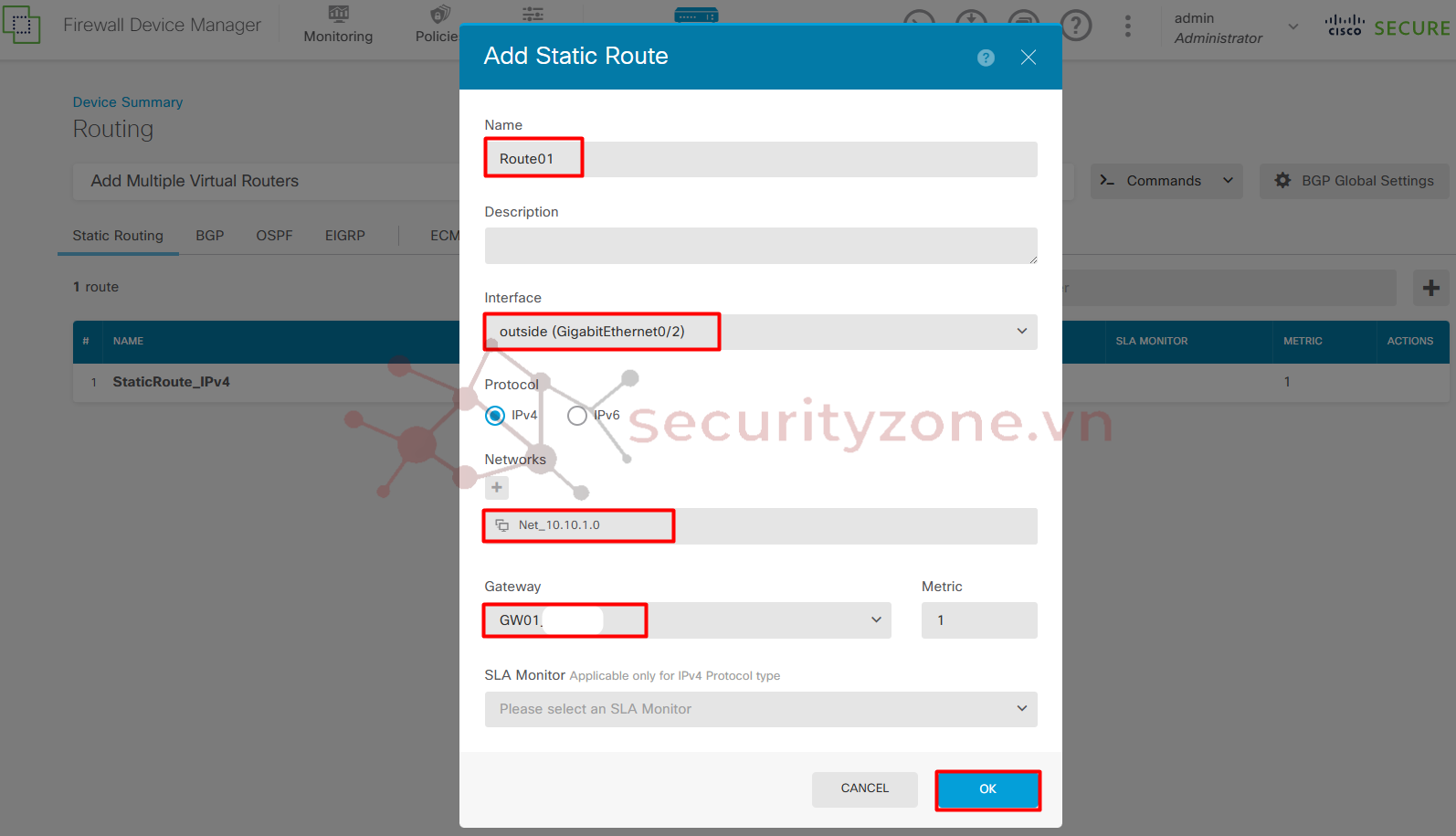

Bước 8: Cấu hình thông tin Static Route:

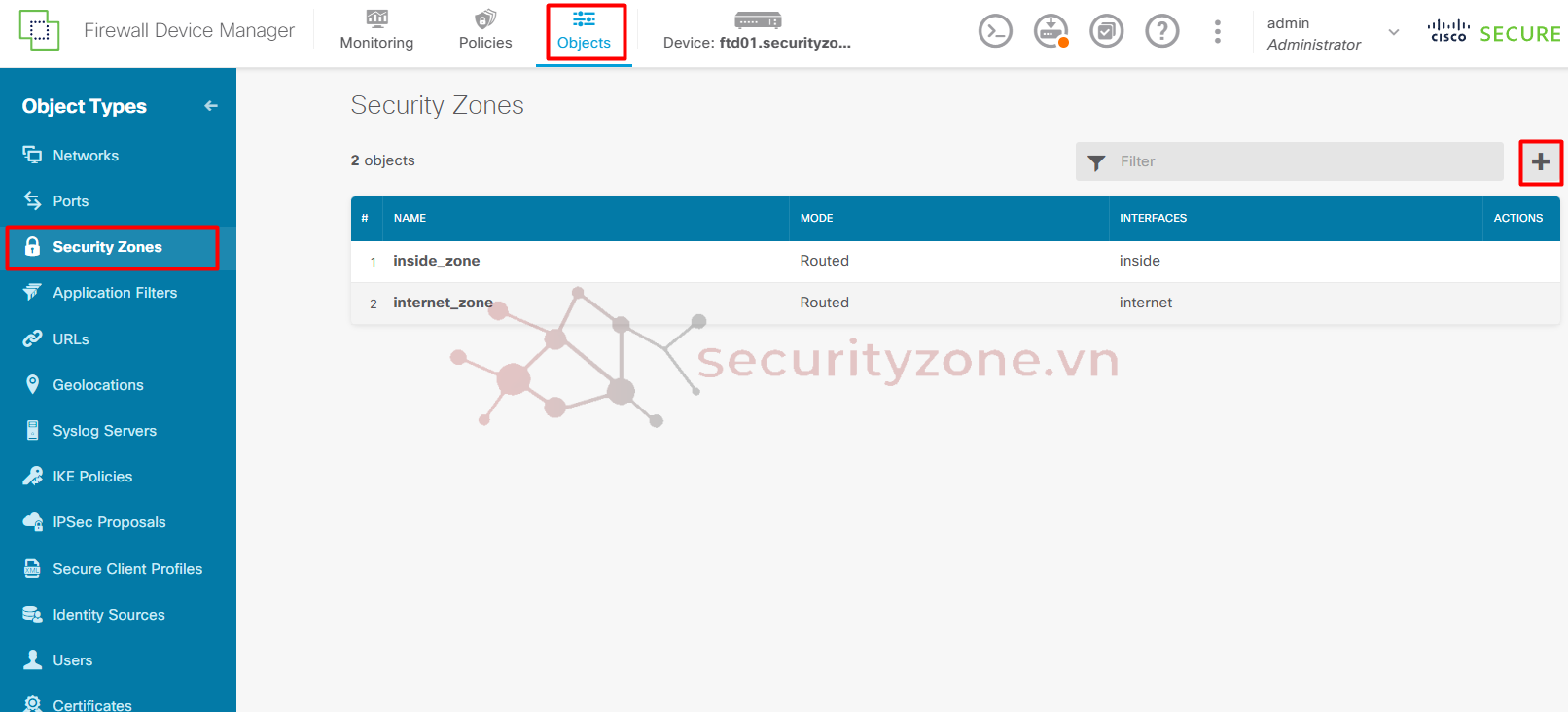

Bước 9: Tiếp theo cần cấu hình Security zones cho các lớp mạng. Vào phần Objects > Security Zones. Ở đây bạn sẽ thấy hệ thống đã có sẵn các Zones mặc định tương ứng với interface Gi0/0 (internet_zone) và Gi0/1 (inside_zone), bạn chọn Add Security Zone để tạo Zone cho cổng Gi0/2:

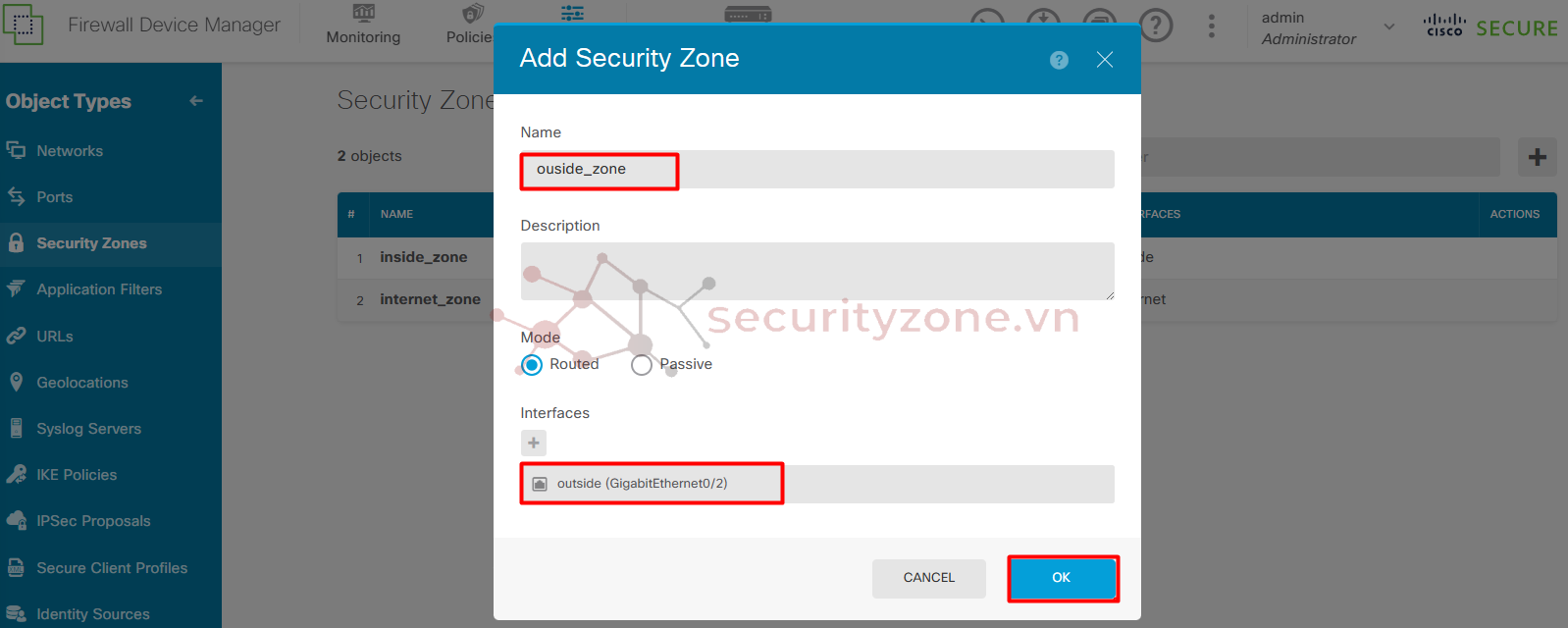

Đặt tên và chọn Interface Gi0/2, chọn OK sau đó chọn Deployment để áp dụng cấu hình:

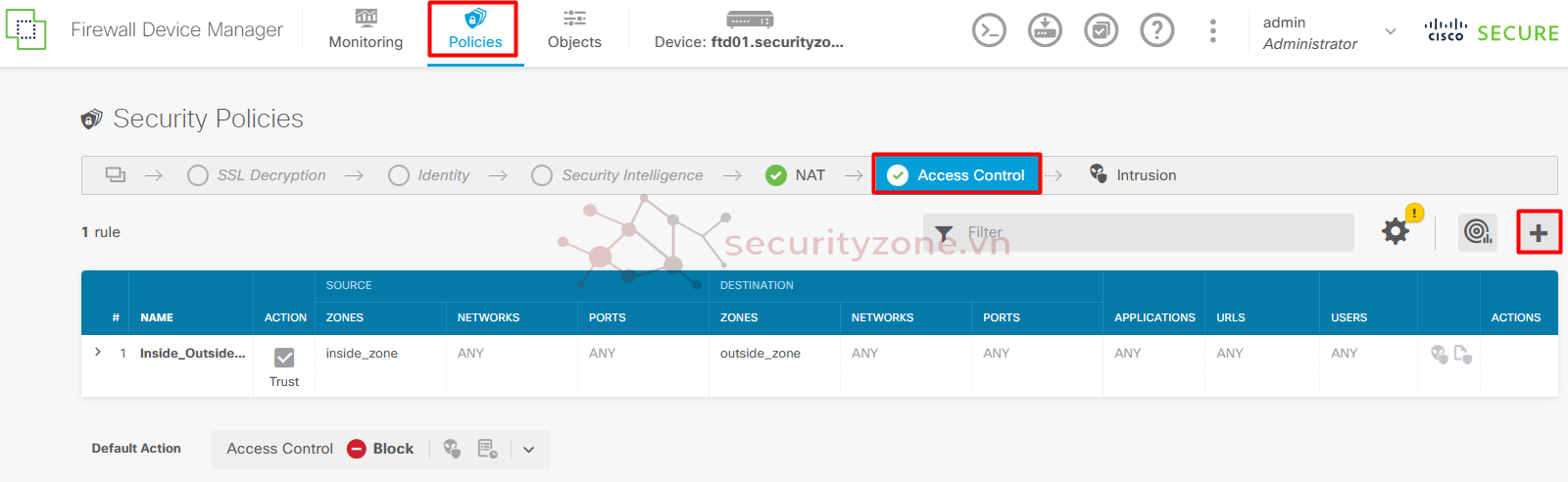

Bước 10: Tiếp theo cần cấu hình Policy cho phép kết nối ICMP giữa 2 PC với nha. Vào phần Policies > Access Control > Add Rule:

Bước 11: Tiến hành cấu hình thông tin cho Access Rule:

1. Mô hình

Trong bài hướng dẫn này mình sẽ sử dụng mô hình như sau:

- Cisco vFTD đóng vai trò Gateway cho lớp mạng 192.168.1.0/24

- Yêu cầu: Cấu hình Static route và Policy cho phép 2 PC trong mô hình có thể gửi và nhận gói tin ICMP nhưng PC bên ngoài (10.10.1.20/24) không thể SSH vào lớp mạng nội bộ của Cisco vFTD.

2. Cấu hình

Bước 1: Truy cập vào Cisco vFTD thông qua giao diện Cisco FDM, vào phần Device > Interfaces > View All Interface:

Bước 2: Chọn Edit cổng GigabitEthernet0/1:

Bước 3: Cấu hình các thông tin cho cổng bao gồm:

- Interface Name: Đặt tên local cho cổng, tên này là độc nhất giữa các cổng trên cùng 1 thiết bị Cisco FTD

- Mode: Có 2 mode có thể cấu hình trên Interface của Cisco vFTD là Routed (cho phép định tuyến Layer 3 với một IP định danh cho cổng) và Passive (đưa cổng về dạng giao diện thụ động giám sát lưu lượng đường truyền qua mạng thông qua SPAN hoặc Mirror Port trên Switch). Mình sẽ chọn Routed nhé.

- Status: Bật hoặc tắt trạng thái hoặc động của cổng.

- Type: Nếu bạn chọn Mode Routed, thì ở đây bạn sẽ có thể cấu hình IPv4 cho cổng với 3 tùy chọn là Static, DHCP hoặc PPPoE. Mình sẽ chọn là Static, tiến hành đặt IP cho cổng tại mục IP Address and Subnet Mask. Bạn có thể sẽ thấy tùy chọn DHCP Server, bạn có cấu hình tính năng DHCP cho cổng bằng cách chọn Edit hoặc xóa cấu hình bằng cách chọn Delete.

Bước 4: Cấu hình tương tự cho cổng GigabitEthernet0/2. Sau đó chọn Deployment:

Bước 5: Chọn Deploy Now để áp dụng và lưu lại những cấu hình vừa rồi:

Bước 6: Tiếp theo ta sẽ cấu hình các Objects cho các Host và Network sử dụng trong bài Lab. Vào phần Objects > Networks > Add Network:

Tiến hành cấu hình các Objects cho 2 PC trong mô hình, Network 10.10.1.0/24. Sau đó chọn Deployment > Deploy Now để áp dụng cấu hình.

Bước 7: Để cấu hình Static Route cho hệ thống, vào phần Device > Routing > View Configuration:

Bước 8: Ở mục Static Routing chọn Add Static Route:

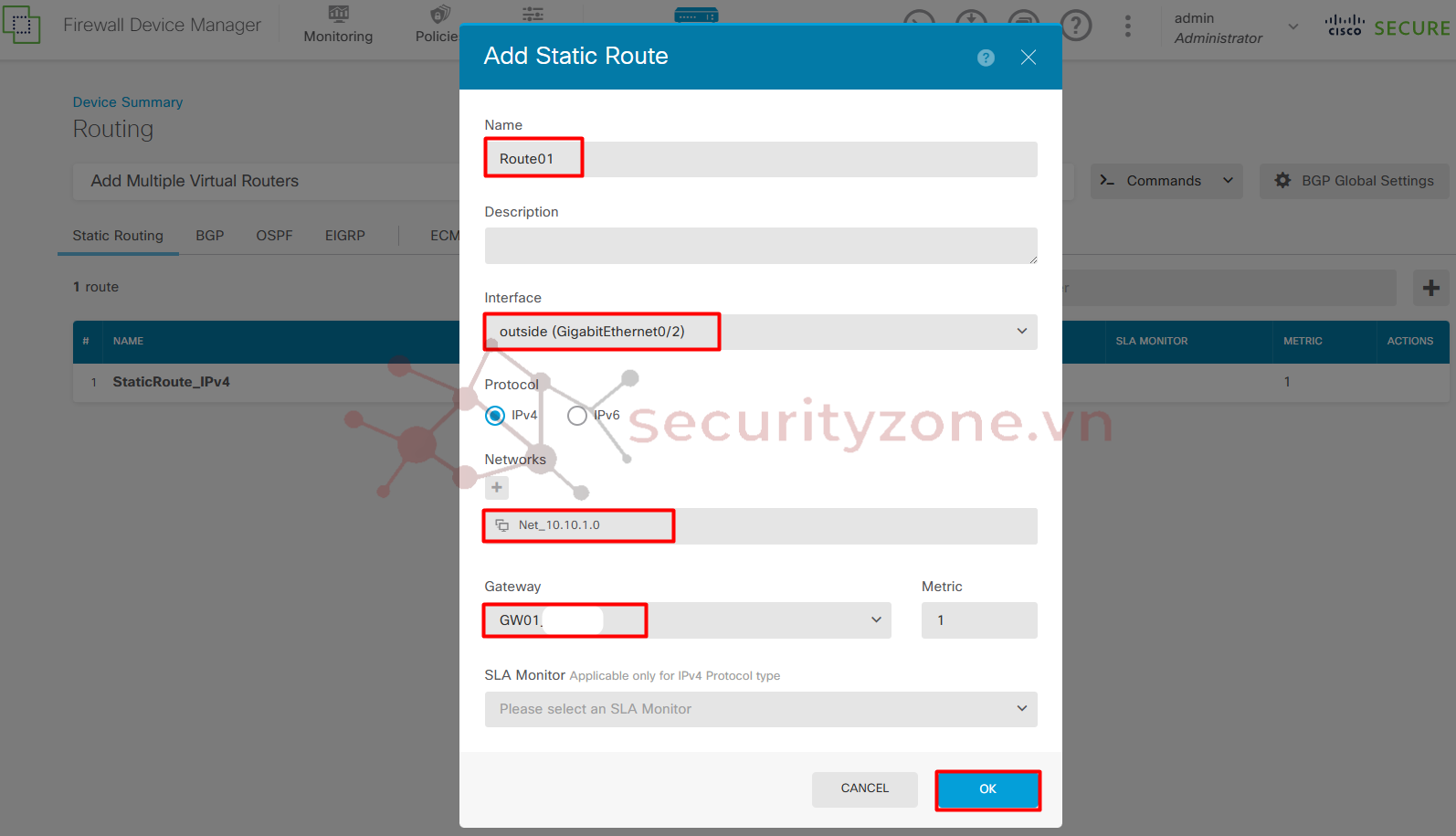

Bước 8: Cấu hình thông tin Static Route:

- Name và Desciption: Đặt tên và mô tả cho Route

- Interface: Chọn cổng kết nối đến lớp mạng đang muốn routing đến, ở đây mình chọn cổng Gi0/2 như mô hình nhé

- Protocol: Chọn IPv4

- Network: Chọn Add và thêm lớp mạng 10.10.1.0/24 vừa thêm ở mục Objects

- Gateway và Metric: Chỉ định thông tin Gateway kết nối với cổng Gi0/2 và mức độ ưu tiên kết nối

- SLA Monitor: Đây là tùy chọn cho phép cấu hình giám sát địa chỉ IP tin cậy ở mạng đích, trong trường hợp nếu địa chỉ IP này không hoạt động thì Static Route này cũng sẽ ngừng hoạt động (thường được sử dụng cho các Backup Static Route và người dùng sẽ cấu hình Metric để chỉ định đường chính và phụ)

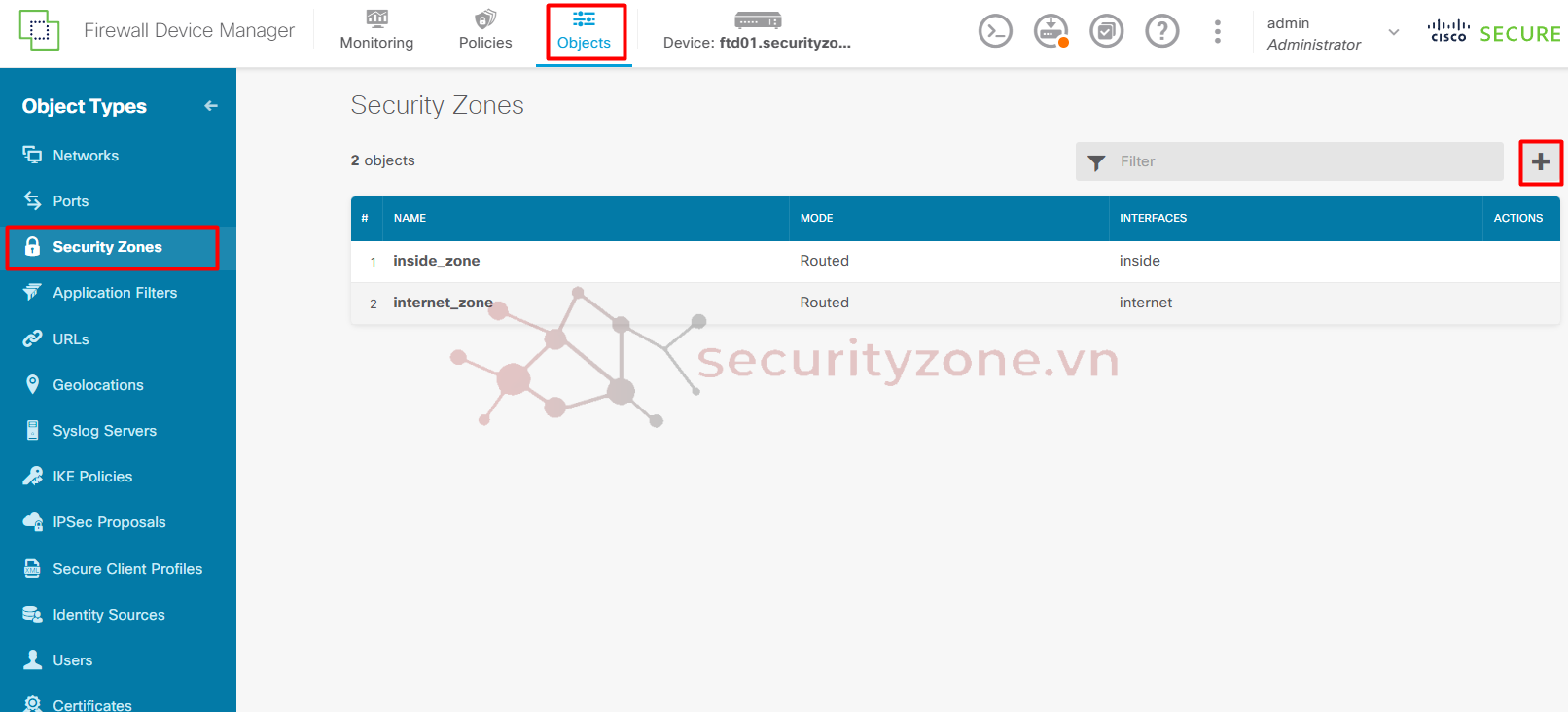

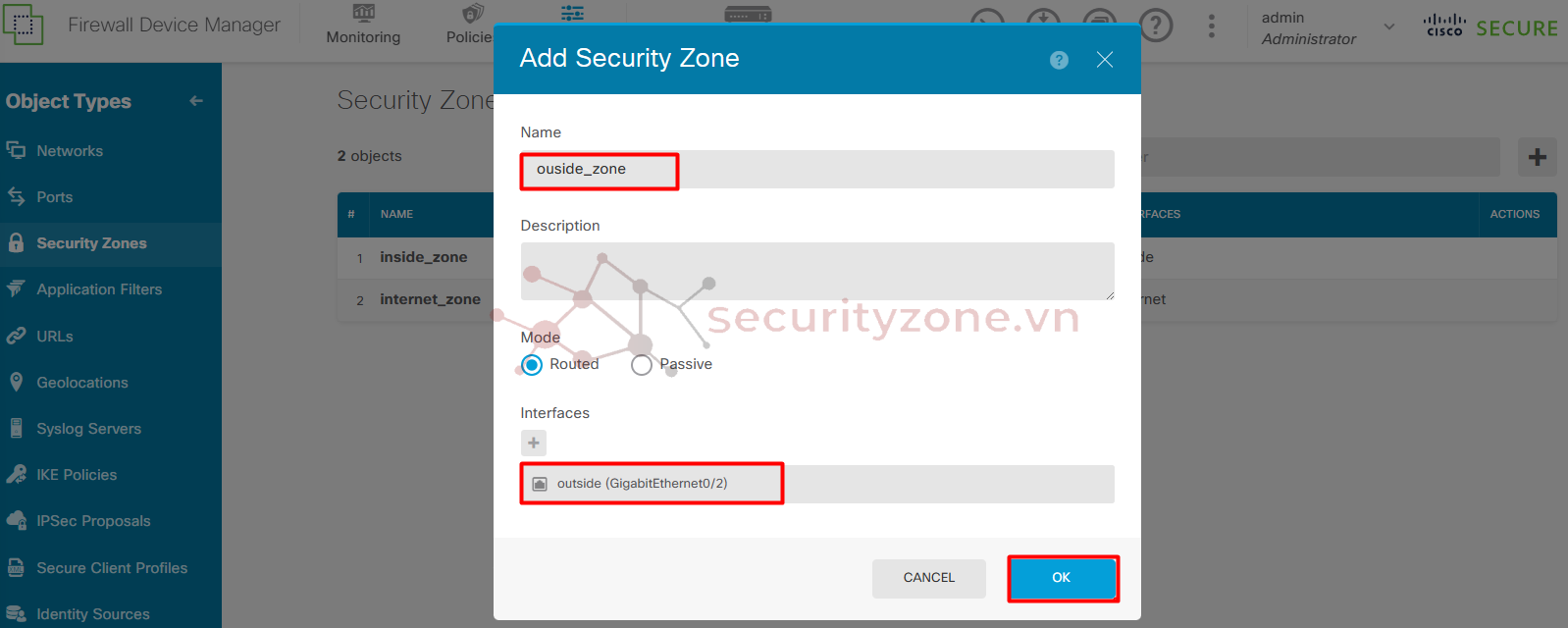

Bước 9: Tiếp theo cần cấu hình Security zones cho các lớp mạng. Vào phần Objects > Security Zones. Ở đây bạn sẽ thấy hệ thống đã có sẵn các Zones mặc định tương ứng với interface Gi0/0 (internet_zone) và Gi0/1 (inside_zone), bạn chọn Add Security Zone để tạo Zone cho cổng Gi0/2:

Đặt tên và chọn Interface Gi0/2, chọn OK sau đó chọn Deployment để áp dụng cấu hình:

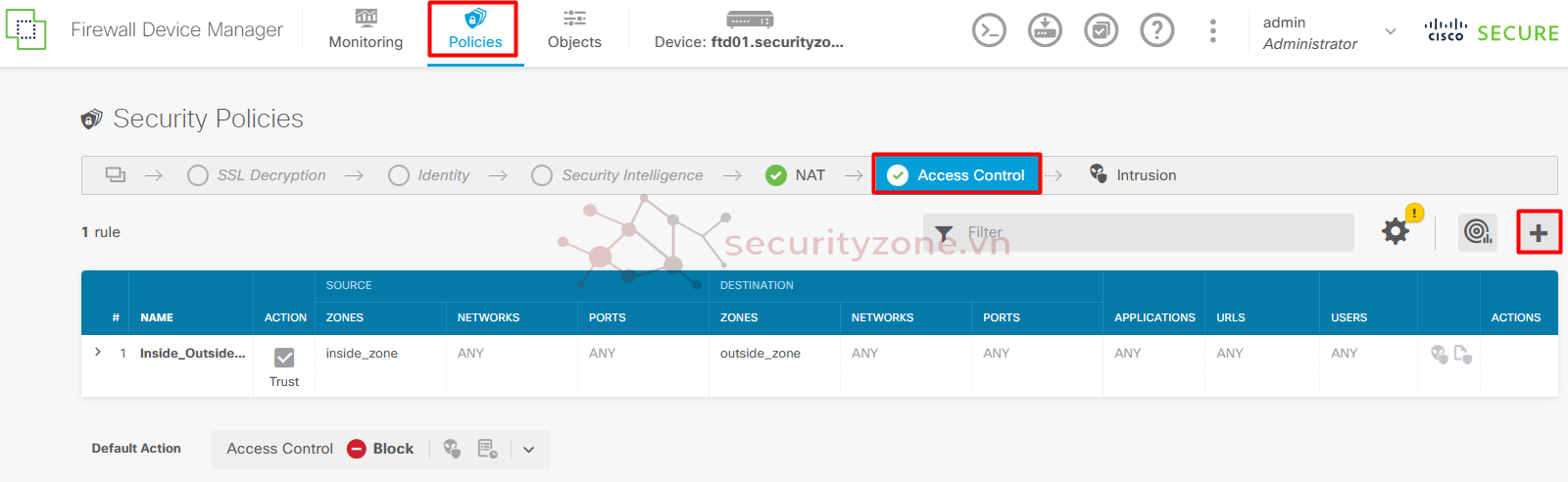

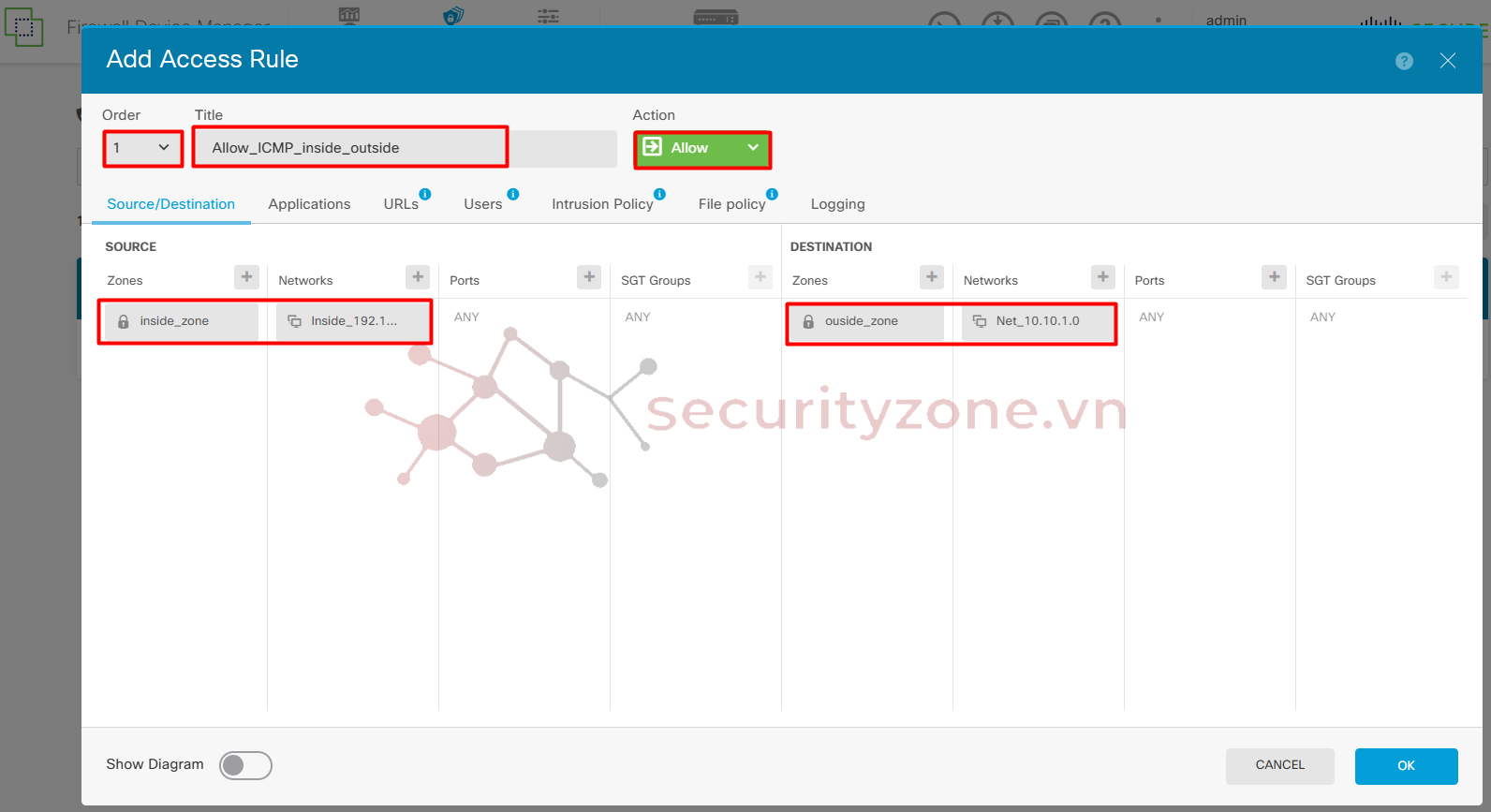

Bước 10: Tiếp theo cần cấu hình Policy cho phép kết nối ICMP giữa 2 PC với nha. Vào phần Policies > Access Control > Add Rule:

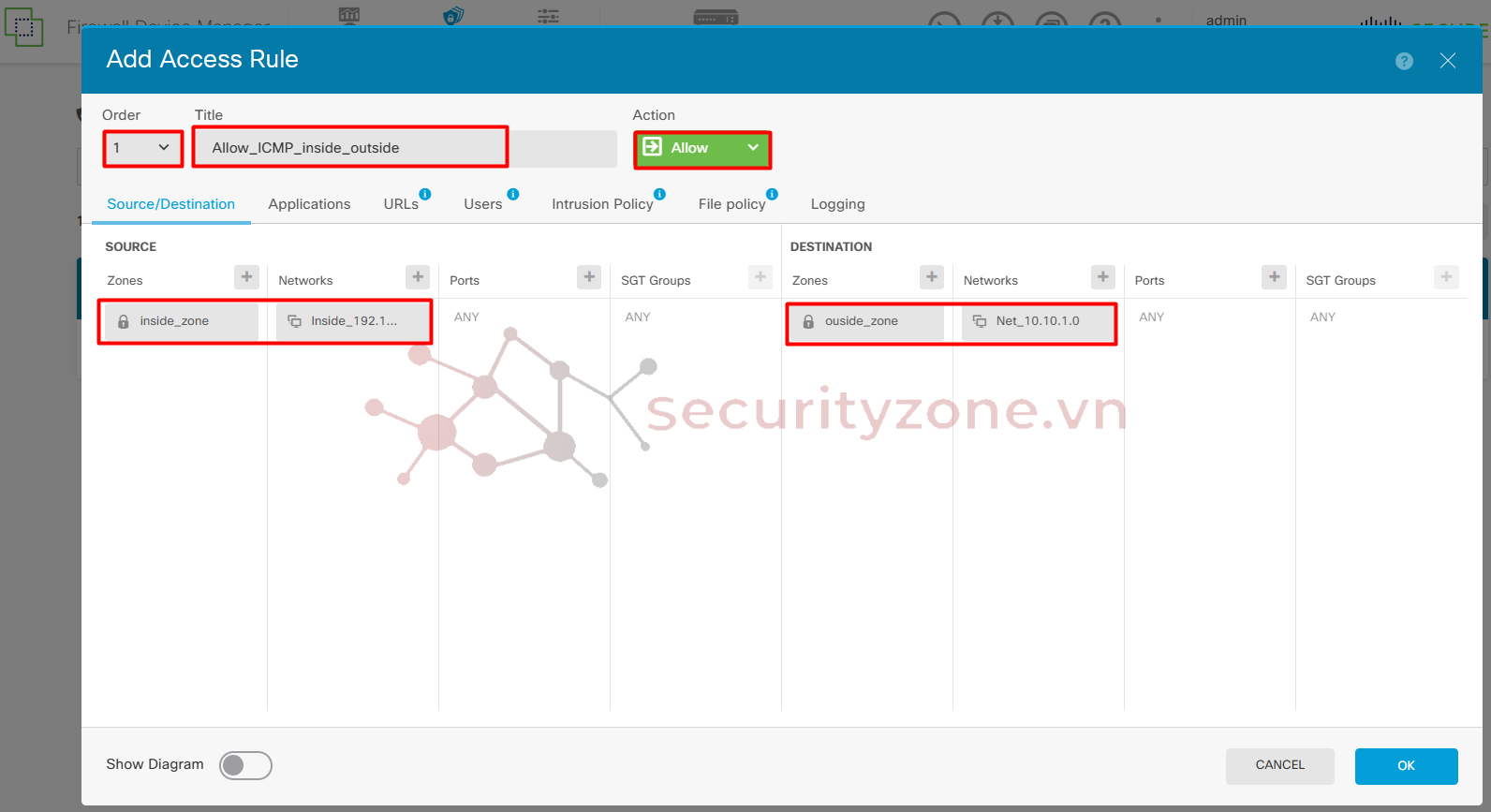

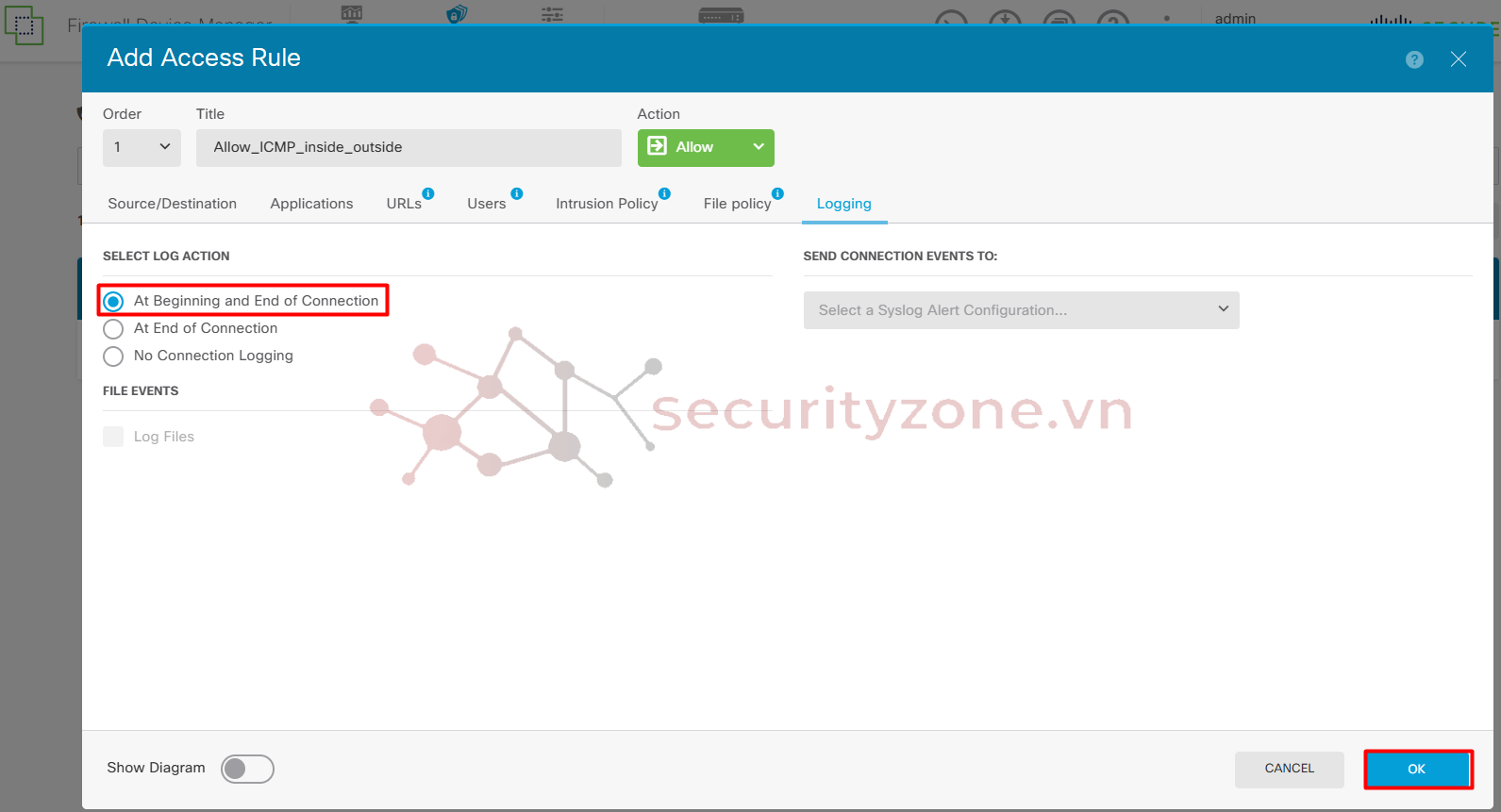

Bước 11: Tiến hành cấu hình thông tin cho Access Rule:

- Order: Chỉ định số thứ tự của Rule, Cisco FTD sẽ tiến hành đọc và thực thi các Rule theo thứ tự từ nhỏ đến lớn, cuối cùng sẽ đến Default Action.

- Title: Điền tên của Rule

- Action: Chỉ định hành động được áp dụng cho Rule, bao gồm tùy chọn Block (chặn lưu lượng), Allow (cho phép lưu lượng kết nối theo Intrusion Policy) và Trust (cho phép lưu lượng mà không cần kiểm tra gì thêm). Ở đây mình sẽ chọn Allow

- Mục Source/ Destination: Cấu hình thông tin Security Zones, Networks và Ports của kết nối Nguồn và Đích.

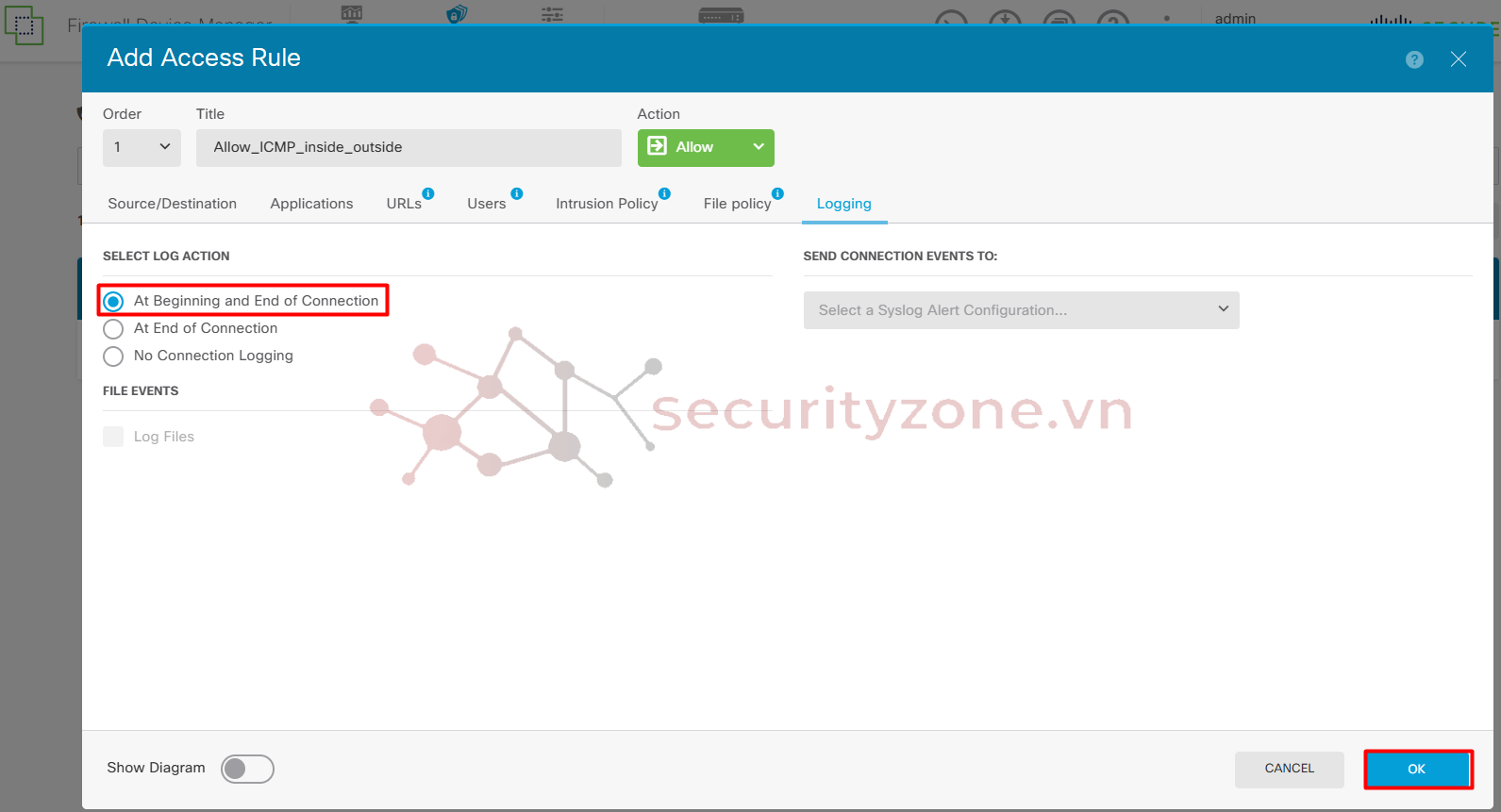

- Mục Logging: Tùy chọn ghi log kết nối match với Rule được cấu hình, mình sẽ chọn At Beginning and End of Connection.

3. Kết quả

Đính kèm

Sửa lần cuối:

Bài viết liên quan

Được quan tâm

Bài viết mới