Mục lục:

I. Tổng quan về Object, Secury Policy và NAT

1. Object là gì

2. Security Policy là gì

3. NAT là gì

II. Cấu hình Object, Secury Policy và NAT trên Checkpoint

1. Thêm các Object Network và cấu hình NAT cho các Object Network

2. Cấu hình Security Policy cho các NAT

3. Kiểm tra

- Các loại Objects phổ biến:

+ Network Object: Đại diện cho một mạng hoặc subnet cụ thể, được định nghĩa bởi địa chỉ IP và subnet mask.

+ Host Object: Đại diện cho một máy tính hoặc thiết bị cụ thể trong mạng, được định nghĩa bởi địa chỉ IP.

+ Service Object: Đại diện cho một loại dịch vụ mạng, chẳng hạn như HTTP, HTTPS, SSH, FTP, được định nghĩa bởi số cổng và giao thức.

- Mục đích: Việc sử dụng objects giúp bạn dễ dàng tạo, quản lý và cập nhật các chính sách bảo mật mà không cần phải chỉnh sửa trực tiếp các thông tin như địa chỉ IP hay cổng trong từng quy tắc.

- Các thành phần của một Security Policy:

+ Source (Nguồn): Địa chỉ IP hoặc đối tượng nguồn của lưu lượng.

+ Destination (Đích): Địa chỉ IP hoặc đối tượng đích của lưu lượng.

+ Service (Dịch vụ): Loại dịch vụ hoặc cổng mà lưu lượng sử dụng, như HTTP, HTTPS, FTP.

+ Action (Hành động): Hành động được thực hiện với lưu lượng (Accept, Drop, Reject).

+ Track (Theo dõi): Hành động ghi log hoặc theo dõi lưu lượng.

- Mục đích: Security Policy giúp bảo vệ mạng bằng cách chỉ cho phép những lưu lượng hợp lệ và ngăn chặn những lưu lượng không mong muốn. Điều này giúp đảm bảo rằng chỉ có những người dùng và dịch vụ được phép mới có thể truy cập vào các tài nguyên nhất định trong mạng.

- Các loại NAT phổ biến:

+ Static NAT (NAT tĩnh): Ánh xạ một địa chỉ IP nội bộ cụ thể với một địa chỉ IP công cộng duy nhất. Mỗi khi có lưu lượng đi ra ngoài từ địa chỉ nội bộ này, nó sẽ sử dụng địa chỉ công cộng tương ứng. Static NAT thường được sử dụng cho các máy chủ hoặc thiết bị cần truy cập từ bên ngoài vào bên trong mạng.

+ Dynamic NAT (NAT động): Ánh xạ địa chỉ IP nội bộ với một địa chỉ IP công cộng từ một dải địa chỉ có sẵn. Không có ánh xạ cố định, và một địa chỉ IP công cộng có thể được gán cho bất kỳ thiết bị nội bộ nào khi cần thiết.

+ PAT (Port Address Translation) hay NAT Overload: Đây là một dạng của Dynamic NAT nhưng sử dụng cổng để phân biệt các kết nối. Điều này cho phép nhiều thiết bị nội bộ sử dụng cùng một địa chỉ IP công cộng, nhưng với các cổng khác nhau.

- Mục đích: NAT giúp tăng cường bảo mật bằng cách che giấu cấu trúc mạng nội bộ và quản lý hiệu quả việc sử dụng địa chỉ IP, đặc biệt trong môi trường IPv4, nơi địa chỉ IP có thể bị hạn chế.

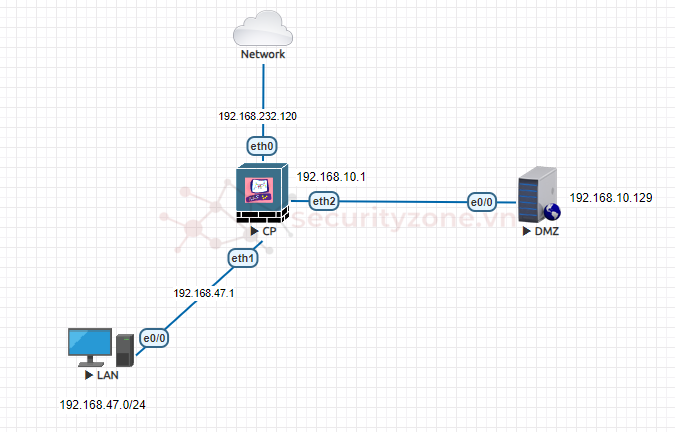

- Yêu cầu:

+ Cấu hình để các PC trong mạng LAN có thể kết nối được internet.

+ Cấu hình để vùng mạng DMZ kết nối internet

+ Đảm bảo các PC trong LAN có thể truy cập WebServer.

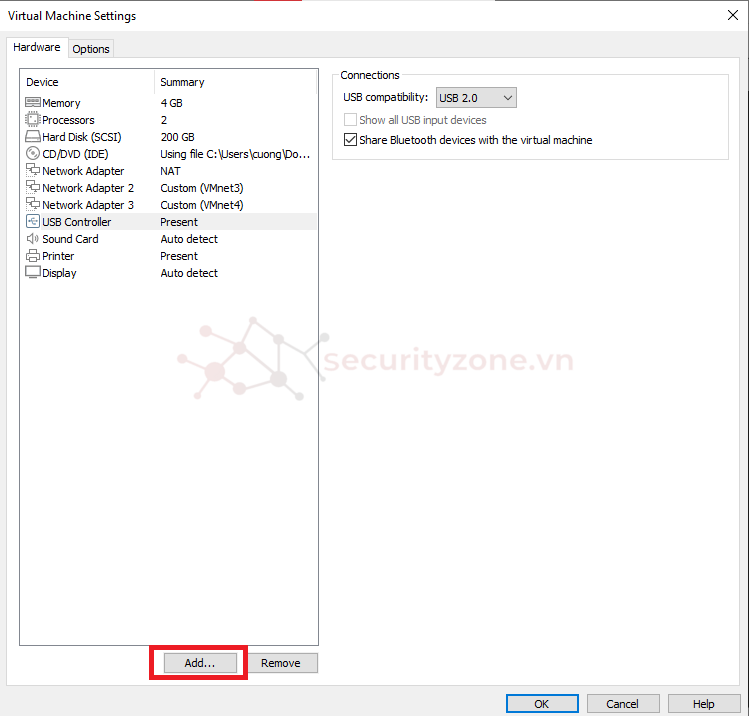

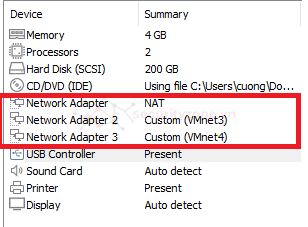

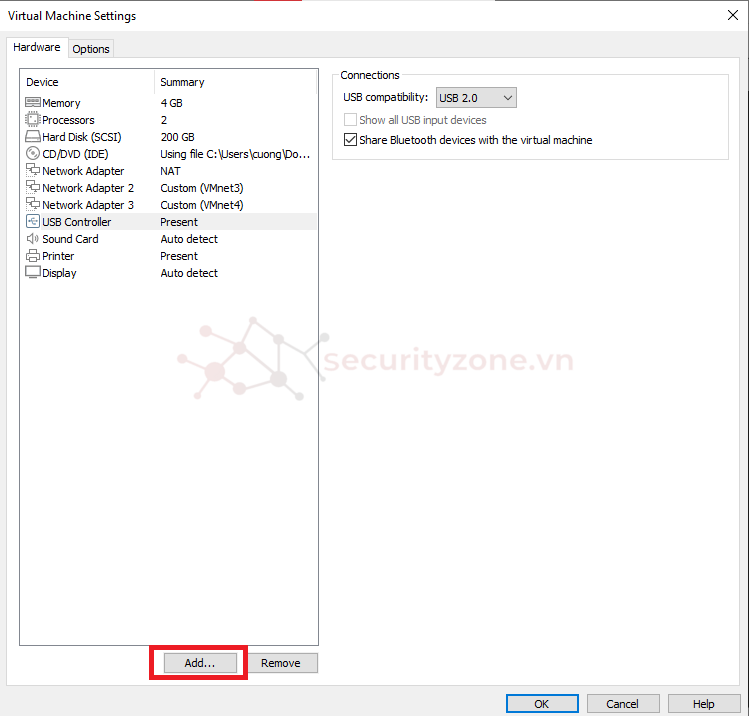

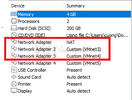

Bước 1: Đảm bảo các card mạng được gắn đúng với các máy ảo môi trường ảo hóa Vmware

- Add các Network Adapter giống với mô hình

NAT là mạng WAN kết nối với internet

Custom (VMnet3): nối với vùng mạng LAN

Custom (VMnet4): nối với vùng mạng DMZ

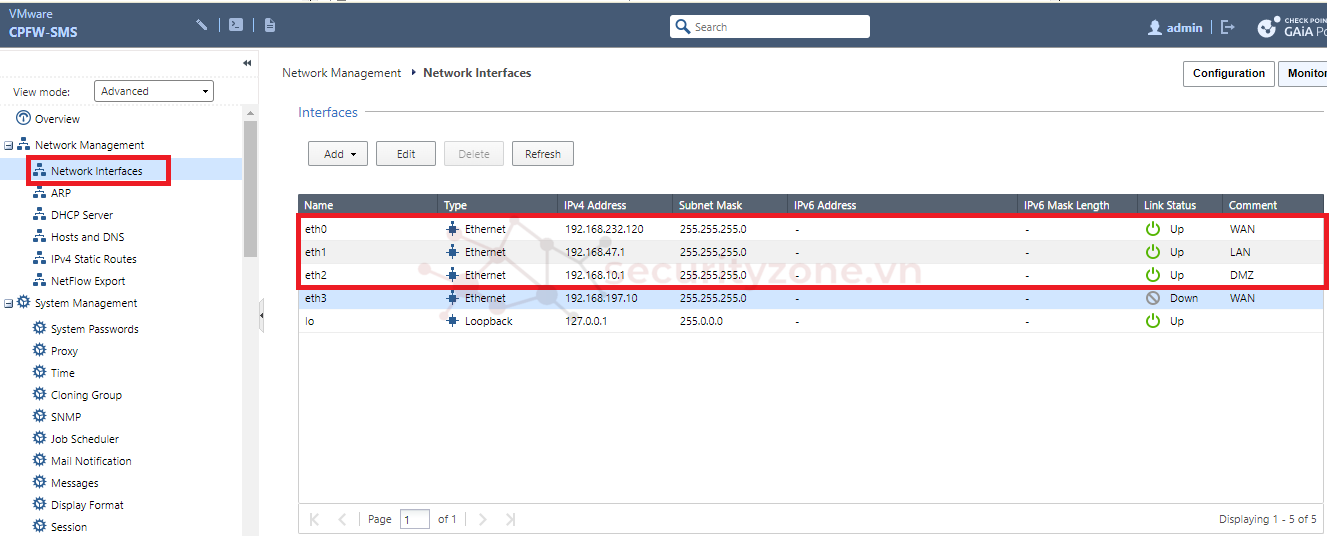

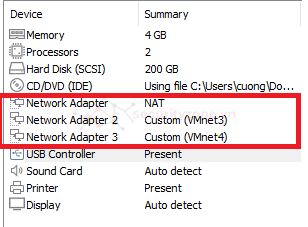

Bước 2: Truy cập giao diện Checkpoint

- Chọn Network Interfaces và sau đó edit các interfaces

eth0 - card mạng nối với internet

eth1 - card mạng nối với các thiết bị LAN

eth2 - card mạng cho vùng DMZ

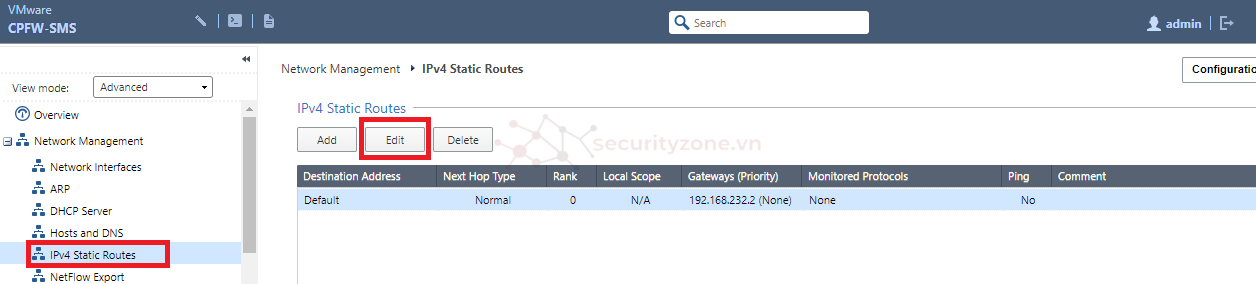

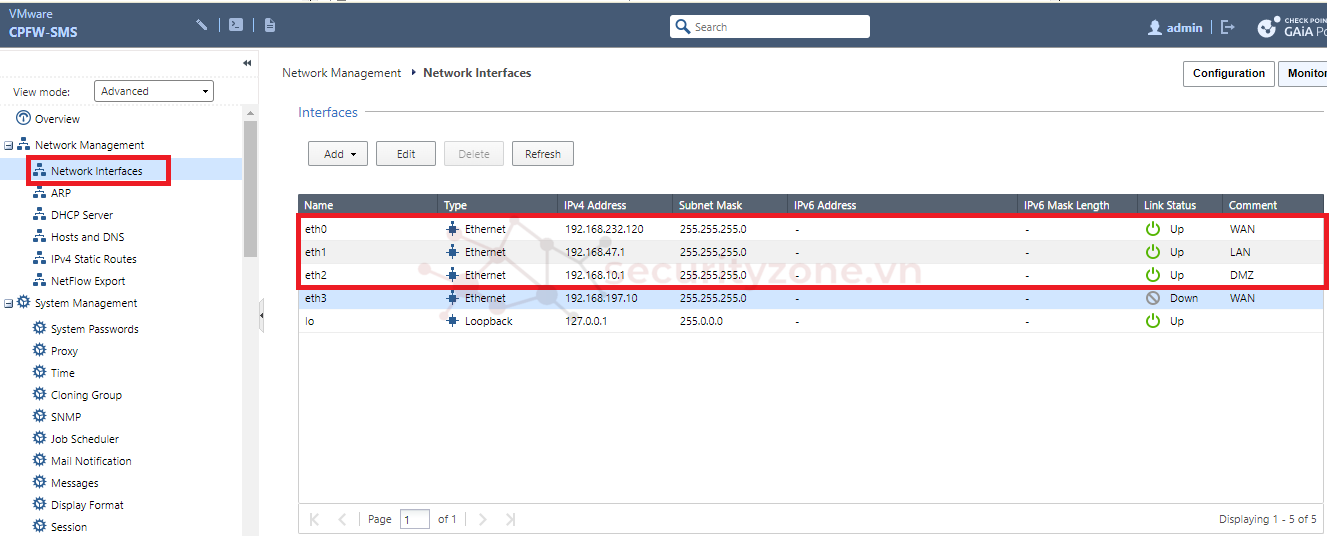

- Để interface WAN có thể kết nối internet bạn tiến hành cấu hình add Static Route.

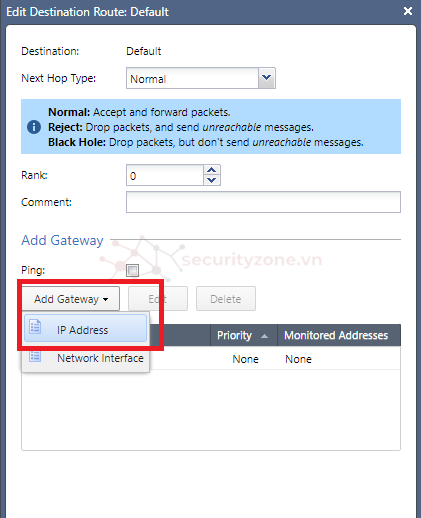

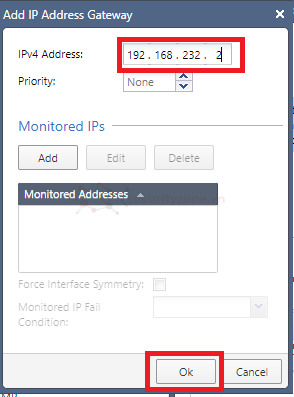

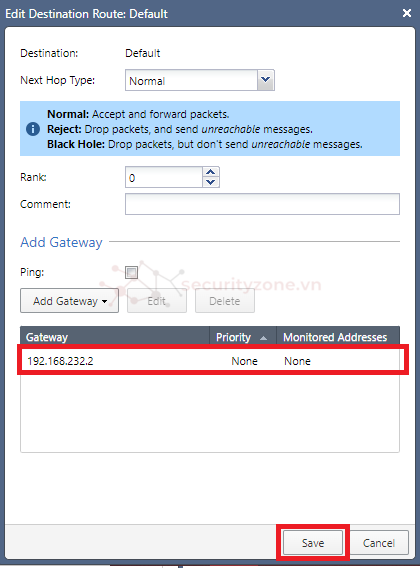

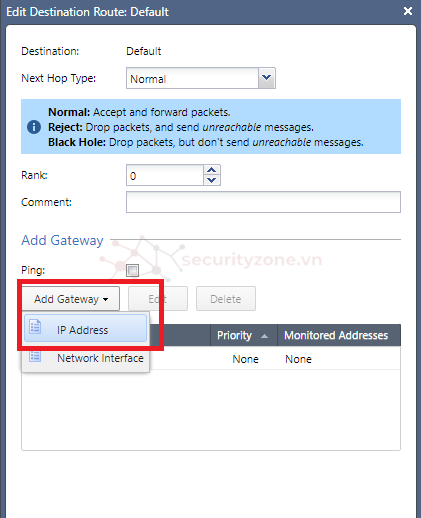

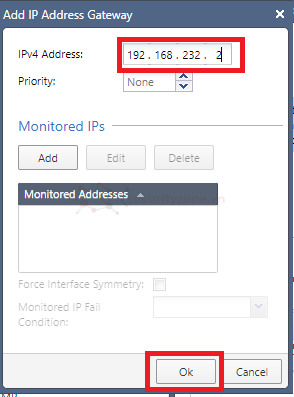

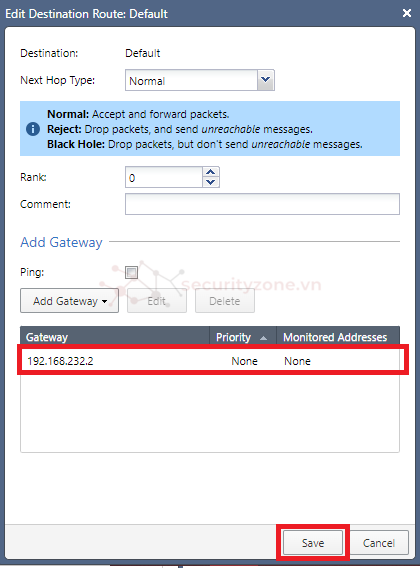

- Chọn Add Gateway => IP Address, sau đó tiến hành đặt IP (lưu ý: IP này là gateway trong card mạng nối với internet, ở đây của mình là 192.168.232.2), sau đó làm như hình:

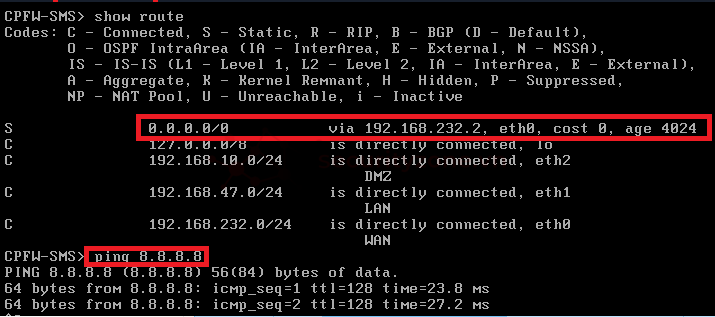

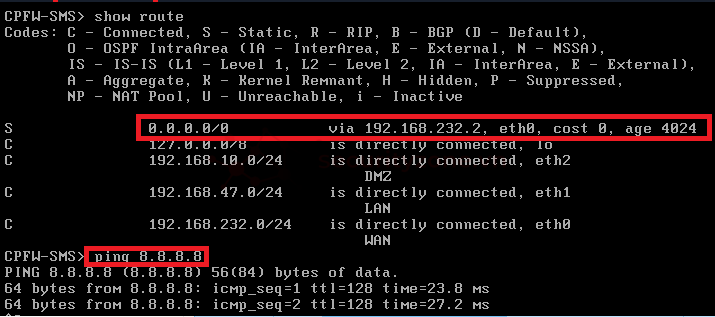

Bước 3: Qua Checkpoint CLI và show bảng định tuyến và ping 8.8.8.8 thành công:

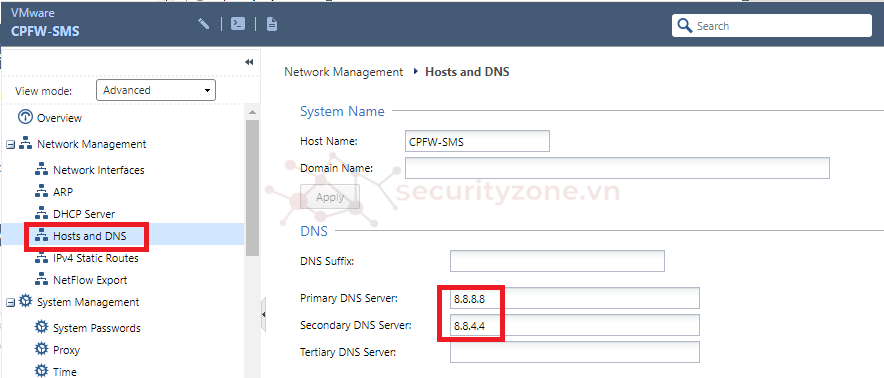

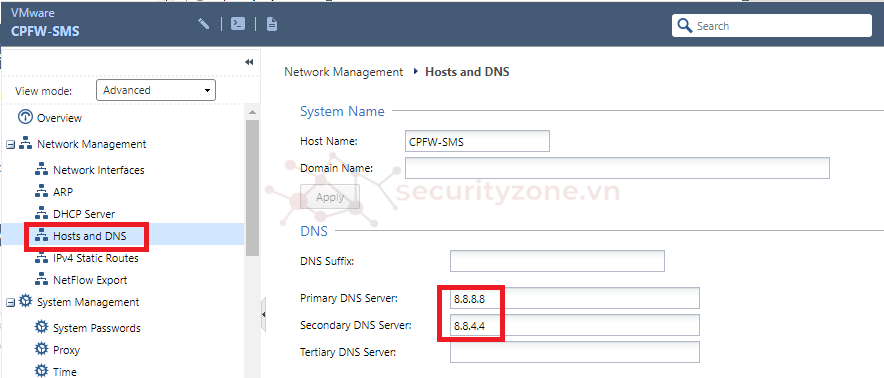

- Bạn cũng nên cấu hình thêm DNS:

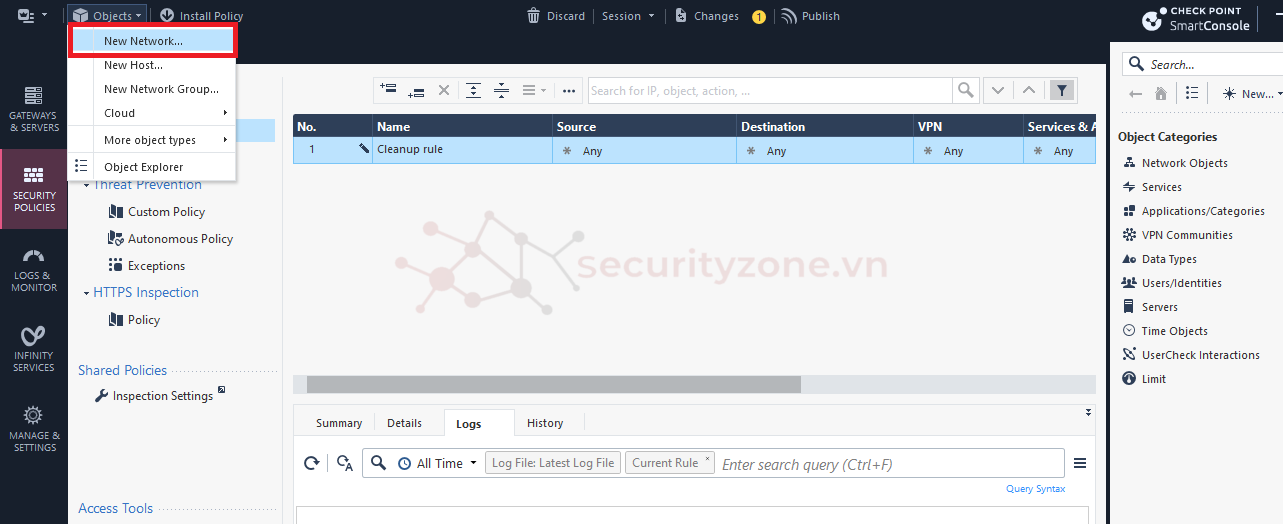

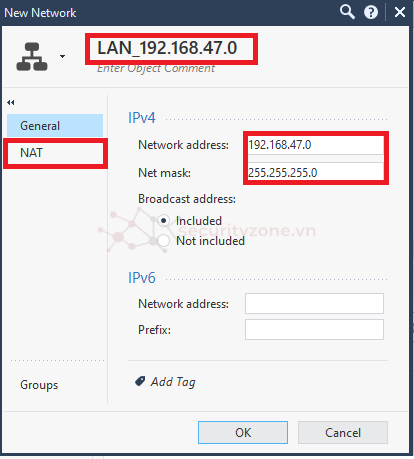

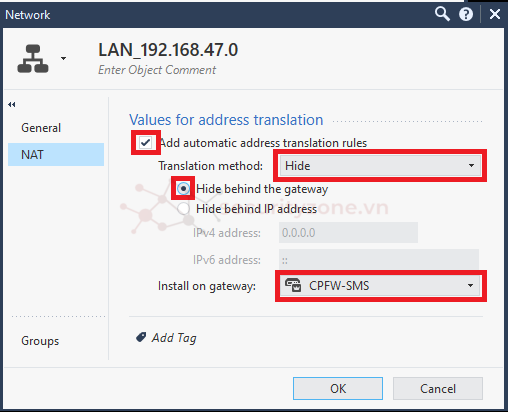

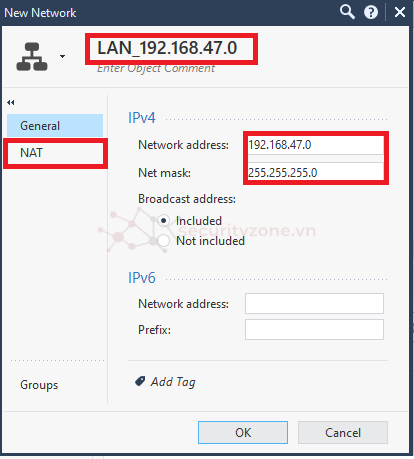

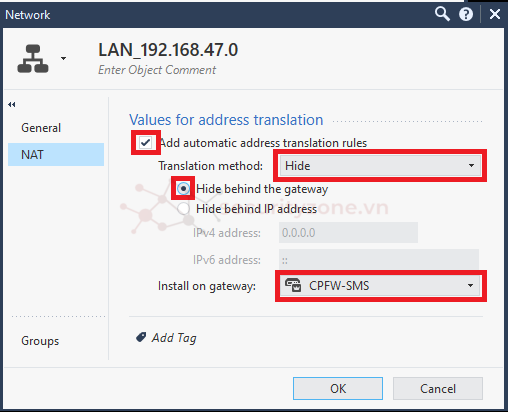

- Tạo Network cho LAN và cấu hình SNAT:

Thêm Network address và Net mask, sau đó chọn NAT để cấu hình NAT, click chọn Add automatic... và ở Install on gate chọn Checkpoint Firewall để ra internet thông qua nó.

+ Nếu chọn Gateway, địa chỉ IP của Gateway sẽ được sử dụng làm địa chỉ IP công khai.

+ Nếu bạn chọn một địa chỉ IP cụ thể, địa chỉ này sẽ thay thế địa chỉ IP nguồn của lưu lượng đi từ mạng nội bộ ra ngoài.

Mục đích của Hide (SNAT): Để tất cả lưu lượng đi từ mạng 192.168.47.0/24 ra ngoài sẽ có địa chỉ của IP Gateway.

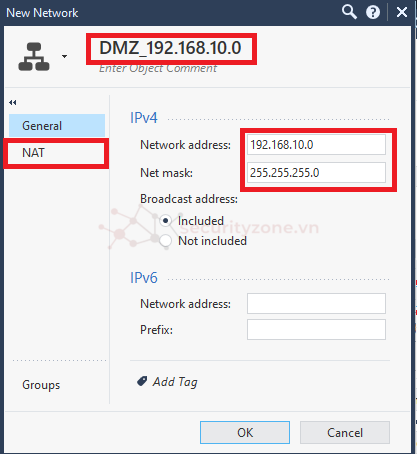

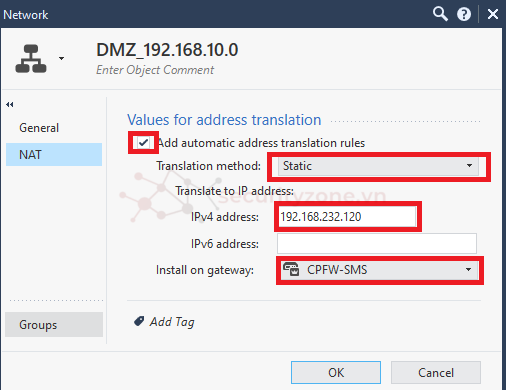

- Tạo Network cho DMZ và cấu hình DNAT:

Nhập Network address và Net mask. Trong tab NAT chọn Static nhập IP công khai:

Mục đích của Static (DNAT): Tất cả lưu lượng đến IP công khai 192.168.232.120 sẽ được chuyển hướng tới máy chủ nội bộ có địa chỉ IP 192.168.10.129 (WebServer).

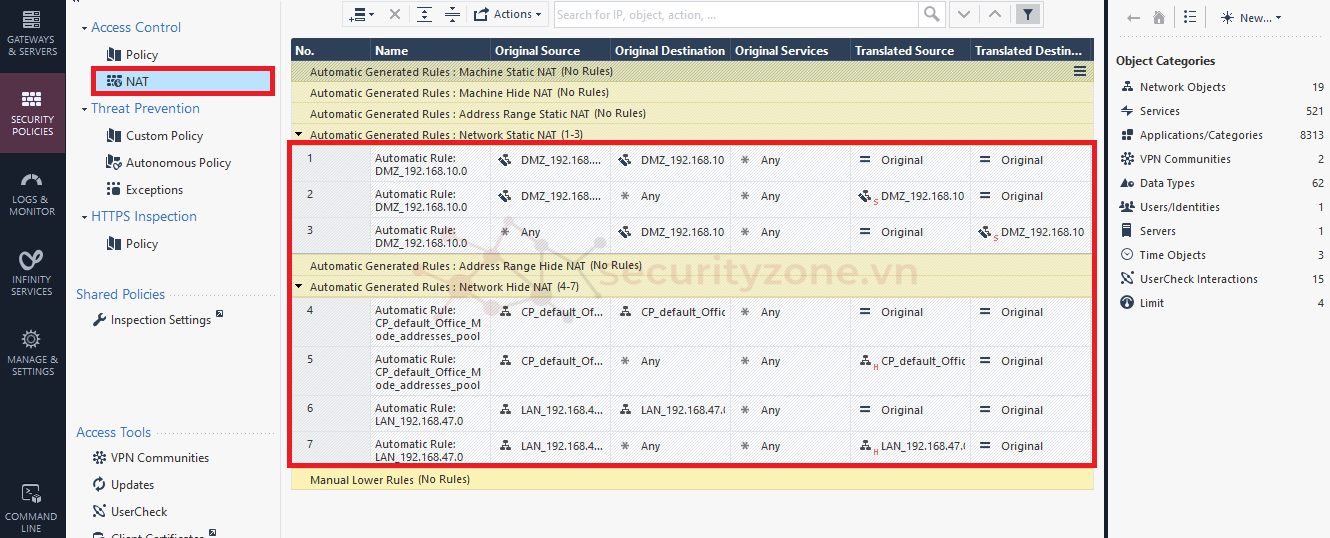

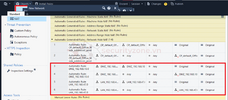

- Kiểm tra trong mục Security Policies => NAT. Các NAT rule đã được tạo tự động.

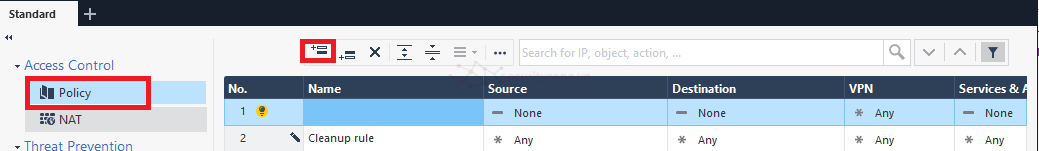

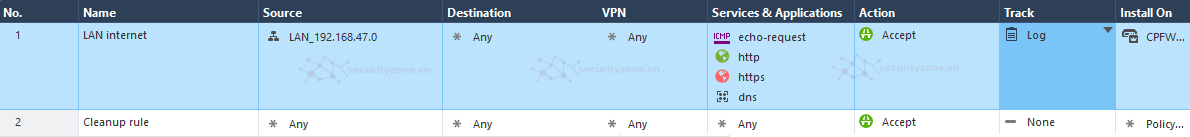

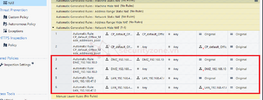

Từ giao diện chọn Policy, sau đó chọn Add Rule Above như hình:

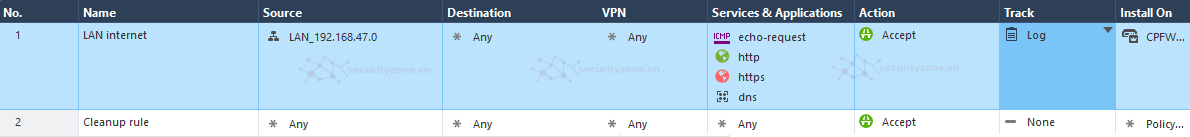

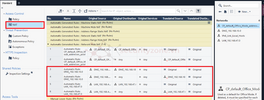

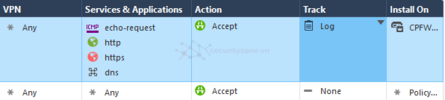

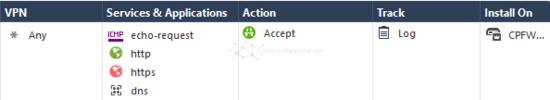

- Settings các thông số như sau:

Name: Đặt tên cho rule

Source: Chọn Network LAN đã tạo ở trước

Destination: Any

VPN: Any

Service & Application: chọn các thống số như hình.

Action: Accept

Track: chọn Log (để ghi lại log)

Install On: chọn tên Hostname Checkpoint Firewall.

Nói 1 tí về rule này: Rule này cho phép lưu lượng từ mạng LAN đi ra ngoài Internet với các dịch vụ cơ bản như HTTP, HTTPS, DNS và ICMP và sẽ ghi lại log thông qua Checkpoint Firewall.

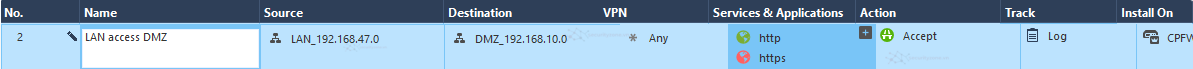

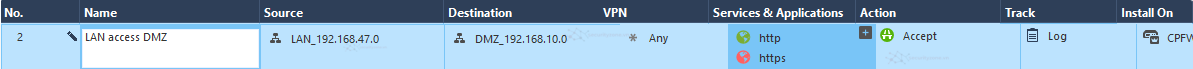

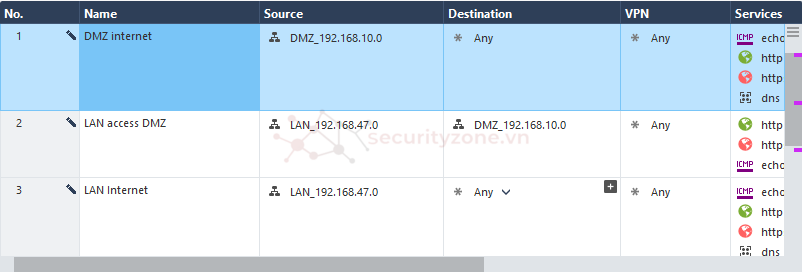

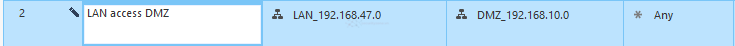

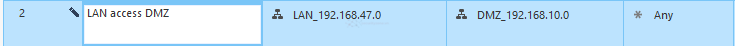

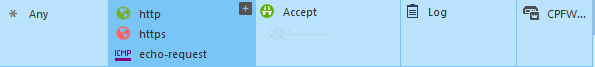

- Cấu hình Policy cho Network DMZ tương tự như LAN:

- Cấu hình Policy cho phép các thiết bị trong LAN truy cập được WebServer

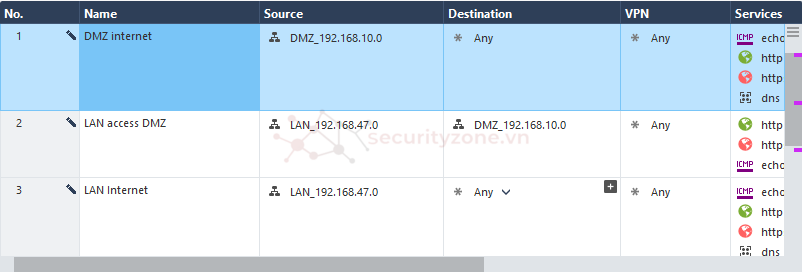

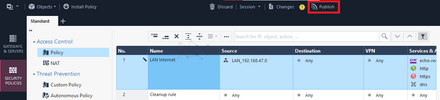

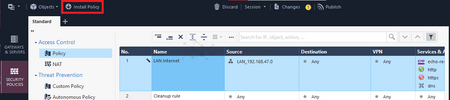

- Các rule đã được thiết lập:

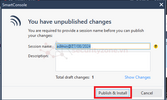

- Sau khi add rule cho các Network thì tiến hành Publish: Lưu các cấu hình.

- Hội thoại hiện ra ấn Publish:

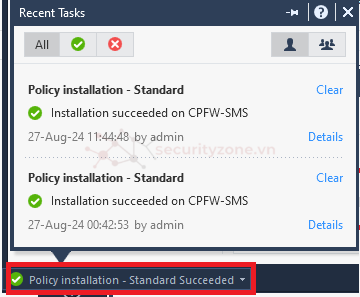

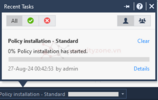

- Cuối cùng thì Install Policy:

- Quá trình Install ở dưới góc trái:

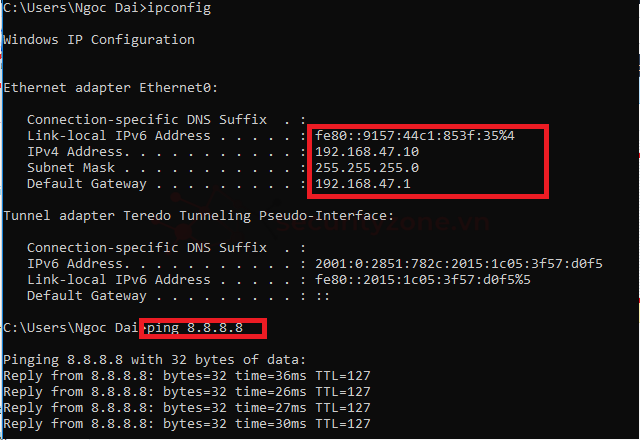

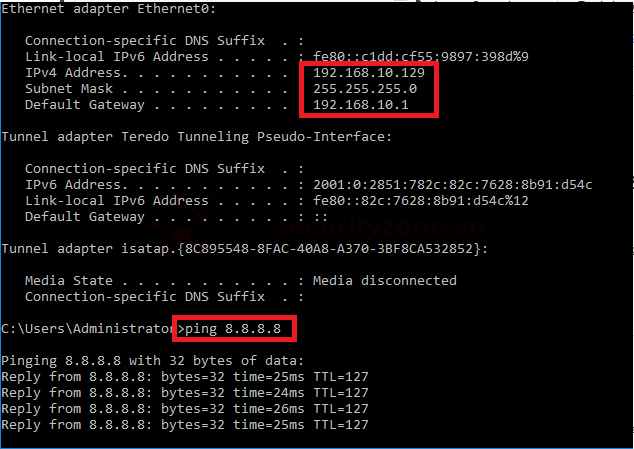

Kiểm tra IP và ping 8.8.8.8:

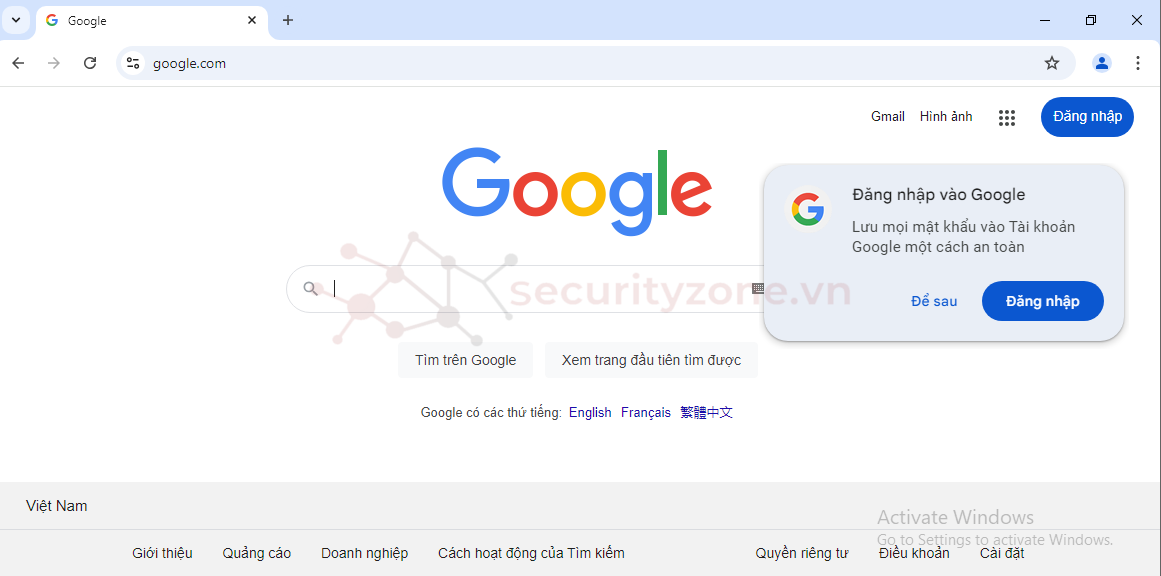

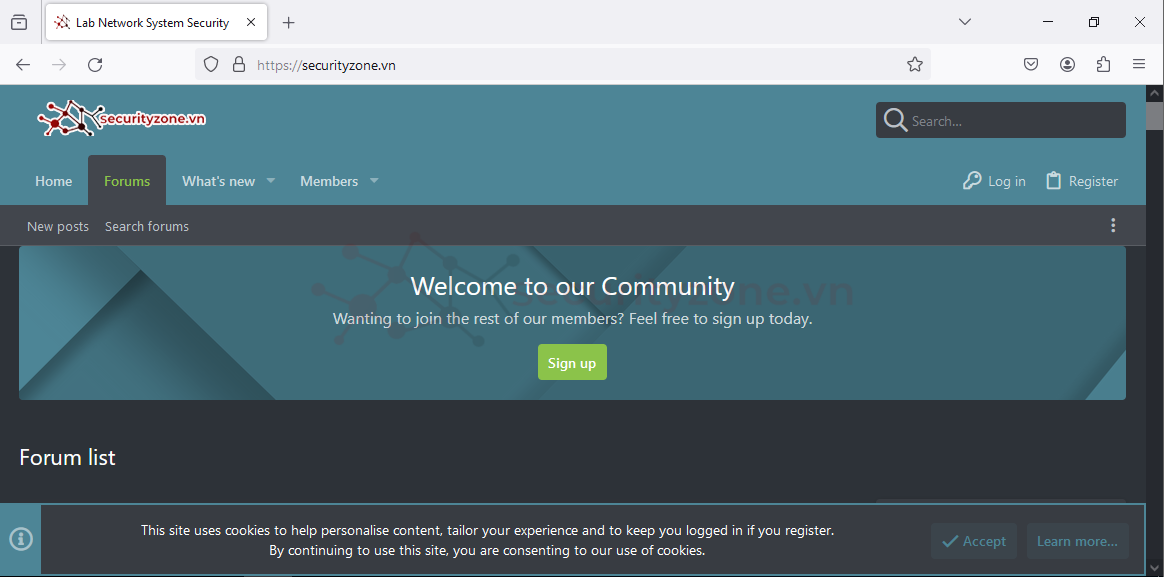

Truy cập được Internet:

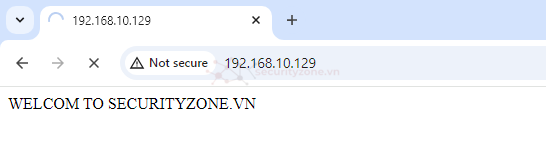

Từ mạng LAN có thể truy cập vào WebServer:

- Dùng 1 máy ảo gắn card DMZ của Checkpoint.

Kiểm tra IP và ping 8.8.8.8:

Truy cập Internet:

I. Tổng quan về Object, Secury Policy và NAT

1. Object là gì

2. Security Policy là gì

3. NAT là gì

II. Cấu hình Object, Secury Policy và NAT trên Checkpoint

1. Thêm các Object Network và cấu hình NAT cho các Object Network

2. Cấu hình Security Policy cho các NAT

3. Kiểm tra

[LAB 03] Cấu hình Object, Security Policy và NAT trên Check Point

I. Tổng quan về Object, Secury Policy và NAT trong Checkpoint

1. Object là gì

- Objects trong Check Point là các thực thể (entity) được định nghĩa để đại diện cho các thành phần của mạng, chẳng hạn như địa chỉ IP, mạng con, dịch vụ, người dùng, hoặc các ứng dụng. Objects giúp bạn tổ chức và quản lý chính sách bảo mật một cách dễ dàng và hiệu quả.- Các loại Objects phổ biến:

+ Network Object: Đại diện cho một mạng hoặc subnet cụ thể, được định nghĩa bởi địa chỉ IP và subnet mask.

+ Host Object: Đại diện cho một máy tính hoặc thiết bị cụ thể trong mạng, được định nghĩa bởi địa chỉ IP.

+ Service Object: Đại diện cho một loại dịch vụ mạng, chẳng hạn như HTTP, HTTPS, SSH, FTP, được định nghĩa bởi số cổng và giao thức.

- Mục đích: Việc sử dụng objects giúp bạn dễ dàng tạo, quản lý và cập nhật các chính sách bảo mật mà không cần phải chỉnh sửa trực tiếp các thông tin như địa chỉ IP hay cổng trong từng quy tắc.

2. Security Policy là gì

- Security Policy trong Check Point là một tập hợp các quy tắc (rules) được sử dụng để kiểm soát và điều chỉnh lưu lượng mạng đi qua hệ thống tường lửa (Security Gateway). Các quy tắc này xác định việc cho phép (Accept), từ chối (Drop), hoặc ghi log (Log) đối với các gói dữ liệu dựa trên các tiêu chí như nguồn, đích, dịch vụ, và giao thức.- Các thành phần của một Security Policy:

+ Source (Nguồn): Địa chỉ IP hoặc đối tượng nguồn của lưu lượng.

+ Destination (Đích): Địa chỉ IP hoặc đối tượng đích của lưu lượng.

+ Service (Dịch vụ): Loại dịch vụ hoặc cổng mà lưu lượng sử dụng, như HTTP, HTTPS, FTP.

+ Action (Hành động): Hành động được thực hiện với lưu lượng (Accept, Drop, Reject).

+ Track (Theo dõi): Hành động ghi log hoặc theo dõi lưu lượng.

- Mục đích: Security Policy giúp bảo vệ mạng bằng cách chỉ cho phép những lưu lượng hợp lệ và ngăn chặn những lưu lượng không mong muốn. Điều này giúp đảm bảo rằng chỉ có những người dùng và dịch vụ được phép mới có thể truy cập vào các tài nguyên nhất định trong mạng.

3. NAT là gì

- NAT (Network Address Translation) là một kỹ thuật được sử dụng để thay đổi địa chỉ IP trong gói tin khi chúng đi qua router hoặc tường lửa. NAT giúp ẩn địa chỉ IP thực của các thiết bị bên trong mạng và thay thế chúng bằng một địa chỉ IP công cộng hoặc một địa chỉ IP khác khi các gói tin được gửi ra bên ngoài. NAT không chỉ giúp tiết kiệm địa chỉ IP mà còn tăng cường bảo mật cho mạng nội bộ.- Các loại NAT phổ biến:

+ Static NAT (NAT tĩnh): Ánh xạ một địa chỉ IP nội bộ cụ thể với một địa chỉ IP công cộng duy nhất. Mỗi khi có lưu lượng đi ra ngoài từ địa chỉ nội bộ này, nó sẽ sử dụng địa chỉ công cộng tương ứng. Static NAT thường được sử dụng cho các máy chủ hoặc thiết bị cần truy cập từ bên ngoài vào bên trong mạng.

+ Dynamic NAT (NAT động): Ánh xạ địa chỉ IP nội bộ với một địa chỉ IP công cộng từ một dải địa chỉ có sẵn. Không có ánh xạ cố định, và một địa chỉ IP công cộng có thể được gán cho bất kỳ thiết bị nội bộ nào khi cần thiết.

+ PAT (Port Address Translation) hay NAT Overload: Đây là một dạng của Dynamic NAT nhưng sử dụng cổng để phân biệt các kết nối. Điều này cho phép nhiều thiết bị nội bộ sử dụng cùng một địa chỉ IP công cộng, nhưng với các cổng khác nhau.

- Mục đích: NAT giúp tăng cường bảo mật bằng cách che giấu cấu trúc mạng nội bộ và quản lý hiệu quả việc sử dụng địa chỉ IP, đặc biệt trong môi trường IPv4, nơi địa chỉ IP có thể bị hạn chế.

1. SNAT (Source NAT)

- SNAT (Source NAT) là quá trình thay đổi địa chỉ IP nguồn của gói tin khi nó rời khỏi mạng nội bộ để đi đến mạng bên ngoài. SNAT thường được sử dụng khi bạn muốn ẩn địa chỉ IP nguồn nội bộ bằng một địa chỉ IP công cộng hoặc một địa chỉ IP khác khi gói tin đi ra ngoài.2. DNAT (Destination NAT)

- DNAT (Destination NAT) là quá trình thay đổi địa chỉ IP đích của gói tin khi nó đi từ mạng bên ngoài vào mạng nội bộ. DNAT thường được sử dụng để chuyển hướng các yêu cầu từ một địa chỉ IP công cộng đến một máy chủ nội bộ cụ thể, chẳng hạn như ánh xạ một địa chỉ IP công cộng đến một máy chủ web nội bộ.II. Cấu hình Object, Secury Policy và NAT trên Checkpoint

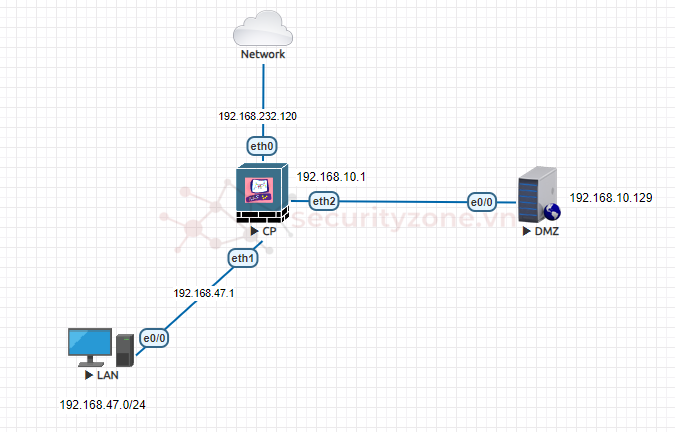

Mô hình:

- Yêu cầu:

+ Cấu hình để các PC trong mạng LAN có thể kết nối được internet.

+ Cấu hình để vùng mạng DMZ kết nối internet

+ Đảm bảo các PC trong LAN có thể truy cập WebServer.

Bước 1: Đảm bảo các card mạng được gắn đúng với các máy ảo môi trường ảo hóa Vmware

- Add các Network Adapter giống với mô hình

NAT là mạng WAN kết nối với internet

Custom (VMnet3): nối với vùng mạng LAN

Custom (VMnet4): nối với vùng mạng DMZ

Bước 2: Truy cập giao diện Checkpoint

- Chọn Network Interfaces và sau đó edit các interfaces

eth0 - card mạng nối với internet

eth1 - card mạng nối với các thiết bị LAN

eth2 - card mạng cho vùng DMZ

- Để interface WAN có thể kết nối internet bạn tiến hành cấu hình add Static Route.

- Chọn Add Gateway => IP Address, sau đó tiến hành đặt IP (lưu ý: IP này là gateway trong card mạng nối với internet, ở đây của mình là 192.168.232.2), sau đó làm như hình:

Bước 3: Qua Checkpoint CLI và show bảng định tuyến và ping 8.8.8.8 thành công:

- Bạn cũng nên cấu hình thêm DNS:

1. Thêm Object Network và cấu hình NAT cho các Object Network

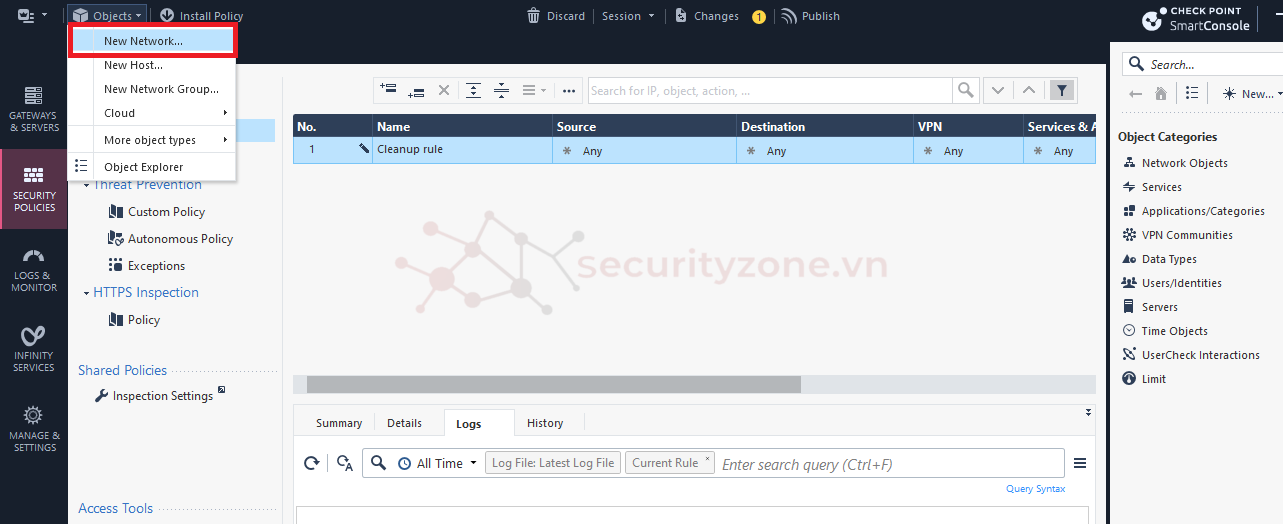

- Truy cập giao diện SmartConsole > Object > New Network.

- Tạo Network cho LAN và cấu hình SNAT:

Thêm Network address và Net mask, sau đó chọn NAT để cấu hình NAT, click chọn Add automatic... và ở Install on gate chọn Checkpoint Firewall để ra internet thông qua nó.

+ Nếu chọn Gateway, địa chỉ IP của Gateway sẽ được sử dụng làm địa chỉ IP công khai.

+ Nếu bạn chọn một địa chỉ IP cụ thể, địa chỉ này sẽ thay thế địa chỉ IP nguồn của lưu lượng đi từ mạng nội bộ ra ngoài.

Mục đích của Hide (SNAT): Để tất cả lưu lượng đi từ mạng 192.168.47.0/24 ra ngoài sẽ có địa chỉ của IP Gateway.

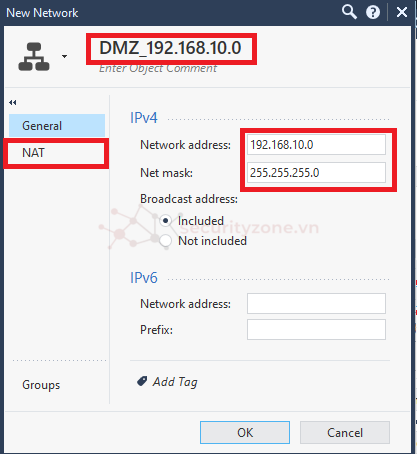

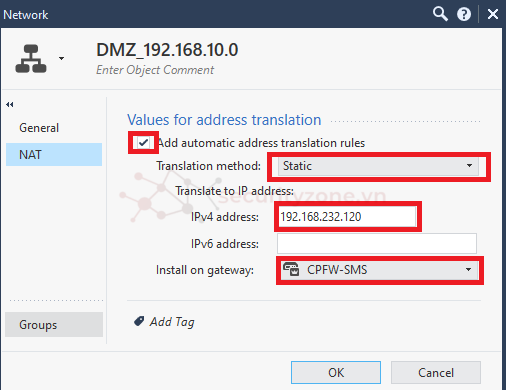

- Tạo Network cho DMZ và cấu hình DNAT:

Nhập Network address và Net mask. Trong tab NAT chọn Static nhập IP công khai:

Mục đích của Static (DNAT): Tất cả lưu lượng đến IP công khai 192.168.232.120 sẽ được chuyển hướng tới máy chủ nội bộ có địa chỉ IP 192.168.10.129 (WebServer).

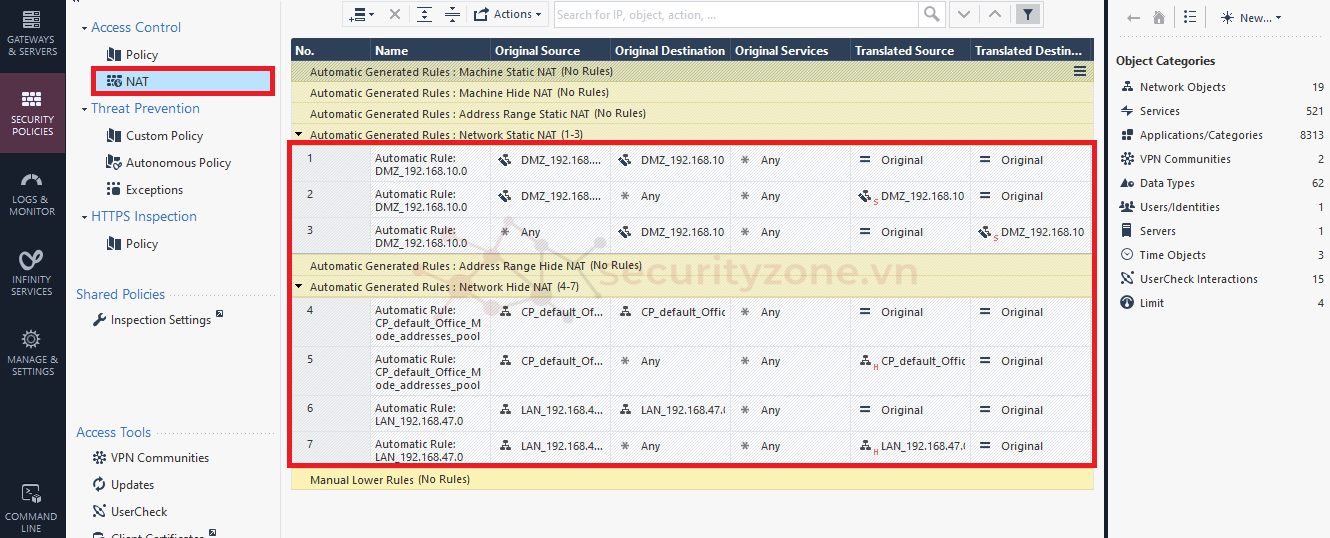

- Kiểm tra trong mục Security Policies => NAT. Các NAT rule đã được tạo tự động.

Sau khi đã có các rule NAT thì ta sẽ bắt đầu tạo ra các Policy để cho phép dữ liệu hoạt động đúng.

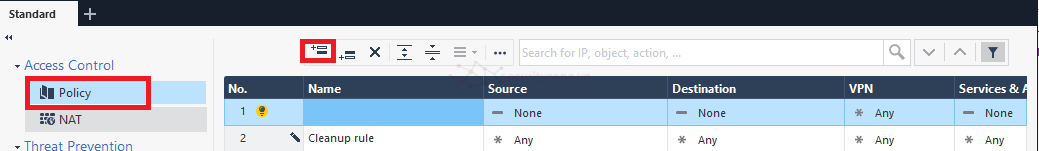

2. Cấu hình Security Policy cho các NAT

- Cấu hình Policy cho các Network LAN.Từ giao diện chọn Policy, sau đó chọn Add Rule Above như hình:

- Settings các thông số như sau:

Name: Đặt tên cho rule

Source: Chọn Network LAN đã tạo ở trước

Destination: Any

VPN: Any

Service & Application: chọn các thống số như hình.

Action: Accept

Track: chọn Log (để ghi lại log)

Install On: chọn tên Hostname Checkpoint Firewall.

Nói 1 tí về rule này: Rule này cho phép lưu lượng từ mạng LAN đi ra ngoài Internet với các dịch vụ cơ bản như HTTP, HTTPS, DNS và ICMP và sẽ ghi lại log thông qua Checkpoint Firewall.

- Cấu hình Policy cho Network DMZ tương tự như LAN:

- Cấu hình Policy cho phép các thiết bị trong LAN truy cập được WebServer

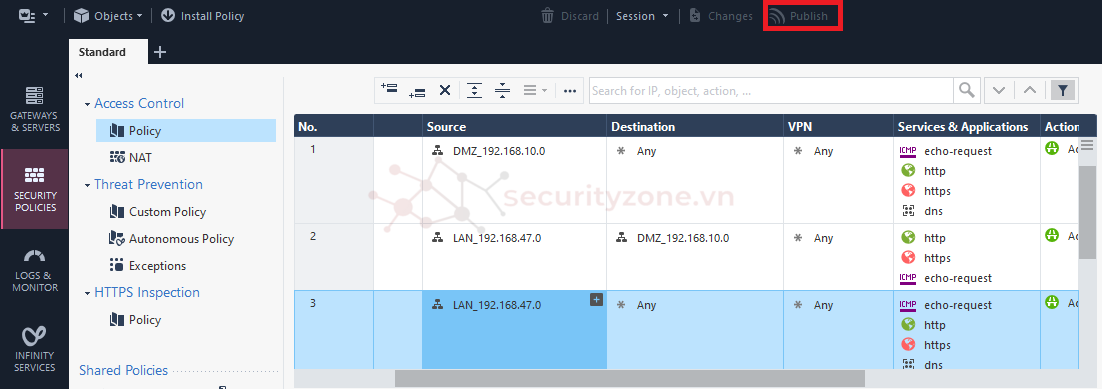

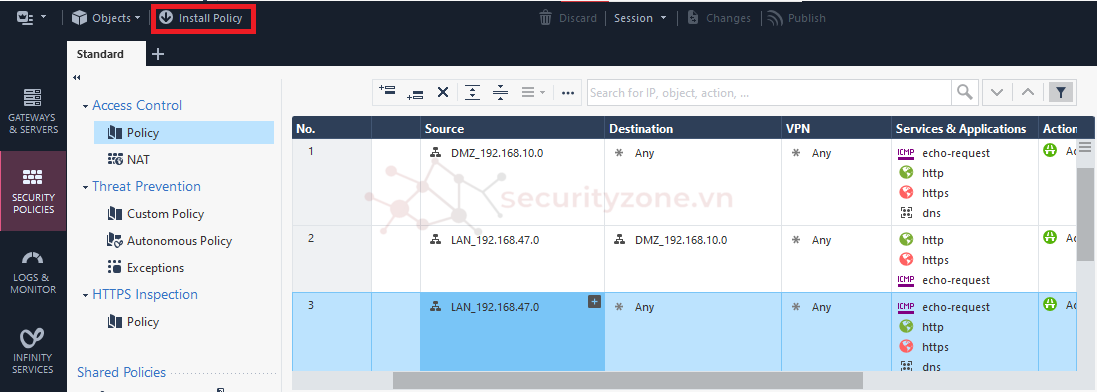

- Các rule đã được thiết lập:

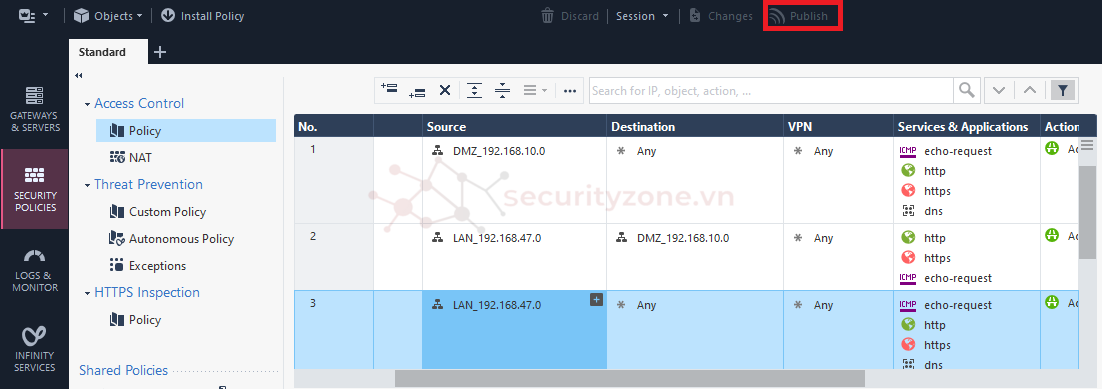

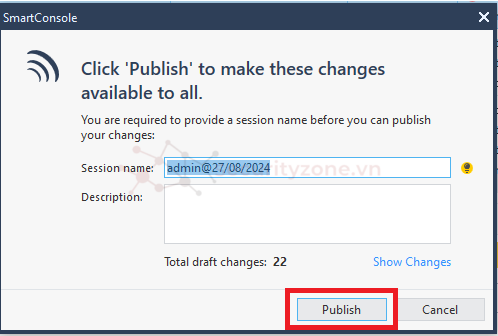

- Sau khi add rule cho các Network thì tiến hành Publish: Lưu các cấu hình.

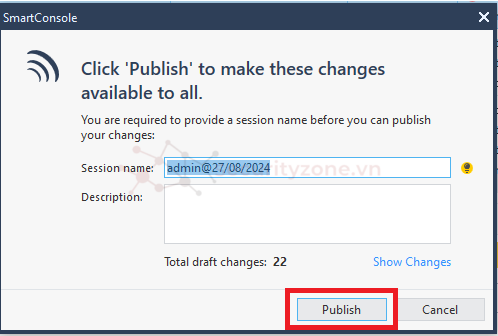

- Hội thoại hiện ra ấn Publish:

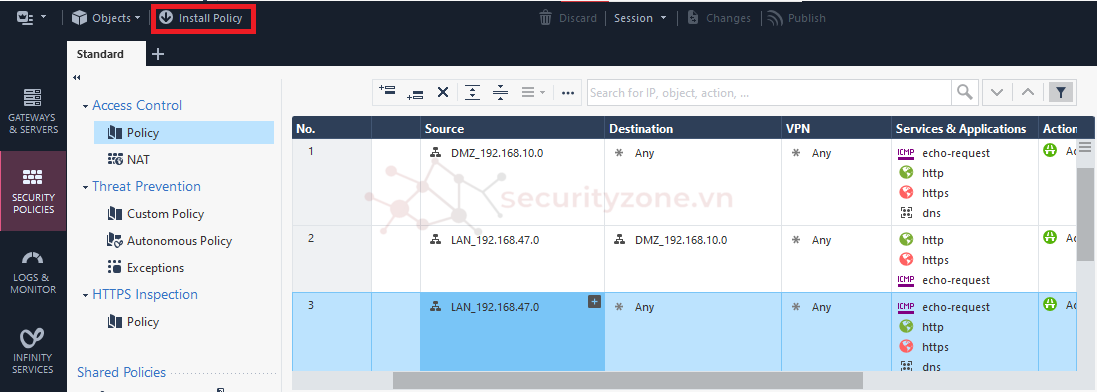

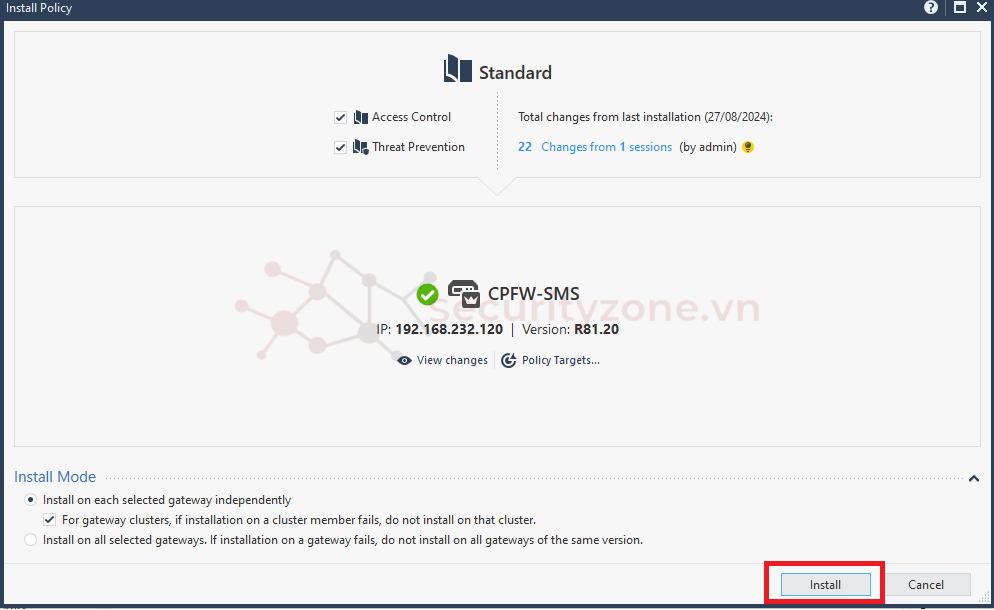

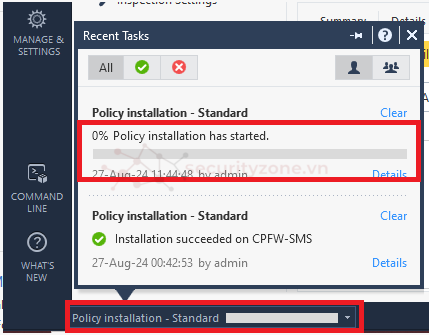

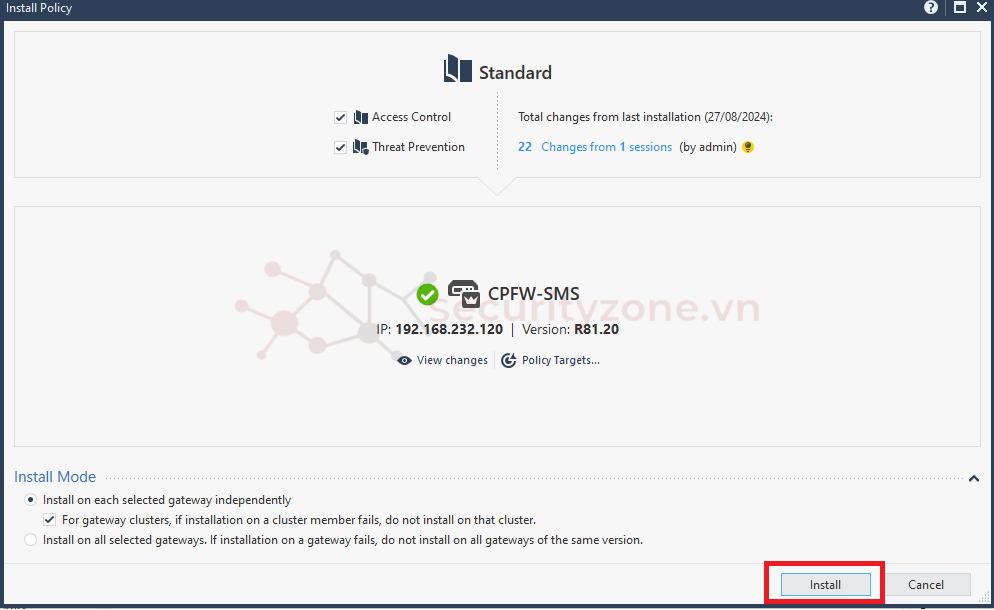

- Cuối cùng thì Install Policy:

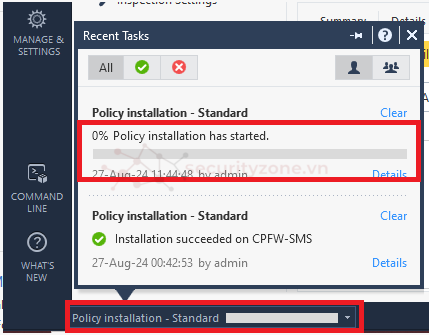

- Quá trình Install ở dưới góc trái:

3. Kiểm tra

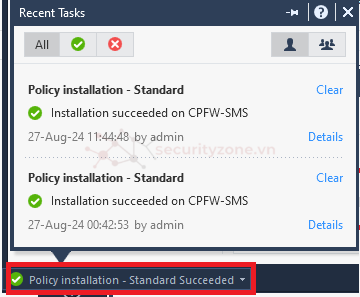

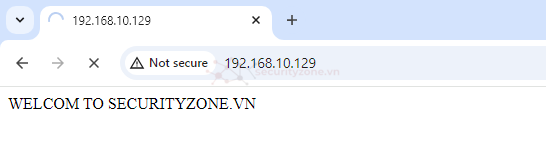

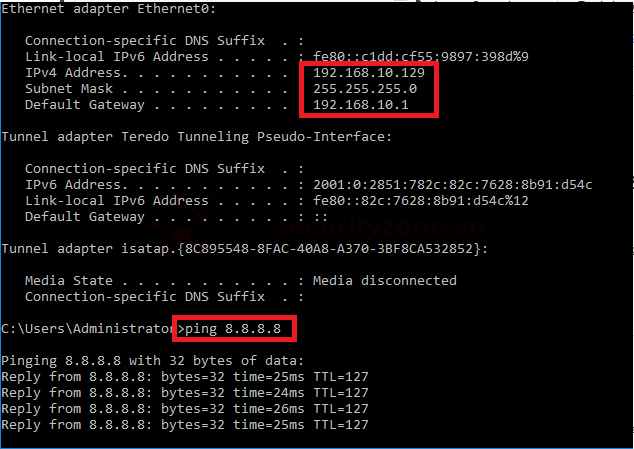

- Dùng 1 máy ảo khác gắn card mạng LAN của Checkpoint.Kiểm tra IP và ping 8.8.8.8:

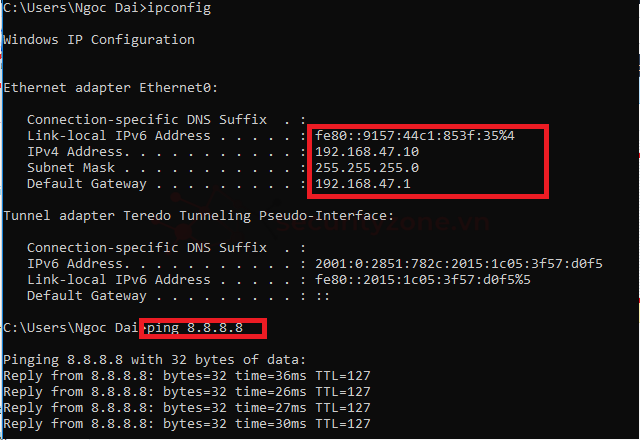

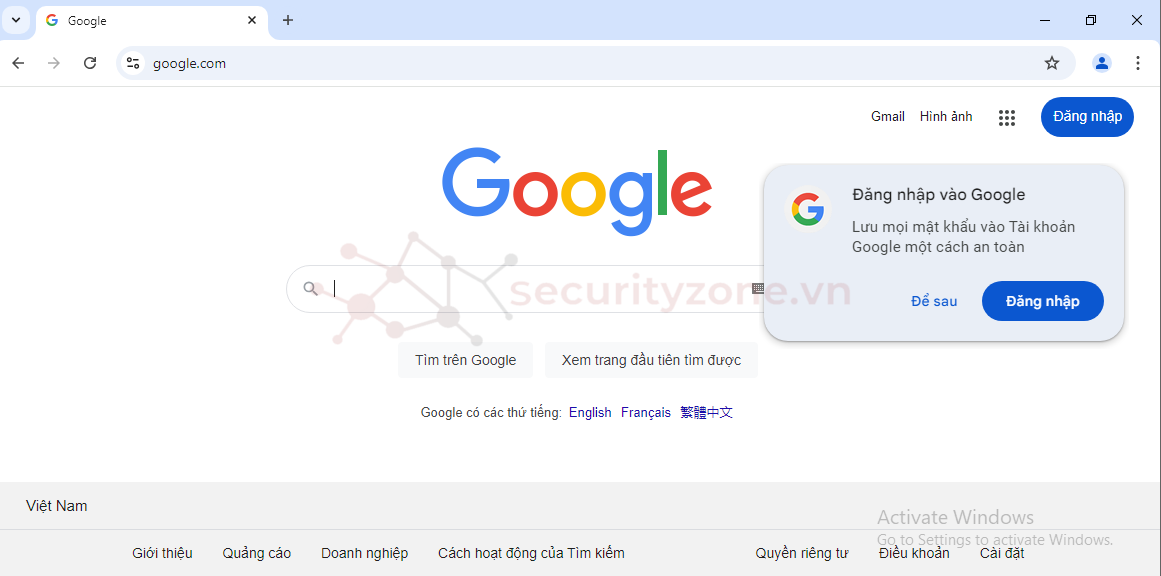

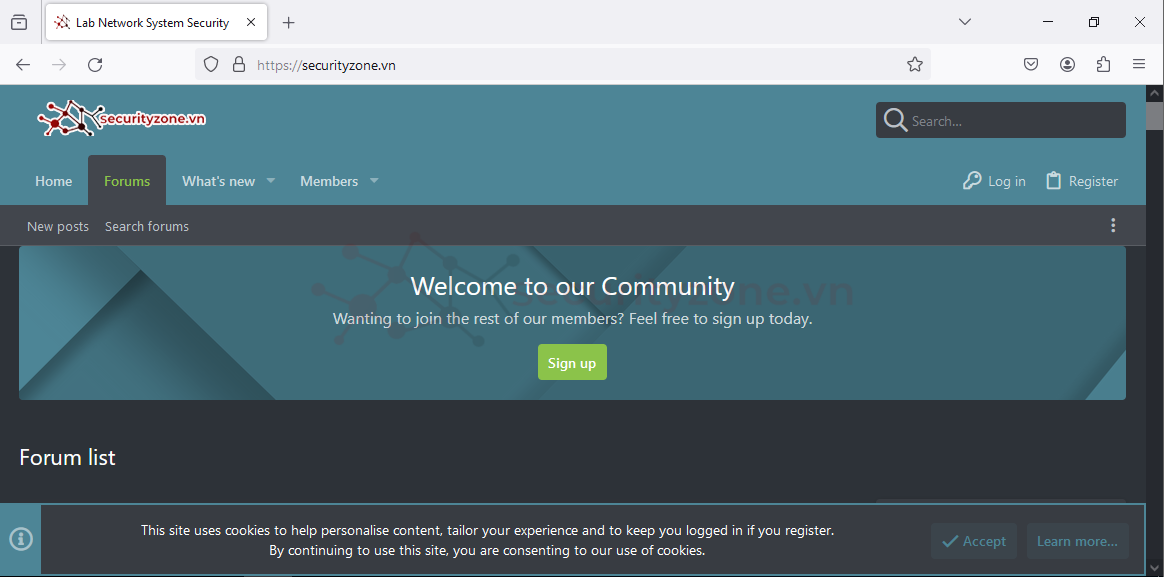

Truy cập được Internet:

Từ mạng LAN có thể truy cập vào WebServer:

- Dùng 1 máy ảo gắn card DMZ của Checkpoint.

Kiểm tra IP và ping 8.8.8.8:

Truy cập Internet:

Attachments

-

1724689727526.png16 KB · Views: 0

1724689727526.png16 KB · Views: 0 -

1724689302416.png39.6 KB · Views: 0

1724689302416.png39.6 KB · Views: 0 -

1724689317377.png39.6 KB · Views: 0

1724689317377.png39.6 KB · Views: 0 -

1724689686957.png76.5 KB · Views: 0

1724689686957.png76.5 KB · Views: 0 -

1724689830714.png16.2 KB · Views: 0

1724689830714.png16.2 KB · Views: 0 -

1724689881271.png44.1 KB · Views: 0

1724689881271.png44.1 KB · Views: 0 -

1724691772437.png8.6 KB · Views: 0

1724691772437.png8.6 KB · Views: 0 -

1724693475416.png26.1 KB · Views: 0

1724693475416.png26.1 KB · Views: 0 -

1724693630342.png25.5 KB · Views: 0

1724693630342.png25.5 KB · Views: 0 -

1724693691618.png23.4 KB · Views: 0

1724693691618.png23.4 KB · Views: 0 -

1724693741170.png89 KB · Views: 0

1724693741170.png89 KB · Views: 0 -

1724693769475.png76.2 KB · Views: 0

1724693769475.png76.2 KB · Views: 0 -

1724693862832.png108.9 KB · Views: 0

1724693862832.png108.9 KB · Views: 0 -

1724694192413.png13.8 KB · Views: 0

1724694192413.png13.8 KB · Views: 0 -

1724694259573.png15.1 KB · Views: 0

1724694259573.png15.1 KB · Views: 0 -

1724694622684.png37.9 KB · Views: 0

1724694622684.png37.9 KB · Views: 0 -

1724694762271.png20.8 KB · Views: 0

1724694762271.png20.8 KB · Views: 0 -

1724694822033.png21.2 KB · Views: 0

1724694822033.png21.2 KB · Views: 0 -

1724696406895.png9.5 KB · Views: 0

1724696406895.png9.5 KB · Views: 0 -

1724696432117.png13.4 KB · Views: 0

1724696432117.png13.4 KB · Views: 0 -

1724696527856.png22.2 KB · Views: 0

1724696527856.png22.2 KB · Views: 0 -

1724696572263.png31 KB · Views: 0

1724696572263.png31 KB · Views: 0 -

1724696616875.png31.1 KB · Views: 0

1724696616875.png31.1 KB · Views: 0 -

1724696651830.png21.6 KB · Views: 0

1724696651830.png21.6 KB · Views: 0 -

1724733274253.png6.8 KB · Views: 0

1724733274253.png6.8 KB · Views: 0 -

1724733290854.png9.8 KB · Views: 0

1724733290854.png9.8 KB · Views: 0 -

1724733526369.png4.5 KB · Views: 0

1724733526369.png4.5 KB · Views: 0 -

1724733537210.png4.5 KB · Views: 0

1724733537210.png4.5 KB · Views: 0 -

1724733569598.png6.7 KB · Views: 0

1724733569598.png6.7 KB · Views: 0 -

1724741120953.png25.3 KB · Views: 0

1724741120953.png25.3 KB · Views: 0 -

1724741279419.png24.4 KB · Views: 0

1724741279419.png24.4 KB · Views: 0 -

1724741279319.png24.4 KB · Views: 0

1724741279319.png24.4 KB · Views: 0 -

1726374309706.png23 KB · Views: 0

1726374309706.png23 KB · Views: 0

Last edited: