wcuong

Administrator

Zero-day (0-day) là các lỗ hổng bảo mật chưa được phát hiện hoặc chưa có bản vá từ nhà cung cấp. Các hacker có thể khai thác những lỗ hổng này để tấn công hệ thống trước khi các biện pháp bảo vệ truyền thống kịp nhận diện và ngăn chặn.

Sophos sử dụng nhiều công nghệ tiên tiến để bảo vệ trước các mối đe dọa zero-day, bao gồm:

- Deep Learning AI:

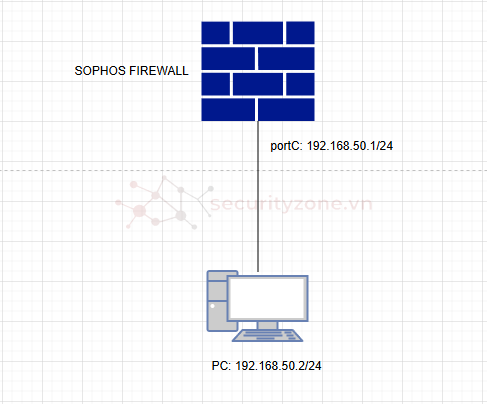

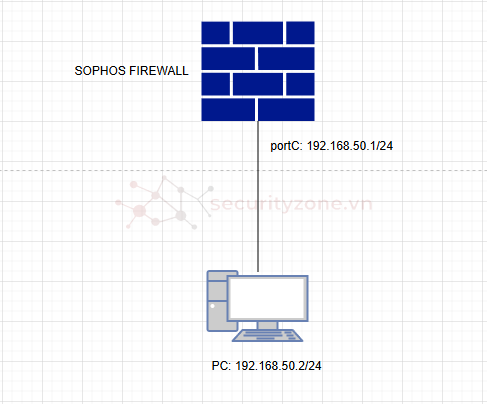

Tình huống: Máy tính trong mạng LAN tải file có chứa virus và firewall sophos phát hiện và ngăn chặn

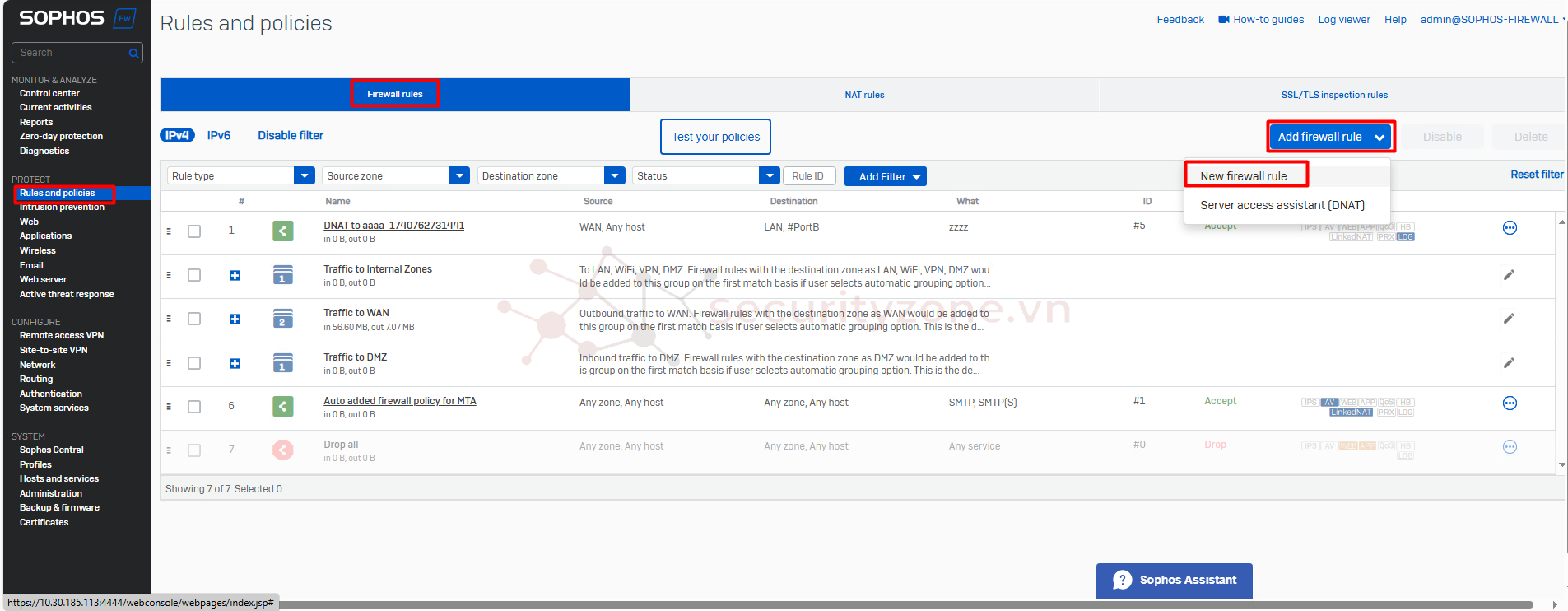

Bước 1: Tạo Firewall rule và bật tính năng Zero-day Protection

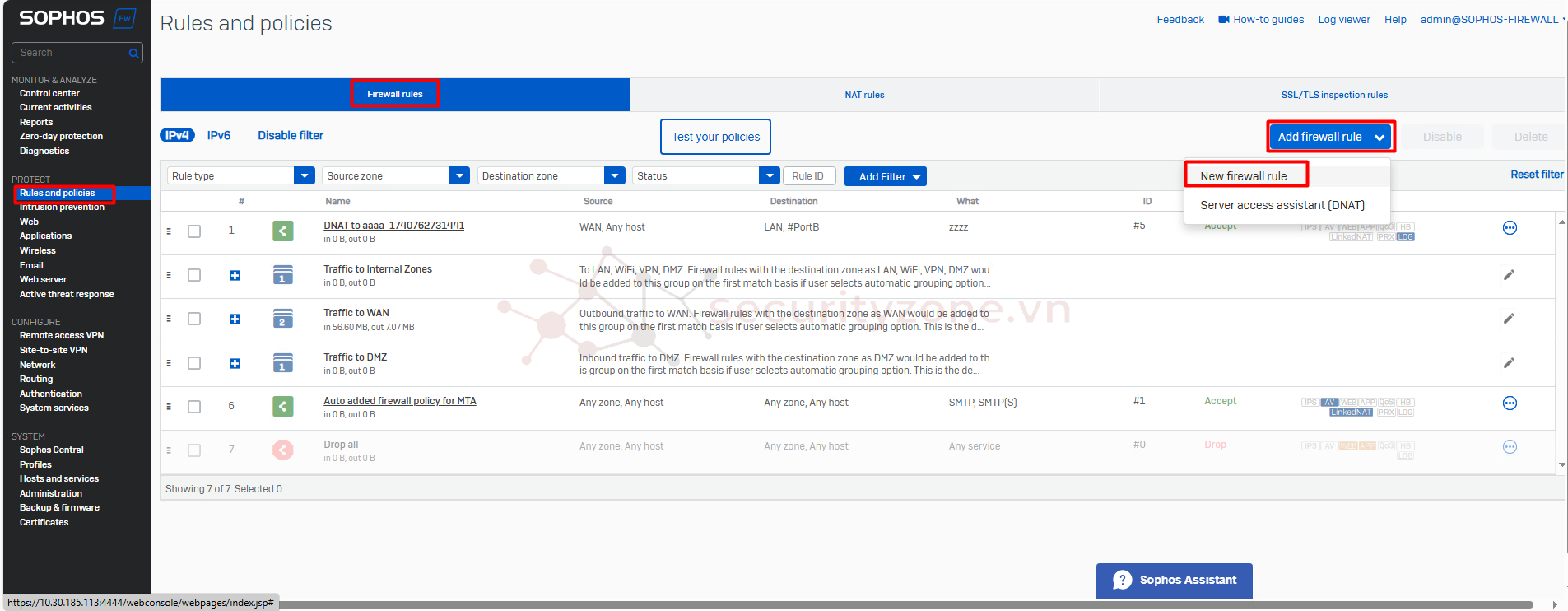

Truy cập Rule and policies > Firewall rules > Add firewall rule > New firewall rule

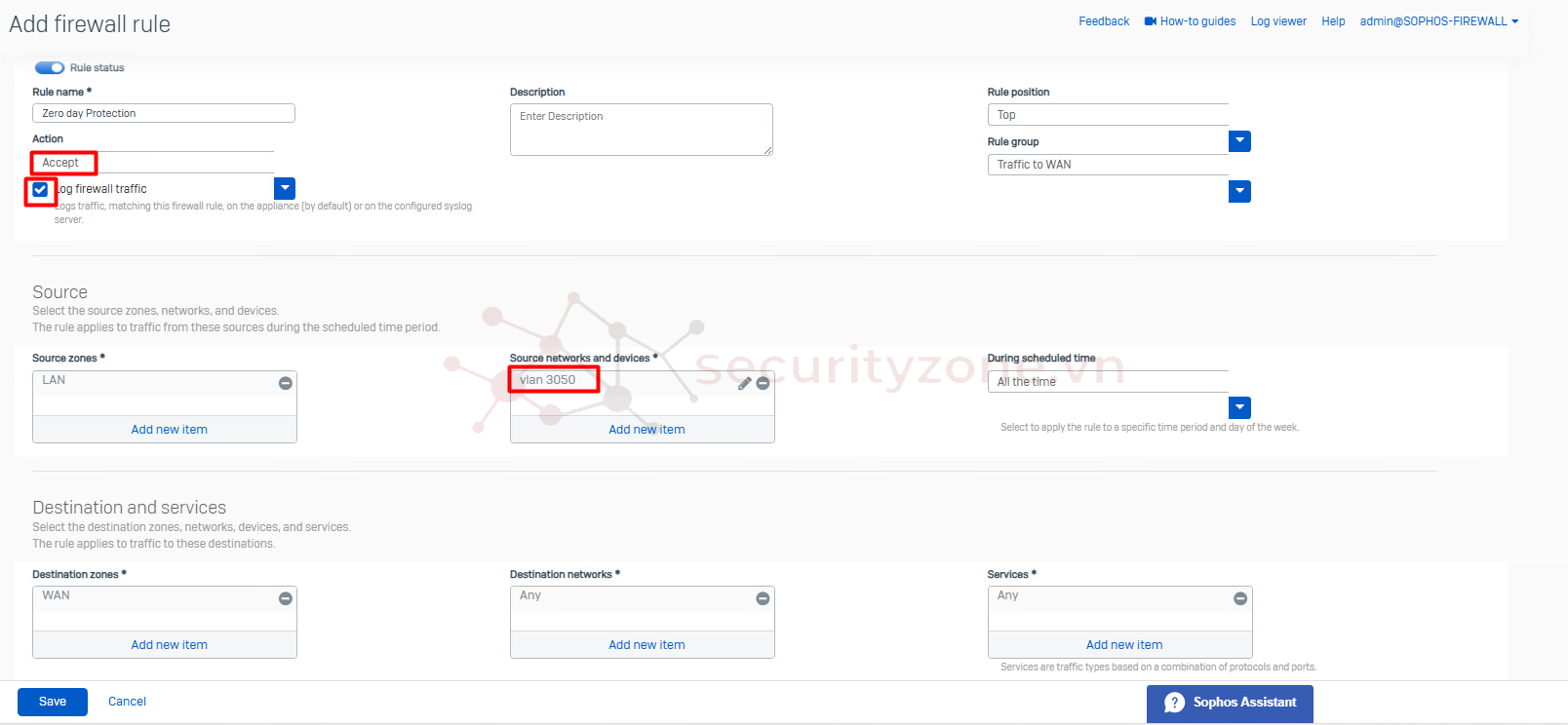

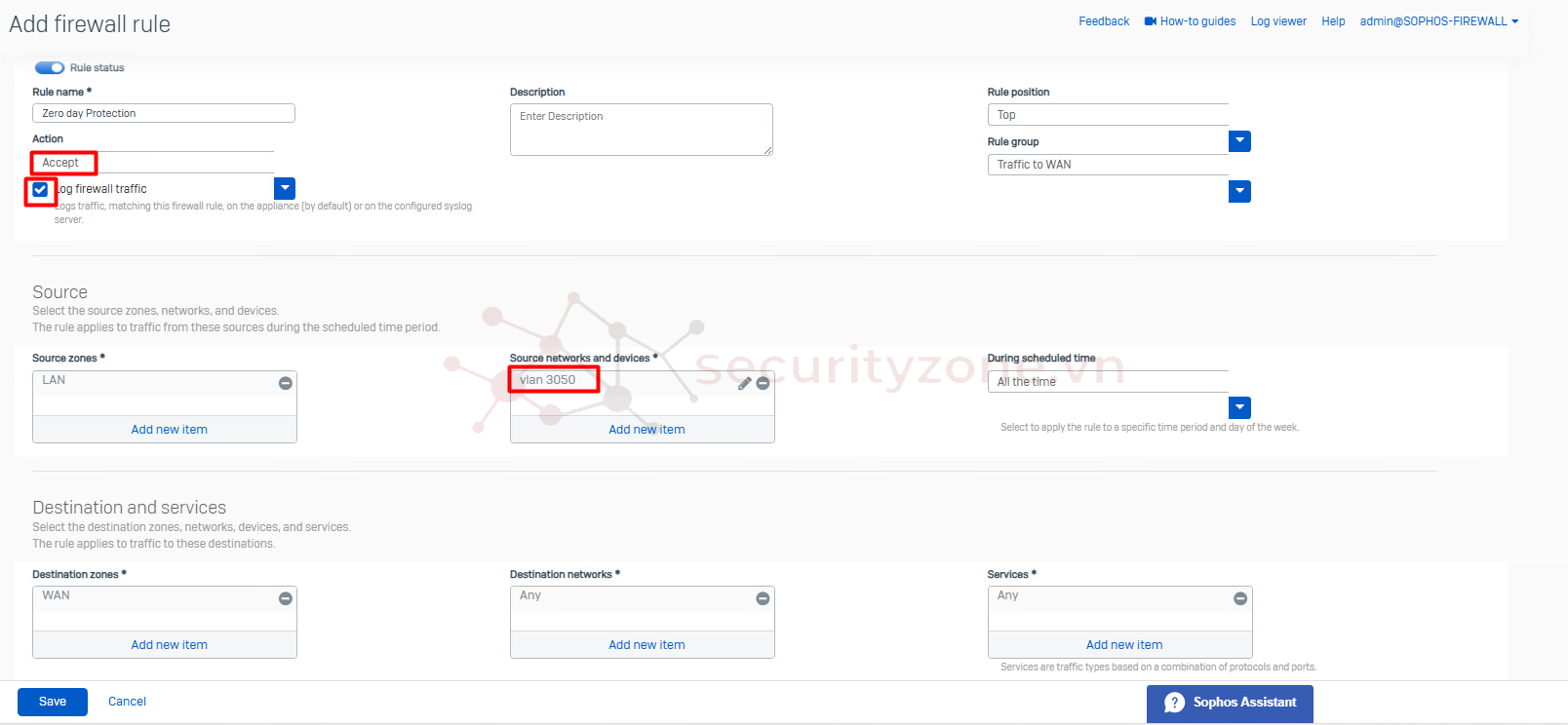

Rule Name: Điền tên bạn muốn

Action: chọn Accept

Tick chọn Log firewall traffic để xem log match với rule này

Source zone: LAN

Source networks and devices: vlan 3050 (192.168.50.2)

Destination Zones: WAN

Destination networks: Any

Services: Any

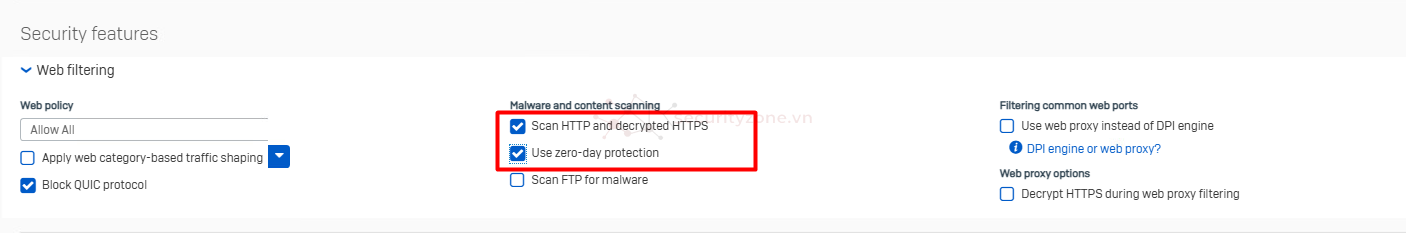

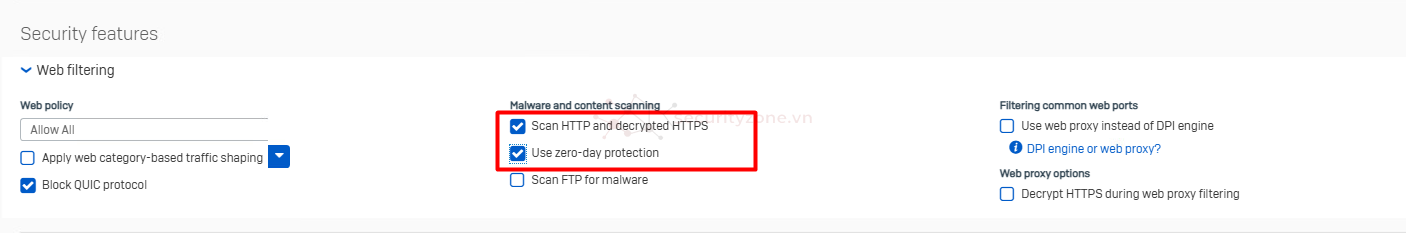

Web Policy: Allow All

Sau đó ấn Save để lưu

Bước 2: Kiểm tra

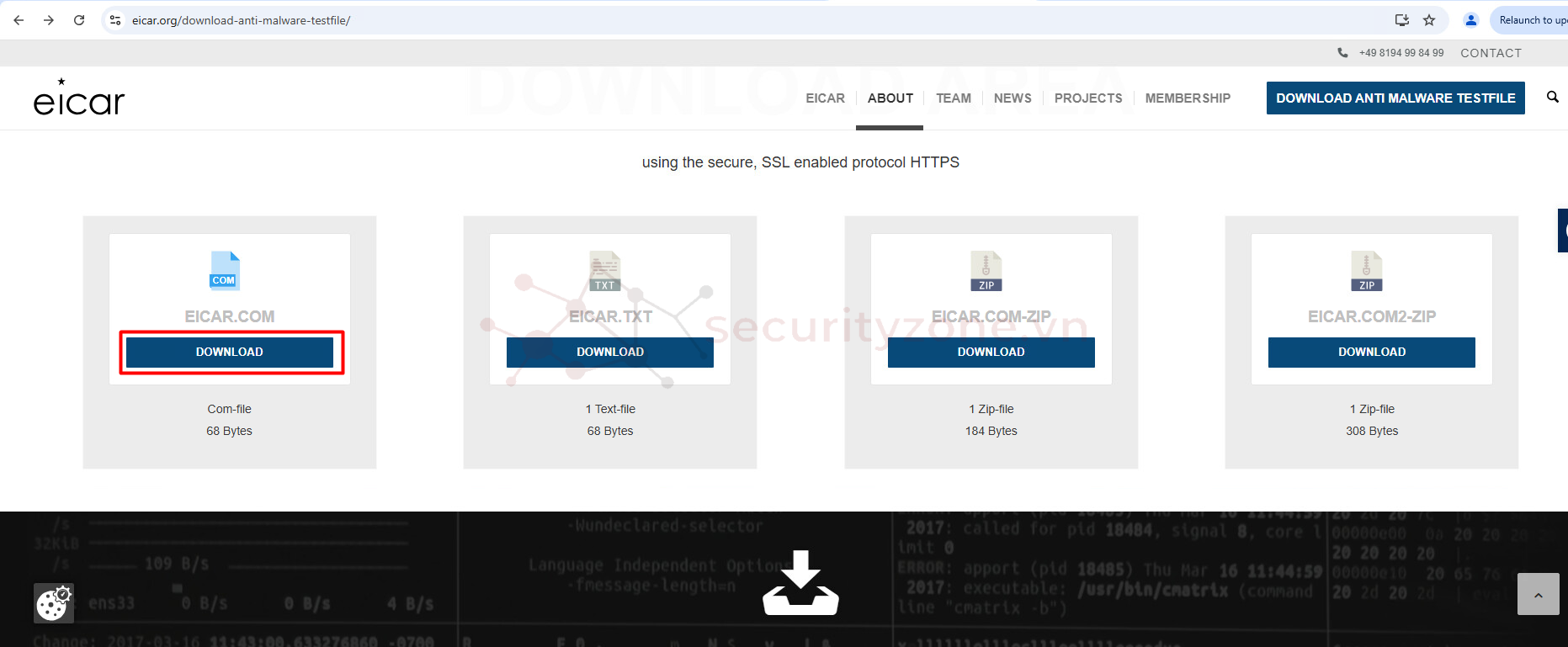

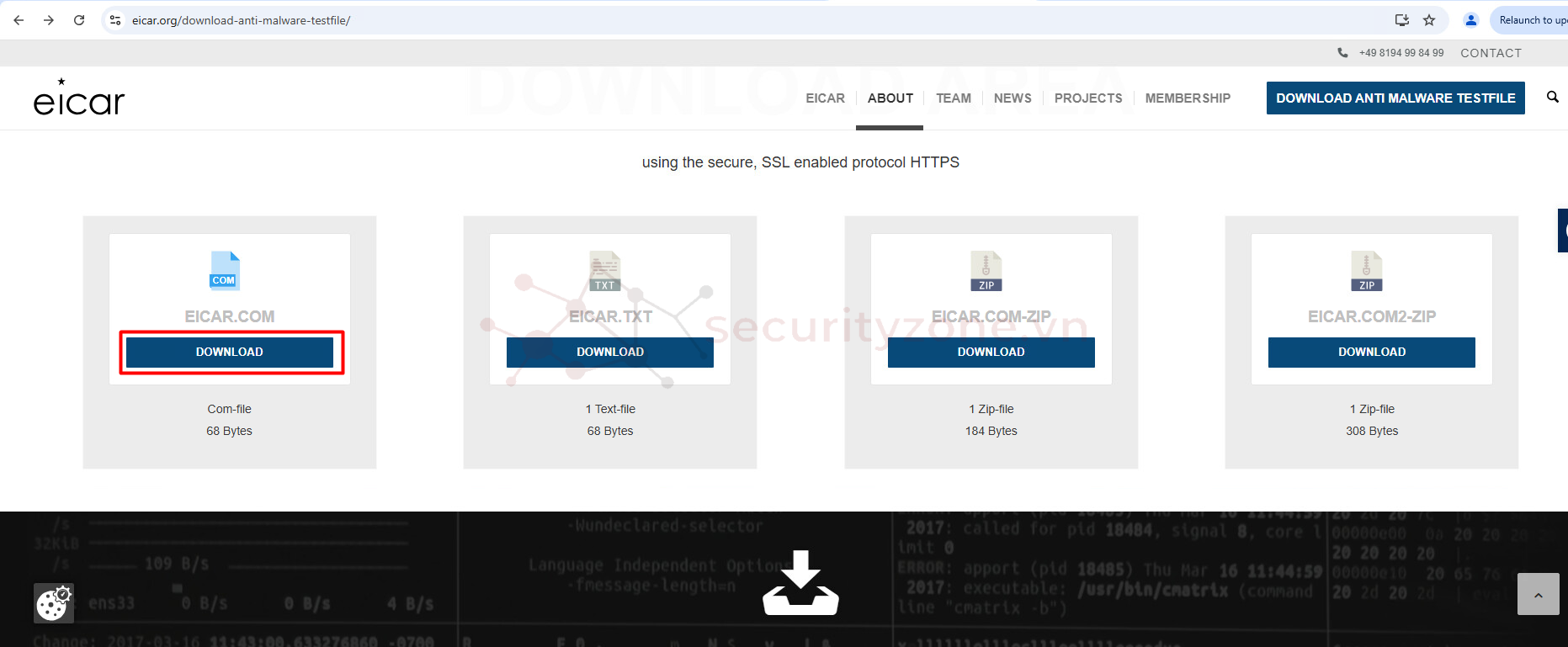

Bạn có thể truy cập vào các trang test virus như eicar, wicar. Truy cập đường dẫn để tải các file như eicar.com, eicar.com-zip, eicar.com2-zip

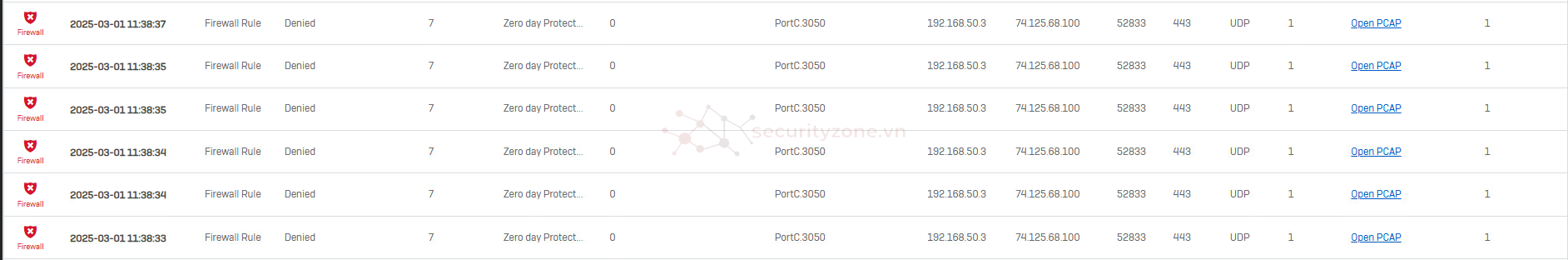

Để kiểm tra kết quả trên Sophos Firewall chọn Zero-day Protection > Dowloads and Attachments.

Các file test đều có status là Malicious và bị Blocked.

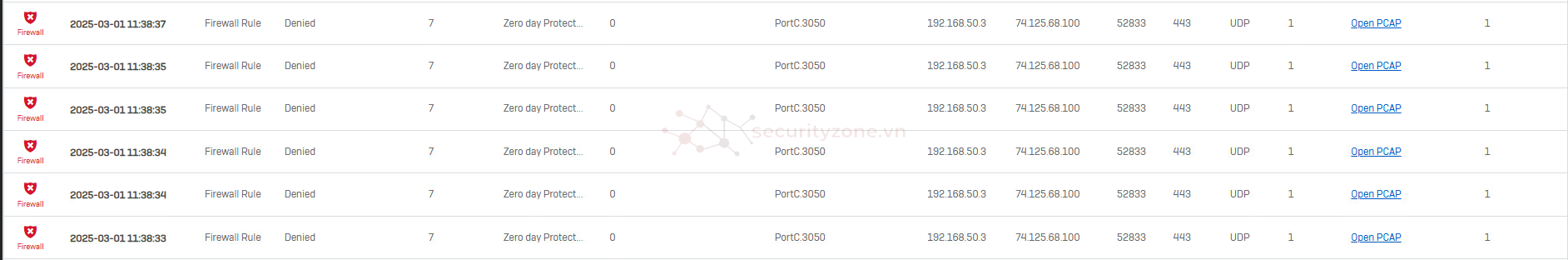

Kêt quả log view của Sophos

Sophos sử dụng nhiều công nghệ tiên tiến để bảo vệ trước các mối đe dọa zero-day, bao gồm:

- Deep Learning AI:

- Sophos Intercept X tích hợp AI Machine Learning để phân tích hành vi file và phát hiện mối đe dọa chưa từng thấy trước đó.

- Không cần chữ ký (signature-less detection), giúp bảo vệ cả những malware mới nhất

- Chặn các kỹ thuật khai thác phổ biến mà hacker sử dụng để tấn công lỗ hổng zero-day, như Code Injection, ROP Exploit, API Hijacking.

- Giám sát quá trình thực thi ứng dụng, nếu phát hiện hành vi đáng ngờ (ví dụ: ghi mã độc vào bộ nhớ, thực thi script nguy hiểm), Sophos sẽ cách ly ngay lập tức.

- Sophos Firewall và Intercept X sử dụng DPI để kiểm tra lưu lượng mạng theo thời gian thực.

- Khi gặp file đáng ngờ, Sophos gửi nó vào Cloud Sandbox để phân tích sâu và xác định xem có phải mã độc hay không.

- Endpoint (Intercept X) và Firewall (XGS) có thể chia sẻ dữ liệu mối đe dọa với nhau để phản ứng nhanh hơn khi phát hiện tấn công zero-day.

Tình huống: Máy tính trong mạng LAN tải file có chứa virus và firewall sophos phát hiện và ngăn chặn

Bước 1: Tạo Firewall rule và bật tính năng Zero-day Protection

Truy cập Rule and policies > Firewall rules > Add firewall rule > New firewall rule

Rule Name: Điền tên bạn muốn

Action: chọn Accept

Tick chọn Log firewall traffic để xem log match với rule này

Source zone: LAN

Source networks and devices: vlan 3050 (192.168.50.2)

Destination Zones: WAN

Destination networks: Any

Services: Any

Web Policy: Allow All

- Nếu chọn: Cho phép tất cả các trang web mà không có bất kỳ bộ lọc nào.

- Nếu không chọn (chuyển sang policy khác, ví dụ: Deny All hoặc Restrictive Policy):

- Hạn chế hoặc chặn truy cập internet theo chính sách đã đặt.

- Nếu chọn "Deny All", tất cả truy cập web sẽ bị chặn.

- Chọn nếu bạn muốn kiểm soát băng thông theo danh mục website (ví dụ: giới hạn tốc độ tải file từ trang chia sẻ).

- Nếu không chọn: Không có giới hạn băng thông, mọi trang web sẽ sử dụng tốc độ tối đa.

- Chọn nếu bạn muốn chặn giao thức QUIC, buộc Chrome/Edge dùng HTTP/HTTPS thông qua firewall để kiểm soát lưu lượng web tốt hơn.

- Nếu không chọn: Trình duyệt có thể dùng QUIC (UDP/443), làm giảm khả năng kiểm soát nội dung web.

- Nếu chọn: Kiểm tra nội dung tất cả trang web (cả HTTP và HTTPS) để phát hiện mã độc.

- Nếu không chọn: Chỉ lọc được HTTP, các trang HTTPS sẽ không bị quét, có thể bỏ lỡ các mối đe dọa ẩn trong lưu lượng HTTPS. Và không chọn được tính năng Zero-day

- Nếu chọn: Dùng công nghệ phát hiện mối đe dọa chưa có chữ ký (sandboxing).

- Nếu không chọn: Chỉ dựa vào chữ ký virus truyền thống, có thể không phát hiện được mã độc mới chưa được cập nhật.

- Nếu chọn: Quét tất cả tệp tải xuống qua FTP để phát hiện virus.

- Nếu không chọn: Các tệp tải xuống từ FTP sẽ không bị kiểm tra, có thể chứa mã độc.

- Nếu chọn: Chuyển hướng tất cả lưu lượng web qua proxy để kiểm soát nội dung tốt hơn.

- Nếu không chọn: Dùng DPI (Deep Packet Inspection) để quét trực tiếp mà không qua proxy, giúp hiệu suất nhanh hơn nhưng có thể kém hiệu quả với HTTPS.

- Nếu chọn: Giải mã HTTPS để quét nội dung, yêu cầu cài đặt chứng chỉ CA trên máy trạm.

- Nếu không chọn: Không thể kiểm tra nội dung trang HTTPS, chỉ có thể dựa vào danh mục URL hoặc kiểm tra dựa trên tên miền.

Sau đó ấn Save để lưu

Bước 2: Kiểm tra

Bạn có thể truy cập vào các trang test virus như eicar, wicar. Truy cập đường dẫn để tải các file như eicar.com, eicar.com-zip, eicar.com2-zip

Để kiểm tra kết quả trên Sophos Firewall chọn Zero-day Protection > Dowloads and Attachments.

Các file test đều có status là Malicious và bị Blocked.

Kêt quả log view của Sophos

Đính kèm

Sửa lần cuối:

Bài viết liên quan

Bài viết mới