Mục lục:

2. Access Port

3. Trunking

4. Kết hợp hoạt động của VLAN, Access Port, và Trunking

- Mục đích: Tạo ra sự phân đoạn mạng, tăng cường bảo mật, và quản lý lưu lượng mạng tốt hơn. Các máy tính trong các VLAN khác nhau không thể giao tiếp trực tiếp với nhau mà không qua một router hoặc một thiết bị định tuyến.

- Mục đích: Kết nối các thiết bị đầu cuối (như PC, máy in) vào một VLAN cụ thể. Ví dụ, nếu bạn muốn một máy tính thuộc VLAN 10, bạn sẽ cấu hình cổng mà máy tính kết nối là access port cho VLAN 10.

- Mục đích: Cho phép kết nối giữa các switch hoặc giữa switch và router để truyền tải nhiều VLAN thông qua một cáp mạng duy nhất. Điều này giảm thiểu việc phải sử dụng nhiều cáp mạng riêng biệt cho từng VLAN.

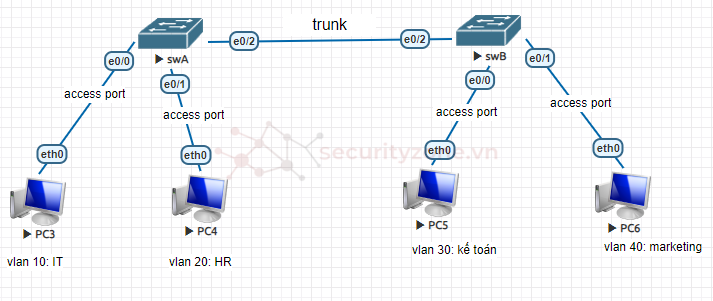

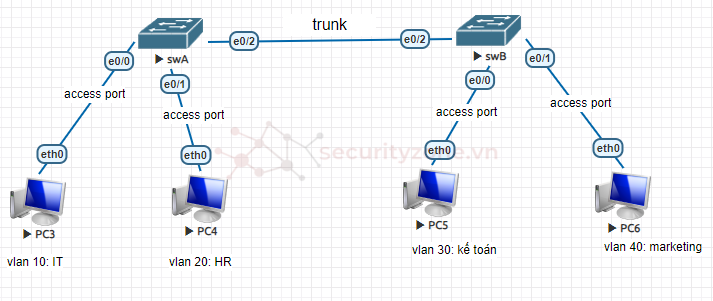

Ví dụ: trong một doanh nghiệp, bạn có thể có một switch A trong tầng 1 và switch B trong tầng 2. Các cổng trên switch A có thể được cấu hình làm access port cho các VLAN khác nhau (ví dụ: VLAN 10 cho bộ phận IT, VLAN 20 cho bộ phận HR, VLAN 30 cho kế toán, VLAN 40 cho bộ phận Marketing). Switch A và switch B được kết nối với nhau thông qua một trunk port, truyền tải lưu lượng của cả VLAN 10,20 và VLAN 30,40 giữa hai tầng.

- Nếu cấu hình cổng truy cập (Access Port):

- Nếu cấu hình cổng truy cập (Access Port):

+ IT và HR của tầng SwA: Bạn cấu hình các cổng trên switch để thuộc về VLAN 10, 20 đại diện cho bộ phận IT và HR. Khi bạn kết nối máy tính của bộ phận IT vào các cổng này, các thiết bị này thuộc VLAN 10, 20 và có thể giao tiếp trực tiếp với nhau nhưng không thể truy cập vào các VLAN ở tầng khác.

+ Kế toán và Marketing của tầng SwB: Các cổng khác được cấu hình thuộc về VLAN 30,40 cho bộ phận Kế toán và Marketing. Máy tính và thiết bị trong VLAN 30,40 có thể giao tiếp với nhau.

- Nếu cấu hình cổng trunk (Trunk Port):

+ Bạn cấu hình một cổng trunk trên switch để cho phép truyền dữ liệu giữa VLAN 10,20 và VLAN 30,40. Khi bạn có dữ liệu từ các bộ phận này cần giao tiếp với nhau, dữ liệu sẽ được gắn thẻ với thẻ Tag VLAN tương ứng và truyền qua cổng trunk.

+ Gắn access port vào cổng e0/0, e0/1 trên swA

+ Gắn access port vào công e0/0, e0/1 trên swB

+ Để các VLAN thấy được nhau thì cấu hình đường trunk giữa 2 switch

- Bật chức năng định tuyến

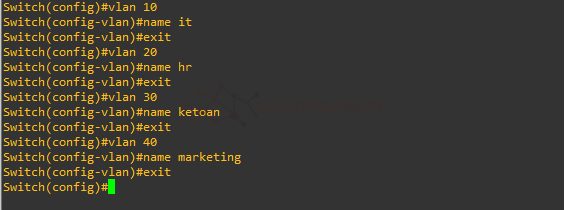

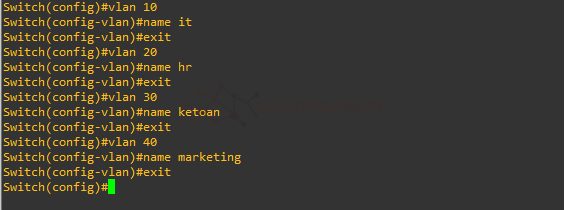

Tạo 4 vlan đại diện cho 4 phòng

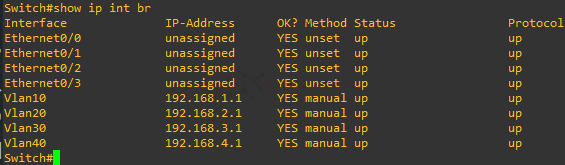

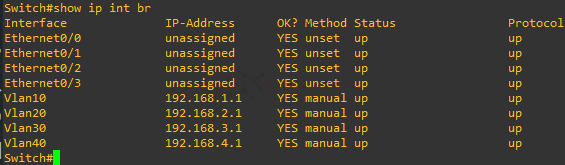

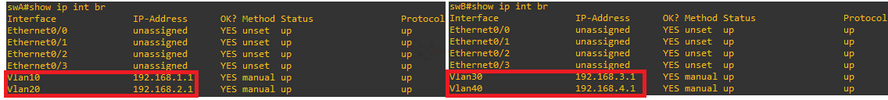

Đặt IP cho các vlan và kiểm tra:

+ Cấu hình đường trunk cho e0/0, e0/1 trên Switch tổng

+ Cấu hình đường trunk cho e0/3 trên swA và swB

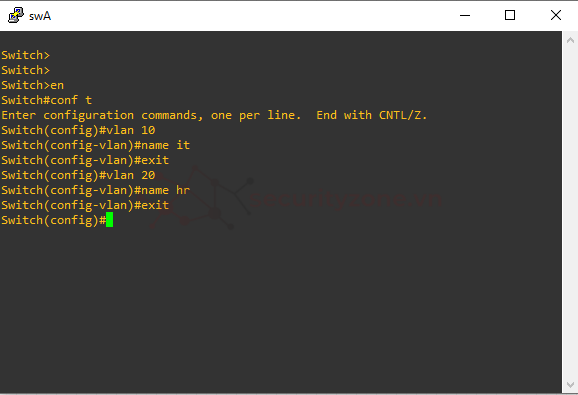

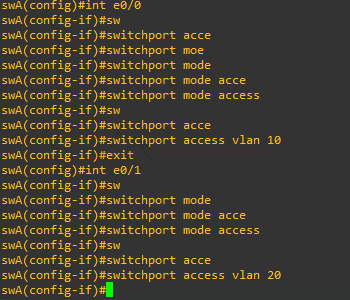

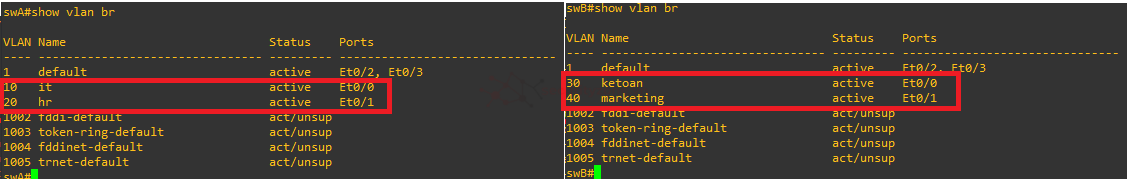

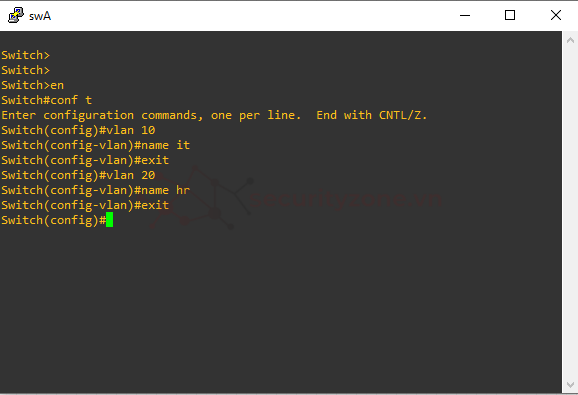

Tạo vlan 10 và 20 trên swA, vlan 30 và 40 trên swB:

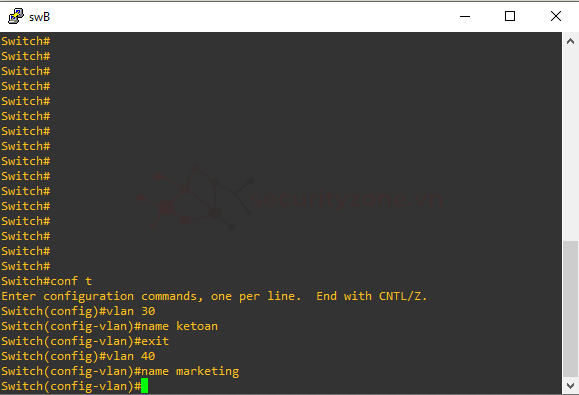

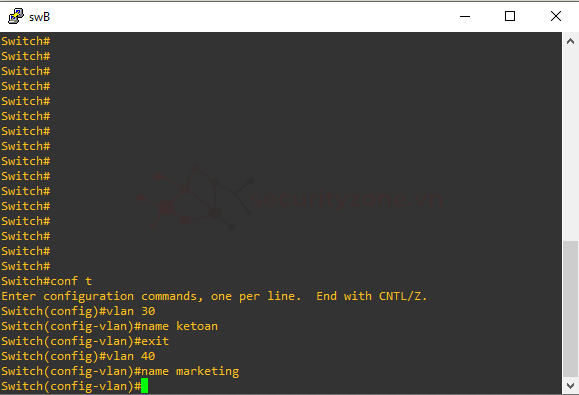

- Kiểm tra vlan đã tạo

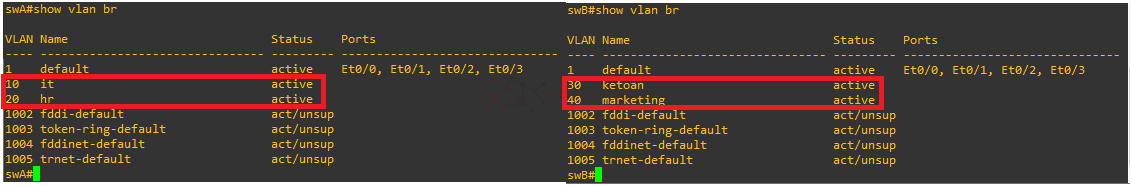

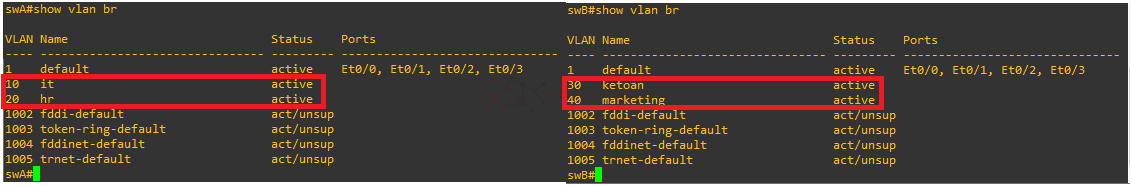

Gắn Access port vào các cổng tương ứng

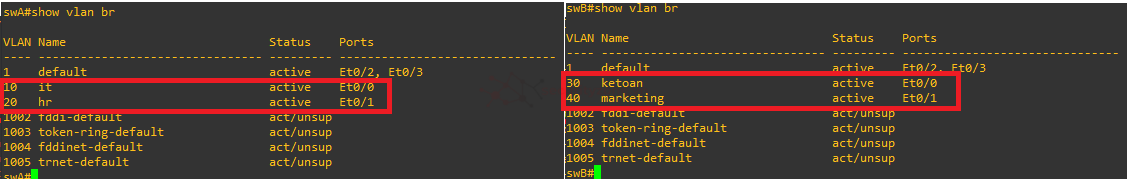

- Trên swA: vlan 10 => e0/0

vlan20 => e0/1

- Trên swB: vlan 30 => e0/0

vlan 40 => e0/1

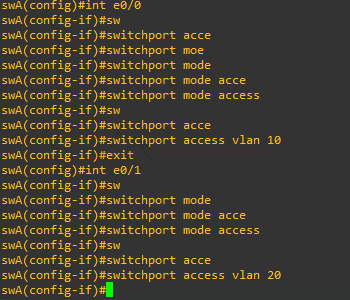

Kiểm tra các vlan đã gắn đúng cổng hay chưa:

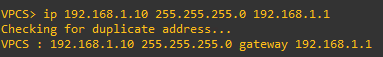

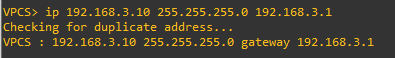

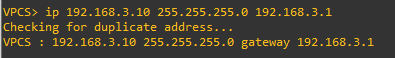

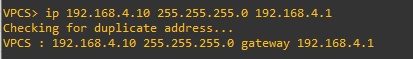

- Tiến hành đặt IP cho các thiết bị:

PC3, PC4 thuộc vlan 10 và vlan 20

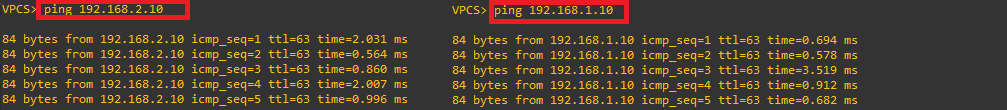

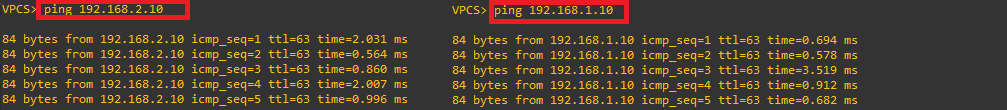

Ping từ PC3 (vlan10) qua PC4 (vlan20) thành công vì đều nằm trên 1 switch

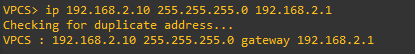

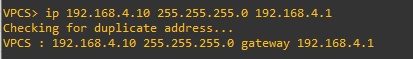

PC5, PC6 thuộc vlan 30 và vlan 40

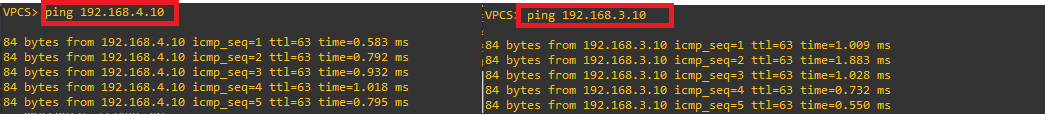

Ping từ PC5 (vlan30) và PC6 (vlan40) thành công vì đều nằm trên 1 switch

Ping từ vlan 10 qua vlan 30 thông qua swA

=> Không có kết nối giữa các VLAN: Nếu 192.168.1.0/24 và 192.168.3.0/24 thuộc về hai VLAN khác nhau, trunking chưa được cấu hình đúng để định tuyến giữa hai VLAN.

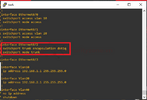

Cấu hình đường trunk giữa 2 switch để các VLAN nhìn thấy được nhau:

- Để kiểm tra toàn bộ cấu hình bạn nhập lệnh

Và tìm đến cổng e0/2 vừa cấu hình

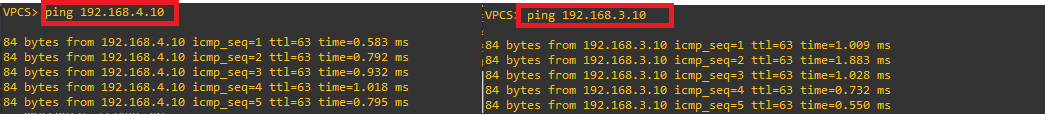

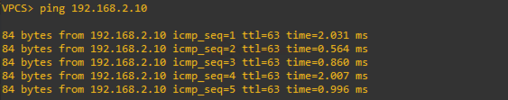

Từ 192.168.1.10 (vlan10) đã ping được vlan 30 (192.168.3.10):

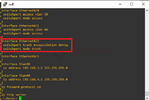

Từ vlan 30 ping ngược lại vlan 10:

=> Như vậy đã hoàn thành việc liên lạc giữa các phòng ban[/ANCHOR]

I. Tìm hiểu về VLAN, Access và Trunking

1. VLAN (Virtual Local Area Network)2. Access Port

3. Trunking

4. Kết hợp hoạt động của VLAN, Access Port, và Trunking

II. Mô hình bài LAB

[LAB 03] Tìm hiểu VLAN, Access và Trunking

I. Khái niệm VLAN, Access và Trunking

1. VLAN (Virtual Local Area Network)

- VLAN là một công nghệ cho phép tạo ra nhiều mạng LAN ảo trên cùng một thiết bị chuyển mạch (switch). Mỗi VLAN hoạt động như một mạng LAN riêng biệt, mặc dù các máy tính kết nối trong cùng một VLAN có thể thuộc các cổng vật lý khác nhau.- Mục đích: Tạo ra sự phân đoạn mạng, tăng cường bảo mật, và quản lý lưu lượng mạng tốt hơn. Các máy tính trong các VLAN khác nhau không thể giao tiếp trực tiếp với nhau mà không qua một router hoặc một thiết bị định tuyến.

2. Access Port

- Access port là một cổng trên switch được cấu hình để thuộc về một VLAN duy nhất. Các thiết bị kết nối vào access port chỉ có thể giao tiếp với các thiết bị khác trong cùng VLAN.- Mục đích: Kết nối các thiết bị đầu cuối (như PC, máy in) vào một VLAN cụ thể. Ví dụ, nếu bạn muốn một máy tính thuộc VLAN 10, bạn sẽ cấu hình cổng mà máy tính kết nối là access port cho VLAN 10.

3. Trunking

- Trunking là một phương pháp cho phép nhiều VLAN được truyền tải qua một cổng duy nhất. Trunk port là cổng trên switch được cấu hình để mang lưu lượng của nhiều VLAN. Thông tin về VLAN nào mà dữ liệu thuộc về được xác định bằng cách sử dụng một thẻ VLAN (VLAN tag).- Mục đích: Cho phép kết nối giữa các switch hoặc giữa switch và router để truyền tải nhiều VLAN thông qua một cáp mạng duy nhất. Điều này giảm thiểu việc phải sử dụng nhiều cáp mạng riêng biệt cho từng VLAN.

4. Kết hợp hoạt động của VLAN, Access Port, và Trunking

- Trong một mạng VLAN: Access port sẽ kết nối các thiết bị đầu cuối (như máy tính, máy in) vào các VLAN cụ thể. Trunk port sẽ kết nối giữa các switch hoặc giữa switch và router, truyền tải lưu lượng của nhiều VLAN qua một kết nối duy nhất.Ví dụ: trong một doanh nghiệp, bạn có thể có một switch A trong tầng 1 và switch B trong tầng 2. Các cổng trên switch A có thể được cấu hình làm access port cho các VLAN khác nhau (ví dụ: VLAN 10 cho bộ phận IT, VLAN 20 cho bộ phận HR, VLAN 30 cho kế toán, VLAN 40 cho bộ phận Marketing). Switch A và switch B được kết nối với nhau thông qua một trunk port, truyền tải lưu lượng của cả VLAN 10,20 và VLAN 30,40 giữa hai tầng.

+ IT và HR của tầng SwA: Bạn cấu hình các cổng trên switch để thuộc về VLAN 10, 20 đại diện cho bộ phận IT và HR. Khi bạn kết nối máy tính của bộ phận IT vào các cổng này, các thiết bị này thuộc VLAN 10, 20 và có thể giao tiếp trực tiếp với nhau nhưng không thể truy cập vào các VLAN ở tầng khác.

+ Kế toán và Marketing của tầng SwB: Các cổng khác được cấu hình thuộc về VLAN 30,40 cho bộ phận Kế toán và Marketing. Máy tính và thiết bị trong VLAN 30,40 có thể giao tiếp với nhau.

- Nếu cấu hình cổng trunk (Trunk Port):

+ Bạn cấu hình một cổng trunk trên switch để cho phép truyền dữ liệu giữa VLAN 10,20 và VLAN 30,40. Khi bạn có dữ liệu từ các bộ phận này cần giao tiếp với nhau, dữ liệu sẽ được gắn thẻ với thẻ Tag VLAN tương ứng và truyền qua cổng trunk.

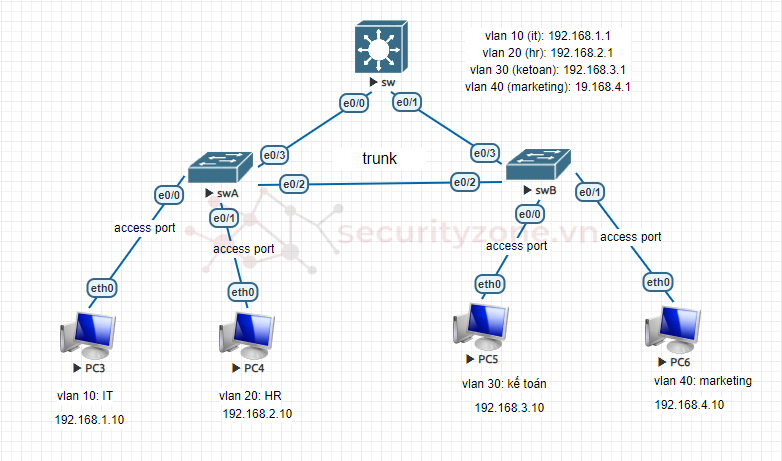

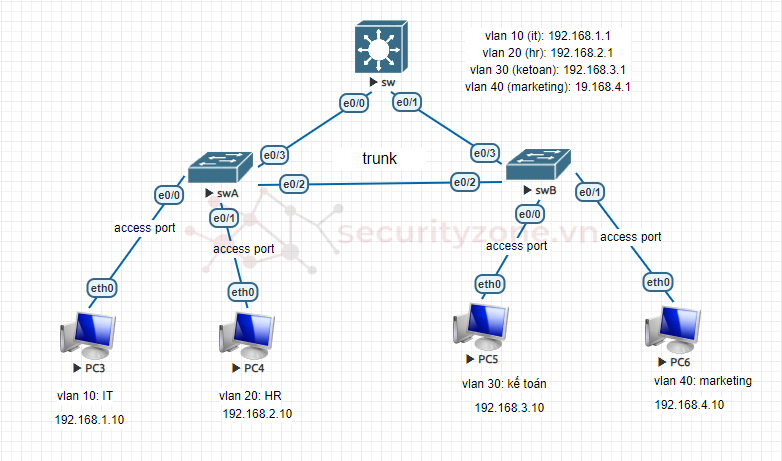

II. Mô hình bài LAB

Mô hình:

+ Gắn access port vào cổng e0/0, e0/1 trên swA

+ Gắn access port vào công e0/0, e0/1 trên swB

+ Để các VLAN thấy được nhau thì cấu hình đường trunk giữa 2 switch

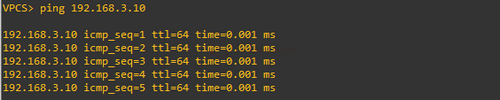

- Bật chức năng định tuyến

Code:

switch(config)#ip routing

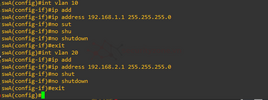

Đặt IP cho các vlan và kiểm tra:

+ Cấu hình đường trunk cho e0/0, e0/1 trên Switch tổng

+ Cấu hình đường trunk cho e0/3 trên swA và swB

Tạo vlan 10 và 20 trên swA, vlan 30 và 40 trên swB:

- Kiểm tra vlan đã tạo

Code:

sw#show vlan br

Gắn Access port vào các cổng tương ứng

- Trên swA: vlan 10 => e0/0

Code:

swA(config)#int e0/0

swA(config-if)#switchport mode access

swA(config-if)#switchport access vlan 10

Code:

swA(config)#int e0/1

swA(config-if)#switchport mode access

swA(config-if)#switchport access vlan 20

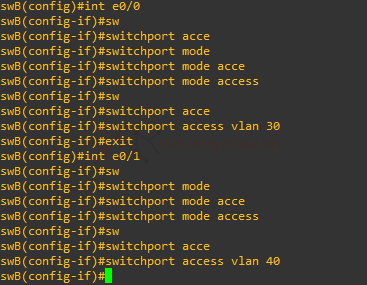

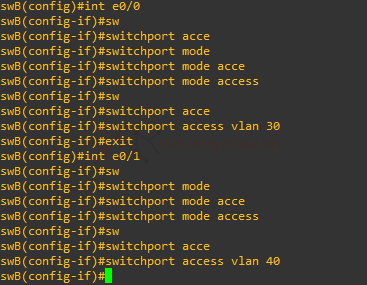

- Trên swB: vlan 30 => e0/0

Code:

swB(config)#int e0/0

swB(config-if)#switchport mode access

swB(config-if)#switchport access vlan 30vlan 40 => e0/1

Code:

swB(config)#int e0/1

swB(config-if)#switchport mode access

swB(config-if)#switchport access vlan 40

Kiểm tra các vlan đã gắn đúng cổng hay chưa:

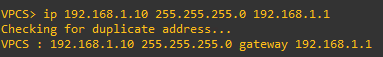

- Tiến hành đặt IP cho các thiết bị:

PC3, PC4 thuộc vlan 10 và vlan 20

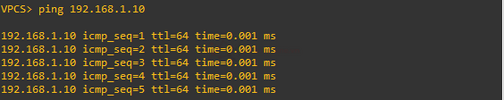

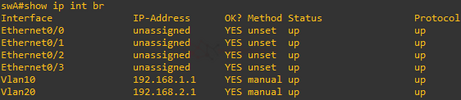

Ping từ PC3 (vlan10) qua PC4 (vlan20) thành công vì đều nằm trên 1 switch

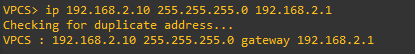

PC5, PC6 thuộc vlan 30 và vlan 40

Ping từ PC5 (vlan30) và PC6 (vlan40) thành công vì đều nằm trên 1 switch

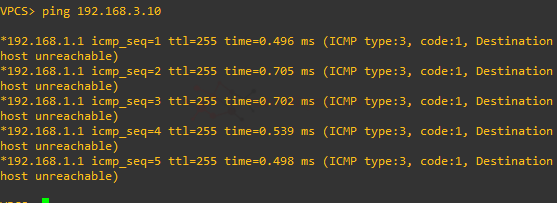

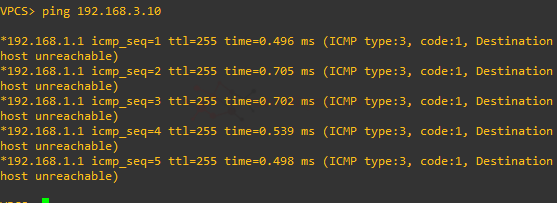

Ping từ vlan 10 qua vlan 30 thông qua swA

=> Không có kết nối giữa các VLAN: Nếu 192.168.1.0/24 và 192.168.3.0/24 thuộc về hai VLAN khác nhau, trunking chưa được cấu hình đúng để định tuyến giữa hai VLAN.

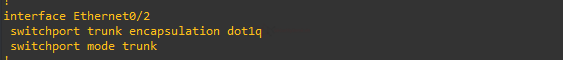

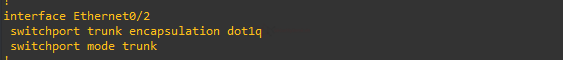

Cấu hình đường trunk giữa 2 switch để các VLAN nhìn thấy được nhau:

Code:

swA(config)#int e0/2

swA(config-if)#switchport trunk encapsulation dot1q

swA(config-if)#switchport mode trunk

Code:

swB(config)#int e0/2

swB(config-if)#switchport trunk encapsulation dot1q

swB(config-if)#switchport mode trunk- Để kiểm tra toàn bộ cấu hình bạn nhập lệnh

Code:

swA#show running-config

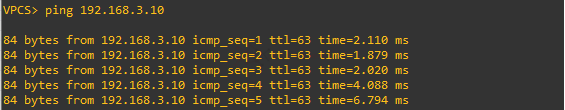

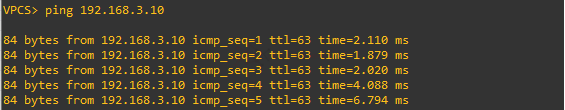

Từ 192.168.1.10 (vlan10) đã ping được vlan 30 (192.168.3.10):

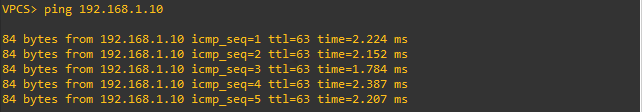

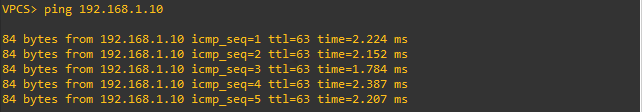

Từ vlan 30 ping ngược lại vlan 10:

=> Như vậy đã hoàn thành việc liên lạc giữa các phòng ban[/ANCHOR]

Attachments

-

1724819774692.png42.5 KB · Views: 0

1724819774692.png42.5 KB · Views: 0 -

1724833395320.png3.2 KB · Views: 0

1724833395320.png3.2 KB · Views: 0 -

1724833340957.png3.3 KB · Views: 0

1724833340957.png3.3 KB · Views: 0 -

1724828267697.png55.6 KB · Views: 0

1724828267697.png55.6 KB · Views: 0 -

1724828573505.png6 KB · Views: 0

1724828573505.png6 KB · Views: 0 -

1724828648638.png38 KB · Views: 0

1724828648638.png38 KB · Views: 0 -

1724828825598.png4 KB · Views: 0

1724828825598.png4 KB · Views: 0 -

1724828894082.png5.8 KB · Views: 0

1724828894082.png5.8 KB · Views: 0 -

1724829876638.png27.3 KB · Views: 0

1724829876638.png27.3 KB · Views: 0 -

1724830658103.png12.7 KB · Views: 0

1724830658103.png12.7 KB · Views: 0 -

1724831484003.png20.2 KB · Views: 0

1724831484003.png20.2 KB · Views: 0 -

1724831540300.png20 KB · Views: 0

1724831540300.png20 KB · Views: 0

Last edited: