Nguyễn Văn Huấn

Moderator

Từ các lý thuyết về Next Generation Firewall, bài Lab này sẽ hướng dẫn cách triển khai Firewall CheckPoint trên môi trường Pnetlab và cấu hình các Policy cơ bản của CheckPoint

Nội dung

1. Cấu hình các Policy cơ bản của CheckPoint

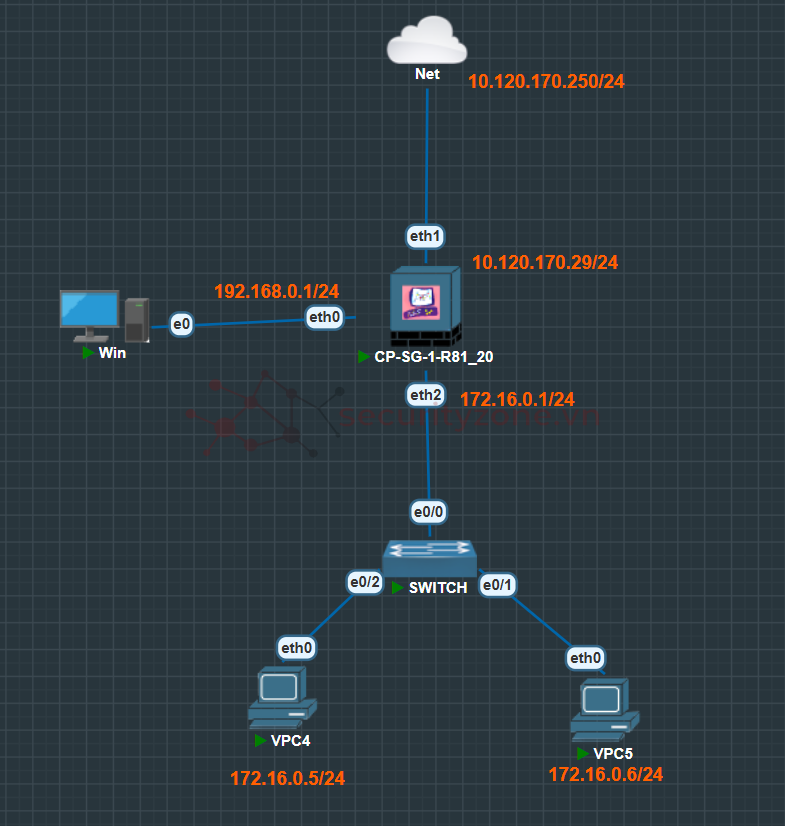

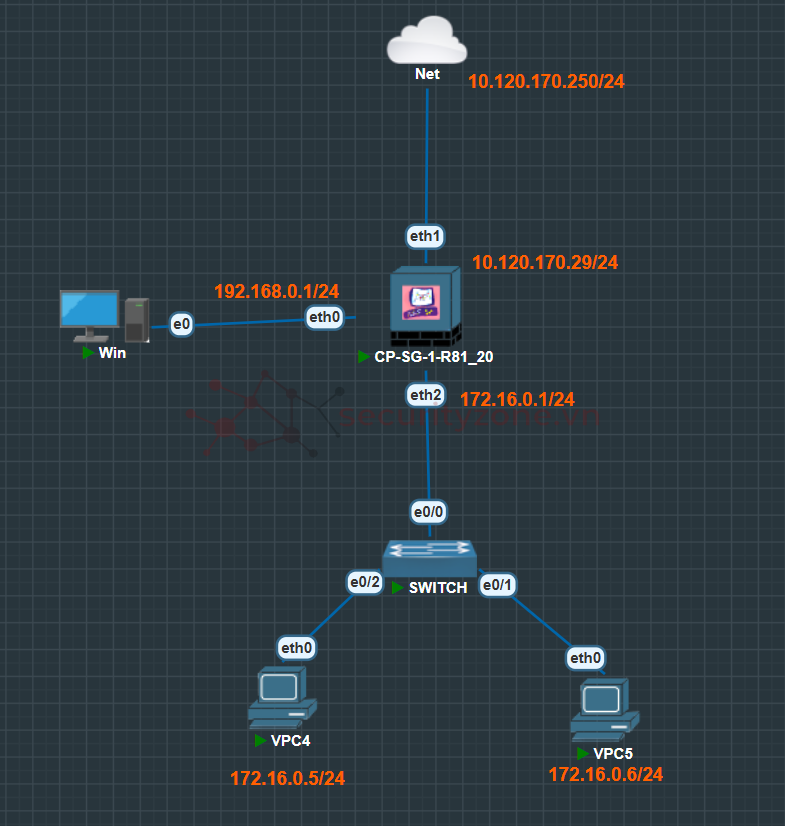

Mục tiêu: cấu hình NAT trên CheckPoint sao cho VPC4 và VPC5 ra được Internet, chặn Ping từ VPC4 đến Win

Topology

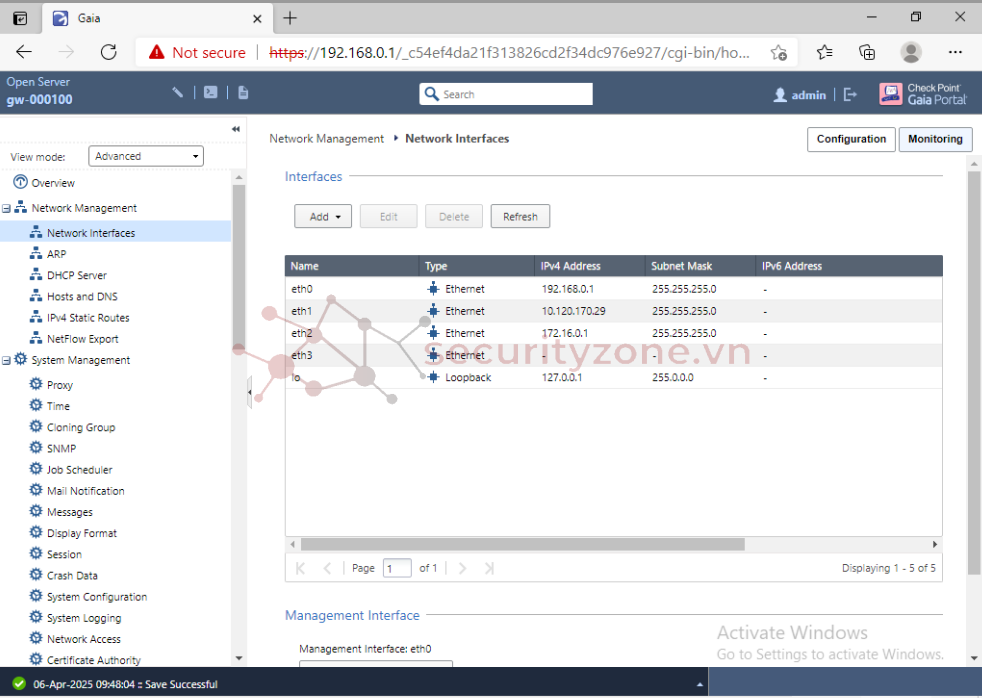

Cấu hình IP cho các Port

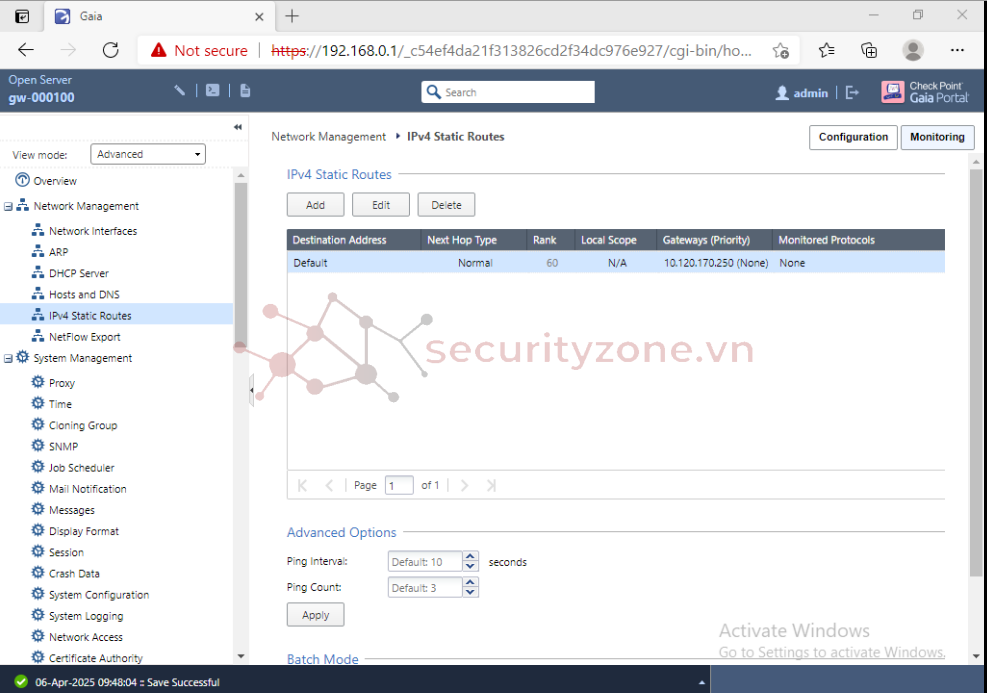

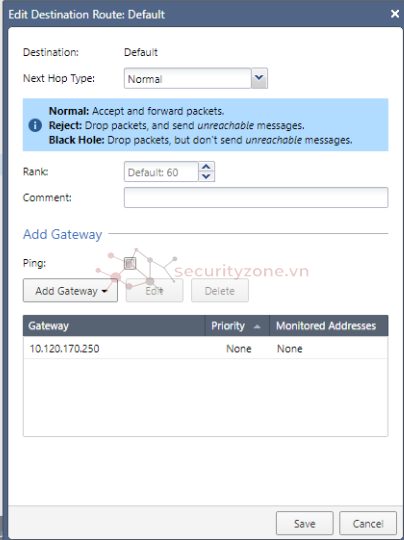

IPv4 Static Routes

Default Route

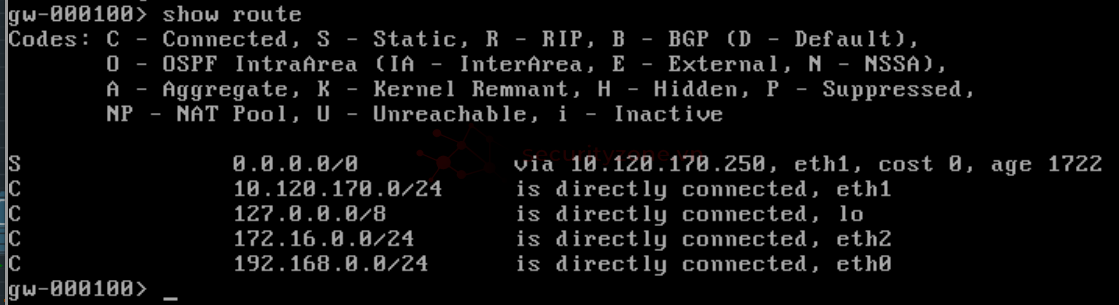

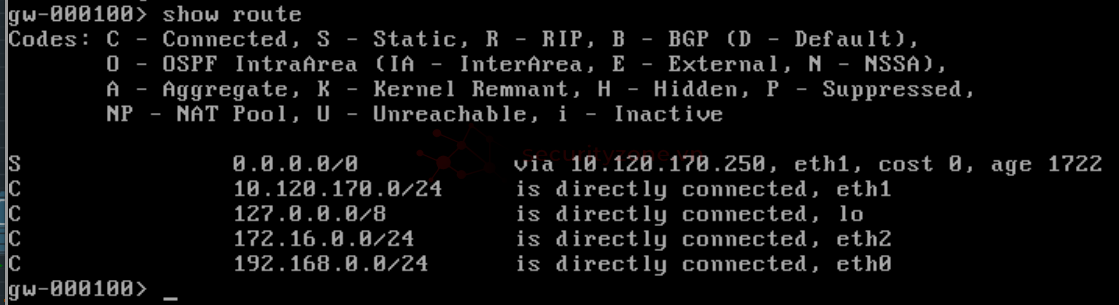

Bảng định tuyến của CheckPoint

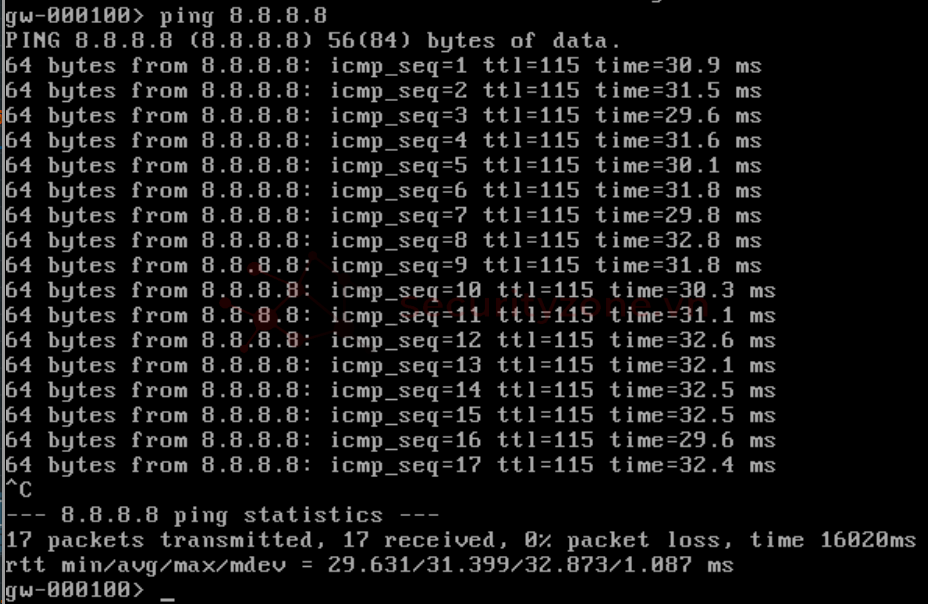

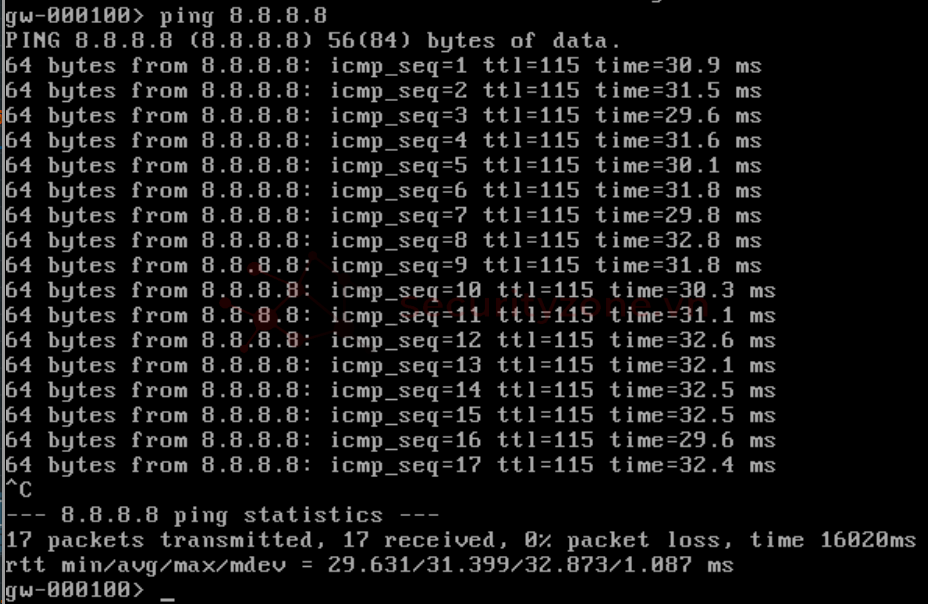

Ping 8.8.8.8

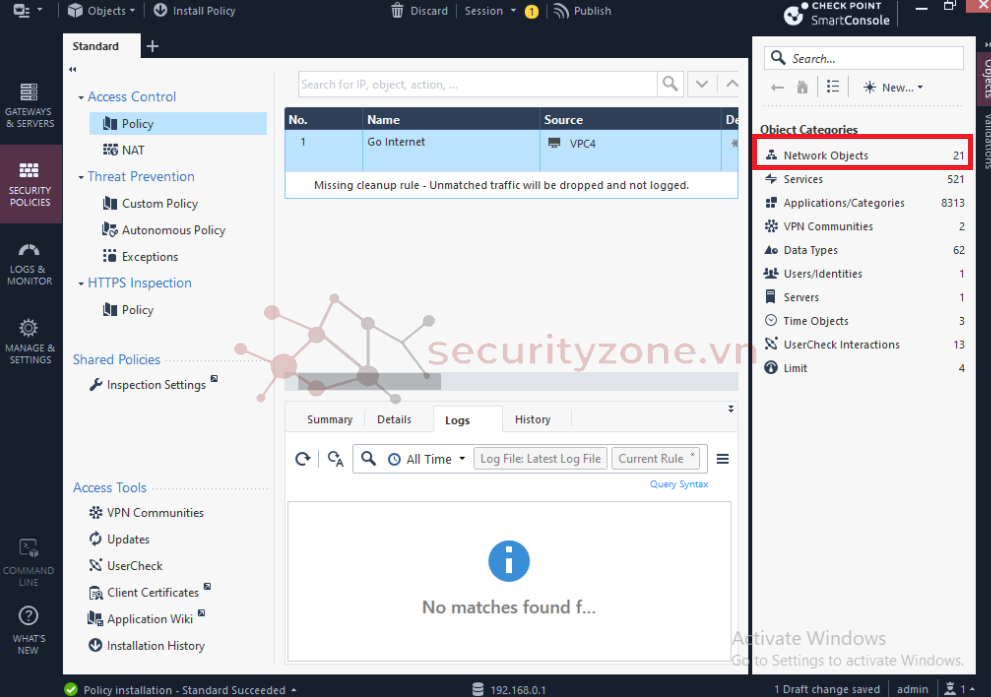

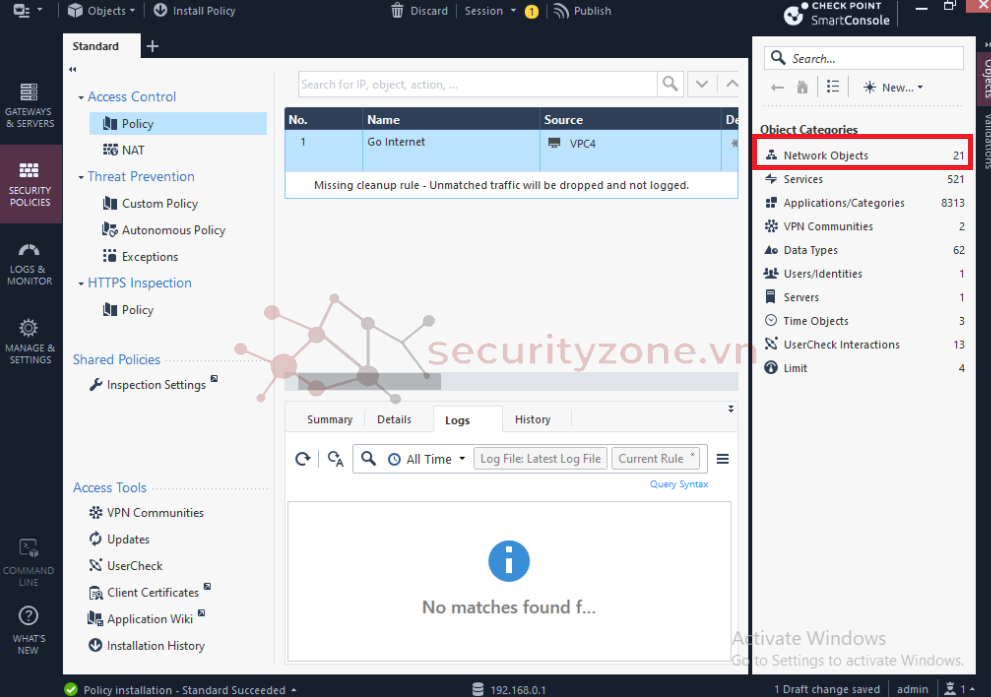

Security & Policy

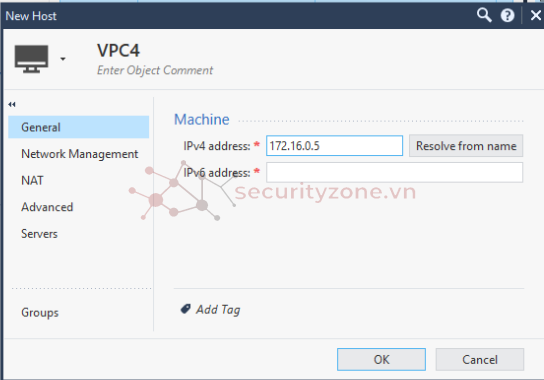

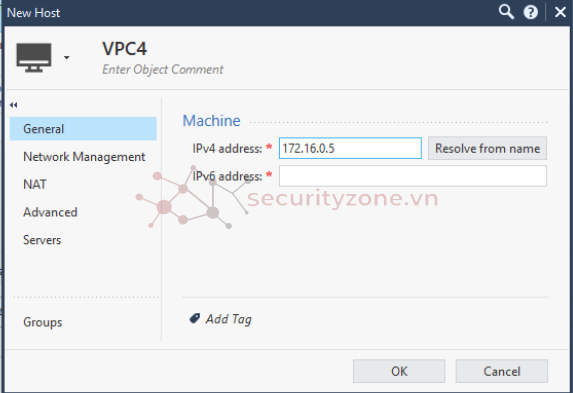

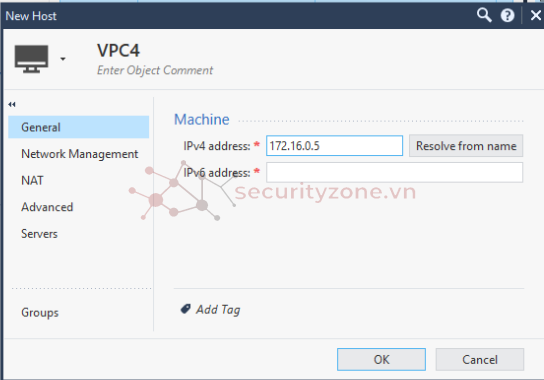

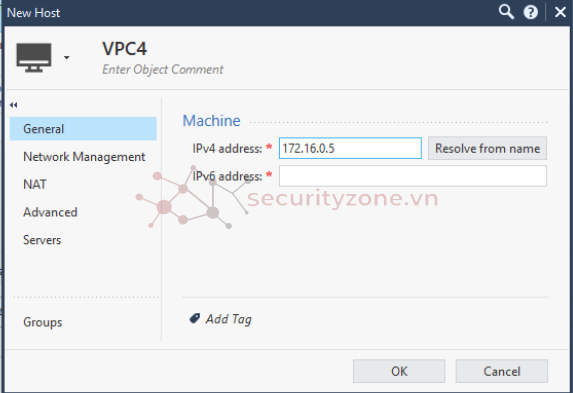

Nhập các thông tin về VPC4 như IPv4 và đặt tên > OK

VPC4 được tạo thành công

Tạo Rule mới

Thêm các thuộc tính cho Rule

Install Policy

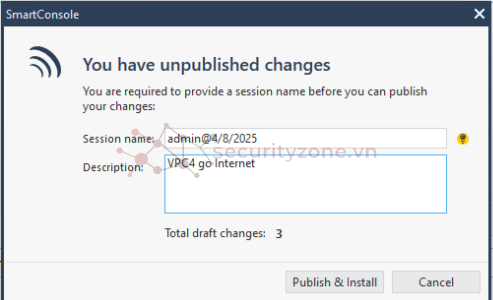

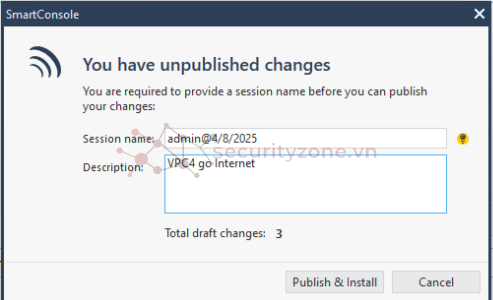

Thêm Description > Publish & Install

Install Policy

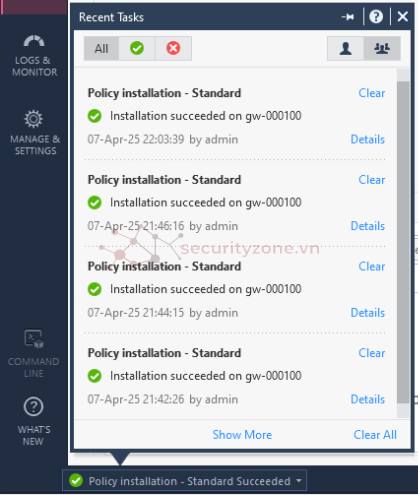

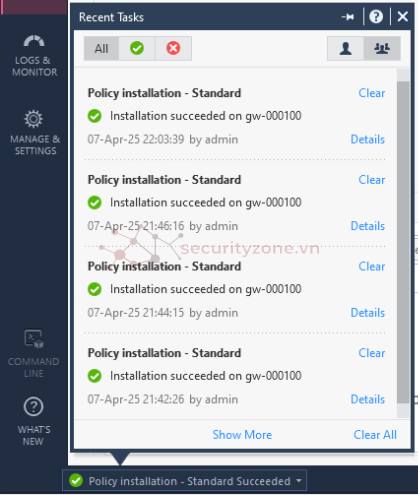

Policy Install thành công

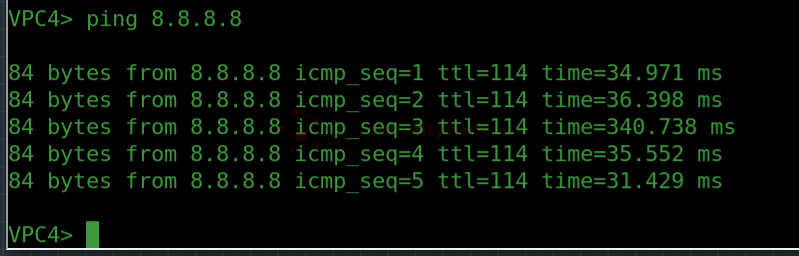

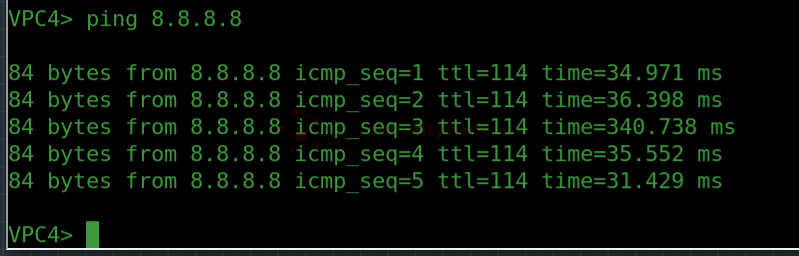

Kiểm tra VPC4 đi được Internet bằng cách Ping 8.8.8.8

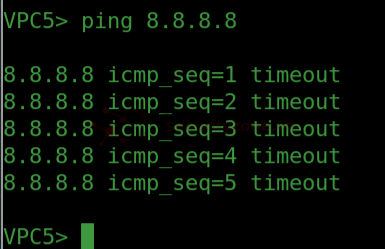

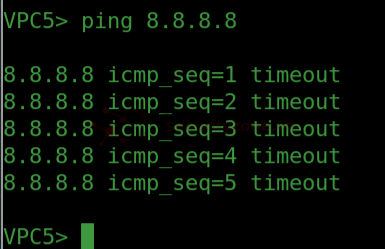

Trên VPC5 khi ping 8.8.8.8 sẽ bị timeout

Tạo Object VPC4

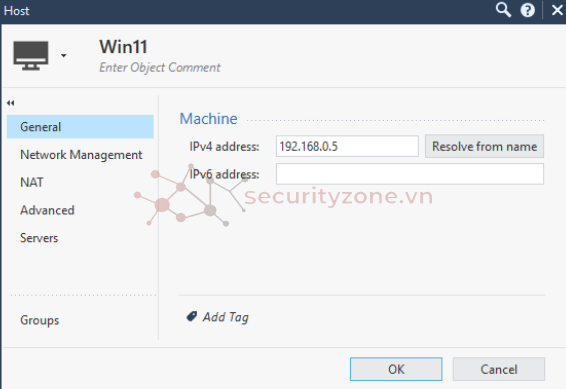

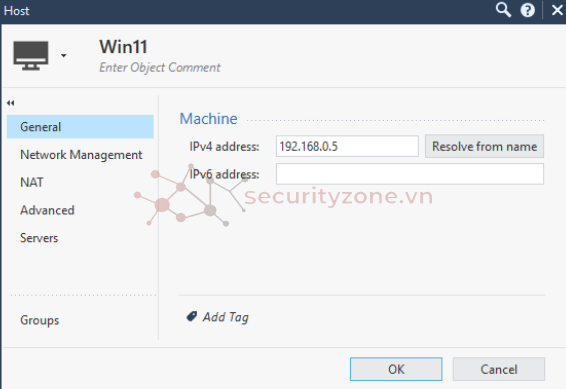

Tạo Object Win11

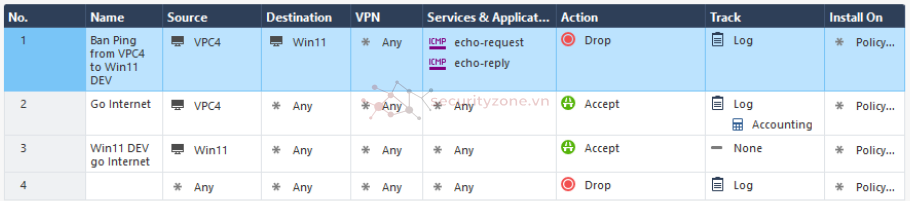

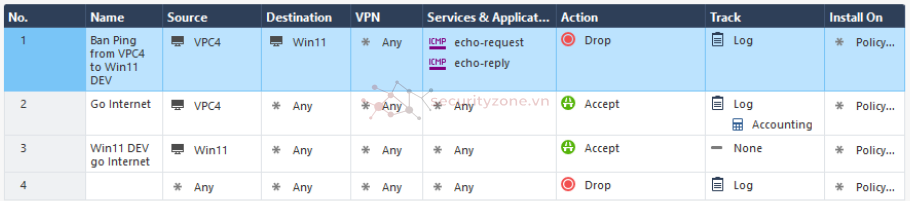

Ban Ping from VPC4 to Win 11 DEV

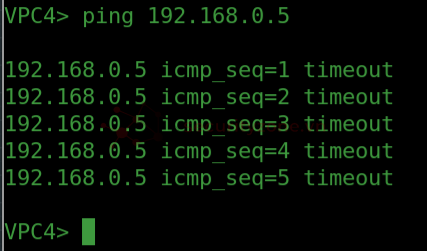

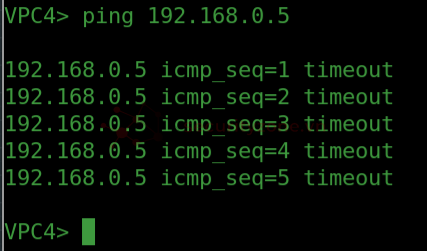

Ping từ VPC4 đến Win11 DEV

Trên đây là bài lab cấu hình các Policy cơ bản của CheckPoint. Chúc các bạn thành công!

Nội dung

1. Cấu hình các Policy cơ bản của CheckPoint

Mục tiêu: cấu hình NAT trên CheckPoint sao cho VPC4 và VPC5 ra được Internet, chặn Ping từ VPC4 đến Win

Topology

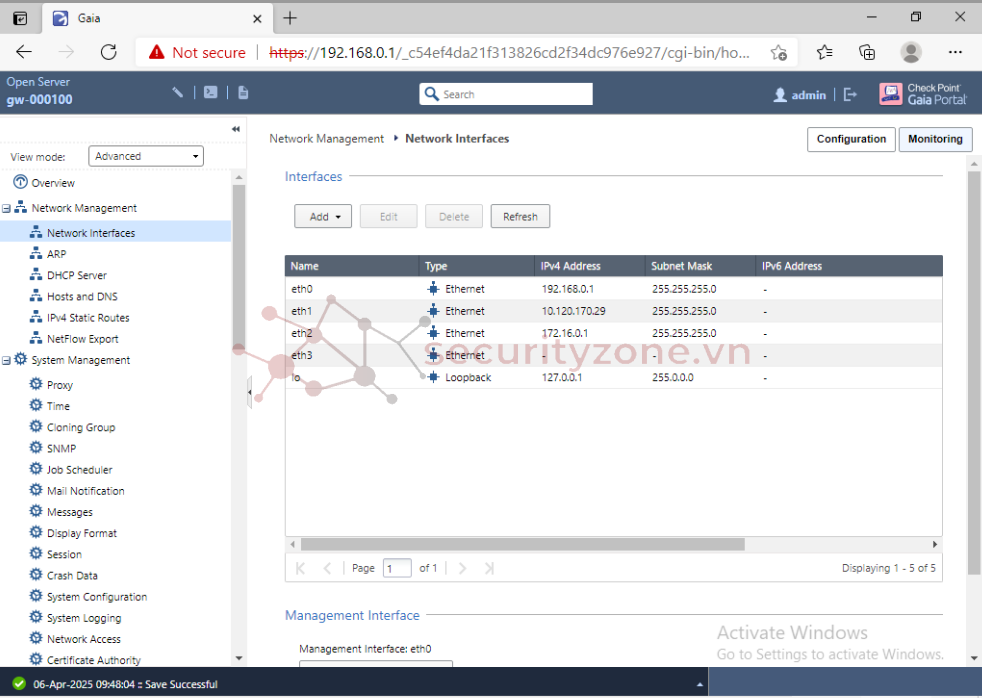

- Trên CheckPoint, Network Management > Network Interfaces, cấu hình IP cho các Port, đối với port eth1 (kết nối với Internet) thì cấu hình DHCP

Cấu hình IP cho các Port

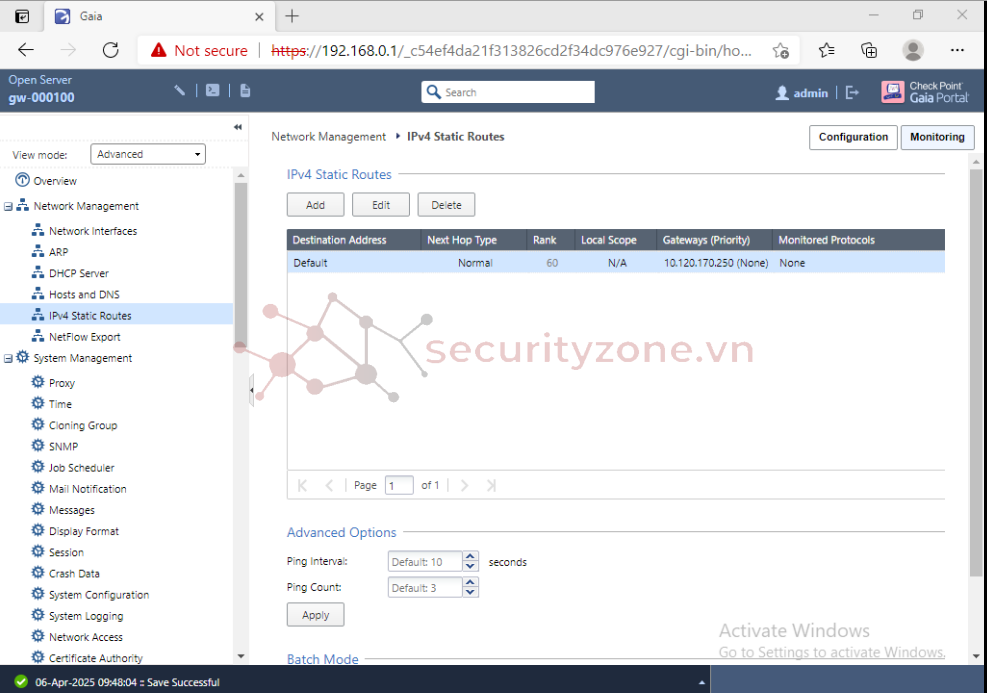

- Cấu hình Default Route trên CheckPoint để có thể ra ngoài Internet, Network Management > IPv4 Static Routes

IPv4 Static Routes

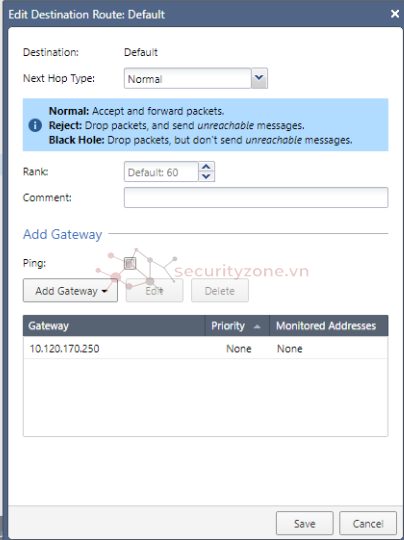

- Với Destination Address là Default > Edit, đặt Gateway của Default Route là 10.120.170.250 > Save

Default Route

- Kiểm tra bảng định tuyến trên Console của CheckPoint

Bảng định tuyến của CheckPoint

- Ping đến 8.8.8.8 để kiểm tra

Ping 8.8.8.8

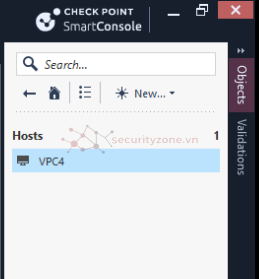

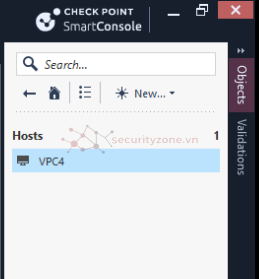

- Trên Smart Console, cấu hình Policy cho VPC4 trong LAN có thể đi được Internet (còn các VPC khác thì không), Security & Policy > Access Control > Policy. Sau đó chọn Network Objects > Hosts > Chuột phải > New Hosts

Security & Policy

Nhập các thông tin về VPC4 như IPv4 và đặt tên > OK

VPC4 được tạo thành công

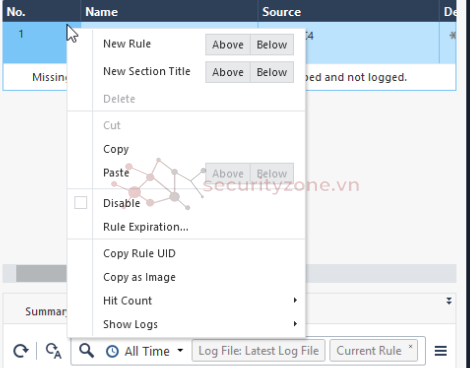

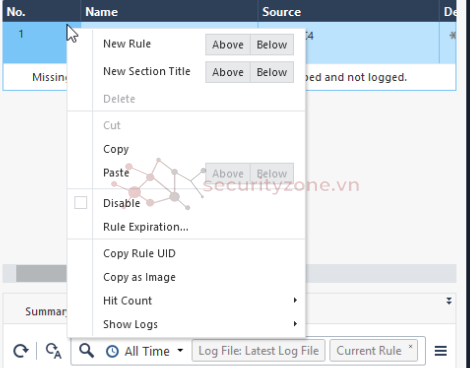

- Tạo Rule mới bằng chuột phải > New Rule > Above/Below

Tạo Rule mới

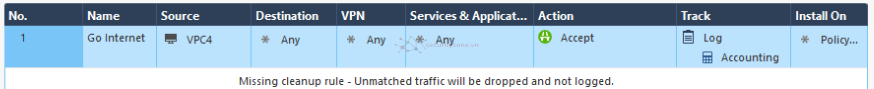

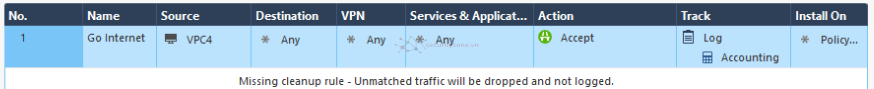

- Đặt tên cho Rule, chọn Source là VPC4, Destination là Any, VPN là Any, Action là Accept

Thêm các thuộc tính cho Rule

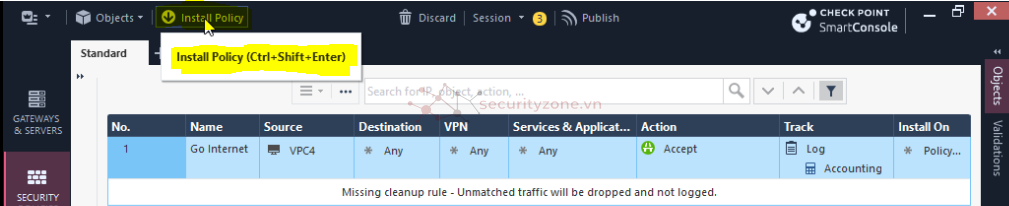

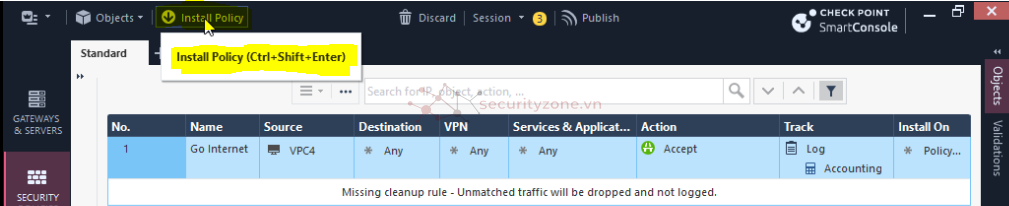

- Sau khi tạo Rule thành công, trên góc trái màn hình > Install Policy

Install Policy

- Thêm Description (nếu cần) > Publish & Install

Thêm Description > Publish & Install

Install Policy

Policy Install thành công

Kiểm tra VPC4 đi được Internet bằng cách Ping 8.8.8.8

Trên VPC5 khi ping 8.8.8.8 sẽ bị timeout

- Thực hiện chặn hành động Ping từ VPC4 -> Win 11 DEV

Quy tắc đặt rule trên Firewall: Vì thứ tự xử lý rule của Firewall là từ trên xuống dưới, tức là rule nào nằm ở trên (ID thấp hơn) thì rule đó sẽ xử lý trước. Do đó, hãy cấu hình các rule có tính chất cụ thể (specific) lên trên còn các rule mang tính khái quát (general) xuống xử lý dưới. Vì trên ví dụ đã cấu hình cho Rule VPC4 đi Internet với Destination là Any -> là một rule mang tính general. Do đó, rule chặn hành động ping từ VPC 4 đến máy Win 11 DEV mang tính specific nên sẽ cấu hình trên rule general.- Tạo Object VPC4: Objects -> New Host

Tạo Object VPC4

- Tương tự, tạo Object Win 11 DEV

Tạo Object Win11

- Tạo Rule mới -> Source là VPC4 -> Destination là Win11 -> Services & Application là echo-request và echo-reply -> Action là Drop

Ban Ping from VPC4 to Win 11 DEV

- Sau khi tạo rule xong, Install Policy và kiểm tra kết quả bằng cách ping từ VPC4 đến Win 11 DEV

Ping từ VPC4 đến Win11 DEV

Trên đây là bài lab cấu hình các Policy cơ bản của CheckPoint. Chúc các bạn thành công!

Sửa lần cuối:

Bài viết liên quan

Bài viết mới