wcuong

Administrator

Mục lục:

I. Cấu hình trên Microsoft Azure (Azure Directory Service)

II.Tích hợp với AD Azure trên Sophos Firewall

[LAB 06] Tích hợp Sophos Firewall với Azure AD

I. Cấu hình trên Microsoft Azure (Azure Directory Service)

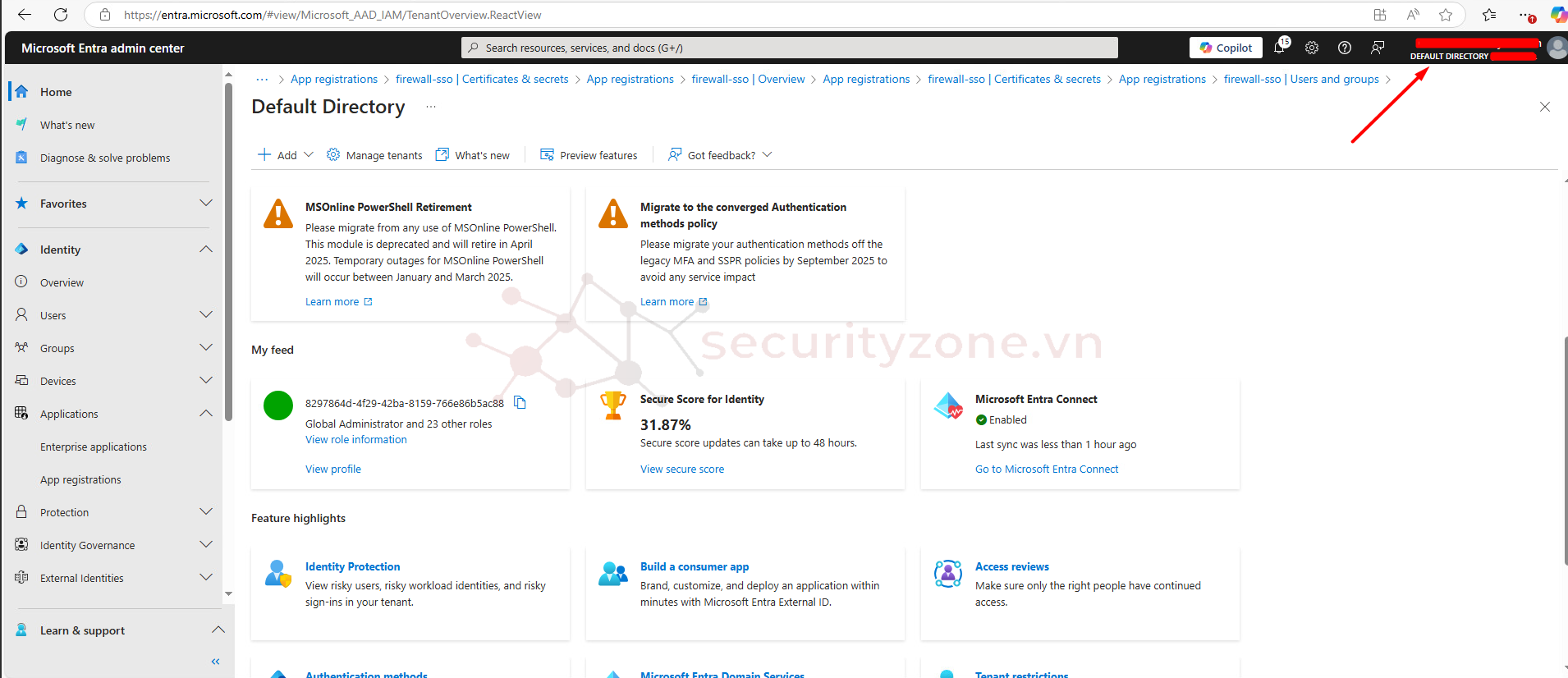

Bài viết giả định sử dụng Default Directory (Default) của tenant có sẵn. Ta sẽ tạo App Registration tại Default Directory.

Bước 1: Đăng ký ứng dụng trên Azure AD để Sophos Firewall có thể sử dụng ứng dụng này làm cầu nối xác thực với Azure AD.

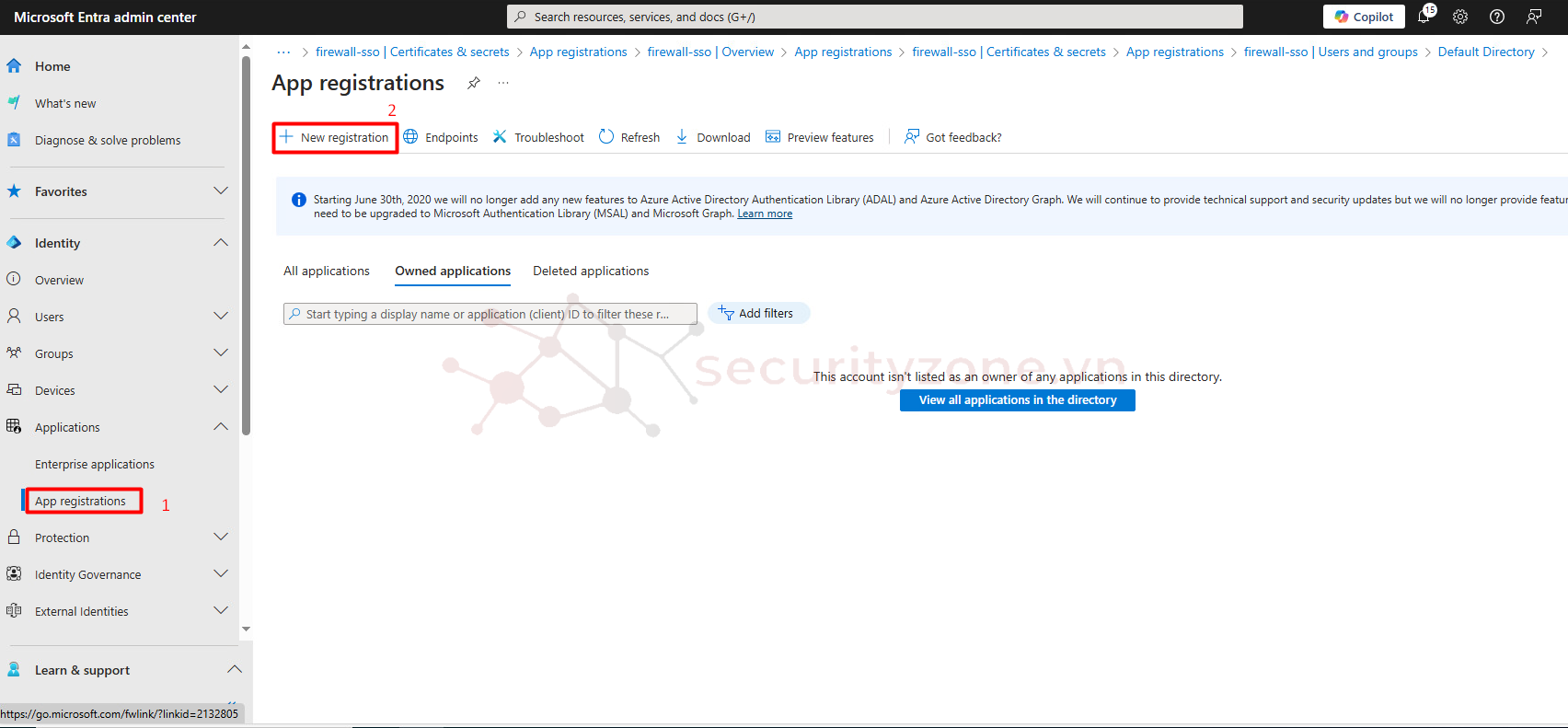

Tại giao diện Microsoft Azure chọn App Registration > New registration

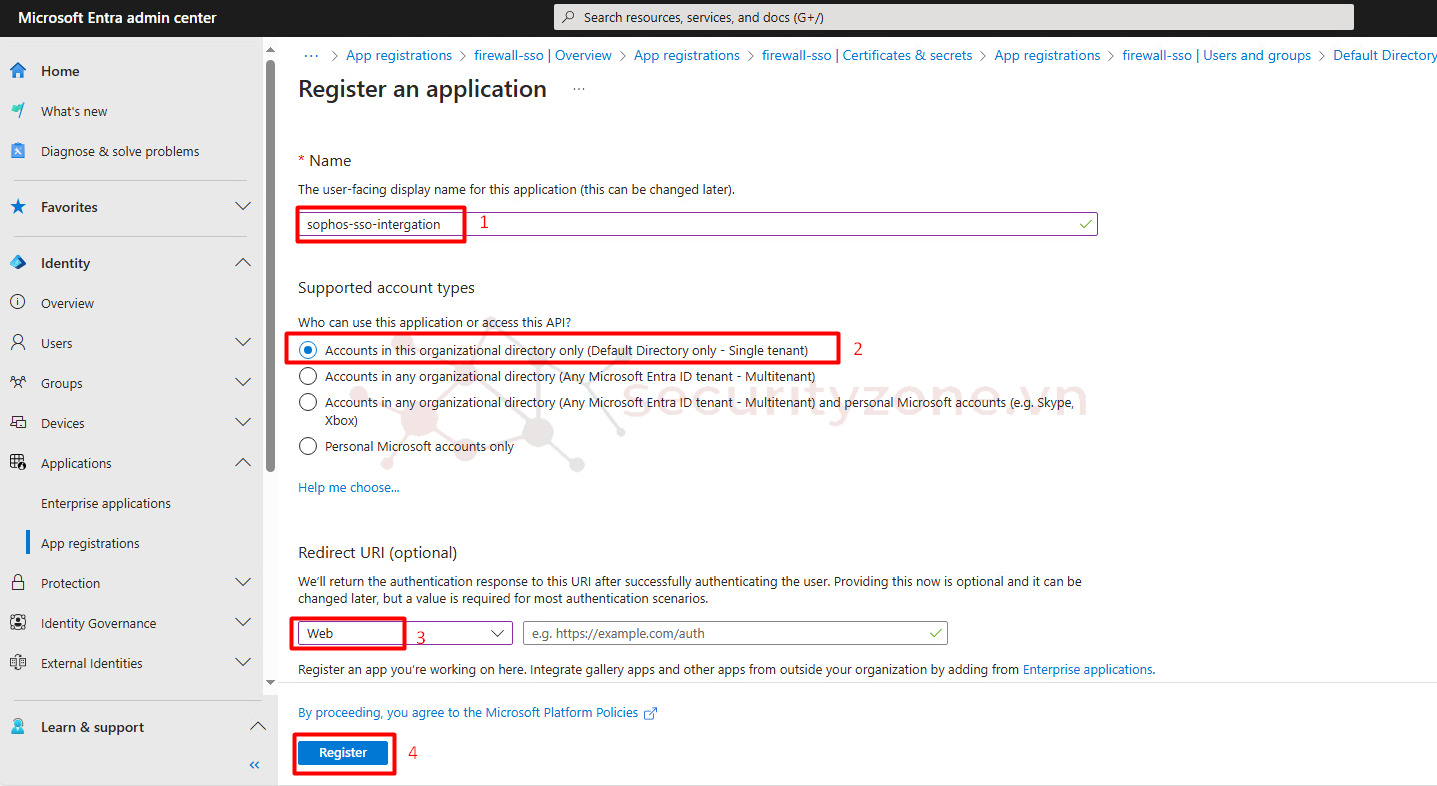

Đặt tên và ở Support accout type chọn option mặc định và các option còn lại chọn khi:

1. Accounts in this organizational directory only (Default Directory only - Single tenant)

- Ý nghĩa: Ứng dụng chỉ khả dụng cho các tài khoản trong Azure AD tenant hiện tại (tổ chức của bạn). Đây là tùy chọn Single Tenant, nghĩa là ứng dụng chỉ hoạt động trong một tổ chức duy nhất.

- Khi nào nên chọn: Khi ứng dụng chỉ được sử dụng nội bộ trong tổ chức của bạn. Ví dụ: Tích hợp Sophos Firewall với Azure AD để quản lý người dùng nội bộ.

2. Accounts in any organizational directory (Any Microsoft Entra ID tenant - Multitenant)

- Ý nghĩa: Ứng dụng có thể được sử dụng bởi tài khoản từ bất kỳ Azure AD tenant nào (nhiều tổ chức khác nhau). Đây là tùy chọn Multitenant, cho phép ứng dụng hoạt động trên nhiều tổ chức.

- Khi nào nên chọn: Khi bạn muốn cung cấp ứng dụng cho nhiều tổ chức khác nhau. Ví dụ: Một ứng dụng SaaS (Software as a Service) mà bạn muốn cung cấp cho khách hàng từ nhiều tổ chức

3. Accounts in any organizational directory and personal Microsoft accounts (e.g., Skype, Xbox)

- Ý nghĩa: Ứng dụng có thể được sử dụng bởi:

- Tài khoản từ bất kỳ Azure AD tenant nào (nhiều tổ chức).

- Tài khoản Microsoft cá nhân (như Skype, Xbox, Outlook.com).

- Đây là tùy chọn mở rộng của Multitenant, bao gồm cả tài khoản cá nhân\

Ở Redirect URi (optional) chọn Web sau đó ấn Regsiter

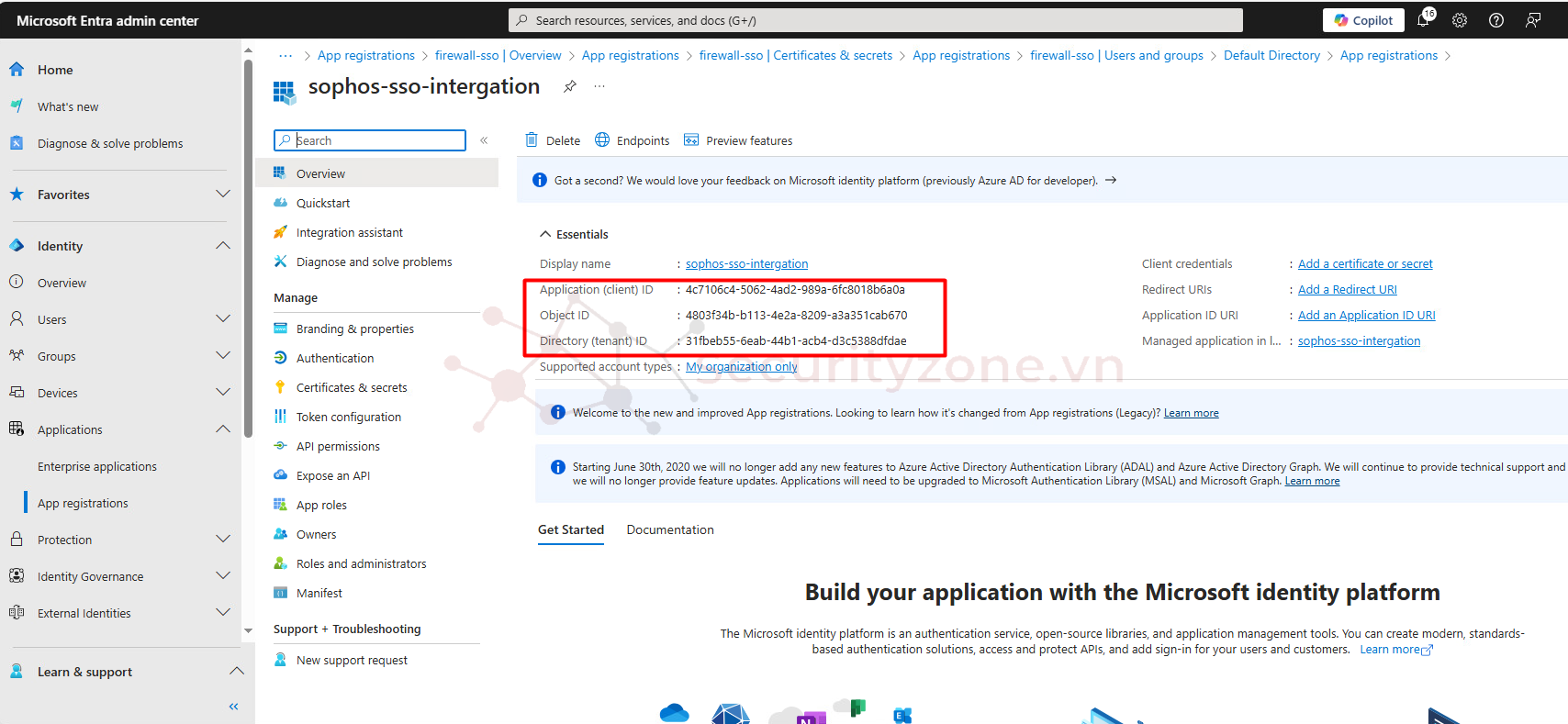

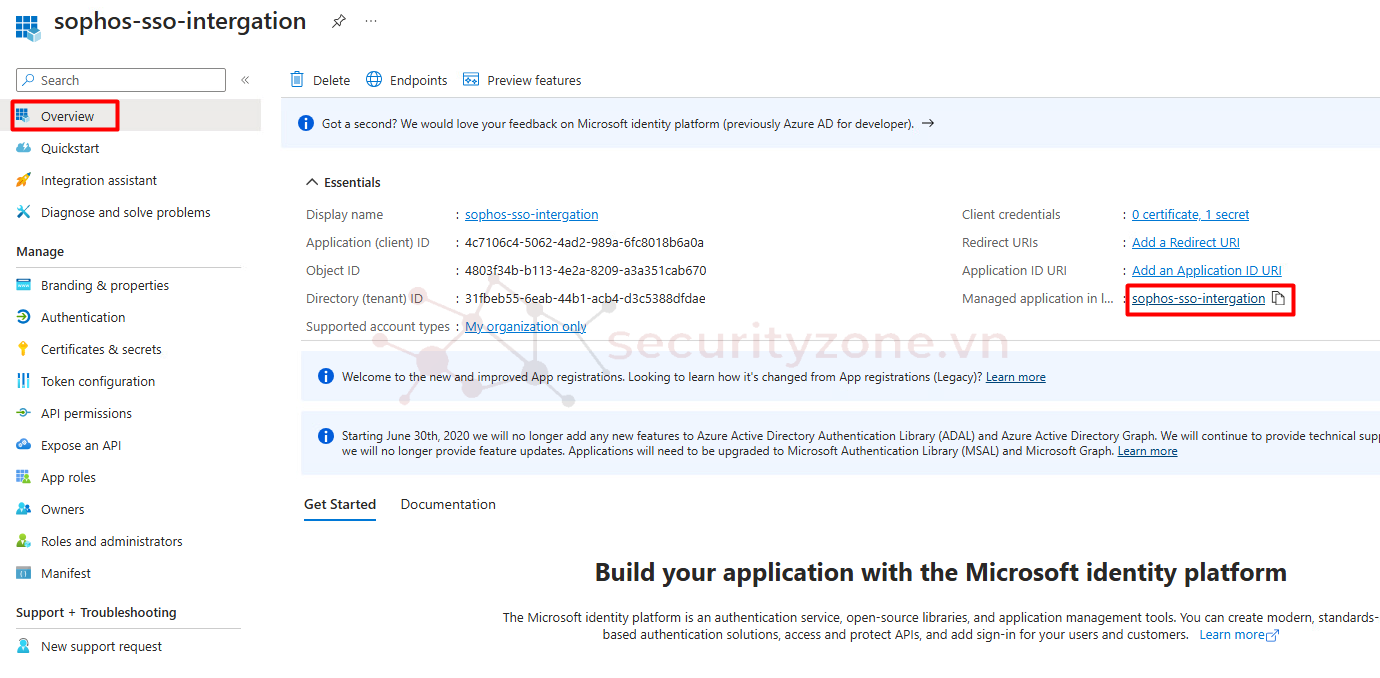

Bước 3: Lưu lại Client ID và Tenant ID chúng ta sẽ cần đến khi cấu hình Sophos Firewall

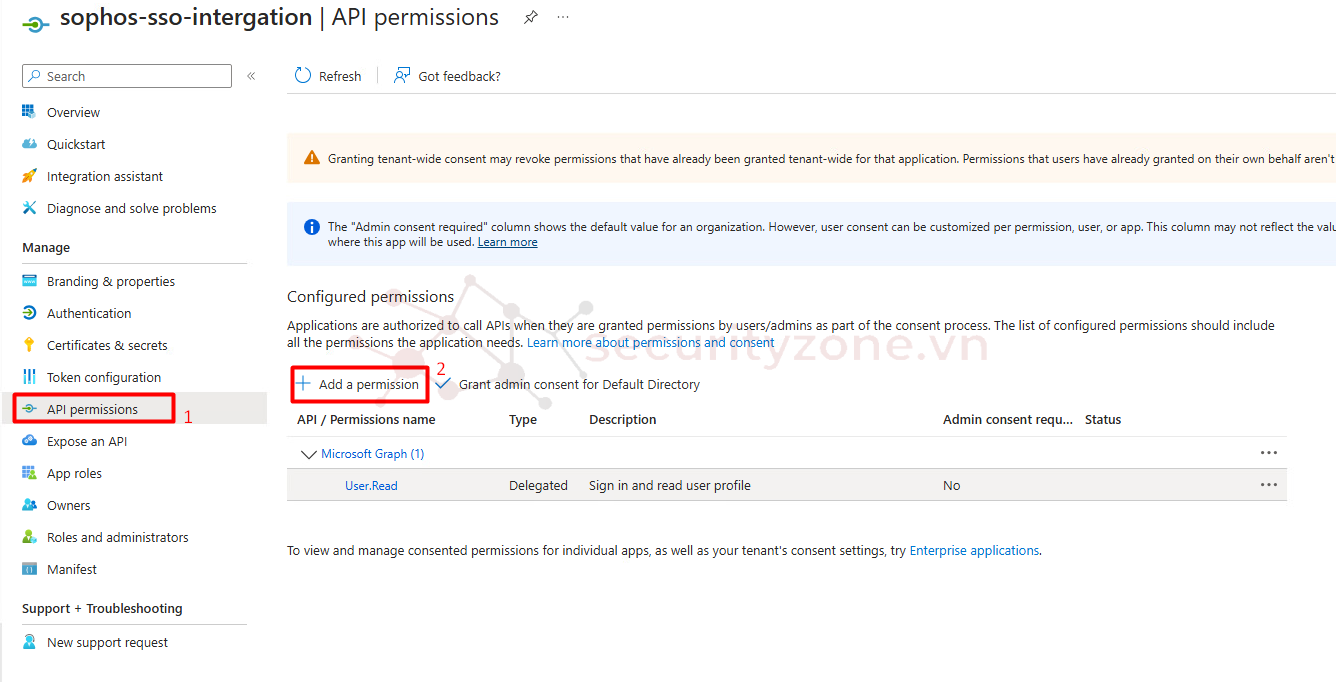

Bước 4: Cấp quyền API cho ứng dụng

Tiếp theo ta cấp quyền để người dùng thực sự có thể đọc thông tin hồ sơ người dùng và nhóm sau khi người dùng đăng nhập

Chọn API permissions > Add a permission

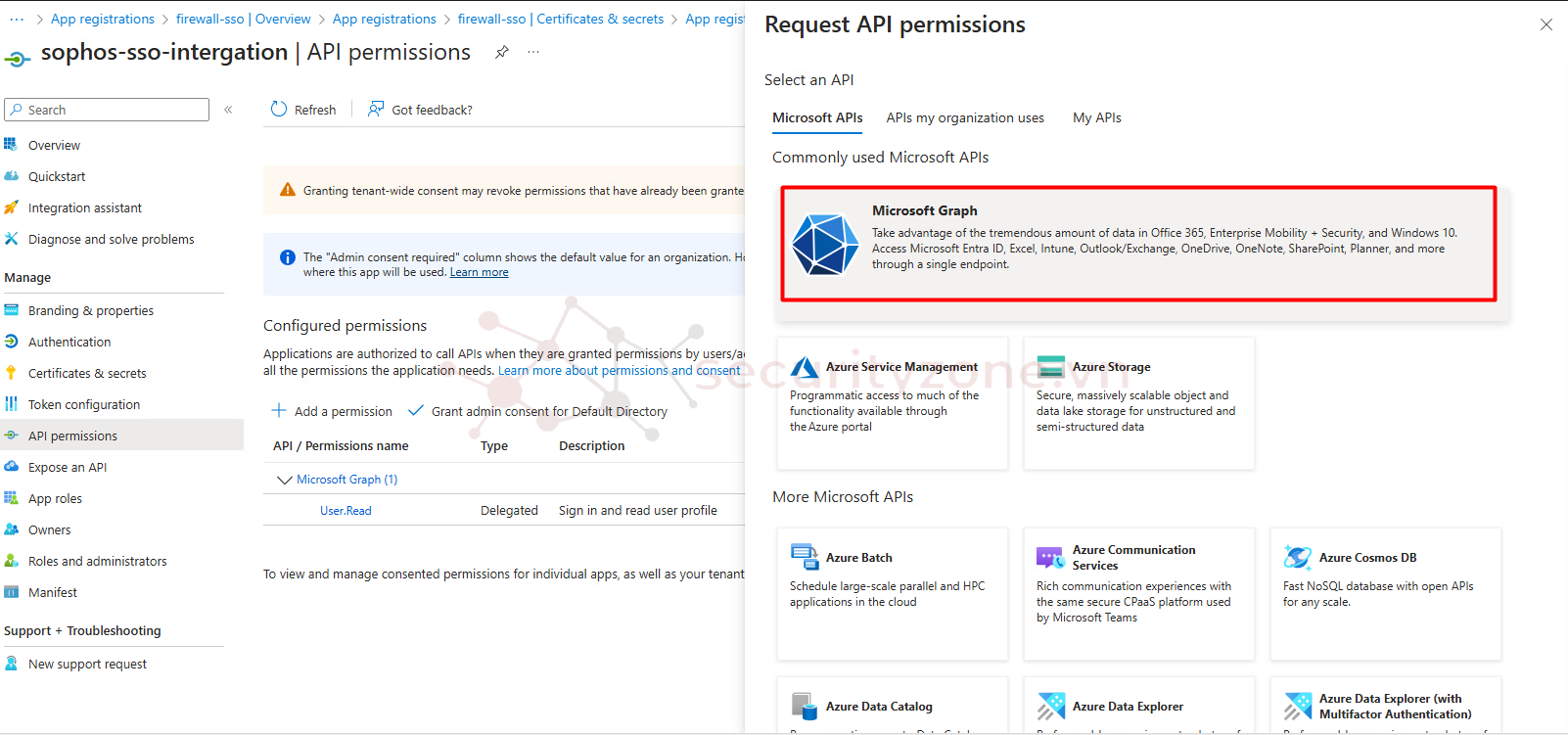

Chọn Microsoft Graph

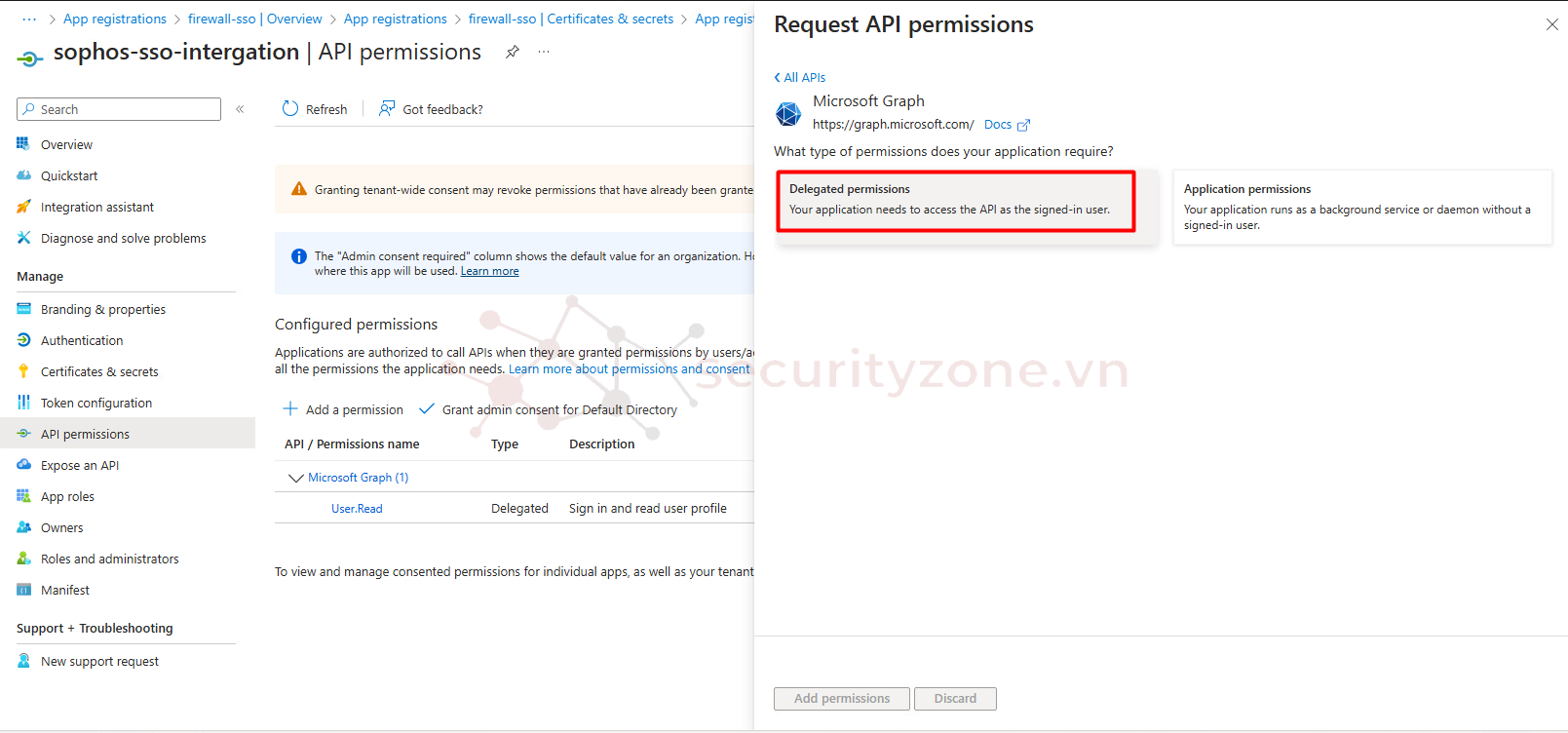

Chọn Delegrated permissions

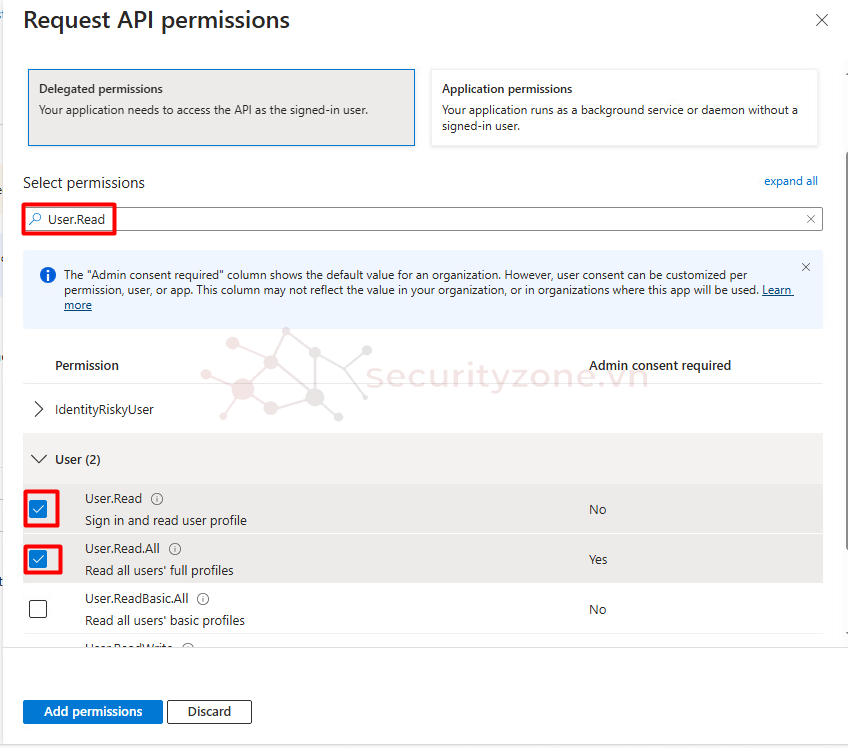

Search User.Read và tick chọn User.Read và User.Read.All

- User.Read: Cho phép ứng dụng đọc thông tin người dùng.

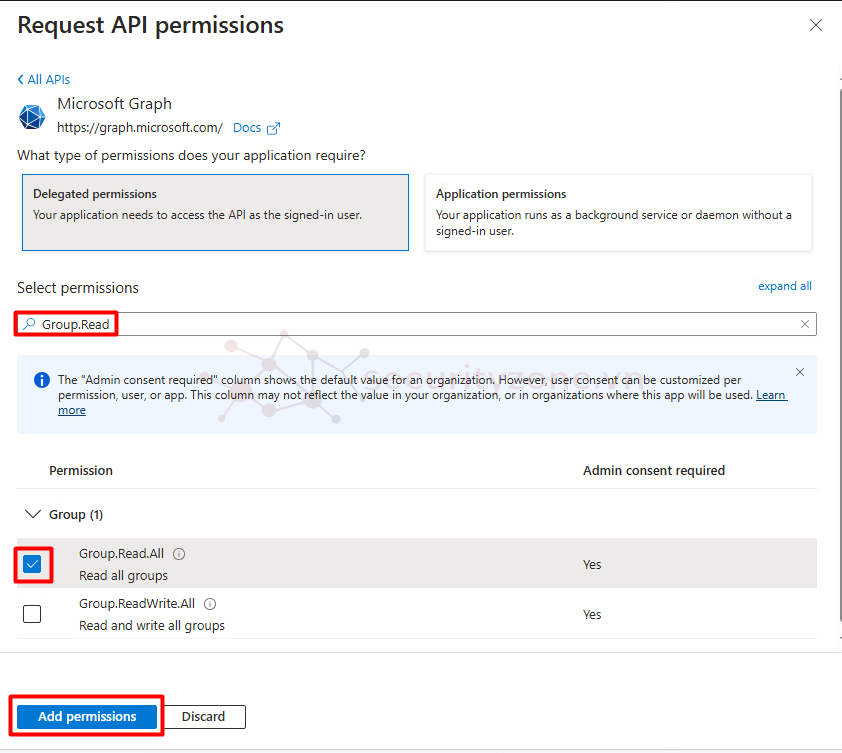

Tiếp theo search Group.Read và tick chọn Group.Read.All và ấn Add

- Group.Read.All: Cho phép ứng dụng đọc thông tin nhóm.

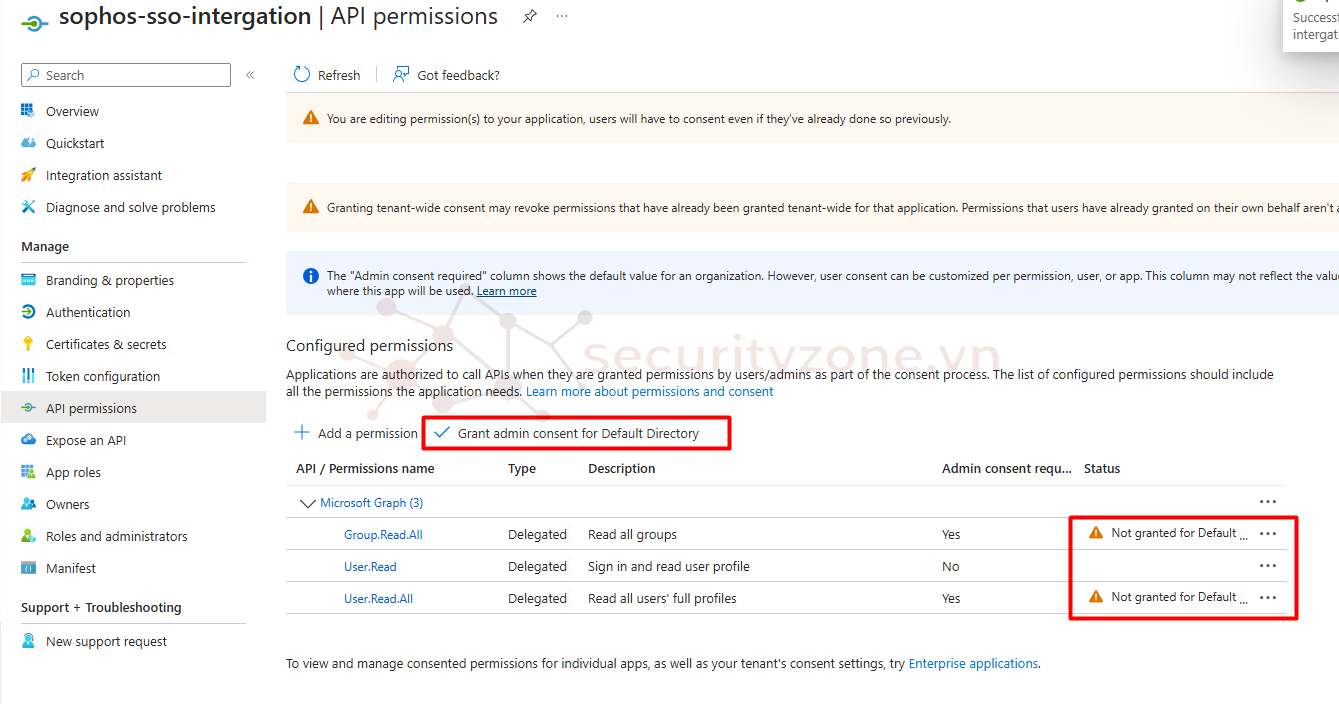

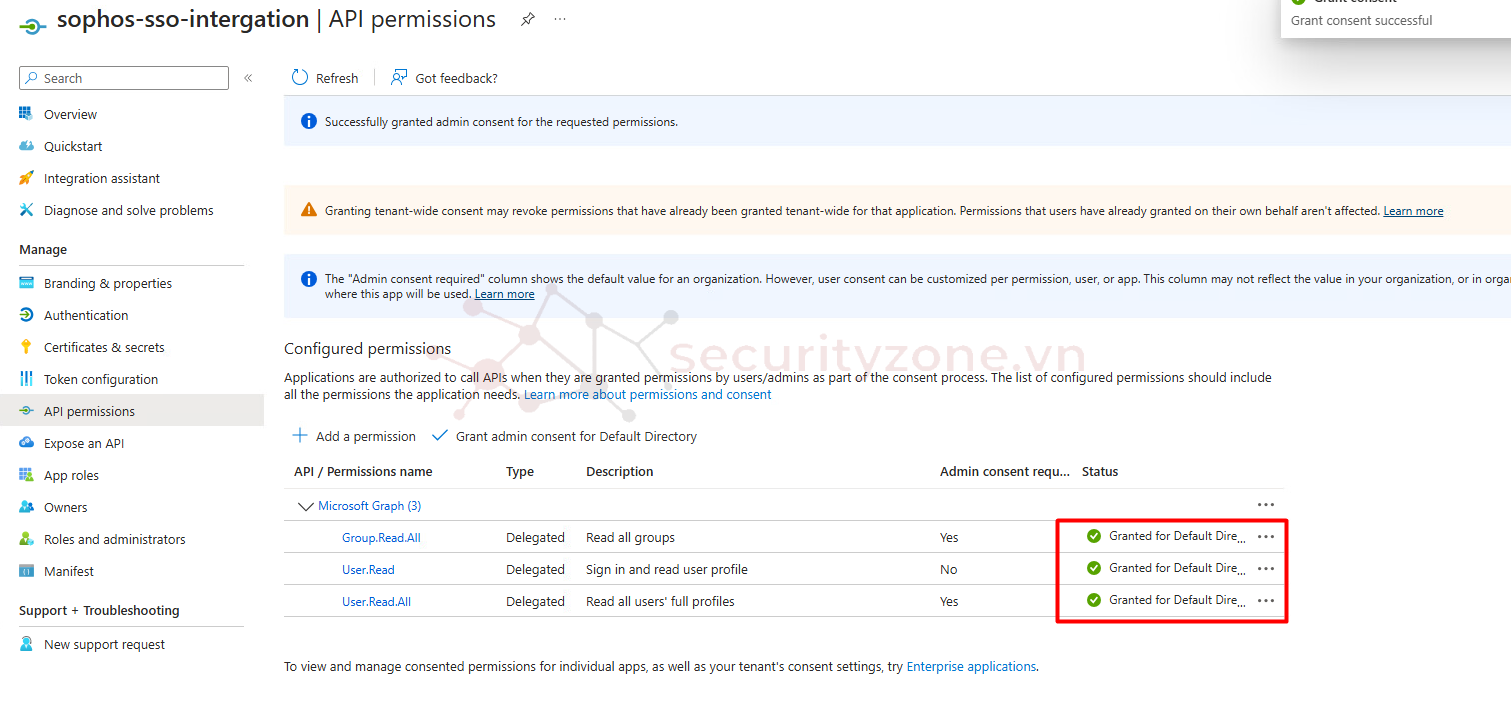

Nhấn Grant admin consent.. để cấp quyền.

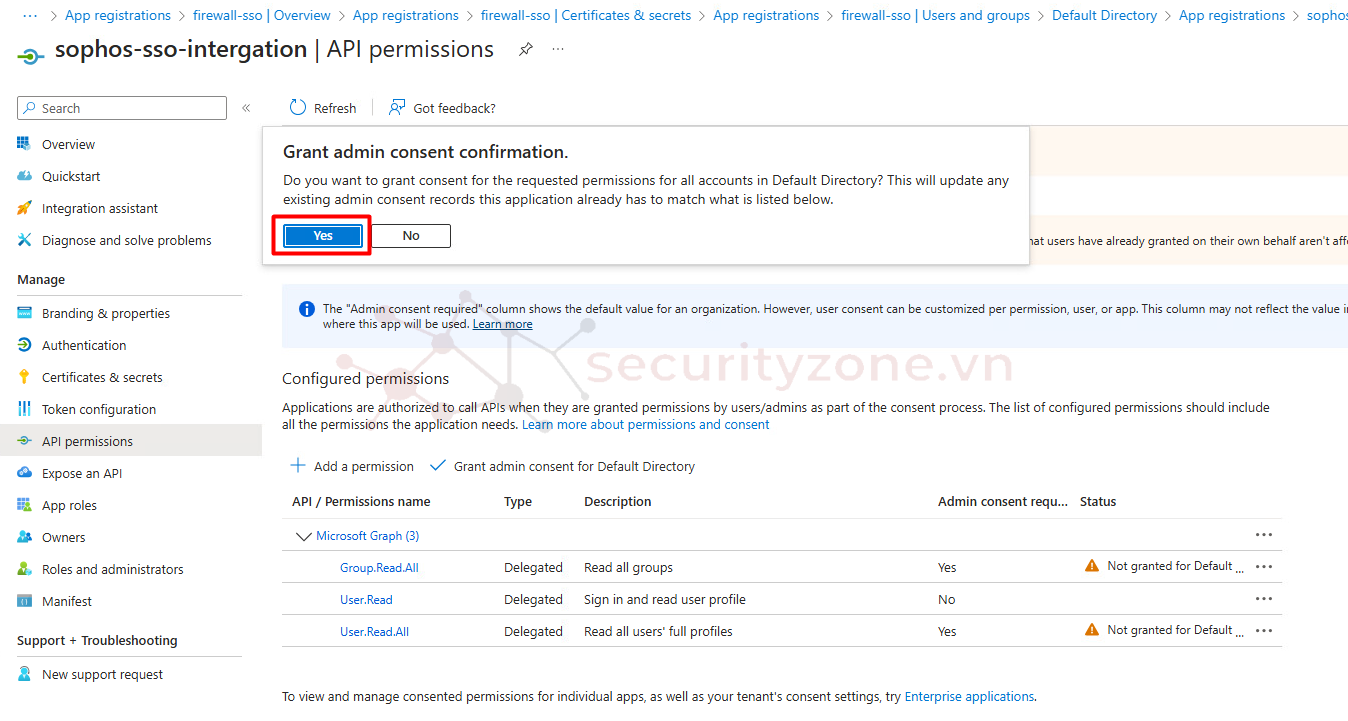

Ấn Yes

Về cơ bản, đây là việc xác nhận người dùng có thể truy cập dữ liệu, các quyền này cho phép Sophos Firewall truy cập thông tin người dùng và nhóm từ Azure AD.

Bước 5: Tiếp theo chúng ta cần tạo một bí mật của khách hàng để cho phép bảo mật giao tiếp giữa Sophos Firewall và Azure AD

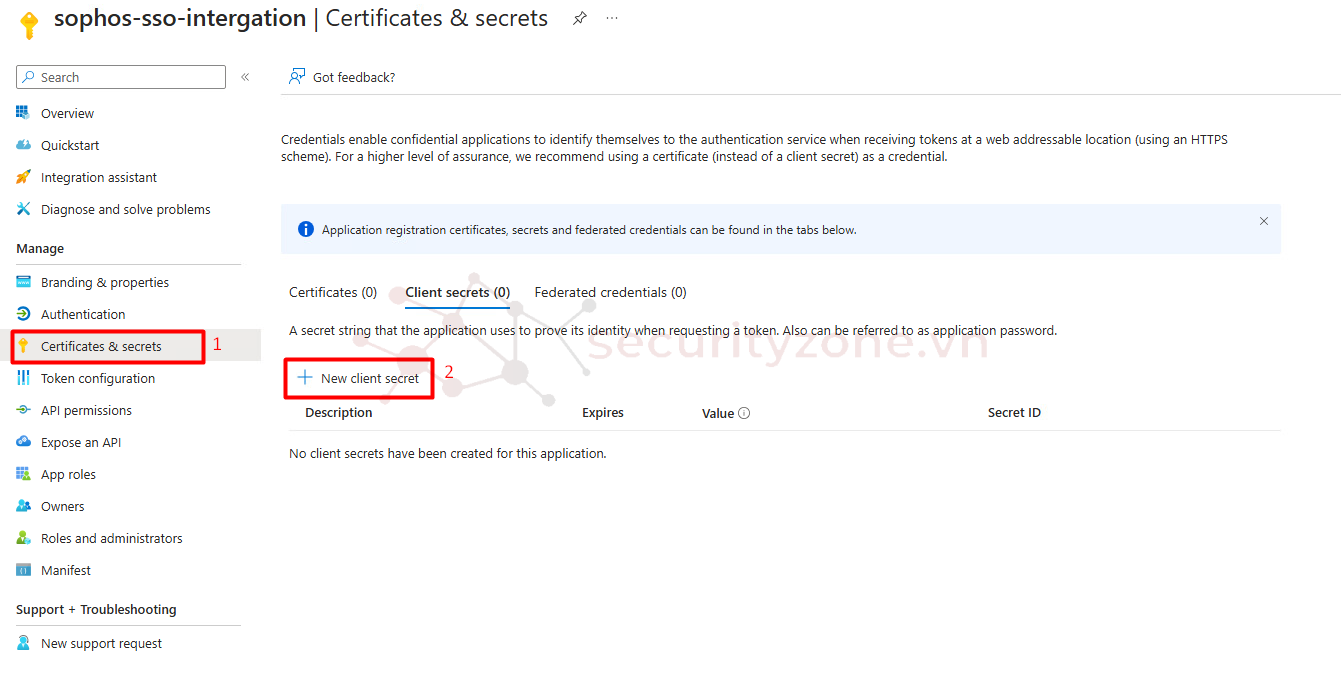

Trong ứng dụng đã đăng ký ở đây là sophos-sso-intergation, vào Certificates & secrets > New client secret.

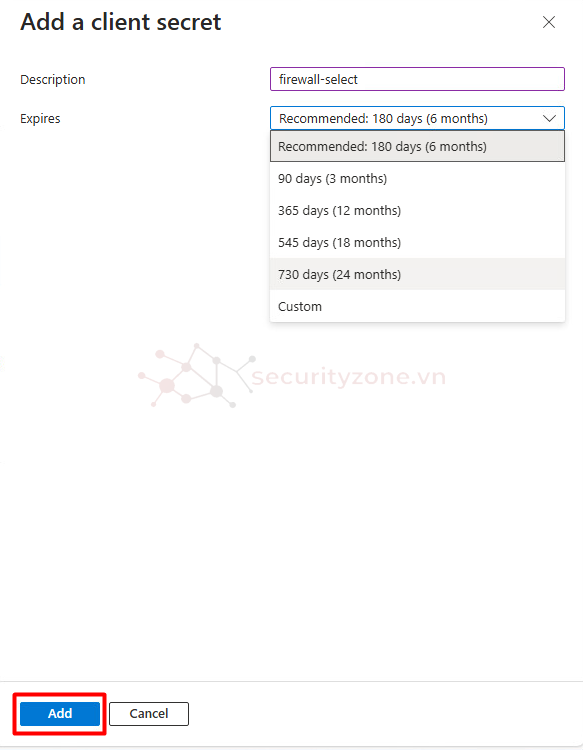

Điền mô tả và chọn thời hạn (1 năm, 2 năm, hoặc không giới hạn) sau đó ấn Add

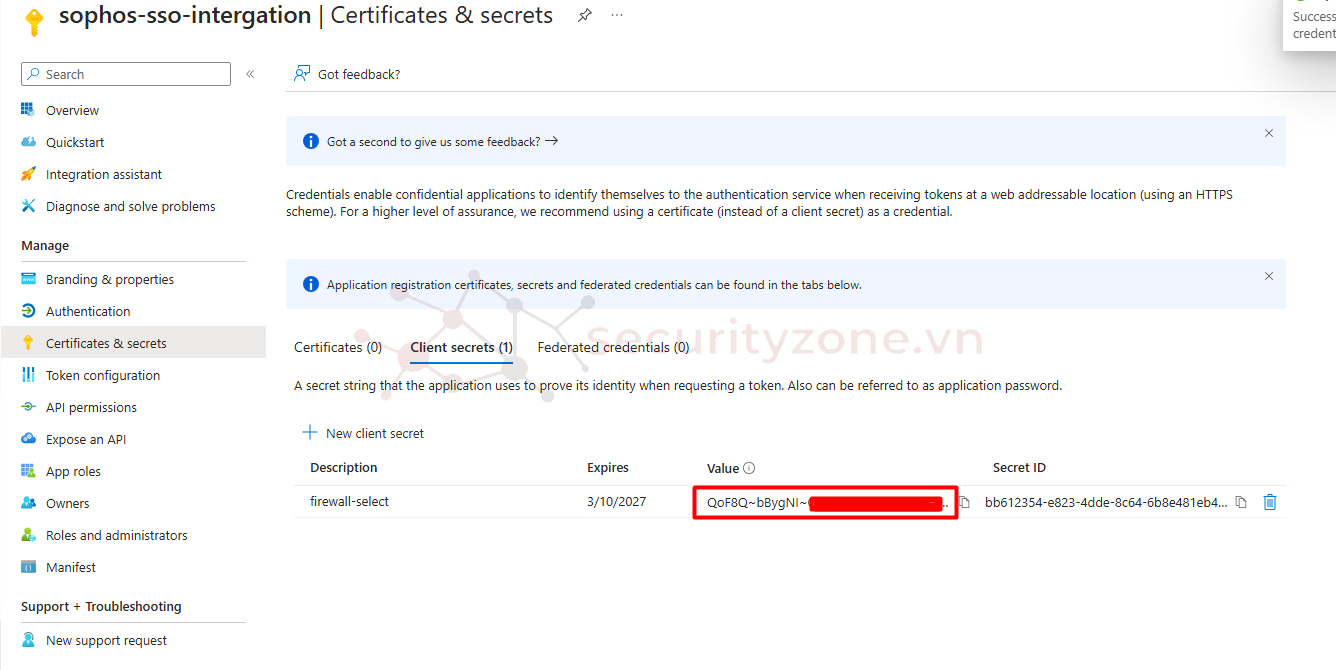

Sau khi tạo ra Client secrets thì App sẽ cấp cho ta 1 Value, bạn cần lưu thông tin này lại để điền vào Sophos Firewall, lưu ý khi thoát ra đoạn chuỗi này sẽ mất đi

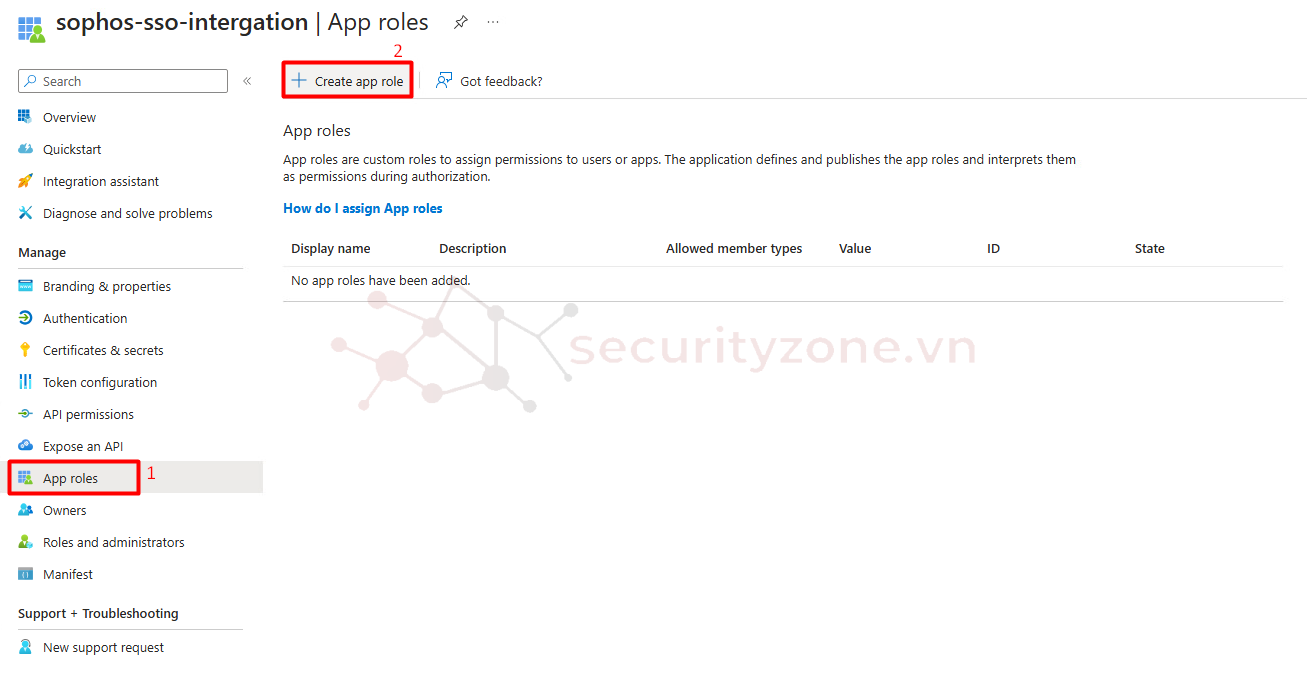

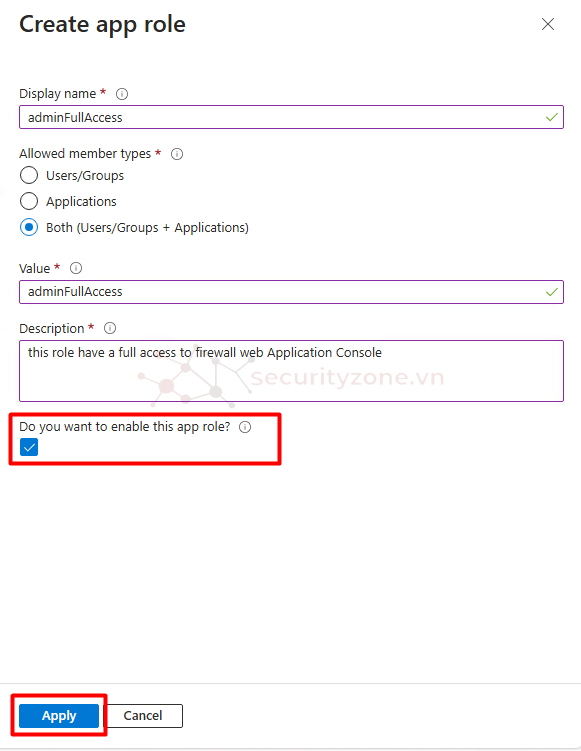

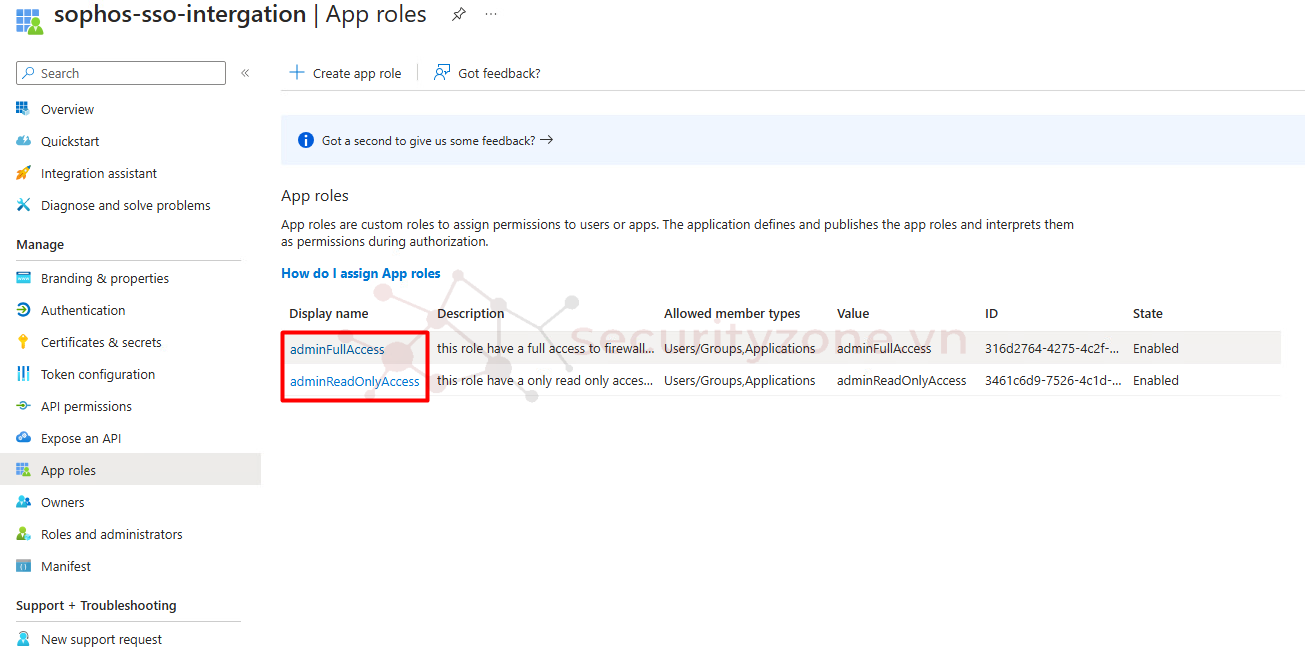

Bước 6: Tạo App roles

App roles > Create app role

- Đặt tên và chọn Both để cả người dùng, nhóm và ứng dụng đều có thể được gán vai trò này.

- Value đặt giống với Display name

- Tick chọn để enable role sau đó ấn Apply

Tương tự tạo ra 1 role chỉ có quyền đọc

Bước 8: Quay lại Overview chọn Managed application in..

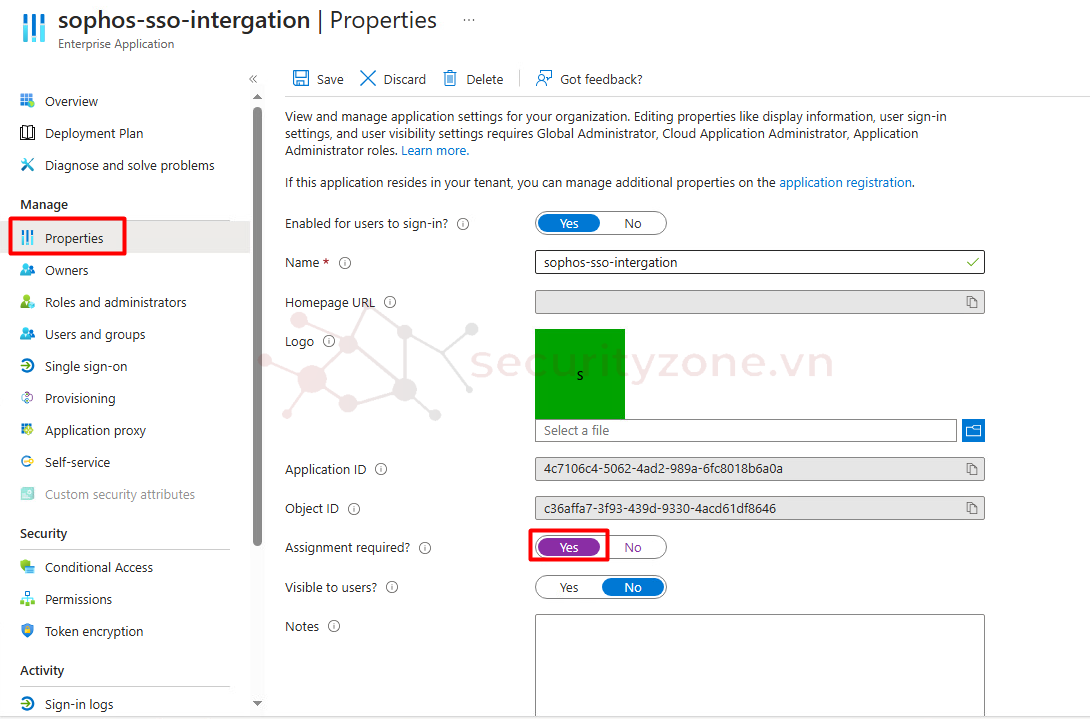

Chọn Properties > Assignment required > chọn Yes

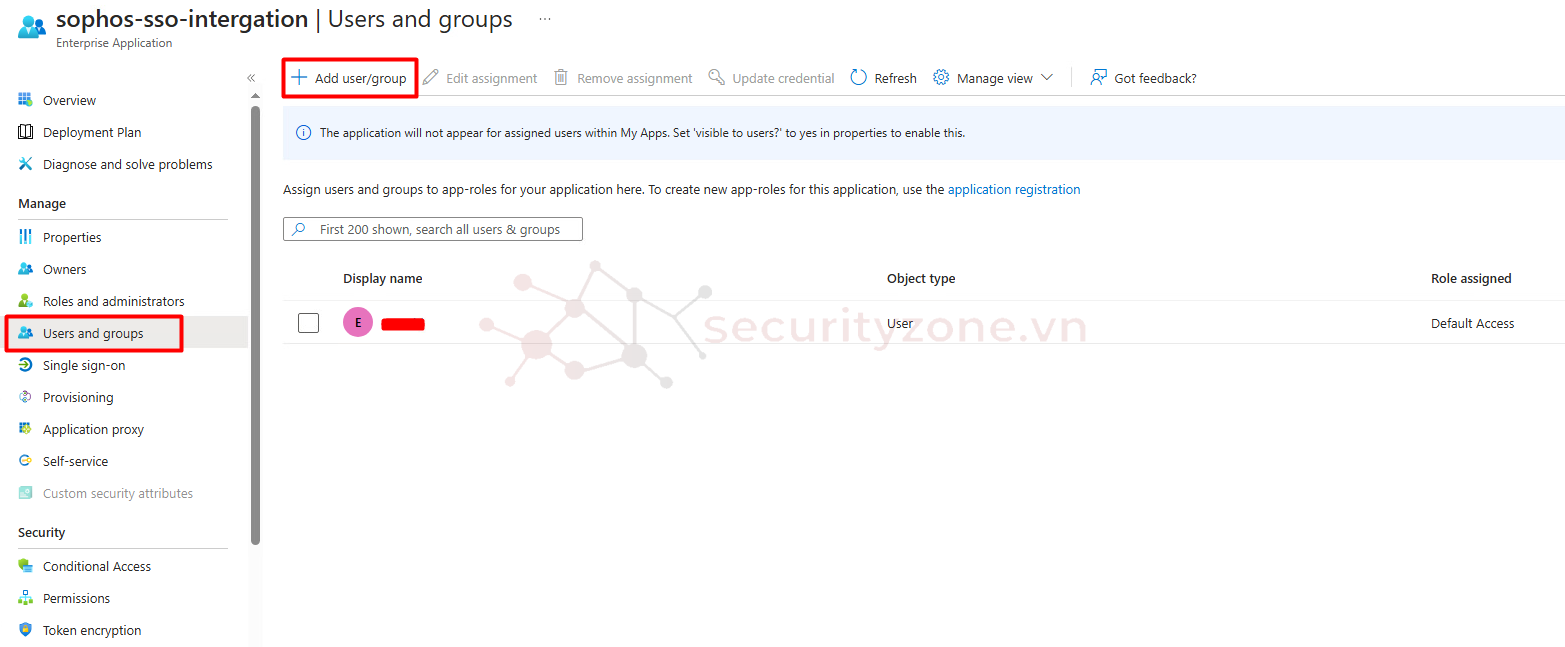

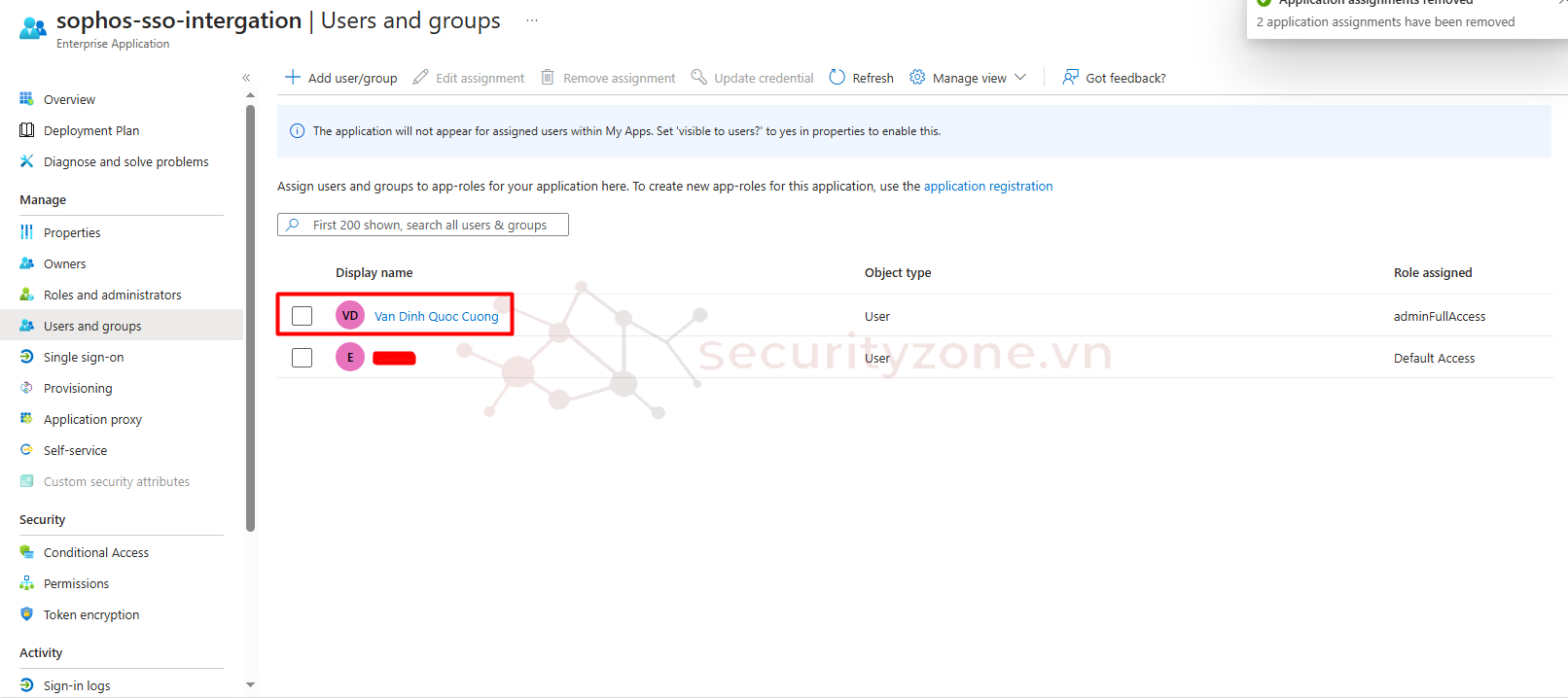

Bước 9: Thêm User hoặc là Group

Người dùng hoặc nhóm được thêm vào đây sẽ có quyền truy cập vào ứng dụng đã đăng ký (trong trường hợp này là Sophos-SSO-Integration). Nếu không thêm người dùng hoặc nhóm, họ sẽ không thể sử dụng ứng dụng.

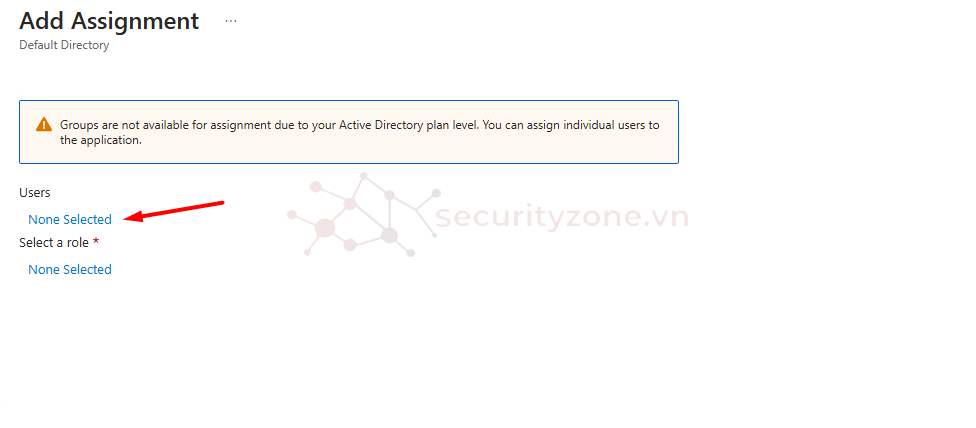

Chọn User and Group > Add user/group

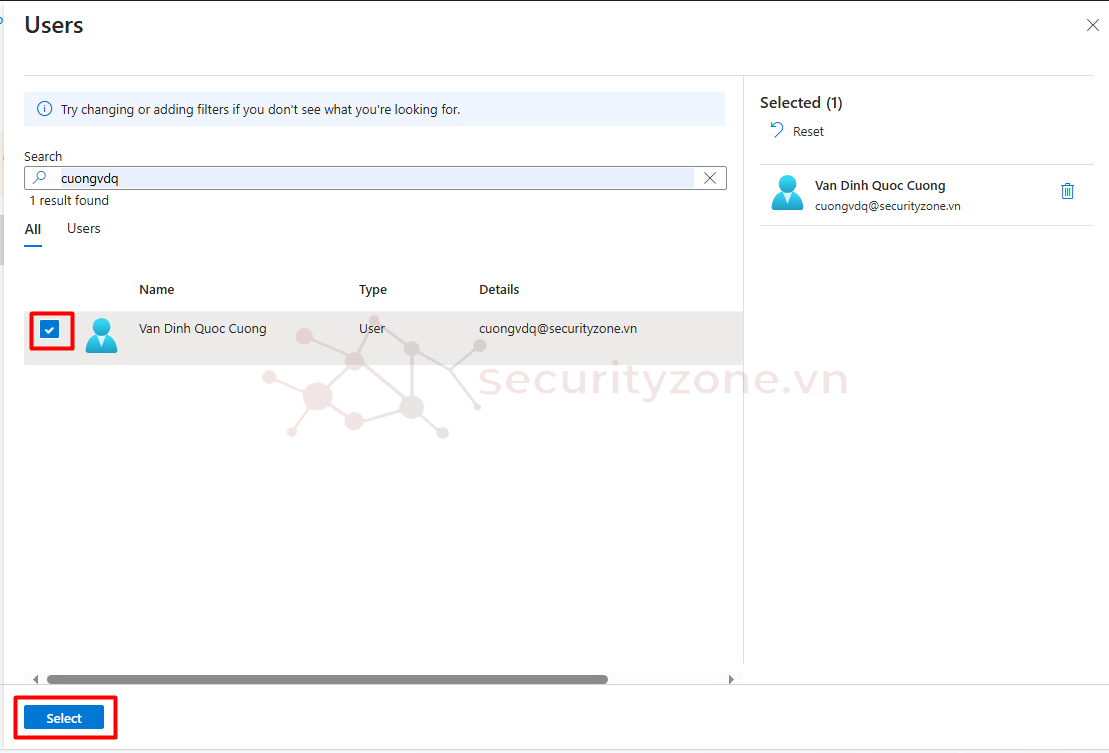

Tìm User và ấn Select

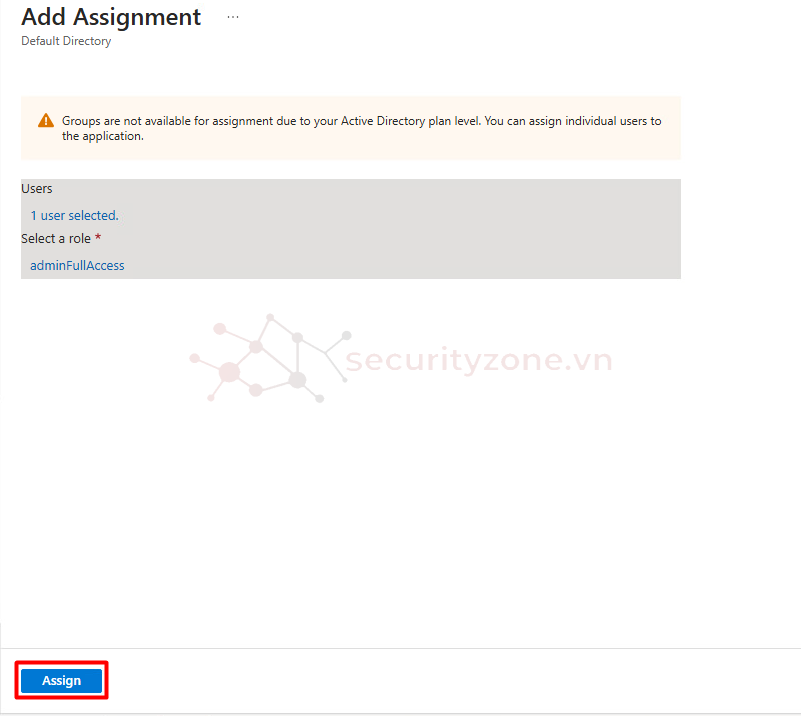

Tiếp theo chọn role > chọn vào adminFullAccess

Cuối cùng ấn Assign

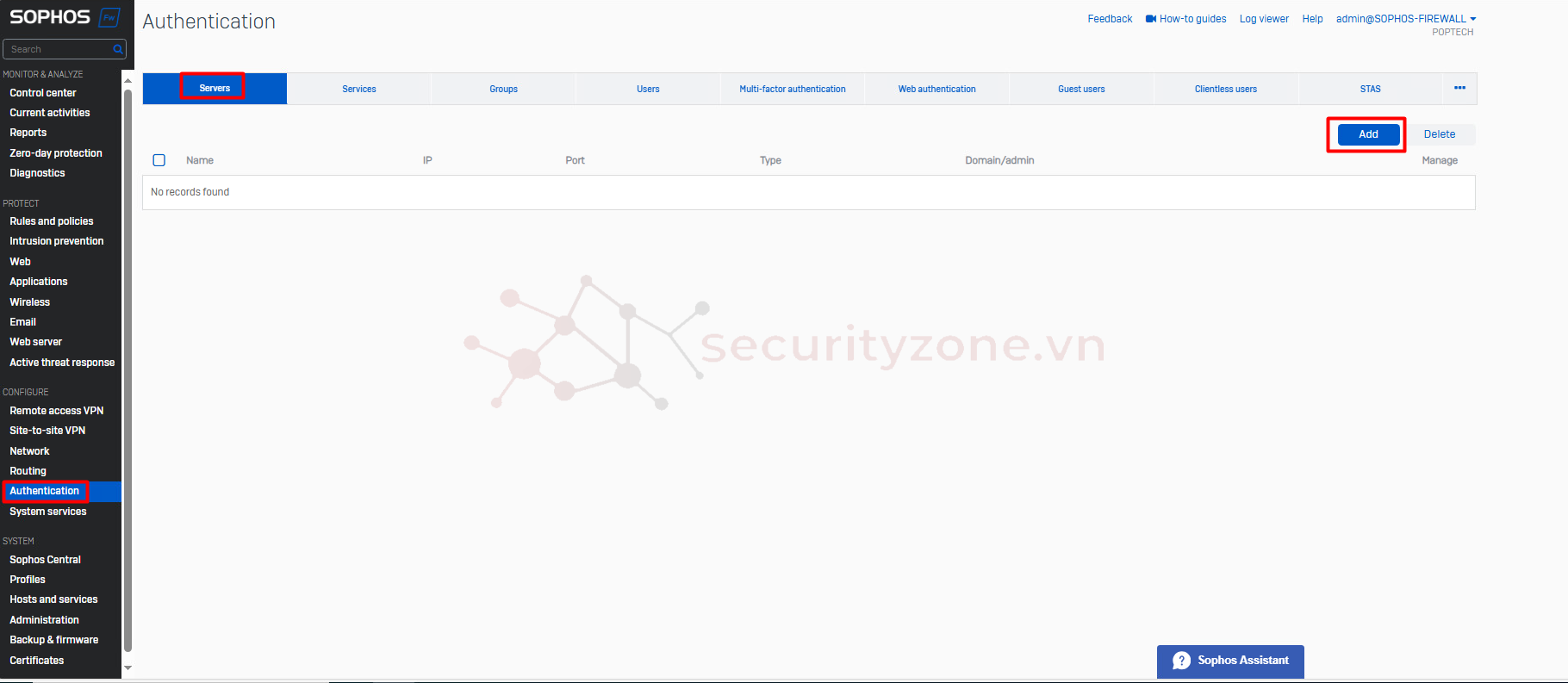

II. Tích hợp với AD Azure trên Sophos Firewall

Từ giao diện Sophos Firewall > Authencation > Server > Add

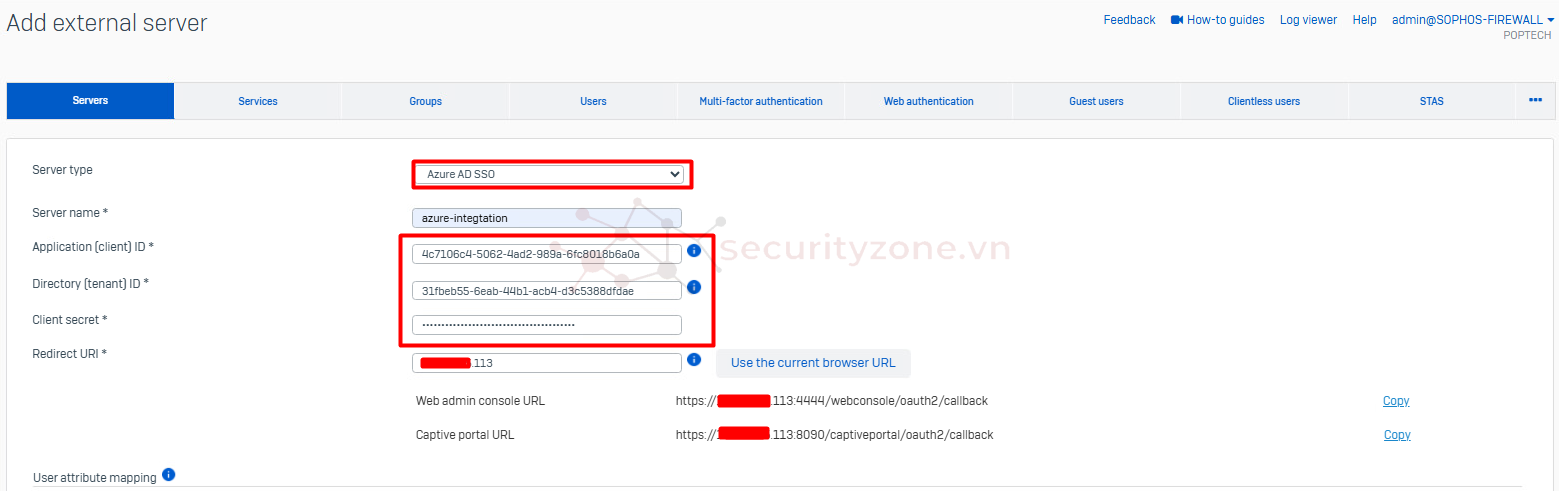

Điền các thông tin sau

- Server type chọn Azure AD SSO

- Server name:

- Application (Client) ID: Client ID ở Bước 3

- Directory (Tenant) ID: Tenant ID ở Bước 3

- Client secret: Client secret ở Bước 5

- Ở dòng Web admin console URL bạn Copy đường dẫn để dùng cho bước sau

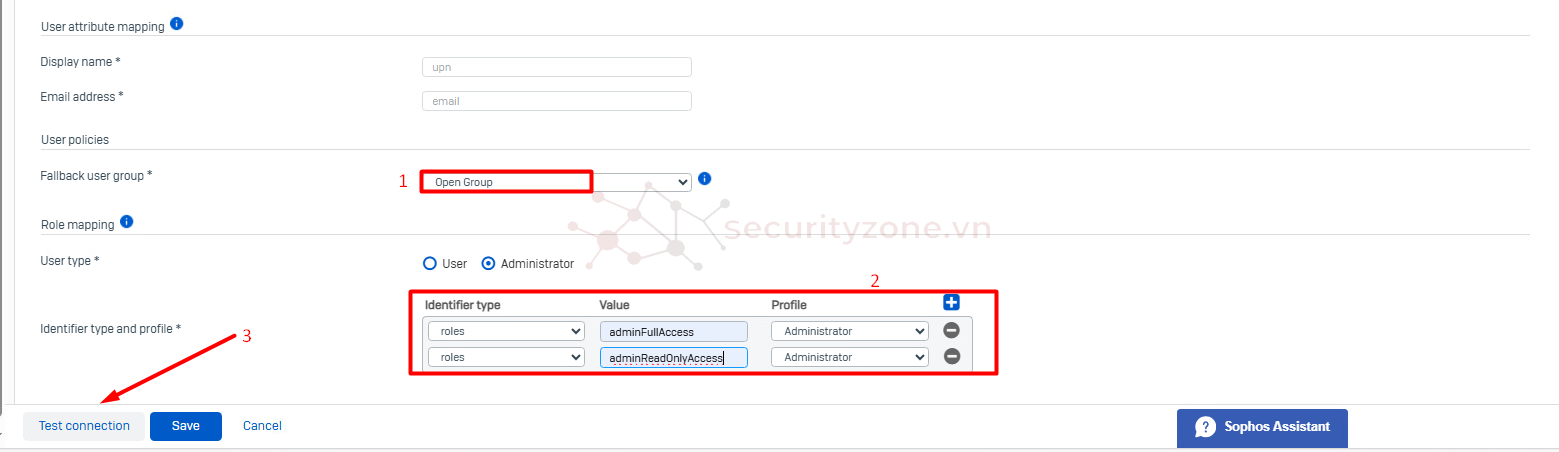

- Ở Fallback user group chọn Open Group

- Identifier type and profile > chọn 2 role khi nãy tạo

- Ấn Test connection

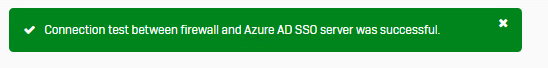

Connect thành công với Azure AD

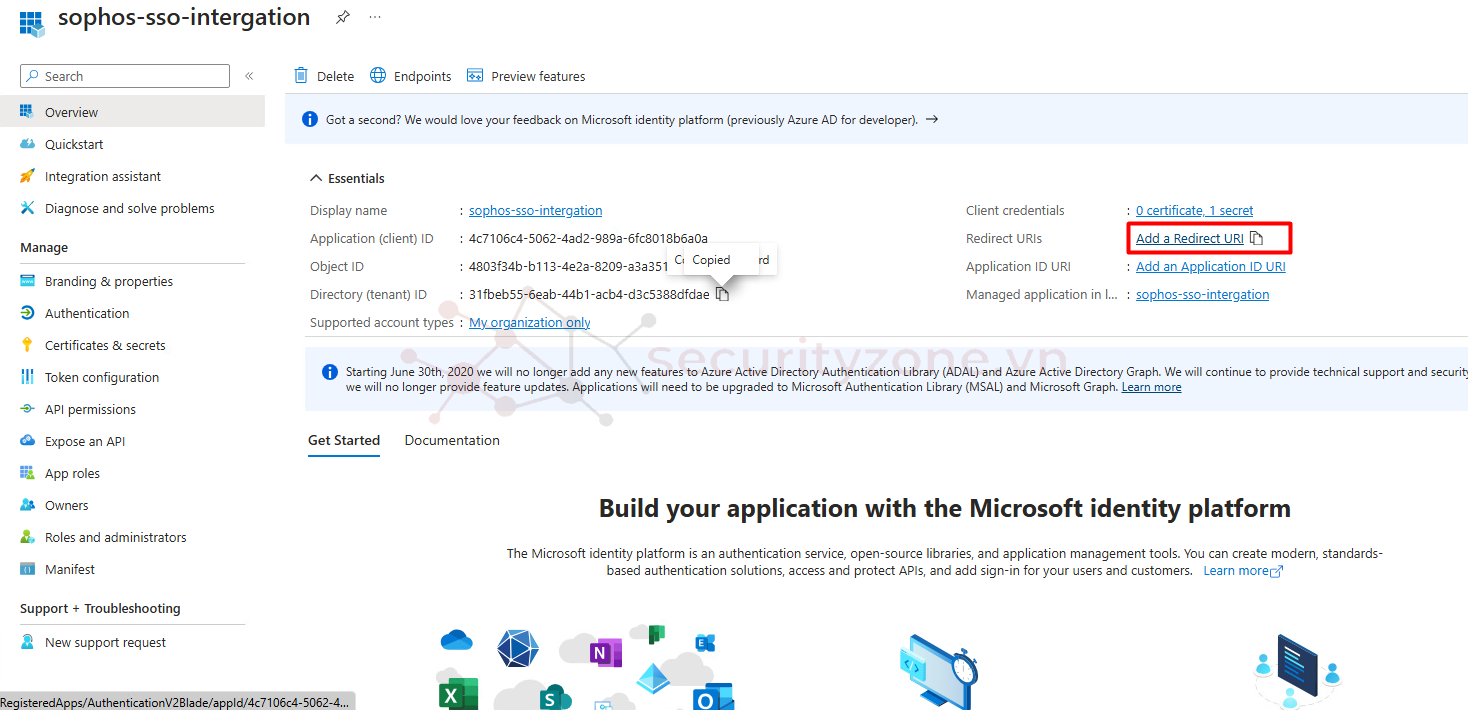

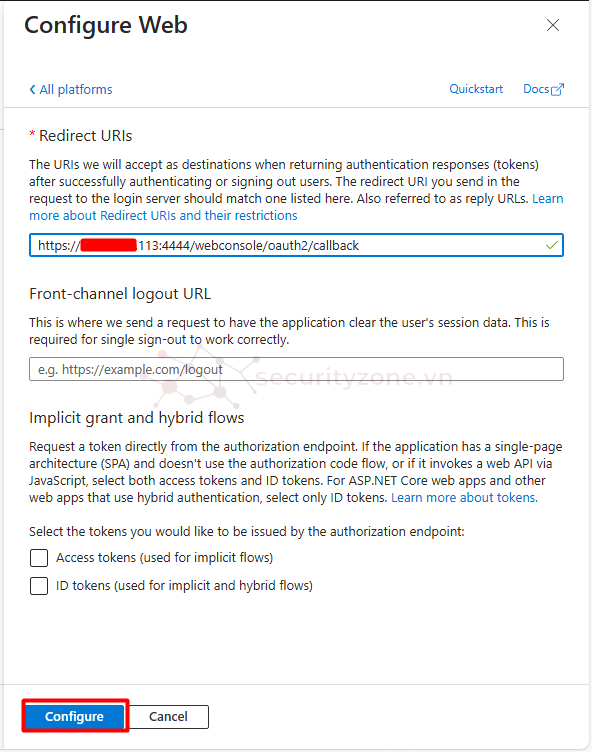

Quay lại Microsoft Azure > App (sophos-sso-intergation) > Redirect URIs

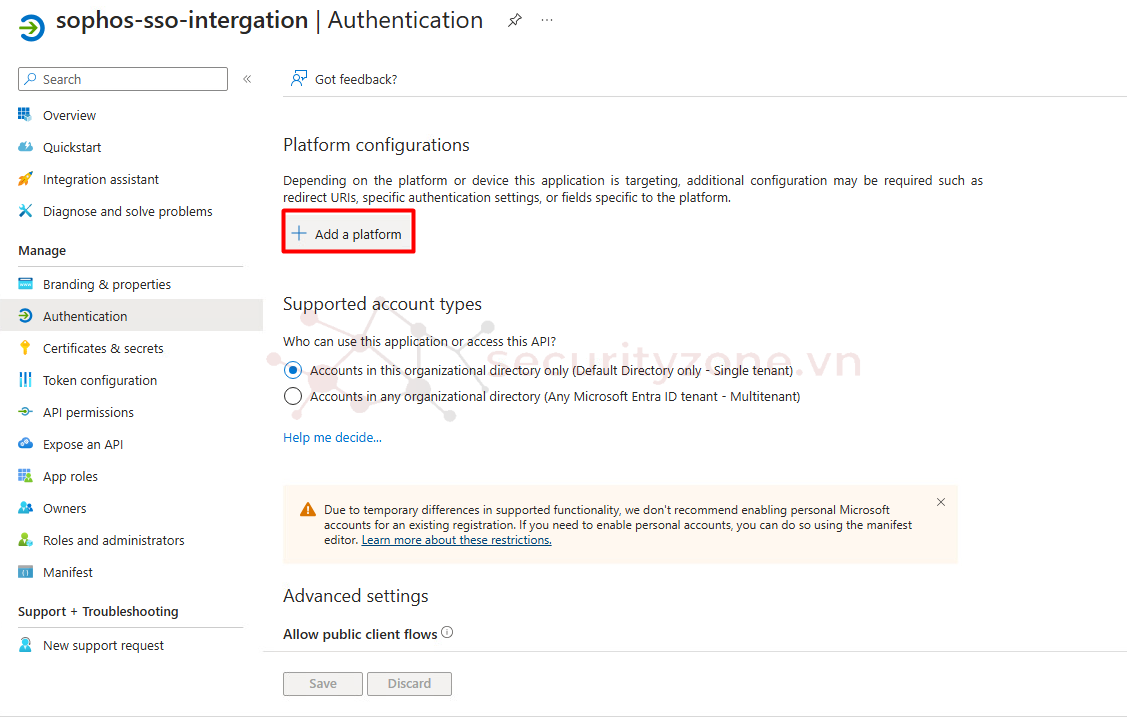

Chọn Add a platform

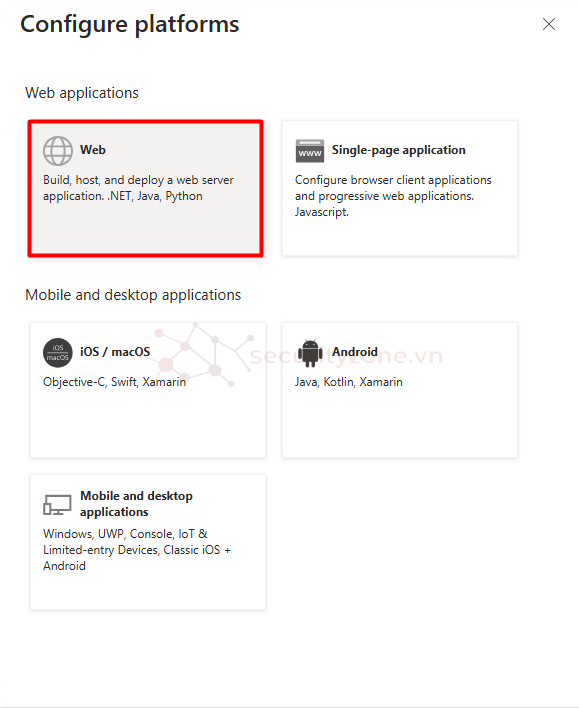

Chọn Web

Redirect URIs paste đường dẫn ở trên vào

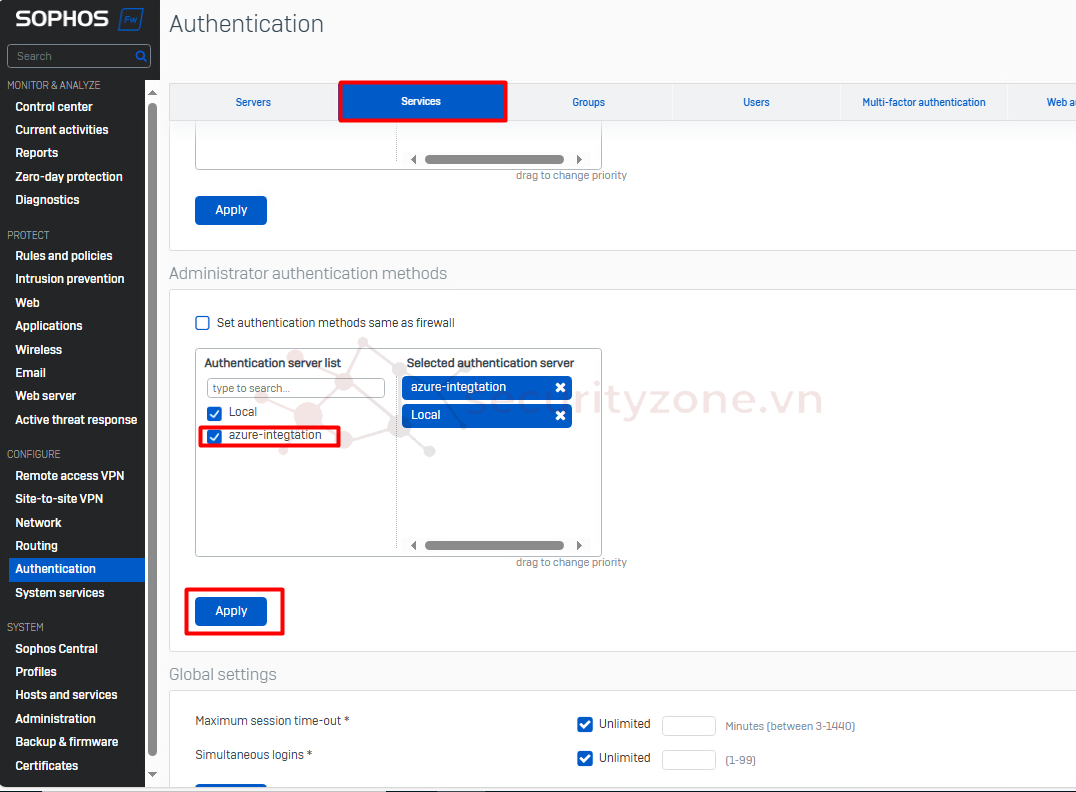

Quay trở lại Sophos Firewall > Authencation > Services > chọn azure-intergation và kéo nó lên đầu để sử dụng Azure AD Integration (azure-integration) làm máy chủ xác thực.

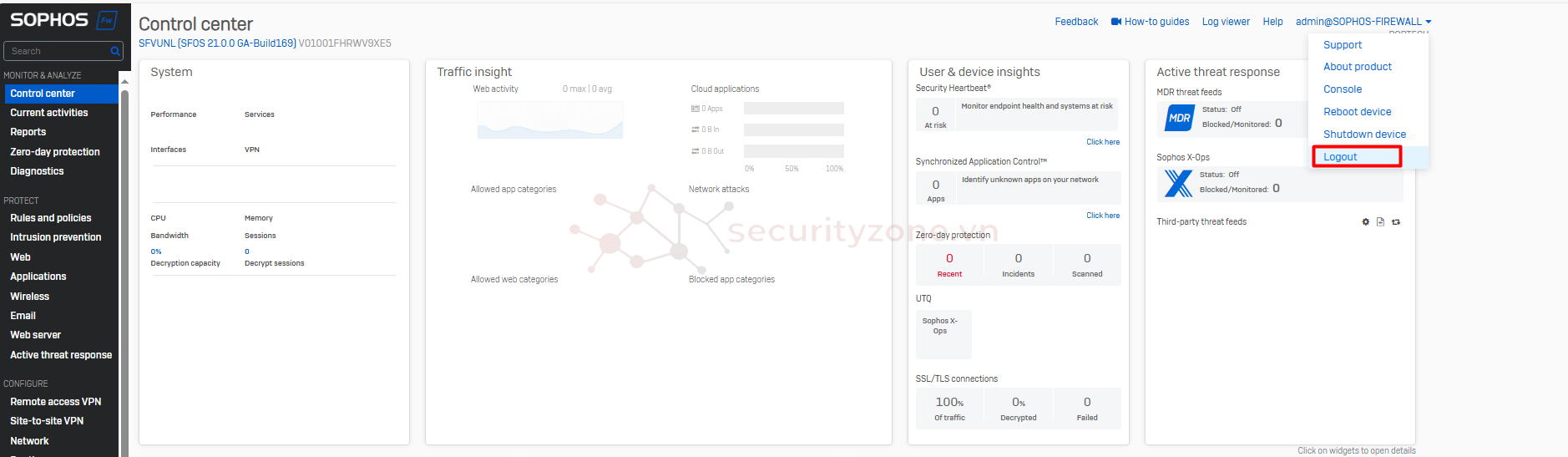

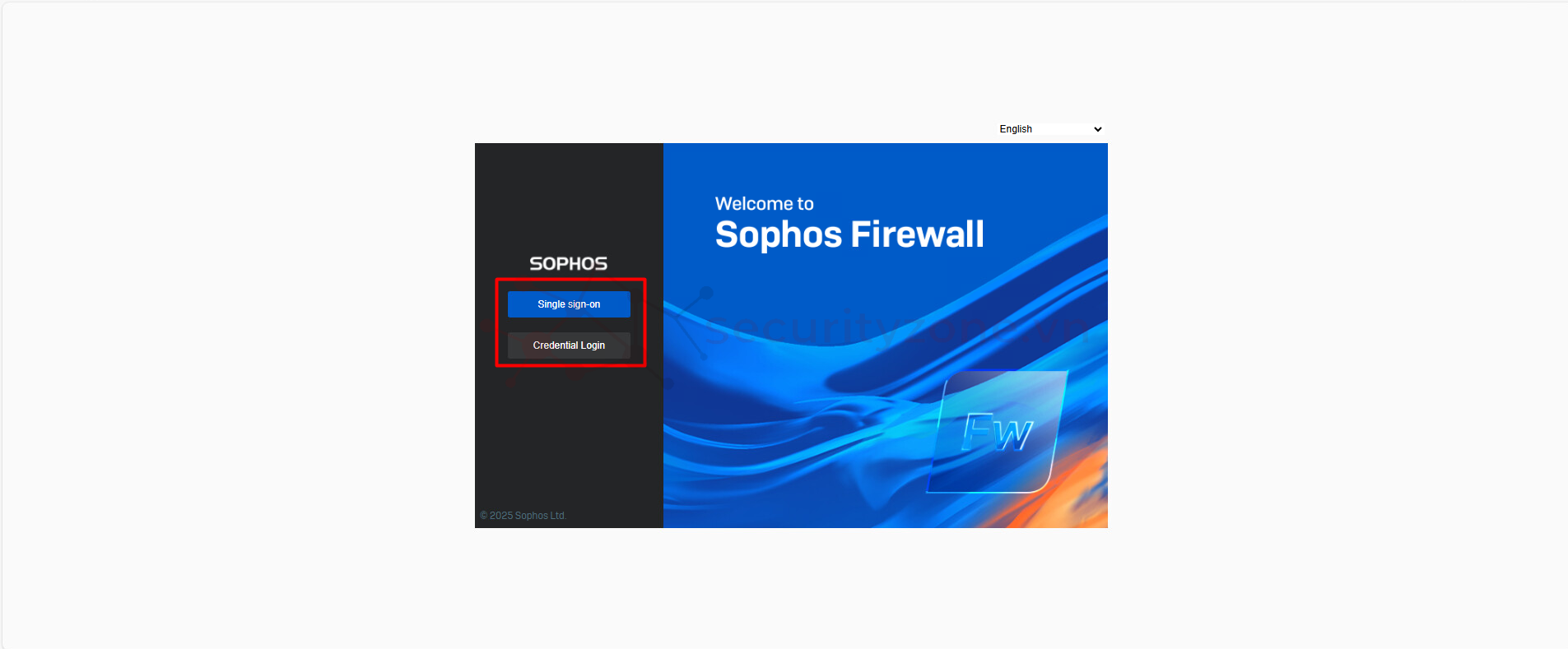

Logout và đăng nhập SSO bằng tài khoản AD Azure

Và ở bước đăng nhập vào Web Sophos Firewall bạn đã có thể đăng nhập SSO bằng tài khoản AD Azure

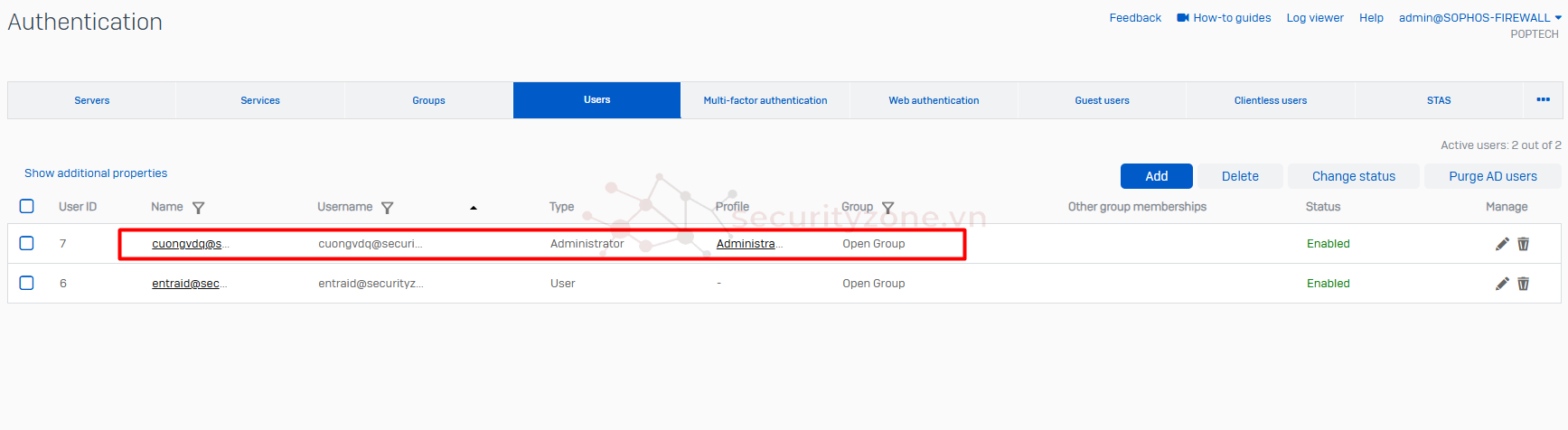

Kiểm tra ở mục Authentication > Users > Hiển thị người dùng đã đăng nhập vào Web Firewall Console bằng SSO

Sửa lần cuối:

Bài viết liên quan

Bài viết mới