Nguyễn Văn Huấn

Moderator

Hệ thống điều khiển truy cập mạng (NAC) là giải pháp quan trọng nhằm tăng cường bảo mật và quản lý mạng doanh nghiệp, với các tính năng chính như xác thực người dùng, phân quyền truy cập dựa trên vai trò, kiểm tra tuân thủ mức độ an toàn thiết bị. NAC không chỉ ngăn chặn truy cập trái phép mà còn hỗ trợ phân tích lưu lượng mạng, đảm bảo tuân thủ chính sách bảo mật và bảo vệ dữ liệu nhạy cảm trước các mối đe dọa an ninh mạng ngày càng phức tạp.

Bài lý thuyết này sẽ tìm hiểu về các tính năng xác thực, phân quyền, kiểm tra tuân thủ mức độ an toàn thiết bị và cách NAC đảm bảo an ninh mạng.

Các bài viết liên quan: Định nghĩa về NAC, Các giao thức liên quan đến NAC

Bài lý thuyết này sẽ tìm hiểu về các tính năng xác thực, phân quyền, kiểm tra tuân thủ mức độ an toàn thiết bị và cách NAC đảm bảo an ninh mạng.

Các bài viết liên quan: Định nghĩa về NAC, Các giao thức liên quan đến NAC

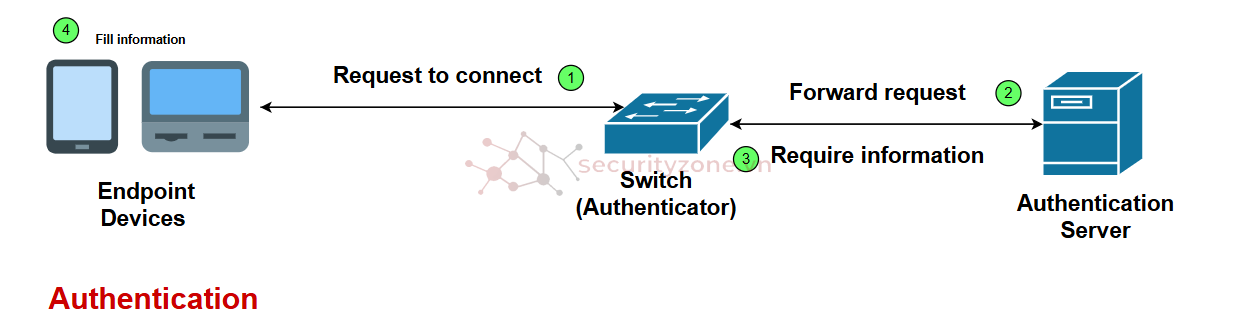

1. Authentication (Xác thực)

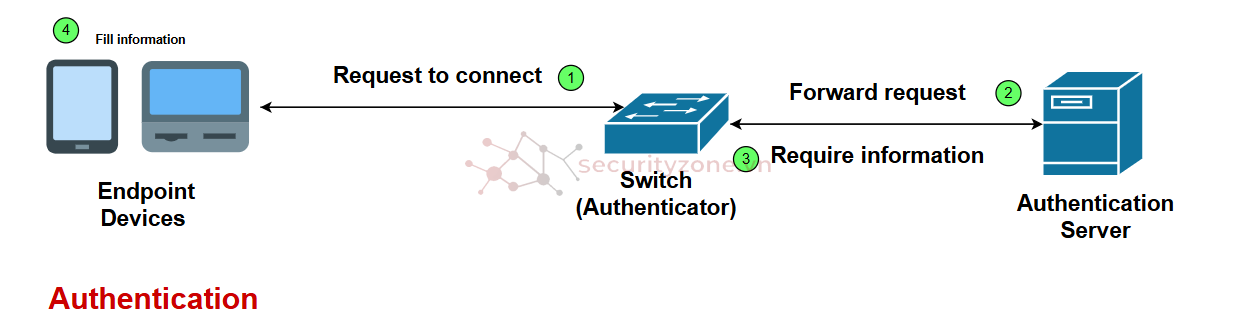

- Khi một thiết bị muốn truy cập vào hệ thống mạng, NAC sẽ cung cấp một cơ chế xác thực (Authentication) yêu cầu người dùng các thông tin như username/password, chứng chỉ số, mã OTP hoặc xác thực nhiều bước (Multi-Factor Authentication). Điều này sẽ đảm bảo rằng thiết bị muốn truy cập vào mạng phải có thông tin rõ ràng, hạn chế các truy cập không rõ nguồn gốc.

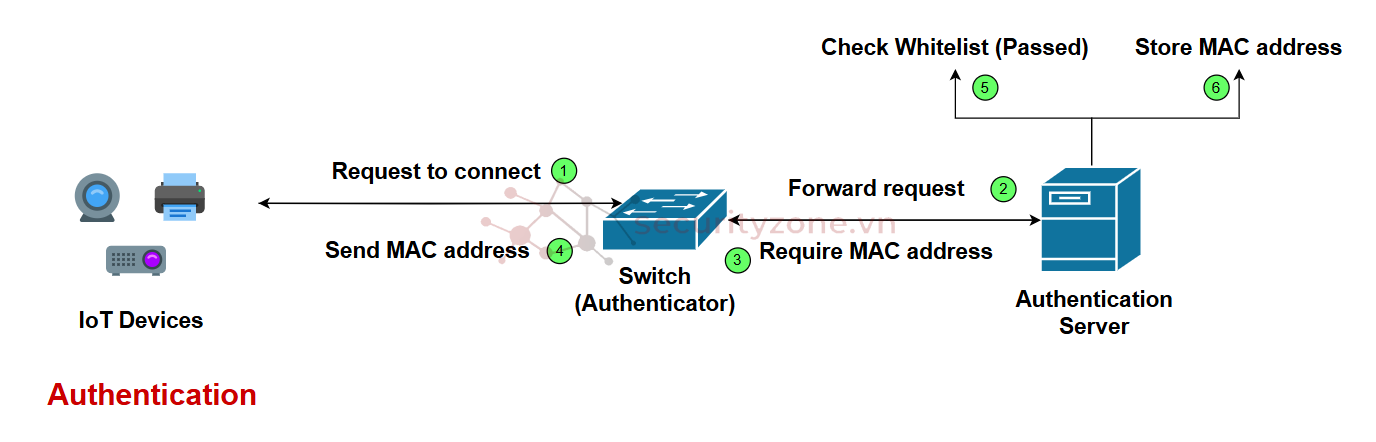

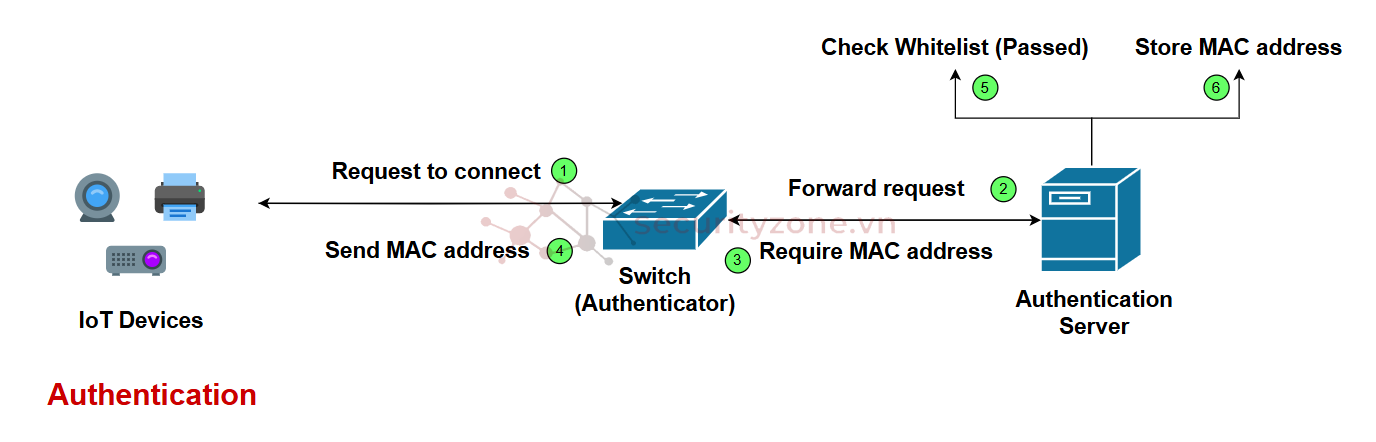

- Đối với các thiết bị IoT, loại thiết bị này không hỗ trợ cung cấp các thông tin truyền thống, NAC hỗ trợ xác thực dựa trên địa chỉ MAC duy nhất của thiết bị IoT. Các thiết bị IoT được thêm vào danh sách trắng (Whitelist) trong hệ thống NAC, cho phép các thiết bị có MAC trong danh sách mới được truy cập. Tuy nhiên, phương pháp này có nhược điểm là địa chỉ MAC có thể bị giả mạo nên cần phải kết hợp thêm các cơ chế xác thực khác như chứng chỉ số

2. Authorization (Phân quyền)

- Tại bước này, NAC tiến hành phân quyền dựa vào nhu cầu được quy định bởi người quản trị. Điều này giúp giảm thiểu rủi ro khi cấp quá nhiều quyền sử dụng tài nguyên bừa bãi, phân vùng đối tượng sử dụng

- Role-Based Access Control - RBAC: quyền truy cập dựa vào vai trò. Ví dụ: Guest chỉ được sử dụng Wi-Fi, Staff được sử dụng tài nguyên nội bộ.

- So sánh giữa việc tạo Wi-Fi riêng cho Guest và phân quyền bằng NAC

Tiêu chí so sánh | Tạo Wi-Fi riêng cho Guest | Phân quyền bằng NAC |

Phương pháp xác thực | Chỉ cần mật khẩu, hoặc không cần nếu là mạng Public | Yêu cầu username/password, chứng chỉ số, mã OTP... |

Bảo mật | Dễ bị lạm dụng vì mật khẩu chung, không giám sát được hành vi | Độ bảo mật cao, giám sát liên tục sau khi phân quyền, cách ly thiết bị không tuân thủ |

Quản lý người dùng | Không có khả năng | Quản lý theo chính sách bảo mật của người quản trị |

Khả năng giám sát | Không có khả năng | Cập nhật session log, chủ động ngắt kết nối hoặc cách ly với các thiết bị nghi ngờ |

Ứng dụng | Phù hợp với mô hình mạng nhỏ, không yêu cầu bảo mật cao (Cafe, khách sạn, hộ gia đình,...) | Phù hợp với mô hình mạng lớn, yêu cầu bảo mật cao (Doanh nghiệp, Data center,...) |

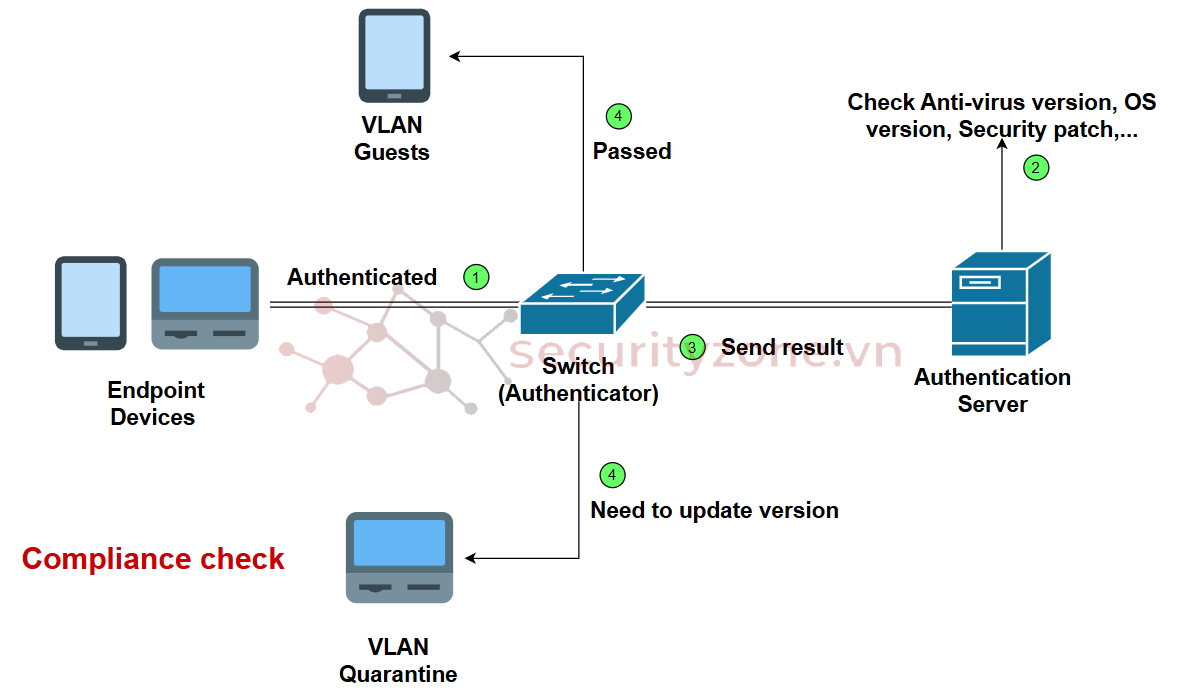

3. Compliance check (Kiểm tra tuân thủ mức độ an toàn thiết bị)

- Đảm bảo rằng thiết bị truy cập vào mạng không có lỗ hổng bảo mật, phần mềm độc hại hoặc cấu hình không an toàn trước khi kết nối

- Ngăn chặn rủi ro bị phát tán mã độc vào hệ thống

- Ví dụ: một laptop muốn truy cập vào mạng thì hệ điều hành phải từ Windows 7 trở lên, tường lửa trong máy phải được bật và phần mềm anti-virus được cài đặt -> Nếu không đáp ứng đầy đủ sẽ đưa ra quyết định cách ly hoặc ngắt kết nối thiết bị này

- Đối với thiết bị IoT có đặc thù riêng thì NAC sử dụng các phương pháp như: kiểm tra chứng chỉ số hợp lệ, phiên bản Firmware

- Ra quyết định truy cập, các thiết bị không đáp ứng đủ yêu cầu sẽ cho vào vùng cách ly, hạn chế quyền và hướng dẫn người dùng cập nhật các chính sách. Đối với các thiết bị đủ yêu cầu bảo mật thì cung cấp kết nối

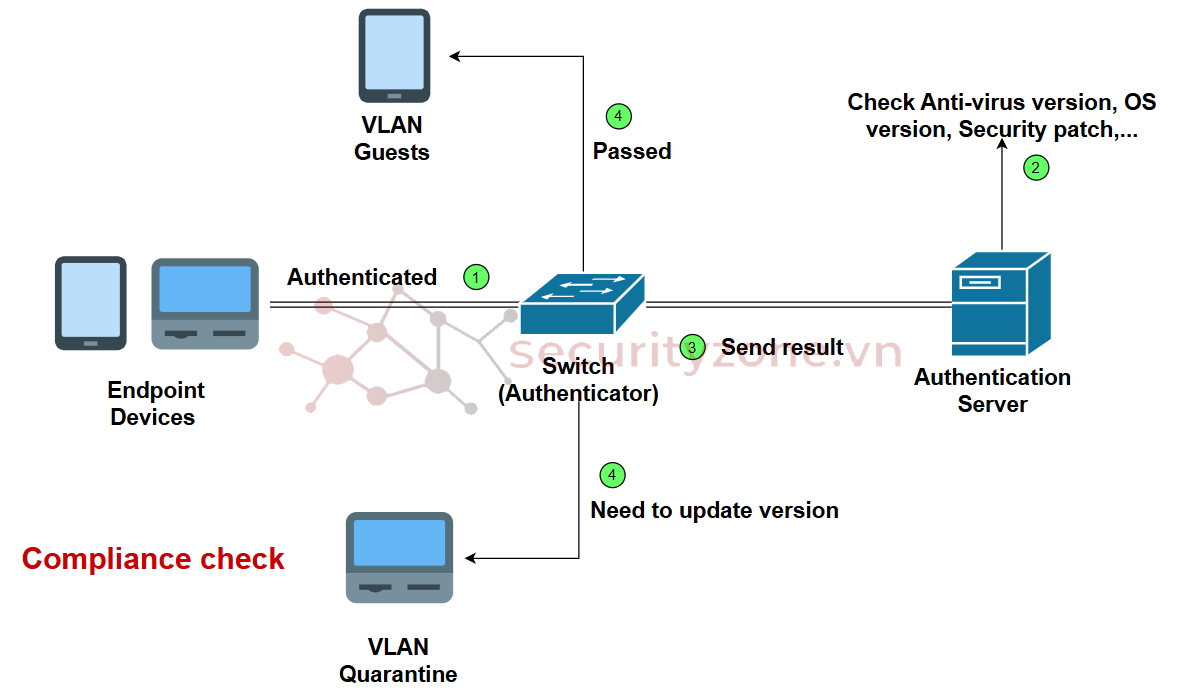

4. Bảo đảm an ninh mạng bằng NAC

- Authentication: yêu cầu các thông tin về user/device như username/password, chứng chỉ số, mã OTP

- Compliance check: kiểm tra sâu hơn các chính sách bảo mật cần thiết như phiên bản anti-virus, phiên bản hệ điều hành, bản vá bảo mật

- Authorization: phân quyền các thiết bị cung cấp đủ thông tin ở bước Authentication và Compliance check.

- Ví dụ: Laptop của khách muốn truy cập vào Wi-Fi của công ty thì phải nhập ngày/tháng/năm sinh, số điện thoại, gmail (Authentication). NAC server tiếp nhận thông tin khai báo và kiểm tra xem Laptop đã mở tường lửa lên chưa (Compliance check). Vì Laptop của khách vẫn chưa mở tường lửa nên được đưa vào VLAN Quarantine, đưa các cảnh báo và hướng dẫn khách kích hoạt tường lửa (Authorization)

Đính kèm

Bài viết liên quan

Bài viết mới