hyunhhuy

Moderator

Xin chào mọi người, ở bài viết này mình sẽ tìm hiểu cũng như hướng dẫn cấu hình Enforcement trên Clearpass.

Mục lục:

I. Giới thiệu

II. Vai trò của Enforcement là gì?

III. Quy trình Flow hoạt động tổng thể

IV. Hướng dẫn cấu hình Enforcement trên Clearpass

I. Giới thiệu

Trong aruba Clearpass, Enforcement được xem là một police rules - là một người điều khiển hành động sau khi hoàn thành bước xác thực authen trên một thiết bị hoặc người dùng.

Nói cách khác, sau khi đã xác minh được ai đang kết nối, Enforcement sẽ quyết định cho phép họ làm gì. VD: quyết định được truy cập internet, truy cập mạng nội bộ, VLAN nào và sẽ giới hạn quyền sử dụng.

Các thành phần của Enforcement bao gồm:

Enforcement Policy: Tập hộp các rules áp dụng các hành động cho người dùng

Enforcement Profile: Hành động cụ thể thực hiện sau khi xác thực người dùng or thiết bị (VLAN, ACL, mạng nội bộ,...)

Role Mapping Policy: Thực hiện chuyển đổi thuộc tính đầu vào thành các vai trò (roles) - làm điều kiện để áp dụng các policy

II. Vai trò Enforcement

Enforcement là thành phần cốt lõi trong cơ chế NAC (Network Access Control). Nó đóng vai trò như:

Áp dụng chính sách truy cập:

Mô tả: Cấu hình Enforcement Profile và Policy trên Clearpass để sử dụng service dynamic VLAN Assignment. Chuẩn bị 02 VLAN trong đó, 1 vlan sẽ đi được internet và mạng nội bộ và 1 vlan cách ly hệ thống.

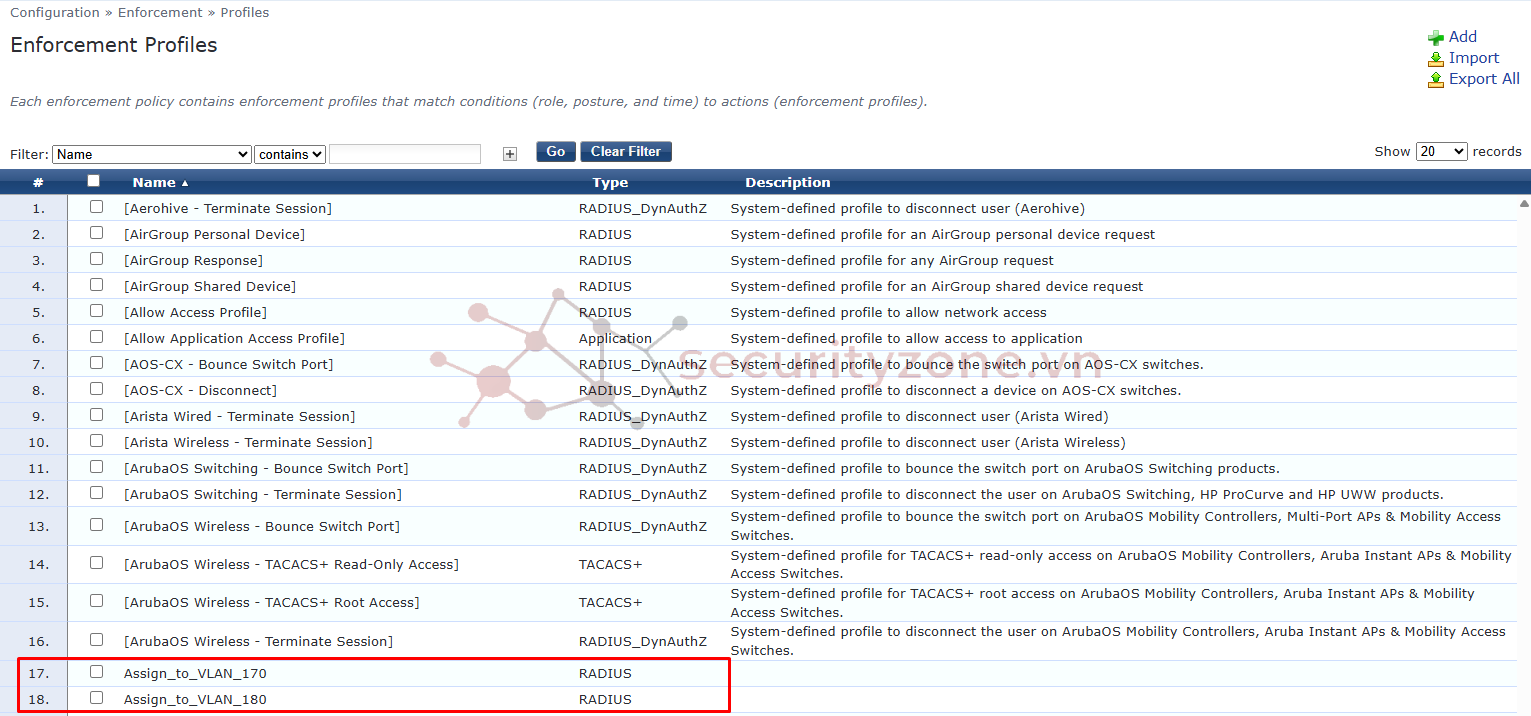

Thực hiện cấu hình Profile cho 02 vlan

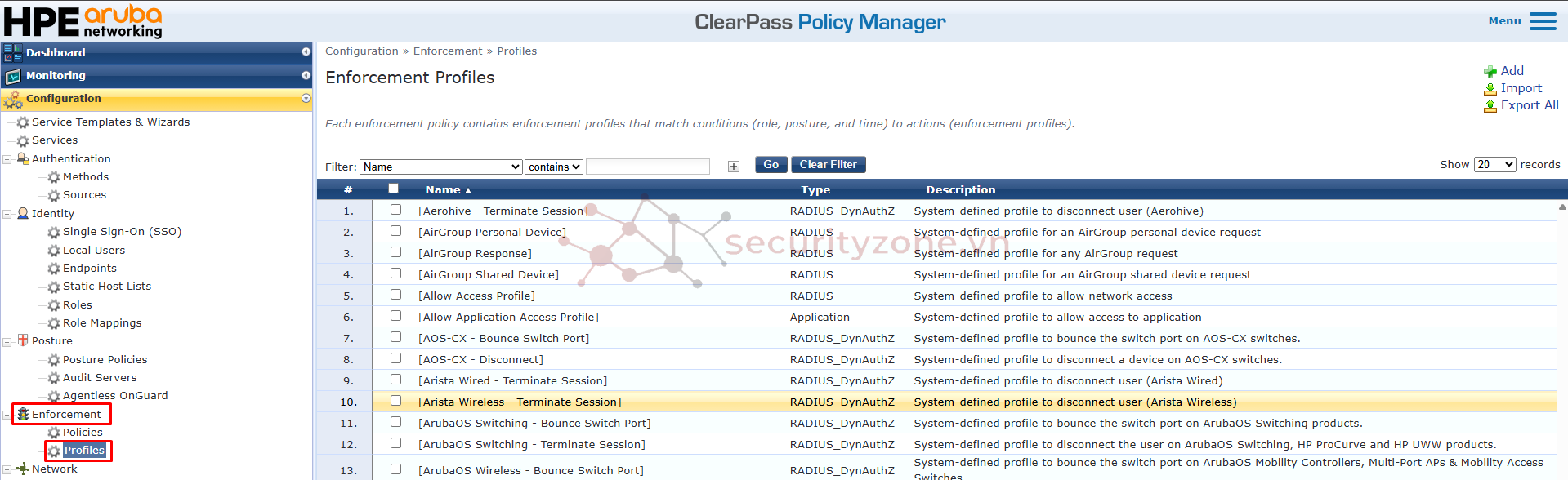

Bước 1: Truy cập vào GUI > Enforcement > Profiles > Add

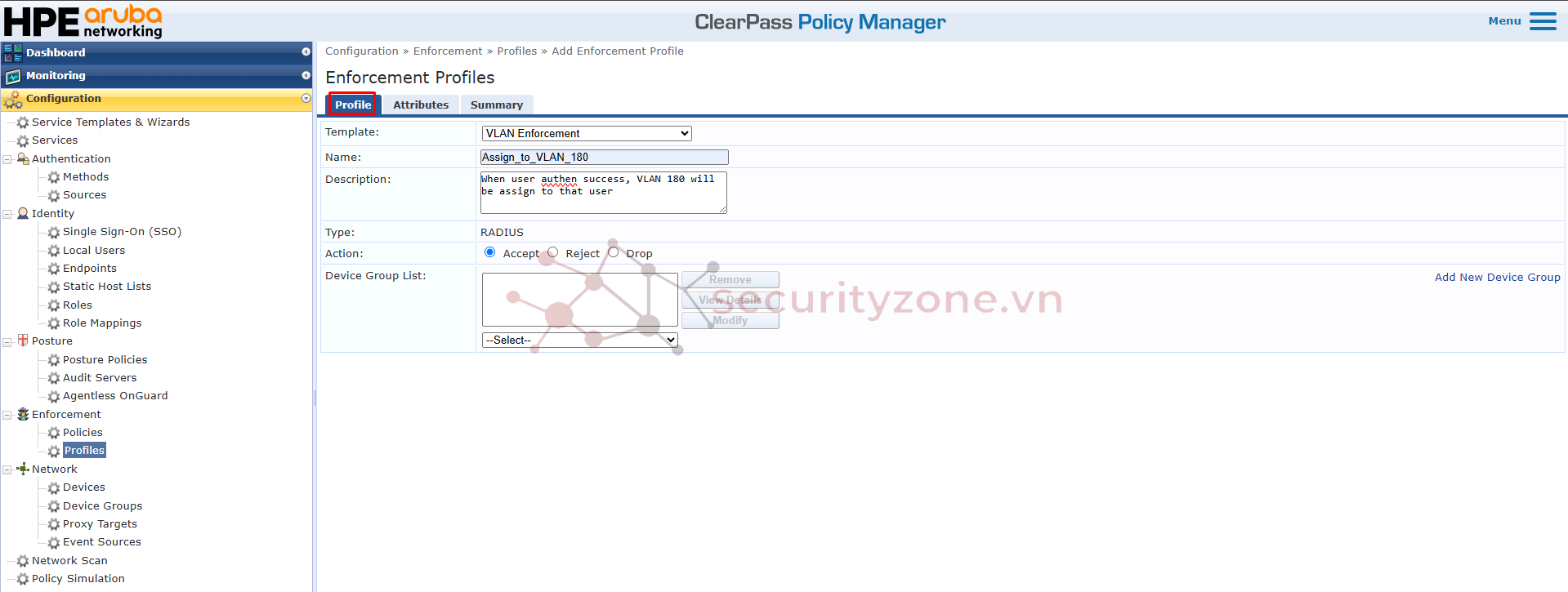

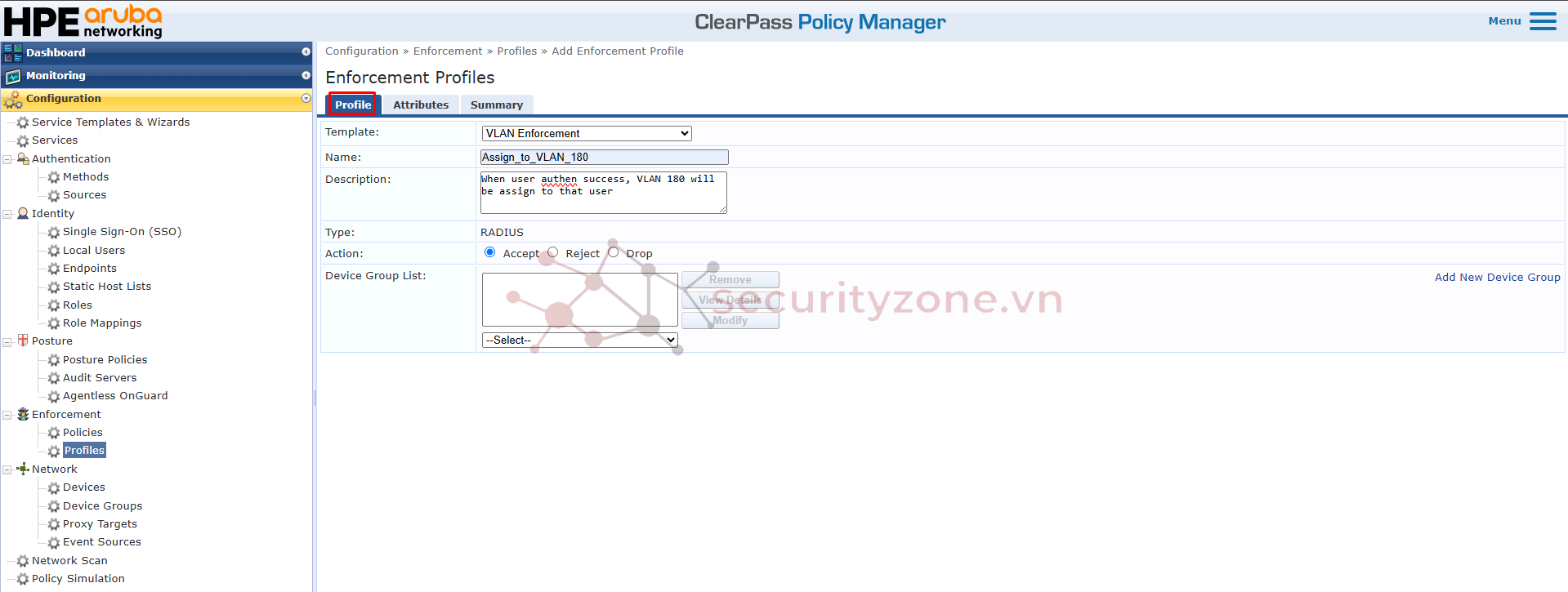

Bước 2: Ở mục Profile

Template: Clearpass hỗ trợ một vài template cho người dùng khởi tạo phù hợp với nhu cầu. Ở đây mình chọn VLAN Enforcement

Name: Đặt tên cho Profiles

Description: Mô tả Profiles

Type: Nếu bạn chọn Template là VLAN Enforcement thì type xác thực mặc định sẽ là RADIUS

Action: chọn Accept để enable profile

Device Group List: Add profile vào một group thiết bị or người dùng

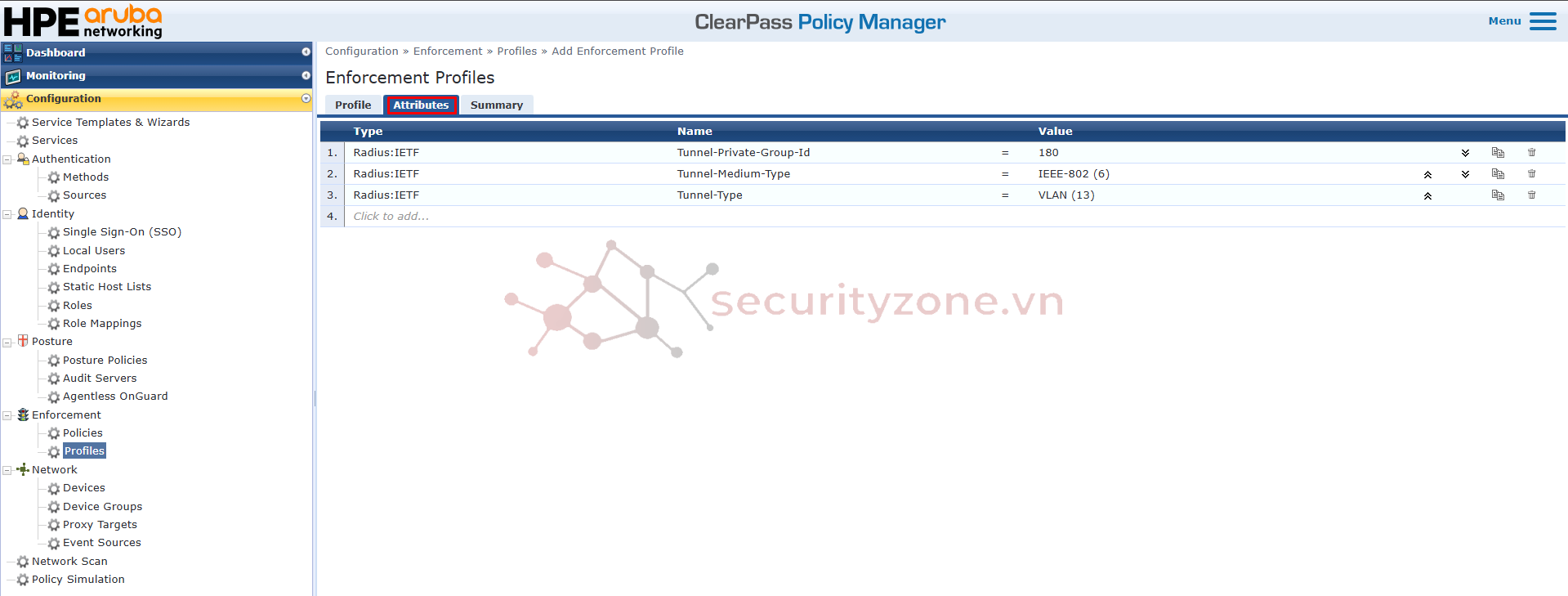

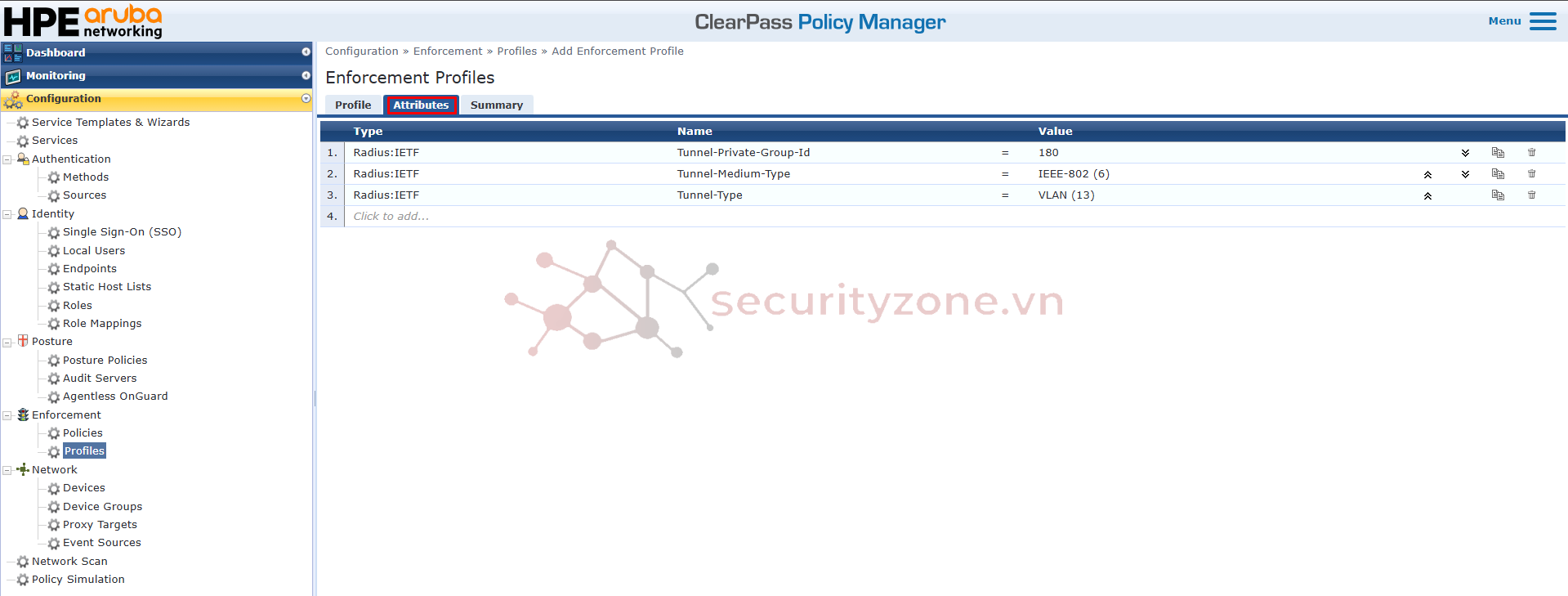

Bước 3: Ở mục Attributes, tạo một vài thuộc tính tương ứng như hình. Cụ thể là chỉ định VLAN nào khi áp dụng profiles này à một vài chuẩn Ethernet thích hợp.

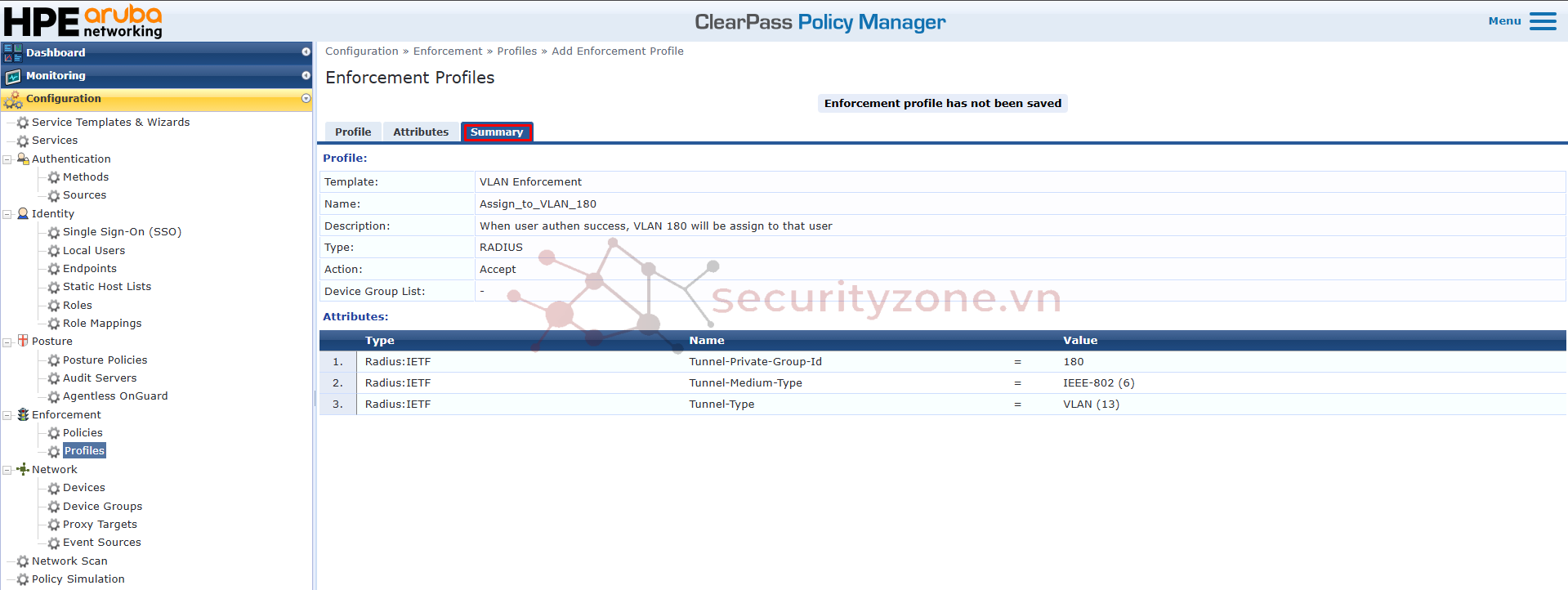

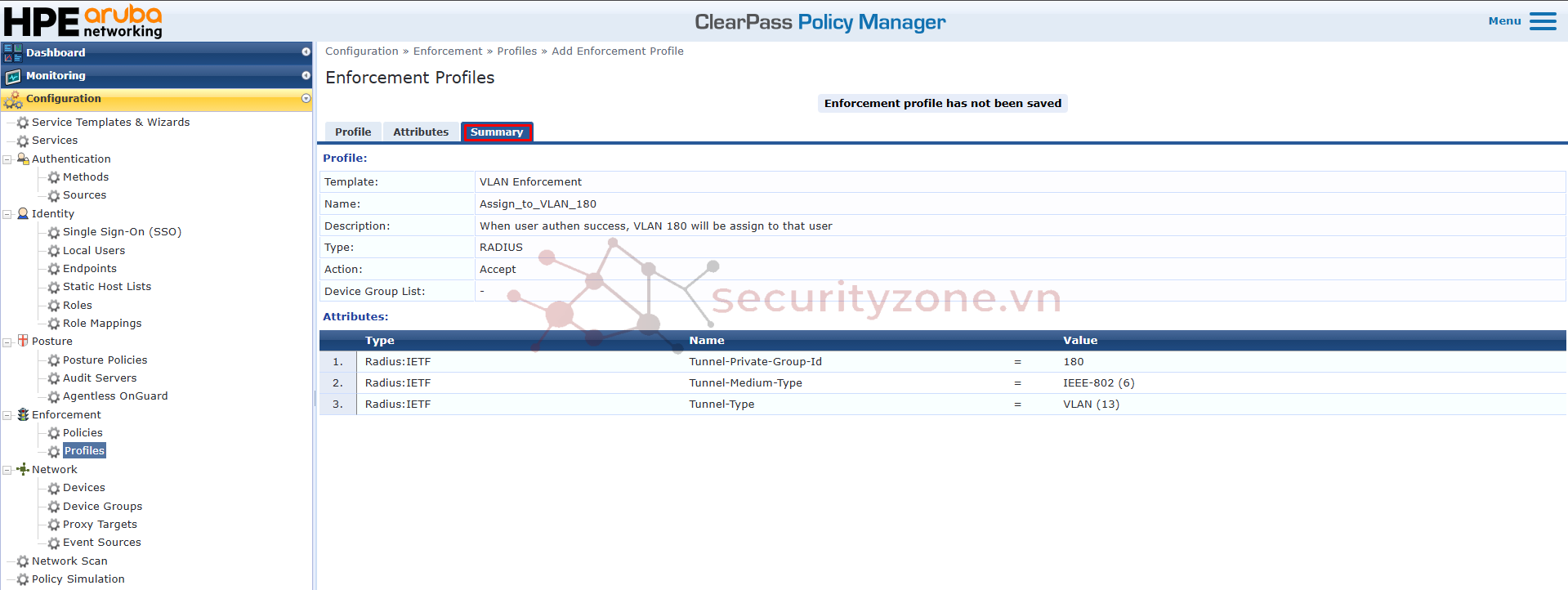

Bước 4: Ở mục Summary, tiến hành kiểm tra thông tin. Sau đó nhấn Save để lưu profiles

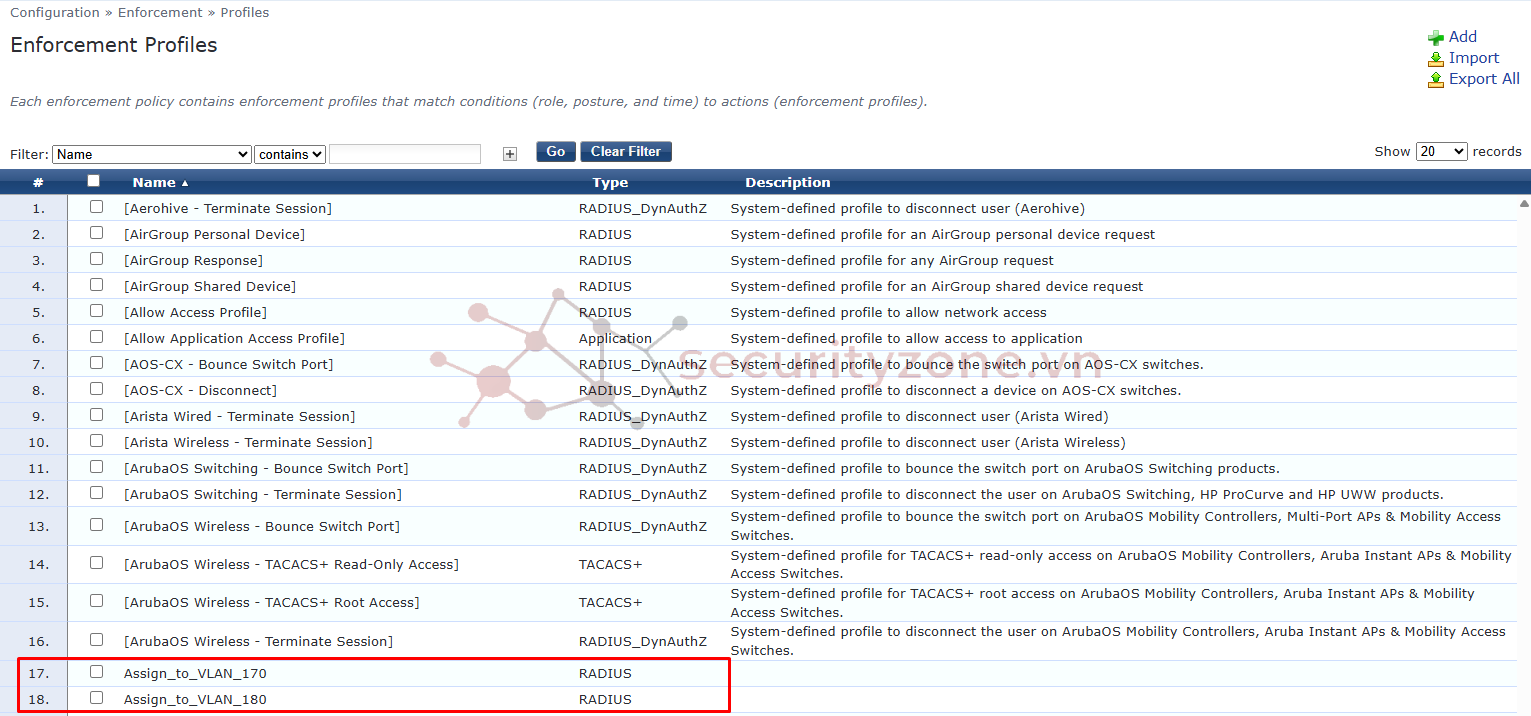

Tương tự, tạo Profile cho vlan cách ly

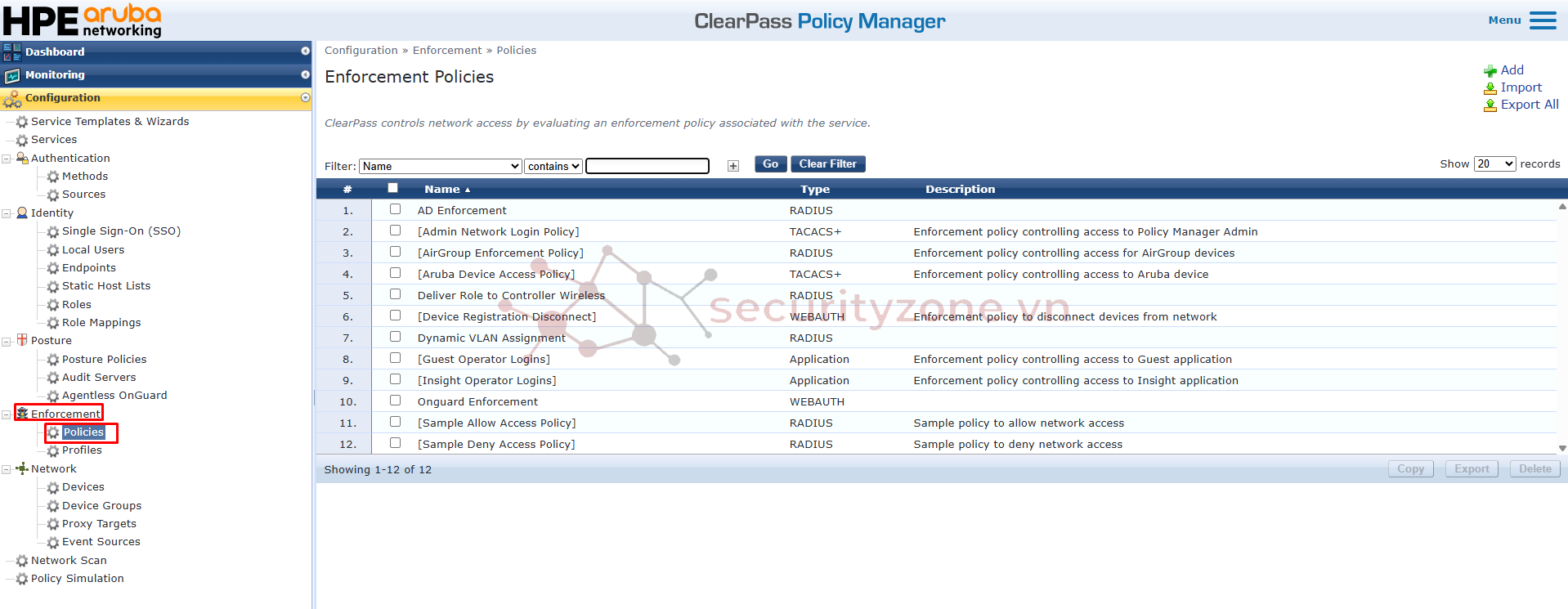

Thực hiện cấu hình Policy cho Dynamic VLAN assigment với 02 profiles đã tạo bước trên

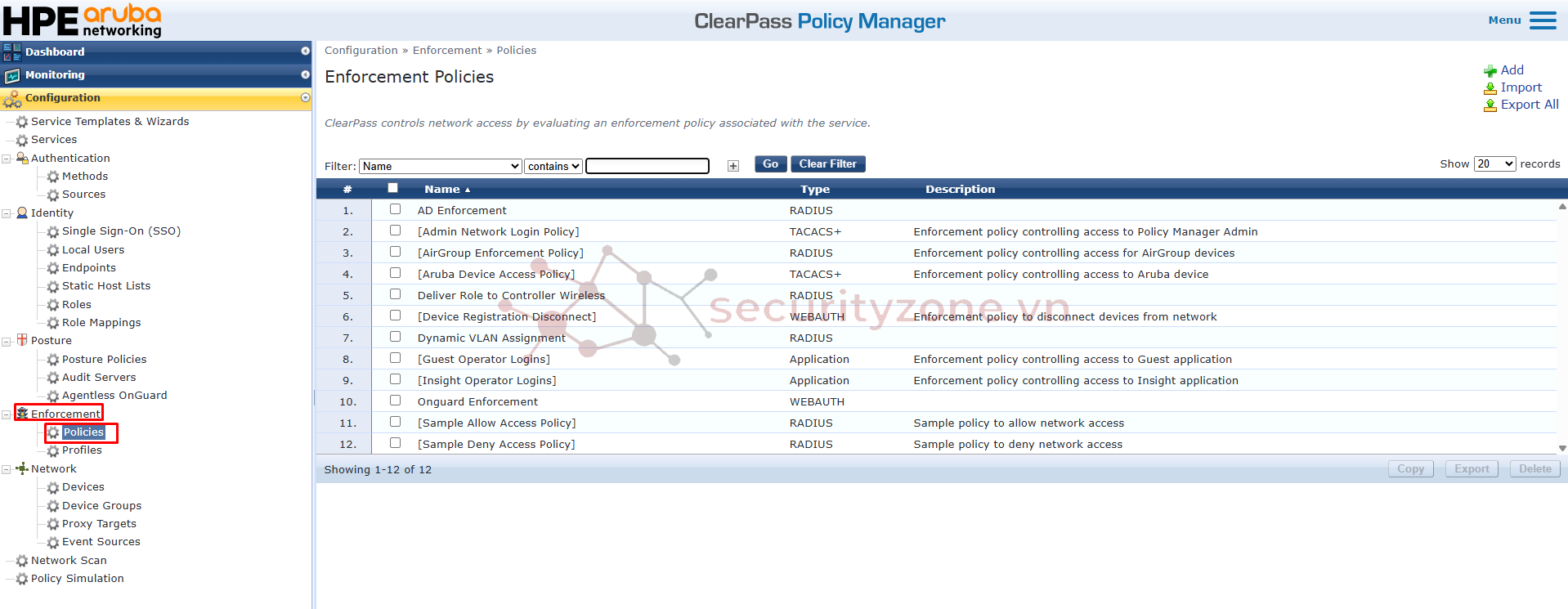

Bước 1: Truy cập GUI > Enforcement > Policies > Add

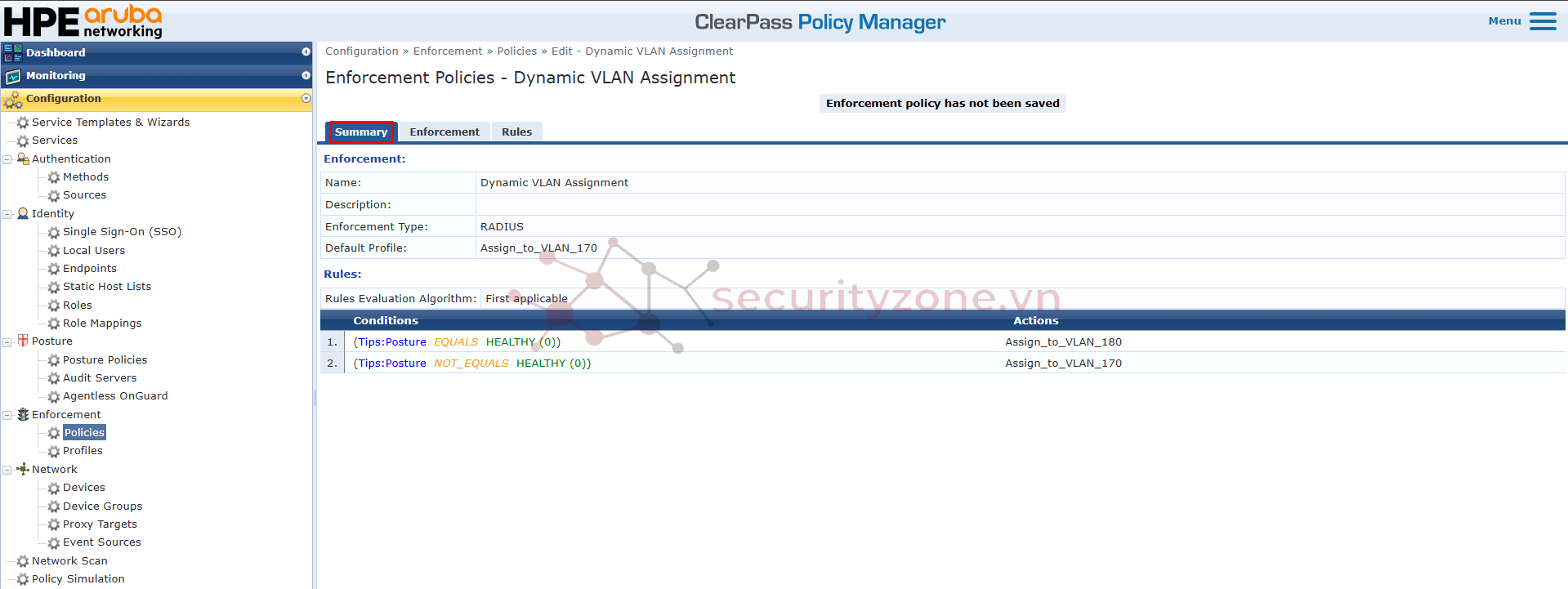

Bước 2: Ở mục Enforcement:

Name: Nhập tên Policies

Description: Mô tả Policy

Enforcement Type: Chọn xác thực Radius

Default Profile: Chọn Profiles vừa tạo ở bước trên

Bước 3: Ở mục Rules, tiến hành tạo rule tương ứng

Ở đây, mình sẽ tạo rule tương ứng với health check Onguard agent cho client. Mình sẽ nói chi tiết hơn ở bài cấu hình tính năng Onguard agent nhé.

Cụ thể ở đây là onguard sẽ healthcheck các agent đã cài đặt, và nếu thiết bị ở trạng thái tốt thì sẽ assign VLAN 180 và ngược lại

Ở mục Summary, kiểm tra thông tin và Save để lưu Policy

Về việc áp dụng các Policy vào Serviec, mình sẽ thực hiện ở bài viết sau.

Cảm ơn các bạn đã xem bài viết của mình.

Mục lục:

I. Giới thiệu

II. Vai trò của Enforcement là gì?

III. Quy trình Flow hoạt động tổng thể

IV. Hướng dẫn cấu hình Enforcement trên Clearpass

I. Giới thiệu

Trong aruba Clearpass, Enforcement được xem là một police rules - là một người điều khiển hành động sau khi hoàn thành bước xác thực authen trên một thiết bị hoặc người dùng.

Nói cách khác, sau khi đã xác minh được ai đang kết nối, Enforcement sẽ quyết định cho phép họ làm gì. VD: quyết định được truy cập internet, truy cập mạng nội bộ, VLAN nào và sẽ giới hạn quyền sử dụng.

Các thành phần của Enforcement bao gồm:

Enforcement Policy: Tập hộp các rules áp dụng các hành động cho người dùng

Enforcement Profile: Hành động cụ thể thực hiện sau khi xác thực người dùng or thiết bị (VLAN, ACL, mạng nội bộ,...)

Role Mapping Policy: Thực hiện chuyển đổi thuộc tính đầu vào thành các vai trò (roles) - làm điều kiện để áp dụng các policy

II. Vai trò Enforcement

Enforcement là thành phần cốt lõi trong cơ chế NAC (Network Access Control). Nó đóng vai trò như:

Áp dụng chính sách truy cập:

- Ví dụ: người dùng là nhân viên → được cấp quyền truy cập toàn mạng nội bộ.

- Người dùng là khách → chỉ được vào internet

- Gửi lệnh RADIUS để đổi VLAN.

- Gửi lệnh CoA (Change of Authorization) để thay đổi quyền truy cập theo thời gian thực.

- Như kết hợp với các yếu tố như nhóm người dùng (AD group), tình trạng thiết bị (posture), thời gian, v.v.

1. Client kết nối đến mạng (Wi-Fi hoặc wired).

2. Thiết bị mạng (Switch/Controller) gửi yêu cầu xác thực tới ClearPass (qua RADIUS).

3. ClearPass:

- Xác thực người dùng (LDAP/AD/cert).

- Kiểm tra trạng thái thiết bị (posture).

- Role mapping → xác định người này thuộc vai trò nào.

4. Enforcement Policy được áp dụng:

- So sánh điều kiện → chọn Enforcement Profile phù hợp.

5. ClearPass gửi lại kết quả:

- RADIUS Accept kèm theo các lệnh (VLAN, ACL, v.v.)

6. Thiết bị mạng áp dụng hành động cho người dùng đó.

IV. Hướng dẫn cấu hình Enforcement Policy và Profiles trên ClearpassMô tả: Cấu hình Enforcement Profile và Policy trên Clearpass để sử dụng service dynamic VLAN Assignment. Chuẩn bị 02 VLAN trong đó, 1 vlan sẽ đi được internet và mạng nội bộ và 1 vlan cách ly hệ thống.

Thực hiện cấu hình Profile cho 02 vlan

Bước 1: Truy cập vào GUI > Enforcement > Profiles > Add

Bước 2: Ở mục Profile

Template: Clearpass hỗ trợ một vài template cho người dùng khởi tạo phù hợp với nhu cầu. Ở đây mình chọn VLAN Enforcement

Name: Đặt tên cho Profiles

Description: Mô tả Profiles

Type: Nếu bạn chọn Template là VLAN Enforcement thì type xác thực mặc định sẽ là RADIUS

Action: chọn Accept để enable profile

Device Group List: Add profile vào một group thiết bị or người dùng

Bước 3: Ở mục Attributes, tạo một vài thuộc tính tương ứng như hình. Cụ thể là chỉ định VLAN nào khi áp dụng profiles này à một vài chuẩn Ethernet thích hợp.

Bước 4: Ở mục Summary, tiến hành kiểm tra thông tin. Sau đó nhấn Save để lưu profiles

Tương tự, tạo Profile cho vlan cách ly

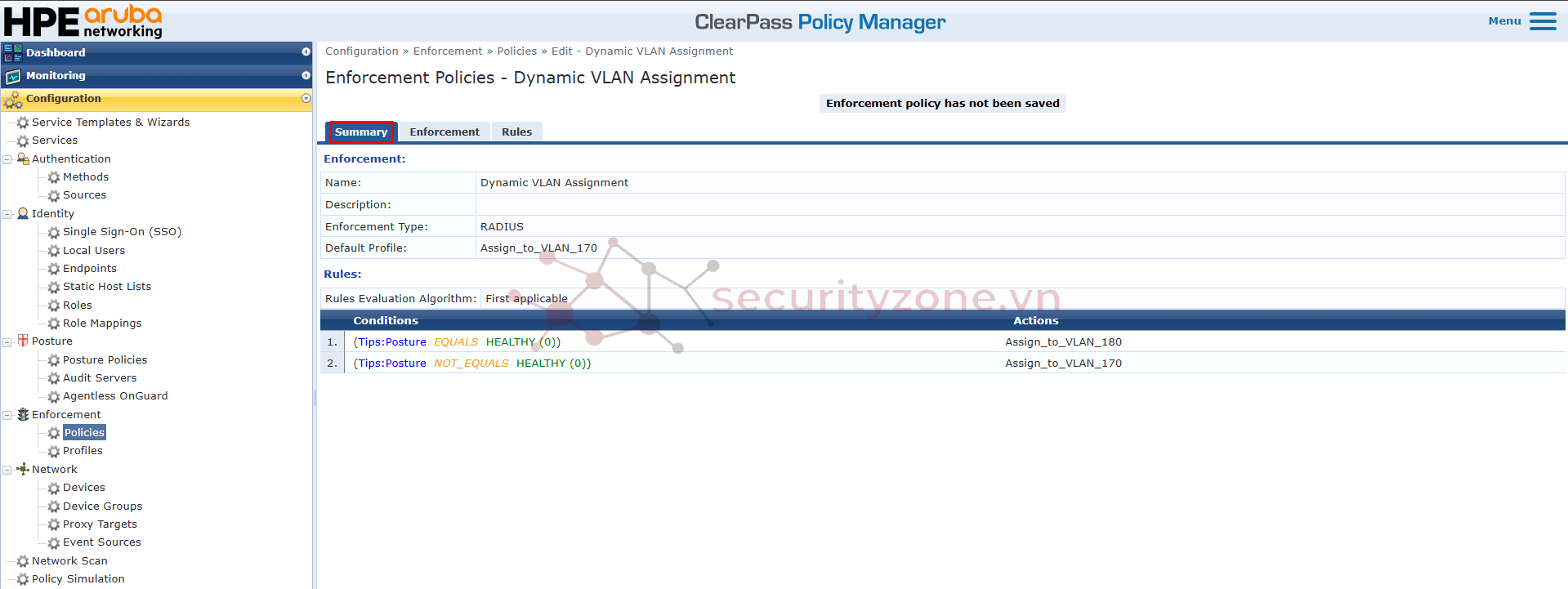

Thực hiện cấu hình Policy cho Dynamic VLAN assigment với 02 profiles đã tạo bước trên

Bước 1: Truy cập GUI > Enforcement > Policies > Add

Bước 2: Ở mục Enforcement:

Name: Nhập tên Policies

Description: Mô tả Policy

Enforcement Type: Chọn xác thực Radius

Default Profile: Chọn Profiles vừa tạo ở bước trên

Bước 3: Ở mục Rules, tiến hành tạo rule tương ứng

Ở đây, mình sẽ tạo rule tương ứng với health check Onguard agent cho client. Mình sẽ nói chi tiết hơn ở bài cấu hình tính năng Onguard agent nhé.

Cụ thể ở đây là onguard sẽ healthcheck các agent đã cài đặt, và nếu thiết bị ở trạng thái tốt thì sẽ assign VLAN 180 và ngược lại

Ở mục Summary, kiểm tra thông tin và Save để lưu Policy

Về việc áp dụng các Policy vào Serviec, mình sẽ thực hiện ở bài viết sau.

Cảm ơn các bạn đã xem bài viết của mình.

Bài viết liên quan

Được quan tâm

Bài viết mới