AnhTuIS

Moderator

Triển khai Firewall và cấu hình các thông tin cơ bản: hostname, DNS, NTP,...

- Tiếp tục với các bài viết lý thuyết:- [Part 1] Tìm hiểu NGFW là gì? So sánh NGFW với các loại Firewall truyền thống? Điểm nổi bật của NGFW là gì?

- [Part 2] Tìm hiểu Firewal và kiến trúc, các thành phần của Firewall. So sánh giữa các hãng Firewall: Check Point, Fortinet, Palo Alto

- Trong môi trường mạng doanh nghiệp, firewall là lớp bảo vệ quan trọng giúp kiểm soát lưu lượng ra vào, đảm bảo an toàn trước các mối đe dọa từ bên ngoài. Để firewall hoạt động hiệu quả, việc triển khai và cấu hình các thông tin cơ bản như hostname, DNS, NTP là bước đầu tiên cần thực hiện.

- Lab này sẽ hướng dẫn cách triển khai firewall và thực hiện các thiết lập cơ bản, giúp bạn làm quen với giao diện quản lý cũng như cách thức cấu hình ban đầu trên thiết bị firewall Fortinet.

Mục lục

I. Mô hình mạng và cấu hình

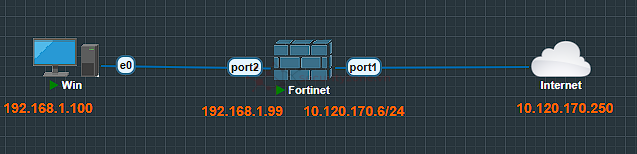

- Mô hình:

- Vì đây là cấu hình cơ bản của FW nên mình sẽ kết nối trực tiếp với máy tính điều khiển fw cũng như internet luôn

- port1: WAN interface, kết nối ra ngoài.

- port2: LAN interface, kết nối mạng nội bộ.

- Đầu tiên để truy cập được Fortinet qua giao diện thì chúng ta phải cấu hình trong CLI trước

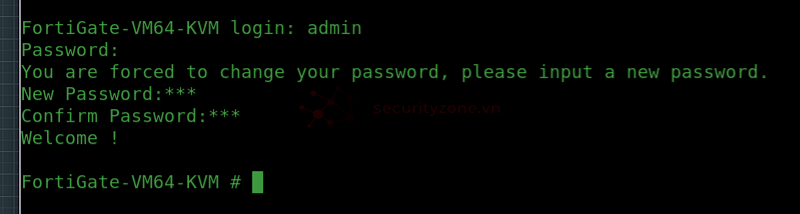

- Ban đầu tài khoản sẽ là admin và không có pass

- Sau đó bạn đặt mật khẩu mới (ở đây mình đặt 123)

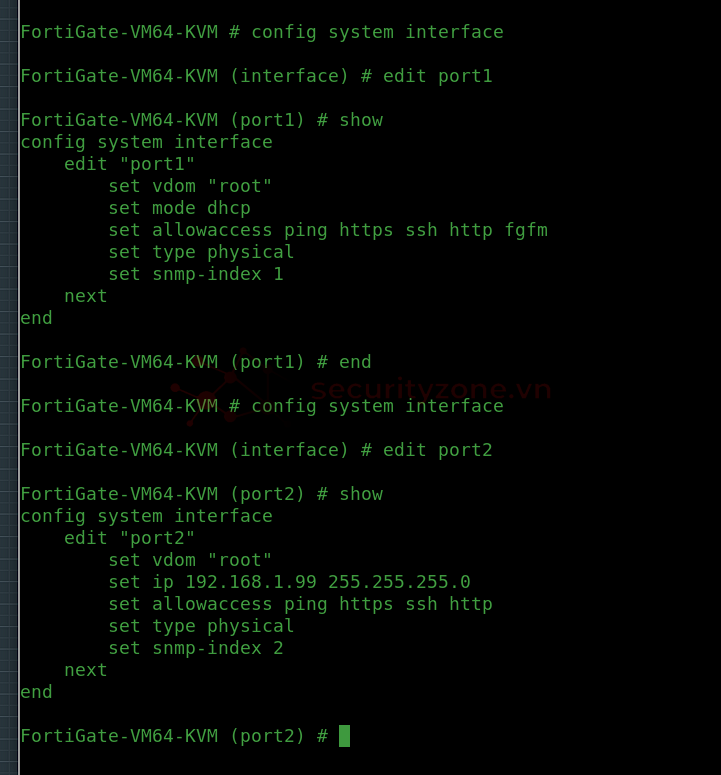

- Tiếp đến cấu hình IP cho các port

Mã:

FortiGate-VM64-KVM # config system interface

FortiGate-VM64-KVM (interface) # edit port1

FortiGate-VM64-KVM (port1) # set mode dhcp //cấp dhcp cho port1 ra intermet

FortiGate-VM64-KVM (port1) # end

Mã:

FortiGate-VM64-KVM # config system interface

FortiGate-VM64-KVM (interface) # edit port2

FortiGate-VM64-KVM (port2) # set mode static

FortiGate-VM64-KVM (port2) # set ip 192.168.1.99 255.255.255.0

FortiGate-VM64-KVM (port2) # set allowaccess http https ping ssh

FortiGate-VM64-KVM (port2) # end //cấu hình static để có thể truy cập ip từ máy clientThông tin cấu hình

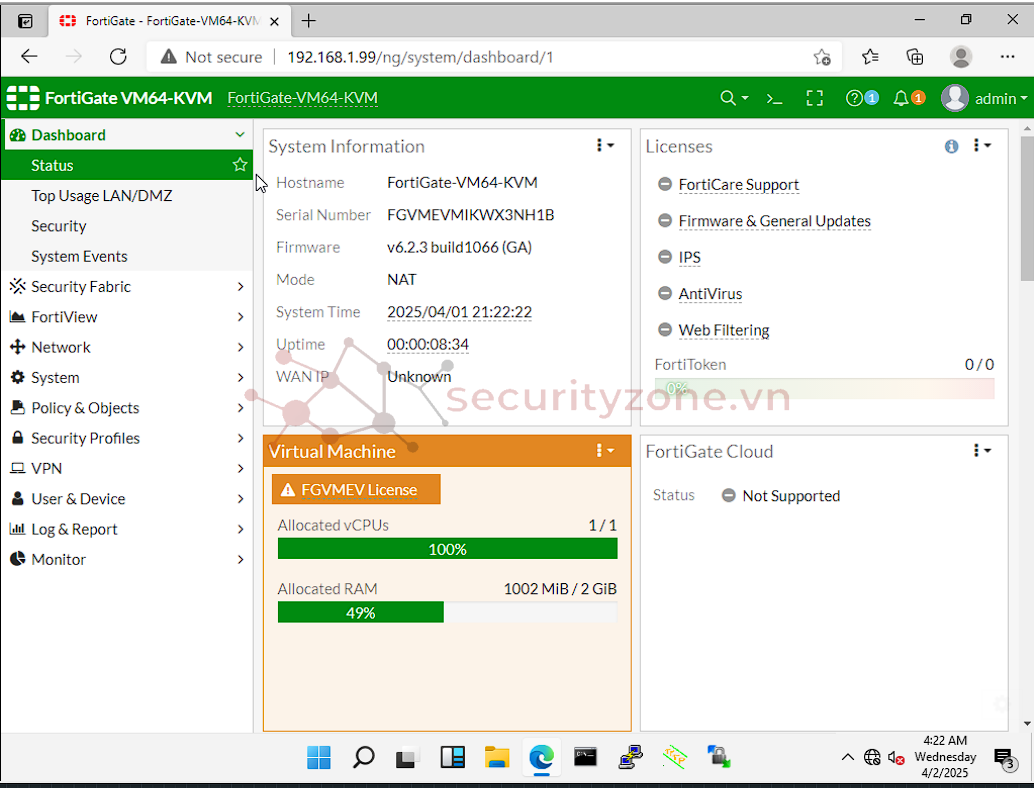

- Vào trình duyệt gõ ip của Fortigate (192.168.1.99) để vào được giao diện (username: admin, pass:123)

- Giao diện sẽ trông như này

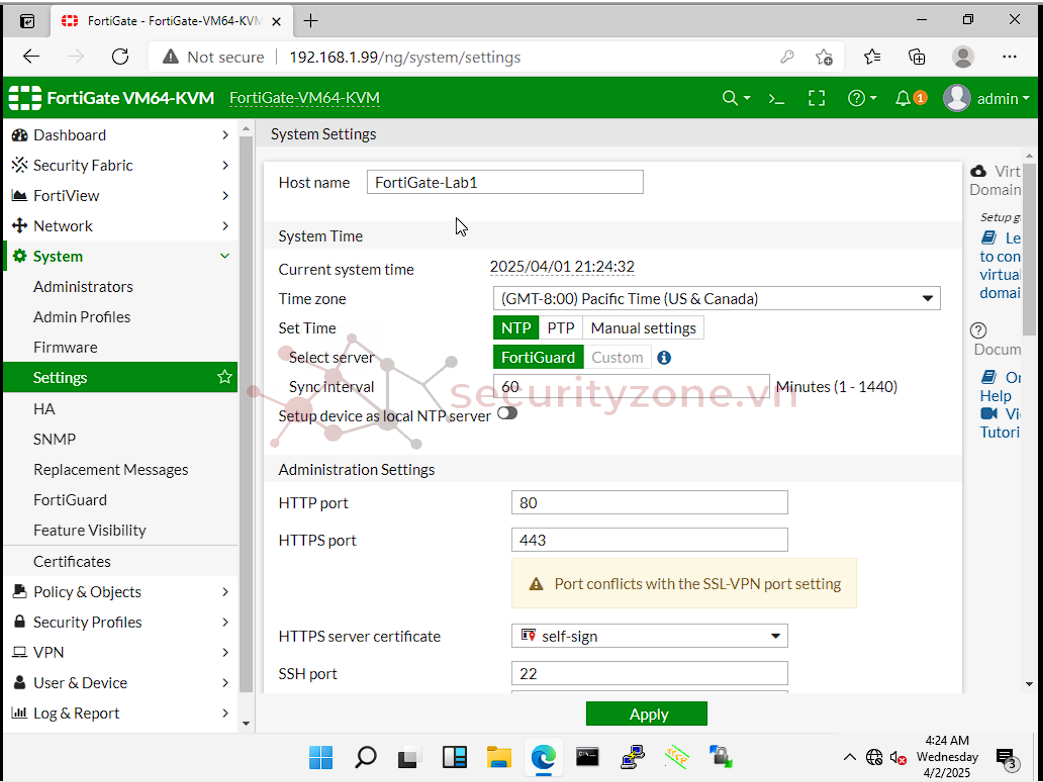

- Cấu hình hostname

- Vào System > Settings.

- Trong mục "Hostname", nhập tên mong muốn, ví dụ: FortiGate-Lab1.

- Nhấn "Apply".

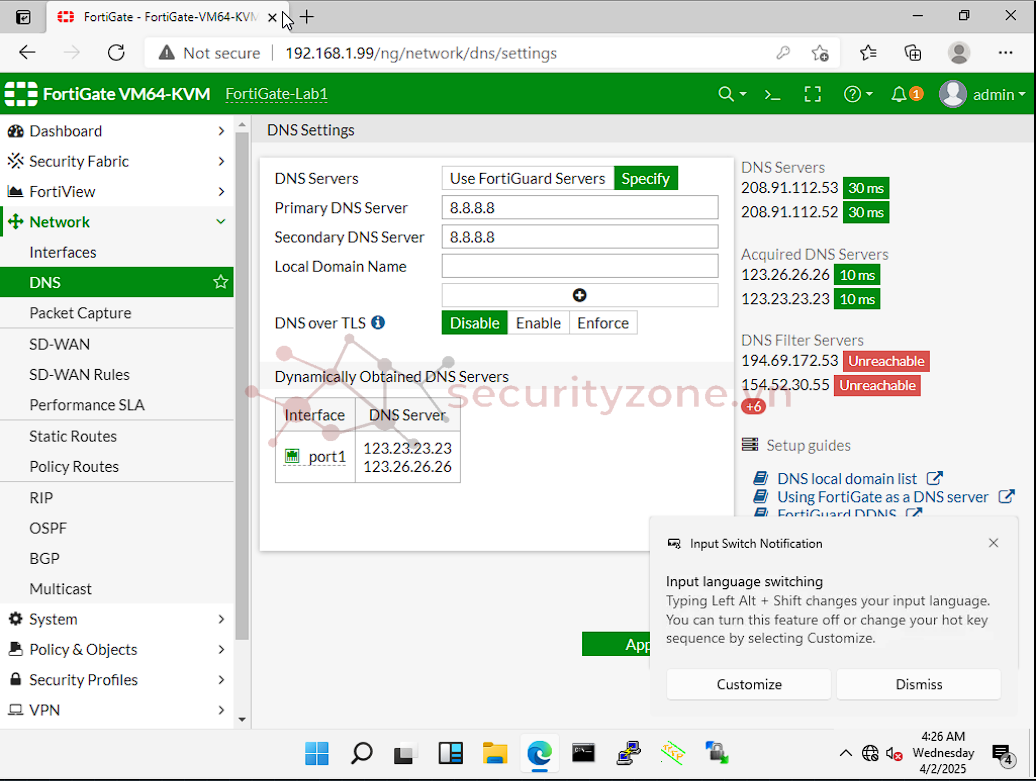

- Cấu hình DNS

- Vào Network > DNS. Chuyển qua Specify

- Nhập Primary DNS Server: 8.8.8.8 (Google DNS).

- Nhập Secondary DNS Server: 8.8.4.4.

- Nhấn "Apply".

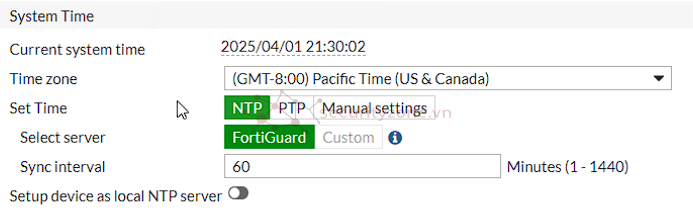

- Cấu hình NTP

NTP đồng bộ thời gian cho FortiGate, rất quan trọng để log và chứng chỉ hoạt động chính xác.

- Mặc định là nó đang xài NTP của FortiGuard server

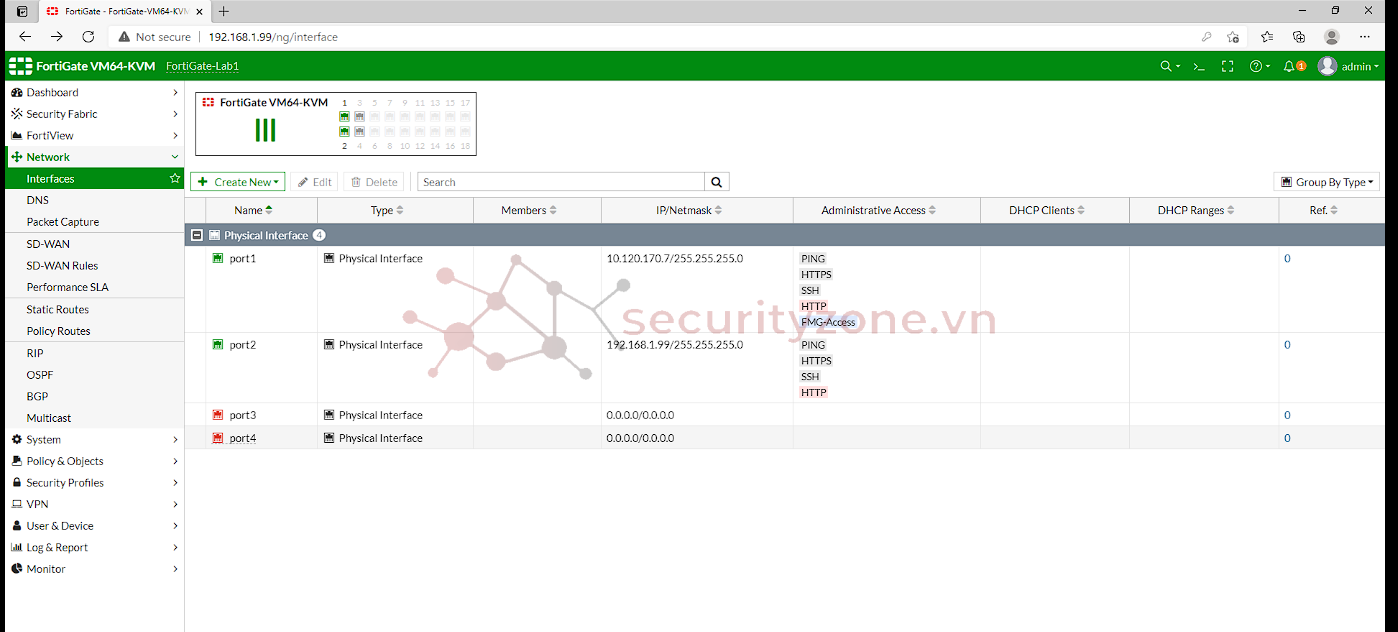

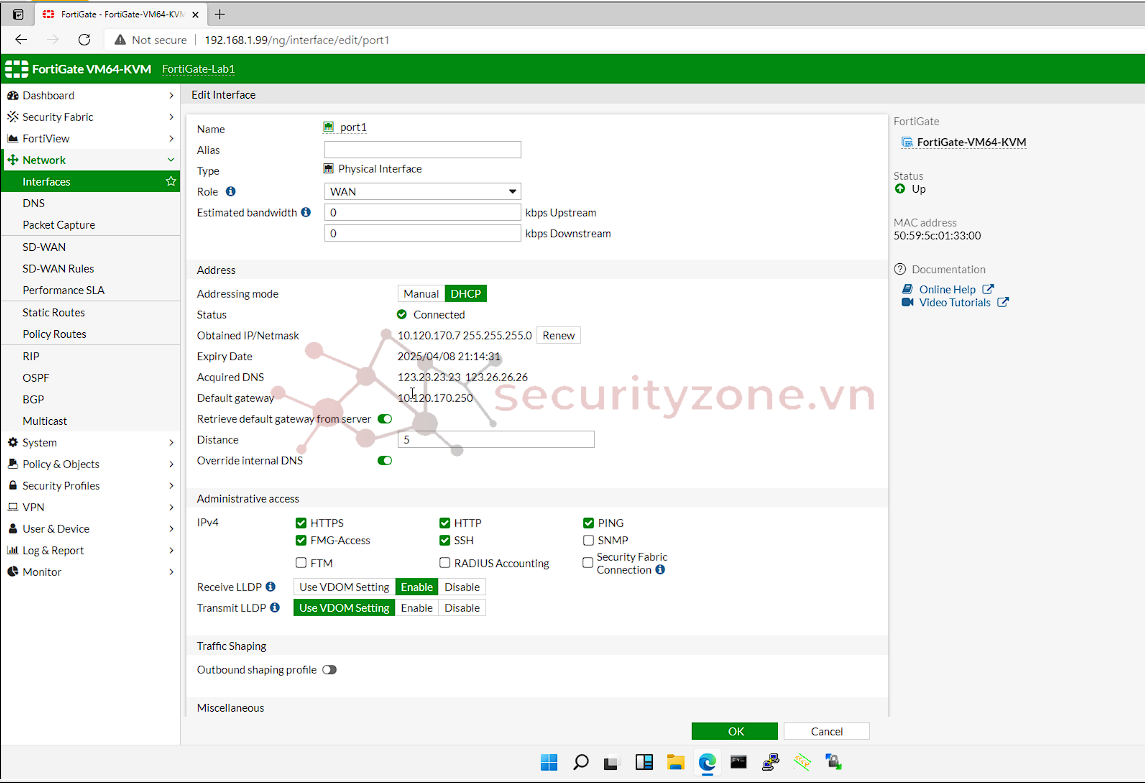

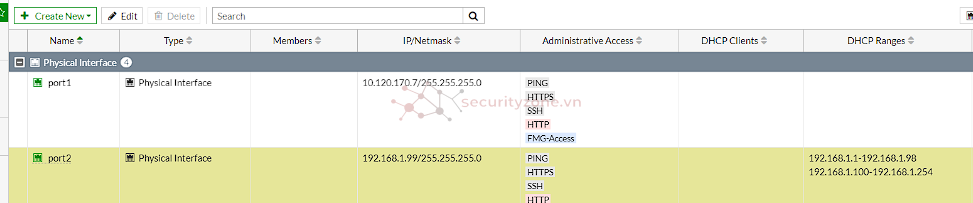

- Cấu hình Interface trên GUI (Cấu hình IP cho WAN và LAN interface)

- Vào Network -> Interface

- Chọn cổng mà mình muốn cấu hình

Ví dụ ở đây mình cấu hình port1

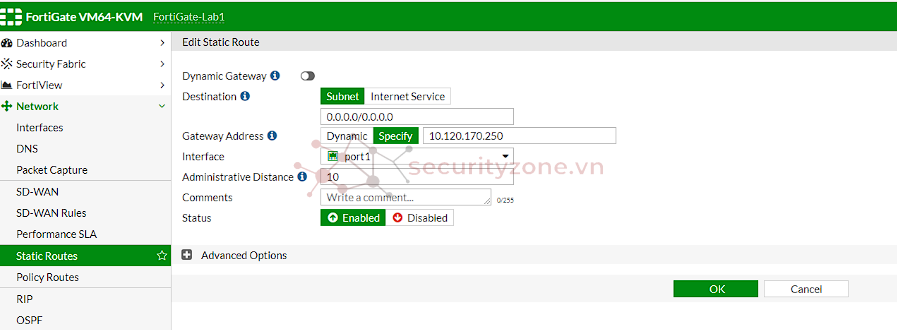

- Cấu hình Default Gateway (Để FortiGate kết nối ra Internet)

- Vào Network > Static Routes.

- Thêm mới:

- Destination: 0.0.0.0/0

- Gateway: 10.120.170.250

- Interface: port1

- Nhấn "OK".

- Cấu hình Firewall Policy

Cho phép LAN truy cập WAN.

- Vào Policy & Objects > IPv4 Policy.

- Tạo mới:

- Name: LAN-to-WAN

- Incoming Interface: port2

- Outgoing Interface: port1

- Source: all

- Destination: all

- Service: ALL

- Action: Accept

- NAT: Enable

- Nhấn "OK".

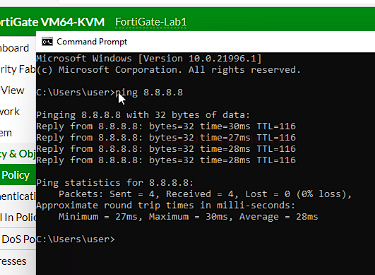

- Kiểm tra kết nối

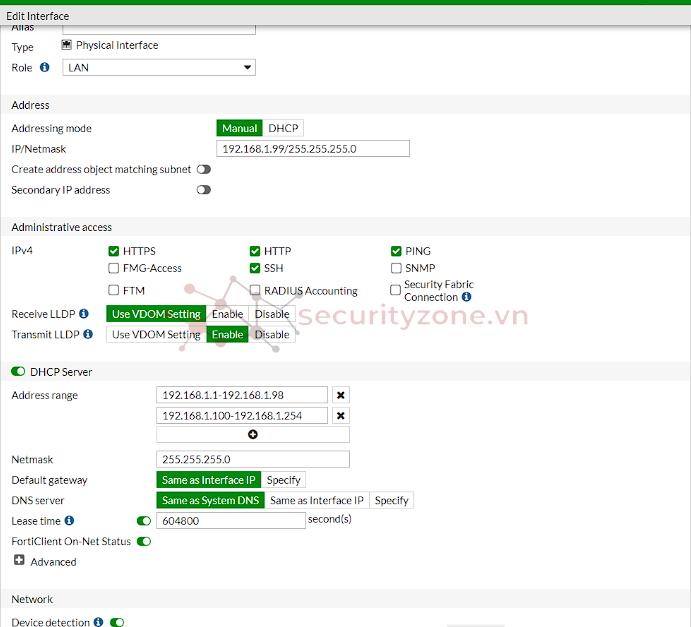

- Nếu bạn muốn Fortigate làm DHCP server làm như sau

Vào Network > Interfaces > port2 > DHCP Server, bật DHCP và đặt phạm vi IP (ví dụ: 192.168.1.100 - 192.168.1.200). Nhấn OK

II. Kết luận

Việc triển khai firewall và cấu hình các thông tin cơ bản như hostname, DNS, NTP là bước đầu tiên để đảm bảo hệ thống mạng hoạt động ổn định và bảo mật. Cấu hình chính xác giúp firewall đồng bộ thời gian, xác định chính xác tên thiết bị trong hệ thống và đảm bảo truy vấn tên miền hoạt động đúng. Đây là nền tảng quan trọng để triển khai các chính sách bảo mật nâng cao trong các bước tiếp theo.

Sửa lần cuối:

Bài viết liên quan

Bài viết mới