Nguyễn Văn Huấn

Intern

VRRP (Virtual Router Redundancy Protocol) là một giao thức mạng được thiết kế để tăng tính sẵn sàng và độ tin cậy của các hệ thống định tuyến bằng cách cung cấp khả năng dự phòng cho các Router. Bài viết này sẽ nói về cách VRRP hoạt động cũng như là lợi ích của việc dùng VRRP trong môi trường mạng doanh nghiệp

Mục lục

1. Giới thiệu về VRRP

2. Cách hoạt động của VRRP

3. Ứng dụng của VRRP

1. Giới thiệu về VRRP

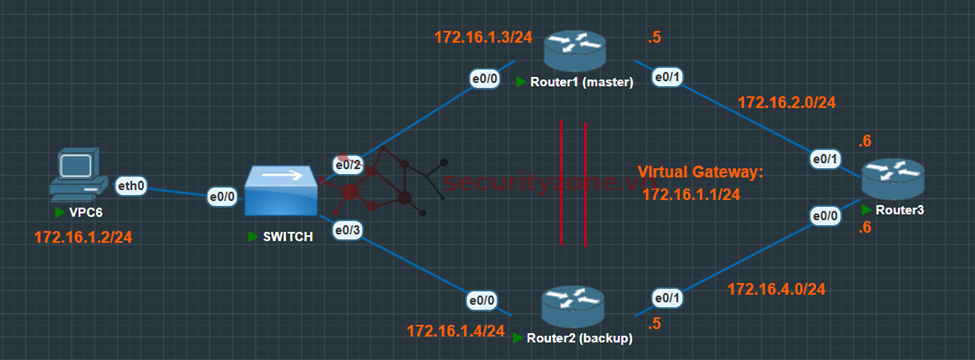

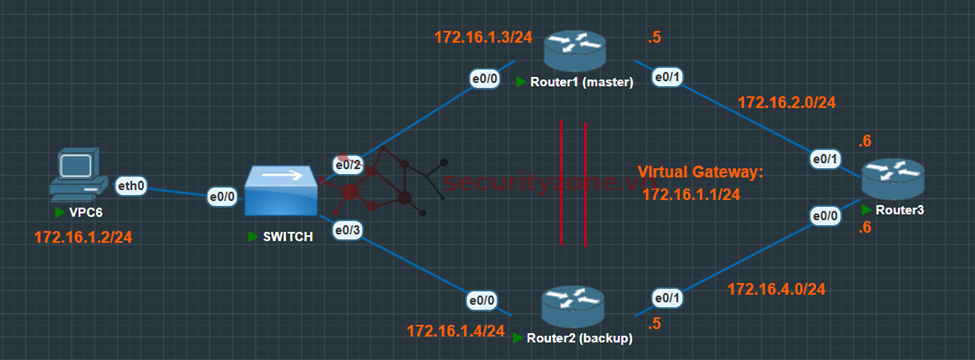

Một ví dụ về VRRP trong Pnetlab2. Cách hoạt động của VRRP

Mục lục

1. Giới thiệu về VRRP

2. Cách hoạt động của VRRP

3. Ứng dụng của VRRP

1. Giới thiệu về VRRP

- Là giao thức cung cấp khả năng dự phòng của hệ thống định tuyến

- Bảo đảm tính sẵn sàng (High Availability) cho hệ thống

- Cho phép một nhóm Router hoạt động như một Router ảo duy nhất, đảm bảo rằng nếu Router chính (Master) gặp sự cố, sẽ có một Router dự phòng (Backup) sẽ tự động tiếp quản mà không làm gián đoạn dịch vụ mạng

- VRID (Virtual Router Identifier): là định danh duy nhất cho nhóm VRRP (giá trị từ 1 đến 255)

- Priority: giá trị từ 0 đến 255, priority cao nhất sẽ làm master. Giá trị mặc định thường là 100, và 255 được dành cho router có địa chỉ IP thực tế trùng với địa chỉ IP ảo

- Interval quảng bá: thời gian giữa các gói tin quảng bá, mặc định là 1 giây

- Địa chỉ MAC ảo: VRRP sử dụng một địa chỉ MAC ảo (bắt đầu bằng 00:00:5E:00:01:XX với XX là VRID) để liên kết với địa chỉ IP ảo

Một ví dụ về VRRP trong Pnetlab

- Địa chỉ IP ảo (Virtual IP): VRRP tạo ra một địa chỉ IP ảo được gán cho một nhóm Router. Địa chỉ này sử dụng như gateway mặc định cho các thiết bị trong mạng

- Master và Backup: trong nhóm VRRP, một router sẽ được chọn là Master (thường dựa trên độ ưu tiên - priority) và chịu trách nhiệm xử lý lưu lượng mạng. Các router còn lại trong nhóm đóng vai trò là Backup và sẵn sàng dự phòng khi Master gặp sự cố

- Gói tin quảng bá (Advertisement): Master sẽ định kỳ gửi các gói tin quảng bá VRRP (VRRP Advertisements) để thông báo trạng thái hoạt động của nó. Nếu các router Backup không nhận được các gói tin này trong một khoảng thời gian nhất định (thường là vài giây) thì nhóm sẽ cho rằng Master đã gặp sự cố -> Backup có priority cao nhất lên làm Master

- Preemption: router có độ ưu tiên cao hơn có thể chiếm quyền làm master trở lại sau khi nó bị lỗi

- Đảm bảo tính sẵn sàng cao cho Gateway mặc định, một nhóm Router sẽ được tạo ra các Gateway ảo, khi Gateway của Master gặp sự cố, các Backup sẽ lên chiếm quyền làm Master

- Được sử dụng trong các trung tâm dữ liệu hoặc các hệ thống yêu cầu uptime cao

- Tương tự với HSRP (Hot Standby Router Protocol) của Cisco nhưng là một tiêu chuẩn mở (RFC 3768), có thể hoạt động trên nhiều thiết bị của các nhà sản xuất khác nhau

Sửa lần cuối:

Bài viết liên quan

Bài viết mới