TuanKhai3112

Intern

Mục lục :

I. CÁC PHƯƠNG PHÁP PHÂN TÍCH GIAO THỨC TRONG IDS/IPS

II. CÁC TẦNG OSI VÀ GIAO THỨC LIÊN QUAN ĐẾN IDS/IPS

III. CÁC GIAO THỨC PHỔ BIẾN VÀ KIỂU TẤN CÔNG THƯỜNG GẶP TRONG IDS/IPS

IV. VAI TRÒ CỦA IDS/IPS TRONG GIÁM SÁT VÀ BẢO VỆ GIAO THỨC MẠNG

V. KẾT LUẬN

I. CÁC PHƯƠNG PHÁP PHÂN TÍCH GIAO THỨC TRONG IDS/IPS

II. CÁC TẦNG OSI VÀ GIAO THỨC LIÊN QUAN ĐẾN IDS/IPS

III. CÁC GIAO THỨC PHỔ BIẾN VÀ KIỂU TẤN CÔNG THƯỜNG GẶP TRONG IDS/IPS

IV. VAI TRÒ CỦA IDS/IPS TRONG GIÁM SÁT VÀ BẢO VỆ GIAO THỨC MẠNG

V. KẾT LUẬN

I. CÁC PHƯƠNG PHÁP PHÂN TÍCH GIAO THỨC TRONG IDS/IPS

Hệ thống phát hiện và ngăn chặn xâm nhập (IDS/IPS) sử dụng nhiều kỹ thuật để phân tích lưu lượng mạng nhằm phát hiện các hành vi bất thường hoặc các cuộc tấn công qua các giao thức mạng.

Một số phương pháp phân tích phổ biến bao gồm:

Hệ thống phát hiện và ngăn chặn xâm nhập (IDS/IPS) sử dụng nhiều kỹ thuật để phân tích lưu lượng mạng nhằm phát hiện các hành vi bất thường hoặc các cuộc tấn công qua các giao thức mạng.

Một số phương pháp phân tích phổ biến bao gồm:

- Phân tích dựa trên chữ ký (Signature-based): So sánh lưu lượng mạng với các mẫu tấn công đã biết để phát hiện chính xác các cuộc tấn công đã được định danh.

- Phân tích hành vi bất thường (Anomaly-based): Hệ thống xây dựng mẫu hành vi mạng bình thường và cảnh báo khi phát hiện các hành vi lệch chuẩn, phù hợp với các tấn công chưa biết trước.

- Phân tích theo chính sách (Policy-based): Dựa vào các quy định và chính sách bảo mật của tổ chức để phát hiện những hành vi vi phạm.

- Phân tích sâu gói tin (Deep Packet Inspection - DPI): Kiểm tra toàn bộ nội dung của các gói dữ liệu, giúp phát hiện các cuộc tấn công ở tầng ứng dụng.

II. CÁC TẦNG OSI VÀ GIAO THỨC LIÊN QUAN ĐẾN IDS/IPS

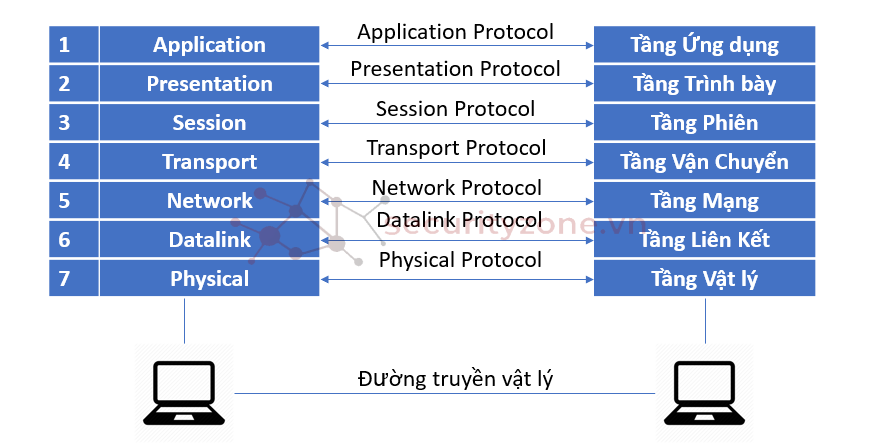

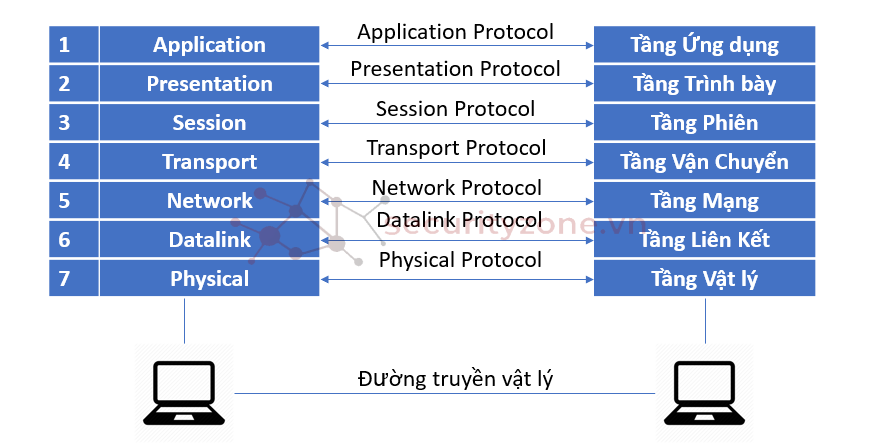

Mô hình OSI gồm 7 tầng từ vật lý đến ứng dụng, mỗi tầng có các giao thức đặc thù và các mối đe dọa bảo mật riêng biệt. IDS/IPS hoạt động ở nhiều tầng khác nhau để giám sát và phát hiện tấn công như sau:

Mô hình OSI gồm 7 tầng từ vật lý đến ứng dụng, mỗi tầng có các giao thức đặc thù và các mối đe dọa bảo mật riêng biệt. IDS/IPS hoạt động ở nhiều tầng khác nhau để giám sát và phát hiện tấn công như sau:

Tầng OSI | Giao thức phổ biến | Mối đe dọa bảo mật điển hình |

7 - Tầng Ứng dụng (Application) | HTTP, FTP, SMTP, DNS, SSH | SQL Injection, Cross-site scripting (XSS), Phishing, Malware |

6 - Tầng Trình bày (Presentation) | SSL/TLS, MIME | SSL stripping, khai thác lỗ hổng mã hóa |

5 - Tầng Phiên (Session) | Session Protocols | Đánh cắp phiên (Session Hijacking), tấn công gián đoạn phiên |

4 - Tầng Vận chuyển (Transport) | TCP, UDP, ICMP | SYN Flood, UDP Flood, Ping of Death, Port Scanning |

3 - Tầng Mạng (Network) | IP | IP Spoofing, Fragmentation attacks |

2 - Tầng Liên kết dữ liệu (Datalink) | Ethernet, PPP | MAC spoofing, ARP poisoning |

1 - Tầng Vật lý (Physical) | Cáp mạng, tín hiệu vật lý | Tấn công vật lý như gián đoạn kết nối, chạm dây |

III. CÁC GIAO THỨC PHỔ BIẾN VÀ KIỂU TẤN CÔNG THƯỜNG GẶP TRONG IDS/IPS

Giao thức | Kiểu tấn công điển hình | Mô tả ngắn |

HTTP/HTTPS | SQL Injection, XSS | Chèn mã độc vào trang web để đánh cắp dữ liệu hoặc kiểm soát hệ thống |

DNS | DNS Spoofing, DNS Tunneling | Làm giả mạo kết quả DNS để chuyển hướng người dùng đến trang giả mạo |

FTP | Brute-force, File Upload | Tấn công dò mật khẩu hoặc tải lên tập tin độc hại |

SMTP | Spam, Phishing | Gửi thư rác, lừa đảo qua email |

SSH | Brute-force login | Dò mật khẩu để truy cập trái phép |

TCP/UDP/ICMP | Flood, Smurf, Scan | Tấn công làm nghẽn dịch vụ, quét cổng |

IV. VAI TRÒ CỦA IDS/IPS TRONG GIÁM SÁT VÀ BẢO VỆ GIAO THỨC MẠNG

- Giám sát lưu lượng mạng theo thời gian thực, phát hiện nhanh các dấu hiệu tấn công.

- Ngăn chặn hoặc giảm thiểu thiệt hại từ các cuộc tấn công khai thác các giao thức mạng.

- Ghi nhận log và phân tích sự kiện giúp hỗ trợ điều tra sự cố an ninh.

- Bảo vệ toàn diện từ tầng vật lý đến tầng ứng dụng, đảm bảo an toàn mạng lưới.

V. KẾT LUẬN

Các giao thức mạng là nền tảng của truyền thông và cũng là mục tiêu hàng đầu của các cuộc tấn công mạng. IDS/IPS với khả năng phân tích đa tầng và nhiều kỹ thuật phát hiện khác nhau là giải pháp quan trọng để bảo vệ hệ thống mạng hiện đại. Việc hiểu rõ các giao thức ở từng tầng OSI sẽ giúp thiết lập và vận hành IDS/IPS hiệu quả, tăng cường an ninh mạng toàn diện.

Các giao thức mạng là nền tảng của truyền thông và cũng là mục tiêu hàng đầu của các cuộc tấn công mạng. IDS/IPS với khả năng phân tích đa tầng và nhiều kỹ thuật phát hiện khác nhau là giải pháp quan trọng để bảo vệ hệ thống mạng hiện đại. Việc hiểu rõ các giao thức ở từng tầng OSI sẽ giúp thiết lập và vận hành IDS/IPS hiệu quả, tăng cường an ninh mạng toàn diện.

Bài viết liên quan

Bài viết mới