Trong bài lab này, chúng ta sẽ tìm hiểu cách sử dụng SmartConsole để cấu hình các rule cơ bản cho firewall Check Point, bao gồm rule cho management interface, LAN interface, và clean-up rule. Qua đó, người quản trị có thể nắm được quy trình thiết lập chính sách bảo mật mạng cơ bản nhưng cũng là bước quan trọng để tiếp tục các trong tương lai.

Mục lục

I. Giới thiệu SmartConsole

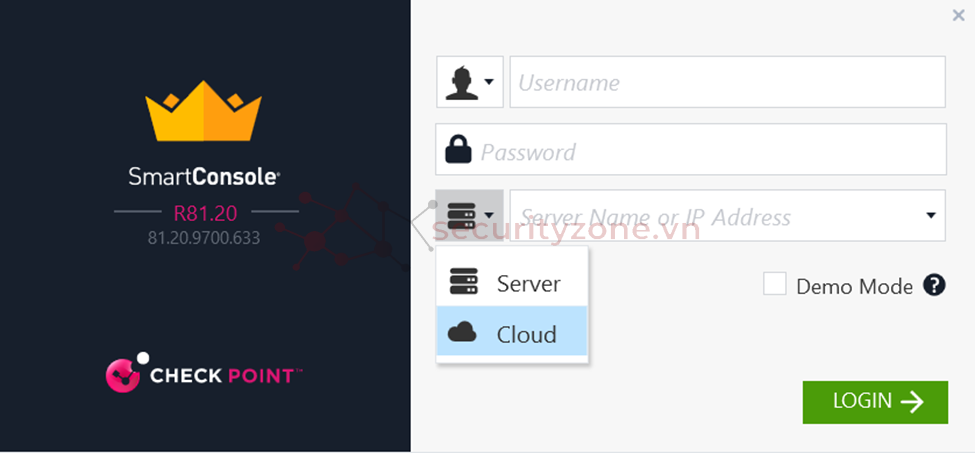

Để cấu hình rule trên checkpoint, ta phải tải phần mềm SmartConsole, phiên bản phải giống với firewall checkpoint.

Sau khi tải xong đăng nhập với tài khoản SMS và IP của gateway management interface.

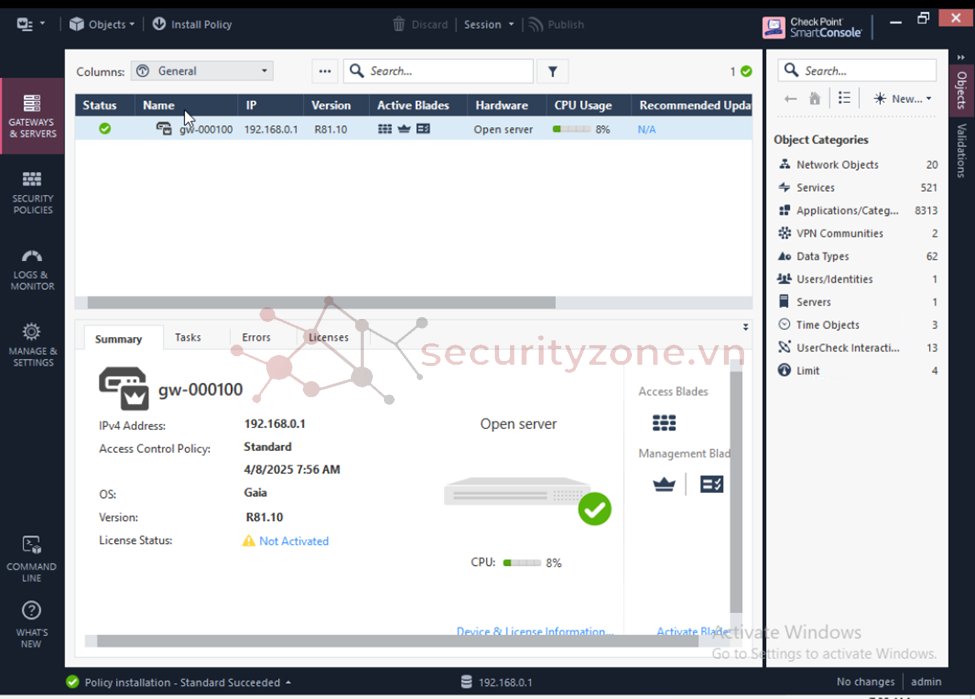

Khi vào được thành công, ta sẽ thấy giao diện của SmartConsole như sau:

II. Config rule cơ bản

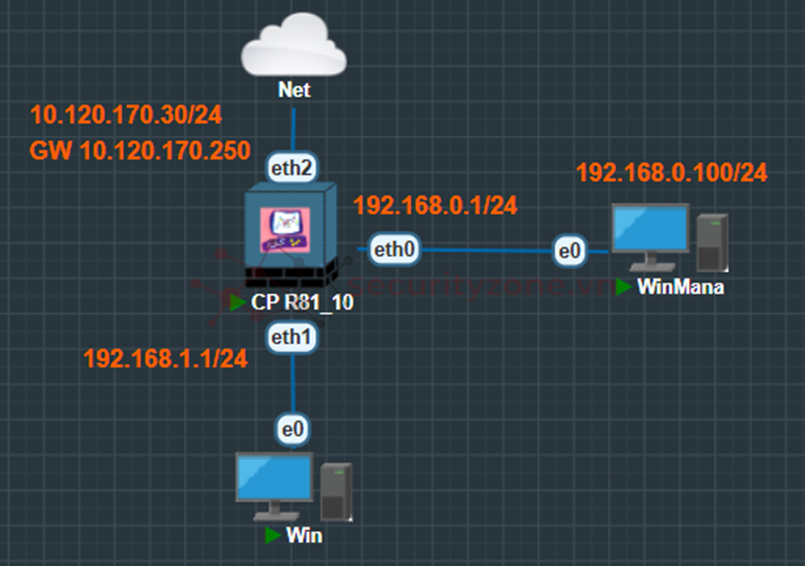

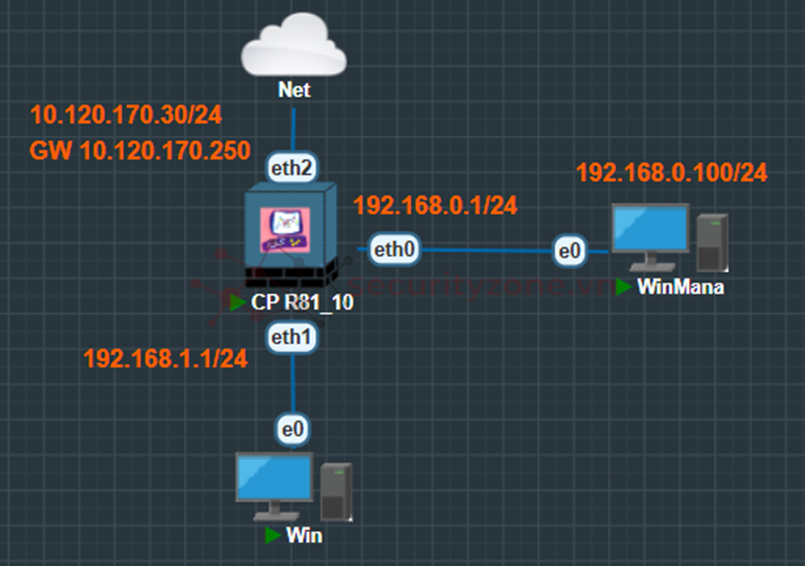

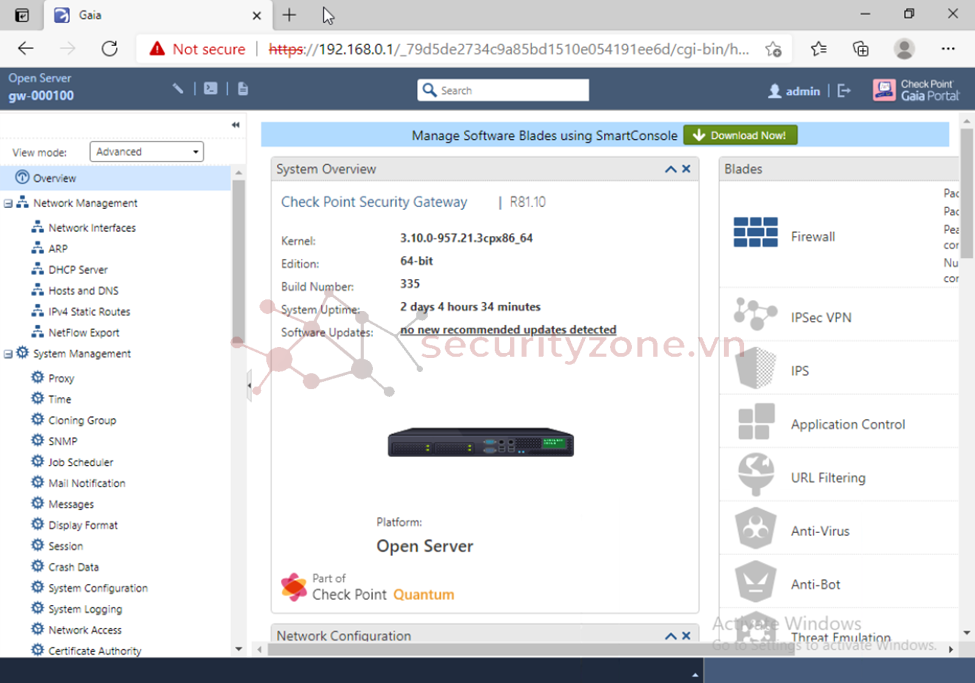

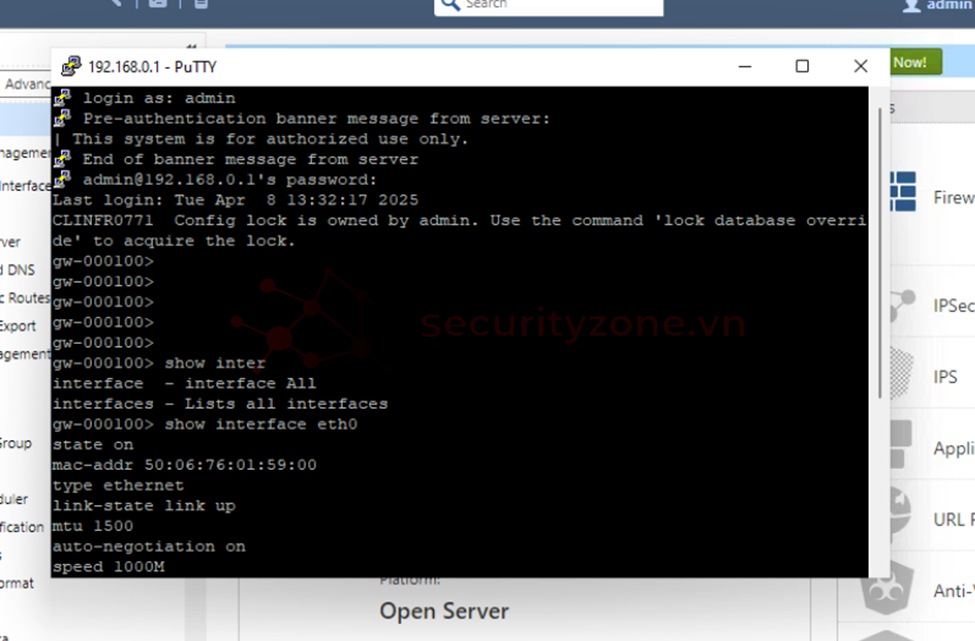

Ta cần xác định mô hình mạng của mình

Như hình trên, ta có 3 interface

Như hình trên, ta có 3 interface

- eth0: sẽ là management interface mặc định

- eth1: sẽ là mạng internal/LAN

- eth2: sẽ là đường kết nối ra internet

1. Rule Management Interface

Mặc định là đường eth0 sẽ cho phép các kết nối HTTP/HTTPS để chạy web gui trên eth0, nhưng khi ta đụng đến phần thiết lập rule này, đường eth0 sẽ không cho HTTP/HTTPS nữa, nên lúc đó ta sẽ không thể vào web gui, ta phải tạo rule cho HTTP/HTTPS đi qua đường eth0.

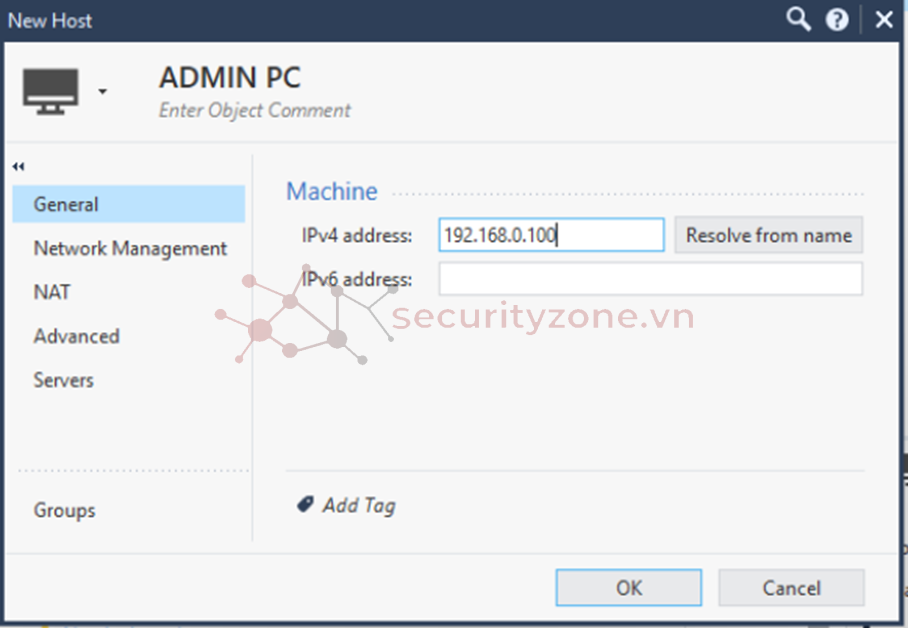

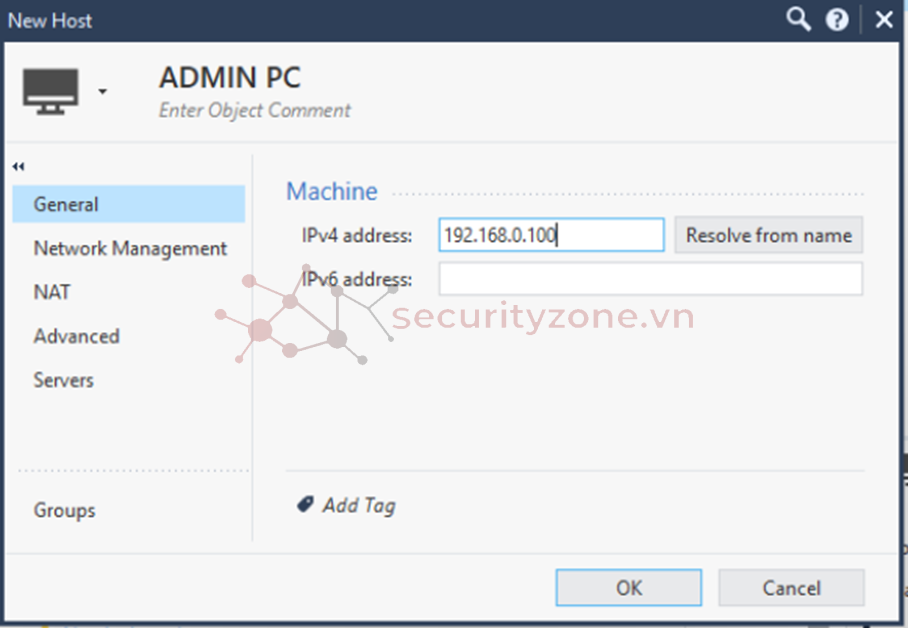

Vì máy để giành cho việc management thường để yêu 1 chỗ không di chuyển nhiều, nên ta cũng sẽ thiết lập IP tĩnh là 192.168.0.100, có nghĩa chỉ có IP duy nhất này có thể vào giao diện web gui.

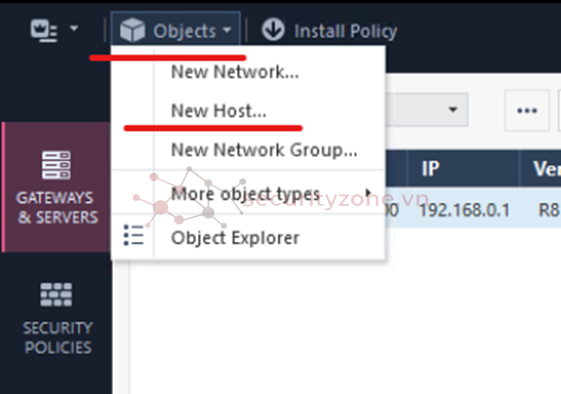

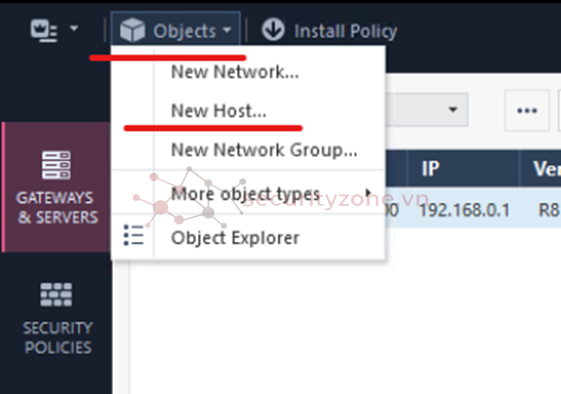

Tạo hosts trong phần object, đặt tên và viết IP ta định đặt vào.

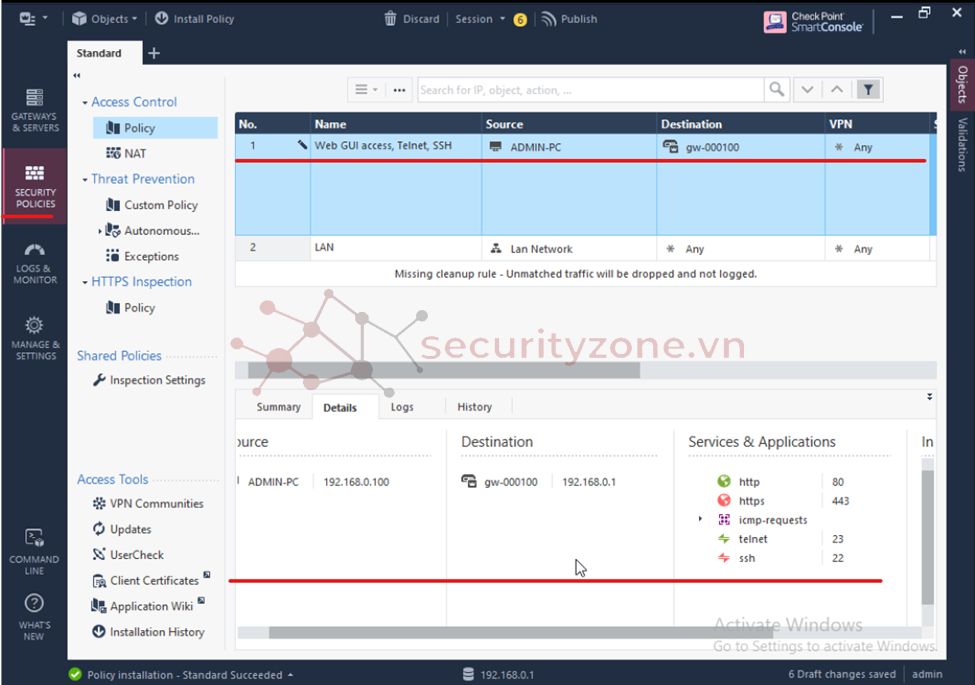

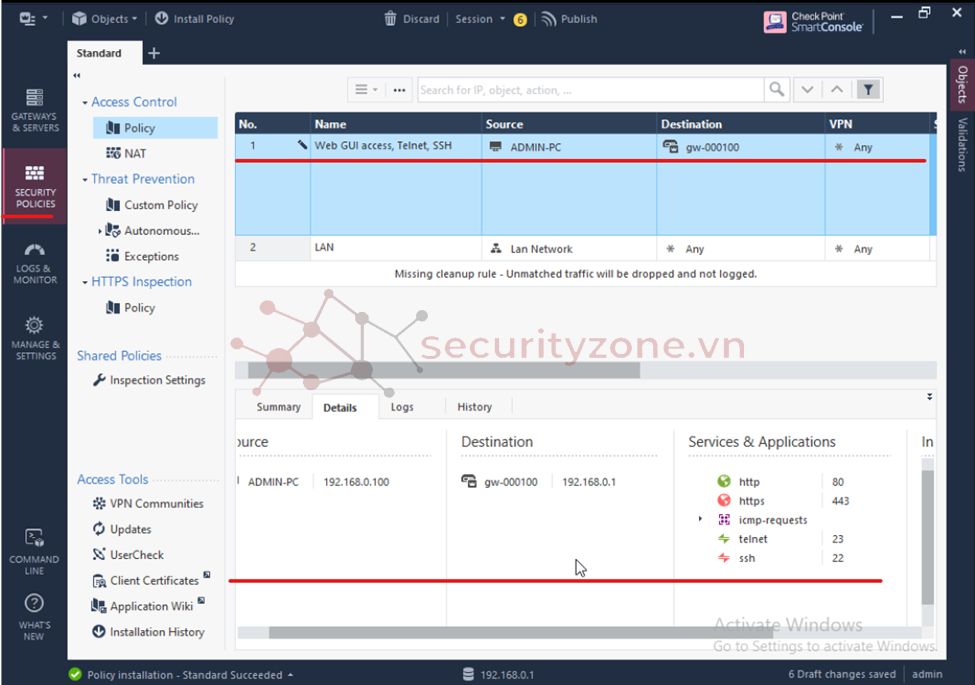

Khi đã tạo object xong, ta tạo rule, vào phần “Security Policies” bên góc trái, tạo rule như hình dưới, theo như rule dưới thì, ta chỉ cho phép từ ADMIN-PC gửi các service cơ bản như HTTP/HTTPS, cũng như telnet, ssh để kết nối từ xa đến firewall khi cần, mà không cần tạc động trực tiếp đến firewall.

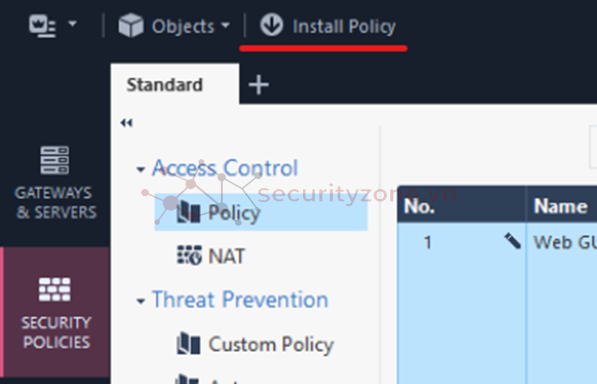

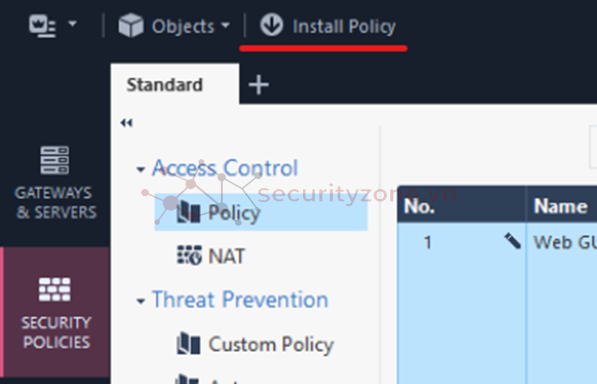

Khi thiết lập rule xong, ta chỉ cần bấm “Install Policy” bên góc trái trên để áp dụng rule vào các interface hoặc thiết bị có liên quan ta đã thiết lập.

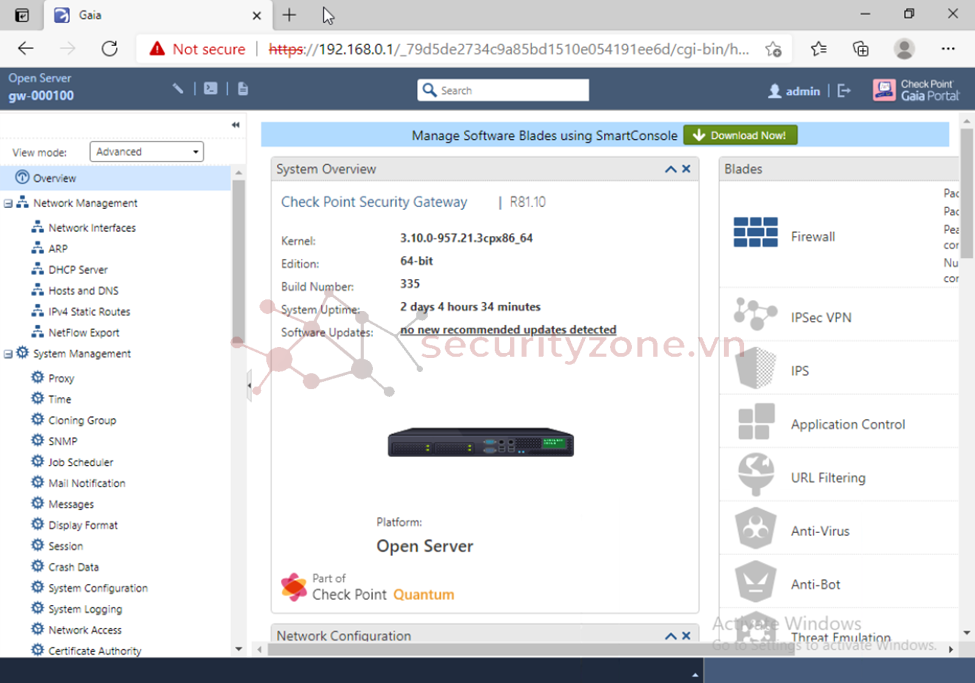

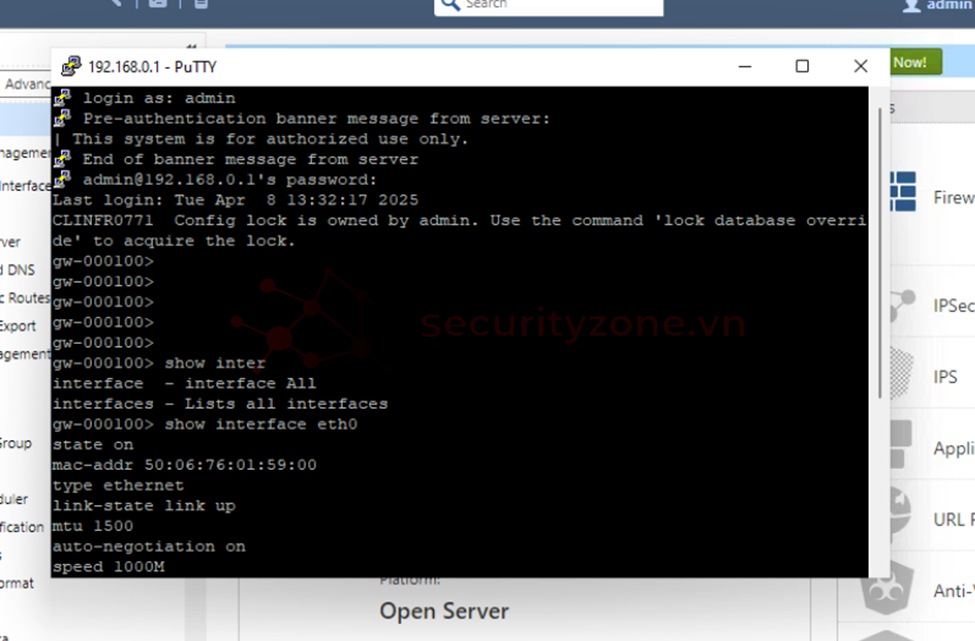

Thử các chức năng trong rule đã thiết lập.

Vì máy để giành cho việc management thường để yêu 1 chỗ không di chuyển nhiều, nên ta cũng sẽ thiết lập IP tĩnh là 192.168.0.100, có nghĩa chỉ có IP duy nhất này có thể vào giao diện web gui.

Tạo hosts trong phần object, đặt tên và viết IP ta định đặt vào.

Khi đã tạo object xong, ta tạo rule, vào phần “Security Policies” bên góc trái, tạo rule như hình dưới, theo như rule dưới thì, ta chỉ cho phép từ ADMIN-PC gửi các service cơ bản như HTTP/HTTPS, cũng như telnet, ssh để kết nối từ xa đến firewall khi cần, mà không cần tạc động trực tiếp đến firewall.

Khi thiết lập rule xong, ta chỉ cần bấm “Install Policy” bên góc trái trên để áp dụng rule vào các interface hoặc thiết bị có liên quan ta đã thiết lập.

Thử các chức năng trong rule đã thiết lập.

2. Rule LAN interface

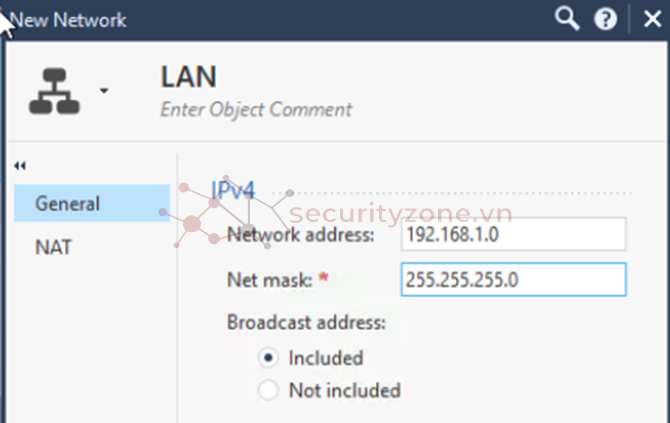

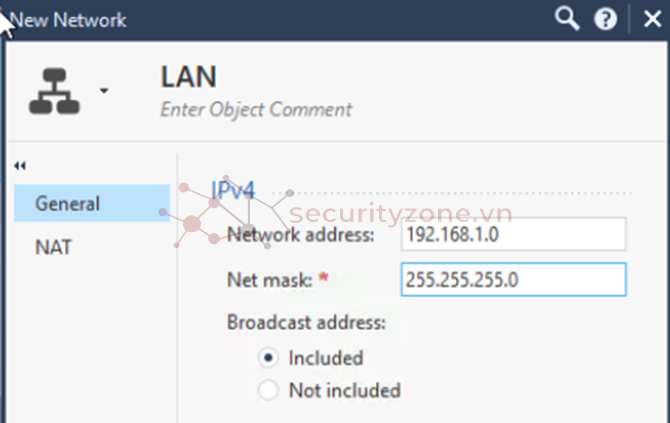

Cũng như rule trên ta cần thiết lập object LAN, vào object, chọn new network, nhập network và subnet mask, ta định gán cho interface này.

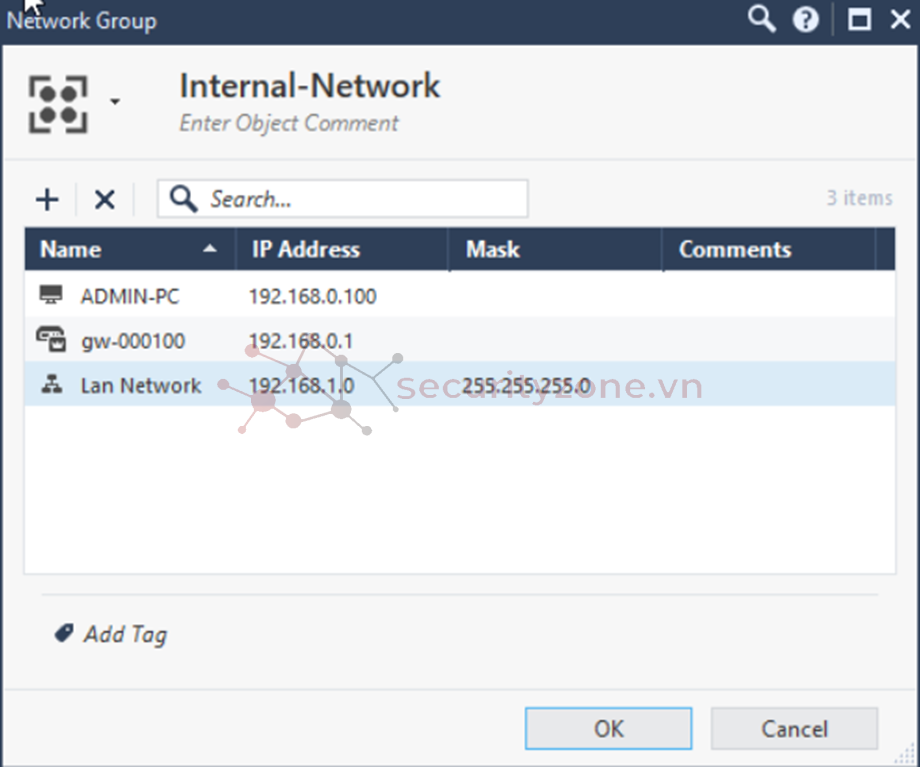

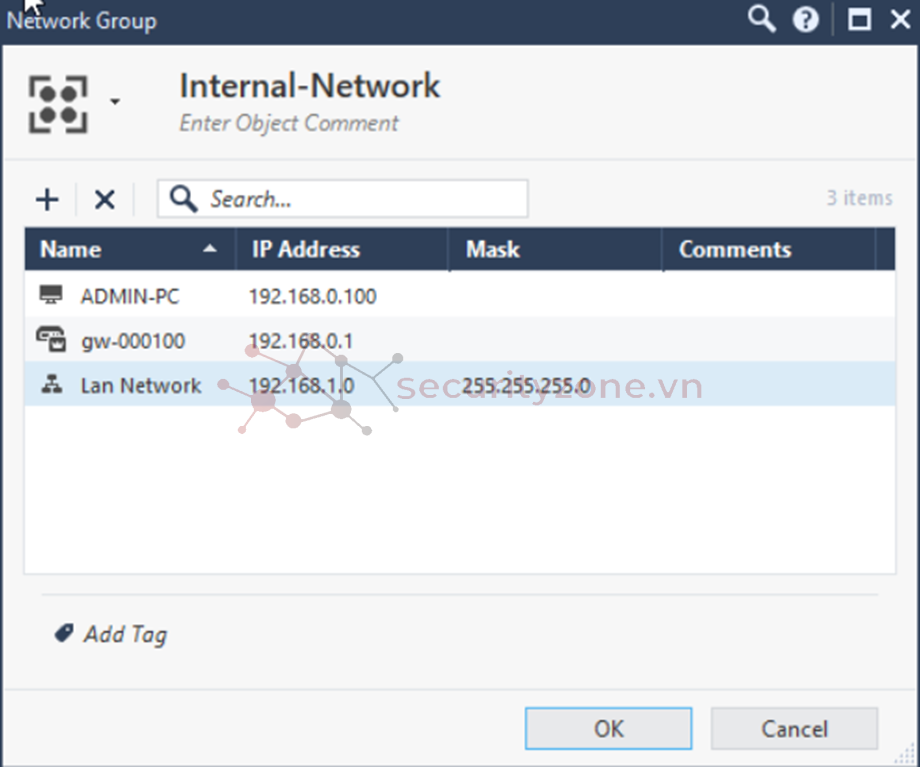

Tạo group, gồm những mạng nội bộ, vào object, chọn new network group, nhập tên group, chọn những mạng nội bộ ta cần thiết lập

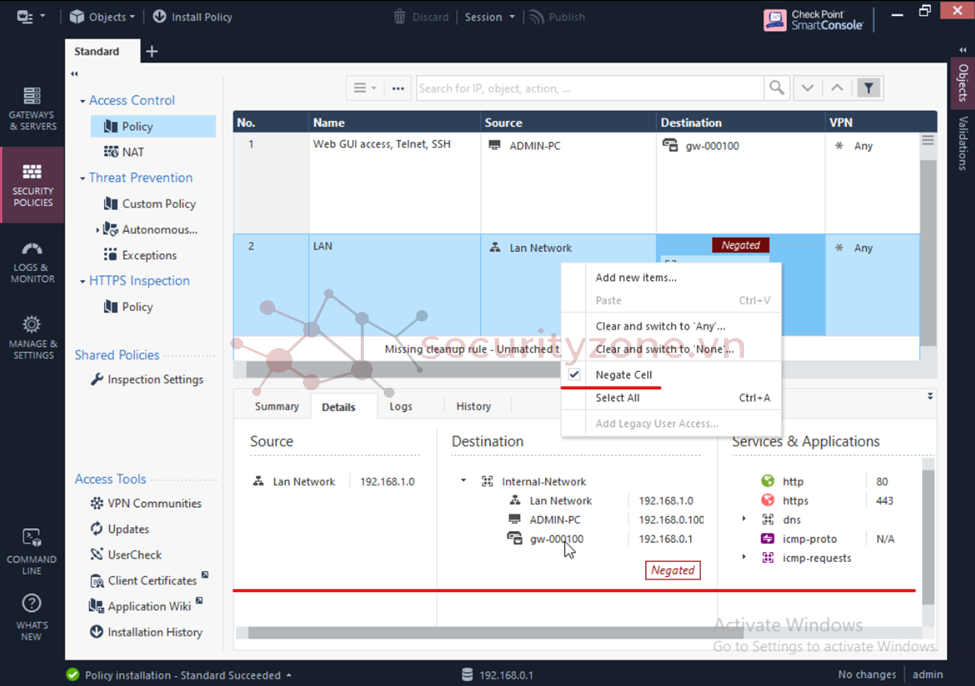

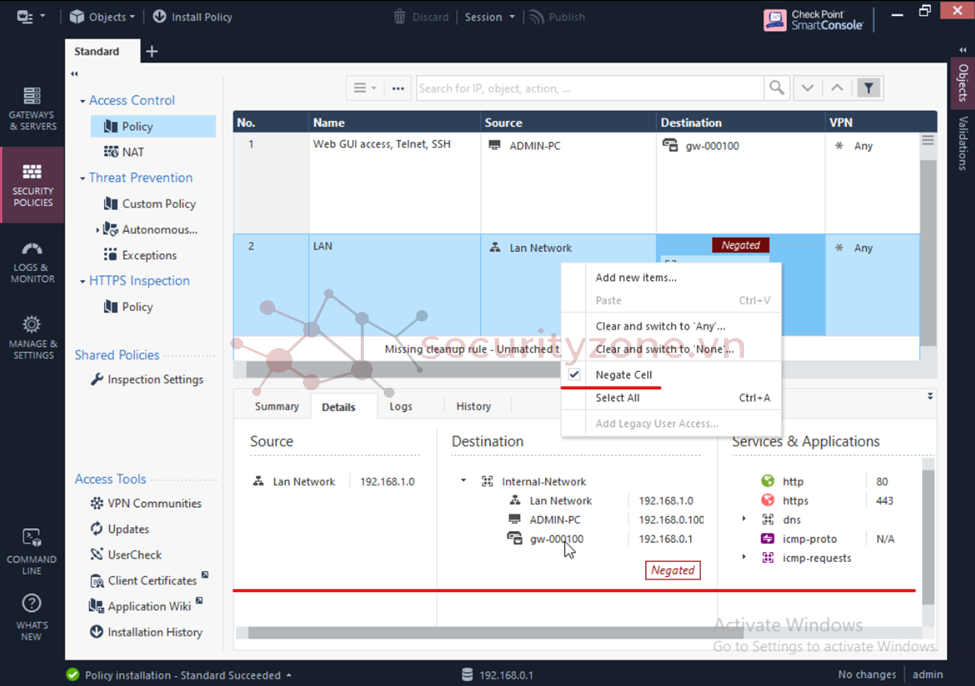

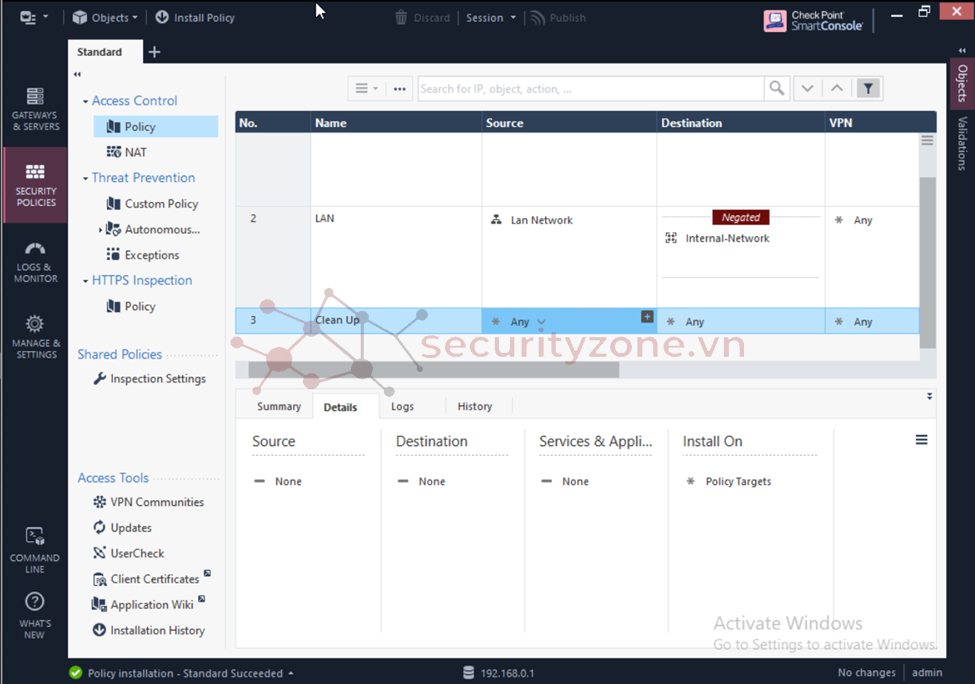

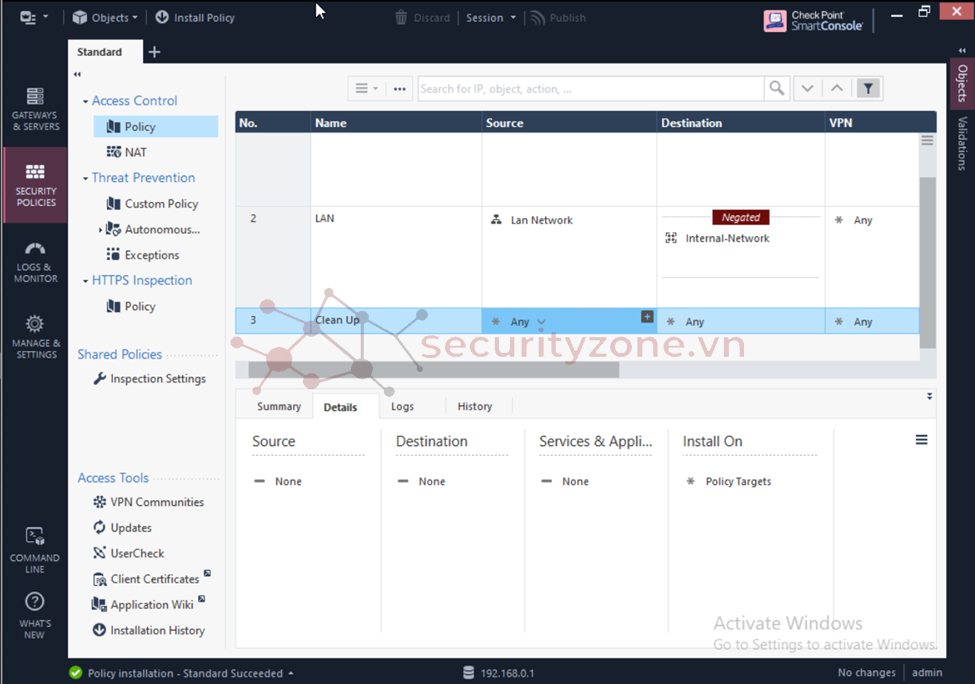

Ta bắt đầu tạo rule, bằng cách để Source là mạng LAN của ta, destination là internal-network ta vừa tạo, nhưng đặc biệt ở đây là ta chuột phải vào ô destination và chọn negated, có nghĩa là loại bỏ những network trong group đó và được access vào mọi thứ trong mạng.

Còn service, ta chọn những cái cơ bản như HTTP/HTTPS, dns để phân giải tên miền, và thêm icmp, để ta test kết nối đến mạng bên ngoài.

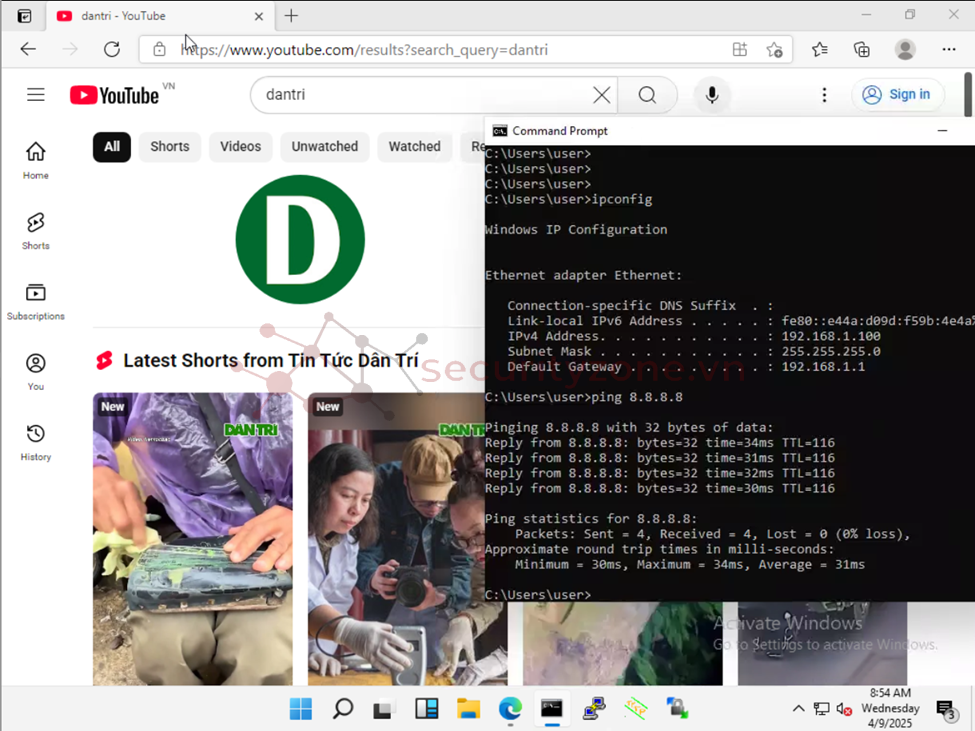

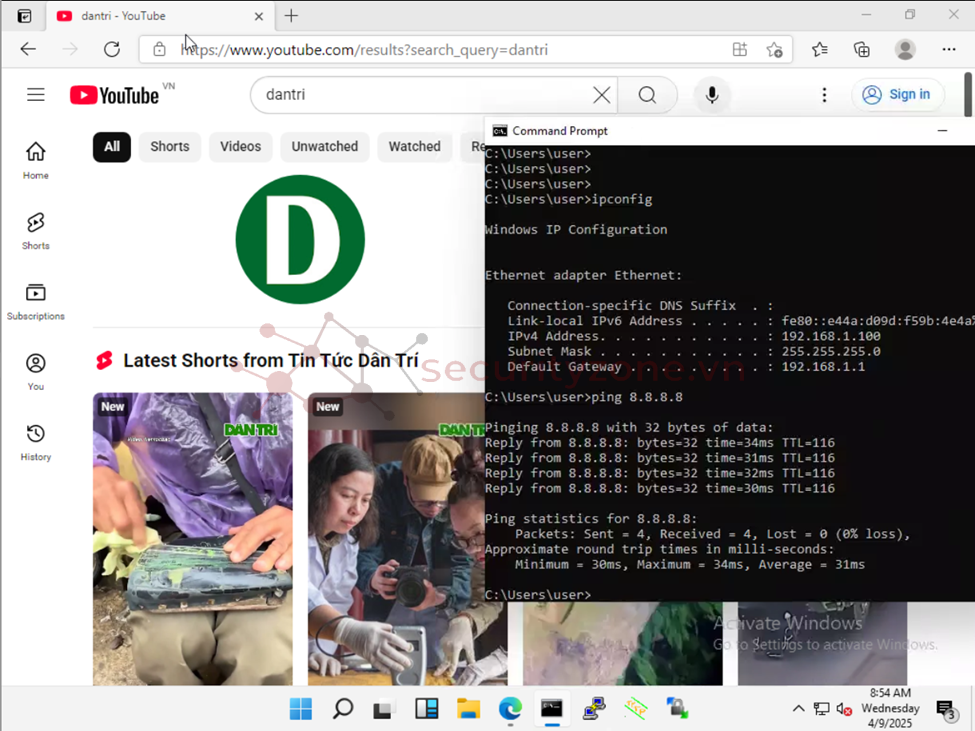

Thử các chức năng trong rule đã thiết lập

Tạo group, gồm những mạng nội bộ, vào object, chọn new network group, nhập tên group, chọn những mạng nội bộ ta cần thiết lập

Ta bắt đầu tạo rule, bằng cách để Source là mạng LAN của ta, destination là internal-network ta vừa tạo, nhưng đặc biệt ở đây là ta chuột phải vào ô destination và chọn negated, có nghĩa là loại bỏ những network trong group đó và được access vào mọi thứ trong mạng.

Còn service, ta chọn những cái cơ bản như HTTP/HTTPS, dns để phân giải tên miền, và thêm icmp, để ta test kết nối đến mạng bên ngoài.

Thử các chức năng trong rule đã thiết lập

3. Rule Clean Up

Trong Access Control Policy hoặc Security Policy, nhằm đảm bảo rằng các gói tin không được xử lý bởi các rule cụ thể phía trên sẽ được xử lý một cách mặc định. Clean-up rule là một rule cuối cùng trong policy, có tác dụng xử lý mọi traffic chưa được các rule phía trên cho phép hoặc từ chối.

Chúng ta cần clean up rule vì:

Chúng ta cần clean up rule vì:

- Bảo mật rõ ràng: Đảm bảo không có traffic "lọt lưới" (unmatched traffic) mà không bị xử lý.

- Ghi log để kiểm tra: Khi dùng allow log hoặc deny log, admin có thể kiểm tra log để thấy được loại traffic nào chưa được policy định nghĩa.

- Tránh lỗi cấu hình mơ hồ: Nếu không có clean-up rule, một số firewall sẽ tự mặc định chặn, nhưng một số khác có thể cho qua → gây rủi ro bảo mật.

Chỉ đơn giản là chỉnh any hết tất cả, từ source, destination, VPN, service, chỉ riêng action sẽ chỉnh thành block.

Kết luận

Thông qua bài lab, chúng ta đã thực hành các bước cấu hình rule trên hệ thống firewall Check Point bằng công cụ SmartConsole. Việc thiết lập rule cho management interface giúp đảm bảo khả năng quản trị từ xa an toàn, rule cho LAN interface đảm bảo phân vùng và kiểm soát truy cập nội bộ, trong khi clean-up rule đóng vai trò bảo vệ cuối cùng, đảm bảo tất cả lưu lượng không xác định đều được xử lý phù hợp. Các bước này là nền tảng quan trọng để xây dựng một chính sách bảo mật mạng hiệu quả, ổn định và minh bạch trong môi trường doanh nghiệp.

Sửa lần cuối:

Bài viết liên quan

Được quan tâm

Bài viết mới