dungnh

Intern

Thực hiện cấu hình FQDN Filtering / URL Filtering

Tài liệu này sẽ hướng dẫn cấu hình FQDN Filtering / URL Filtering1. Cấu hình FQDN Filtering

FQDN Filtering (Fully Qualified Domain Name Filtering) cho phép tạo các quy tắc tường lửa dựa trên tên miền (ví dụ: *.google.com, update.microsoft.com) thay vì địa chỉ IP. Tính năng này chủ yếu được sử dụng trong Distributed Firewall (DFW) để kiểm soát lưu lượng Đông-Tây (East-West) hoặc lưu lượng từ máy ảo đi ra ngoài.Cơ chế hoạt động: FQDN Filtering trong DFW hoạt động dựa trên cơ chế DNS Snooping. Nó không giải mã gói tin web để đọc tên miền, mà nó "học" địa chỉ IP từ các truy vấn DNS

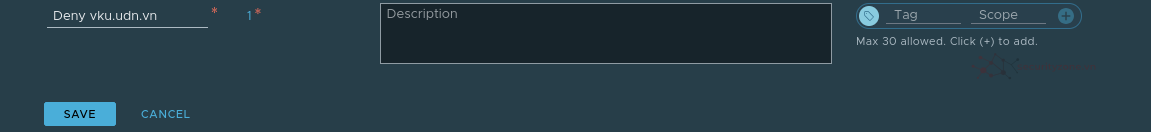

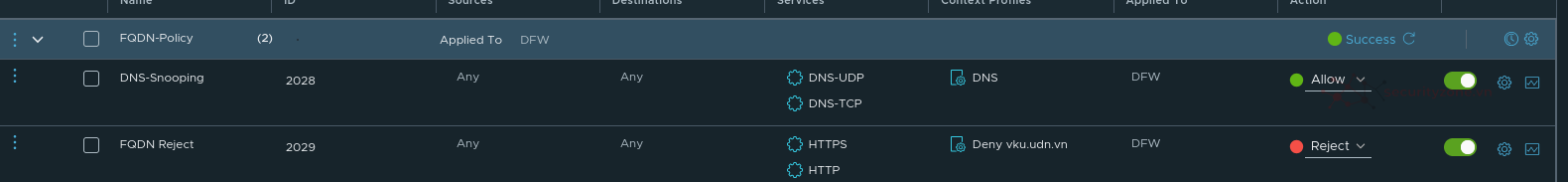

Trước tiên ta vào Inventory > Profiles > Context Profiles > ADD CONTEXT PROFILE (Context Profile này chứa tên miền mà mình muốc lọc)

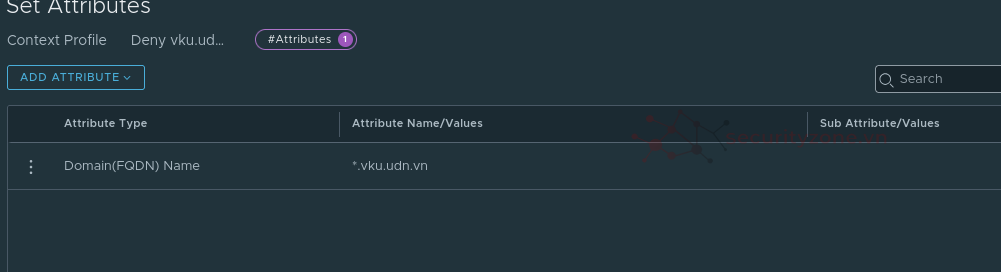

Tiếp tục vào phần Security > Distributed Firewall > Tạo FQDN-Policy và Add rule như sau :

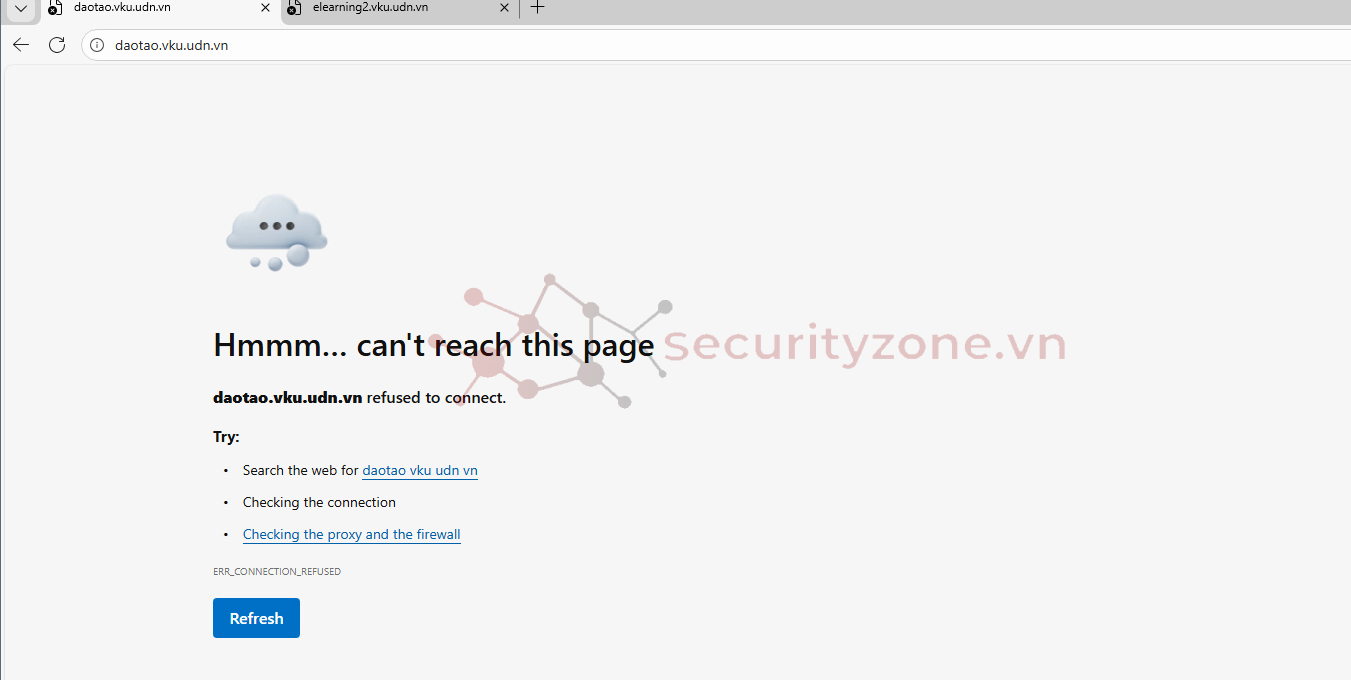

Kiểm tra thực tế

2. Cấu hình URL Filtering

URL Filtering là tính năng nâng cao hơn, cho phép kiểm soát truy cập web dựa trên Tên miền, Danh mục (Category) hoặc Độ uy tín (Reputation) của trang web. Tính năng này chỉ được hỗ trợ trên Tier-1 Gateway Firewall (Lưu lượng Bắc-Nam),. Nó không hoạt động trên Distributed Firewall.Mục đích: Ngăn chặn người dùng truy cập các trang web độc hại, web cờ bạc, mạng xã hội, hoặc các URL cụ thể chứa mã độc.

Cơ chế hoạt động: Deep Packet Inspection (DPI), URL Filtering hoạt động bằng cách kiểm tra nội dung thực tế của gói tin (L7 Inspection). Cơ chế phụ thuộc vào việc lưu lượng có được mã hóa hay không

- Đối với HTTP (Không mã hóa): NSX Gateway đọc trực tiếp thông tin URL và danh mục trong gói tin để quyết định chặn hay cho phép.

- Đối với HTTPS (Mã hóa):

- Không có TLS Inspection: NSX không thể đọc toàn bộ URL. Nó chỉ đọc được trường SNI (Server Name Indication) trong gói tin "Client Hello" khi bắt đầu kết nối TLS để biết tên miền (ví dụ: facebook.com). Do đó, nó chỉ lọc được ở cấp độ Domain.

- Có TLS Inspection: Nếu bạn bật tính năng giải mã TLS, NSX sẽ giải mã gói tin, nhìn thấy toàn bộ đường dẫn (URL path) và nội dung bên trong để thực hiện lọc chi tiết hơn.

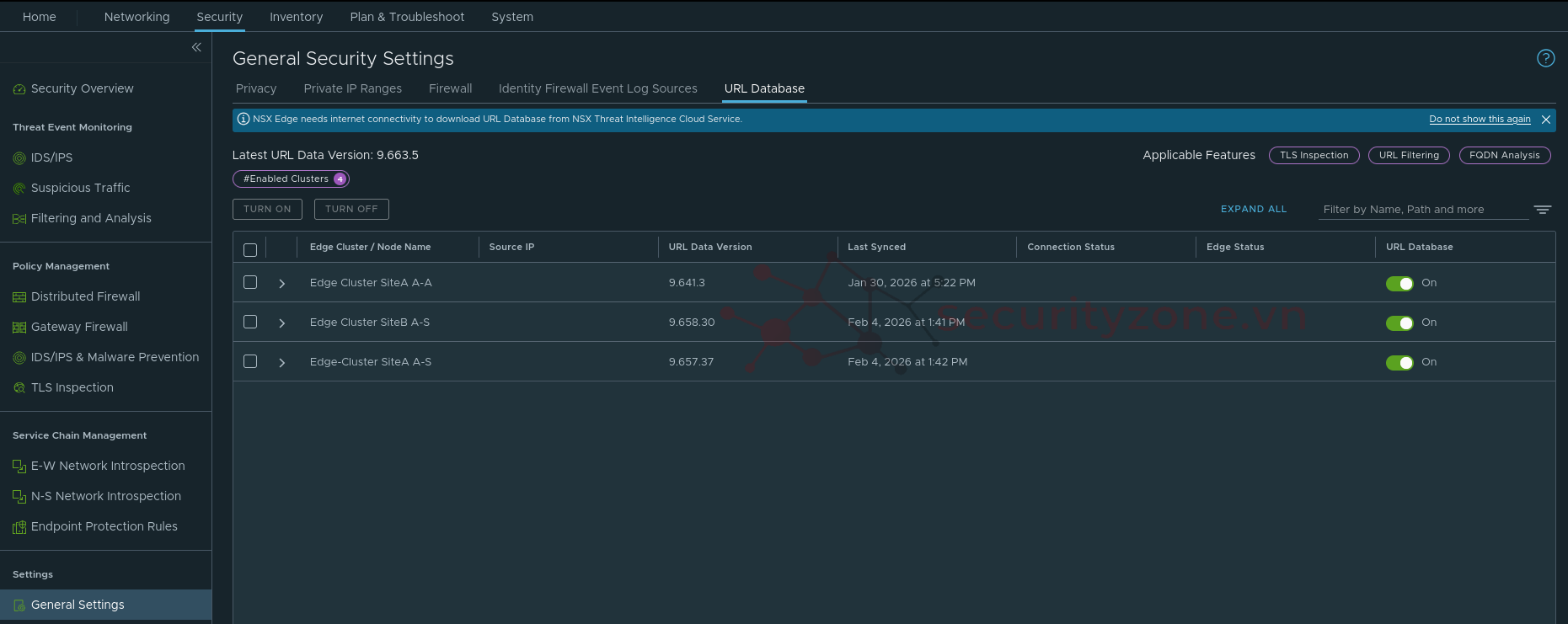

Đầu tiên chúng ta phải bật cấu hình URL database để áp dụng URL Filter : Vào Security > General Settings > URL Database

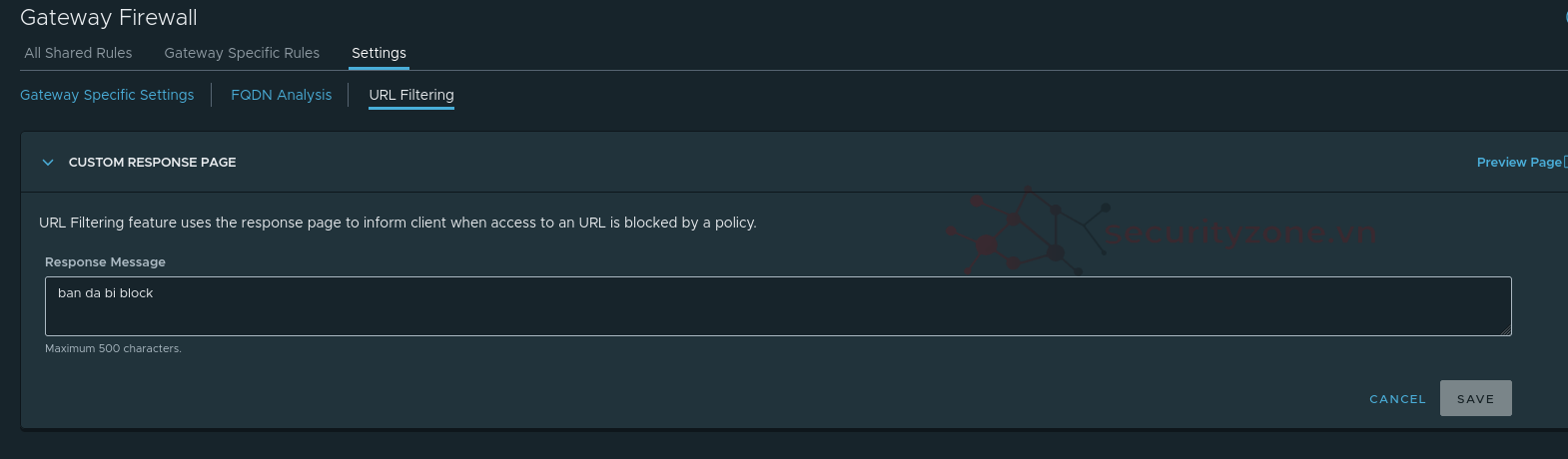

Sau đó vào Security > General Settings > Setting > URL Filteriing để custom response

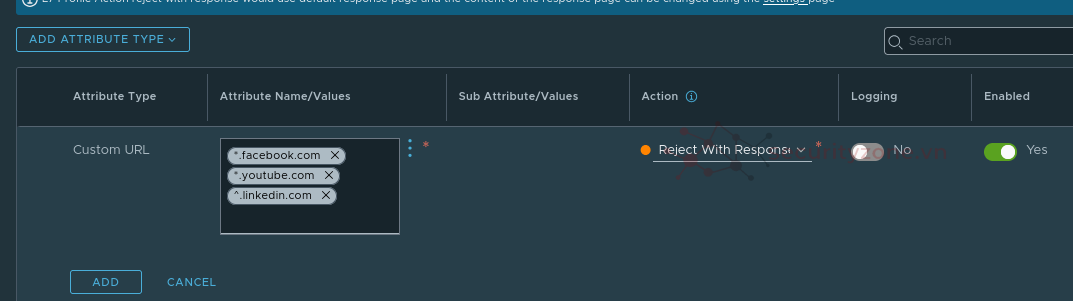

Sau khi bật xong và cấu hình response thì ta vào Inventory > Profiles > L7 Access Profiles > ADD L7 ACCESS PROFILE và đặt tên, tiếp tục ấn vào Attribute Entries > Nhấn vào ADD ATTRIBUTE TYPE, ở đây có chọn attribute APP ID, URL Category, Custom URL, URL Reputation, mình chọn Custom URL, nhấn vào dấu … dọc và thêm vào luật, có thể đọc thêm ở đây

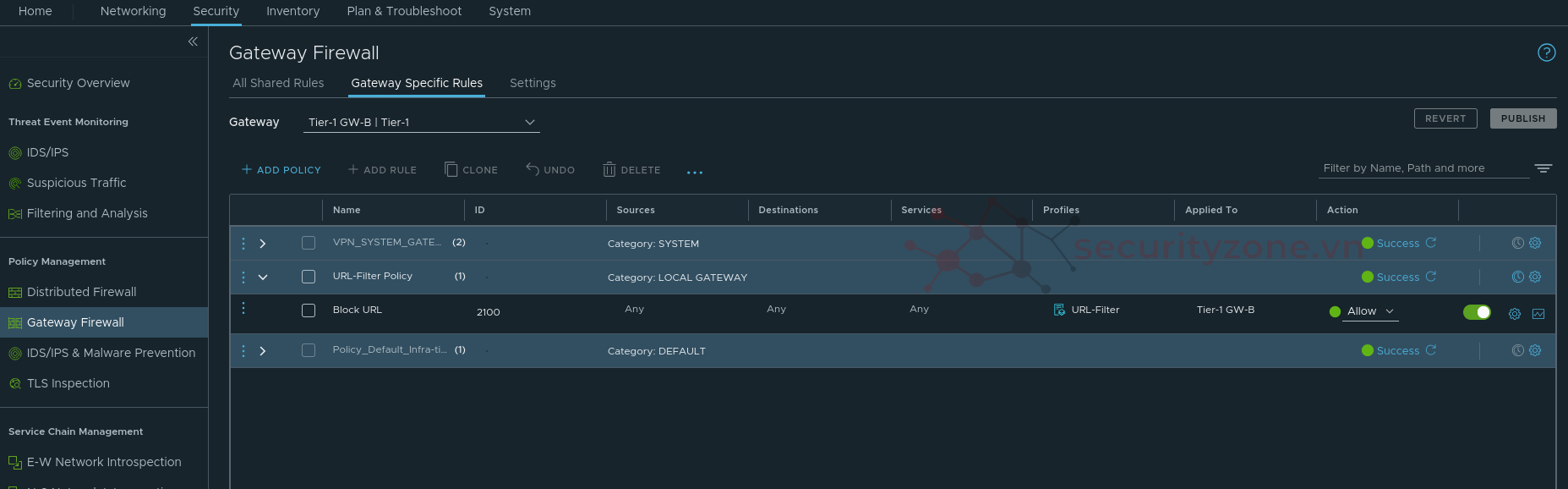

Sau đó qua Security > Gateway Firewall > Gateway Specific Rule Chọn ADD POLICY

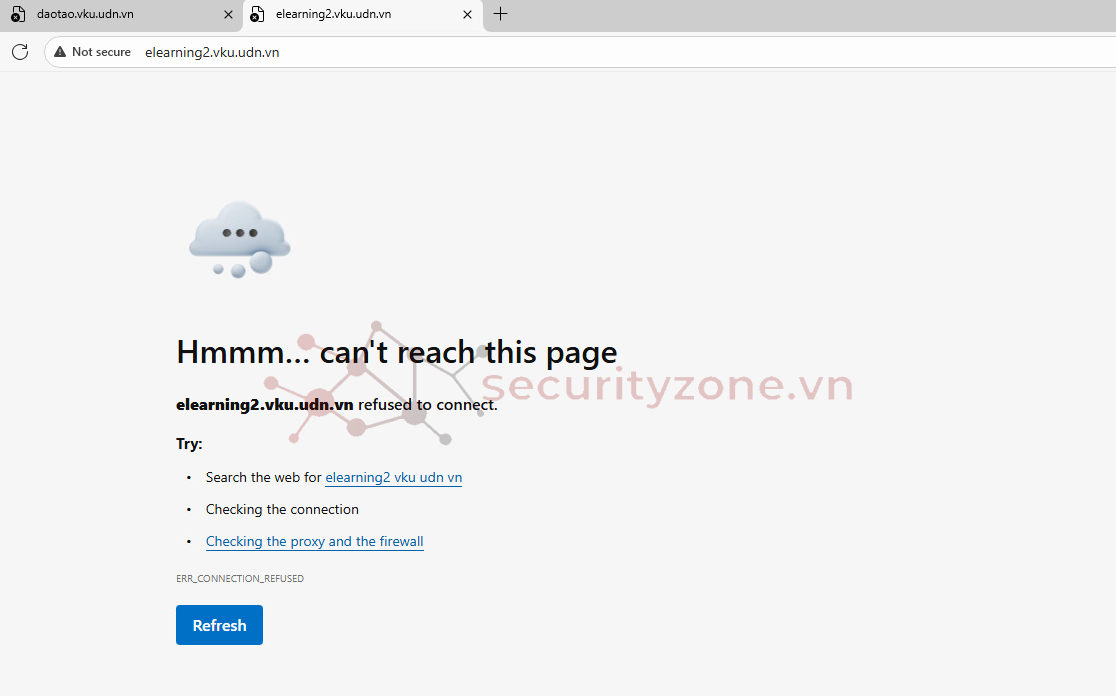

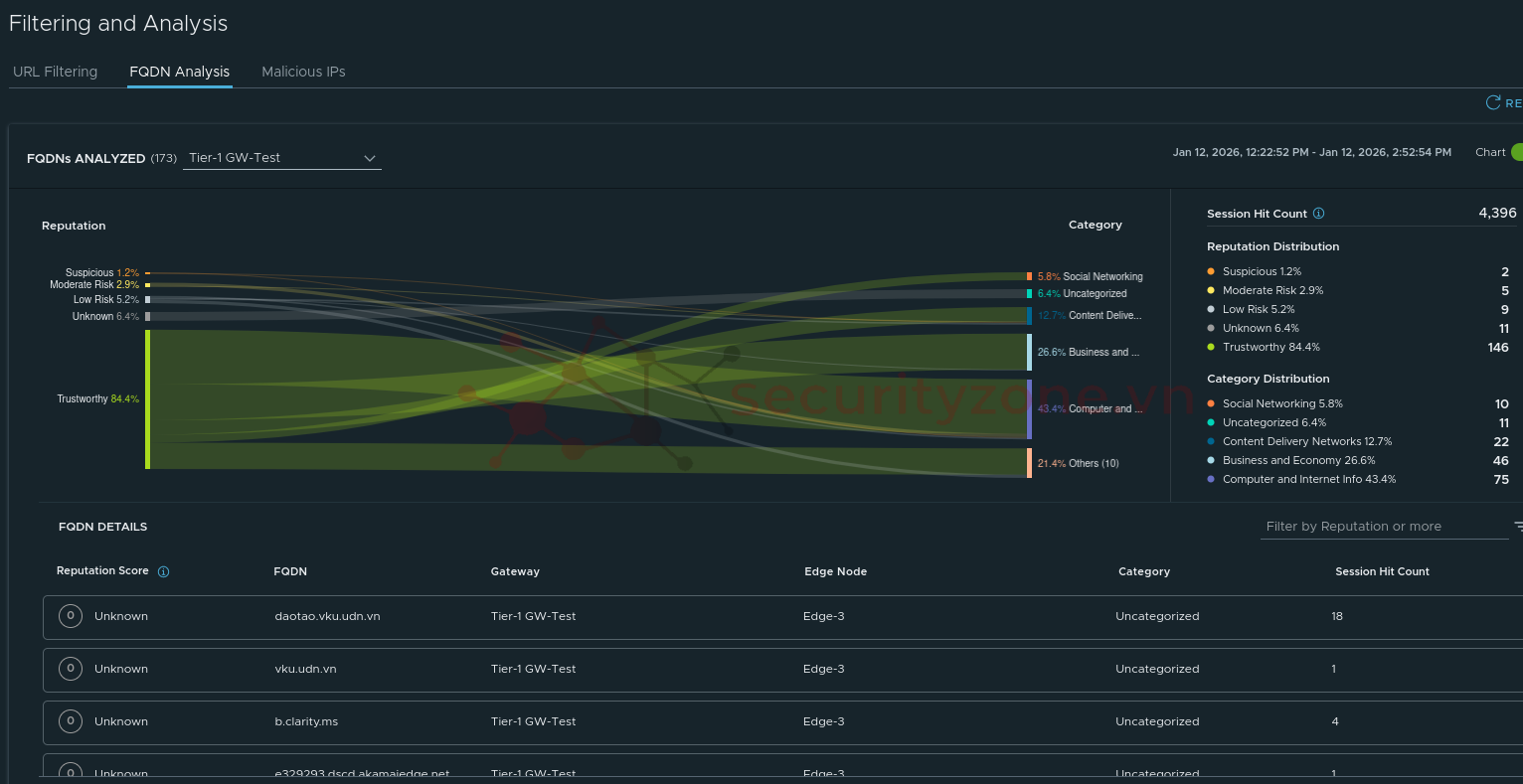

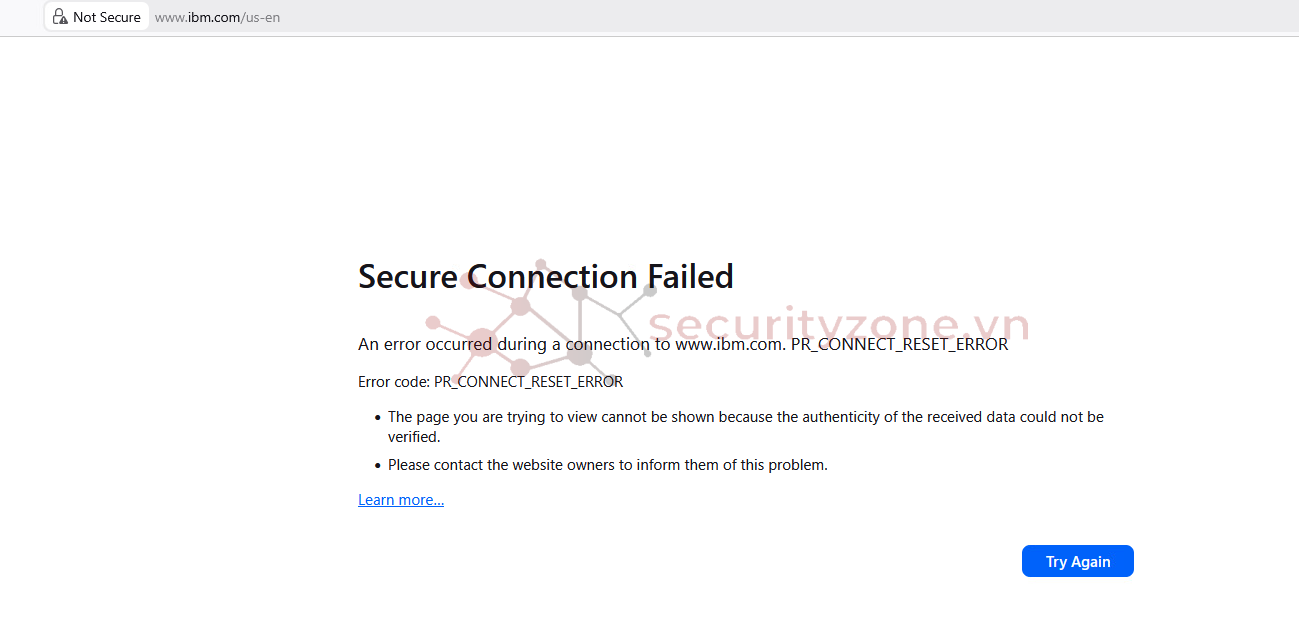

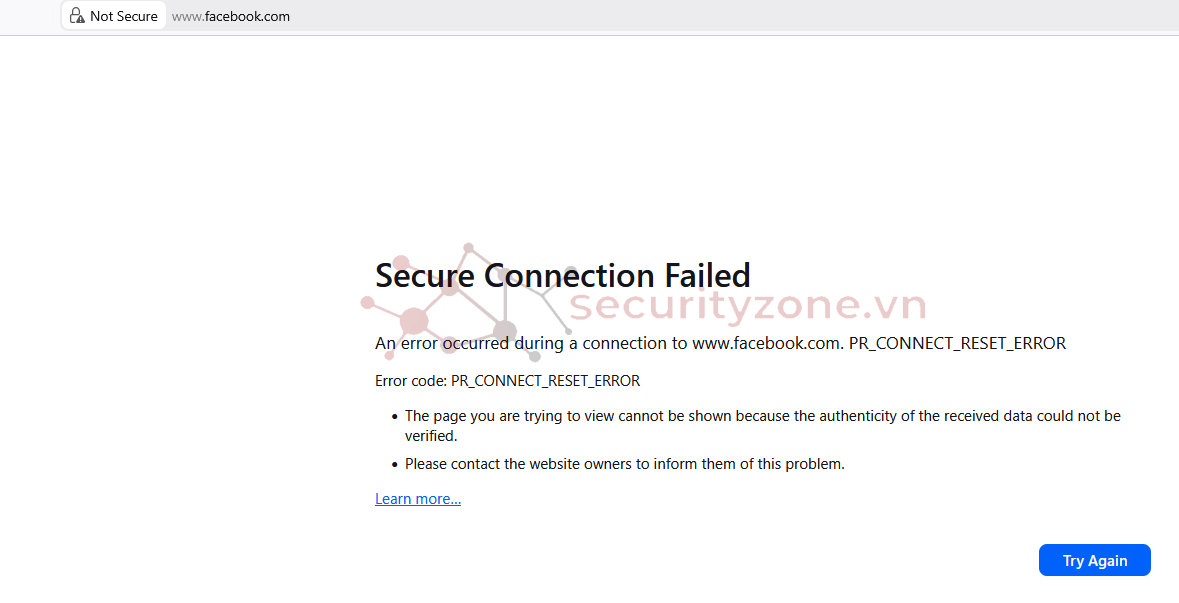

Ở máy guest ta thử truy cập vào các link sau :

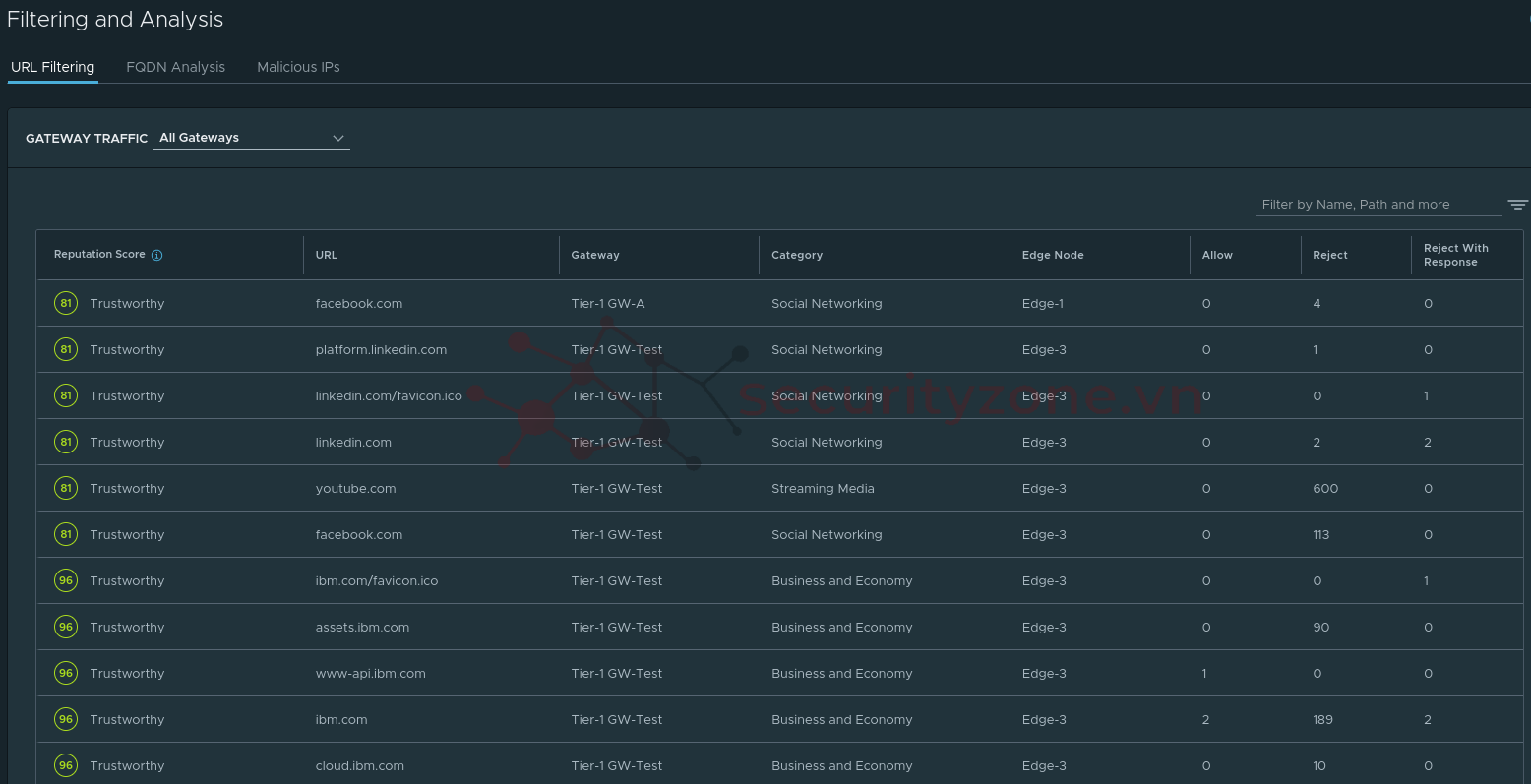

Và ta check bên URL Filtering thì ta có thể thấy được hầu hết đều bị block theo rule

Done

Đính kèm

Bài viết liên quan

Được quan tâm

Bài viết mới