II. Triển khai Lab configure Cisco ASA active Active failover

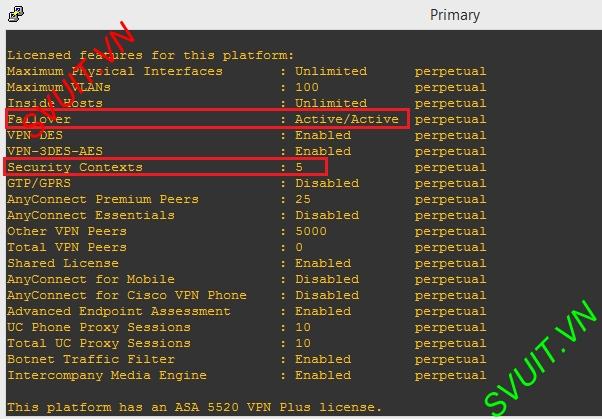

- Đầu tiên để thực hiện Active - Active failover bạn phải "

show verson" con ASA xem nó có hỗ trợ "

Failover" và "

Security context" hay không.

- Việc cấu hình trên con Active khá phức tạp và dài dòng. Các bạn cần chuẩn bị tinh thần

- Các bạn phải chuyển ASA về mode "

Multiple" để thực hiện chia Firewall thành các Firewall ảo. Quá trình này sẽ yêu cầu ASA reboot lại.

Mã:

Primary(config)# mode multiple

- Sau khi chuyển về mode "Multiple" các bạn có thể dùng lệnh "

Show mode" để kiểm tra lại xem đúng mode chưa

- Thực hiện "

no shutdown" các interface cần thiết.

Mã:

Primary(config)# int g0

Primary(config-if)# no shut

Primary(config-if)# int g1

Primary(config-if)# no shut

- Thực hiện tạo các VLAN cho các Subinterface.

Mã:

Primary(config-if)# int g0.1

Primary(config-subif)# vlan 10

Primary(config-subif)# int g0.2

Primary(config-subif)# vlan 20

Primary(config-subif)# int g0.3

Primary(config-subif)# vlan 30

Primary(config-subif)# int g1.1

Primary(config-subif)# vlan 11

Primary(config-subif)# int g1.2

Primary(config-subif)# vlan 12

Primary(config-subif)# int g1.3

Primary(config-subif)# vlan 13

- Cấu hình Failover trên Primary, đưa nó trở thành con Active

Mã:

Primary(config)# failover lan unit primary

Primary(config)# failover lan interface folink g4

INFO: Non-failover interface config is cleared on GigabitEthernet4 and its sub-interfaces

Primary(config)# failover interface ip folink 10.1.1.1 255.255.255.0 standby 10.1.1.2

- Bật đường Stateful Link sử dụng interface GigabitEthernet 5 để Replication các session.

Mã:

Primary(config)# failover link stateful_link g5

INFO: Non-failover interface config is cleared on GigabitEthernet5 and its sub-interfaces

Primary(config)# failover interface ip stateful_link 10.0.0.1 255.255.255.0 standby 10.0.0.2

- Tạo 2 Group.

- Group 1: làm Active

- Group 2: làm Standby

Mã:

Primary(config)# failover group 1

Primary(config-fover-group)# primary

Primary(config-fover-group)# preempt

Primary(config-fover-group)# replication http

Primary(config)# failover group 2

Primary(config-fover-group)# secondary

Primary(config-fover-group)# preempt

Primary(config-fover-group)# replication http

- Nếu trong quá trình tạo Group bị lỗi sau. Nó yêu cầu bạn phải tắt Failover rồi mới được thực hiện tạo group.

Mã:

Primary(config)# failover group 1

ERROR: Failover group can only be created or removed when failover is disabled

Primary(config)# no failover

- Tạo ra các Security Context trên Cisco ASA để.

- Gán các Subinterface vào các context

- Đưa context đó vào các Group(active or standby) đã tạo ở trên

- Lưu các file running-config của các context vào disk0

Mã:

Primary(config)# context admin

Primary(config-ctx)# allocate-interface g0.1

Primary(config-ctx)# allocate-interface g1.1

Primary(config-ctx)# join-failover-group 1

Primary(config-ctx)# exit

Primary(config)# context LAN1

Primary(config-ctx)# allocate-interface g0.2

Primary(config-ctx)# allocate-interface g1.2

Primary(config-ctx)# join-failover-group 2

Primary(config-ctx)# config-url disk0:/LAN1.cfg

Primary(config)# context LAN2

Primary(config-ctx)# allocate-interface g0.3

Primary(config-ctx)# allocate-interface g1.3

Primary(config-ctx)# join-failover-group 1

Primary(config-ctx)# config-url disk0:/LAN2.cfg

Primary(config-ctx)# exit

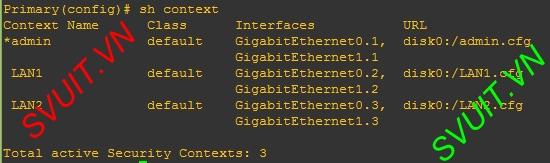

- Kiểm tra các context đã tạo.

- Bây giờ các bạn vào các Context và cấu hình IP như bình thường

Mã:

Primary(config)# changeto context admin

Primary/admin(config)# int g0.1

Primary/admin(config-if)# nameif outside

Primary/admin(config-if)# ip address 172.16.10.1 255.255.255.0 standby 172.16.10.2

Primary/admin(config-if)# int g1.1

Primary/admin(config-if)# nameif inside

Primary/admin(config-if)# ip address 192.168.10.1 255.255.255.0 standby 192.168.10.2

Primary/admin(config)# changeto context LAN1

Primary/LAN1(config)# int g0.2

Primary/LAN1(config-if)# nameif outside

Primary/LAN1(config-if)# ip address 172.16.20.1 255.255.255.0 standby 172.16.20.2

Primary/LAN1(config-if)# int g1.2

Primary/LAN1(config-if)# ip address 192.168.20.1 255.255.255.0 standby 192.168.20.2

Primary/LAN1(config)# changeto context LAN2

Primary/LAN2(config)# int g0.3

Primary/LAN2(config-if)# nameif outside

Primary/LAN2(config-if)# ip address 172.16.30.1 255.255.255.0 standby 172.16.30.2

Primary/LAN2(config-if)# int g1.3

Primary/LAN2(config-if)# nameif inside

Primary/LAN2(config-if)# ip address 192.168.30.1 255.255.255.0 standby 192.168.30.2

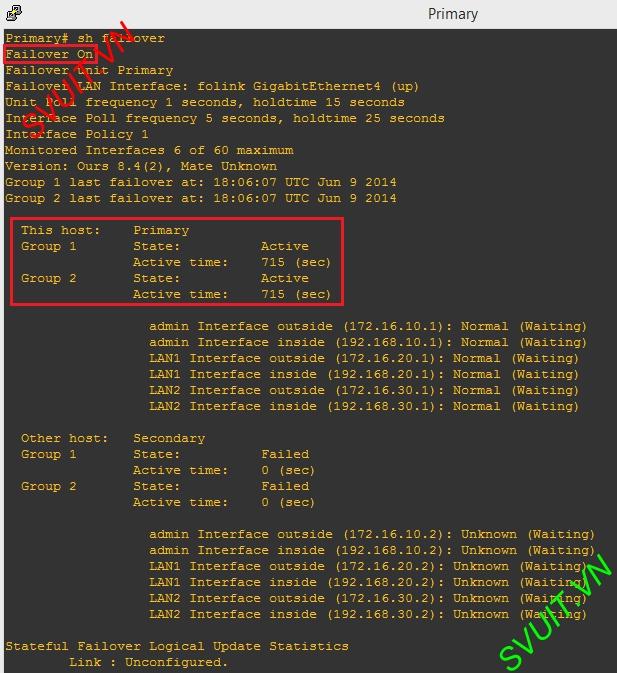

- Để kiểm tra Failover được bật chưa các bạn dùng "

show failover".

- Việc cấu hình trên con Standby tương tự như con Active

Mã:

Standby(config)# mode multiple

Standby(config)# failover lan unit secondary

Standby(config)# failover lan interface folink g4

Standby(config)# failover interface ip folink 10.1.1.1 255.255.255.0 standby 10.1.1.2

Standby(config-fover-group)# failover group 1

Standby(config-fover-group)# secondary

Standby(config-fover-group)# preempt

Standby(config-fover-group)# replication http

Standby(config-fover-group)# failover group 2

Standby(config-fover-group)# primary

Standby(config-fover-group)# preempt

Standby(config-fover-group)# replication http

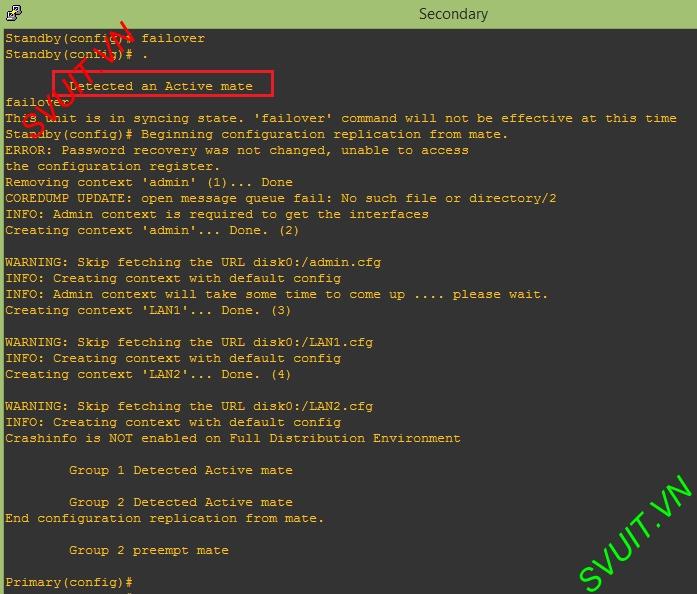

- Lúc này các cấu hình từ con Active sẽ được đồng bộ xuống cho Standby.

- Con Active đồng bộ cả các cấu hình về context... Việc này khá dễ chịu cho con Standby khi không cần cấu hình nhiều mà vẫn có full các cấu hình cần thiết.

- Kiểm tra trạng thái của "Failover" trên con ASA Secondary ta thấy trên ASA này có 2 Group.

- Group 1: Standby (gồm các context: admin, LAN2)

- Group 2: Active (gồm các context LAN1)