wcuong

Administrator

Mục lục:

1. Sophos Endpoint là gì

2. Các tính năng của Sophos Endpoint

3. Các lợi ích của Sophos Endpoint

4. Các lớp bảo vệ bổ sung

5. Tổng kết

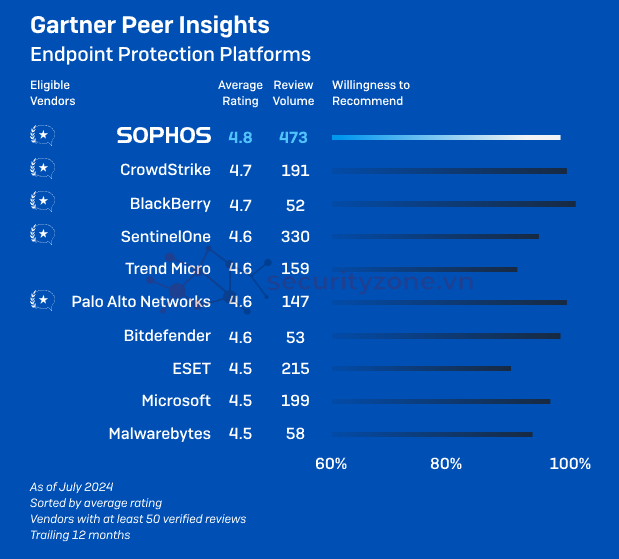

Trích từ báo cáo Gartner Peer Insights tháng 7/2024

=> Đây là minh chứng cho uy tín và hiệu quả của Sophos Endpoint Protection trong mắt người dùng doanh nghiệp.

Cách Sophos Endpoint ngăn chặn Ransomware từ xa

Sophos Endpoint là giải pháp phòng thủ điểm cuối không cần chạm mạnh mẽ nhất trong ngành chống lại phần mềm tống tiền từ xa, nhờ công nghệ CryptoGuard độc quyền của Sophos

Nó giúp ngăn chặn, phát hiện, phản ứng và phục hồi trước các cuộc tấn công mạng hiện đại – tất cả từ một nền tảng duy nhất.

1. Sophos Endpoint là gì

2. Các tính năng của Sophos Endpoint

3. Các lợi ích của Sophos Endpoint

4. Các lớp bảo vệ bổ sung

5. Tổng kết

Giới thiệu về Sophos Endpoint

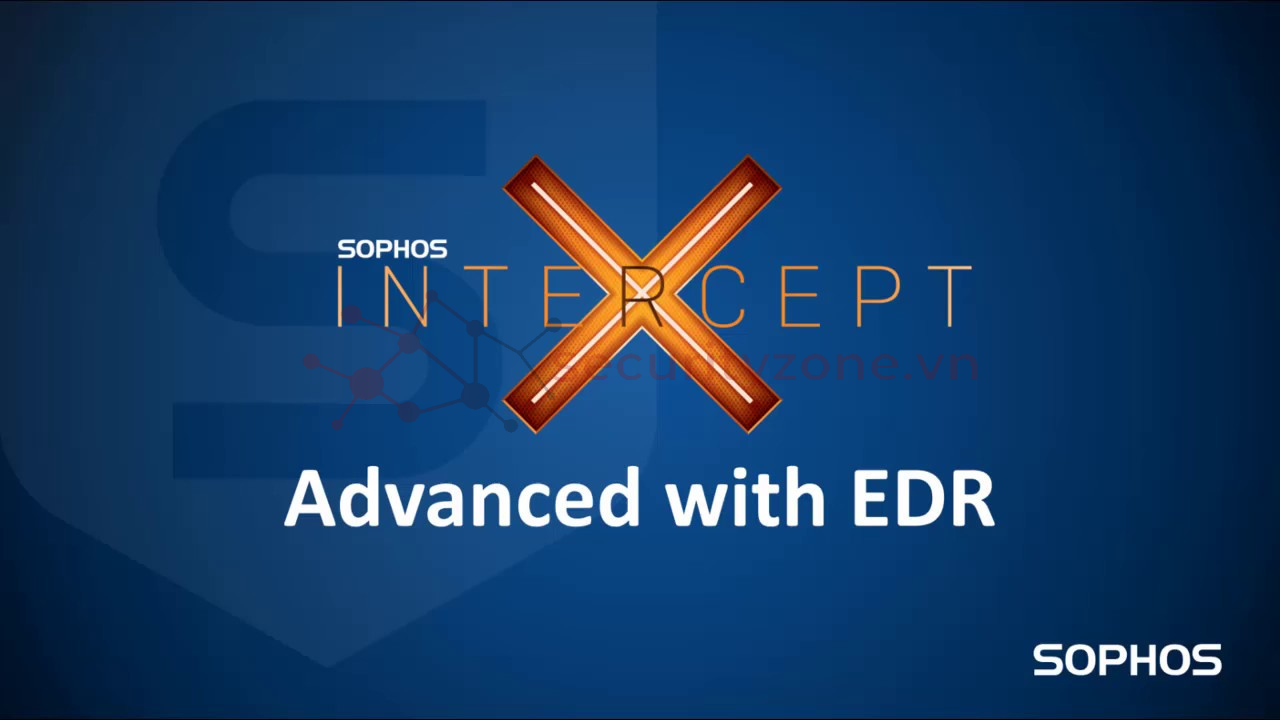

1. Sophos Endpoint là gì?

Sophos Endpoint là giải pháp bảo mật điểm cuối được hỗ trợ bởi AI tinh vi nhất trong ngành. Sophos Endpoint được hỗ trợ bởi Intercept X mang đến khả năng bảo vệ vô song, ngăn chặn các cuộc tấn công nâng cao trước khi chúng tác động đến hệ thống của bạn. Các công cụ phát hiện và phản hồi mở rộng (EDR/XDR) mạnh mẽ cho phép tổ chức của bạn săn lùng, điều tra và phản hồi các hoạt động đáng ngờ và các chỉ báo về một cuộc tấn công.

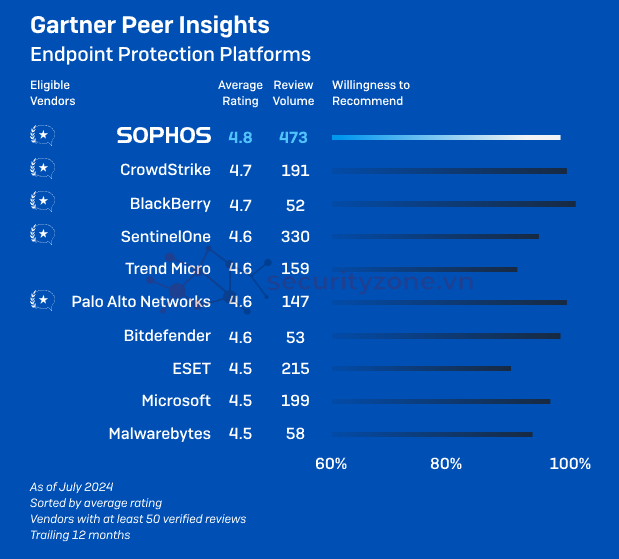

Sophos là giải pháp bảo vệ điểm cuối được đánh giá cao nhất và được xem xét nhiều nhất

Trong Gartner’s 2024 Voice of the Customer Report for Endpoint Protection Platforms (tháng 4 năm 2024), Sophos một lần nữa có số lượng đánh giá cao nhất trong số tất cả các nhà cung cấp trong báo cáo. Tính đến tháng 7 năm 2024, Sophos đạt điểm 4,8/5,0 dựa trên 473 đánh giá. Sophos cũng được vinh danh là nhà cung cấp Lựa chọn của hách hàng trong tất cả 11 phân khúc ngành có trong báo cáo.

Trích từ báo cáo Gartner Peer Insights tháng 7/2024

=> Đây là minh chứng cho uy tín và hiệu quả của Sophos Endpoint Protection trong mắt người dùng doanh nghiệp.

Vậy thì tại sao khách hàng lại chọn Sophos?

- IDC: Sophos được đánh giá là công ty dẫn đầu trong báo cáo IDC MarketScape 2024 về bảo mật điểm cuối cho doanh nghiệp vừa và nhỏ.

- Gartner: Sophos nằm trong bảng xếp hạng Magic Quadrant về nền tảng bảo vệ điểm cuối suốt 15 năm liên tiếp.

- G2: Là nhà lãnh đạo trong bảo vệ điểm cuối, EDR, XDR, MDR và công nghệ tường lửa.

- SE Labs: Sản phẩm Sophos được kiểm nghiệm độc lập và đạt hiệu quả cao trong bảo vệ ngành.

Phương pháp tiếp cận phòng ngừa đầu tiên được hỗ trợ bởi AI

Sophos Endpoint áp dụng phương pháp tiếp cận toàn diện, ưu tiên phòng ngừa đối với bảo mật, ngăn chặn các mối đe dọa mà không cần dựa vào bất kỳ kỹ thuật đơn lẻ nào. Nhiều mô hình AI học sâu bảo vệ chống lại các cuộc tấn công đã biết và chưa từng thấy. Kiểm soát web, ứng dụng và thiết bị ngoại vi giúp giảm bề mặt mối đe dọa và chặn các vectơ tấn công phổ biến. Phân tích hành vi, chống phần mềm tống tiền, chống khai thác và các công nghệ tiên tiến khác ngăn chặn các mối đe dọa nhanh chóng trước khi chúng leo thang, do đó, các nhóm CNTT có nhiều nguồn lực sẽ có ít sự cố hơn để điều tra và giải quyết.2. Các tính năng của Sophos Endpoint

Bảo vệ chống ransomware chặt chẽ

Công nghệ CryptoGuard trong Sophos Endpoint giám sát nội dung tệp để tìm mã hóa độc hại, chặn các quy trình vi phạm trên máy tính của nạn nhân và trên các thiết bị được kết nối mạng bị xâm phạm. Phương pháp tiếp cận phổ quát của chúng tôi bảo vệ dữ liệu của bạn khỏi các cuộc tấn công mã hóa tệp mới và lạ và tự động khôi phục mọi tệp được mã hóa về trạng thái ban đầu của chúng. Bảo vệ Master Boot Record (MBR) của CryptoGuard bảo vệ ổ cứng của bạn khỏi phần mềm tống tiền tiên tiến được thiết kế để khiến máy tính không thể khởi động.Phòng thủ mạnh mẽ chống lại ransomware từ xa

Theo Báo cáo Phòng thủ Kỹ thuật số năm 2024 của Microsoft, mã hóa từ xa — khi kẻ tấn công sử dụng thiết bị không được quản lý để mã hóa các tệp trong cùng một mạng — được sử dụng trong 70% các cuộc tấn công ransomware thành công. Tuy nhiên, hầu hết các giải pháp bảo mật điểm cuối đều không thể bảo vệ bạn khỏi kỹ thuật tấn công ngày càng phổ biến này.Cách Sophos Endpoint ngăn chặn Ransomware từ xa

Sophos Endpoint là giải pháp phòng thủ điểm cuối không cần chạm mạnh mẽ nhất trong ngành chống lại phần mềm tống tiền từ xa, nhờ công nghệ CryptoGuard độc quyền của Sophos

- Chặn mã hóa độc hại và IP của máy bị xâm phạm

- Khôi phục các tệp bị ảnh hưởng về trạng thái trước khi bị mã hóa, giúp người dùng không mất dữ liệu quan trọng.

- Được bật theo mặc định: bảo vệ toàn điện mà không cần cấu hình gì thêm

Anti-exploitation (Chống khai thác)

Ngay khi xuất xưởng, Sophos Endpoint xây dựng dựa trên khả năng bảo vệ cơ bản có sẵn trong Microsoft Windows, bổ sung hơn 60 biện pháp giảm thiểu khai thác độc quyền và được cấu hình sẵn. Sophos Endpoint bảo vệ chống lại các cuộc tấn công không có tệp và khai thác zero-day bằng cách ngăn chặn các kỹ thuật mà kẻ tấn công sử dụng trong suốt chuỗi tấn công.Adaptive defenses (Phòng thủ thích ứng)

Hệ thống phòng thủ động đầu tiên trong ngành tự động hóa khả năng bảo vệ, thích ứng với các đối thủ đang hoạt động và các cuộc tấn công bằng tay.Adaptive attack protection (Bảo vệ chống tấn công thích ứng)

Bảo vệ tấn công thích ứng cho phép tăng cường phòng thủ động trên điểm cuối khi phát hiện ra cuộc tấn công thực hành trên bàn phím. Điều này ngăn chặn tội phạm mạng thực hiện các hành động tiếp theo bằng cách giảm thiểu bề mặt tấn công và phá vỡ và ngăn chặn cuộc tấn công, mua thời gian quý báu để phản ứng.Critical attack warning (Cảnh báo tấn công quan trọng)

Cảnh báo tấn công quan trọng sẽ cảnh báo bạn nếu phát hiện hoạt động đối kháng trên nhiều điểm cuối hoặc máy chủ. Cảnh báo này sẽ thông báo cho tất cả quản trị viên trong nền tảng quản lý bảo mật hợp nhất Sophos Central về tình hình và cung cấp thông tin chi tiết về cuộc tấn công. Bạn có thể phản hồi bằng Sophos XDR, tìm kiếm sự hỗ trợ từ đối tác của mình hoặc yêu cầu nhóm Phản ứng sự cố Sophos giúp đỡ.3. Các lợi ích của Sophos Endpoint

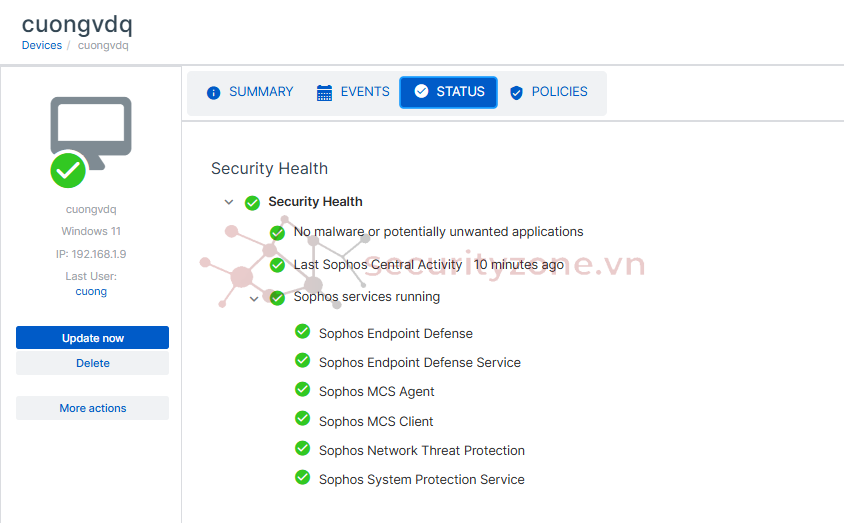

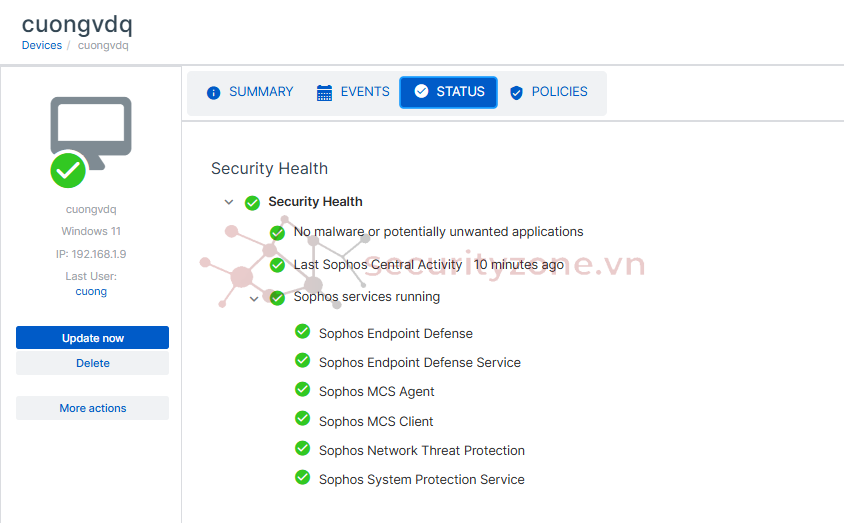

Dễ dàng thiết lập và quản lý

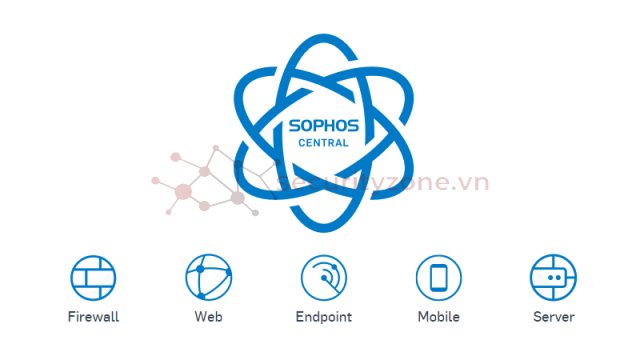

Sophos Central là nền tảng đám mây để quản lý Sophos Endpoint và tất cả các sản phẩm Sophos khác của bạn. Các công nghệ bảo vệ được xuất được bật theo mặc định, do đó bạn có ngay các thiết lập bảo vệ mạnh nhất mà không cần điều chỉnh. Kiểm soát chi tiết cũng khả dụng.

Kiểm tra tình trạng tài khoản

Cài đặt chính sách, loại trừ và các yếu tố khác được cấu hình kém có thể làm tổn hại đến trạng thái bảo mật của bạn. Tính năng kiểm tra tình trạng tài khoản xác định sự trôi dạt trạng thái bảo mật và cấu hình sai có nguy cơ cao, cho phép quản trị viên khắc phục sự cố chỉ bằng một cú nhấp chuột.

Bảo vệ tất cả các Endpoint của bạn

Nhận được sự bảo vệ toàn diện trên tất cả máy tính để bàn, máy tính xách tay, máy chủ, máy tính bảng và thiết bị di động của bạn. Sophos Endpoint hoạt động trên tất cả các hệ điều hành chính.

Sophos EDR

Sophos tích hợp EDR mạnh mẽ với phương pháp phòng ngừa trước tiên mạnh mẽ của Sophos Endpoint. Chặn nhiều mối đe dọa hơn ngay từ đầu có nghĩa là sẽ có ít thứ phải điều tra sau này. Các phát hiện được ưu tiên với phân tích do AI điều khiển, cho phép bạn biết nên tập trung thời gian quý báu của mình vào đâu. Truy cập từ xa vào các thiết bị để điều tra thêm, cài đặt và gỡ cài đặt phần mềm hoặc khắc phục mọi sự cố. So với các công cụ EDR khác, Sophos EDR bổ sung chuyên môn, không phải số lượng nhân viên, bằng cách sao chép các kỹ năng của các nhà phân tích khó tìm.

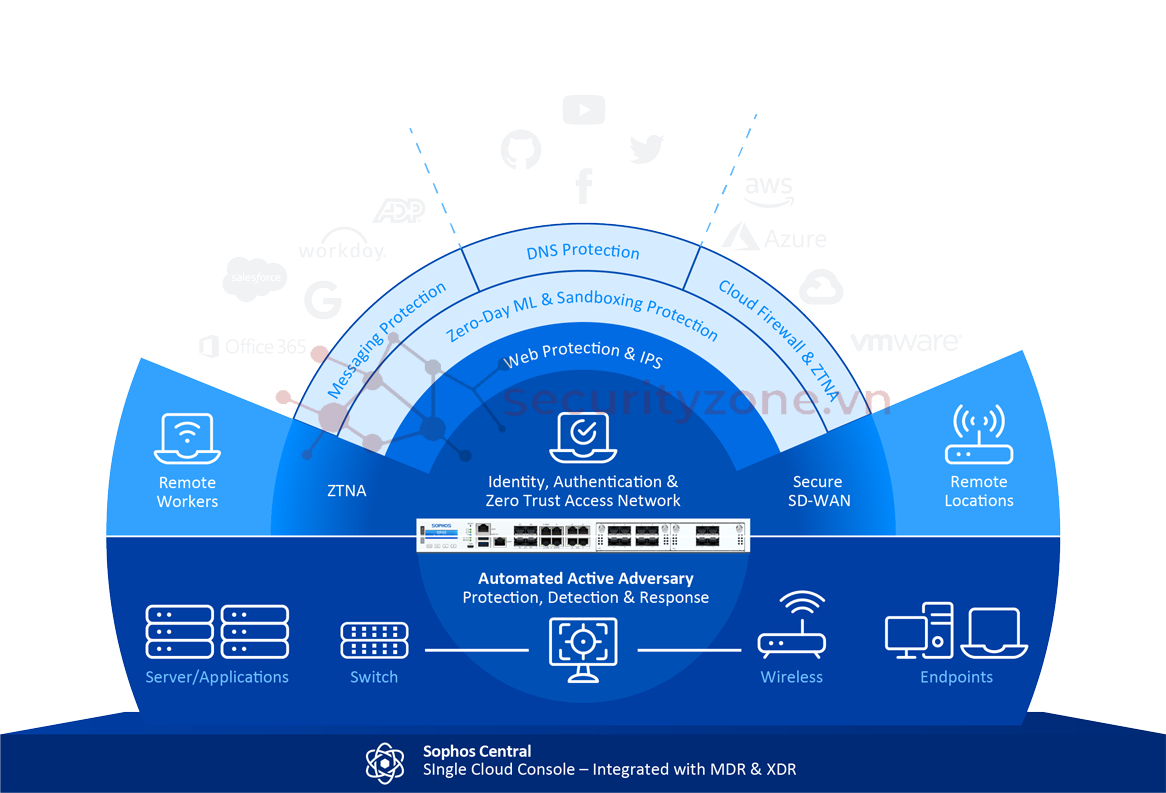

Sophos XDR

Sophos XDR là nền tảng hoạt động bảo mật duy nhất trong ngành kết hợp các điểm cuối, máy chủ, tường lửa, email, bảo mật đám mây và các biện pháp kiểm soát bảo mật của bên thứ ba. Săn tìm mối đe dọa trên Sophos Data Lake hoặc chuyển sang thiết bị để tìm hiểu trạng thái theo thời gian thực và có được dữ liệu lịch sử lên đến 90 ngày. Có được cái nhìn toàn diện về môi trường của tổ chức bạn được bổ sung thông tin tình báo về mối đe dọa của Sophos X-Ops để phát hiện, điều tra và phản hồi mối đe dọa được thiết kế cho các nhóm trung tâm hoạt động bảo mật (SOC) chuyên dụng và quản trị viên CNTT.

Sophos MDR

Sophos MDR là dịch vụ săn tìm, phát hiện mối đe dọa và ứng phó sự cố được quản lý hoàn toàn, tích hợp với Sophos và các biện pháp kiểm soát bảo mật của bên thứ ba, cung cấp đội ngũ bảo mật chuyên dụng 24/7 để phát hiện và vô hiệu hóa các mối đe dọa tinh vi và phức tạp nhất.

4. Các lớp bảo vệ bổ sung

Threat Exposure Reduction (Giảm thiểu rủi ro)

Sophos Endpoint cung cấp khả năng bảo vệ và lọc web, kiểm soát ứng dụng và thiết bị ngoại vi, giảm bề mặt tấn công và ngăn chặn các hướng tấn công phổ biếnWeb Protection (Bảo vệ Web)

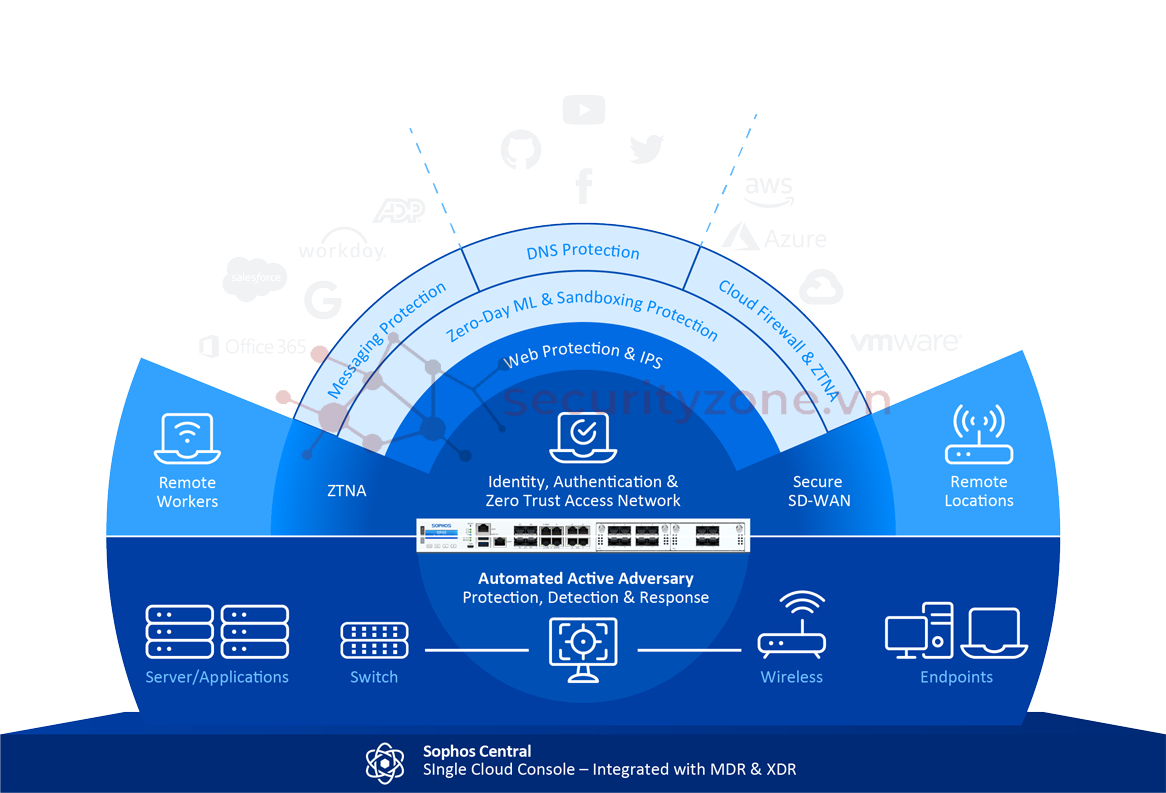

Sophos Endpoint chặn quyền truy cập vào các trang web lừa đảo và độc hại bằng cách phân tích các tệp, trang web và địa chỉ IP. Nó được hỗ trợ bởi thông tin tình báo về mối đe dọa từ SophosLabs và thông tin tình báo thời gian thực từ nhóm Sophos MDR.Synchronized Security (Bảo mật đồng bộ)

Sophos Endpoint chia sẻ trạng thái và thông tin sức khỏe với Sophos Firewall , Sophos Zero Trust Network Access (ZTNA) và các sản phẩm khác để cung cấp khả năng hiển thị bổ sung về các mối đe dọa và cách sử dụng ứng dụng, đồng thời tự động cô lập các thiết bị bị xâm phạm.ZTNA

Kết nối người dùng của bạn một cách an toàn với các ứng dụng của bạn bằng giải pháp thay thế VPN tối ưu. Sophos ZTNA là giải pháp truy cập mạng zero trust duy nhất được tích hợp chặt chẽ với bảo vệ điểm cuối thế hệ tiếp theo, XDR và MDR.5. Kết luận

Sophos Endpoint không chỉ là một phần mềm diệt virus thông thường, mà là một giải pháp an ninh mạng thông minh, linh hoạt và toàn diện, thích hợp cho cả doanh nghiệp nhỏ lẫn tổ chức lớn.Nó giúp ngăn chặn, phát hiện, phản ứng và phục hồi trước các cuộc tấn công mạng hiện đại – tất cả từ một nền tảng duy nhất.

Đính kèm

Sửa lần cuối:

Bài viết liên quan

Bài viết mới