AnhTuIS

Moderator

Thiết kế mô hình FW, Cấu hình Policy cơ bản trên Firewall Fortinet, Cấu hình VLAN tagging

- Tiếp tục với bài viết [LAB 1] Triển khai Firewall và cấu hình các thông tin cơ bản: hostname, DNS, NTP,...

- Trong hệ thống bảo mật mạng, Firewall Policy đóng vai trò quan trọng trong việc kiểm soát luồng dữ liệu ra vào giữa các vùng mạng. Trên firewall Fortinet, các chính sách này giúp quản trị viên xác định các quy tắc cho phép hoặc chặn lưu lượng giữa các mạng nội bộ và Internet, đảm bảo an toàn và tối ưu hiệu suất.

- Bài viết này sẽ hướng dẫn cách cấu hình Policy cơ bản trên Firewall Fortinet, bao gồm việc tạo quy tắc cho phép truy cập Internet, kiểm soát lưu lượng giữa các VLAN, và áp dụng các dịch vụ bảo mật như lọc web.

Mục lục

I. Mô hình và cấu hình firewall

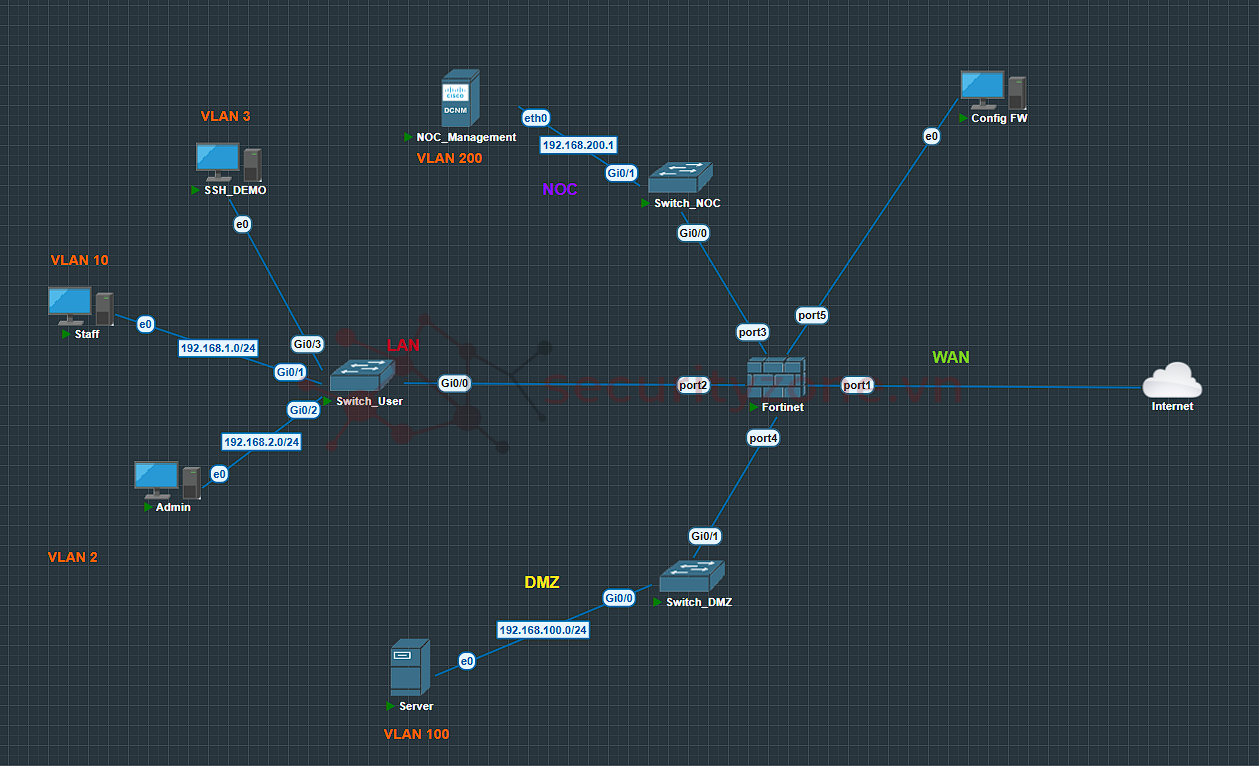

- Mô hình được sử dụng ở lab này ở hình dưới đây

Mô tả topology

Fortinet (FortiGate Firewall)

- port1: Kết nối WAN (Internet), subnet 10.120.170.0/24.

- IP của port1: 10.120.170.7/24 .

- port2: Kết nối Switch_User (LAN), hỗ trợ các VLAN:

- VLAN 1 (Staff): 192.168.1.0/24, IP sub-interface: 192.168.1.1/24.

- VLAN 2 (Admin): 192.168.2.0/24, IP sub-interface: 192.168.2.1/24.

- VLAN 3 (SSH_Demo): 192.168.3.0/24, IP sub-interface: 192.168.3.1/24.

- port3: Kết nối Switch_NOC (VLAN 200), subnet 192.168.200.0/24.

- IP của port3: 192.168.200.1/24.

- port4: Kết nối Switch_DMZ (DMZ), subnet 192.168.100.0/24.

- IP của port4: 192.168.100.1/24.

- port5: Kết nối máy tính cấu hình Firewall.

- Hỗ trợ VLAN 1 (Staff), VLAN 2 (Admin), VLAN 3 (SSH_Demo).

- Kết nối với port2 trên FortiGate.

- Các thiết bị kết nối:

- Máy trạm Staff: VLAN 1, IP 192.168.1.x.

- Máy trạm Admin: VLAN 2, IP 192.168.2.x.

- Máy trạm SSH_Demo: VLAN 3, IP 192.168.3.x.

- Hỗ trợ VLAN 200 (NOC Management).

- Kết nối với port3 trên FortiGate.

- Các thiết bị kết nối:

- NOC_Management: VLAN 200, IP 192.168.200.x.

- Hỗ trợ VLAN 100 (DMZ).

- Kết nối với port4 trên FortiGate.

- Các thiết bị kết nối:

- Server trong DMZ: VLAN 100, IP 192.168.100.x.

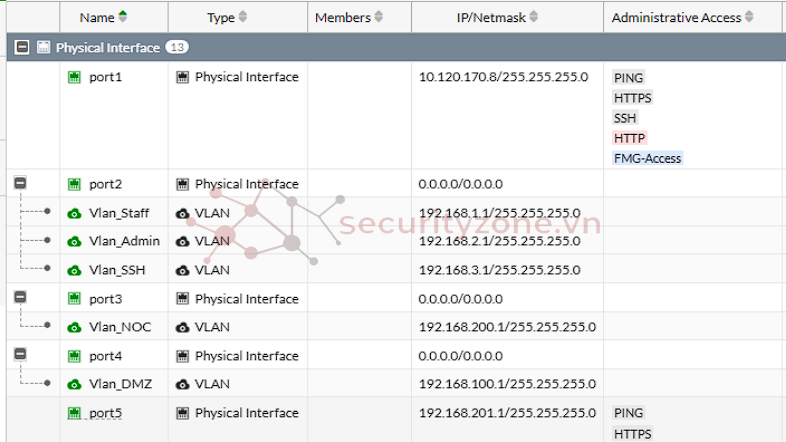

- Cấu hình các interface vlan

- Cho phép admin, staff ra internet

- Cho phép admin vào web server

- Chặn staff vào web server

- Chặn server ra internet

- Cho phép admin SSH vào SSH_DEMO

- Chặn staff SSH vào SSH_DEMO

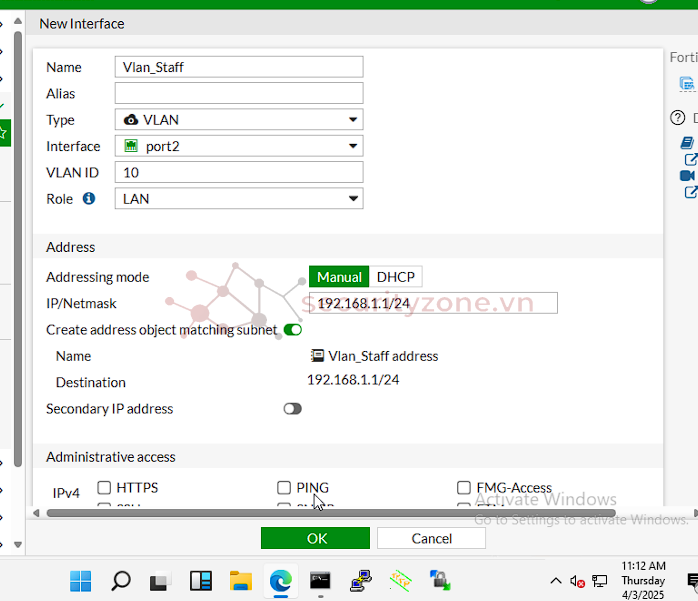

- Cấu hình Interface VLAN trên FortiGate

- Vào Network -> Interfaces.

- Tạo VLAN sub-interface:

- Nhấn "Create New" > "Interface".

- Name: VLAN_Staff

- Type: VLAN

- Interface: port2

- VLAN ID: 10

- IP/Netmask: 192.168.1.1/24

- Role: LAN

- Bật DHCP (nếu muốn)

- Tương tự cho các Vlan còn lại

Kết quả

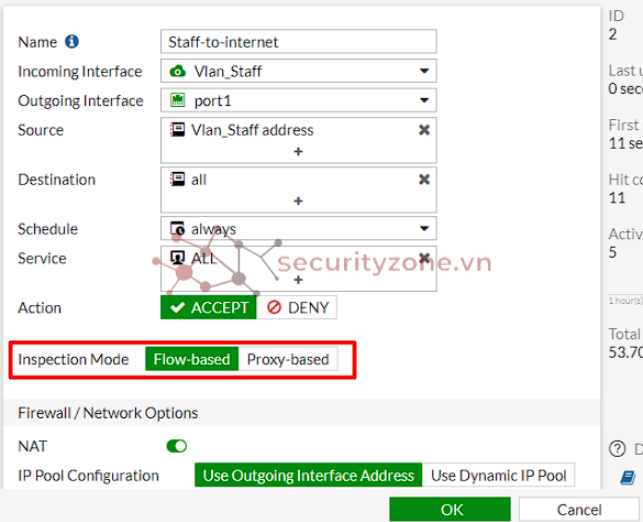

- Cấu hình Firewall Policy

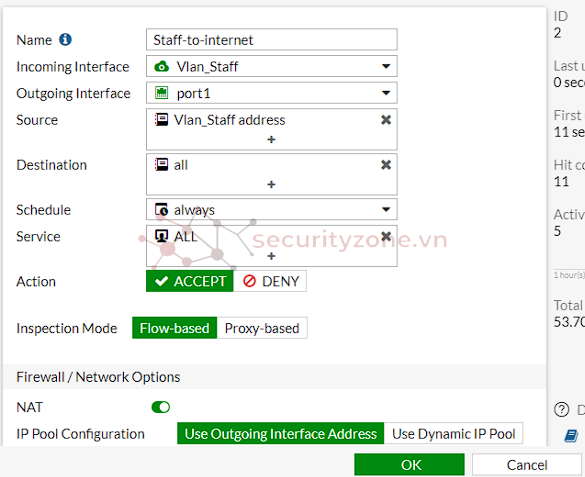

* Cho phép Staff , SSH_Demo, Admin ra Internet

- Tương tự với Admin và SSH_Demo

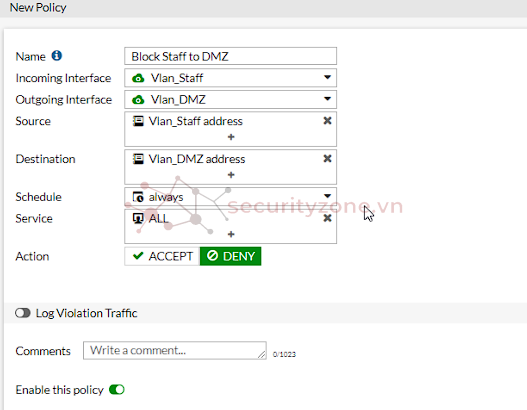

* Chặn Staff truy cập Web Server (hiện tại nếu không có policy gì thì sẽ không thể ping được từ vlan 10 qua vlan 100)

Nếu muốn viết policy

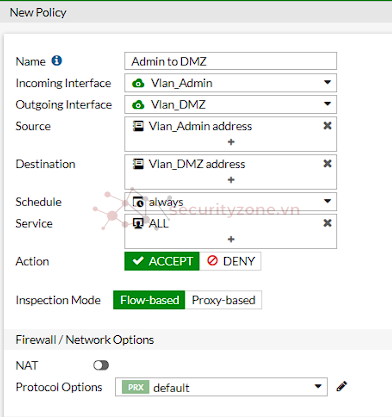

* Cho phép admin vào web server

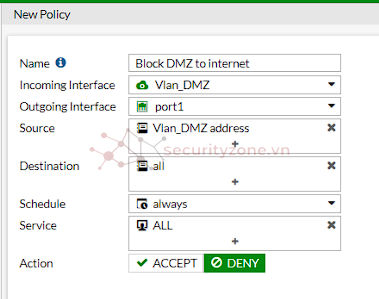

*Chặn server ra internet (Nếu không có policy gì thì nó sẽ không được ra)

Nếu bạn muốn viết thêm

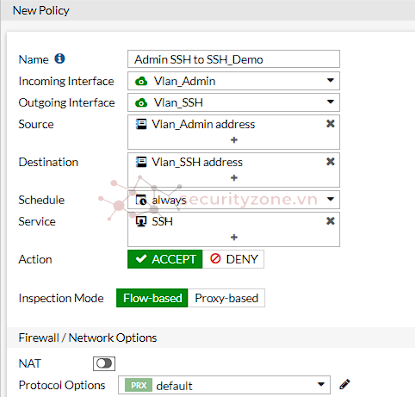

* Cho phép admin SSH vào SSH_DEMO

- Tương tự nếu muốn Chặn staff SSH vào SSH_DEMO thì đổi thành deny (mặc định nếu không có policy là chặn)

- Kiểm tra

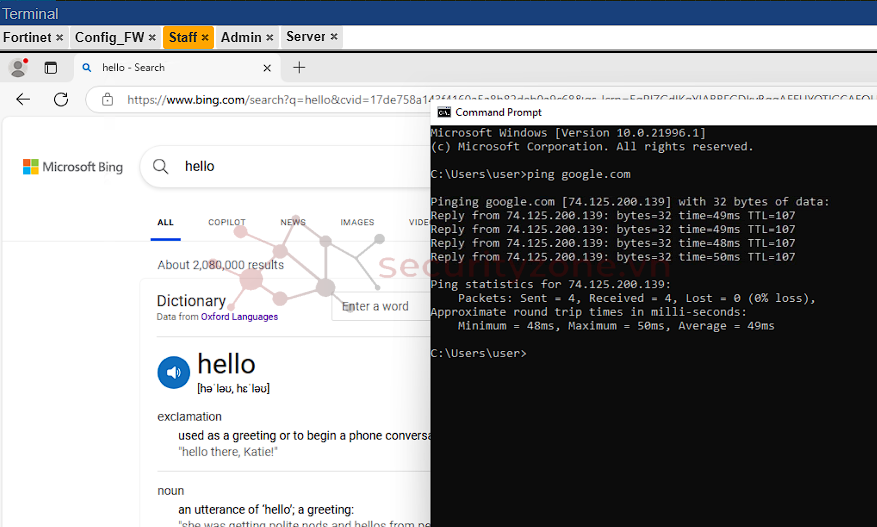

* Staff, Admin SSH ra internet

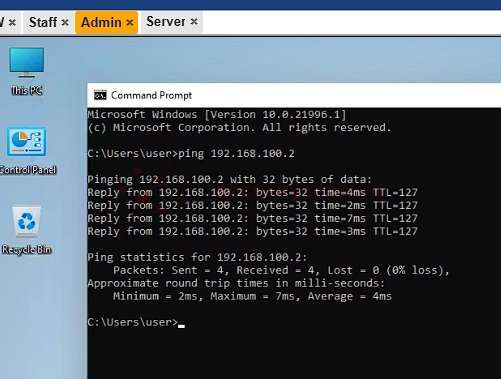

* Admin vào DMZ

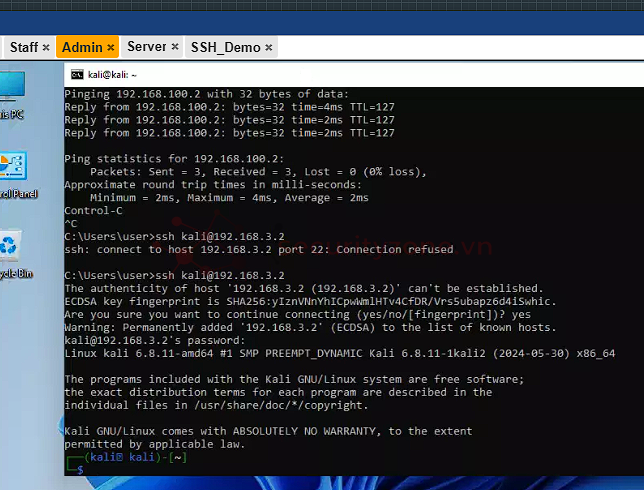

* Admin SSH vào SSH_Demo

II. Kết luận

- Qua bài lab này, bạn đã nắm được cách cấu hình chính sách firewall cơ bản trên thiết bị Fortinet, từ việc tạo rule cho phép truy cập Internet, đến kiểm soát lưu lượng giữa các vùng mạng. Việc xây dựng và áp dụng các policy hợp lý không chỉ giúp tăng cường bảo mật hệ thống, mà còn góp phần đảm bảo hoạt động mạng ổn định và hiệu quả. Đây là nền tảng quan trọng để bạn tiếp tục khám phá và triển khai các tính năng nâng cao của firewall trong các môi trường thực tế.

Sửa lần cuối:

Bài viết liên quan

Bài viết mới